Introduzione

In questo documento viene descritto come configurare eBGP utilizzando un'interfaccia di loopback su Cisco Secure Firewall.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza di questo argomento:

Il supporto dell'interfaccia di loopback per BGP è stato introdotto nella versione 7.4.0, che è la versione minima richiesta per Secure Firewall Management Center e Cisco Secure Firepower Threat Defense.

Componenti usati

- Secure Firewall Management Center per VMware versione 7.4.1

- 2 Cisco Secure Firepower Threat Defense per VMware versione 7.4.1

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

Border Gateway Protocol (BGP) è un protocollo EGP (Exterior Gateway Protocol) standardizzato per il routing dei vettori di percorso che fornisce scalabilità, flessibilità e stabilità di rete. La sessione BGP tra due peer con lo stesso Autonomous System (AS) è chiamata Internal BGP (iBGP). Una sessione BGP tra due peer con sistemi autonomi diversi (AS) è chiamata BGP esterno (eBGP).

In genere, la relazione peer viene stabilita con l'indirizzo IP dell'interfaccia più vicina al peer. Tuttavia, l'utilizzo di un'interfaccia di loopback per stabilire la sessione BGP è utile in quanto non interrompe la sessione BGP quando vi sono più percorsi tra i peer BGP.

Nota: il processo descrive l'utilizzo di un loopback per un peer eBGP; tuttavia, è lo stesso processo per un peer iBGP, quindi può essere utilizzato come riferimento.

Configurazione eBGP con interfaccia di loopback

Scenario

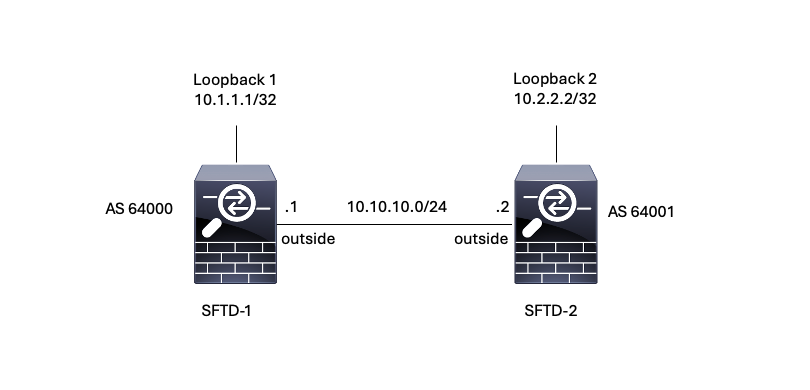

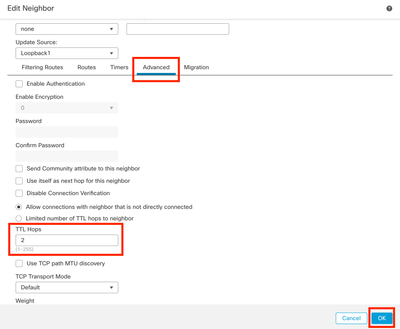

In questa configurazione, il firewall SFTD-1 ha un'interfaccia di loopback con l'indirizzo IP 10.1.1.1/32, mentre il firewall SFTD-2 ha un'interfaccia di loopback con l'indirizzo IP 10.2.2.2/32 e l'AS 64001. Entrambi i firewall utilizzano l'interfaccia esterna per raggiungere l'interfaccia di loopback dell'altro firewall (in questo scenario, l'interfaccia esterna è preconfigurata su entrambi i firewall).

Esempio di rete

Il documento usa la seguente configurazione di rete:

Immagine 1. Diagramma di Escenario

Immagine 1. Diagramma di Escenario

Configurazione loopback

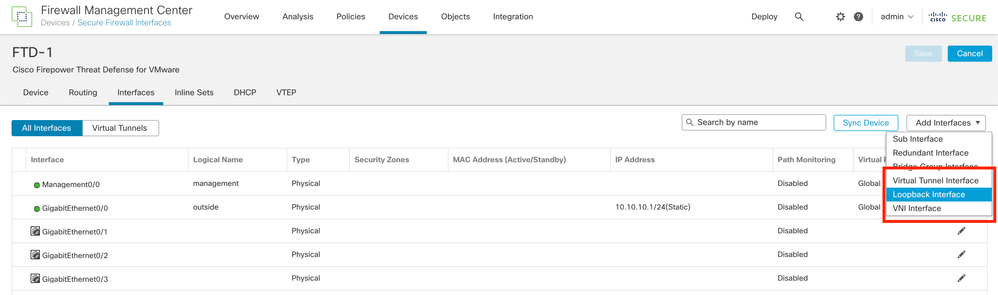

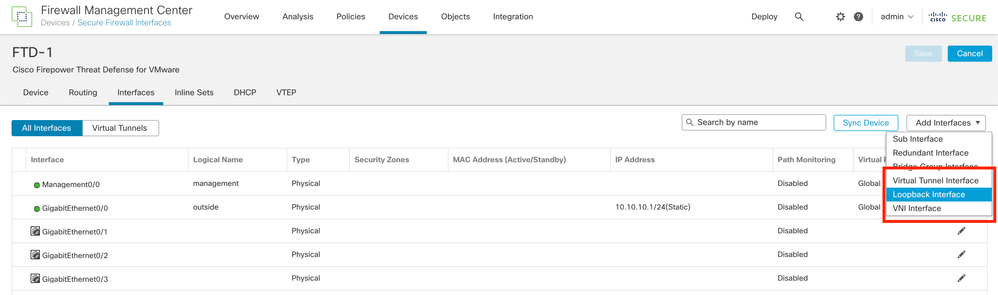

Passaggio 1. Fare clic su Dispositivi > Gestione dispositivi, quindi selezionare il dispositivo in cui configurare il loopback.

Passaggio 2. Scegliere Interfacce > Tutte le interfacce.

Passaggio 3. Fare clic su Add Interface > Loopback Interface (Aggiungi interfaccia).

Immagine 2. Aggiungi loopback interfaccia

Immagine 2. Aggiungi loopback interfaccia

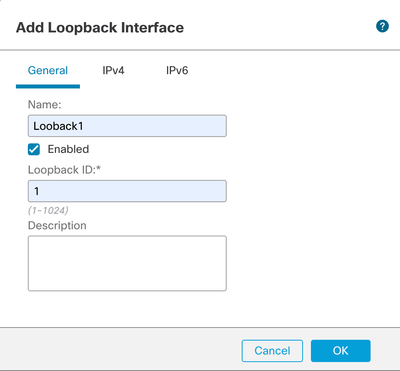

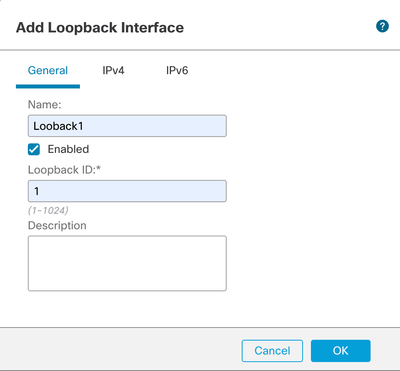

Passaggio 4. Nella sezione Generale, configurare il nome del loopback, selezionare la casella Abilitato e configurare l'ID loopback.

Immagine 3. Configurazione di base dell'interfaccia di loopback

Immagine 3. Configurazione di base dell'interfaccia di loopback

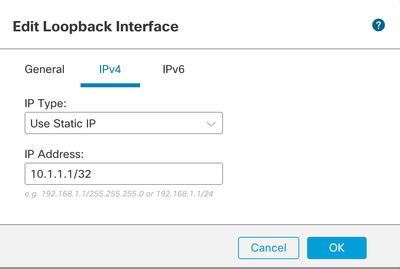

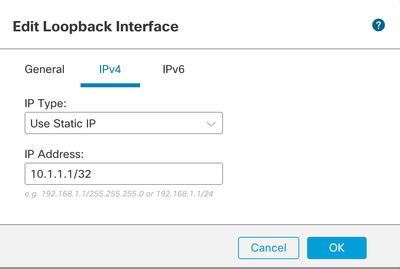

Passaggio 5. Nella sezione IPv4, selezionare l'opzione Use Static IP nella sezione IP Type, configurare l'indirizzo IP di loopback e fare clic su OK per salvare le modifiche.

Immagine 4. Configurazione indirizzo IP di loopback

Immagine 4. Configurazione indirizzo IP di loopback

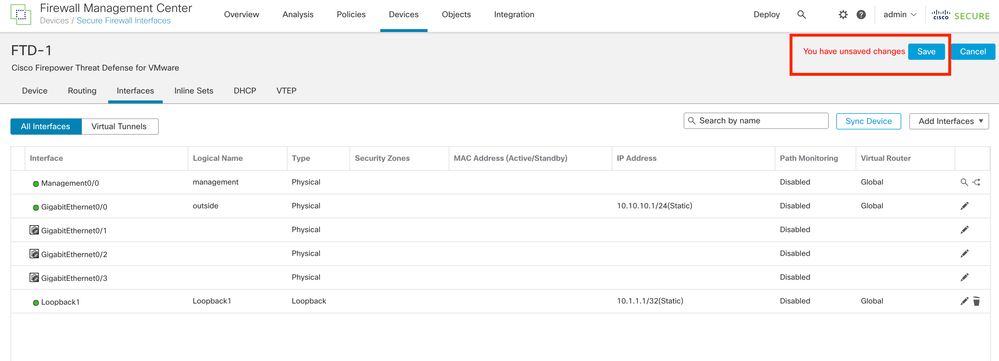

Passaggio 6. Fare clic su Save (Salva).

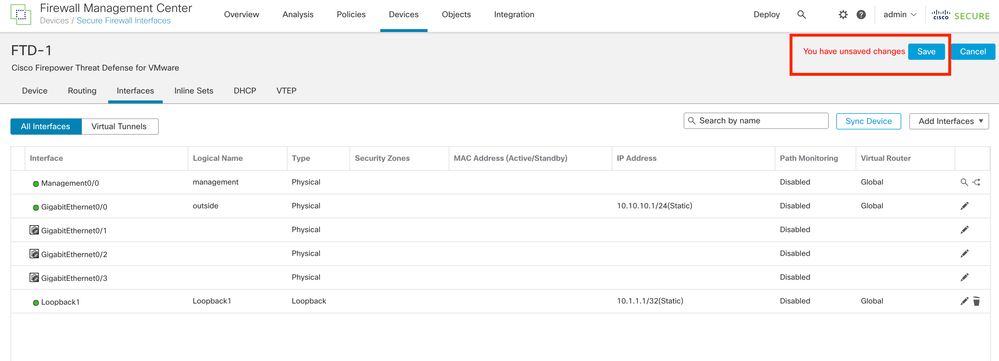

Immagine 5. Salvataggio della configurazione dell'interfaccia di loopback

Immagine 5. Salvataggio della configurazione dell'interfaccia di loopback

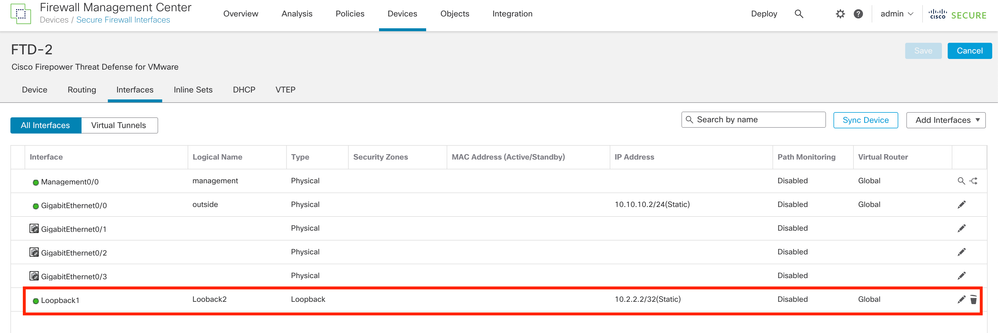

Passaggio 7. Ripetere la procedura con il secondo firewall.

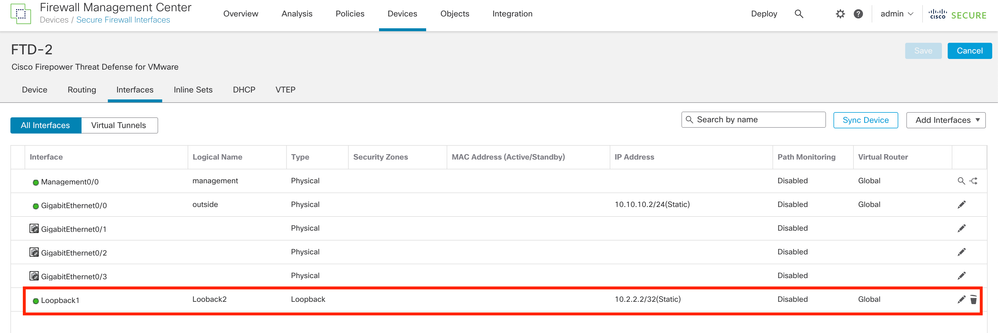

Immagine 6. Configurazione interfaccia di loopback nel peer

Immagine 6. Configurazione interfaccia di loopback nel peer

Configurazione route statica

È necessario configurare una route statica per garantire che l'indirizzo peer remoto (loopback) utilizzato per il peering sia raggiungibile tramite l'interfaccia desiderata.

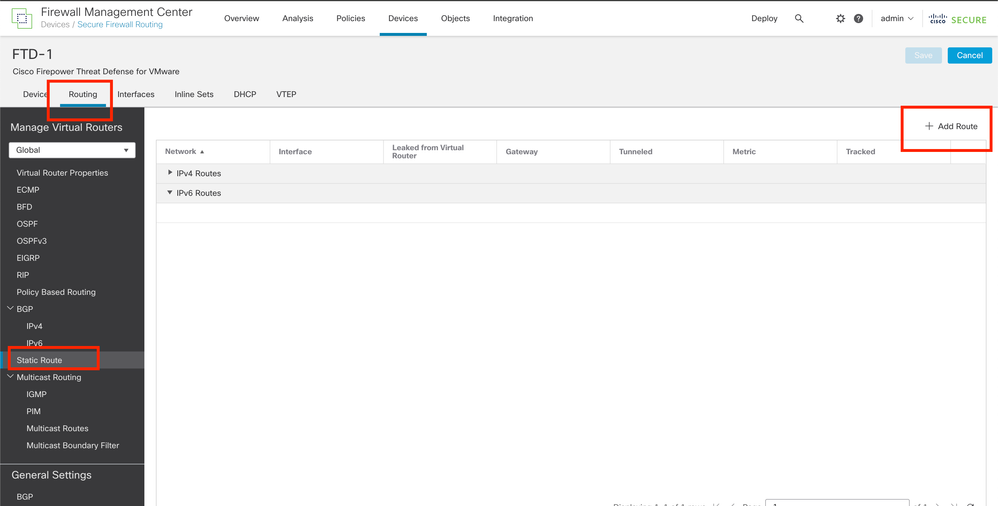

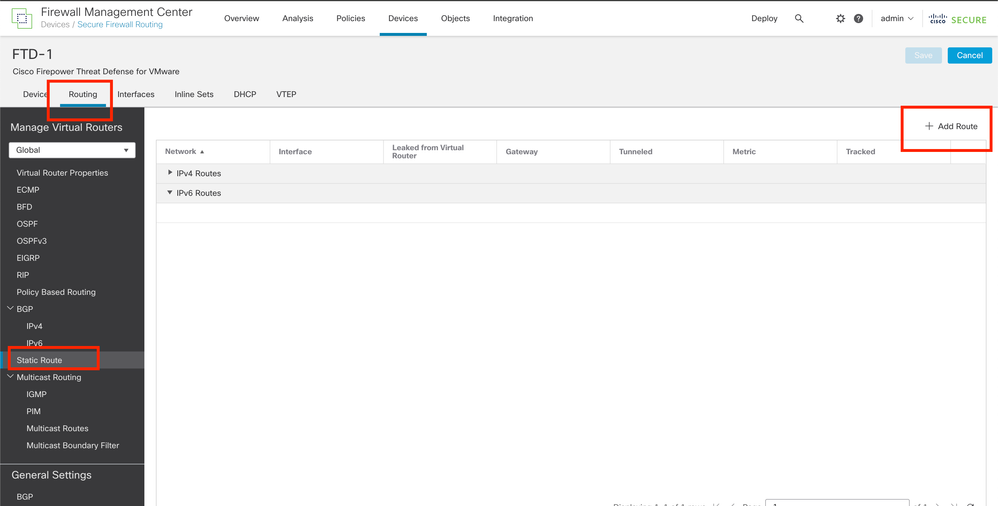

Passaggio 1. Fare clic su Dispositivi > Gestione dispositivi, quindi selezionare il dispositivo per il quale si desidera configurare la route statica.

Passaggio 2. Fare clic su Routing > Gestisci router virtuali > Static Route, quindi fare clic su Add Route.

Immagine 7. Aggiungi nuova route statica

Immagine 7. Aggiungi nuova route statica

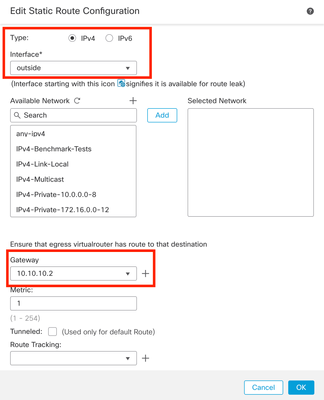

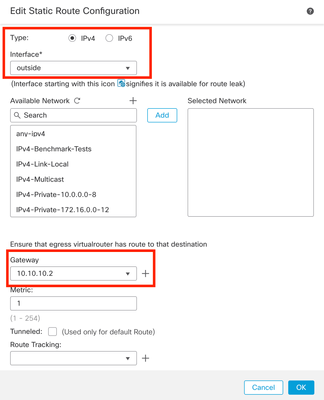

Passaggio 3. Selezionare l'opzione IPv4 per Type (Tipo). Selezionare l'interfaccia fisica utilizzata per raggiungere il loopback del peer remoto nell'opzione Interface, quindi specificare l'hop successivo per raggiungere il loopback nella sezione Gateway.

Immagine 8. Configurazione route statica

Immagine 8. Configurazione route statica

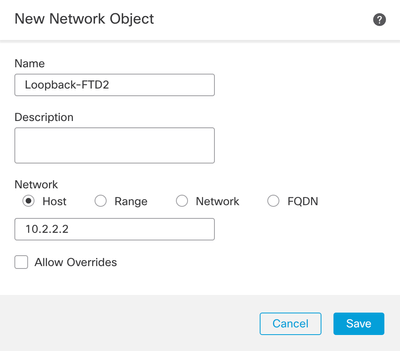

Passaggio 4. Fare clic sull'icona (+) accanto alla sezione Rete disponibile.

Immagine 9. Aggiungi nuovo oggetto di rete

Immagine 9. Aggiungi nuovo oggetto di rete

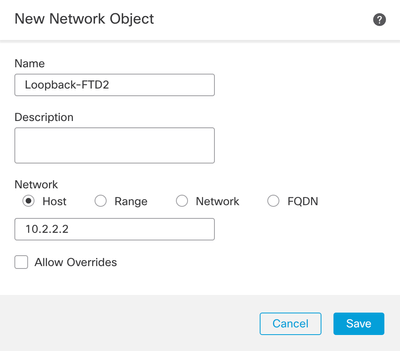

Passaggio 5. Configurare un nome di riferimento e l'indirizzo IP del looback del peer remoto e salvare.

Immagine 10. Configurare la destinazione di rete nella route statica

Immagine 10. Configurare la destinazione di rete nella route statica

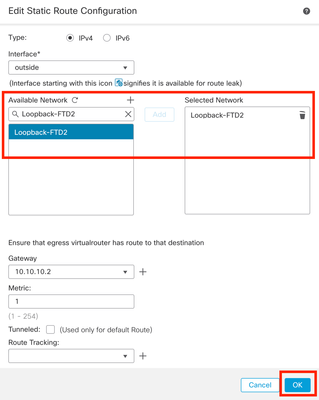

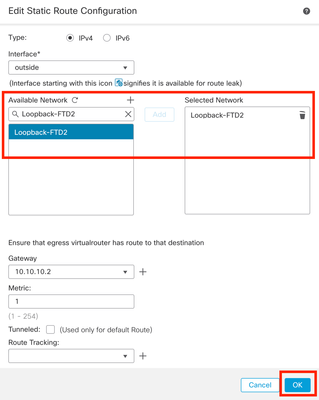

Passaggio 6. Cercare il nuovo oggetto creato nella barra di ricerca, selezionarlo, fare clic su Aggiungi e quindi su OK.

Immagine 11. Configura hop successivo in route statica

Immagine 11. Configura hop successivo in route statica

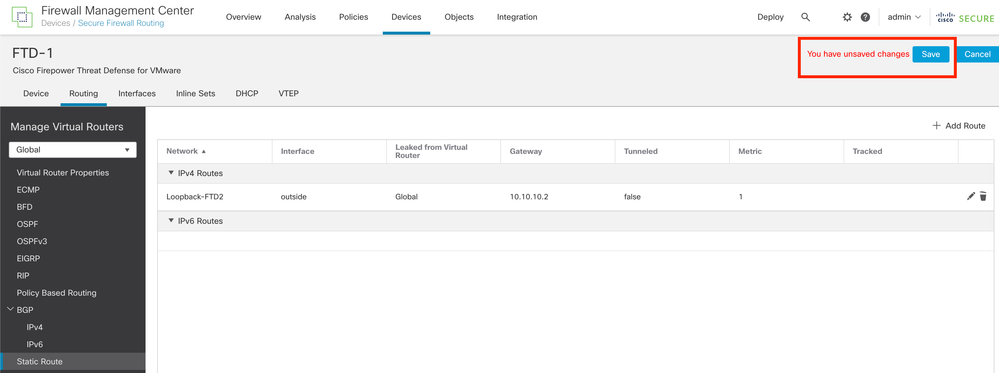

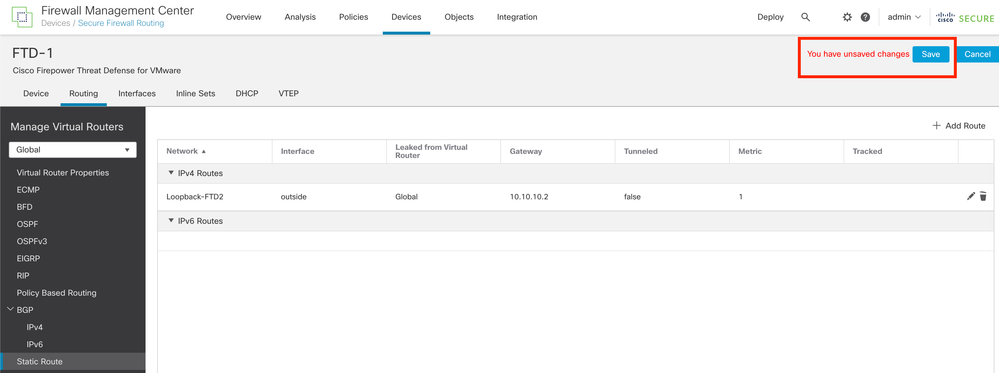

Passaggio 7. Fare clic su Save (Salva).

Immagine 12. Salvataggio della configurazione dell'interfaccia della route statica

Immagine 12. Salvataggio della configurazione dell'interfaccia della route statica

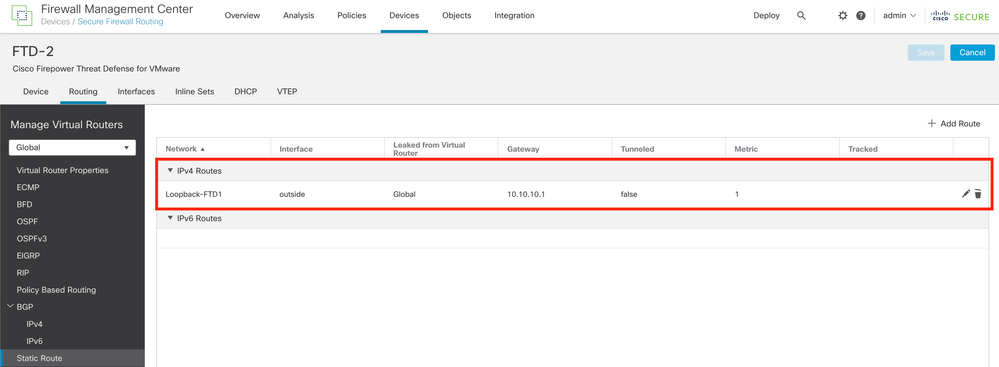

Passaggio 8. Ripetere la procedura con il secondo firewall.

Immagine 13. Configura route statica su peer

Immagine 13. Configura route statica su peer

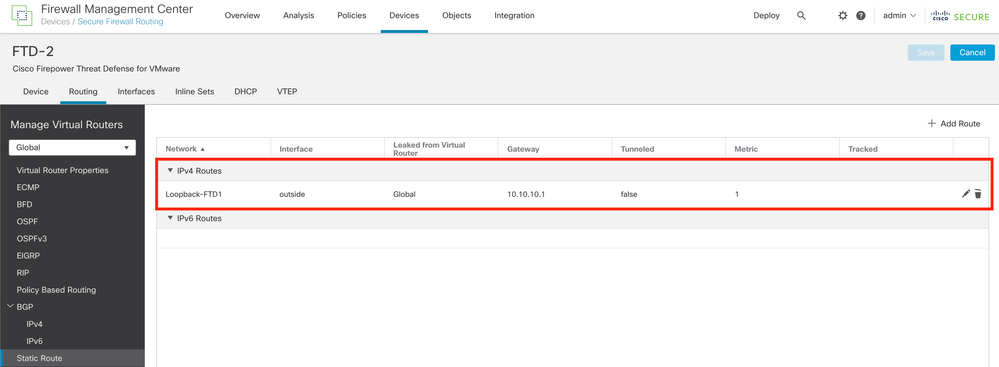

Configurazione BGP

Passaggio 1. Fare clic su Dispositivi > Gestione dispositivi e selezionare il dispositivo che si desidera abilitare BGP.

Passaggio 2. Fare clic su Routing > Gestisci router virtuali > Impostazioni generali, quindi fare clic su BGP.

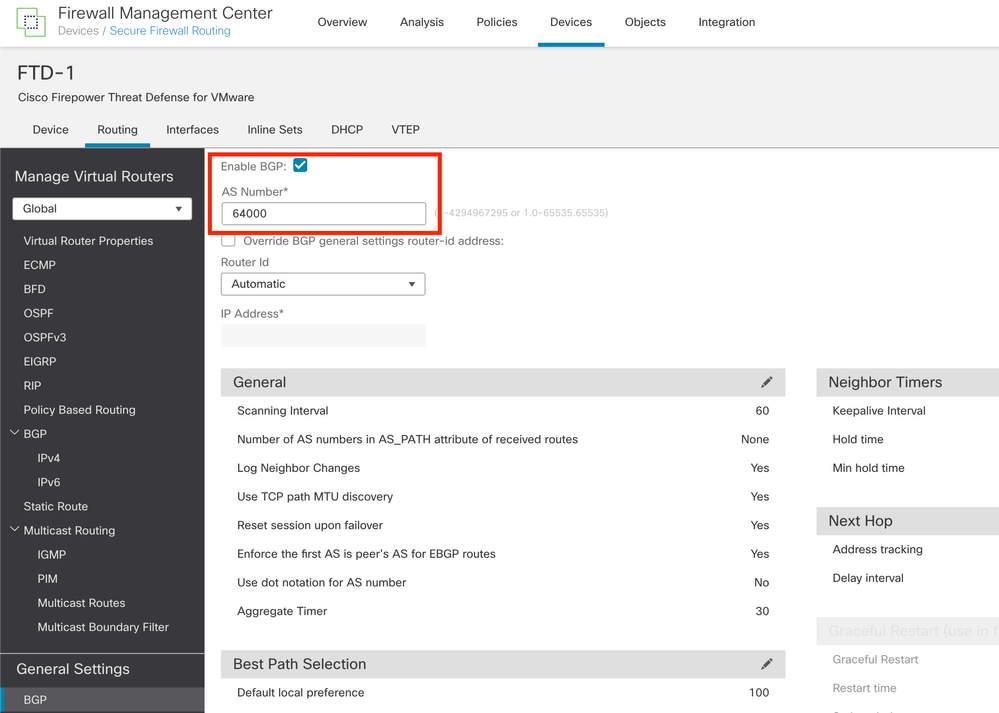

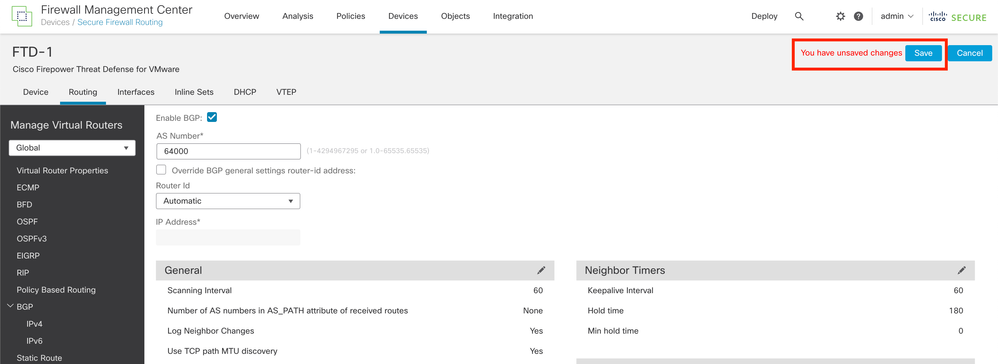

Passaggio 3. Selezionare la casella Enable BGP (Abilita BGP), quindi configurare l'appliance ASA locale del firewall nella sezione AS Number (Numero ASA).

Immagine 14. Abilita BGP a livello globale

Immagine 14. Abilita BGP a livello globale

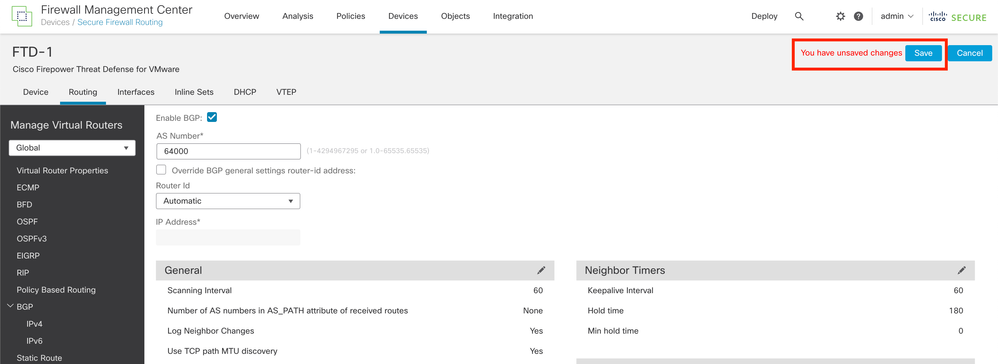

Passaggio 4. Salvare le modifiche facendo clic sul pulsante Salva.

Immagine 15. Salva la modifica dell'abilitazione BGP

Immagine 15. Salva la modifica dell'abilitazione BGP

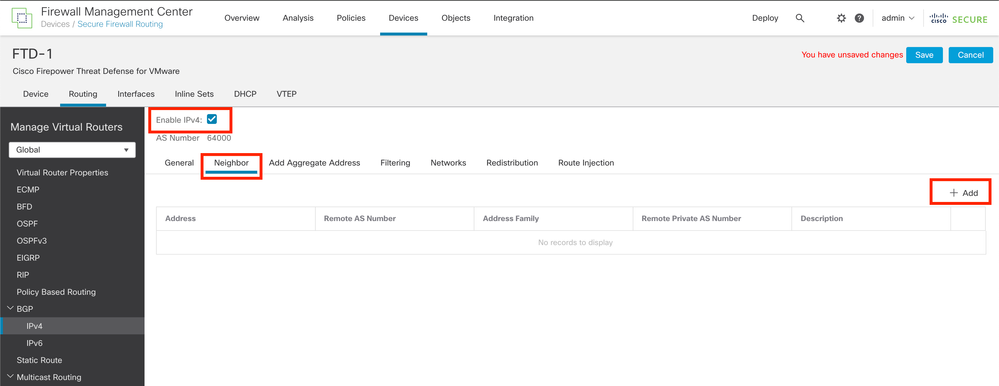

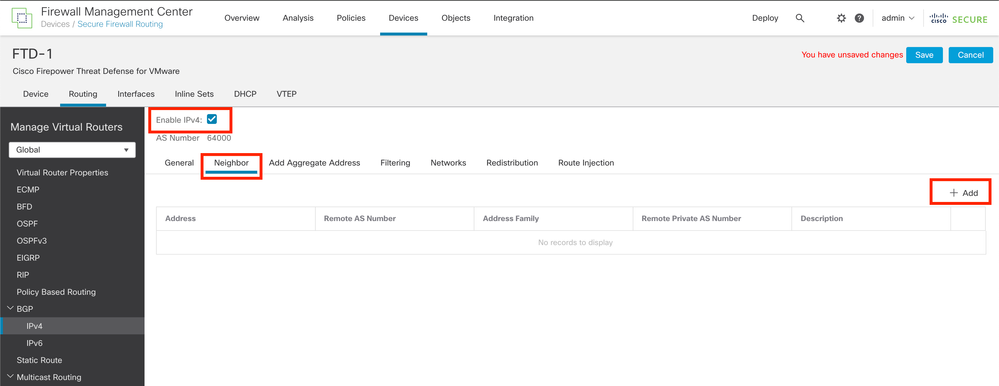

Passaggio 5. Nella sezione Gestione router virtuali, selezionare l'opzione BGP, quindi fare clic su IPv4.

Passaggio 6. Selezionare la casella Enable IPv4 (Abilita IPv4), fare clic su Adiacente (Adiacente), quindi fare clic su + Add (Aggiungi).

Immagine 16. Aggiungi nuovo peer BGP

Immagine 16. Aggiungi nuovo peer BGP

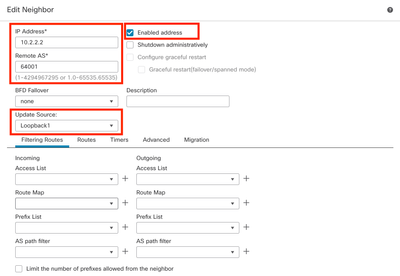

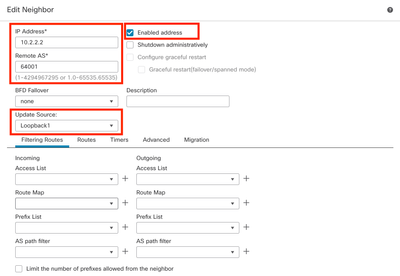

Passaggio 7. Configurare l'indirizzo IP del peer remoto nella sezione Indirizzo IP, quindi configurare l'AS del peer remoto nella sezione AS remoto e selezionare la casella Abilita indirizzo.

Passaggio 8. Selezionare l'interfaccia locale Loopback nella sezione Aggiorna origine.

Immagine 17. Parametri peer BGP di base

Immagine 17. Parametri peer BGP di base

Nota: l'opzione Aggiorna origine abilita il comando neighbors update-source, utilizzato per consentire qualsiasi interfaccia operativa (inclusi i loopback). È possibile specificare questo comando per stabilire connessioni TCP.

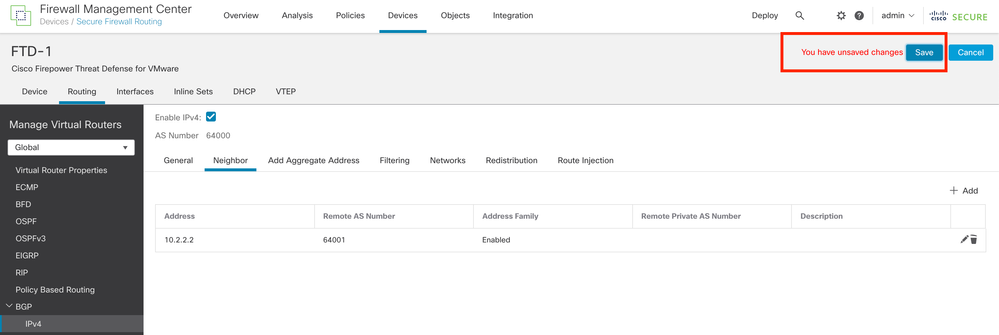

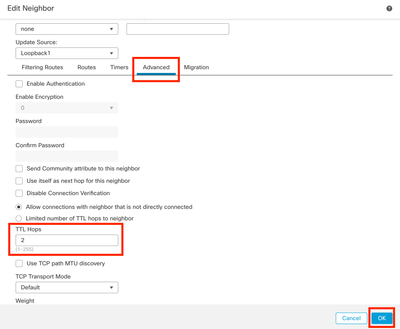

Passaggio 9. Fare clic su Avanzate, quindi configurare il numero 2 nell'opzione TTL Hops e fare clic su OK.

Immagine 18. Configurazione del numero di hop TTL

Immagine 18. Configurazione del numero di hop TTL

Nota: l'opzione TTL Hops abilita il comando ebgp-multihop, usato per modificare il valore TTL per consentire al pacchetto di raggiungere il peer BGP esterno che non è connesso direttamente o che ha un'interfaccia diversa da quella connessa direttamente.

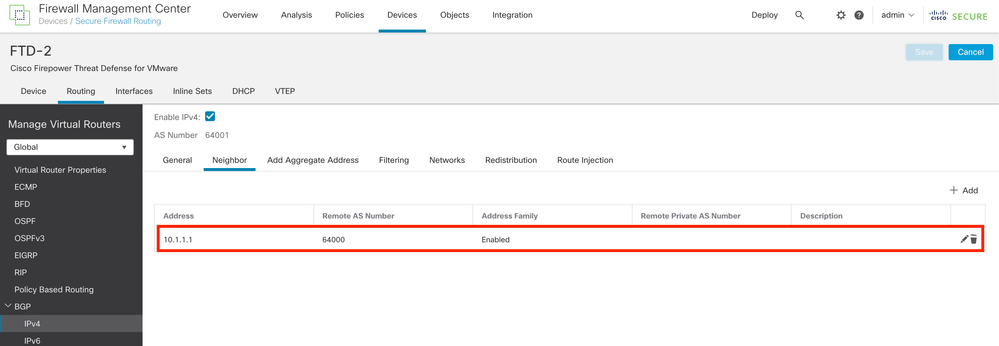

Passaggio 10. Fare clic su Save (Salva) e distribuire le modifiche.

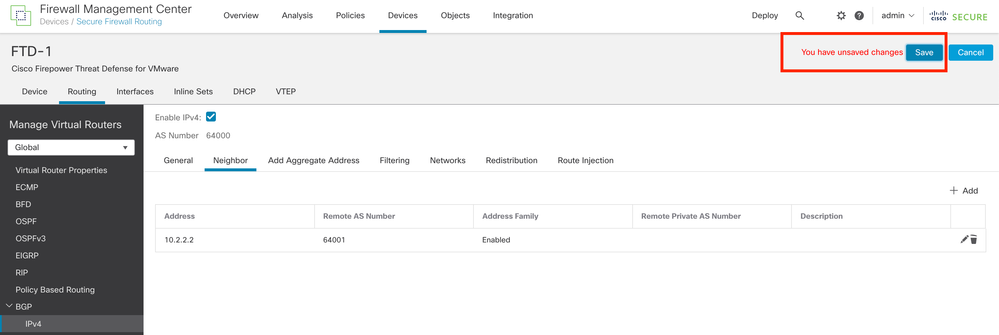

Immagine 19. Salvataggio della configurazione BGP

Immagine 19. Salvataggio della configurazione BGP

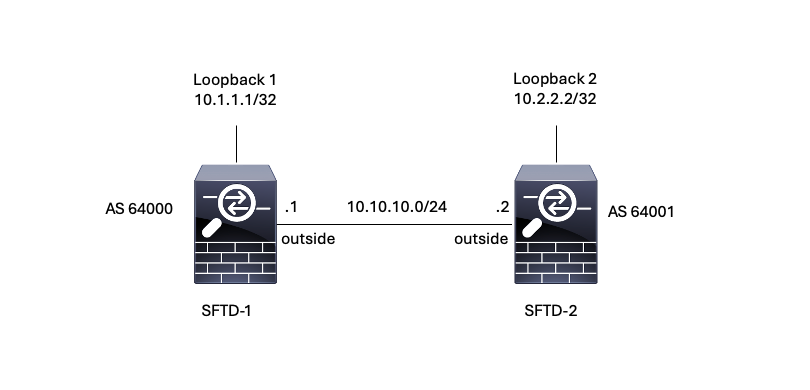

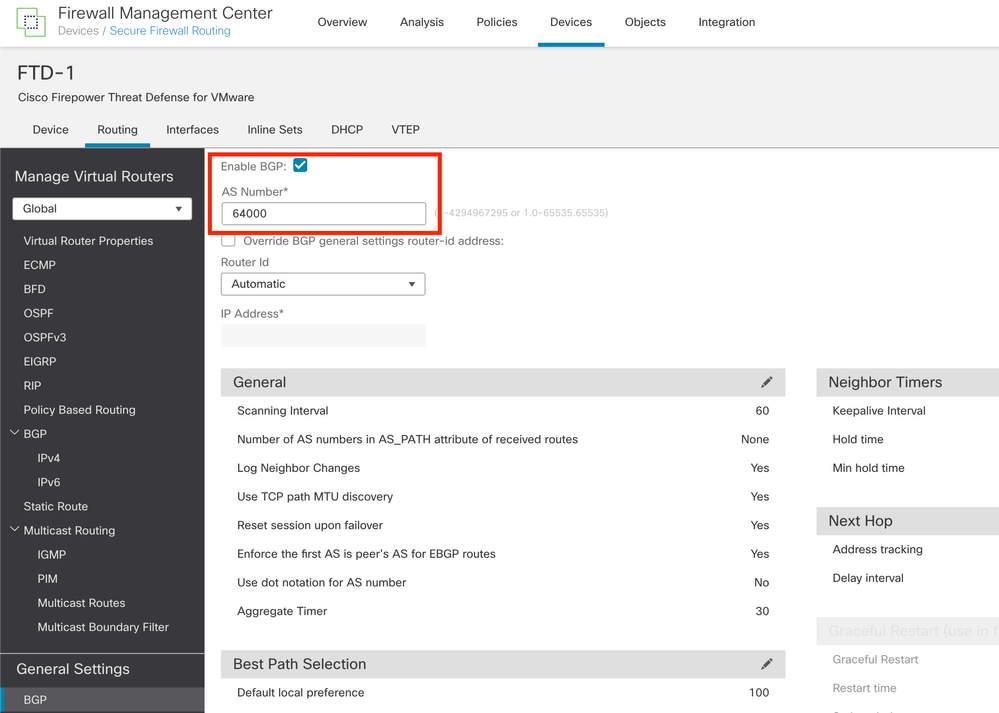

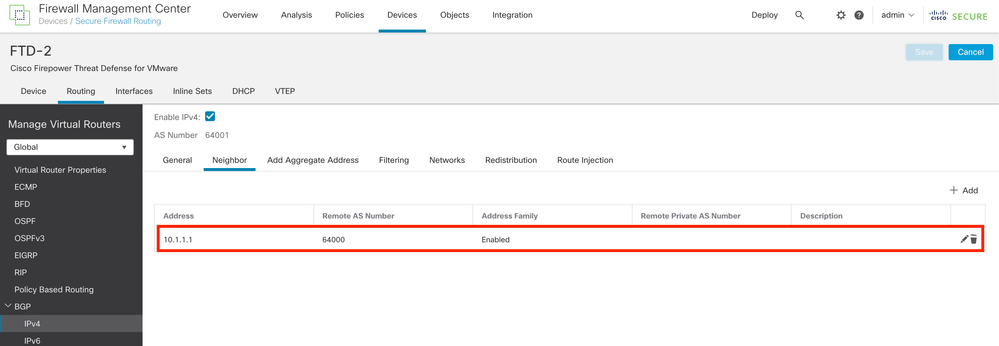

Passaggio 11. Ripetere la procedura con il secondo firewall.

Immagine 20. Configurazione di BGP sul peer

Immagine 20. Configurazione di BGP sul peer

Verifica

Passaggio 1. Verificare la configurazione del loopback e della route statica, quindi controllare la connettività tra i peer BGP con un test ping.

show running-config interface nome_interfaccia

show running-config route

show destination_ip

| SFTD-1 |

SFTD-2 |

| show running-config interface - Loopback1 interfaccia Loopback1 nameif Loopback1 indirizzo ip 10.1.1.1 255.255.255.255 show running-config route rotta esterna a 10.2.2.2 255.255.255.255 10.10.10.2.1 ping 10.2.2.2 Invio di 5 echo ICMP da 100 byte a 10.2.2.2, il timeout è di 2 secondi: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms |

show running-config interface - Loopback1 interfaccia Loopback1 nameif Looback2 indirizzo ip 10.2.2.2 255.255.255.255 show running-config route rotta esterna a 10.1.1.1 255.255.255.255 10.10.10.1.1 ping 10.1.1.1 Invio di 5 echo ICMP da 100 byte a 10.1.1.1, il timeout è 2 secondi: !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms |

Passaggio 2. Verificare la configurazione BGP, quindi accertarsi che il peering BGP sia stato stabilito.

show running-config router bgp

mostra vicini bgp

mostra riepilogo bgp

| SFTD-1 |

SFTD-2 |

| show running-config router bgp router bgp 6400 bgp log-neighbor-changes bgp router-id vrf auto-assign unicast ipv4 famiglia di indirizzi neighbors 10.2.2.2 remote-as 64001 adiacente 10.2.2.2 ebgp-multihop 2 neighbors 10.2.2.2 transport path-mtu-discovery disable router adiacente 10.2.2.2 update-source Loopback1 adiacente 10.2.2.2 attivare nessun riepilogo automatico nessuna sincronizzazione exit-address-family ! mostra vicini bgp | i BGP Il sistema BGP adiacente è 10.2.2.2, vrf single_vf, remoto AS 64001, collegamento esterno BGP versione 4, ID router remoto 10.2.2.2 Stato BGP = Stabilito, attivo per 1 d15 h Tabella BGP versione 7, versione adiacente 7/0 Il router adiacente BGP esterno può essere a una distanza massima di 2 hop. mostra riepilogo bgp Identificatore router BGP 10.1.1.1, numero AS locale 6400 La versione della tabella BGP è 7, versione 7 della tabella di routing principale Router adiacente V AS MsgRcvd MsgSent TblVer InQ OutQ Stato attivo/inattivo/PfxRcd 10.2.2.2 4 64001 2167 2162 7 0 0 1d15h 0 |

show running-config router bgp router bgp 6401 bgp log-neighbor-changes bgp router-id vrf auto-assign unicast ipv4 famiglia di indirizzi neighbors 10.1.1.1 remote-as 64000 adiacente 10.1.1.1 ebgp-multihop 2 neighbors 10.1.1.1 transport path-mtu-discovery disable update-source Looback2 adiacente 10.1.1.1 adiacente 10.1.1.1 attivare nessun riepilogo automatico nessuna sincronizzazione exit-address-family ! mostra vicini bgp | i BGP Il sistema BGP adiacente è 10.1.1.1, vrf single_vf, remoto AS 64000, collegamento esterno BGP versione 4, ID router remoto 10.1.1.1 Stato BGP = Stabilito, attivo per 1 d16 h Tabella BGP versione 1, router adiacente versione 1/0 Il router adiacente BGP esterno può essere a una distanza massima di 2 hop. mostra riepilogo bgp Identificatore router BGP 10.2.2.2, numero AS locale 64001 La versione della tabella BGP è 1, la versione 1 della tabella di routing principale Router adiacente V AS MsgRcvd MsgSent TblVer InQ OutQ Stato attivo/inattivo/PfxRcd 10.1.1.1 4 6400 2168 2173 1 0 0 1d16h 0 |

Risoluzione dei problemi

Se si verificano problemi durante il processo, leggere questo articolo:

· Border Gateway Protocol (BGP)

Feedback

Feedback