Introduzione

In questo documento viene descritto il processo di modifica di Manager Access su Firepower Threat Defense (FTD) da un'interfaccia di gestione a un'interfaccia dati.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Firepower Threat Defense

- Firepower Management Center

Componenti usati

- Firepower Management Center Virtual 7.4.1

- Firepower Threat Defense Virtual 7.2.5

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

Ogni dispositivo è dotato di un'unica interfaccia di gestione dedicata per la comunicazione con il CCP. Se si desidera, è possibile configurare il dispositivo in modo che utilizzi un'interfaccia dati per la gestione anziché l'interfaccia di gestione dedicata. L'accesso FMC a un'interfaccia dati è utile se si desidera gestire Firepower Threat Defense in remoto dall'interfaccia esterna oppure non si dispone di una rete di gestione separata. Questa modifica deve essere eseguita su Firepower Management Center (FMC) per FTD gestito da FMC.

L'accesso al FMC da un'interfaccia dati presenta alcune limitazioni:

- È possibile abilitare l'accesso al manager solo su un'interfaccia dati fisica. Non è possibile utilizzare una sottointerfaccia o EtherChannel.

- Solo modalità firewall con routing, tramite un'interfaccia con routing.

- PPPoE non supportato. Se l'ISP richiede PPPoE, è necessario collegare un router con supporto PPPoE tra Firepower Threat Defense e il modem WAN.

- Non è possibile utilizzare interfacce separate di gestione e solo eventi.

Configurazione

Procedere con la migrazione dell'interfaccia

Nota: si consiglia di disporre del backup più recente di FTD e FMC prima di procedere con le modifiche.

-

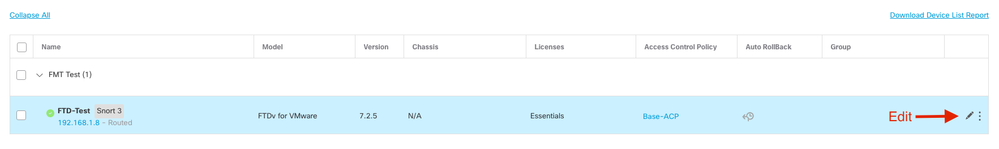

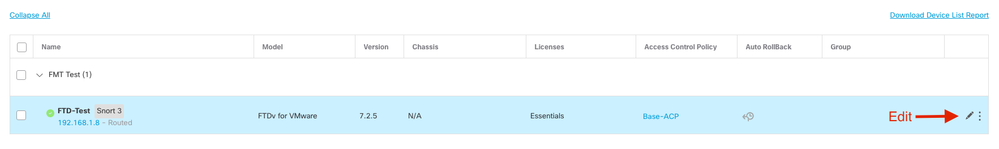

Passare alla pagina Dispositivi > Gestione dispositivi, quindi fare clic su Modifica per il dispositivo che si sta modificando.

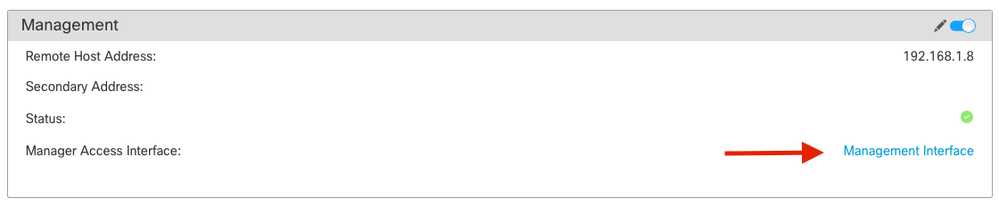

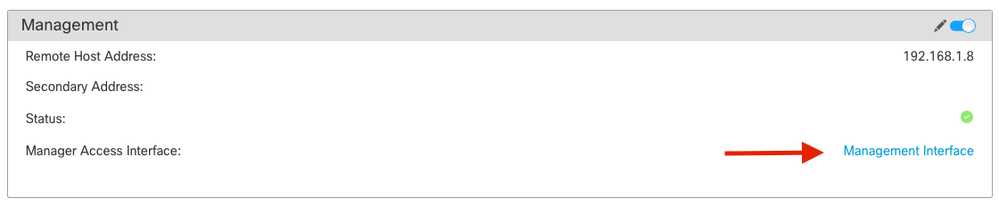

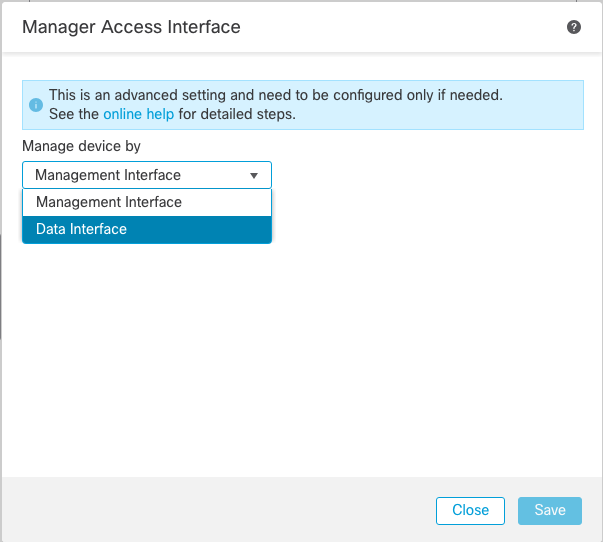

2. Andare alla sezione e fare clic sul collegamento per Interfaccia di accesso Manager.

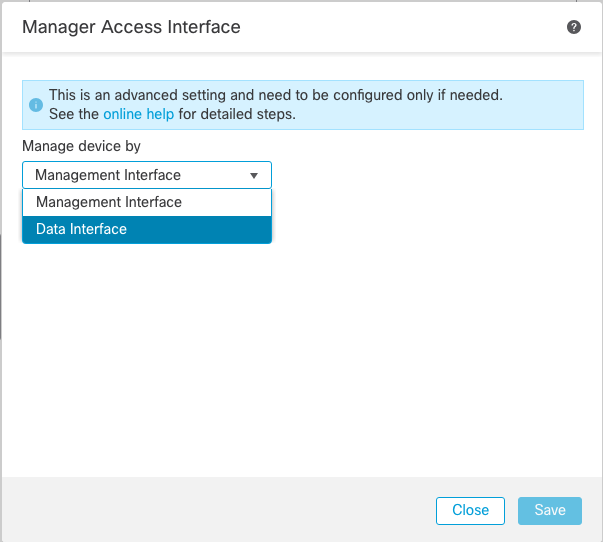

Nel campo Interfaccia di accesso responsabile viene visualizzata l'interfaccia di gestione esistente. Fare clic sul collegamento per selezionare il nuovo tipo di interfaccia, ovvero l'opzione Interfaccia dati nell'elenco a discesa Gestisci dispositivo per e fare clic su Salva.

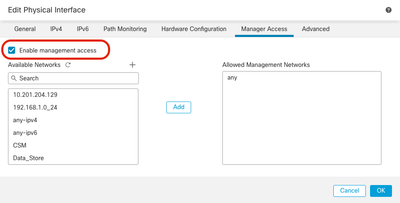

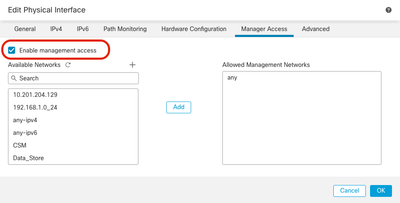

3. A questo punto, è necessario passare a Abilita accesso di gestione su un'interfaccia dati, selezionare Dispositivi > Gestione dispositivi > Interfacce > Modifica interfaccia fisica > Accesso manager.

Nota: (facoltativo) se si utilizza un'interfaccia secondaria per la ridondanza, abilitare l'accesso di gestione sull'interfaccia utilizzata a scopo di ridondanza.

(Facoltativo) Se si utilizza DHCP per l'interfaccia, abilitare il metodo DDNS di tipo Web nella finestra di dialogo Dispositivi > Gestione dispositivi > DHCP > DNS.

(Facoltativo) Configurare il DNS in un criterio Impostazioni piattaforma e applicarlo al dispositivo in Dispositivi > Impostazioni piattaforma > DNS.

4. Assicurarsi che la difesa dalle minacce possa indirizzare al centro di gestione tramite l'interfaccia dati; aggiungere una route statica, se necessario, su Dispositivi.

- Fare clic su IPv4o IPv6 a seconda del tipo di route statica che si sta aggiungendo.

- Selezionare l'interfaccia a cui applicare la route statica.

- Nell'elenco Reti disponibili, scegliere la rete di destinazione.

- Nel campo Gateway o Gateway IPv6, immettere o scegliere il router gateway che rappresenta l'hop successivo per la route.

(Facoltativo) Per controllare la disponibilità del ciclo di lavorazione, immettere o scegliere il nome di un oggetto di monitoraggio del contratto di servizio (SLA) che definisce il criterio di monitoraggio nel campo Tracciamento del ciclo di lavorazione.

5. Distribuire le modifiche alla configurazione. Le modifiche alla configurazione vengono ora distribuite sull'interfaccia di gestione corrente.

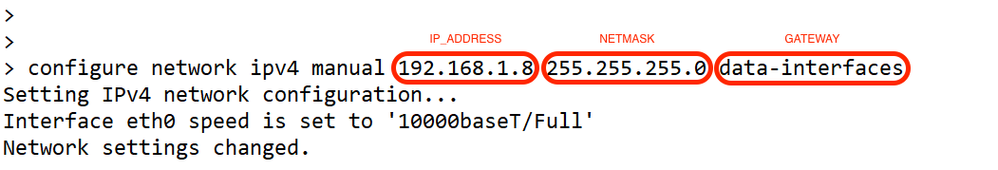

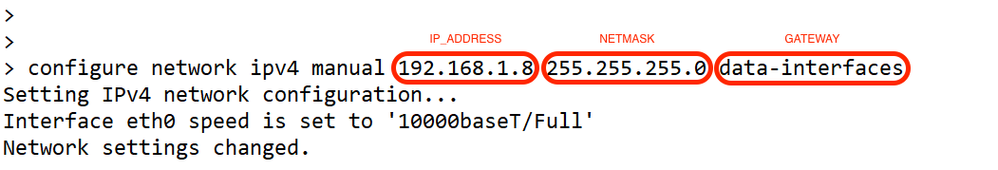

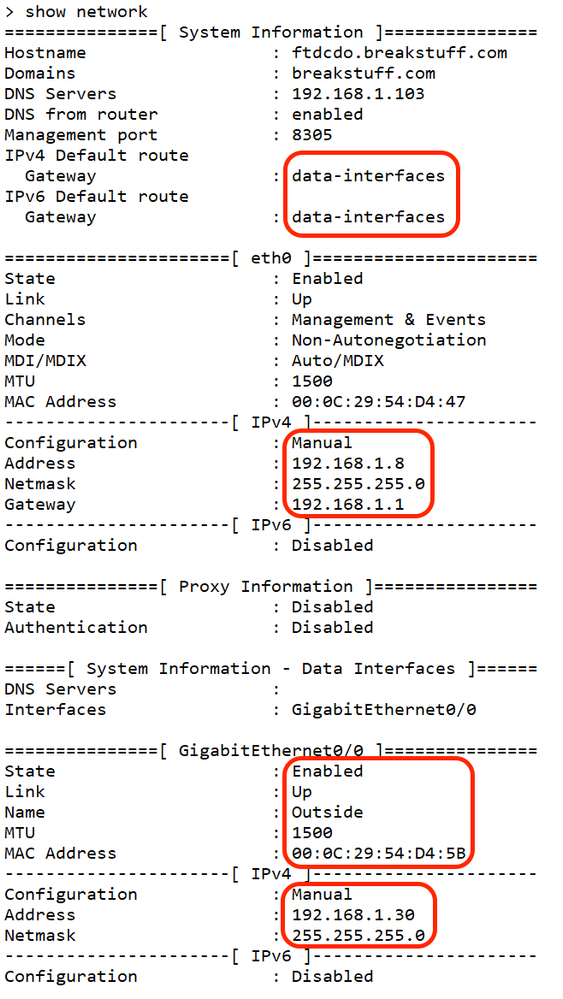

6. Dalla CLI dell'FTD, impostare l'interfaccia di gestione in modo che utilizzi un indirizzo IP statico e il gateway come interfacce dati.

configure network {ipv4 | ipv6} manual ip_address netmask data-interfaces

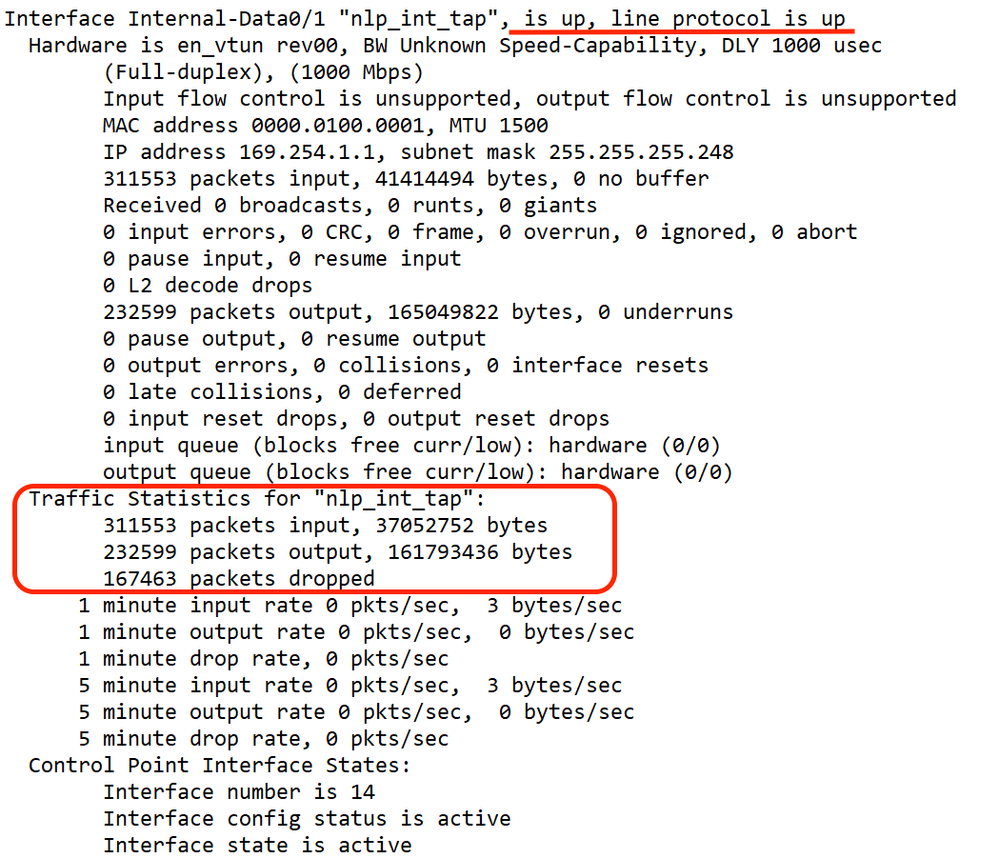

Nota: sebbene non si preveda di utilizzare l'interfaccia di gestione, è necessario impostare un indirizzo IP statico. Ad esempio, un indirizzo privato che consente di impostare il gateway sulle interfacce dati. Questa gestione viene utilizzata per inoltrare il traffico di gestione all'interfaccia dati tramite l'interfaccia tap_nlp.

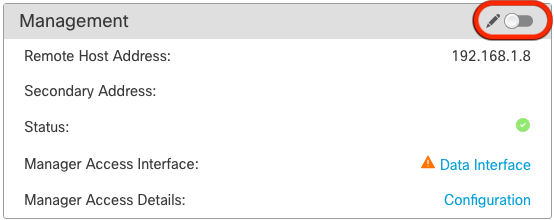

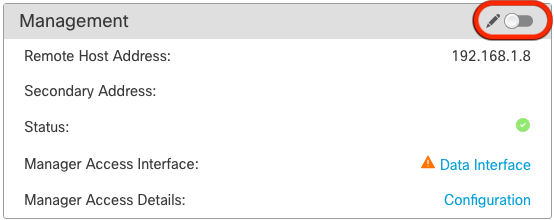

7. Disabilitare la gestione nel centro di gestione, fare clic su Modifica e aggiornare l'indirizzo IP dell'indirizzo dell'host remoto e l'(Facoltativo)indirizzo secondario per la difesa dalle minacce nella

Abilitazione del protocollo SSH sulle impostazioni della piattaforma

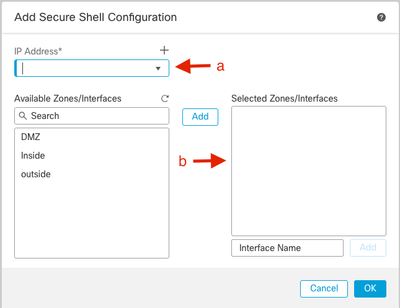

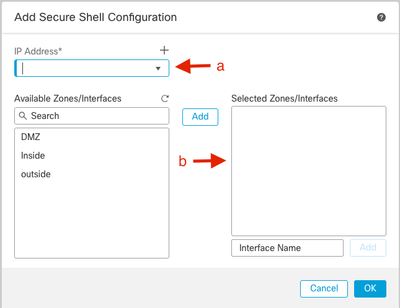

Abilitare SSH per l'interfaccia dati nel criterio Impostazioni piattaforma e applicarlo al dispositivo in Dispositivi

- Gli host o le reti a cui è consentito effettuare connessioni SSH.

- Aggiungere le zone contenenti le interfacce a cui consentire le connessioni SSH. Per le interfacce non incluse in una zona, è possibile digitare il nome dell'interfaccia nell'elenco Zone selezionate/Interfacce e fare clic su Aggiungi.

- Fare clic su OK. Distribuire le modifiche

Nota: SSH non è abilitato per impostazione predefinita sulle interfacce dati, quindi se si desidera gestire la difesa dalla minaccia con SSH, è necessario abilitarlo esplicitamente.

Verifica

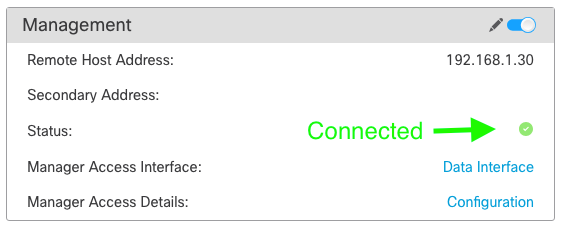

Verificare che la connessione di gestione sia stabilita tramite l'interfaccia dati.

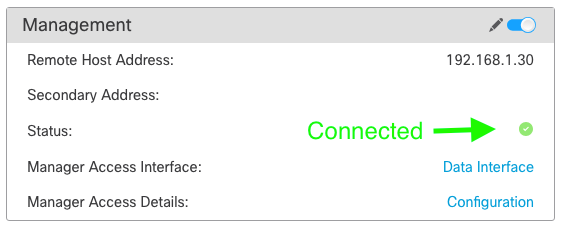

Verifica dall'interfaccia grafica utente (GUI) di FMC

Nel centro di gestione, controllare lo stato della connessione di gestione nella Dispositivi.

Verifica da CLI (Command Line Interface) FTD

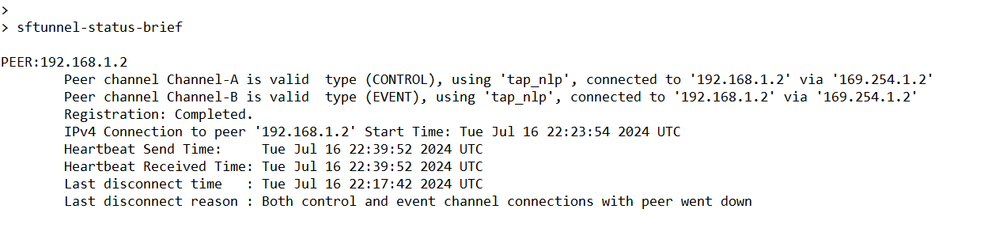

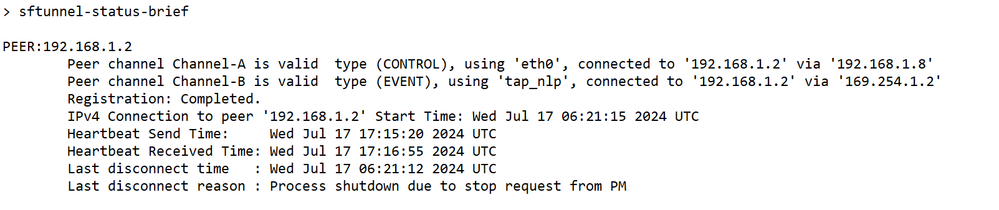

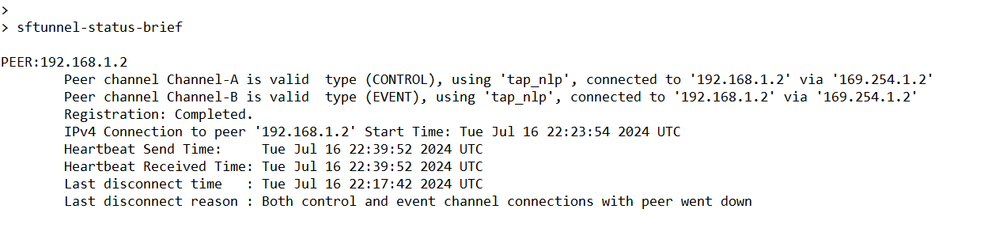

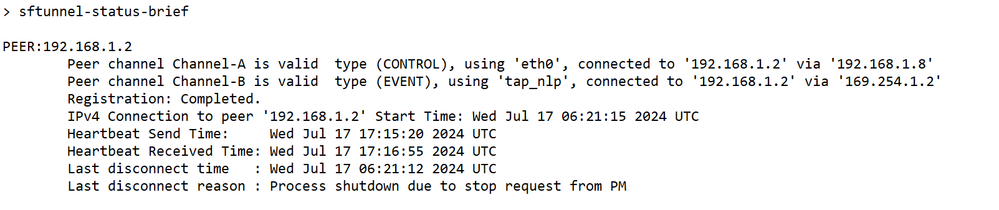

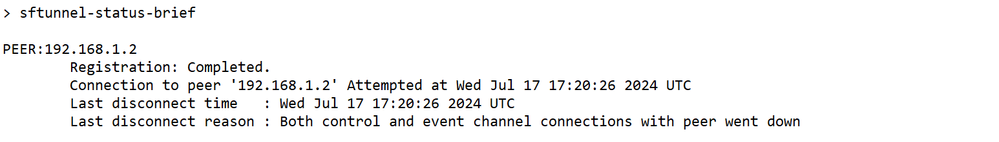

In corrispondenza di threat defenseCLI, immettere thesftunnel-status-brief per visualizzare lo stato della connessione di gestione.

Lo stato indica che la connessione per un'interfaccia dati è stata stabilita correttamente e mostra l'interfaccia tap_nlp interna.

Risoluzione dei problemi

Nel centro di gestione, controllare lo stato della connessione di gestione nella Dispositivi.

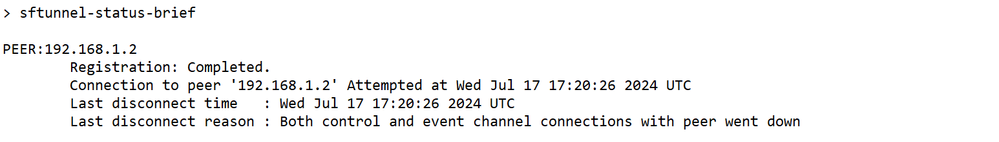

In corrispondenza di threat defenseCLI, immettere thesftunnel-status-brief per visualizzare lo stato della connessione di gestione. È inoltre possibile utilizzare ftunnel-status per visualizzare informazioni più complete.

Stato connessione di gestione

Scenario di lavoro

Scenario non lavorativo

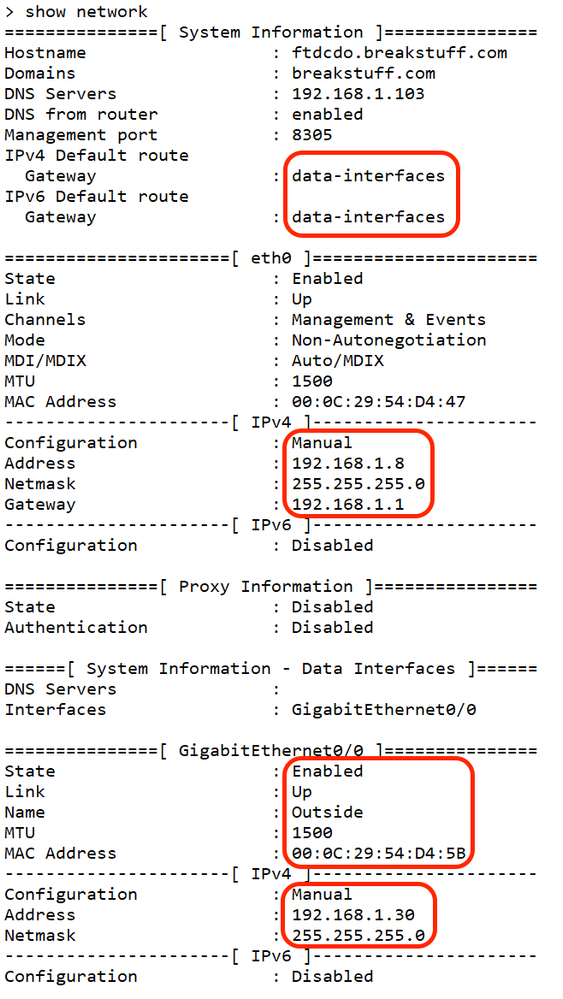

Convalida le informazioni di rete

In corrispondenza di threat defenseCLI, visualizzare le impostazioni di rete dell'interfaccia di accesso ai dati di gestione e manager:

> show network

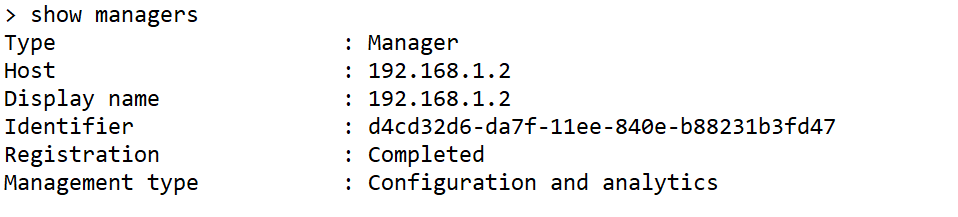

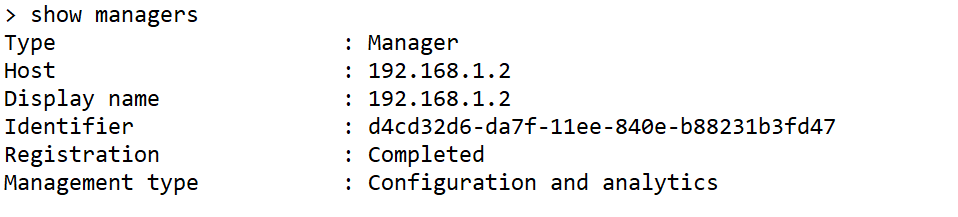

Convalida lo stato del manager

Dalla CLI di difesa delle minacce, verificare che la registrazione del management center sia stata completata.

> mostra manager

Nota: questo comando non visualizza lo stato corrente della connessione di gestione.

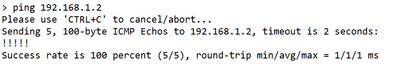

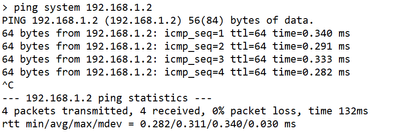

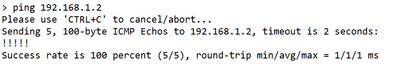

Convalida connettività di rete

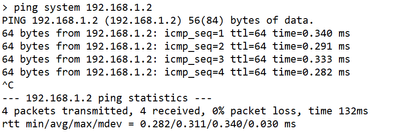

Eseguire il ping del centro di gestione

Su threat defenseCLI, usare il comando per eseguire il ping del centro di gestione dalle interfacce dati:

> ping ip_fmc

In corrispondenza di threat defenseCLI, usare il comando per eseguire il ping del centro di gestione dall'interfaccia di gestione, che instrada il backplane verso le interfacce dati:

> sistema ping fmc_ip

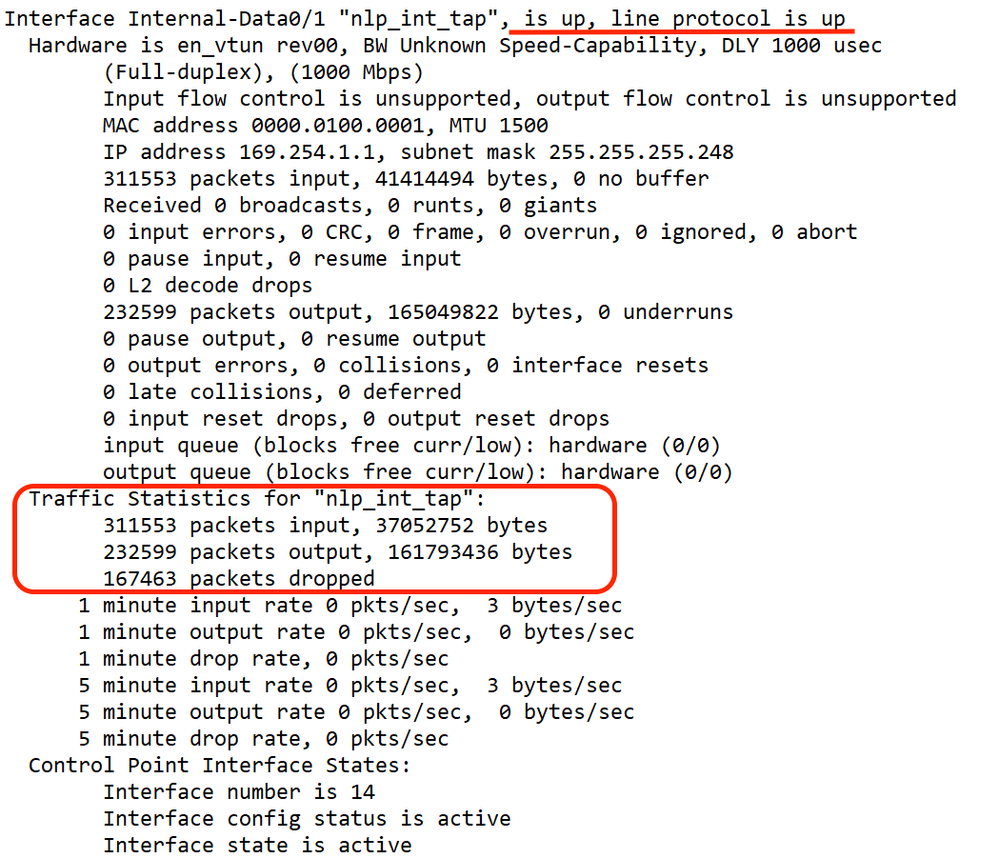

Controllo dello stato dell'interfaccia, delle statistiche e del numero di pacchetti

Su threat defenseCLI, vedere le informazioni sull'interfaccia del backplane interno, nlp_int_tap:

> show interface detail

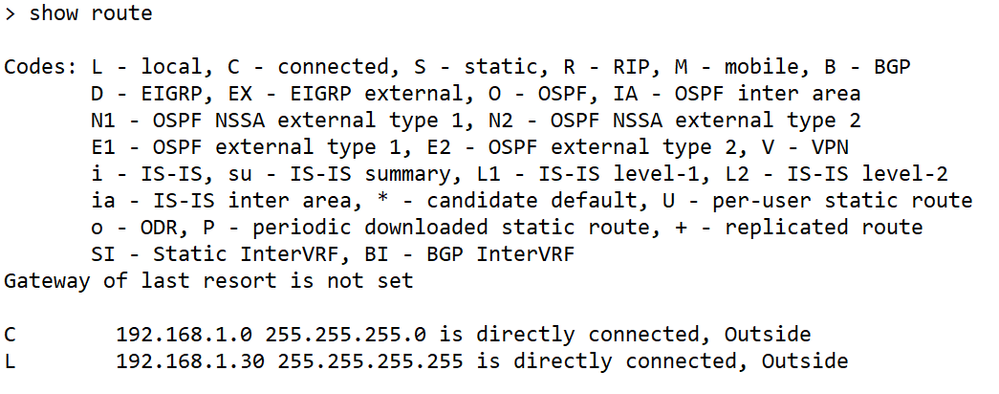

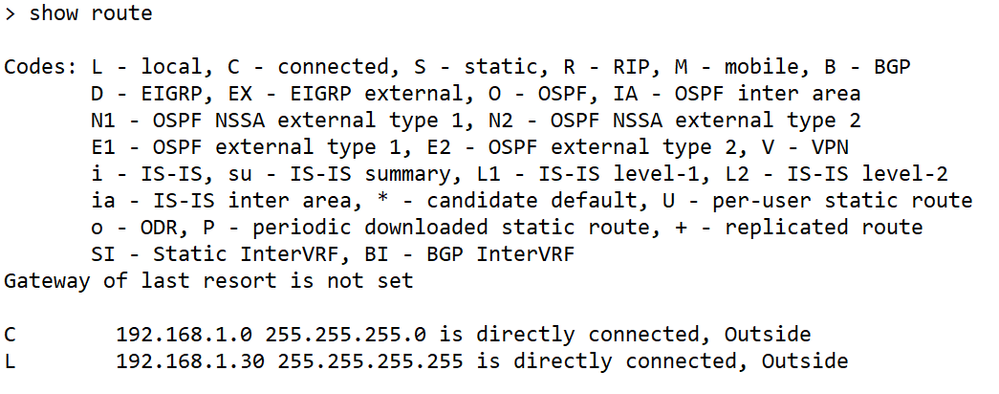

Convalida ciclo di lavorazione su FTD per raggiungere FMC

In corrispondenza di threat defenseCLI, verificare che la route predefinita (S*) sia stata aggiunta e che esistano regole NAT interne per l'interfaccia di gestione (nlp_int_tap).

> show route

> show nat

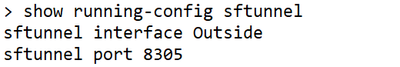

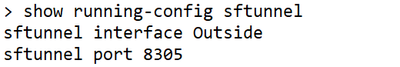

Controllare le statistiche di Sftunnel e connessione

> show running-config tunnel

Avvertenza: durante il processo di modifica dell'accesso del responsabile, evitare di eliminare il responsabile sull'FTD o annullare la registrazione/forzare l'eliminazione dell'FTD dall'FMC.

Informazioni correlate

Feedback

Feedback