Introduzione

In questo documento viene descritto il processo di configurazione e distribuzione di un criterio di identità per un traffico FTD sicuro tramite Secure FMC.

Prerequisiti

1. Realm già configurato in FMC.

2. Identity Source già configurato - ISE, ISE-PIC.

Nota: le istruzioni per la configurazione di ISE e Realm esulano dall'ambito di questo documento.

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Centro gestione firewall protetto (FMC)

- Secure Firewall Thread Defense (FTD)

- Cisco Identity Services Engine (ISE)

- Server LDAP/AD

- Metodi di autenticazione

- Autenticazione passiva: utilizzo di un'origine utente di identità esterna, ad esempio ISE

- Autenticazione attiva: utilizzo del dispositivo gestito come origine di autenticazione (portale captive o accesso vpn remoto)

- Nessuna autenticazione

Componenti usati

- Secure Firewall Management Center per VMWare v7.2.5

- Cisco Secure Firewall Threat Defense per VMWare v7.2.4

- Server Active Directory

- Patch 4 di Cisco Identity Services Engine (ISE) v3.2

- Metodo di autenticazione passiva

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Configurazione

Configurazioni

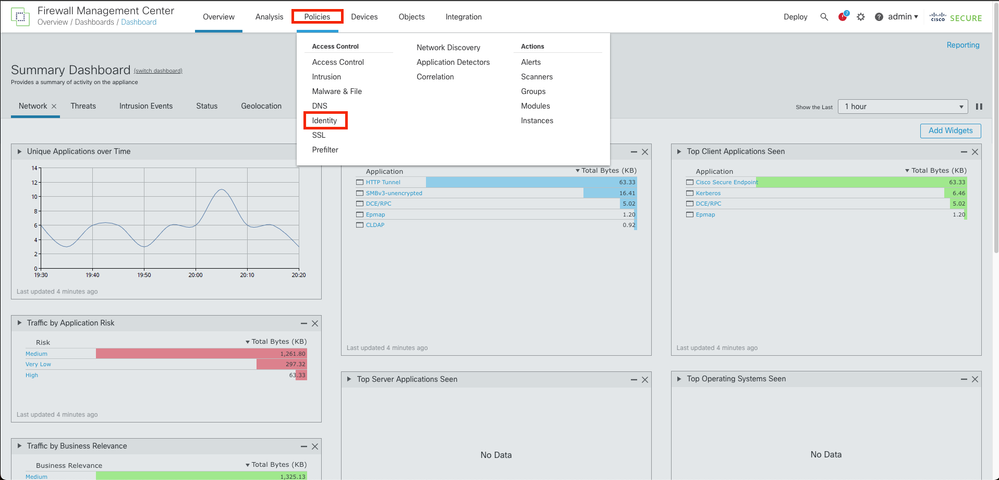

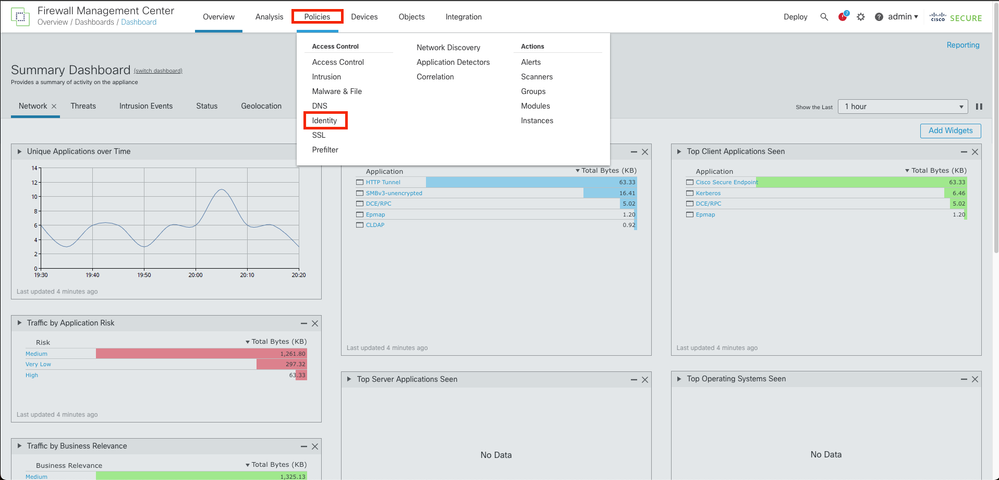

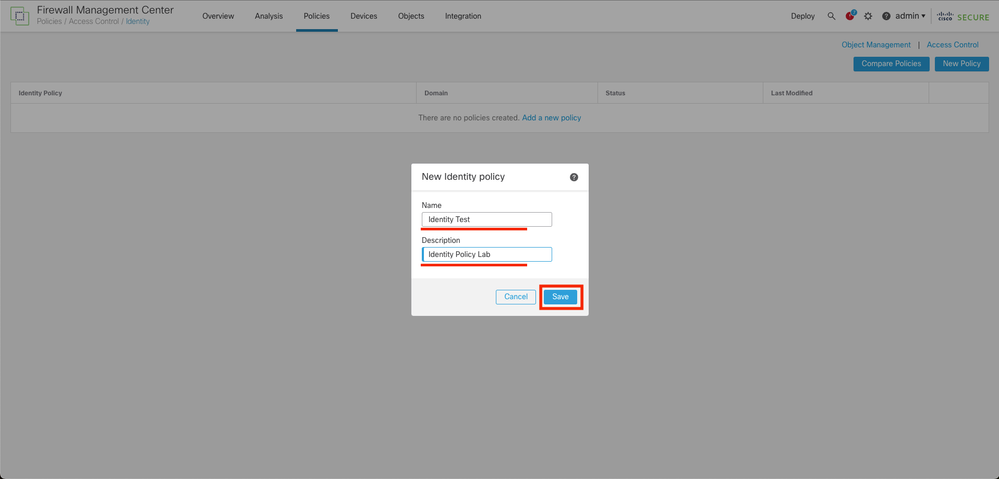

Passaggio 1.Nell'interfaccia utente di FMC, selezionare Policies > Access Control > Identity (Policy > Controllo accesso > Identità)

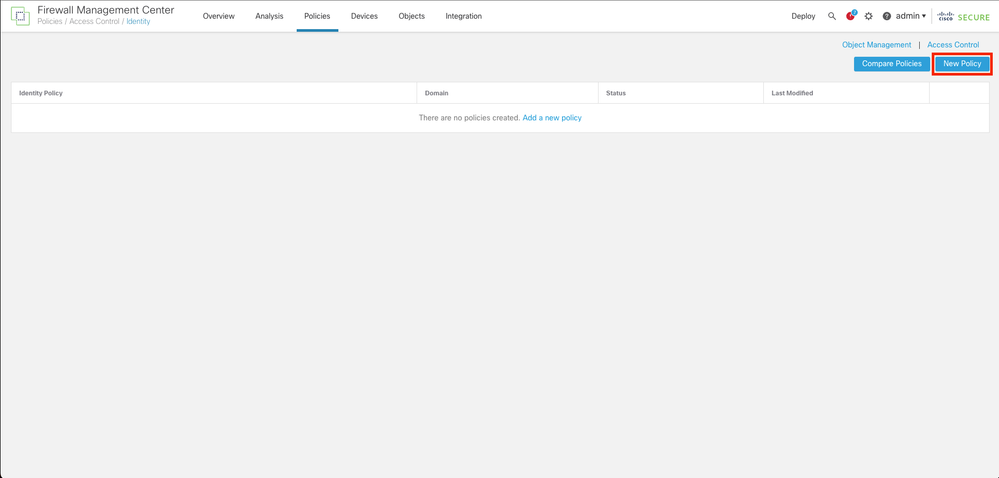

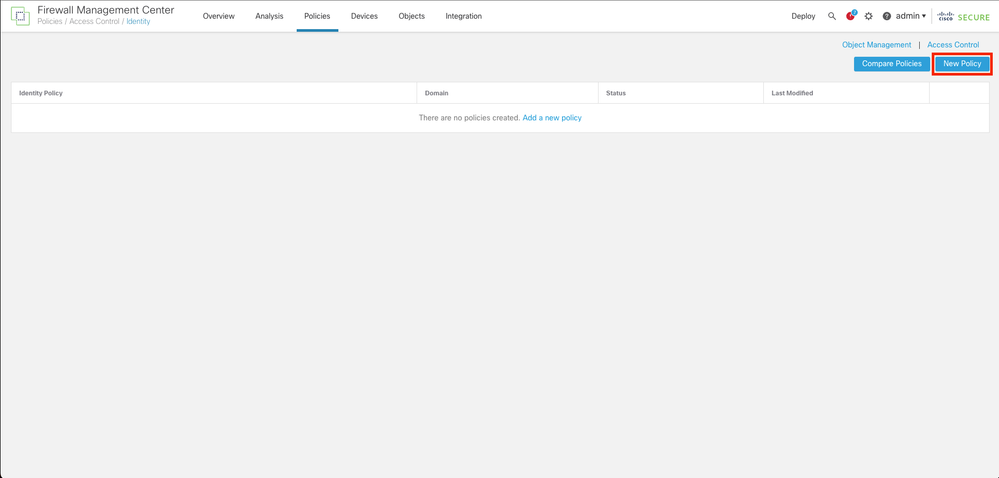

Passaggio 2. Fare clic su Nuovo criterio.

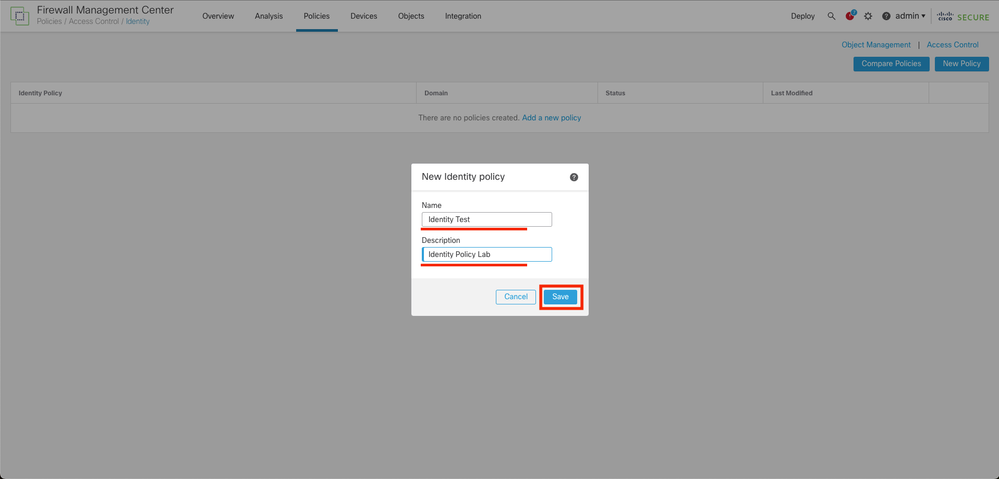

Passaggio 3. Assegnare un nome e una descrizione al nuovo criterio di identità, quindi fare clic su Salva.

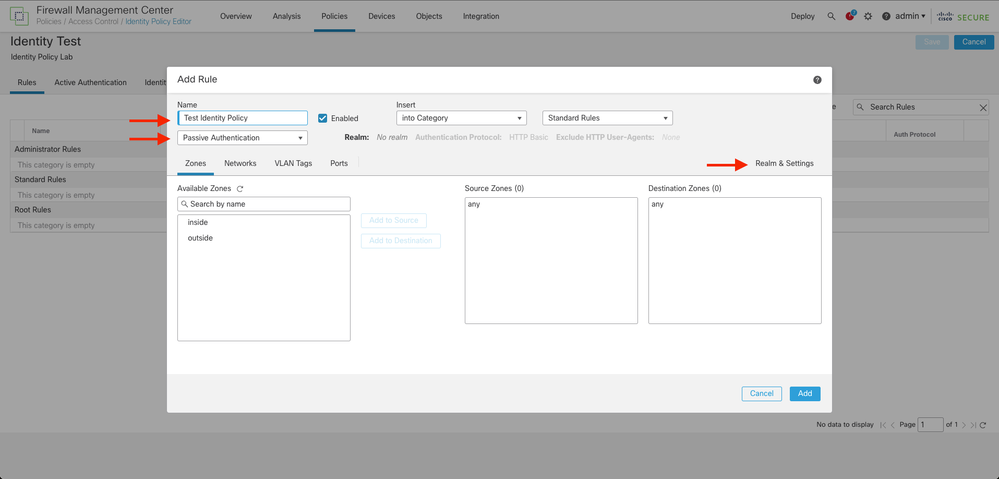

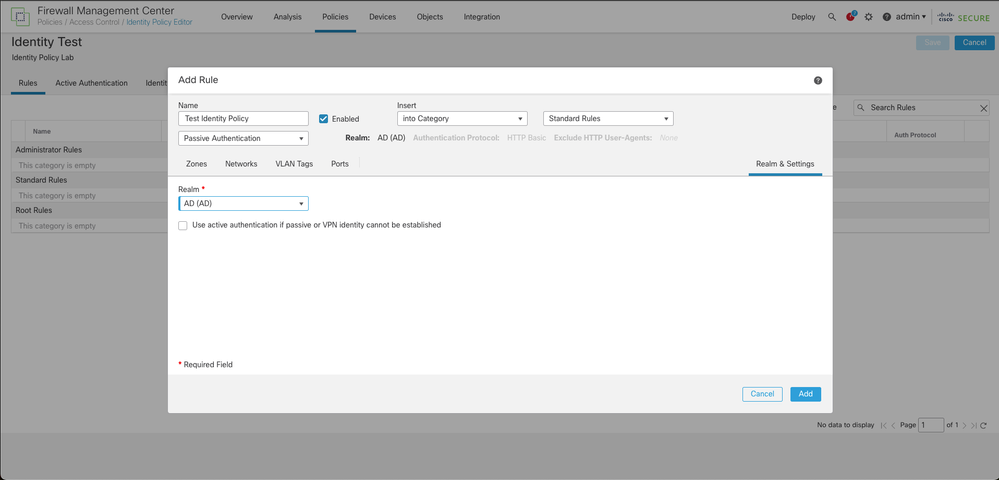

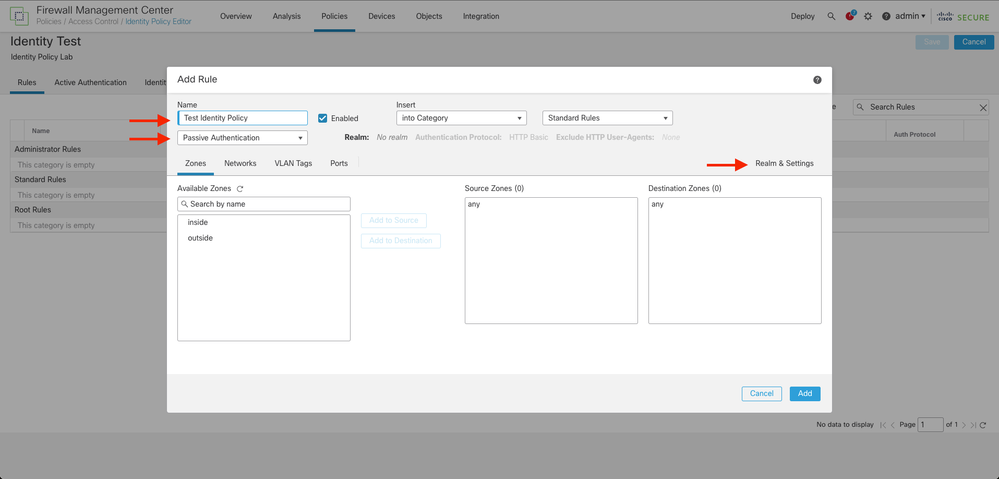

Passaggio 4. Fare clic su + Aggiungi icona regola.

- Assegnare un nome alla nuova regola.

- Sotto il campo del nome, scegliere il metodo di autenticazione, selezionare: Autenticazione passiva.

- Nella parte destra dello schermo, selezionare Realm & Settings.

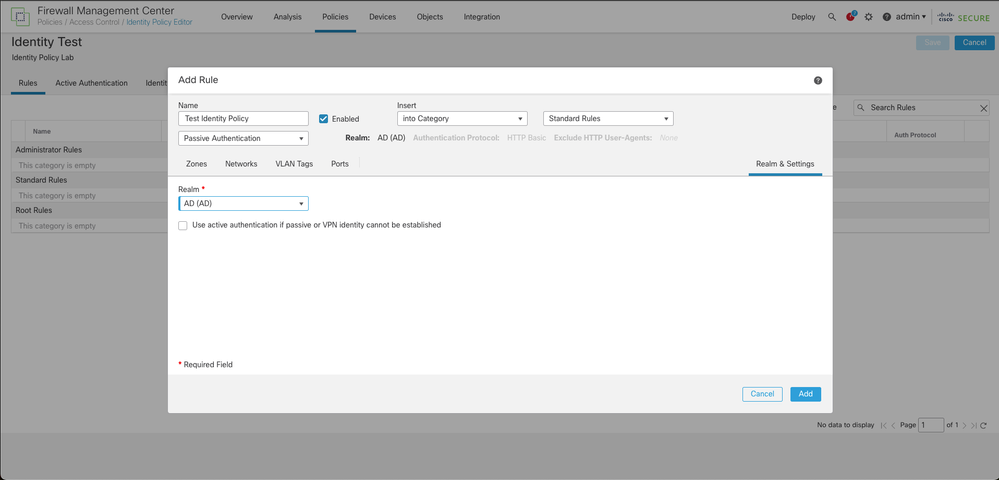

4. Selezionare un realm dal menu a discesa.

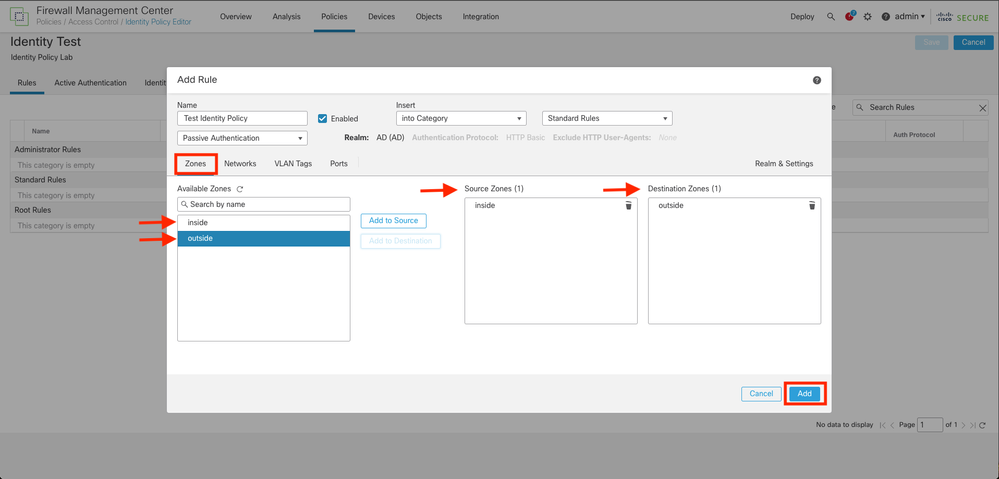

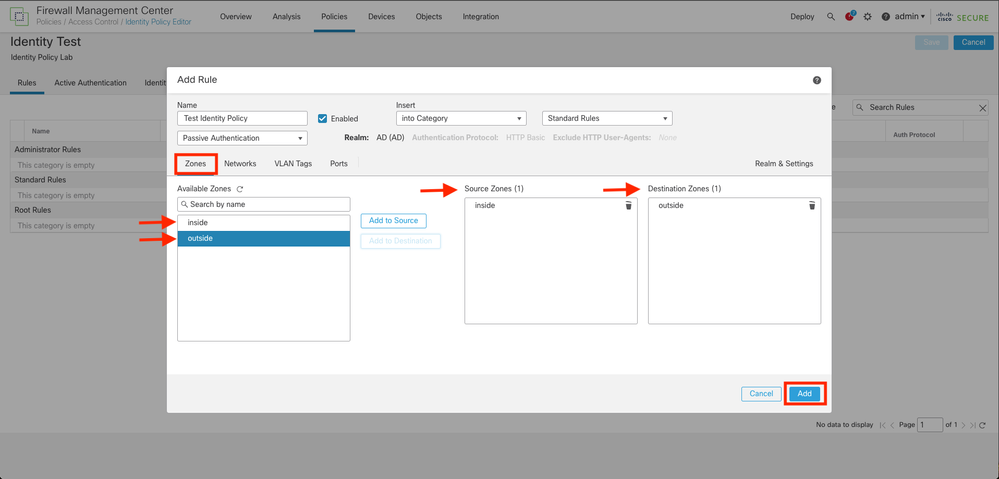

5. Fare clic su Zones a sinistra dello schermo.

6. Dal menu Zone disponibili, assegnare una zona di origine e di destinazione basata sul percorso del traffico necessario per rilevare gli utenti. Per aggiungere una zona, fare clic sul nome della zona e selezionare a seconda del caso Aggiungi a origine o Aggiungi a destinazione.

Nota: in questa documentazione il rilevamento da parte dell'utente verrà applicato solo al traffico proveniente dalla zona interna e inoltrato alla zona esterna.

7. Selezionare Aggiungi e Salva.

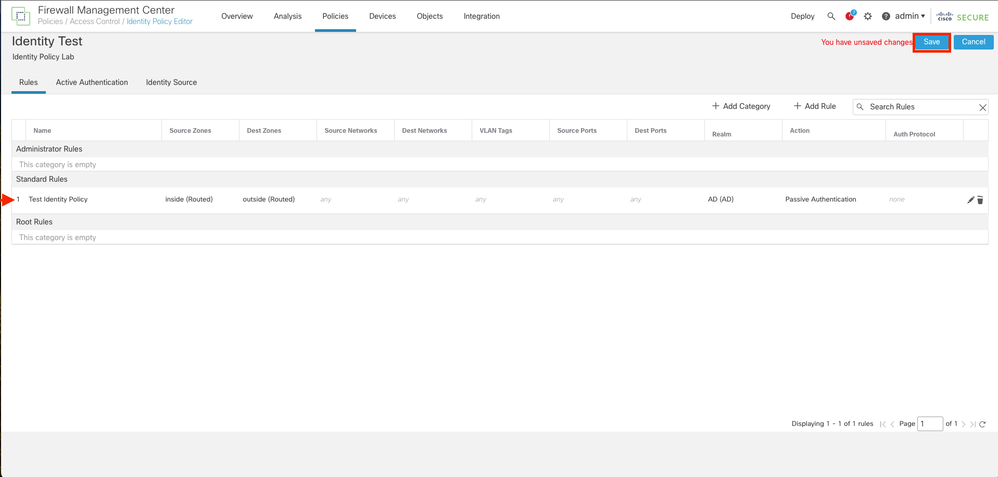

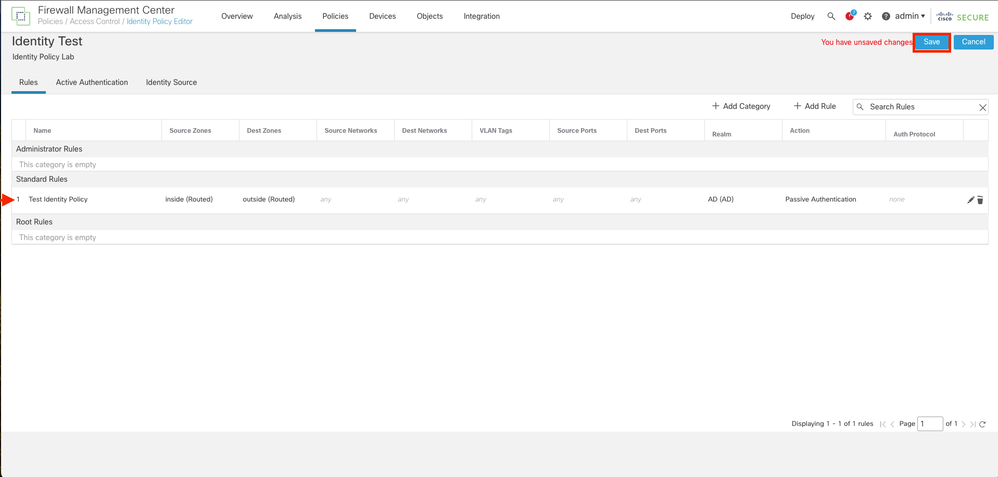

Passaggio 5. Verificare che la nuova regola sia presente nel criterio di identità e fare clic su Salva.

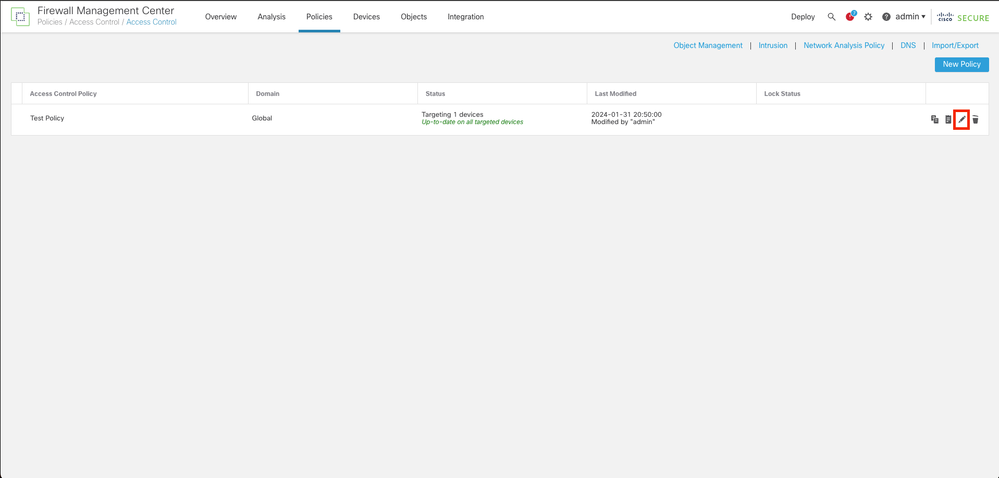

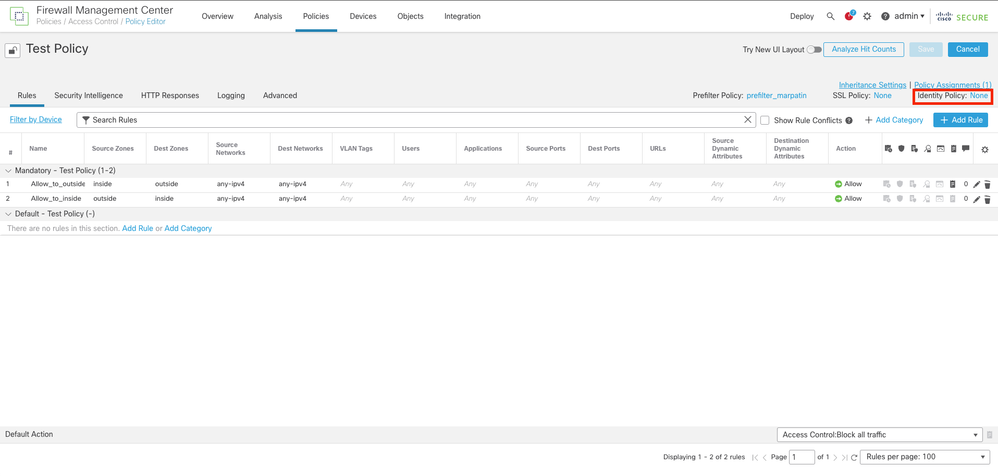

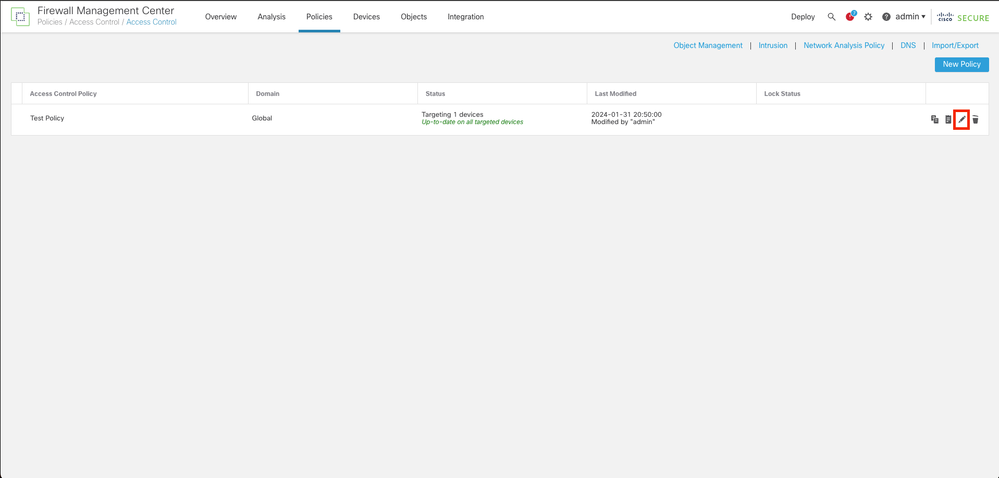

Passaggio 6. Passare a Criteri > Controllo accesso

Passaggio 7. Identificare i criteri di controllo di accesso che verranno distribuiti nel firewall che gestisce il traffico degli utenti e fare clic sull'icona della matita per modificare i criteri.

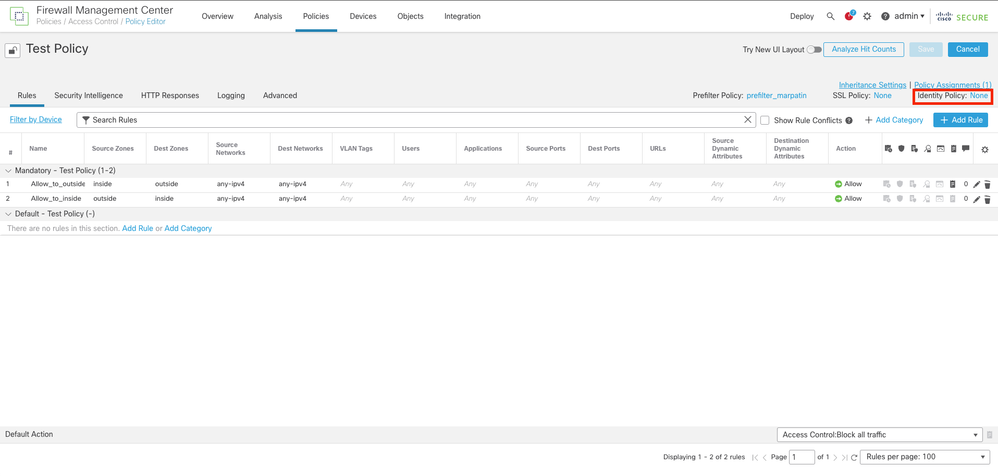

Passaggio 6. Fare clic su None (Nessuno) nel campo Identity Policy (Criteri di identità).

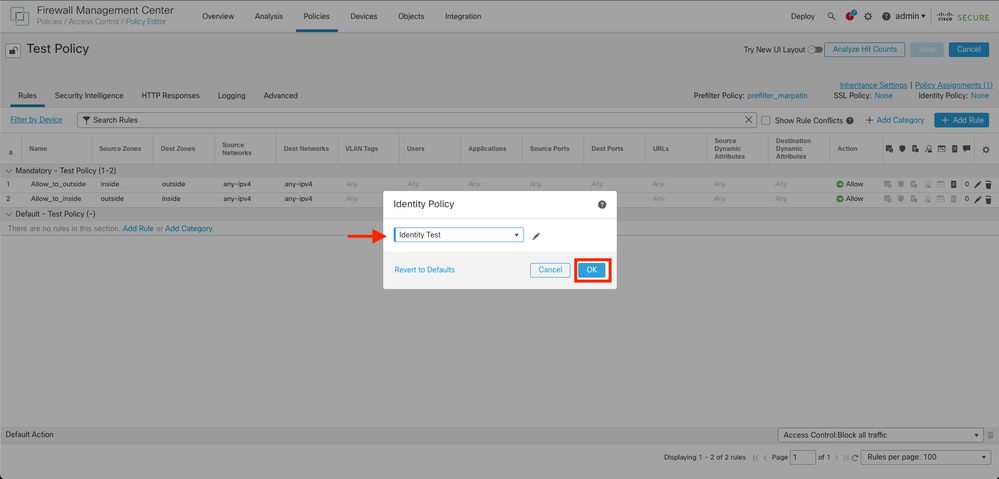

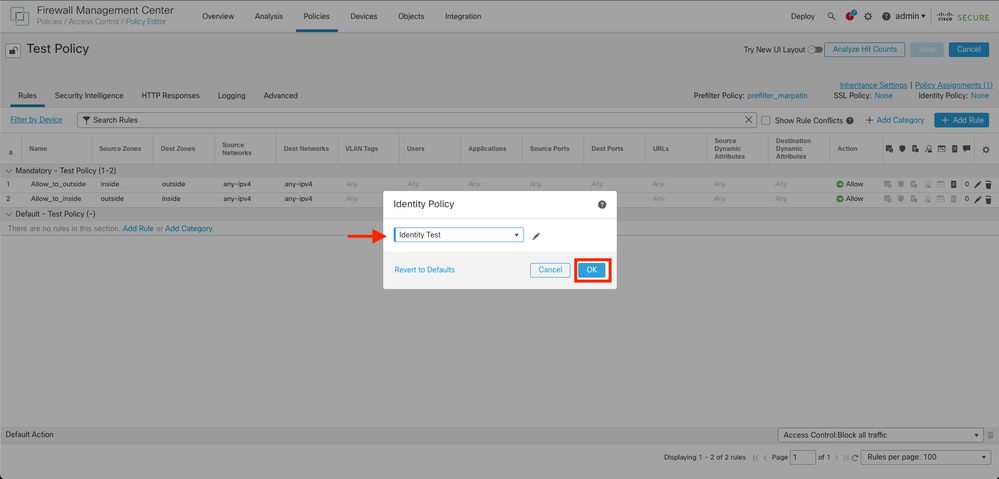

Passaggio 7. Dal menu a discesa, selezionare il criterio creato in precedenza nel passaggio 3, quindi fare clic su OK per completare la configurazione.

Passaggio 8. Salvare e distribuire la configurazione nell'FTD.

Verifica

1. Nell'interfaccia utente di FMC, selezionare Analisi > Utenti: sessioni attive

3. Convalida da Analisi > Connessione > Eventi: vista tabella degli eventi di connessione

Nota: gli utenti che soddisfano i criteri relativi al traffico per i criteri di identità e di controllo dell'accesso vengono visualizzati con il proprio nome utente nel campo Utente.

Feedback

Feedback