Introduzione

In questo documento viene descritto il processo di distribuzione delle route statiche in Secure Firewall Threat Defense tramite Centro gestione firewall.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Centro gestione firewall

- Secure Firewall Threat Defense (FTD)

- Concetti fondamentali dei percorsi di rete.

Componenti usati

Le informazioni di questo documento si basano sulle seguenti versioni software e hardware:

- Firewall Management Center per VMWare v7.3

- Cisco Secure Firewall Threat Defense per VMWare v7.3

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

Questa procedura è supportata sugli accessori:

- Centro gestione firewall locale

- Centro gestione firewall per VMWare

- CdFMC

- Appliance Cisco Secure Firewall serie 1000

- Appliance Cisco Secure Firewall serie 2100

- Appliance Cisco Secure Firewall serie 3100

- Appliance Cisco Secure Firewall serie 4100

- Appliance Cisco Secure Firewall serie 4200

- Appliance Cisco Secure Firewall 9300

- Cisco Secure Firewall Threat Defense per VMWare

Configurazione

Configurazioni

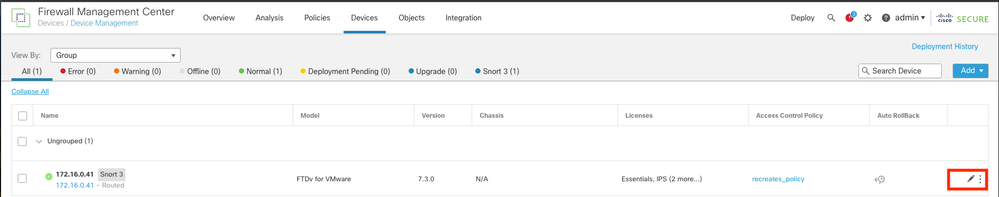

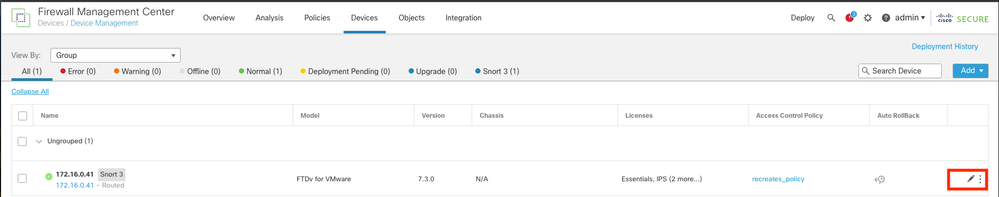

Passaggio 1. Nell'interfaccia utente di FMC, selezionare Devices > Device Management (Dispositivi > Gestione dispositivi).

Passaggio 2. Identificare l'FTD da configurare e fare clic sull'icona a forma di matita per modificare la configurazione corrente dell'FTD.

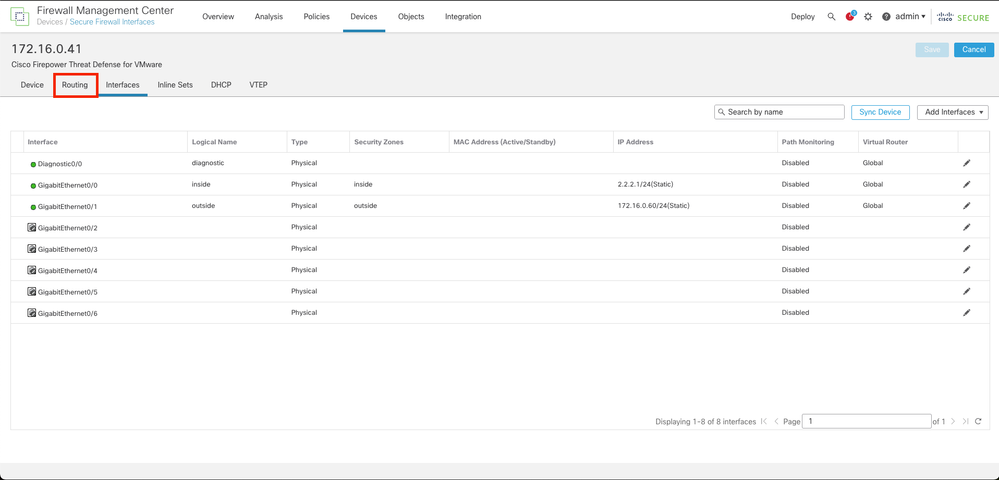

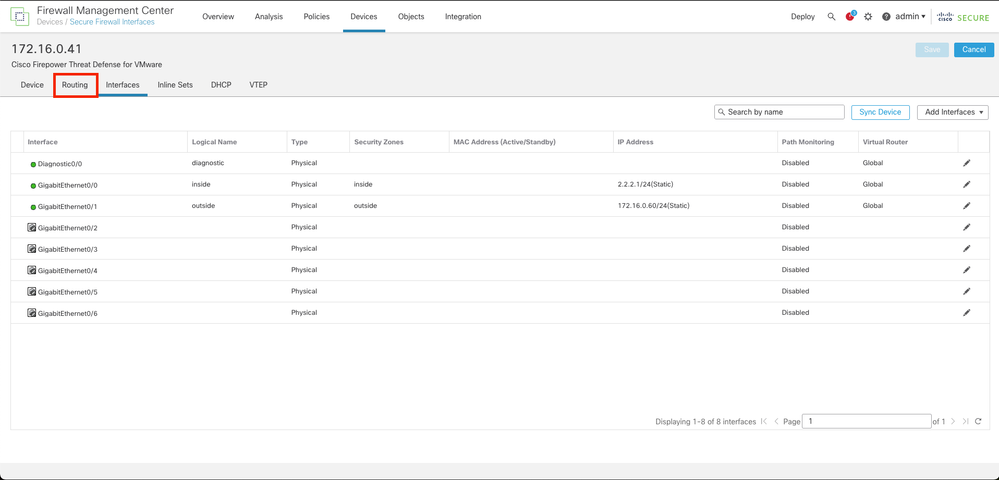

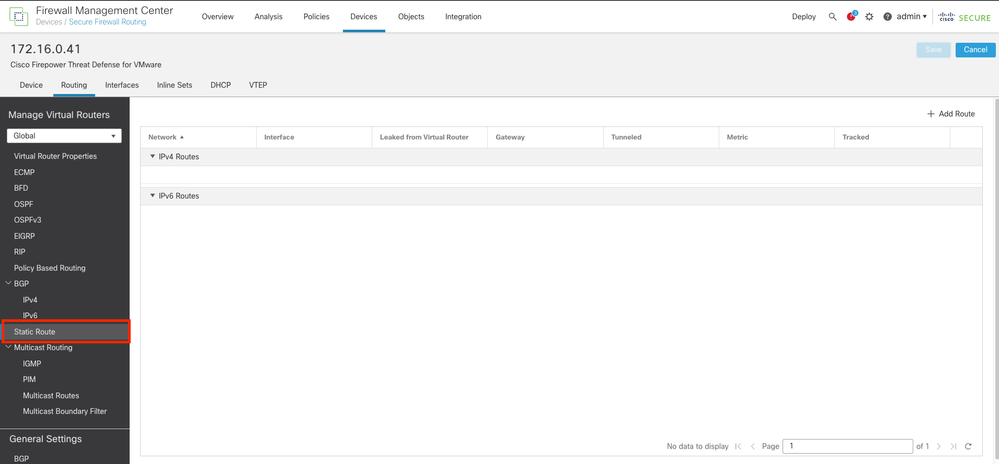

Passaggio 2. Fare clic sulla scheda Instradamento.

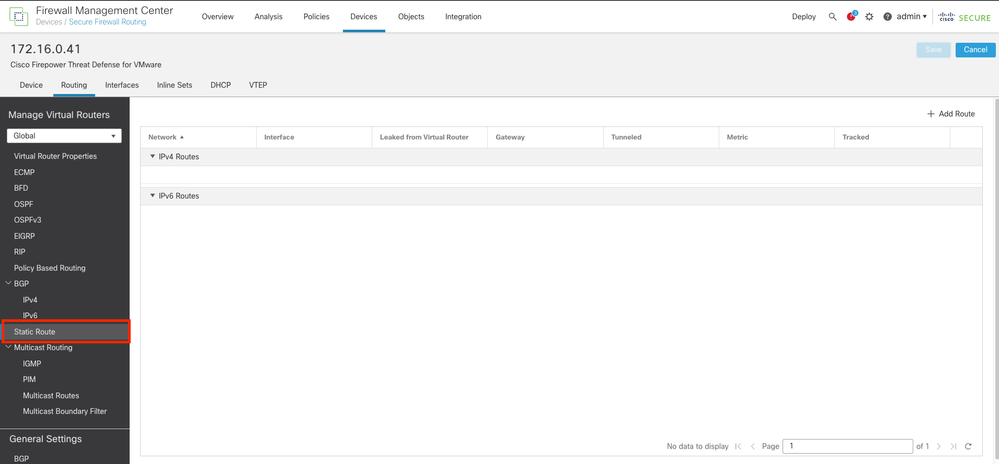

Passaggio 3. Nel menu a sinistra selezionare Static Route

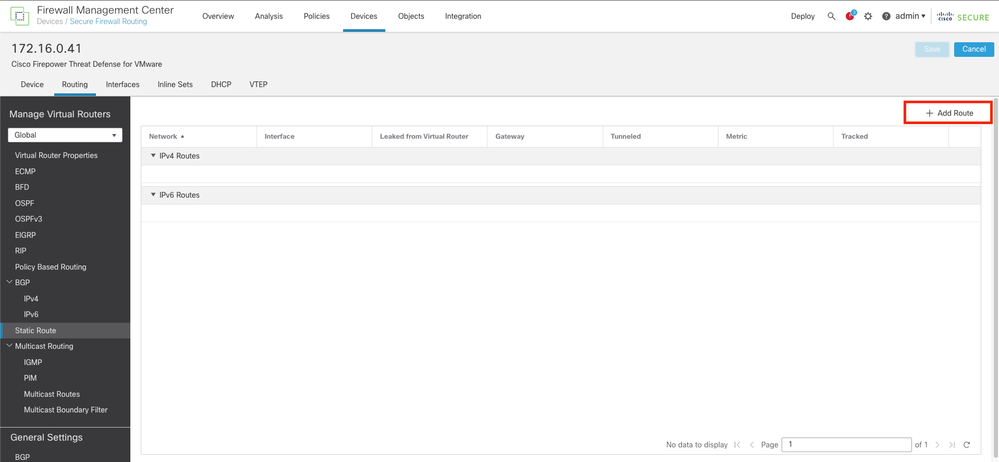

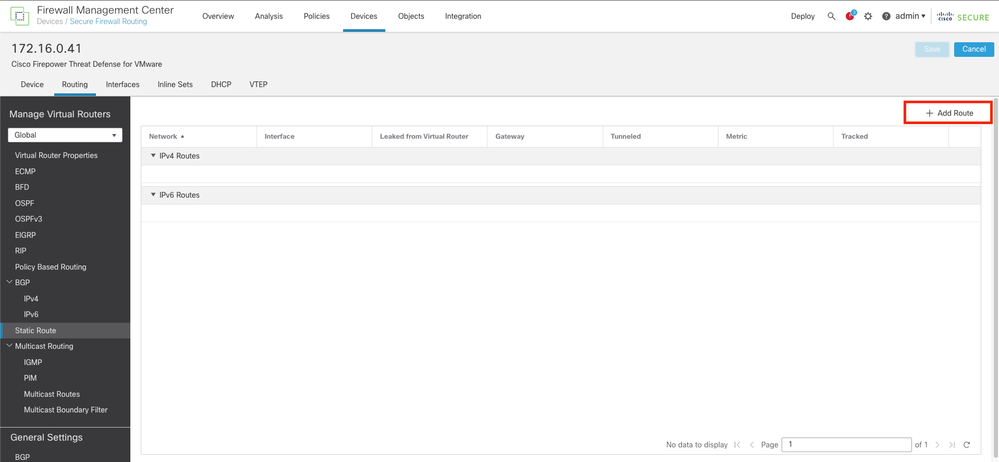

Passaggio 4. fare clic sull'opzione (+) Aggiungi route.

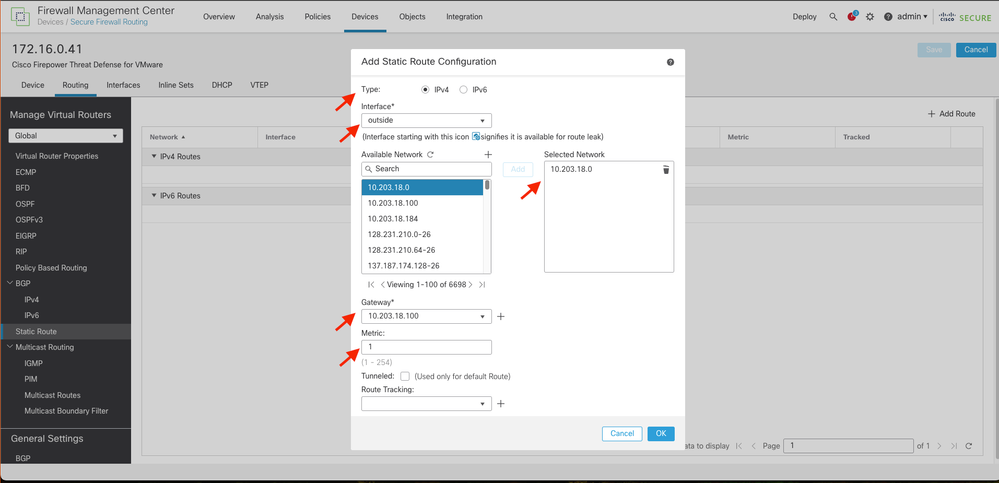

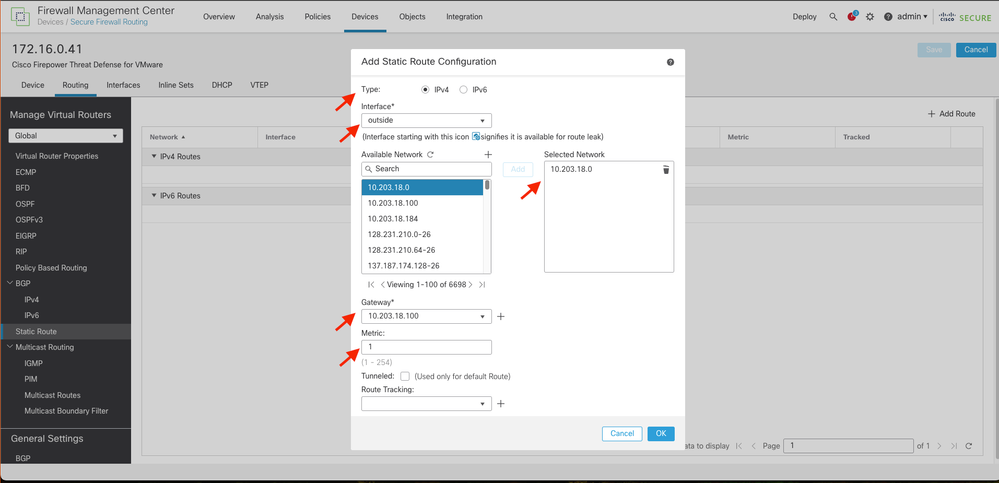

Passaggio 5. Nella sezione Configurazione route statica immettere le informazioni richieste nei campi Tipo, Interfaccia, Rete disponibile, Gateway e Metrica (nonché Tunneled e Route Tracing se necessario).

Tipo: fare clic su IPv4o IPv6 a seconda del tipo di route statica che si sta aggiungendo.

Interfaccia: scegliere l'interfaccia a cui applicare la route statica.

Rete disponibile: nell'elenco Rete disponibile scegliere la rete di destinazione. Per definire una route predefinita, creare un oggetto con l'indirizzo 0.0.0.0/0 e selezionarlo qui.

Gateway: nel campo Gateway o Gateway IPv6, immettere o scegliere il router gateway che rappresenta l'hop successivo per la route. È possibile specificare un indirizzo IP o un oggetto Networks/Hosts.

Metrica: nel campo Metrica, immettere il numero di hop per la rete di destinazione. I valori validi sono compresi tra 1 e 255; il valore predefinito è 1.

Tunneled: (facoltativo) per un percorso predefinito, fare clic sulla casella di controllo Tunneled per definire un percorso predefinito separato per il traffico VPN

Tracciamento route: (solo route statica IPv4) Per monitorare la disponibilità della route, immettere o scegliere il nome di un oggetto di monitoraggio SLA (Service Level Agreement) che definisce il criterio di monitoraggio nel campo Tracciamento route.

Suggerimento: i campi Rete disponibile, Gateway e Traffico di routing richiedono l'uso di oggetti di rete. Se gli oggetti non sono stati ancora creati, fare clic sul segno (+) a destra di ciascun campo per creare un nuovo oggetto di rete.

Passaggio 6. Scegliere OK.

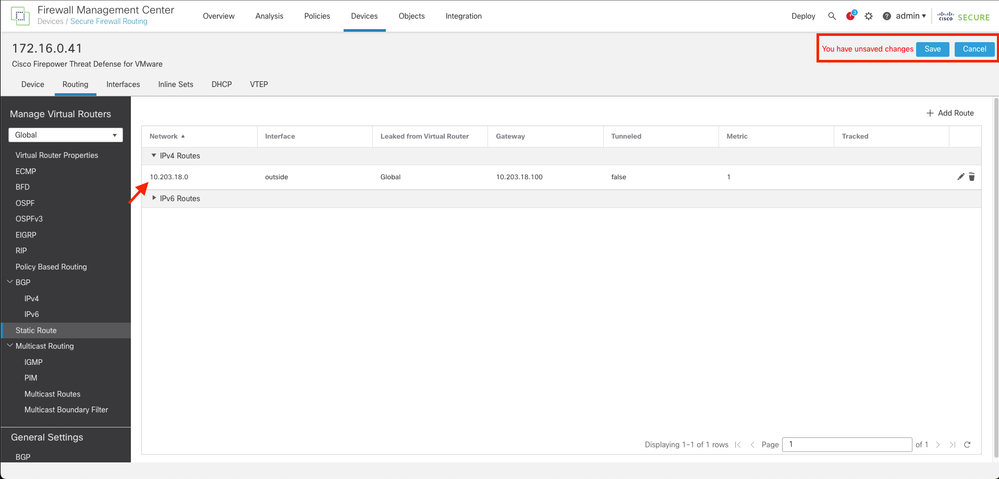

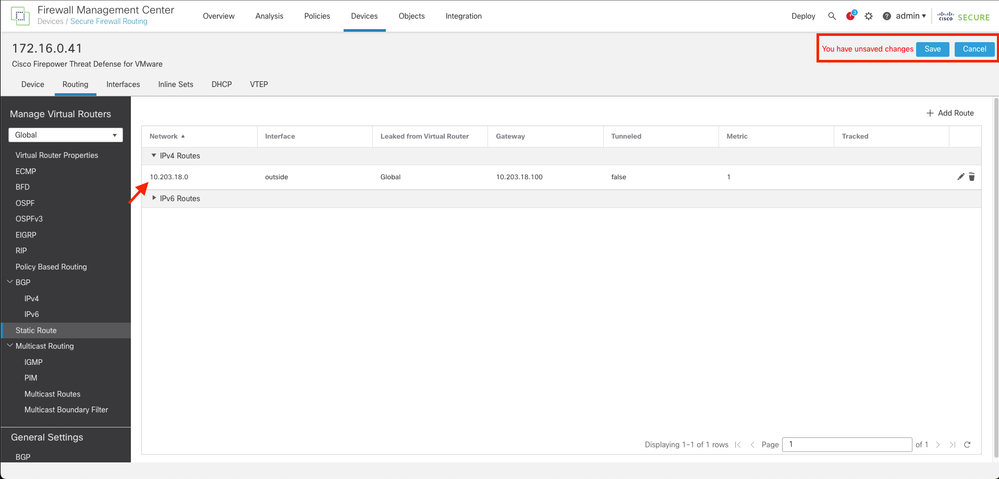

Passaggio 7. Salvare la configurazione e convalidare la nuova route statica visualizzata come previsto.

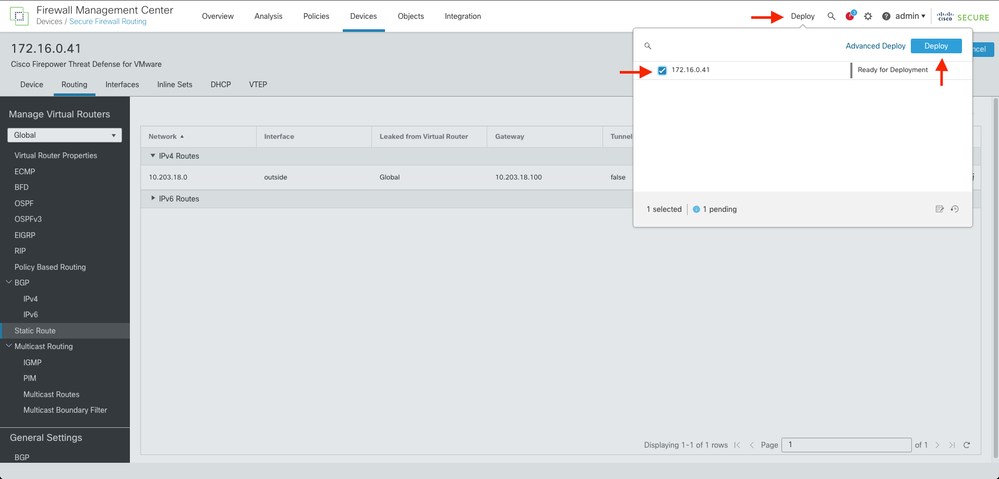

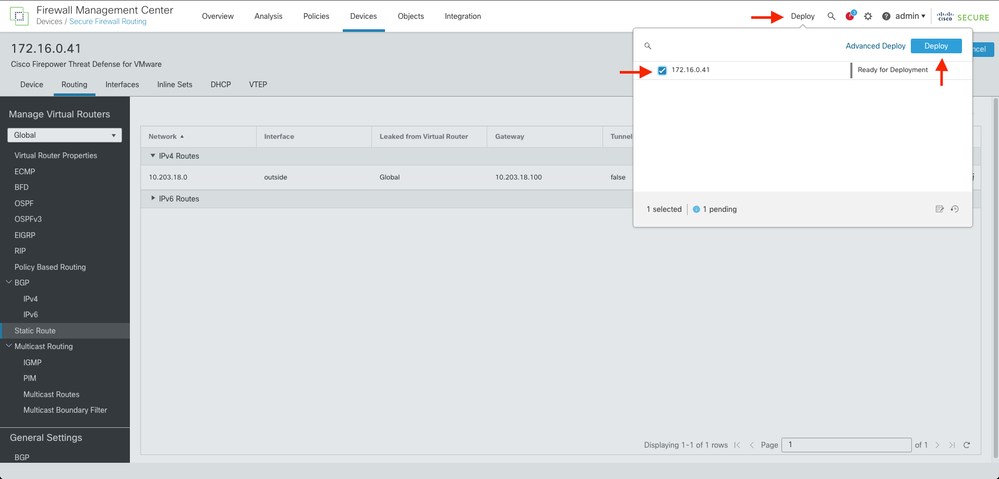

Passaggio 7. Passare a Distribuisci e selezionare l'FTD selezionato nel passaggio 2, quindi fare clic sull'icona blu di distribuzione per distribuire la nuova configurazione.

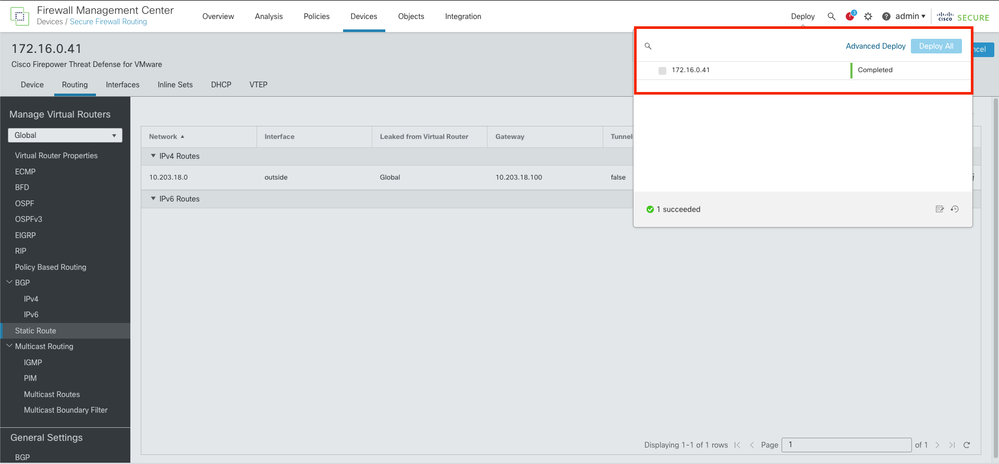

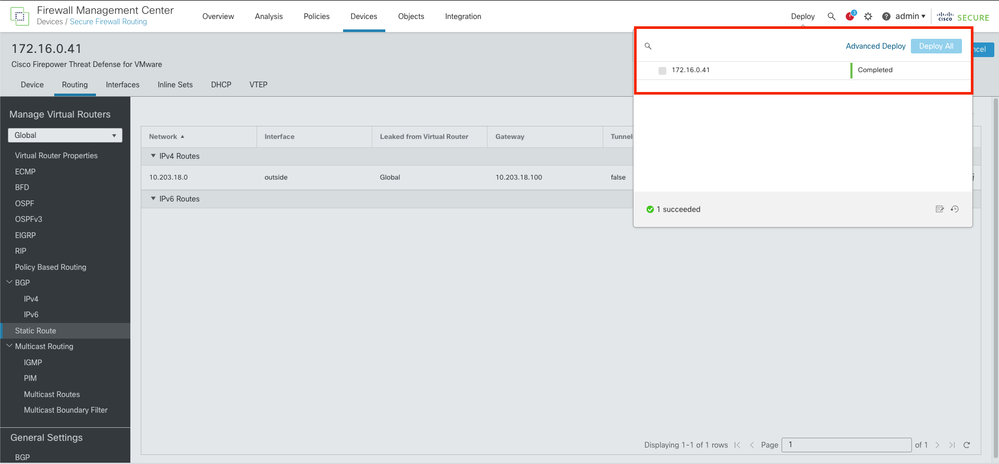

Passaggio 8. Verificare che la distribuzione sia visualizzata come completata.

Verifica

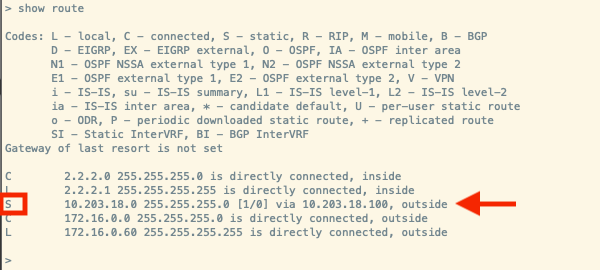

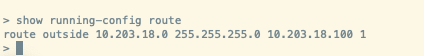

1. Eseguire il log con SSH, Telnet o console sull'FTD precedentemente implementato.

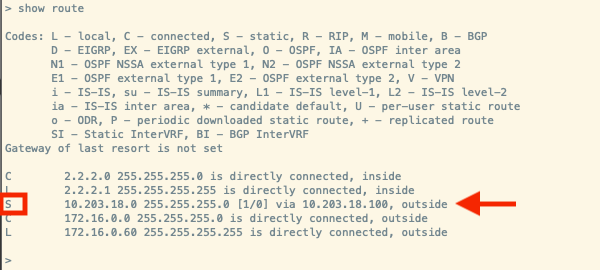

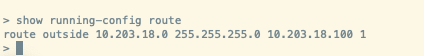

2. Eseguire il comando show route e show running-config route

3. Verificare che la tabella di routing FTD disponga ora della route statica distribuita con il flag S e che sia visualizzata anche nella configurazione in esecuzione.

Feedback

Feedback