Configurazione delle interfacce VXLAN su Secure FTD con Secure FMC

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Introduzione

Questo documento descrive come configurare le interfacce VXLAN su Secure Firewall Threat Defense (FTD) con il centro di gestione del firewall sicuro (FMC)

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Nozioni base sulle VLAN/VXLAN.

- Conoscenze base di rete.

- Esperienza base di Cisco Secure Management Center.

- Esperienza base di Cisco Secure Firewall Threat Defense.

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Cisco Secure Firewall Management Center Virtual (FMCv) VMware con versione 7.2.4.

- Cisco Secure Firewall Threat Defense Virtual Appliance (FTDv) VMware con versione 7.2.4.

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

La VLAN estendibile virtuale (VXLAN) fornisce servizi di rete Ethernet di layer 2 come la VLAN tradizionale. A causa dell'elevata domanda di segmenti VLAN negli ambienti virtuali, VXLAN offre maggiore estensibilità, flessibilità e definisce anche uno schema di incapsulamento MAC-in-UDP in cui il frame di layer 2 originale ha un'intestazione VXLAN aggiunta e viene quindi posizionato in un pacchetto UDP-IP. Con questo incapsulamento MAC-in-UDP, la VXLAN esegue il tunnel della rete di layer 2 sulla rete di layer 3. VXLAN offre i seguenti vantaggi:

- Flessibilità VLAN in segmenti multi-tenant:

- Maggiore scalabilità per gestire più segmenti di layer 2 (L2).

- Migliore utilizzo della rete.

Cisco Secure Firewall Threat Defense (FTD) supporta due tipi di incapsulamento VXLAN.

- VXLAN (utilizzata per tutti i modelli Secure Firewall Threat Defense)

- Geneve (utilizzata per appliance virtuale Secure Firewall Threat Defense)

L'incapsulamento Geneve è richiesto per il routing trasparente dei pacchetti tra il bilanciamento del carico del gateway di Amazon Web Services (AWS) e le appliance e per l'invio di informazioni aggiuntive.

VXLAN utilizza il VTEP (VXLAN Tunnel Endpoint) per mappare i dispositivi terminali dei tenant ai segmenti VXLAN e per eseguire l'incapsulamento e la decapsulamento VXLAN. Ogni VTEP ha due tipi di interfaccia: una o più interfacce virtuali chiamate VXLAN Network Identifier (VNI) dove possono essere applicati i criteri di sicurezza e un'interfaccia regolare chiamata VTEP source interface dove le interfacce VNI sono tunneling tra i VTEP. L'interfaccia di origine VTEP è collegata alla rete IP di trasporto per la comunicazione VTEP-VTEP, le interfacce VNI sono simili alle interfacce VLAN: sono interfacce virtuali che mantengono il traffico di rete separato su una determinata interfaccia fisica utilizzando la codifica. I criteri di sicurezza vengono applicati a ciascuna interfaccia VNI. È possibile aggiungere un'interfaccia VTEP e tutte le interfacce VNI sono associate alla stessa interfaccia VTEP. Esiste un'eccezione per il clustering virtuale di difesa dalle minacce in AWS.

Ci sono tre modi in cui la difesa dalla minaccia incapsula e decapsula:

- È possibile configurare staticamente un singolo indirizzo IP VTEP peer sulla difesa dalle minacce.

- Un gruppo di indirizzi IP VTEP peer può essere configurato staticamente sulla difesa dalle minacce.

- È possibile configurare un gruppo multicast su ciascuna interfaccia VNI.

Questo documento si focalizza sulle interfacce VXLAN per l'incapsulamento VXLAN con un gruppo di 2 indirizzi IP VTEP peer configurati staticamente. Se è necessario configurare le interfacce Geve, controllare la documentazione ufficiale per le interfacce Geve in AWS o configurare il VTEP con un singolo peer o gruppo multicast, controllare l'interfaccia VTEP con una guida alla configurazione di un singolo peer o gruppo multicast.

Esempio di rete

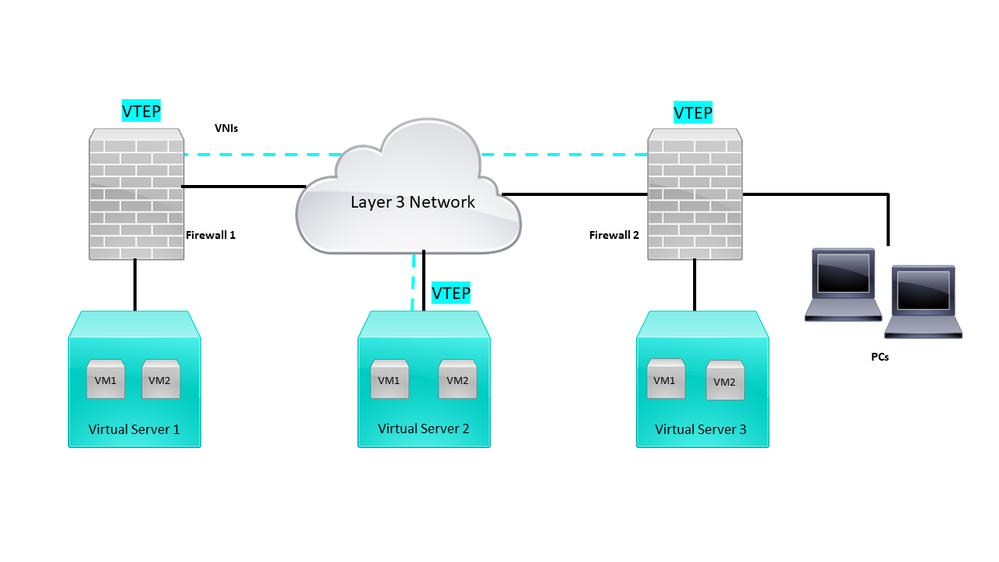

Topologia della rete

Topologia della rete

Nella sezione Configura si presume che la rete sottostante sia già configurata per la difesa dalle minacce tramite il centro di gestione del firewall protetto. Questo documento ha per oggetto la configurazione della rete di sovrapposizione.

Configurazione

Configurare il gruppo peer VTEP

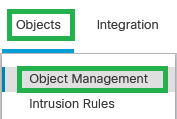

Passo 1: passare a Oggetti > Gestione oggetti.

Oggetti - Gestione oggetti

Oggetti - Gestione oggetti

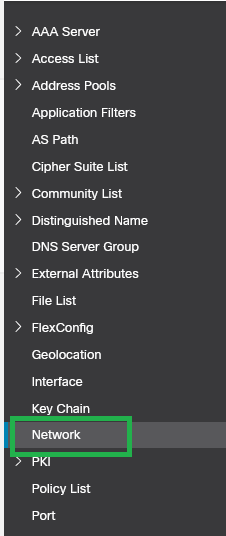

2. Fare clic su Network (Rete) nel menu a sinistra.

Rete

Rete

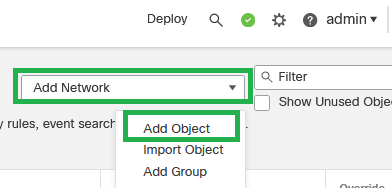

Passaggio 3: Creare oggetti host di rete per gli indirizzi IP peer VTEP. Fare clic su Aggiungi rete > Aggiungi oggetto.

Aggiungi rete - Aggiungi oggetto

Aggiungi rete - Aggiungi oggetto

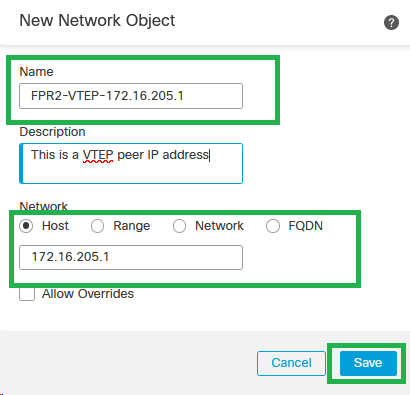

Passaggio 4: Creare un nuovo oggetto di rete host per il peer VTEP. Impostare il nome e l'indirizzo IP di un oggetto, quindi fare clic su Save (Salva).

Nuovo oggetto di rete

Nuovo oggetto di rete

Nota: configurare più oggetti di rete host per ogni indirizzo IP peer VTEP disponibile. Nella presente guida alla configurazione sono presenti due oggetti.

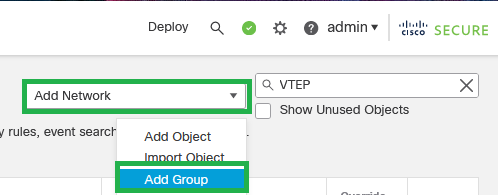

Passo 5: creazione del gruppo di oggetti, fare clic su Aggiungi rete > Aggiungi gruppo.

Aggiungi rete - Aggiungi gruppo

Aggiungi rete - Aggiungi gruppo

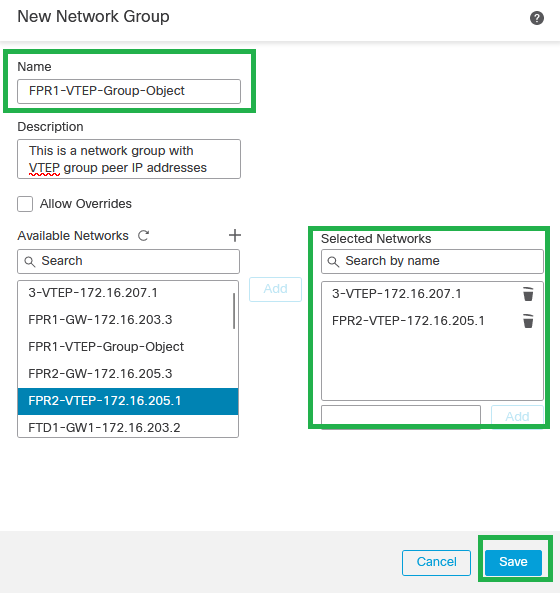

Passaggio 6: Creare il gruppo di oggetti di rete con tutti gli indirizzi IP peer VTEP. Impostare il nome di un gruppo di rete e selezionare i gruppi di oggetti di rete richiesti, quindi fare clic su Salva.

Crea gruppo di oggetti di rete

Crea gruppo di oggetti di rete

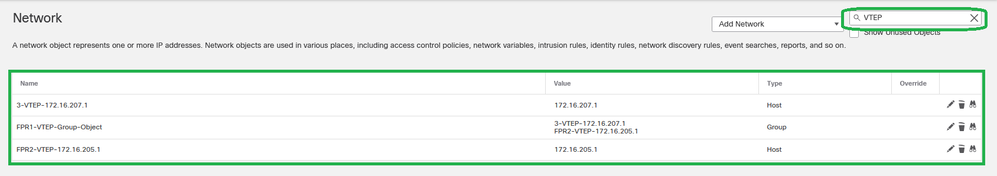

Passaggio 7: Convalidare l'oggetto di rete e il gruppo di oggetti di rete dal filtro Oggetto di rete.

Convalida il gruppo di oggetti VTEP

Convalida il gruppo di oggetti VTEP

Configurare l'interfaccia di origine VTEP

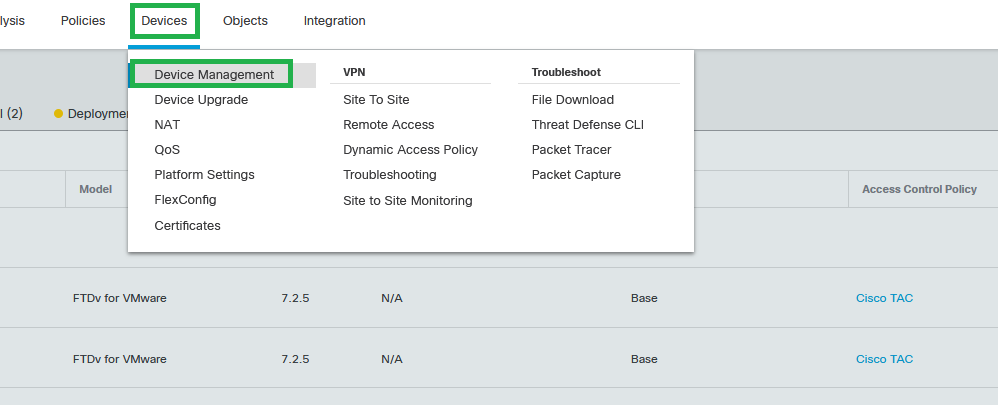

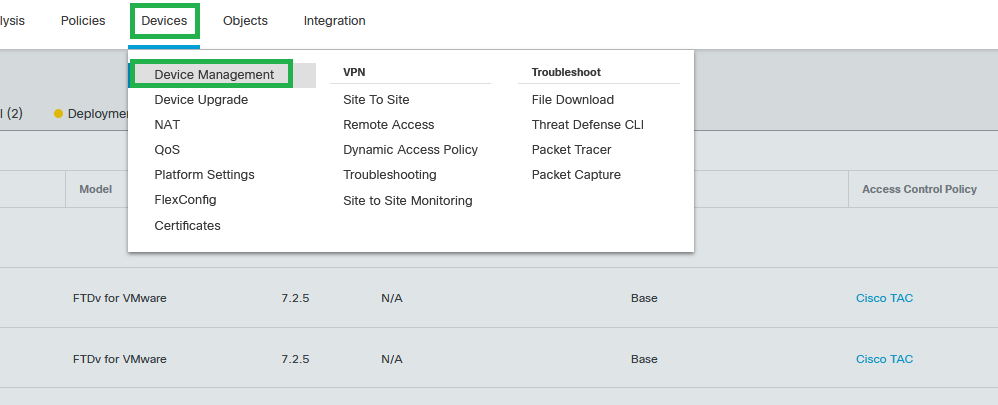

Passaggio 1: Passare a Dispositivi > Gestione dispositivi e modificare la difesa dalle minacce.

Dispositivi - Gestione dispositivi

Dispositivi - Gestione dispositivi

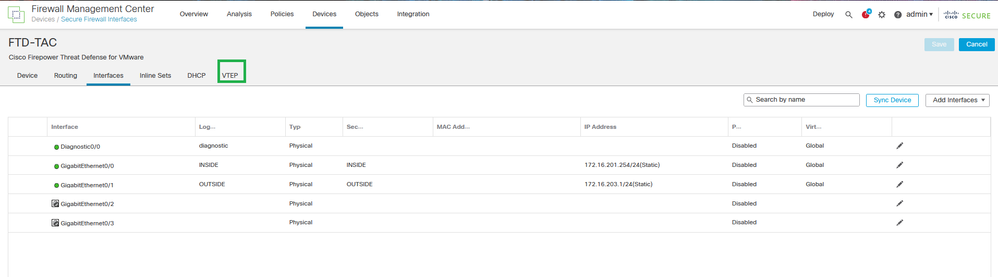

Passaggio 2: passare alla sezione VTEP.

Sezione VTEP

Sezione VTEP

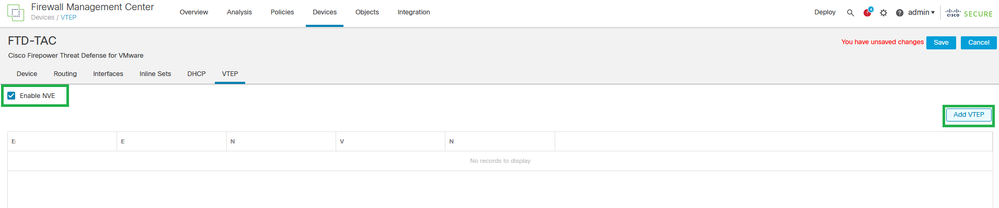

Passaggio 3: Selezionare la casella di controllo Abilita VNE e fare clic su Add VTEP.

Abilitare NVE e aggiungere VTEP

Abilitare NVE e aggiungere VTEP

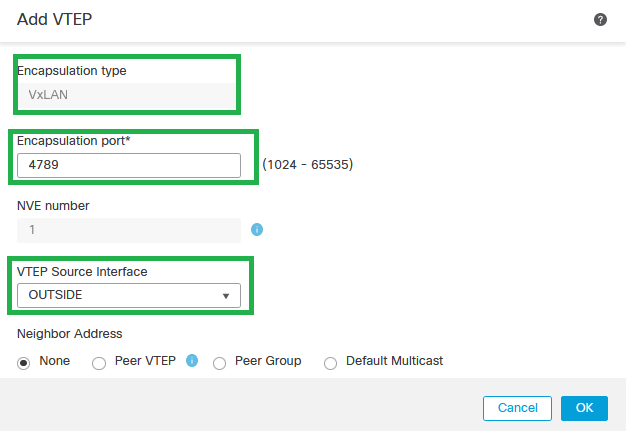

Passaggio 4: Scegliere VxLAN come tipo di incapsulamento, immettere il valore di Porta di incapsulamento e scegliere l'interfaccia utilizzata per l'origine VTEP su questa difesa contro le minacce (interfaccia esterna per questa guida alla configurazione)

Aggiungi VTEP

Aggiungi VTEP

Nota: l'incapsulamento VxLAN è quello predefinito. Per AWS, è possibile scegliere tra VxLAN e Geneve. Il valore predefinito è 4789, quindi è possibile scegliere una porta di incapsulamento tra 1024 e 65535 in base alla progettazione.

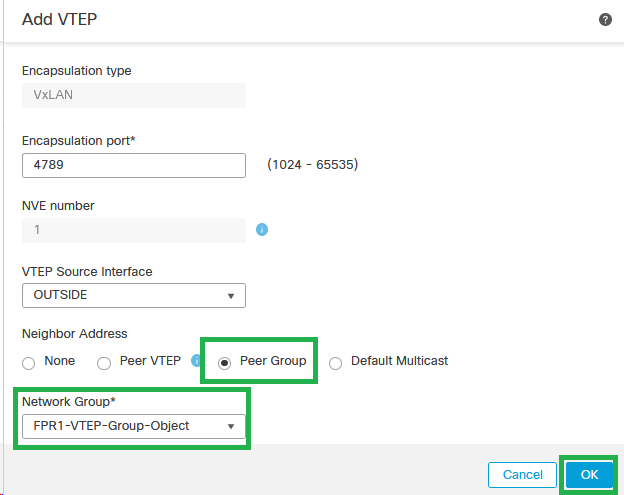

Passaggio 5: selezionare Peer Group (Gruppo peer), scegliere il Network Object Group (Gruppo oggetti di rete) creato nella sezione di configurazione precedente, quindi fare clic su OK.

Gruppo peer - Gruppo oggetti di rete

Gruppo peer - Gruppo oggetti di rete

Passaggio 6: salvare le modifiche.

Avviso: dopo il salvataggio delle modifiche, viene visualizzato il messaggio di modifica del frame jumbo. L'MTU viene modificata sull'interfaccia assegnata come VTEP su 1554, quindi accertarsi di usare la stessa MTU sulla rete sottostante.

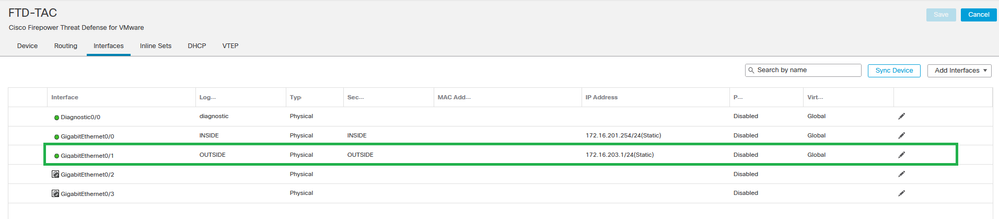

Passaggio 7: fare clic su Interfacce e modificare l'interfaccia utilizzata per l'interfaccia di origine VTEP. (Interfaccia esterna su questa guida alla configurazione)

Esterno come interfaccia di origine VTEP

Esterno come interfaccia di origine VTEP

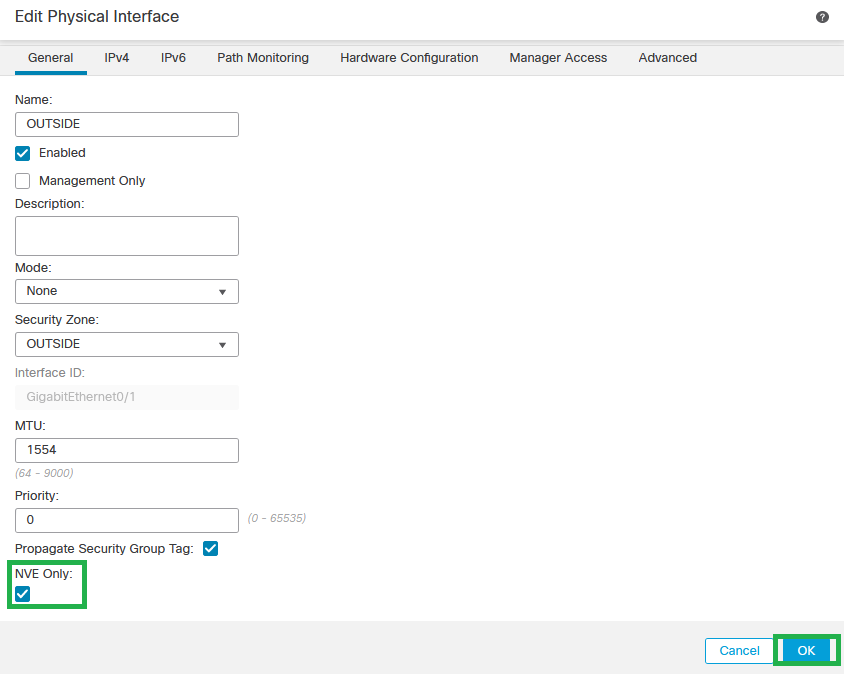

Passaggio 8 (Facoltativo):nella pagina Generale, selezionare la casella di controllo Solo NVE, quindi fare clic su OK.

Configurazione solo NVE

Configurazione solo NVE

Avviso: questa impostazione è facoltativa per la modalità di routing, in cui limita il traffico alla VXLAN e il traffico di gestione comune solo su questa interfaccia. Questa impostazione viene attivata automaticamente per la modalità firewall trasparente.

Passaggio 9: Salvare le modifiche.

Configurazione dell'interfaccia VTEP VNI

Passo 1: Navigare Dispositivi > Gestione dispositivi, e modificare la difesa della minaccia.

Dispositivi - Gestione dispositivi

Dispositivi - Gestione dispositivi

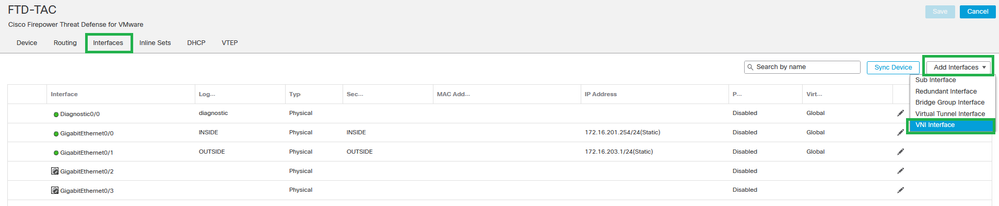

Passaggio 2: Sotto la sezione Interfacce, fare clic su Add Interfaces > VNI Interfaces.

Interfacce - Aggiungi interfacce - Interfacce VNI

Interfacce - Aggiungi interfacce - Interfacce VNI

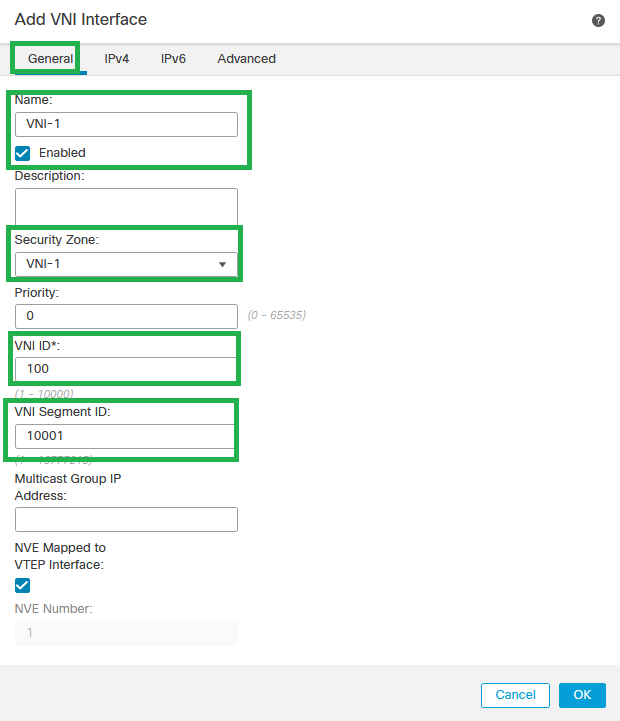

Passaggio 3: nella sezione Generale, impostare l'interfaccia VNI con nome, descrizione, area di sicurezza, ID VNI e ID segmento VNI.

Add VNI Interface (Aggiungi interfaccia VNI)

Add VNI Interface (Aggiungi interfaccia VNI)

Nota: l'ID VNI è configurato tra 1 e 10000 e l'ID segmento VNI è configurato tra 1 e 16777215 (l'ID segmento viene utilizzato per il tagging VXLAN).

Attenzione: se il gruppo multicast non è configurato sull'interfaccia VNI, viene utilizzato il gruppo predefinito della configurazione dell'interfaccia di origine VTEP, se disponibile. Se si imposta manualmente un IP peer VTEP per l'interfaccia di origine VTEP, non è possibile specificare un gruppo multicast per l'interfaccia VNI.

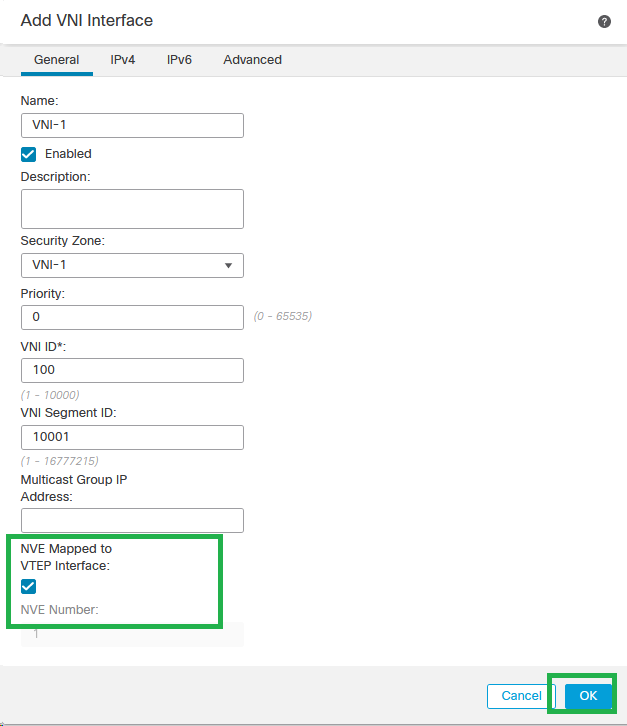

Passaggio 3: selezionare la casella di controllo NVE mappato sull'interfaccia VTEP e fare clic su OK.

NVE mappato sull'interfaccia VTEP

NVE mappato sull'interfaccia VTEP

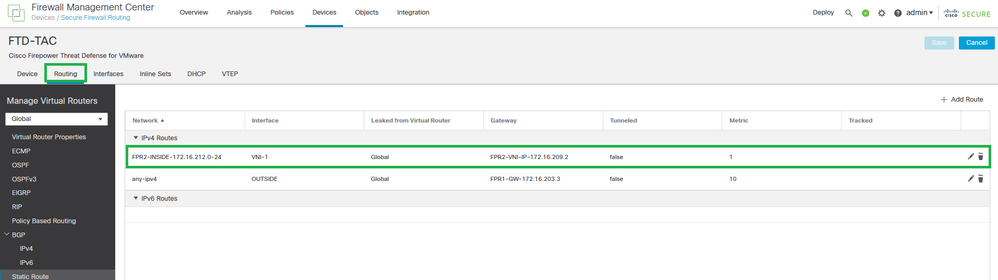

Passaggio 4: Configurare una route statica per annunciare le reti di destinazione per la VXLAN all'interfaccia peer VNI. Selezionare Ciclo > Ciclo statico.

Configurazione route statica

Configurazione route statica

Attenzione: le reti di destinazione per la VXLAN devono essere inviate tramite l'interfaccia VNI del peer. Tutte le interfacce VNI devono trovarsi sullo stesso dominio di trasmissione (segmento logico).

Passaggio 5: Salvare e distribuire le modifiche.

Avviso: gli avvisi di convalida possono essere visualizzati prima della distribuzione. Verificare che gli indirizzi IP peer VTEP siano raggiungibili dall'interfaccia di origine VTEP fisica.

Verifica

Verificare la configurazione NVE.

firepower# show running-config nve

nve 1

encapsulation vxlan

source-interface OUTSIDE

peer-group FPR1-VTEP-Group-Object

firepower# show nve 1

nve 1, source-interface "OUTSIDE" is up (nve-only cluster is OFF)

IP address 172.16.203.1, subnet mask 255.255.255.0

Encapsulation: vxlan

Encapsulated traffic statistics:

1309 packets input, 128170 bytes

2009 packets output, 230006 bytes

142 packets dropped

Number of configured static peer VTEPs: 0

Configured static peer group: FPR1-VTEP-Group-Object

Configured static peer group VTEPs:

IP address 172.16.205.1 MAC address 0050.56b3.c30a (learned)

IP address 172.16.207.1 MAC address 0050.56b3.c30a (learned)

Number of discovered peer VTEPs: 1

Discovered peer VTEPs:

IP address 172.16.205.1

IP address 172.16.207.1

Number of VNIs attached to nve 1: 1

VNIs attached:

vni 100: proxy off, segment-id 10001, mcast-group none

NVE proxy single-arm channel is off.

firepower# show nve 1 summary

nve 1, source-interface "OUTSIDE" is up (nve-only cluster is OFF)

Encapsulation: vxlan

Number of configured static peer VTEPs: 0

Configured static peer group: FPR1-VTEP-Group-Object

Number of discovered peer VTEPs: 2

Number of VNIs attached to nve 1: 1

NVE proxy single-arm channel is off.

Verificare la configurazione dell'interfaccia VNI.

firepower# show run interface

interface vni100

segment-id 10001

nameif VNI-1

security-level 0

ip address 172.16.209.1 255.255.255.0

vtep-nve 1

Verificare la configurazione MTU sull'interfaccia VTEP.

firepower# show interface GigabitEthernet0/1

Interface GigabitEthernet0/1 "OUTSIDE", is up, line protocol is up

Hardware is net_vmxnet3, BW 10000 Mbps, DLY 10 usec

Auto-Duplex(Full-duplex), Auto-Speed(10000 Mbps)

Input flow control is unsupported, output flow control is unsupported

MAC address 0050.56b3.26b8, MTU 1554

IP address 172.16.203.1, subnet mask 255.255.255.0

---

[Output omitted]

---

Verificare la configurazione della route statica per le reti di destinazione.

firepower# show run route

route OUTSIDE 0.0.0.0 0.0.0.0 172.16.203.3 10

route VNI-1 172.16.212.0 255.255.255.0 172.16.209.2 1

route VNI-1 172.16.215.0 255.255.255.0 172.16.209.3 1

Nota: verificare che le interfacce VNI su tutti i peer siano configurate sullo stesso dominio di broadcast.

Risoluzione dei problemi

Verificare la connettività con i peer VTEP.

Peer 1:

firepower# ping 172.16.205.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.205.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

Peer 2:

firepower# ping 172.16.207.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.207.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

Nota: un problema di connettività peer VTEP può generare errori di distribuzione in Secure FMC. Assicurarsi di mantenere la connettività a tutte le configurazioni peer VTEP.

Verificare la connettività con i peer VNI.

.

Peer 1:

firepower# ping 172.16.209.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.209.2, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/2/10 ms

Peer 2:

firepower# ping 172.16.209.3

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.209.3, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/2/10 ms

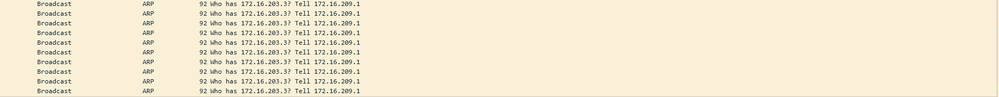

A volte, una route statica errata può generare output incompleti ARP. Configurare un'acquisizione sull'interfaccia VTEP per i pacchetti VXLAN e scaricarla in un formato pcap, uno strumento di analisi dei pacchetti aiuta a verificare se ci sono problemi con le route. Assicurarsi di utilizzare l'indirizzo IP peer VNI come gateway.

Problema di routing

Problema di routing

Configurare le acquisizioni drop ASP su FTD protetto in caso di perdita del firewall, controllare il contatore drop ASP con il comando show asp drop. Contattare Cisco TAC per l'analisi.

Verificare di aver configurato le regole dei criteri di controllo dell'accesso per consentire il traffico UDP VXLAN sull'interfaccia VNI/VTEP.

A volte i pacchetti VXLAN possono essere frammentati, accertarsi di modificare l'MTU in frame jumbo sulla rete sottostante per evitare la frammentazione.

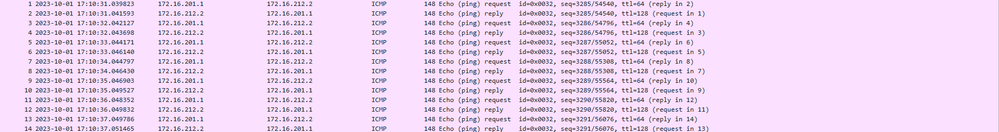

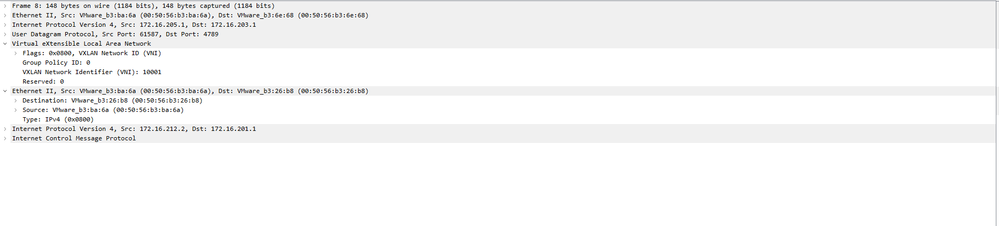

Configurate l'acquisizione sull'interfaccia Ingress/VTEP e scaricate le acquisizioni in formato .pcap per l'analisi. I pacchetti devono includere l'intestazione VXLAN sull'interfaccia VTEP,

Ping eseguito con intestazione VXLAN

Ping eseguito con intestazione VXLAN

Intestazione VXLAN

Intestazione VXLAN

Informazioni correlate

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

05-Oct-2023 |

Versione iniziale |

Contributo dei tecnici Cisco

- Juan Carlos Carvente JuarezTecnico di consulenza sulla sicurezza Cisco

Feedback

Feedback