Introduzione

In questo documento viene descritto come configurare i log di controllo di Centro gestione firewall protetti da inviare a un server Syslog.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Usabilità di base di Cisco Firewall Management Center (FMC)

- Informazioni sul protocollo Syslog

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Cisco Firewall Management Center Virtual v7.4.0

- Server syslog di terze parti

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

Centro gestione firewall protetto registra le attività degli utenti in registri di controllo di sola lettura. A partire dalla versione 7.4.0 di Firepower, è possibile trasmettere le modifiche alla configurazione come parte dei dati del log di controllo a syslog specificando il formato dei dati di configurazione e gli host. Lo streaming dei registri di verifica su un server esterno consente di preservare spazio nel centro di gestione ed è utile quando è necessario fornire un audit trail delle modifiche alla configurazione.

In caso di elevata disponibilità, solo il server attivo centro di gestione invia il syslog delle modifiche alla configurazione ai server syslog esterni. Il file di log viene sincronizzato tra le coppie HA in modo che, durante un failover o un passaggio, il nuovo centro di gestione riprende l'invio dei log delle modifiche. Nel caso in cui la coppia HA funzioni in modalità split-brain, entrambi centro di gestiones nella coppia invia il syslog di modifica della configurazione ai server esterni.

Configurazione

Passaggio 1. Registri di controllo abilitati per Syslog

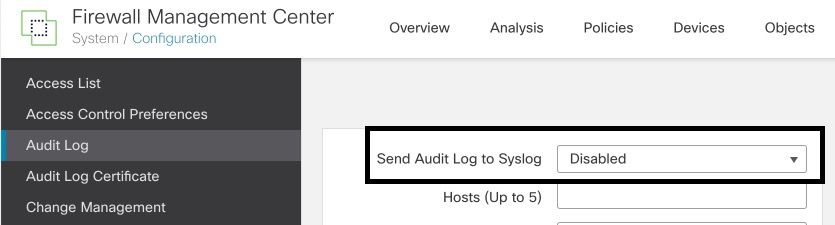

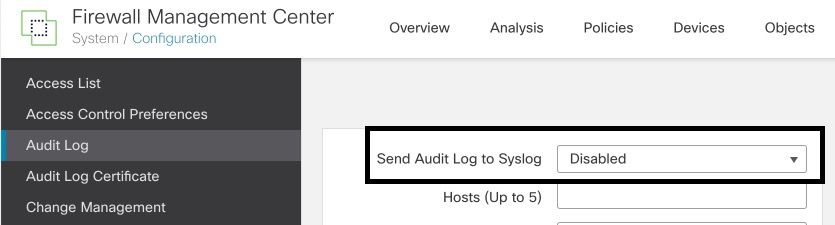

Per attivare l'invio dei log di controllo da parte di CCP a un server syslog, selezionare Sistema > Configurazione > Log di controllo > Invia log di controllo a syslog > Abilitato.

Nell'immagine viene mostrato come abilitare la funzione Invia registro di controllo a syslog:

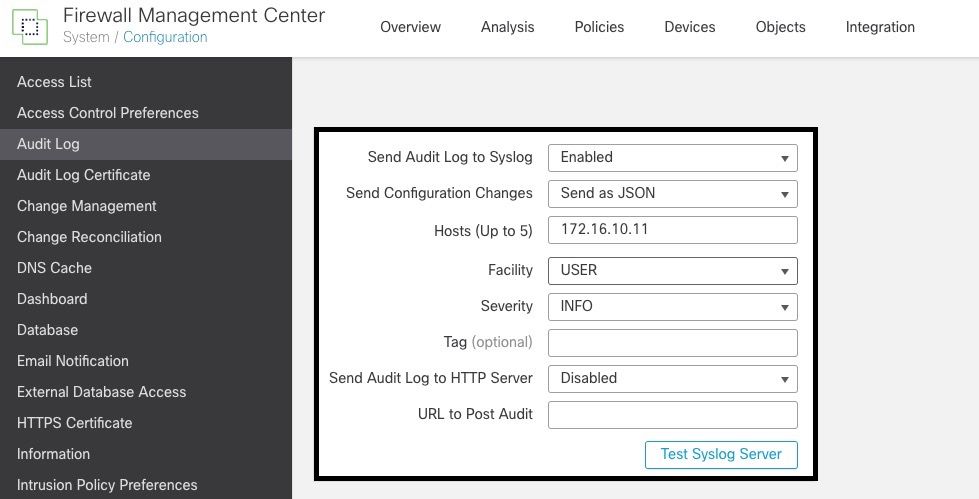

Il FMC può inviare i dati del registro di controllo a un massimo di cinque server syslog.

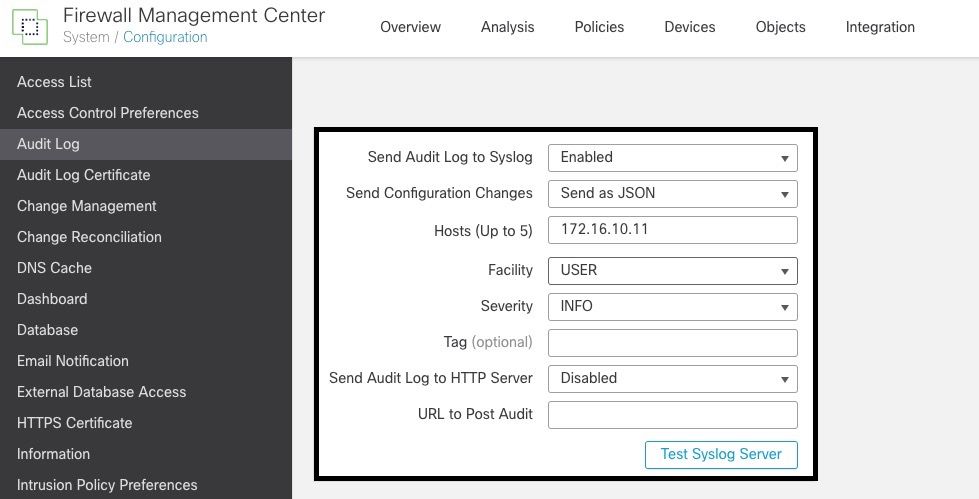

Passaggio 2. Configura informazioni syslog

Dopo aver abilitato il servizio, è possibile configurare le informazioni syslog. Per configurare le informazioni di syslog, selezionare Sistema > Configurazione > Registro di controllo.

In base alle esigenze, selezionare Send Configuration Changes, Hosts, Facility, Severity

Nell'immagine sono illustrati i parametri per configurare Syslog Server per i log di controllo:

Verifica

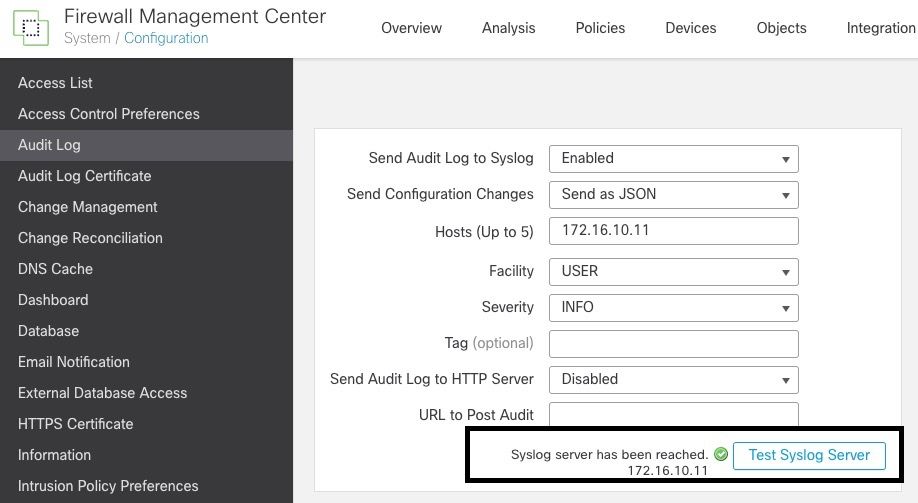

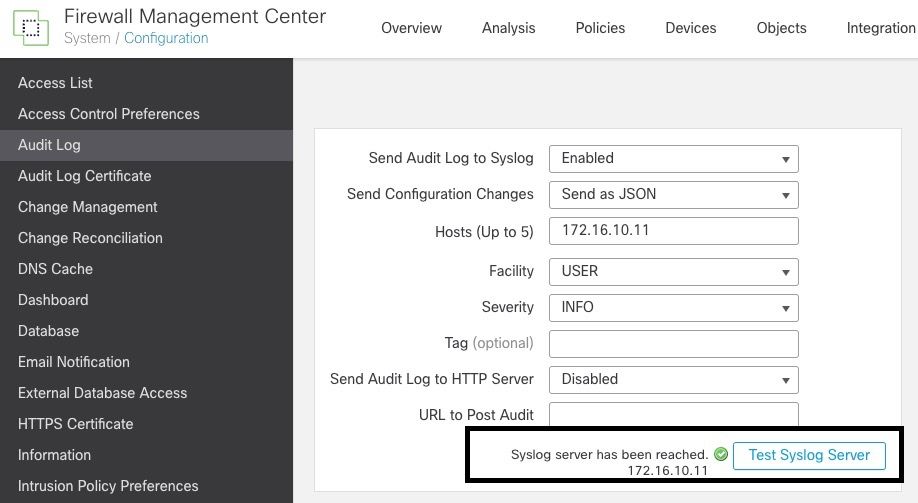

Per verificare se i parametri sono configurati correttamente, selezionare Sistema > Configurazione > Registro di controllo > Test Syslog Server.

Nell'immagine viene mostrato un test del server Syslog riuscito:

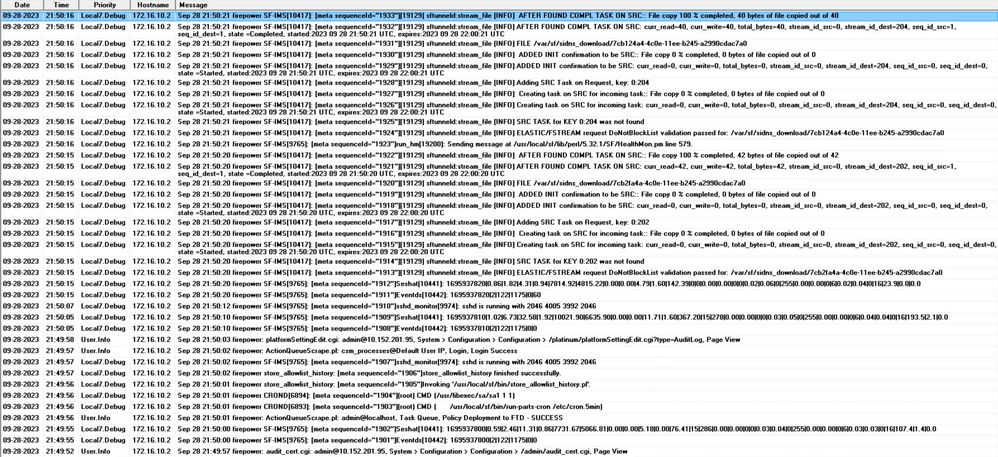

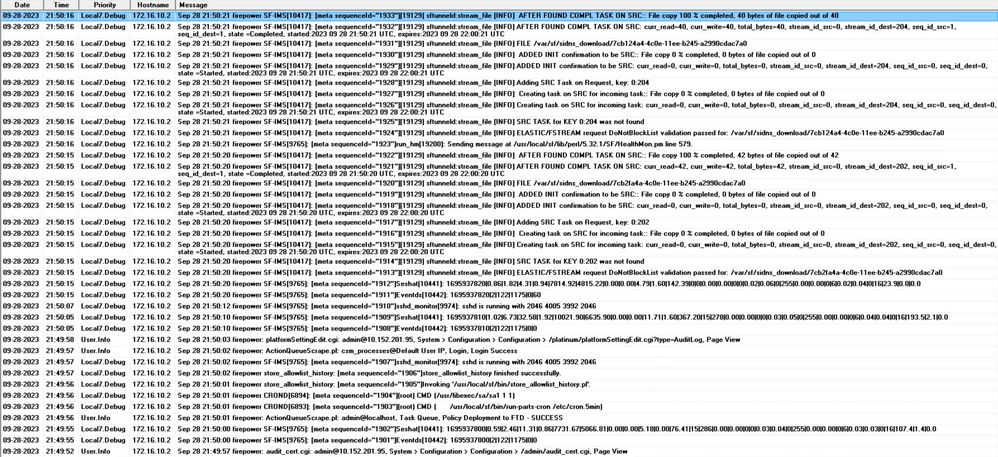

Per verificare che syslog funzioni correttamente, controllare l'interfaccia syslog per verificare che i log di controllo siano stati ricevuti.

Nell'immagine sono illustrati alcuni esempi di log di controllo ricevuti dal server Syslog:

Di seguito sono riportati alcuni esempi delle modifiche alla configurazione che è possibile ricevere nel server syslog:

2023-09-29 16:12:18 localhost 172.16.10.2 Sep 29 16:12:23 firepower: [FMC-AUDIT] mojo_server.pl: admin@10.26.166.110, /ui/ddd/, Page View

2023-09-29 16:12:20 localhost 172.16.10.2 Sep 29 16:12:25 firepower: [FMC-AUDIT] sfdccsm: admin@10.1.1.10, Devices > NAT, Page View

2023-09-29 16:12:23 localhost 172.16.10.2 Sep 29 16:12:28 firepower: [FMC-AUDIT] sfdccsm: admin@10.1.1.10, Devices > NAT > NGFW NAT Policy Editor, Page View

2023-09-29 16:13:39 localhost 172.16.10.2 Sep 29 16:13:44 firepower: [FMC-AUDIT] sfdccsm: admin@10.1.1.10, Objects > Object Management > NetworkObject, create csm-lab

2023-09-29 16:14:32 localhost 172.16.10.2 Sep 29 16:14:37 firepower: [FMC-AUDIT] sfdccsm: admin@10.1.1.10, Devices > NAT > NAT Policy Editor, Save Policy NATPolicy

2023-09-29 16:14:32 localhost 172.16.10.2 Sep 29 16:14:37 firepower: [FMC-AUDIT] sfdccsm: admin@10.1.1.10, Devices > NAT > NGFW NAT Policy Editor, Page View

2023-09-29 16:14:54 localhost 172.16.10.2 Sep 29 16:14:59 firepower: [FMC-AUDIT] ActionQueueScrape.pl: csm_processes@Default User IP, Login, Login Success

2023-09-29 16:14:55 localhost 172.16.10.2 Sep 29 16:15:00 firepower: [FMC-AUDIT] ActionQueueScrape.pl: admin@localhost, Task Queue, Successful task completion : Pre-deploy Global Configuration Generation

Risoluzione dei problemi

Dopo aver applicato la configurazione, verificare che il CCP sia in grado di comunicare con il server syslog.

Il sistema utilizza i pacchetti ICMP/ARP e TCP SYN per verificare che il server syslog sia raggiungibile. Quindi, per impostazione predefinita, il sistema utilizza la porta 514/UDP per i log di controllo in streaming e la porta TCP 1470 se si protegge il canale.

Per configurare l'acquisizione di un pacchetto in FMC, applicare i seguenti comandi:

- tcpdump. Questo comando acquisisce il traffico sulla rete

> expert

admin@firepower:~$ sudo su

Password:

root@firepower:/Volume/home/admin# tcpdump -i eth0 host 172.16.10.11 and port 514

Inoltre, per verificare la raggiungibilità del protocollo ICMP, applicare questo comando:

- ping Questo comando consente di verificare se un dispositivo è raggiungibile o meno e di conoscere la latenza della connessione.

> expert

admin@firepower:~$ sudo su

Password:

root@firepower:/Volume/home/admin#ping 172.16.10.11

PING 172.16.10.11 (172.16.10.11) 56(84) bytes of data.

64 bytes from 172.16.10.11: icmp_seq=1 ttl=128 time=3.07 ms

64 bytes from 172.16.10.11: icmp_seq=2 ttl=128 time=2.06 ms

64 bytes from 172.16.10.11: icmp_seq=3 ttl=128 time=2.04 ms

64 bytes from 172.16.10.11: icmp_seq=4 ttl=128 time=0.632 ms

Informazioni correlate

Feedback

Feedback