Introduzione

Questo documento descrive come configurare NAT64 su Firepower Threat Defense (FTD) gestito da Fire Power Management Center (FMC).

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza di Secure Firewall Threat Defense e Secure Firewall Management Center.

Componenti usati

- Firepower Management Center 7.0.4.1

- Firepower Threat Defense 7.0.4.1

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Configurazione

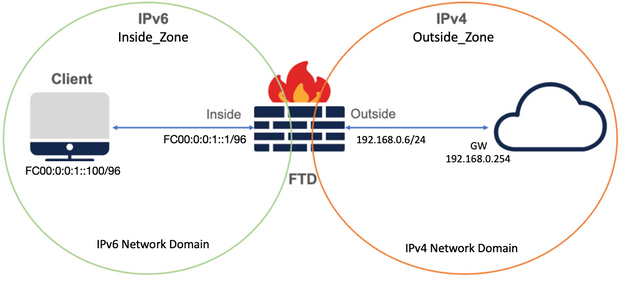

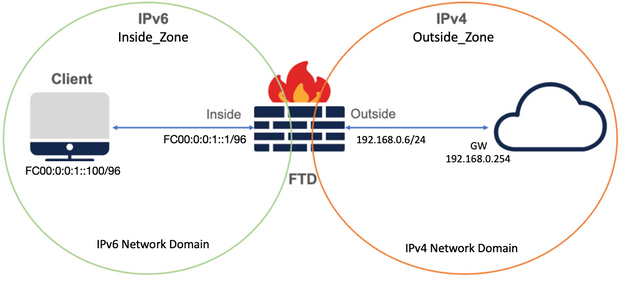

Esempio di rete

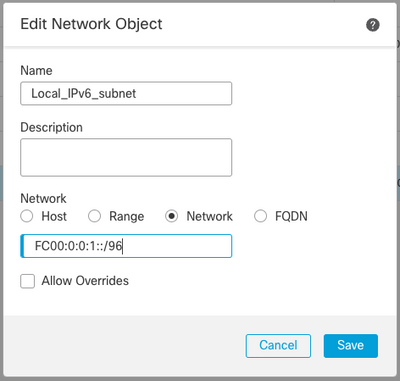

Configura oggetti di rete

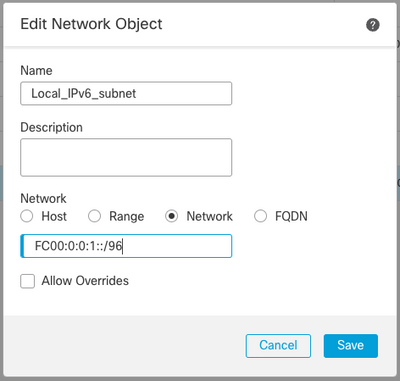

- Oggetto di rete IPv6 per fare riferimento alla subnet client IPv6 interna.

Nell'interfaccia utente di FMC, selezionare Oggetti > Gestione oggetti > Seleziona rete dal menu a sinistra > Aggiungi rete > Aggiungi oggetto.

Ad esempio, l'oggetto di rete Local_IPv6_subnet viene creato con la subnet IPv6 FC00:0:0:1::/96.

- Oggetto di rete IPv4 per convertire i client IPv6 in IPv4.

Dalla GUI di FMC, selezionare Oggetti > Gestione oggetti > Seleziona rete dal menu a sinistra > Aggiungi rete > Aggiungi gruppo.

Ad esempio, l'oggetto di rete 6_mapped_to_4 viene creato con l'host IPv4 192.168.0.107.

A seconda della quantità di host IPv6 da mappare in IPv4, è possibile utilizzare una rete a oggetto singolo, un gruppo di rete con più IPv4 o solo NAT per l'interfaccia in uscita.

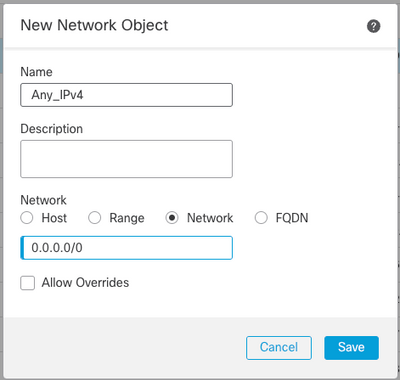

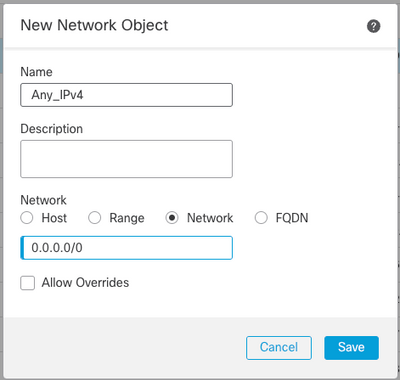

- Oggetto di rete IPv4 per fare riferimento agli host IPv4 esterni su Internet.

Nell'interfaccia utente di FMC, selezionare Oggetti > Gestione oggetti > Seleziona rete dal menu a sinistra > Aggiungi rete > Aggiungi oggetto.

Ad esempio, l'oggetto di rete Any_IPv4 viene creato con la subnet IPv4 0.0.0.0/0.

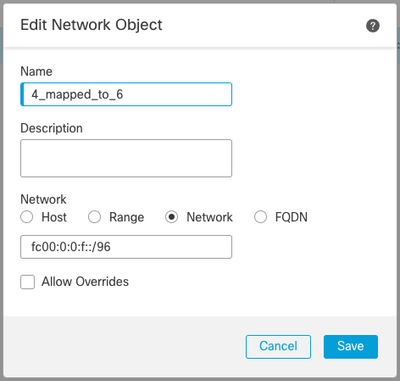

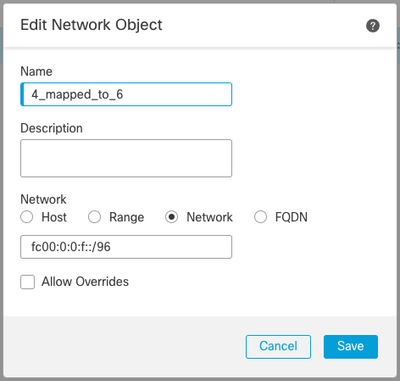

- Oggetto di rete IPv6 per convertire l'host IPv4 esterno nel dominio IPv6.

Dalla GUI di FMC, selezionare Oggetti > Gestione oggetti > Seleziona rete dal menu a sinistra > Aggiungi rete > Aggiungi oggetto.

Ad esempio, l'oggetto di rete 4_mapped_to_6 viene creato con la subnet IPv6 FC00:0:0:F::/96.

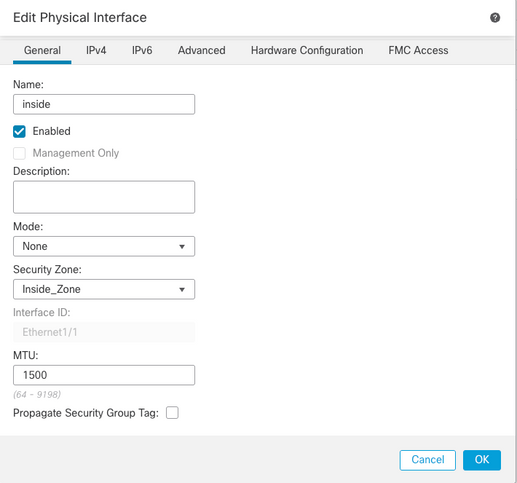

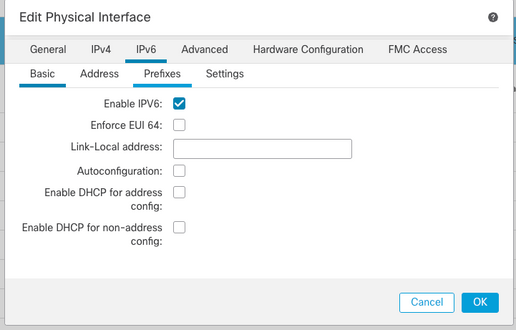

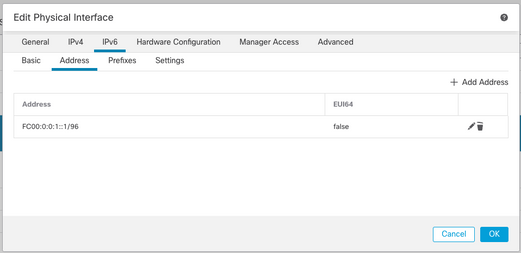

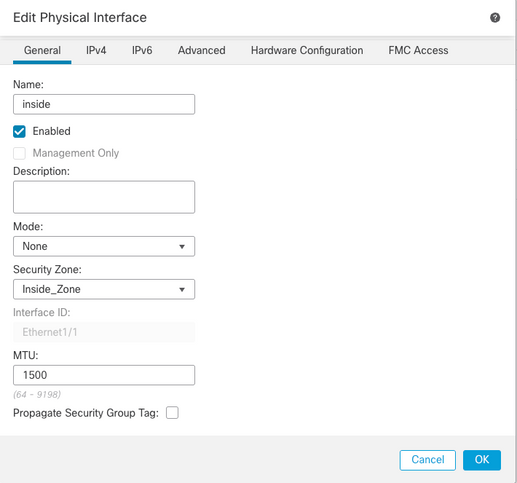

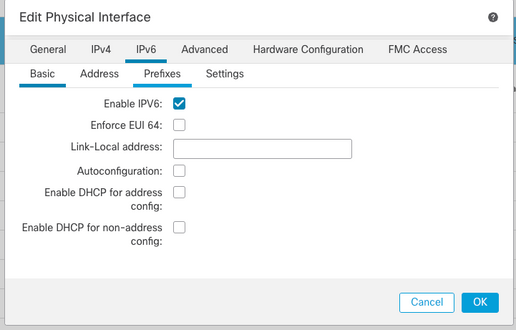

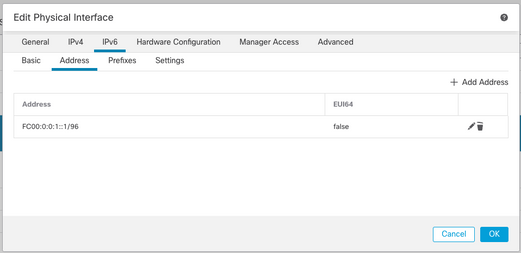

Configurazione delle interfacce su FTD per IPv4/IPv6

Selezionare Dispositivi > Gestione dispositivi > Modifica FTD > Interfacce e configurare le interfacce interne ed esterne.

Esempio:

Interfaccia Ethernet 1/1

Nome: Interno

Area di protezione: Zona_Interna

Se l'area di protezione non viene creata, è possibile crearla nel menu a discesa Area di protezione > Nuovo.

Indirizzo IPv6: FC00:0:0:1:1/96

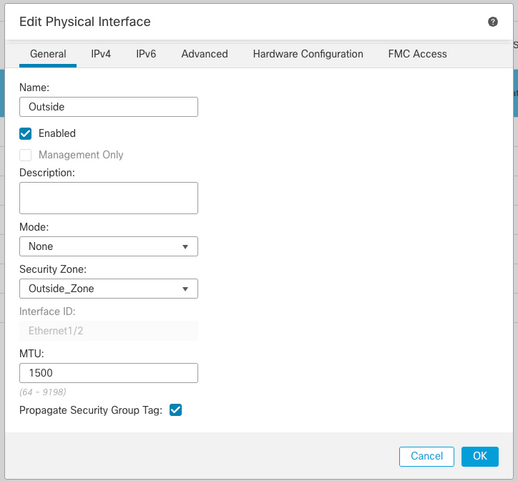

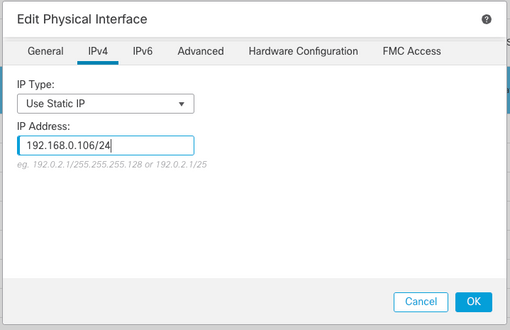

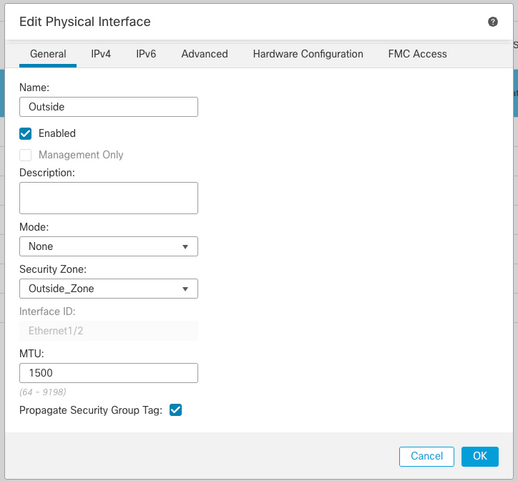

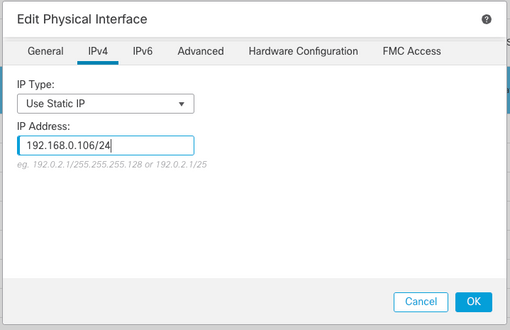

Interfaccia Ethernet 1/2

Nome: Esterno

Area di sicurezza: Outside_Zone

Se l'area di protezione non viene creata, è possibile crearla nel menu a discesa Area di protezione > Nuovo.

Indirizzo IPv4: 192.168.0.106/24

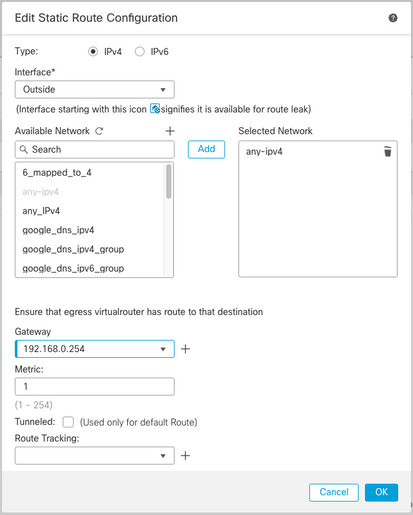

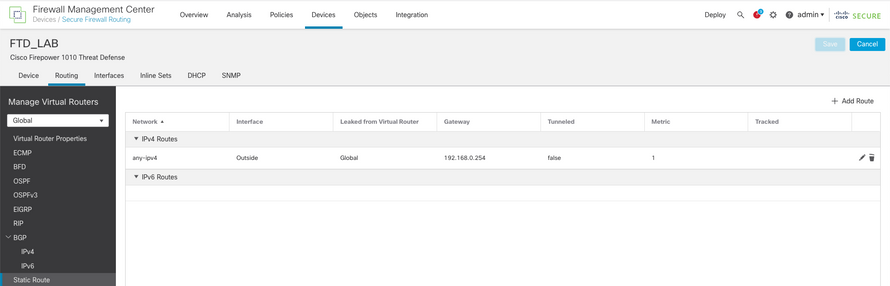

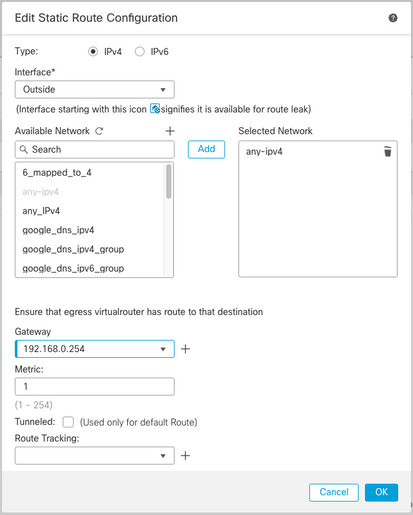

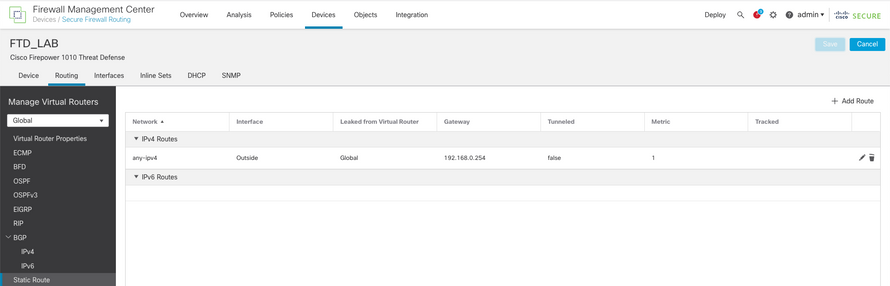

Configura route predefinita

Selezionare Dispositivi > Gestione dispositivi > Modifica FTD > Ciclo > Ciclo statico > Aggiungi ciclo.

Ad esempio, il percorso statico predefinito sull'interfaccia esterna è il gateway 192.168.0.254.

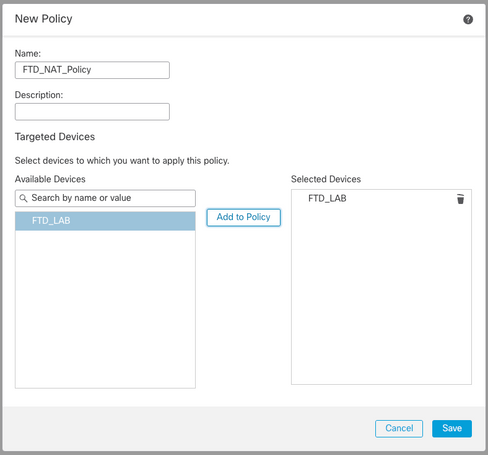

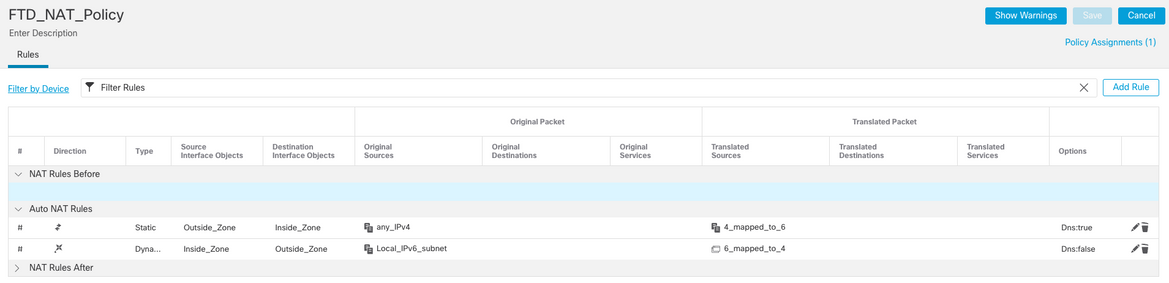

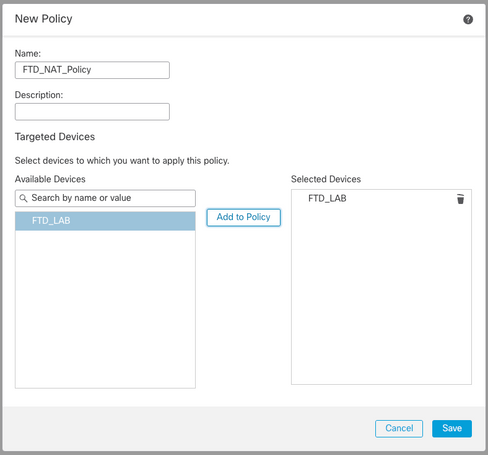

Configura criterio NAT

Dalla GUI del FMC, selezionare Devices > NAT > New Policy > Threat Defense NAT e creare una policy NAT.

Ad esempio, il criterio NAT FTD_NAT_Policy viene creato e assegnato all'FTD FTD_LAB di test.

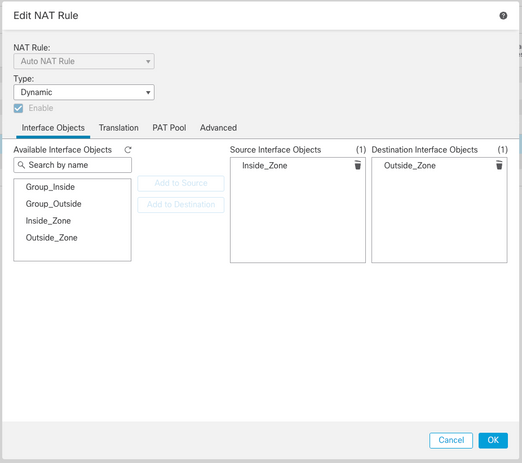

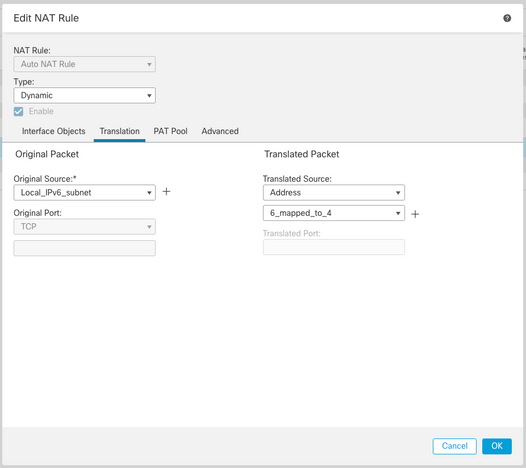

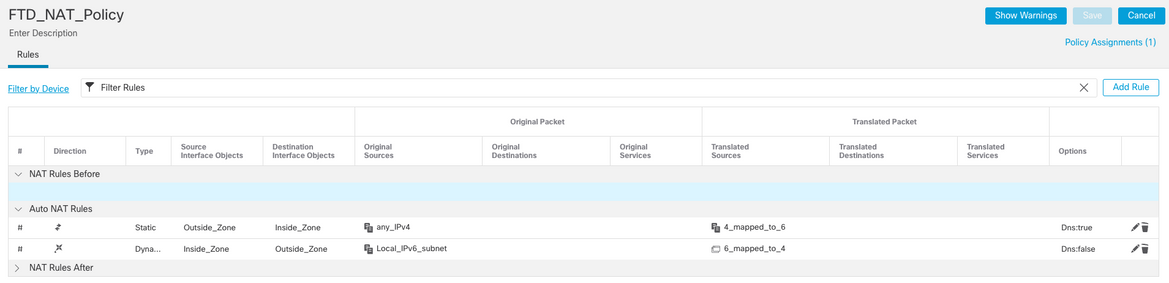

Configura regole NAT

NAT in uscita.

Nell'interfaccia utente di FMC, selezionare Dispositivi > NAT > Selezionare il criterio NAT > Aggiungi regola e creare la regola NAT per convertire la rete IPv6 interna in un pool IPv4 esterno.

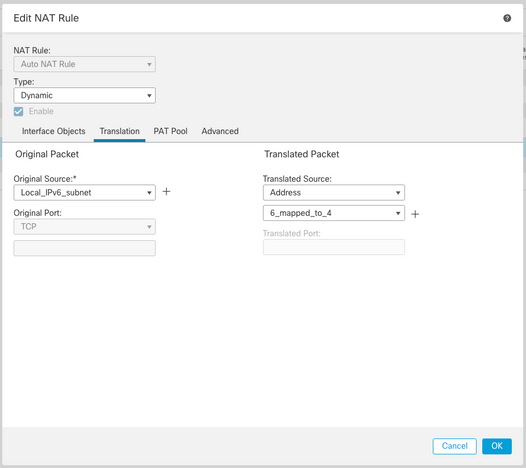

Ad esempio, l'oggetto di rete Local_IPv6_subnet viene convertito dinamicamente in Oggetto di rete 6_mapped_to_4.

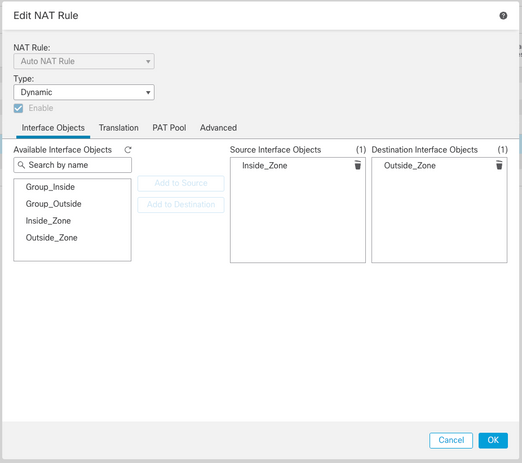

Regola NAT: Regola NAT automatica

Tipo: dinamico

Oggetti interfaccia di origine: Zona_Interna

Oggetti interfaccia di destinazione: Zona_Esterna

Origine originale: Local_IPv6_subnet

Origine tradotta: 6_mapped_to_4

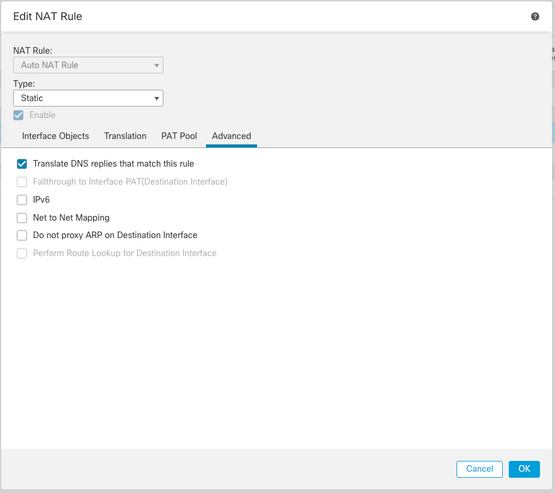

NAT in entrata.

Nell'interfaccia utente di FMC, selezionare Dispositivi > NAT > Selezionare il criterio NAT > Aggiungi regola e creare la regola NAT per convertire il traffico IPv4 esterno nel pool di rete IPv6 interno. Ciò consente la comunicazione interna con la subnet IPv6 locale.

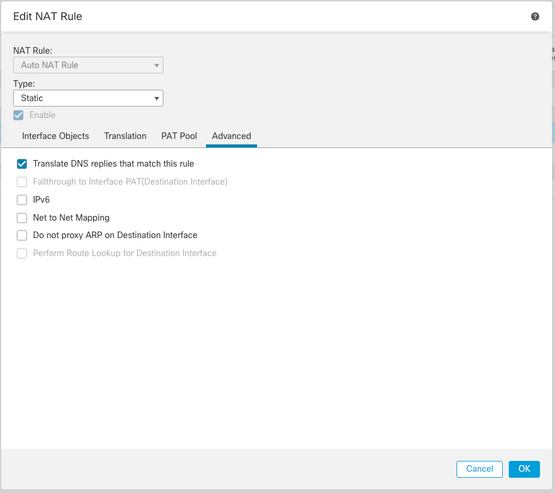

Abilitare inoltre la riscrittura DNS in questa regola in modo che le risposte dal server DNS esterno possano essere convertite dai record A (IPv4) a AAAA (IPv6).

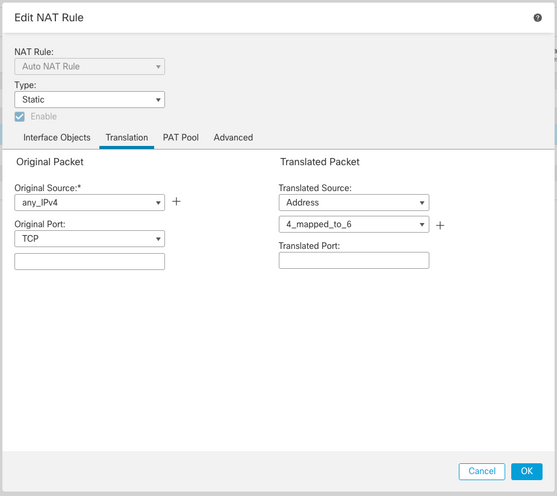

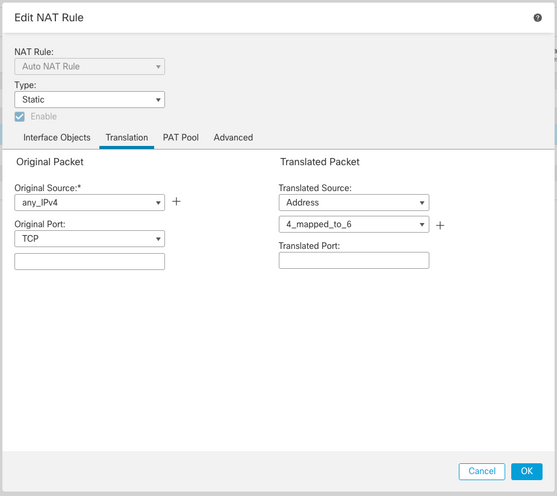

Ad esempio, la subnet Any_IPv4 della rete esterna viene convertita in modo statico nella subnet IPv6 2100:6400::/96 definita nell'oggetto 4_mapped_to_6.

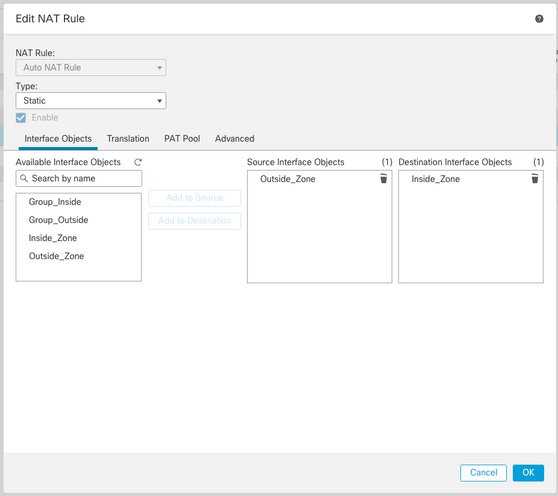

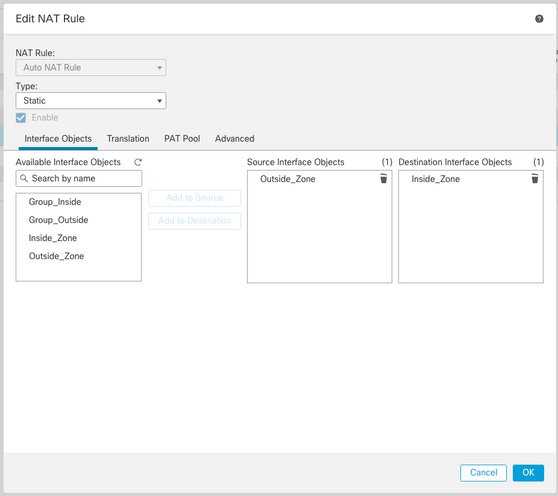

Regola NAT: Regola NAT automatica

Tipo: Statico

Oggetti interfaccia di origine: Zona_Esterna

Oggetti interfaccia di destinazione: Zona_Interna

Originale: Any_IPv4

Origine tradotta: 4_mapped_to_6

Traduci le risposte DNS che soddisfano questa regola: Sì (casella di controllo Abilita)

Continuare a distribuire le modifiche a FTD.

Verifica

- Visualizza i nomi delle interfacce e la configurazione IP.

> show nameif

Interface Name Security

Ethernet1/1 inside 0

Ethernet1/2 Outside 0

> show ipv6 interface brief

inside [up/up]

fe80::12b3:d6ff:fe20:eb48

fc00:0:0:1::1

> show ip

System IP Addresses:

Interface Name IP address Subnet mask

Ethernet1/2 Outside 192.168.0.106 255.255.255.0

- Confermare la connettività IPv6 da FTD all'interno dell'interfaccia al client.

Host interno IPv6 IP fc00:0:1::100.

FTD Interfaccia interna fc00:0:0:1::1.

> ping fc00:0:0:1::100

Please use 'CTRL+C' to cancel/abort...

Sending 5, 100-byte ICMP Echos to fc00:0:0:1::100, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

- Visualizzare la configurazione NAT sulla CLI FTD.

> show running-config nat

!

object network Local_IPv6_subnet

nat (inside,Outside) dynamic 6_mapped_to_4

object network any_IPv4

nat (Outside,inside) static 4_mapped_to_6 dns

Ad esempio, il traffico di acquisizione dall'host IPv6 interno fc00:0:0:1::100 al server DNS è fc00::f:0:0:ac10:a64 UDP 53.

Il server DNS di destinazione è fc00::f:0:0:ac10:a64. Gli ultimi 32 bit sono ac10:0a64. Questi bit sono l'equivalente ottetto per ottetto di 172,16,10,100. Il firewall 6-a-4 converte il server DNS IPv6 fc00::f:0:ac10:a64 nell'equivalente IPv4 172.16. 0,100.

> capture test interface inside trace match udp host fc00:0:0:1::100 any6 eq 53

> show capture test

2 packets captured

1: 00:35:13.598052 fc00:0:0:1::100.61513 > fc00::f:0:0:ac10:a64.53: udp

2: 00:35:13.638882 fc00::f:0:0:ac10:a64.53 > fc00:0:0:1::100.61513: udp

> show capture test packet-number 1

[...]

Phase: 3

Type: UN-NAT

Subtype: static

Result: ALLOW

Config:

object network any_IPv4

nat (Outside,inside) static 4_mapped_to_6 dns

Additional Information:

NAT divert to egress interface Outside(vrfid:0)

Untranslate fc00::f:0:0:ac10:a64/53 to 172.16.10.100/53 <<<< Destination NAT

[...]

Phase: 6

Type: NAT

Subtype:

Result: ALLOW

Config:

object network Local_IPv6_subnet

nat (inside,Outside) dynamic 6_mapped_to_4

Additional Information:

Dynamic translate fc00:0:0:1::100/61513 to 192.168.0.107/61513 <<<<<<<< Source NAT

> capture test2 interface Outside trace match udp any any eq 53

2 packets captured

1: 00:35:13.598152 192.168.0.107.61513 > 172.16.10.100.53: udp

2: 00:35:13.638782 172.16.10.100.53 > 192.168.0.107.61513: udp

Feedback

Feedback