Introduzione

In questo documento viene descritto come funziona la distribuzione basata su blocchi di porte in Dynamic PAT for Firewall Cluster dopo la versione 7.0 e successive.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Network Address Translation (NAT) su Cisco Secure Firewall

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Firepower Management Center 7.3.0

- Firepower Threat Defense 7.2.0

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Configurazione

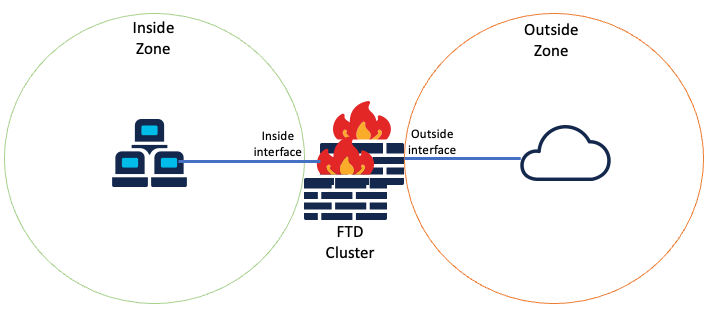

Esempio di rete

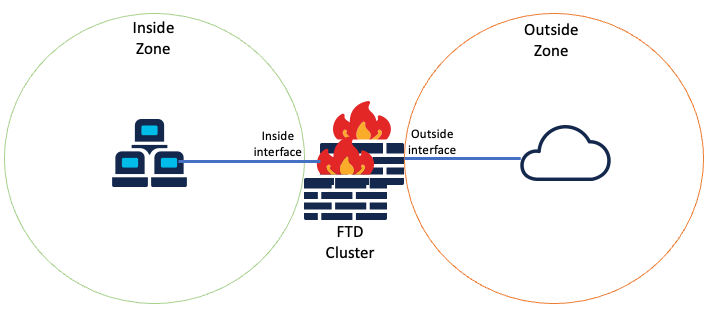

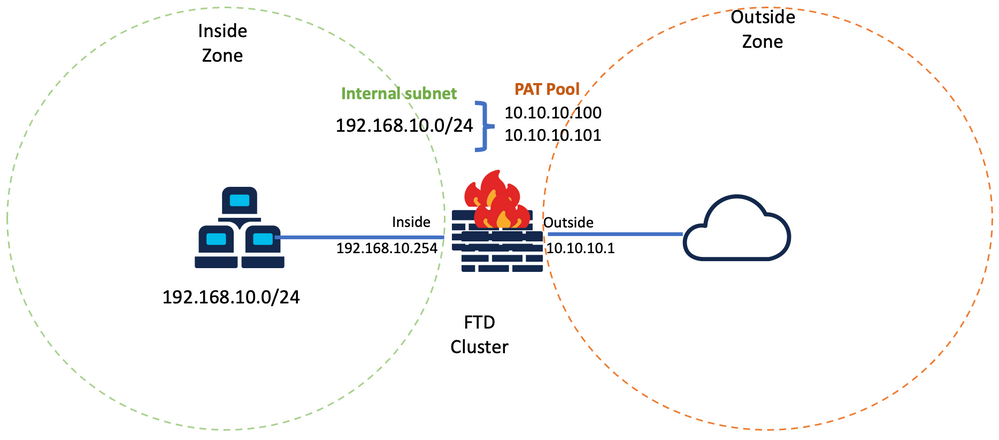

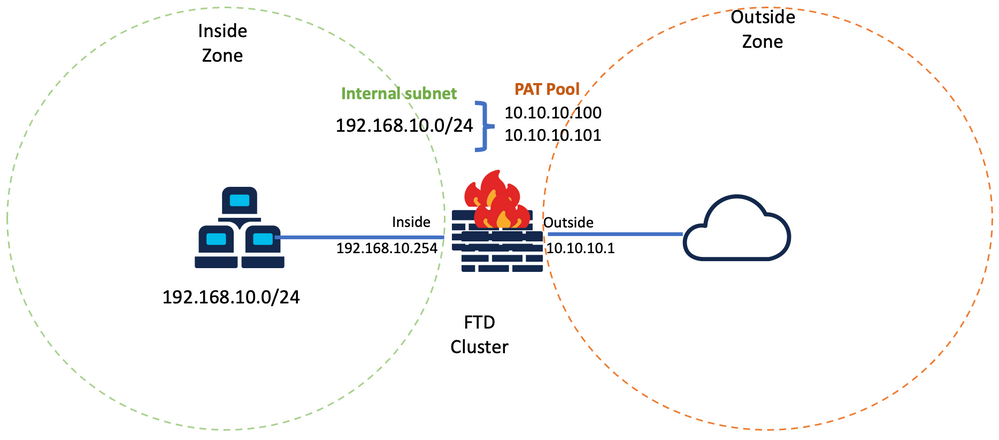

Topologia logica

Topologia logica

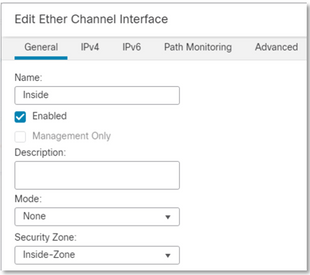

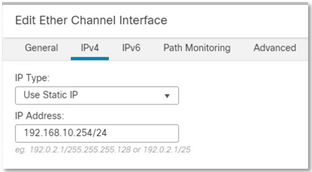

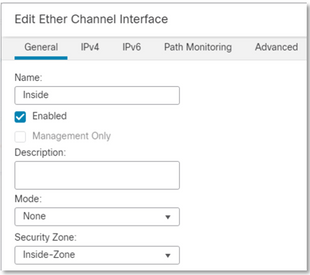

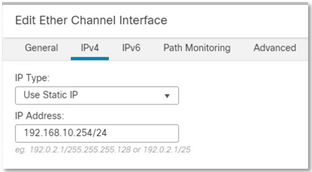

Configurazione dell'interfaccia

- Configurare il membro di interfaccia Inside della zona interna.

Ad esempio, configurare un'interfaccia con indirizzo IP 192.168.10.254 e denominarla Inside. Questa interfaccia interna è il gateway per la rete interna 192.168.10.0/24.

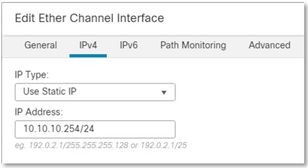

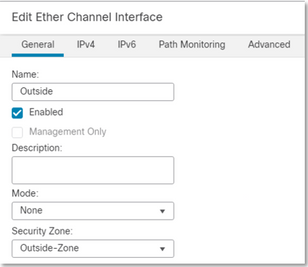

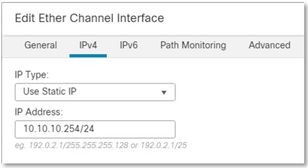

- Configurare il membro dell'interfaccia esterna di Zona esterna.

Ad esempio, configurare un'interfaccia con indirizzo IP 10.10.10.254 e denominarla Esterna. L'interfaccia esterna è collegata a reti esterne.

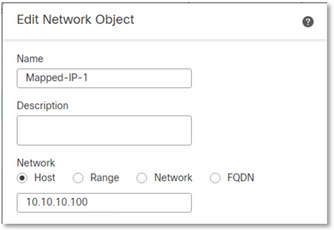

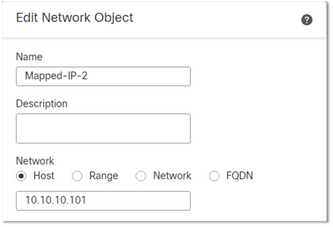

Configurazione dell'oggetto di rete

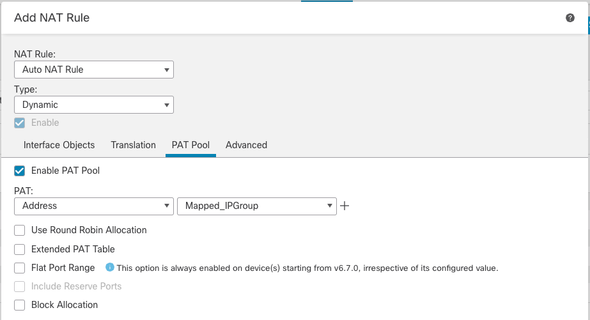

Anche se il PAT del cluster può funzionare con l'interfaccia in uscita o anche con un singolo IP per mappare tutto il traffico, la procedura ottimale consiste nell'utilizzare un pool IP con un numero di IP almeno uguale al numero di unità FTD nel cluster.

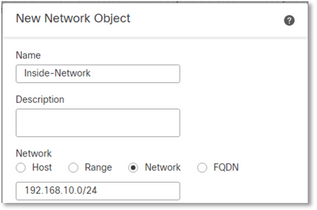

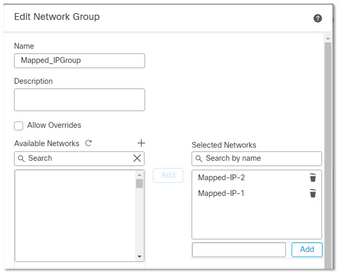

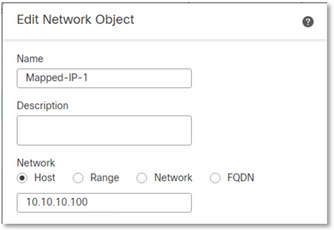

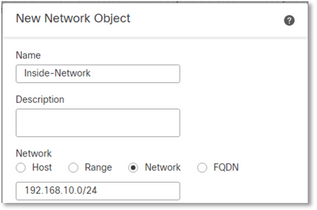

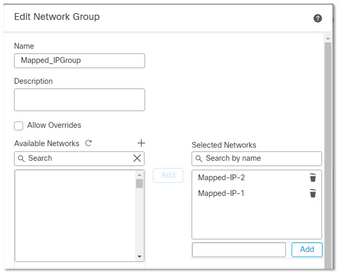

Ad esempio, gli oggetti di rete utilizzati per Real e gli indirizzi IP mappati sono rispettivamente Inside-Network e Mapped-IPGroup.

Inside-Network rappresenta la rete interna 192.168.10.0/24.

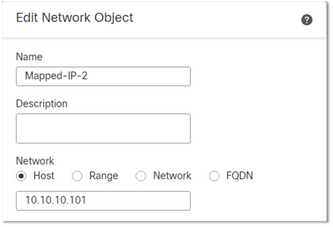

Mapped-IProup (costituito da Mapped-IP-1 10.10.10.100 e Mapped-IP-2 10.10.10.101), è utilizzato per mappare tutto il traffico interno alla zona esterna.

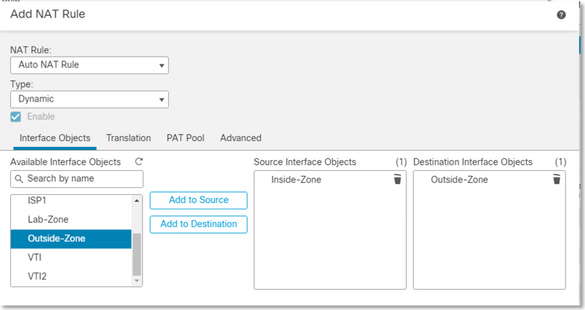

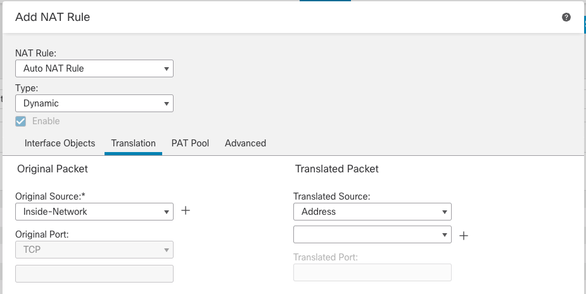

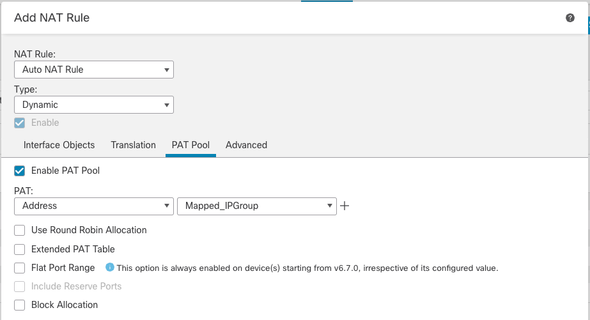

Configurazione PAT dinamico

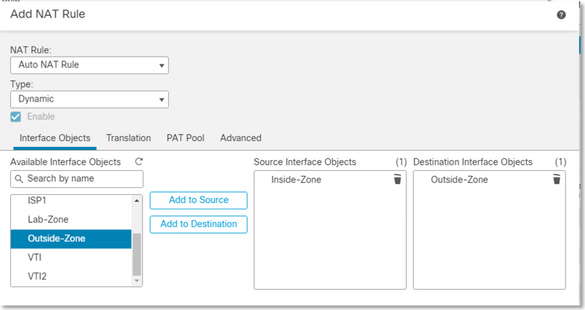

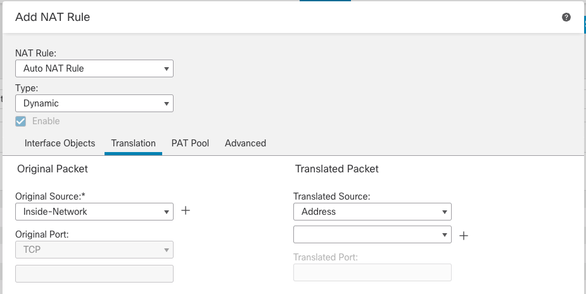

- Configurare una regola NAT dinamica per il traffico in uscita. Questa regola NAT mappa la subnet della rete interna al pool NAT esterno.

Ad esempio, il traffico da zona interna a zona esterna dalla rete interna viene convertito in pool Mapped-IPGroup.

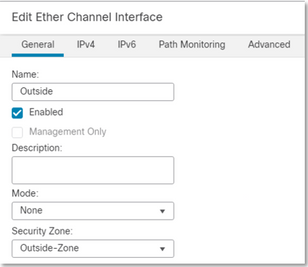

Configurazione finale

Configurazione finale di Lab.

Configurazione finale di Lab.

Verifica

Per verificare che la configurazione funzioni correttamente, consultare questa sezione.

Verifica dell'interfaccia IP e della configurazione NAT

> show ip

System IP Addresses:

Interface Name IP address Subnet mask Method

Port-channel1 Inside 192.168.10.254 255.255.255.0 manual

Port-channel2 Outside 10.10.10.254 255.255.255.0 manual

> show running-config nat

!

object network Inside-Network

nat (Inside,Outside) dynamic pat-pool Mapped_IPGroup

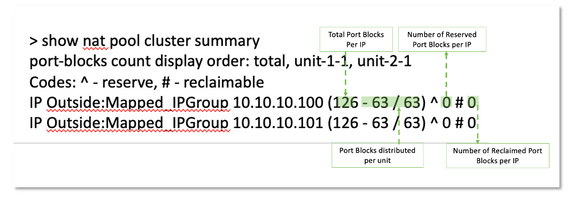

Verifica allocazione blocchi porte

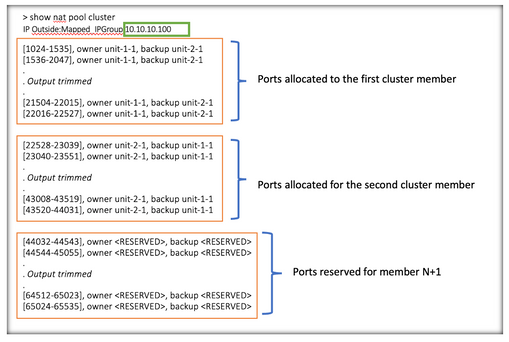

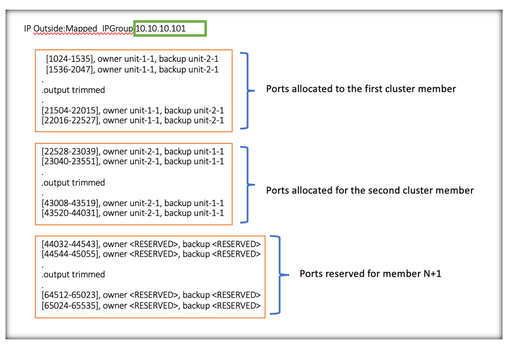

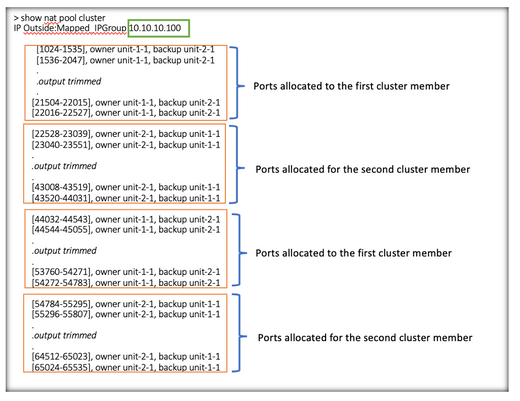

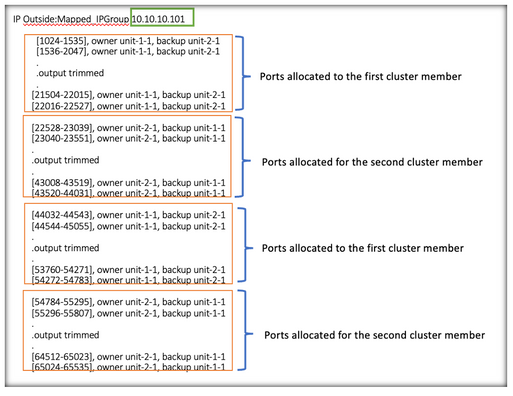

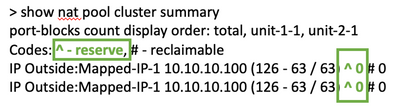

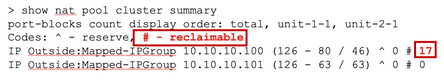

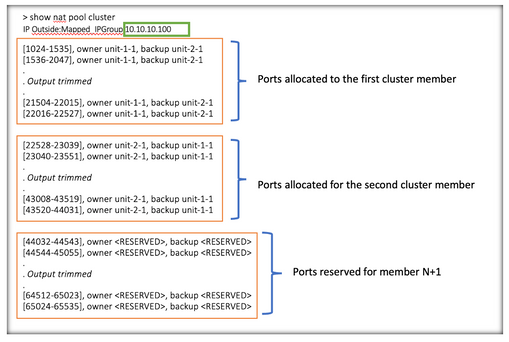

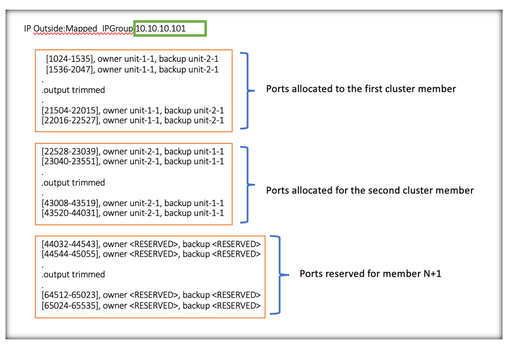

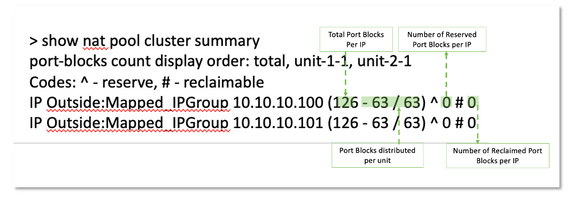

Dopo Firepower 7.0, la migliorata allocazione dei blocchi di porte PAT garantisce che l'unità di controllo mantenga le porte in riserva per unire i nodi e recuperi proattivamente le porte inutilizzate. L'allocazione della porta funziona in questo modo:

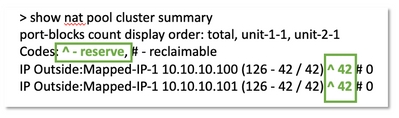

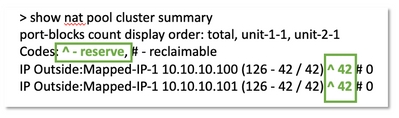

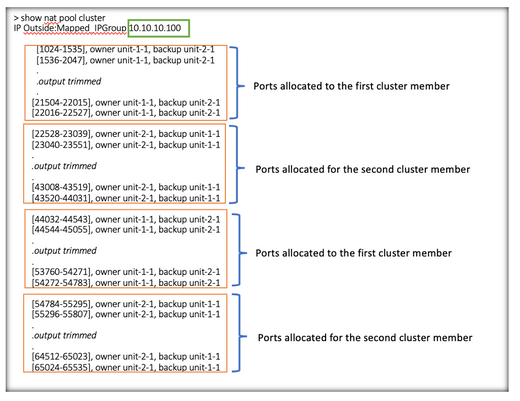

Ad esempio, in un gruppo di cluster composto da due unità (N=2) con un valore predefinito di limite di membri del cluster pari a 16, si osserva che l'allocazione delle porte è definita per i membri N+1, in questo caso 3. In questo modo alcune porte rimangono riservate per l'unità successiva fino al raggiungimento del limite massimo di cluster.

È inoltre consigliabile configurare il server in modo che corrisponda cluster-member-limit al numero di unità pianificate per la distribuzione del cluster.

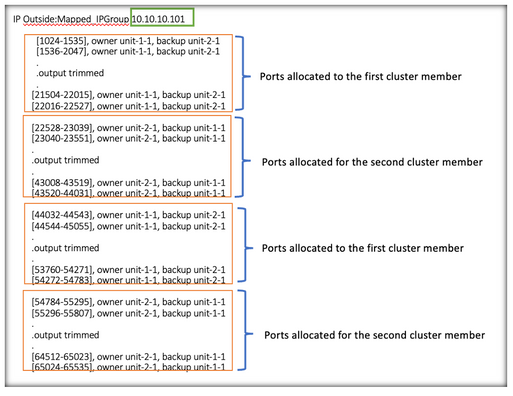

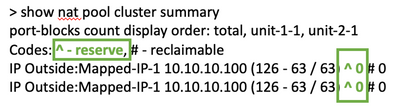

Ad esempio, in un gruppo di cluster composto da due unità (N=2) con il valore del limite di membri del cluster pari a 2, l'allocazione delle porte viene distribuita in modo uniforme tra tutte le unità del cluster. Nessuna delle porte riservate è rimasta.

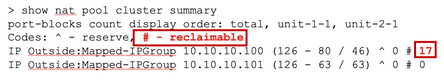

Verifica del recupero dei blocchi delle porte

- Quando un nuovo nodo si unisce o esce da un cluster, le porte inutilizzate e i blocchi di porte in eccesso di tutte le unità devono essere rilasciati all'unità di controllo.

- Se i blocchi della porta sono già in uso, quelli meno utilizzati vengono contrassegnati per il recupero.

- Nuove connessioni non consentite su blocchi di porte recuperati. e vengono rilasciate all'unità di controllo quando l'ultima porta viene azzerata.

Comandi per la risoluzione dei problemi

In questa sezione vengono fornite informazioni utili per risolvere i problemi di configurazione.

- Verificare il valore di limite dei membri del cluster configurato:

> show cluster info

Cluster FTD-Cluster: On

Interface mode: spanned

Cluster Member Limit : 2

[...]

> show running-config cluster

cluster group FTD-Cluster

key *****

local-unit unit-2-1

cluster-interface Port-channel48 ip 172.16.2.1 255.255.0.0

cluster-member-limit 2

[...]

- Visualizzare un riepilogo della distribuzione dei blocchi di porte tra le unità nel cluster:

> show nat pool cluster summary

- Visualizzare l'assegnazione corrente dei blocchi di porte per indirizzo PAT al proprietario e all'unità di backup:

> show nat pool cluster

IP Outside:Mapped_IPGroup 10.10.10.100

[1024-1535], owner unit-1-1, backup unit-2-1

[1536-2047], owner unit-1-1, backup unit-2-1

[2048-2559], owner unit-1-1, backup unit-2-1

[2560-3071], owner unit-1-1, backup unit-2-1

[...]

IP Outside:Mapped_IPGroup 10.10.10.101

[1024-1535], owner unit-1-1, backup unit-2-1

[1536-2047], owner unit-1-1, backup unit-2-1

[2048-2559], owner unit-1-1, backup unit-2-1

[2560-3071], owner unit-1-1, backup unit-2-1

[...]

- Visualizza informazioni correlate alla distribuzione e all'utilizzo dei blocchi di porte:

> show nat pool detail

TCP PAT pool Outside, address 10.10.10.100

range 17408-17919, allocated 2 *

range 27648-28159, allocated 2

TCP PAT pool Outside, address 10.10.10.101

range 17408-17919, allocated 1 *

range 27648-28159, allocated 2

[...]

Informazioni correlate

Feedback

Feedback