Introduzione

In questo documento viene descritta la funzionalità dei peer di backup delle mappe crittografiche IKEv2 durante il failover dei collegamenti sui dispositivi Cisco Secure Firewall.

Prerequisiti

· Adaptive Security Appliance versione 9.14(1) o superiore

· Firewall Threat Defense versione 6.6 o superiore

· Firewall Management Center versione 6.6 o successiva

· Firewall Device Manager versione 6.6 - 7.0 (tramite API) o 7.1+ tramite GUI

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

· Conoscenze base delle mappe crittografiche IKEv2 da sito a sito

· Connettività di base tra endpoint VPN

· Conoscenza di base della funzionalità del contratto di servizio IP

Componenti usati

Le informazioni di questo documento si basano sulle seguenti versioni software e hardware:

· Due dispositivi Cisco ASAv versione 9.16(2)

· Tre router Cisco IOS® versione 15.9(3)M4

· Due host Ubuntu versione 20.04

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Teoria

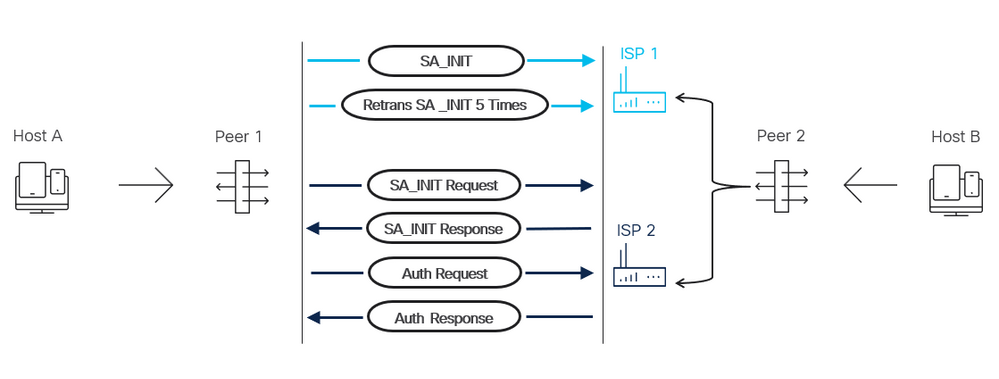

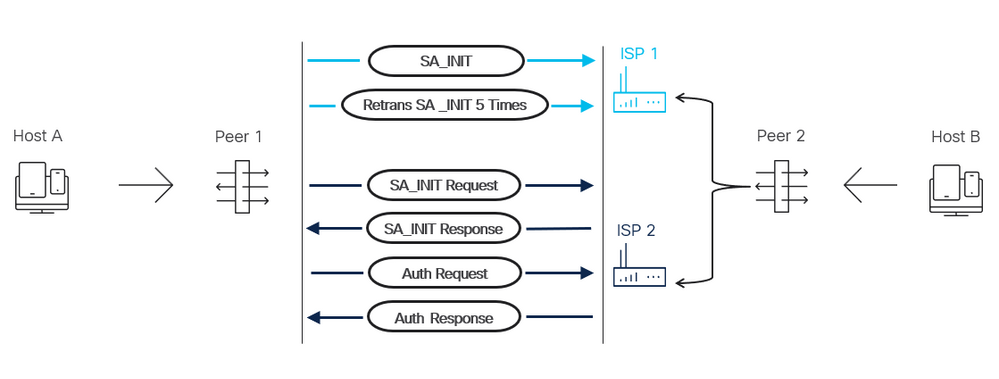

L'attraversamento peer IKEv2 non è supportato sul lato risponditore di una topologia multi-peer IKEv2. Ad esempio, esistono due endpoint VPN in una topologia denominata Peer 1 e Peer 2. Il peer 2 dispone di due interfacce ISP e il peer 1 dispone di un'interfaccia ISP. In caso di failover dell'ISP, il peer 2 avvia IKE sull'interfaccia ISP secondaria se la configurazione è in grado di monitorare il percorso. Il peer 1 non passa automaticamente attraverso gli indirizzi IP per utilizzare il peer di backup elencato per la mappa crittografica per supportare il failover dell'ISP del peer 2. La connessione non riesce finché il traffico non viene avviato dal peer 1. Quando il peer 1 avvia il traffico in base all'ACL di crittografia, cerca di comunicare tramite il percorso ISP primario finché il percorso non viene dichiarato inattivo per le ritrasmissioni. Questo processo richiede circa 2 minuti. Dopo che il peer primario è stato dichiarato inattivo, il peer 1 avvia una connessione con il peer di backup elencato e la connessione viene stabilita. Quando il percorso dell'ISP primario è di nuovo disponibile e il peer 2 passa all'interfaccia dell'ISP primario, il peer 1 deve generare traffico interessante. Questo processo consente al peer 1 di avviare una connessione con il peer primario elencato nella mappa crittografica e stabilire la connessione IKE come normale.

Ordine delle operazioni

1. Lo SLA VPN Peer 2 rileva un errore del percorso.

2. Il peer VPN 2 dispone di un aggiornamento della tabella di routing per modificare il percorso utilizzato per raggiungere il peer VPN 1 che modifica la sua identità IKE.

3. L'host A avvia continuamente il traffico destinato all'host B.

4. Il peer VPN 1 tenta di formare una connessione IKE con l'interfaccia ISP primario del peer VPN 2 finché non vengono effettuate 5 ritrasmissioni.

5. Il peer VPN 1 dichiara quindi che il peer è inattivo e si sposta sul peer secondario nella mappa crittografica che è l'interfaccia ISP secondaria del peer VPN 2. La connessione è stata stabilita.

Esempio di rete

Esempio di configurazione

VPN Peer 2

Interfaces:

interface GigabitEthernet0/0

nameif PRIMARY-ISP

security-level 0

ip address 203.0.113.1 255.255.255.0

interface GigabitEthernet0/1

nameif BACKUP-ISP

security-level 0

ip address 198.51.100.1 255.255.255.0

interface GigabitEthernet0/2

nameif inside

security-level 100

ip address 192.168.10.2 255.255.255.00

SLA e routing:

sla monitor 500

type echo protocol ipIcmpEcho 209.165.200.226 interface PRIMARY-ISP

num-packets 3

frequency 5

sla monitor schedule 500 life forever start-time now

track 1 rtr 500 reachability

route PRIMARY-ISP 0.0.0.0 0.0.0.0 203.0.113.2 1 track 1

route BACKUP-ISP 0.0.0.0 0.0.0.0 198.51.100.2 254

Crittografia:

crypto ikev2 policy 1

encryption aes-256

integrity sha256

group 21

prf sha256

lifetime seconds 86400

crypto ikev2 enable PRIMARY-ISP

crypto ikev2 enable BACKUP-ISP

crypto ipsec ikev2 ipsec-proposal PROPOSAL

protocol esp encryption aes-256

protocol esp integrity sha-256

crypto map MAP 1 match address CRYPTO

crypto map MAP 1 set peer 192.0.2.1

crypto map MAP 1 set ikev2 ipsec-proposal PROPOSAL

crypto map MAP interface PRIMARY-ISP

crypto map MAP interface BACKUP-ISP

Gruppo di tunnel:

tunnel-group 192.0.2.1 type ipsec-l2l

tunnel-group 192.0.2.1 ipsec-attributes

ikev2 remote-authentication pre-shared-key cisco

ikev2 local-authentication pre-shared-key cisco

Access-list:

access-list CRYPTO line 1 extended permit ip 192.168.10.0 255.255.255.0 10.10.10.0 255.255.255.0

VPN Peer 1

Interfaces:

interface GigabitEthernet0/0

nameif OUTSIDE

security-level 0

ip address 192.0.2.1 255.255.255.0

interface GigabitEthernet0/1

nameif INSIDE

security-level 100

ip address 10.10.10.2 255.255.255.0

Instradamento:

route OUTSIDE 0.0.0.0 0.0.0.0 192.0.2.2

Crittografia:

crypto ikev2 policy 1

encryption aes-256

integrity sha256

group 21

prf sha256

lifetime seconds 86400

crypto ikev2 enable OUTSIDE

crypto ipsec ikev2 ipsec-proposal PROPOSAL

protocol esp encryption aes-256

protocol esp integrity sha-256

crypto map MAP-2 1 match address CRYPTO-2

crypto map MAP-2 1 set peer 203.0.113.1 198.51.100.1

crypto map MAP-2 1 set ikev2 ipsec-proposal PROPOSAL

crypto map MAP-2 interface OUTSIDE

Gruppo di tunnel:

tunnel-group 203.0.113.1 type ipsec-l2l

tunnel-group 203.0.113.1 ipsec-attributes

ikev2 remote-authentication pre-shared-key cisco

ikev2 local-authentication pre-shared-key cisco

tunnel-group 198.51.100.1 type ipsec-l2l

tunnel-group 198.51.100.1 ipsec-attributes

ikev2 remote-authentication pre-shared-key cisco

ikev2 local-authentication pre-shared-key cisco

Access-List

access-list CRYPTO-2 line 1 extended permit ip 10.10.10.0 255.255.255.0 192.168.10.0 255.255.255.0

ISP primario

Interfacce:

GigabitEthernet0/0 203.0.113.2 255.255.255.0

GigabitEthernet0/1 209.165.200.225 255.255.255.224

Backup ISP

Interfacce:

GigabitEthernet0/0 198.51.100.2 255.255.255.0

GigabitEthernet0/1 209.165.202.130 255.255.255.224

ISP

Interfacce:

GigabitEthernet0/0 209.165.202.129 255.255.255.224

GigabitEthernet0/1 209.165.200.226 255.255.255.224

Host

Host 2:

192.168.10.1 255.255.255.0 dev ens2

Host 1:

10.10.10.1 255.255.255.0 dev ens2

Obiettivi di configurazione

In questa esercitazione, il peer VPN 2 si interroga sulla raggiungibilità dell'interfaccia G0/1 per l'ISP primario. Questa query viene eseguita con ICMP tramite monitoraggio SLA. La configurazione dello SLA è legata a un percorso che viene quindi associato al percorso dell'ISP primario. Se la route non è più disponibile a causa di un errore di raggiungibilità dello SLA, la route Backup-ISP diventa automaticamente attiva. Ciò significa che la negoziazione IKE dal peer VPN 2 viene ora avviata dall'interfaccia BACKUP-ISP con l'indirizzo IP 198.51.100.1. Sul lato VPN Peer 1, l'indirizzo 198.51.100.1 è elencato come peer secondario nella mappa crittografica. Il peer VPN 1 deve avviare il traffico ACL di crittografia verso il peer primario nella mappa crittografica. Dichiarare quindi che il peer non è attivo tramite ritrasmissioni prima di utilizzare il peer secondario nella mappa crittografica.

Verifica

Utilizzare questa sezione per verificare che le funzioni di configurazione siano corrette

Prima che lo SLA rilevi l'errore:

VPN-PEER-2# show track

Track 1

Response Time Reporter 500 reachability

Reachability is Up

12 changes, last change 05:51:34

Latest operation return code: OK

Latest RTT (millisecs) 7

Tracked by:

STATIC-IP-ROUTING 0

VPN-PEER-2# show route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

SI - Static InterVRF

Gateway of last resort is 203.0.113.2 to network 0.0.0.0

S* 0.0.0.0 0.0.0.0 [1/0] via 203.0.113.2, PRIMARY-ISP

C 192.168.10.0 255.255.255.0 is directly connected, inside

L 192.168.10.2 255.255.255.255 is directly connected, inside

C 198.51.100.0 255.255.255.0 is directly connected, BACKUP-ISP

L 198.51.100.1 255.255.255.255 is directly connected, BACKUP-ISP

C 203.0.113.0 255.255.255.0 is directly connected, PRIMARY-ISP

L 203.0.113.1 255.255.255.255 is directly connected, PRIMARY-ISP

VPN-PEER-2# show crypto ikev2 sa

IKEv2 SAs:

Session-id:75, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote Status Role

160993547 203.0.113.1/500 192.0.2.1/500 READY INITIATOR

Encr: AES-CBC, keysize: 256, Hash: SHA256, DH Grp:21, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/21202 sec

Child sa: local selector 192.168.10.0/0 - 192.168.10.255/65535

remote selector 10.10.10.0/0 - 10.10.10.255/65535

ESP spi in/out: 0x30138366/0x7405d4a0

VPN-PEER-1# show crypto ikev2 sa

IKEv2 SAs:

Session-id:75, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote Status Role

168559091 192.0.2.1/500 203.0.113.1/500 READY RESPONDER

Encr: AES-CBC, keysize: 256, Hash: SHA256, DH Grp:21, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/21386 sec

Child sa: local selector 10.10.10.0/0 - 10.10.10.255/65535

remote selector 192.168.10.0/0 - 192.168.10.255/65535

ESP spi in/out: 0x7405d4a0/0x30138366

Dopo che lo SLA ha rilevato l'errore:

VPN-PEER-2# show track 1

Track 1

Response Time Reporter 500 reachability

Reachability is Down

13 changes, last change 00:05:23

Latest operation return code: Timeout

Tracked by:

STATIC-IP-ROUTING 0

VPN-PEER-2# show route

S* 0.0.0.0 0.0.0.0 [254/0] via 198.51.100.2, BACKUP-ISP

VPN-PEER-2# show crypto ikev2 sa

There are no IKEv2 SAs

Attenzione: IKE rimane inattivo finché l'host A non avvia il traffico destinato all'host B. Il peer VPN 1 dichiara inattivo il peer primario nella mappa crittografica e passa all'indirizzo IP del peer di backup.

VPN-PEER-1# show crypto ikev2 sa

IKEv2 SAs:

Session-id:79, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote Status Role

178593183 192.0.2.1/500 198.51.100.1/500 READY INITIATOR

Encr: AES-CBC, keysize: 256, Hash: SHA256, DH Grp:21, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/232 sec

Child sa: local selector 10.10.10.0/0 - 10.10.10.255/65535

remote selector 192.168.10.0/0 - 192.168.10.255/65535

ESP spi in/out: 0x695d6bf0/0xbefc13c

Nota: il peer VPN 1 dichiara inattivo il peer primario nella mappa crittografica e avvia la connessione all'indirizzo IP del peer di backup.

Risoluzione dei problemi

Debug crypto ikev2 platform 255

Debug crypto ikev2 protocol 255

Debug crypto ispec 255

Debug sla monitor error #

Debug sla monitor trace

Feedback

Feedback