Configura autenticazione a due fattori del computer per accesso supplicant

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene descritto come configurare l'autenticazione a due fattori con l'autenticazione computer e dot1x.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Configurazione di Cisco Identity Services Engine

- Configurazione di Cisco Catalyst

- IEEE802.1X

Componenti usati

- Patch 1 Identity Services Engine Virtual 3.3

- C1000-48FP-4G-L 15.2(7)E9

- Windows Server 2019

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

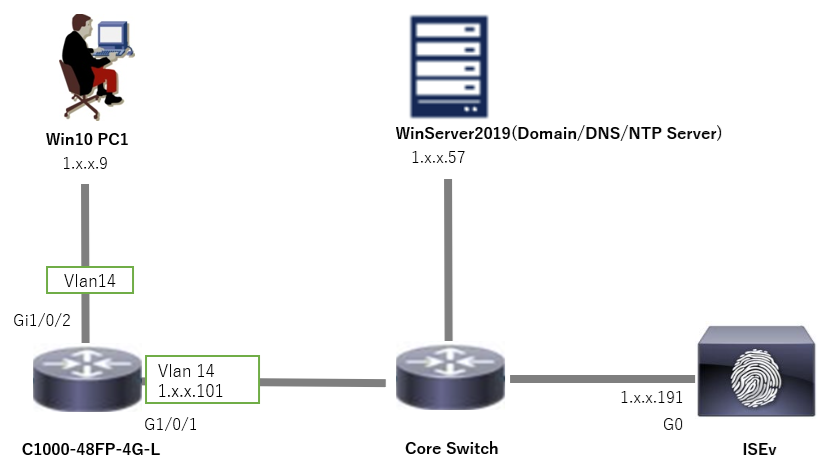

Esempio di rete

Nell'immagine è illustrata la topologia utilizzata per l'esempio del documento.

Il nome di dominio configurato in Windows Server 2019 è ad.rem-xxx.com, utilizzato come esempio in questo documento.

Esempio di rete

Esempio di rete

Premesse

L'autenticazione del computer è un processo di protezione che verifica l'identità di un dispositivo che richiede l'accesso a una rete o a un sistema. A differenza dell'autenticazione utente, che verifica l'identità di un utente in base a credenziali quali nome utente e password, l'autenticazione del computer è incentrata sulla convalida del dispositivo stesso. Questa operazione viene spesso eseguita utilizzando certificati digitali o chiavi di sicurezza univoche per il dispositivo.

Utilizzando l'autenticazione di computer e utenti insieme, un'organizzazione può garantire che solo i dispositivi e gli utenti autorizzati possano accedere alla propria rete, fornendo così un ambiente più sicuro. Questo metodo di autenticazione a due fattori è particolarmente utile per proteggere le informazioni sensibili e rispettare i severi standard normativi.

Configurazioni

Configurazione in C1000

Questa è la configurazione minima nella CLI di C1000.

aaa new-model

radius server ISE33

address ipv4 1.x.x.191

key cisco123

aaa group server radius AAASERVER

server name ISE33

aaa authentication dot1x default group AAASERVER

aaa authorization network default group AAASERVER

aaa accounting dot1x default start-stop group AAASERVER

dot1x system-auth-control

interface Vlan14

ip address 1.x.x.101 255.0.0.0

interface GigabitEthernet1/0/1

switchport access vlan 14

switchport mode access

interface GigabitEthernet1/0/2

switchport access vlan 14

switchport mode access

authentication host-mode multi-auth

authentication port-control auto

dot1x pae authenticator

spanning-tree portfast edge

Configurazione in un PC Windows

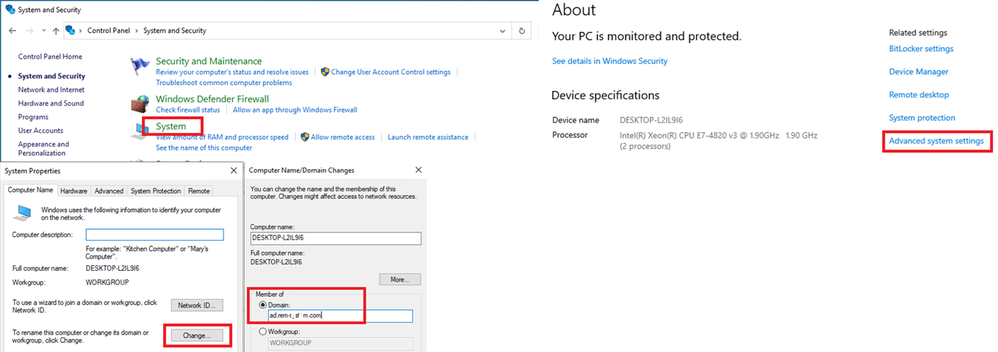

Passaggio 1. Aggiungi PC a dominio Active Directory

Passare a Pannello di controllo > Sistema e sicurezza, fare clic su Sistema e quindi su Impostazioni di sistema avanzate. Nella finestra Proprietà del sistema, fare clic su Cambia, selezionare Dominio e immettere il nome del dominio.

Aggiungi PC a dominio Active Directory

Aggiungi PC a dominio Active Directory

Nella finestra Protezione di Windows, immettere nome utente e password del server di dominio.

Immettere nome utente e password

Immettere nome utente e password

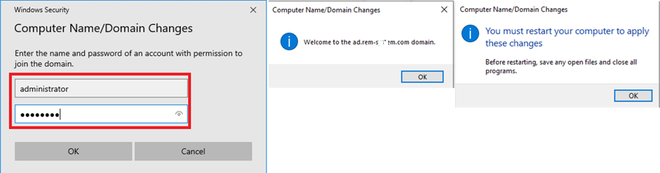

Passaggio 2. Configura autenticazione utente

Passare a Autenticazione, selezionare Abilita autenticazione IEEE 802.1X. Fare clic su Impostazioni nella finestra Proprietà PEAP, deselezionare Verifica l'identità del server convalidando il certificato e fare clic su Configura. Nella finestra EAP MSCHAPv2 Properties, selezionare Automatically use my Windows logon name and password (and domain if any) (Usa automaticamente nome di accesso e password di Windows (e dominio se presente) per utilizzare il nome utente immesso durante l'accesso al computer Windows per l'autenticazione utente.

Abilita autenticazione utente

Abilita autenticazione utente

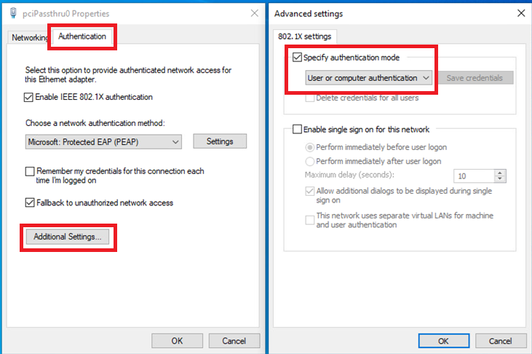

Passare a Autenticazione, selezionare Impostazioni aggiuntive. Selezionare Autenticazione utente o computer dall'elenco a discesa.

Specifica modalità di autenticazione

Specifica modalità di autenticazione

Configurazione in Windows Server

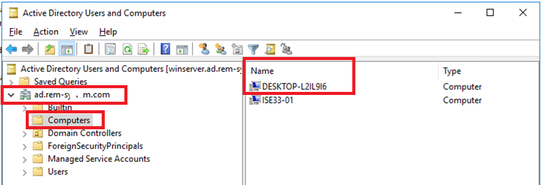

Passaggio 1. Conferma computer del dominio

Passare a Utenti e computer di Active Directory, quindi fare clic su Computer. Confermare che Win10 PC1 sia elencato nel dominio.

Conferma computer del dominio

Conferma computer del dominio

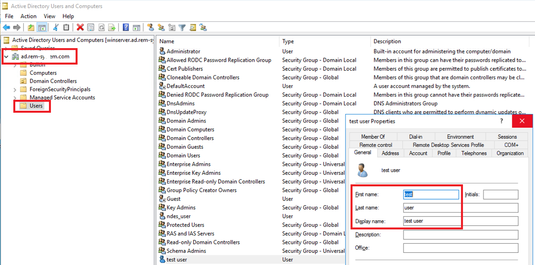

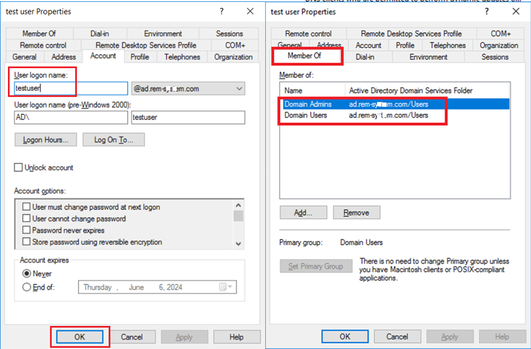

Passaggio 2. Aggiungi utente di dominio

Passare a Utenti e computer di Active Directory, quindi fare clic su Utenti. Aggiungere testuser come utente di dominio.

Aggiungi utente di dominio

Aggiungi utente di dominio

Aggiungere l'utente del dominio al membro di Domain Admins e Domain Users.

Domain Admins e Domain Users

Domain Admins e Domain Users

Configurazione in ISE

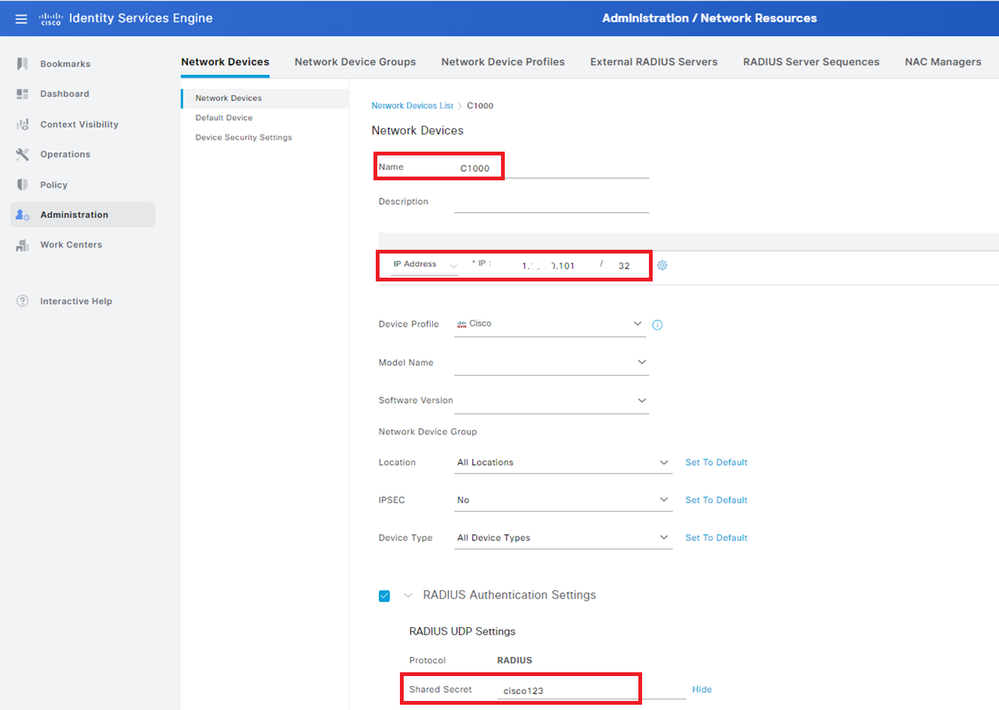

Passaggio 1. Aggiungi dispositivo

Passare a Amministrazione > Dispositivi di rete, fare clic su Aggiungi pulsante per aggiungere un dispositivo C1000.

Aggiungi dispositivo

Aggiungi dispositivo

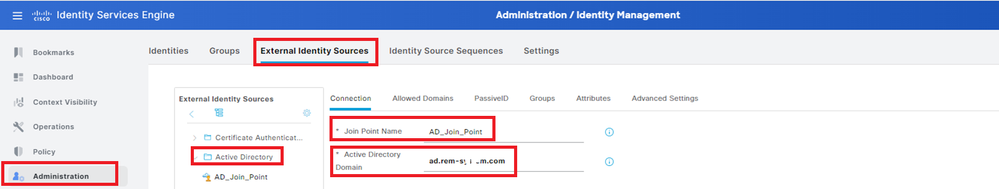

Passaggio 2. Aggiungi Active Directory

Selezionare Amministrazione > Origini identità esterne > Active Directory, fare clic sulla scheda Connessione, quindi aggiungere Active Directory a ISE.

- Nome punto di join: AD_Join_Point

- Dominio Active Directory: ad.rem-xxx.com

Aggiungi Active Directory

Aggiungi Active Directory

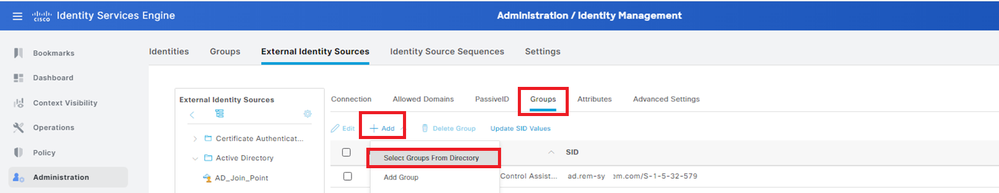

Passare alla scheda Gruppi, quindi selezionare Seleziona gruppi dalla directory dall'elenco a discesa.

Seleziona gruppi dalla directory

Seleziona gruppi dalla directory

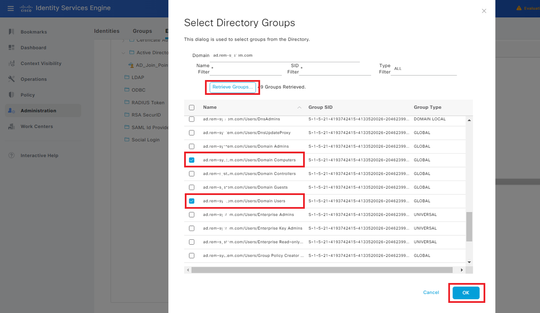

Fare clic su Recupera gruppi dall'elenco a discesa. Selezionare ad.rem-xxx.com/Users/Domain Computer e ad.rem-xxx.com/Users/Domain Utenti e fare clic su OK.

Aggiungi computer e utenti del dominio

Aggiungi computer e utenti del dominio

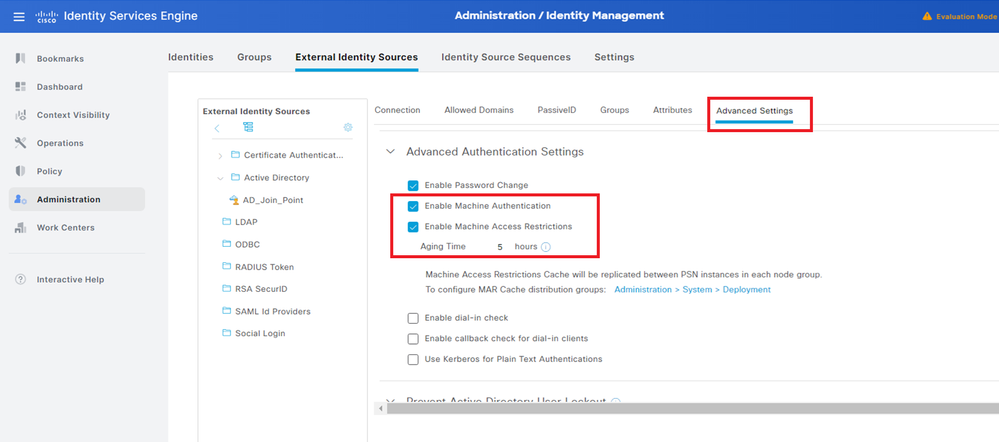

Passaggio 3. Conferma impostazione autenticazione computer

Passare alla scheda Advanced Settings (Impostazioni avanzate) e confermare l'impostazione dell'autenticazione del computer.

- Abilita autenticazione computer: per abilitare l'autenticazione del computer

- Abilita restrizione accesso computer: per combinare l'autenticazione di utenti e computer prima dell'autorizzazione

Nota: l'intervallo valido per il periodo di aging è compreso tra 1 e 8760.

Impostazione di autenticazione computer

Impostazione di autenticazione computer

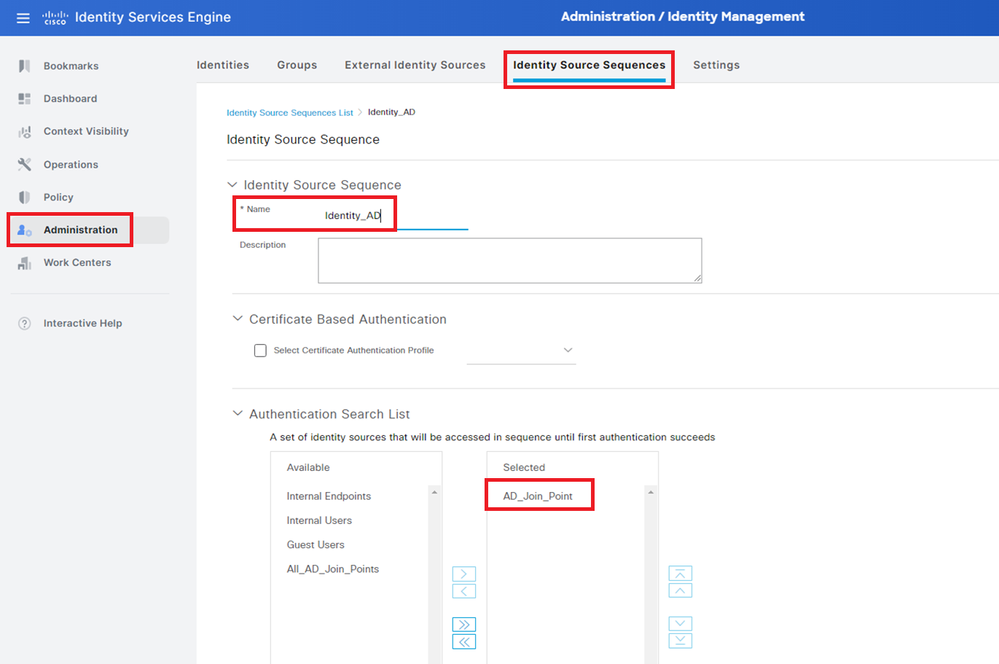

Passaggio 4. Aggiungi sequenze origine identità

Passare a Amministrazione > Sequenze origine identità, quindi aggiungere una sequenza.

- Nome: Identity_AD

- Elenco di ricerca autenticazione: AD_Join_Point

Aggiungi sequenze origine identità

Aggiungi sequenze origine identità

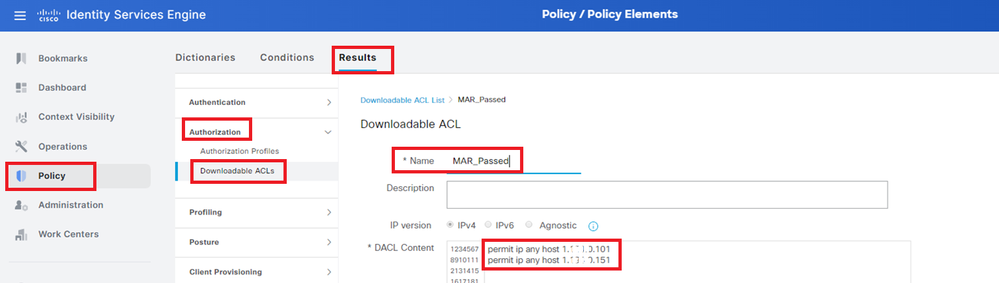

Passaggio 5. Aggiungi DACL e profilo di autorizzazione

Selezionare Policy > Results > Authorization > Downloadable ACLs (Policy > Risultati > Autorizzazione > ACL scaricabili), quindi aggiungere un DACL.

- Nome: MAR_Passed

- Contenuto DACL: permette ip su qualsiasi host 1.x.x.101 e permette ip su qualsiasi host 1.x.x.105

Aggiungi DACL

Aggiungi DACL

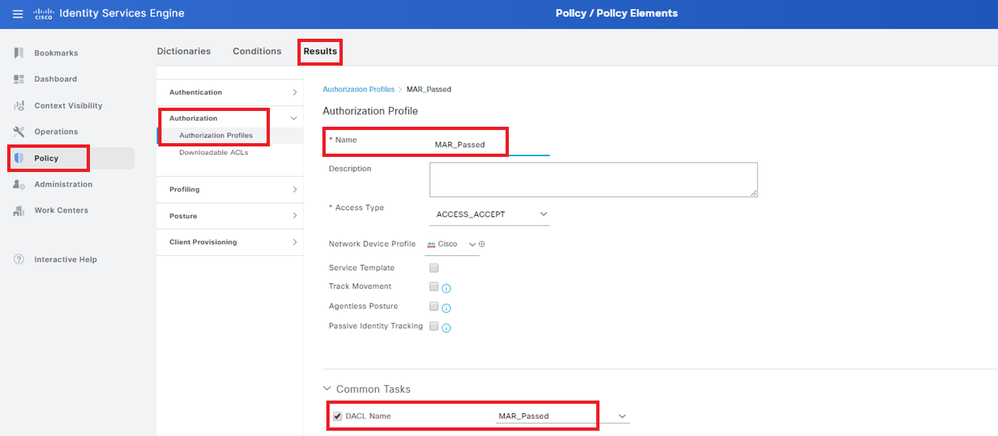

Passare a Criterio > Risultati > Autorizzazione > Profili di autorizzazione, quindi aggiungere un profilo di autorizzazione.

- Nome: MAR_Passed

- Nome DACL: MAR_Passed

Aggiungi profilo di autorizzazione

Aggiungi profilo di autorizzazione

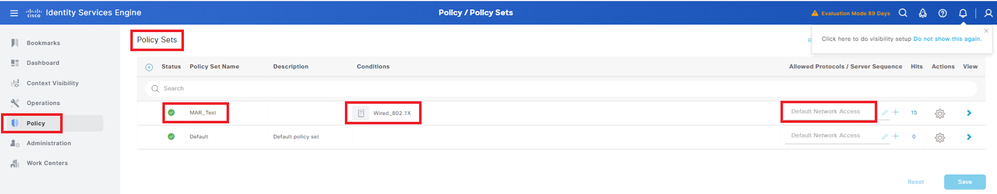

Passaggio 6. Aggiungi set di criteri

Passare a Criterio > Set di criteri, fare clic su + per aggiungere un set di criteri.

- Nome set di criteri: MAR_Test

- Condizioni: Wired_802.1X

- Protocolli consentiti/sequenza server: accesso alla rete predefinito

Aggiungi set di criteri

Aggiungi set di criteri

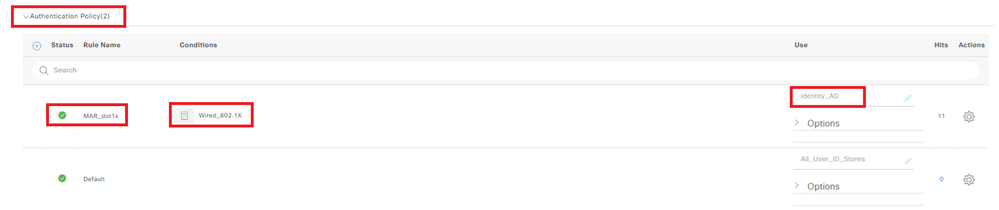

Passaggio 7. Aggiungi criterio di autenticazione

Passare a Set di criteri, quindi fare clic su MAR_Test per aggiungere un criterio di autenticazione.

- Nome regola: MAR_dot1x

- Condizioni: Wired_802.1X

- Uso: Identity_AD

Aggiungi criterio di autenticazione

Aggiungi criterio di autenticazione

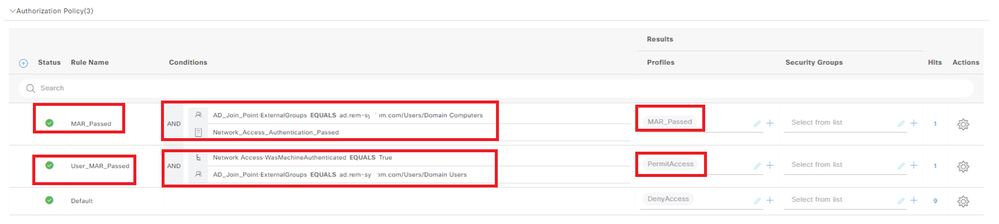

Passaggio 8. Aggiungi criterio di autorizzazione

Passare a Set di criteri, quindi fare clic su MAR_Test per aggiungere un criterio di autorizzazione.

- Nome regola: MAR_Passed

- Condizioni: AD_Join_Point·ExternalGroups EQUALS ad.rem-xxx.com/Users/Domain Computer E Network_Access_Authentication_Passed

- Risultati: MAR_Passed

- Nome regola: User_MAR_Passed

- Condizioni: Accesso alla rete·WasMachineAuthenticated EQUALS True AND AD_Join_Point·ExternalGroups EQUALS ad.rem-xxx.com/Users/Domain Users

- Risultati: PermitAccess

Aggiungi criterio di autorizzazione

Aggiungi criterio di autorizzazione

Verifica

Motivo 1. Autenticazione computer e autenticazione utente

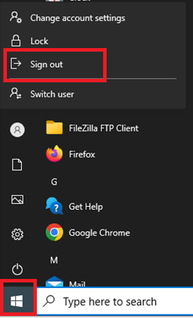

Passaggio 1. Esci da Windows PC

Fare clic sul pulsante Disconnetti da Win10 PC1 per attivare l'autenticazione del computer.

Esci da Windows PC

Esci da Windows PC

Passaggio 2. Conferma sessione di autenticazione

Eseguire il comandoshow authentication sessions interface GigabitEthernet1/0/2 details per confermare la sessione di autenticazione del computer in C1000.

Switch#show authentication sessions interface GigabitEthernet1/0/2 details

Interface: GigabitEthernet1/0/2

MAC Address: b496.9115.84cb

IPv6 Address: Unknown

IPv4 Address: 1.x.x.9

User-Name: host/DESKTOP-L2IL9I6.ad.rem-xxx.com

Status: Authorized

Domain: DATA

Oper host mode: multi-auth

Oper control dir: both

Session timeout: N/A

Restart timeout: N/A

Periodic Acct timeout: N/A

Session Uptime: 5s

Common Session ID: 01C2006500000049AA780D80

Acct Session ID: 0x0000003C

Handle: 0x66000016

Current Policy: POLICY_Gi1/0/2

Local Policies:

Service Template: DEFAULT_LINKSEC_POLICY_SHOULD_SECURE (priority 150)

Server Policies:

ACS ACL: xACSACLx-IP-MAR_Passed-6639ba20

Method status list:

Method State

dot1x Authc SuccessPassaggio 3. Accedi a PC Windows

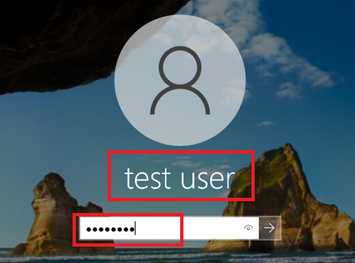

Accedere a Win10 PC1, immettere nome utente e password per attivare l'autenticazione utente.

Accedi a PC Windows

Accedi a PC Windows

Passaggio 4. Conferma sessione di autenticazione

Eseguire il comandoshow authentication sessions interface GigabitEthernet1/0/2 details per confermare la sessione di autenticazione utente in C1000.

Switch#show authentication sessions interface GigabitEthernet1/0/2 details

Interface: GigabitEthernet1/0/2

MAC Address: b496.9115.84cb

IPv6 Address: Unknown

IPv4 Address: 1.x.x.9

User-Name: AD\testuser

Status: Authorized

Domain: DATA

Oper host mode: multi-auth

Oper control dir: both

Session timeout: N/A

Restart timeout: N/A

Periodic Acct timeout: N/A

Session Uptime: 85s

Common Session ID: 01C2006500000049AA780D80

Acct Session ID: 0x0000003D

Handle: 0x66000016

Current Policy: POLICY_Gi1/0/2

Local Policies:

Service Template: DEFAULT_LINKSEC_POLICY_SHOULD_SECURE (priority 150)

Server Policies:

Method status list:

Method State

dot1x Authc SuccessPassaggio 5. Conferma registro dinamico Radius

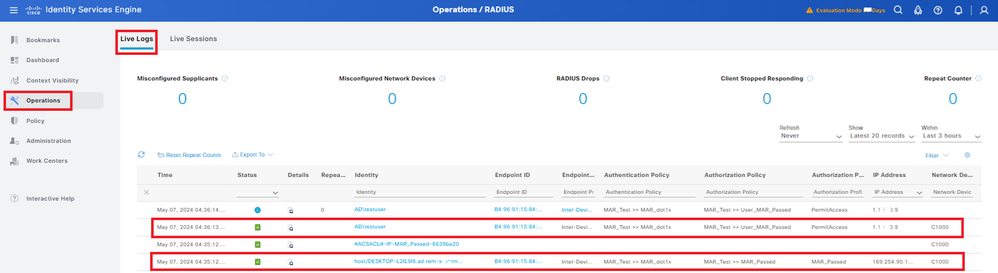

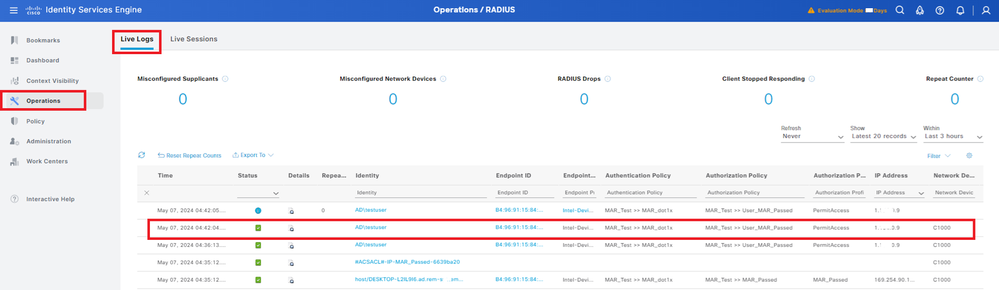

Passaggio 5. Conferma registro dinamico RadiusSelezionare Operations > RADIUS > Live Logs nell'interfaccia utente di ISE, quindi confermare il log attivo per l'autenticazione del computer e dell'utente.

Registro Radius Live

Registro Radius Live

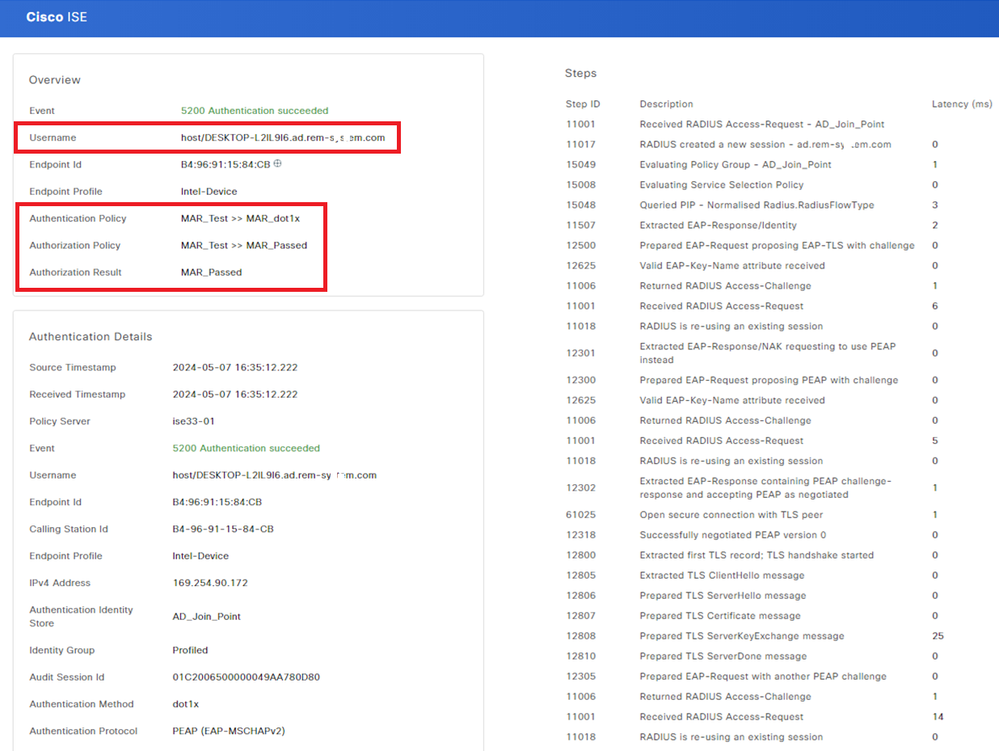

Confermare il registro dettagliato dell'autenticazione del computer.

Dettagli di autenticazione computer

Dettagli di autenticazione computer

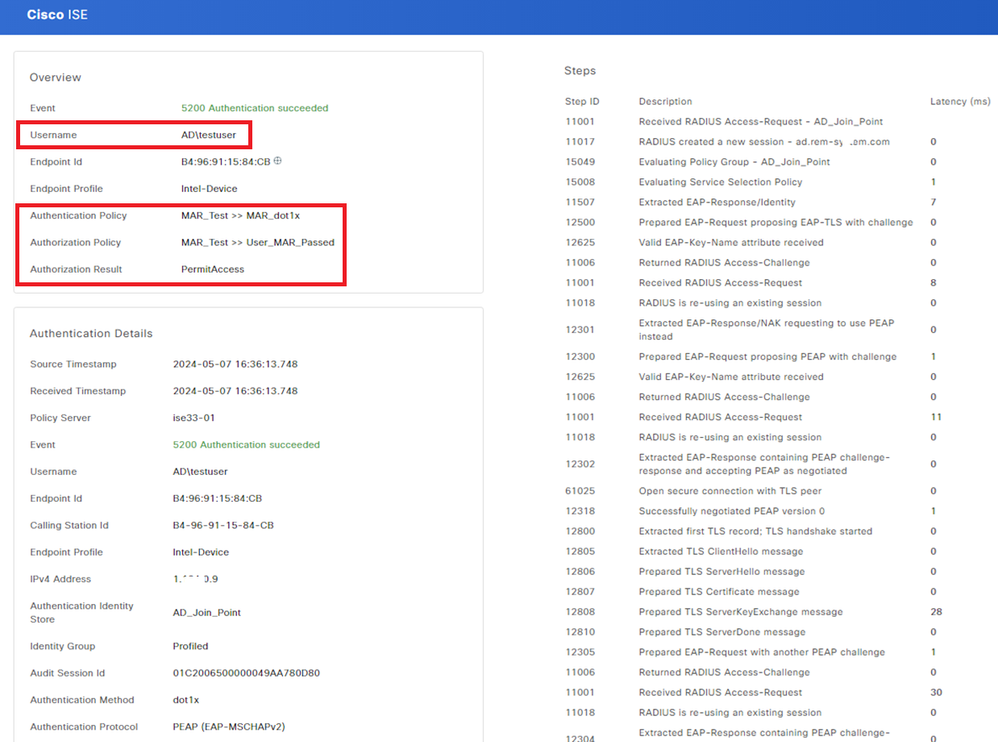

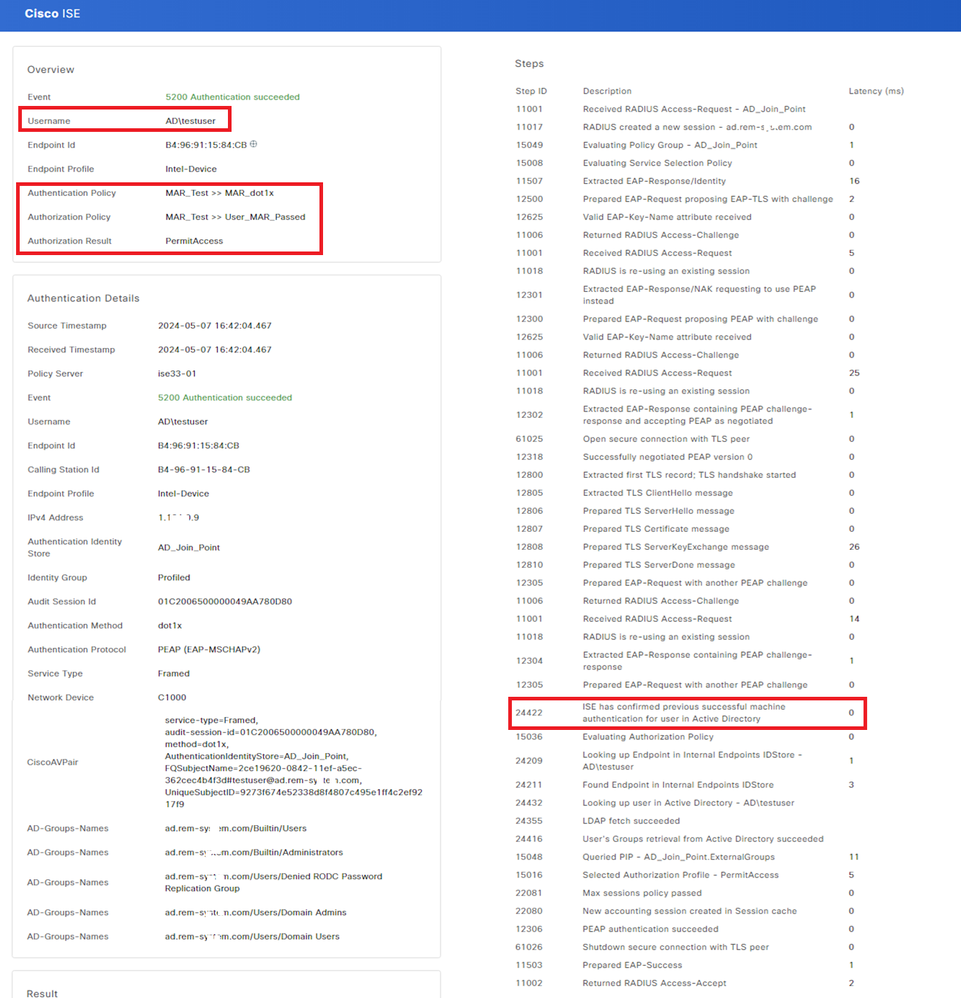

Confermare il log dettagliato dell'autenticazione utente.

Dettagli di autenticazione utente

Dettagli di autenticazione utente

Motivo 2. Solo autenticazione utente

Motivo 2. Solo autenticazione utentePassaggio 1. Disabilitare e abilitare la scheda NIC del PC Windows

Passaggio 1. Disabilitare e abilitare la scheda NIC del PC WindowsPer attivare l'autenticazione dell'utente, disabilitare e abilitare la scheda NIC di Win10 PC1.

Passaggio 2. Conferma sessione di autenticazione

Passaggio 2. Conferma sessione di autenticazioneEseguire il comandoshow authentication sessions interface GigabitEthernet1/0/2 details per confermare la sessione di autenticazione utente in C1000.

Switch#show authentication sessions interface GigabitEthernet1/0/2 details

Interface: GigabitEthernet1/0/2

MAC Address: b496.9115.84cb

IPv6 Address: Unknown

IPv4 Address: 1.x.x.9

User-Name: AD\testuser

Status: Authorized

Domain: DATA

Oper host mode: multi-auth

Oper control dir: both

Session timeout: N/A

Restart timeout: N/A

Periodic Acct timeout: N/A

Session Uptime: 419s

Common Session ID: 01C2006500000049AA780D80

Acct Session ID: 0x0000003D

Handle: 0x66000016

Current Policy: POLICY_Gi1/0/2

Local Policies:

Service Template: DEFAULT_LINKSEC_POLICY_SHOULD_SECURE (priority 150)

Server Policies:

Method status list:

Method State

dot1x Authc SuccessPassaggio 3. Conferma registro dinamico Radius

Passaggio 3. Conferma registro dinamico RadiusSelezionare Operations > RADIUS > Live Logs in ISE GUI, quindi confermare il log attivo per l'autenticazione dell'utente.

Nota: poiché la cache MAR è memorizzata in ISE, è necessaria solo l'autenticazione utente.

Registro Radius Live

Registro Radius Live

Confermare il log dettagliato dell'autenticazione utente.

Dettagli di autenticazione utente

Dettagli di autenticazione utente

Risoluzione dei problemi

Risoluzione dei problemiQuesti log di debug (prrt-server.log) aiutano a confermare il comportamento dettagliato dell'autenticazione in ISE.

- configurazione runtime

- registrazione in fase di esecuzione

- runtime-AAA

Questo è un esempio del log di debug per il modello 1. Autenticazione computer e autenticazione utente nel documento.

// machine authentication

MAR,2024-05-08 16:54:50,582,DEBUG,0x7fb2fd3db700,cntx=0000034313,sesn=ise33-01/504417979/41,CPMSessionID=01C2006500000049AA780D80,user=host/DESKTOP-L2IL9I6.ad.rem-xxx.com,CallingStationID=B4-96-91-15-84-CB,FramedIPAddress=1.x.x.9,MARCache::checkInsertConditions: subject=machine, calling-station-id=B4-96-91-15-84-CB, HostName=DESKTOP-L2IL9I6$@ad.rem-xxx.com,MARCache.cpp:105

// insert MAR cache

MAR,2024-05-08 16:54:50,582,DEBUG,0x7fb2fd3db700,cntx=0000034313,sesn=ise33-01/504417979/41,CPMSessionID=01C2006500000049AA780D80,user=host/DESKTOP-L2IL9I6.ad.rem-xxx.com,CallingStationID=B4-96-91-15-84-CB,FramedIPAddress=1.x.x.9,Inserting new entry to cache CallingStationId=B4-96-91-15-84-CB, HostName=DESKTOP-L2IL9I6$@ad.rem-xxx.com, IDStore=AD_Join_Point and TTL=18000,CallingStationIdCacheHandler.cpp:55

MAR,2024-05-08 16:54:50,582,DEBUG,0x7fb2fd3db700,cntx=0000034313,sesn=ise33-01/504417979/41,CPMSessionID=01C2006500000049AA780D80,user=host/DESKTOP-L2IL9I6.ad.rem-xxx.com,CallingStationID=B4-96-91-15-84-CB,FramedIPAddress=1.x.x.9,MARCache::onInsertRequest: event not locally,MARCache.cpp:134

// user authentication

MAR,2024-05-08 16:55:11,120,DEBUG,0x7fb2fdde0700,cntx=0000034409,sesn=ise33-01/504417979/45,CPMSessionID=01C2006500000049AA780D80,user=AD\testuser,CallingStationID=B4-96-91-15-84-CB,FramedIPAddress=1.x.x.9,MARCache::onQueryRequest: machine authentication confirmed locally,MARCache.cpp:222

MAR,2024-05-08 16:55:11,130,DEBUG,0x7fb2fe5e4700,cntx=0000034409,sesn=ise33-01/504417979/45,CPMSessionID=01C2006500000049AA780D80,user=AD\testuser,CallingStationID=B4-96-91-15-84-CB,FramedIPAddress=1.x.x.9,MARCache::onMachineQueryResponse: machine DESKTOP-L2IL9I6$@ad.rem-xxx.com valid in AD,MARCache.cpp:316Informazioni correlate

Informazioni correlateVantaggi e svantaggi delle restrizioni di accesso al computer

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

25-Jul-2024 |

Versione iniziale |

Contributo dei tecnici Cisco

- Jian ZhangTecnico di consulenza

Feedback

Feedback