Introduzione

In questo documento viene descritta la procedura per configurare le moderne cifrature Transport Layer Security (TLS) e Datagram Transport Layer Security (DTLS).

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Conoscenze base di VPN ad accesso remoto (RAVPN) e SSL (Secure Sockets Layer)

- Configurazione RAVPN testata e operativa su Secure Firewall

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Cisco Secure Firewall Management Center 7.2

- Cisco Firewall Threat Defense 7.2

- Secure Client 5.0

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Configurazione delle impostazioni della piattaforma per il firewall protetto

Introduzione alle impostazioni della piattaforma

Un criterio di impostazioni della piattaforma è un insieme condiviso di funzionalità o parametri che definiscono gli aspetti di un dispositivo gestito che potrebbero essere simili ad altri dispositivi gestiti nella distribuzione, ad esempio le impostazioni dell'ora e l'autenticazione esterna. Un criterio condiviso consente di configurare più dispositivi gestiti contemporaneamente, garantendo coerenza nella distribuzione e semplificando le attività di gestione. Qualsiasi modifica apportata a un criterio di impostazioni della piattaforma influisce su tutti i dispositivi gestiti in cui è stato applicato il criterio. Qui sono disponibili ulteriori informazioni sulle impostazioni della piattaforma.

Per modificare le impostazioni della piattaforma, creare un criterio se non è già stato completato. Al termine, passare alla sezione Configurazione delle cifrature TLS / DTLS.

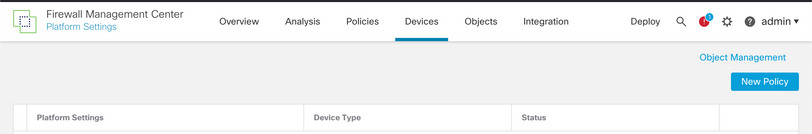

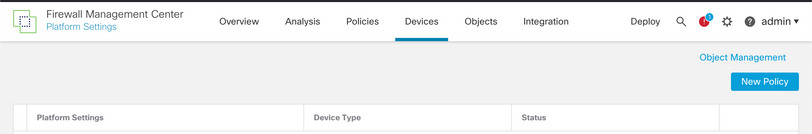

Passare a Dispositivi > Impostazioni piattaforma e selezionare Nuovo criterio per iniziare.

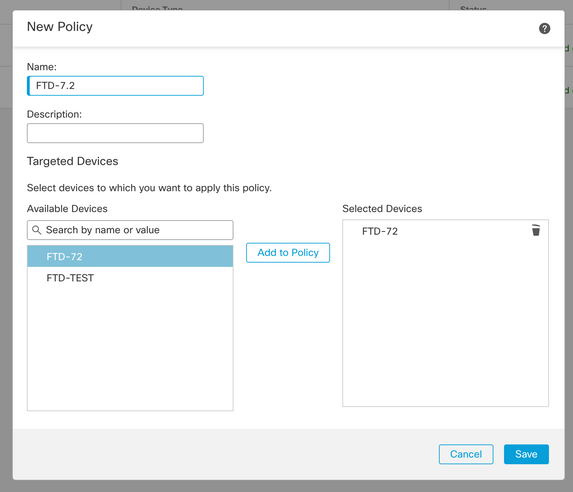

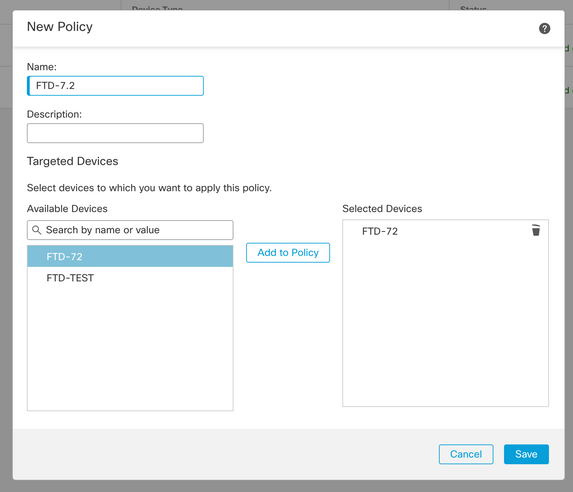

Assegnare il dispositivo Firewall Threat Defense al criterio.

Configurazione delle cifrature TLS/DTLS

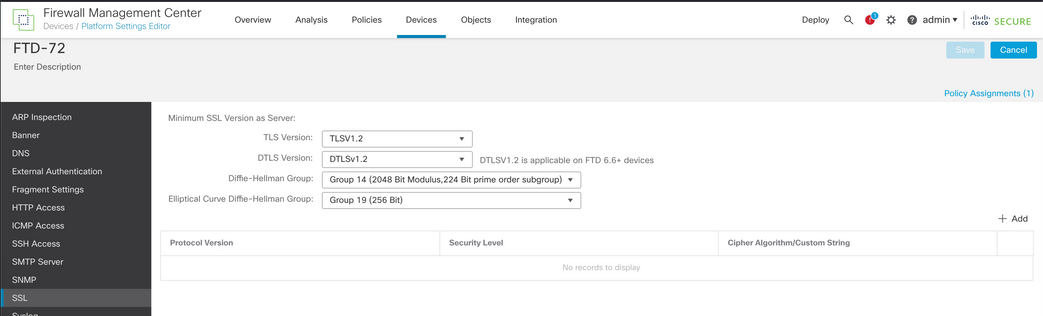

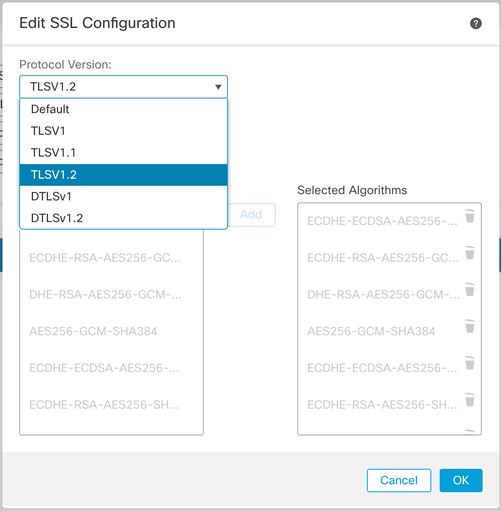

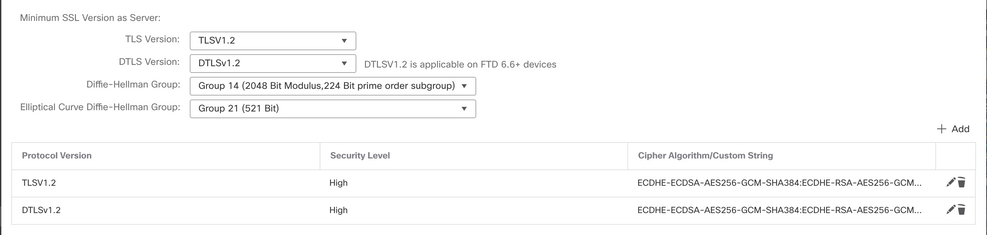

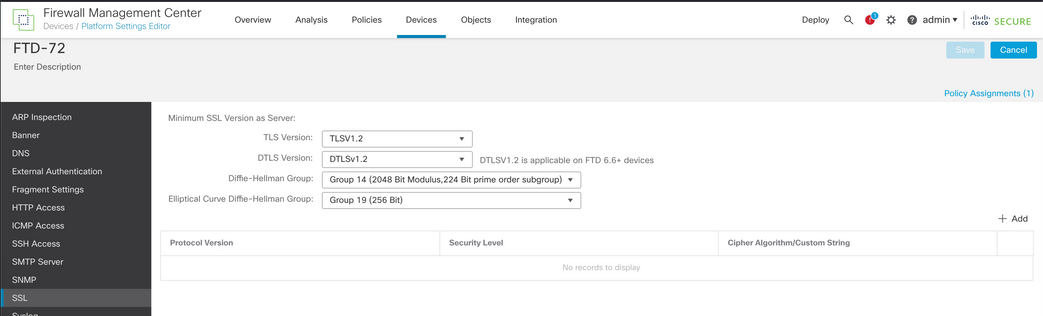

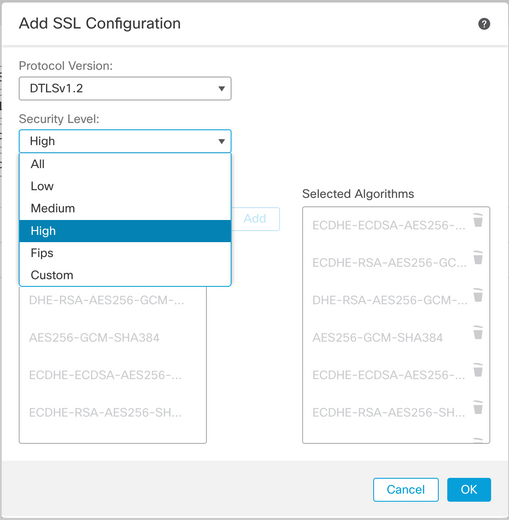

Passare alla scheda SSL per accedere alla configurazione TLS / DTLS. Creare un elenco di cifratura personalizzato selezionando il pulsante Aggiungi.

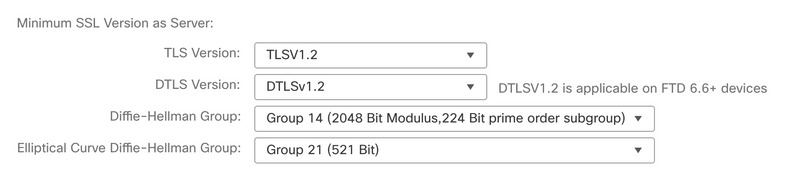

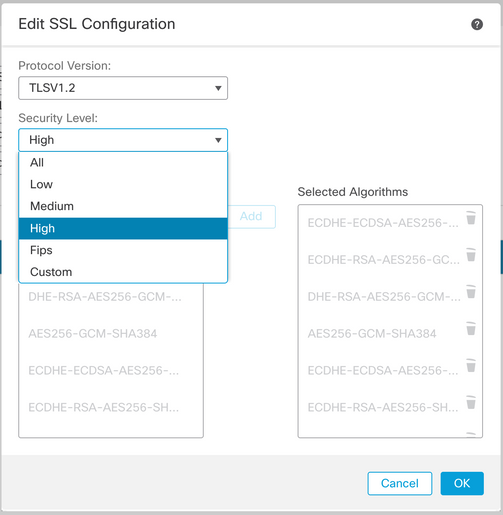

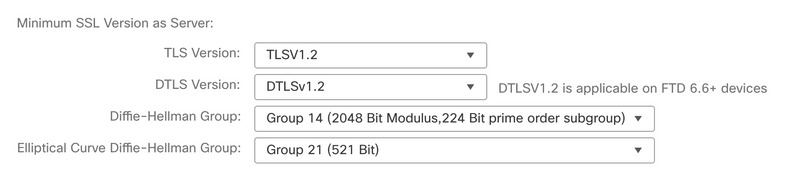

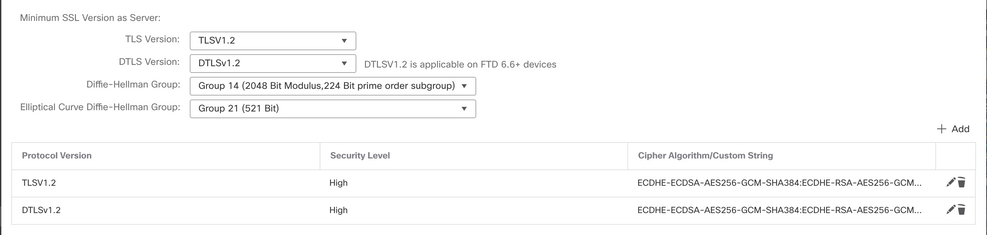

Modificare le versioni TLS / DTLS insieme ai valori appropriati dei gruppi Curva ellittica / Diffie-Hellman in base alle proprie esigenze di sicurezza.

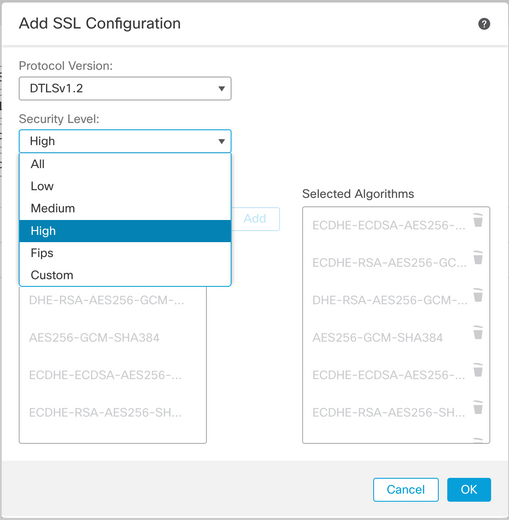

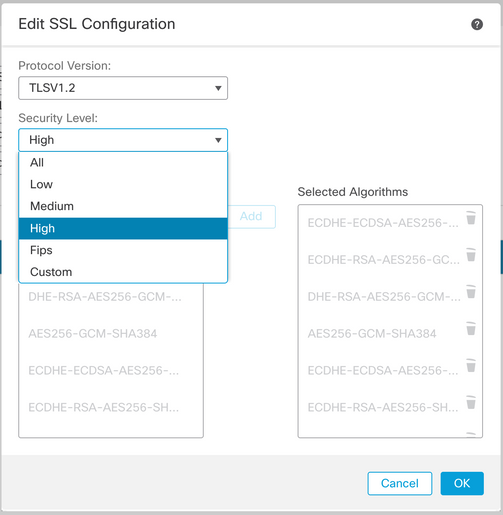

Nota: è possibile creare un elenco personalizzato con l'attributo personalizzato supportato o selezionare uno dei vari livelli di cifratura supportata. Seleziona l'elenco e la crittografia più adatti alle tue esigenze di sicurezza.

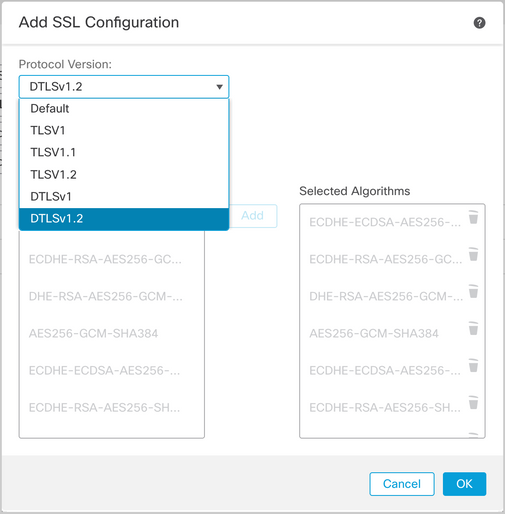

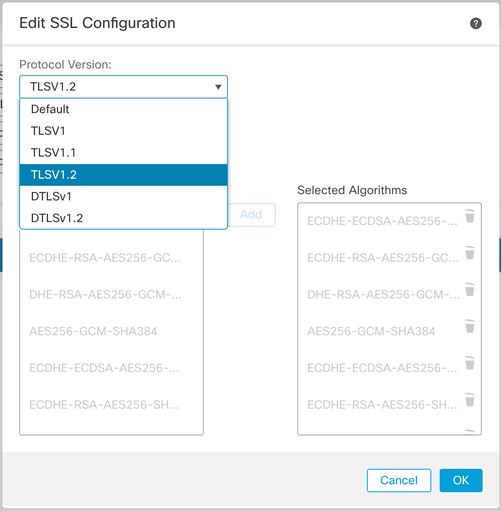

Selezionare il protocollo e il livello di crittografia.

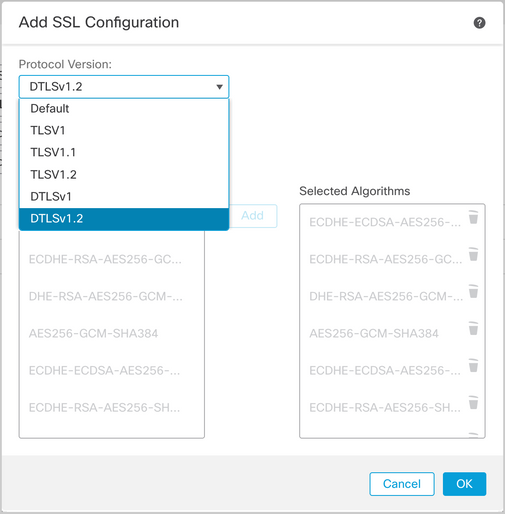

Ripetere la stessa procedura per DTLS.

Configurazione completata in Centro gestione firewall protetto.

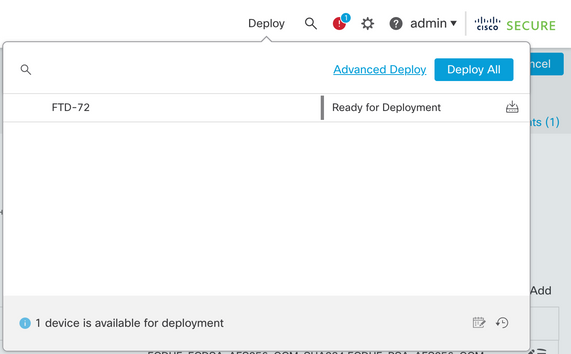

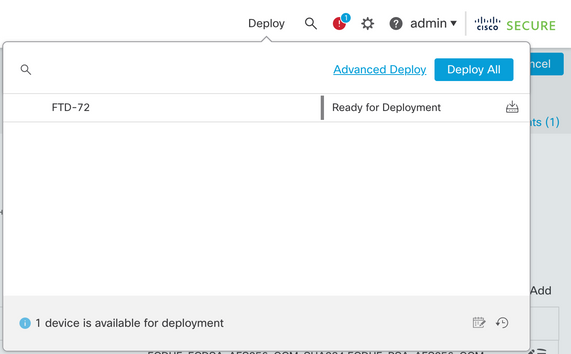

Salvare la configurazione e distribuire le modifiche all'FTD.

Nota: queste modifiche possono essere applicate mentre gli utenti sono connessi. Le cifrature TLS / DTLS negoziate per la sessione client sicura si verificano solo all'inizio della sessione. Se gli utenti sono connessi e si desidera apportare una modifica, le connessioni esistenti non verranno disconnesse. Le nuove connessioni a Secure Firewall devono utilizzare le nuove cifrature sicure.

Verifica

Dopo aver distribuito la configurazione sul dispositivo Threat Defense in Centro gestione firewall sicuro, è necessario verificare che le cifrature siano presenti nella CLI di FTD. Aprire una sessione terminale/console sul dispositivo e usare i comandi show elencati, quindi esaminarne l'output.

Verifica dalla configurazione CLI FTD

Verificare che l'elenco TLS / DTLS selezionato sia visualizzato con un show run ssl.

FTD72# show run ssl

ssl cipher tlsv1.2 high

ssl cipher dtlsv1.2 high

ssl ecdh-group group21

Verificare che la versione TLS selezionata venga negoziata con le versioni Diffie-Hellman con un comando show ssl.

FTD72# show ssl

Accept connections using SSLv3 or greater and negotiate to TLSv1.2 or greater

Start connections using TLSv1.2 and negotiate to TLSv1.2 or greater

SSL DH Group: group14 (2048-bit modulus, FIPS)

SSL ECDH Group: group21 (521-bit EC)

SSL trust-points:

Self-signed (RSA 2048 bits RSA-SHA256) certificate available

Self-signed (EC 256 bits ecdsa-with-SHA256) certificate available

Certificate authentication is not enabled

Verifica dalla CLI FTD con Active Secure Client Connection

Connettere Secure Client Session ed esaminare l'output dalla CLI FTD. Per verificare le cifrature scambiate, eseguire questo comando show show vpn-sessiondb detail anyconnect filter name username.

FTD72# show vpn-sessiondb detail anyconnect filter name trconner

Session Type: AnyConnect Detailed

Username : trconner Index : 75

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA384

Bytes Tx : 24350 Bytes Rx : 20451

Pkts Tx : 53 Pkts Rx : 254

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : Split Tunnel Group : Split-4-CCIE

Login Time : 08:59:34 UTC Fri Sep 9 2022

Duration : 0h:01m:26s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : c0a805810004b000631b0076

Security Grp : none

---Output Condensed-----

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 75.1

TCP Src Port : 55581 TCP Dst Port : 443

SSL-Tunnel:

Encryption : AES-GCM-256 Hashing : SHA384

Ciphersuite : ECDHE-RSA-AES256-GCM-SHA384

Encapsulation: TLSv1.2 TCP Src Port : 55588

DTLS-Tunnel:

Tunnel ID : 75.3

Encryption : AES-GCM-256 Hashing : SHA384

Ciphersuite : ECDHE-ECDSA-AES256-GCM-SHA384

Encapsulation: DTLSv1.2 UDP Src Port : 64386

Verifica dal client con connessione client sicura attiva

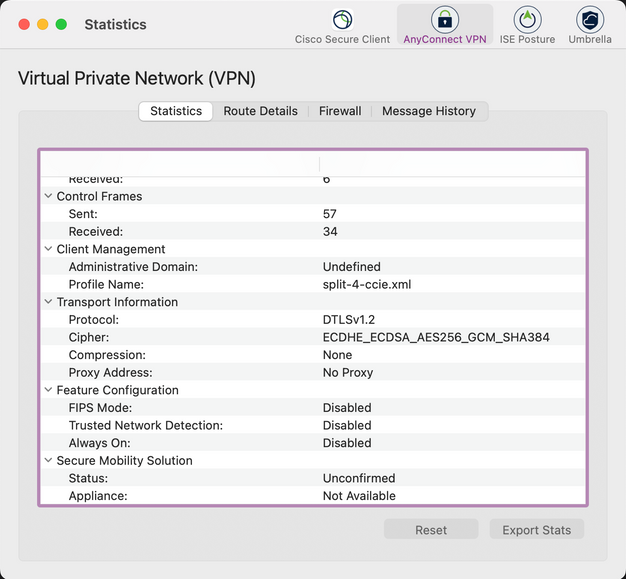

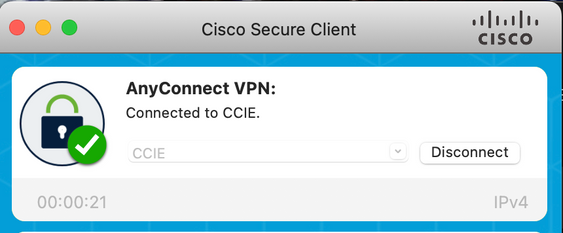

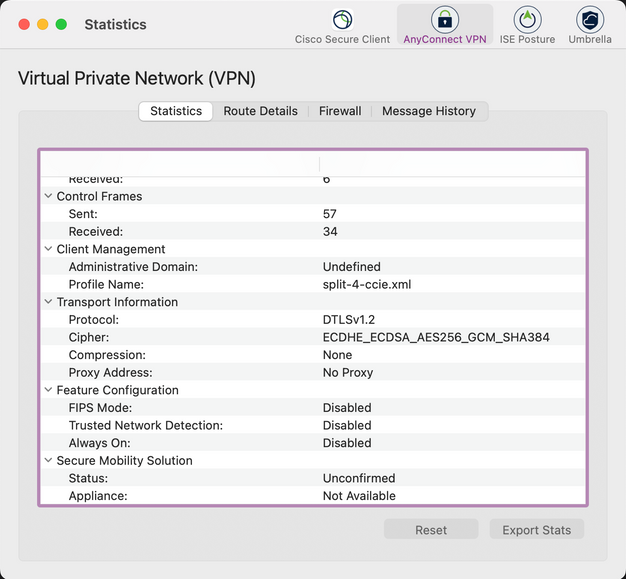

Verifica delle cifrature negoziate nell'applicazione Secure Client.

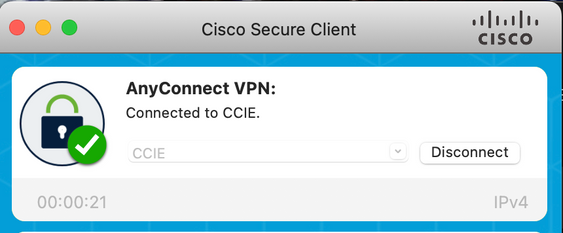

Aprire l'applicazione Secure Client.

Selezionare Statistiche > VPN AnyConnect > Statistiche da analizzare. Per conferma, è necessario eseguire un controllo incrociato tra la cifratura elencata e la difesa dalle minacce del firewall.

Risoluzione dei problemi

Debug da CLI FTD

Gli errori di connessione sul client sicuro relativi agli scambi di cifratura TLS / DTLS possono essere individuati dalla CLI di Firewall Threat Defense con questi comandi di debug.

debug ssl

debug ssl cipher

debug ssl state

debug ssl device

debug ssl packet

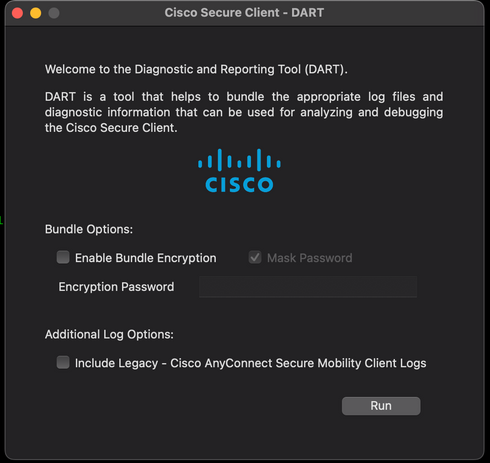

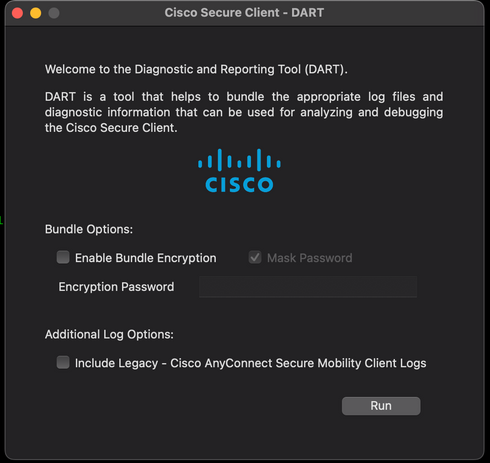

Raccogliere DART da Secure Client

Aprire l'applicazione Secure Client DART e selezionare Esegui.

Nota: se vengono richieste credenziali, immettere credenziali a livello di amministratore per continuare.

Raccogliere un DART e i debug per attivare Cisco TAC.

Se la configurazione distribuita rilevata da Centro gestione firewall protetto e da CLI di difesa dalle minacce del firewall non corrisponde. Apri una nuova richiesta con Cisco TAC.

Feedback

Feedback