Configurare il flusso di accesso dell'amministratore ISE 3.1 tramite SAML SSO con Azure AD

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene descritto come configurare l'integrazione di Cisco ISE 3.1 SAML SSO con un provider di identità esterno, ad esempio Azure Active Directory (AD).

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Cisco ISE 3.1

- Distribuzioni SAML SSO

- Azure AD

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Cisco ISE 3.1

- Azure AD

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

TERMINI:

Provider di identità (IdP):

l'autorità di Azure AD che verifica e dichiara l'identità utente e i privilegi di accesso a una risorsa richiesta (il provider di servizi).

Provider di servizi (SP):

la risorsa o il servizio ospitato a cui l'utente intende accedere (il server applicazioni ISE).

SAML

SAML (Security Assertion Markup Language) è uno standard aperto che consente a IdP di passare le credenziali di autorizzazione all'SP.

Le transazioni SAML utilizzano il linguaggio Extensible Markup Language (XML) per le comunicazioni standardizzate tra provider di identità e provider di servizi.

SAML è il collegamento tra l'autenticazione di un'identità utente e l'autorizzazione per utilizzare un servizio.

Asserzione SAML

Un'asserzione SAML è il documento XML che il provider di identità invia al provider di servizi che contiene l'autorizzazione utente.

Esistono tre tipi diversi di asserzioni SAML: autenticazione, attributo e decisione di autorizzazione.

- Le asserzioni di autenticazione provano l'identificazione dell'utente e forniscono l'ora di accesso dell'utente e il metodo di autenticazione utilizzato (Kerberos, a due fattori, come esempio)

- L'asserzione di attribuzione passa gli attributi SAML, parti specifiche di dati che forniscono informazioni sull'utente, al provider di servizi.

- Un'asserzione di decisione di autorizzazione dichiara se l'utente è autorizzato a utilizzare il servizio o se il provider di identità ha negato la richiesta a causa di un errore di password o di diritti insufficienti per il servizio.

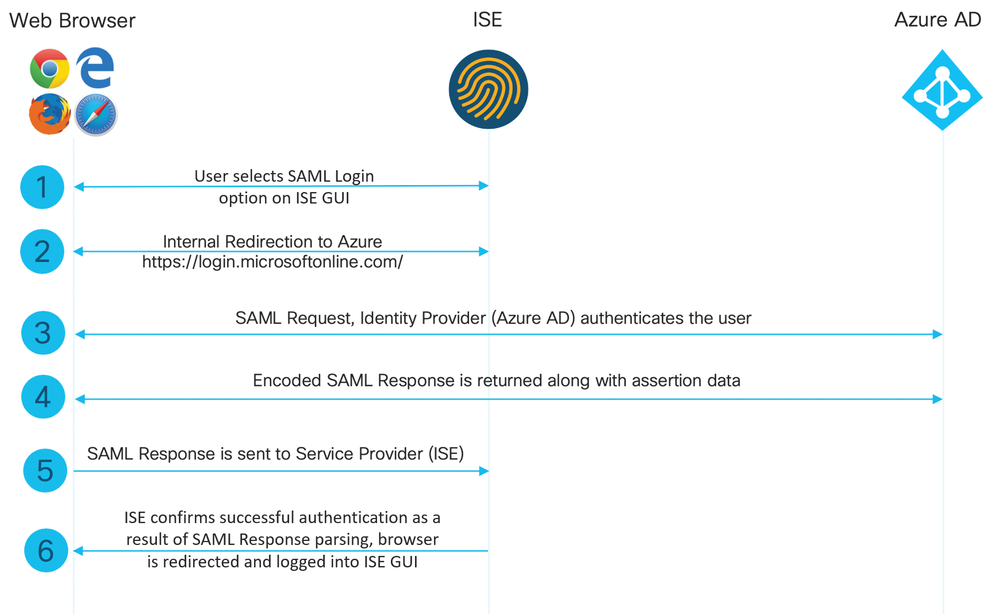

Diagramma di flusso ad alto livello

SAML funziona passando informazioni su utenti, accessi e attributi tra il provider di identità, Azure AD e il provider di servizi ISE.

Ogni utente accede una volta a un Single Sign-On (SSO) con il provider di identità, quindi il provider di Azure AD passa gli attributi SAML a ISE quando l'utente tenta di accedere a tali servizi.

ISE richiede l'autorizzazione e l'autenticazione da Azure AD, come mostrato nell'immagine.

Configura integrazione SAML SSO con Azure AD

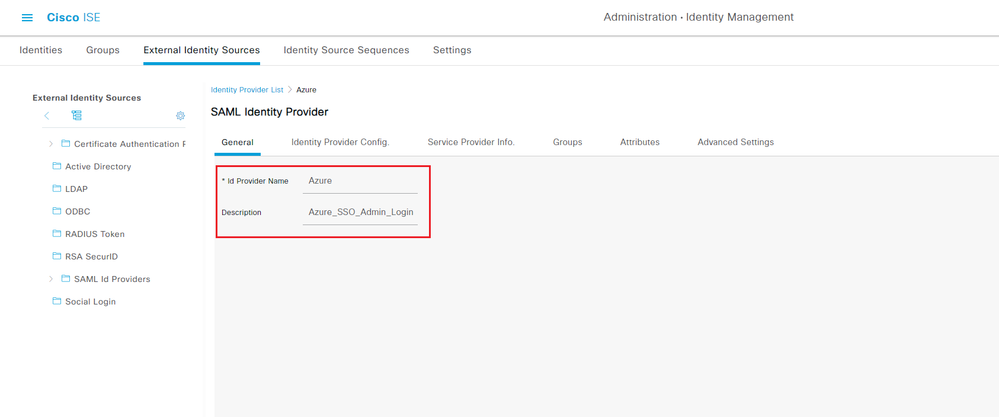

Passaggio 1. Configurazione di SAML Identity Provider su ISE

1. Configurare Azure AD come origine identità SAML esterna

In ISE, selezionare Amministrazione > Gestione delle identità > Origini identità esterne > Provider di ID SAML e fare clic sul pulsante Aggiungi.

Immettere il nome del provider di ID e fare clic su Submit (Invia) per salvarlo. Il nome del provider di identità è significativo solo per ISE, come mostrato nell'immagine.

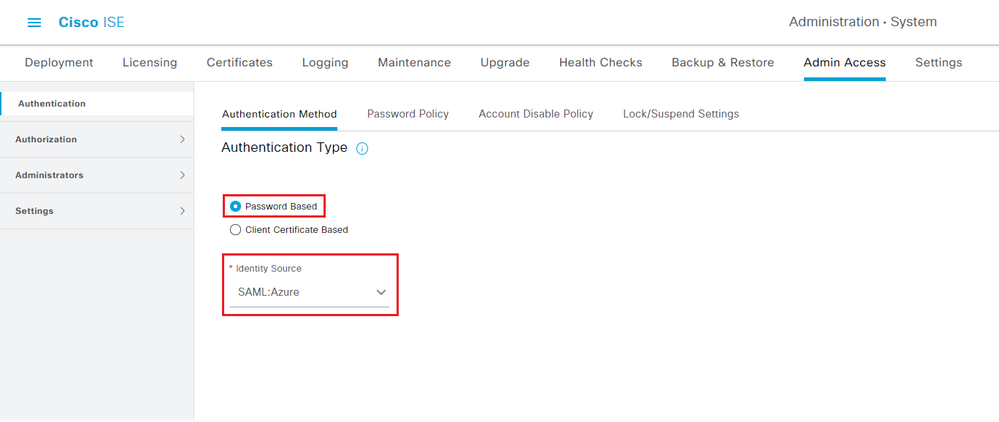

2. Configurazione del metodo di autenticazione ISE

Passare a Amministrazione > Sistema > Accesso amministratore > Autenticazione > Metodo di autenticazione e selezionare il pulsante di opzione Basato su password.

Selezionare il nome del provider di ID richiesto creato in precedenza dall'elenco a discesa Origine identità, come mostrato nell'immagine.

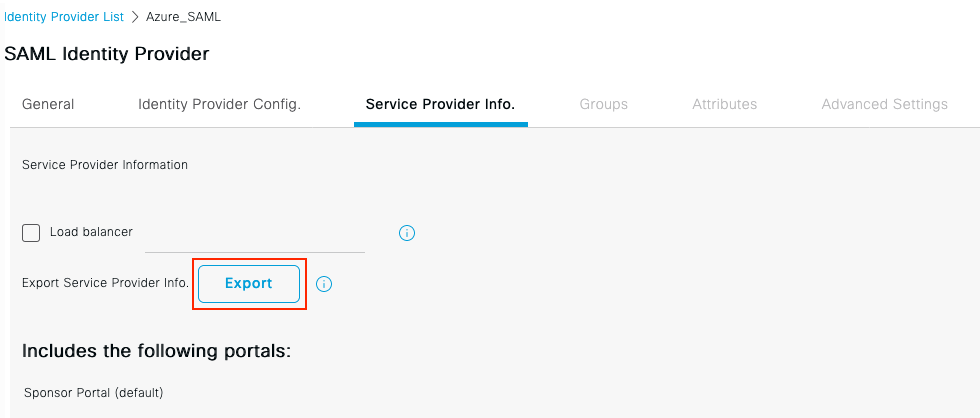

3. Esporta informazioni sul fornitore di servizi

Passare a Amministrazione > Gestione delle identità > Origini identità esterne > Provider di ID SAML > [Provider SAML utente].

Passare alla scheda Informazioni provider di servizi. e fare clic sul pulsante Esporta, come mostrato nell'immagine.

Scaricare il file .xml e salvarlo. Prendere nota del valore Location URL e entityID.

<?xml version="1.0" encoding="UTF-8"?>

<md:EntityDescriptor entityID="http://CiscoISE/0049a2fd-7047-4d1d-8907-5a05a94ff5fd" xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata"><md:SPSSODescriptor AuthnRequestsSigned="false" WantAssertionsSigned="true" protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol">

<md:SPSSODescriptor protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol" WantAssertionsSigned="true" AuthnRequestsSigned="false">

<md:KeyDescriptor use="signing">

<ds:KeyInfo xmlns:ds="http://www.w3.org/2000/09/xmldsig#">

<ds:X509Data>

<ds:X509Certificate>

MIIFTjCCAzagAwIBAgINAg2amSlL6NAE8FY+tzANBgkqhkiG9w0BAQwFADAlMSMwIQYDVQQDExpT

QU1MX2lzZTMtMS0xOS5ja3VtYXIyLmNvbTAeFw0yMTA3MTkwMzI4MDBaFw0yNjA3MTgwMzI4MDBa

MCUxIzAhBgNVBAMTGlNBTUxfaXNlMy0xLTE5LmNrdW1hcjIuY29tMIICIjANBgkqhkiG9w0BAQEF

AAOCAg8AMIICCgKCAgEAvila4+SOuP3j037yCOXnHAzADupfqcgwcplJQnFxhVfnDdOixGRT8iaQ

1zdKhpwf/BsJeSznXyaPVxFcmMFHbmyt46gQ/jQQEyt7YhyohGOt1op01qDGwtOnWZGQ+ccvqXSL

Ge1HYdlDtE1LMEcGg1mCd56GfrDcJdX0cZJmiDzizyjGKDdPf+1VM5JHCo6UNLFlIFyPmGvcCXnt

NVqsYvxSzF038ciQqlm0sqrVrrYZuIUAXDWUNUg9pSGzHOFkSsZRPxrQh+3N5DEFFlMzybvm1FYu

9h83gL4WJWMizETO6Vs/D0p6BSf2MPxKe790R5TfxFqJD9DnYgCnHmGooVmnSSnDsAgWebvF1uhZ

nGGkH5ROgT7v3CDrdFtRoNYAT+YvO941KzFCSE0sshykGSjgVn31XQ5vgDH1PvqNaYs/PWiCvmI/

wYKSTn9/hn7JM1DqOR1PGEkVjg5WbxcViejMrrIzNrIciFNzlFuggaE8tC7uyuQZa2rcmTrXGWCl

sDU4uOvFpFvrcC/lavr9Fnx7LPwXaOasvJd19SPbD+qYgshz9AI/nIXaZdioHzEQwa8pkoNRBwjZ

ef+WFC9dWIy+ctbBT0+EM06Xj1aTI1bV80mN/6LhiS8g7KpFz4RN+ag1iu6pgZ5O58Zot9gqkpFw

kVS9vT4EOzwNGo7pQI8CAwEAAaN9MHswIAYDVR0RBBkwF4IVaXNlMy0xLTE5LmNrdW1hcjIuY29t

MAwGA1UdEwQFMAMBAf8wCwYDVR0PBAQDAgLsMB0GA1UdDgQWBBRIkY2z/9H9PpwSnOPGARCj5iaZ

oDAdBgNVHSUEFjAUBggrBgEFBQcDAQYIKwYBBQUHAwIwDQYJKoZIhvcNAQEMBQADggIBAIE6mnBL

206Dkb6fHdgKd9goN8N2bj+34ybwxqvDSwGtn4NA6Hy1q7N6iJzAD/7soZfHgOT2UTgZpRF9FsHn

CGchSHqDt3bQ7g+GWlvcgreC7R46qenaonXVrltRw11vVIdCf8JQFFMxya/rIC4mxVeooOj1Fl9d

rvDBH+XVEt67DnQWkuLp8zPJUuqfa4H0vdm6oF3uBteO/pdUtEi6fObqrOwCyWd9Tjq7KXfd2ITW

hMxaFsv8wWcVuOMDPkP9xUwwt6gfH0bE5luT4EYVuuHiwMNGbZqgqb+a4uSkX/EfiDVoLSL6KI31

nf/341cuRTJUmDh9g2mppbBwOcxzoUxDm+HReSe+OJhRCyIJcOvUpdNmYC8cfAZuiV/e3wk0BLZM

lgV8FTVQSnra9LwHP/PgeNAPUcRPXSwaKE4rvjvMc0aS/iYdwZhZiJ8zBdIBanMv5mGu1nvTEt9K

EEwj9yslIHmdqoH3Em0F0gnzR0RvsMPbJxAoTFjfoITTMdQXNHhg+wlPOKXS2GCZ29vAM52d8ZCq

UrzOVxNHKWKwER/q1GgaWvh3X/G+z1shUQDrJcBdLcZI1WKUMa6XVDj18byhBM7pFGwg4z9YJZGF

/ncHcoxFY759LA+m7Brp7FFPiGCrPW8E0v7bUMSDmmg/53NoktfJ1CckaWE87myhimj0

</ds:X509Certificate>

</ds:X509Data>

</ds:KeyInfo>

</md:KeyDescriptor>

<md:NameIDFormat>urn:oasis:names:tc:SAML:2.0:nameid-format:transient</md:NameIDFormat>

<md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress</md:NameIDFormat>

<md:NameIDFormat>urn:oasis:names:tc:SAML:2.0:nameid-format:persistent</md:NameIDFormat>

<md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified</md:NameIDFormat>

<md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:WindowsDomainQualifiedName</md:NameIDFormat>

<md:NameIDFormat>urn:oasis:names:tc:SAML:2.0:nameid-format:kerberos</md:NameIDFormat>

<md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:X509SubjectName</md:NameIDFormat>

<md:AssertionConsumerService index="0" Location="https://10.201.232.19:8443/portal/SSOLoginResponse.action" Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST"/>

<md:AssertionConsumerService index="1" Location="https://ise3-1-19.onmicrosoft.com:8443/portal/SSOLoginResponse.action" Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST"/>

</md:SPSSODescriptor>

</md:EntityDescriptor>

Attributi di interesse dal file XML:

entityID="http://CiscoISE/100d02da-9457-41e8-87d7-0965b0714db2"

AssertionConsumerService Location="https://10.201.232.19:8443/portal/SSOLoginResponse.action"

AssertionConsumerService Location="https://ise3-1-19.onmicrosoft.com:8443/portal/SSOLoginResponse.action"

Passaggio 2. Configurare le impostazioni di Azure AD IdP

1. Creare un utente di Azure AD

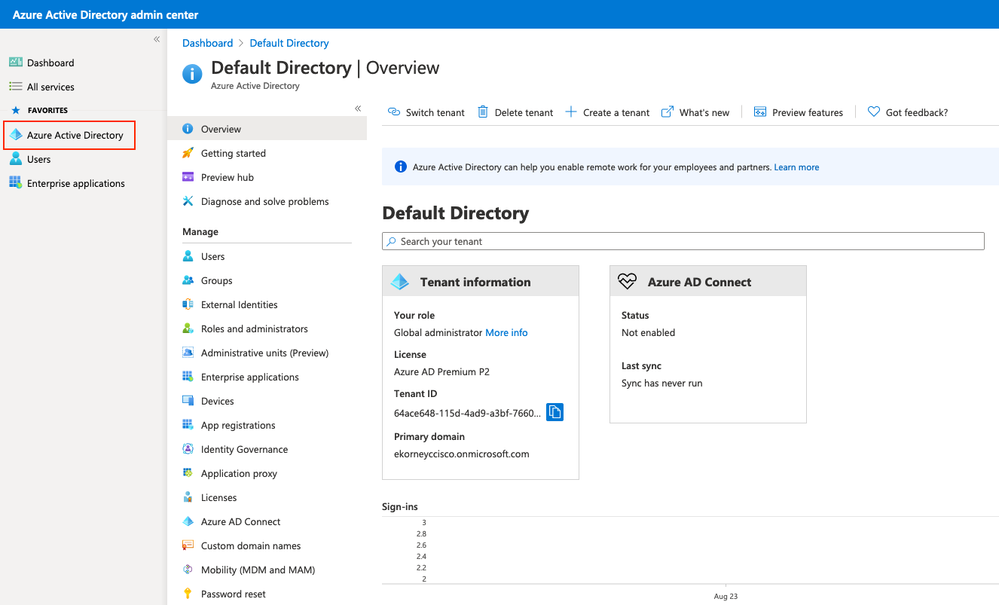

Accedere al dashboard dell'interfaccia di amministrazione di Azure Active Directory e selezionare Active Directory come mostrato nell'immagine.

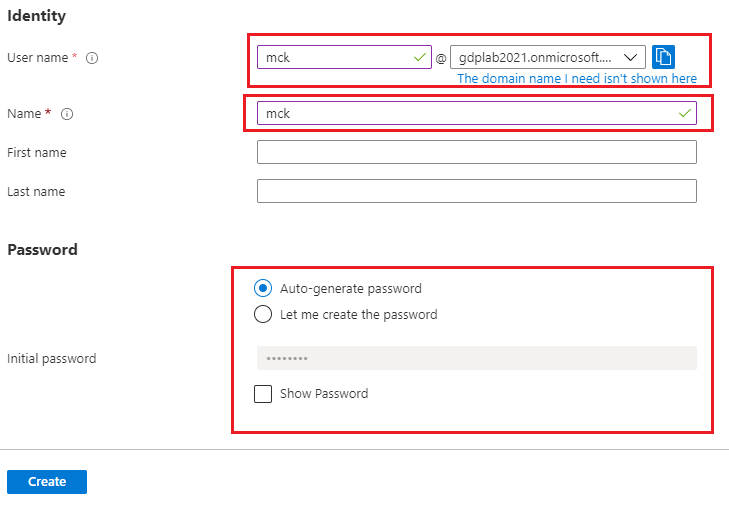

Selezionare Users (Utenti), fare clic su New User (Nuovo utente), configurare User name (Nome utente), Name (Nome) e Initial Password (Password iniziale) in base alle esigenze. Fare clic su Create (Crea) come mostrato nell'immagine.

2. Creare un gruppo di Azure AD

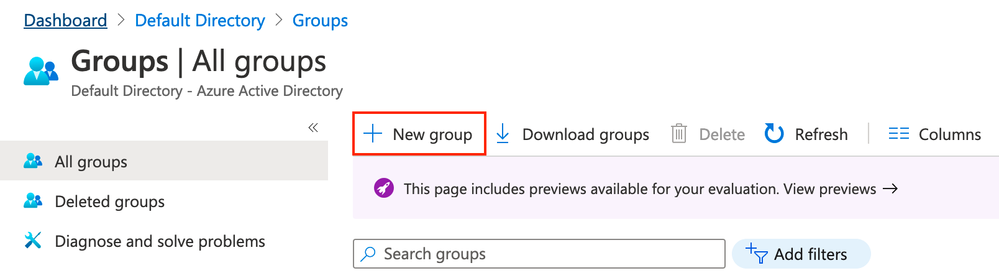

Selezionare Gruppi. Fare clic su Nuovo gruppo.

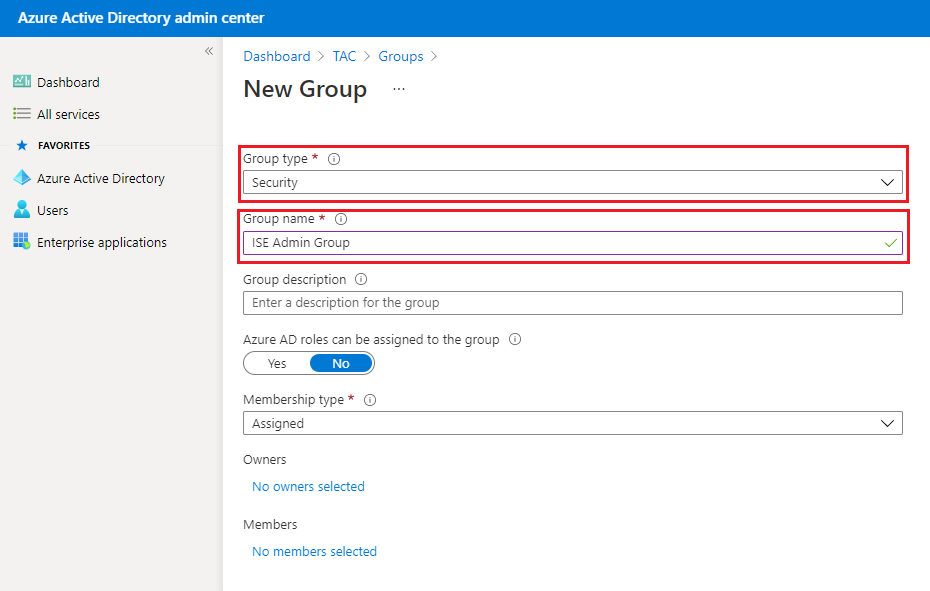

Mantieni tipo di gruppo come protezione. Configurare il nome del gruppo come mostrato nell'immagine.

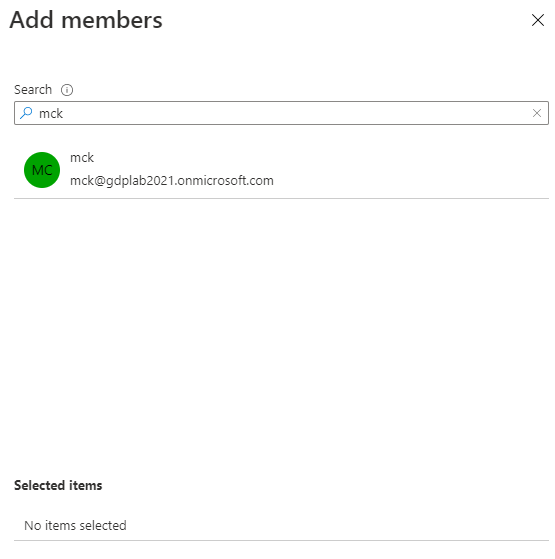

3. Assegna utente di Azure AD al gruppo

Fare clic su Nessun membro selezionato. Scegliere l'utente e fare clic su Seleziona. Per creare il gruppo con un utente assegnato, fare clic su Crea.

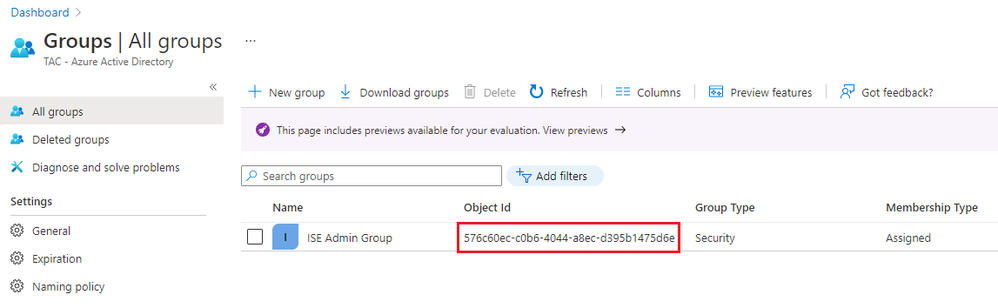

Prendere nota dell'ID oggetto gruppo. In questa schermata, è 576c60ec-c0b6-4044-a8ec-d395b1475d6e per il gruppo di amministrazione ISE, come mostrato nell'immagine.

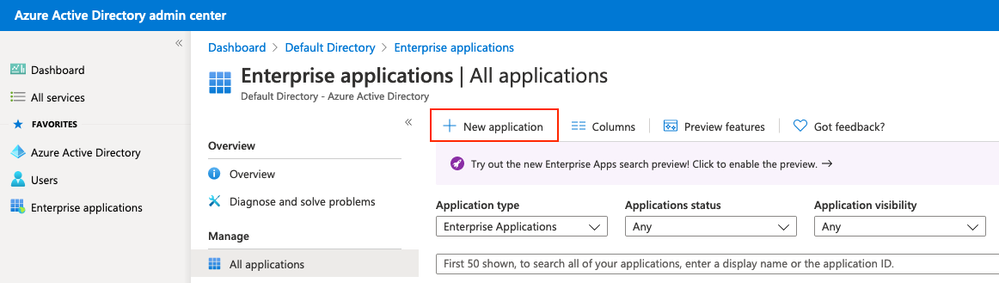

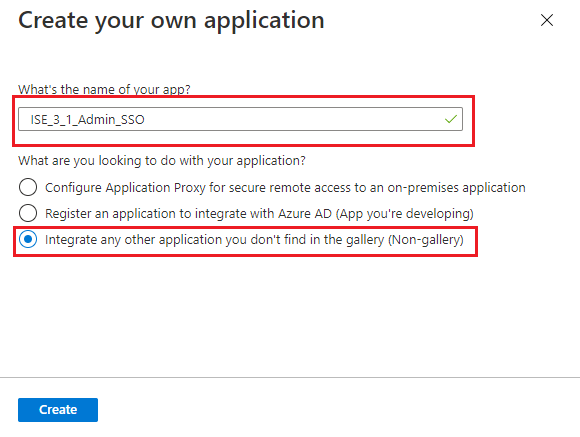

4. Creare un'applicazione Azure AD Enterprise

In AD selezionare Applicazioni enterprise e fare clic su Nuova applicazione.

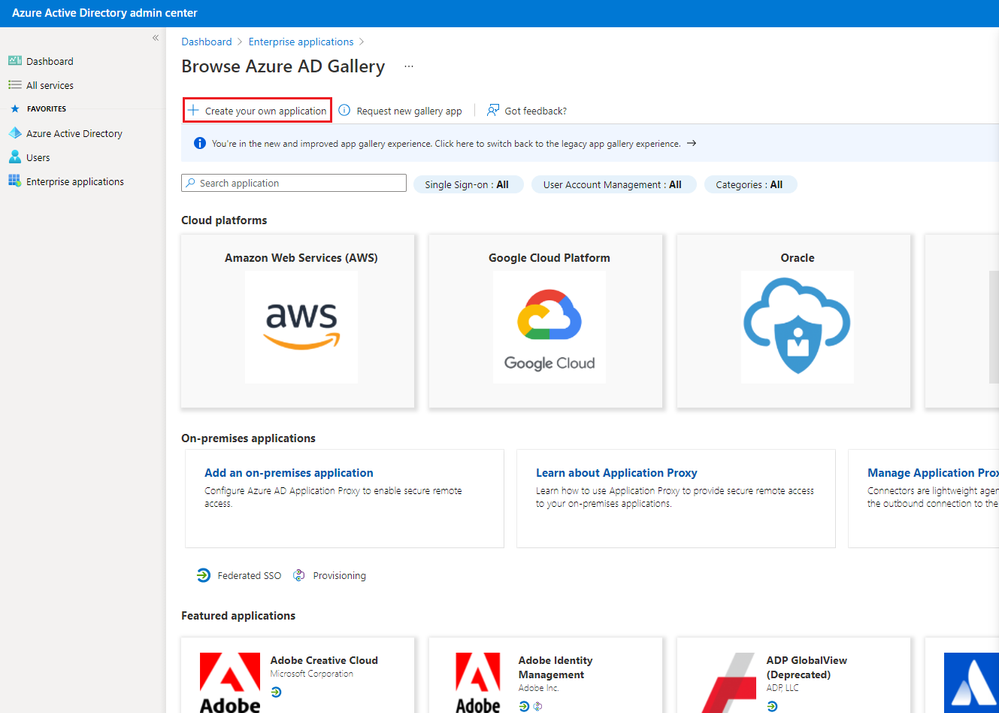

Selezionare Crea applicazione personalizzata.

Immettere il nome dell'applicazione e selezionare il pulsante di opzione Integra qualsiasi altra applicazione che non si trova nella raccolta (non raccolta) e fare clic sul pulsante Crea come mostrato nell'immagine.

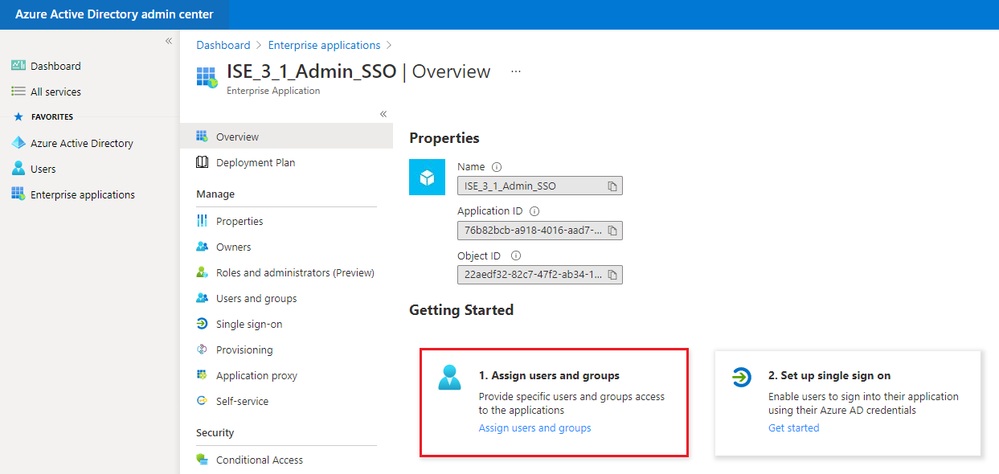

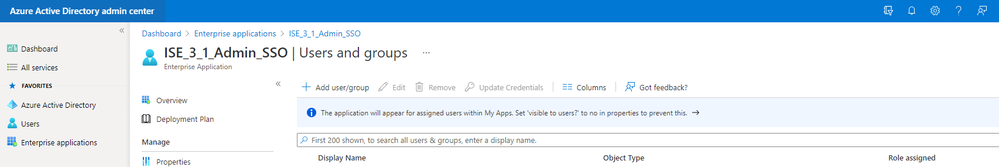

5. Aggiungi gruppo all'applicazione

Selezionare Assegna utenti e gruppi.

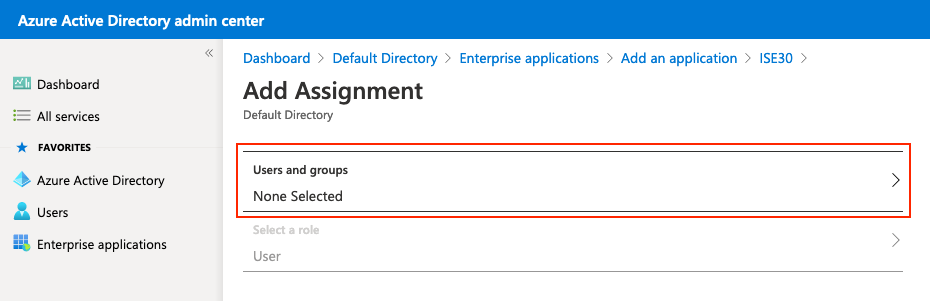

Fare clic su Aggiungi utente/gruppo.

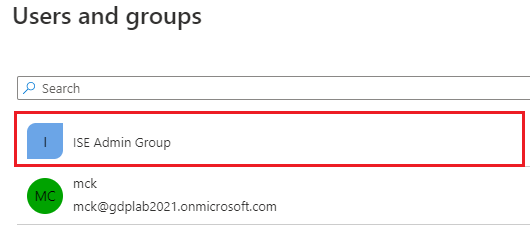

Fare clic su Utenti e gruppi.

Scegliere il gruppo configurato in precedenza e fare clic su Seleziona.

Nota: selezionare il gruppo di utenti o gruppi che ha accesso come previsto, in modo che gli utenti e i gruppi menzionati possano accedere all'ISE una volta completata la configurazione.

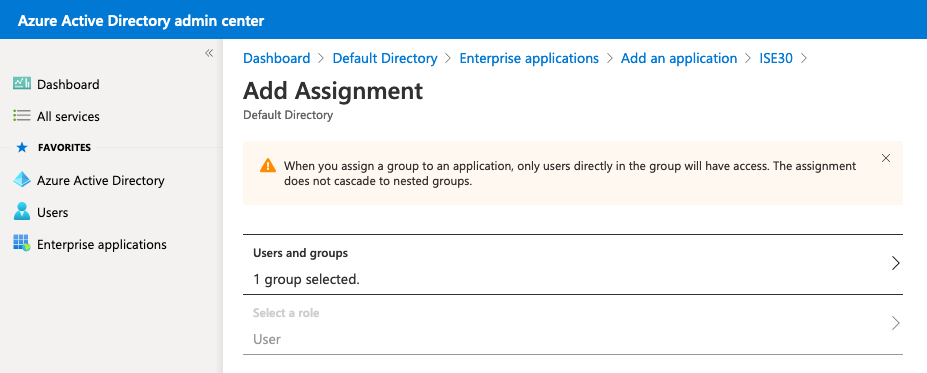

Dopo aver selezionato il gruppo, fare clic su Assegna.

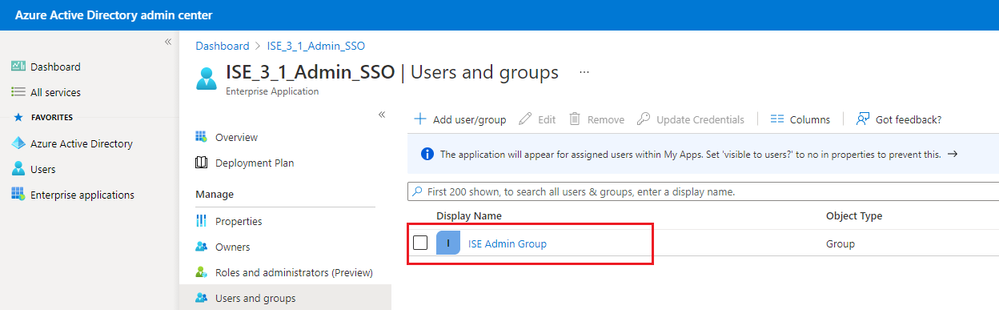

Di conseguenza, il menu Utenti e gruppi per l'applicazione configurata viene popolato con il gruppo selezionato.

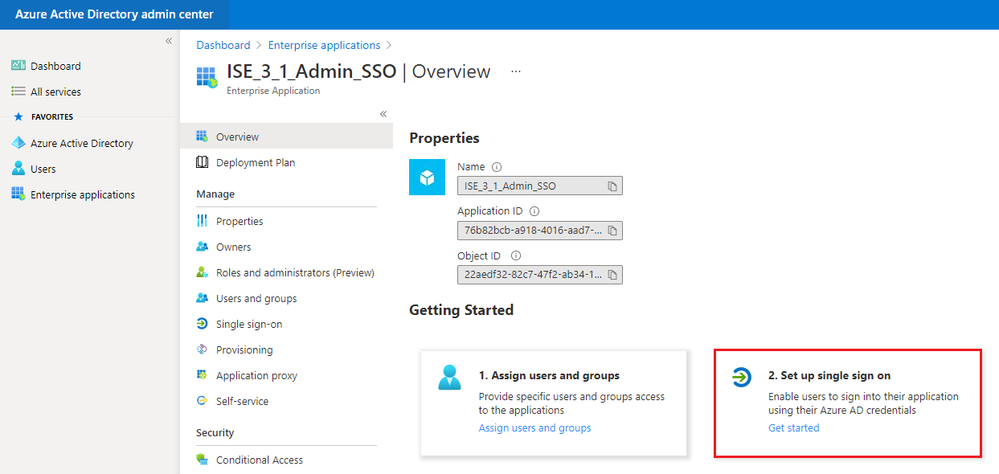

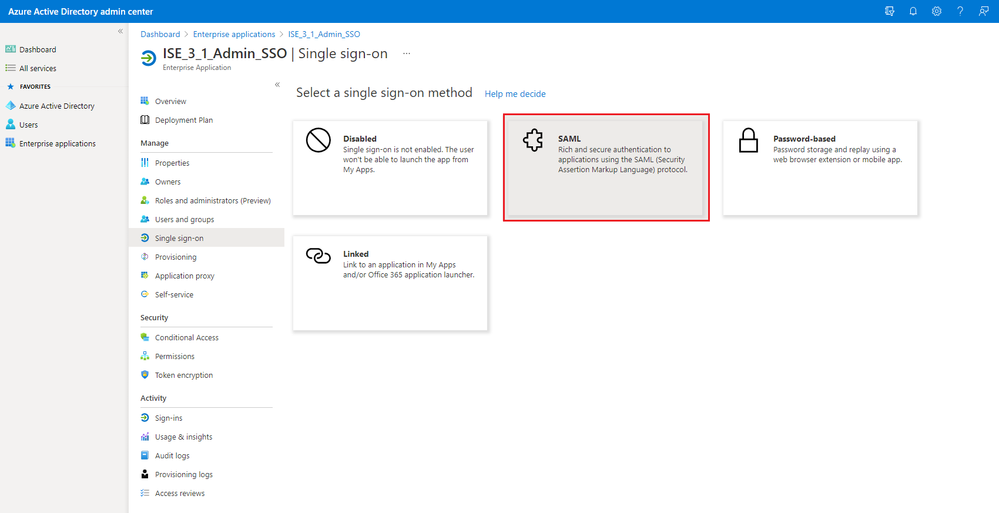

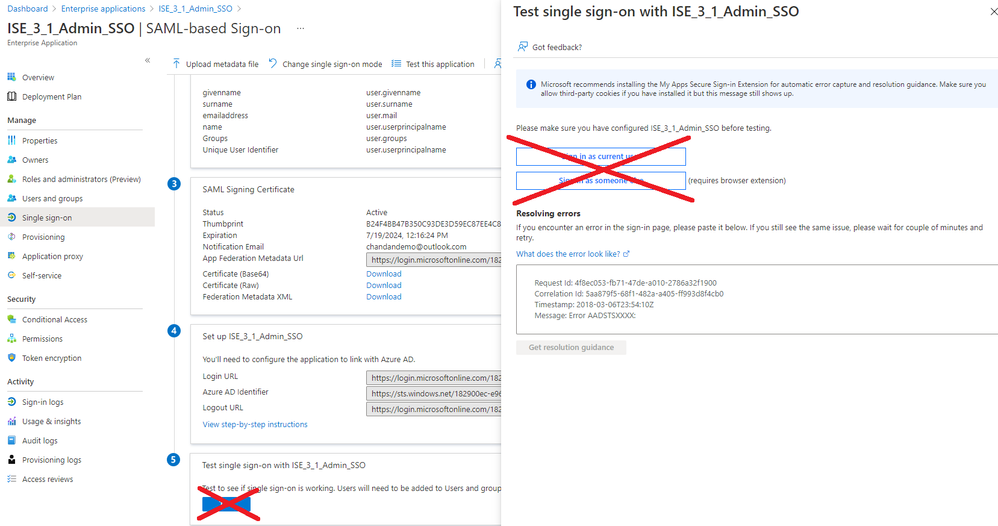

6. Configurare un'applicazione Azure AD Enterprise

Tornare all'applicazione e fare clic su Configura accesso Single Sign-On.

Selezionare SAML nella schermata successiva.

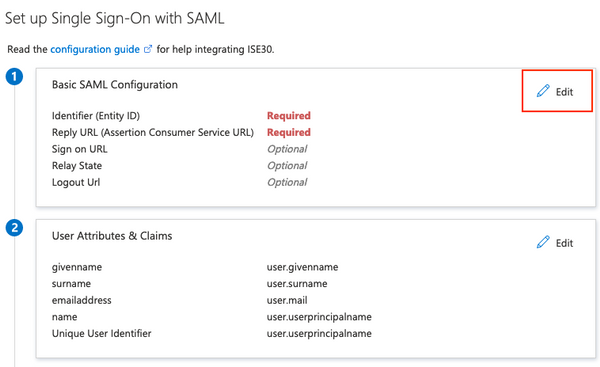

Fare clic su Modifica accanto a Configurazione SAML di base.

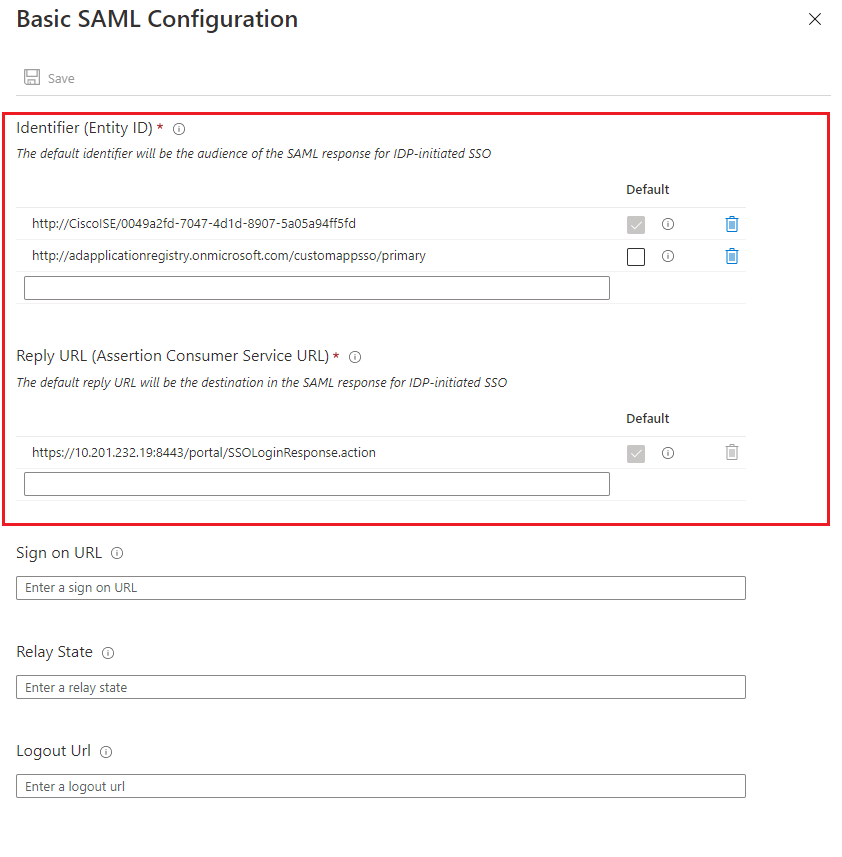

Inserire l'identificatore (ID entità) con il valore di entityID dal file XML da step Export Service Provider Information. Popolare l'URL di risposta (URL servizio consumer di asserzione) con il valore di Percorsi da AssertionConsumerService. Fare clic su Save (Salva).

Nota: l'URL di risposta funge da elenco di accesso, consentendo a determinati URL di fungere da origine quando vengono reindirizzati alla pagina IdP.

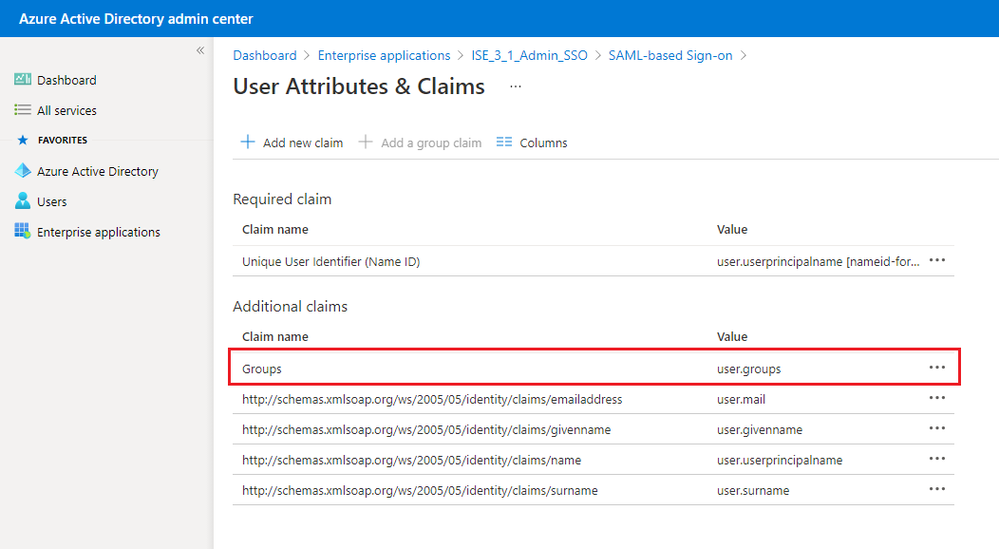

7. Configurare l'attributo di gruppo di Active Directory

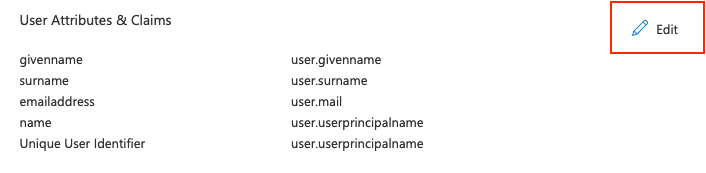

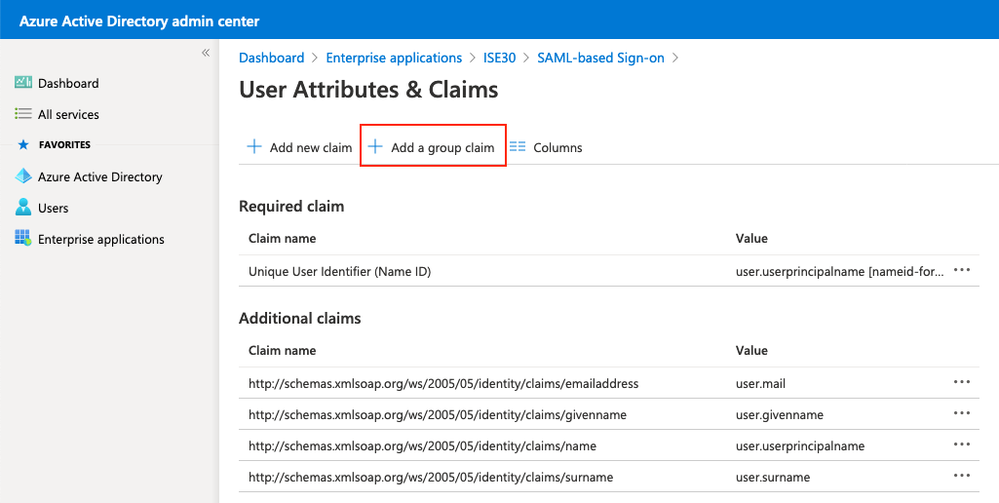

Per restituire il valore dell'attributo di gruppo configurato in precedenza, fare clic su Modifica accanto a Attributi utente e attestazioni.

Fare clic su Aggiungi attestazione basata su gruppo.

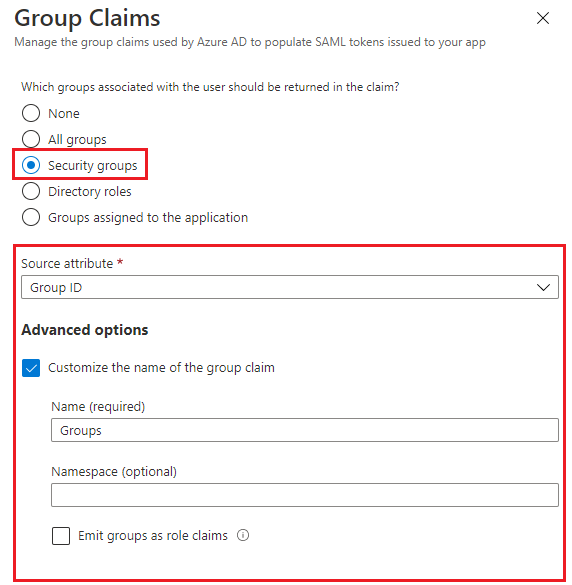

Selezionare Gruppi protezione e fare clic su Salva. Selezionare ID gruppo dal menu a discesa Attributo origine. Selezionare la casella di controllo per personalizzare il nome dell'attestazione basata su gruppo e immettere il nome Gruppi.

Prendere nota del nome della richiesta di rimborso per il gruppo. In questo caso, si tratta di Gruppi.

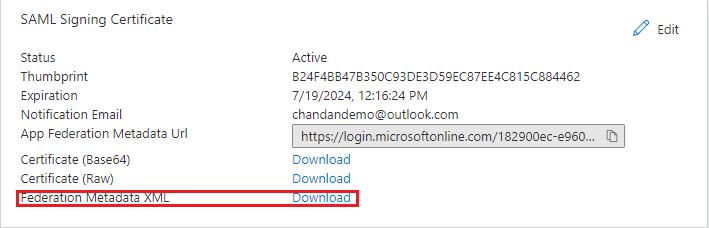

8. Scarica il file XML dei metadati federativi di Azure

Fare clic su Download per XML metadati federazione nel certificato di firma SAML.

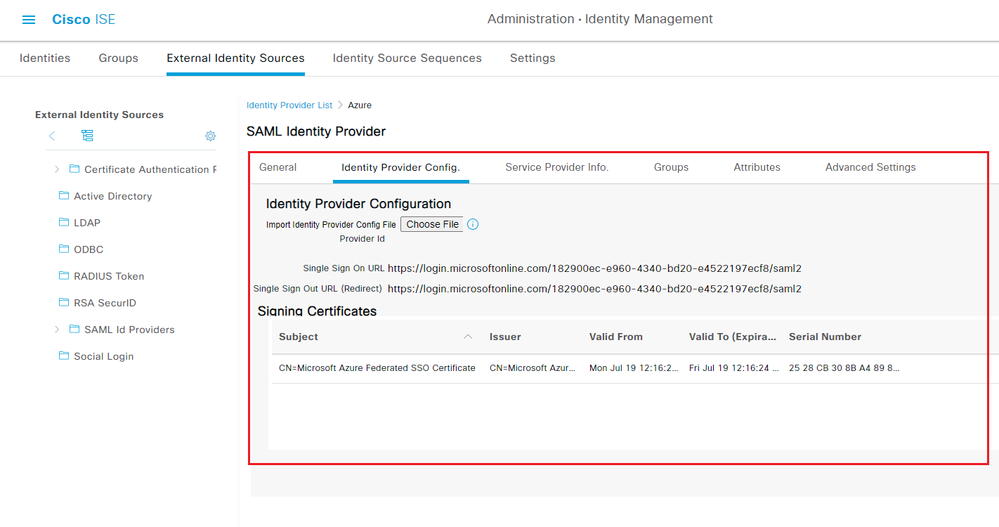

Passaggio 3. Carica metadati da Azure Active Directory a ISE

Passare a Amministrazione > Gestione identità > Origini identità esterne > Provider di ID SAML > [Provider SAML].

Passare alla scheda Configurazione provider di identità e fare clic su Sfoglia. Selezionare il file XML dei metadati federativi dal passaggio Scarica XML dei metadati federativi di Azure e fare clic su Salva.

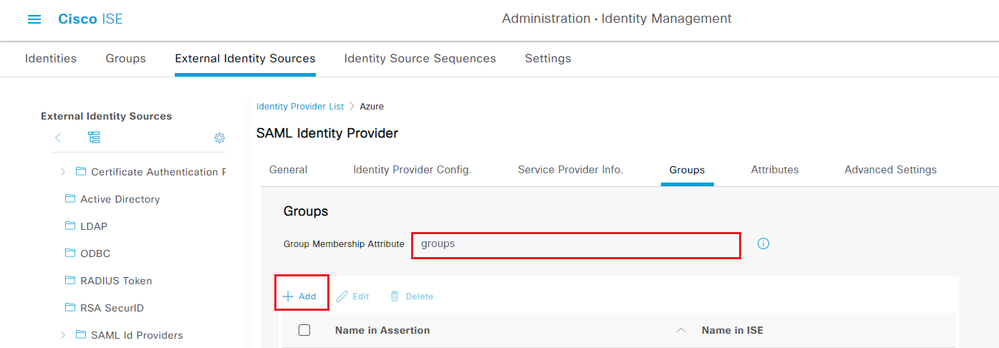

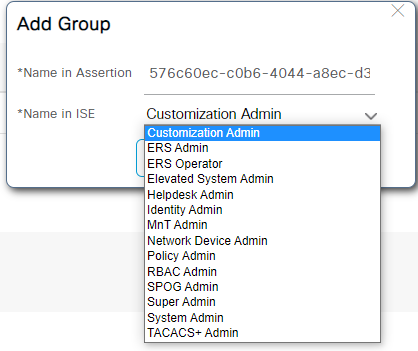

Passaggio 4. Configurazione dei gruppi SAML su ISE

Passare alla scheda Gruppi e incollare il valore di Nome attestazione dall'attributo Configura gruppo di Active Directory nell'attributo di appartenenza al gruppo.

Fare clic su Add. Popola nome in asserzione con il valore dell'ID oggetto gruppo del gruppo di amministrazione ISE acquisito in Assegna utente di Azure Active Directory al gruppo.

Configurare Name in ISE con l'elenco a discesa e selezionare il gruppo appropriato in ISE. Nell'esempio, il gruppo utilizzato è Super Admin. Fare clic su OK. Fare clic su Save (Salva).

In questo modo viene creato un mapping tra il nome del gruppo in Azure e il nome del gruppo in ISE.

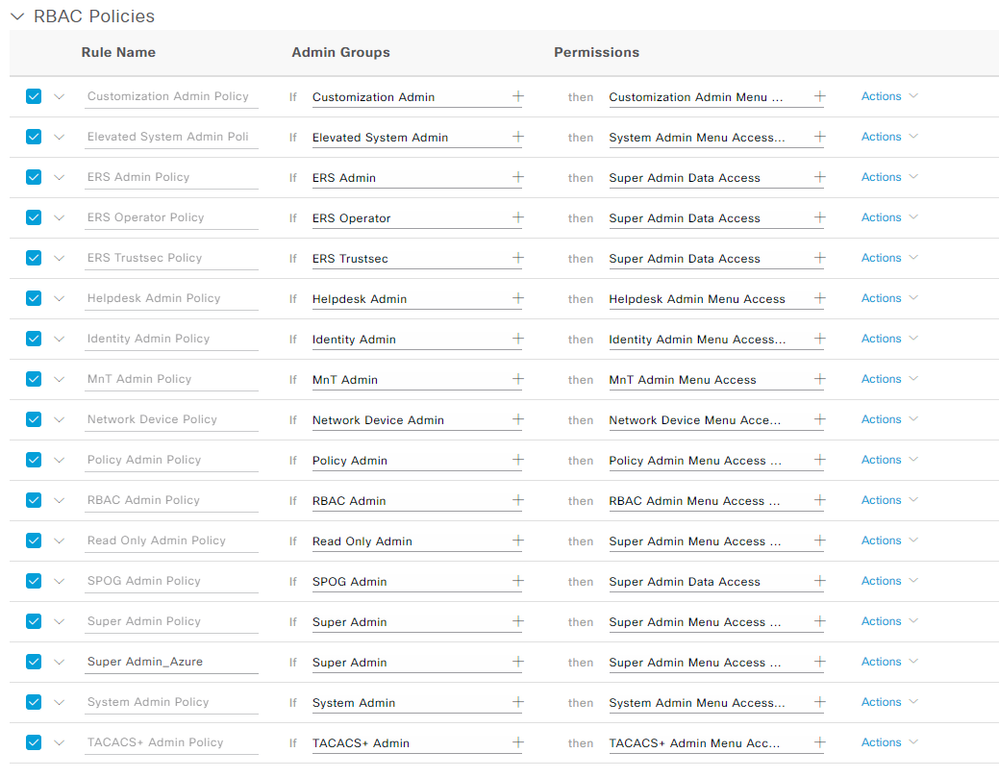

(Facoltativo) Passaggio 5. Configura criteri RBAC

Dalla fase precedente, esistono molti tipi diversi di livelli di accesso degli utenti che possono essere configurati su ISE.

Per modificare i criteri di controllo di accesso basati sui ruoli (RBAC), selezionare Amministrazione > Sistema > Accesso amministratore > Autorizzazione > Autorizzazioni > Criteri RBAC e configurare come necessario.

Questa immagine è un riferimento alla configurazione di esempio.

Verifica

Verificare che la configurazione funzioni correttamente.

Nota: il test di accesso SSO SAML dalla funzionalità di test di Azure non funziona. Affinché l'SSO SAML di Azure funzioni correttamente, la richiesta SAML deve essere avviata da ISE.

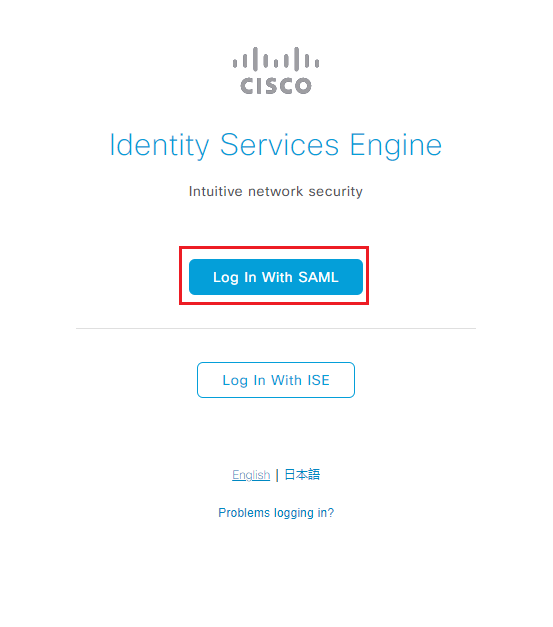

Aprire la schermata del prompt di accesso con l'interfaccia grafica di ISE. Viene visualizzata una nuova opzione di login con SAML.

1. Accedere alla pagina di accesso all'interfaccia grafica di ISE e fare clic su Log In with SAML.

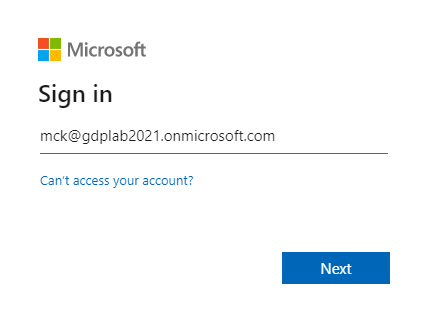

2. Viene visualizzata la schermata di accesso a Microsoft. Immettere le credenziali del nome utente di un account in un gruppo mappato ad ISE, come mostrato di seguito, e fare clic su Avanti, come mostrato nell'immagine.

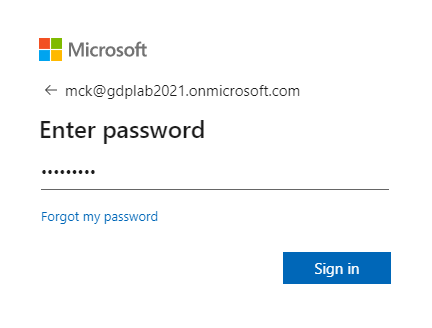

3. Immettere la password per l'utente e fare clic su Accedi.

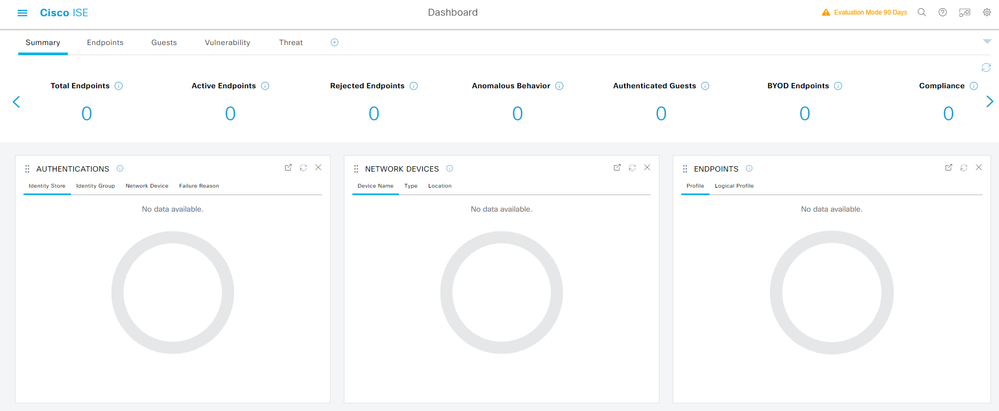

4. Ora l'utente viene reindirizzato al dashboard dell'applicazione ISE con le autorizzazioni appropriate configurate in base al gruppo ISE configurato in precedenza, come mostrato nell'immagine.

Risoluzione dei problemi

In questa sezione vengono fornite informazioni utili per risolvere i problemi di configurazione.

Problemi comuni

È fondamentale comprendere che l'autenticazione SAML viene gestita tra il browser e Azure Active Directory. È quindi possibile ottenere gli errori relativi all'autenticazione direttamente dal provider di identità (Azure) in cui l'accordo ISE non è ancora stato avviato.

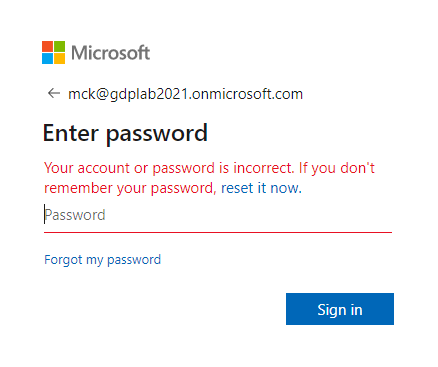

Problema 1. Dopo l'immissione delle credenziali, viene visualizzato l'errore "Your account or password is correct" (Account o password errata). Qui, i dati utente non sono ancora ricevuti da ISE e il processo a questo punto rimane ancora con IdP (Azure).

Il motivo più probabile è che le informazioni sull'account non siano corrette o che la password non sia corretta. Per risolvere il problema: reimpostare la password o fornire la password corretta per l'account, come mostrato nell'immagine.

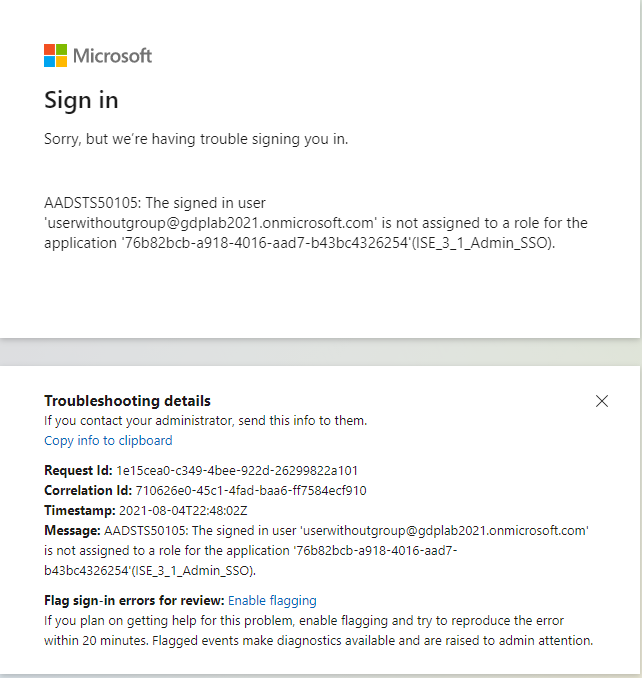

Numero 2. L'utente non fa parte del gruppo a cui deve essere consentito l'accesso a SAML SSO. Come nel caso precedente, i dati utente non sono ancora stati ricevuti da ISE e il processo a questo punto rimane ancora con IdP (Azure).

Per risolvere il problema: verificare che il passo di configurazione Aggiungi gruppo all'applicazione sia eseguito correttamente, come mostrato nell'immagine.

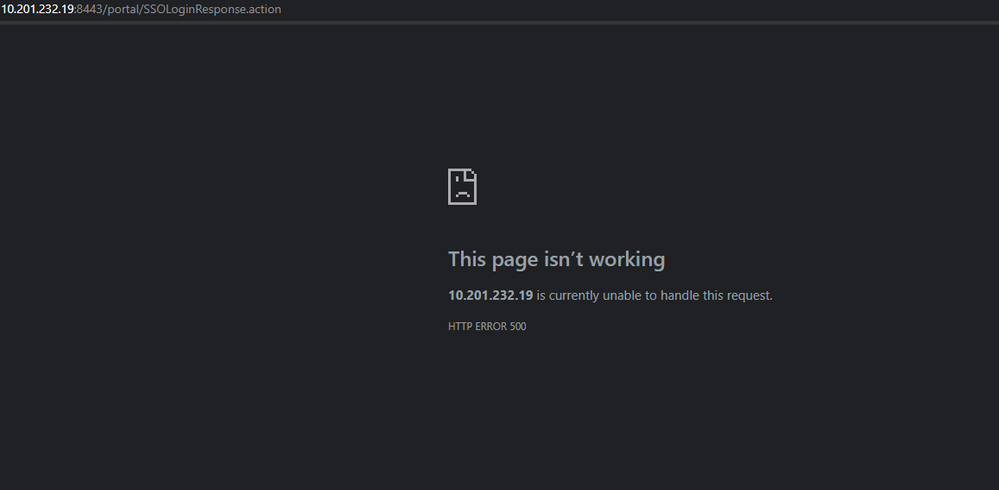

Numero 3. ISE Application Server non è in grado di gestire le richieste di accesso SAML. Questo problema si verifica quando la richiesta SAML viene avviata dal provider di identità Azure anziché dal provider di servizi ISE. Il test dell'accesso SSO da Azure AD non funziona perché ISE non supporta le richieste SAML avviate dal provider di identità.

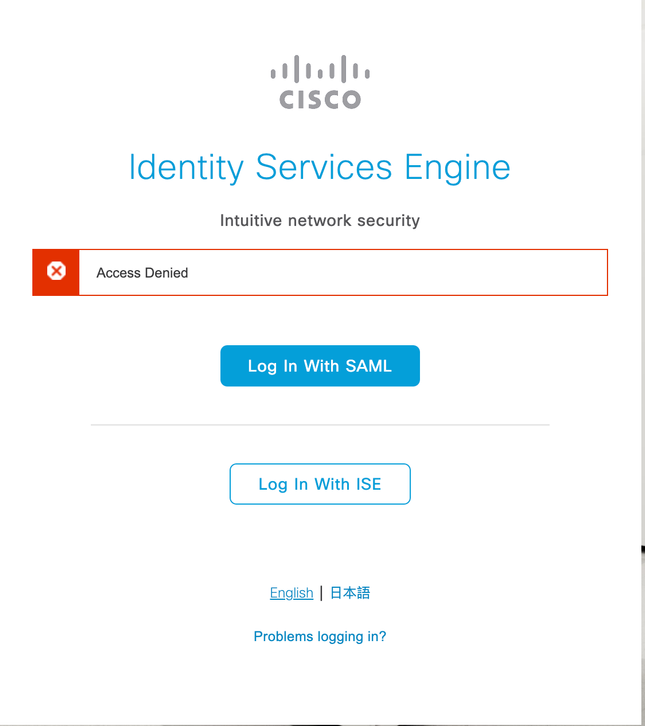

Numero 4. ISE visualizza un errore di accesso negato dopo un tentativo di accesso. Questo errore si verifica quando il nome attestazione del gruppo creato in precedenza nell'applicazione Azure Enterprise non corrisponde in ISE.

Per risolvere il problema: verificare che il nome dell'attestazione basata su gruppo in Azure e ISE nella scheda Gruppi provider di identità SAML sia lo stesso. Per ulteriori informazioni, fare riferimento ai passaggi 2.7 e 4. nella sezione Configurazione di SAML SSO con Azure AD di questo documento.

Risoluzione dei problemi di ISE

Il livello di log dei componenti deve essere modificato su ISE. Passare a Operazioni > Risoluzione dei problemi > Debug guidato > Configurazione log di debug.

| Nome componente |

Livello log |

Nome file di log |

| portale |

DEBUG |

guest.log |

| opensaml |

DEBUG |

ise-psc.log |

| saml |

DEBUG |

ise-psc.log |

Registri con nome account di accesso SAML e nomi attestazione basata su gruppo non corrispondenti

Set di debug che visualizza lo scenario di risoluzione dei problemi di mancata corrispondenza dei nomi attestazione al momento dell'esecuzione del flusso (ise-psc.log).

Nota: tenere d'occhio le voci in grassetto. I registri sono stati abbreviati per motivi di chiarezza.

1. L'utente viene reindirizzato all'URL del provider di identità dalla pagina Amministrazione di ISE.

2021-07-29 13:48:20,709 INFO [admin-http-pool46][] api.services.persistance.dao.DistributionDAO -::::- In DAO getRepository method for HostConfig Type: PDP

2021-07-29 13:48:20,712 INFO [admin-http-pool46][] cpm.admin.infra.spring.ISEAdminControllerUtils -::::- Empty or null forwardStr for: https://10.201.232.19/admin/LoginAction.do

2021-07-29 13:48:20,839 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-7][] cpm.saml.framework.impl.SAMLFacadeImpl -::::- SAMLUtils::isLoadBalancerConfigured() - LB NOT configured for: Azure

2021-07-29 13:48:20,839 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-7][] cpm.saml.framework.impl.SAMLFacadeImpl -::::- SAMLUtils::isOracle() - checking whether IDP URL indicates that its OAM. IDP URL: https://login.microsoftonline.com/182900ec-e960-4340-bd20-e4522197ecf8/saml2

2021-07-29 13:48:20,839 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-7][] cpm.saml.framework.impl.SAMLFacadeImpl -::::- SPProviderId for Azure is: http://CiscoISE/0049a2fd-7047-4d1d-8907-5a05a94ff5fd

2021-07-29 13:48:20,839 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-7][] cpm.saml.framework.impl.SAMLFacadeImpl -::::- SAML request - providerId (as found in IdP configuration):http://CiscoISE/0049a2fd-7047-4d1d-8907-5a05a94ff5fd

2021-07-29 13:48:20,839 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-7][] cpm.saml.framework.impl.SAMLFacadeImpl -::::- SAML request - returnToId (relay state):_0049a2fd-7047-4d1d-8907-5a05a94ff5fd_DELIMITERportalId_EQUALS0049a2fd-7047-4d1d-8907-5a05a94ff5fd_SEMIportalSessionId_EQUALS8d41c437-1fe8-44e3-a954-e3a9a66af0a6_SEMItoken_EQUALSLEXIXO5CDPQVDV8OZWOLLEVYJK9FYPOT_SEMI_DELIMITER10.201.232.19

2021-07-29 13:48:20,839 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-7][] cpm.saml.framework.impl.SAMLFacadeImpl -::::- SAML request - spUrlToReturnTo:https://10.201.232.19:8443/portal/SSOLoginResponse.action

2021-07-29 13:48:20,844 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-7][] cpm.saml.framework.impl.SAMLFacadeImpl -::::- SAML Request:

2021-07-29 13:48:20,851 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-7][] cpm.saml.framework.impl.SAMLFacadeImpl -::::- <?xml version="1.0" encoding="UTF-16"?><samlp:AuthnRequest AssertionConsumerServiceURL="https://10.201.232.19:8443/portal/SSOLoginResponse.action" ForceAuthn="false"

2. La risposta SAML viene ricevuta dal browser.

2021-07-29 13:48:27,172 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] cpm.saml.framework.impl.SAMLFacadeImpl -::::- SAML response - Relay State:_0049a2fd-7047-4d1d-8907-5a05a94ff5fd_DELIMITERportalId=0049a2fd-7047-4d1d-8907-5a05a94ff5fd;portalSessionId=8d41c437-1fe8-44e3-a954-e3a9a66af0a6;token=LEXIXO5CDPQVDV8OZWOLLEVYJK9FYPOT;_DELIMITER10.201.232.19

2021-07-29 13:48:27,172 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] cpm.saml.framework.impl.SAMLFacadeImpl -::::- SAML flow initiator PSN's Host name is:10.201.232.19

2021-07-29 13:48:27,172 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] cpm.saml.framework.impl.SAMLFacadeImpl -::::- Is redirect requiered: InitiatorPSN:10.201.232.19 This node's host name:ise3-1-19 LB:null request Server Name:10.201.232.19

2021-07-29 13:48:27,172 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] cpm.saml.framework.impl.SAMLFacadeImpl -::::- This node is the initiator (10.201.232.19) this node host name is:10.201.232.19

-::::- Decoded SAML relay state of: _0049a2fd-7047-4d1d-8907-5a05a94ff5fd_DELIMITERportalId_EQUALS0049a2fd-7047-4d1d-8907-5a05a94ff5fd_SEMIportalSessionId_EQUALS8d41c437-1fe8-44e3-a954-e3a9a66af0a6_SEMItoken_EQUALSLEXIXO5CDPQVDV8OZWOLLEVYJK9FYPOT_SEMI_DELIMITER10.201.232.19

2021-07-29 13:48:27,177 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] opensaml.ws.message.decoder.BaseMessageDecoder -::::- Parsing message stream into DOM document

-::::- Decoded SAML message

2021-07-29 13:48:27,182 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] opensaml.saml2.binding.decoding.BaseSAML2MessageDecoder -::::- Extracting ID, issuer and issue instant from status response

2021-07-29 13:48:27,183 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] opensaml.ws.message.decoder.BaseMessageDecoder -::::- No security policy resolver attached to this message context, no security policy evaluation attempted

2021-07-29 13:48:27,183 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] opensaml.ws.message.decoder.BaseMessageDecoder -::::- Successfully decoded message.

2021-07-29 13:48:27,183 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] opensaml.common.binding.decoding.BaseSAMLMessageDecoder -::::- Checking SAML message intended destination endpoint against receiver endpoint

opensaml.common.binding.decoding.BaseSAMLMessageDecoder -::::- Intended message destination endpoint: https://10.201.232.19:8443/portal/SSOLoginResponse.action

2021-07-29 13:48:27,183 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] opensaml.common.binding.decoding.BaseSAMLMessageDecoder -::::- Actual message receiver endpoint: https://10.201.232.19:8443/portal/SSOLoginResponse.action

2021-07-29 13:48:27,183 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] cpm.saml.framework.impl.SAMLFacadeImpl -::::- SAML decoder's URIComparator - [https://10.201.232.19:8443/portal/SSOLoginResponse.action] vs. [https://10.201.232.19:8443/portal/SSOLoginResponse.action]

2021-07-29 13:48:27,184 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] opensaml.common.binding.decoding.BaseSAMLMessageDecoder -::::- SAML message intended destination endpoint matched recipient endpoint

2021-07-29 13:48:27,184 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] cpm.saml.framework.impl.SAMLFacadeImpl -::::- SAML Response: statusCode:urn:oasis:names:tc:SAML:2.0:status:Success

3. Analisi degli attributi (asserzioni) avviata.

2021-07-29 13:48:27,184 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] cpm.saml.framework.impl.SAMLAttributesParser -::::- [parseAttributes] Found attribute name : http://schemas.microsoft.com/identity/claims/tenantid

2021-07-29 13:48:27,184 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] cpm.saml.framework.impl.SAMLAttributesParser -::::- [parseAttributes] Found attribute name : http://schemas.microsoft.com/identity/claims/displayname

2021-07-29 13:48:27,184 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] cpm.saml.framework.impl.SAMLAttributesParser -::::- [parseAttributes] Delimeter not configured, Attribute=<http://schemas.microsoft.com/identity/claims/displayname> add value=<mck>

2021-07-29 13:48:27,184 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] cpm.saml.framework.impl.SAMLAttributesParser -::::- [parseAttributes] Set on IdpResponse object - attribute<http://schemas.microsoft.com/identity/claims/displayname> value=<mck>

2021-07-29 13:48:27,184 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] cpm.saml.framework.impl.SAMLAttributesParser -::::- [parseAttributes] Found attribute name : http://schemas.microsoft.com/ws/2008/06/identity/claims/groups

2021-07-29 13:48:27,184 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] cpm.saml.framework.impl.SAMLAttributesParser -::::- [parseAttributes] Delimeter not configured, Attribute=<http://schemas.microsoft.com/ws/2008/06/identity/claims/groups> add value=<576c60ec-c0b6-4044-a8ec-d395b1475d6e>

2021-07-29 13:48:27,184 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] cpm.saml.framework.impl.SAMLAttributesParser -::::- [parseAttributes] Set on IdpResponse object - attribute<http://schemas.microsoft.com/ws/2008/06/identity/claims/groups> value=<576c60ec-c0b6-4044-a8ec-d395b1475d6e>

2021-07-29 13:48:27,184 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] cpm.saml.framework.impl.SAMLAttributesParser -::::- [parseAttributes] Found attribute name : http://schemas.microsoft.com/identity/claims/identityprovider

2021-07-29 13:48:27,184 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] cpm.saml.framework.impl.SAMLAttributesParser -::::- [parseAttributes] Delimeter not configured, Attribute=<http://schemas.microsoft.com/identity/claims/identityprovider> add value=<https://sts.windows.net/182900ec-e960-4340-bd20-e4522197ecf8/>

2021-07-29 13:48:27,184 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] cpm.saml.framework.impl.SAMLAttributesParser -::::- [parseAttributes] Set on IdpResponse object - attribute<http://schemas.microsoft.com/identity/claims/identityprovider> value=<https://sts.windows.net/182900ec-e960-4340-bd20-e4522197ecf8/>

2021-07-29 13:48:27,184 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] cpm.saml.framework.impl.SAMLAttributesParser -::::- [parseAttributes] Found attribute name : http://schemas.microsoft.com/claims/authnmethodsreferences

2021-07-29 13:48:27,184 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] cpm.saml.framework.impl.SAMLAttributesParser -::::- [parseAttributes] Delimeter not configured, Attribute=<http://schemas.microsoft.com/claims/authnmethodsreferences> add value=<http://schemas.microsoft.com/ws/2008/06/identity/authenticationmethod/password>

2021-07-29 13:48:27,184 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] cpm.saml.framework.impl.SAMLAttributesParser -::::- [parseAttributes] Set on IdpResponse object - attribute<http://schemas.microsoft.com/claims/authnmethodsreferences> value=<http://schemas.microsoft.com/ws/2008/06/identity/authenticationmethod/password>

2021-07-29 13:48:27,184 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] cpm.saml.framework.impl.SAMLAttributesParser -::::- [parseAttributes] Found attribute name : http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name

2021-07-29 13:48:27,184 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] cpm.saml.framework.impl.SAMLAttributesParser -::::- [parseAttributes] Delimeter not configured, Attribute=<http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name> add value=<email>

2021-07-29 13:48:27,184 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] cpm.saml.framework.impl.SAMLAttributesParser -::::- [parseAttributes] Set on IdpResponse object - attribute<http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name> value=(email)

2021-07-29 13:48:27,184 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] cpm.saml.framework.impl.SAMLFacadeImpl -::::- SAMLUtils::getUserNameFromAssertion: IdentityAttribute is set to Subject Name

4. L'attributo Group viene ricevuto con il valore 576c60ec-c0b6-4044-a8ec-d395b1475d6e, convalida della firma.

2021-07-29 13:48:27,185 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] cpm.saml.framework.impl.SAMLFacadeImpl -::::- SAML Response: email attribute value:

2021-07-29 13:48:27,185 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] cpm.saml.framework.impl.SAMLFacadeImpl -::::- SAML response - Relay State:_0049a2fd-7047-4d1d-8907-5a05a94ff5fd_DELIMITERportalId=0049a2fd-7047-4d1d-8907-5a05a94ff5fd;portalSessionId=8d41c437-1fe8-44e3-a954-e3a9a66af0a6;token=LEXIXO5CDPQVDV8OZWOLLEVYJK9FYPOT;_DELIMITER10.201.232.19

2021-07-29 13:48:27,185 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] cpm.saml.framework.impl.SAMLFacadeImpl -::::- SAML flow initiator PSN's Host name is:10.201.232.19

2021-07-29 13:48:27,185 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] cpm.saml.framework.impl.SAMLFacadeImpl -::::- SAMLUtils::isLoadBalancerConfigured() - LB NOT configured for: Azure

2021-07-29 13:48:27,185 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] cpm.saml.framework.impl.SAMLFacadeImpl -::::- SAMLUtils::isOracle() - checking whether IDP URL indicates that its OAM. IDP URL: https://login.microsoftonline.com/182900ec-e960-4340-bd20-e4522197ecf8/saml2

2021-07-29 13:48:27,185 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] cpm.saml.framework.impl.SAMLFacadeImpl -::::- SPProviderId for Azure is: http://CiscoISE/0049a2fd-7047-4d1d-8907-5a05a94ff5fd

2021-07-29 13:48:27,186 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] cpm.saml.framework.impl.SAMLFacadeImpl -::::- ResponseValidationContext:

IdP URI: https://sts.windows.net/182900ec-e960-4340-bd20-e4522197ecf8/

SP URI: http://CiscoISE/0049a2fd-7047-4d1d-8907-5a05a94ff5fd

Assertion Consumer URL: https://10.201.232.19:8443/portal/SSOLoginResponse.action

Request Id: _0049a2fd-7047-4d1d-8907-5a05a94ff5fd_DELIMITERportalId_EQUALS0049a2fd-7047-4d1d-8907-5a05a94ff5fd_SEMIportalSessionId_EQUALS8d41c437-1fe8-44e3-a954-e3a9a66af0a6_SEMItoken_EQUALSLEXIXO5CDPQVDV8OZWOLLEVYJK9FYPOT_SEMI_DELIMITER10.201.232.19

Client Address: 10.24.226.171

Load Balancer: null

2021-07-29 13:48:27,186 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] cpm.saml.framework.validators.SAMLSignatureValidator -::::- no signature in response

2021-07-29 13:48:27,186 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] cpm.saml.framework.validators.SAMLSignatureValidator -::::- Validating signature of assertion

2021-07-29 13:48:27,186 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] cpm.saml.framework.validators.BaseSignatureValidator -::::- Determine the signing certificate

2021-07-29 13:48:27,186 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] cpm.saml.framework.validators.BaseSignatureValidator -::::- Validate signature to SAML standard with cert:CN=Microsoft Azure Federated SSO Certificate serial:49393248893701952091070196674789114797

2021-07-29 13:48:27,186 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] org.opensaml.security.SAMLSignatureProfileValidator -::::- Saw Enveloped signature transform

2021-07-29 13:48:27,186 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] org.opensaml.security.SAMLSignatureProfileValidator -::::- Saw Exclusive C14N signature transform

2021-07-29 13:48:27,186 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] cpm.saml.framework.validators.BaseSignatureValidator -::::- Validate signature againsta signing certificate

2021-07-29 13:48:27,186 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] org.opensaml.xml.signature.SignatureValidator -::::- Attempting to validate signature using key from supplied credential

2021-07-29 13:48:27,186 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] org.opensaml.xml.signature.SignatureValidator -::::- Creating XMLSignature object

2021-07-29 13:48:27,186 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] org.opensaml.xml.signature.SignatureValidator -::::- Validating signature with signature algorithm URI: https://www.w3.org/2001/04/xmldsig-more#rsa-sha256

2021-07-29 13:48:27,186 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] org.opensaml.xml.signature.SignatureValidator -::::- Validation credential key algorithm 'RSA', key instance class 'sun.security.rsa.RSAPublicKeyImpl'

2021-07-29 13:48:27,188 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] org.opensaml.xml.signature.SignatureValidator -::::- Signature validated with key from supplied credential

2021-07-29 13:48:27,188 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] cpm.saml.framework.validators.SAMLSignatureValidator -::::- Assertion signature validated succesfully

2021-07-29 13:48:27,188 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] cpm.saml.framework.validators.WebSSOResponseValidator -::::- Validating response

2021-07-29 13:48:27,188 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] cpm.saml.framework.validators.WebSSOResponseValidator -::::- Validating assertion

2021-07-29 13:48:27,188 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] cpm.saml.framework.validators.AssertionValidator -::::- Assertion issuer succesfully validated

2021-07-29 13:48:27,188 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] cpm.saml.framework.validators.AssertionValidator -::::- Authentication statements succesfully validated

2021-07-29 13:48:27,188 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] cpm.saml.framework.validators.AssertionValidator -::::- Subject succesfully validated

2021-07-29 13:48:27,188 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] cpm.saml.framework.validators.AssertionValidator -::::- Conditions succesfully validated

2021-07-29 13:48:27,188 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] cpm.saml.framework.impl.SAMLFacadeImpl -::::- SAML Response: validation succeeded for (email)

2021-07-29 13:48:27,188 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] cpm.saml.framework.impl.SAMLFacadeImpl -::::- SAML Response: found signature on the assertion

2021-07-29 13:48:27,189 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] cpm.saml.framework.impl.SAMLFacadeImpl -::::- Retrieve [CN=Microsoft Azure Federated SSO Certificate] as signing certificates

2021-07-29 13:48:27,189 DEBUG [https-jsse-nio-10.201.232.19-8443-exec-10][] cpm.saml.framework.impl.SAMLFacadeImpl -::::- SAML Response: loginInfo:SAMLLoginInfo: (email), format=urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress, sessionIndex=_7969c2df-f4c8-4734-aab4-e69cf25b9600, time diff=17475, attributeValues=null

2021-07-29 13:48:27,358 INFO [admin-http-pool50][] ise.rbac.evaluator.impl.MenuPermissionEvaluatorImpl -::::-

5. Convalida dell'autorizzazione RBAC.

*************************Rbac Log Summary for user samlUser*************************

2021-07-29 13:48:27,360 INFO [admin-http-pool50][] com.cisco.ise.util.RBACUtil -::::- Populating cache for external to internal group linkage.

2021-07-29 13:48:27,368 ERROR [admin-http-pool50][] cpm.admin.infra.utils.PermissionEvaluationUtil -::::- Exception in login action

java.lang.NullPointerException

2021-07-29 13:48:27,369 INFO [admin-http-pool50][] cpm.admin.infra.action.LoginAction -::::- In Login Action user has Menu Permission: false

2021-07-29 13:48:27,369 INFO [admin-http-pool50][] cpm.admin.infra.action.LoginAction -::::- In Login action, user has no menu permission

2021-07-29 13:48:27,369 ERROR [admin-http-pool50][] cpm.admin.infra.action.LoginAction -::::- Can't save locale. loginSuccess: false

2021-07-29 13:48:27,369 INFO [admin-http-pool50][] cpm.admin.infra.action.LoginActionResultHandler -::::- Redirected to: /admin/login.jsp?mid=access_denied

2021-07-29 13:48:27,369 INFO [admin-http-pool50][] cpm.admin.infra.spring.ISEAdminControllerUtils -::::- Empty or null forwardStr for: https://10.201.232.19/admin/LoginAction.do

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

3.0 |

13-Aug-2024 |

Certificazione |

1.0 |

19-Aug-2021 |

Versione iniziale |

Contributo dei tecnici Cisco

- Chandan KumarCisco TAC Engineer

- Mueed AhmadCisco TAC Engineer

Feedback

Feedback