Introduzione

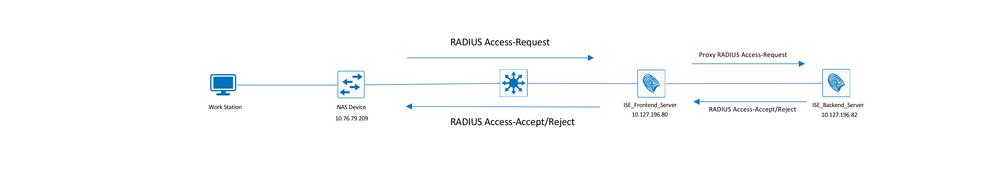

In questo documento viene descritto come configurare due server RADIUS compatibili con RFC su ISE rispettivamente come proxy e autorizzazione.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Conoscenze base del protocollo RADIUS

- Esperienza nella configurazione delle policy di Identity Services Engine (ISE)

Componenti usati

Il riferimento delle informazioni contenute in questo documento è Cisco ISE versioni 2.2 e 2.4.

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Configurazione

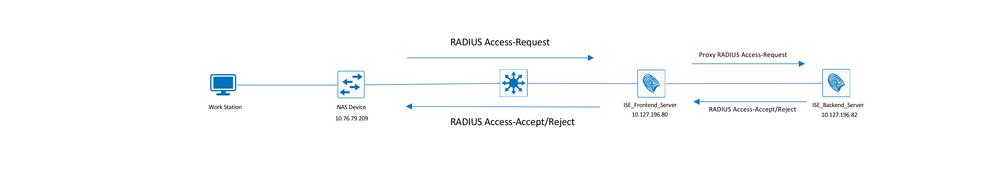

Esempio di rete

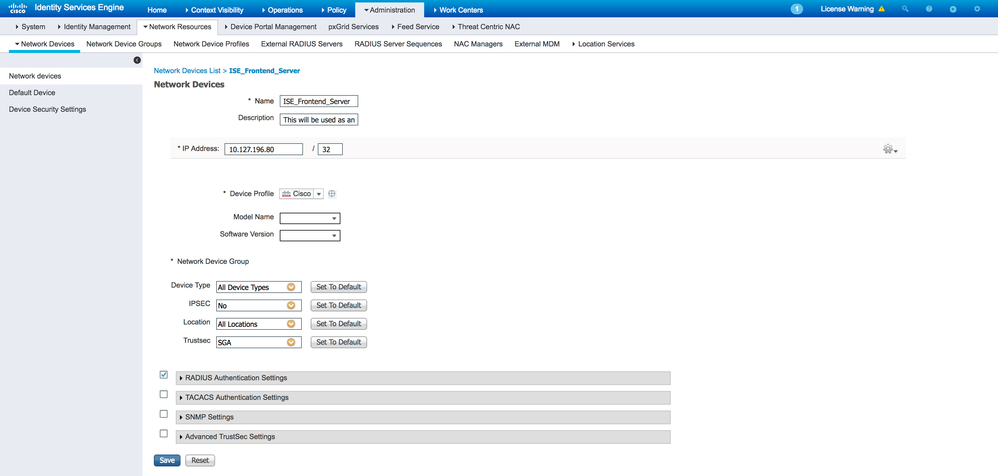

Configurazione di ISE (Frontend Server)

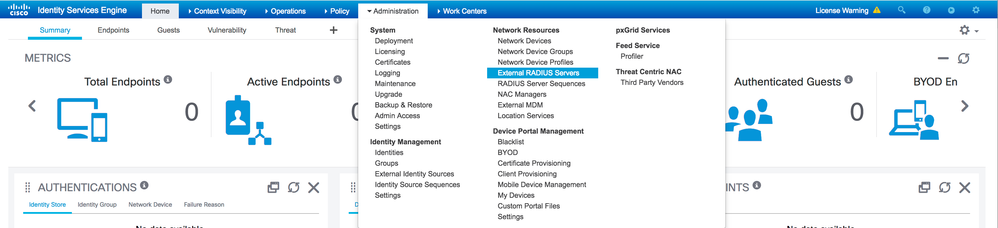

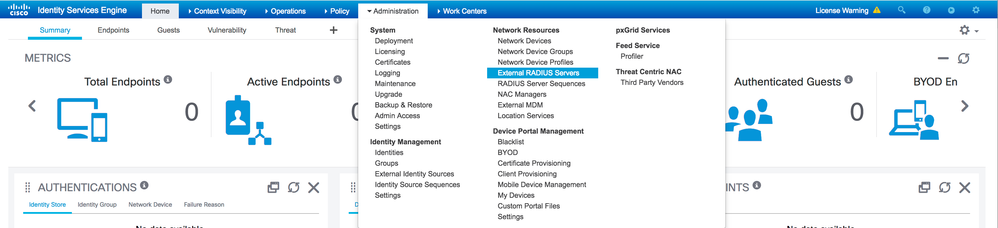

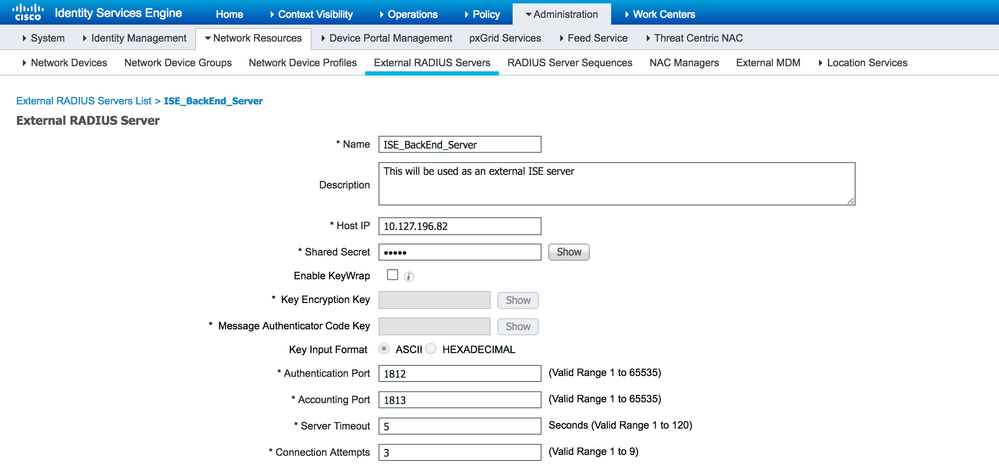

Passaggio 1. Per autenticare gli utenti sull'ISE, è possibile configurare e utilizzare più server RADIUS esterni. Per configurare i server RADIUS esterni, passare a Administration > Network Resources > External RADIUS Servers > Add, come mostrato nell'immagine:

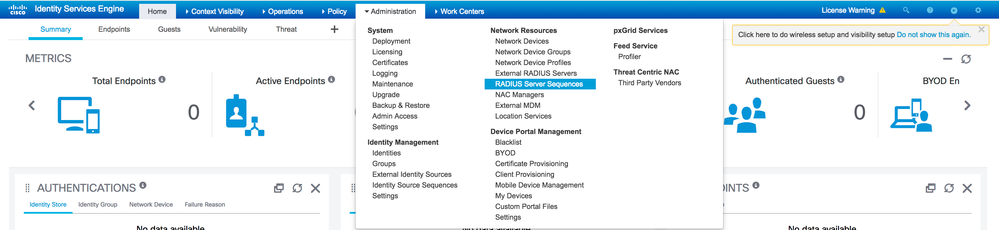

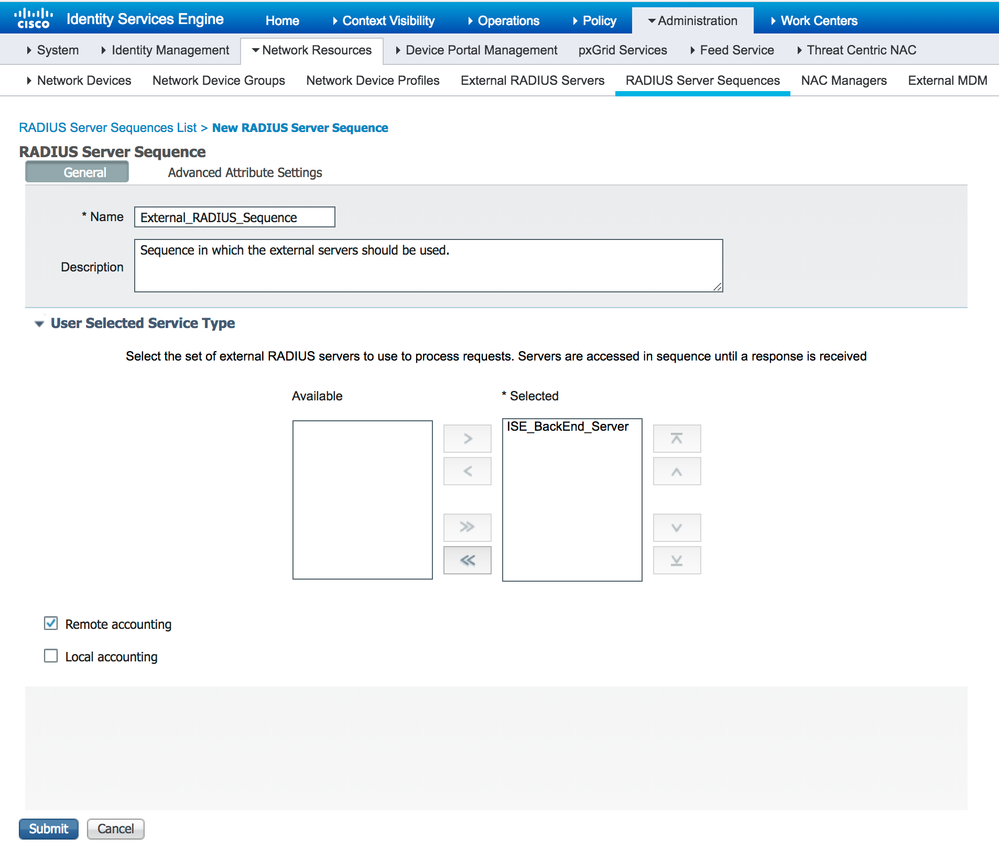

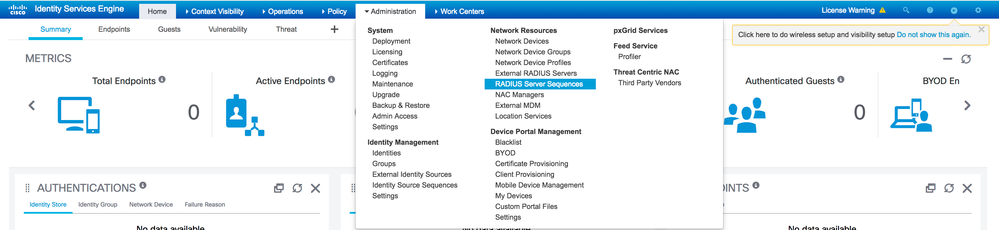

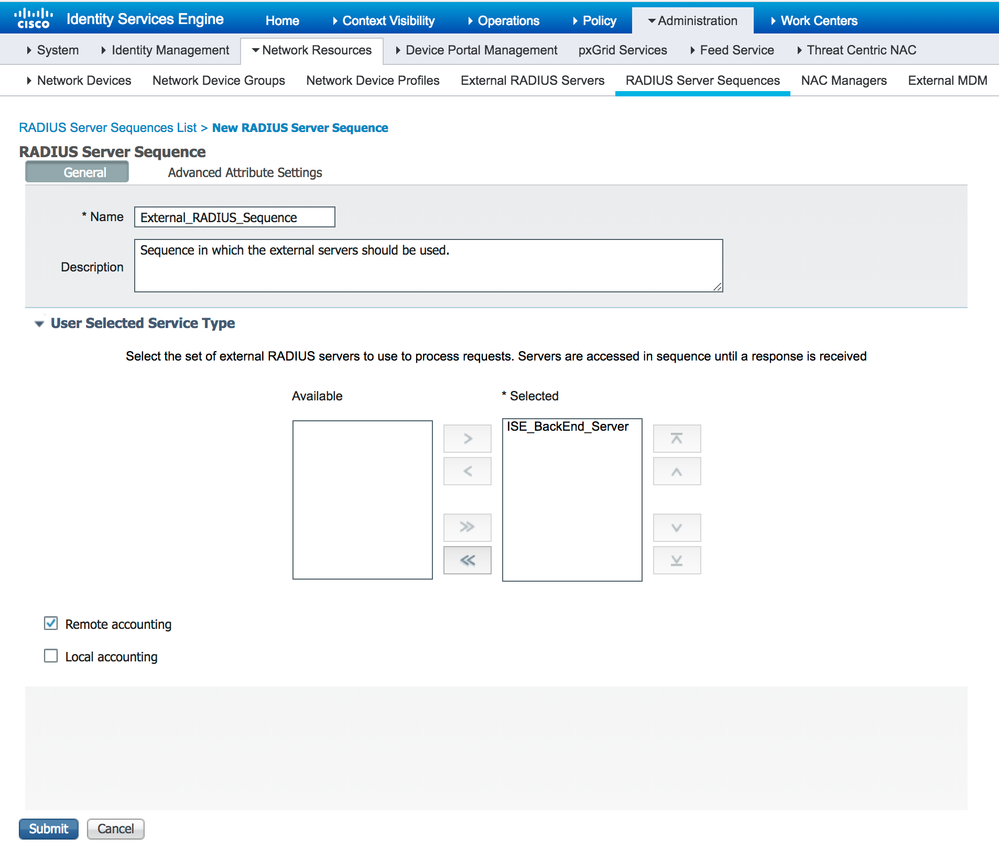

Passaggio 2. Per utilizzare il server RADIUS esterno configurato, è necessario configurare una sequenza di server RADIUS simile alla sequenza di origine Identity. Per configurare lo stesso, passare a Administration > Network Resources > RADIUS Server Sequences > Add, come mostrato nell'immagine:

Nota: una delle opzioni disponibili durante la creazione della sequenza del server è scegliere se eseguire l'accounting localmente sull'ISE o sul server RADIUS esterno. In base all'opzione scelta qui, ISE decide se inoltrare le richieste di accounting o archiviare i log a livello locale.

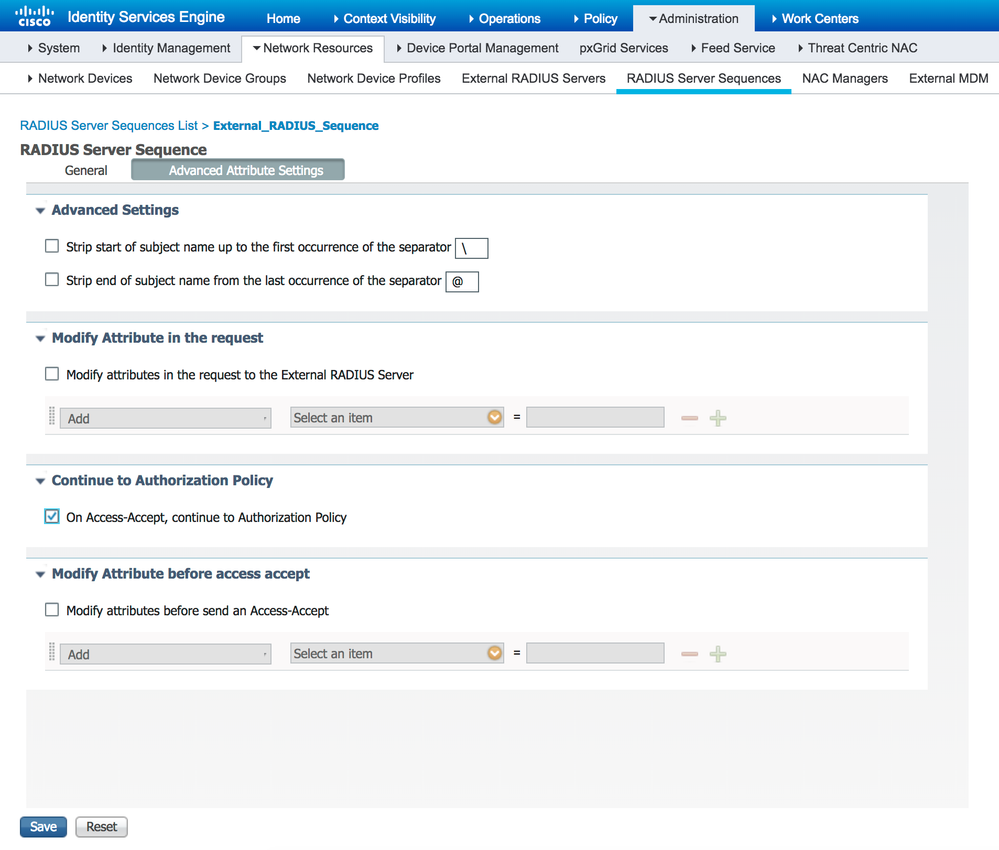

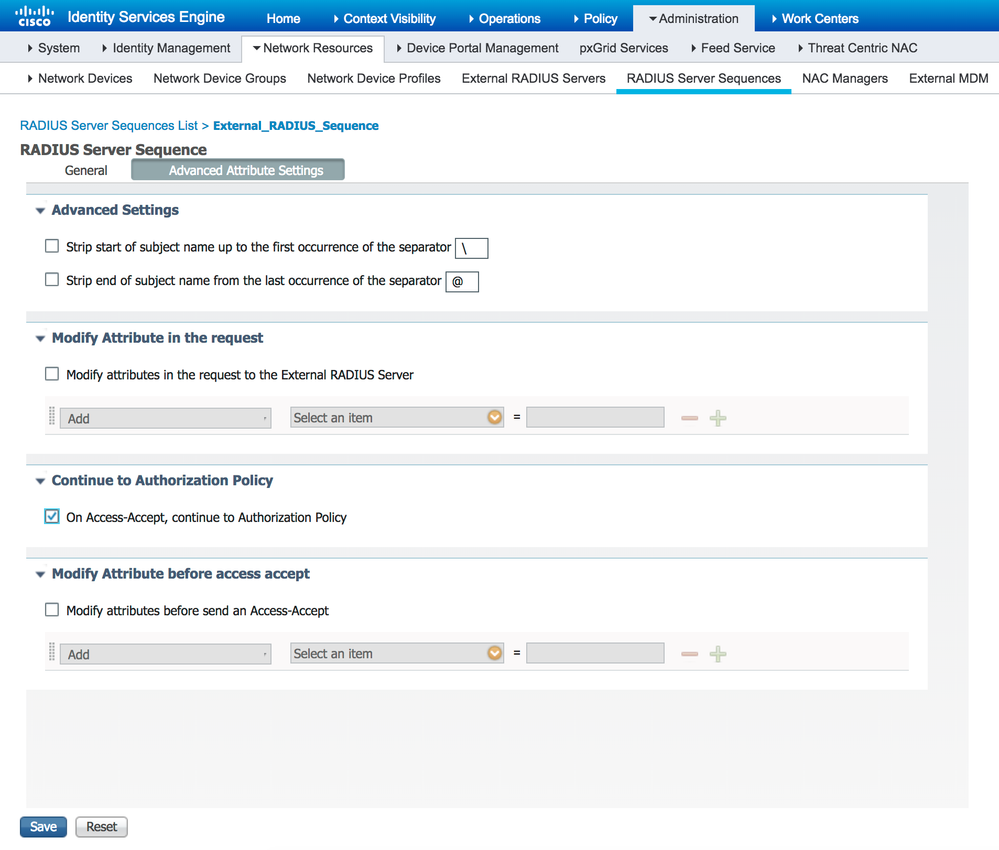

Passaggio 3. C'è una sezione aggiuntiva che offre maggiore flessibilità su come ISE deve comportarsi quando inoltra le richieste ai server RADIUS esterni. Si trova sotto Advance Attribute Settings, come mostrato nell'immagine:

- Impostazioni avanzate: fornisce opzioni per rimuovere l'inizio o la fine del nome utente nelle richieste RADIUS con un delimitatore.

- Modify Attribute in the request: fornisce l'opzione per modificare qualsiasi attributo RADIUS nelle richieste RADIUS. L'elenco mostra gli attributi che possono essere aggiunti/rimossi/aggiornati:

User-Name--[1]

NAS-IP-Address--[4]

NAS-Port--[5]

Service-Type--[6]

Framed-Protocol--[7]

Framed-IP-Address--[8]

Framed-IP-Netmask--[9]

Filter-ID--[11]

Framed-Compression--[13]

Login-IP-Host--[14]

Callback-Number--[19]

State--[24]

VendorSpecific--[26]

Called-Station-ID--[30]

Calling-Station-ID--[31]

NAS-Identifier--[32]

Login-LAT-Service--[34]

Login-LAT-Node--[35]

Login-LAT-Group--[36]

Event-Timestamp--[55]

Egress-VLANID--[56]

Ingress-Filters--[57]

Egress-VLAN-Name--[58]

User-Priority-Table--[59]

NAS-Port-Type--[61]

Port-Limit--[62]

Login-LAT-Port--[63]

Password-Retry--[75]

Connect-Info--[77]

NAS-Port-Id--[87]

Framed-Pool--[88]

NAS-Filter-Rule--[92]

NAS-IPv6-Address--[95]

Framed-Interface-Id--[96]

Framed-IPv6-Prefix--[97]

Login-IPv6-Host--[98]

Error-Cause--[101]

Delegated-IPv6-Prefix--[123]

Framed-IPv6-Address--[168]

DNS-Server-IPv6-Address--[169]

Route-IPv6-Information--[170]

Delegated-IPv6-Prefix-Pool--[171]

Stateful-IPv6-Address-Pool--[172]

-

Continue to Authorization Policy on Access-Accept: fornisce un'opzione per scegliere se ISE deve semplicemente inviare l'Access-Accept così com'è o procedere per fornire l'accesso in base ai criteri di autorizzazione configurati sull'ISE piuttosto che all'autorizzazione fornita dal server RADIUS esterno. Se questa opzione è selezionata, l'autorizzazione fornita dal server RADIUS esterno viene sovrascritta dall'autorizzazione fornita da ISE.

Nota: questa opzione funziona solo se il server RADIUS esterno invia un messaggio Access-Accept in risposta alla richiesta di accesso RADIUS proxy.

-

Modifica attributo prima dell'accettazione dell'accesso: come nel caso dell'Modify Attribute in the request', gli attributi menzionati in precedenza possono essere aggiunti, rimossi o aggiornati presenti nell'accettazione dell'accesso inviata dal server RADIUS esterno prima dell'invio al dispositivo di rete.

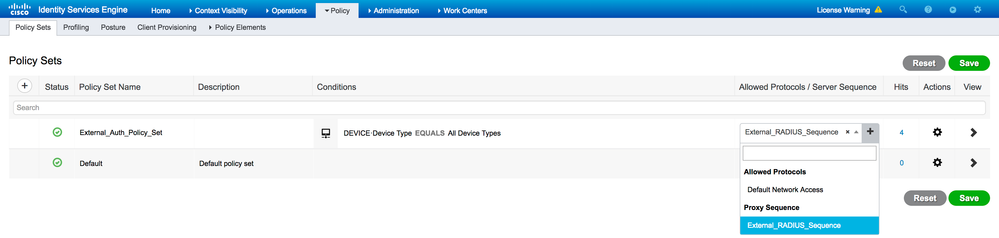

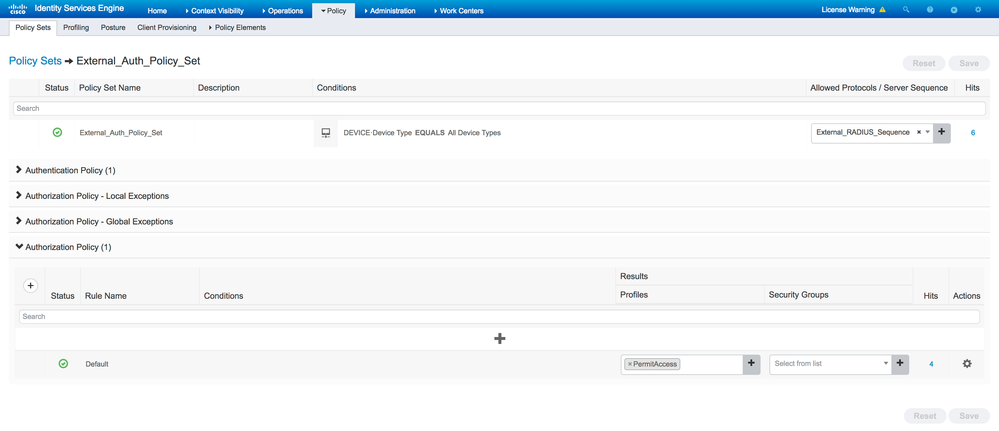

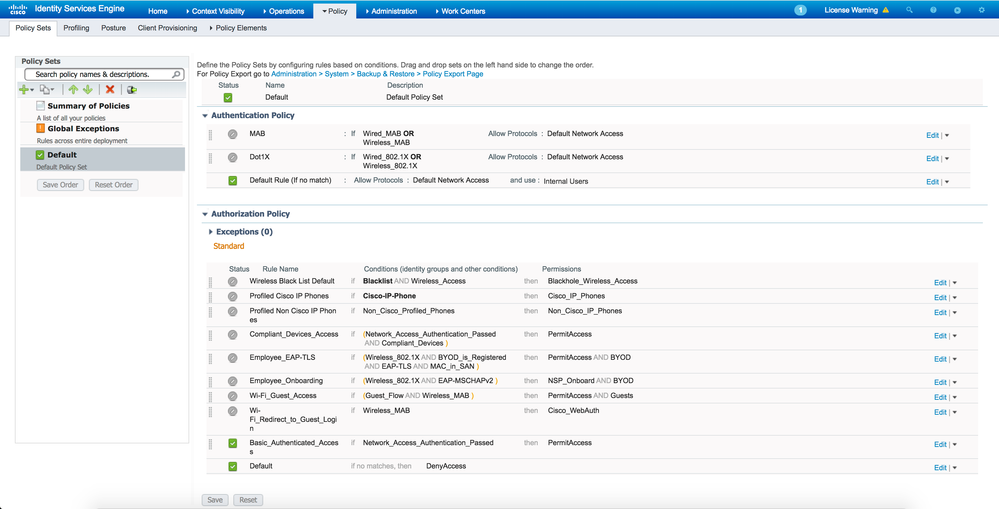

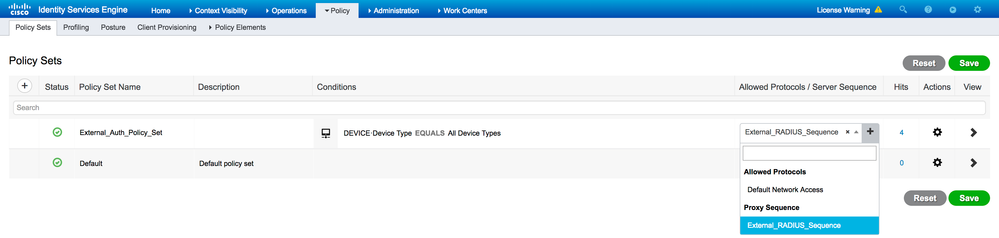

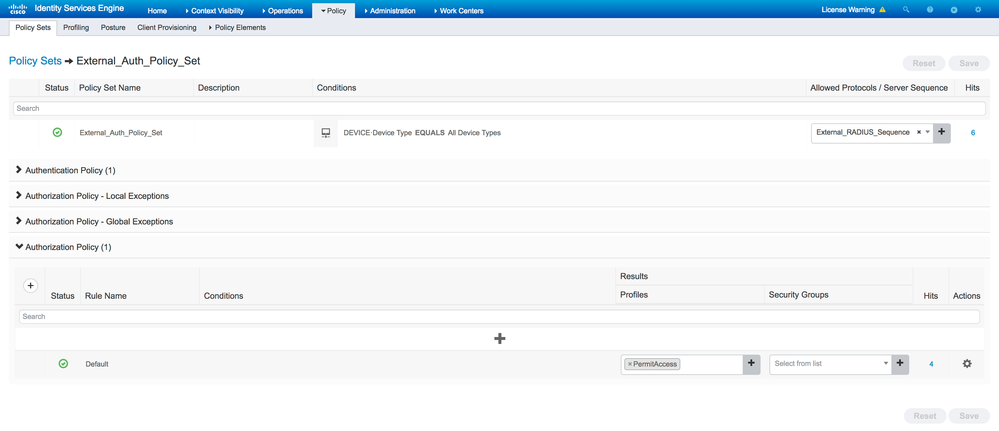

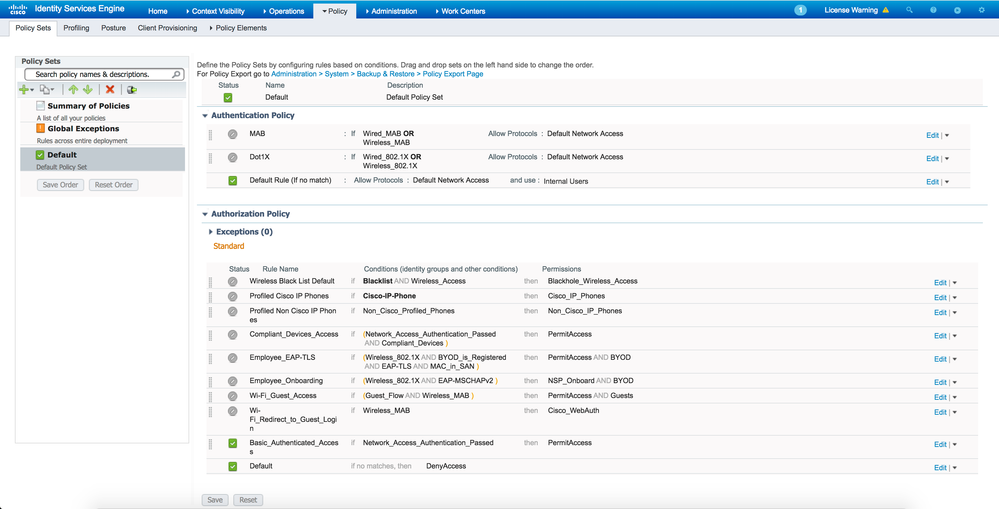

Passaggio 4. La parte successiva consiste nel configurare i set di criteri in modo da utilizzare la sequenza di server RADIUS anziché i protocolli consentiti in modo che le richieste vengano inviate al server RADIUS esterno. Può essere configurato in Policy > Policy Sets. I criteri di autorizzazione possono essere configurati in basePolicy Set a, ma vengono applicati solo se viene scelta l'Continue to Authorization Policy on Access-Accept opzione. In caso contrario, ISE agirà semplicemente come proxy per le richieste RADIUS in modo da soddisfare le condizioni configurate per questo set di criteri.

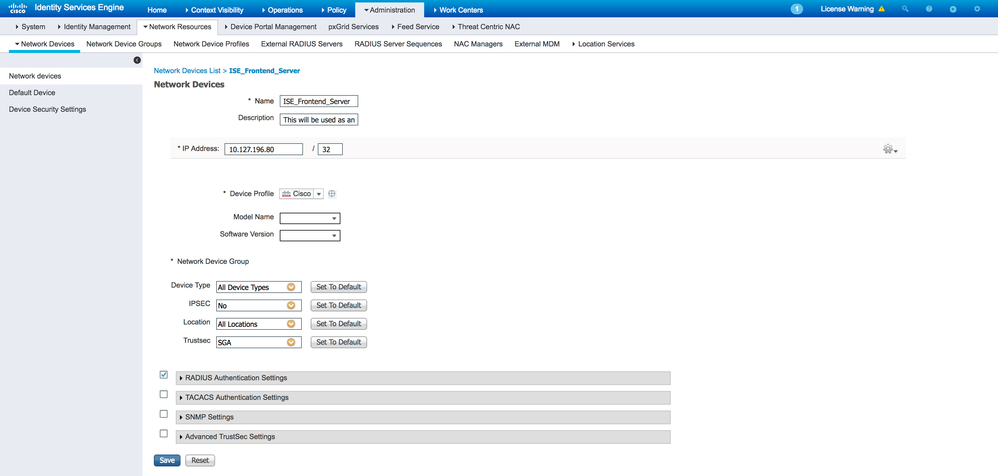

Configurare il server RADIUS esterno

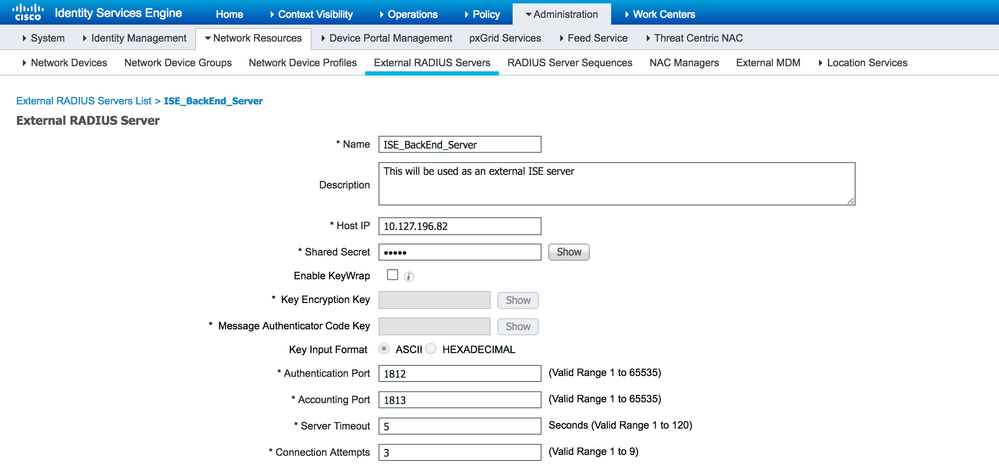

Passaggio 1. Nell'esempio, un altro server ISE (versione 2.2) viene usato come server RADIUS esterno denominato ISE_Backend_Server. L'ISE (ISE_Frontend_Server) deve essere configurata come dispositivo di rete o in genere denominata NAS nel server RADIUS esterno (ISE_Backend_Server NAS-IP-Address in questo esempio), poiché l'attributo nella richiesta di accesso inoltrata al server RADIUS esterno viene sostituito con l'indirizzo IP delISE_Frontend_Server server. Il segreto condiviso da configurare è lo stesso di quello configurato per il server RADIUS esterno sul ISE_Frontend_Server server.

Passaggio 2. Il server RADIUS esterno può essere configurato con propri criteri di autenticazione e autorizzazione in modo da soddisfare le richieste inoltrate dall'ISE. In questo esempio, viene configurato un criterio semplice per controllare l'utente negli utenti interni e quindi consentire l'accesso se autenticato.

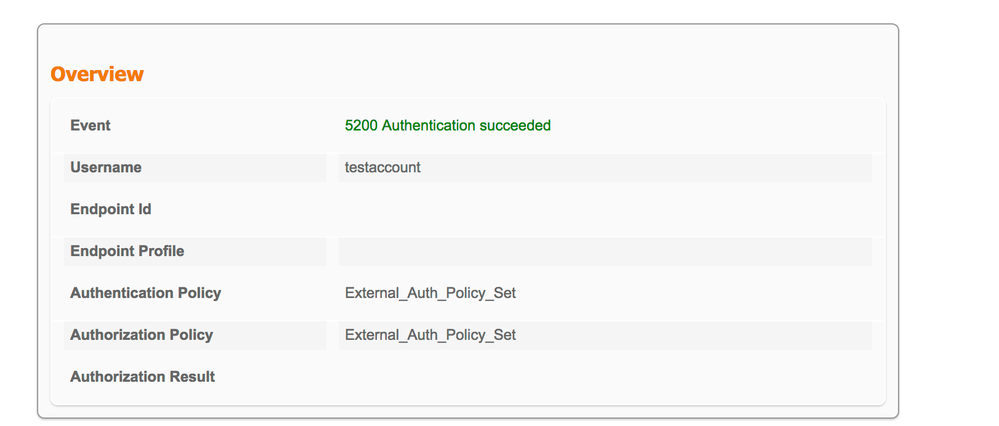

Verifica

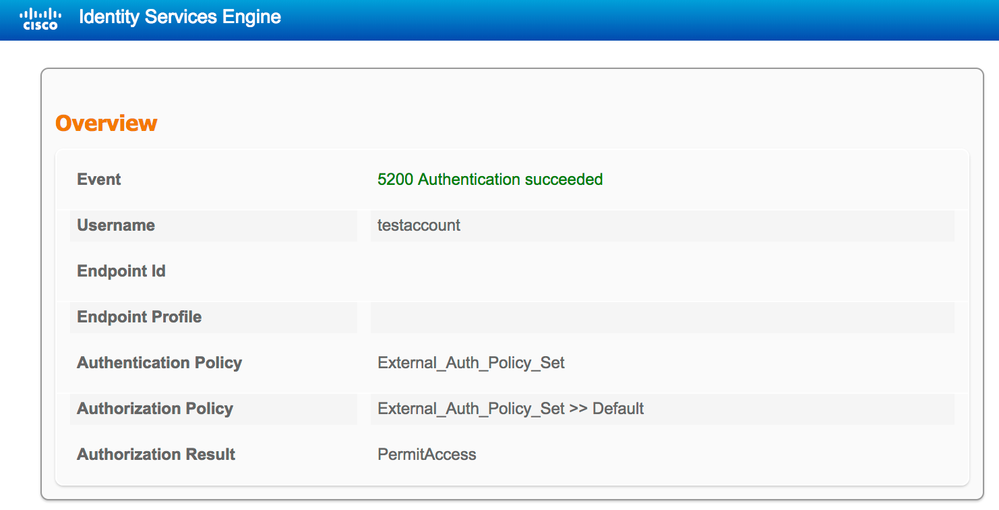

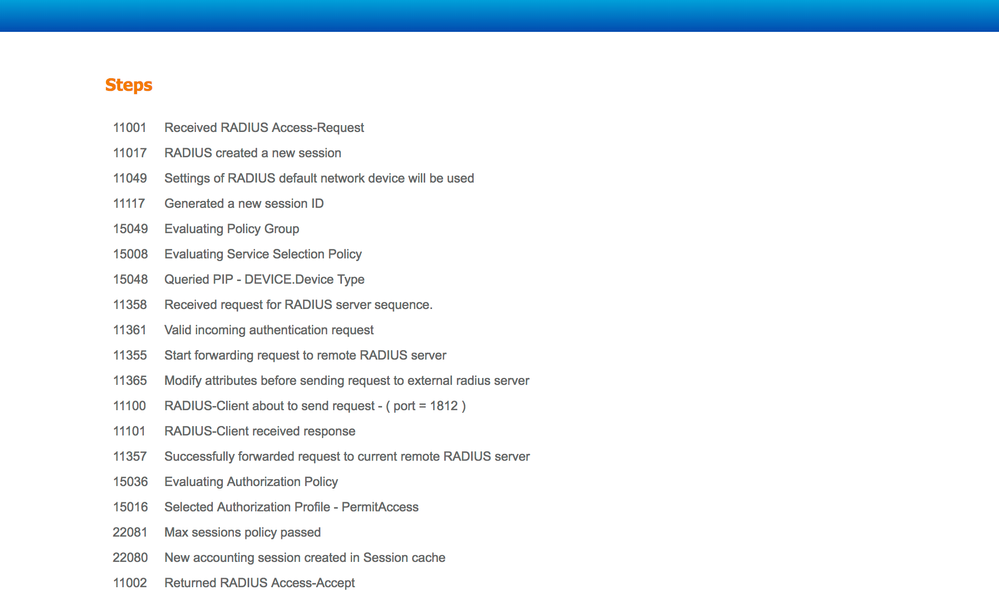

Passaggio 1. Controllare se la richiesta è stata ricevuta dal vivo, come mostrato nell'immagine.

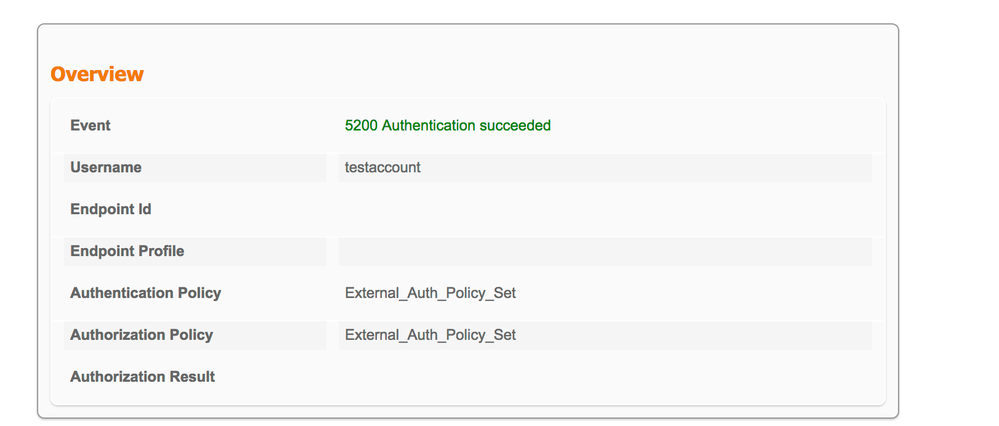

Passaggio 2. Verificare che sia selezionato il set di criteri corretto, come mostrato nell'immagine.

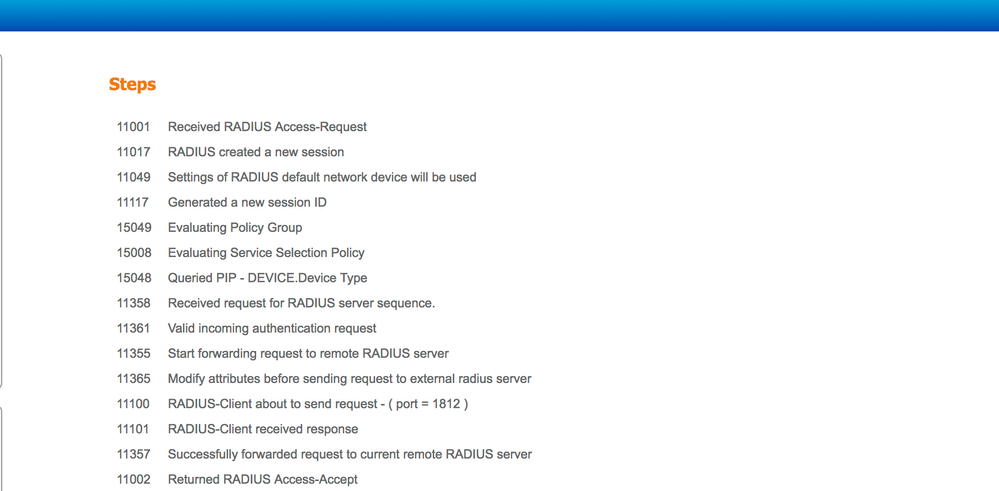

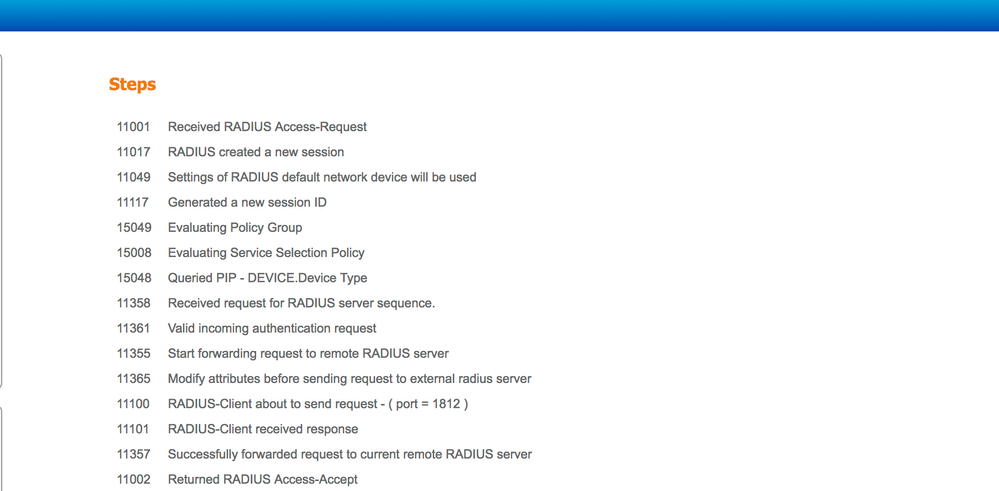

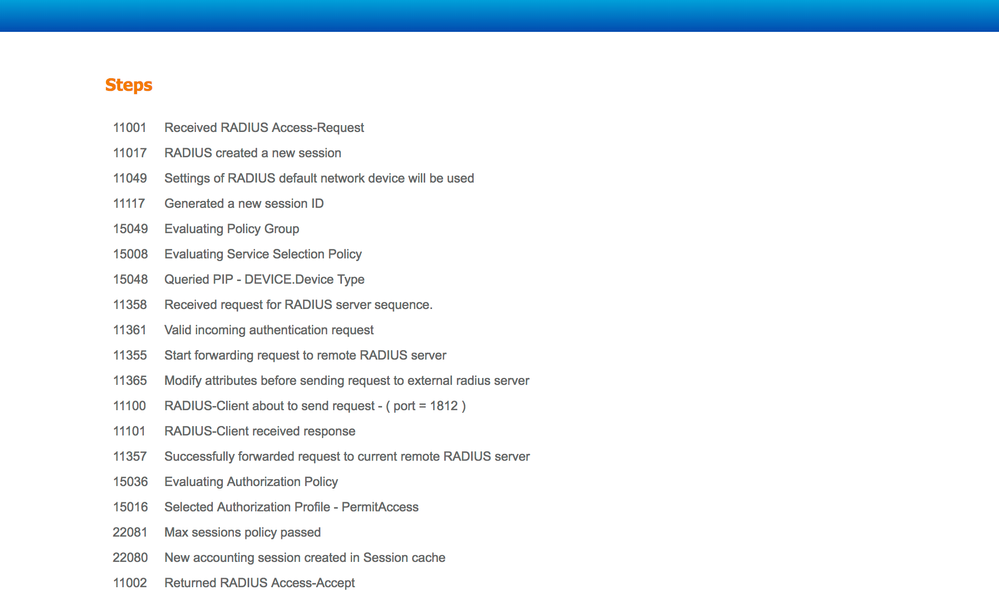

Passaggio 3. Verificare se la richiesta viene inoltrata al server RADIUS esterno.

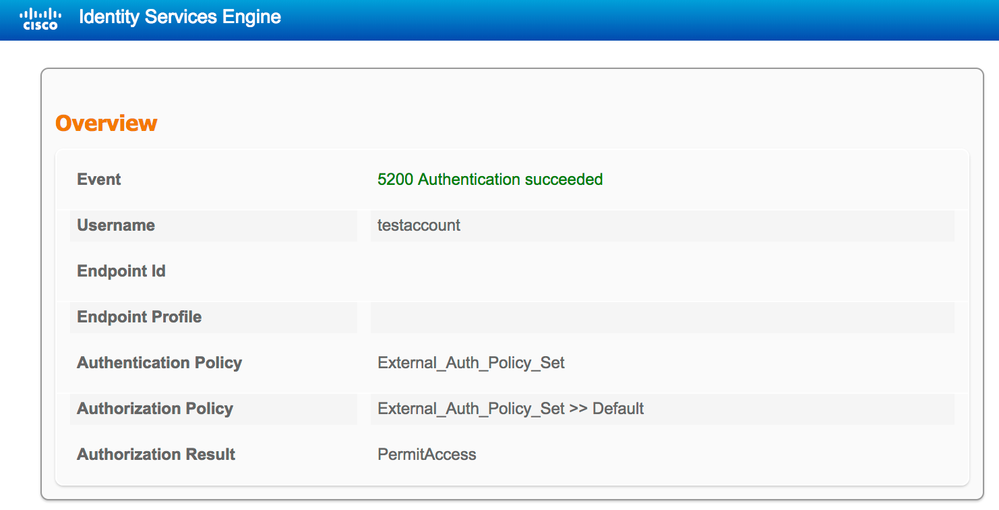

4. Se viene scelta l'opzione,Continue to Authorization Policy on Access-Accept verificare se il criterio di autorizzazione è stato valutato.

Risoluzione dei problemi

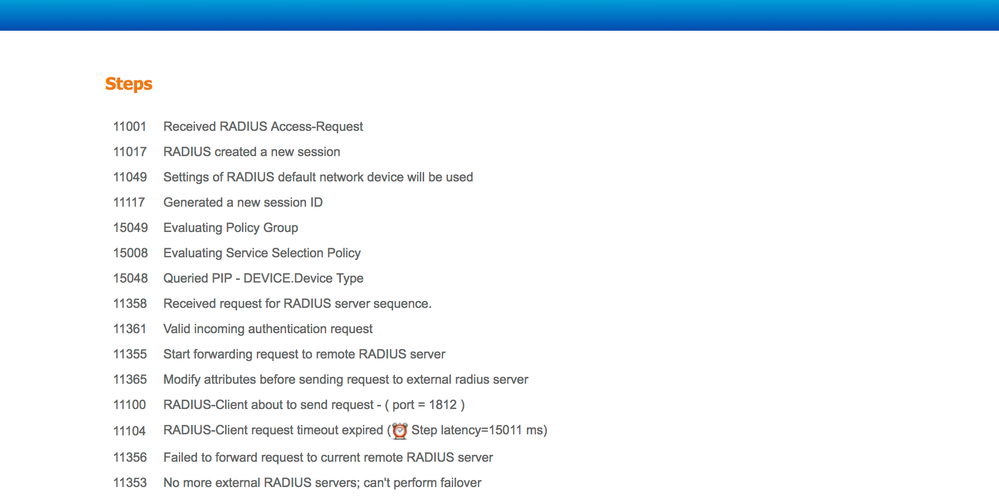

Scenario 1. Evento - Richiesta RADIUS 5405 ignorata

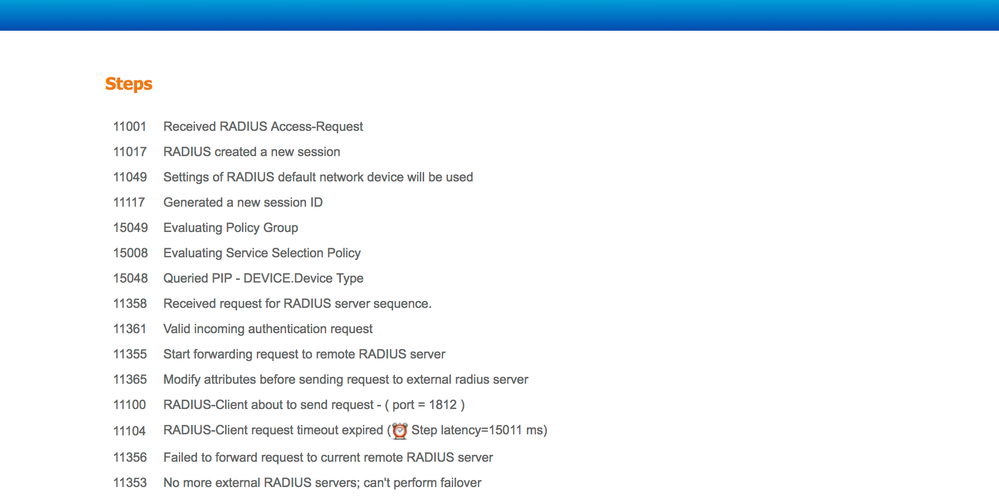

- La cosa più importante da verificare sono i passaggi del report dettagliato sull'autenticazione. Se nei passaggi viene indicato che il "timeout della richiesta RADIUS-Client" è scaduto, significa che l'ISE non ha ricevuto alcuna risposta dal server RADIUS esterno configurato. Questo problema può verificarsi quando:

- Problema di connettività con il server RADIUS esterno. ISE non è in grado di raggiungere il server RADIUS esterno sulle porte configurate per tale server.

- ISE non è configurato come dispositivo di rete o NAS sul server RADIUS esterno.

- I pacchetti vengono scartati dal server RADIUS esterno in base alla configurazione o a causa di un problema nel server RADIUS esterno.

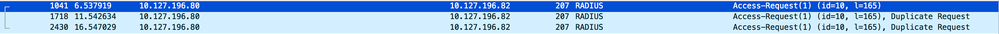

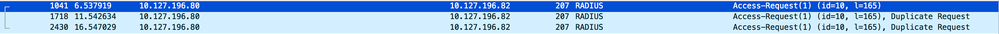

Controllare anche le acquisizioni dei pacchetti per verificare se si tratta di un messaggio falso; in altre parole, ISE riceve il pacchetto dal server ma segnala comunque il timeout della richiesta.

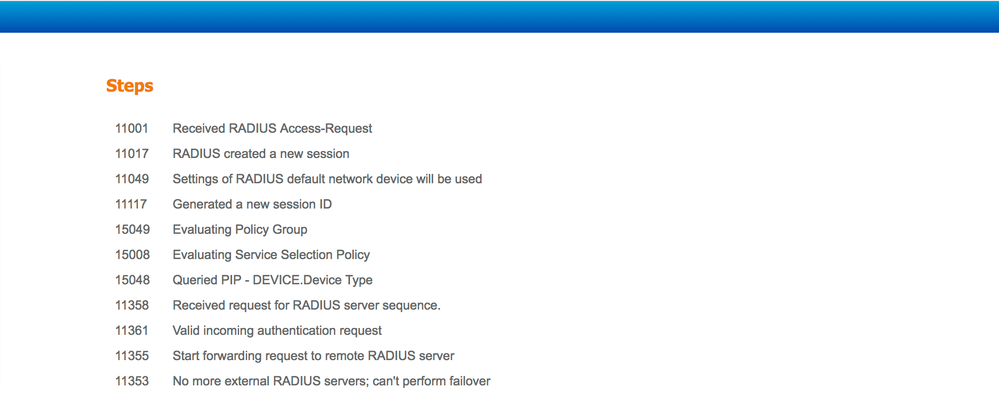

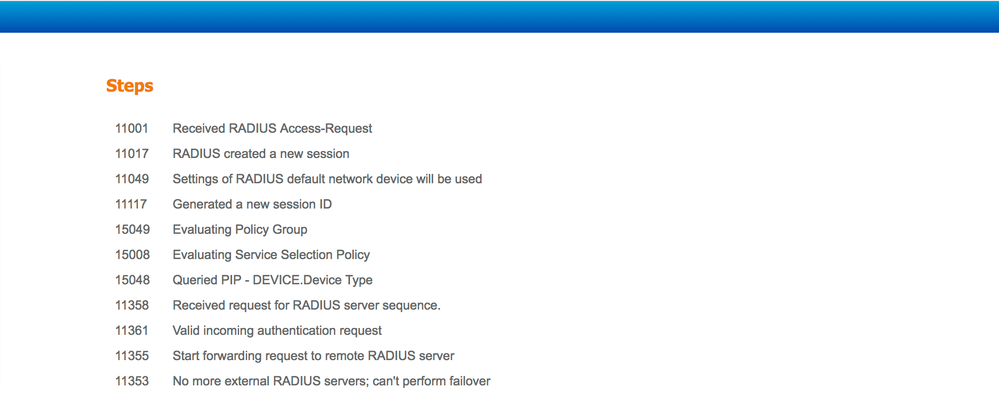

- Se nei passaggi viene visualizzato il messaggio "Avvia inoltro richiesta al server RADIUS remoto" e il passaggio immediato è "Nessun altro server RADIUS esterno; impossibile eseguire il failover", significa che tutti i server RADIUS esterni configurati sono attualmente contrassegnati come inattivi e le richieste vengono gestite solo dopo la scadenza del timer inattivo.

Nota: in ISE, il tempo di inattività predefinito per i server RADIUS esterni è di 5 minuti. Questo valore è hardcoded e non può essere modificato con questa versione.

- Se i passaggi indicano "RADIUS-Client ha rilevato un errore durante l'elaborazione del flusso" e sono seguiti da "Impossibile inoltrare la richiesta al server RADIUS remoto corrente. È stata ricevuta una risposta non valida", significa che si è verificato un problema durante l'inoltro della richiesta al server RADIUS esterno. Questa condizione si verifica in genere quando la richiesta RADIUS inviata dal dispositivo di rete/NAS all'ISE non ha NAS-IP-Address come attributo. Se non è presente alcun attributo NAS-IP-Address e i server RADIUS esterni non sono in uso, ISE popola il campo NAS-IP-Address con l'indirizzo IP di origine del pacchetto. Tuttavia, ciò non è valido quando è in uso un server RADIUS esterno.

Scenario 2. Evento - Autenticazione 5400 non riuscita

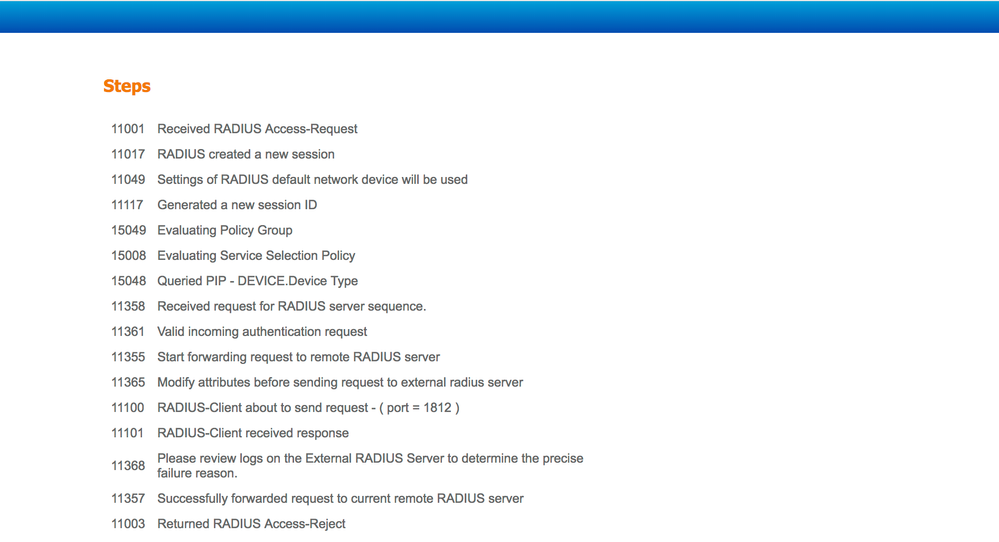

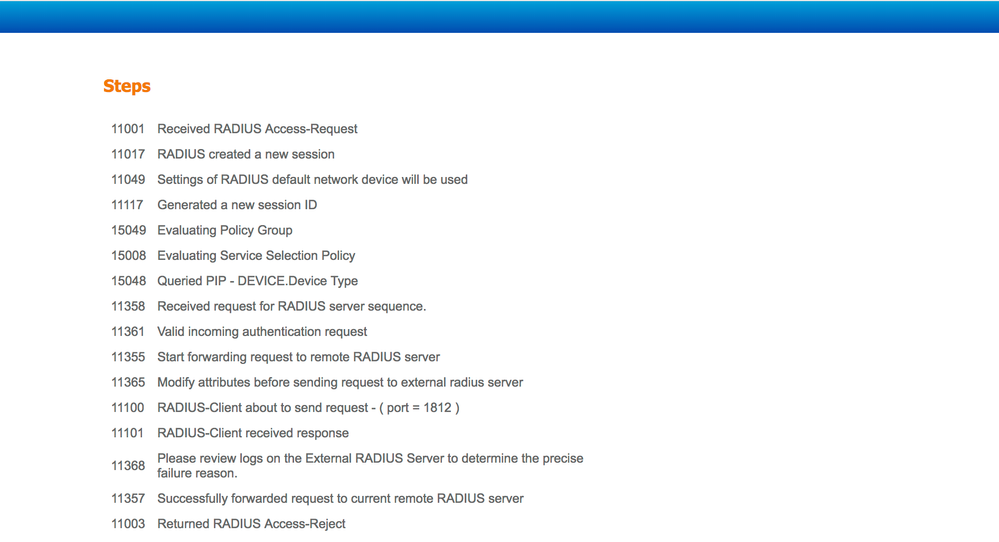

- In questo caso, se i passaggi indicano "11368 Rivedere i registri sul server RADIUS esterno per determinare la causa esatta dell'errore", significa che l'autenticazione non è riuscita sul server RADIUS esterno e che è stato inviato un messaggio di rifiuto dell'accesso.

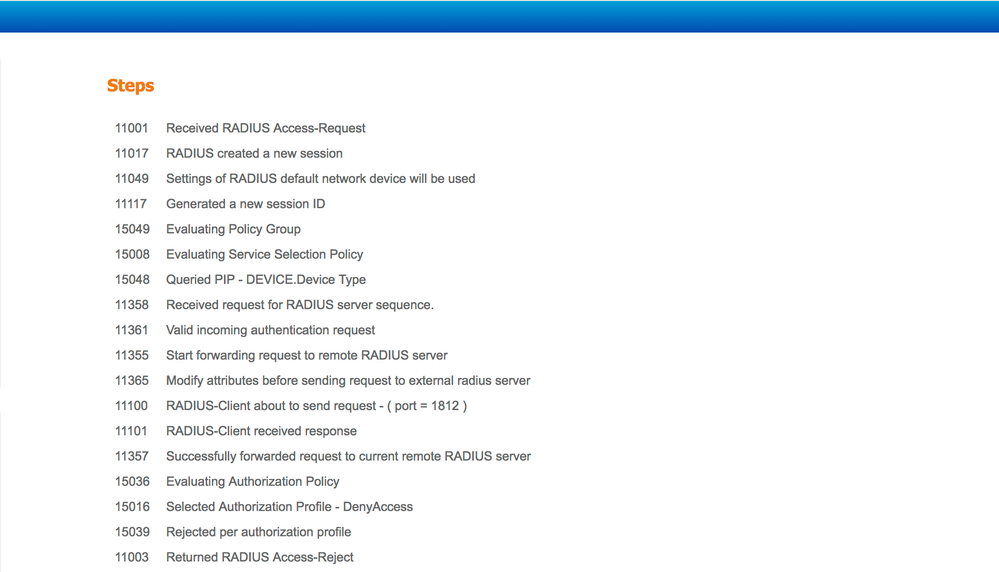

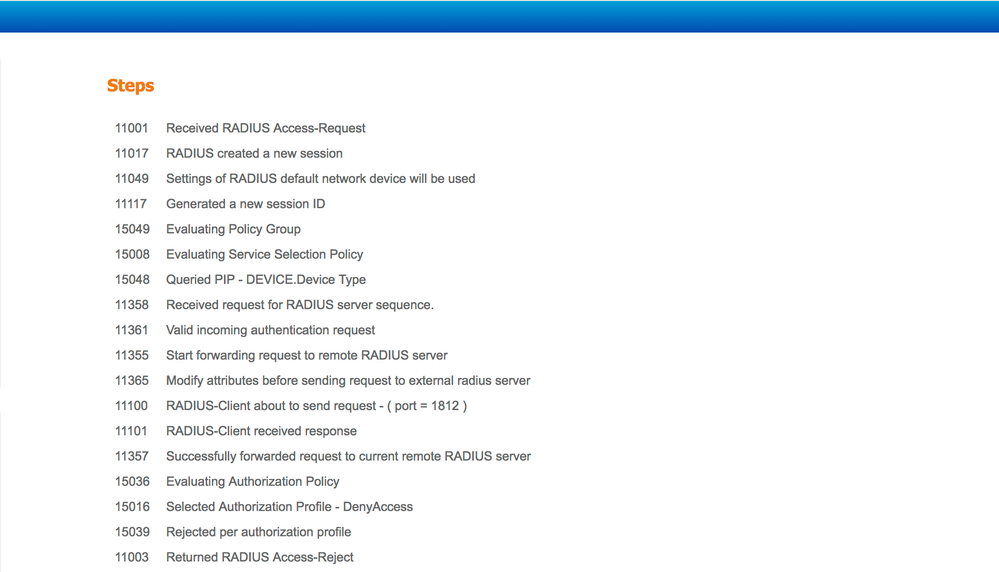

- Se la procedura è "15039 Rifiutato per profilo di autorizzazione", ISE ha ricevuto un'autorizzazione di accesso-accettazione dal server RADIUS esterno, ma ISE rifiuta l'autorizzazione in base ai criteri di autorizzazione configurati.

- Se il motivo del guasto sull'ISE è diverso da quelli menzionati in questo documento in caso di errore di autenticazione, potrebbe significare un potenziale problema con la configurazione o con l'ISE stessa. Si consiglia di aprire una richiesta TAC a questo punto.

Feedback

Feedback