Introduzione

In questo documento viene descritto come integrare la patch 1 di Identity Services Engine (ISE) 3.3 con Duo per Multi-Factor Authentication. Dalla versione 3.3 patch 1 ISE può essere configurato per l'integrazione nativa con i servizi Duo, eliminando così la necessità di un proxy di autenticazione.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza di base dei seguenti argomenti:

Componenti usati

Le informazioni fornite in questo documento si basano su:

- Cisco ISE versione 3.3 patch 1

- Duo

- Cisco ASA versione 9.16(4)

- Cisco Secure Client versione 5.0.04032

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Configurazione

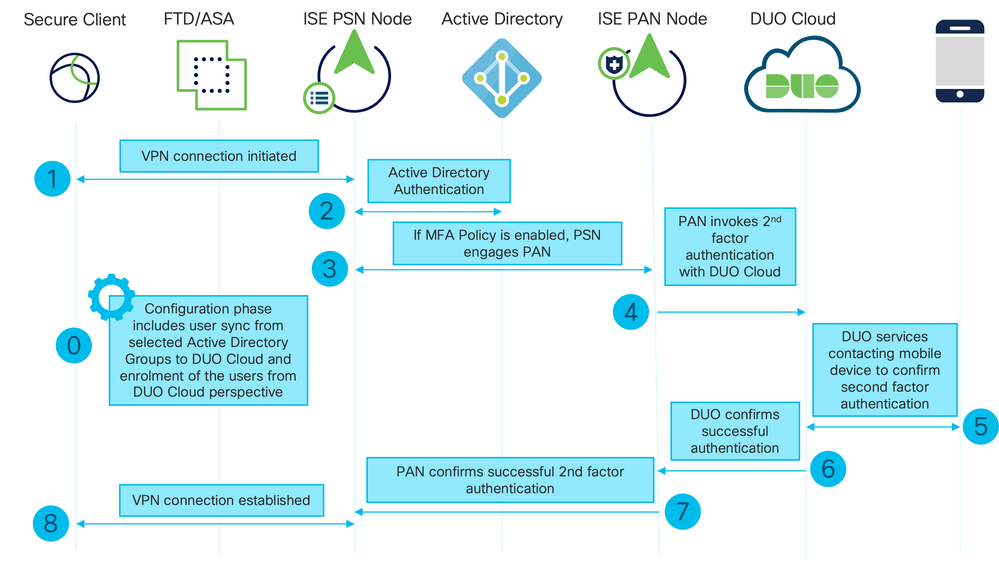

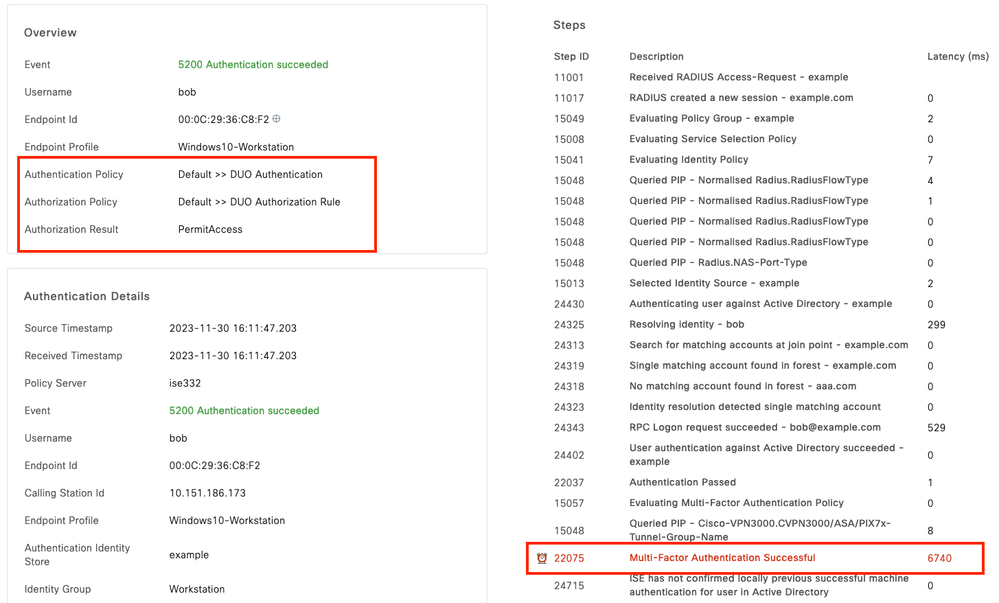

Diagramma di flusso

Diagramma di flusso

Diagramma di flusso

Passi

0. Fase di configurazione include la selezione dei gruppi di Active Directory da cui gli utenti vengono sincronizzati. La sincronizzazione viene eseguita al termine della procedura guidata di autenticazione a più fattori. Si compone di due fasi. Cerca in Active Directory per ottenere l'elenco degli utenti e di determinati attributi. Viene effettuata una chiamata a Duo Cloud con l'API Cisco ISE Admin per indirizzare gli utenti verso quel punto. Gli amministratori devono registrare gli utenti. La registrazione può includere la fase opzionale di attivazione dell'utente per Duo Mobile, che consente agli utenti di utilizzare l'autenticazione one-tap con Duo Push

1. La connessione VPN viene avviata, l'utente immette il nome utente e la password e fa clic su OK. Il dispositivo di rete invia un messaggio di richiesta di accesso RADIUS a PSN

2. Il nodo PSN autentica l'utente tramite Active Directory

3. Quando l'autenticazione ha esito positivo e i criteri MFA sono configurati, il PSN avvia il PAN per contattare Duo Cloud

4. Viene effettuata una chiamata a Duo Cloud con Cisco ISE Auth API per richiamare un'autenticazione di secondo fattore con Duo. ISE comunica con il servizio Duo sulla porta SSL TCP 443.

5. Viene eseguita l'autenticazione del secondo fattore. L'utente completa il processo di autenticazione del secondo fattore

6. Duo risponde alla rete PAN con il risultato dell'autenticazione del secondo fattore

7. La PAN risponde al PSN con il risultato dell'autenticazione del secondo fattore

8. L'autorizzazione di accesso viene inviata al dispositivo di rete, la connessione VPN viene stabilita

Configurazioni

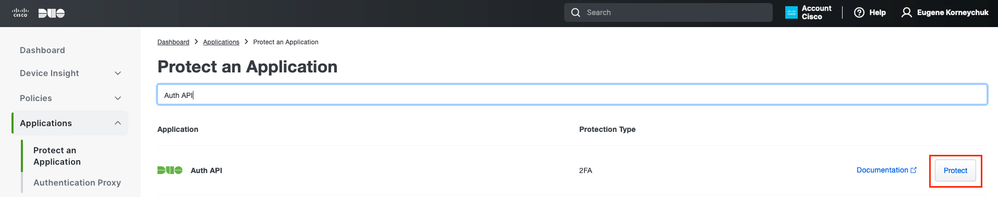

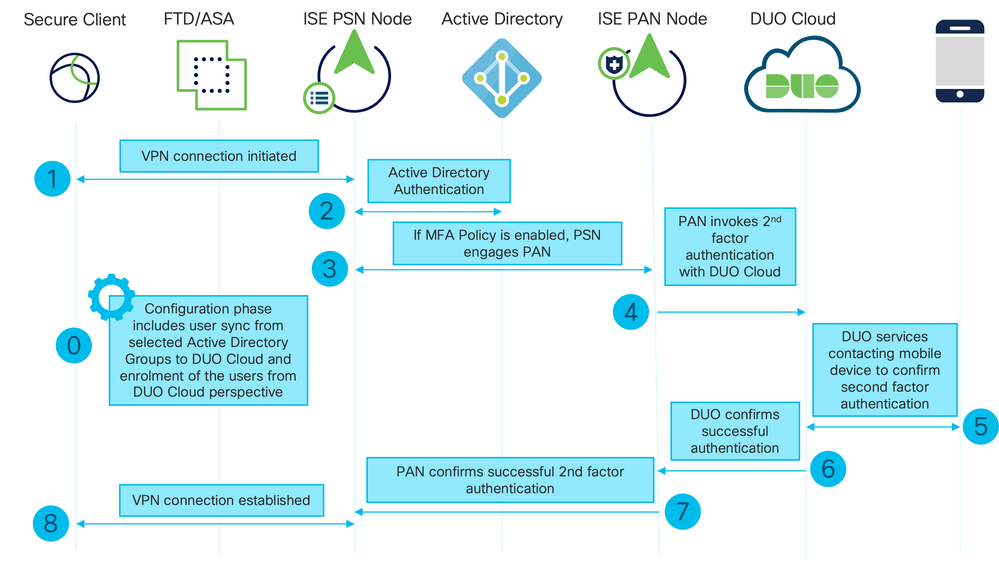

Seleziona applicazioni da proteggere

Passare a Duo Admin Dashboard https://admin.duosecurity.com/login. Eseguire l'accesso con le credenziali di amministratore.

Passare a Dashboard > Applicazioni > Proteggi un'applicazione. Cercare Cisco ISE Auth API e selezionare Protect (Proteggi).

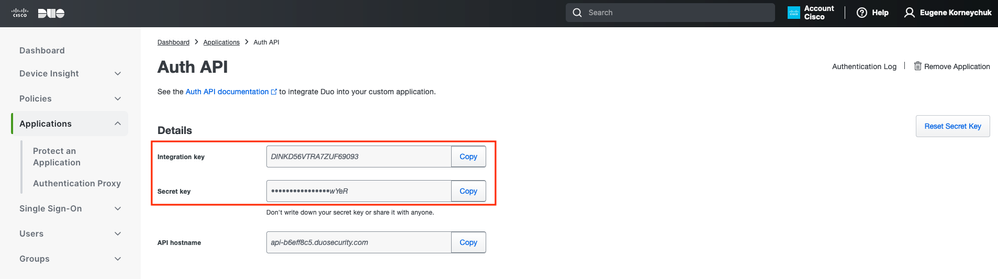

Auth API 1

Auth API 1

Prendere nota della chiave di integrazione e della chiave segreta.

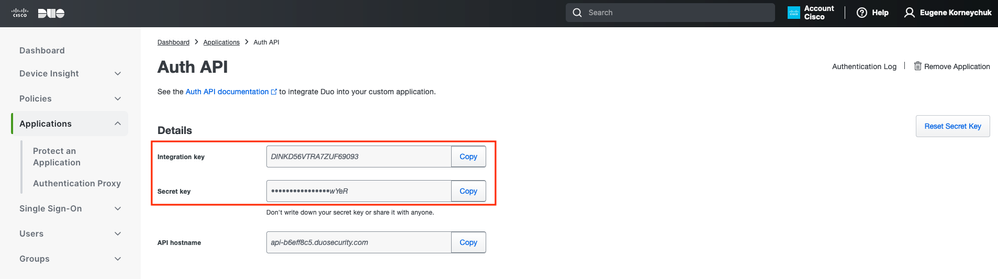

Auth API 2

Auth API 2

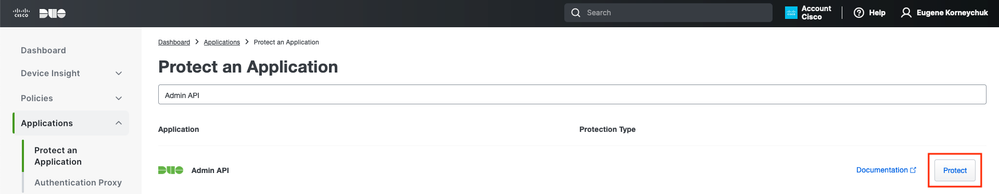

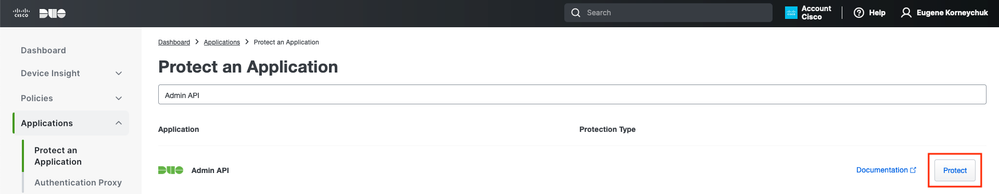

Passare a Dashboard > Applicazioni > Proteggi un'applicazione. Cercare Cisco ISE Admin API e selezionare Protect (Proteggi).

Nota: solo gli amministratori con ruolo Proprietario possono creare o modificare l'applicazione Cisco ISE Admin API nel pannello Duo Admin.

Auth API 1

Auth API 1

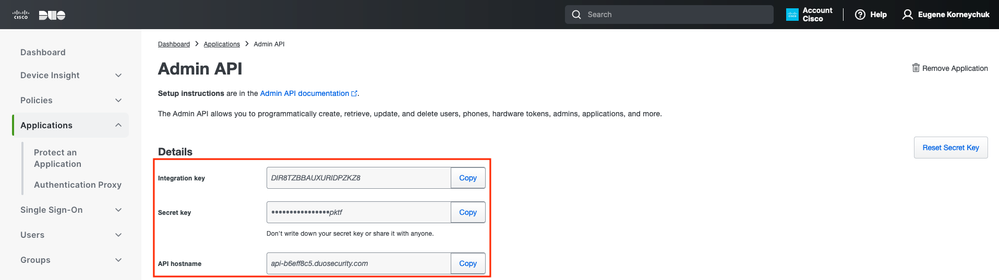

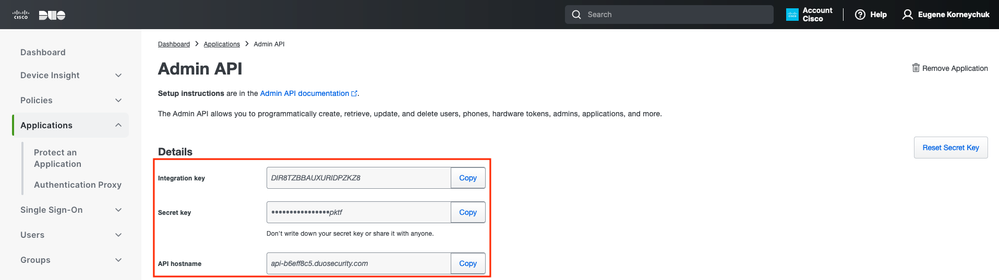

Prendere nota della chiave di integrazione e della chiave segreta e del nome host dell'API.

API Admin 2

API Admin 2

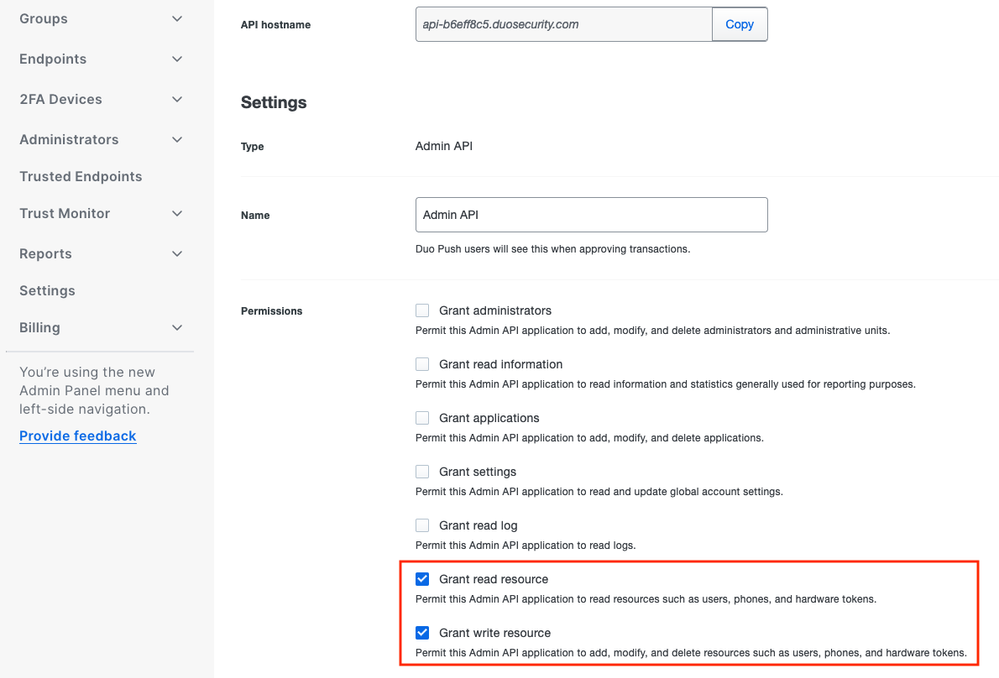

Configura autorizzazioni API

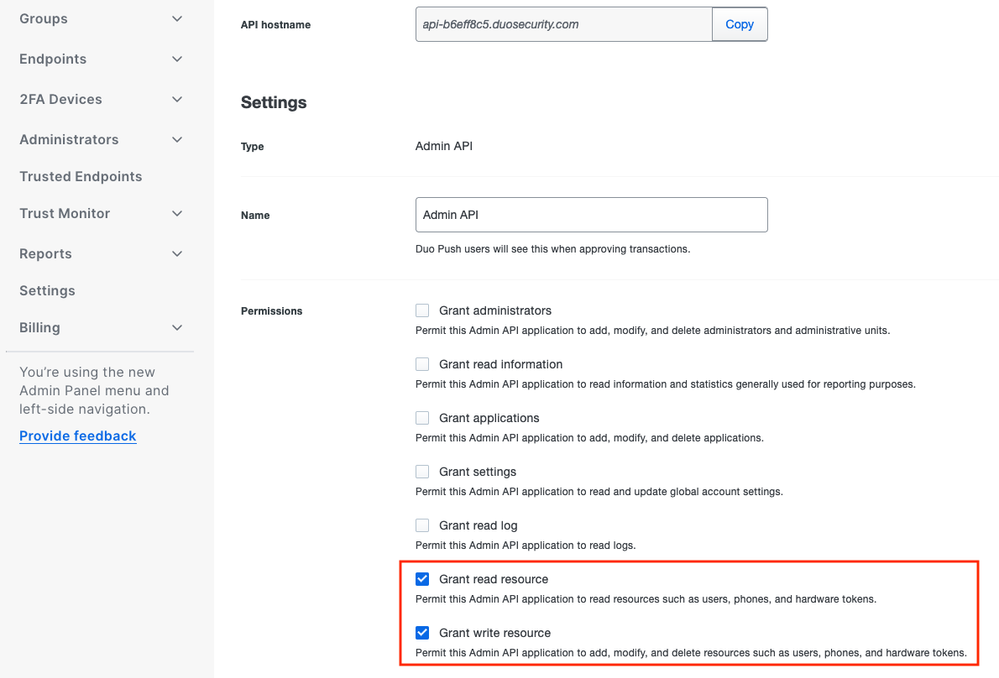

Passare a Dashboard > Applicazioni > Applicazione. Selezionare Cisco ISE Admin API.

Selezionare Concedi risorsa di lettura e Concedi autorizzazioni risorsa di scrittura. Fare clic su Salva modifiche.

API di amministrazione 3

API di amministrazione 3

Integrare ISE con Active Directory

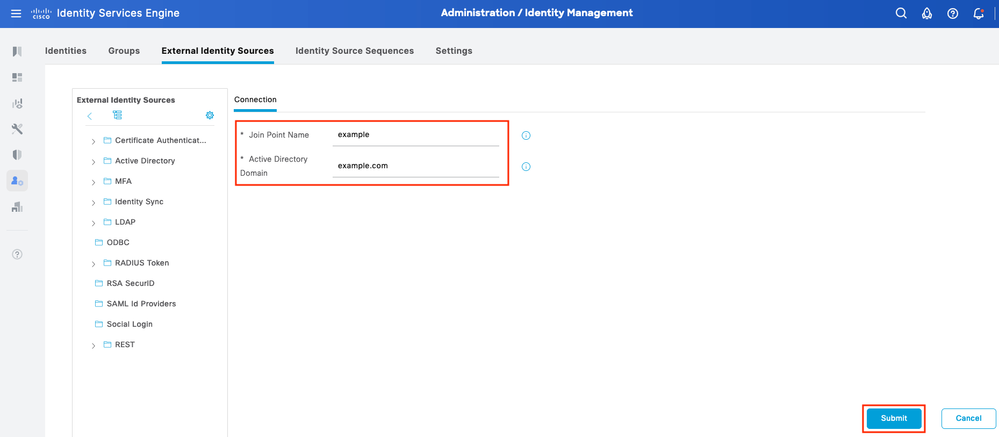

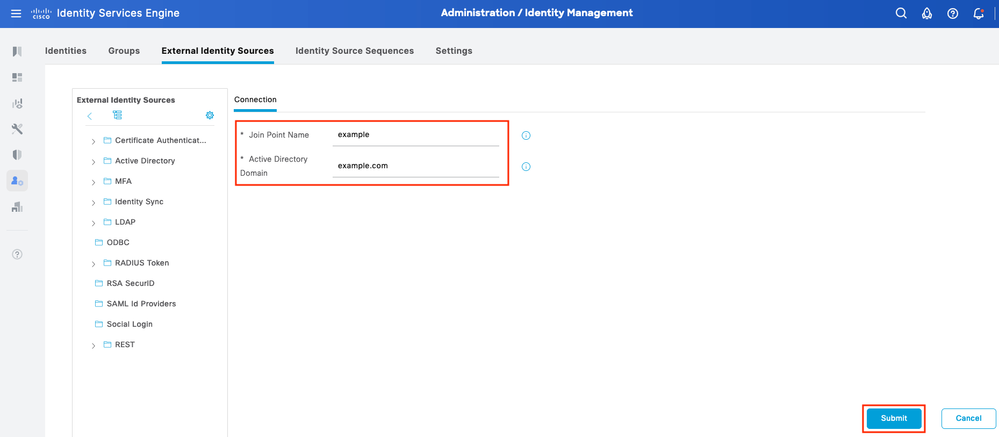

1. Passare a Amministrazione > Gestione delle identità > Archivi identità esterni > Active Directory > Aggiungi. Specificare il nome del punto di join, il dominio di Active Directory e fare clic su Invia.

Active Directory 1

Active Directory 1

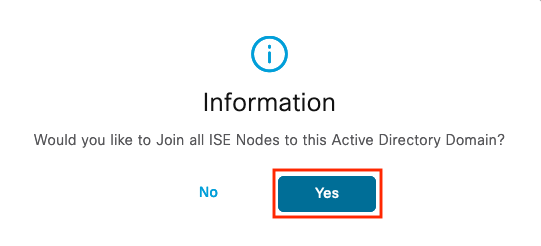

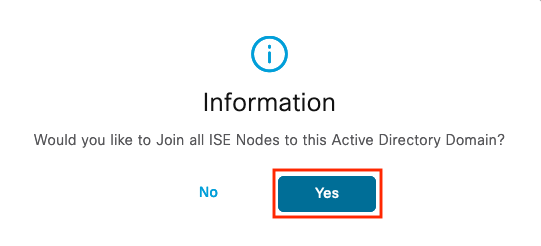

2. Quando viene richiesto di aggiungere tutti i nodi ISE a questo dominio Active Directory, fare clic su Sì.

Active Directory 2

Active Directory 2

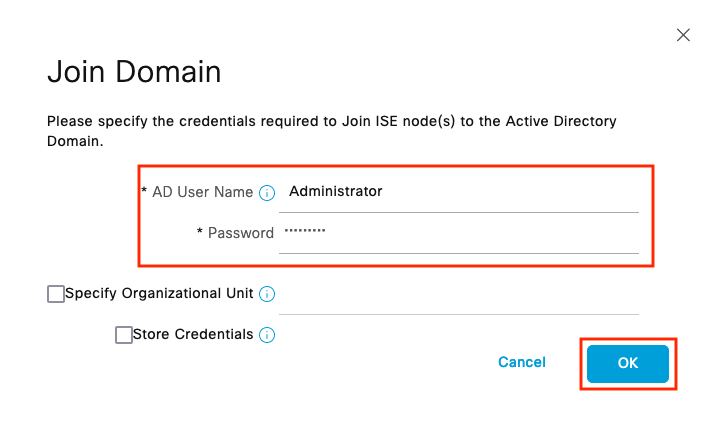

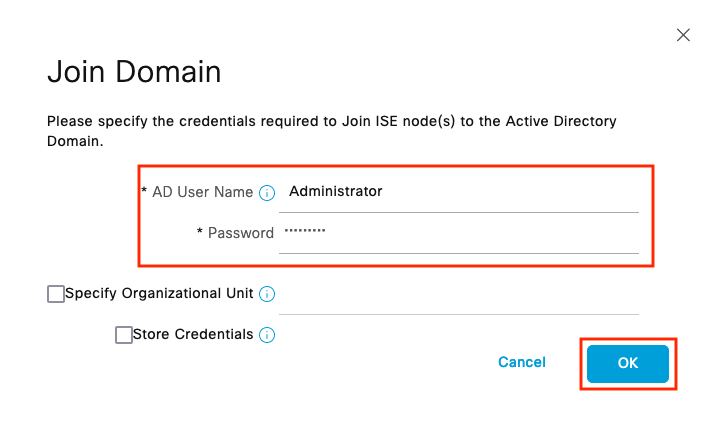

3. Specificare il nome utente e la password di Active Directory, quindi fare clic su OK.

Active Directory 3

Active Directory 3

L'account AD richiesto per l'accesso al dominio in ISE può avere una delle seguenti caratteristiche:

- Aggiunta di workstation al diritto utente del dominio nel rispettivo dominio

- Autorizzazione Creazione oggetti computer o Eliminazione oggetti computer nei rispettivi contenitori in cui viene creato l'account del computer ISE prima che il computer venga aggiunto al dominio

Nota: Cisco consiglia di disabilitare il criterio di blocco per l'account ISE e configurare l'infrastruttura AD in modo che invii avvisi all'amministratore se per l'account viene utilizzata una password errata. Se viene immessa una password errata, ISE non crea né modifica il proprio account computer quando necessario e quindi probabilmente nega tutte le autenticazioni.

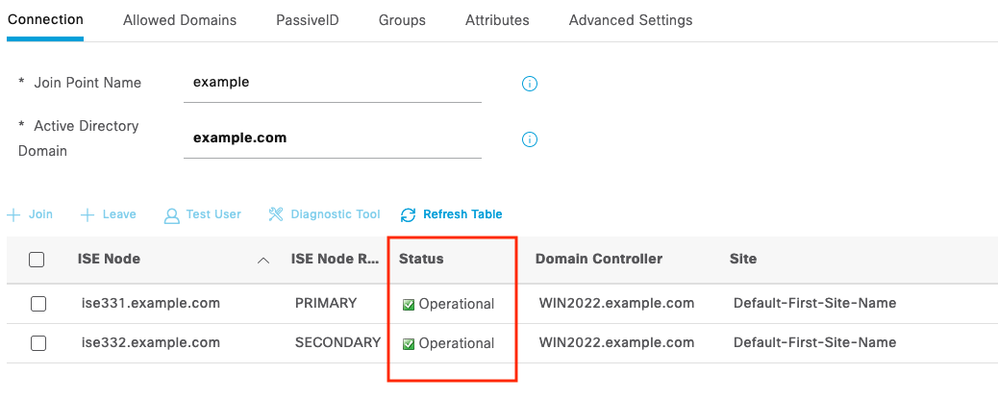

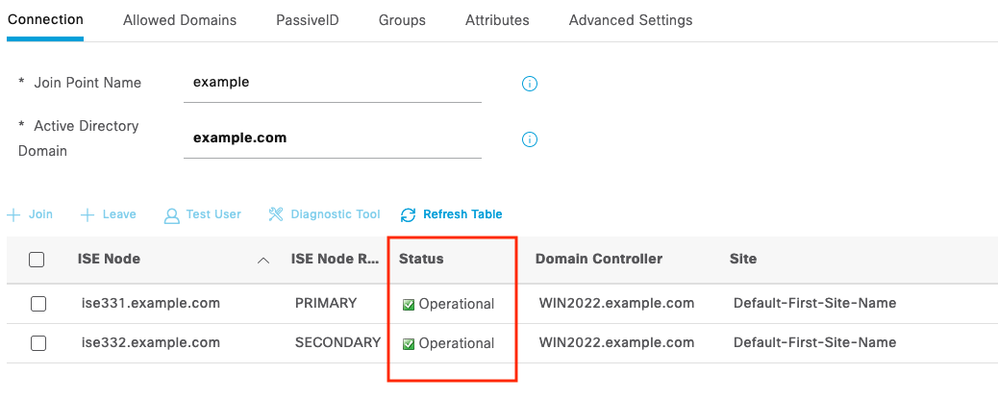

4. Lo stato di AD è Operativo.

Active Directory 4

Active Directory 4

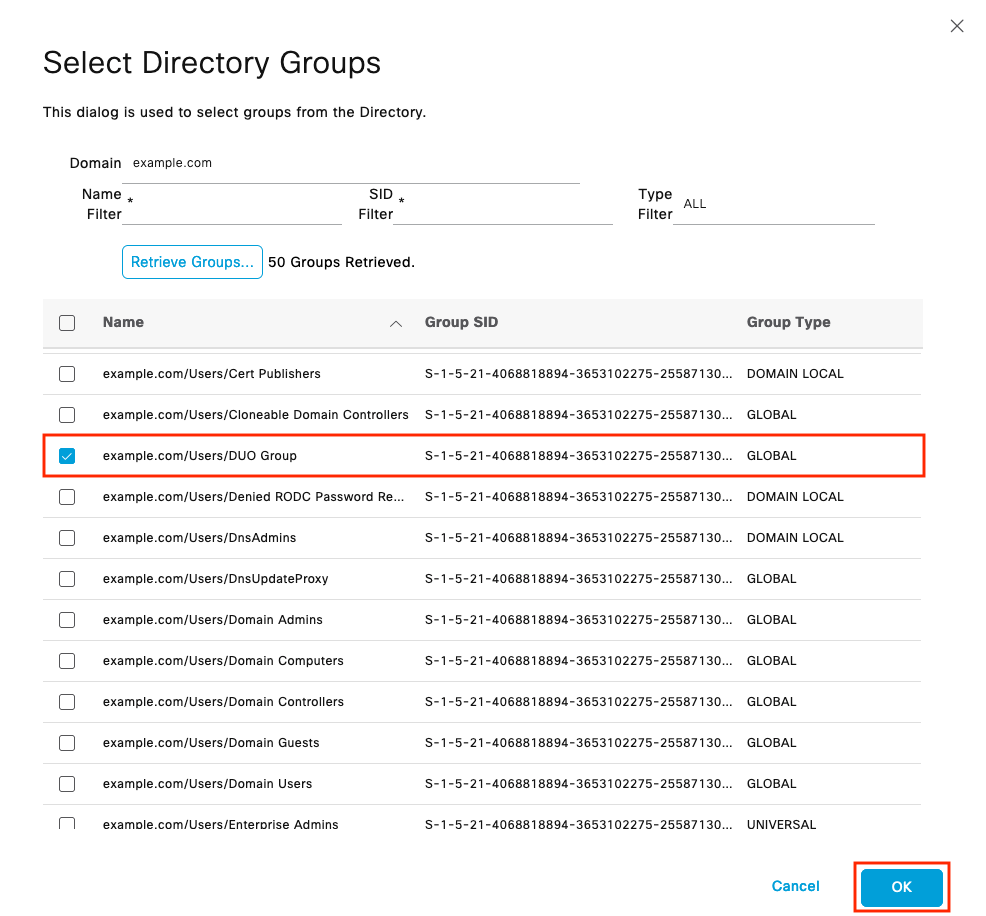

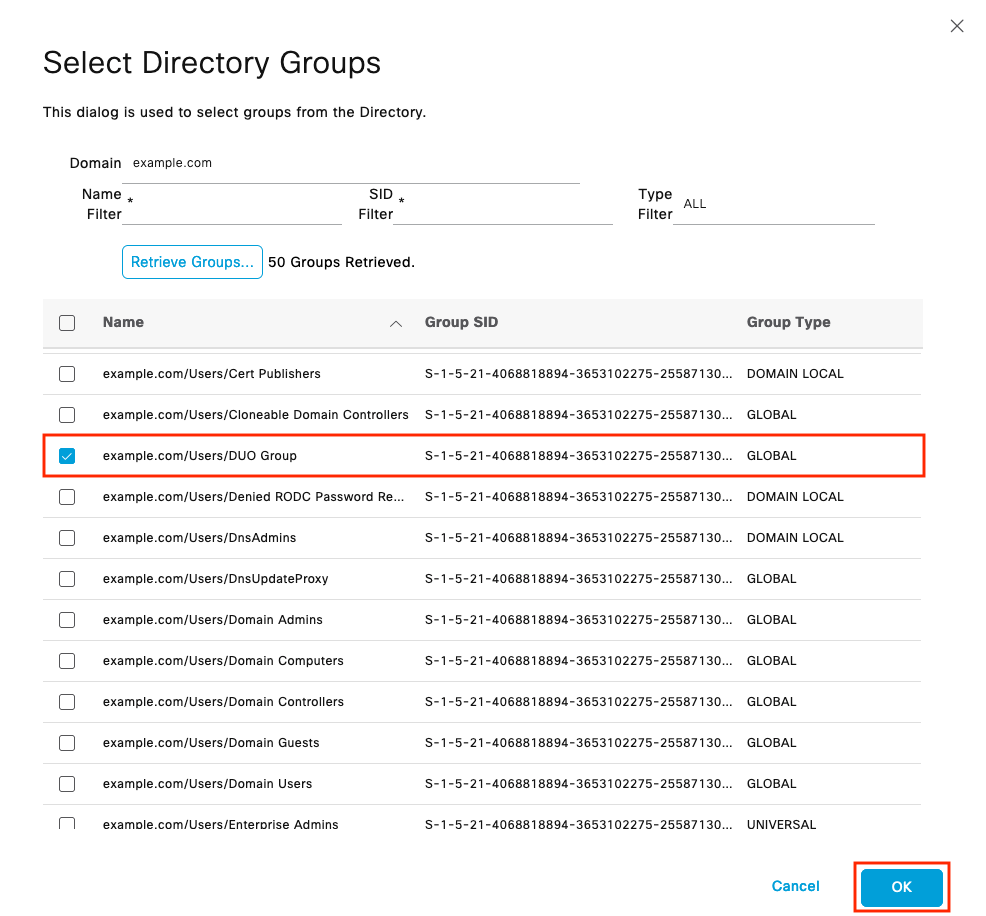

5. Passare a Gruppi > Aggiungi > Seleziona gruppi da directory > Recupera gruppi. Selezionare le caselle di controllo relative ai gruppi AD di propria scelta (utilizzati per sincronizzare gli utenti e per i criteri di autorizzazione), come illustrato in questa immagine.

Active Directory 5

Active Directory 5

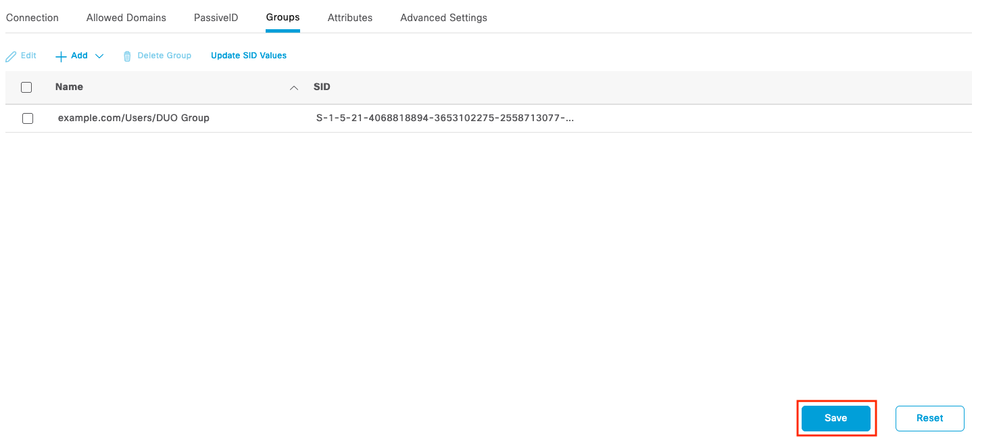

6. Fare clic su Salva per salvare i gruppi AD recuperati.

Active Directory 6

Active Directory 6

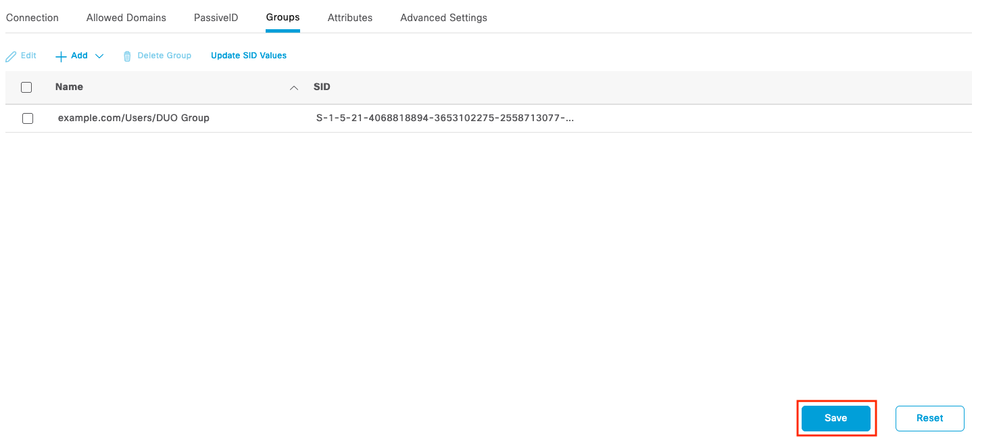

Abilita Open API

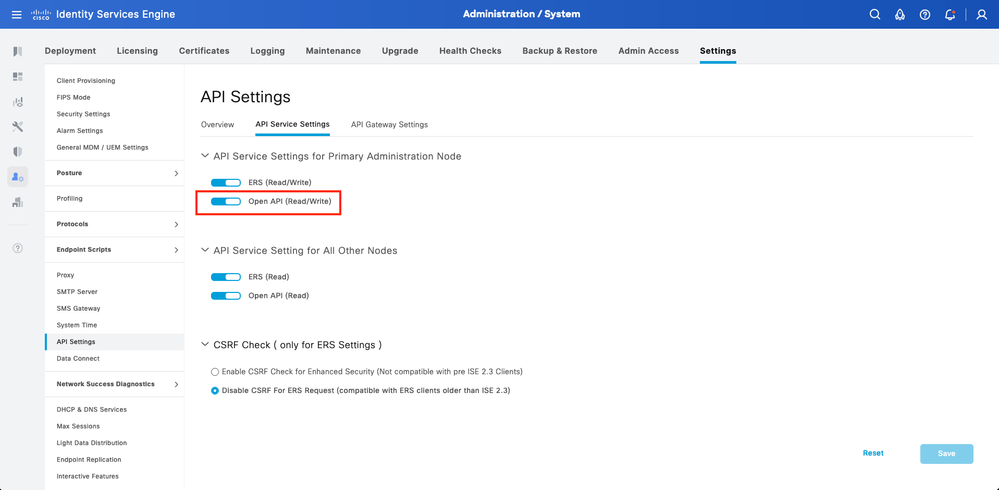

Selezionare Amministrazione > Sistema > Impostazioni > Impostazioni API > Impostazioni servizio API. Abilitare Open API e fare clic su Save (Salva).

API aperta

API aperta

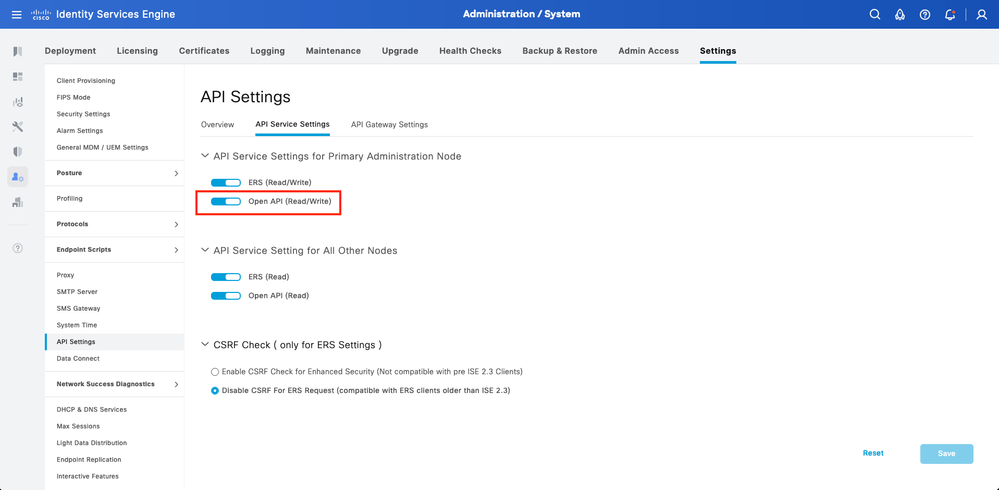

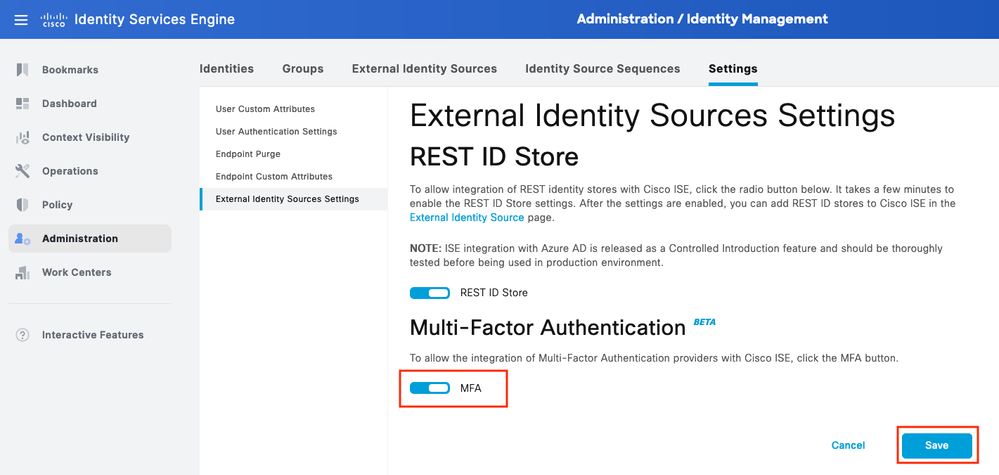

Abilita origine identità MFA

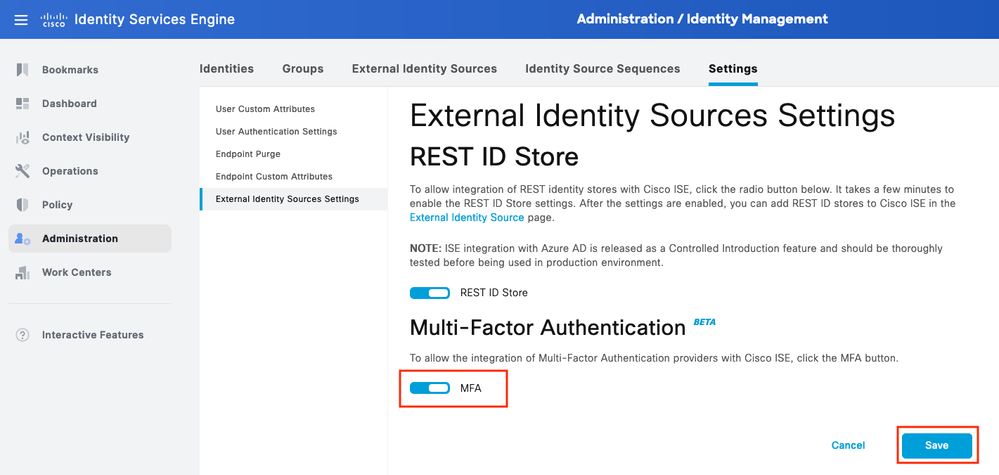

Passare a Amministrazione > Gestione identità > Impostazioni > Impostazioni origini identità esterne. Abilitare MFA e fare clic su Salva.

ISE MFA 1

ISE MFA 1

Configura origine identità esterna MFA

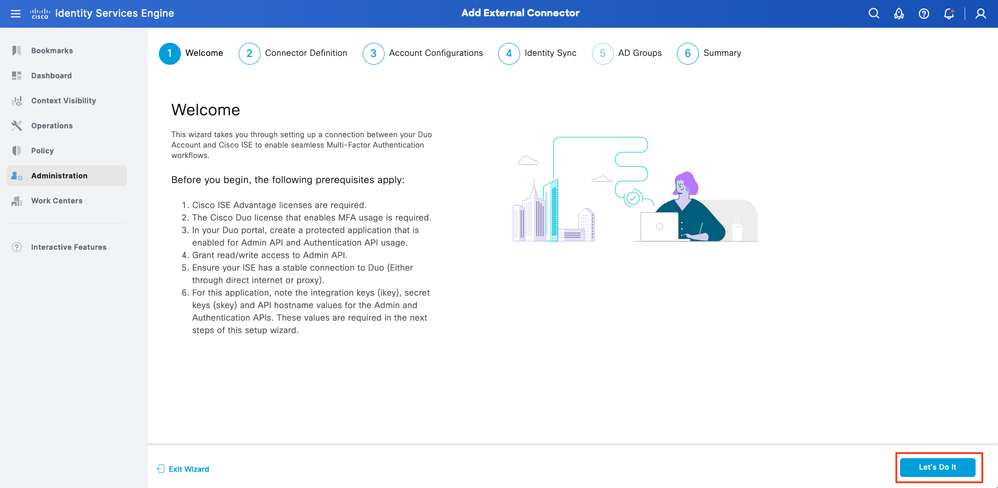

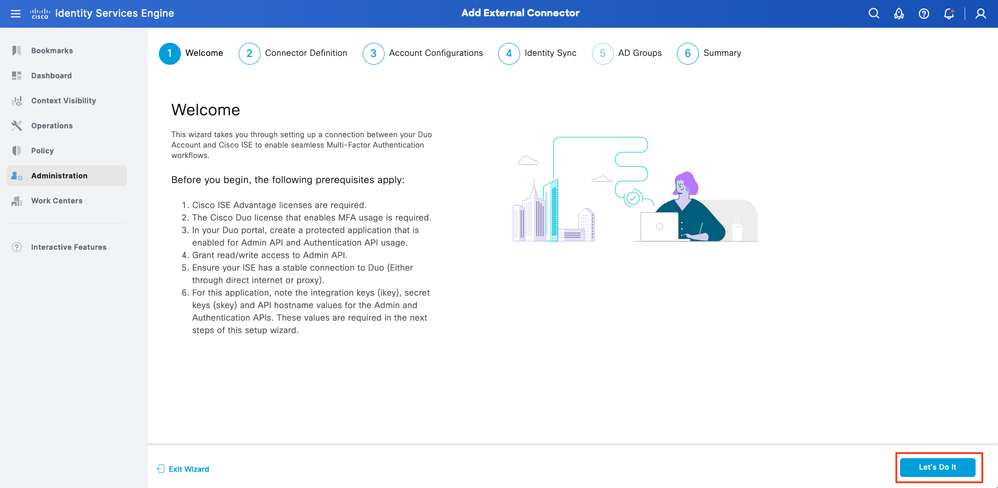

Passare a Amministrazione > Gestione delle identità > Origini identità esterne. Fare clic su Add. Nella schermata iniziale fare clic su Let's Do It.

Procedura guidata ISE Duo 1

Procedura guidata ISE Duo 1

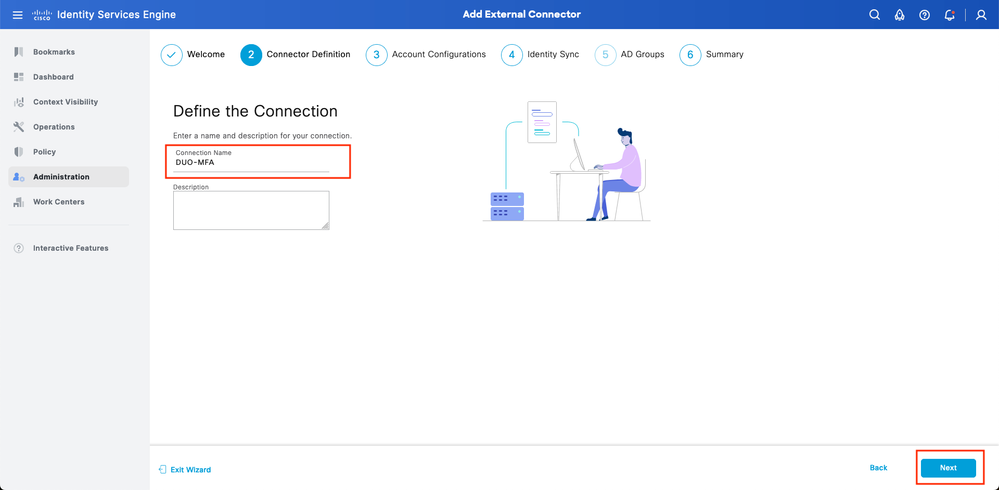

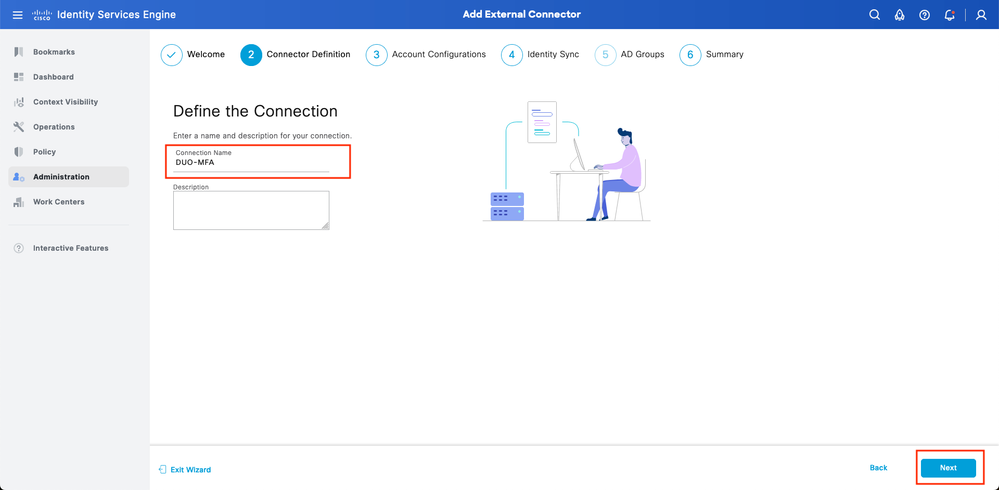

Nella schermata successiva configurare Connection Name (Nome connessione) e fare clic su Next (Avanti).

ISE Duo - procedura guidata 2

ISE Duo - procedura guidata 2

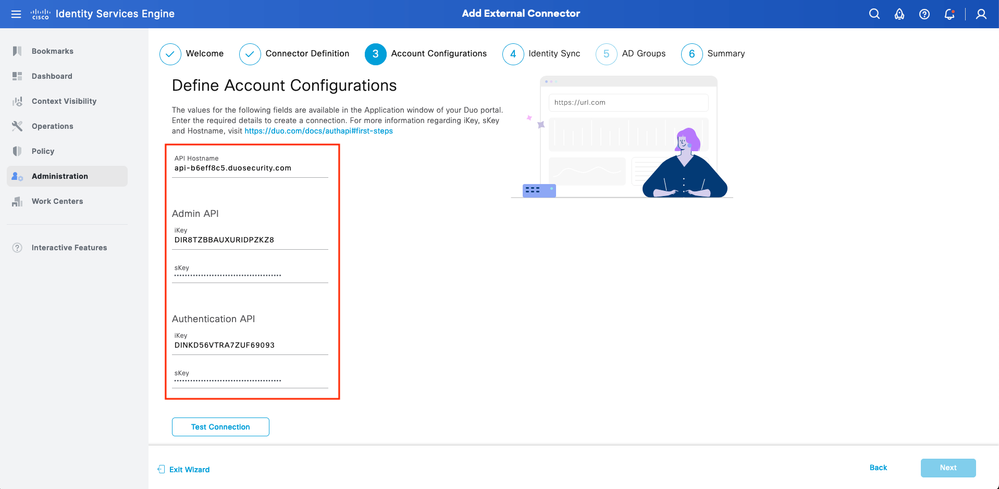

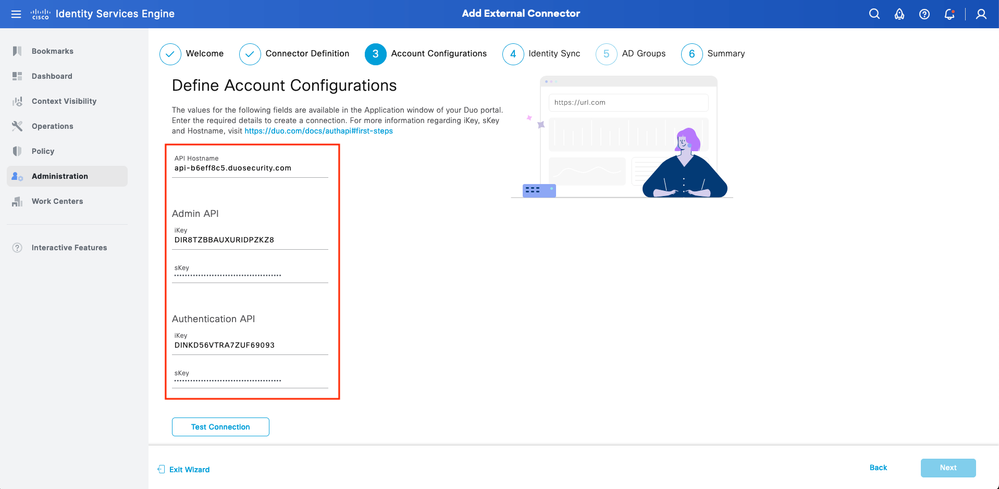

Configurare i valori di API Hostname, Cisco ISE Admin API Integration and Secret Keys, Cisco ISE Auth API Integration e Secret Keys da Select Applications to Protect step.

Procedura guidata ISE Duo 3

Procedura guidata ISE Duo 3

Fare clic su Test connessione. Una volta completata la verifica della connessione, fare clic su Avanti.

Procedura guidata ISE Duo 4

Procedura guidata ISE Duo 4

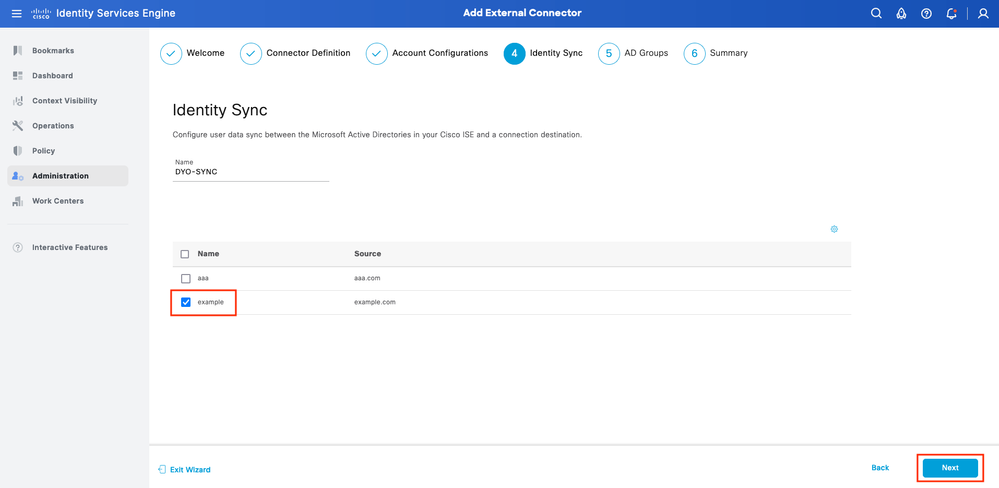

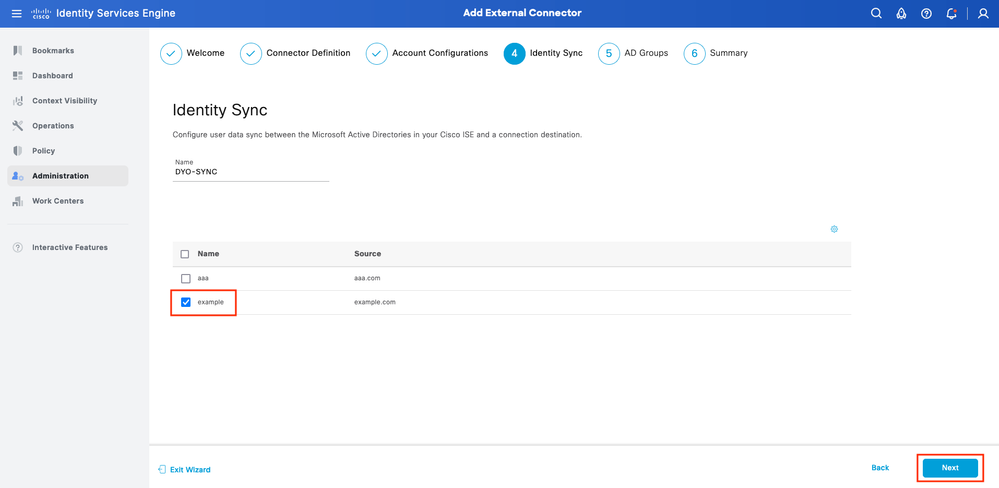

Configura sincronizzazione identità. Questo processo sincronizza gli utenti dai gruppi di Active Directory selezionati in Duo Account utilizzando le credenziali API fornite in precedenza. Selezionare Punto di join di Active Directory. Fare clic su Next (Avanti).

Nota: la configurazione di Active Directory non rientra nell'ambito del documento. Seguire questo documento per integrare ISE con Active Directory.

Procedura guidata ISE Duo 5

Procedura guidata ISE Duo 5

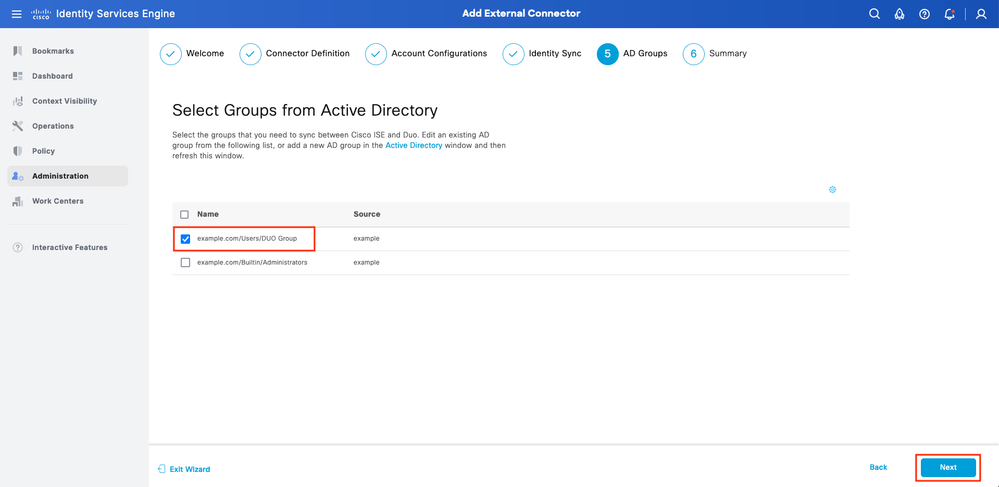

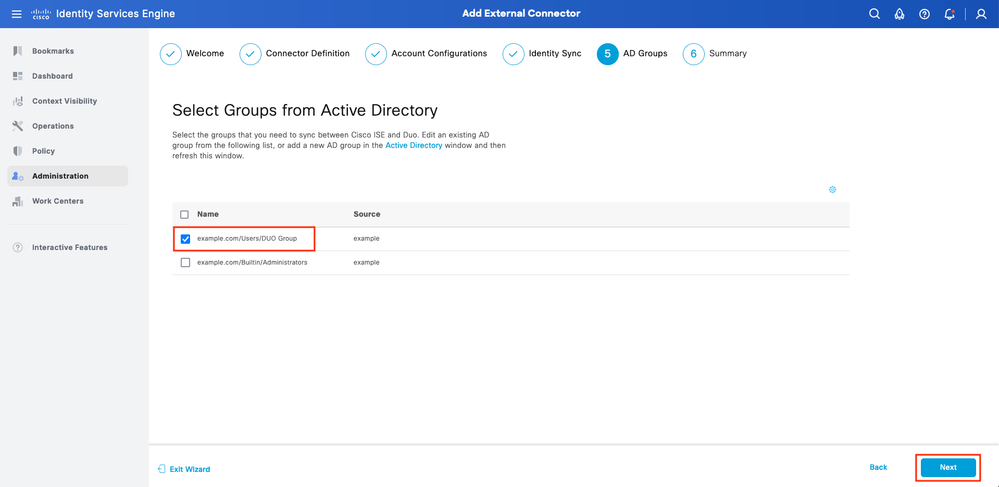

Selezionare Gruppi di Active Directory da cui si desidera sincronizzare gli utenti con Duo. Fare clic su Next (Avanti).

Procedura guidata ISE Duo 6

Procedura guidata ISE Duo 6

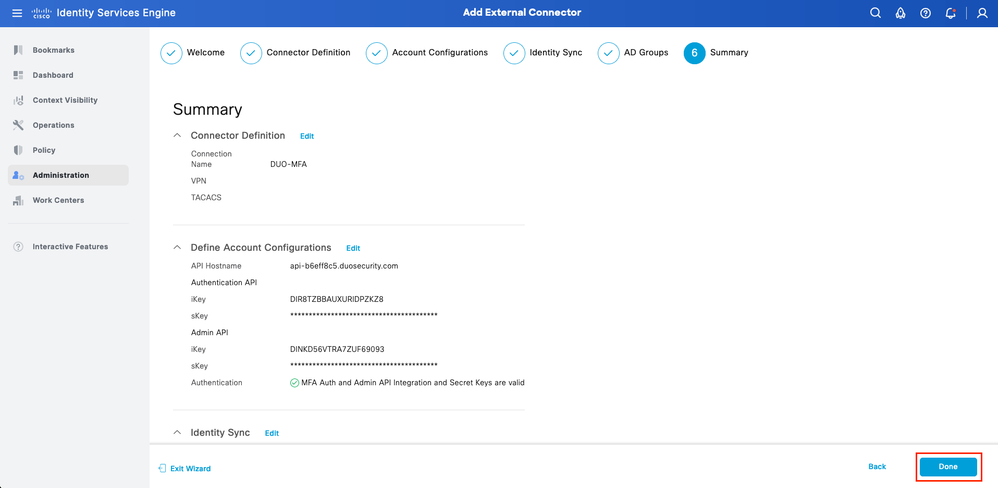

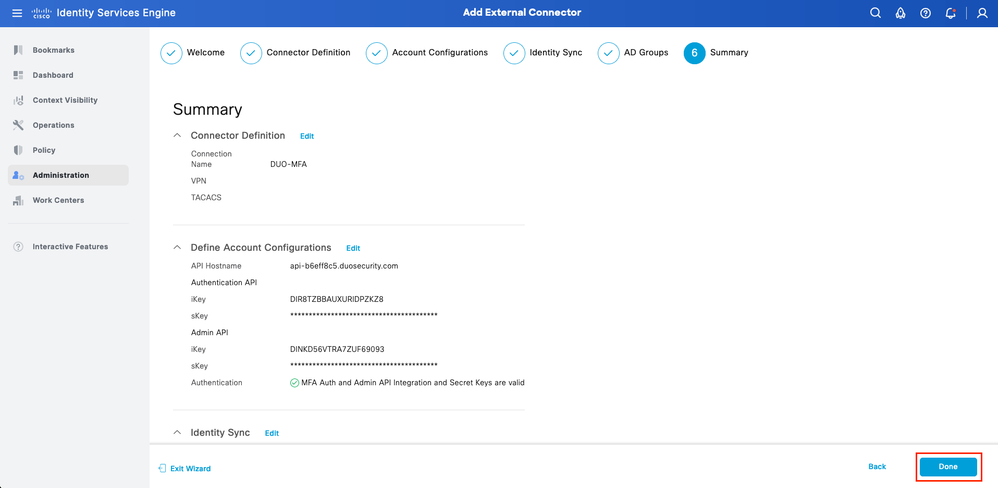

Verificare che le impostazioni siano corrette e fare clic su Done (Fine).

Procedura guidata ISE Duo 7

Procedura guidata ISE Duo 7

Registra utente in Duo

Nota: la registrazione utenti Duo esula dall'ambito del documento. Per ulteriori informazioni sulla registrazione degli utenti, consultare il documento. Ai fini del presente documento, viene utilizzata la registrazione utente manuale.

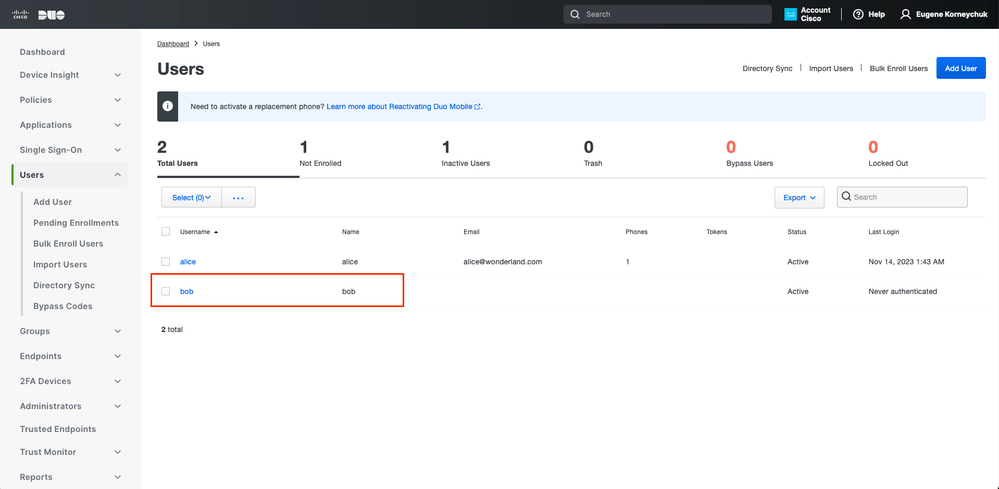

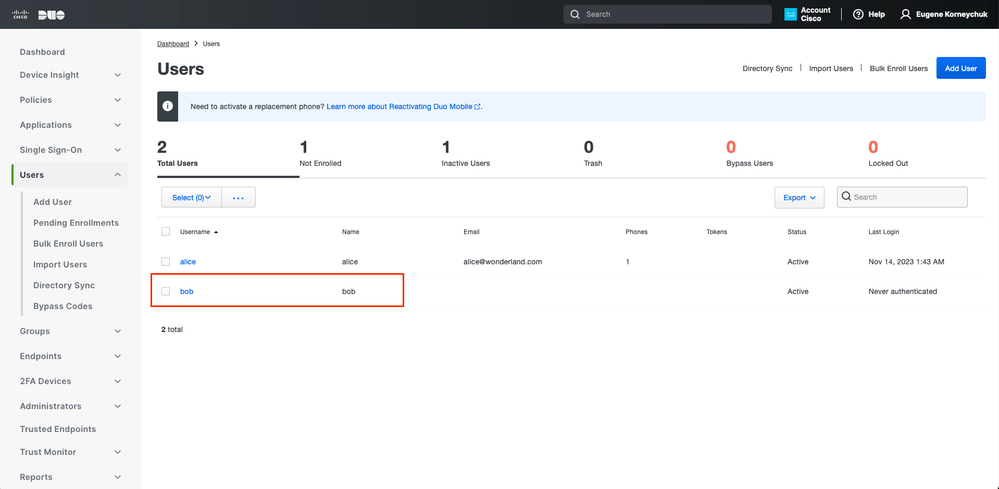

Aprire Duo Admin Dashboard. Passare a Dashboard > Utenti. Fare clic sull'utente sincronizzato da ISE.

Duo enroll 1

Duo enroll 1

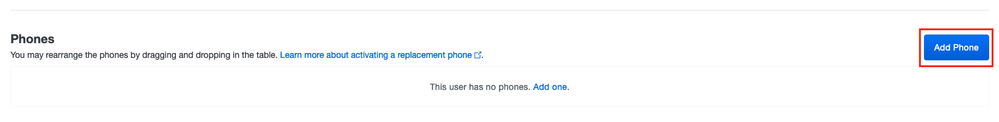

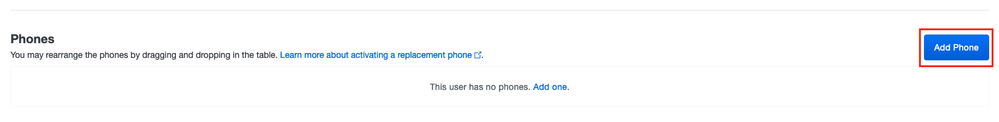

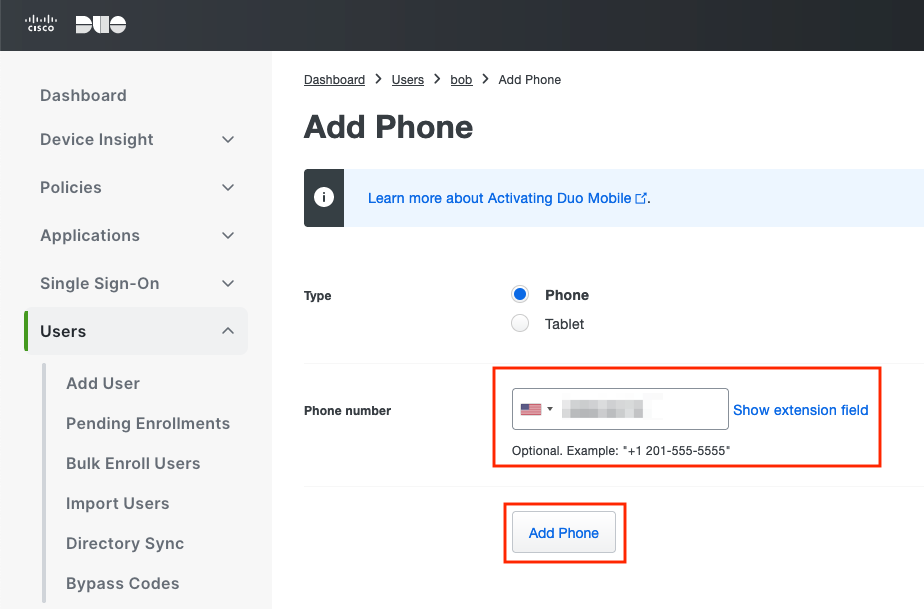

Scorri fino ai telefoni. Fai clic su Aggiungi telefono.

Duo enroll 2

Duo enroll 2

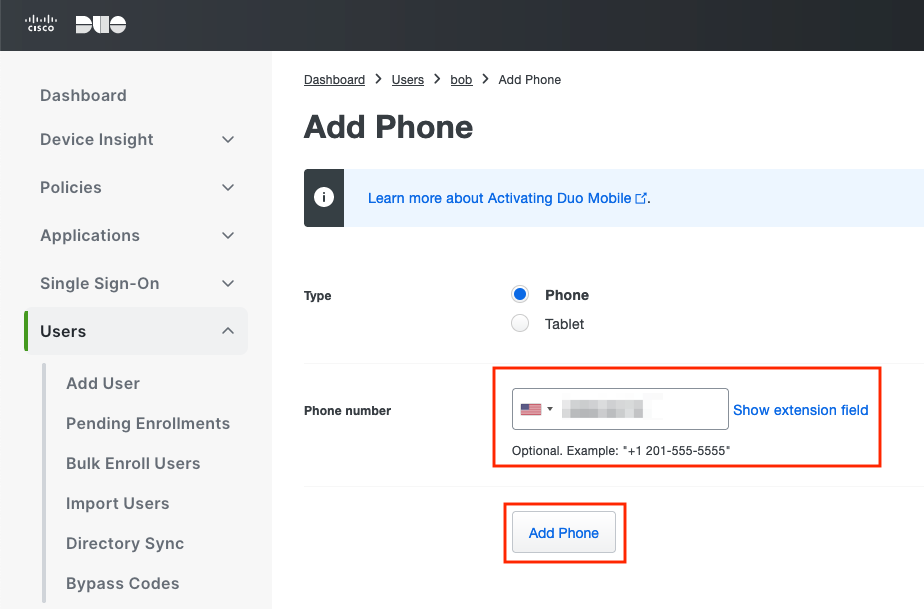

Immettere il numero di telefono e fare clic su Aggiungi telefono.

Duo Enroll 3

Duo Enroll 3

Configura set di criteri

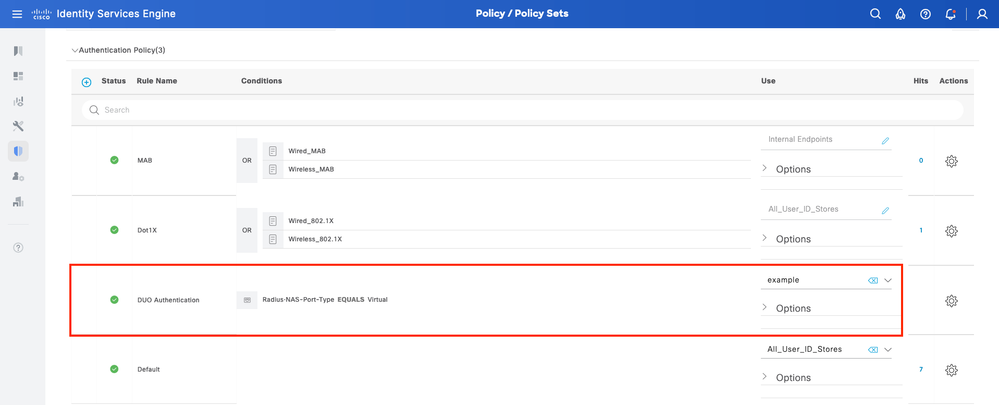

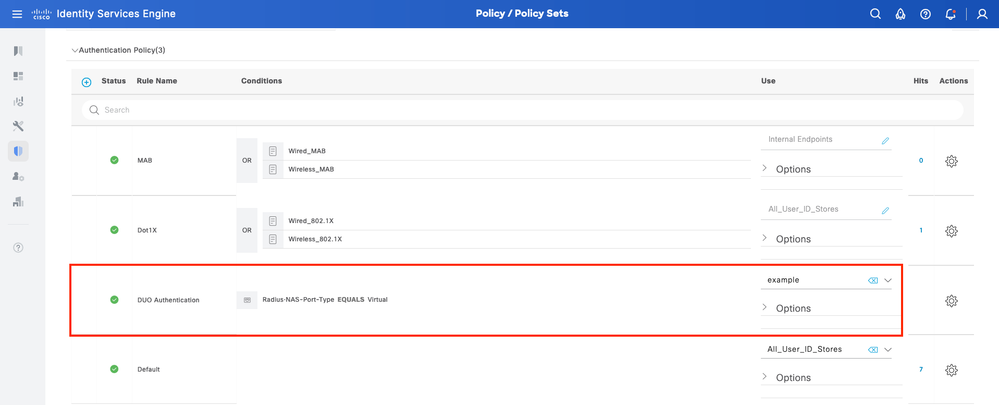

1. Configurare i criteri di autenticazione

Passare a Criterio > Set di criteri. Selezionare il set di criteri per il quale si desidera abilitare l'autenticazione a più fattori. Configurare i criteri di autenticazione con l'archivio identità di autenticazione primario come Active Directory.

Set di criteri 1

Set di criteri 1

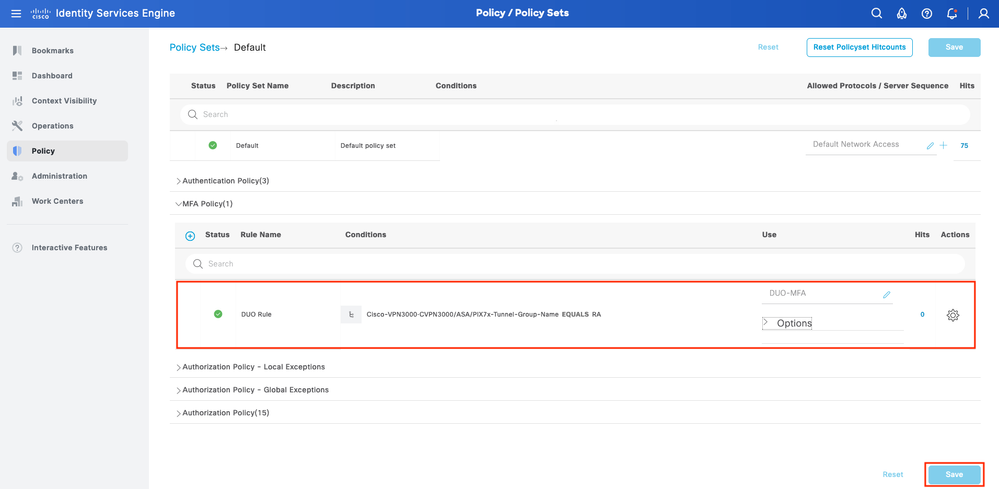

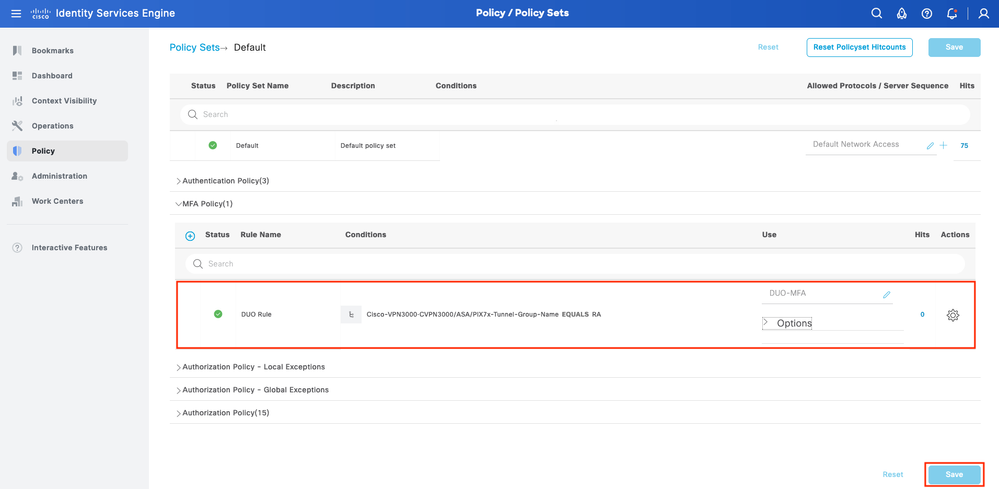

2. Configurare i criteri MFA

Una volta che l'autenticazione a più fattori è stata abilitata su ISE, è disponibile una nuova sezione in ISE Policy Sets. Espandere Politica di assistenza macrofinanziaria e fare clic su + per aggiungere la Politica di assistenza macrofinanziaria. Configurare le condizioni MFA a scelta, selezionare DUO-MFA configurato in precedenza nella sezione Uso. Fare clic su Save.

Policy ISE

Policy ISE

Nota: i criteri configurati in precedenza si basano sul gruppo di tunnel denominato RA. Gli utenti connessi al gruppo di tunnel RA sono obbligati a eseguire l'autenticazione a più fattori. La configurazione ASA/FTD non rientra nell'ambito di questo documento. Utilizzare questo documento per configurare ASA/FTD

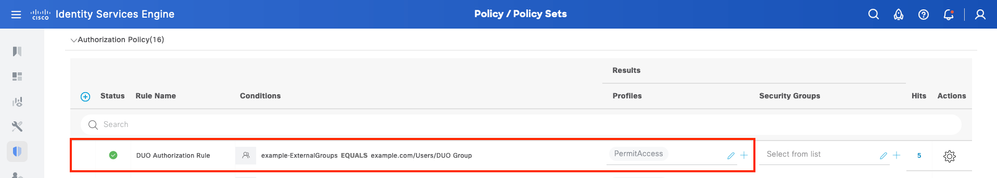

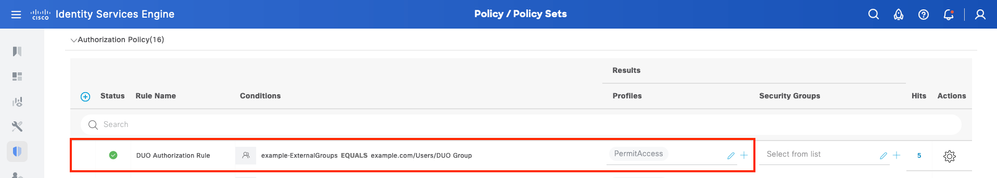

3. Configurare i criteri di autorizzazione

Configurare i criteri di autorizzazione con la condizione e le autorizzazioni del gruppo di Active Directory desiderate.

Set di criteri 3

Set di criteri 3

Limitazioni

Al momento della stesura del presente documento:

1. Come metodo di autenticazione di secondo fattore sono supportati solo Duo push e telefono

2. Non viene eseguito il push di alcun gruppo in Duo Cloud. È supportata solo la sincronizzazione utente

3. Sono supportati solo i seguenti casi di utilizzo dell'autenticazione a più fattori:

- autenticazione utente VPN

- Autenticazione accesso amministratore TACACS+

Verifica

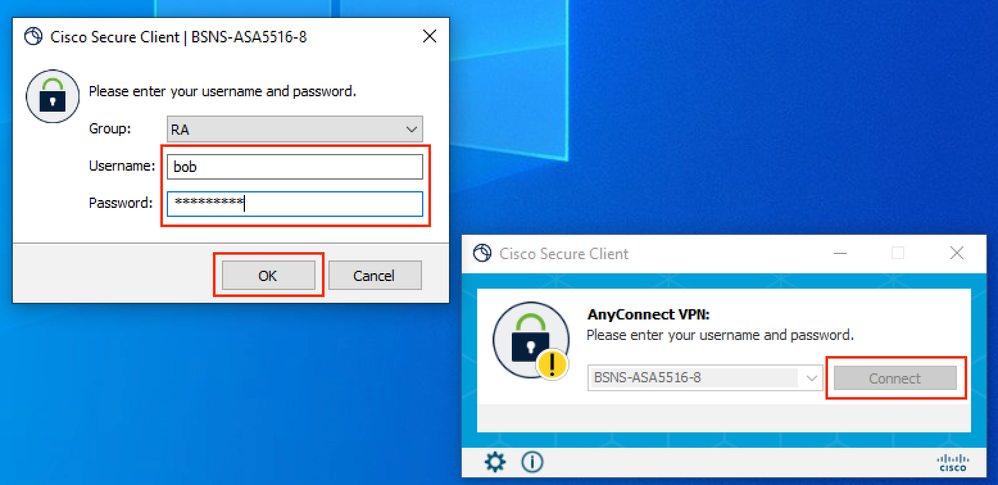

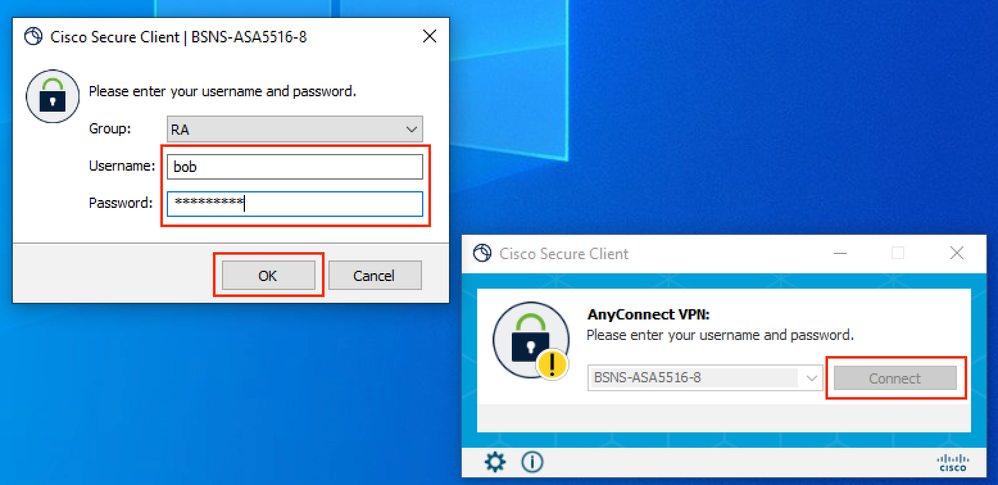

Aprire Cisco Secure Client, fare clic su Connect (Connetti). Specificare Nome utente e Password e fare clic su OK.

Client VPN

Client VPN

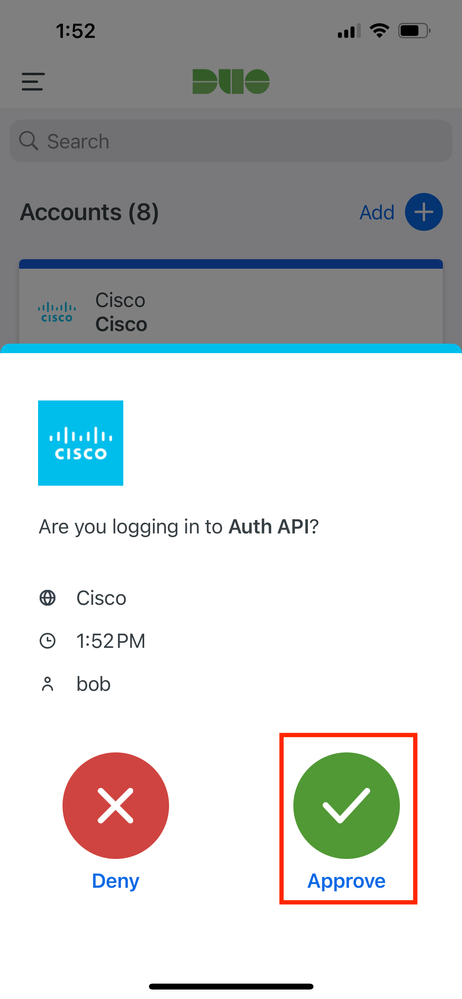

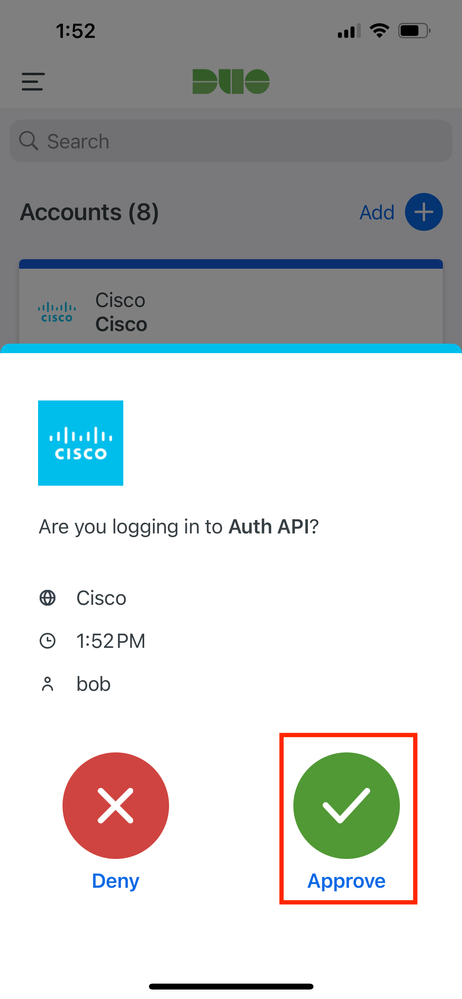

Gli utenti del dispositivo mobile devono ricevere una notifica Push Duo. Approvare. Connessione VPN stabilita.

Duo Push

Duo Push

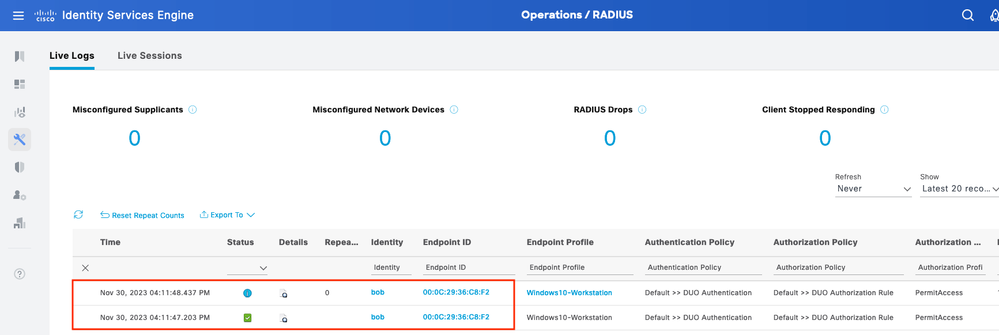

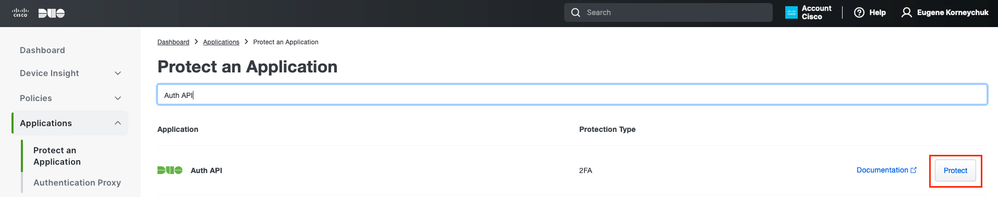

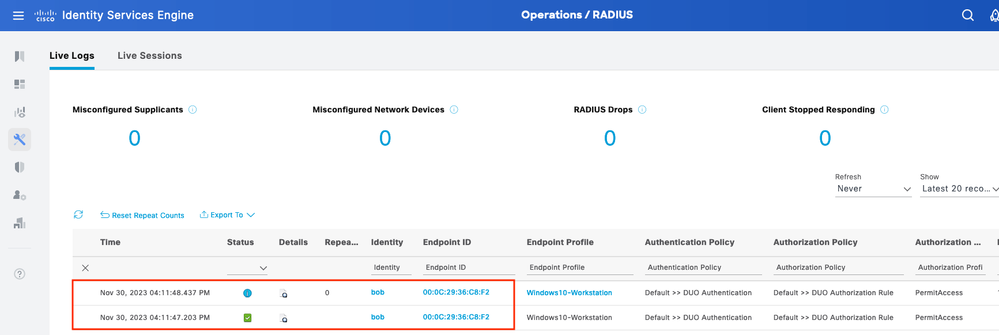

Selezionare ISE Operations > Live Logs per confermare l'autenticazione dell'utente.

Registri attivi 1

Registri attivi 1

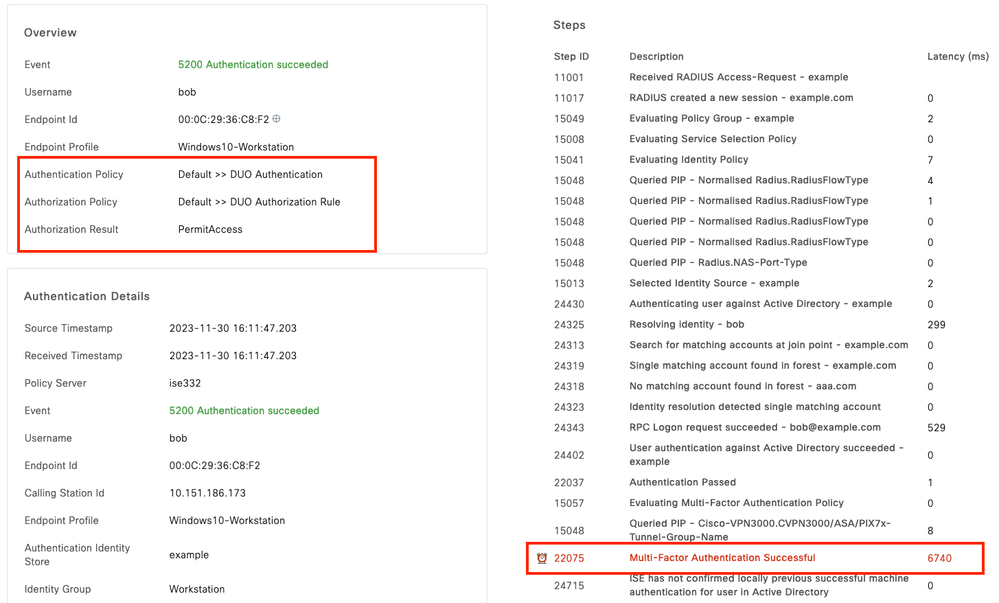

Fare clic su Dettagli report di autenticazione, verificare i criteri di autenticazione, i criteri di autorizzazione e i risultati delle autorizzazioni. Scorrere i passaggi a destra. Per confermare l'esito positivo dell'AMF, deve essere presente la riga seguente:

Multi-Factor Authentication riuscito

Live Log 2

Live Log 2

Risoluzione dei problemi

Debug da abilitare su ISE.

| Scenario d'uso |

Componente log |

File di log |

Messaggi di log chiave |

| Registri correlati a AMF |

motore delle regole |

ise-psc.log |

DuoMfaAuthApiUtils -::::- Richiesta inviata a Duo Client Manager

DuoMfaAuthApiUtils —> Risposta Duo |

| Registri correlati ai criteri |

prrt-JNI |

port-management.log |

ProcessoreRichiestaCriterioMfaRadius

ProcessoreRichiestaCriteriMfaTACACS |

| Log relativi all'autenticazione |

runtime-AAA |

port-server.log |

MfaAuthenticator::suAuthenticateEvent

MfaAuthenticator::sendAuthenticateEvent

MfaAuthenticator::onResponseEvaluatePolicyEvent |

| Duo - Autenticazione, registri correlati a Sincronizzazione ID |

|

duo-sync-service.log |

|

Feedback

Feedback