Introduzione

In questo documento viene descritto come configurare e assegnare i tag SGT (Security Group Tags) alle sessioni di ID passivo tramite i criteri di autorizzazione in ISE 3.2.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Cisco ISE 3.2

- ID passivo, TrustSec e PxGrid

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Cisco ISE 3.2

- FMC 7.0.1

- WS-C3850-24P con versione 16.12.1

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

Cisco Identity Services Engine (ISE) 3.2 è la versione minima che supporta questa funzionalità. Questo documento non descrive la configurazione di PassiveID, PxGrid e SXP. Per informazioni correlate, consultare la Guida dell'amministratore.

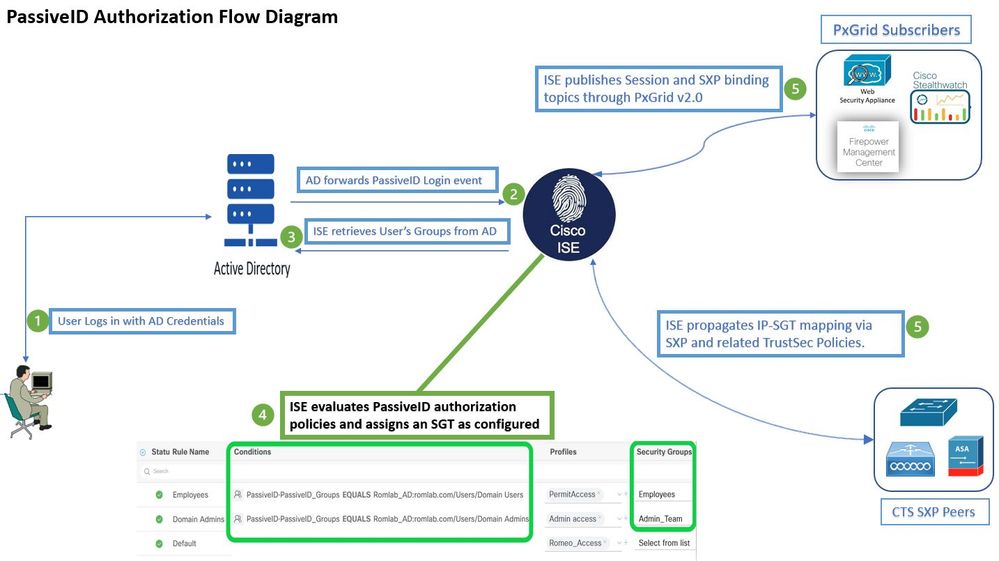

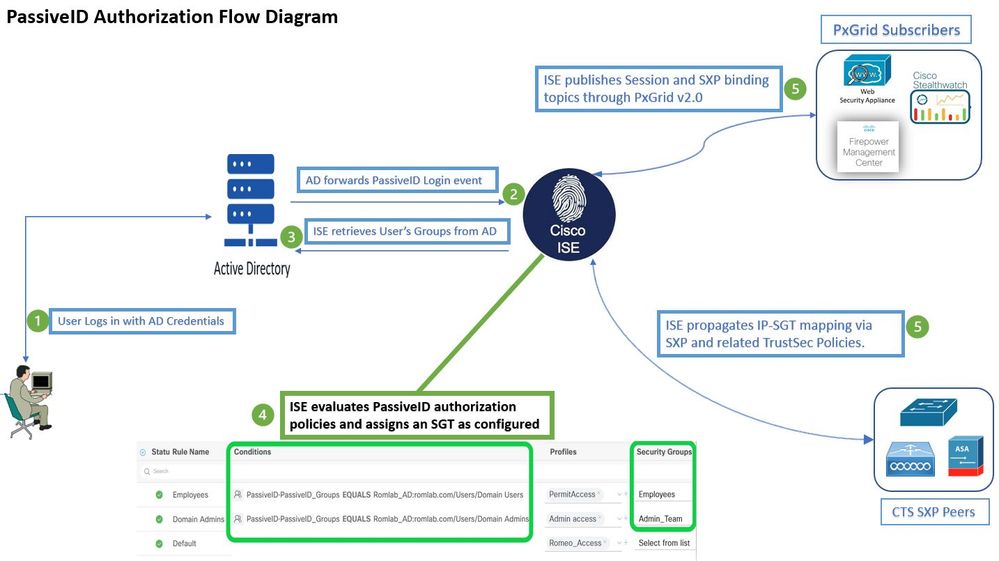

In ISE 3.1 o versioni precedenti, un tag SGT (Security Group Tag) può essere assegnato solo alla sessione Radius o all'autenticazione attiva, come 802.1x e MAB. Con ISE 3.2 è possibile configurare i criteri di autorizzazione per le sessioni di ID passivo in modo che, quando Identity Services Engine (ISE) riceve eventi di accesso utente da un provider quale WMI o agente AD Controller di dominio Active Directory, assegni un tag del gruppo di sicurezza (SGT) alla sessione di ID passivo in base all'appartenenza al gruppo di Active Directory (AD) dell'utente. I dettagli del mapping IP-SGT e del gruppo AD per l'ID passivo possono essere pubblicati nel dominio TrustSec tramite il protocollo SGT Exchange Protocol (SXP) e/o agli abbonati Platform Exchange Grid (pxGrid), ad esempio Cisco Firepower Management Center (FMC) e Cisco Secure Network Analytics (Stealthwatch).

Configurazione

Diagramma di flusso

Diagramma di flusso

Diagramma di flusso

Configurazioni

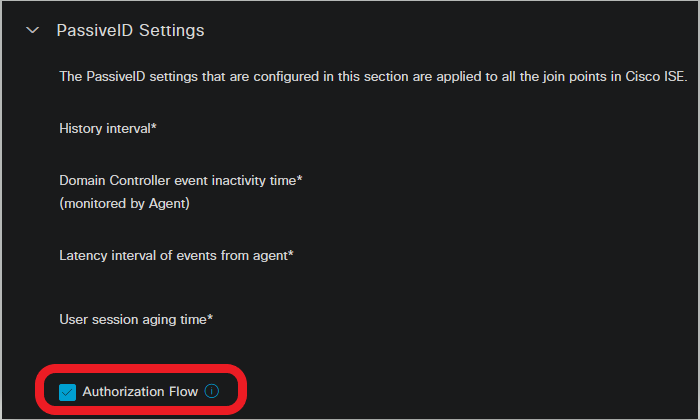

Abilitare il flusso di autorizzazione:

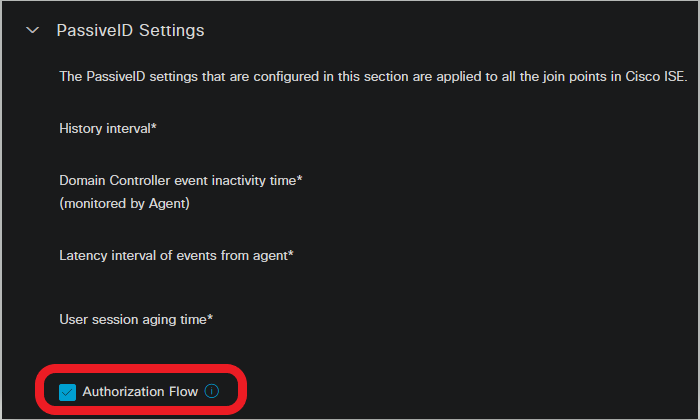

Passa a Active Directory > Advanced Settings > PassiveID Settings e controllare la Authorization Flow per configurare i criteri di autorizzazione per gli utenti di accesso con ID passivo. Questa opzione è disattivata per impostazione predefinita.

Abilita il flusso di autorizzazione

Abilita il flusso di autorizzazione

Nota: per il corretto funzionamento di questa funzionalità, assicurarsi di eseguire i servizi PassiveID, PxGrid e SXP nella distribuzione. È possibile verificare questa condizione in Administration > System > Deployment .

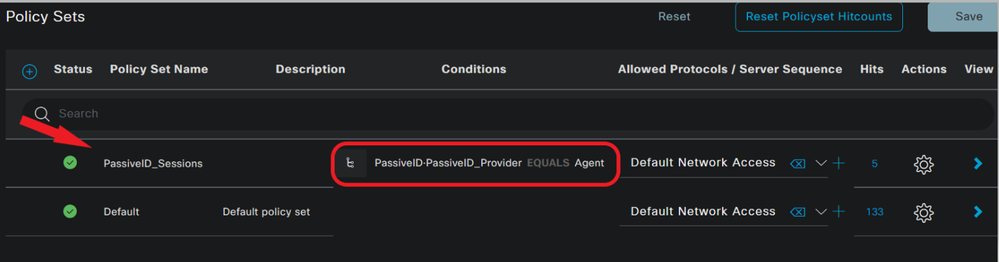

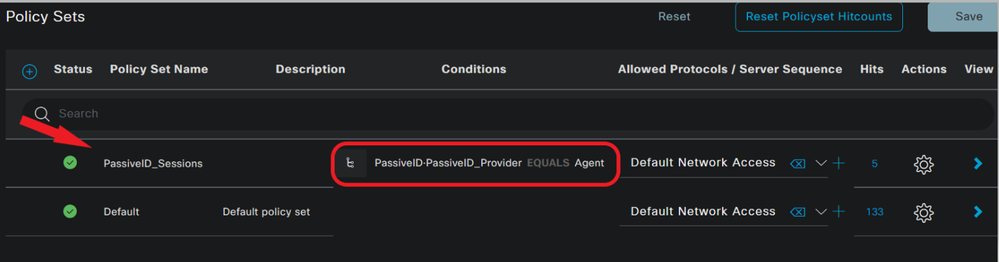

Configurazione set di criteri:

- Creare un set di criteri separato per l'ID passivo (scelta consigliata).

- Per Condizioni, utilizzare l'attributo

PassiveID·PassiveID_Provider e selezionare il tipo di provider.

Set di criteri

Set di criteri

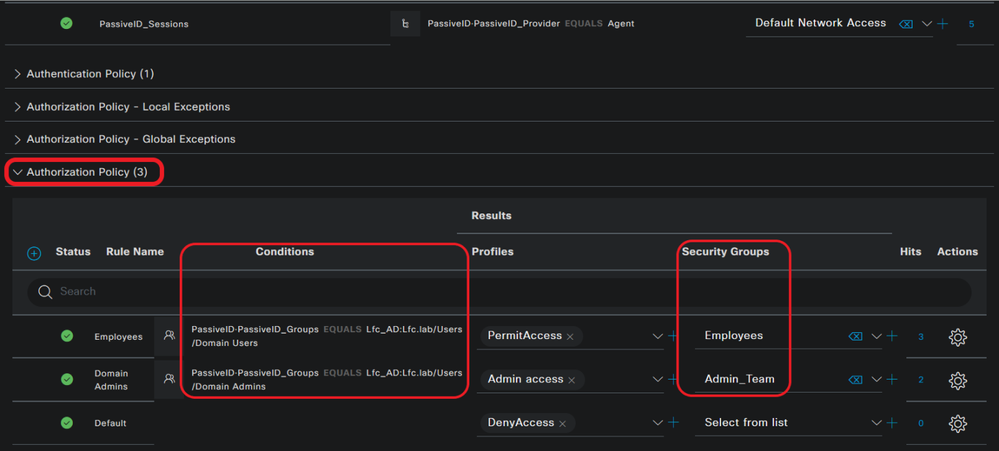

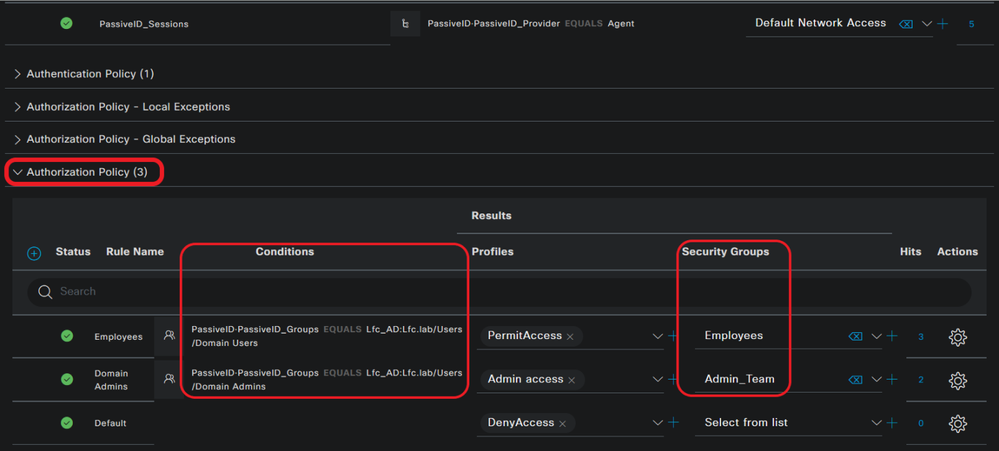

- Configurare le regole di autorizzazione per il set di criteri creato nel passaggio 1.

- Creare una condizione per ogni regola e utilizzare il dizionario ID passivo basato su gruppi AD, nomi utente o entrambi.

- Assegnare un tag del gruppo di sicurezza per ogni regola e salvare le configurazioni.

Criteri di autorizzazione

Criteri di autorizzazione

Nota: i criteri di autenticazione non sono rilevanti in quanto non vengono utilizzati in questo flusso.

Nota: è possibile utilizzare PassiveID_Username, PassiveID_Groups,o PassiveID_Provider attributi per creare le regole di autorizzazione.

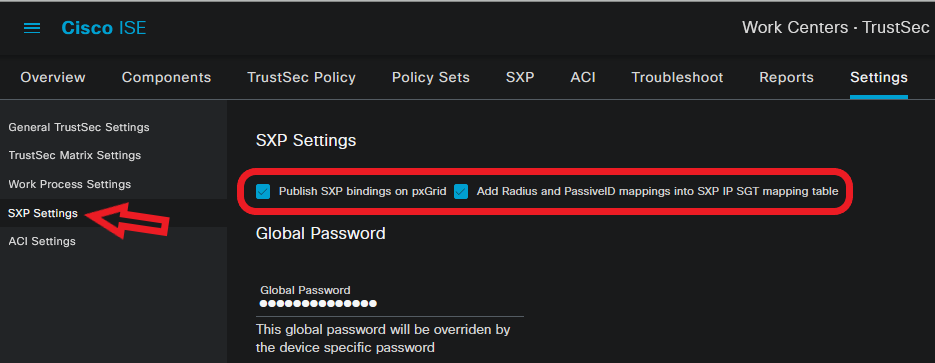

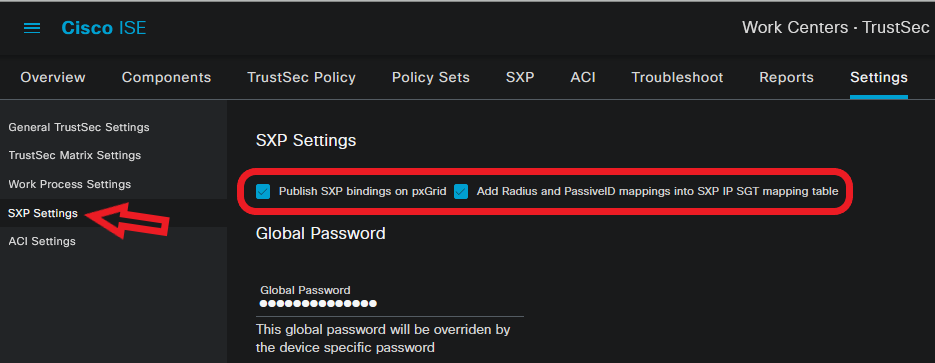

4. Passare a Work Centers > TrustSec > Settings > SXP Settings per attivare Publish SXP bindings on pxGrid e Add RADIUS and PassiveID Mappings into SXP IP SGT Mapping Table per condividere i mapping PassiveID con gli abbonati PxGrid e includerli nella tabella dei mapping SXP su ISE.

Impostazioni SXP

Impostazioni SXP

Verifica

Fare riferimento a questa sezione per verificare che la configurazione funzioni correttamente.

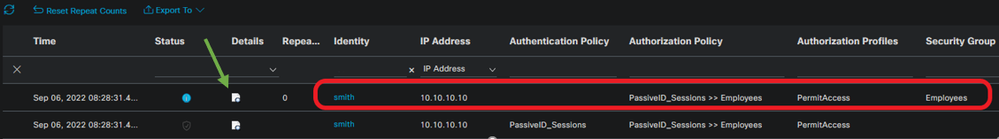

Verifica ISE

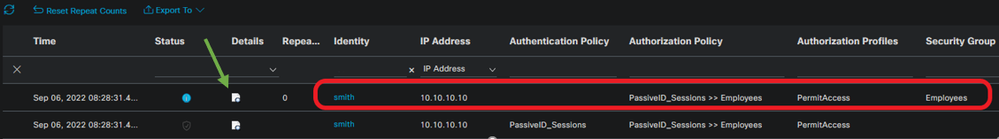

Dopo aver inviato gli eventi di accesso utente ad ISE da un provider quale WMI o agente AD Controller di dominio Active Directory, procedere alla verifica dei Live Log. Passa a Operations > Radius > Live Logs.

LiveLog Radius

LiveLog Radius

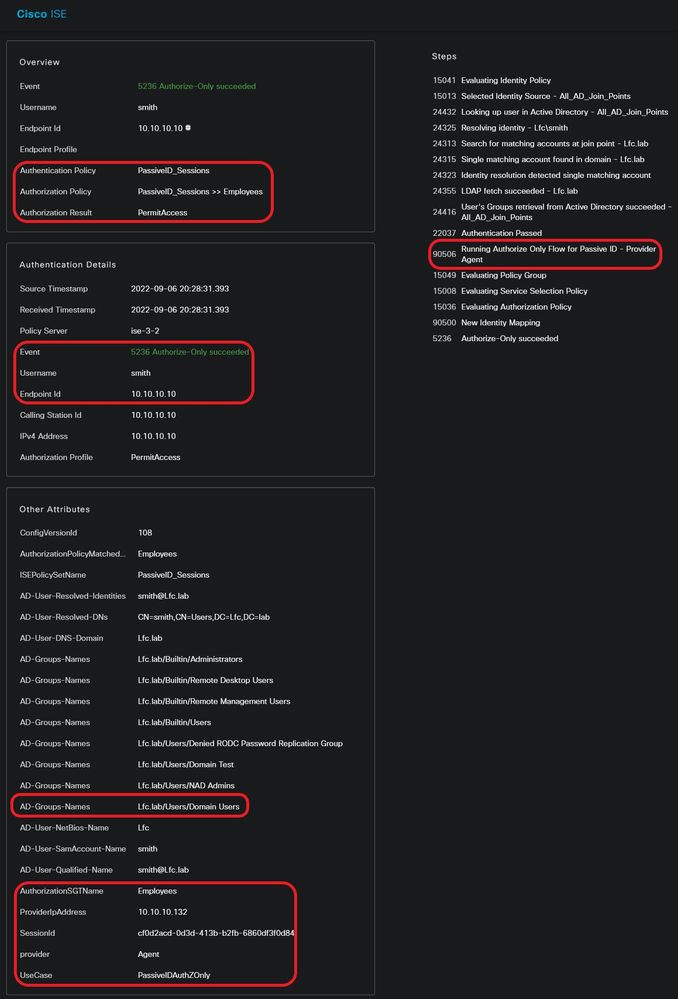

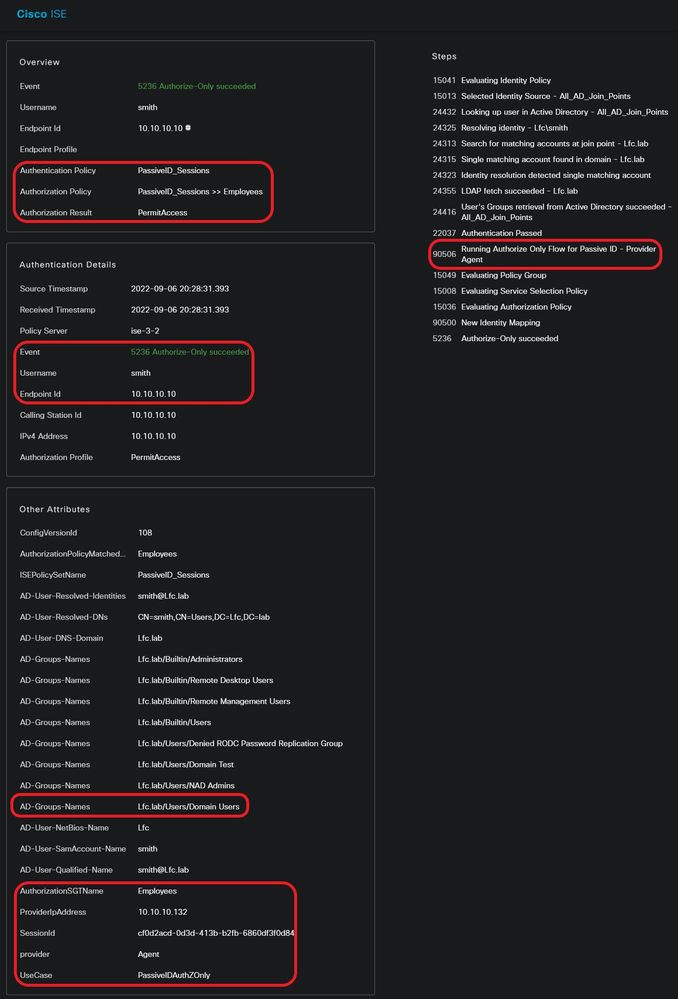

Fare clic sull'icona della lente di ingrandimento nella colonna Dettagli per visualizzare un report dettagliato per un utente, in questo esempio smith (Domain Users) come illustrato di seguito.

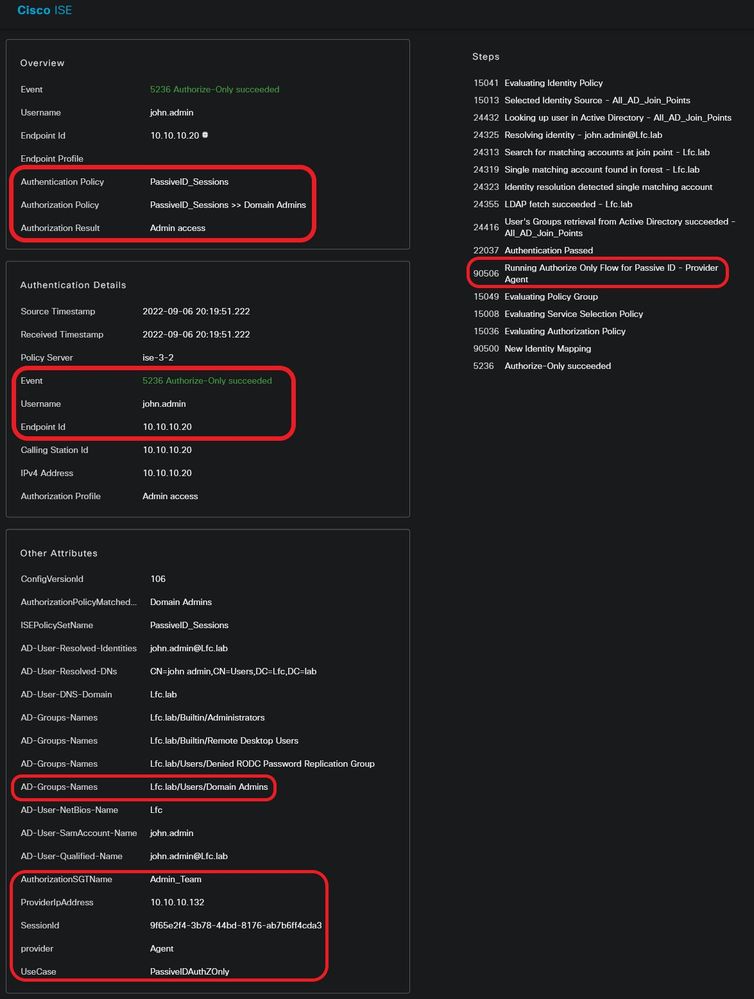

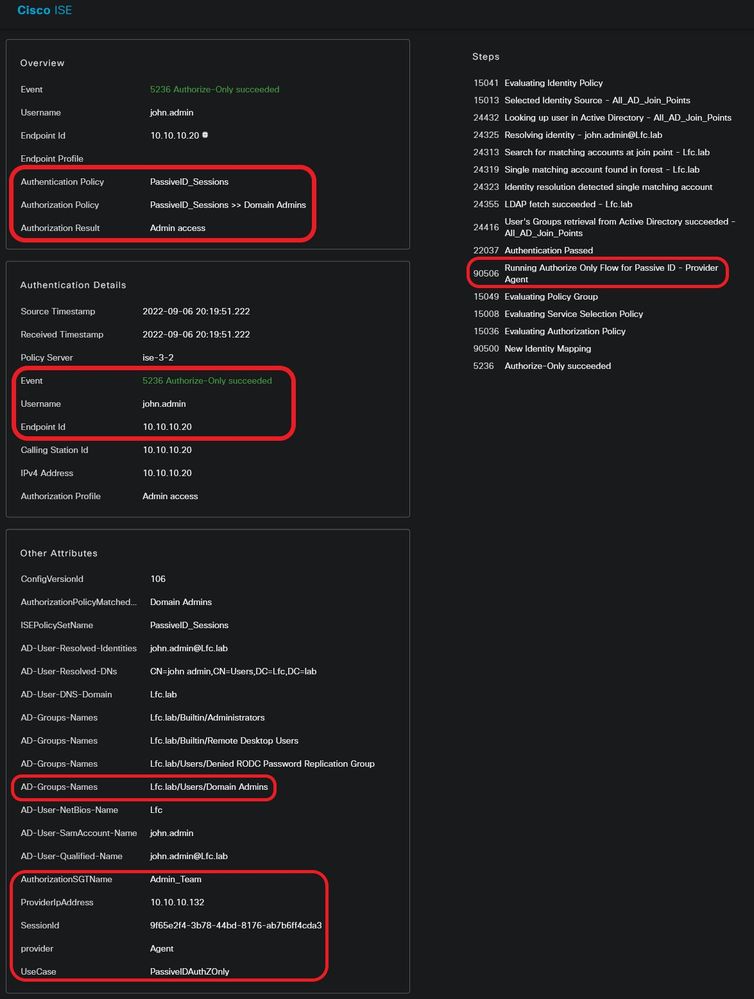

Report dettagliato per un altro utente (Domain Admins). Come illustrato di seguito, viene assegnato un SGT diverso in base ai criteri di autorizzazione configurati.

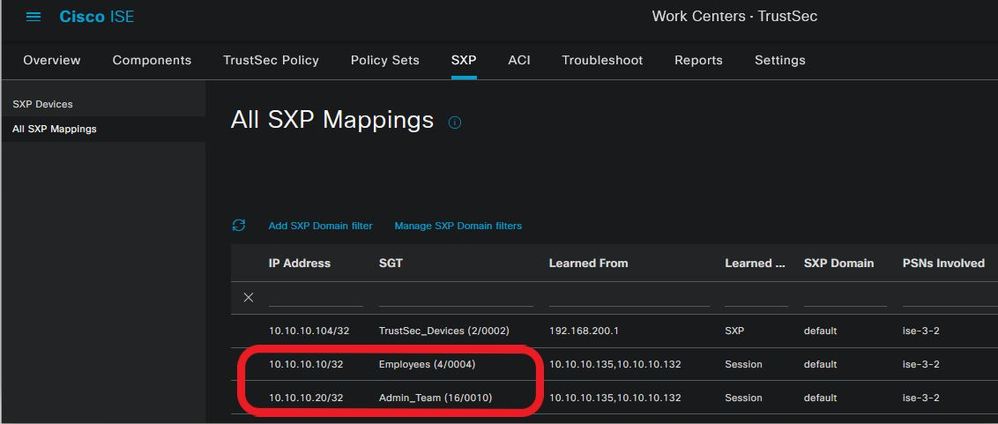

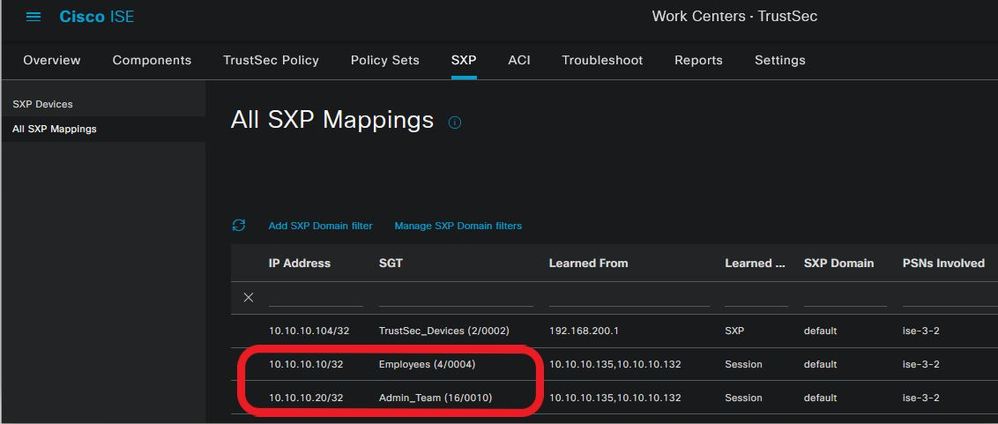

Verificare la tabella di mapping SGT/IP in ISE. Passa a Work Centers >TrustSec > All SXP Mappings.

Tabella Mapping SXP

Tabella Mapping SXP

Nota: gli eventi PassiveID di un provider API non possono essere pubblicati nei peer SXP. Tuttavia, i dettagli SGT di questi utenti possono essere pubblicati attraverso pxGrid.

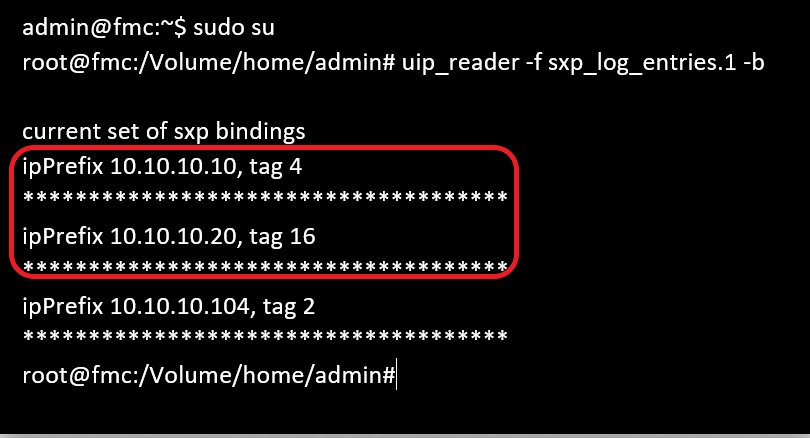

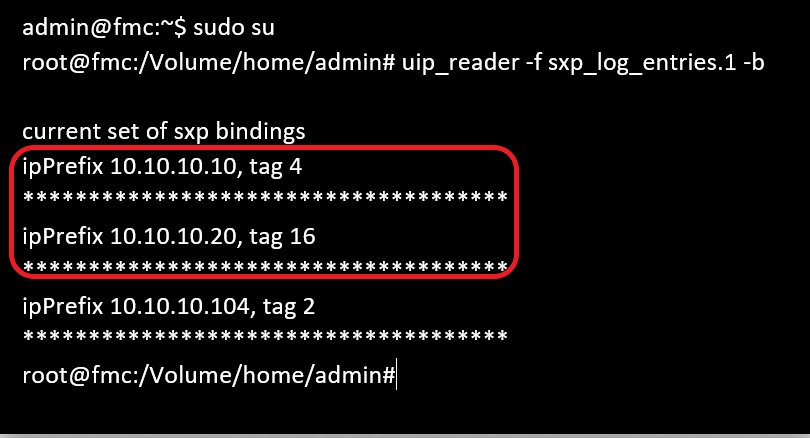

Verifica Sottoscrittore PxGrid

Questo frammento della CLI verifica che la FMC abbia appreso da ISE i mapping IP-SGT per le sessioni PassiveID precedentemente menzionate.

Verifica CLI FMC

Verifica CLI FMC

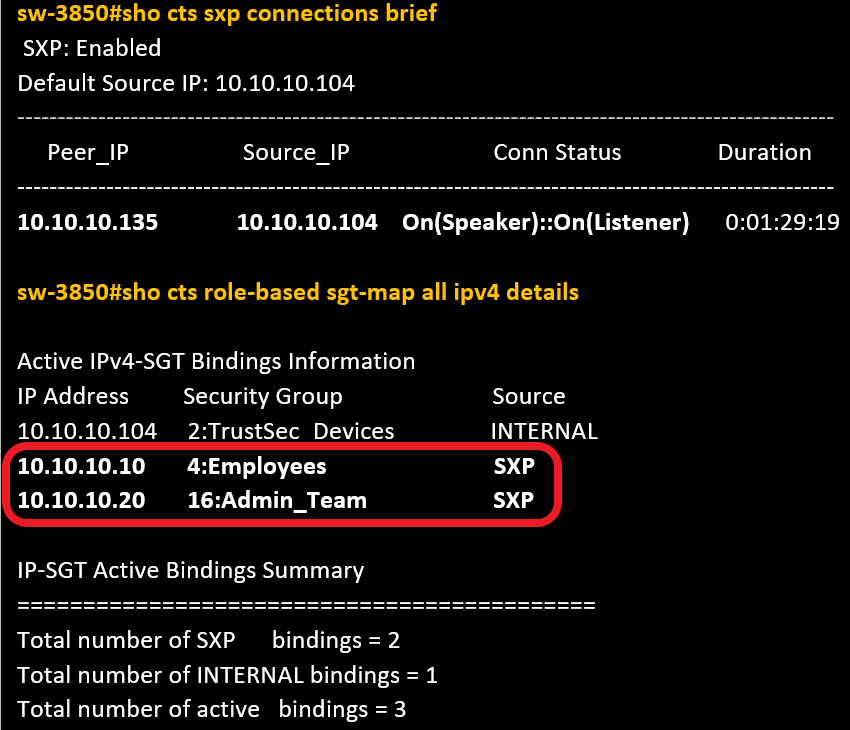

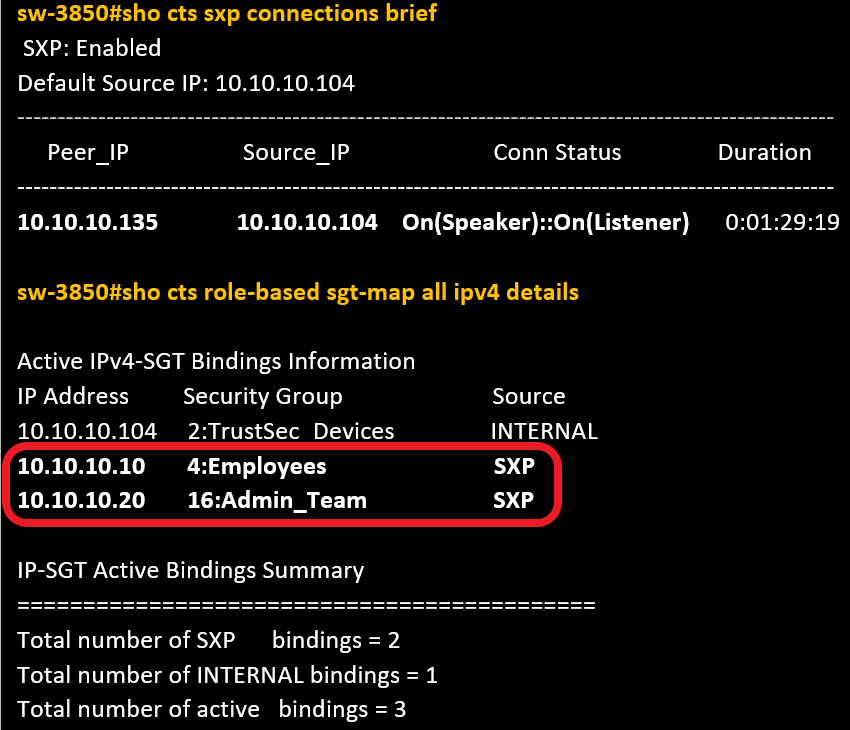

Verifica peer TrustSec SXP

Lo switch ha appreso i mapping IP-SGT per le sessioni PassiveID da ISE, come mostrato in questo estratto della CLI.

Verifica della CLI dello switch

Verifica della CLI dello switch

Nota: la configurazione dello switch per AAA e TrustSec non rientra nell'ambito di questo documento. Per le configurazioni correlate, consultare la Cisco TrustSec Guide.

Risoluzione dei problemi

Le informazioni contenute in questa sezione permettono di risolvere i problemi relativi alla configurazione.

Abilita debug su ISE

Passa a Administration > System > Logging > Debug Log Configuration per impostare i componenti successivi al livello specificato.

| Nodo |

Nome componente |

Livello log |

Nome file di log |

| ID passivo |

passiveid |

Traccia |

passiveid-*.log |

| PxGrid |

pxgrid |

Traccia |

pxgrid-server.log |

| SXP |

sxp |

Debug |

log.sxp |

Nota: al termine della risoluzione dei problemi, ripristinare i debug e selezionare il nodo correlato e fare clic su Reset to Default.

Registra frammenti

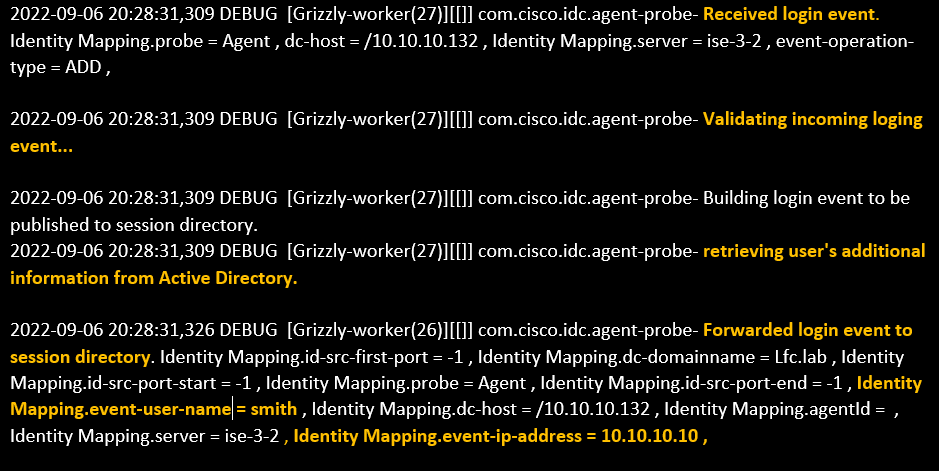

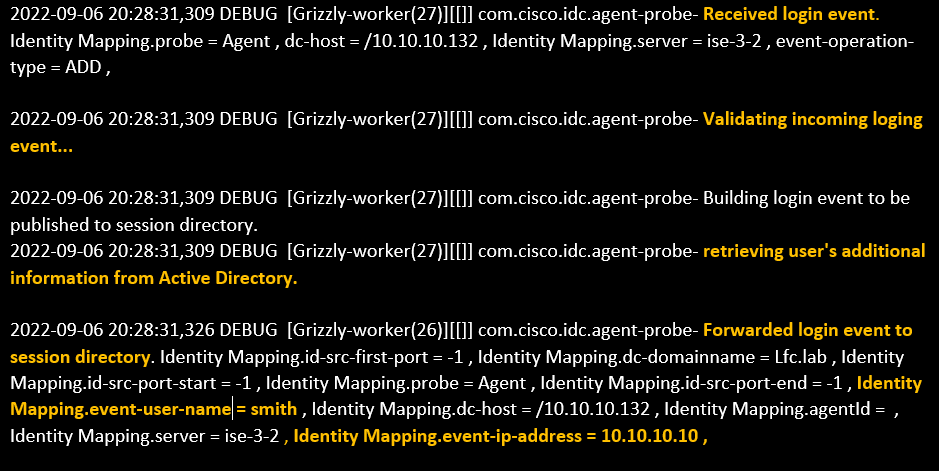

1. ISE riceve eventi di accesso dal fornitore:

File Passiveid-*.log:

File Passiveid-*.log

File Passiveid-*.log

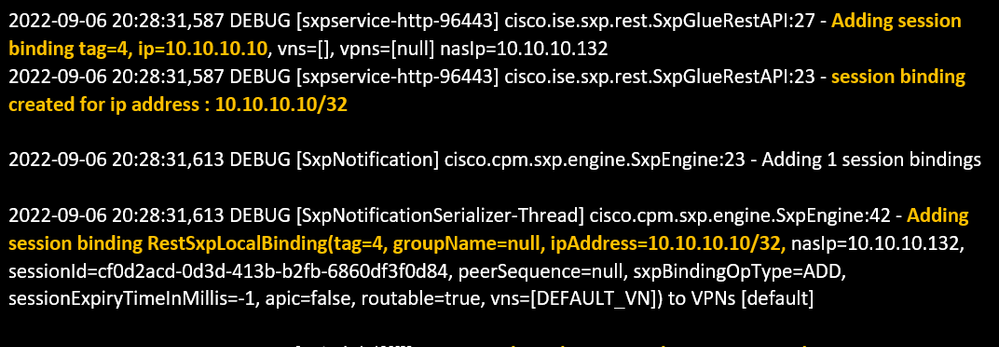

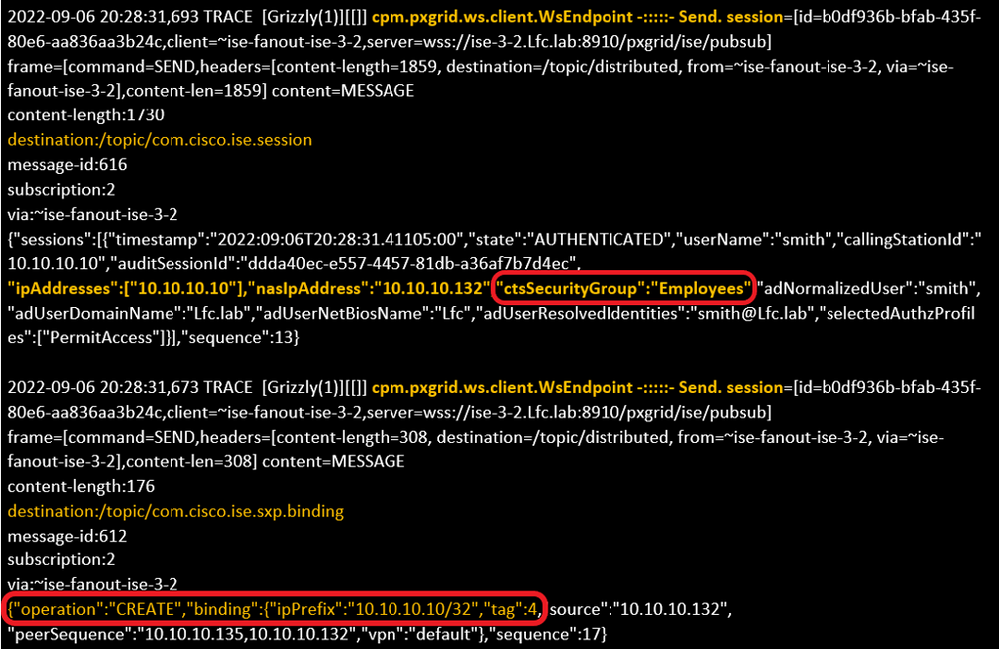

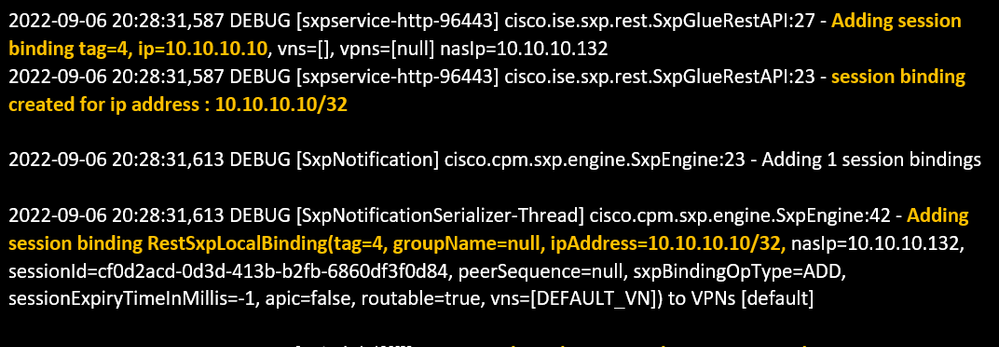

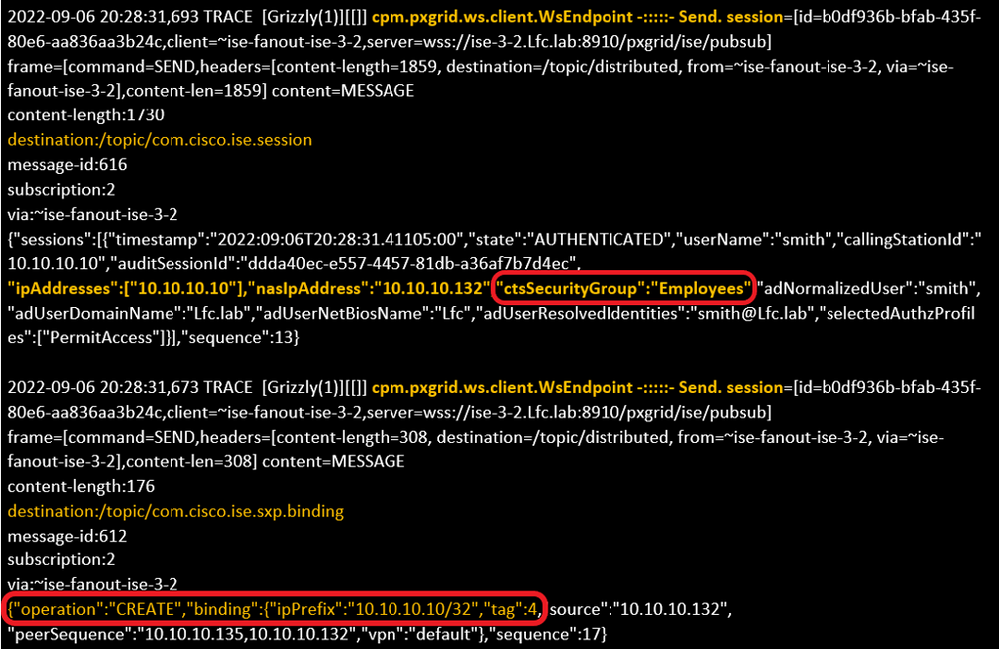

2. ISE assegna il SGT in base ai criteri di autorizzazione configurati e pubblica il mapping IP-SGT per gli utenti di ID passivi agli abbonati PxGrid e ai peer SXP:

file sxp.log:

file sxp.log

file sxp.log

file pxgrid-server.log:

file pxgrid-server.log

file pxgrid-server.log

Feedback

Feedback