Verifica delle versioni del software Firepower

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

Questo documento descrive la verifica delle versioni del software Firepower.

Prerequisiti

Requisiti

Conoscenze base del prodotto, REST-API, SNMP.

Componenti usati

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Firepower 11xx

- Firepower 21xx

- Firepower 31xx

- Firepower 41xx

- Firepower Management Center (FMC) versione 7.1.x

- Firepower eXtensible Operating System (FXOS) 2.1.1.x

- Firepower Device Manager (FDM) 7.1.x

- Firepower Threat Defense 7.1.x

- ASA 9.17.x

Verifica versioni software

Versione software FMC

La versione del software del CCP può essere verificata usando le seguenti opzioni:

- Interfaccia utente FMC

- CLI FMC

- Richiesta API REST

- File di risoluzione dei problemi di FMC

- FTD o CLI del modulo Firepower

- Risoluzione dei problemi del file FTD o del modulo Firepower

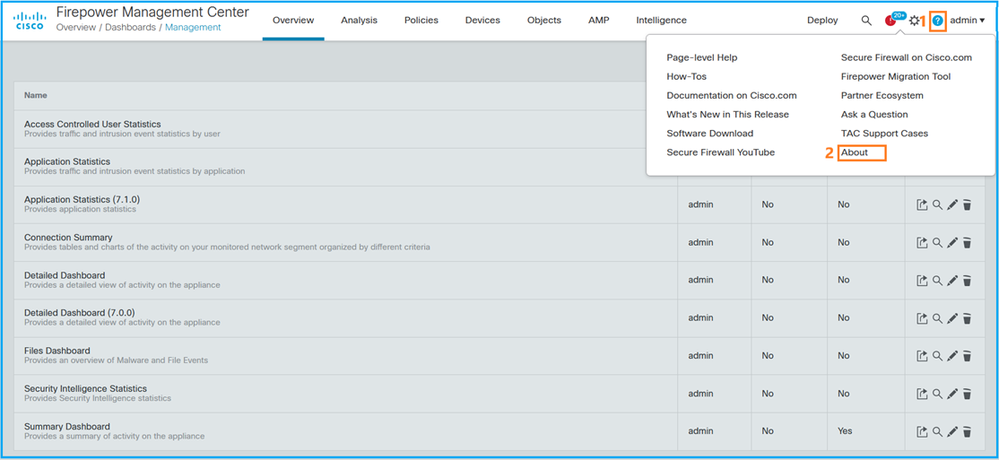

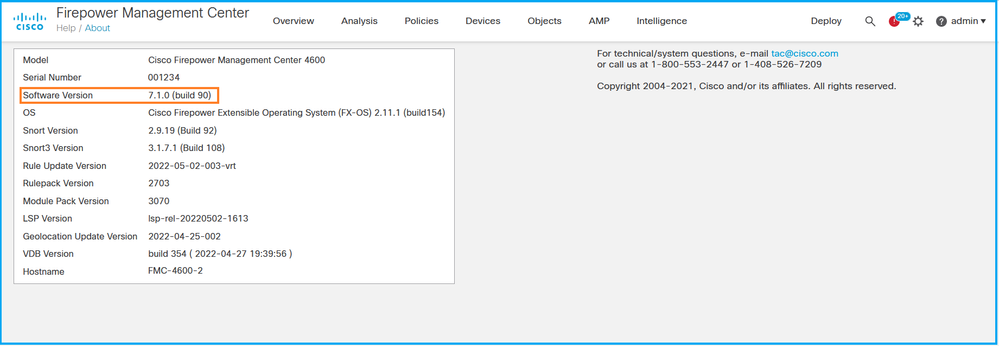

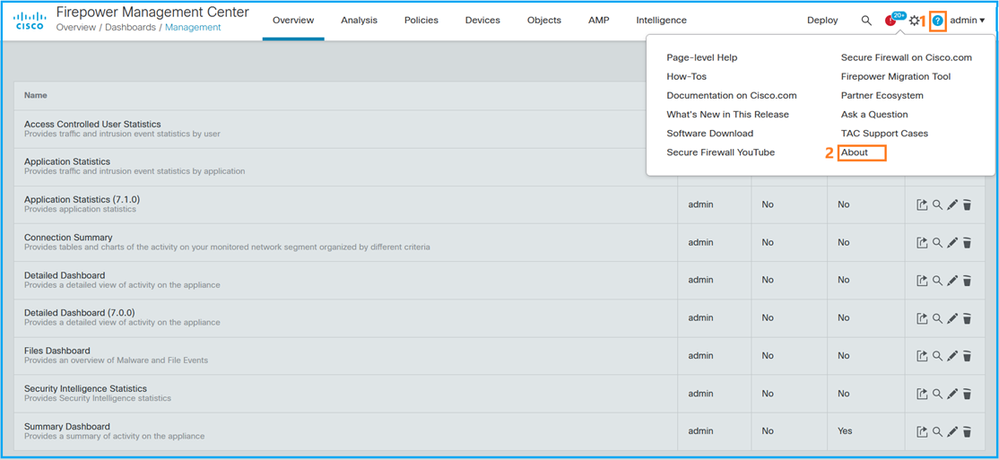

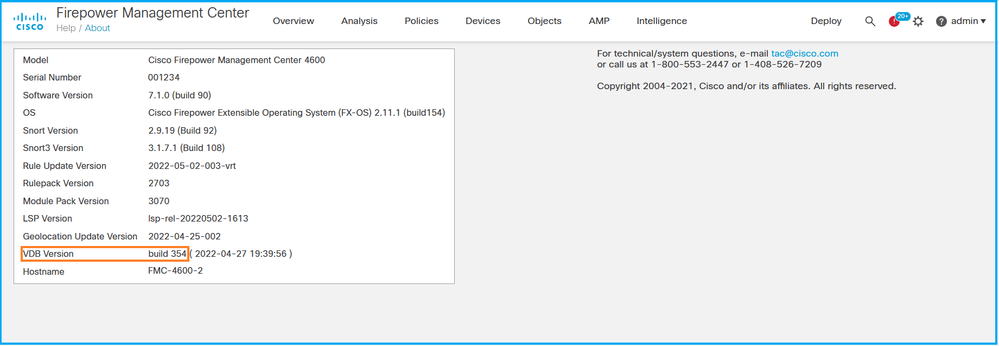

Interfaccia utente FMC

Completare la procedura seguente per verificare la versione del software FMC nell'interfaccia utente di FMC:

- Scegliere ? > Informazioni su:

2. Controllare la versione del software:

CLI FMC

Completare la procedura seguente per verificare la versione del software FMC nella CLI di FMC.

- Accedere a FMC tramite connessione SSH o console. Nel banner viene visualizzata la versione del software:

Cisco Firepower Extensible Operating System (FX-OS) v2.11.0 (build 154)

Cisco Secure Firewall Management Center 4600 v7.1.0 (build 90)

2. Eseguire il comando show version sulla CLI:

> show version

-----------[ FMC-4600-2.cisco.com ]------------

Model : Cisco Firepower Management Center 4600 (66) Version 7.1.0 (Build 90)

UUID : a10ed34e-d127-11e8-b440-728439d95305

Rules update version : 2022-05-02-003-vrt

LSP version : lsp-rel-20220502-1613

VDB version : 354

----------------------------------------------------

API REST FMC

Completare la procedura seguente per verificare la versione del software FMC tramite una richiesta REST-API di FMC. Utilizzare un client REST-API per verificare la versione del software. Nell'esempio viene usato il ricciolo:

- Richiedi un token di autenticazione:

# curl -s -k -v -X POST 'https://192.0.2.1/api/fmc_platform/v1/auth/generatetoken' -H 'Authentication: Basic' -u 'admin:Cisco123' | grep -i X-auth-access-token

< X-auth-access-token: 9408fe38-c25c-4472-b7e6-3571bb4e2b8d

- Utilizzare X-auth-access-token nella query:

# curl -k -X GET 'https://192.0.2.1/api/fmc_platform/v1/info/serverversion' -H 'X-auth-access-token: 9408fe38-c25c-4472-b7e6-3571bb4e2b8d' | python -m json.tool

{

"links": {

"self": "https://192.0.2.1/api/fmc_platform/v1/info/serverversion?offset=0&limit=25"

},

"items": [

{

"serverVersion": "7.1.0 (build 90)",

"geoVersion": "2022-04-25-002",

"vdbVersion": "build 354 ( 2022-04-27 19:39:56 )",

"sruVersion": "2022-05-04-001-vrt",

"lspVersion": "lsp-rel-20220504-1121",

"type": "ServerVersion"

}

],

"paging": {

"offset": 0,

"limit": 25,

"count": 1,

"pages": 1

}

Nota: la parte "| python -m json.tool" della stringa di comando viene utilizzata per formattare l'output in stile JSON ed è facoltativa.

File di risoluzione dei problemi di FMC

Completare la procedura seguente per verificare la versione del software FMC nel file di risoluzione dei problemi:

- Aprire il file per la risoluzione dei problemi e selezionare la cartella <nomefile>.tar/results-<data>—xxxxxx/dir-archives/etc/sf/

- Aprire il file ims.conf e individuare le righe con le chiavi SWVERSION e SWBUILD:

# pwd

/var/tmp/results-05-06-2022--199172/dir-archives/etc/sf/

# cat ims.conf | grep -E "SWVERSION|SWBUILD"

SWVERSION=7.1.0

SWBUILD=90

FTD o CLI del modulo Firepower

Completare questi passaggi per verificare la versione del software FMC sulla CLI FTD o sulla CLI del modulo Firepower:

- Accesso a FTD tramite connessione SSH o console. Nel caso del modulo Firepower, accedere al modulo tramite SSH o dalla CLI dell'ASA tramite il comando session sfr.

- Eseguire il comando expert.

> expert admin@fpr2k-1:~$

3. Eseguire il comando meno /ngfw/var/sf/detection_engine/<UUID>/ngfw.rules su FTD o meno /var/sf/detection_engine/<UUID>/ngfw.rules sul modulo Firepower e controllare la riga DC Versione:

admin@fpr2k-1:~$ less /ngfw/var/sf/detection_engines/65455e3a-c879-11ec-869a-900514578f9f/ngfw.rules

#### ngfw.rules ############################################################################## # # AC Name : FTD-ACP-1652807562 # Policy Exported : Tue May 17 17:29:43 2022 (UTC) # File Written : Tue May 17 17:31:10 2022 (UTC) # # DC Version : 7.1.0-90 OS: 90 # SRU : 2022-05-11-001-vrt # VDB : 354 # ##############################################################################

...

File FTD o Firepower Module per la risoluzione dei problemi

Completare questi passaggi per verificare la versione del software FMC nel FTD o nel file di risoluzione dei problemi del modulo Firepower:

- Aprire il file di risoluzione dei problemi e selezionare la cartella <nomefile>-troubleshoot .tar/results-<data>—xxxxxx/file-contents/ngfw/var/sf/detection-engine/<UUID>/ se il file è stato generato con FTD. Per il modulo Firepower, selezionare la cartella <nomefile>-troubleshoot .tar/results-<data>—xxxxxx/file-contents/var/sf/detection-engine/<UUID>/

- Aprire il file ngfw.rules e controllare la riga Versione DC:

# pwd

/var/tmp/results-05-06-2022--163203/file-contents/ngfw/var/sf/detection_engines/5e9fa23a-5429-11ec-891e-b19e407404d5

# cat ngfw.rules

#### ngfw.rules ############################################################################## # # AC Name : FTD-ACP-1652807562 # Policy Exported : Tue May 17 17:29:43 2022 (UTC) # File Written : Tue May 17 17:31:10 2022 (UTC) # # DC Version : 7.1.0-90 OS: 90 # SRU : 2022-05-11-001-vrt # VDB : 354 # ##############################################################################

...

Versione del software FDM

La versione del software FDM può essere verificata utilizzando le seguenti opzioni:

- Interfaccia utente FDM

- CLI FTD

- Polling SNMP FTD

- File di risoluzione dei problemi FTD

- API REST FDM

- Interfaccia utente di Firepower Chassis Manager (FCM)

- CLI FXOS

- API REST FXOS

- File show-tech dello chassis FXOS

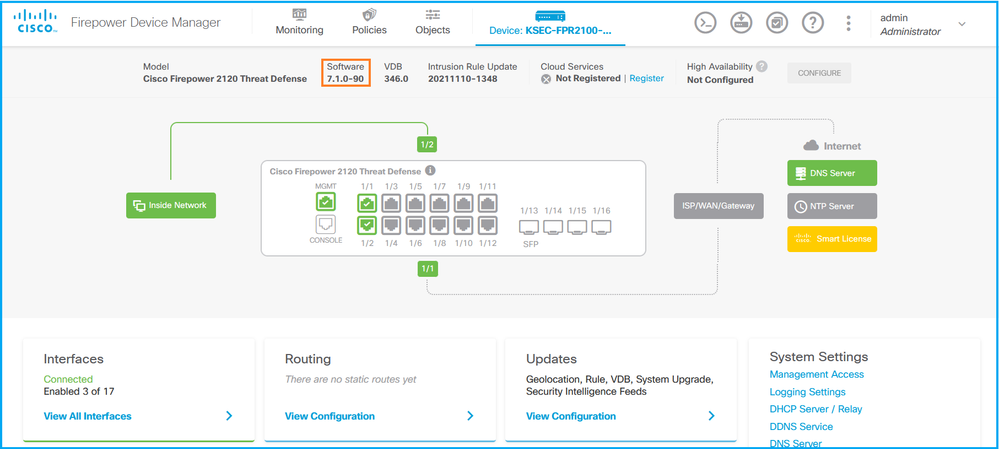

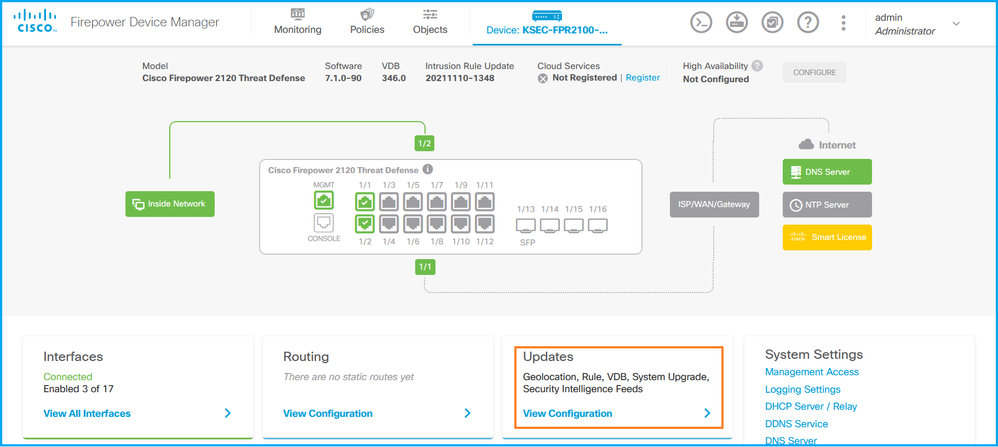

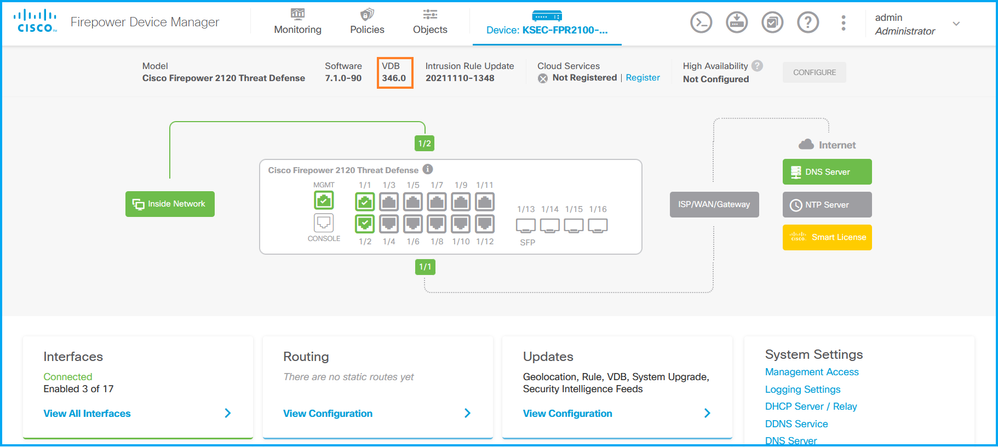

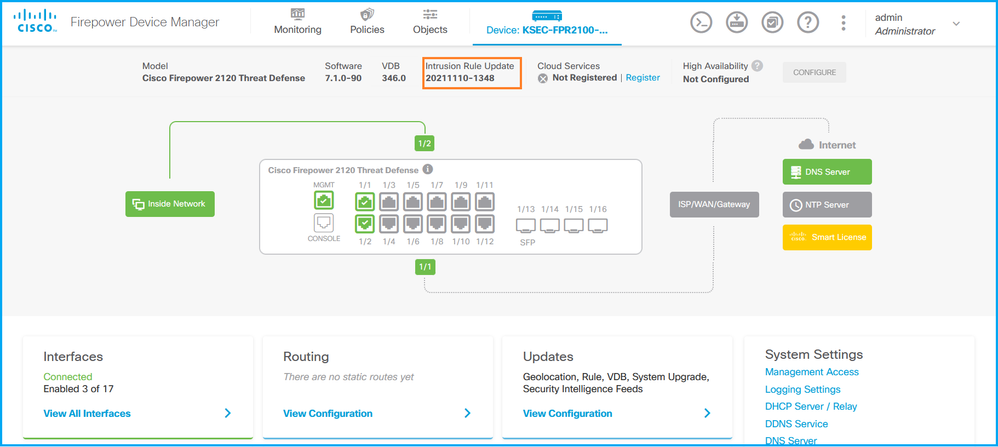

Interfaccia utente FDM

Per verificare la versione del software sull'interfaccia utente di FDM, selezionare Software nella pagina principale:

API REST FDM

Completare questi passaggi per verificare la versione del software FDM tramite una richiesta FDM REST-API. Utilizzare un client REST-API per verificare la versione del software. Nell'esempio viene utilizzato il ricciolo:

- Richiedi un token di autenticazione:

# curl -k -X POST --header 'Content-Type: application/json' --header 'Accept: application/json' -d '{ "grant_type": "password", "username": "admin", "password": "Admin#1324" }' 'https://192.0.2.2/api/fdm/latest/fdm/token'

{

"access_token":

"eyJhbGciOiJIUzI1NiJ9.eyJpYXQiOjE2NTIyNDk5NTcsInN1YiI6ImFkbWluIiwianRpIjoiNDk3MmRjNjAtZDBmMi0xMWVjLTk4ZWMtNDdlZTQwODkwMDVjIiwibmJmIjoxNjUyMjQ5OTU3LCJleHAiOjE2NTIyNTE3NTcsInJlZnJlc2hUb2tlbkV4cGlyZXNBdCI6MTY1MjI1MjM1NzQ1NywidG9rZW5UeXBlIjoiSldUX0FjY2VzcyIsInVzZXJVdWlkIjoiYTU3ZGVmMjgtY2M3MC0xMWVjLTk4ZWMtZjk4ODExNjNjZWIwIiwidXNlclJvbGUiOiJST0xFX0FETUlOIiwib3JpZ2luIjoicGFzc3dvcmQiLCJ1c2VybmFtZSI6ImFkbWluIn0.lJLmHddJ2jaVRmpdXF6qg48qdBcyRuit94DLobCJ9LI",

"expires_in": 1800,

"refresh_expires_in": 2400,

"refresh_token": "eyJhbGciOiJIUzI1NiJ9.eyJpYXQiOjE2NTIzOTQxNjksInN1YiI6ImFkbWluIiwianRpIjoiMGU0NGIxYzQtZDI0Mi0xMWVjLTk4ZWMtYTllOTlkZGMwN2Y0IiwibmJmIjoxNjUyMzk0MTY5LCJleHAiOjE2NTIzOTY1NjksImFjY2Vzc1Rva2VuRXhwaXJlc0F0IjoxNjUyMzk1OTY5MDcwLCJyZWZyZXNoQ291bnQiOi0xLCJ0b2tlblR5cGUiOiJKV1RfUmVmcmVzaCIsInVzZXJVdWlkIjoiYTU3ZGVmMjgtY2M3MC0xMWVjLTk4ZWMtZjk4ODExNjNjZWIwIiwidXNlclJvbGUiOiJST0xFX0FETUlOIiwib3JpZ2luIjoicGFzc3dvcmQiLCJ1c2VybmFtZSI6ImFkbWluIn0.Avga0-isDjQB527d3QWZQb7AS4a9ea5wlbYUn-A9aPw",

"token_type": "Bearer"

}

2. Utilizzare il valore del token di accesso nella query:

# curl -s -k -X GET -H 'Accept: application/json' -H 'Authorization: Bearer eyJhbGciOiJIUzI1NiJ9.eyJpYXQiOjE2NTIyNDk5NTcsInN1YiI6ImFkbWluIiwianRpIjoiNDk3MmRjNjAtZDBmMi0xMWVjLTk4ZWMtNDdlZTQwODkwMDVjIiwibmJmIjoxNjUyMjQ5OTU3LCJleHAiOjE2NTIyNTE3NTcsInJlZnJlc2hUb2tlbkV4cGlyZXNBdCI6MTY1MjI1MjM1NzQ1NywidG9rZW5UeXBlIjoiSldUX0FjY2VzcyIsInVzZXJVdWlkIjoiYTU3ZGVmMjgtY2M3MC0xMWVjLTk4ZWMtZjk4ODExNjNjZWIwIiwidXNlclJvbGUiOiJST0xFX0FETUlOIiwib3JpZ2luIjoicGFzc3dvcmQiLCJ1c2VybmFtZSI6ImFkbWluIn0.lJLmHddJ2jaVRmpdXF6qg48qdBcyRuit94DLobCJ9LI' 'https://192.0.2.2/api/fdm/v6/operational/systeminfo/default' | grep -i software

"softwareVersion" : "7.1.0-90",

"softwareVersion" : "7.1.0-90",

CLI FTD

Completare i passaggi descritti nella sezione.

SNMP FTD

Completare i passaggi descritti nella sezione.

File di risoluzione dei problemi FTD

Completare i passaggi descritti nella sezione.

UI FCM

FCM è disponibile su Firepower serie 4100 e Firepower serie 9300. Completare i passaggi descritti nella sezione.

CLI FXOS

Completare i passaggi descritti nella sezione.

API REST FXOS

Completare i passaggi descritti nella sezione.

File show-tech per lo chassis FXOS

Completare i passaggi descritti nella sezione.

Versione del software FXOS

La versione del software FXOS può essere verificata usando queste opzioni:

- FCM UI (solo Firepower 4100/9300)

- CLI FXOS

- API REST FXOS

- Polling FXOS SNMP

- File show-tech dello chassis FXOS.

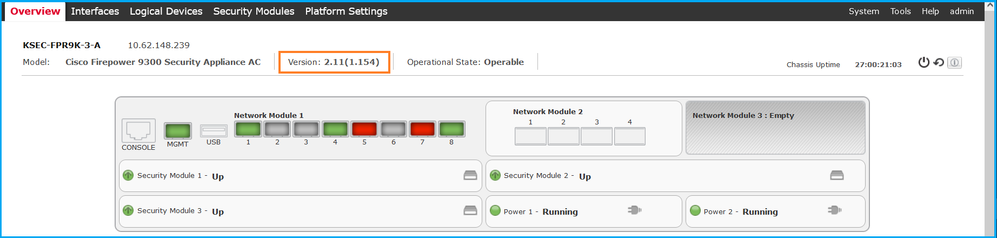

UI FCM

Per verificare la versione del software FXOS sull'interfaccia utente di FCM, selezionare Version (Versione) nella pagina principale:

CLI FXOS

Firepower 4100/9300

Completare questi passaggi per verificare la versione del software FXOS sulla CLI di FXOS:

- Stabilire una connessione console o SSH allo chassis.

- Passare al sistema di ambito ed eseguire il comando show firmware monitor:

firepower # scope system

firepower /system # show firmware monitor

FPRM:

Package-Vers: 2.11(1.154)

Upgrade-Status: Ready

Fabric Interconnect A:

Package-Vers: 2.11(1.154)

Upgrade-Status: Ready

Chassis 1:

Server 1:

Package-Vers: 2.11(1.154)

Upgrade-Status: Ready

Server 2:

Package-Vers: 2.11(1.154)

Upgrade-Status: Ready

Server 3:

Package-Vers: 2.11(1.154)

Upgrade-Status: Ready

Firepower 1000/2100/3100 con FTD

Completare questi passaggi per verificare la versione del software FXOS sulla CLI di FXOS:

- Stabilire una connessione console allo chassis o una connessione SSH a FTD.

Nel caso della connessione SSH all'FTD, eseguire il comando connect fxos sull'FTD CLISH:

> connect fxos

2. Passare al sistema dell'ambito ed eseguire il comando show firmware detail:

firepower # scope system

firepower /system # show firmware detail

Version: 7.1.0-90

Startup-Vers: 7.1.0-90

MANAGER:

Boot Loader:

Firmware-Vers: 1012.0200.0213

Rommon-Vers: 1.0.12

Fpga-Vers: 2.0.00

Fpga-Golden-Vers:

Power-Sequencer-Vers: 2.13

Firmware-Status: OK

SSD-Fw-Vers: 0147

System:

Running-Vers: 2.11(1.154)

Platform-Vers: 2.11.1.154

Package-Vers: 7.1.0-90

Startup-Vers: 2.11(1.154)

NPU:

Running-Vers: 2.11(1.154)

Platform-Vers: 2.11.1.154

Package-Vers: 7.1.0-90

Startup-Vers: 2.11(1.154)

Service Manager:

Running-Vers: 2.11(1.154)

Platform-Vers: 2.11.1.154

Package-Vers: 7.1.0-90

Startup-Vers: 2.11(1.154)

Firepower 1000/3100 con ASA, Firepower 2100 con ASA in modalità appliance

Completare questi passaggi per verificare la versione del software FXOS sulla CLI di FXOS:

- Stabilire una connessione console allo chassis o una connessione telnet/SSH all'appliance ASA.

Nel caso della connessione telnet/SSH ad ASA, eseguire il comando connect fxos sulla CLI dell'appliance ASA.

asa# connect fxos

- Passare al sistema dell'ambito ed eseguire il comando show firmware detail:

firepower # scope system

firepower /system # show firmware detail

Version: 9.17.1

Startup-Vers: 9.17.1

MANAGER:

Boot Loader:

Firmware-Vers: 1012.0200.0213

Rommon-Vers: 1.0.12

Fpga-Vers: 2.0.00

Fpga-Golden-Vers:

Power-Sequencer-Vers: 2.13

Firmware-Status: OK

SSD-Fw-Vers: 0147

System:

Running-Vers: 2.11(1.154)

Platform-Vers: 2.11.1.154

Package-Vers: 9.17.1

Startup-Vers: 2.11(1.154)

NPU:

Running-Vers: 2.11(1.154)

Platform-Vers: 2.11.1.154

Package-Vers: 9.17.1

Startup-Vers: 2.11(1.154)

Service Manager:

Running-Vers: 2.11(1.154)

Platform-Vers: 2.11.1.154

Package-Vers: 9.17.1

Startup-Vers: 2.11(1.154)

Firepower 2100 con ASA in modalità piattaforma

Completare questi passaggi per verificare la versione del software FXOS sulla CLI di FXOS:

- Stabilire una connessione SSH o console allo chassis o una connessione telnet/SSH all'appliance ASA.

Nel caso della connessione telnet/SSH ad ASA, eseguire il comando connect fxos sulla CLI dell'appliance ASA.

asa# connect fxos

- Passare al sistema dell'ambito ed eseguire il comando show firmware detail:

firepower # scope system

firepower /system # show firmware detail

Version: 9.17.1

Startup-Vers: 9.17.1

MANAGER:

Boot Loader:

Firmware-Vers: 1012.0200.0213

Rommon-Vers: 1.0.12

Fpga-Vers: 2.0.00

Fpga-Golden-Vers:

Power-Sequencer-Vers: 2.13

Firmware-Status: OK

SSD-Fw-Vers: 0147

System:

Running-Vers: 2.11(1.154)

Platform-Vers: 2.11.1.154

Package-Vers: 9.17.1

Startup-Vers: 2.11(1.154)

NPU:

Running-Vers: 2.11(1.154)

Platform-Vers: 2.11.1.154

Package-Vers: 9.17.1

Startup-Vers: 2.11(1.154)

Service Manager:

Running-Vers: 2.11(1.154)

Platform-Vers: 2.11.1.154

Package-Vers: 9.17.1

Startup-Vers: 2.11(1.154)

API REST FXOS

FXOS REST-API è supportato su Firepower serie 4100/9300.

Firepower 4100/9300

Completare questi passaggi per verificare la versione del software FXOS tramite una richiesta FXOS REST-API. Utilizzare un client REST-API per verificare la versione del software. Nell'esempio viene utilizzato il ricciolo:

- Richiedi un token di autenticazione:

# curl -k -X POST -H 'USERNAME: admin' -H 'PASSWORD: Cisco123' 'https://192.0.2.100/api/login'

{

"refreshPeriod": "0",

"token": "1206f6a3032e7bdbeac07cfdd9d5add5cdd948e4e5f4511535a959aed7e1e2f5"

}

2. Usa il token nella query:

# curl -s -k -X GET -H 'Accept: application/json' -H 'token: 1206f6a3032e7bdbeac07cfdd9d5add5cdd948e4e5f4511535a959aed7e1e2f5' 'https://192.0.2.100/api/sys/firmware/install-platform-fw' | grep -i platformBundle

"platformBundleName": "fxos-k9.2.11.1.154.SPA",

"platformBundleVersion": "2.11(1.154)",

Protocollo SNMP su FXOS

La configurazione SNMP su FXOS è supportata su Firepower 2100 con ASA in modalità piattaforma e Firepower 4100/9300.

Firepower 4100/9300

Completare questi passaggi per verificare la versione del software FXOS tramite SNMP:

- Verificare che SNMP sia configurato su FXOS. Per la configurazione, consultare il documento sulla configurazione del protocollo SNMP sugli accessori Firepower NGFW.

- Sondaggio .1.3.6.1.4.1.9.9.826.1.30.47.1.6 o CISCO-FIREPOWER-FIRMWARE-MIB:: cfprFirmwareRunningPackageVersion:

# snmpwalk -On -v2c -c cisco 192.0.2.100 .1.3.6.1.4.1.9.9.826.1.30.47.1.6

.1.3.6.1.4.1.9.9.826.1.30.47.1.6.20823 = STRING: "2.11(1.154)"

.1.3.6.1.4.1.9.9.826.1.30.47.1.6.25326 = ""

.1.3.6.1.4.1.9.9.826.1.30.47.1.6.25331 = STRING: "2.11(1.154)"

.1.3.6.1.4.1.9.9.826.1.30.47.1.6.30266 = STRING: "1.0.18"

.1.3.6.1.4.1.9.9.826.1.30.47.1.6.30269 = STRING: "1.0.18"

.1.3.6.1.4.1.9.9.826.1.30.47.1.6.30779 = ""

.1.3.6.1.4.1.9.9.826.1.30.47.1.6.30780 = STRING: "2.11(1.154)"

.1.3.6.1.4.1.9.9.826.1.30.47.1.6.30781 = STRING: "2.11(1.154)"

.1.3.6.1.4.1.9.9.826.1.30.47.1.6.32615 = STRING: "2.11(1.154)"

.1.3.6.1.4.1.9.9.826.1.30.47.1.6.48820 = STRING: "0.0"

Firepower 2100 con ASA in modalità piattaforma

Completare questi passaggi per verificare la versione del software FXOS tramite SNMP:

- Verificare che SNMP sia configurato su FXOS. Per la configurazione, consultare il documento sulla configurazione del protocollo SNMP sugli accessori Firepower NGFW.

- Poll .1.3.6.1.2.1.1.1.0 o SNMPv2-MIB::sysDescr.0:

# snmpwalk -On -v2c -c cisco 192.0.2.101 SNMPv2-MIB::sysDescr.0

.1.3.6.1.2.1.1.1.0 = STRING: Cisco FirePOWER FPR-2140 Security Appliance, System Version 2.11(1.146)

# snmpwalk -On -v2c -c cisco 192.0.2.101 .1.3.6.1.2.1.1.1.0

.1.3.6.1.2.1.1.1.0 = STRING: Cisco FirePOWER FPR-2140 Security Appliance, System Version 2.11(1.146)

File show-tech per lo chassis FXOS

Firepower 4100/9300

Completare questi passaggi per verificare la versione del software FXOS nel file show-tech dello chassis FXOS:

- Per FXOS versione 2.7 e successive, aprire il file sam_techsupportinfo in <name>_BC1_all.tar/ FPRM_A_TechSupport.tar.gz/FPRM_A_TechSupport.tar

Per le versioni precedenti, aprire il file sam_techsupportinfo in FPRM_A_TechSupport.tar.gz/ FPRM_A_TechSupport.tar.

- Controllare l'output del comando `show firmware monitor`:

# pwd

/var/tmp/20220313201802_F241-01-11-FPR-2_BC1_all/FPRM_A_TechSupport/

# cat sam_techsupportinfo

...

`show firmware monitor`

FPRM:

Package-Vers: 2.11(1.154)

Upgrade-Status: Ready

Fabric Interconnect A:

Package-Vers: 2.11(1.154)

Upgrade-Status: Ready

Chassis 1:

Server 1:

Package-Vers: 2.11(1.154)

Upgrade-Status: Ready

Server 2:

Package-Vers: 2.11(1.154)

Upgrade-Status: Ready

Server 3:

Package-Vers: 2.11(1.154)

Upgrade-Status: Ready

...

Firepower 1000/2100/3100

- Aprire il file tech_support_brief in <nome>_FPRM.tar.gz/<nome>_FPRM.tar

- Controllare l'output del comando `show firmware detail`:

# pwd

/var/tmp/fp2k-1_FPRM/

# cat tech_support_brief

...

`show firmware detail` Version: 7.1.0-90 Startup-Vers: 7.1.0-90 MANAGER: Boot Loader: Firmware-Vers: 1012.0200.0213 Rommon-Vers: 1.0.12 Fpga-Vers: 2.0.00 Fpga-Golden-Vers: Power-Sequencer-Vers: 2.13 Firmware-Status: OK SSD-Fw-Vers: 0147 System: Running-Vers: 2.11(1.154) Platform-Vers: 2.11.1.154 Package-Vers: 7.1.0-90 Startup-Vers: 2.11(1.154) NPU: Running-Vers: 2.11(1.154) Platform-Vers: 2.11.1.154 Package-Vers: 7.1.0-90 Startup-Vers: 2.11(1.154) Service Manager: Running-Vers: 2.11(1.154) Platform-Vers: 2.11.1.154 Package-Vers: 7.1.0-90 Startup-Vers: 2.11(1.154)

...

Versione del software FTD

La versione del software FTD può essere verificata usando queste opzioni:

- CLI FTD

- Polling SNMP FTD

- File di risoluzione dei problemi FTD

- Interfaccia utente FMC

- API REST FMC

- Interfaccia utente FDM

- API REST FDM

- UI FCM

- CLI FXOS

- API REST FXOS

- File show-tech per lo chassis FXOS

CLI FTD

Completare questi passaggi per verificare la versione del software FTD sulla CLI FTD:

- Utilizzare queste opzioni per accedere alla CLI FTD in base alla piattaforma e alla modalità di distribuzione:

- Accesso diretto SSH a FTD - tutte le piattaforme

- Accesso dalla CLI della console FXOS (Firepower 1000/2100/3100) tramite il comando connect ftd

- Accesso dalla CLI di FXOS tramite comandi (Firepower 4100/9300):

connettere il modulo <x> [console|telnet], dove x è l'ID dello slot e quindi

connect ftd [instance], dove l'istanza è rilevante solo per la distribuzione a più istanze.

- Per i FTD virtuali, accesso diretto SSH al FTD o accesso alla console dall'interfaccia utente dell'hypervisor o del cloud

2. Eseguire il comando show version sulla CLI:

> show version -------------------[ firepower ]-------------------- Model : Cisco Firepower 2120 Threat Defense (77) Version 7.1.0 (Build 90) UUID : 1b324aaa-670e-11ec-ac2b-e000f0bd3ca1 LSP version : lsp-rel-20220328-1342 VDB version : 353 ----------------------------------------------------

SNMP FTD

Completare questi passaggi per verificare la versione del software FTD tramite SNMP:

- Verificare che il protocollo SNMP sia configurato e abilitato. Per un FTD gestito da FDM, fare riferimento a Configurazione e risoluzione dei problemi di SNMP su Firepower FDM per i passaggi di configurazione. Per i passaggi di configurazione relativi all'FTD gestito da FMC, fare riferimento a Configurazione di SNMP su appliance Firepower NGFW.

- Polling OID SNMPv2-MIB::sysDescr.0 o OID .1.3.6.1.2.1.1.1.0.:

# snmpwalk -v2c -c cisco123 192.0.2.2 SNMPv2-MIB::sysDescr.0

SNMPv2-MIB::sysDescr.0 = STRING: Cisco Firepower Threat Defense, Version 7.1.0 (Build 90), ASA Version 9.17(1)

# snmpwalk -v2c -c cisco123 192.0.2.2 SNMPv2-MIB::sysDescr.0 .1.3.6.1.2.1.1.1.0

SNMPv2-MIB::sysDescr.0 = STRING: Cisco Firepower Threat Defense, Version 7.1.0 (Build 90), ASA Version 9.17(1)

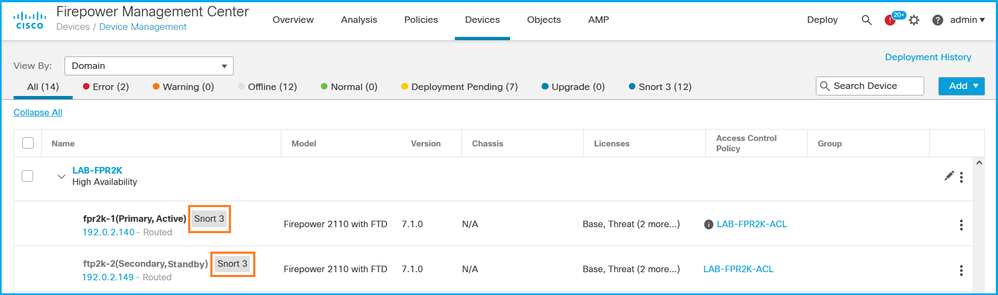

Interfaccia utente FMC

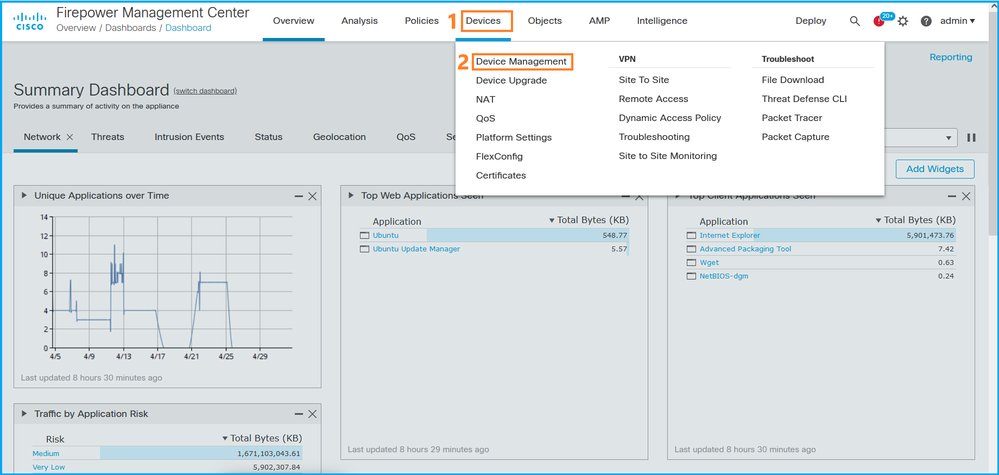

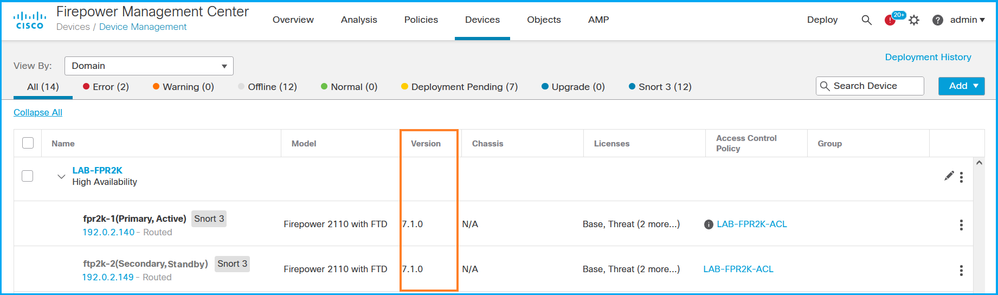

Completare la procedura seguente per verificare la versione del software FTD nell'interfaccia utente di FMC:

- Scegliere Dispositivi > Gestione dispositivi:

2. Controllare la colonna Versione:

API REST FMC

Completare questi passaggi per verificare la versione del software FTD tramite FMC REST-API. Utilizzare un client REST-API per verificare la versione del software. Nell'esempio viene usato il ricciolo:

- Richiedi un token di autenticazione:

# curl -s -k -v -X POST 'https://192.0.2.1/api/fmc_platform/v1/auth/generatetoken' -H 'Authentication: Basic' -u 'admin:Cisco123' | grep -i X-auth-access-token

< X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb

2. Identificare il dominio che contiene il dispositivo. Nella maggior parte delle query dell'API REST il parametro domain è obbligatorio. Utilizzare X-auth-access-token in questa query per recuperare l'elenco dei domini:

# curl -s -k -X 'GET' 'https://192.0.2.1/api/fmc_platform/v1/info/domain' -H 'accept: application/json' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

{

"items": [

{

"name": "Global",

"type": "Domain",

"uuid": "e276abec-e0f2-11e3-8169-6d9ed49b625f"

},

{

"name": "Global/domain1",

"type": "Domain",

"uuid": "ef0cf3e9-bb07-8f66-5c4e-000000000001"

},

{

"name": "Global/domain2",

"type": "Domain",

"uuid": "341a8f03-f831-c364-b751-000000000001"

}

],

"links": {

"self": "https://192.0.2.1/api/fmc_platform/v1/info/domain?offset=0&limit=25"

},

"paging": {

"count": 3,

"limit": 25,

"offset": 0,

"pages": 1

}

}

3. Utilizzare l'UUID del dominio per eseguire una query sui record del dispositivo:

# curl -s -k -X 'GET' 'https://192.0.2.1/api/fmc_config/v1/domain/ef0cf3e9-bb07-8f66-5c4e-000000000001/devices/devicerecords' -H 'accept: application/json' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

{

"items": [

{

"id": "a4752f3c-86cc-11e9-8c9a-a3c958bed664",

"links": {

"self": "https://192.0.2.1/api/fmc_config/v1/domain/ef0cf3e9-bb07-8f66-5c4e-000000000001/devices/devicerecords/a4752f3c-86cc-11e9-8c9a-a3c958bed664"

},

"name": "fw1.lab.local",

"type": "Device"

},

{

"id": "05e9799c-94fc-11ea-ad33-a0032ddb0251",

"links": {

"self": "https://192.0.2.1/api/fmc_config/v1/domain/ef0cf3e9-bb07-8f66-5c4e-000000000001/devices/devicerecords/05e9799c-94fc-11ea-ad33-a0032ddb0251"

},

"name": "fw2.lab.local",

"type": "Device"

},

{

"id": "c8bef462-49f7-11e8-b2fb-ad9838c6ed90",

"links": {

"self": "https://192.0.2.1/api/fmc_config/v1/domain/ef0cf3e9-bb07-8f66-5c4e-000000000001/devices/devicerecords/c8bef462-49f7-11e8-b2fb-ad9838c6ed90"

},

"name": "fw3.lab.local",

"type": "Device"

},

{

"id": "3c41913a-b27b-11eb-b131-d2e2ce2a368d",

"links": {

"self": "https://192.0.2.1/api/fmc_config/v1/domain/ef0cf3e9-bb07-8f66-5c4e-000000000001/devices/devicerecords/3c41913a-b27b-11eb-b131-d2e2ce2a368d"

},

"name": "fw4.lab.local",

"type": "Device"

},

{

"id": "48f7f37c-8cf0-11e9-bf41-fb2d7b740db7",

"links": {

"self": "https://192.0.2.1/api/fmc_config/v1/domain/ef0cf3e9-bb07-8f66-5c4e-000000000001/devices/devicerecords/48f7f37c-8cf0-11e9-bf41-fb2d7b740db7"

},

"name": "fw5.lab.local",

"type": "Device"

},

{

"id": "0b1a9c94-8ba8-11ec-b2fd-93263934908d",

"links": {

"self": "https://192.0.2.1/api/fmc_config/v1/domain/ef0cf3e9-bb07-8f66-5c4e-000000000001/devices/devicerecords/0b1a9c94-8ba8-11ec-b2fd-93263934908d"

},

"name": "fpr2k-1",

"type": "Device"

},

4. Utilizzare l'UUID del dominio e l'UUID del dispositivo/contenitore:

# curl -s -k -X GET 'https://192.0.2.1/api/fmc_config/v1/domain/e276abec-e0f2-11e3-8169-6d9ed49b625f/devices/devicerecords/0b1a9c94-8ba8-11ec-b2fd-93263934908d/operational/commands?offset=0&limit=25&command=show%20version' -H 'X-auth-access-token: f3233164-6ab8-4e33-90cc-2612c19571be' | python -m json.tool

{

"items": [

{

"commandInput": "show version",

"commandOutput": "--------------------[ fpr2k-1 ]---------------------\nModel : Cisco Firepower 2110 Threat Defense (77) Version 7.1.0 (Build 90)\nUUID : 0b1a9c94-8ba8-11ec-b2fd-93263934908d\nLSP version : lsp-rel-20220502-1613\nVDB version : 353\n----------------------------------------------------\n\nCisco Adaptive Security Appliance Software Version 9.17(1) \nSSP Operating System Version 2.11(1.154)\n\nCompiled on Tue 30-Nov-21 19:37 GMT by builders\nSystem image file is \"disk0:/mnt/boot/installables/switch/fxos-k8-fp2k-npu.2.11.1.154.SPA\"\nConfig file at boot was \"startup-config\"\n\nfpr2k-1 up 10 days 4 hours\nfailover cluster up 57 days 17 hours\nStart-up time 37 secs\n\nHardware: FPR-2110, 6588 MB RAM, CPU MIPS 1200 MHz, 1 CPU (6 cores)\n\n\n 1: Int: Internal-Data0/1 : address is 000f.b748.4801, irq 0\n 3: Ext: Management1/1 : address is 707d.b9e2.836d, irq 0\n 4: Int: Internal-Data1/1 : address is 0000.0100.0001, irq 0\n 5: Int: Internal-Data1/2 : address is 0000.0300.0001, irq 0\n 6: Int: Internal-Control1/1 : address is 0000.0001.0001, irq 0\n\nSerial Number: JAD213508B6\nConfiguration last modified by enable_1 at 04:12:18.743 UTC Wed May 4 2022\n",

"type": "command"

}

],

"links": {

"self": "https://192.0.2.1/api/fmc_config/v1/domain/e276abec-e0f2-11e3-8169-6d9ed49b625f/devices/devicerecords/0b1a9c94-8ba8-11ec-b2fd-93263934908d/operational/commands?offset=0&limit=25&command=show version"

},

"paging": {

"count": 1,

"limit": 25,

"offset": 0,

"pages": 1

}

Interfaccia utente FDM

Completare i passaggi descritti nella sezione.

FDM REST-API

Completare i passaggi descritti nella sezione.

File di risoluzione dei problemi FTD

Completare questi passaggi per verificare la versione del software FTD nel file di risoluzione dei problemi FTD:

- Aprire il file per la risoluzione dei problemi e selezionare la cartella <nomefile>-troubleshoot .tar/results-<data>—xxxxxx/command-outputs/

- Aprire il file usr-local-sf-bin-sfcli.pl show version.output e individuare la riga in Model:

# pwd

/var/tmp/results-05-06-2022--199172/dir-archives/etc/sf/

# cat "usr-local-sf-bin-sfcli.pl show version.output"

--------------------[ fpr2k-1 ]--------------------- Model : Cisco Firepower 2110 Threat Defense (77) Version 7.1.0 (Build 90) UUID : 0b1a9c94-8ba8-11ec-b2fd-93263934908d LSP version : lsp-rel-20220510-1044 VDB version : 354 ----------------------------------------------------

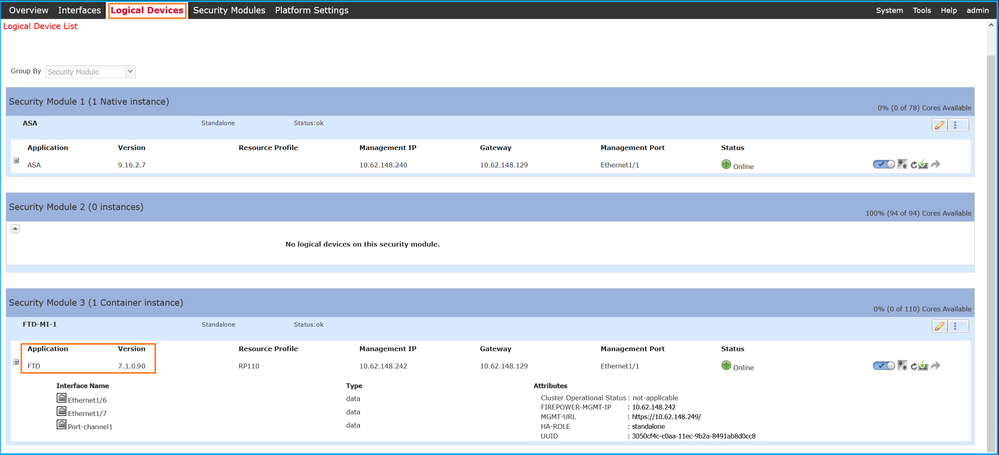

UI FCM

Per FTD su Firepower 4100/9300, usare FCM e controllare la versione nella scheda Logical Devices:

CLI FXOS

FTD su Firepower 4100/9300

Completare questi passaggi per verificare la versione del software FTD sulla CLI di FXOS:

- Stabilire una connessione console o SSH allo chassis.

- Passare all'ambito ssa ed eseguire il comando show app-instance:

firepower# scope ssa firepower /ssa # show app-instance App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role ---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------ asa ASA 1 Enabled Online 9.16.2.7 9.16.2.7 Native No Not Applicable None ftd FTD-MI-1 3 Enabled Online 7.1.0.90 7.1.0.90 Container No RP110 Not Applicable None

FTD su Firepower 1000/2100/3100

Completare questi passaggi per verificare la versione del software FTD sulla CLI di FXOS:

- Stabilire una connessione console allo chassis o una connessione SSH all'FTD

Nel caso della connessione SSH all'FTD, eseguire il comando connect fxos sull'FTD CLISH:

> connect fxos

2. Passare all'ambito ssa ed eseguire il comando show app-instance:

firepower# scope ssa firepower /ssa # show app-instance Application Name Slot ID Admin State Operational State Running Version Startup Version Deploy Type Profile Name Cluster Oper State Cluster Role -------------------- ---------- --------------- -------------------- --------------- --------------- ----------- ------------ -------------------- ------------ ftd 1 Enabled Online 7.1.0.90 7.1.0.90 Native Not Applicable None

API REST FXOS

Completare questi passaggi per verificare la versione del software FTD tramite un'API REST FXOS:

1. Richiedere un token di autenticazione:

# curl -s -k -X POST -H 'USERNAME: admin' -H 'PASSWORD: cisco' 'https://192.0.2.100/api/login'

{

"refreshPeriod": "0",

"token": "28821660bc74e418f3fadc443619df0387d69e7b150e035f688bed9d347b4838"

}

2. Utilizzare il token in questa query e assicurarsi di specificare l'ID slot in cui è installato l'FTD:

# curl -s -k -X GET -H 'Accept: application/json' -H 'token: 28821660bc74e418f3fadc443619df0387d69e7b150e035f688bed9d347b4838' 'https://192.0.2.100/api/slot/3/app-inst' | grep -Ei "identifier|version"

"identifier": "FTD-MI-1",

"runningVersion": "7.1.0.90",

"hwCryptoVersion": "2",

"startupVersion": "7.0.1.84",

"versionIncompatibleErrorMgr": ""

File show-tech per lo chassis FXOS

Completare questi passaggi per verificare la versione del software FTD nel file show-tech dello chassis FXOS:

FTD su Firepower 4100/9300

1. Per FXOS versione 2.7 e successive, aprire il file sam_techsupportinfo in <name>_BC1_all.tar/ FPRM_A_TechSupport.tar.gz/FPRM_A_TechSupport.tar

Per le versioni precedenti, aprire il file sam_techsupportinfo in FPRM_A_TechSupport.tar.gz/ FPRM_A_TechSupport.tar.

2. Controllare la sezione per ogni slot sotto `show slot expand detail`:

# pwd

/var/tmp/20220313201802_F241-01-11-FPR-2_BC1_all/FPRM_A_TechSupport/

# cat sam_techsupportinfo

...

`show slot expand detail`

Slot: Slot ID: 3 Log Level: Info Admin State: Ok Oper State: Online Disk Format State: Ok Disk Format Status: 100% Clear Log Data: Available Error Msg: Application Instance: App Name: ftd Identifier: FTD-MI-1 Admin State: Enabled Oper State: Online Running Version: 7.1.0.90 Startup Version: 7.1.0.90 Deploy Type: Container

...

FTD su Firepower 1000/2100/3100

- Aprire il file tech_support_brief in <nome>_FPRM.tar.gz/<nome>_FPRM.tar

- Controllare le sezioni `scope ssa` e `show slot `:

# pwd

/var/tmp/fp2k-1_FPRM/

# cat tech_support_brief

...

`scope ssa` `show slot` Slot: Slot ID Log Level Admin State Operational State ---------- --------- ------------ ----------------- 1 Info Ok Online `show app` Application: Name Version Description Author Deploy Type CSP Type Is Default App ---------- ---------- ----------- ---------- ----------- ----------- -------------- ftd 7.1.0.90 N/A cisco Native Application Yes `show app-instance detail` Application Name: ftd Slot ID: 1 Admin State: Enabled Operational State: Online Running Version: 7.1.0.90 Startup Version: 7.1.0.90

...

Versione del software ASA

La versione software dell'ASA può essere verificata usando queste opzioni:

- ASA CLI

- Polling ASA SNMP

- File ASA show-tech

- UI FCM

- CLI FXOS

- API REST FXOS

- File show-tech dello chassis FXOS

ASA CLI

Completare questa procedura per verificare la versione del software ASA sulla CLI dell'appliance ASA:

1. Utilizzare queste opzioni per accedere alla CLI dell'ASA in base alla piattaforma e alla modalità di distribuzione:

- Accesso diretto telnet/SSH ad ASA su Firepower 1000/3100 e Firepower 2100 in modalità appliance

- Accesso dalla CLI della console FXOS su Firepower 2100 in modalità piattaforma e connessione all'ASA con il comando connect asa

- Accesso dalla CLI di FXOS tramite comandi (Firepower 4100/9300):

connettere il modulo <x> [console|telnet], dove x è l'ID dello slot, quindi connettere un'appliance asa

- Per le appliance ASA virtuali, accesso diretto SSH alle appliance ASA o accesso alla console dall'interfaccia utente dell'hypervisor o del cloud

2. Eseguire il comando show version:

ciscoasa# show version Cisco Adaptive Security Appliance Software Version 9.17(1) SSP Operating System Version 2.11(1.154) Device Manager Version 7.17(1) Compiled on Tue 30-Nov-21 19:37 GMT by builders System image file is "disk0:/mnt/boot/installables/switch/fxos-k8-fp2k-npu.2.11.1.154.SPA" Config file at boot was "startup-config" ciscoasa up 4 hours 40 mins Start-up time 1 sec

ASA SNMP

Completare questa procedura per verificare la versione del software ASA tramite SNMP:

- Verificare che il protocollo SNMP sia configurato e abilitato.

- Utilizzare il client SNMP per eseguire il polling di OID SNMPv2-MIB::sysDescr.0 o OID .1.3.6.1.2.1.1.1.0:

# snmpwalk -v2c -c cisco123 192.0.2.2 SNMPv2-MIB::sysDescr.0 SNMPv2-MIB::sysDescr.0 = STRING: Cisco Adaptive Security Appliance Version 9.17(1) # snmpwalk -v2c -c cisco123 192.0.2.2 SNMPv2-MIB::sysDescr.0 .1.3.6.1.2.1.1.1.0 SNMPv2-MIB::sysDescr.0 = Cisco Adaptive Security Appliance Version 9.17(1)

File ASA show-tech

Cercare la riga con la stringa Cisco Adaptive Security Appliance Software Version:

Cisco Adaptive Security Appliance Software Version 9.17(1) SSP Operating System Version 2.11(1.154) Device Manager Version 7.17(1)

...

UI FCM

Completare la procedura descritta nella sezione.

CLI FXOS

Completare i passaggi descritti nella sezione.

API REST FXOS

Completare la procedura descritta nella sezione.

File show-tech per lo chassis FXOS

Completare i passaggi descritti nella sezione.

Versione software del modulo Firepower

Il modulo Firepower sull'appliance ASA è il nuovo nome dei vecchi moduli Sourcefire o SFR.

La versione del software può essere verificata usando queste opzioni:

- Interfaccia utente FMC

- API REST FMC

- CLI del modulo Firepower

- Risoluzione dei problemi del modulo Firepower

- ASA CLI

- File ASA show-tech

Interfaccia utente FMC

Completare i passaggi descritti nella sezione.

API REST FMC

Completare i passaggi descritti nella sezione.

CLI del modulo Firepower

Completare questi passaggi per verificare la versione software del modulo Firepower sulla CLI del modulo:

1. Connettersi al modulo tramite SSH o dalla CLI dell'ASA con il comando session sfr.

2. Eseguire il comando show version:

> show version ----------------[ sfr1 ]----------------- Model : ASA5516 (72) Version 7.1.0 (Build 90) UUID : c049dad8-c42e-11e9-986d-bdeff3ce399e Rules update version : 2022-05-10-001-vrt VDB version : 354 ----------------------------------------------------

File di risoluzione dei problemi del modulo Firepower

Completare questi passaggi per verificare la versione del software del modulo Firepower nel file di risoluzione dei problemi del modulo:

- Aprire il file per la risoluzione dei problemi e selezionare la cartella <nomefile>-troubleshoot .tar/results-<data>—xxxxxx/command-outputs/

- Aprire il file usr-local-sf-bin-sfcli.pl show version.output e individuare la riga in Model:

# pwd

/var/tmp/results-05-12-2022--199172/command-outputs

# cat "usr-local-sf-bin-sfcli.pl show version.output"

----------------[ sfr1 ]----------------- Model : ASA5516 (72) Version 7.1.0 (Build 90) UUID : c049dad8-c42e-11e9-986d-bdeff3ce399e LSP version : 2022-05-10-001-vrt VDB version : 354 ----------------------------------------------------

ASA CLI

Eseguire il comando show module sfr details sulla CLI dell'appliance ASA e controllare la versione software:

asa# show module sfr details Getting details from the Service Module, please wait... Card Type: FirePOWER Services Software Module Model: ASA5516 Hardware version: N/A Serial Number: JAD222103XA Firmware version: N/A Software version: 7.1.0-90 MAC Address Range: 7872.5dce.b3b2 to 7872.5dce.b3b2 App. name: ASA FirePOWER App. Status: Up App. Status Desc: Normal Operation App. version: 7.1.0-90 Data Plane Status: Up Console session: Ready Status: Up DC addr: No DC Configured Mgmt IP addr: 192.168.45.45 Mgmt Network mask: 255.255.255.0 Mgmt Gateway: 0.0.0.0 Mgmt web ports: 443 Mgmt TLS enabled: true

File ASA show-tech

Cercare la riga con la stringa show module sfr detail:

------------------ show module sfr detail ------------------ Getting details from the Service Module, please wait... Card Type: FirePOWER Services Software Module Model: ASA5516 Hardware version: N/A Serial Number: JAD222103XA Firmware version: N/A Software version: 7.1.0-90 MAC Address Range: 7872.5dce.b3b2 to 7872.5dce.b3b2 App. name: ASA FirePOWER App. Status: Up App. Status Desc: Normal Operation App. version: 7.1.0-90 Data Plane Status: Up Console session: Ready Status: Up DC addr: No DC Configured Mgmt IP addr: 192.168.45.45 Mgmt Network mask: 255.255.255.0 Mgmt Gateway: 0.0.0.0 Mgmt web ports: 443 Mgmt TLS enabled: true

Verifica delle versioni Snort, VDB e SRU

Versione Deep Packet Inspection Engine (Snort)

La versione Snort può essere verificata usando queste opzioni:

- Interfaccia utente FMC

- API REST FMC

- Interfaccia utente FDM

- API REST FDM

- FTD o CLI del modulo Firepower

- Risoluzione dei problemi del file FTD o del modulo Firepower

Interfaccia utente FMC

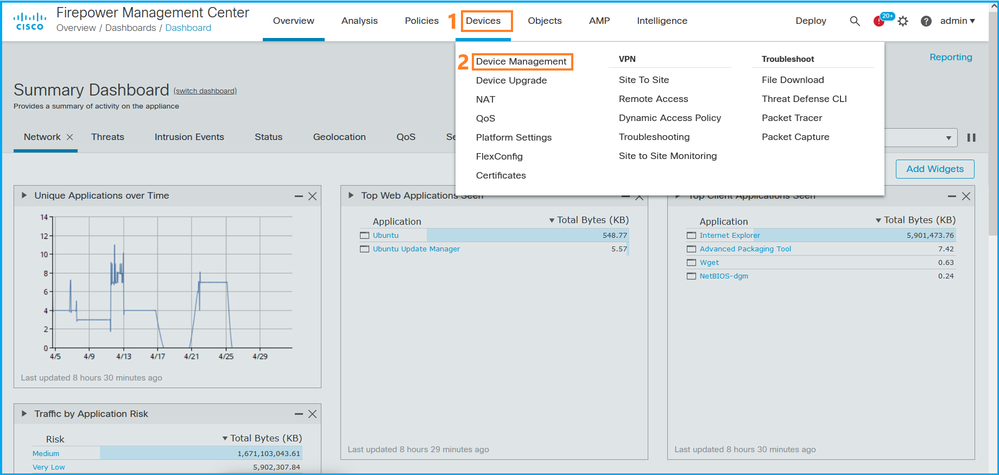

Completare la procedura seguente per verificare la versione Snort FTD nell'interfaccia utente di FMC:

- Scegliere Dispositivi > Gestione dispositivi:

2. Controllare l'etichetta Snort:

API REST FMC

Completare questi passaggi per verificare la versione Snort FTD tramite FMC REST-API. Utilizzare un client REST-API per verificare la versione del software. Nell'esempio viene utilizzato il ricciolo:

- Richiedi un token di autenticazione:

# curl -s -k -v -X POST 'https://192.0.2.1/api/fmc_platform/v1/auth/generatetoken' -H 'Authentication: Basic' -u 'admin:Cisco123' | grep -i X-auth-access-token

< X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb

2. Identificare il dominio che contiene il dispositivo. Nella maggior parte delle query dell'API REST il parametro domain è obbligatorio. Utilizzare X-auth-access-token in questa query per recuperare l'elenco dei domini:

# curl -s -k -X 'GET' 'https://192.0.2.1/api/fmc_platform/v1/info/domain' -H 'accept: application/json' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

{

"items": [

{

"name": "Global",

"type": "Domain",

"uuid": "e276abec-e0f2-11e3-8169-6d9ed49b625f"

},

{

"name": "Global/domain1",

"type": "Domain",

"uuid": "ef0cf3e9-bb07-8f66-5c4e-000000000001"

},

{

"name": "Global/domain2",

"type": "Domain",

"uuid": "341a8f03-f831-c364-b751-000000000001"

}

],

"links": {

"self": "https://192.0.2.1/api/fmc_platform/v1/info/domain?offset=0&limit=25"

},

"paging": {

"count": 3,

"limit": 25,

"offset": 0,

"pages": 1

}

}

3. Utilizzare l'UUID del dominio per eseguire una query per i record del dispositivo:

# curl -s -k -X 'GET' 'https://192.0.2.1/api/fmc_config/v1/domain/ef0cf3e9-bb07-8f66-5c4e-000000000001/devices/devicerecords' -H 'accept: application/json' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb' | python -m json.tool

{

"items": [

{

"id": "a4752f3c-86cc-11e9-8c9a-a3c958bed664",

"links": {

"self": "https://192.0.2.1/api/fmc_config/v1/domain/ef0cf3e9-bb07-8f66-5c4e-000000000001/devices/devicerecords/a4752f3c-86cc-11e9-8c9a-a3c958bed664"

},

"name": "fw1.lab.local",

"type": "Device"

},

{

"id": "05e9799c-94fc-11ea-ad33-a0032ddb0251",

"links": {

"self": "https://192.0.2.1/api/fmc_config/v1/domain/ef0cf3e9-bb07-8f66-5c4e-000000000001/devices/devicerecords/05e9799c-94fc-11ea-ad33-a0032ddb0251"

},

"name": "fw2.lab.local",

"type": "Device"

},

{

"id": "c8bef462-49f7-11e8-b2fb-ad9838c6ed90",

"links": {

"self": "https://192.0.2.1/api/fmc_config/v1/domain/ef0cf3e9-bb07-8f66-5c4e-000000000001/devices/devicerecords/c8bef462-49f7-11e8-b2fb-ad9838c6ed90"

},

"name": "fw3.lab.local",

"type": "Device"

},

{

"id": "3c41913a-b27b-11eb-b131-d2e2ce2a368d",

"links": {

"self": "https://192.0.2.1/api/fmc_config/v1/domain/ef0cf3e9-bb07-8f66-5c4e-000000000001/devices/devicerecords/3c41913a-b27b-11eb-b131-d2e2ce2a368d"

},

"name": "fw4.lab.local",

"type": "Device"

},

{

"id": "48f7f37c-8cf0-11e9-bf41-fb2d7b740db7",

"links": {

"self": "https://192.0.2.1/api/fmc_config/v1/domain/ef0cf3e9-bb07-8f66-5c4e-000000000001/devices/devicerecords/48f7f37c-8cf0-11e9-bf41-fb2d7b740db7"

},

"name": "fw5.lab.local",

"type": "Device"

},

{

"id": "0b1a9c94-8ba8-11ec-b2fd-93263934908d",

"links": {

"self": "https://192.0.2.1/api/fmc_config/v1/domain/ef0cf3e9-bb07-8f66-5c4e-000000000001/devices/devicerecords/0b1a9c94-8ba8-11ec-b2fd-93263934908d"

},

"name": "fpr2k-1",

"type": "Device"

},

4. Utilizzare l'UUID del dominio e l'UUID del dispositivo/contenitore in questa richiesta:

# curl -s -k -X GET 'https://192.0.2.1/api/fmc_config/v1/domain/ef0cf3e9-bb07-8f66-5c4e-000000000001/devices/devicerecords/0b1a9c94-8ba8-11ec-b2fd-93263934908d' -H 'X-auth-access-token: 5d817ef7-f12f-4dae-b0c0-cd742d3bd2eb ' | python -m json.tool | grep -i snort

"snortVersion": "3.1.7.1-108",

"snortEngine": "SNORT3",

Interfaccia utente FDM

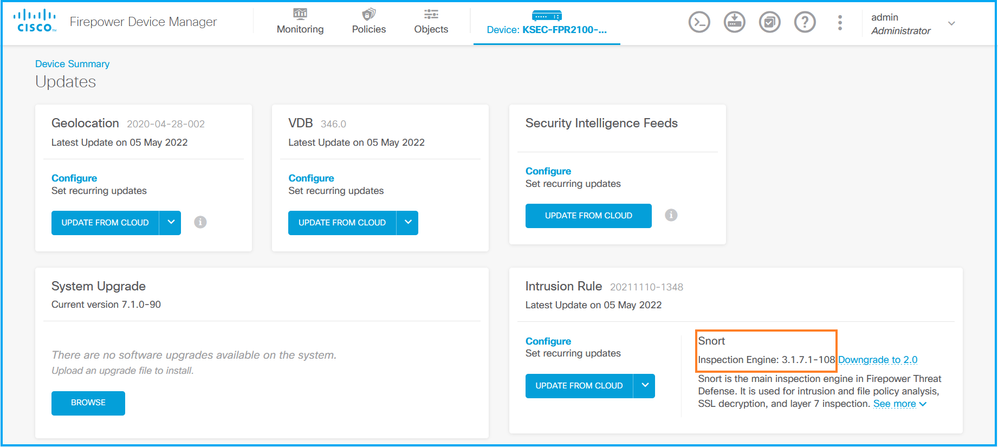

Completare questi passaggi per verificare la versione Snort FTD sull'interfaccia utente FDM:

- Andare alla pagina Aggiornamenti:

2. Controllare il motore di ispezione degli snort:

API REST FDM

Completare questi passaggi per verificare la versione Snort tramite una richiesta REST-API di FDM. Utilizzare un client REST-API per verificare la versione del software. Nell'esempio viene utilizzato il ricciolo:

- Richiedi un token di autenticazione:

# curl -k -X POST --header 'Content-Type: application/json' --header 'Accept: application/json' -d '{ "grant_type": "password", "username": "admin", "password": "Admin#1324" }' 'https://192.0.2.2/api/fdm/latest/fdm/token'

{

"access_token":

"eyJhbGciOiJIUzI1NiJ9.eyJpYXQiOjE2NTIyNDk5NTcsInN1YiI6ImFkbWluIiwianRpIjoiNDk3MmRjNjAtZDBmMi0xMWVjLTk4ZWMtNDdlZTQwODkwMDVjIiwibmJmIjoxNjUyMjQ5OTU3LCJleHAiOjE2NTIyNTE3NTcsInJlZnJlc2hUb2tlbkV4cGlyZXNBdCI6MTY1MjI1MjM1NzQ1NywidG9rZW5UeXBlIjoiSldUX0FjY2VzcyIsInVzZXJVdWlkIjoiYTU3ZGVmMjgtY2M3MC0xMWVjLTk4ZWMtZjk4ODExNjNjZWIwIiwidXNlclJvbGUiOiJST0xFX0FETUlOIiwib3JpZ2luIjoicGFzc3dvcmQiLCJ1c2VybmFtZSI6ImFkbWluIn0.lJLmHddJ2jaVRmpdXF6qg48qdBcyRuit94DLobCJ9LI",

"expires_in": 1800,

"refresh_expires_in": 2400,

"refresh_token": "eyJhbGciOiJIUzI1NiJ9.eyJpYXQiOjE2NTIzOTQxNjksInN1YiI6ImFkbWluIiwianRpIjoiMGU0NGIxYzQtZDI0Mi0xMWVjLTk4ZWMtYTllOTlkZGMwN2Y0IiwibmJmIjoxNjUyMzk0MTY5LCJleHAiOjE2NTIzOTY1NjksImFjY2Vzc1Rva2VuRXhwaXJlc0F0IjoxNjUyMzk1OTY5MDcwLCJyZWZyZXNoQ291bnQiOi0xLCJ0b2tlblR5cGUiOiJKV1RfUmVmcmVzaCIsInVzZXJVdWlkIjoiYTU3ZGVmMjgtY2M3MC0xMWVjLTk4ZWMtZjk4ODExNjNjZWIwIiwidXNlclJvbGUiOiJST0xFX0FETUlOIiwib3JpZ2luIjoicGFzc3dvcmQiLCJ1c2VybmFtZSI6ImFkbWluIn0.Avga0-isDjQB527d3QWZQb7AS4a9ea5wlbYUn-A9aPw",

"token_type": "Bearer"

}

2. Utilizzare il valore access_token nella query:

# curl -s -k -X GET -H 'Accept: application/json' -H 'Authorization: Bearer eyJhbGciOiJIUzI1NiJ9.eyJpYXQiOjE2NTI0NDU3ODksInN1YiI6ImFkbWluIiwianRpIjoiM2U1Njg0YjYtZDJiYS0xMWVjLTk4ZWMtZGI2YjRiYTM1MTU2IiwibmJmIjoxNjUyNDQ1Nzg5LCJleHAiOjE2NTI0NDc1ODksInJlZnJlc2hUb2tlbkV4cGlyZXNBdCI6MTY1MjQ0ODE4OTMyNSwidG9rZW5UeXBlIjoiSldUX0FjY2VzcyIsInVzZXJVdWlkIjoiYTU3ZGVmMjgtY2M3MC0xMWVjLTk4ZWMtZjk4ODExNjNjZWIwIiwidXNlclJvbGUiOiJST0xFX0FETUlOIiwib3JpZ2luIjoicGFzc3dvcmQiLCJ1c2VybmFtZSI6ImFkbWluIn0.kXtsUu3_WWtOWu9w0mSDfJjwcyiVCa5dgyzNjCGnlF4' 'https://10.62.148.181/api/fdm/v6/operational/systeminfo/default' | grep -i snort

"snortVersion" : { "snortVersion" : "3.1.7.1-108", "snortPackage" : "/ngfw/var/sf/snort-3.1.7.1-108/snort-75-3.1.7.1-108-daq14.tar.bz2", "type" : "snortversion

FTD o CLI Firepower

Sulla CLI FTD eseguire il comando show snort3 status:

> show snort3 status Currently running Snort 3

Il modulo Firepower supporta solo Snort 2.

File FTD o Firepower Module per la risoluzione dei problemi

Completare questi passaggi per verificare la versione Snort nel file di risoluzione dei problemi FTD:

- Aprire il file per la risoluzione dei problemi e selezionare la cartella <nomefile>-troubleshoot .tar/results-<data>—xxxxxx/command-outputs

- Aprire il file usr-local-sf-bin-sfcli.pl show snort3.output:

# pwd

/var/tmp/results-05-06-2022--163203/command-outputs

# cat "usr-local-sf-bin-sfcli.pl show snort3.output" Output of /ngfw/usr/local/sf/bin/sfcli.pl show snort3: Currently running Snort 3

Il modulo Firepower supporta solo Snort 2.

Versione database vulnerabilità (VDB)

La versione VDB può essere verificata utilizzando le seguenti opzioni:

- Interfaccia utente FMC

- API REST FMC

- File di risoluzione dei problemi di FMC

- Interfaccia utente FDM

- API REST FDM

- CLI FTD

- Risoluzione dei problemi del file FTD o del modulo Firepower

Interfaccia utente FMC

Completare la procedura seguente per verificare la versione di VDB nell'interfaccia utente di FMC:

- Scegliere ? > Informazioni su:

2. Controllare la versione VDB:

CLI FMC

Completare questi passaggi per verificare la versione VDB nella CLI di FMC:

- Accedere a FMC tramite connessione SSH o console.

- Eseguire il comando show version:

> show version -----------[ FMC-4600-2.cisco.com ]------------ Model : Cisco Firepower Management Center 4600 (66) Version 7.1.0 (Build 90) UUID : a10ed34e-d127-11e8-b440-728439d95305 Rules update version : 2022-05-02-003-vrt LSP version : lsp-rel-20220502-1613 VDB version : 354 ---------------------------------------------

API REST FMC

Completare questi passaggi per verificare la versione VDB tramite un'API REST di FMC. Utilizzare un client REST-API per verificare la versione del software. Nell'esempio viene utilizzato il ricciolo:

- Richiedi un token di autenticazione:

# curl -s -k -v -X POST 'https://192.0.2.1/api/fmc_platform/v1/auth/generatetoken' -H 'Authentication: Basic' -u 'admin:Cisco123' | grep -i X-auth-access-token

< X-auth-access-token: 7acdb34c-ea85-47bf-83fe-d77b63f012da

2. Identificare il dominio che contiene il dispositivo. Nella maggior parte delle query dell'API REST il parametro domain è obbligatorio. Utilizzare X-auth-access-token in questa query per recuperare l'elenco dei domini:

# curl -s -k -X GET 'https://192.0.2.1/api/fmc_platform/v1/info/serverversion' -H 'X-auth-access-token: 7acdb34c-ea85-47bf-83fe-d77b63f012da' | python -m json.tool

{

"items": [

{

"geoVersion": "2022-05-09-001",

"lspVersion": "lsp-rel-20220510-1044",

"serverVersion": "7.1.0 (build 90)",

"sruVersion": "2022-05-10-001-vrt",

"type": "ServerVersion",

"vdbVersion": "build 354 ( 2022-04-27 19:39:56 )"

}

],

"links": {

"self": "https://10.62.184.21/api/fmc_platform/v1/info/serverversion?offset=0&limit=25"

},

"paging": {

"count": 1,

"limit": 25,

"offset": 0,

"pages": 1

}

}

File di risoluzione dei problemi di FMC

Completare la procedura seguente per verificare la versione di VDB nel file di risoluzione dei problemi di FMC:

- Aprire il file per la risoluzione dei problemi e selezionare la cartella <nomefile>-troubleshoot .tar/results-<data>—xxxxxx/dir-archives/etc/sf/.versiondb

- Aprire il file vdb.conf e individuare la riga con la chiave CURRENT_BUILD:

# pwd

/var/tmp/results-05-06-2022--199172/dir-archives/etc/sf/.versiondb

# cat vdb.conf CURRENT_VERSION=4.5.0 CURRENT_BUILD=344 CURRENT_APPID_VER=82 CURRENT_NAVL_VER=106

Interfaccia utente FDM

Nella pagina principale, controllare VDB:

API REST FDM

Completare questi passaggi per verificare la versione VDB tramite una richiesta REST-API di FDM. Utilizzare un client REST-API per verificare la versione del software. Nell'esempio viene utilizzato il ricciolo:

- Richiedi un token di autenticazione:

# curl -k -X POST --header 'Content-Type: application/json' --header 'Accept: application/json' -d '{ "grant_type": "password", "username": "admin", "password": "Admin#1324" }' 'https://192.0.2.2/api/fdm/latest/fdm/token'

{

"access_token":

"eyJhbGciOiJIUzI1NiJ9.eyJpYXQiOjE2NTIyNDk5NTcsInN1YiI6ImFkbWluIiwianRpIjoiNDk3MmRjNjAtZDBmMi0xMWVjLTk4ZWMtNDdlZTQwODkwMDVjIiwibmJmIjoxNjUyMjQ5OTU3LCJleHAiOjE2NTIyNTE3NTcsInJlZnJlc2hUb2tlbkV4cGlyZXNBdCI6MTY1MjI1MjM1NzQ1NywidG9rZW5UeXBlIjoiSldUX0FjY2VzcyIsInVzZXJVdWlkIjoiYTU3ZGVmMjgtY2M3MC0xMWVjLTk4ZWMtZjk4ODExNjNjZWIwIiwidXNlclJvbGUiOiJST0xFX0FETUlOIiwib3JpZ2luIjoicGFzc3dvcmQiLCJ1c2VybmFtZSI6ImFkbWluIn0.lJLmHddJ2jaVRmpdXF6qg48qdBcyRuit94DLobCJ9LI",

"expires_in": 1800,

"refresh_expires_in": 2400,

"refresh_token": "eyJhbGciOiJIUzI1NiJ9.eyJpYXQiOjE2NTIzOTQxNjksInN1YiI6ImFkbWluIiwianRpIjoiMGU0NGIxYzQtZDI0Mi0xMWVjLTk4ZWMtYTllOTlkZGMwN2Y0IiwibmJmIjoxNjUyMzk0MTY5LCJleHAiOjE2NTIzOTY1NjksImFjY2Vzc1Rva2VuRXhwaXJlc0F0IjoxNjUyMzk1OTY5MDcwLCJyZWZyZXNoQ291bnQiOi0xLCJ0b2tlblR5cGUiOiJKV1RfUmVmcmVzaCIsInVzZXJVdWlkIjoiYTU3ZGVmMjgtY2M3MC0xMWVjLTk4ZWMtZjk4ODExNjNjZWIwIiwidXNlclJvbGUiOiJST0xFX0FETUlOIiwib3JpZ2luIjoicGFzc3dvcmQiLCJ1c2VybmFtZSI6ImFkbWluIn0.Avga0-isDjQB527d3QWZQb7AS4a9ea5wlbYUn-A9aPw",

"token_type": "Bearer"

}

2. Utilizzare il valore access_token nella query:

# curl -s -k -X GET -H 'Accept: application/json' -H 'Authorization: Bearer eyJhbGciOiJIUzI1NiJ9.eyJpYXQiOjE2NTI0NDU3ODksInN1YiI6ImFkbWluIiwianRpIjoiM2U1Njg0YjYtZDJiYS0xMWVjLTk4ZWMtZGI2YjRiYTM1MTU2IiwibmJmIjoxNjUyNDQ1Nzg5LCJleHAiOjE2NTI0NDc1ODksInJlZnJlc2hUb2tlbkV4cGlyZXNBdCI6MTY1MjQ0ODE4OTMyNSwidG9rZW5UeXBlIjoiSldUX0FjY2VzcyIsInVzZXJVdWlkIjoiYTU3ZGVmMjgtY2M3MC0xMWVjLTk4ZWMtZjk4ODExNjNjZWIwIiwidXNlclJvbGUiOiJST0xFX0FETUlOIiwib3JpZ2luIjoicGFzc3dvcmQiLCJ1c2VybmFtZSI6ImFkbWluIn0.kXtsUu3_WWtOWu9w0mSDfJjwcyiVCa5dgyzNjCGnlF4' 'https://10.62.148.181/api/fdm/v6/operational/systeminfo/default' | grep -i vdb

"vdbVersion" : {

"lastSuccessVDBDate" : "2022-05-05 12:44:09Z",

"vdbCurrentVersion" : "346",

"vdbCurrentBuild" : "0",

"vdbReleaseDate" : "2021-08-24 21:48:15",

"type" : "vdbversion"

FTD o CLI del modulo Firepower

Completare questi passaggi per verificare la versione VDB sulla CLI FTD o sulla CLI di Firepower module (SFR):

- Accesso a FTD tramite connessione SSH o console. Nel caso del modulo Firepower, accedere al modulo tramite SSH o dalla CLI dell'ASA tramite il comando session sfr.

- Eseguire il comando show version dalla CLI:

> show version --------------------[ fpr2k-1 ]--------------------- Model : Cisco Firepower 2110 Threat Defense (77) Version 7.1.0 (Build 90) UUID : 0b1a9c94-8ba8-11ec-b2fd-93263934908d LSP version : lsp-rel-20220510-1044 VDB version : 354 ----------------------------------------------------

> show version ----------------[ sfr1 ]----------------- Model : ASA5516 (72) Version 7.1.0 (Build 90) UUID : c049dad8-c42e-11e9-986d-bdeff3ce399e Rules update version : 2022-05-10-001-vrt VDB version : 354 ----------------------------------------------------

File FTD o Firepower Module per la risoluzione dei problemi

Completare questi passaggi per verificare la versione VDB in FTD o nel file di risoluzione dei problemi del modulo Firepower:

- Aprire il file con la risoluzione dei problemi e selezionare la cartella <nomefile>-troubleshoot.tar/results-<data>—xxxxxx/command-outputs/

- Aprire il file usr-local-sf-bin-sfcli.pl show version.output e individuare la riga con la versione VDB:

# pwd

/var/tmp/results-05-06-2022--163203/command-outputs/

# cat "usr-local-sf-bin-sfcli.pl show version.output" --------------------[ fpr2k-1 ]--------------------- Model : Cisco Firepower 2110 Threat Defense (77) Version 7.1.0 (Build 90) UUID : 0b1a9c94-8ba8-11ec-b2fd-93263934908d LSP version : lsp-rel-20220510-1044 VDB version : 354 ----------------------------------------------------

# pwd

/var/tmp/results-05-12-2022--199172/command-outputs

# cat "usr-local-sf-bin-sfcli.pl show version.output"

----------------[ sfr1 ]----------------- Model : ASA5516 (72) Version 7.1.0 (Build 90) UUID : c049dad8-c42e-11e9-986d-bdeff3ce399e Rules update version : 2022-05-10-001-vrt VDB version : 354 ----------------------------------------------------

Versioni aggiornamento regola intrusione

Gli aggiornamenti delle regole per le intrusioni forniscono regole per le intrusioni e regole per il preprocessore nuove e aggiornate, stati modificati per le regole installate e impostazioni dei criteri per le intrusioni predefinite modificate.

Gli aggiornamenti SRU (Secure Rule Update) sono applicabili a Snort versione 2, mentre gli aggiornamenti LSP (Lightweight Security Package) sono applicabili a Snort versione 3.

La versione del software SRU/LSP può essere verificata usando queste opzioni:

- Interfaccia utente FMC

- API REST FMC

- File di risoluzione dei problemi di FMC

- Interfaccia utente FDM

- API REST FDM

- FTD o CLI del modulo Firepower

- Risoluzione dei problemi del file FTD o del modulo Firepower

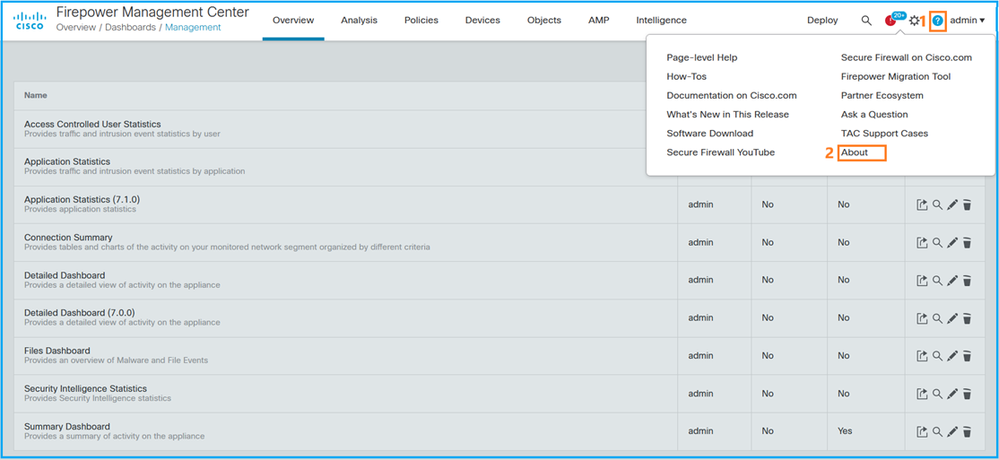

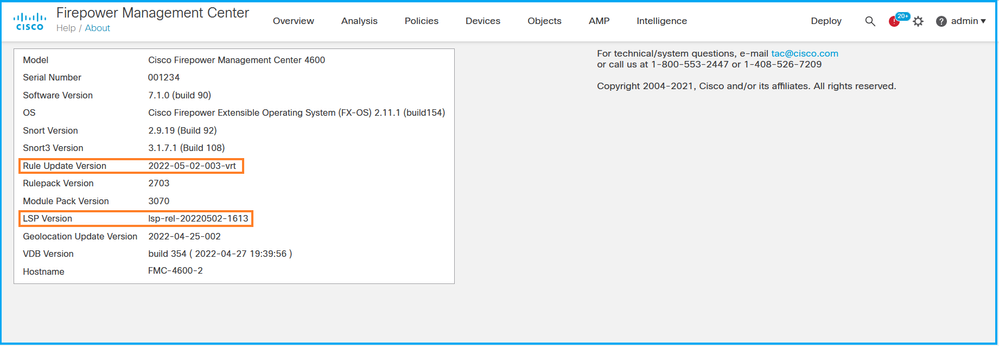

Interfaccia utente FMC

Completare la procedura seguente per verificare le versioni SRU/LSP nell'interfaccia utente di FMC:

- Scegliere ? > Informazioni su:

2. Selezionare Versione aggiornamento regole e Versione LSP:

CLI FMC

Completare questi passaggi per verificare le versioni SRU/LSP sulla CLI di FMC:

- Accedere a FMC tramite connessione SSH o console.

- Eseguire il comando show version dalla CLI:

> show version -----------[ FMC-4600-2.cisco.com ]------------ Model : Cisco Firepower Management Center 4600 (66) Version 7.1.0 (Build 90) UUID : a10ed34e-d127-11e8-b440-728439d95305 Rules update version : 2022-05-02-003-vrt LSP version : lsp-rel-20220502-1613 VDB version : 354 ---------------------------------------------

API REST FMC

Completare questi passaggi per verificare la versione del software tramite una richiesta REST-API. Utilizzare un client REST-API per verificare la versione del software. Nell'esempio viene usato il ricciolo:

- Richiedi un token di autenticazione:

# curl -s -k -v -X POST 'https://192.0.2.1/api/fmc_platform/v1/auth/generatetoken' -H 'Authentication: Basic' -u 'admin:Cisco123' | grep -i X-auth-access-token < X-auth-access-token: 9408fe38-c25c-4472-b7e6-3571bb4e2b8d

2. Utilizzare il token di accesso con autenticazione X nella query:

# curl -s -k -X GET 'https://192.0.2.1/api/fmc_platform/v1/info/serverversion' -H 'X-auth-access-token: 7acdb34c-ea85-47bf-83fe-d77b63f012da' | python -m json.tool

{

"items": [

{

"geoVersion": "2022-05-09-001",

"lspVersion": "lsp-rel-20220510-1044",

"serverVersion": "7.1.0 (build 90)",

"sruVersion": "2022-05-10-001-vrt",

"type": "ServerVersion",

"vdbVersion": "build 354 ( 2022-04-27 19:39:56 )"

}

],

"links": {

"self": "https://10.62.184.21/api/fmc_platform/v1/info/serverversion?offset=0&limit=25"

},

"paging": {

"count": 1,

"limit": 25,

"offset": 0,

"pages": 1

}

}

File di risoluzione dei problemi di FMC

Completare la procedura seguente per verificare la versione SRU nel file di risoluzione dei problemi di FMC:

- Aprire il file per la risoluzione dei problemi e andare alla cartella <nomefile>.tar/results-<data>—xxxxxx/dir-archives/etc/sf/

- Aprire il file sru_versions.conf e individuare le righe con le chiavi Intrusion_Rules_Update:

# pwd

/var/tmp/results-05-06-2022--199172/dir-archives/etc/sf/

# cat sru_versions.conf Intrusion_Rules_Update=2022-04-25-003-vrt Rule_Pack=2699 Sourcefire_Decoder_Rule_Pack=2088 Sourcefire_Policy_Pack=2763 Module_Pack=3066 snort=2.9.16-4022

Completare la procedura seguente per verificare la versione dell'LSP nel file di risoluzione dei problemi di FMC:

- Aprire il file per la risoluzione dei problemi e andare alla cartella <nomefile>.tar/results-<data>—xxxxxx/command-outputs

- Aprire il file find var-sf-lsp -maxdepth 2 -ls.output e controllare la riga con /var/sf/lsp/active-lsp

# pwd

/var/tmp/results-05-06-2022--199172/command-outputs

# cat "find var-sf-lsp -maxdepth 2 -ls.output" ... Output of find /var/sf/lsp -maxdepth 2 -ls: 19138123 4 drwxrwxr-x 3 www root 4096 May 11 04:01 /var/sf/lsp 19142268 0 lrwxrwxrwx 1 root root 33 May 11 04:00 /var/sf/lsp/installed-lsp -> /var/sf/lsp/lsp-rel-20220510-1044 19138299 4 drwxrwxr-x 5 www root 4096 May 11 04:01 /var/sf/lsp/lsp-rel-20220510-1044 19142266 600 -rwxrwxr-x 1 www root 614400 May 10 14:55 /var/sf/lsp/lsp-rel-20220510-1044/lsp.icdb.RELEASE.tar 19142234 4 drwxrwxr-x 5 www root 4096 May 11 04:00 /var/sf/lsp/lsp-rel-20220510-1044/ntd_metadata 19268898 4 drwxrwxr-x 2 www root 4096 May 10 14:55 /var/sf/lsp/lsp-rel-20220510-1044/icdb 19138303 4 drwxrwxr-x 6 www root 4096 May 10 14:51 /var/sf/lsp/lsp-rel-20220510-1044/talos_content 19142269 46640 -rw-r--r-- 1 root root 47759360 May 11 04:01 /var/sf/lsp/lsp-rel-20220510-1044/lsp-rel-20220510-1044.tar.xz.REL.tar 19142267 4 -rwxrwxr-x 1 www root 238 May 11 04:00 /var/sf/lsp/lsp-rel-20220510-1044/.snort-versions 19142265 4 -rwxrwxr-x 1 www root 26 May 10 14:51 /var/sf/lsp/lsp-rel-20220510-1044/lspd_ver.properties 19139198 260 -rw-r--r-- 1 root root 264403 Feb 12 03:32 /var/sf/lsp/pigtail-all-1644636642.log 19142270 0 lrwxrwxrwx 1 root root 33 May 11 04:01 /var/sf/lsp/active-lsp -> /var/sf/lsp/lsp-rel-20220510-1044

Interfaccia utente FDM

Nella pagina principale, selezionare Intrusion Rule Update:

API REST FDM

Completare questi passaggi per verificare la versione VDB tramite una richiesta REST-API di FDM. Utilizzare un client REST-API per verificare la versione del software. Nell'esempio viene usato il ricciolo:

- Richiedi un token di autenticazione:

# curl -k -X POST --header 'Content-Type: application/json' --header 'Accept: application/json' -d '{ "grant_type": "password", "username": "admin", "password": "Admin#1324" }' 'https://192.0.2.2/api/fdm/latest/fdm/token'

{

"access_token":

"eyJhbGciOiJIUzI1NiJ9.eyJpYXQiOjE2NTIyNDk5NTcsInN1YiI6ImFkbWluIiwianRpIjoiNDk3MmRjNjAtZDBmMi0xMWVjLTk4ZWMtNDdlZTQwODkwMDVjIiwibmJmIjoxNjUyMjQ5OTU3LCJleHAiOjE2NTIyNTE3NTcsInJlZnJlc2hUb2tlbkV4cGlyZXNBdCI6MTY1MjI1MjM1NzQ1NywidG9rZW5UeXBlIjoiSldUX0FjY2VzcyIsInVzZXJVdWlkIjoiYTU3ZGVmMjgtY2M3MC0xMWVjLTk4ZWMtZjk4ODExNjNjZWIwIiwidXNlclJvbGUiOiJST0xFX0FETUlOIiwib3JpZ2luIjoicGFzc3dvcmQiLCJ1c2VybmFtZSI6ImFkbWluIn0.lJLmHddJ2jaVRmpdXF6qg48qdBcyRuit94DLobCJ9LI",

"expires_in": 1800,

"refresh_expires_in": 2400,

"refresh_token": "eyJhbGciOiJIUzI1NiJ9.eyJpYXQiOjE2NTIzOTQxNjksInN1YiI6ImFkbWluIiwianRpIjoiMGU0NGIxYzQtZDI0Mi0xMWVjLTk4ZWMtYTllOTlkZGMwN2Y0IiwibmJmIjoxNjUyMzk0MTY5LCJleHAiOjE2NTIzOTY1NjksImFjY2Vzc1Rva2VuRXhwaXJlc0F0IjoxNjUyMzk1OTY5MDcwLCJyZWZyZXNoQ291bnQiOi0xLCJ0b2tlblR5cGUiOiJKV1RfUmVmcmVzaCIsInVzZXJVdWlkIjoiYTU3ZGVmMjgtY2M3MC0xMWVjLTk4ZWMtZjk4ODExNjNjZWIwIiwidXNlclJvbGUiOiJST0xFX0FETUlOIiwib3JpZ2luIjoicGFzc3dvcmQiLCJ1c2VybmFtZSI6ImFkbWluIn0.Avga0-isDjQB527d3QWZQb7AS4a9ea5wlbYUn-A9aPw",

"token_type": "Bearer"

}

2. Utilizzare il valore access_token nella query:

# curl -s -k -X GET -H 'Accept: application/json' -H 'Authorization: Bearer eyJhbGciOiJIUzI1NiJ9.eyJpYXQiOjE2NTI0NDU3ODksInN1YiI6ImFkbWluIiwianRpIjoiM2U1Njg0YjYtZDJiYS0xMWVjLTk4ZWMtZGI2YjRiYTM1MTU2IiwibmJmIjoxNjUyNDQ1Nzg5LCJleHAiOjE2NTI0NDc1ODksInJlZnJlc2hUb2tlbkV4cGlyZXNBdCI6MTY1MjQ0ODE4OTMyNSwidG9rZW5UeXBlIjoiSldUX0FjY2VzcyIsInVzZXJVdWlkIjoiYTU3ZGVmMjgtY2M3MC0xMWVjLTk4ZWMtZjk4ODExNjNjZWIwIiwidXNlclJvbGUiOiJST0xFX0FETUlOIiwib3JpZ2luIjoicGFzc3dvcmQiLCJ1c2VybmFtZSI6ImFkbWluIn0.kXtsUu3_WWtOWu9w0mSDfJjwcyiVCa5dgyzNjCGnlF4' 'https://10.62.148.181/api/fdm/v6/operational/systeminfo/default' | grep -Ei "sru|lsp"

"sruVersion" : {

"sruVersion" : "20211110-1348",

"lastSuccessSRUDate" : "2022-05-12 18:29:00Z",

"lspVersions" : [ "20211110-1348" ],

"type" : "sruversion"

FTD o CLI del modulo Firepower

Completare questi passaggi per verificare la versione SRU/LSP sulla CLI FTD o sulla CLI del modulo Firepower:

- Accesso a FTD tramite connessione SSH o console. Nel caso del modulo Firepower, accedere al modulo tramite SSH o dalla CLI dell'ASA tramite il comando session sfr.

- Eseguire il comando show version dalla CLI:

> show version ------------[ FIREPOWER1.cisco.com ]------------ Model : Cisco Firepower 2120 Threat Defense (77) Version 7.1.0 (Build 90) UUID : 1cbe9952-cc6f-11ec-b63a-ae4636e42209 LSP version : lsp-rel-20211110-1348 VDB version : 346 ----------------------------------------------------

or

> show version ------------[ FIREPOWER1.cisco.com ]------------ Model : Cisco Firepower 2120 Threat Defense (77) Version 7.1.0 (Build 90) UUID : 1cbe9952-cc6f-11ec-b63a-ae4636e42209 Rules update version : 2022-05-11-001-vrt VDB version : 346 ----------------------------------------------------

> show version ----------------[ sfr1 ]----------------- Model : ASA5516 (72) Version 7.1.0 (Build 90) UUID : c049dad8-c42e-11e9-986d-bdeff3ce399e Rules update version : 2022-05-10-001-vrt VDB version : 354 ----------------------------------------------------

Nota: il comando "show version" mostra la versione di aggiornamento SRU se si usa Snort 2. Per Snort 3 è mostrata la versione LSP.

File FTD o Firepower Module per la risoluzione dei problemi

Completare questi passaggi per verificare le versioni SRU/LSP nel file di risoluzione dei problemi FTD o del modulo Firepower:

- Aprire il file di risoluzione dei problemi e andare alla cartella <nomefile>-troubleshoot.tar/results-<data>—xxxxxx/command-outputs/

- Aprire il file usr-local-sf-bin-sfcli.pl show version.output e individuare la riga con la versione SRU/LSP:

# pwd

/var/tmp/results-05-06-2022--163203/command-outputs/

# cat "usr-local-sf-bin-sfcli.pl show version.output" ------------[ FIREPOWER1.cisco.com ]------------ Model : Cisco Firepower 2120 Threat Defense (77) Version 7.1.0 (Build 90) UUID : 1cbe9952-cc6f-11ec-b63a-ae4636e42209 LSP version : lsp-rel-20211110-1348 VDB version : 346 ----------------------------------------------------

or

# pwd

/var/tmp/results-05-06-2022--163203/command-outputs/

# cat "usr-local-sf-bin-sfcli.pl show version.output" ------------[ FIREPOWER1.cisco.com ]------------ Model : Cisco Firepower 2120 Threat Defense (77) Version 7.1.0 (Build 90) UUID : 70727d06-8ba7-11ec-bfcc-999f61f27102 Rules update version : 2022-05-11-001-vrt VDB version : 346 ----------------------------------------------------

# pwd

/var/tmp/results-05-12-2022--199172/command-outputs

# cat "usr-local-sf-bin-sfcli.pl show version.output"

----------------[ sfr1 ]----------------- Model : ASA5516 (72) Version 7.1.0 (Build 90) UUID : c049dad8-c42e-11e9-986d-bdeff3ce399e Rules update version : 2022-05-10-001-vrt VDB version : 354 ----------------------------------------------------

Problemi noti

ID bug Cisco CSCwb34098  ENH: Visualizza versione FMC nell'output del comando "show manager"

ENH: Visualizza versione FMC nell'output del comando "show manager"

ID bug Cisco CSCve13470 ENH: abilitazione degli OID correlati al software su FirePOWER 6.x

ENH: abilitazione degli OID correlati al software su FirePOWER 6.x

ID bug Cisco CSCwb85969 ENH: Includere l'output del comando FMC CLISH "show version" nel file della risoluzione dei problemi

ENH: Includere l'output del comando FMC CLISH "show version" nel file della risoluzione dei problemi

ID bug Cisco CSCvu15709 ENH: supporto degli OID SNMP per il polling delle versioni di posizione SRU/VDB/GEO sulle piattaforme Firepower

ENH: supporto degli OID SNMP per il polling delle versioni di posizione SRU/VDB/GEO sulle piattaforme Firepower

Informazioni correlate

- Guida rapida all'API REST di Secure Firewall Management Center, versione 7.1

- Configurazione di SNMP su appliance Firepower NGFW

- Guida API REST Cisco Firepower Threat Defense

- Guida di riferimento all'API REST Cisco FXOS

- Compatibilità Cisco ASA

- Versioni di Firepower 1000/2100 e Secure Firewall 3100 ASA e FXOS Bundle

- Componenti in bundle

- Procedure di generazione file di Firepower

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

2.0 |

17-Aug-2024 |

Istanze di 'follow' rimosse. Testo alternativo aggiunto. |

1.0 |

18-May-2022 |

Versione iniziale |

Contributo dei tecnici Cisco

- Ilkin GasimovCisco TAC Engineer

- Mikis ZafeiroudisCisco TAC Engineer

Feedback

Feedback