Fase 8 della risoluzione dei problemi del percorso dei dati di Firepower: Criteri di analisi della rete

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

Questo articolo fa parte di una serie di articoli che spiegano come risolvere in modo sistematico i problemi relativi al percorso dei dati nei sistemi Firepower per determinare se i componenti di Firepower possono influire sul traffico. Per informazioni sull'architettura delle piattaforme Firepower e per i collegamenti agli altri articoli sulla risoluzione dei problemi relativi al percorso dei dati, consultare l'articolo Panoramica.

In questo articolo viene descritta l'ottava fase della risoluzione dei problemi relativi al percorso dati di Firepower, la funzionalità Criteri di analisi della rete.

Prerequisiti

- Questo articolo è applicabile a tutte le piattaforme Firepower

- La funzione trace è disponibile solo nella versione 6.2.0 e successive del software per la piattaforma Firepower Threat Defense (FTD).

- Conoscenza di Snort open source è utile, anche se non richiesto

- Per informazioni su Snort open source, visitare il sito https://www.snort.org/

Risoluzione dei problemi relativi alla funzionalità dei criteri di analisi della rete

I criteri di analisi della rete contengono le impostazioni del preprocessore snort che eseguono controlli sul traffico in base all'applicazione identificata. I preprocessori sono in grado di eliminare il traffico in base alla configurazione. In questo articolo viene descritto come verificare la configurazione di Protezione accesso alla rete e verificare la presenza di rilasci del preprocessore.

Nota: Le regole per il preprocessore hanno un ID generatore (GID) diverso da '1' o '3' (ovvero 129, 119, 124). Per ulteriori informazioni sui mapping tra il GID e il preprocessore, vedere le Guide alla configurazione di FMC.

Utilizzo dello strumento "trace" per individuare le perdite del preprocessore (solo FTD)

Lo strumento System Support Trace (Traccia supporto sistema) può essere utilizzato per rilevare le cadute eseguite a livello di preprocessore.

Nell'esempio seguente, il preprocessore di normalizzazione TCP ha rilevato un'anomalia. Di conseguenza, il traffico viene scartato in base alla regola 129:14, che cerca i timestamp mancanti in un flusso TCP.

Nota: Sebbene il preprocessore TCP Stream Configuration scarti il traffico, è in grado di farlo perché è abilitato anche il preprocessore Inline Normalization. Per ulteriori informazioni sulla normalizzazione in linea, leggere questo articolo.

Verifica configurazione di Protezione accesso alla rete

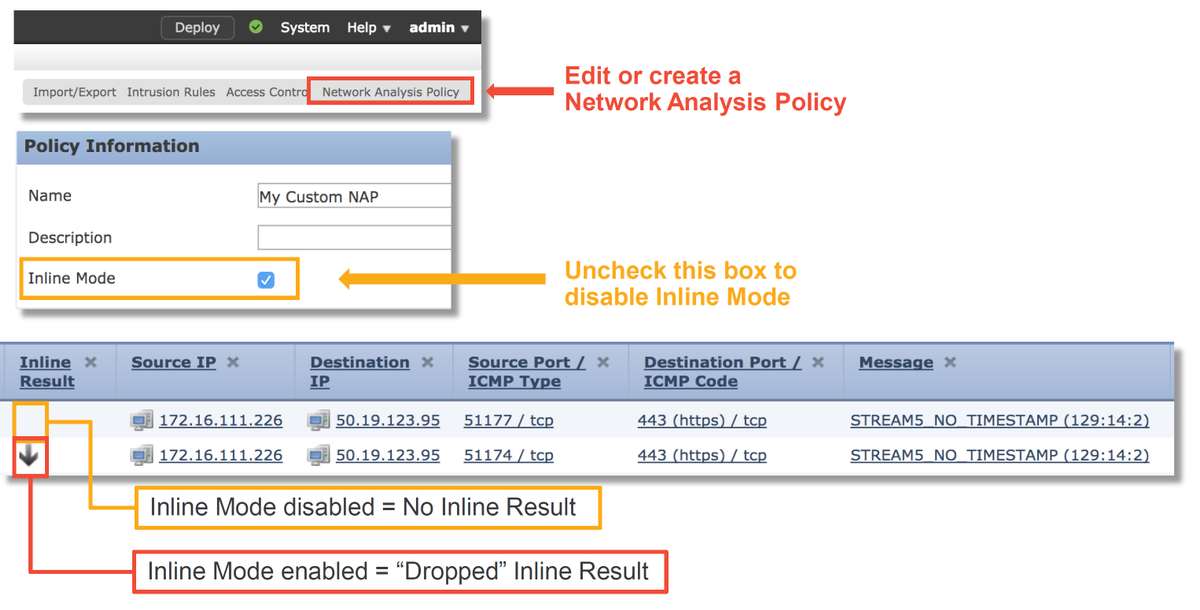

Nell'interfaccia utente di Firepower Management Center (FMC), Protezione accesso alla rete può essere visualizzato in Criteri > Controllo di accesso > Intrusione. Fare quindi clic sull'opzione Criteri di analisi della rete in alto a destra. Sarà quindi possibile visualizzare i criteri di accesso alla rete, crearne di nuovi e modificare quelli esistenti.

Come illustrato nella figura precedente, i criteri di protezione accesso alla rete contengono una funzionalità "Modalità in linea", che equivale all'opzione "Elimina quando in linea" del criterio di intrusione. Per evitare che Protezione accesso alla rete ignori il traffico, è possibile deselezionare Modalità in linea. Gli eventi di intrusione generati da Protezione accesso alla rete non vengono visualizzati nella scheda Risultato in linea con Modalità in linea disattivata.

Visualizza impostazioni di Protezione accesso alla rete

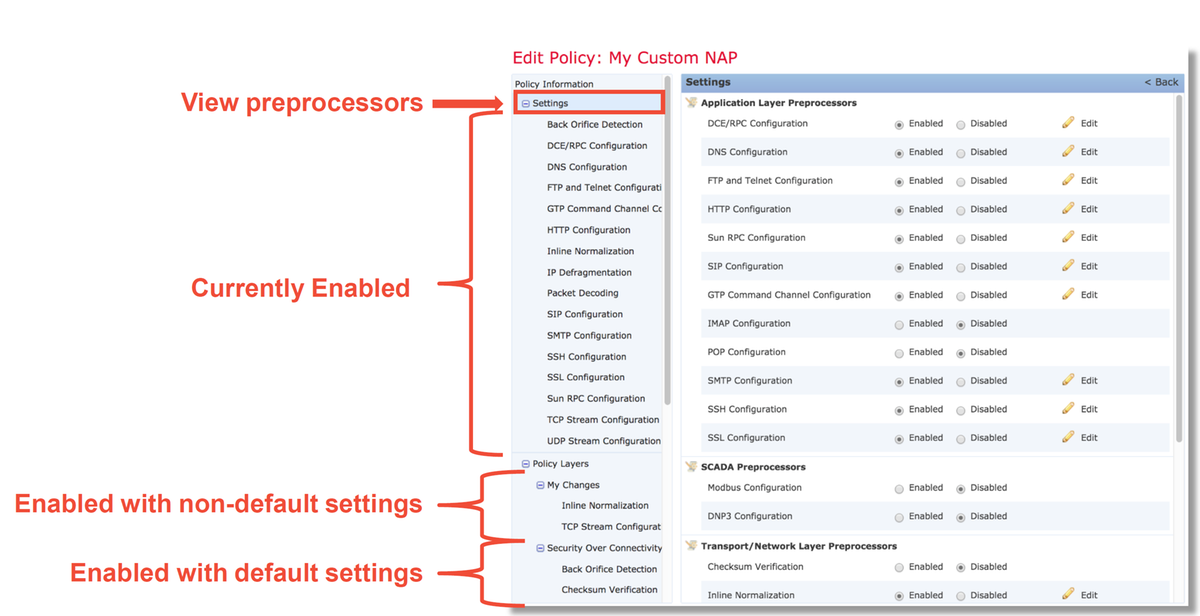

In Protezione accesso alla rete è possibile visualizzare le impostazioni correnti. Sono inclusi i preprocessori abilitati totali, seguiti dai

i preprocessori sono abilitati con impostazioni non predefinite (modificate manualmente) e con impostazioni predefinite, come mostrato nella figura seguente.

Impostazioni di Protezione accesso alla rete che possono causare interruzioni invisibili all'utente

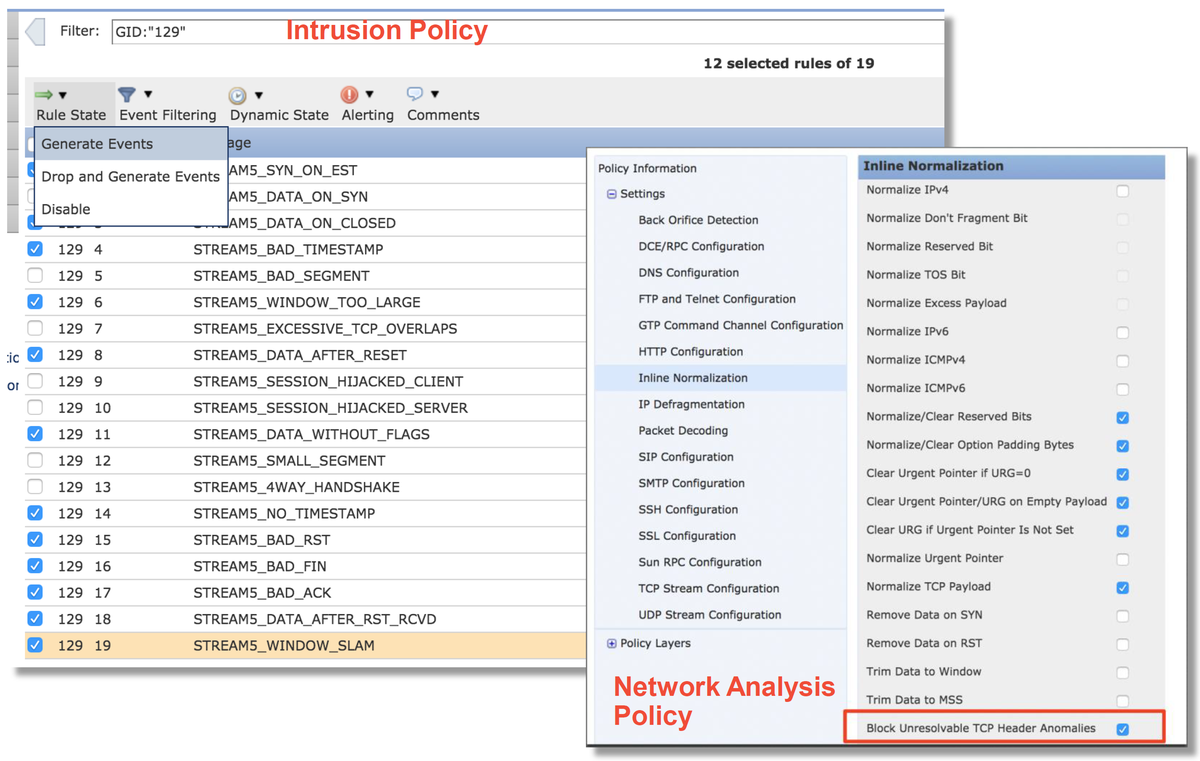

Nell'esempio menzionato nella sezione di traccia, la regola di configurazione del flusso TCP 129:14 sta eliminando il traffico. Questo valore viene determinato analizzando l'output di traccia del supporto di sistema. Tuttavia, se la regola non è attivata nell'ambito della rispettiva politica sulle intrusioni, al CCP non viene inviato alcun evento di intrusione.

Questo problema si verifica a causa di un'impostazione del preprocessore di normalizzazione in linea denominata Block Unresolvable TCP Header Anomalies (Anomalie di intestazione TCP non risolvibili). Questa opzione consente a Snort di eseguire un'azione di blocco quando alcune regole GID 129 rilevano anomalie nel flusso TCP.

Se l'opzione Blocca anomalie intestazione TCP non risolvibili è abilitata, si consiglia di attivare le regole GID 129 come illustrato di seguito.

L'attivazione delle regole GID 129 determina l'invio degli eventi intrusione al FMC quando questi intervengono sul traffico. Tuttavia, se l'opzione Blocca anomalie intestazione TCP non risolvibili è abilitata, è comunque possibile eliminare il traffico anche se lo stato della regola nel criterio di intrusione è impostato su Genera eventi solo. Questo comportamento viene illustrato nelle guide alla configurazione del CCP.

La documentazione di cui sopra è disponibile in questo articolo (per la versione 6.4, la più recente al momento della pubblicazione di questo articolo).

Verifica della configurazione back-end

Al comportamento del preprocessore viene aggiunto un altro livello di complessità in quanto alcune impostazioni possono essere abilitate sul back-end, senza essere riflesse nel FMC. Queste sono alcune possibili ragioni.

- Altre funzionalità abilitate consentono di forzare l'abilitazione delle impostazioni del preprocessore (la principale è Criteri file)

- Alcune regole dei criteri per le intrusioni richiedono alcune opzioni del preprocessore per eseguire il rilevamento

- Un difetto può causare il comportamento

- È stata rilevata un'istanza di questo problema: CSCuz50295 - "Il blocco dei file con malware consente la normalizzazione TCP con flag di blocco"

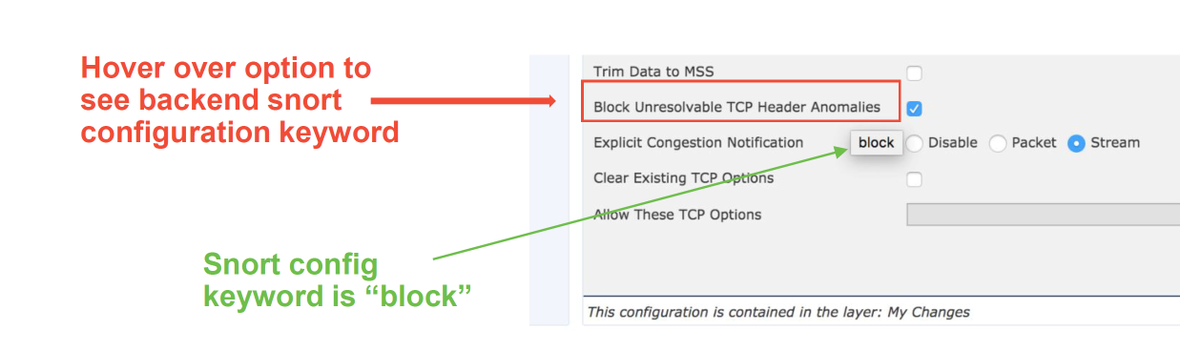

Prima di esaminare la configurazione back-end, è possibile notare che le parole chiave Snort, utilizzate nei file di configurazione Snort back-end, possono essere visualizzate passando il mouse su un'impostazione specifica all'interno di Protezione accesso alla rete. Fare riferimento all'illustrazione seguente.

L'opzione Blocca anomalie intestazione TCP non risolvibili nella scheda Protezione accesso alla rete viene convertita nella parola chiave block nel back-end. Tenendo presenti queste informazioni, è possibile controllare la configurazione back-end dalla shell degli esperti.

Creazione di un Protezione accesso alla rete di destinazione

Se determinati host attivano eventi del preprocessore, è possibile utilizzare Protezione accesso alla rete personalizzata per ispezionare il traffico da o verso tali host. All'interno di Protezione accesso alla rete personalizzata è possibile disattivare le impostazioni che causano problemi.

Di seguito sono riportati i passaggi per l'implementazione di un Protezione accesso alla rete mirato.

- Creare Protezione accesso alla rete in base alle istruzioni indicate nella sezione Verifica configurazione di Protezione accesso alla rete di questo articolo.

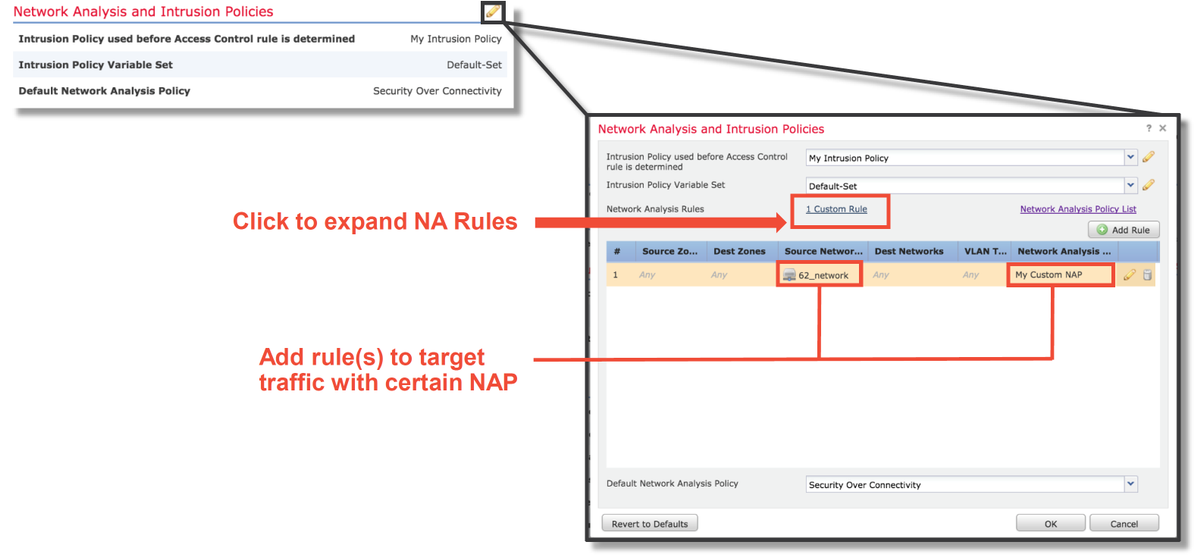

- Nella scheda Avanzate di Criteri di controllo di accesso passare alla sezione Criteri di analisi della rete e intrusioni. Fare clic su Aggiungi regola e creare una regola utilizzando gli host di destinazione e scegliere Protezione accesso alla rete appena creata nella sezione Criteri di analisi della rete.

Analisi falsi positivi

Il controllo dei falsi positivi negli eventi di intrusione per le regole del preprocessore è molto diverso da quello delle regole Snort utilizzate per la valutazione delle regole (che contengono un GID di 1 e 3).

Per eseguire un'analisi falsa positiva per gli eventi delle regole del preprocessore, è necessaria un'acquisizione di sessione completa per cercare le anomalie all'interno del flusso TCP.

Nell'esempio seguente viene eseguita l'analisi dei falsi positivi sulla regola 129:14, che negli esempi precedenti mostra come il traffico stia diminuendo. Poiché 129:14 sta cercando i flussi TCP in cui mancano i timestamp, è possibile capire chiaramente perché la regola è stata attivata in base all'analisi di acquisizione dei pacchetti illustrata di seguito.

Fasi di mitigazione

Per ridurre rapidamente i possibili problemi di Protezione accesso alla rete, è possibile eseguire i passaggi seguenti.

- Se è in uso un criterio di Protezione accesso alla rete personalizzato e non si è certi che un'impostazione di Protezione accesso alla rete stia riducendo il traffico ma si sospetta che lo sia, è possibile provare a sostituirlo con un criterio "Protezione e connettività bilanciate" o "Connettività tramite protezione".

- Se vengono utilizzate "regole personalizzate", assicurarsi di impostare Protezione accesso alla rete su uno dei valori predefiniti sopra indicati

- Se una qualsiasi regola di controllo d'accesso utilizza un criterio file, potrebbe essere necessario provare a rimuoverlo temporaneamente in quanto un criterio file può abilitare le impostazioni del preprocessore sul back-end che non vengono riflesse nel FMC. Ciò avviene a livello "globale", ovvero tutti i criteri di protezione accesso alla rete vengono modificati.

Ogni protocollo ha un preprocessore diverso e la risoluzione dei problemi può essere molto specifica per il preprocessore. In questo documento non vengono illustrate tutte le impostazioni del preprocessore e i metodi di risoluzione dei problemi per ciascuno di essi.

È possibile consultare la documentazione di ogni preprocessore per avere un'idea più precisa della funzione di ogni opzione, il che risulta utile per la risoluzione dei problemi di un preprocessore specifico.

Dati da fornire a TAC

| Dati | Istruzioni |

| Risoluzione dei problemi relativi al file dalla periferica Firepower | http://www.cisco.com/c/en/us/support/docs/security/sourcefire-defense-center/117663-technote-SourceFire-00.html |

| Acquisizione di pacchetti in sessione completa dal dispositivo Firepower | http://www.cisco.com/c/en/us/support/docs/security/sourcefire-firepower-8000-series-appliances/117778-technote-sourcefire-00.html |

Contributo dei tecnici Cisco

- Created by John GroetzingerCisco Technical Leader

- Edited by John LongCisco QA Software Engineer

- Edited by Cesar Lopez ZamarripaTecnico di consulenza tecnica Cisco

Feedback

Feedback