Fase 5 della risoluzione dei problemi del percorso dei dati di Firepower: Criterio SSL

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

Questo articolo fa parte di una serie di articoli che spiegano come risolvere in modo sistematico i problemi relativi al percorso dei dati nei sistemi Firepower per determinare se i componenti di Firepower possono influire sul traffico. Per informazioni sull'architettura delle piattaforme Firepower e per i collegamenti agli altri articoli sulla risoluzione dei problemi relativi ai percorsi di dati, consultare l'articolo di panoramica.

In questo articolo viene illustrata la quinta fase della risoluzione dei problemi relativi al percorso dati di Firepower, ovvero la funzionalità dei criteri SSL (Secure Sockets Layer).

Prerequisiti

- Le informazioni di questo articolo si applicano a tutte le piattaforme Firepower

- Decrittografia SSL per Adaptive Security Appliance (ASA) con servizi FirePOWER (modulo SFR) disponibile solo in 6.0+

- La funzione Modifica Hello del client è disponibile solo in 6.1+

- Confermare l'utilizzo del criterio SSL nei criteri di controllo di accesso

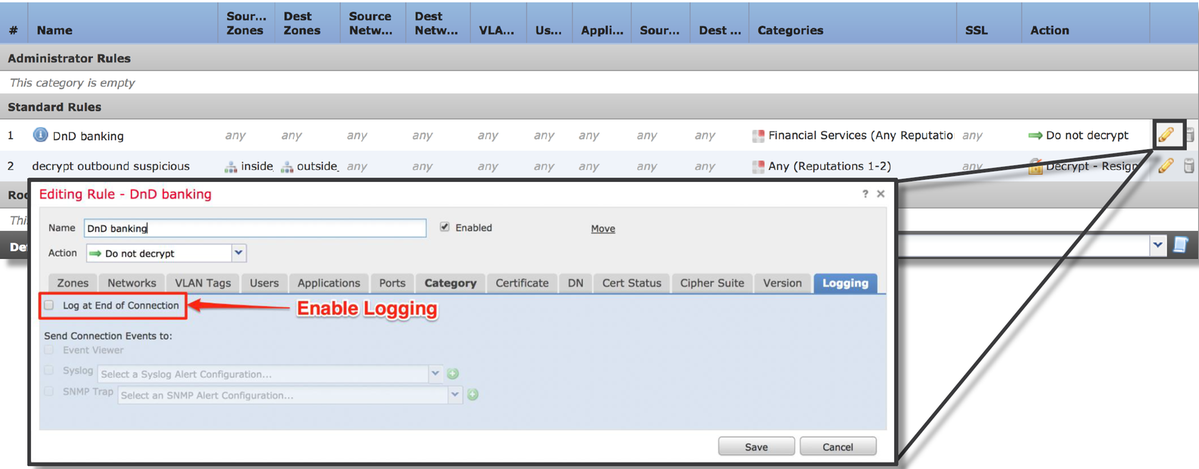

- Verificare che la registrazione sia attivata per tutte le regole, inclusa l'azione predefinita

- Selezionare la scheda Azioni non decrittografabili per verificare se sono impostate opzioni per bloccare il traffico

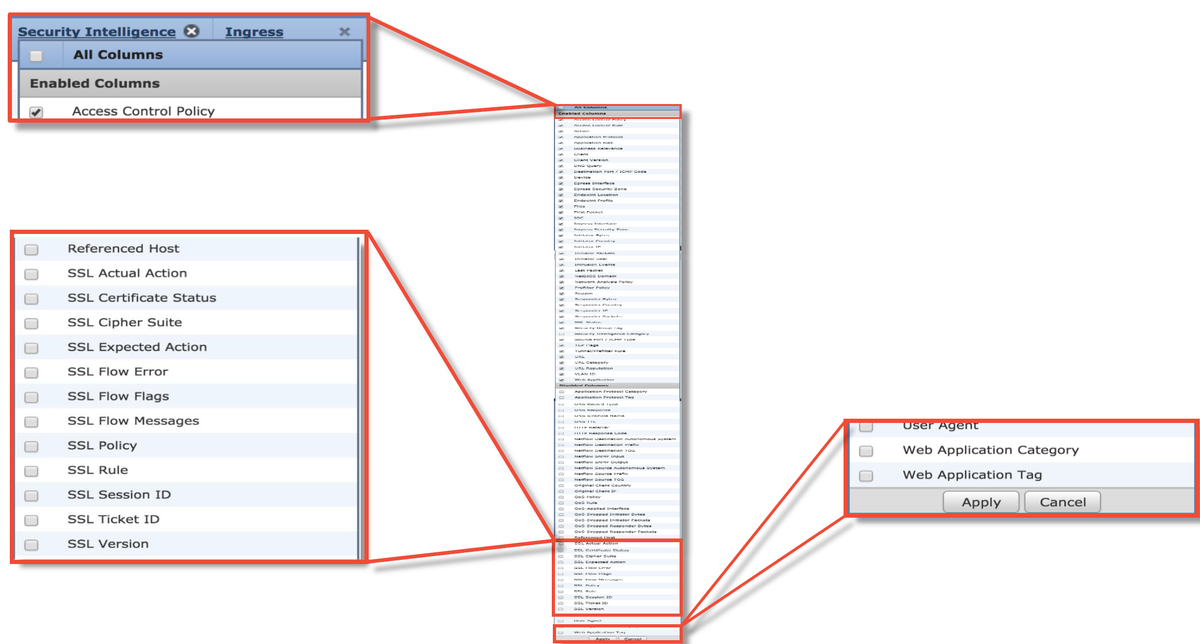

- Negli eventi di connessione, nella visualizzazione per tabella degli eventi di connessione, abilitare tutti i campi con 'SSL' nel nome

- La maggior parte di essi è disattivata per impostazione predefinita e deve essere attivata nel visualizzatore Eventi connessione

Risoluzione dei problemi relativi alla fase dei criteri SSL

È possibile seguire passaggi specifici per comprendere perché i criteri SSL potrebbero eliminare il traffico che si prevede verrà autorizzato.

Controllare i campi SSL negli eventi di connessione

Se si sospetta che il criterio SSL causi problemi di traffico, controllare innanzitutto la sezione Eventi di connessione (in Analisi > Connessioni > Eventi) dopo aver abilitato tutti i campi SSL, come descritto in precedenza.

Se il criterio SSL blocca il traffico, il campo Reason (Motivo) visualizza "SSL Block" (Blocco SSL). La colonna Errore di flusso SSL contiene informazioni utili sul motivo per cui si è verificato il blocco. Gli altri campi SSL contengono informazioni sui dati SSL rilevati da Firepower nel flusso.

Questi dati possono essere forniti al Cisco Technical Assistance Center (TAC) quando apre una richiesta per la policy SSL. Per esportare facilmente queste informazioni, è possibile utilizzare il pulsante Report Designer nell'angolo superiore destro.

Se si fa clic su questo pulsante nella sezione Eventi connessione, le opzioni dei filtri e della finestra temporale vengono copiate automaticamente nel modello di report.

Accertarsi che tutti i campi SSL menzionati siano aggiunti nella sezione 'Campo'.

Fare clic su Generate (Genera) per creare un report sui formati PDF o CSV.

Debug del criterio SSL

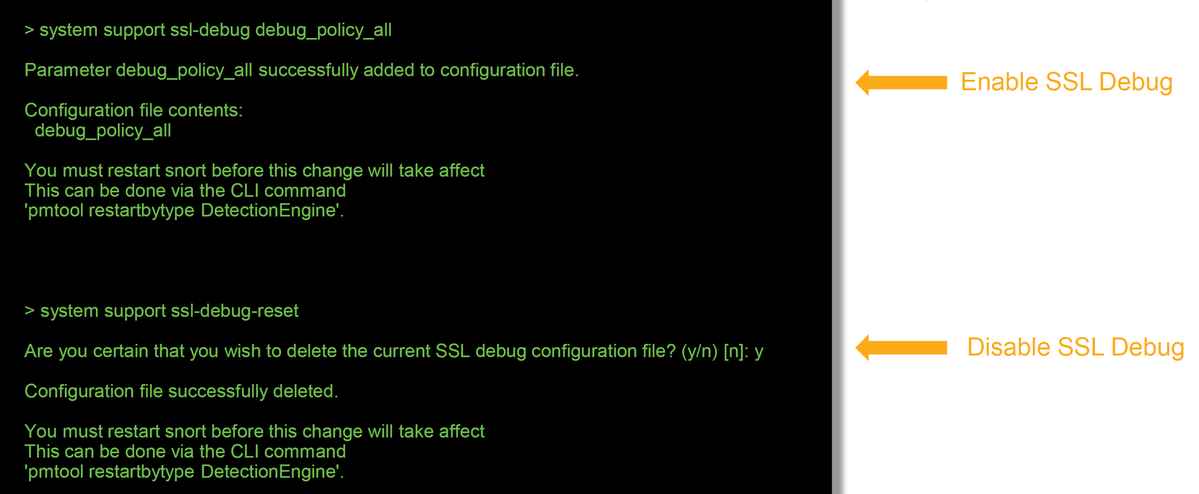

Se gli eventi di connessione non contengono informazioni sufficienti sul flusso, è possibile eseguire il debug SSL nell'interfaccia CLI (Command Line Interface) di Firepower.

Nota: Tutto il contenuto di debug riportato di seguito si basa sulla decrittografia SSL eseguita nel software dell'architettura x86. Il contenuto non include i debug da funzionalità di offload hardware SSL aggiunte nella versione 6.2.3 e successive, che sono diverse.

Nota: Sulle piattaforme Firepower 9300 e 4100, è possibile accedere alla shell in questione tramite i seguenti comandi:

# connetti console modulo 1

Firepower-module1> connessione ftd

>

Per le istanze multiple, è possibile accedere alla CLI del dispositivo logico con i seguenti comandi.

# connect module 1 telnet

Firepower-module1> connessione ftd ftd1

Connessione alla console ftd(ftd1) del contenitore in corso... immettere "exit" per tornare alla CLI di avvio

>

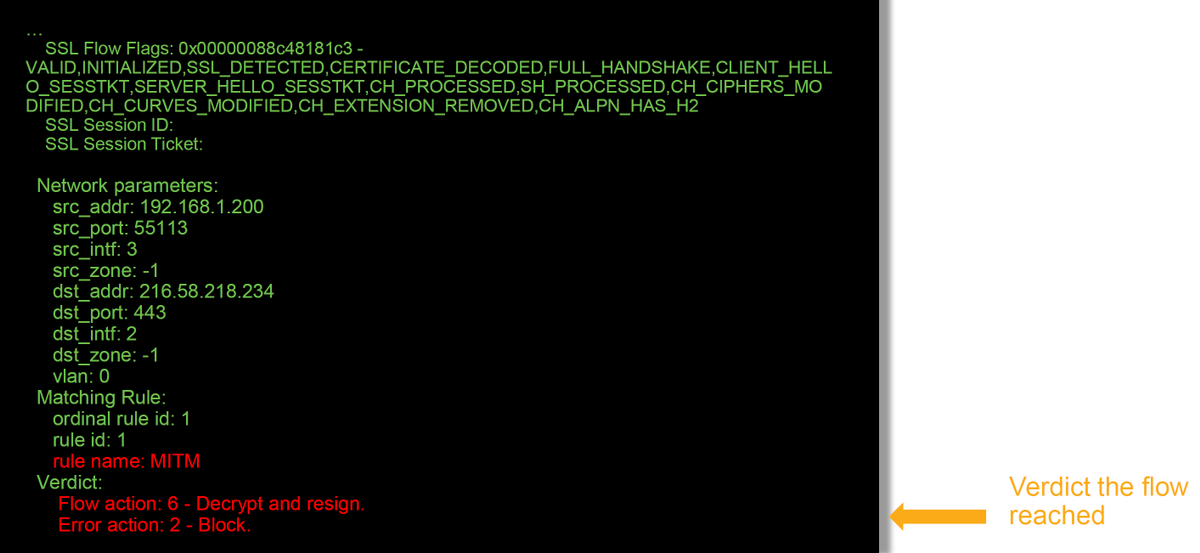

È possibile eseguire il comando system support ssl-debug debug_policy_all per generare informazioni di debug per ogni flusso elaborato dal criterio SSL.

Attenzione: Il processo di snort deve essere riavviato prima e dopo l'esecuzione del debug SSL. Ciò può causare l'eliminazione di alcuni pacchetti a seconda dei criteri di snort-down e della distribuzione utilizzati. Il traffico TCP verrà ritrasmesso, ma il traffico UDP potrebbe essere influenzato negativamente se le applicazioni che passano attraverso il firewall non tollerano la perdita minima di pacchetti.

Avviso: Non dimenticare di disattivare il debug dopo aver raccolto i dati necessari con il comando system support ssl-debug-reset.

Verrà scritto un file per ogni processo di snort in esecuzione sul dispositivo Firepower. Il percorso dei file sarà:

- /var/common per piattaforme non FTD

- /ngfw/var/common per piattaforme FTD

Questi sono alcuni dei campi utili nei log di debug.

Nota: Se si verifica un errore di decrittografia dopo l'inizio della decrittografia da parte di Firepower, il traffico deve essere interrotto in quanto il firewall ha già modificato/man-in-the-middled la sessione, quindi non è possibile per il client e il server riprendere la comunicazione in quanto hanno stack TCP diversi e chiavi di crittografia diverse utilizzate nel flusso.

I file di debug possono essere copiati dal prompt > del dispositivo Firepower usando le istruzioni riportate in questo articolo.

In alternativa, è disponibile un'opzione sul FMC in Firepower versione 6.2.0 e successive. Per accedere all'utilità UI nel FMC, selezionare Dispositivi > Gestione dispositivi. Quindi, fare clic sul pulsante  accanto al dispositivo in questione, quindi selezionare Advanced Troubleshooting > File Download. È quindi possibile immettere il nome del file in questione e fare clic su Download.

accanto al dispositivo in questione, quindi selezionare Advanced Troubleshooting > File Download. È quindi possibile immettere il nome del file in questione e fare clic su Download.

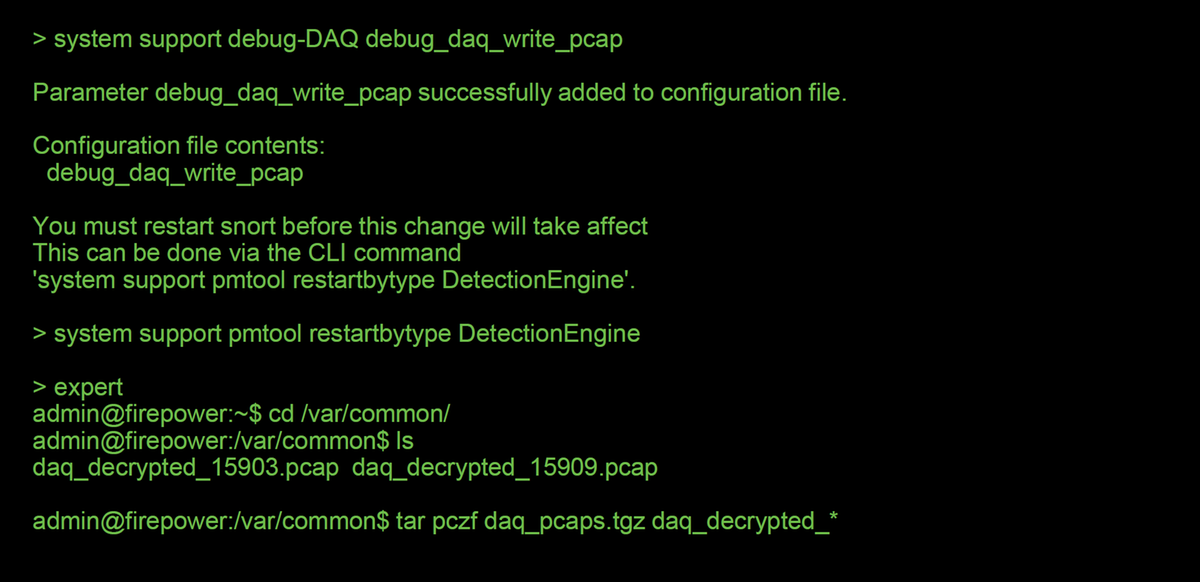

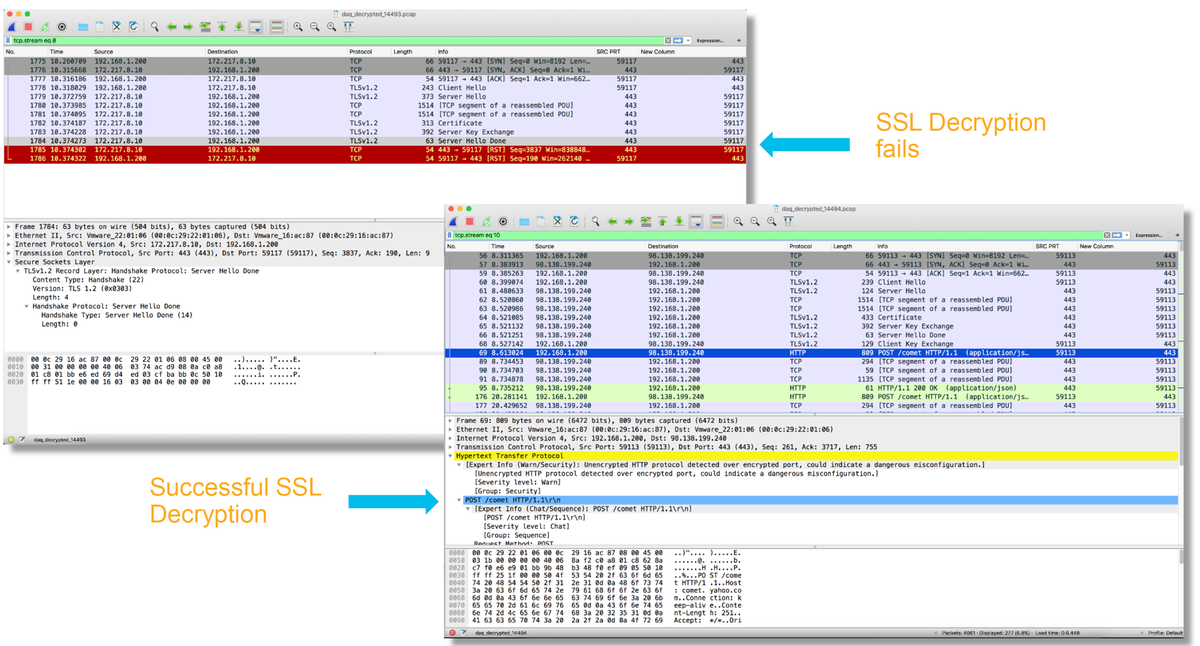

Genera acquisizione pacchetto decrittografato

È possibile raccogliere un pacchetto non crittografato acquisito per le sessioni che vengono decrittografate da Firepower. Il comando è system support debug-DAQ debug_daq_write_cap

Attenzione: È necessario riavviare il processo di snort prima di generare l'acquisizione dei pacchetti decrittografati, che può causare l'eliminazione di alcuni pacchetti. I protocolli stateful, ad esempio il traffico TCP, vengono ritrasmessi, ma il traffico di altro tipo, ad esempio UDP, può essere influenzato negativamente.

Attenzione: Prima di inviare una cattura PCAP decrittografata a TAC, si consiglia di filtrare e limitare il file di cattura ai flussi problematici, in modo da evitare di rivelare inutilmente dati sensibili.

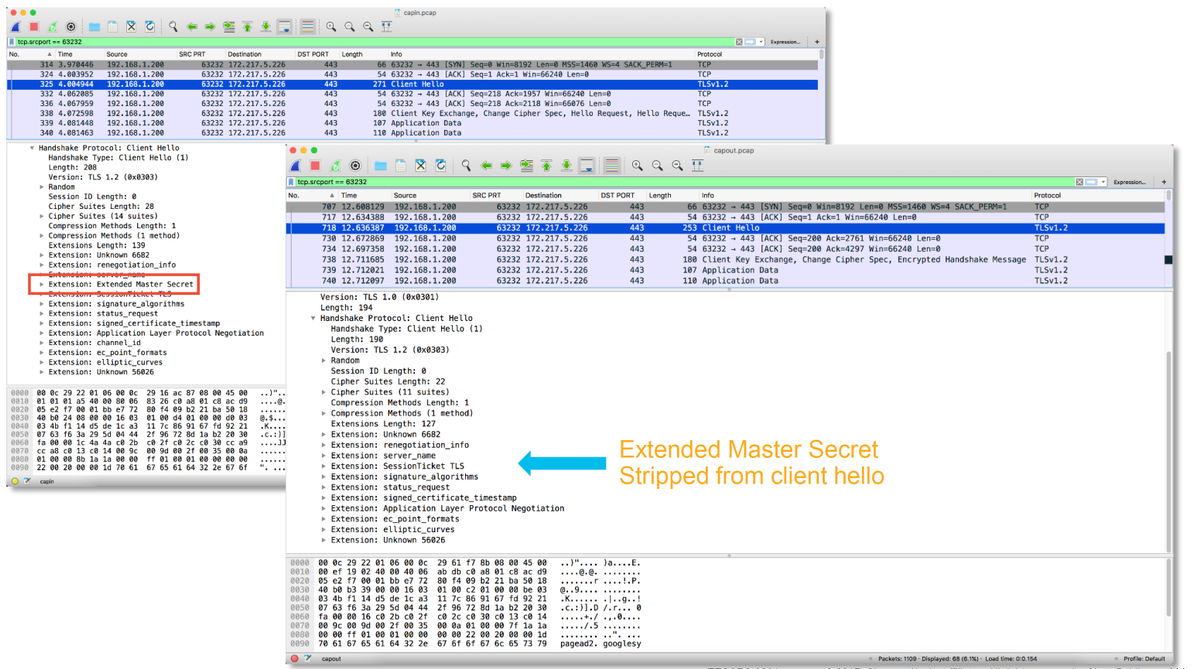

Cerca modifiche Hello client (CHMod)

L'acquisizione del pacchetto può anche essere valutata per verificare se sono in corso modifiche hello del client.

L'acquisizione del pacchetto a sinistra rappresenta il saluto originale del cliente. Quello a destra mostra i pacchetti sul lato server. Si noti che il master secret esteso è stato rimosso tramite la funzionalità CHMod in Firepower.

Verificare che il client sia attendibile e che la CA venga riassegnata per la decrittografia o le dimissioni

Per le regole dei criteri SSL con un'azione "Decrittografa - Abbandona", verificare che il client ospiti l'Autorità di certificazione (CA) utilizzata come CA che si sta dimettendo. Gli utenti finali non devono avere alcuna indicazione del fatto che sono in contatto diretto con il firewall. La CA di firma deve essere considerata attendibile. Questa impostazione viene in genere applicata tramite Criteri di gruppo di Active Directory (AD), ma dipende dai criteri aziendali e dall'infrastruttura AD.

Per ulteriori informazioni, vedere l'articolo seguente, in cui viene descritto come creare un criterio SSL.

Fasi di mitigazione

È possibile eseguire alcune operazioni di mitigazione di base per:

- Riconfigurare il criterio SSL per non decrittografare determinati traffici

- Eliminare alcuni dati da un pacchetto hello client in modo che la decrittografia abbia esito positivo

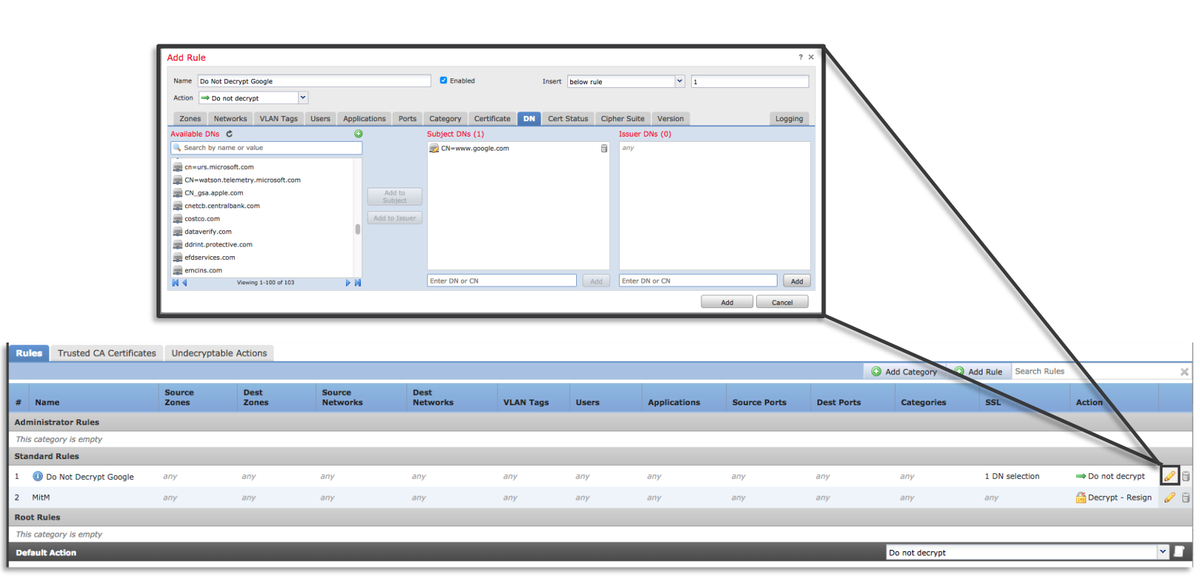

Aggiungi regole Do Not Decrypt (DnD)

Nello scenario di esempio seguente è stato determinato che il traffico verso google.com si interrompe durante il passaggio attraverso l'ispezione dei criteri SSL. Viene aggiunta una regola basata sul nome comune (CN) nel certificato del server in modo che il traffico verso google.com non venga decrittografato.

Dopo aver salvato e distribuito il criterio, è possibile seguire nuovamente le procedure di risoluzione dei problemi descritte in precedenza per verificare l'azione di Firepower sul traffico.

Ottimizzazione modifiche Hello client

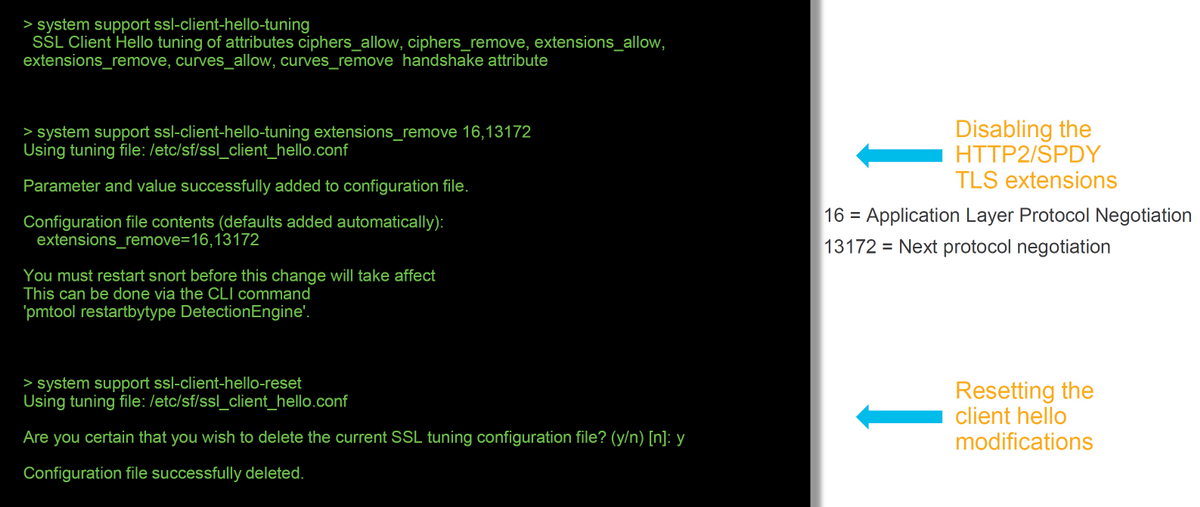

In alcuni casi, la risoluzione dei problemi può rivelare che Firepower sta riscontrando un problema con la decrittografia di determinati traffici. L'utilità system support ssl-client-hello-tuning può essere eseguita sulla CLI per fare in modo che Firepower rimuova alcuni dati da un pacchetto client hello.

Nell'esempio seguente viene aggiunta una configurazione che consente di rimuovere alcune estensioni TLS. Gli ID numerici vengono trovati cercando informazioni sulle estensioni e gli standard TLS.

Attenzione: Il processo di snort deve essere riavviato prima che le modifiche apportate alla hello del client abbiano effetto, il che può causare l'eliminazione di alcuni pacchetti. I protocolli stateful, ad esempio il traffico TCP, vengono ritrasmessi, ma il traffico di altro tipo, ad esempio UDP, può essere influenzato negativamente.

Per ripristinare le modifiche apportate alle impostazioni hello del client, è possibile implementare il comando system support ssl-client-hello-reset.

Dati da fornire a TAC

| Dati | Istruzioni |

| Risoluzione dei problemi dei file da Firepower Management Center (FMC) e dai dispositivi Firepower |

http://www.cisco.com/c/en/us/support/docs/security/sourcefire-defense-center/117663-technote-SourceFire-00.html |

| Debug SSL | Per istruzioni, vedere questo articolo |

| Acquisizione completa dei pacchetti della sessione (dal lato client, dispositivo Firepower e dal lato server quando possibile) | http://www.cisco.com/c/en/us/support/docs/security/sourcefire-firepower-8000-series-appliances/117778-technote-sourcefire-00.html |

| Screenshot o report degli eventi di connessione | Per istruzioni, vedere questo articolo |

Passaggio successivo

Se è stato determinato che il componente Criteri SSL non è la causa del problema, il passaggio successivo consiste nella risoluzione dei problemi relativi alla funzionalità Autenticazione attiva.

Fare clic qui per continuare con l'articolo successivo.

Contributo dei tecnici Cisco

- Created by John GroetzingerCisco Technical Leader

- Edited by John LongCisco QA Software Engineer

- Edited by Cesar Lopez ZamarripaTecnico di consulenza Cisco

Feedback

Feedback