Fase 3 della risoluzione dei problemi relativi al percorso dei dati di Firepower: Security Intelligence

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

Questo articolo fa parte di una serie di articoli che spiegano come risolvere in modo sistematico i problemi relativi al percorso dei dati nei sistemi Firepower per determinare se i componenti di Firepower possono influire sul traffico. Per informazioni sull'architettura delle piattaforme Firepower e per i collegamenti agli altri articoli sulla risoluzione dei problemi relativi ai percorsi di dati, consultare l'articolo di panoramica.

In questo articolo viene descritta la terza fase della risoluzione dei problemi relativi al percorso dati di Firepower, la funzionalità di intelligence di sicurezza.

Prerequisiti

- Questo articolo riguarda tutte le piattaforme Firepower attualmente supportate

- L'intelligence di sicurezza per URL e DNS è stata introdotta nella versione 6.0.0

Risoluzione dei problemi relativi alla fase Firepower Security Intelligence

Security Intelligence è una funzione che esegue l'ispezione sia su liste nere che su liste bianche per:

- Indirizzi IP (noti anche come "reti" in alcune parti dell'interfaccia utente)

- URL (Uniform Resource Locator)

- Query DNS (Domain Name System)

Gli elenchi all'interno della Security Intelligence possono essere popolati da feed forniti da Cisco e/o da elenchi e feed configurati dall'utente.

La reputazione di Security Intelligence basata su indirizzi IP è il primo componente di Firepower a ispezionare il traffico. L'intelligence di sicurezza URL e DNS viene eseguita non appena viene individuato il protocollo applicativo appropriato. Di seguito è riportato un diagramma che descrive il flusso di lavoro di ispezione del software Firepower.

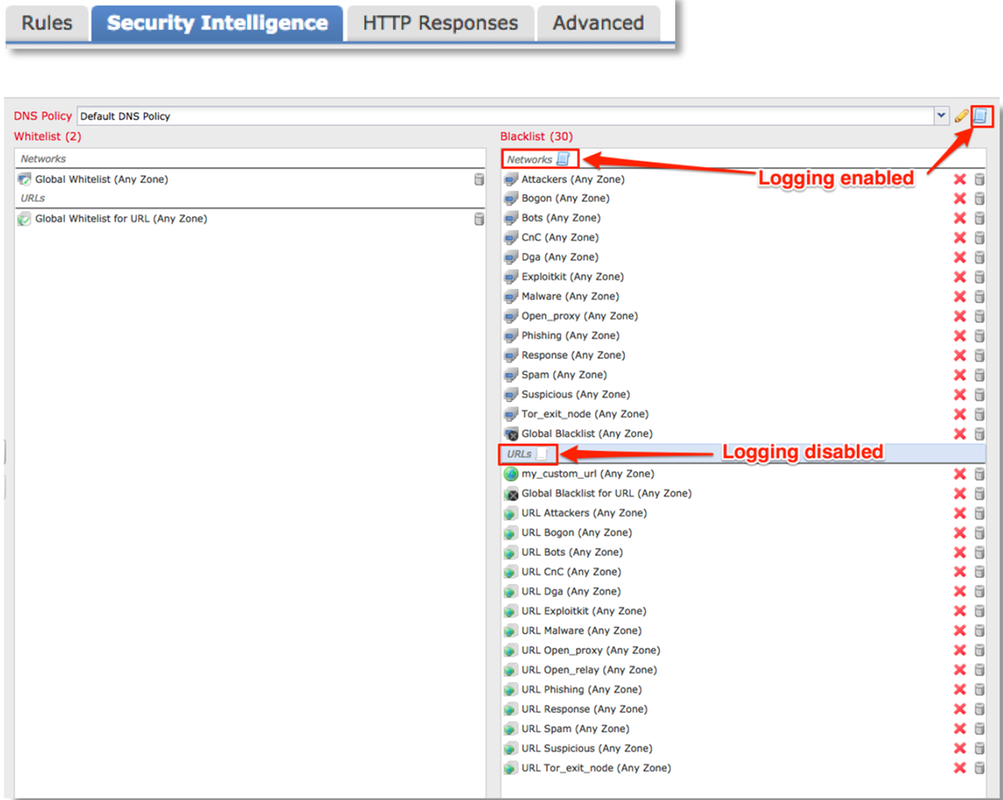

Verifica dell'abilitazione della registrazione per gli eventi di Security Intelligence

I blocchi a livello di Security Intelligence sono molto facili da determinare se la registrazione è abilitata. È possibile determinare questa condizione nell'interfaccia utente di Firepower Management Center (FMC) passando a Criteri > Controllo di accesso > Criteri di controllo di accesso. Dopo aver fatto clic sull'icona Modifica accanto al criterio in questione, passare alla scheda Security Intelligence.

Verifica eventi di Security Intelligence

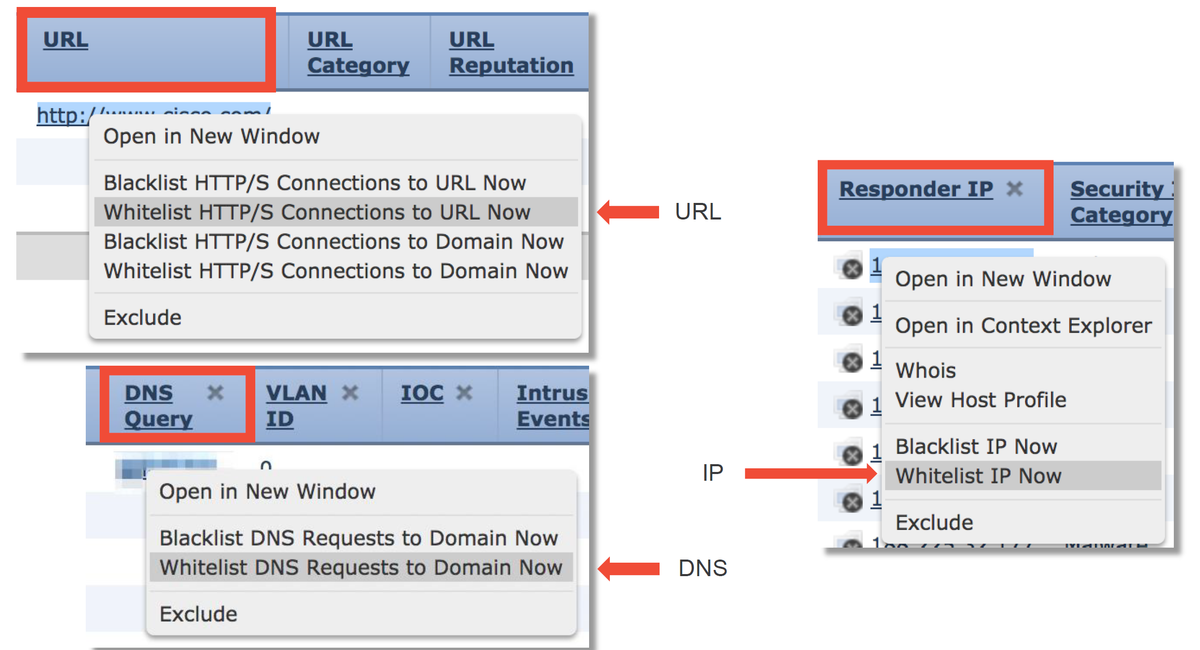

Una volta abilitata la registrazione, è possibile visualizzare gli eventi di Security Intelligence in Analisi > Connessioni > Eventi di Security Intelligence. Dovrebbe essere chiaro perché il traffico è bloccato.

Per ridurre rapidamente i rischi, è possibile fare clic con il pulsante destro del mouse sull'IP, l'URL o la query DNS bloccati dalla funzionalità di intelligence di sicurezza e scegliere un'opzione di elenco vuoto.

Se sospetti che qualcosa sia stato erroneamente inserito nella lista nera, o se vuoi richiedere di cambiare la reputazione, puoi aprire una richiesta direttamente con Cisco Talos al seguente link:

https://www.talosintelligence.com/reputation_center/support

È inoltre possibile fornire i dati al Cisco Technical Assistance Center (TAC) per verificare se un elemento deve essere rimosso dalla lista nera.

Nota: L'aggiunta alla lista bianca consente di aggiungere solo una voce alla lista bianca Security Intelligence in questione, ovvero l'oggetto può superare il controllo Security Intelligence. Tuttavia, tutti gli altri componenti di Firepower possono ancora ispezionare il traffico.

Come rimuovere le configurazioni di Security Intelligence

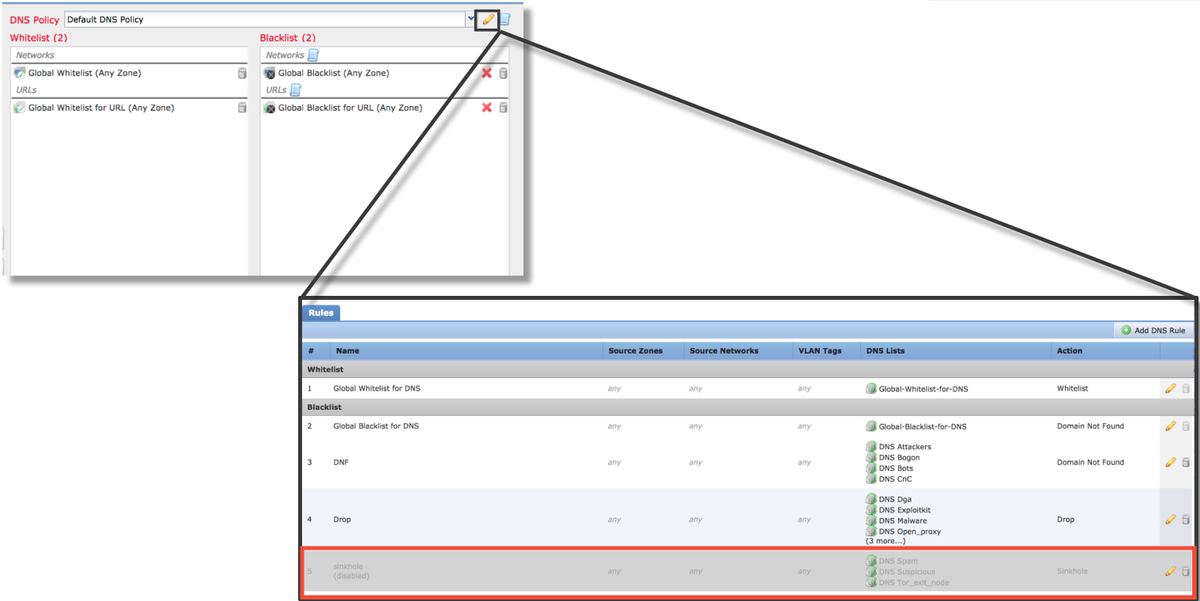

Per rimuovere le configurazioni di Security Intelligence, passare alla scheda Security Intelligence, come indicato in precedenza. Ci sono tre sezioni; uno per reti, URL e criteri per DNS.

Da lì, gli elenchi e i feed possono essere rimossi facendo clic sul simbolo del cestino.

Nello screenshot precedente, tutte le liste di IP e URL Security Intelligence sono state rimosse ad eccezione della lista nera globale e della lista bianca.

Una delle regole è disabilitata all'interno dei criteri DNS, ovvero dove è archiviata la configurazione dell'intelligence di sicurezza DNS.

Nota: Per visualizzare il contenuto delle liste nere globali e delle liste bianche, selezionare Oggetti > Gestione oggetti > Security Intelligence. Quindi fai clic sulla sezione di interesse (Rete, URL, DNS). La modifica di un elenco consente di visualizzare il contenuto, anche se la configurazione deve essere eseguita nell'ambito dei criteri di controllo di accesso.

Verifica della configurazione sul back-end

La configurazione della Security Intelligence può essere verificata sulla CLI con il comando > show access-control-config, che mostra il contenuto dei criteri di controllo dell'accesso attivi in esecuzione sulla periferica Firepower.

Si noti che nell'esempio precedente, la registrazione è configurata per la lista nera della rete e almeno due feed sono stati inclusi nella lista nera (Attackers e Bogon).

È possibile determinare se un singolo elemento è incluso in un elenco di Security Intelligence in modalità Expert. Procedere come segue:

Per ogni elenco di Security Intelligence è disponibile un file con un UUID univoco. Nell'esempio precedente viene illustrato come identificare il nome dell'elenco tramite il comando head -n1.

Dati da fornire a TAC

| Dati | Istruzioni |

| Risoluzione dei problemi relativi ai file dal FMC e dal dispositivo Firepower per il controllo del traffico | http://www.cisco.com/c/en/us/support/docs/security/sourcefire-defense-center/117663-technote-SourceFire-00.html |

| Schermate degli eventi (con timestamp inclusi) | Per istruzioni, vedere questo articolo |

| Output di testo da sessioni CLI | Per istruzioni, vedere questo articolo |

| Se si invia un caso falso positivo, fornire l'elemento (IP, URL, dominio) da contestare. | Fornire i motivi e le prove che giustificano l'esecuzione della controversia. |

Passaggio successivo

Se è stato determinato che il componente di intelligence di sicurezza non è la causa del problema, il passaggio successivo consiste nella risoluzione dei problemi relativi alle regole dei criteri di controllo di accesso.

Fare clic qui per continuare con l'articolo successivo.

Contributo dei tecnici Cisco

- Created by John GroetzingerCisco Technical Leader

- Edited by John LongCisco QA Software Engineer

- Edited by Cesar Lopez ZamarripaTecnico di consulenza Cisco

Feedback

Feedback