Introduzione

In questo documento vengono descritti i motivi e le misure di attenuazione per la visualizzazione da parte di FirePOWER Management Center (FMC) degli eventi di connessione TCP nella direzione inversa, dove Initiator IP è l'IP server della connessione TCP e Responder IP è l'IP client della connessione TCP.

Nota: il verificarsi di tali eventi può essere dovuto a più motivi. Questo documento spiega la causa più comune di questo sintomo.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Tecnologia FirePOWER

- Conoscenze base di Adaptive Security Appliance (ASA)

- Informazioni sul meccanismo di temporizzazione TCP (Transmission Control Protocol)

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- ASA Firepower Threat Defense (5506X/5506H-X/5506W-X, ASA 5508-X, ASA 5516-X) con software versione 6.0.1 e successive

- ASA Firepower Threat Defense (5512-X,5515-X, ASA 5525-X, ASA 5545-X, ASA 5555-X,FP9300,FP4100) con software versione 6.0.1 e successive

- ASA con moduli Firepower (5506X/5506H-X/5506W-X, ASA 5508-X, ASA 5516-X,5515-X, ASA 5525-X, ASA 5545-X, ASA 5555-X, ASA 5585-X) con software versioni 6.0.0 e successive

- Firepower Management Center (FMC) versione 6.0.0 e successive

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Introduzione

In una connessione TCP, il termine client si riferisce all'indirizzo IP che invia il pacchetto iniziale. FirePOWER Management Center genera un evento di connessione quando il dispositivo gestito (sensore o FTD) rileva il pacchetto TCP iniziale di una connessione.

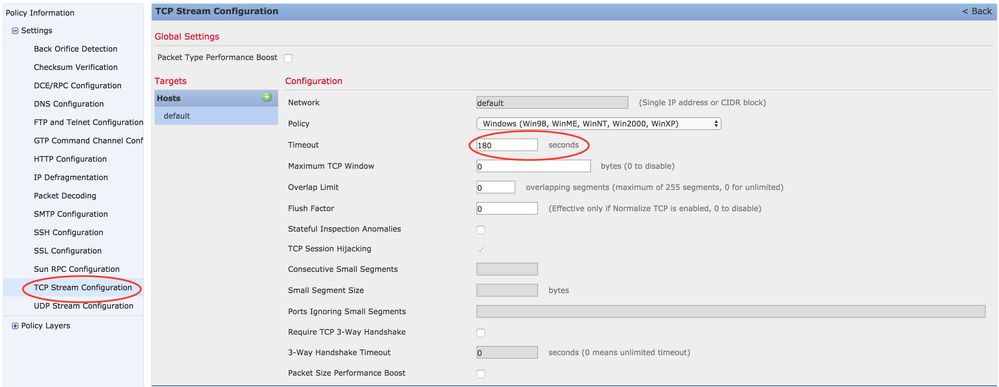

Per i dispositivi che tengono traccia dello stato di una connessione TCP, viene definito un timeout di inattività per garantire che le connessioni che per errore non vengono chiuse dagli endpoint non utilizzino la memoria disponibile per lunghi periodi di tempo. Il timeout di inattività predefinito per le connessioni TCP stabilite su FirePOWER è di tre minuti. Una connessione TCP rimasta inattiva per tre o più minuti non viene rilevata dal sensore FirePOWER IPS.

Il pacchetto successivo dopo il timeout viene considerato come un nuovo flusso TCP e la decisione di inoltro viene presa in base alla regola che corrisponde a questo pacchetto. Quando il pacchetto proviene dal server, l'indirizzo IP del server viene registrato come iniziatore di questo nuovo flusso. Quando la registrazione è abilitata per la regola, viene generato un evento di connessione in FirePOWER Management Center.

Nota: come nelle policy configurate, la decisione di inoltro per il pacchetto che arriva dopo il timeout è diversa dalla decisione per il pacchetto TCP iniziale. Se l'azione predefinita configurata è "Blocca", il pacchetto viene scartato.

Un esempio di questo sintomo è dato dallo screenshot seguente:

Soluzione

Per risolvere il problema, aumentare il timeout delle connessioni TCP. Per modificare il timeout,

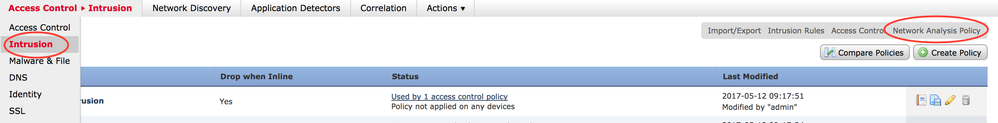

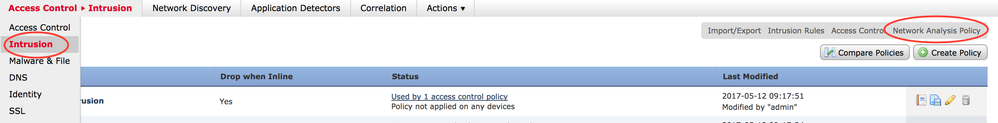

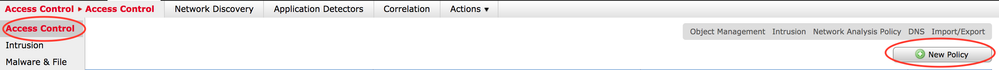

- Passare a Policy > Controllo accesso > Intrusione.

- Passare all'angolo in alto a destra e selezionare Criteri di accesso alla rete.

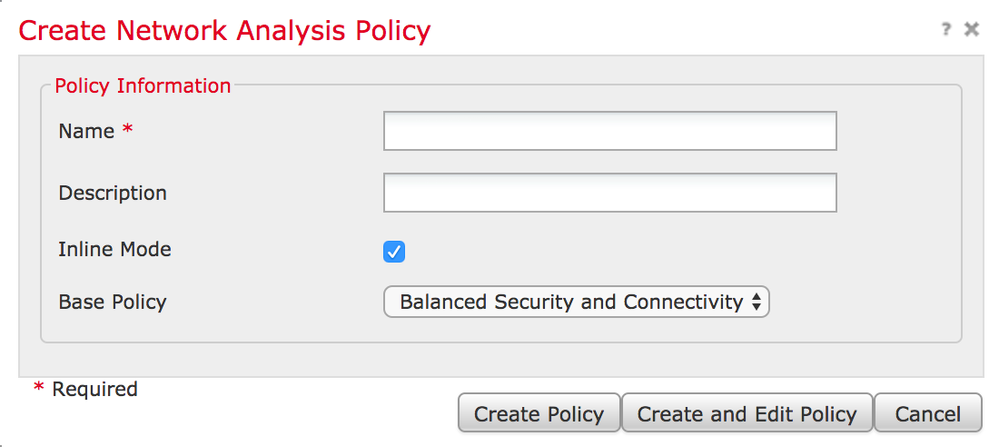

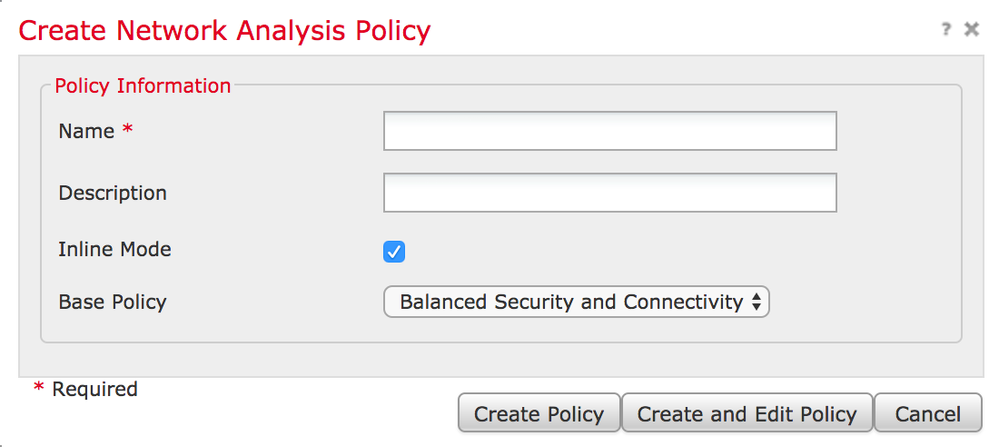

- Selezionare Crea criterio, scegliere un nome e fare clic su Crea e modifica criterio. Non modificare i criteri di base.

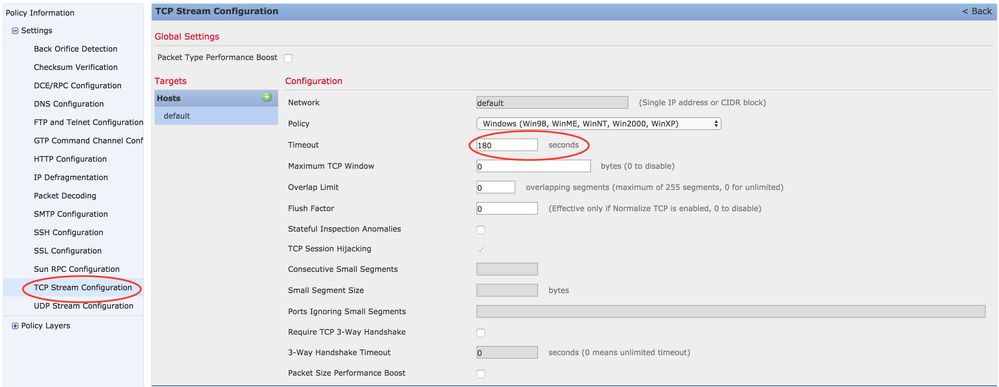

- Espandere l'opzione Settings (Impostazioni) e scegliere TCP Stream Configuration (Configurazione flusso TCP).

- Passare alla sezione di configurazione e modificare il valore di Timeout come desiderato.

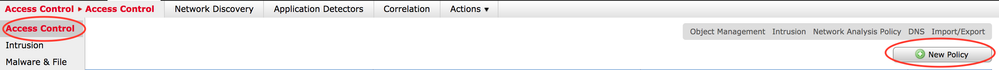

- Passare a Policy > Controllo d'accesso > Controllo d'accesso.

- Selezionare l'opzione Edit (Modifica) per modificare il criterio applicato al dispositivo gestito pertinente o creare un nuovo criterio.

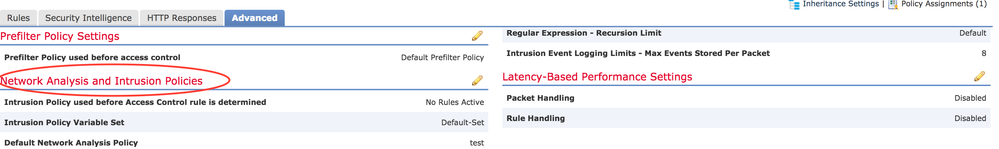

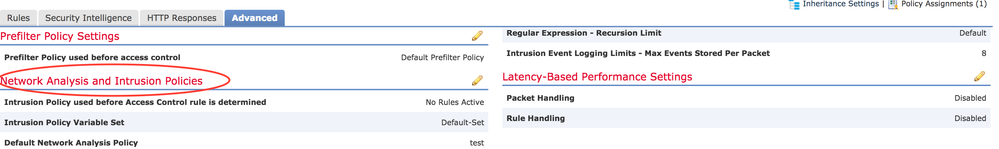

- Selezionare la scheda Avanzate nel criterio di accesso.

- Individuare la sezione Analisi di rete e criteri intrusione e fare clic sull'icona Modifica.

- Dal menu a discesa di Criterio di analisi della rete predefinito, scegliere il criterio creato nel passaggio 2.

- Fare clic su OK e salvare le modifiche.

- Fare clic sull'opzione Deploy per distribuire i criteri ai dispositivi gestiti pertinenti.

Attenzione: l'aumento del timeout dovrebbe causare un maggiore utilizzo della memoria. FirePOWER deve tenere traccia dei flussi che non vengono chiusi dagli endpoint per un periodo di tempo più lungo. L'effettivo aumento nell'utilizzo della memoria è diverso per ogni singola rete in quanto dipende dalla durata dell'inattività delle connessioni TCP da parte delle applicazioni di rete.

Conclusioni

I benchmark di ogni rete per il timeout di inattività delle connessioni TCP sono diversi. Dipende completamente dalle applicazioni in uso. È necessario stabilire un valore ottimale osservando per quanto tempo le applicazioni di rete mantengono inattive le connessioni TCP. Per i problemi relativi al modulo di servizio FirePOWER su un'appliance ASA Cisco, quando non è possibile dedurre un valore ottimale, il timeout può essere regolato aumentandolo a intervalli fino al valore di timeout dell'appliance ASA.

Informazioni correlate

Feedback

Feedback