Configurare SAML per Security Management Appliance con Duo e Azure

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene descritto come integrare Duo con l'autenticazione Security Management Appliance (SMA) e Azure per Security Assertion Markup Language (SAML).

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Un account Azure attivo: per configurare l'integrazione con Duo (licenza gratuita), è necessario disporre di una sottoscrizione di Azure e accedere alla console di Azure AD

- Provider di servizi (SP) supportato da SAML: è necessario disporre di un'applicazione o di un sistema che supporti l'autenticazione SAML ed è configurato per l'utilizzo di Azure AD come provider di identità.

- Informazioni di configurazione: è necessario disporre di informazioni di configurazione specifiche per SP e Duo, ad esempio ID entità SAML, URL risposta SAML e chiave di sicurezza SAML.

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Cisco SMA

- Cloud di Azure

- Duo

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

Duo è un provider di servizi di autenticazione a due fattori che aggiunge un livello di sicurezza all'autenticazione SAML.

In uno scenario tipico, Azure funge da provider di identità (IdP) e un servizio esterno, ad esempio un'applicazione Web o un sistema informativo, funge da SMA di sicurezza.

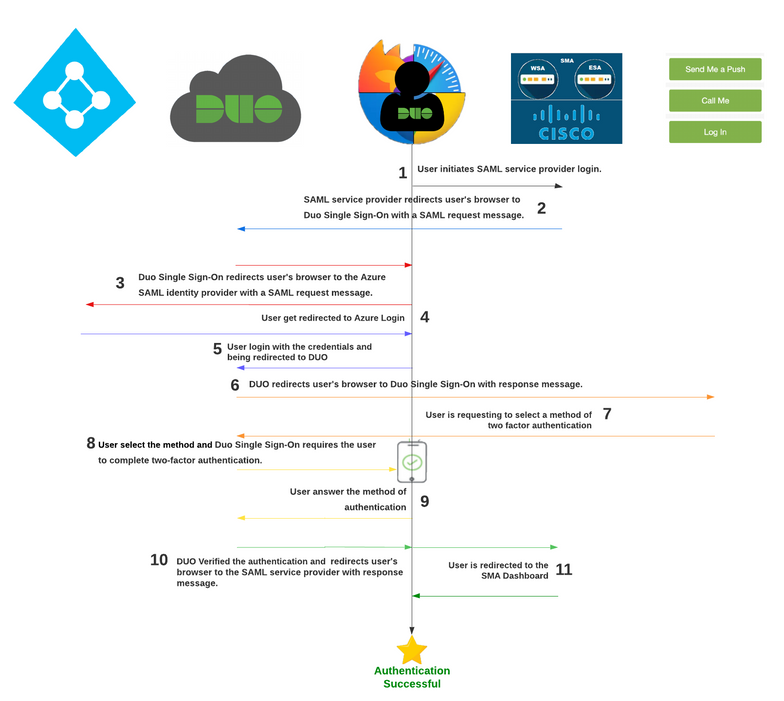

Il flusso dell'autenticazione SAML con Duo e Azure è simile al seguente:

- Un utente tenta di accedere a Security SMA e viene reindirizzato ad Azure per eseguire l'accesso.

- Azure richiede l'autenticazione degli utenti e utilizza Duo per verificare l'identità degli utenti tramite un secondo fattore di autenticazione (Call, SMS, Hardware Token, WebAuth).

- Dopo l'autenticazione, Azure invia una risposta SAML all'SMA che include informazioni di autorizzazione e asserzioni sull'utente.

- L'SMA convalida la risposta SAML e, se valida, consente all'utente di accedere alla risorsa protetta.

- In sintesi, SAML con Duo e Azure consente l'autenticazione utente sicura e centralizzata su sistemi e piattaforme diversi, utilizza una combinazione di autenticazione tramite password e autenticazione a due fattori per aumentare la sicurezza.

Osservazioni importanti

- SAML è uno standard di sicurezza che consente l'autenticazione e l'autorizzazione degli utenti su diversi sistemi e piattaforme.

- IdP è l'identità che memorizza tutte le informazioni degli utenti per consentire l'autenticazione (ciò significa che Duo dispone di tutte le informazioni utente per confermare e approvare una richiesta di autenticazione).

- SP In parole semplici, è l'applicazione.

Nota: funziona solo con Azure come origine di autenticazione SAML.

Configurazione

1. Configurare Single Sign-On

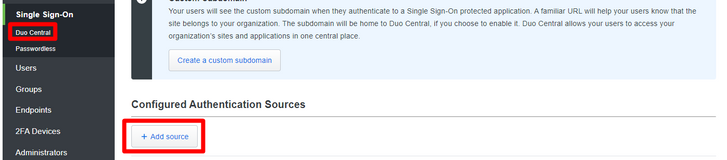

Spostarsi nel portale di amministrazione per Single Sign-on > Duo Central > Add source.

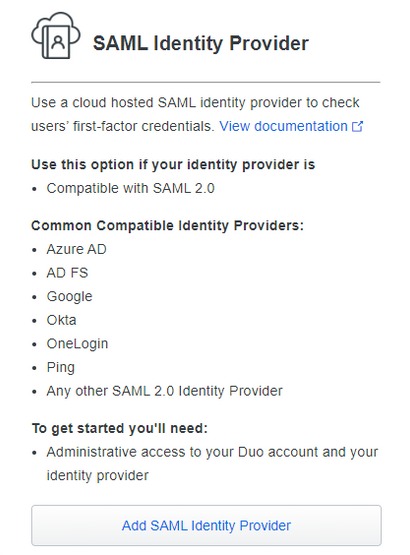

E selezionare Add SAML Identity Provider come mostrato nell'immagine.

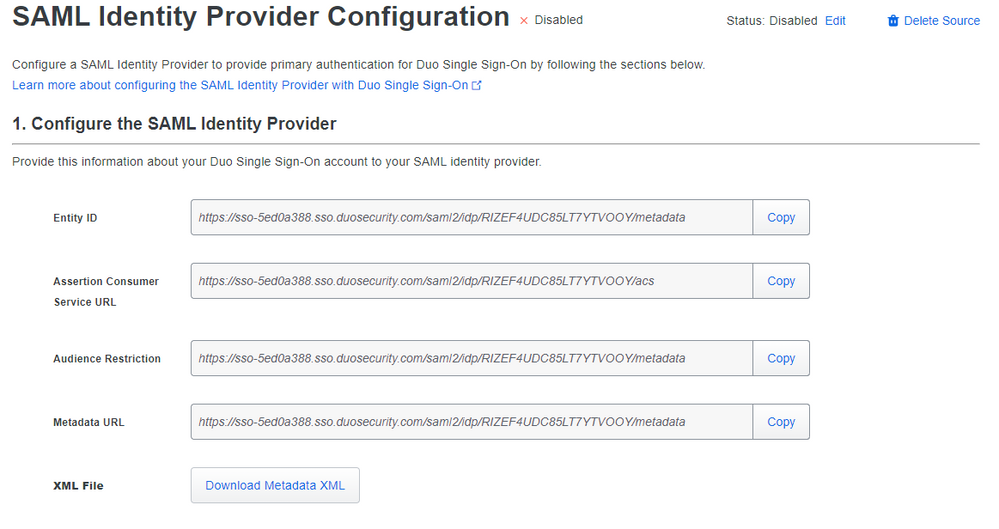

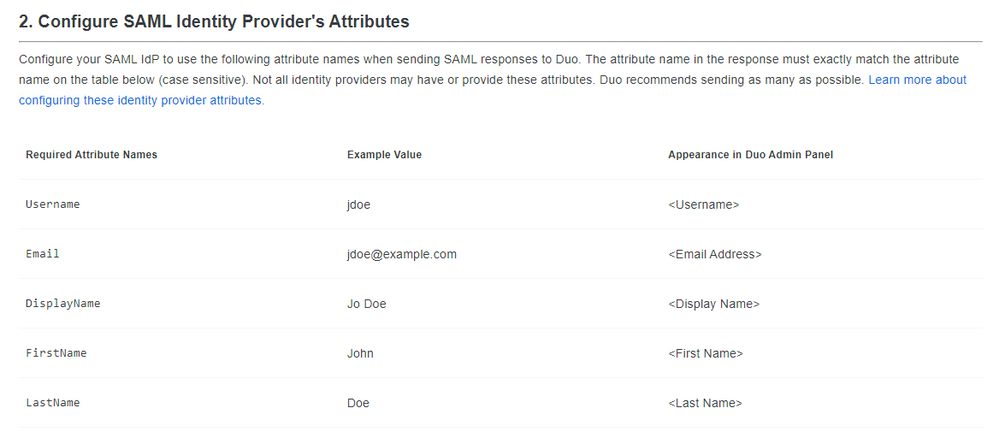

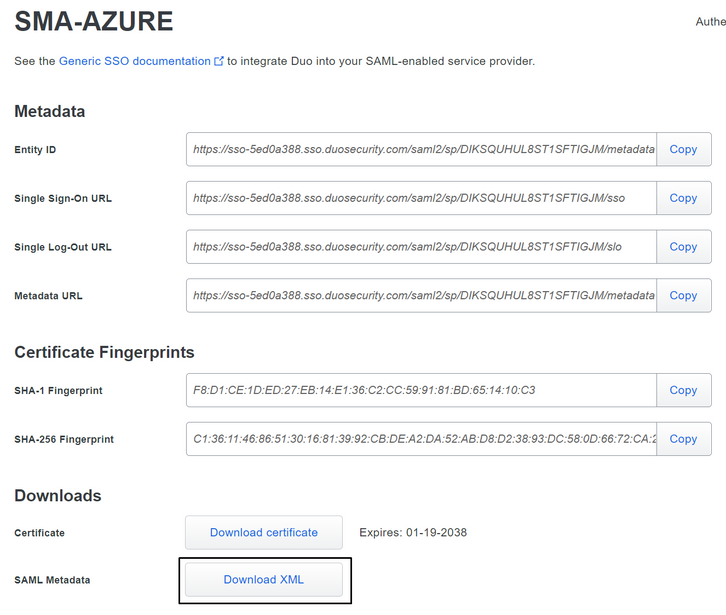

In questa parte sono disponibili tutte le informazioni necessarie per integrare Duo con Azure per l'integrazione con SMA.

Mantenere le informazioni in altre finestre da utilizzare nell'integrazione. Nel frattempo, configurare i parametri in Azure.

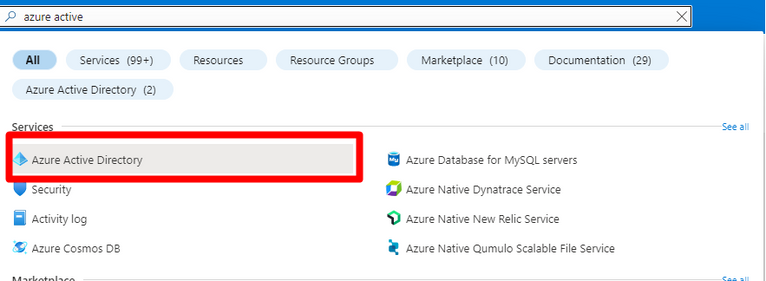

Dopo aver verificato quali informazioni sono disponibili nella parte relativa all'integrazione SAML Azure (Duo Admin Portal), è necessario accedere al portale di Azure all'indirizzo https://portal.azure.com/.

Cerca Azure Active Directory nella barra di ricerca nella parte superiore, come illustrato nell'immagine.

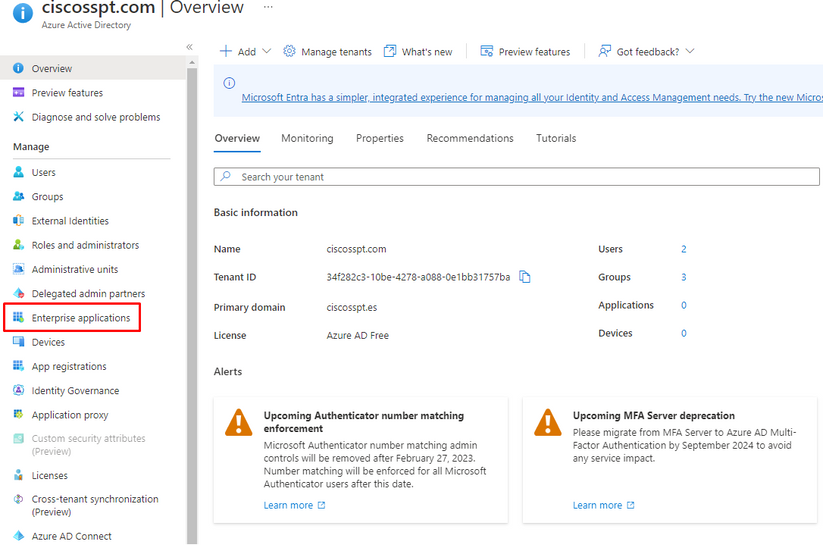

Passa a Enterprise Applications come mostrato nell'immagine.

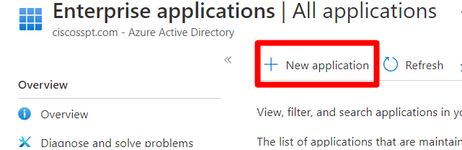

Seleziona New Application come mostrato nell'immagine.

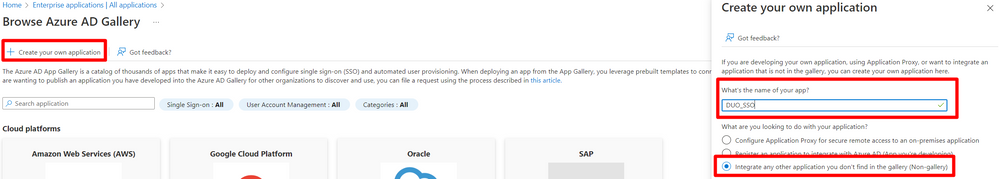

Seleziona Create your own application, scegliere il nome dell'app e selezionare Integrate any other application you don't find in the gallery (Non-Gallery)e fare clic su Create.

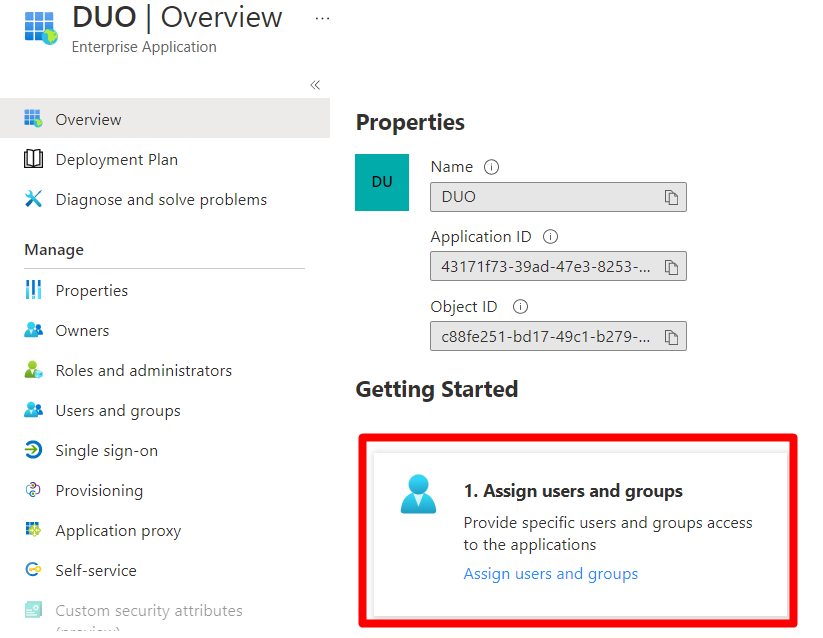

Aggiungere gli utenti. (al momento dell'accesso Single Sign-On (SSO) è possibile utilizzare solo gli utenti aggiunti qui).

Seleziona Assign Users and Groups come mostrato nell'immagine.

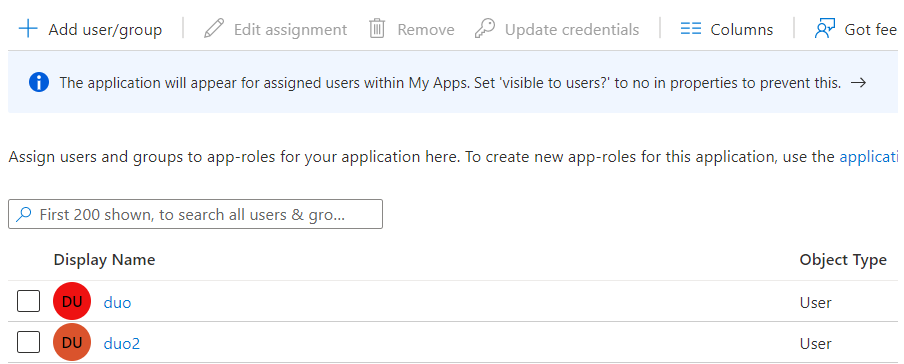

Seleziona Add user/group come mostrato nell'immagine.

Nota: puoi aggiungere gruppi solo se il tuo AD è concesso in licenza, altrimenti puoi usare gli utenti.

Dopo aver aggiunto gli utenti o i gruppi, iniziare con la configurazione SSO.

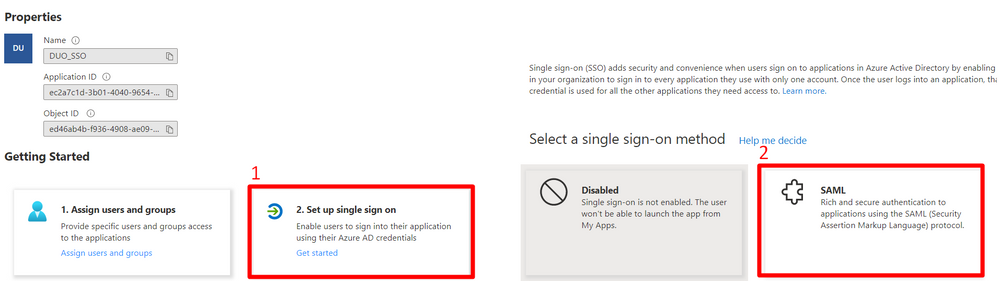

- Seleziona

Set Up Single Sign-on - Seleziona

SAML

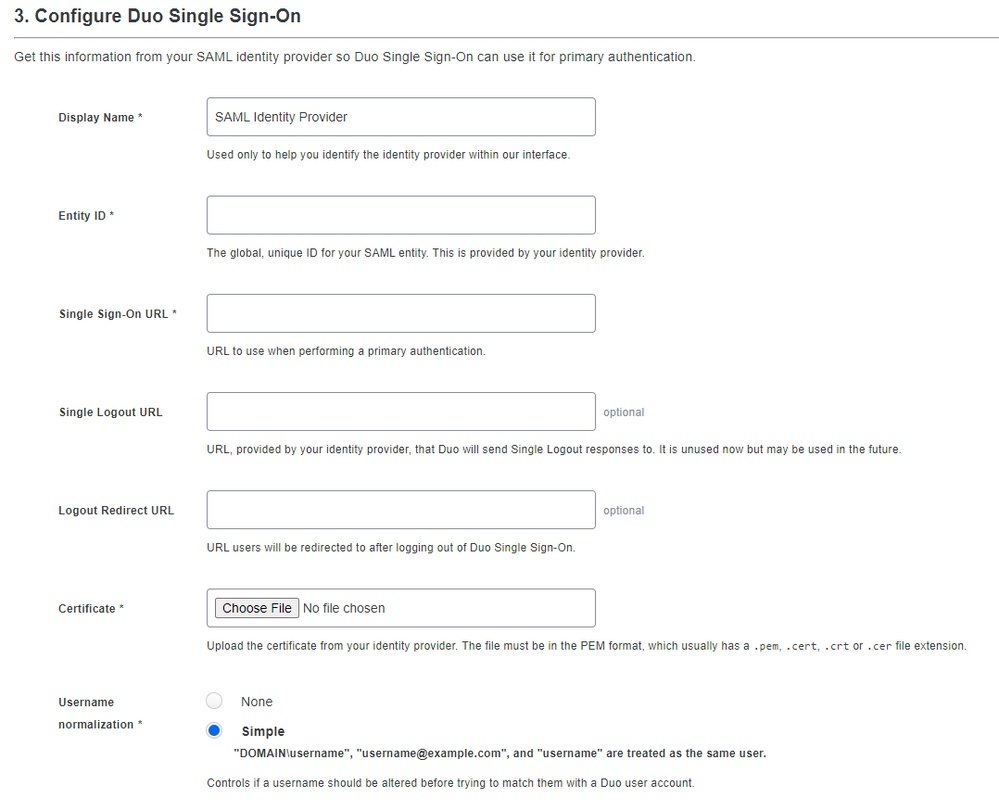

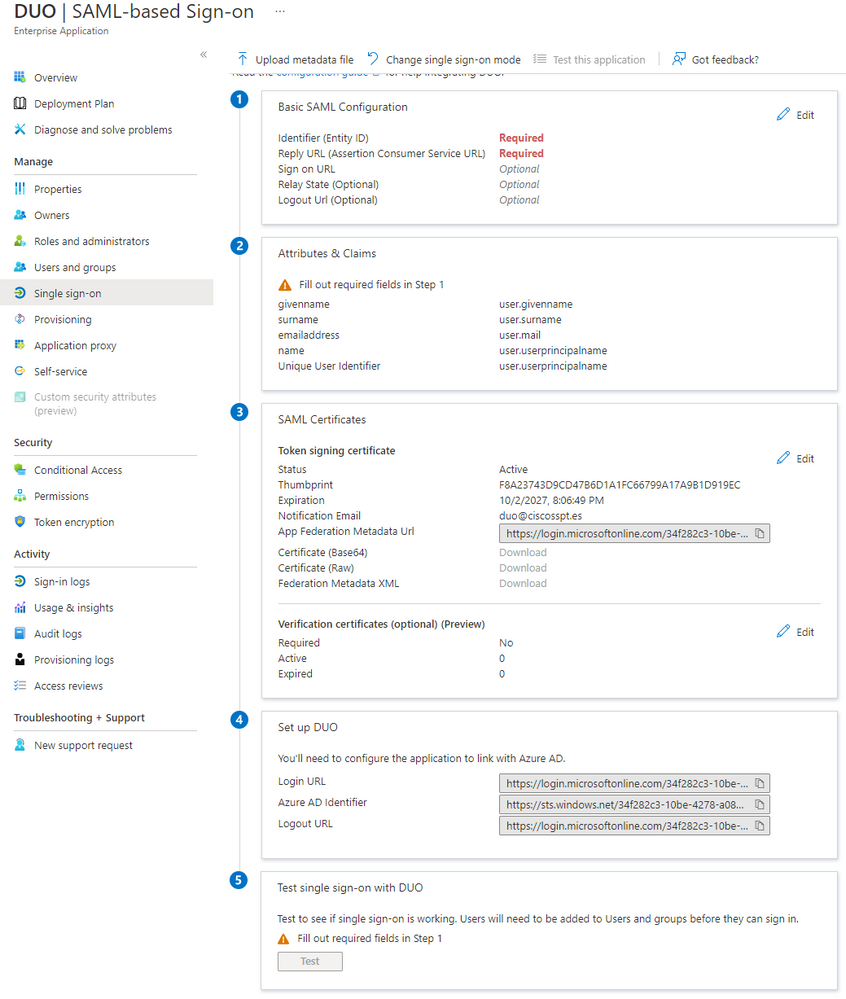

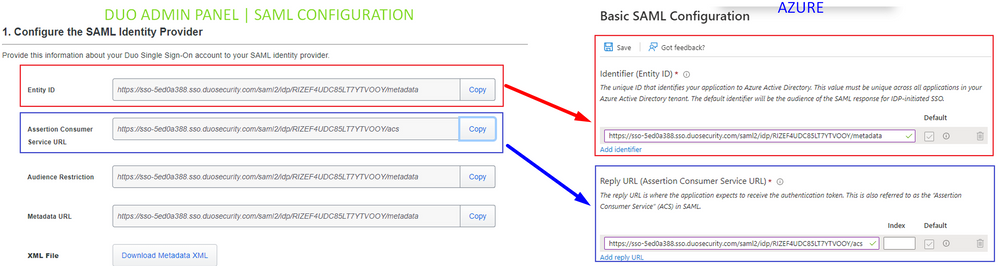

Successivamente, è necessario configurare l'accesso basato su SAML Duo in Azure con i dati dell'integrazione di SAML Azure nel portale di amministrazione Duo.

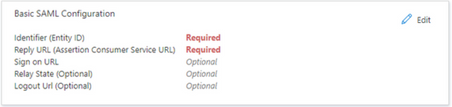

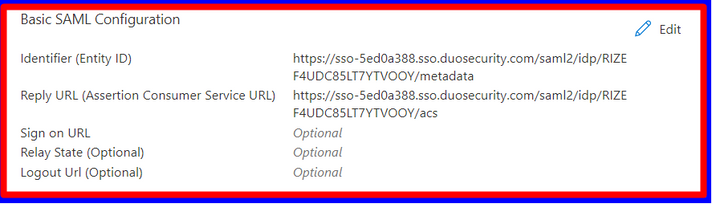

Seleziona Edit sotto Basic SAML Configuration come mostrato nell'immagine.

Dopo aver copiato i dati da Duo dell'ID entità e dell'URL del servizio consumer di asserzione in Azure inIdentifier (Entity ID) e Reply URL (Assertion Consumer Service URL), hai finito.

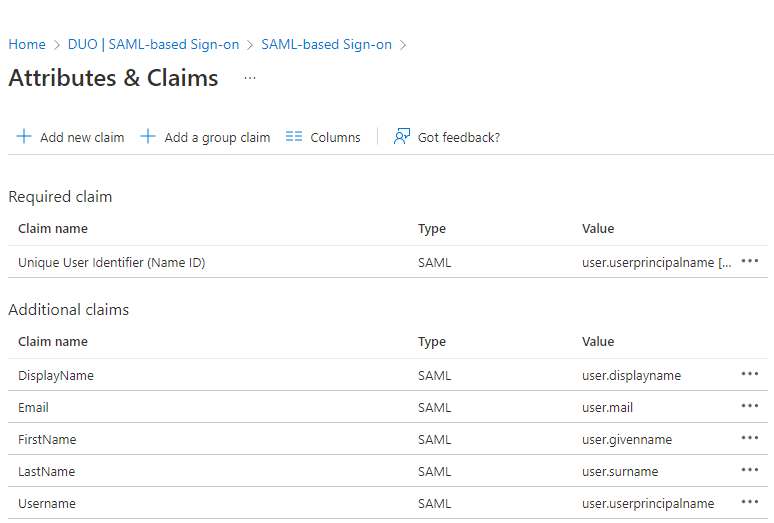

Selezionare Edit per Attributes & Claims .

Delete the previous configuratione aggiungere la configurazione successivaAttributes & Claims.

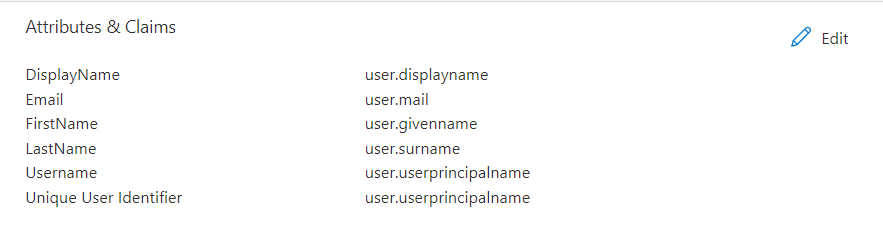

E avete qualcosa del genere:

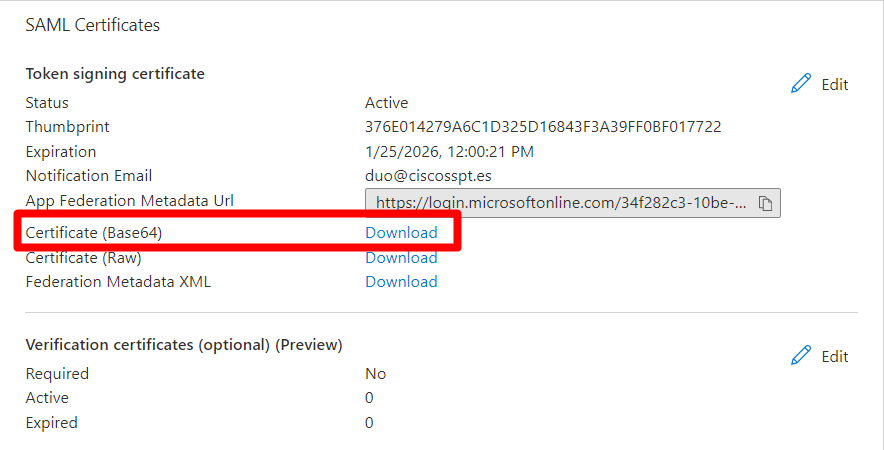

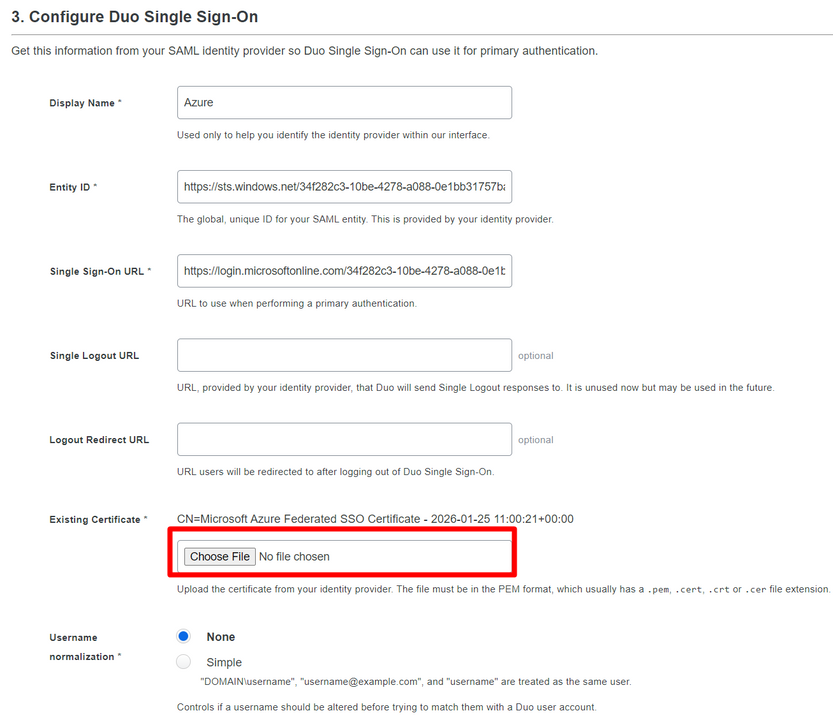

Per finalizzare la configurazione, è necessario scaricare il certificato in Certificati SAML e caricarlo sul portale di amministrazione Duo sulla configurazione SAML.

Fare clic su Choose File e selezionare il certificato che si desidera scaricare come illustrato nell'immagine precedente. (si trova sotto la tua app Duo nel pannello di amministrazione).

La configurazione SAML tra Duo e Azure è stata terminata.

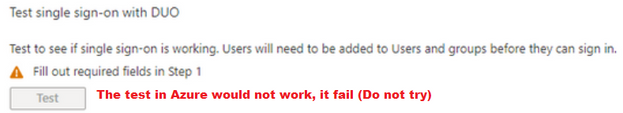

Avviso: il test in Azure non funziona. Non riesce (non provare).

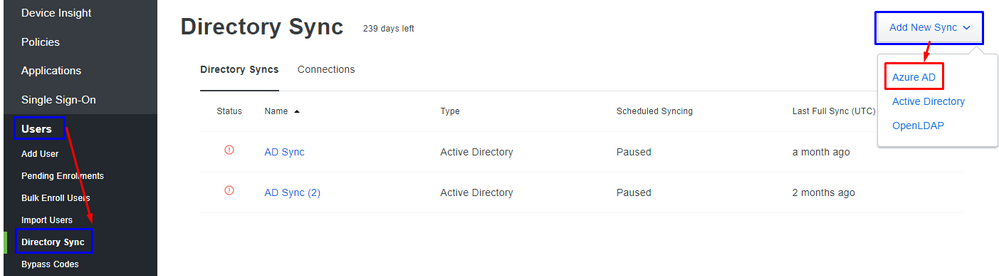

2. Configurare la sincronizzazione di AD per sincronizzare gli utenti da Azure in Duo (facoltativo)

Questo passaggio è facoltativo, ma consente di sincronizzare i gruppi da Azure a Duo. Se non si desidera eseguire questa operazione, è possibile ignorare questo passaggio.

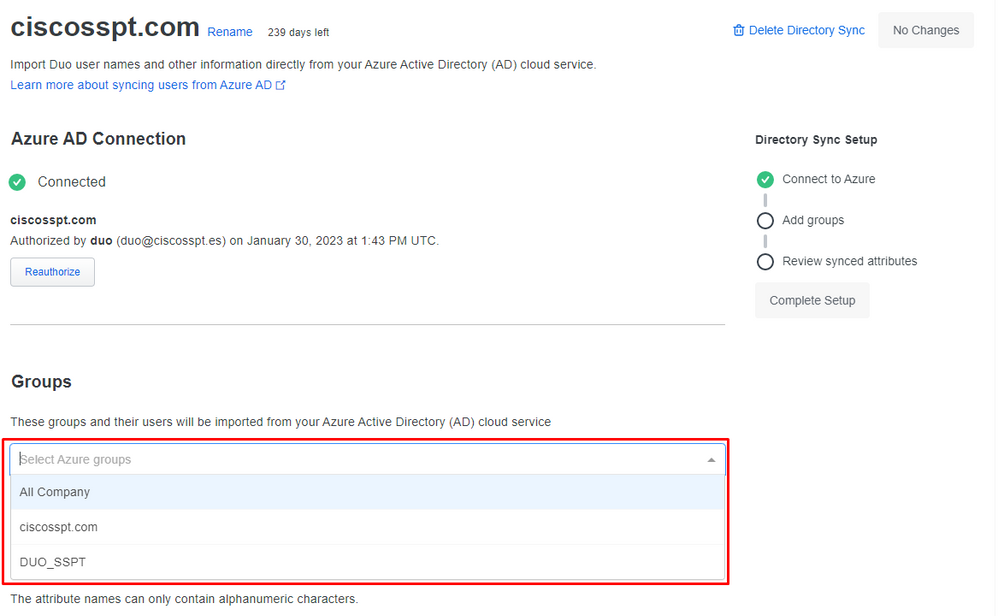

Passa aUsers > Directory Sync > Add New Sync > Azure AD

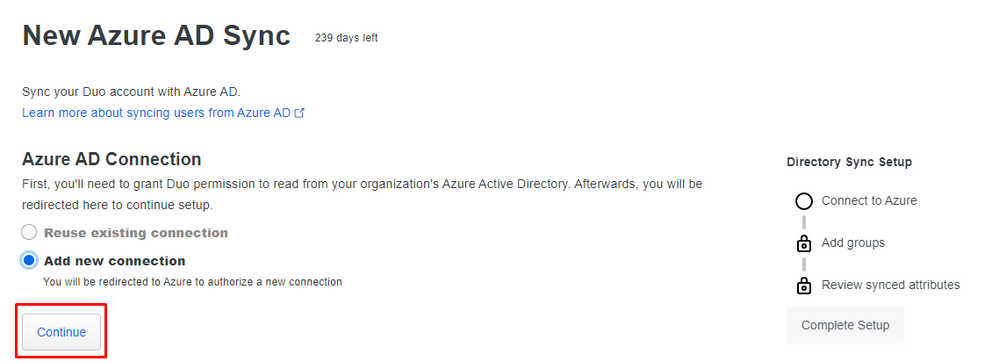

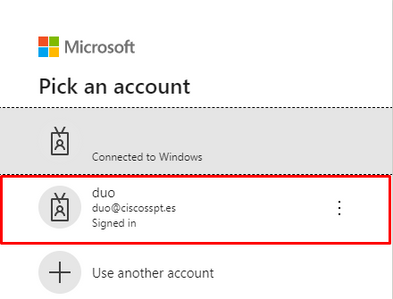

In seguito, si verrà reindirizzati a New Azure AD Sync. Scegli Add New Connectione fare clic su Continue.

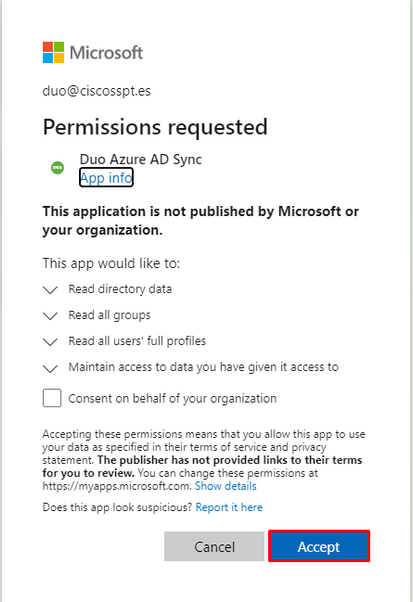

Per accettare i contratti e i diritti, è necessario eseguire l'autenticazione in Azure.

Selezionare ilGroups da integrare.

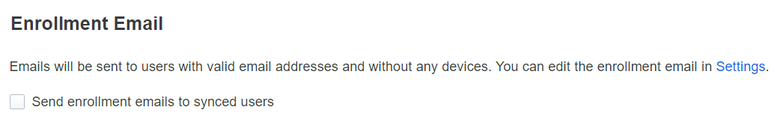

In precedenza, è possibile selezionare la casella di controllo per consentire l'invio dell'e-mail per la registrazione oppure attendere che l'utente acceda all'app e che venga richiesto di effettuare la registrazione a Duo.

E scegli Save.

Nota: per ulteriori informazioni sull'iscrizione e sugli utenti, passare al collegamento successivo https://duo.com/docs/enrolling-users.

3. Configurare l'app Duo Single Sign-on per SMA

Fare riferimento a Single Sign-On per i provider di servizi SAML generici | Duo Security

Creare l'APP in Duo per integrare SMA.

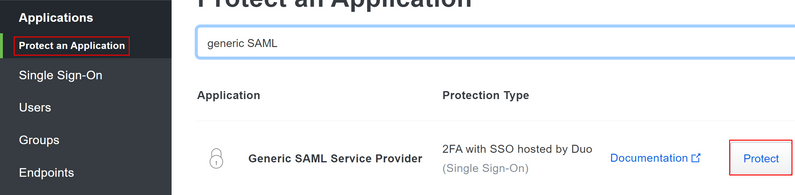

Navigate to Applications > Protect an Application- Cerca

Generic SAML Service Provider. - Scegli

Protect.

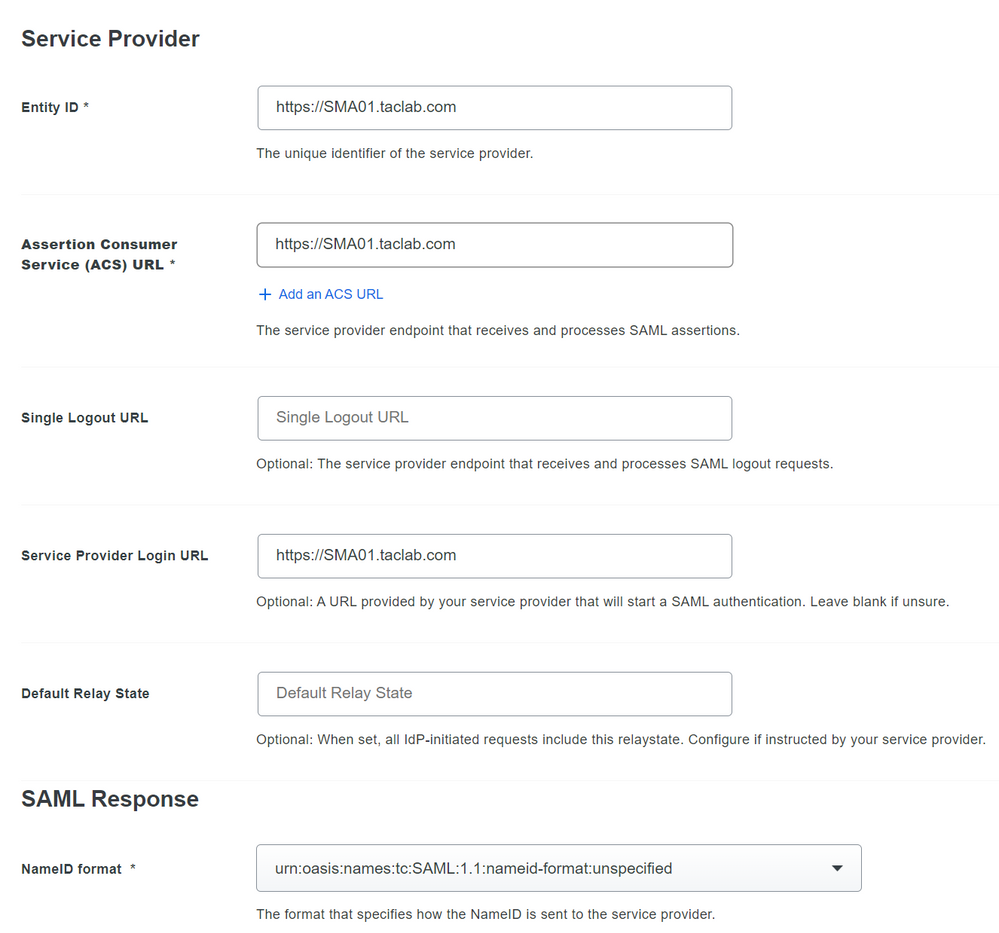

In questa parte, è possibile configurare alcune variabili per Service Provider e SAML Response che condividono l'SP e l'IdP.

È possibile configurare la parte più importante per l'IdP in modo da consentire agli utenti di autenticarsi e inviare i parametri corretti in SAML.

- ID entità: l'ID entità del provider di servizi viene utilizzato per identificare in modo univoco un provider di servizi. Il formato dell'ID entità del provider di servizi è in genere un URI.

- Consumer di asserzione: l'endpoint del provider di servizi che riceve ed elabora le asserzioni SAML. URL SAML Assertion Consumer Service (ACS) per l'applicazione.

- URL di accesso al provider di servizi: la posizione in cui l'asserzione SAML viene inviata con HTTP POST. Questo URL viene spesso indicato come URL del servizio consumer di asserzione SAML (ACS) per l'applicazione.

- Formato ID nome: identifica le regole e i vincoli di elaborazione SAML per l'istruzione Subject dell'asserzione. Utilizzare il valore predefinito 'Unspecified' a meno che l'applicazione non richieda esplicitamente un formato specifico.

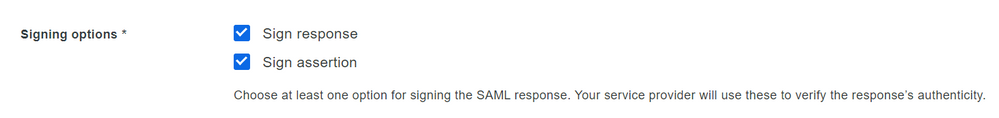

Sign response e Sign assertion devono essere contrassegnati sia su SMA che su Duo.

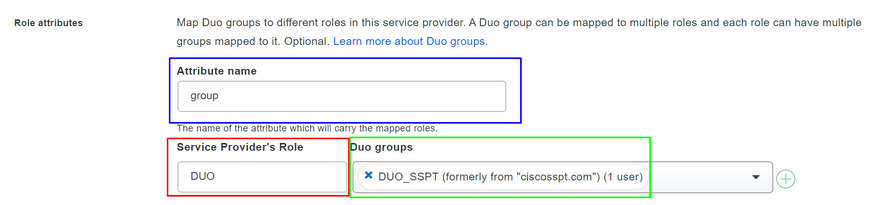

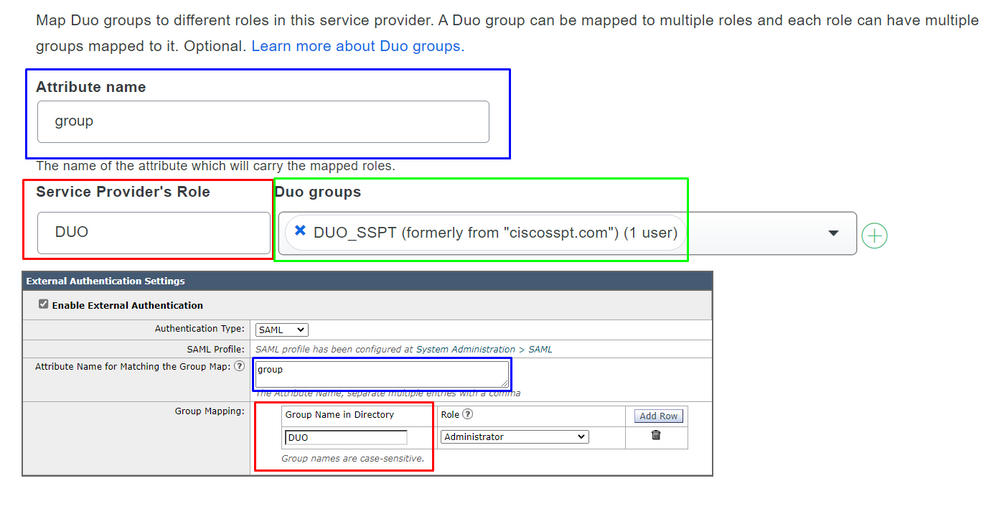

- Nome attributo: il nome attributo dipende dagli attributi configurati per il provider di identità. La ricerca delle voci corrispondenti del campo Nome attributo nel campo Mappatura gruppo è facoltativa. In caso contrario, l'accessorio cercherà le voci corrispondenti a tutti gli attributi nel campo Mapping gruppi.

- Ruolo provider di servizi: scrivere il testo desiderato solo per creare la corrispondenza con

group name in the directorynell'SMA. - Duo Groups: il gruppo integrato da utilizzare nella fase di autenticazione tra SMA e Duo. (ricordare che i gruppi da utilizzare per l'autenticazione sono in Duo e non in SMA).

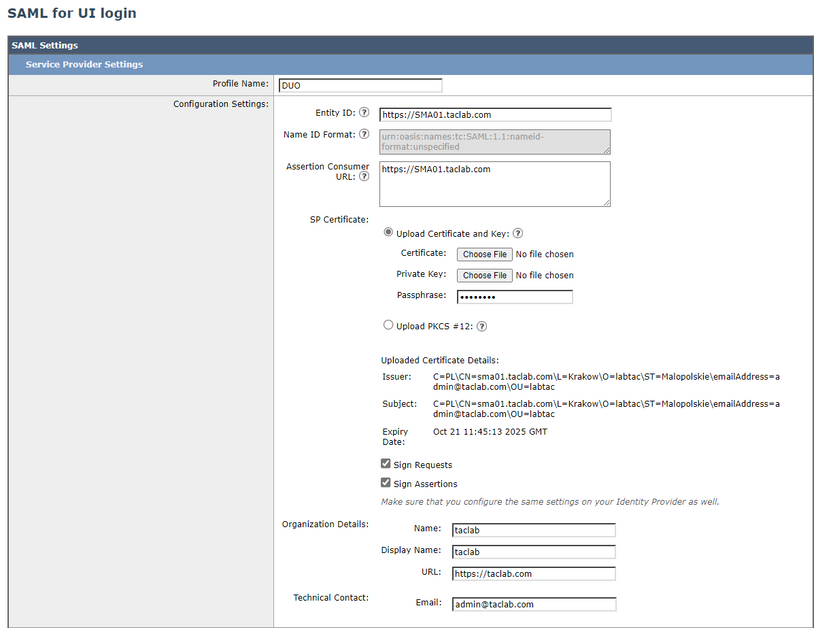

4. Configurare SMA per l'utilizzo di SAML

Passa a System Administration > SAML come mostrato nell'immagine.

Scegli Add Service Provider.

Nota: questo parametro deve essere identico in SMA e Duo.

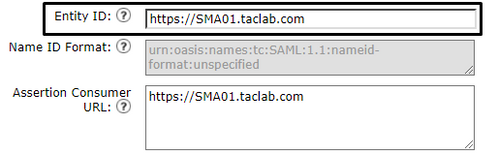

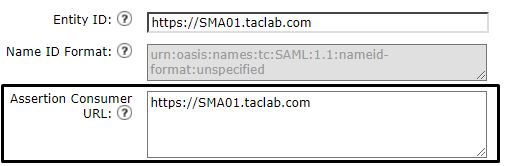

- ID entità: l'ID entità del provider di servizi viene utilizzato per identificare in modo univoco un provider di servizi. Il formato dell'ID entità del provider di servizi è in genere un URL.

- URL consumer asserzione: l'URL consumer asserzione è l'URL che il provider di identità deve inviare all'asserzione SAML dopo la corretta autenticazione. L'URL utilizzato per accedere all'interfaccia Web dell'SMA deve essere uguale all'URL del consumer di asserzione. Questo valore è necessario durante la configurazione delle impostazioni SMA su Duo.

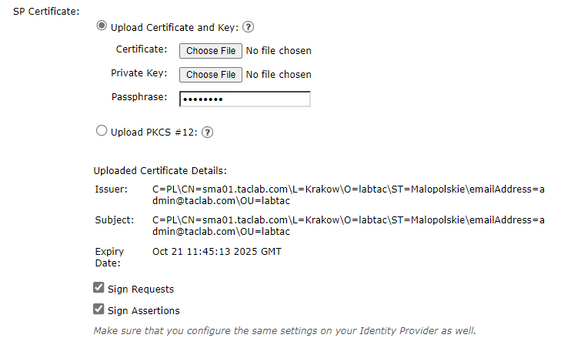

- Certificato SP: si tratta del certificato per il nome host per il quale è stato configurato l'URL del consumer di asserzioni.

Sarebbe meglio se usassi openssl su Windows o Linux. Se si desidera configurare un certificato autofirmato, è possibile eseguire questa operazione nel passaggio successivo oppure utilizzare il certificato:

1. Creare la chiave privata. Ciò consente di abilitare la crittografia o la decrittografia.

openssl genrsa -out domain.key 2048

2. Creare una richiesta di firma del certificato (CSR).

openssl req -key domain.key -new -out domain.csr

3. Creare il certificato autofirmato.

openssl x509 -signkey domain.key -in domain.csr -req -days 365 -out domain.crt

Se si desiderano più giorni, è possibile modificare il valore dopo -days .

Nota: in base alle procedure consigliate, non devi inserire più di 5 anni per i certificati.

A questo punto, si dispone del certificato e delle chiavi da caricare sull'SMA nell'opzione upload certificate and key.

Nota: se si desidera caricare il certificato in formato PKCS #12, è possibile crearlo dopo il passaggio 3.

Facoltativo

- Da PEM a PKCS#12

openssl pkcs12 -inkey domain.key -in domain.crt -export -out domain.pfx

Per i dettagli dell'organizzazione, è possibile compilarlo nel modo desiderato e selezionare Invia

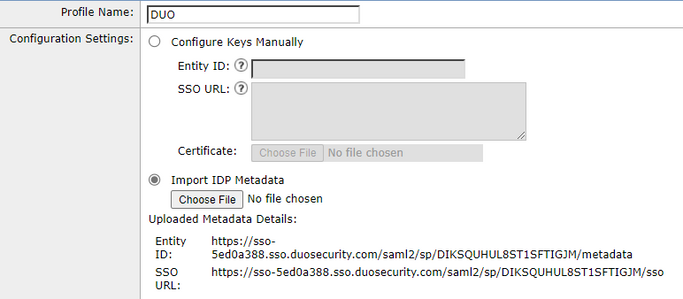

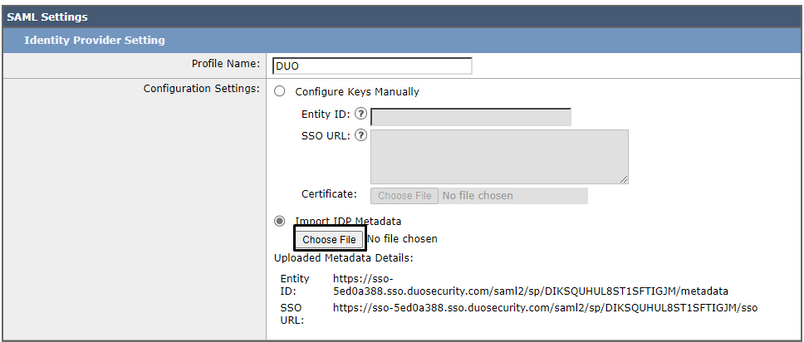

Passa aSystem Administration > SAML > Add Identity Provider come mostrato nell'immagine.

In questo passaggio sono disponibili due opzioni, ovvero è possibile caricare tali informazioni manualmente o tramite un file XML.

Passare all'applicazione in Duo e scaricare il file di metadati IdP.

Dopo aver scaricato il file, è sufficiente caricarlo nell'opzione IdP Metadata nell'SMA.

Per il passaggio finale nell'ambito dell'SMA, passare a System Administration > Users > External Authentication > SAML. E configurare i parametri successivi in modo che abbiano lo stesso aspetto della configurazione Duo.

Attribute Name = Attribute Name for Match the Group Map Service Provider Role = Group Mapping

In seguito, sarà possibile eseguire il commit delle modifiche e verificare se la distribuzione funziona come previsto.

Verifica

Per verificare che la configurazione funzioni correttamente, consultare questa sezione.

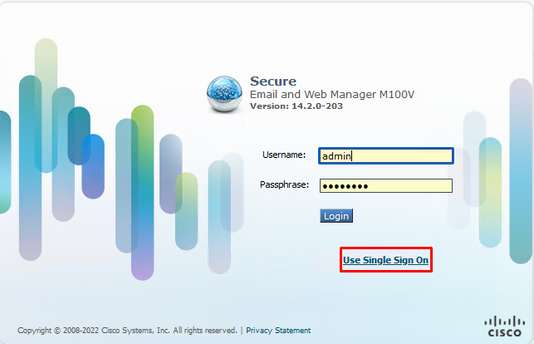

Per verificare la configurazione, selezionare Use Single Sign on come mostrato nell'immagine.

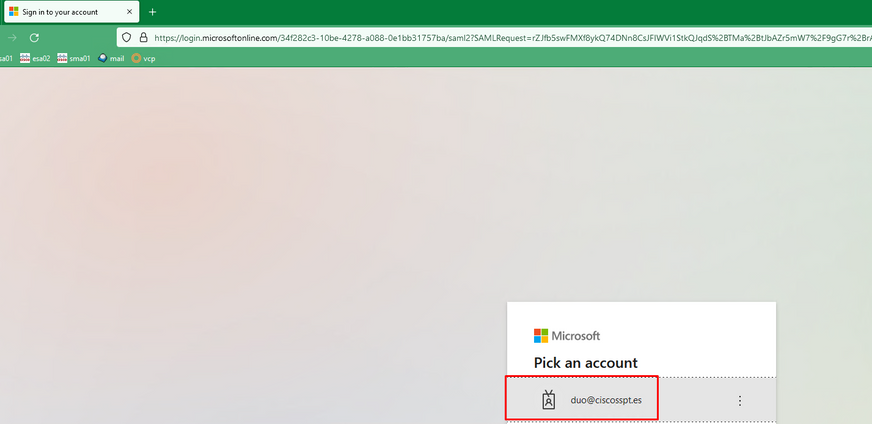

Viene richiesto di eseguire l'accesso a Microsoft Log in, come mostrato nell'immagine.

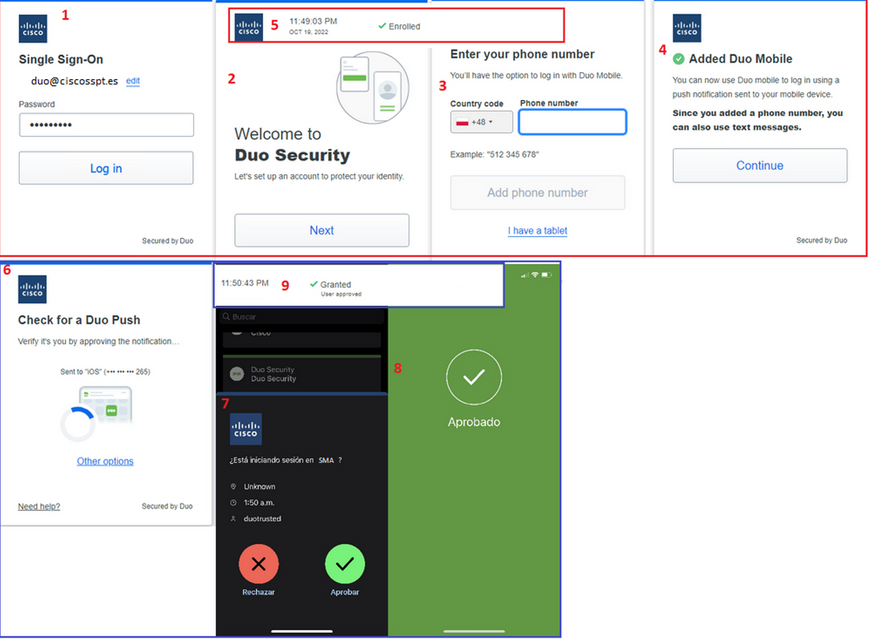

In seguito, se l'utente è stato registrato, sarà necessario richiedere di configurare un nome utente e una password in Duo per l'autenticazione e, successivamente, selezionare il metodo di autenticazione.

Se l'utente non è registrato e il criterio è configurato per la registrazione di un utente non registrato, si passerà al processo di registrazione e al metodo di autenticazione, come nell'esempio successivo.

Se tutti i dati sono stati configurati e corretti, l'accesso è riuscito.

Risoluzione dei problemi

Al momento non sono disponibili informazioni specifiche per la risoluzione dei problemi di questa configurazione.

Informazioni correlate

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

26-Apr-2023 |

Versione iniziale |

Contributo dei tecnici Cisco

- Jairo Andres Moreno CiroCisco TAC Engineer

Feedback

Feedback