Introduzione

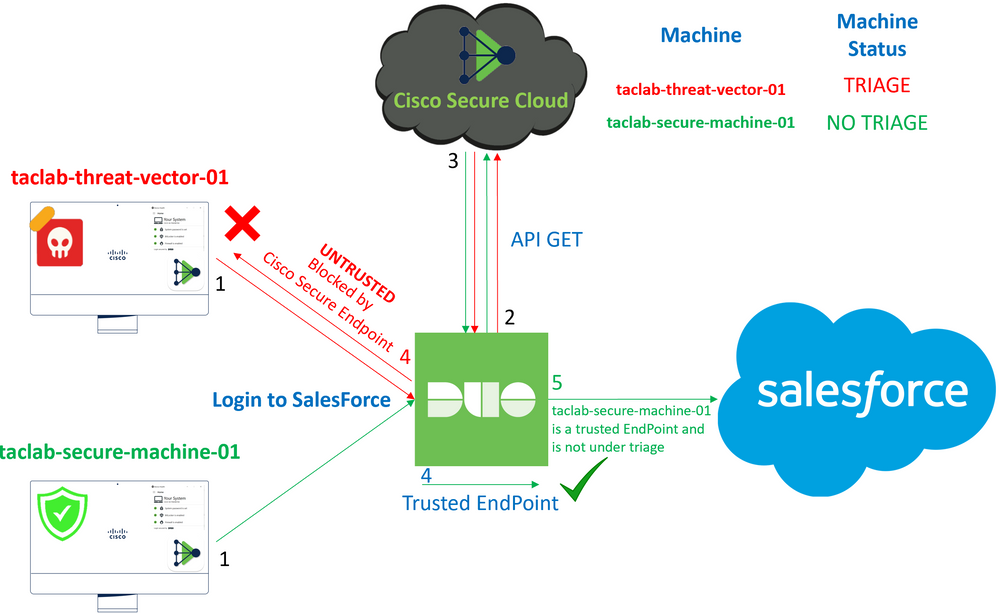

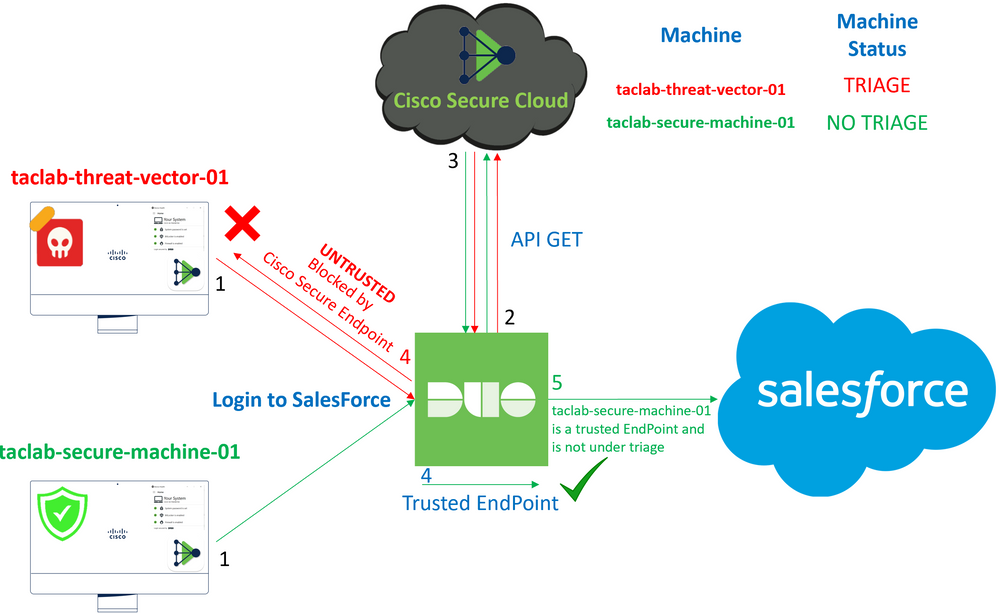

Questo documento descrive come integrare Duo Trusted EndPoint con Cisco Secure EndPoint.

Premesse

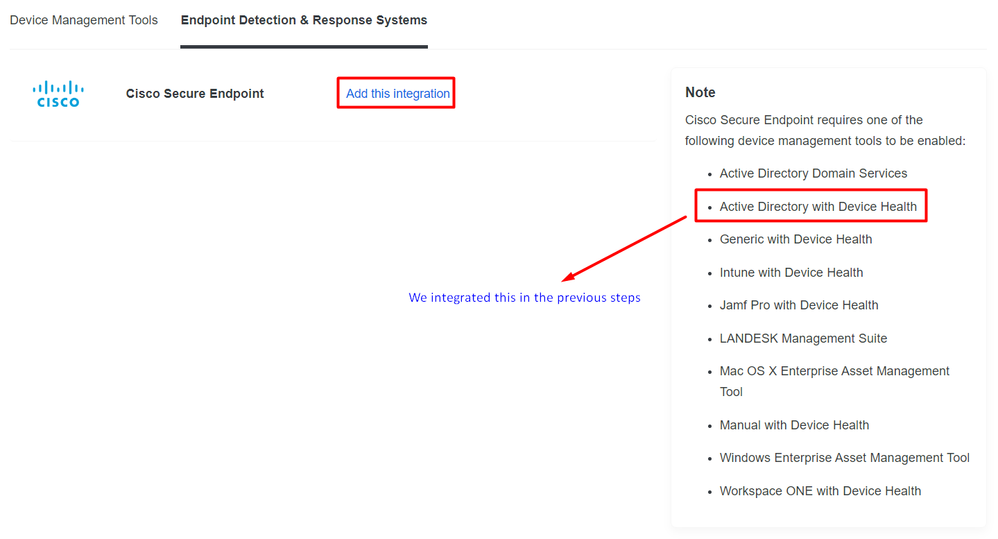

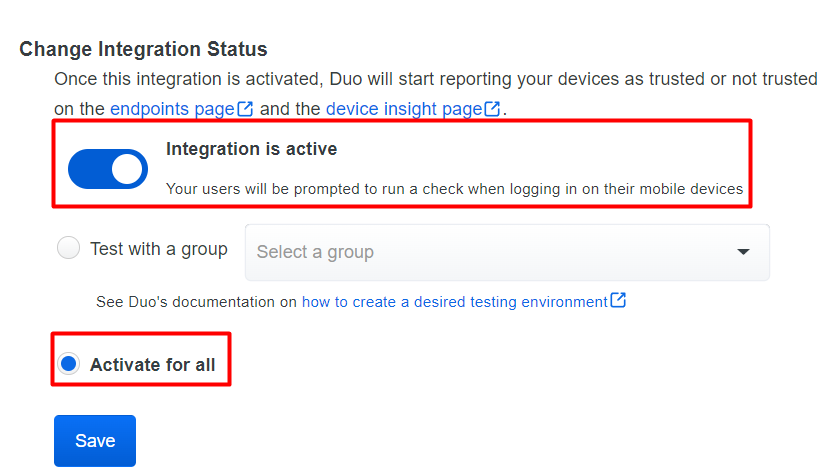

L'integrazione tra Cisco Secure EndPoint e Duo consente una collaborazione efficace in risposta alle minacce rilevate su dispositivi di rete attendibili. L'integrazione è possibile grazie a più strumenti di gestione dei dispositivi che stabiliscono l'affidabilità di ciascun dispositivo. Alcuni di questi strumenti includono:

- Servizi di dominio Active Directory

- Active Directory con stato del dispositivo

- Generico con stato del dispositivo

- Intune con stato del dispositivo

- Jamf Pro con stato del dispositivo

- LANDESK Management Suite

- Strumento di gestione delle risorse aziendali Mac OS X

- Manuale con stato del dispositivo

- Strumento Windows Enterprise Asset Management

- Workspace ONE con stato del dispositivo

Una volta integrati i dispositivi con uno strumento di gestione, è possibile integrare Cisco Secure EndPoint e Duo API nel Administration Panel. Successivamente, è necessario configurare la policy appropriata in Duo per eseguire la verifica dei dispositivi attendibili e rilevare i dispositivi compromessi che possono influire sulle applicazioni protette da Duo.

Nota: in questo caso, utilizziamo Active Directory e l'integrità del dispositivo.

Prerequisiti

- Active Directory per eseguire l'integrazione.

- Per integrare Duo con gli endpoint trusted, è necessario che i dispositivi siano registrati nel dominio di Active Directory. Ciò consente a Duo di autenticare e autorizzare l'accesso alle risorse e ai servizi di rete in modo sicuro.

- Duo Beyond Plan.

Configurazione e caso di utilizzo

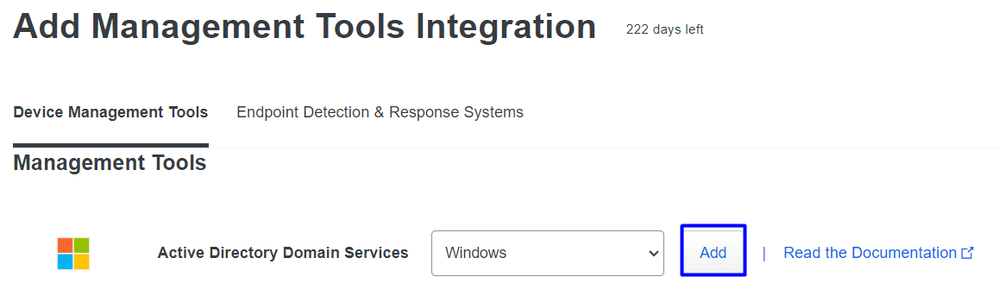

Configurazione dell'integrazione in Duo

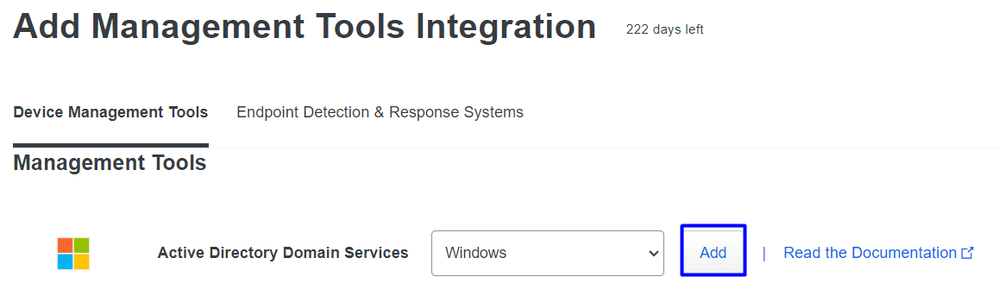

Accedere a Admin Panel e andare al seguente indirizzo:

Trusted EndPoints > Add Integration- Seleziona

Active Directory Domain Services

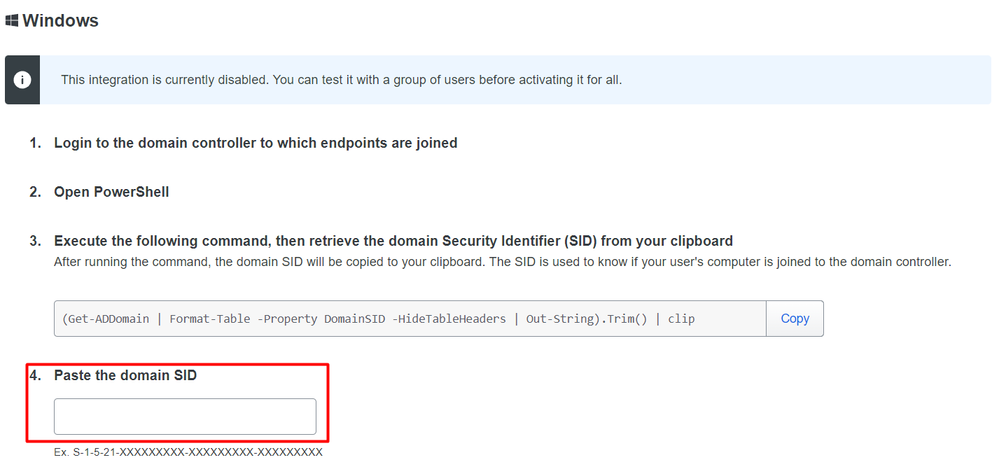

Quindi, viene eseguito il reindirizzamento per configurare Active Directory and Device Health.

Tenere presente che questa opzione funziona solo con i computer nel dominio.

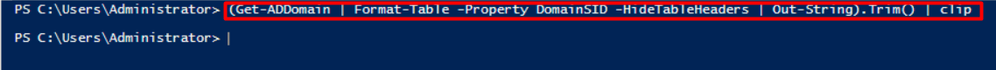

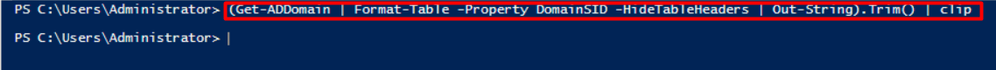

Passare alla directory attiva ed eseguire il comando successivo in PowerShell:

(Get-ADDomain | Format-Table -Property DomainSID -HideTableHeaders | Out-String).Trim() | clip

Accertarsi quindi di aver copiato negli Appunti l'identificatore di protezione di Active Directory.

Esempio

S-1-5-21-2952046551-2792955545-1855548404

Viene utilizzato nell'integrazione di Active Directory e dell'integrità del dispositivo.

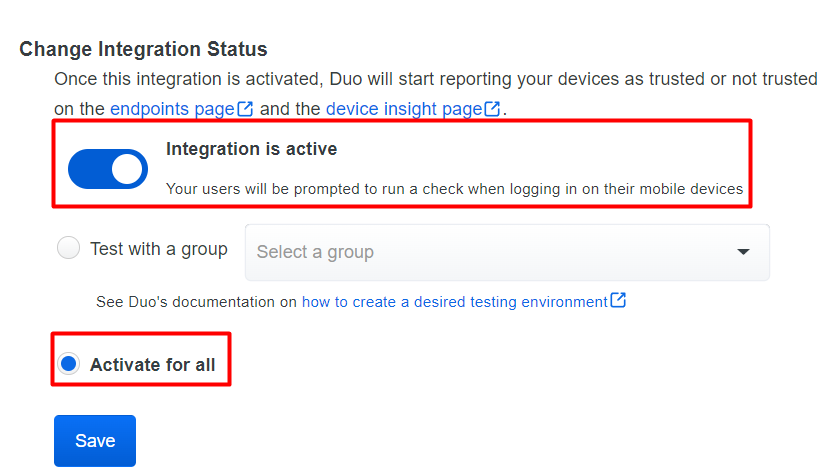

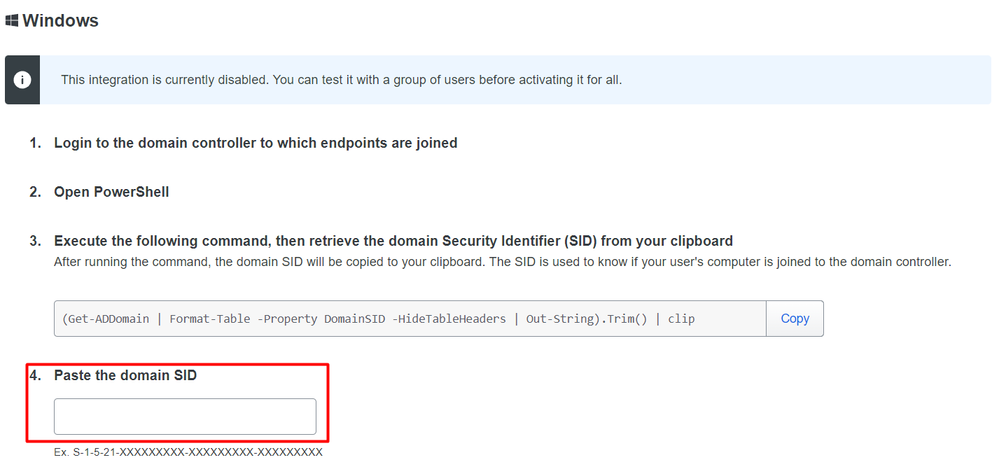

Fare clic su Save e consentono l'integrazione e Activate for all. In caso contrario, non è possibile eseguire l'integrazione con Cisco Secure EndPoint.

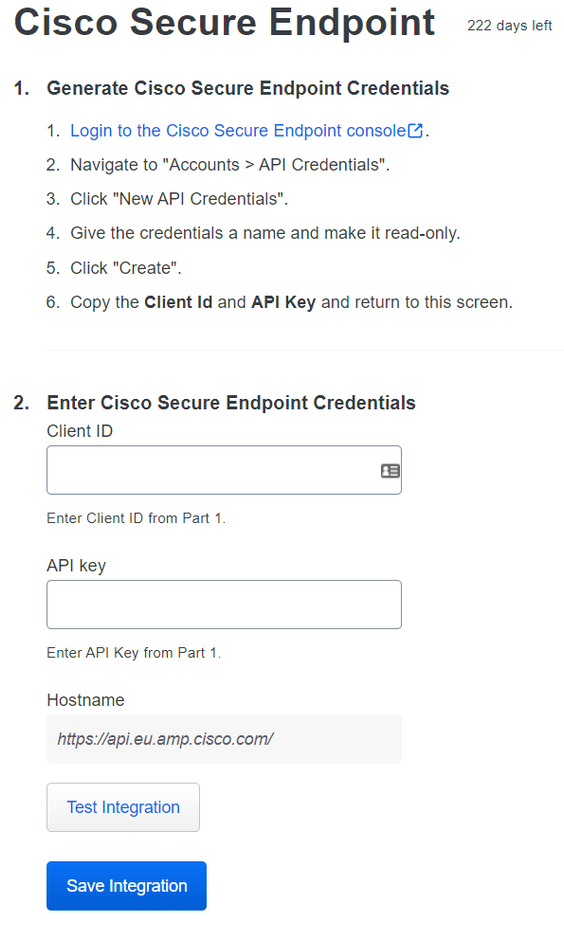

Vai a Trusted EndPoints > Select Endpoint Detection & Response System > Add this integration.

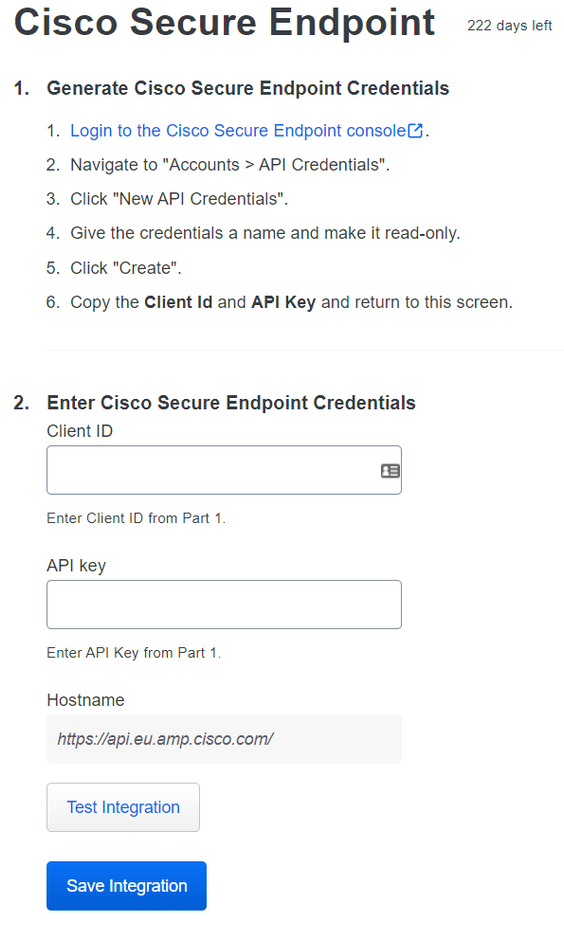

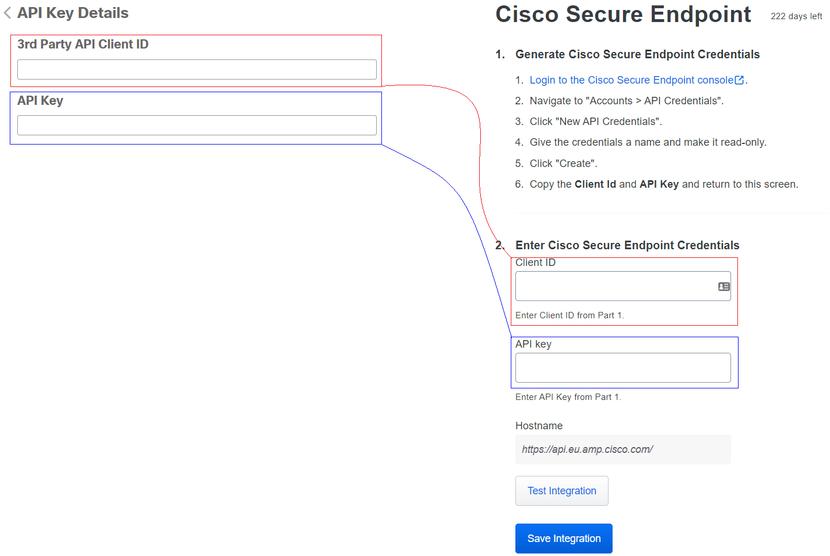

A questo punto, è possibile accedere alla pagina principale dell'integrazione di Cisco Secure EndPoint.

Dopo di che, andare al Admin Panel Cisco Secure EndPoint.

Configurazione dell'integrazione in Cisco Secure EndPoint

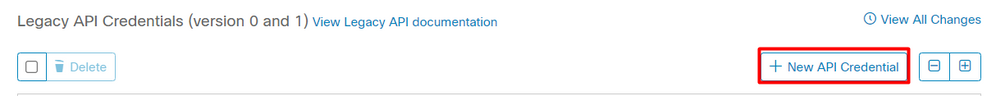

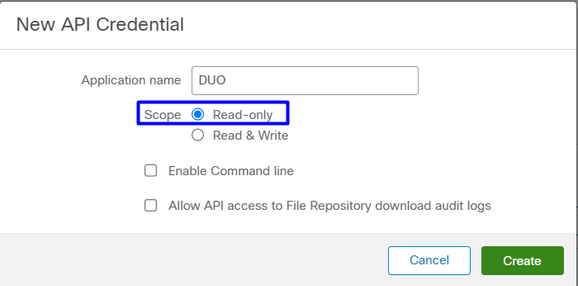

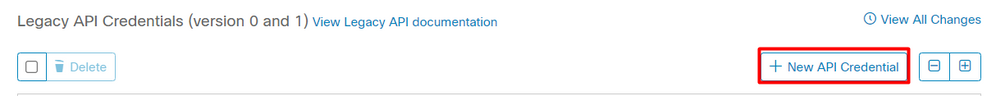

E passare a Accounts > API Credentials e selezionare New API Credentials.

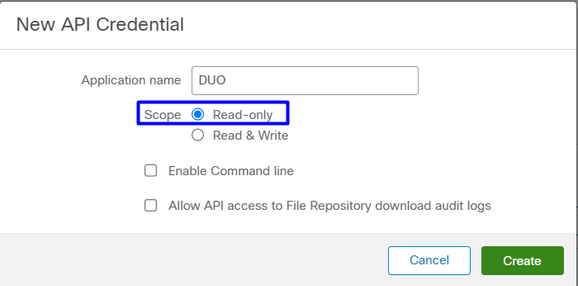

Nota: solo Read-only è necessario per realizzare questa integrazione perché Duo rende GET invia una query a Cisco Secure EndPoint per verificare se il dispositivo soddisfa i requisiti della policy.

Inserisci Application Name, Scope,Create.

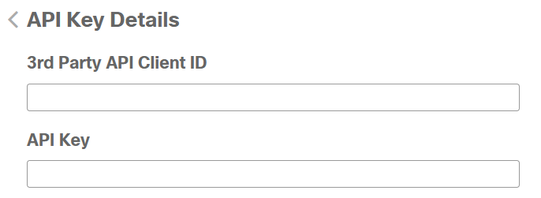

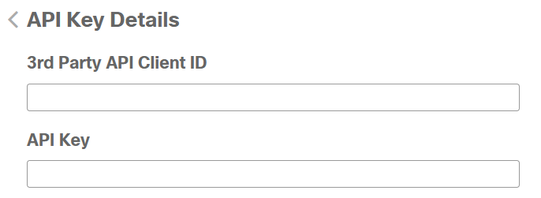

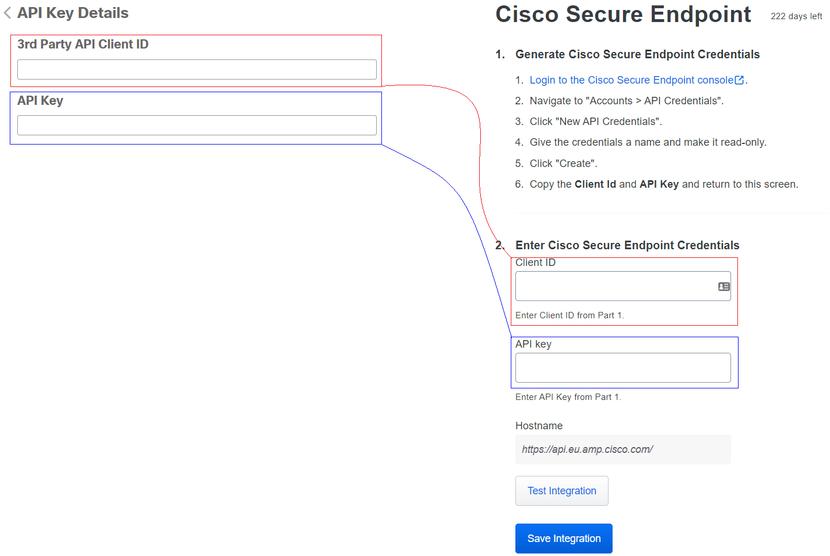

- Copiare

3rd API Party Client ID da Cisco Secure EndPoint Duo Admin Panel in Client ID.

- Copiare

API Key da Cisco Secure EndPoint Duo Admin Panel in API Key.

Testare l'integrazione. Se tutto funziona correttamente, fare clic su Save per salvare l'integrazione.

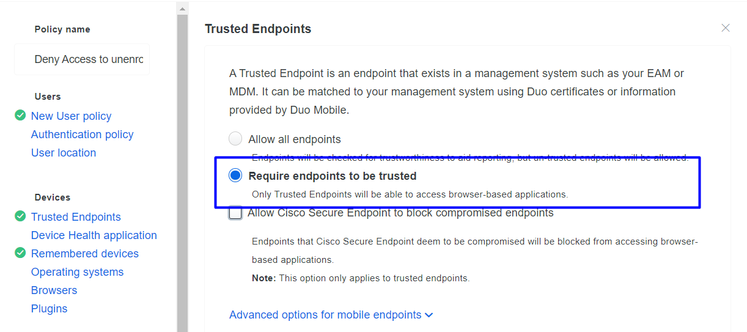

Configurare i criteri in Duo

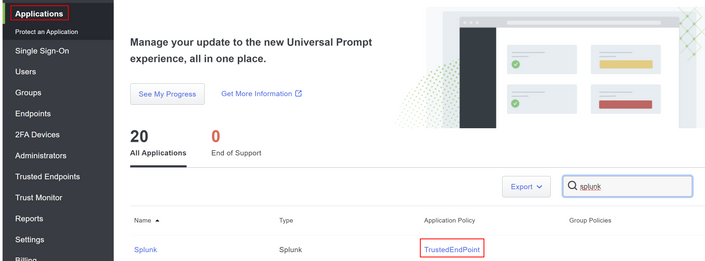

Per configurare i criteri per l'integrazione, è necessario eseguire l'applicazione:

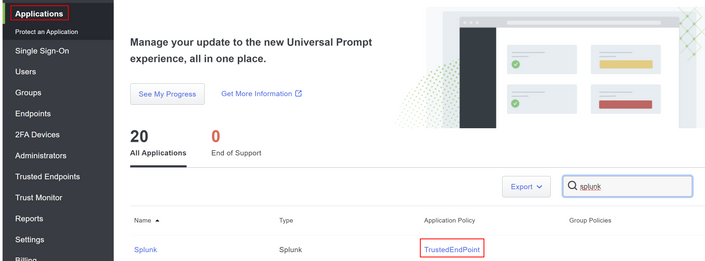

Navigate to Application > Search for your Application > Select your policy

Configurare il criterio per rilevare un dispositivo attendibile

Verifica computer attendibili

Computer con Duo Device Health e aggiunta al dominio

Computer all'esterno del dominio senza Duo Device Health

Computer all'esterno del dominio con Duo Device Health

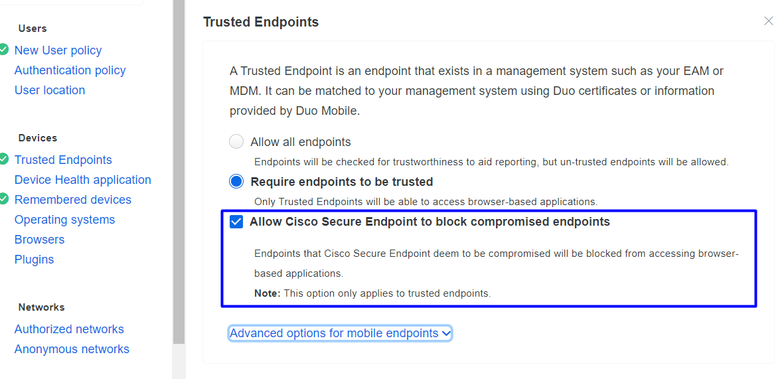

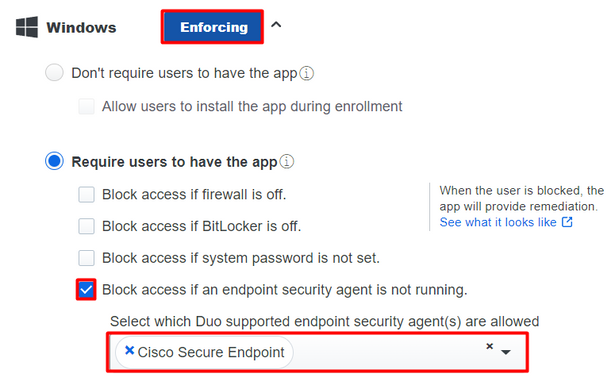

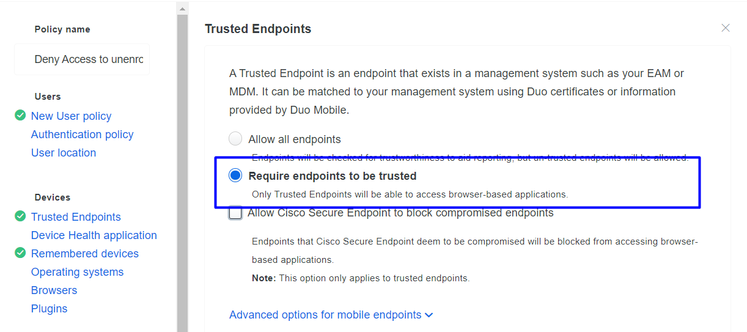

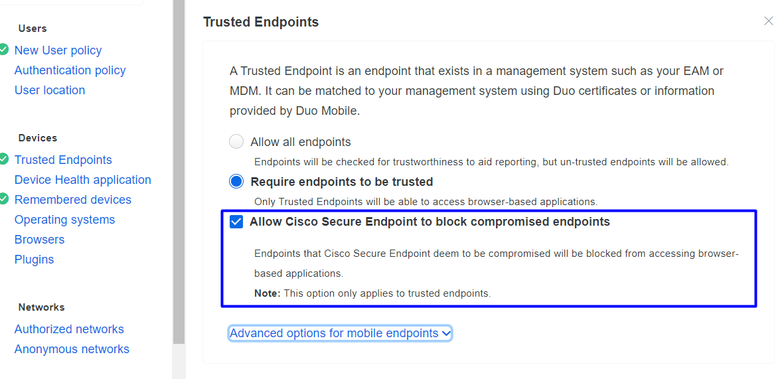

Configurare il criterio per Cisco Secure EndPoint

In questa impostazione dei criteri configurare il dispositivo già attendibile in modo che soddisfi i requisiti relativi alle minacce che possono influire sull'applicazione, in modo che se un dispositivo viene infettato o se alcuni comportamenti contrassegnano il computer con suspicious artifacts o Indicators of Compromise, è possibile bloccare l'accesso del computer alle applicazioni protette.

Verifica dei computer attendibili con Cisco Secure EndPoint

Computer senza Cisco Secure Agent installato

In questo caso, la macchina può passare senza la verifica AMP.

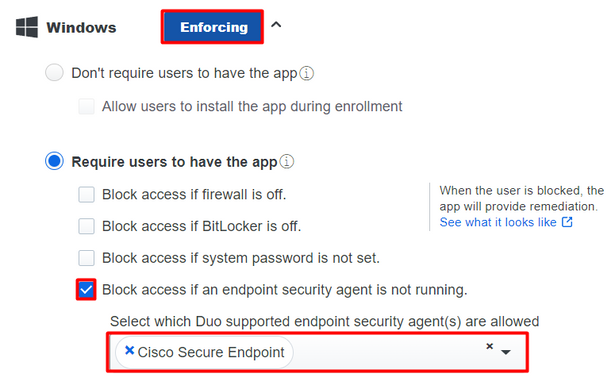

Se si desidera impostare un criterio restrittivo, è possibile impostarlo in modo che sia più restrittivo modificando il Device Health Application criteri da Reporting a Enforcing.

E aggiungi Block Access if an EndPoint Security Agent is not running.

Computer senza infezione

Computer senza infezione

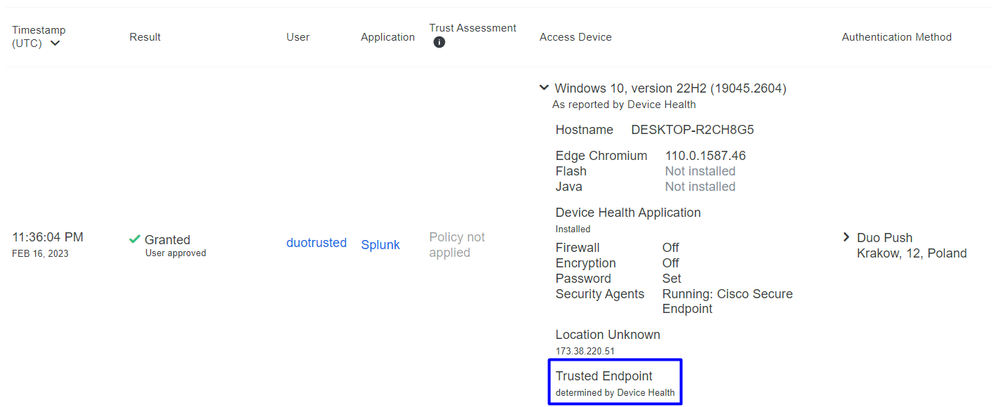

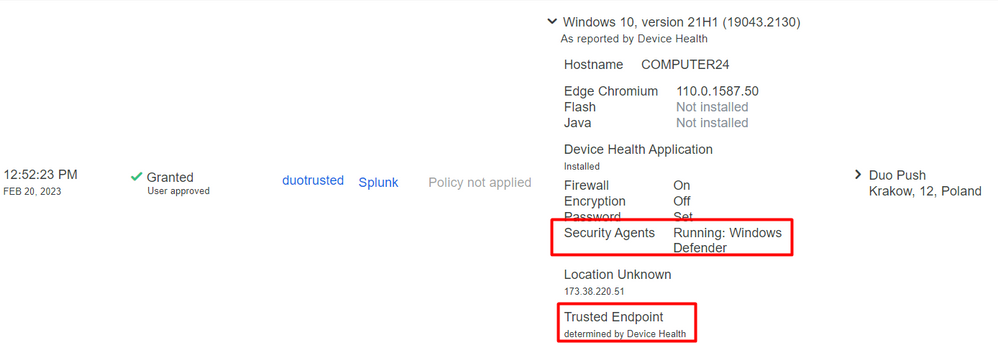

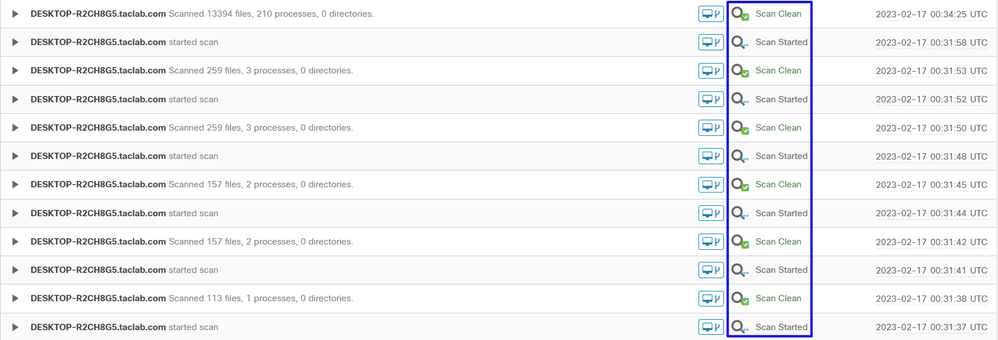

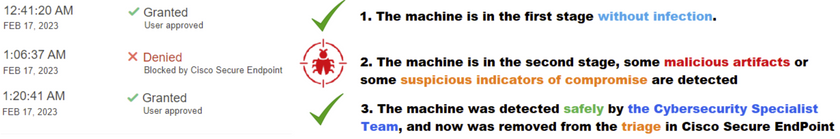

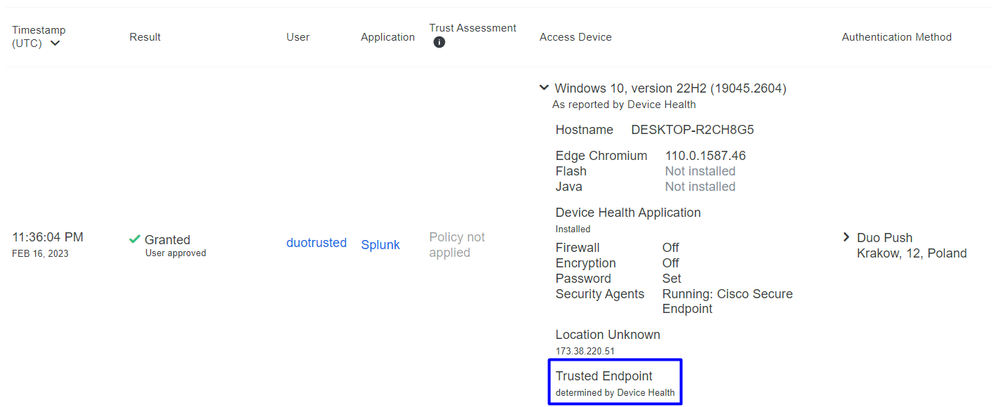

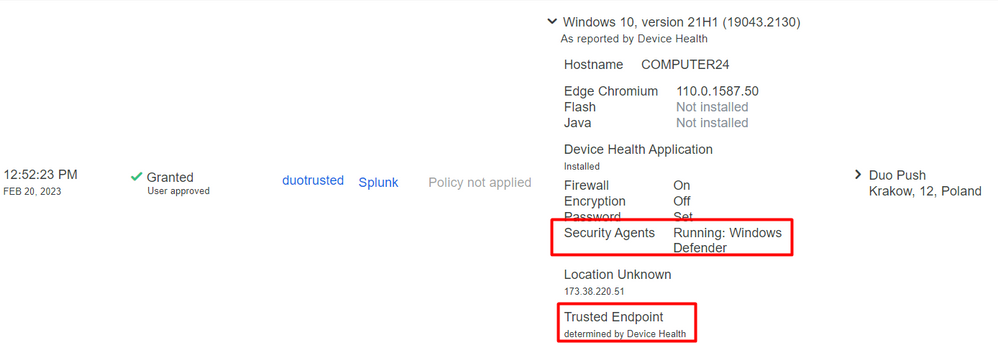

Su un computer, senza infezioni, è possibile verificare il funzionamento di Duo con Cisco Secure EndPoint per scambiare informazioni sullo stato del computer e su come gli eventi vengono mostrati in questo caso in Duo e Cisco Secure EndPoint.

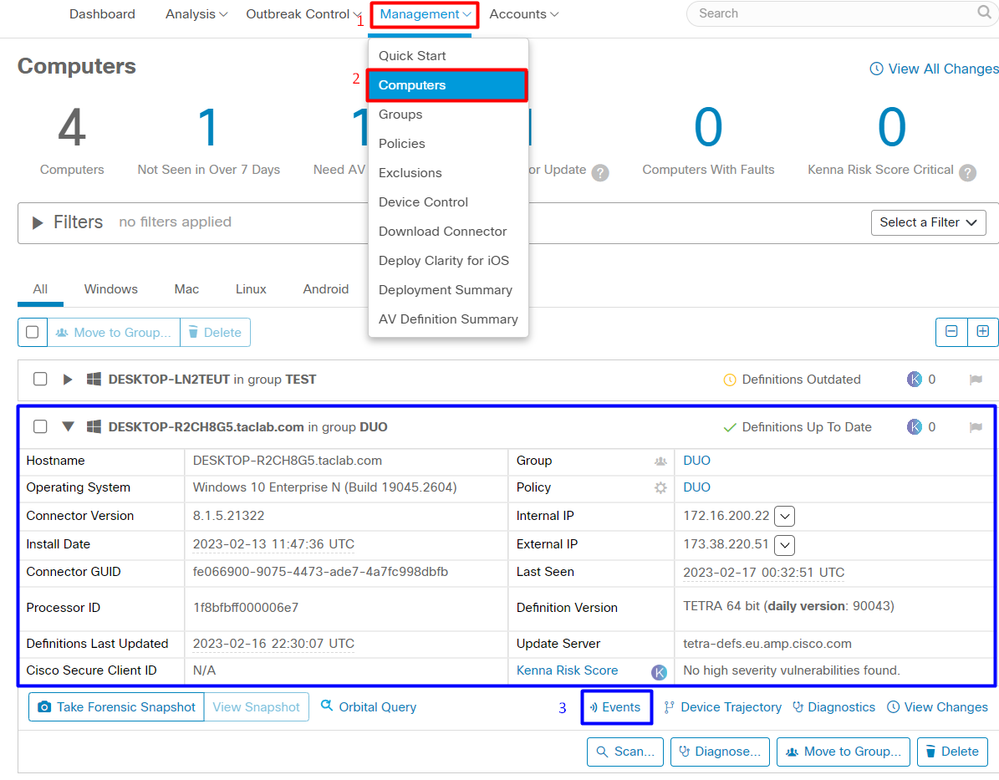

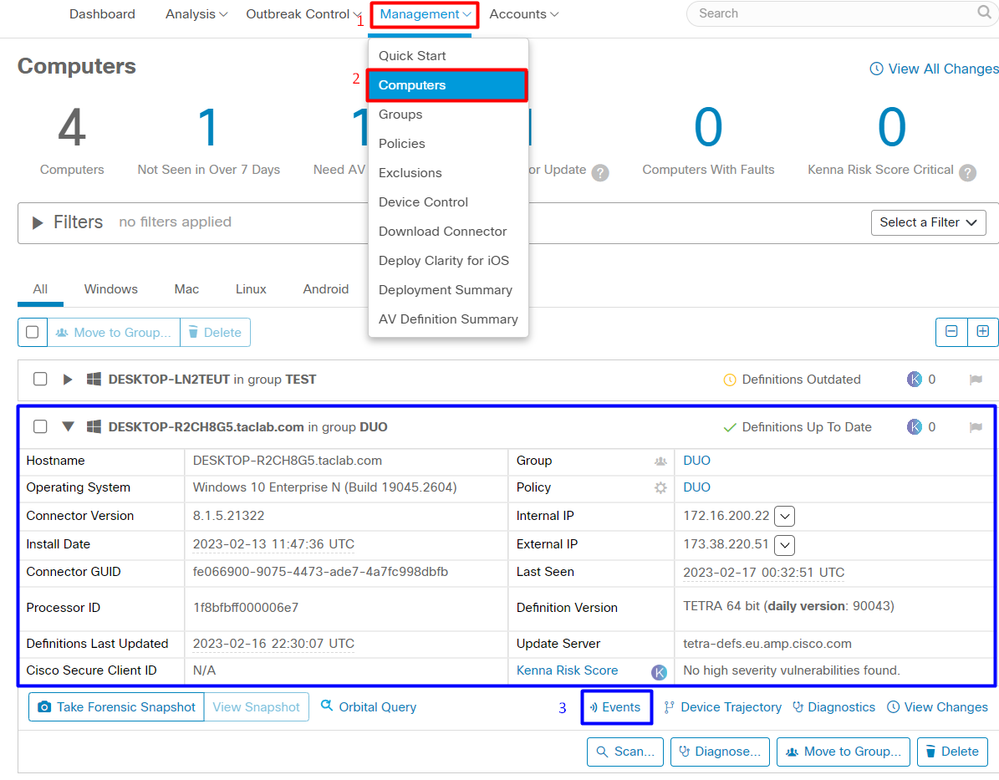

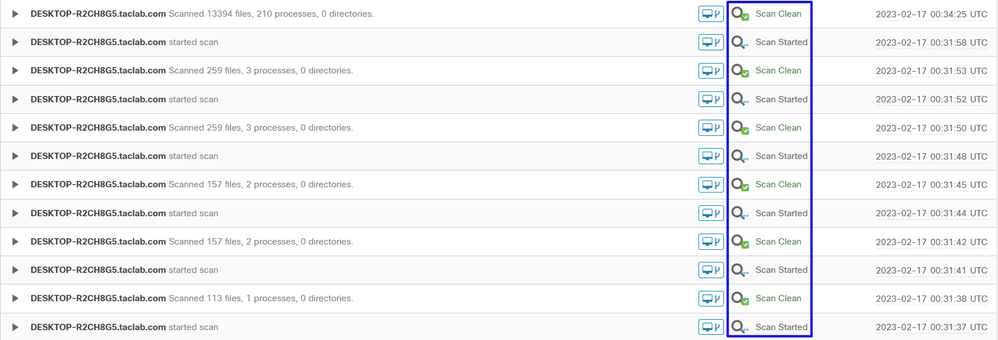

Se si controlla lo stato del computer in Cisco Secure EndPoint:

Navigate to Management > Computers.

Quando si applica un filtro al computer, è possibile visualizzare l'evento relativo e, in questo caso, determinare che il computer è pulito.

È possibile notare che non è stato rilevato alcun dispositivo e che il dispositivo è in stato clean (pulito), il che significa che il computer non è in grado di partecipare.

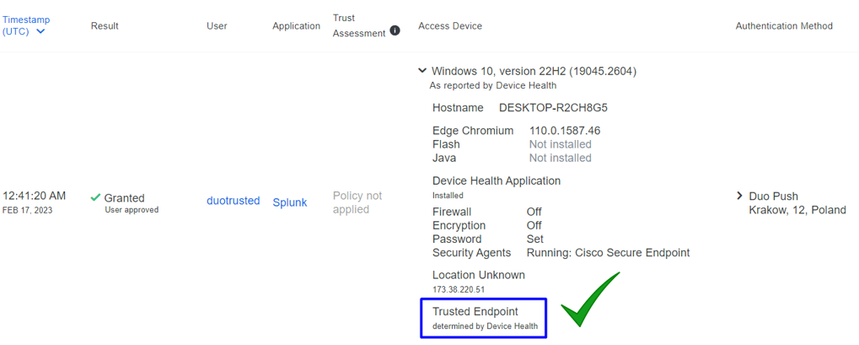

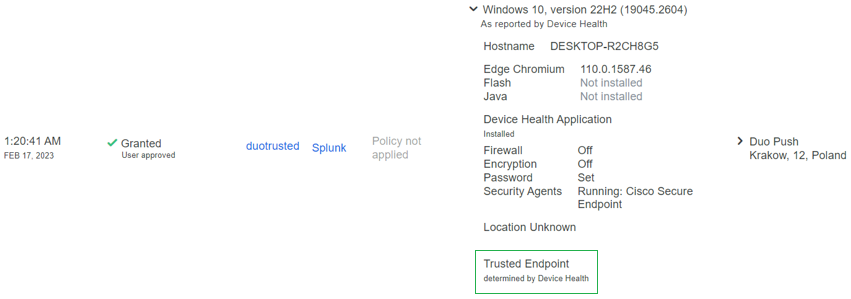

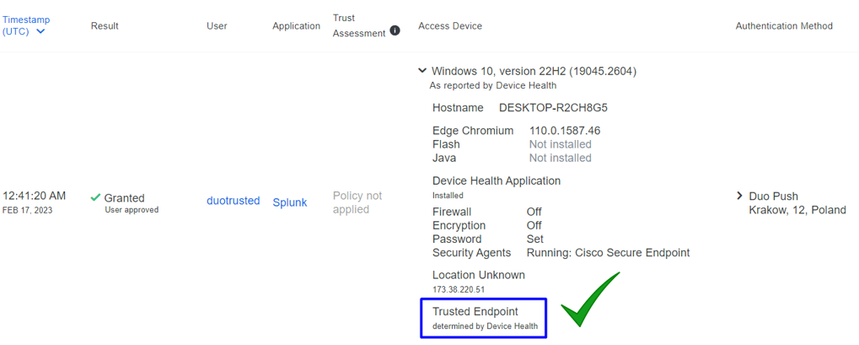

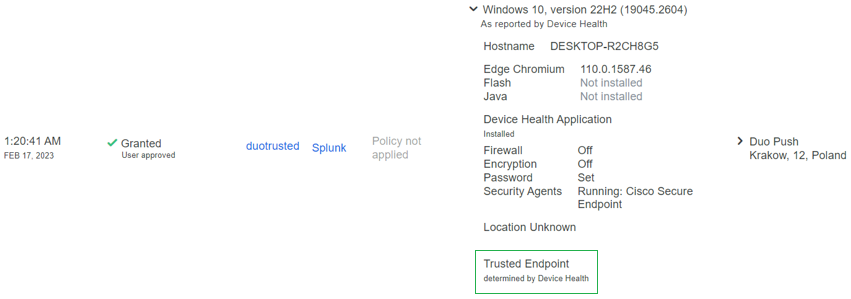

In questo modo Duo classifica quel computer:

La macchina gestisce trusted etichetta.

Cosa succede se la stessa macchina viene infettata da un Malicious ActorIndicators of Compromise avvisi relativi a questo computer?

Computer infetto

Per provare con un esempio di EICAR per verificare la funzionalità, accedere a https://www.eicar.org/ e scaricare un esempio dannoso.

Nota: non preoccuparti. È possibile scaricare il test EICAR, è sicuro ed è solo un file di test.

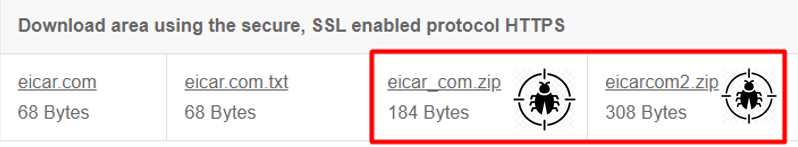

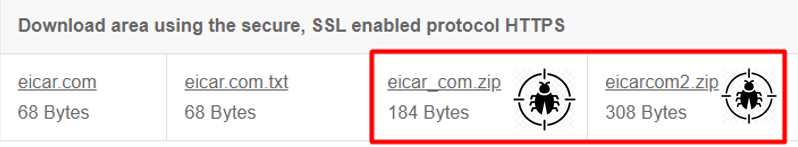

Scorrere verso il basso e andare alla sezione e scaricare il file di test.

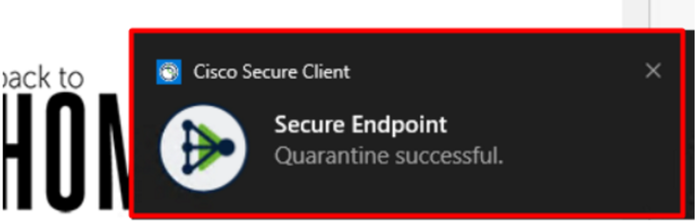

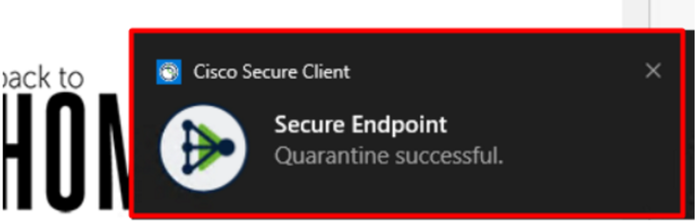

Cisco Secure EndPoint rileva il malware e lo sposta in quarantena.

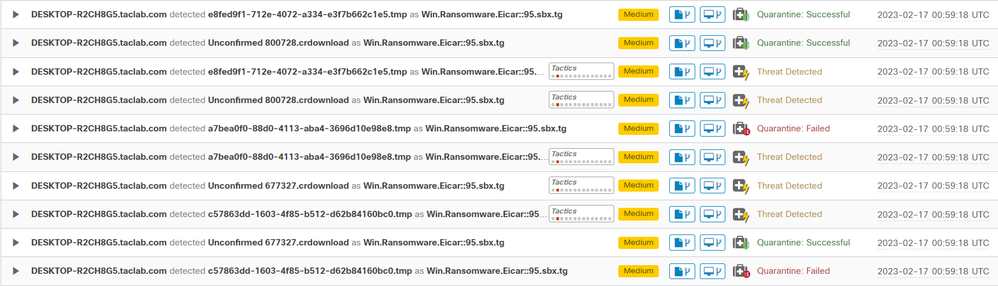

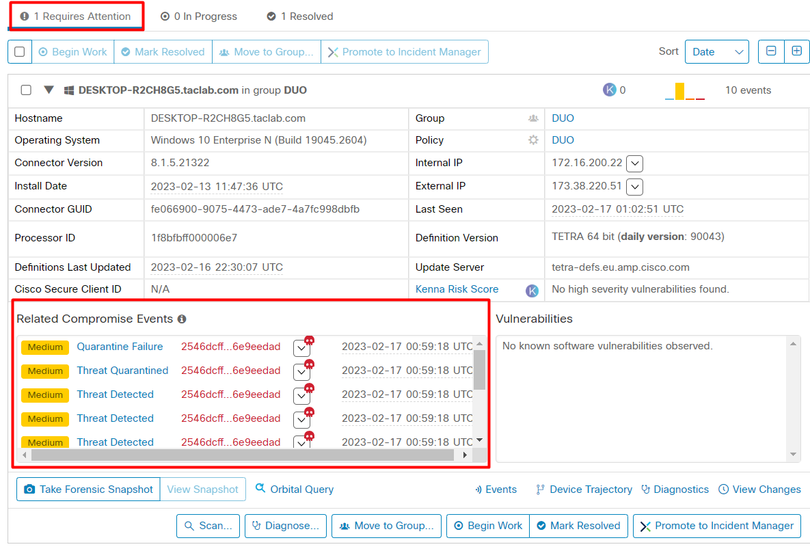

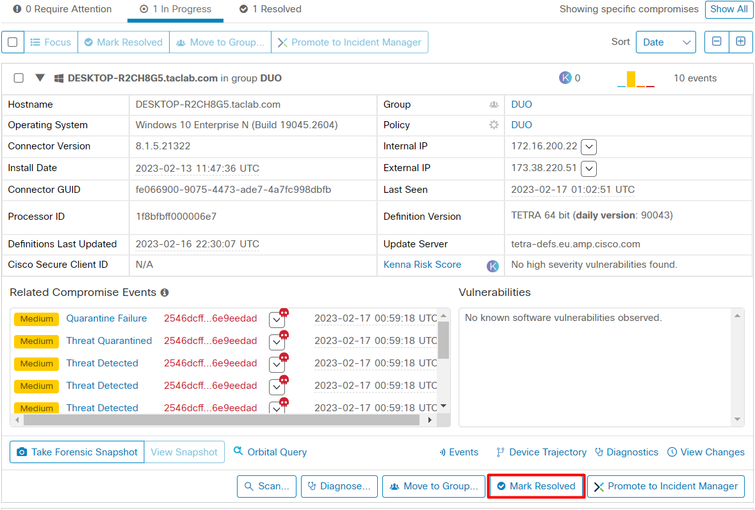

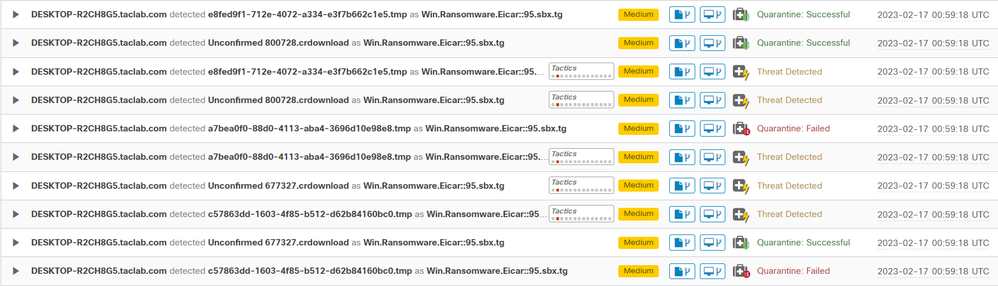

Questo è il modo in cui cambia, come mostrato nel pannello Cisco Secure EndPoint Admin.

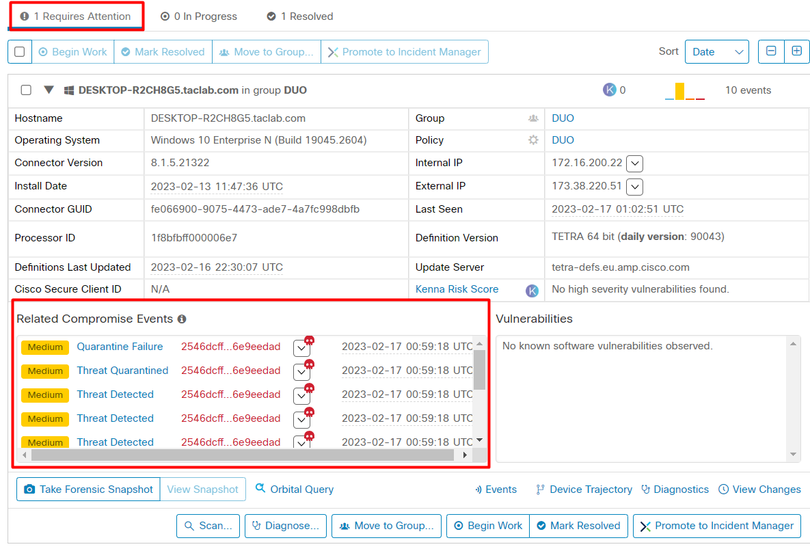

Anche il rilevamento del malware è presente nel computer, ma ciò significa che gli endpoint vengono considerati analizzati con la valutazione di Cisco Secure EndPoint su Inbox.

Nota: per inviare un endpoint alla valutazione, è necessario che vengano rilevati più artefatti o uno strano comportamento che ne attivi alcuni Indicators of Compromise nell'endpoint.

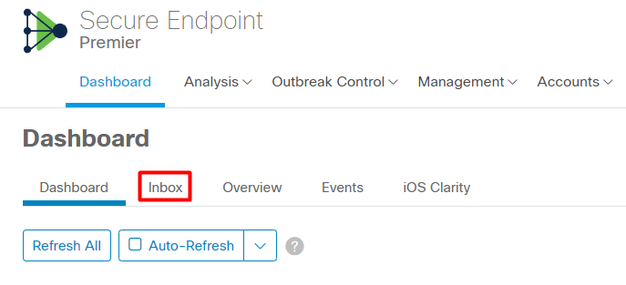

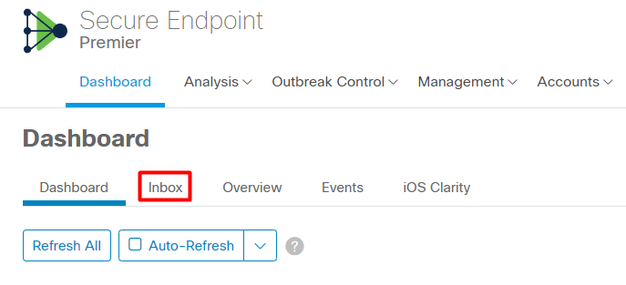

Nell'ambito Dashboard, fare clic su Inbox.

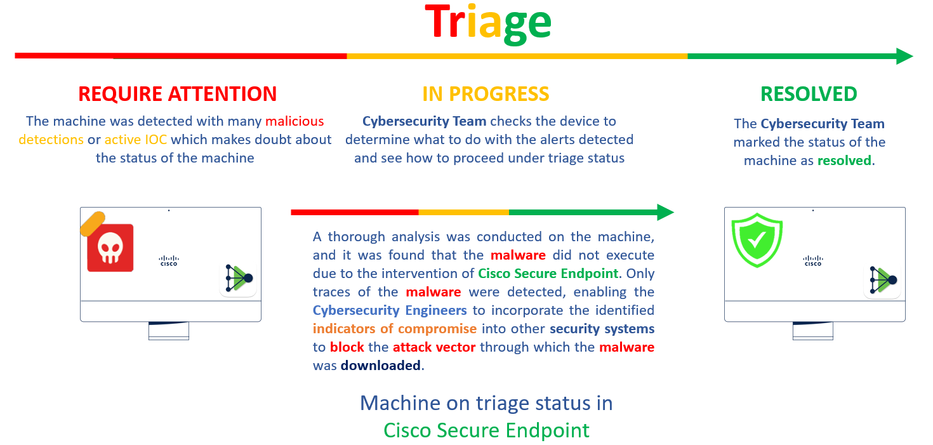

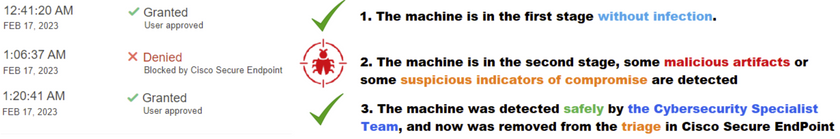

Ora avete una macchina che richiede attenzione.

Ora, passate a Duo e vedete di che stato si tratta.

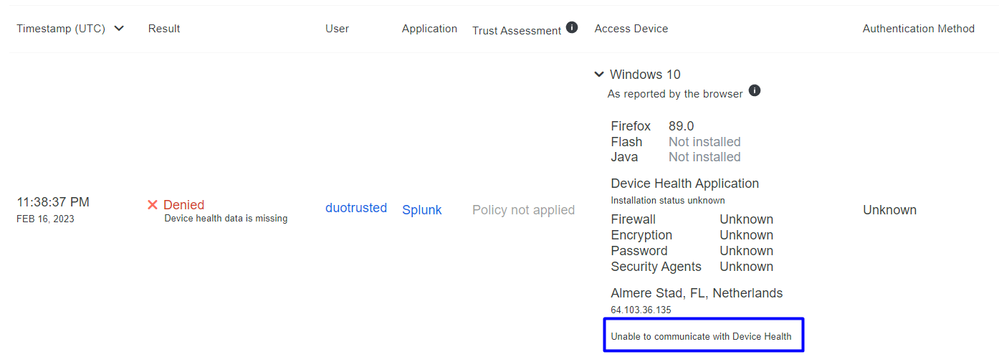

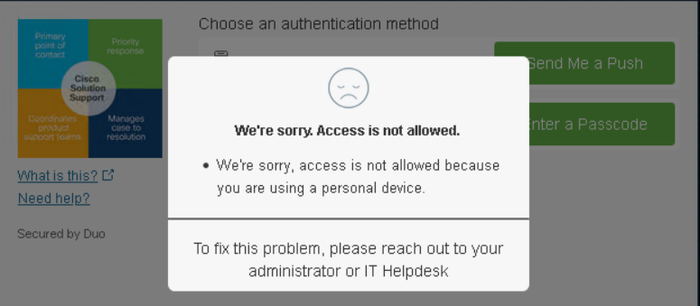

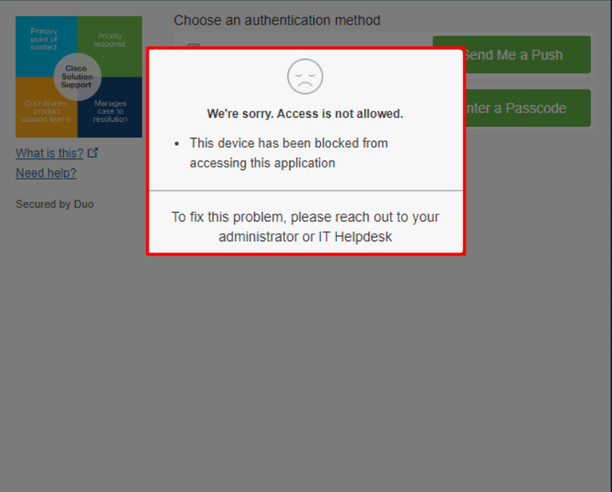

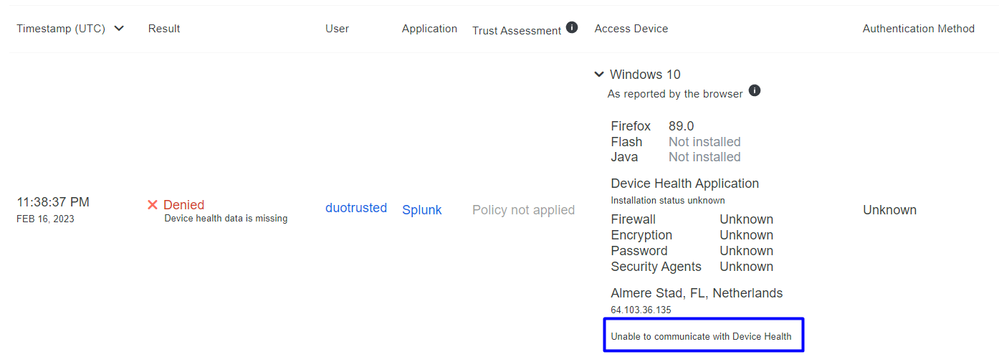

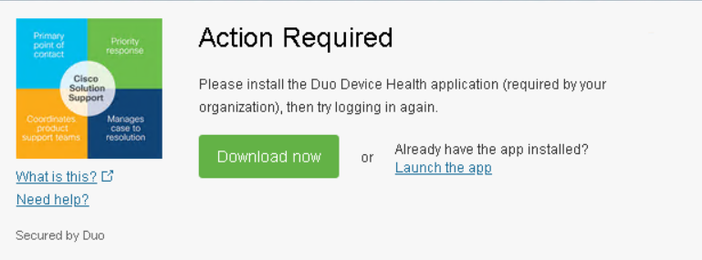

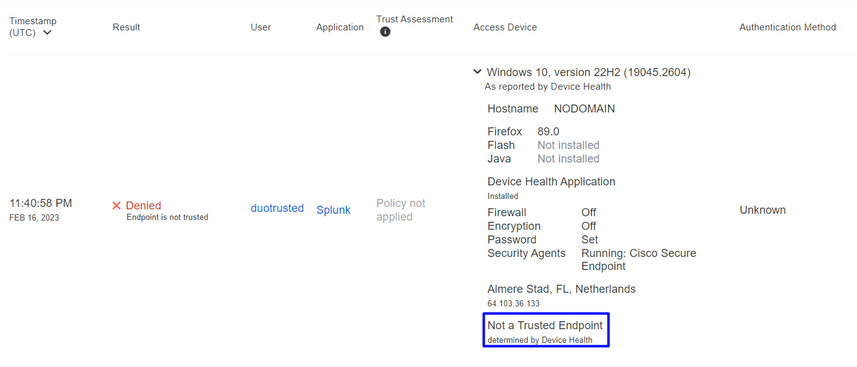

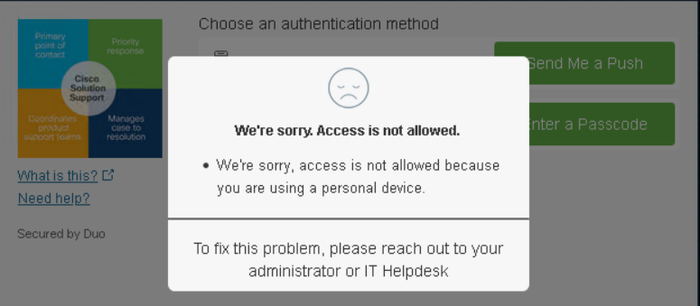

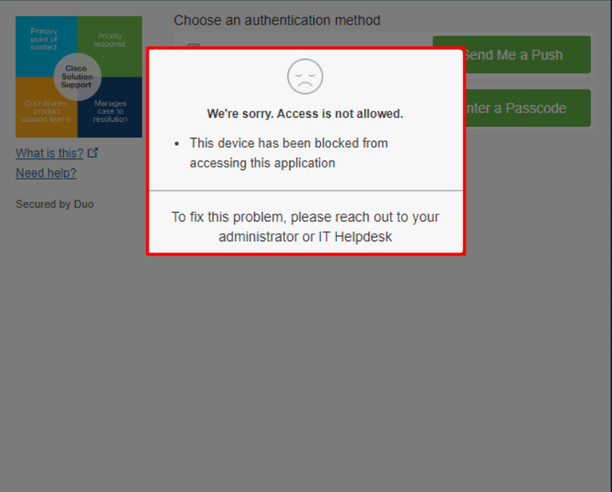

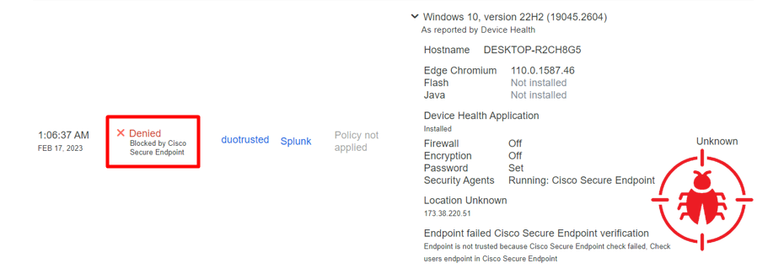

L'autenticazione viene tentata per prima per verificare il comportamento dopo che il computer è stato inserito nell'endpoint sicuro Cisco in Require Attention.

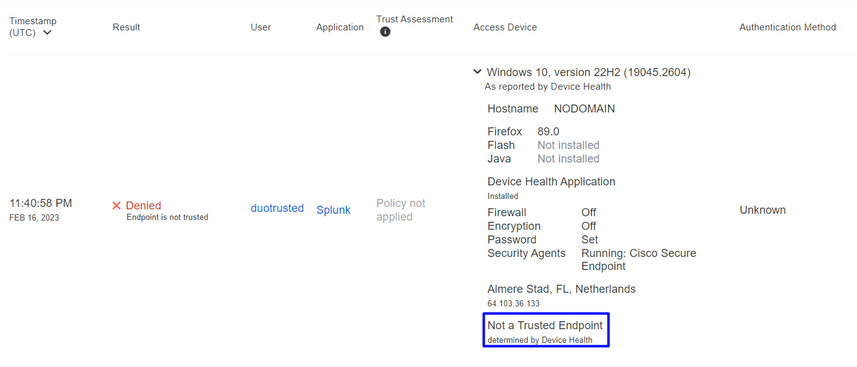

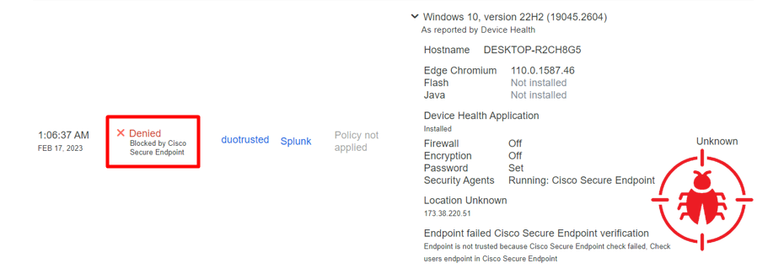

Questa è la modalità di modifica in Duo e di visualizzazione dell'evento in eventi di autenticazione.

Il computer non è stato rilevato come dispositivo di sicurezza per l'organizzazione.

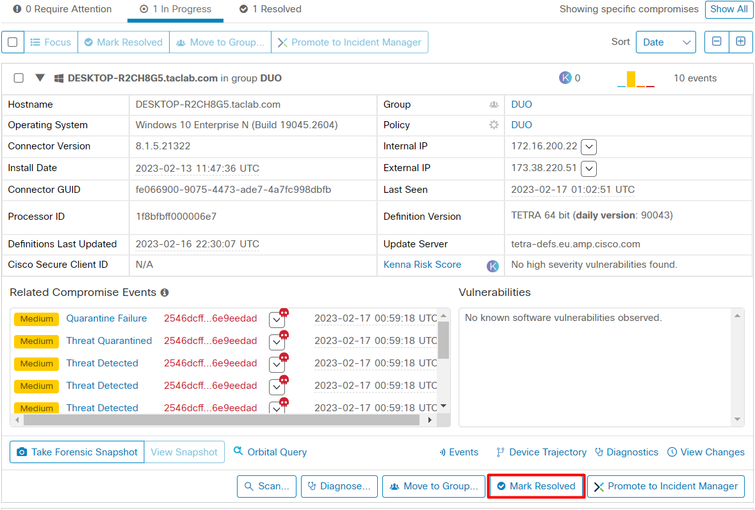

Autorizza l'accesso a un computer dopo la revisione

Dopo la verifica in Cisco Secure EndPoint e da parte dell'esperto di cybersicurezza, puoi consentire l'accesso a questo computer per la tua app in Duo.

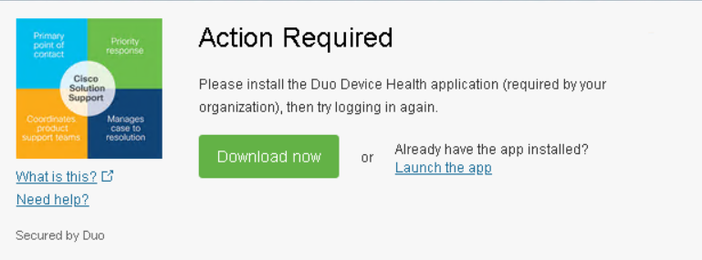

Ora la domanda è come permettere di nuovo l'accesso all'app protetta da Duo.

È necessario passare a Cisco Secure EndPoint e nella Inbox, contrassegna il dispositivo come resolved per consentire l'accesso all'applicazione protetta da Duo.

In seguito, non si dispone della macchina con lo stato attention required. È stato modificato in resolved stato.

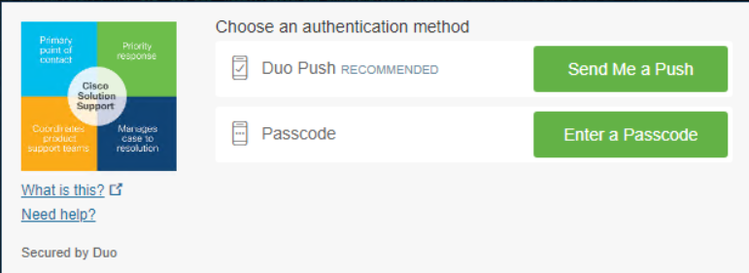

In poche parole, ora sei pronto a testare di nuovo l'accesso alla nostra applicazione protetta da Duo.

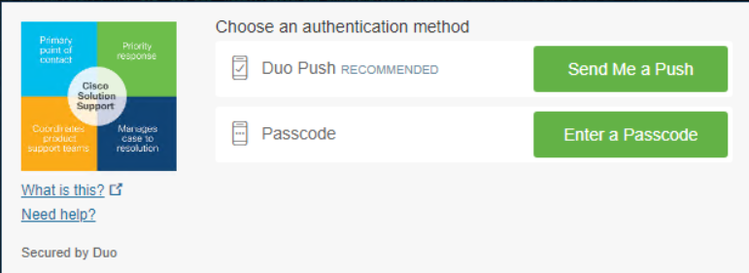

Ora hai l'autorizzazione per inviare il push a Duo e hai eseguito l'accesso all'app.

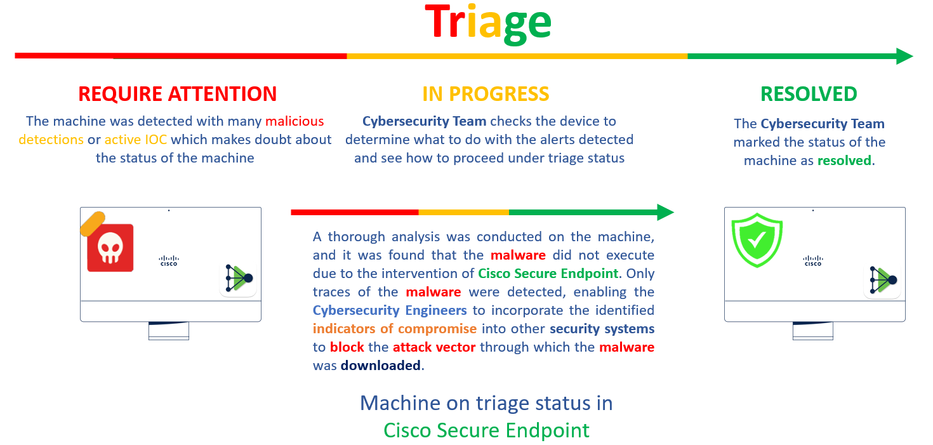

Flusso di lavoro triage

Feedback

Feedback