Esempio di configurazione dell'integrazione di AnyConnect 4.0 con ISE versione 1.3

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

Questo documento descrive le nuove funzionalità di Cisco Identity Services Engine (ISE) versione 1.3 che consentono di configurare diversi moduli AnyConnect Secure Mobility Client e di eseguirne il provisioning automatico sull'endpoint. Questo documento illustra come configurare i moduli VPN, Network Access Manager (NAM) e Posture su ISE e spostarli sull'utente aziendale.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Implementazioni, autenticazione e autorizzazione ISE

- Configurazione dei Wireless LAN Controller (WLC)

- VPN di base e conoscenza 802.1x

- Configurazione dei profili VPN e NAM con gli editor di profili AnyConnect

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Microsoft Windows 7

- Cisco WLC versione 7.6 e successive

- Software Cisco ISE, versione 1.3 e successive

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

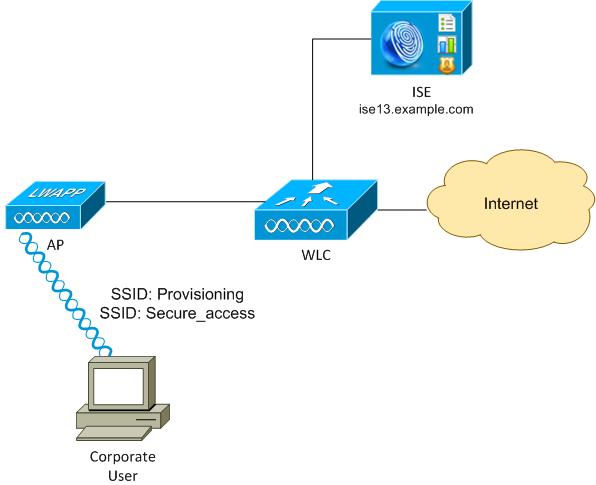

Topologia e flusso

Ecco il flusso:

Passaggio 1. Accesso utente aziendale a SSID (Service Set Identifier): provisioning. Esegue l'autenticazione 802.1x con EAP-PEAP (Extensible Authentication Protocol-Protected EAP). La regola di autorizzazione Provisioning viene rilevata su ISE e l'utente viene reindirizzato per il provisioning AnyConnect (tramite il portale di provisioning client). Se AnyConnect non viene rilevato sul computer, vengono installati tutti i moduli configurati (VPN, NAM, Posture). Insieme al profilo, viene eseguito il push della configurazione per ogni modulo.

Passaggio 2. Dopo aver installato AnyConnect, l'utente deve riavviare il PC. Dopo il riavvio, AnyConnect viene eseguito e viene utilizzato automaticamente il SSID corretto, in base al profilo NAM configurato (Secure_access). Viene utilizzato EAP-PEAP (ad esempio, potrebbe essere utilizzato anche EAP-TLS (Extensible Authentication Protocol-Transport Layer Security)). Allo stesso tempo, il modulo Postura verifica se la stazione è conforme (verifica l'esistenza del file c:\test.txt).

Passaggio 3. Se lo stato della postura della stazione è sconosciuto (nessun report dal modulo Posture), viene comunque reindirizzato per il provisioning, in quanto ISE rileva la regola Unknown Authz. Una volta che la stazione è conforme, ISE invia un Change of Authorization (CoA) al Wireless LAN Controller, che attiva la riautenticazione. Si verifica una seconda autenticazione e la regola Compliant viene attivata su ISE, che fornisce all'utente l'accesso completo alla rete.

Di conseguenza, all'utente sono stati forniti moduli AnyConnect VPN, NAM e Posture che consentono l'accesso unificato alla rete. Funzionalità simili possono essere utilizzate sull'appliance ASA (Adaptive Security Appliance) per l'accesso VPN. Attualmente, ISE può offrire lo stesso servizio per qualsiasi tipo di accesso, con un approccio molto granulare.

Questa funzionalità non è limitata agli utenti aziendali, ma è probabilmente la più comune da implementare per quel gruppo di utenti.

Configurazione

WLC

Il WLC è configurato con due SSID:

- Provisioning - [WPA + WPA2][Auth(802.1X)]. Questo SSID viene usato per il provisioning di AnyConnect.

- Secure_access - [WPA + WPA2][Auth(802.1X)]. Questo SSID viene utilizzato per l'accesso sicuro dopo il provisioning dell'endpoint con il modulo NAM configurato per tale SSID.

ISE

Passaggio 1. Aggiungi WLC

Aggiungere il WLC ai dispositivi di rete su ISE.

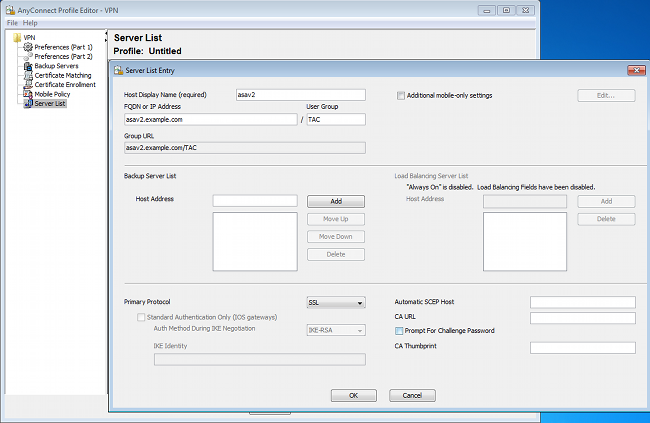

Passaggio 2. Configurare il profilo VPN

Configurare il profilo VPN con AnyConnect Profile Editor per VPN.

È stata aggiunta una sola voce per l'accesso VPN. Salvare il file XML in VPN.xml.

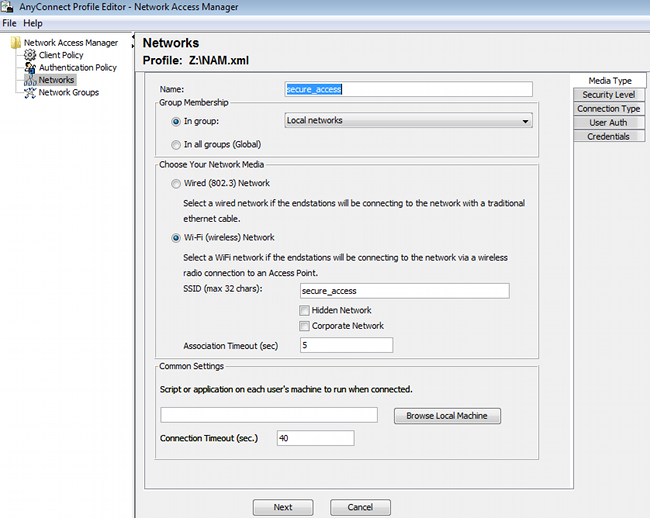

Passaggio 3. Configurazione del profilo NAM

Configurare il profilo NAM con AnyConnect Profile Editor per NAM.

È stato configurato un solo SSID: secure_access. Salvare il file XML in NAM.xml.

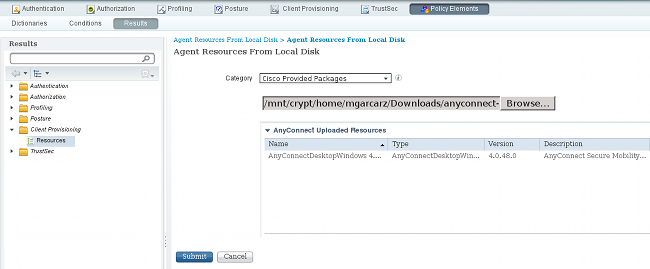

Passaggio 4. Installa l'applicazione

- Scaricare l'applicazione manualmente da Cisco.com.

- anyconnect-win-4.0.00048-k9.pkg

- anyconnect-win-compliance-3.6.9492.2.pkg

- Su ISE, selezionare Policy > Results > Client Provisioning > Resources (Policy > Risultati > Provisioning client > Risorse), quindi aggiungere le risorse dell'agente dal disco locale.

- Scegliere i pacchetti Cisco forniti e selezionare il file anyconnect-win-4.0.00048-k9.pkg:

- Ripetere il passaggio 4 per il modulo sulla conformità.

Passaggio 5. Installare il profilo VPN/NAM

- Passare a Policy > Results > Client Provisioning > Resources, quindi aggiungere le risorse agente dal disco locale.

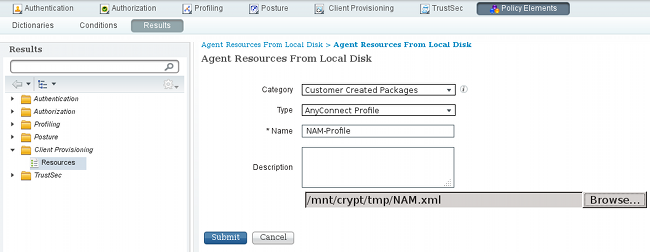

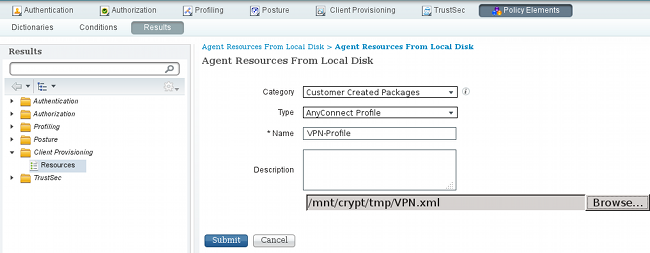

- Selezionare Pacchetti creati dal cliente e digitare AnyConnect Profile. Selezionare il profilo NAM creato in precedenza (file XML):

- Ripetere una procedura simile per il profilo VPN:

Passaggio 6. Configurare la postura

I profili NAM e VPN devono essere configurati esternamente con l'editor dei profili AnyConnect e importati nell'ISE. Ma la postura è completamente configurata ad ISE.

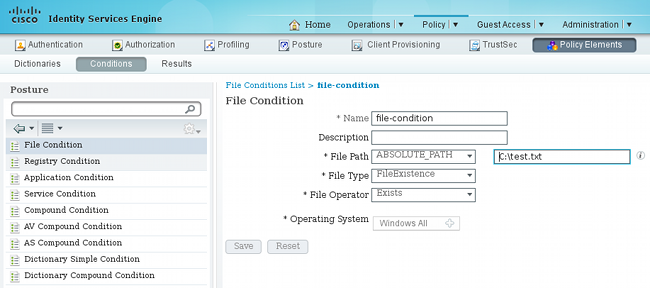

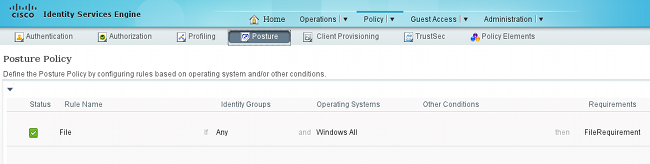

Passare a Criteri > Condizioni > Postura > Condizione file.È possibile notare che è stata creata una semplice condizione per l'esistenza del file. Per essere conforme alla policy verificata dal modulo Postura, è necessario disporre di tale file:

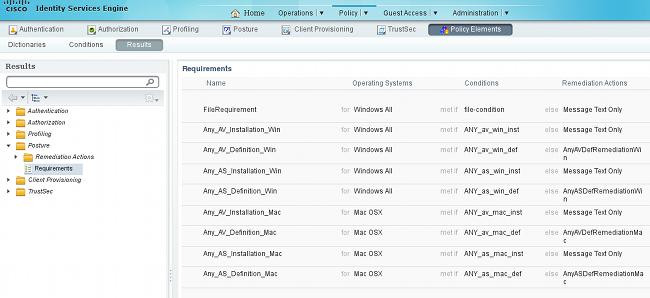

Questa condizione viene utilizzata per un requisito:

Il requisito viene inoltre utilizzato nei criteri di postura per i sistemi Microsoft Windows:

Per ulteriori informazioni sulla configurazione della postura, consultare il documento Posture Services nella Guida alla configurazione di Cisco ISE.

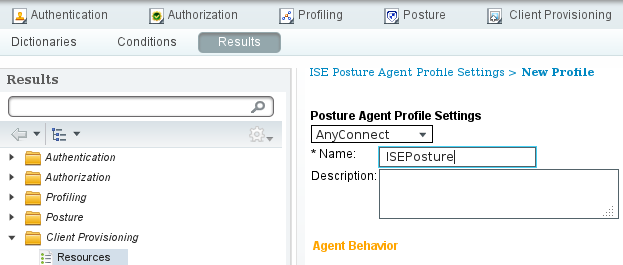

Quando il criterio di postura è pronto, è necessario aggiungere la configurazione dell'agente di postura.

- Passare a Policy > Results > Client Provisioning > Resources e aggiungere Network Admission Control (NAC) Agent o AnyConnect Agent Posture Profile.

- Selezionare AnyConnect (è stato utilizzato un nuovo modulo Posture di ISE versione 1.3 anziché il vecchio agente NAC):

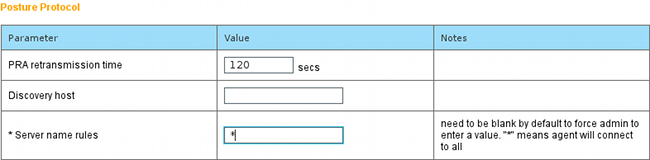

- Dalla sezione Posture Protocol, non dimenticare di aggiungere * per consentire all'agente di connettersi a tutti i server.

- Se il campo Regole nome server viene lasciato vuoto, ISE non salva le impostazioni e segnala questo errore:

Server name rules: valid value is required

Passaggio 7. Configurazione di AnyConnect

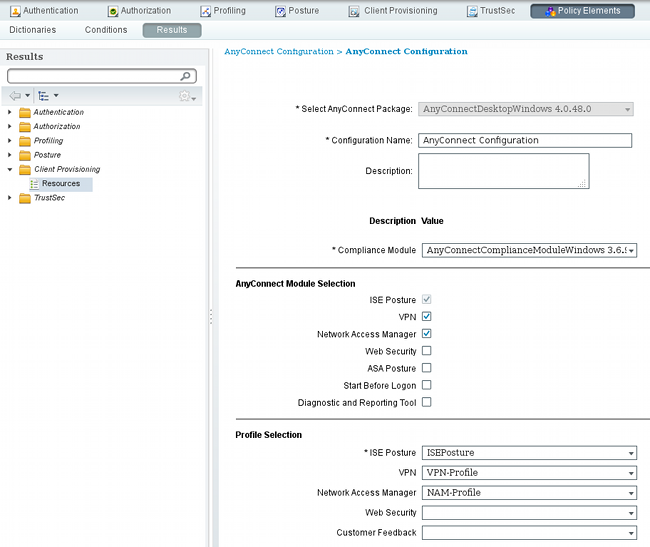

In questa fase, sono state configurate tutte le applicazioni (AnyConnect) e la configurazione del profilo per tutti i moduli (VPN, NAM e Posture). è ora di unirle.

- Selezionare Policy > Results > Client Provisioning > Resources, quindi aggiungere AnyConnect Configuration.

- Configurare il nome e selezionare il modulo di conformità e tutti i moduli AnyConnect richiesti (VPN, NAM e Posture).

- In Selezione profilo, scegliere il profilo configurato in precedenza per ciascun modulo.

- Il modulo VPN è obbligatorio per il corretto funzionamento di tutti gli altri moduli. Anche se il modulo VPN non è selezionato per l'installazione, verrà premuto e installato sul client. Se non si desidera utilizzare la VPN, è possibile configurare un profilo speciale per la VPN che nasconda l'interfaccia utente del modulo VPN. Le righe seguenti devono essere aggiunte al file VPN.xml:

<ClientInitialization>

true

</ClientInitialization> - Questo tipo di profilo viene installato anche quando si utilizza Setup.exe dal pacchetto iso (anyconnect-win-3.1.06073-pre-deploy-k9.iso). Quindi, il profilo VPNDisable_ServiceProfile.xml per VPN viene installato insieme alla configurazione, che disabilita l'interfaccia utente per il modulo VPN.

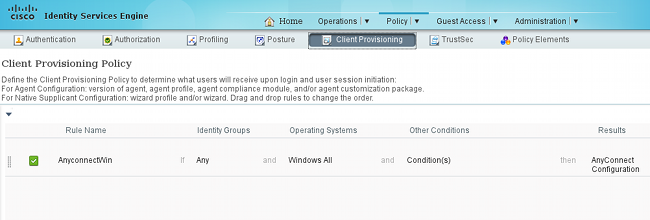

Passaggio 8. Regole di provisioning client

Nelle regole di provisioning client, fare riferimento alla configurazione AnyConnect creata nel passaggio 7:

Le regole di provisioning client determinano quale applicazione verrà sottoposta a push nel client. È necessaria una sola regola, con il risultato che punta alla configurazione creata nel passaggio 7. In questo modo, tutti gli endpoint Microsoft Windows reindirizzati per il provisioning client utilizzeranno la configurazione AnyConnect con tutti i moduli e i profili.

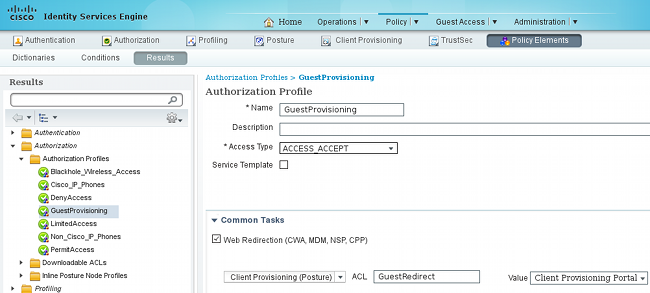

Passaggio 9. Profili di autorizzazione

È necessario creare il profilo di autorizzazione per il provisioning client. Viene utilizzato il portale di provisioning client predefinito:

Questo profilo impone il reindirizzamento degli utenti per il provisioning al portale di provisioning client predefinito. Questo portale valuta i criteri di provisioning client (regole create nel passaggio 8). I profili di autorizzazione sono i risultati delle regole di autorizzazione configurate nel passo 10.

L'elenco di controllo di accesso (ACL) GuestRedirect è il nome dell'ACL definito sul WLC. Questo ACL decide quale traffico deve essere reindirizzato ad ISE. Per ulteriori informazioni, fare riferimento all'esempio di autenticazione Web centrale con uno switch e configurazione di Identity Services Engine.

Esiste inoltre un altro profilo di autorizzazione che fornisce l'accesso limitato alla rete (DACL, Limited Network Access) per gli utenti non conformi (denominato Accesso limitato).

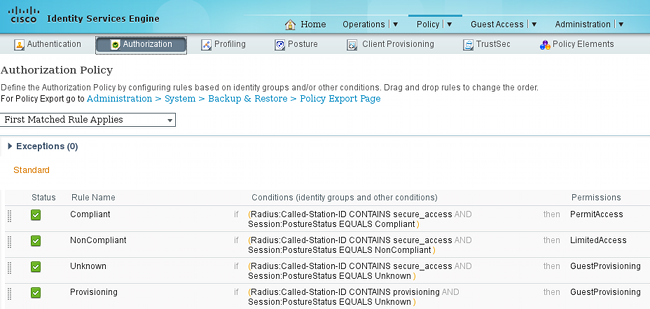

Passaggio 10. Regole di autorizzazione

Tutte queste regole sono combinate in quattro regole di autorizzazione:

Per prima cosa ci si connette al SSID di provisioning e si viene reindirizzati per il provisioning a un portale di provisioning client predefinito (regola denominata Provisioning). Una volta effettuata la connessione al SSID Secure_access, il reindirizzamento per il provisioning viene eseguito se non viene ricevuto alcun report dal modulo Posture da ISE (regola denominata Unknown). Una volta che l'endpoint è completamente conforme, viene concesso l'accesso completo (nome regola Conforme). Se l'endpoint viene segnalato come non conforme, dispone di un accesso di rete limitato (regola denominata NonConforme).

Verifica

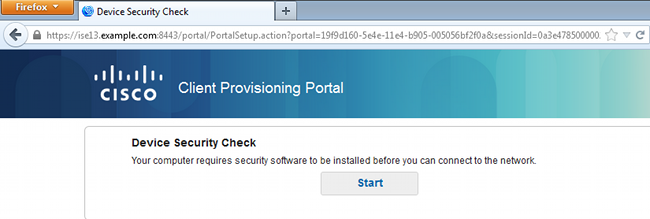

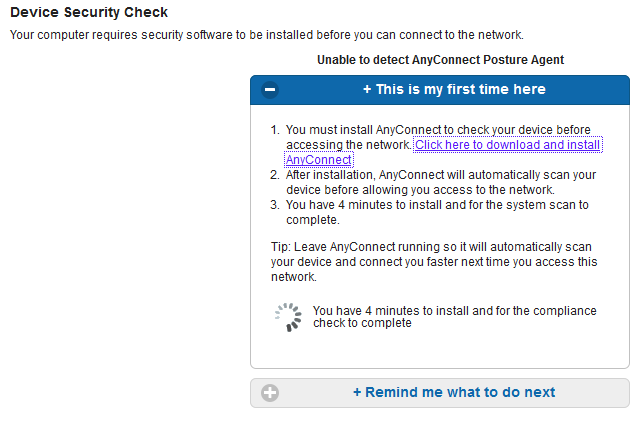

L'utente viene associato al SSID di provisioning, tenta di accedere a qualsiasi pagina Web e viene reindirizzato al portale di provisioning client:

Poiché AnyConnect non viene rilevato, viene chiesto di installarlo:

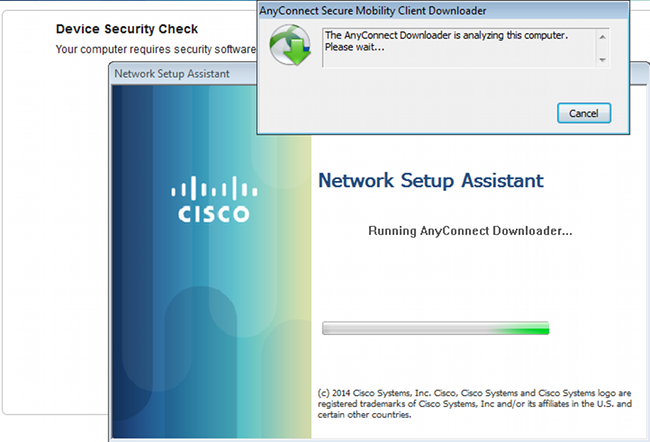

Viene scaricata una piccola applicazione denominata Assistente installazione di rete, che è responsabile dell'intero processo di installazione. Si noti che è diverso da Network Setup Assistant nella versione 1.2.

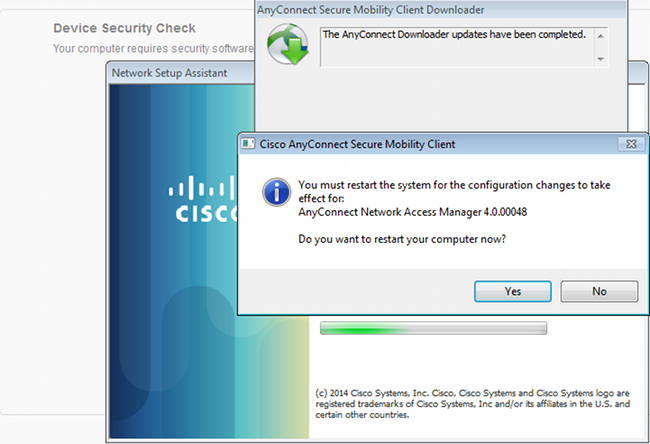

Tutti i moduli (VPN, NAM e Posture) sono installati e configurati. È necessario riavviare il PC:

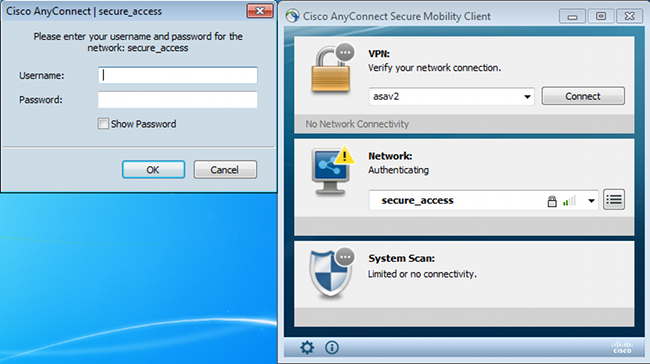

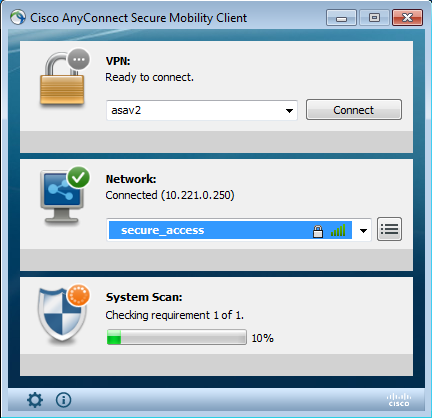

Dopo il riavvio, AnyConnect viene eseguito automaticamente e NAM tenta di associarsi a SSID secure_access (in base al profilo configurato). Si noti che il profilo VPN è installato correttamente (voce asav2 per VPN):

Dopo l'autenticazione, AnyConnect scarica gli aggiornamenti e le regole di postura per cui viene eseguita la verifica:

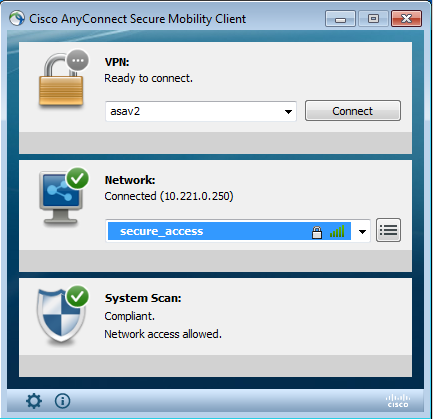

In questa fase, l'accesso potrebbe essere ancora limitato (ad ISE si applica la regola di autorizzazione sconosciuta). Una volta che la stazione è conforme, ciò viene segnalato dal modulo Postura:

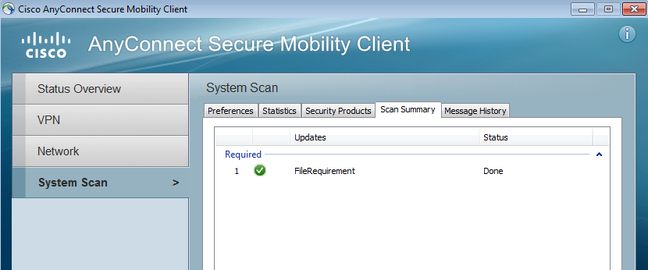

È inoltre possibile verificare i dettagli (FileRequirement è soddisfatto):

In Cronologia messaggi vengono illustrati i passaggi dettagliati:

9:18:38 AM The AnyConnect Downloader is performing update checks...

9:18:38 AM Checking for profile updates...

9:18:38 AM Checking for product updates...

9:18:38 AM Checking for customization updates...

9:18:38 AM Performing any required updates...

9:18:38 AM The AnyConnect Downloader updates have been completed.

9:18:38 AM Update complete.

9:18:38 AM Scanning system ...

9:18:40 AM Checking requirement 1 of 1.

9:18:40 AM Updating network settings ...

9:18:48 AM Compliant.

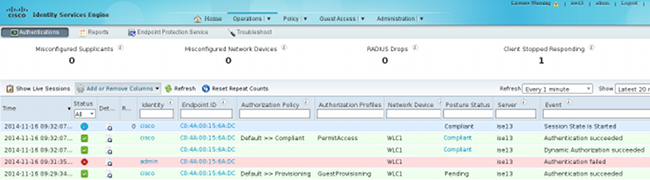

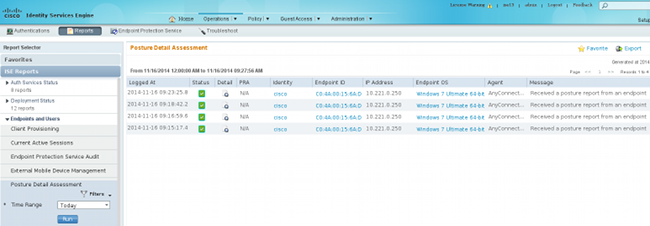

Il report viene inviato all'ISE, che a sua volta attiva il cambio di autorizzazione. La seconda autenticazione rileva la regola Conforme e viene concesso l'accesso completo alla rete. Se il report sulla postura viene inviato mentre è ancora associato al SSID di provisioning, questi log vengono visualizzati su ISE:

Il rapporto Postura indica:

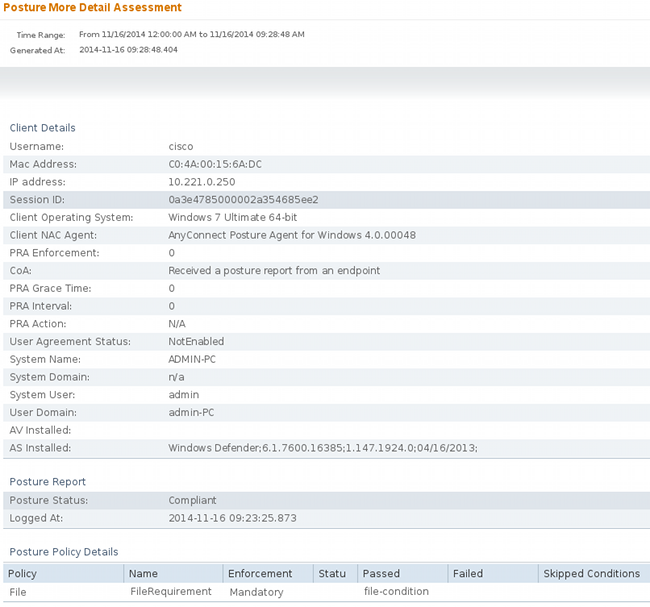

I report dettagliati mostrano il requisito del file che è soddisfatto:

Risoluzione dei problemi

Al momento non sono disponibili informazioni specifiche per la risoluzione dei problemi di questa configurazione.

Informazioni correlate

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

16-Jan-2015 |

Versione iniziale |

Contributo dei tecnici Cisco

- Michal GarcarzCisco TAC Engineer

Feedback

Feedback