Introduzione

Questo documento descrive un esempio di migrazione di Adaptive Security Appliance (ASA) a Firepower Threat Defense (FTD) su FPR4145.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Conoscenze base di ASA

- Conoscenza di Firepower Management Center (FMC) e FTD

Componenti usati

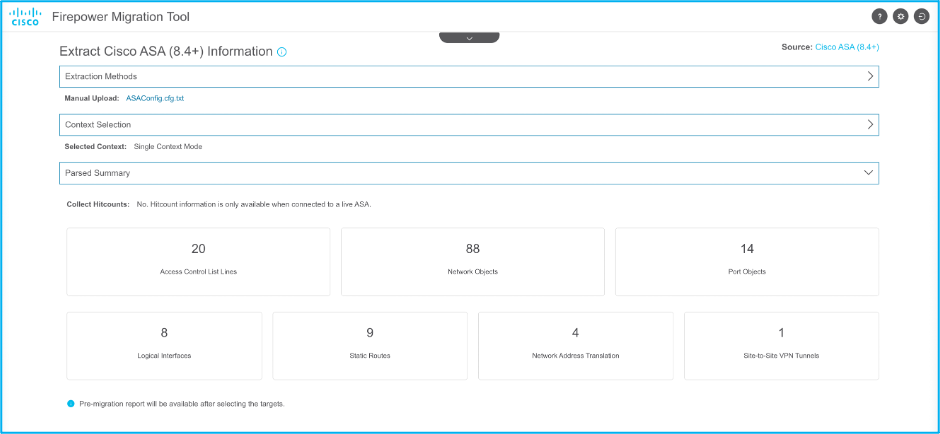

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

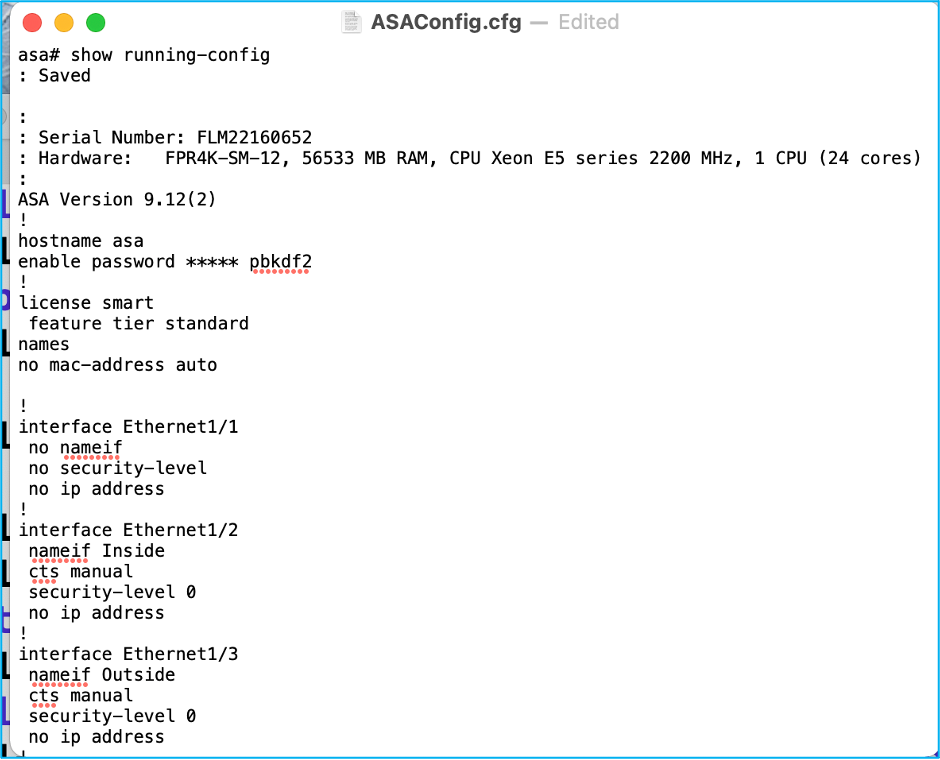

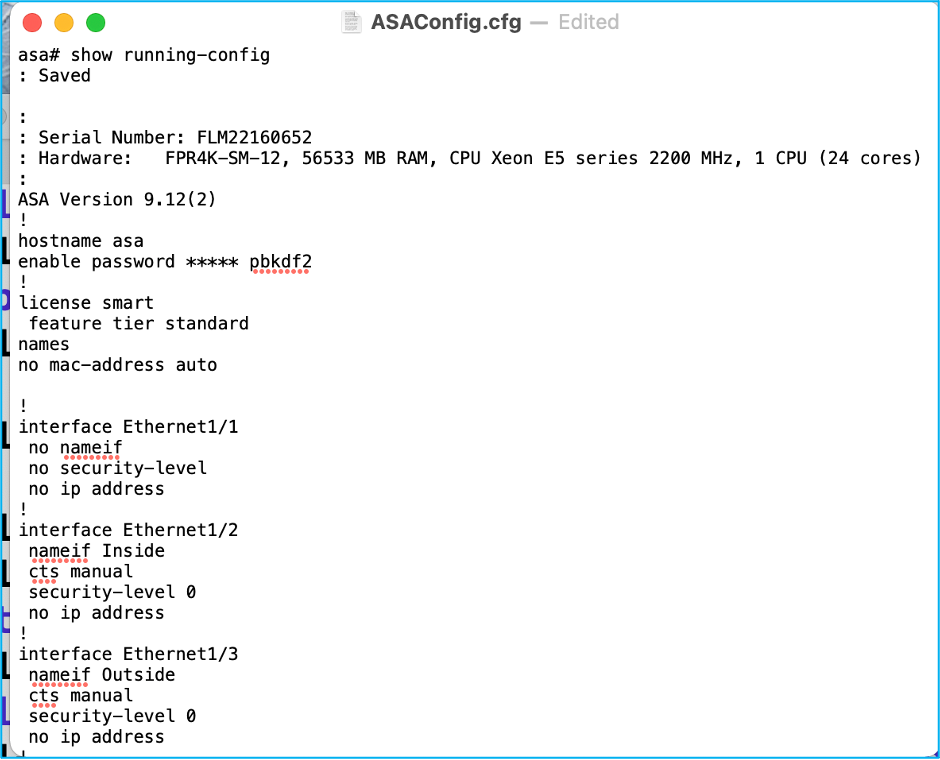

- ASA versione 9.12(2)

- FTD versione 6.7.0

- FMC versione 6.7.0

- Firepower Migration Tool versione 2.5.0

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

Esportare il file di configurazione ASA in formato.cfgo.txt. Il CCP deve essere installato con un FTD registrato.

Configurazione

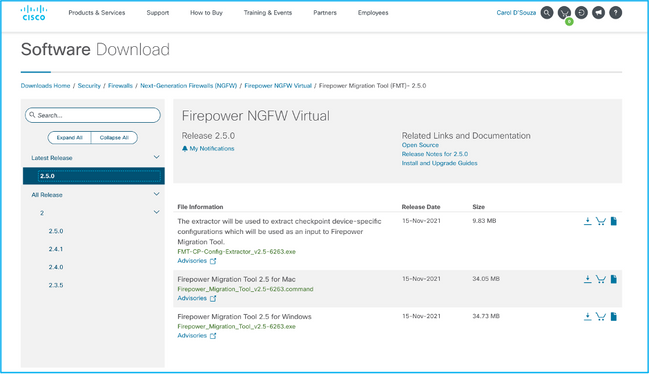

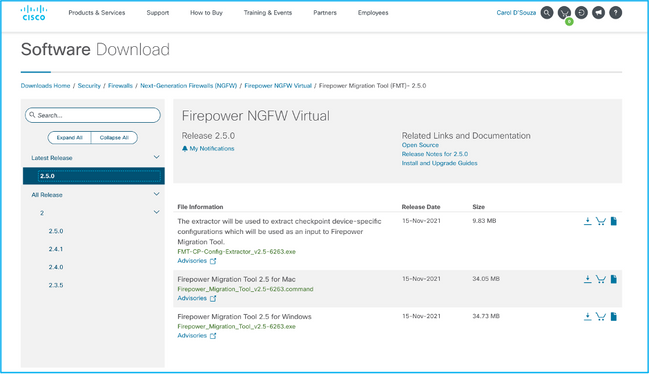

1. Scaricare lo strumento di migrazione Firepower da software.cisco.com come mostrato nell'immagine.

2. Esaminare e verificare i requisiti per la sezione Strumento di migrazione Firepower.

3. Se si intende eseguire la migrazione di un file di configurazione di grandi dimensioni, configurare le impostazioni di sospensione in modo che il sistema non passi alla modalità sospensione durante un'operazione push di migrazione.

3.1. Per Windows, passare a Opzioni risparmio energia nel Pannello di controllo. Fare clic su Cambia impostazioni combinazione accanto alla combinazione per il risparmio di energia corrente e quindi selezionare Metti il computer in sospensione su Mai. Fare clic su Salva modifiche.

3.2. Per MAC, selezionare System Preferences > Energy Saver (Preferenze di sistema > Risparmio energia). Selezionare la casella accanto a Impedisci la sospensione automatica del computer quando lo schermo è spento e trascinare il dispositivo di scorrimento Spegni schermo dopo su Mai.

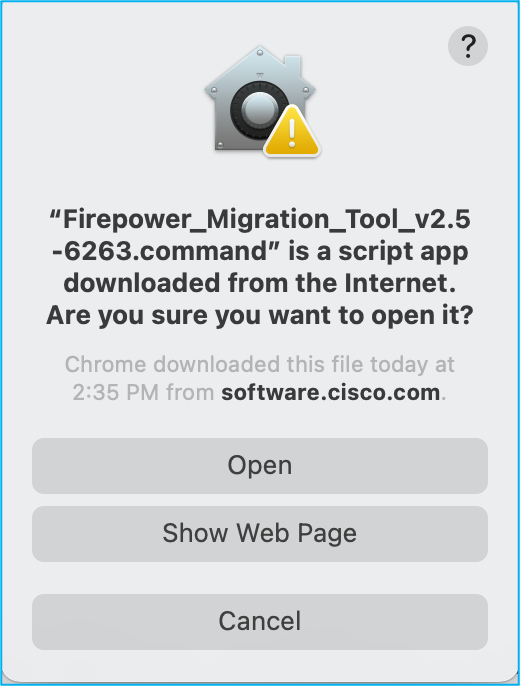

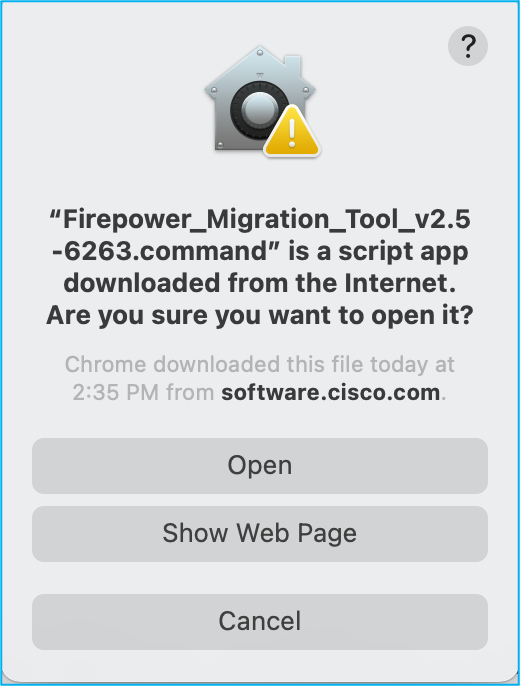

Nota: questo avviso viene visualizzato quando gli utenti MAC tentano di aprire il file scaricato. Ignorare questa condizione e seguire il passo 4.1.

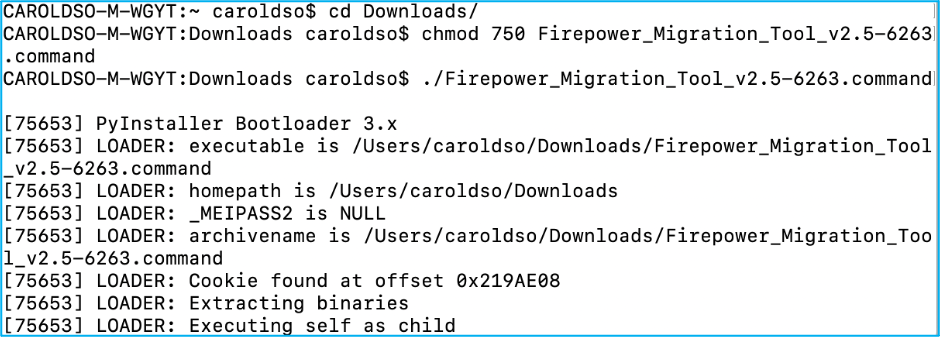

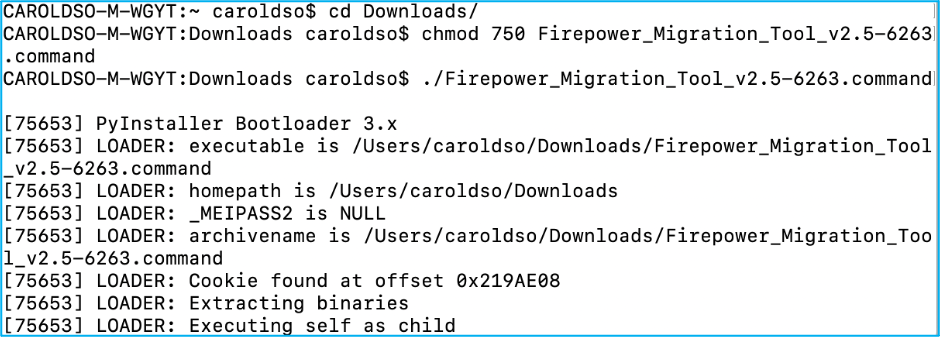

4.1. Per MAC - Usare il terminale ed eseguire questi comandi:

4.2. Per Windows - fare doppio clic su Firepower Migration Tool (Strumento di migrazione Firepower) per avviarlo in un browser Google Chrome.

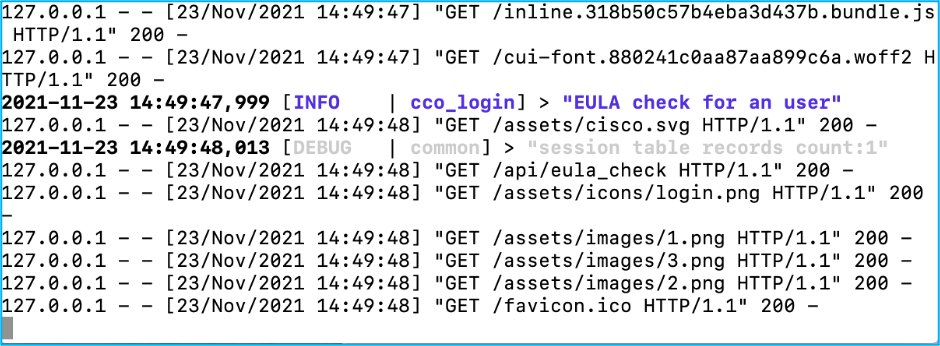

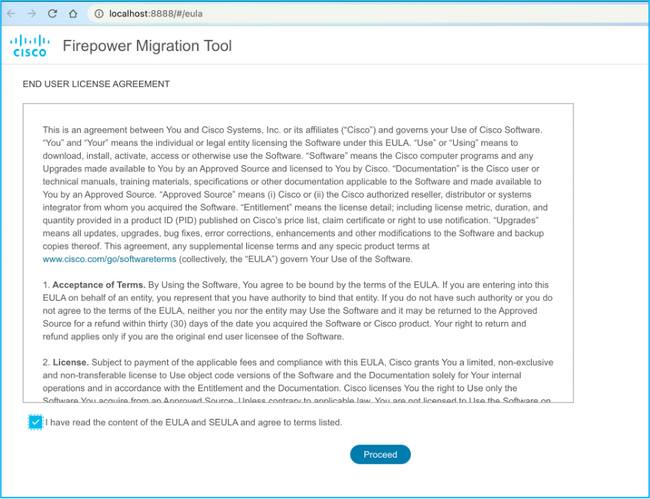

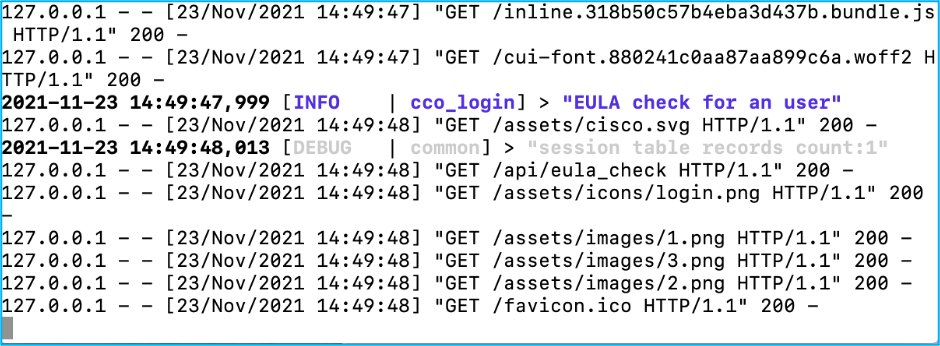

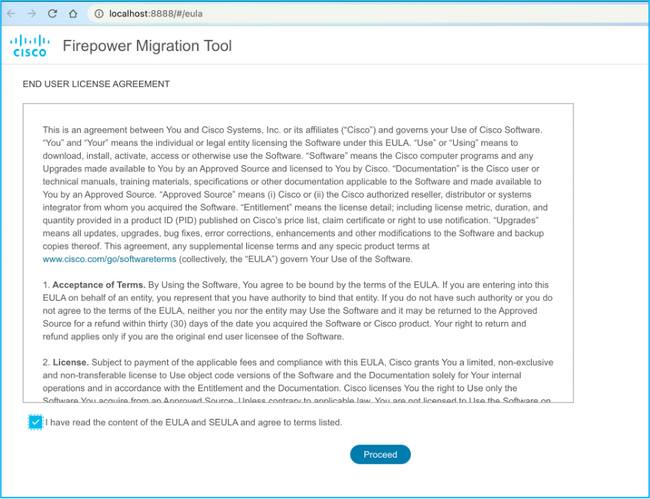

5. Accettare la licenza come mostrato nell'immagine:

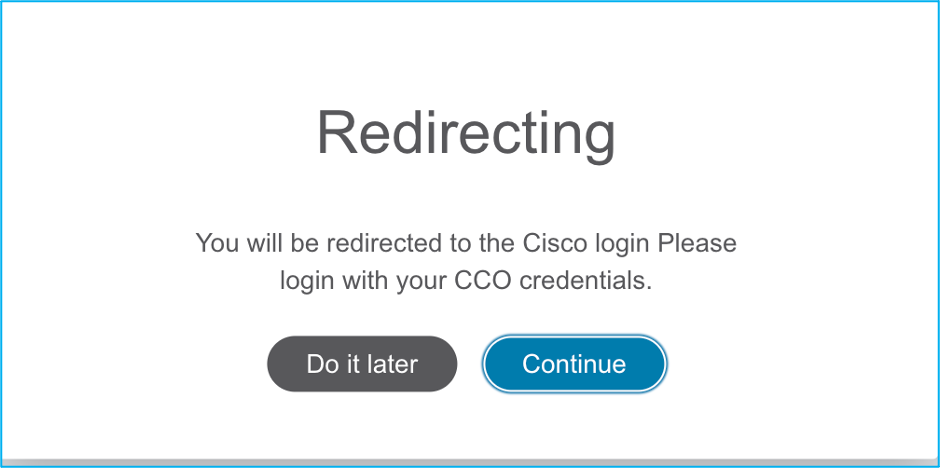

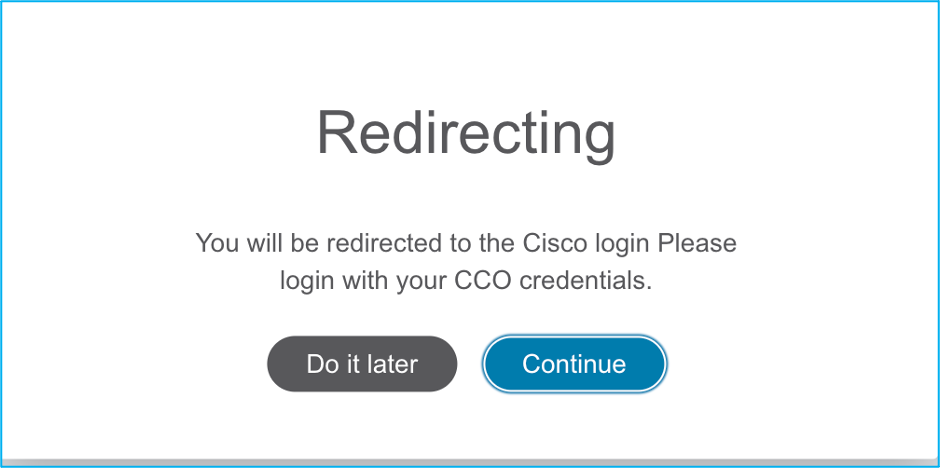

6. Nella pagina di accesso di Firepower Migration Tool, fare clic sul collegamento login con Cisco Connection Online (CCO) per accedere all'account Cisco.com con le credenziali di accesso singolo.

Nota: se non disponi di un account Cisco.com, crealo nella pagina di accesso di Cisco.com. Accedere con le credenziali predefinite seguenti: Nome utente—admin e Password—Admin123.

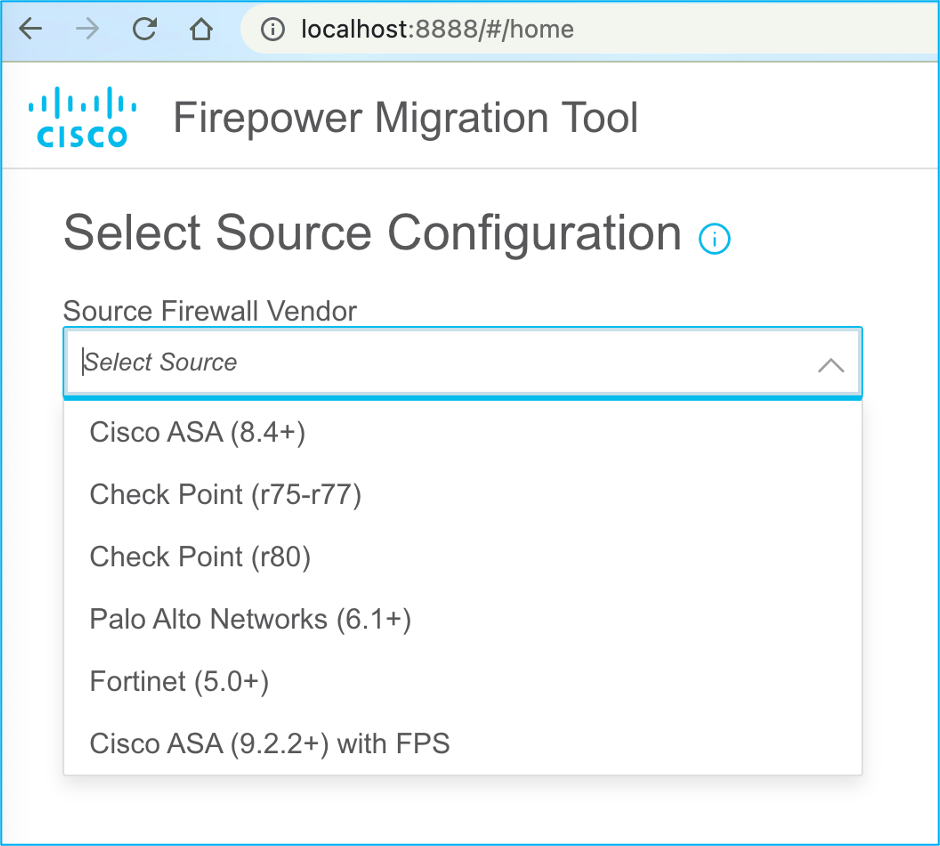

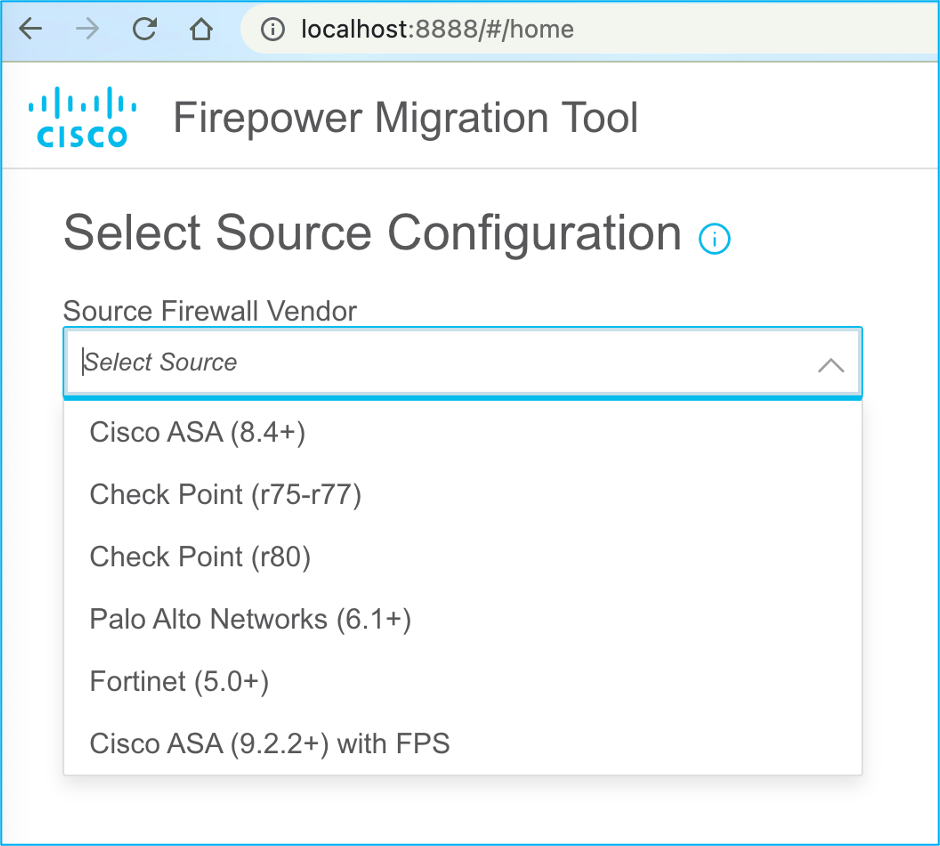

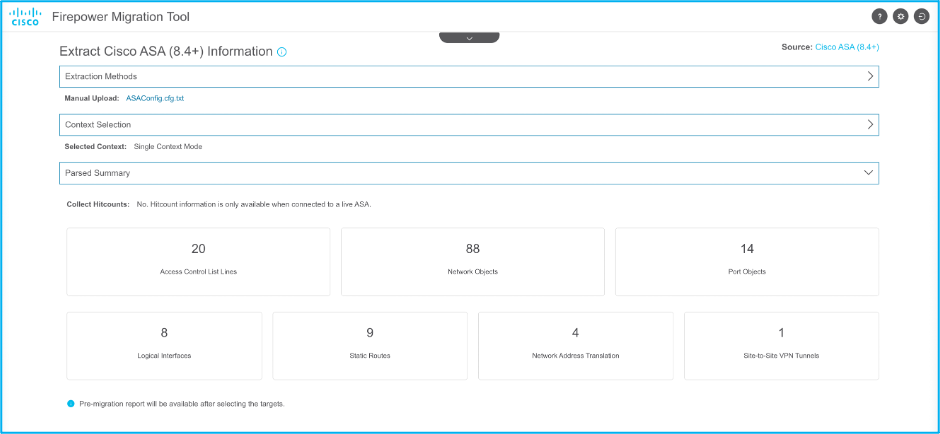

7. Scegliere la configurazione di origine. In questo scenario, è Cisco ASA (8.4+).

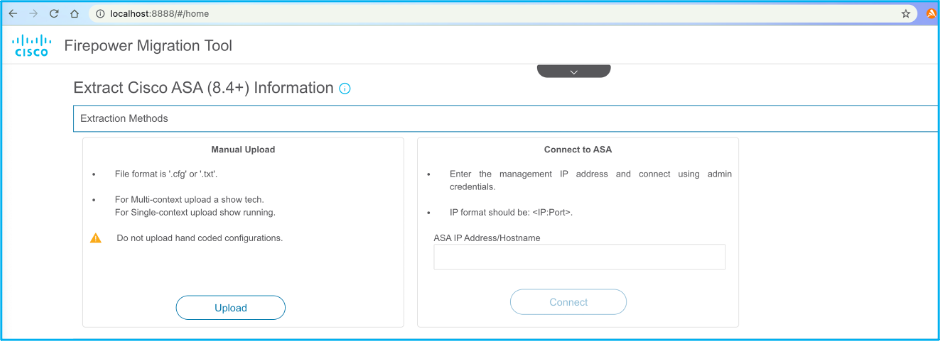

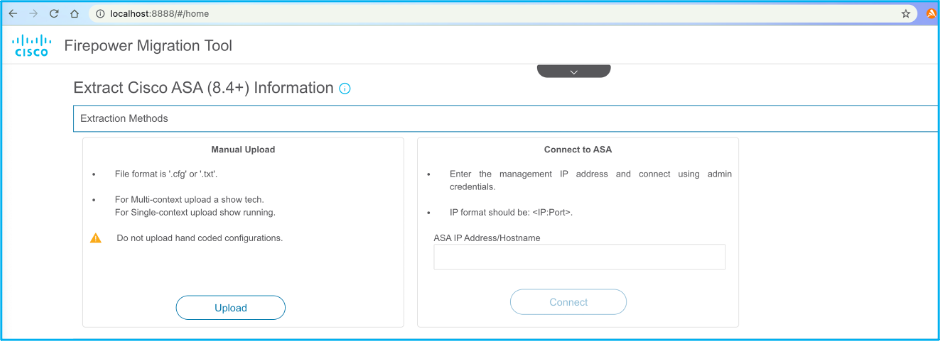

8. Scegliere Caricamento manuale se non si dispone della connettività all'appliance ASA. In caso contrario, è possibile recuperare la configurazione in esecuzione dall'appliance ASA e immettere i dettagli dell'IP di gestione e di accesso. In questo scenario, è stato eseguito un caricamento manuale.

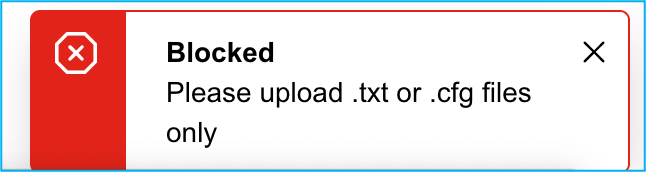

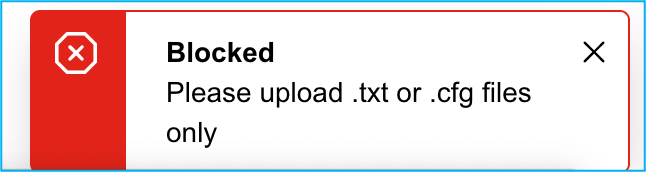

Nota: questo errore si verifica se il file non è supportato. Assicuratevi di modificare il formato in testo normale. L'errore viene rilevato nonostante l'estensione.cfg.

9. Una volta caricato il file, gli elementi vengono analizzati fornendo un riepilogo come mostrato nell'immagine:

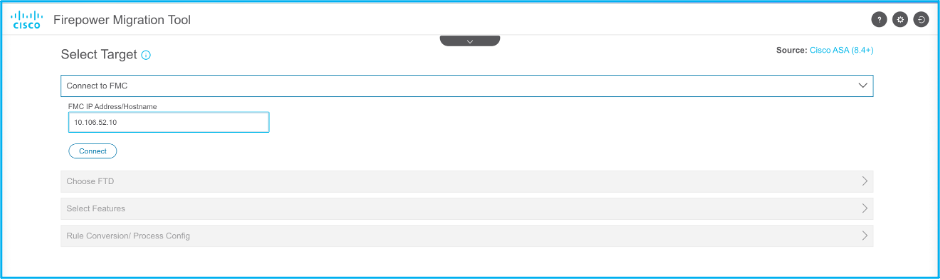

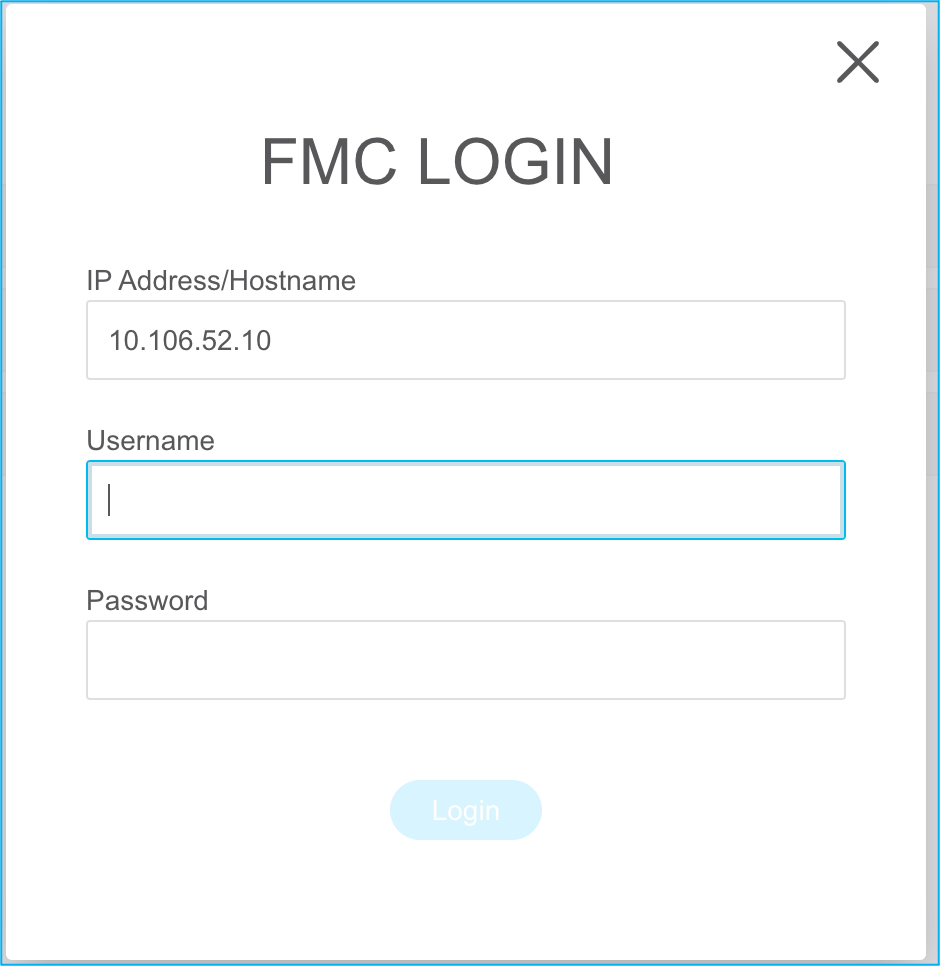

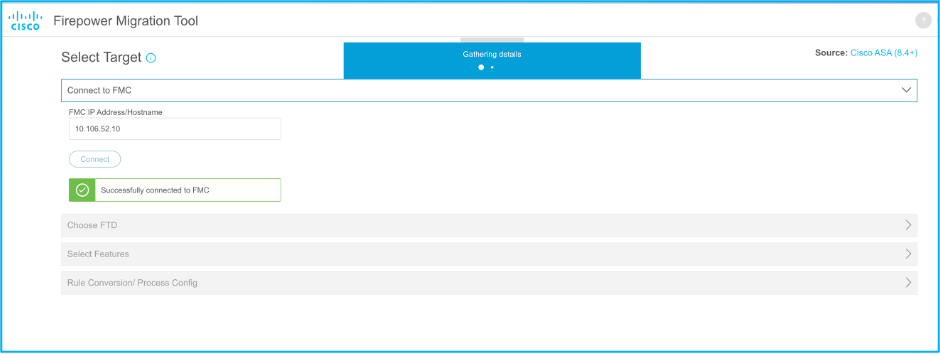

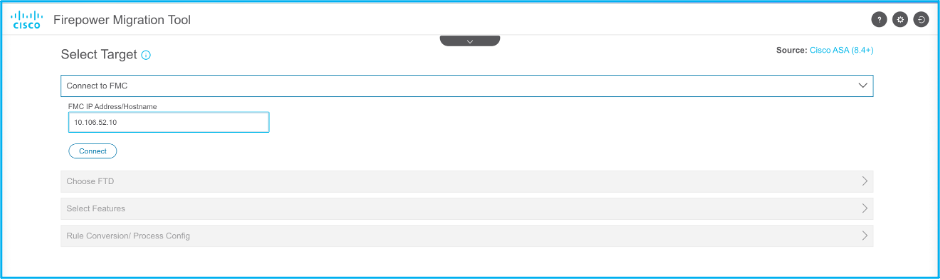

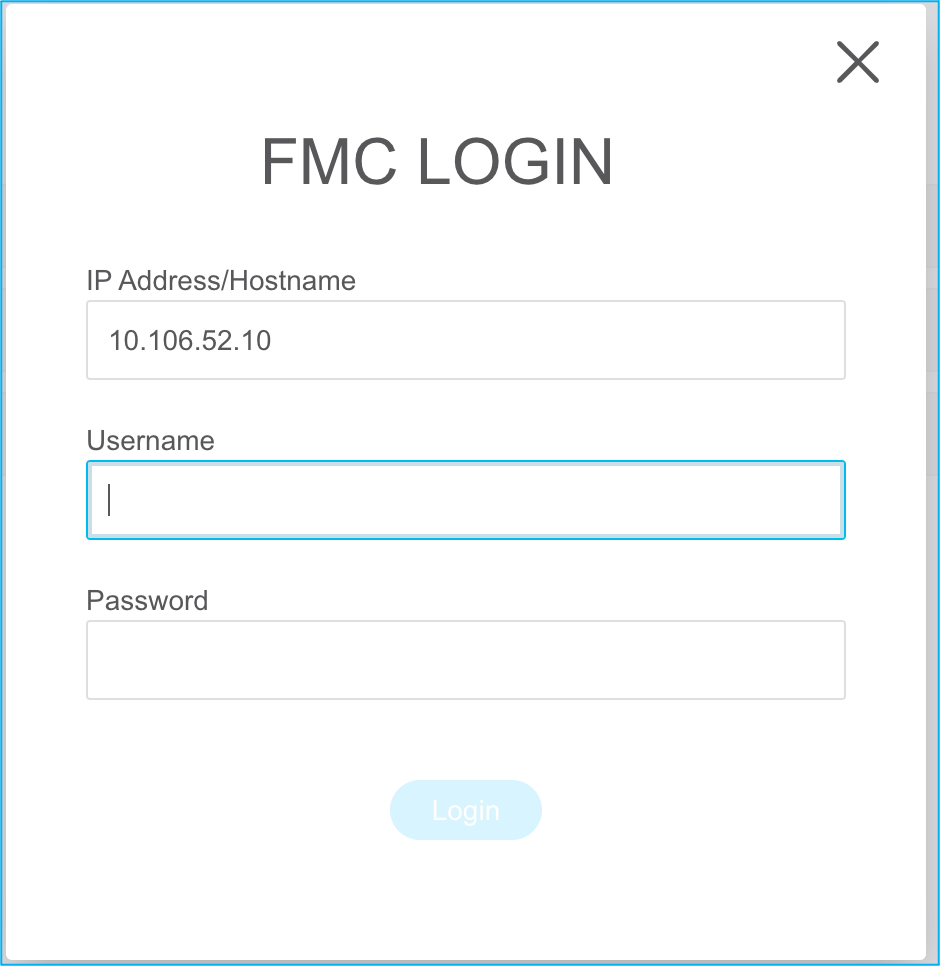

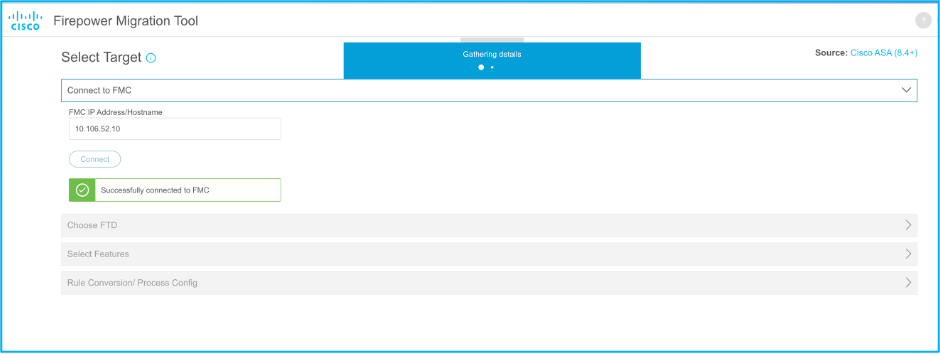

10. Immettere le credenziali di accesso e l'indirizzo IP del controller di dominio a cui migrare la configurazione ASA. Verificare che l'indirizzo IP del CCP sia raggiungibile dalla postazione di lavoro.

11. Una volta collegato il CCP, vengono visualizzati i FTD gestiti al di sotto di esso.

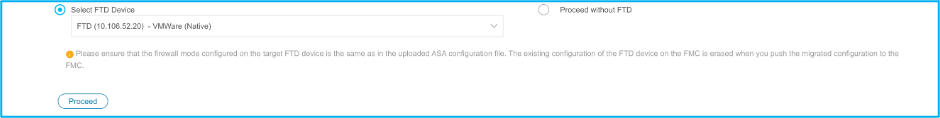

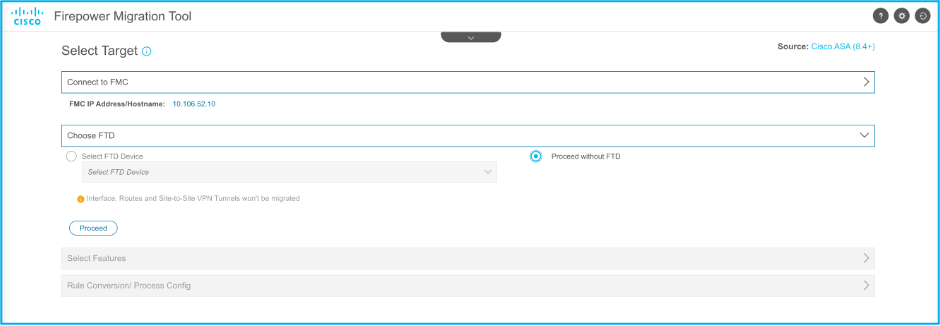

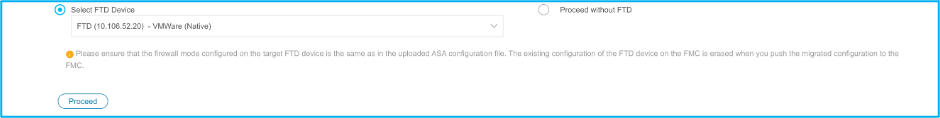

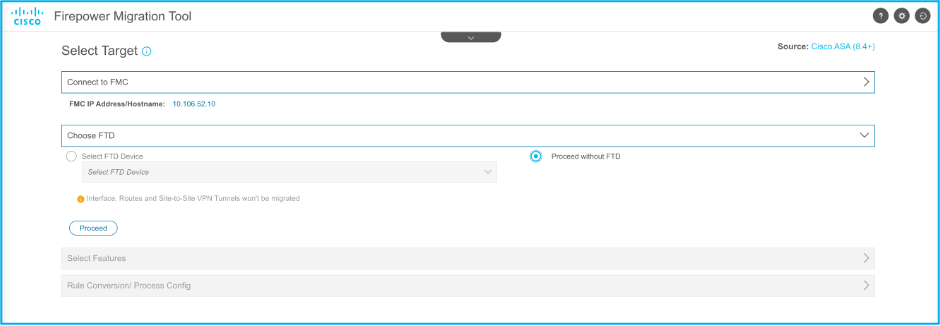

12. Scegliere l'FTD su cui eseguire la migrazione della configurazione ASA.

Nota: si consiglia di scegliere il dispositivo FTD, altrimenti le interfacce, i percorsi e la configurazione della VPN da sito a sito devono essere eseguiti manualmente.

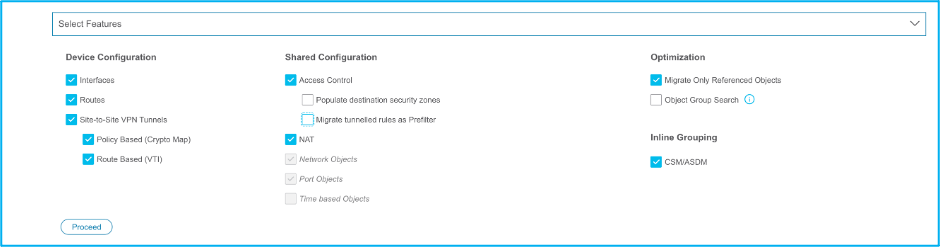

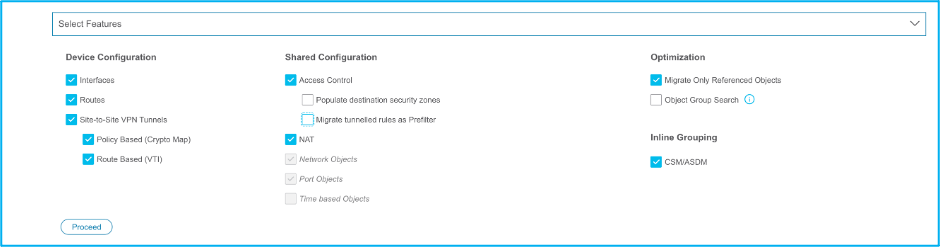

13. Scegliere le funzionalità necessarie per la migrazione, come illustrato nell'immagine:

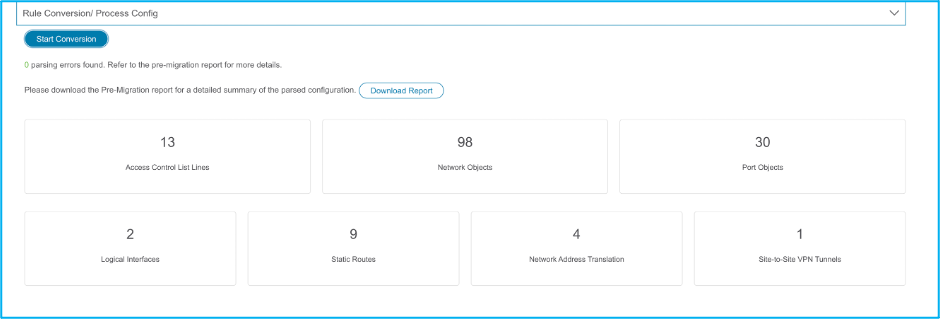

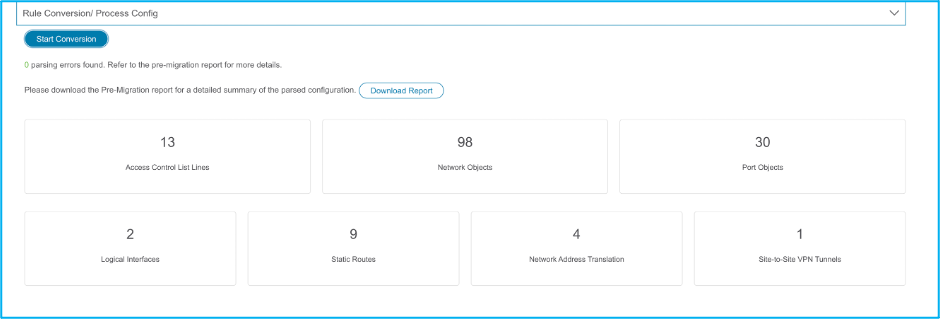

14. Scegliere Avvia conversione per avviare la pre-migrazione che popola gli elementi relativi alla configurazione FTD.

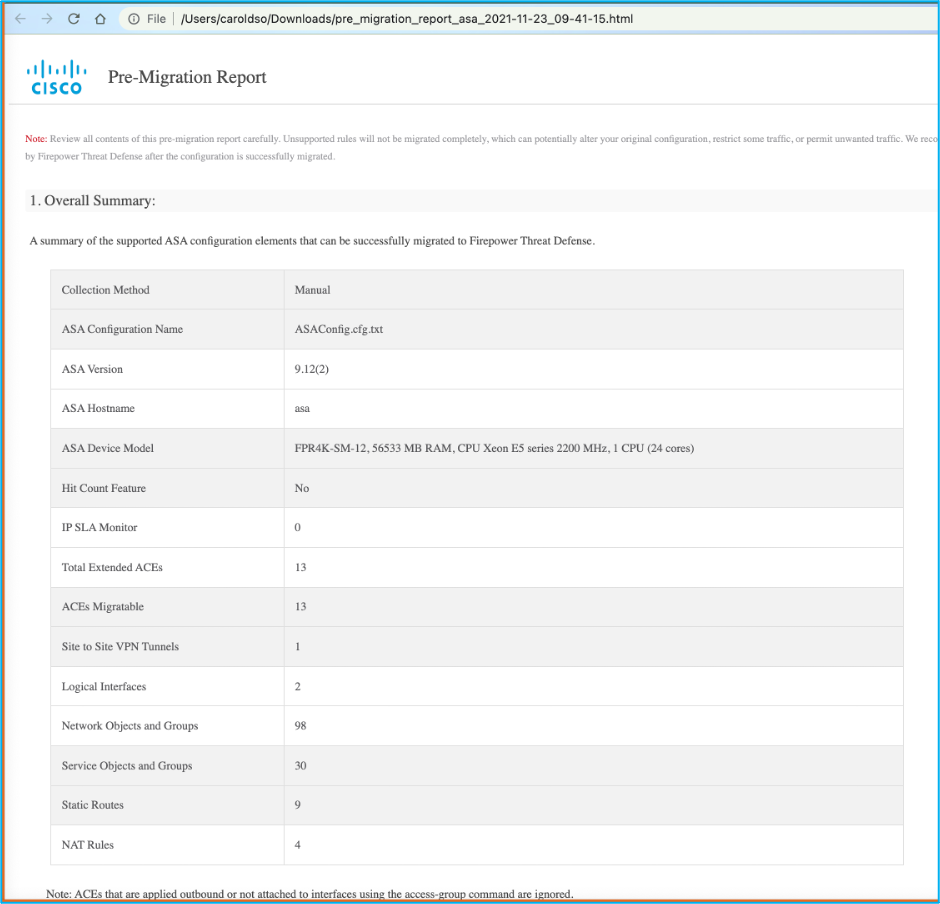

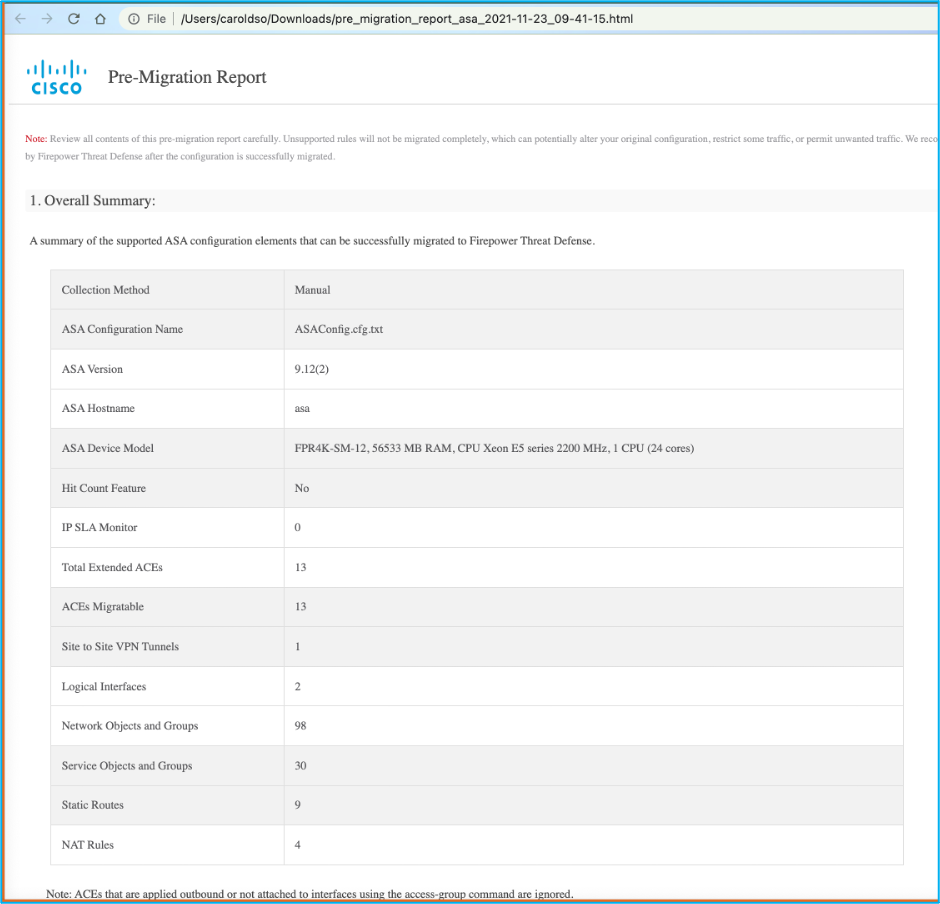

15. Fare clic su Scarica rapporto visualizzato in precedenza per visualizzare il rapporto di pre-migrazione, come mostrato nell'immagine:

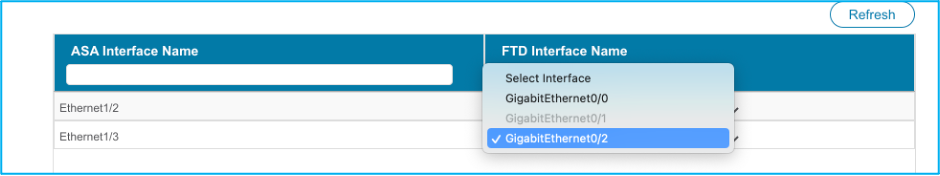

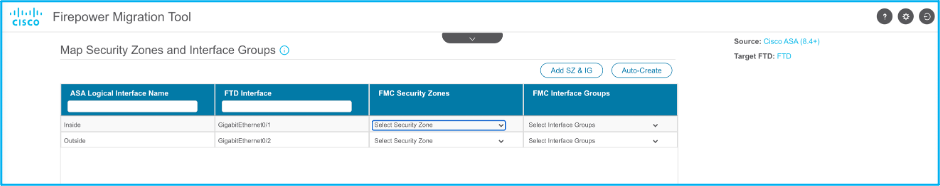

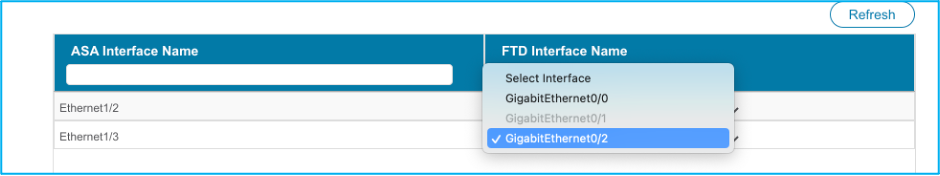

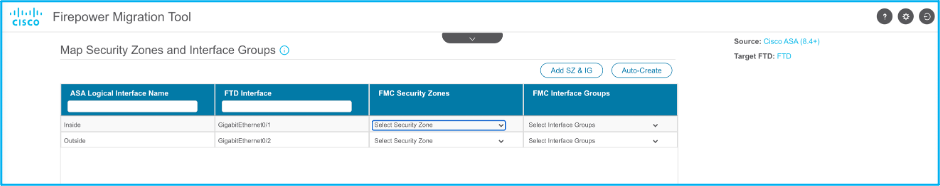

16. Mappare le interfacce ASA alle interfacce FTD come richiesto, come mostrato nell'immagine:

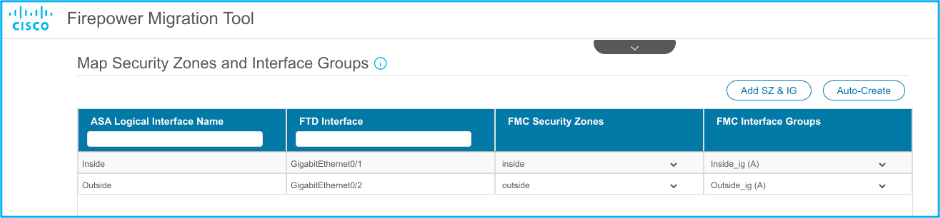

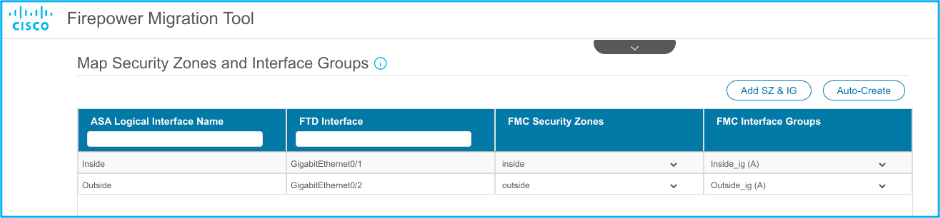

17. Assegnare zone di sicurezza e gruppi di interfacce alle interfacce FTD.

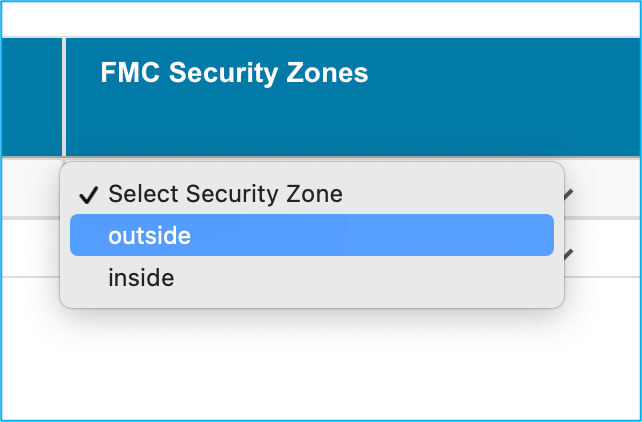

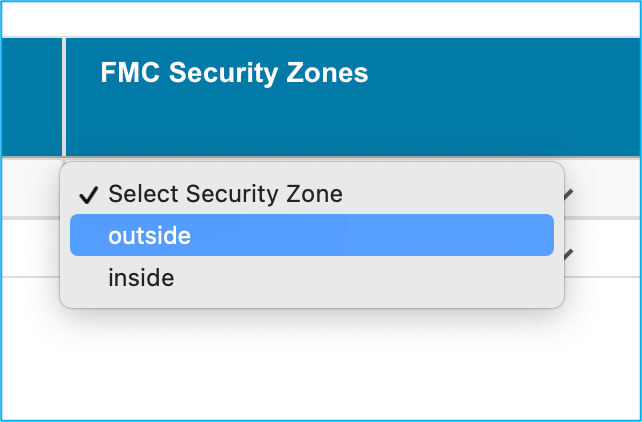

17.1. Se nel CCP sono già state create zone di sicurezza e gruppi di interfacce, è possibile sceglierli in base alle esigenze:

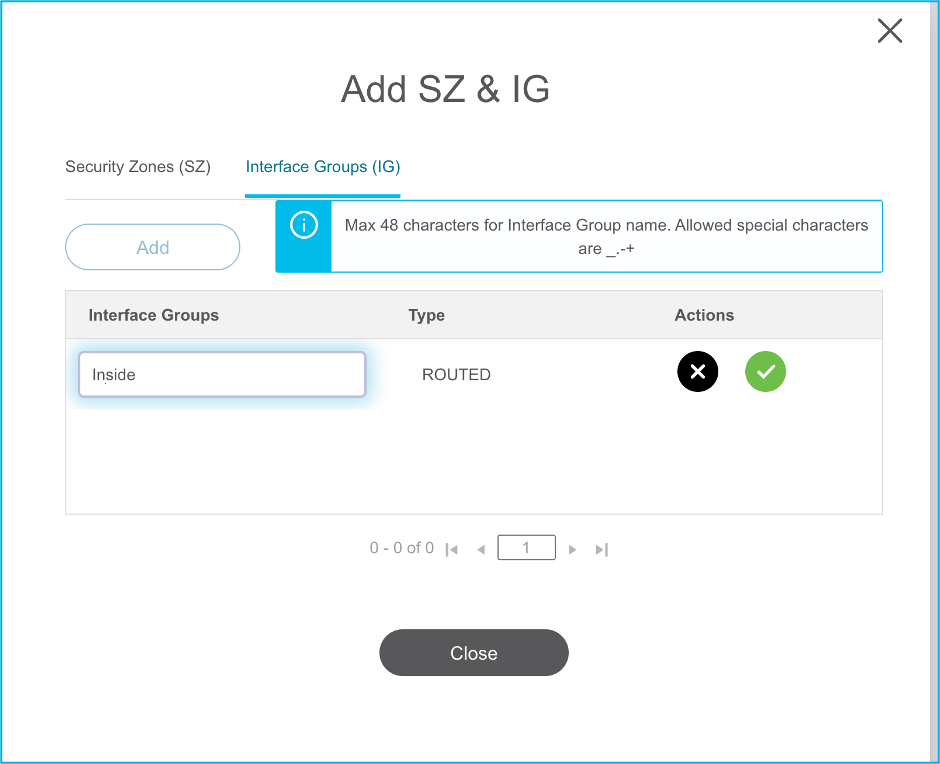

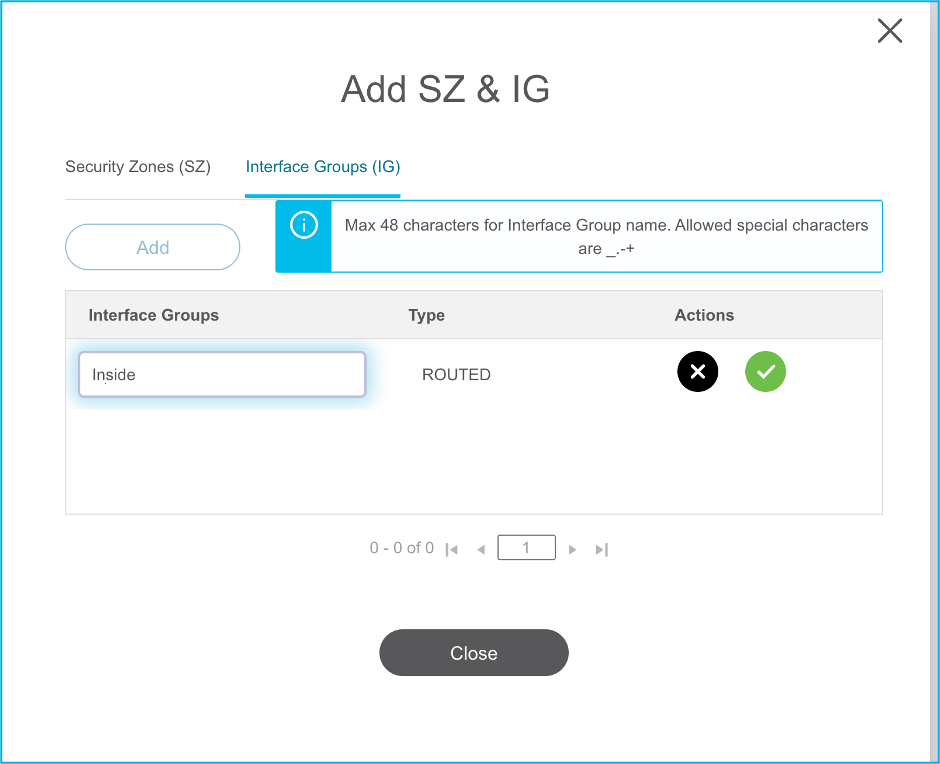

17.2. Se è necessario creare aree di sicurezza e un gruppo di interfacce, fare clic su Add SZ & IG come mostrato nell'immagine:

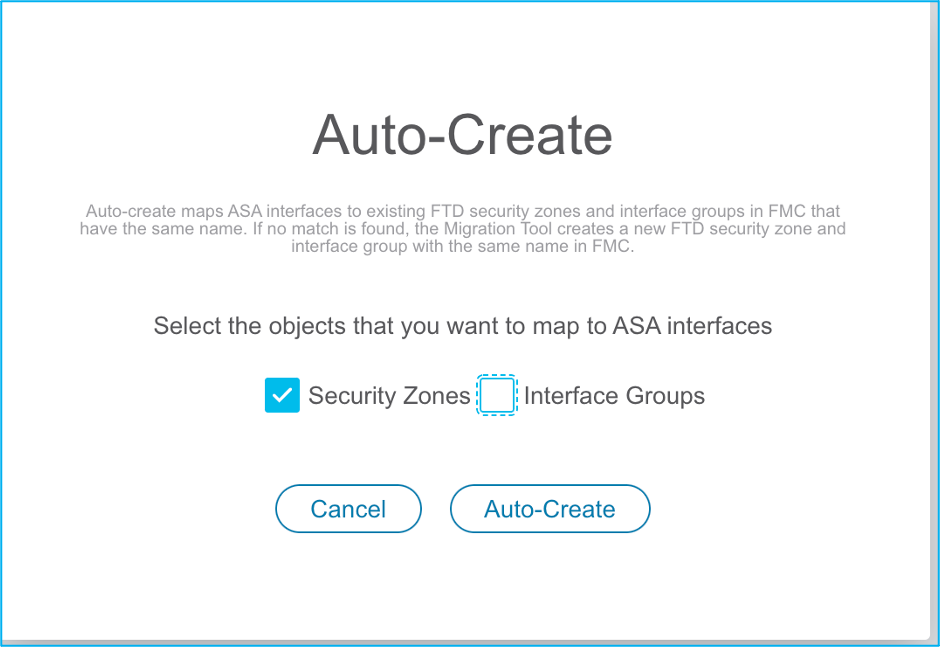

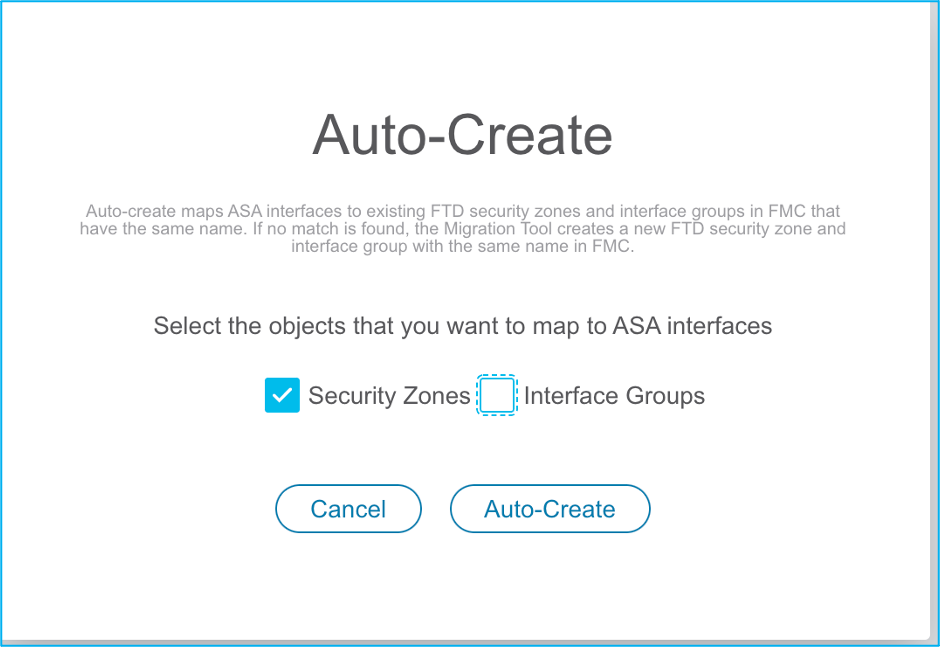

17.3. In caso contrario, è possibile procedere con l'opzione Auto-Create per creare le zone di sicurezza e i gruppi di interfacce denominati rispettivamente ASA logical interface_sz e ASA logical interface_ig.

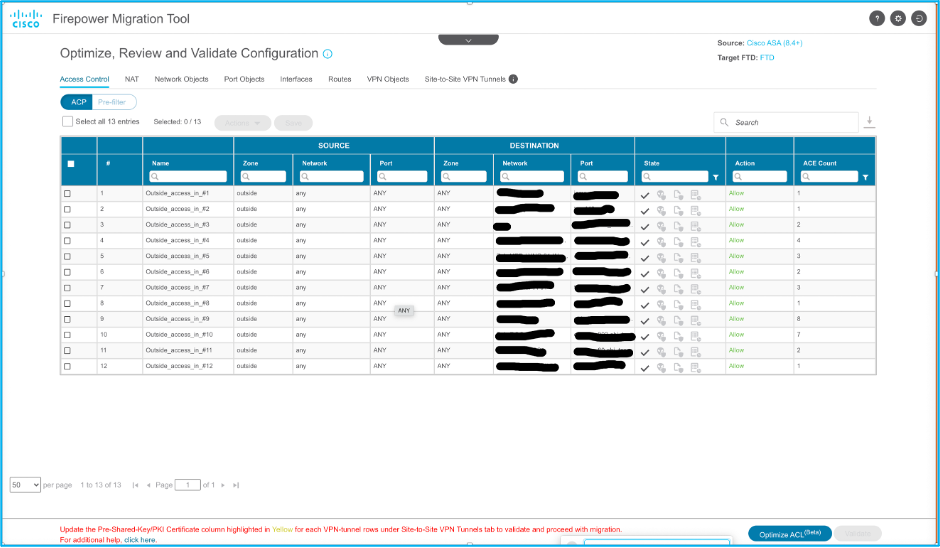

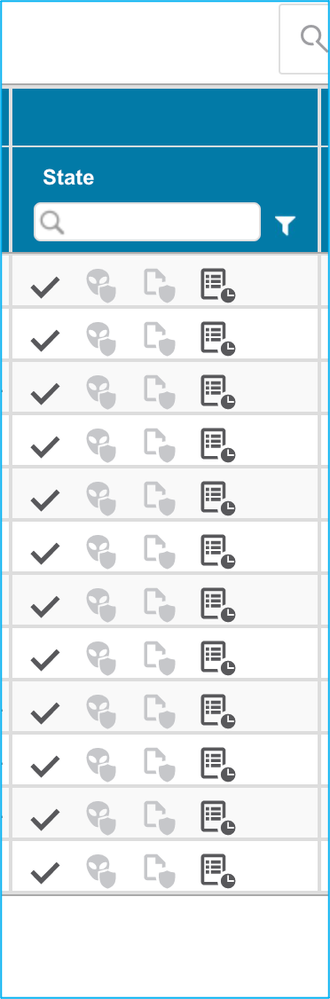

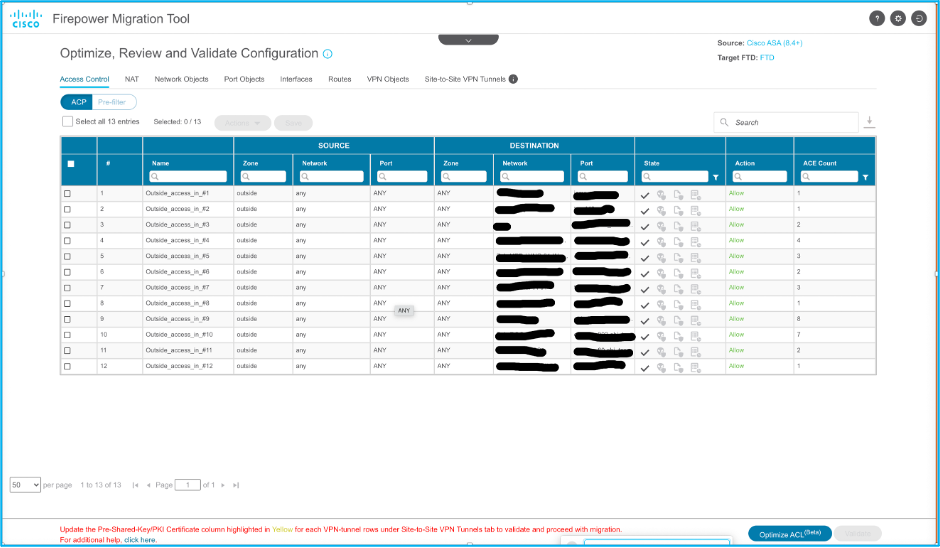

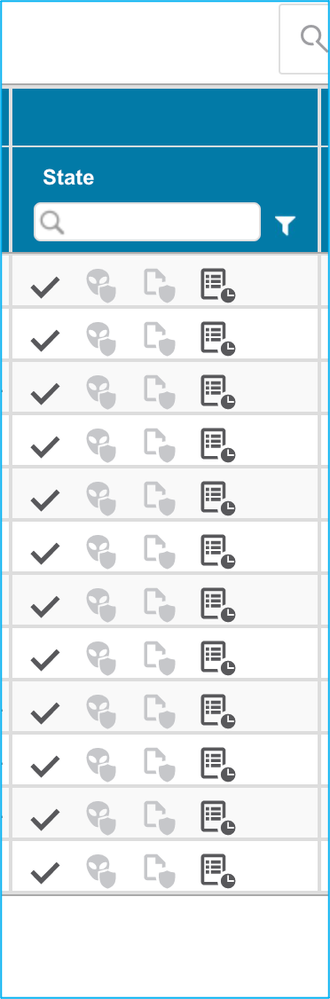

18. Esaminare e convalidare ogni elemento FTD creato. Gli avvisi sono visualizzati in rosso, come mostrato nell'immagine:

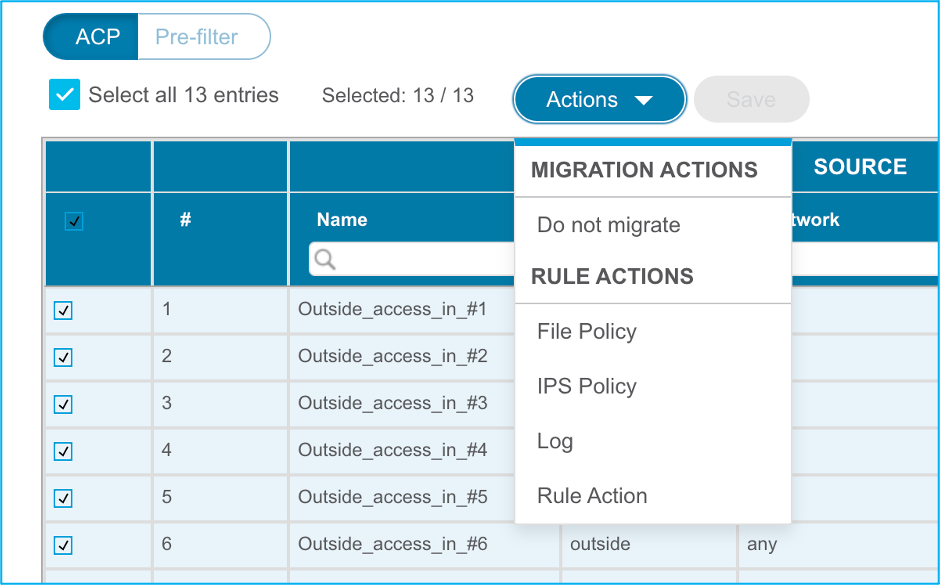

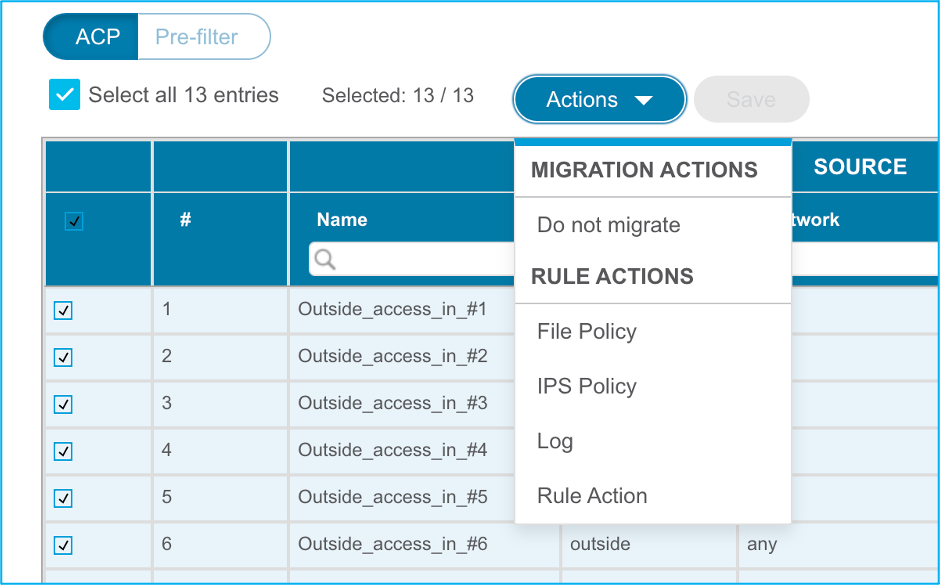

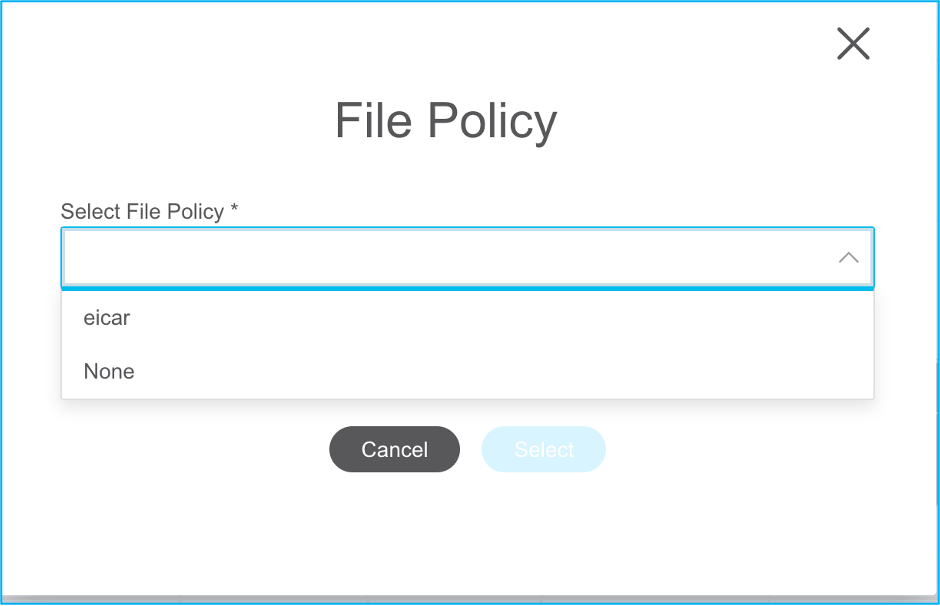

19. Le azioni di migrazione possono essere scelte come mostrato nell'immagine se si desidera modificare qualsiasi regola. Le funzioni FTD per l'aggiunta di file e criteri IPS possono essere eseguite in questa fase.

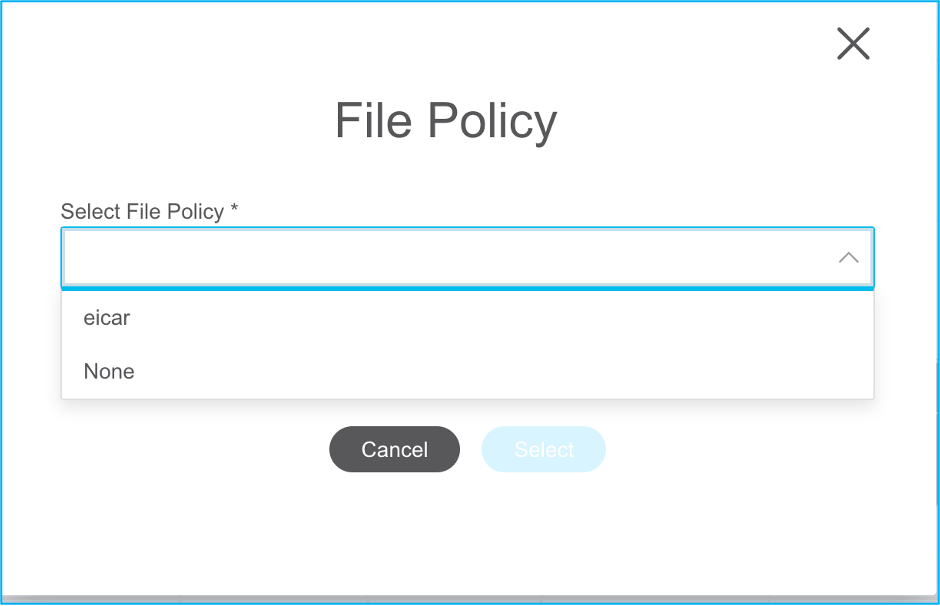

Nota: se i criteri file esistono già nel FMC, vengono popolati come illustrato nell'immagine. Lo stesso vale per i criteri IPS e per i criteri predefiniti.

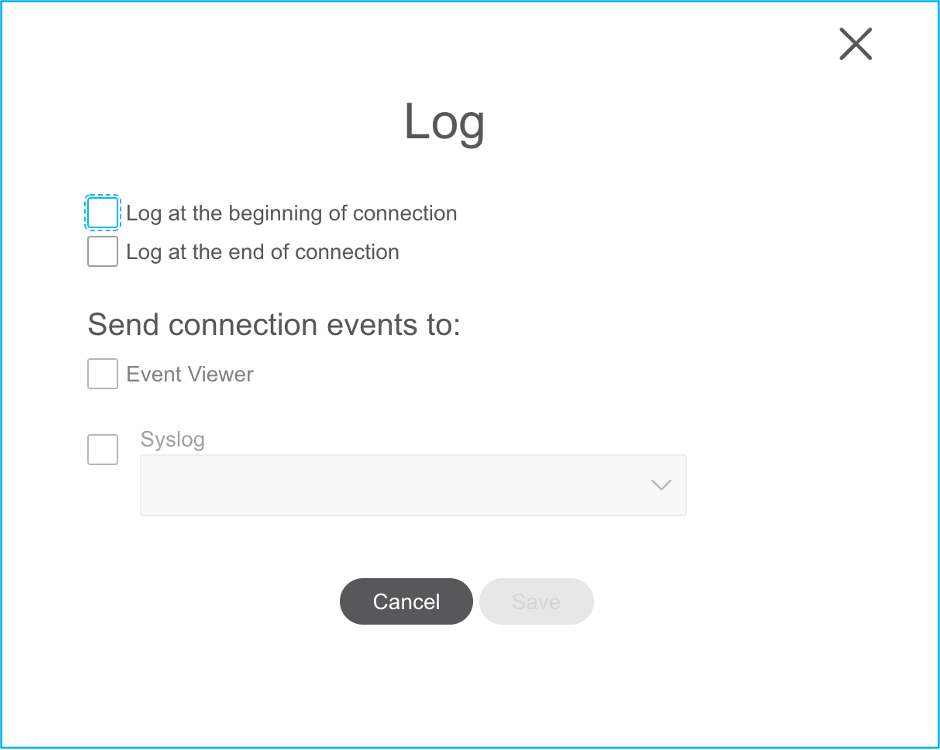

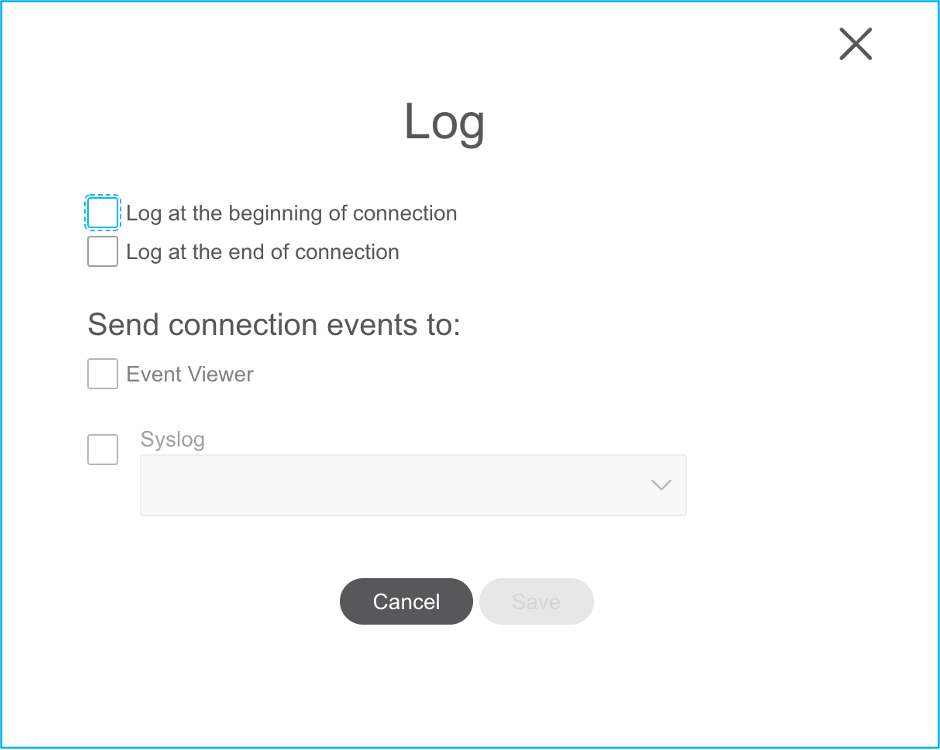

È possibile eseguire la configurazione del registro per le regole richieste. In questa fase è possibile scegliere la configurazione del server Syslog esistente nel FMC.

Le azioni selezionate per ogni regola vengono evidenziate di conseguenza.

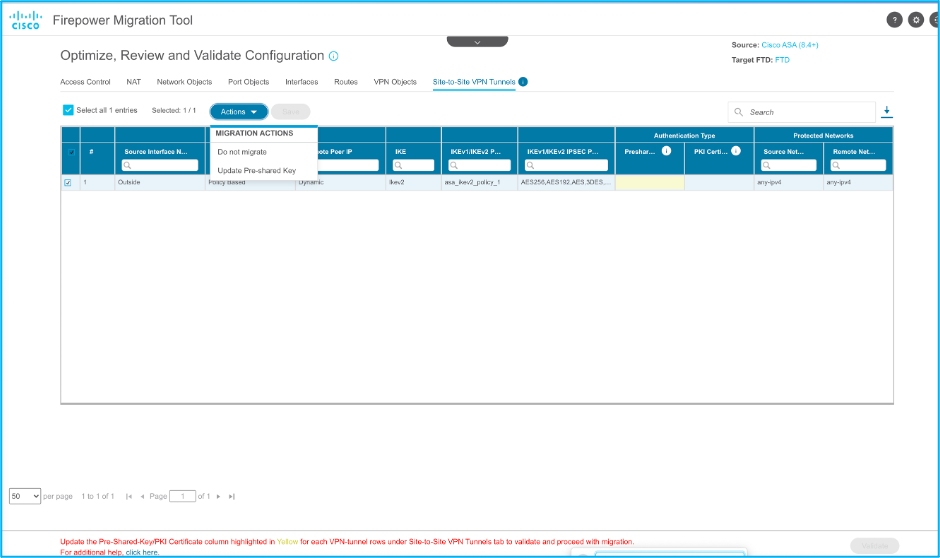

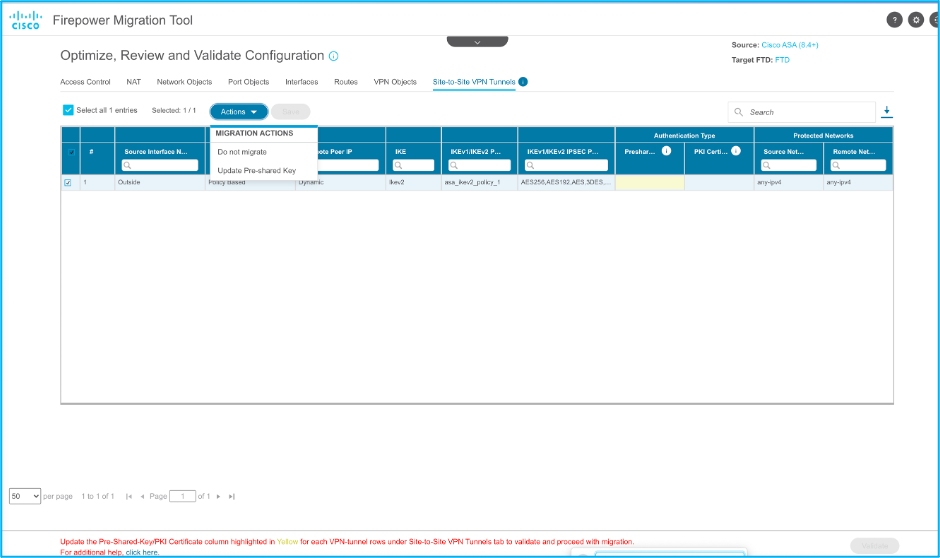

20. Analogamente, Network Address Translation (NAT), oggetti di rete, oggetti porta, interfacce, route, oggetti VPN, tunnel VPN da sito a sito e altri elementi in base alla configurazione possono essere rivisti passo dopo passo.

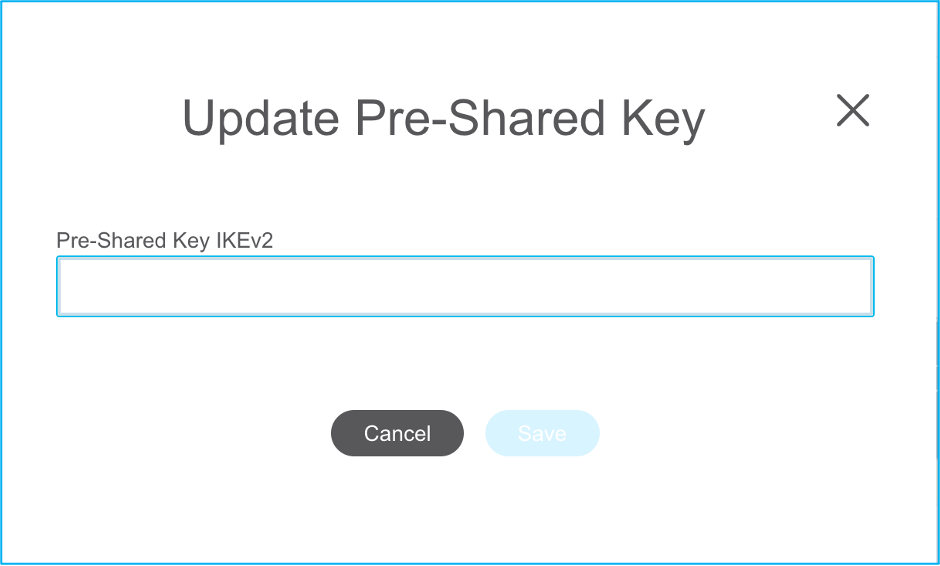

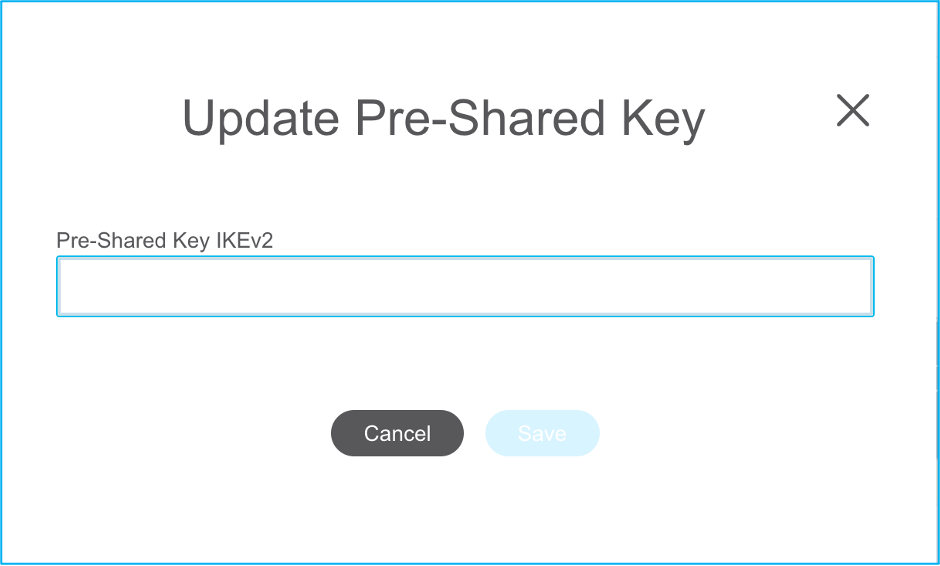

Nota: l'avviso viene notificato come mostrato nell'immagine per aggiornare la chiave già condivisa, in quanto non viene copiata nel file di configurazione dell'ASA. Per immettere il valore, selezionare Azioni > Aggiorna chiave già condivisa.

21. Infine, fare clic sull'icona Convalida nella parte inferiore destra della schermata, come mostrato nell'immagine:

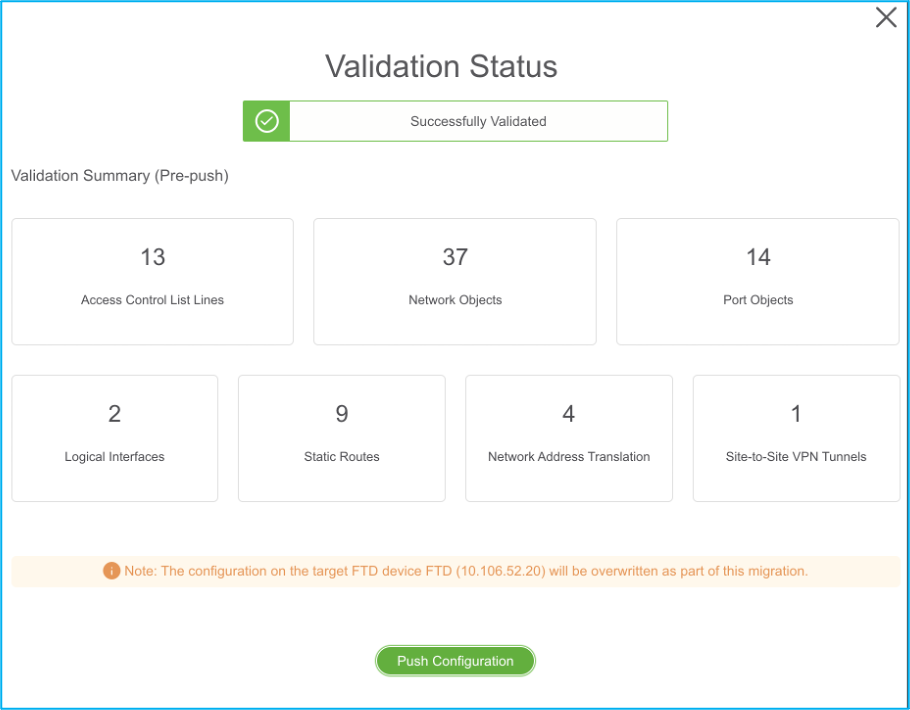

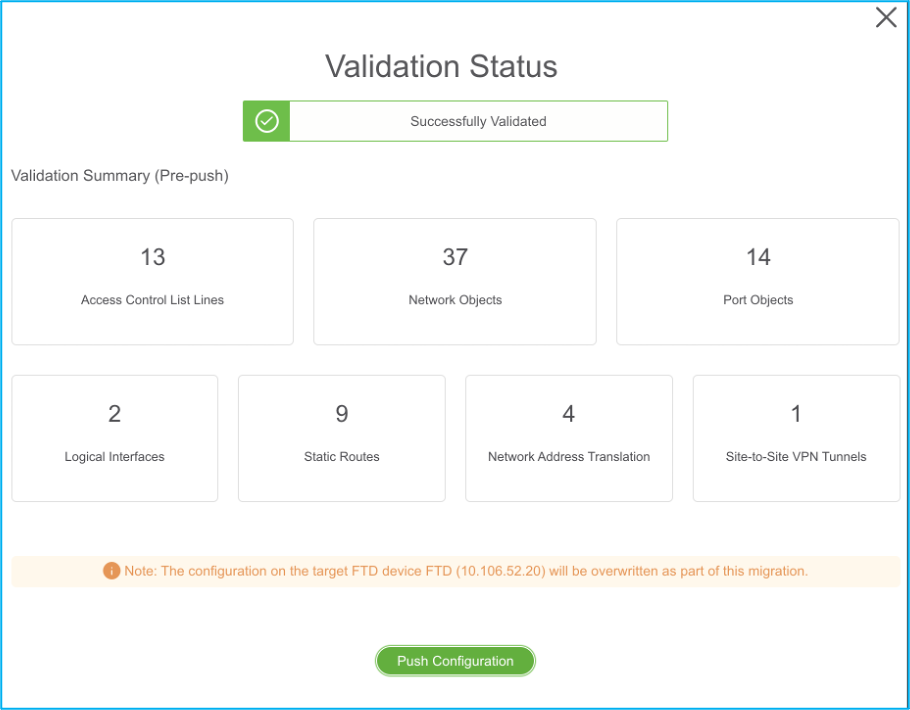

22. Una volta completata la convalida, fare clic su Push Configuration (Configurazione push) come mostrato nell'immagine:

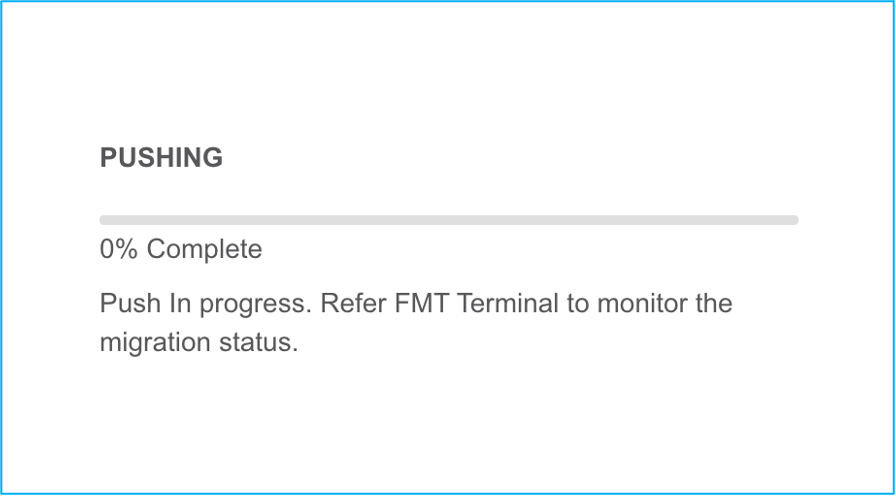

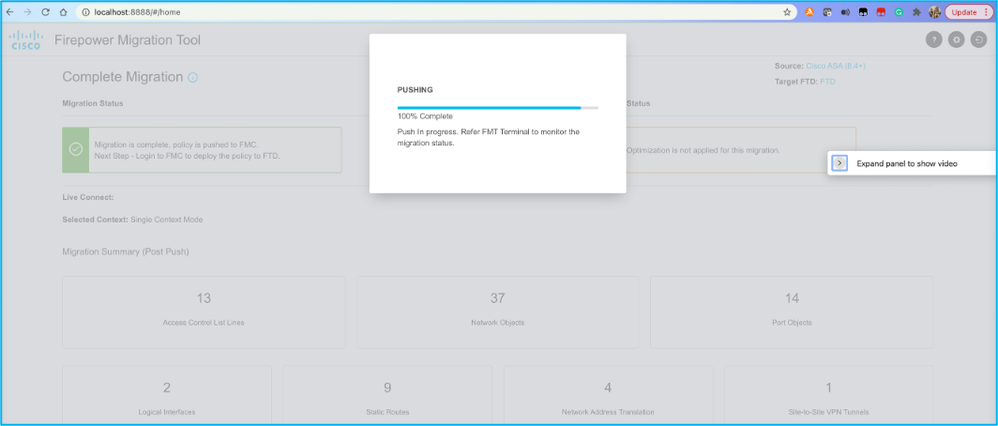

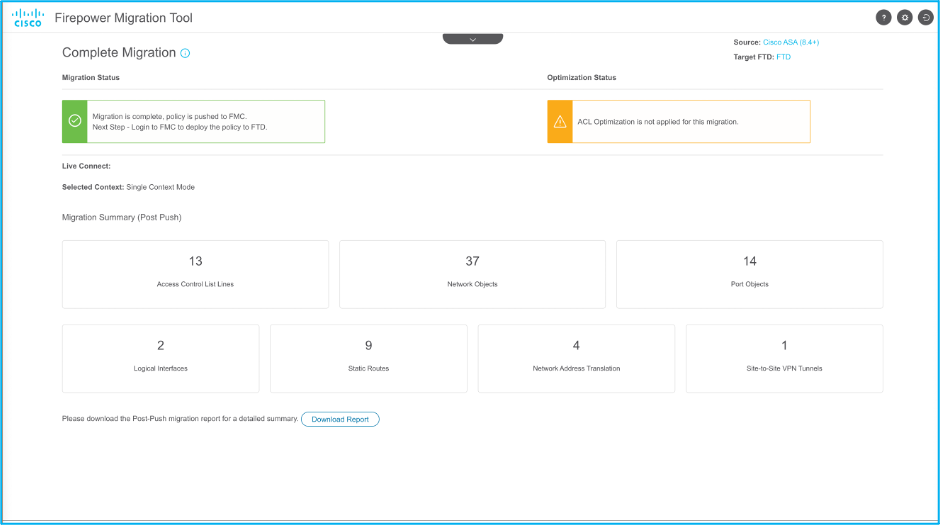

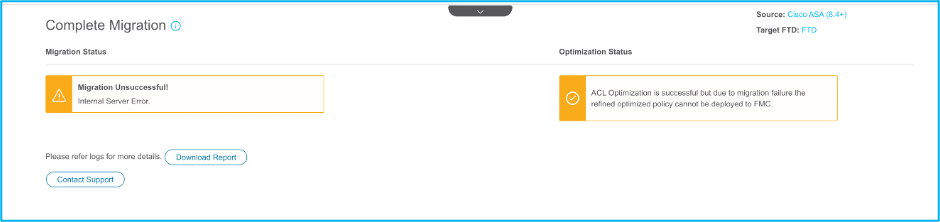

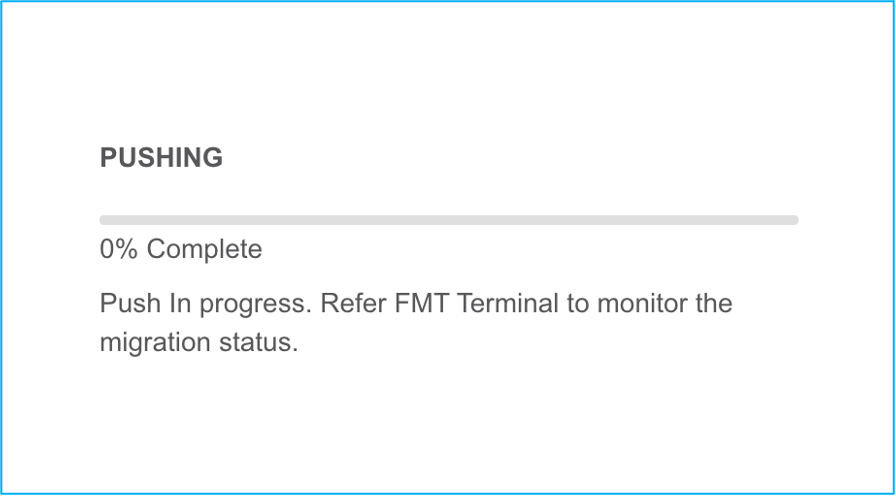

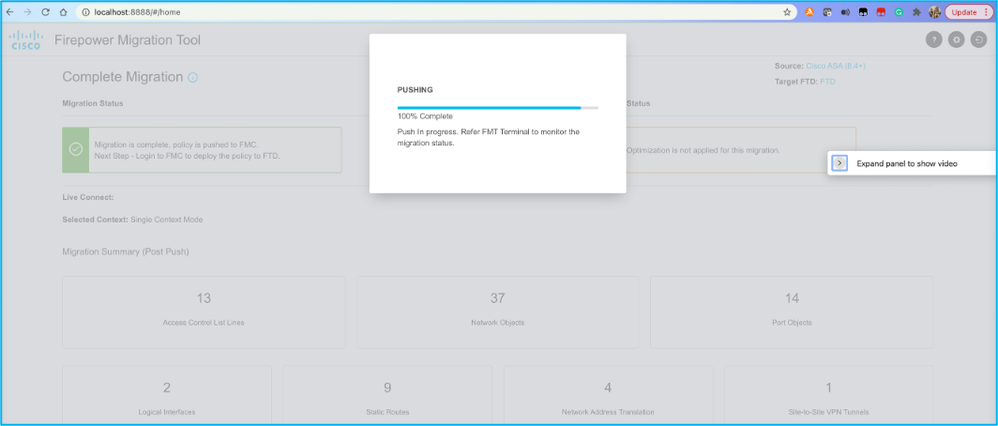

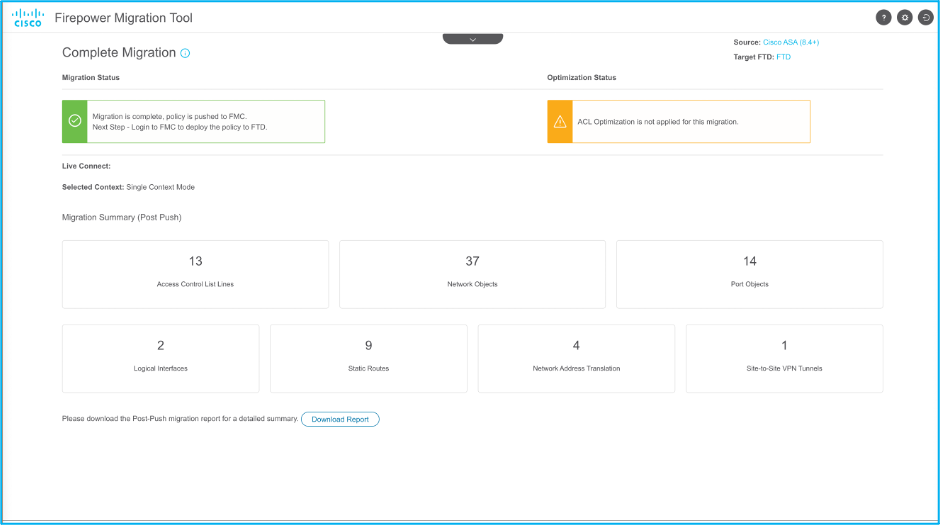

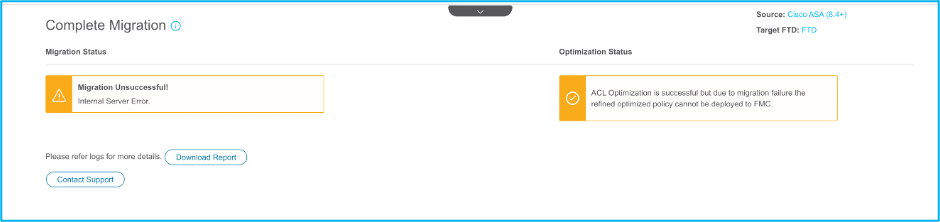

23. Una volta completata la migrazione, il messaggio visualizzato viene visualizzato nell'immagine.

Nota: se la migrazione non riesce, fare clic su Scarica report per visualizzare il report di post-migrazione.

Verifica

Fare riferimento a questa sezione per verificare che la configurazione funzioni correttamente.

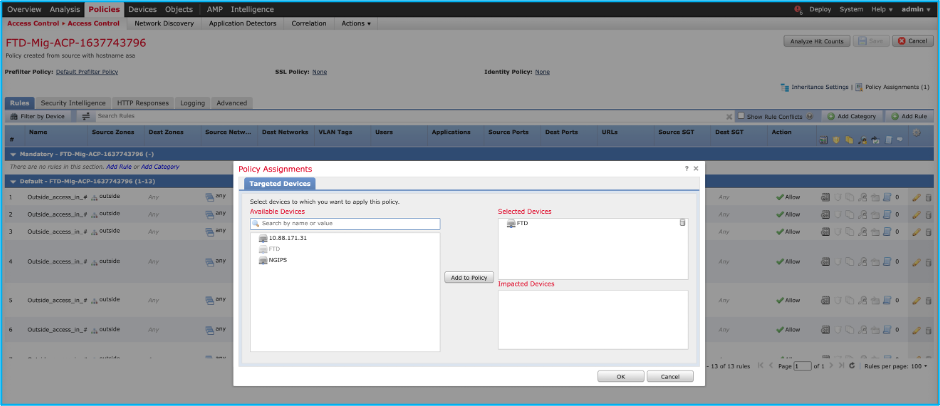

Convalida nel CCP:

- Passare a

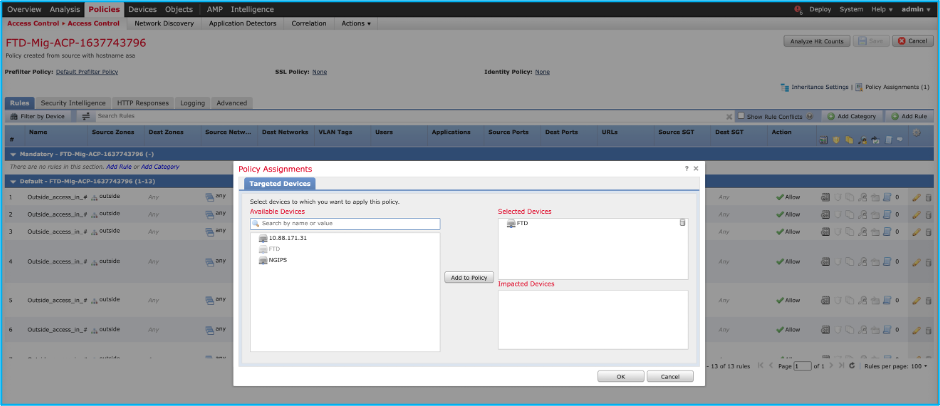

Policies > Access Control > Access Control Policy > Policy Assignmentper confermare che l'FTD selezionato sia compilato.

Nota: il nome del criterio di controllo di accesso per la migrazione è preceduto dal prefissoFTD-Mig-ACP. Se in precedenza non è stato selezionato alcun FTD, questo deve essere selezionato nel CCP.

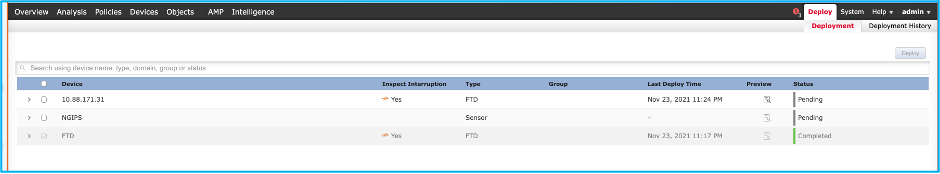

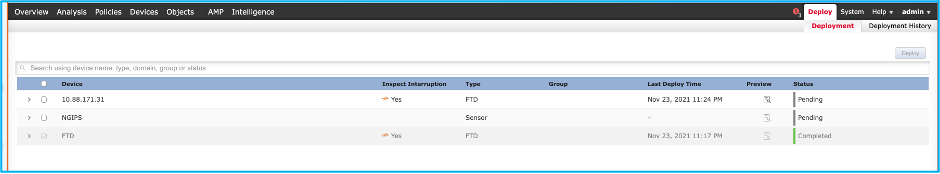

2. Spostare il criterio nell'FTD. Passare aDeploy > Deployment > FTD Name > Deploycome mostrato nell'immagine:

Bug noti relativi allo strumento di migrazione Firepower

- ID bug Cisco CSCwa56374 - Lo strumento FMT si blocca sulla pagina di mappatura della zona a causa di un errore dovuto all'elevato utilizzo della memoria

- Cisco ID bug CSCvz88730 - Errore di push dell'interfaccia per il tipo di interfaccia di gestione del canale della porta FTD

- ID bug Cisco CSCvx21986 - Migrazione porta-canale alla piattaforma di destinazione - FTD virtuale non supportato

- ID bug Cisco CSCvy63003 - Lo strumento di migrazione deve disabilitare la funzionalità dell'interfaccia se FTD fa già parte del cluster

- ID bug Cisco CSCvx08199 - È necessario suddividere l'ACL quando il riferimento dell'applicazione è superiore a 50

Informazioni correlate

Feedback

Feedback