Esempio di migrazione da EzVPN legacy a Enhanced EzVPN

Sommario

Introduzione

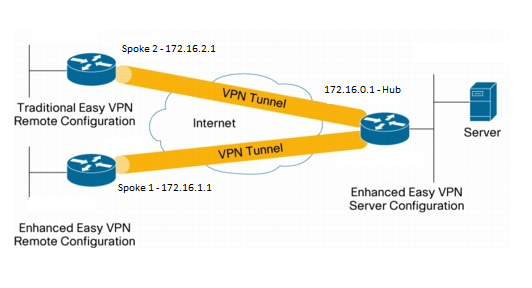

Questo documento descrive come configurare una configurazione Easy VPN (EzVPN) in cui Spoke 1 usa EzVPN avanzata per connettersi all'hub, mentre Spoke 2 usa EzVPN legacy per connettersi allo stesso hub. L'hub è configurato per EzVPN avanzata. La differenza tra EzVPN avanzata e EzVPN legacy è l'uso di interfacce di tunnel virtuali (dVTI) dinamiche nella prima e di mappe crittografiche nella seconda. Cisco dVTI è un metodo che può essere utilizzato dai clienti con Cisco EzVPN per la configurazione server e remota. I tunnel forniscono un'interfaccia di accesso virtuale separata su richiesta per ciascuna connessione EzVPN. La configurazione delle interfacce di accesso virtuale viene duplicata da una configurazione di modello virtuale che include la configurazione IPsec e qualsiasi funzionalità software Cisco IOS® configurata nell'interfaccia del modello virtuale, ad esempio QoS, NetFlow o Access Control List (ACL).

Con IPsec VPN e Cisco EzVPN, gli utenti possono fornire una connettività altamente sicura per le VPN ad accesso remoto, che può essere combinata con Cisco AVVID (Architecture for Voice, Video and Integrated Data) per offrire voce, video e dati convergenti su reti IP.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza di EzVPN.

Componenti usati

Il riferimento delle informazioni contenute in questo documento è Cisco IOS versione 15.4(2)T.

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

La configurazione Cisco EzVPN con dVTI fornisce un'interfaccia indirizzabile per inviare selettivamente il traffico a diverse destinazioni, ad esempio un concentratore EzVPN, un peer da sito a sito diverso o Internet. La configurazione di IPSec dVTI non richiede un mapping statico delle sessioni IPSec a un'interfaccia fisica. Ciò consente la flessibilità di inviare e ricevere traffico crittografato su qualsiasi interfaccia fisica, ad esempio in caso di percorsi multipli. Il traffico viene crittografato quando viene inoltrato da o verso l'interfaccia del tunnel.

Il traffico viene inoltrato da o verso l'interfaccia del tunnel in virtù della tabella di routing IP. Le route vengono apprese in modo dinamico durante la configurazione della modalità IKE (Internet Key Exchange) e inserite nella tabella di routing che punta alla dVTI. Il routing IP dinamico può essere utilizzato per propagare le route sulla VPN. L'uso del routing IP per inoltrare il traffico alla crittografia semplifica la configurazione della VPN IPsec rispetto all'uso degli ACL con la mappa crittografica nella configurazione IPsec nativa.

Nelle versioni precedenti a Cisco IOS versione 12.4(2)T, durante la transizione tunnel-up/tunnel-down, è stato necessario analizzare e applicare gli attributi sottoposti a push durante la configurazione della modalità. Quando l'applicazione delle configurazioni sull'interfaccia ha esito positivo, è stato necessario ignorare la configurazione esistente. Con la funzione di supporto dVTI, la configurazione del tunnel può essere applicata a interfacce separate, il che rende più facile supportare funzioni separate al momento del tunnel. Le funzionalità che vengono applicate al traffico (prima della crittografia) che entra nel tunnel possono essere separate dalle funzionalità che vengono applicate al traffico che non attraversa il tunnel (ad esempio, il traffico del tunnel diviso e il traffico che esce dal dispositivo quando il tunnel non è attivo).

Quando la negoziazione EzVPN ha esito positivo, lo stato del protocollo di linea dell'interfaccia di accesso virtuale viene impostato su attivo. Quando il tunnel EzVPN diventa inattivo a causa della scadenza o dell'eliminazione dell'associazione di sicurezza, lo stato del protocollo di linea dell'interfaccia di accesso virtuale diventa inattivo.

Le tabelle di routing fungono da selettori del traffico in una configurazione dell'interfaccia virtuale EzVPN, ovvero le route sostituiscono l'elenco degli accessi nella mappa crittografica. In una configurazione di interfaccia virtuale, EzVPN negozia una singola associazione di sicurezza IPsec se il server EzVPN è stato configurato con un IPsec dVTI. Questa singola associazione di sicurezza viene creata indipendentemente dalla modalità EzVPN configurata.

Dopo aver stabilito l'associazione di protezione, le route che puntano all'interfaccia di accesso virtuale vengono aggiunte per indirizzare il traffico alla rete aziendale. EzVPN aggiunge anche una route al concentratore VPN in modo che i pacchetti incapsulati dall'IPsec vengano indirizzati alla rete aziendale. In caso di modalità non suddivisa, viene aggiunta una route predefinita che punta all'interfaccia di accesso virtuale. Quando il server EzVPN "spinge" il tunnel suddiviso, la subnet del tunnel suddiviso diventa la destinazione a cui vengono aggiunte le route che puntano all'accesso virtuale. In entrambi i casi, se il peer (concentratore VPN) non è connesso direttamente, EzVPN aggiunge una route al peer.

QoS può essere utilizzato per migliorare le prestazioni di diverse applicazioni sulla rete. In questa configurazione, il traffic shaping viene utilizzato tra i due siti per limitare la quantità totale di traffico che deve essere trasmessa tra i due siti. Inoltre, la configurazione QoS può supportare qualsiasi combinazione di funzionalità QoS offerte nel software Cisco IOS, per supportare qualsiasi applicazione voce, video o dati.

Vantaggi

- Gestione semplificata

I clienti possono utilizzare il modello virtuale Cisco IOS per duplicare, su richiesta, nuove interfacce di accesso virtuale per IPsec, semplificando la complessità della configurazione VPN e riducendo i costi. Inoltre, le applicazioni di gestione esistenti possono ora monitorare interfacce separate per siti diversi a scopo di monitoraggio. - Fornisce un'interfaccia di routing

Le VTI IPsec Cisco possono supportare tutti i tipi di protocolli di routing IP. I clienti possono utilizzare queste funzionalità per collegare ambienti di ufficio di grandi dimensioni, ad esempio filiali. - Migliora la scalabilità

Le VTI IPsec utilizzano singole associazioni di sicurezza per sito, che coprono diversi tipi di traffico e consentono una migliore scalabilità. - Flessibilità nella definizione delle feature

Una VTI IPsec è un incapsulamento all'interno della propria interfaccia. Questo offre flessibilità nel definire le funzionalità per il traffico in chiaro sulle VTI IPsec e definisce le funzionalità per il traffico crittografato sulle interfacce fisiche.

Configurazione

Esempio di rete

Riepilogo della configurazione

Configurazione hub

hostname Hub

!

no aaa new-model

!

no ip domain lookup

!

username test-user privilege 15 password 0 cisco123

!

!

crypto isakmp policy 10

encr aes

authentication pre-share

group 2

!

crypto isakmp client configuration group En-Ezvpn

key test-En-Ezvpn

crypto isakmp profile En-EzVpn-Isakmp-Profile

match identity group En-Ezvpn

isakmp authorization list default

client configuration address respond

virtual-template 1

!

!

crypto ipsec transform-set VPN-TS esp-aes esp-sha-hmac

mode tunnel

!

crypto ipsec profile En-EzVpn-Ipsec-Profile

set transform-set VPN-TS

set isakmp-profile En-EzVpn-Isakmp-Profile

!

!

interface Loopback0

description Router-ID

ip address 10.0.0.1 255.255.255.255

!

interface Loopback1

description inside-network

ip address 192.168.0.1 255.255.255.255

!

interface Ethernet0/0

description WAN-Link

ip address 172.16.0.1 255.255.255.0

!

interface Virtual-Template1 type tunnel

ip unnumbered Loopback0

ip mtu 1400

ip tcp adjust-mss 1360

tunnel mode ipsec ipv4

tunnel protection ipsec profile En-EzVpn-Ipsec-Profile

!

router eigrp 1

network 10.0.0.1 0.0.0.0

network 192.168.0.1 0.0.0.0

network 192.168.1.1 0.0.0.0

!

ip route 0.0.0.0 0.0.0.0 172.16.0.100

!

end

Configurazione Spoke 1 (Enhanced EzVPN)

hostname Spoke1

!

no aaa new-model

!

interface Loopback0

description Router-ID

ip address 10.0.1.1 255.255.255.255

crypto ipsec client ezvpn En-EzVpn inside

!

interface Loopback1

description Inside-network

ip address 192.168.1.1 255.255.255.255

!

interface Ethernet0/0

description WAN-Link

ip address 172.16.1.1 255.255.255.0

crypto ipsec client ezvpn En-EzVpn

!

interface Virtual-Template1 type tunnel

ip unnumbered Loopback0

ip mtu 1400

ip tcp adjust-mss 1360

tunnel mode ipsec ipv4

!

router eigrp 1

network 10.0.1.1 0.0.0.0

network 192.168.1.1 0.0.0.0

!

ip route 0.0.0.0 0.0.0.0 172.16.1.100

!

crypto isakmp policy 10

encr aes

authentication pre-share

group 2

!

crypto ipsec client ezvpn En-EzVpn

connect auto

group En-Ezvpn key test-En-Ezvpn

mode network-extension

peer 172.16.0.1

virtual-interface 1

!

end

Configurazione Spoke 2 (EzVPN legacy)

hostname Spoke2

!

no aaa new-model

!

no ip domain lookup

!

crypto isakmp policy 10

encr aes

authentication pre-share

group 2

!

crypto ipsec client ezvpn Leg-Ezvpn

connect auto

group En-Ezvpn key test-En-Ezvpn

mode network-extension

peer 172.16.0.1

xauth userid mode interactive

!

!

interface Loopback0

ip address 10.0.2.1 255.255.255.255

crypto ipsec client ezvpn Leg-Ezvpn inside

!

interface Loopback1

ip address 192.168.2.1 255.255.255.255

!

interface Ethernet0/0

ip address 172.16.2.1 255.255.255.0

crypto ipsec client ezvpn Leg-Ezvpn

!

ip route 0.0.0.0 0.0.0.0 172.16.2.100

!

end

Verifica

Fare riferimento a questa sezione per verificare che la configurazione funzioni correttamente.

Lo strumento Output Interpreter (solo utenti registrati) supporta alcuni comandi show. Usare lo strumento Output Interpreter per visualizzare un'analisi dell'output del comando show.

Tunnel da hub a spoke 1

Fase 1

Hub#show crypto isakmp sa det

Codes: C - IKE configuration mode, D - Dead Peer Detection

K - Keepalives, N - NAT-traversal

T - cTCP encapsulation, X - IKE Extended Authentication

psk - Preshared key, rsig - RSA signature

renc - RSA encryption

IPv4 Crypto ISAKMP SA

C-id Local Remote I-VRF Status Encr Hash Auth DH Lifetime Cap.

1006 172.16.0.1 172.16.2.1 ACTIVE aes sha psk 2 23:54:53 C

Engine-id:Conn-id = SW:6

1005 172.16.0.1 172.16.1.1 ACTIVE aes sha psk 2 23:02:14 C

Engine-id:Conn-id = SW:5

IPv6 Crypto ISAKMP SA

Fase 2

I proxy qui sono per any/any e ciò implica che il traffico in uscita da Virtual Access 1 verrà crittografato e inviato alla versione 172.16.1.1.

Hub#show crypto ipsec sa peer 172.16.1.1 detail

interface: Virtual-Access1

Crypto map tag: Virtual-Access1-head-0, local addr 172.16.0.1

protected vrf: (none)

local ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

remote ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

current_peer 172.16.1.1 port 500

PERMIT, flags={origin_is_acl,}

#pkts encaps: 776, #pkts encrypt: 776, #pkts digest: 776

#pkts decaps: 771, #pkts decrypt: 771, #pkts verify: 771

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#pkts no sa (send) 0, #pkts invalid sa (rcv) 0

#pkts encaps failed (send) 0, #pkts decaps failed (rcv) 0

#pkts invalid prot (recv) 0, #pkts verify failed: 0

#pkts invalid identity (recv) 0, #pkts invalid len (rcv) 0

#pkts replay rollover (send): 0, #pkts replay rollover (rcv) 0

##pkts replay failed (rcv): 0

#pkts tagged (send): 0, #pkts untagged (rcv): 0

#pkts not tagged (send): 0, #pkts not untagged (rcv): 0

#pkts internal err (send): 0, #pkts internal err (recv) 0

local crypto endpt.: 172.16.0.1, remote crypto endpt.: 172.16.1.1

plaintext mtu 1438, path mtu 1500, ip mtu 1500, ip mtu idb Ethernet0/0

current outbound spi: 0x9159A91E(2438572318)

PFS (Y/N): N, DH group: none

inbound esp sas:

spi: 0xB82853D4(3089650644)

transform: esp-aes esp-sha-hmac ,

in use settings ={Tunnel, }

conn id: 13, flow_id: SW:13, sibling_flags 80000040, crypto map:

Virtual-Access1-head-0

sa timing: remaining key lifetime (k/sec): (4342983/3529)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE(ACTIVE)

inbound ah sas:

inbound pcp sas:

outbound esp sas:

spi: 0x9159A91E(2438572318)

transform: esp-aes esp-sha-hmac ,

in use settings ={Tunnel, }

conn id: 14, flow_id: SW:14, sibling_flags 80000040, crypto map:

Virtual-Access1-head-0

sa timing: remaining key lifetime (k/sec): (4342983/3529)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE(ACTIVE)

outbound ah sas:

outbound pcp sas:

EIGRP

Hub#show ip eigrp neighbors

EIGRP-IPv4 Neighbors for AS(1)

H Address Interface Hold Uptime SRTT RTO Q Seq

(sec) (ms) Cnt Num

0 172.16.1.1 Vi1 13 00:59:28 31 1398 0 3

Raggio 1

Fase 1

Spoke1#show cry is sa det

Codes: C - IKE configuration mode, D - Dead Peer Detection

K - Keepalives, N - NAT-traversal

T - cTCP encapsulation, X - IKE Extended Authentication

psk - Preshared key, rsig - RSA signature

renc - RSA encryption

IPv4 Crypto ISAKMP SA

C-id Local Remote I-VRF Status Encr Hash Auth DH Lifetime Cap.

1005 172.16.1.1 172.16.0.1 ACTIVE aes sha psk 2 22:57:07 C

Engine-id:Conn-id = SW:5

IPv6 Crypto ISAKMP SA

Fase 2

Spoke1#show crypto ipsec sa detail

interface: Virtual-Access1

Crypto map tag: Virtual-Access1-head-0, local addr 172.16.1.1

protected vrf: (none)

local ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

remote ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

current_peer 172.16.0.1 port 500

PERMIT, flags={origin_is_acl,}

#pkts encaps: 821, #pkts encrypt: 821, #pkts digest: 821

#pkts decaps: 826, #pkts decrypt: 826, #pkts verify: 826

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#pkts no sa (send) 0, #pkts invalid sa (rcv) 0

#pkts encaps failed (send) 0, #pkts decaps failed (rcv) 0

#pkts invalid prot (recv) 0, #pkts verify failed: 0

#pkts invalid identity (recv) 0, #pkts invalid len (rcv) 0

#pkts replay rollover (send): 0, #pkts replay rollover (rcv) 0

##pkts replay failed (rcv): 0

#pkts tagged (send): 0, #pkts untagged (rcv): 0

#pkts not tagged (send): 0, #pkts not untagged (rcv): 0

#pkts internal err (send): 0, #pkts internal err (recv) 0

local crypto endpt.: 172.16.1.1, remote crypto endpt.: 172.16.0.1

plaintext mtu 1438, path mtu 1500, ip mtu 1500, ip mtu idb Ethernet0/0

current outbound spi: 0xB82853D4(3089650644)

PFS (Y/N): N, DH group: none

inbound esp sas:

spi: 0x9159A91E(2438572318)

transform: esp-aes esp-sha-hmac ,

in use settings ={Tunnel, }

conn id: 11, flow_id: SW:11, sibling_flags 80004040, crypto map:

Virtual-Access1-head-0

sa timing: remaining key lifetime (k/sec): (4354968/3290)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE(ACTIVE)

inbound ah sas:

inbound pcp sas:

outbound esp sas:

spi: 0xB82853D4(3089650644)

transform: esp-aes esp-sha-hmac ,

in use settings ={Tunnel, }

conn id: 12, flow_id: SW:12, sibling_flags 80004040, crypto map:

Virtual-Access1-head-0

sa timing: remaining key lifetime (k/sec): (4354968/3290)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE(ACTIVE)

outbound ah sas:

outbound pcp sas:

EZVPN

Spoke1#show crypto ipsec client ezvpn

Easy VPN Remote Phase: 8

Tunnel name : En-EzVpn

Inside interface list: Loopback0

Outside interface: Virtual-Access1 (bound to Ethernet0/0)

Current State: IPSEC_ACTIVE

Last Event: SOCKET_UP

Save Password: Disallowed

Current EzVPN Peer: 172.16.0.1

Routing - EIGRP

In Spoke 2 i proxy sono tali che tutto il traffico che esce dall'interfaccia di accesso virtuale verrà crittografato. Finché esiste un percorso che indica quell'interfaccia per una rete, il traffico verrà crittografato:

Spoke1#ping 192.168.0.1 source loopback 1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.0.1, timeout is 2 seconds:

Packet sent with a source address of 192.168.1.1

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 4/5/6 ms

Spoke1#ping 192.168.0.1 source loopback 0

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.0.1, timeout is 2 seconds:

Packet sent with a source address of 10.0.1.1

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 4/4/5 ms

Spoke1# sh ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, H - NHRP, l - LISP

a - application route

+ - replicated route, % - next hop override

Gateway of last resort is 172.16.1.100 to network 0.0.0.0

S* 0.0.0.0/0 [1/0] via 172.16.1.100

[1/0] via 0.0.0.0, Virtual-Access1

10.0.0.0/32 is subnetted, 2 subnets

D 10.0.0.1 [90/27008000] via 10.0.0.1, 01:16:15, Virtual-Access1

C 10.0.1.1 is directly connected, Loopback0

172.16.0.0/16 is variably subnetted, 3 subnets, 2 masks

S 172.16.0.1/32 [1/0] via 172.16.1.100

C 172.16.1.0/24 is directly connected, Ethernet0/0

L 172.16.1.1/32 is directly connected, Ethernet0/0

192.168.0.0/32 is subnetted, 1 subnets

D 192.168.0.1 [90/27008000] via 10.0.0.1, 01:16:15, Virtual-Access1

192.168.1.0/32 is subnetted, 1 subnets

C 192.168.1.1 is directly connected, Loopback1

Spoke1#

Tunnel da hub a spoke 2

Fase 1

Hub#show crypto isakmp sa det

Codes: C - IKE configuration mode, D - Dead Peer Detection

K - Keepalives, N - NAT-traversal

T - cTCP encapsulation, X - IKE Extended Authentication

psk - Preshared key, rsig - RSA signature

renc - RSA encryption

IPv4 Crypto ISAKMP SA

C-id Local Remote I-VRF Status Encr Hash Auth DH Lifetime Cap.

1006 172.16.0.1 172.16.2.1 ACTIVE aes sha psk 2 23:54:53 C

Engine-id:Conn-id = SW:6

1005 172.16.0.1 172.16.1.1 ACTIVE aes sha psk 2 23:02:14 C

Engine-id:Conn-id = SW:5

IPv6 Crypto ISAKMP SA

Fase 2

Nell'esempio non viene usato un ACL con tunnel suddiviso nella configurazione client sull'hub. Pertanto, i proxy che si formano sullo spoke sono per qualsiasi rete "interna" EzVPN sullo spoke a qualsiasi rete. Fondamentalmente, sull'hub, tutto il traffico destinato a una delle reti "interne" allo spoke verrà criptato e inviato a 172.16.2.1.

Hub#show crypto ipsec sa peer 172.16.2.1 detail

interface: Virtual-Access2

Crypto map tag: Virtual-Access2-head-0, local addr 172.16.0.1

protected vrf: (none)

local ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

remote ident (addr/mask/prot/port): (10.0.2.1/255.255.255.255/0/0)

current_peer 172.16.2.1 port 500

PERMIT, flags={origin_is_acl,}

#pkts encaps: 15, #pkts encrypt: 15, #pkts digest: 15

#pkts decaps: 15, #pkts decrypt: 15, #pkts verify: 15

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#pkts no sa (send) 0, #pkts invalid sa (rcv) 0

#pkts encaps failed (send) 0, #pkts decaps failed (rcv) 0

#pkts invalid prot (recv) 0, #pkts verify failed: 0

#pkts invalid identity (recv) 0, #pkts invalid len (rcv) 0

#pkts replay rollover (send): 0, #pkts replay rollover (rcv) 0

##pkts replay failed (rcv): 0

#pkts tagged (send): 0, #pkts untagged (rcv): 0

#pkts not tagged (send): 0, #pkts not untagged (rcv): 0

#pkts internal err (send): 0, #pkts internal err (recv) 0

local crypto endpt.: 172.16.0.1, remote crypto endpt.: 172.16.2.1

plaintext mtu 1438, path mtu 1500, ip mtu 1500, ip mtu idb Ethernet0/0

current outbound spi: 0x166CAC10(376220688)

PFS (Y/N): N, DH group: none

inbound esp sas:

spi: 0x8525868A(2233829002)

transform: esp-aes esp-sha-hmac ,

in use settings ={Tunnel, }

conn id: 11, flow_id: SW:11, sibling_flags 80000040, crypto map:

Virtual-Access2-head-0

sa timing: remaining key lifetime (k/sec): (4217845/1850)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE(ACTIVE)

inbound ah sas:

inbound pcp sas:

outbound esp sas:

spi: 0x166CAC10(376220688)

transform: esp-aes esp-sha-hmac ,

in use settings ={Tunnel, }

conn id: 12, flow_id: SW:12, sibling_flags 80000040, crypto map:

Virtual-Access2-head-0

sa timing: remaining key lifetime (k/sec): (4217845/1850)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE(ACTIVE)

outbound ah sas:

outbound pcp sas:

Raggio 2

Fase 1

Spoke2#show crypto isakmp sa

IPv4 Crypto ISAKMP SA

dst src state conn-id status

172.16.0.1 172.16.2.1 QM_IDLE 1001 ACTIVE

IPv6 Crypto ISAKMP SA

Fase 2

Spoke2#show crypto ipsec sa detail

interface: Ethernet0/0

Crypto map tag: Ethernet0/0-head-0, local addr 172.16.2.1

protected vrf: (none)

local ident (addr/mask/prot/port): (10.0.2.1/255.255.255.255/0/0)

remote ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

current_peer 172.16.0.1 port 500

PERMIT, flags={origin_is_acl,}

#pkts encaps: 5, #pkts encrypt: 5, #pkts digest: 5

#pkts decaps: 5, #pkts decrypt: 5, #pkts verify: 5

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#pkts no sa (send) 0, #pkts invalid sa (rcv) 0

#pkts encaps failed (send) 0, #pkts decaps failed (rcv) 0

#pkts invalid prot (recv) 0, #pkts verify failed: 0

#pkts invalid identity (recv) 0, #pkts invalid len (rcv) 0

#pkts replay rollover (send): 0, #pkts replay rollover (rcv) 0

##pkts replay failed (rcv): 0

#pkts tagged (send): 0, #pkts untagged (rcv): 0

#pkts not tagged (send): 0, #pkts not untagged (rcv): 0

#pkts internal err (send): 0, #pkts internal err (recv) 0

local crypto endpt.: 172.16.2.1, remote crypto endpt.: 172.16.0.1

plaintext mtu 1438, path mtu 1500, ip mtu 1500, ip mtu idb Ethernet0/0

current outbound spi: 0x8525868A(2233829002)

PFS (Y/N): N, DH group: none

inbound esp sas:

spi: 0x166CAC10(376220688)

transform: esp-aes esp-sha-hmac ,

in use settings ={Tunnel, }

conn id: 1, flow_id: SW:1, sibling_flags 80004040, crypto map:

Ethernet0/0-head-0

sa timing: remaining key lifetime (k/sec): (4336232/2830)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE(ACTIVE)

inbound ah sas:

inbound pcp sas:

outbound esp sas:

spi: 0x8525868A(2233829002)

transform: esp-aes esp-sha-hmac ,

in use settings ={Tunnel, }

conn id: 2, flow_id: SW:2, sibling_flags 80004040, crypto map:

Ethernet0/0-head-0

sa timing: remaining key lifetime (k/sec): (4336232/2830)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE(ACTIVE)

outbound ah sas:

outbound pcp sas:

EZVPN

Spoke2#show crypto ipsec client ezvpn

Easy VPN Remote Phase: 8

Tunnel name : Leg-Ezvpn

Inside interface list: Loopback0

Outside interface: Ethernet0/0

Current State: IPSEC_ACTIVE

Last Event: SOCKET_UP

Save Password: Disallowed

Current EzVPN Peer: 172.16.0.1

Routing - Statico

A differenza del spoke 1, il spoke 2 deve avere percorsi statici o utilizzare l'RRI (Reverse Route Injection) per immettere percorsi in modo da indicare al spoke quale traffico deve essere crittografato e quali no. Nell'esempio, solo il traffico proveniente dal loopback 0 viene crittografato in base ai proxy e al routing.

Spoke2#ping 192.168.0.1 source loopback 1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.0.1, timeout is 2 seconds:

Packet sent with a source address of 192.168.2.1

.....

Success rate is 0 percent (0/5)

Spoke2#ping 192.168.0.1 source loopback 0

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.0.1, timeout is 2 seconds:

Packet sent with a source address of 10.0.2.1

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 5/5/7 ms

Spoke2#sh ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, H - NHRP, l - LISP

a - application route

+ - replicated route, % - next hop override

Gateway of last resort is 172.16.2.100 to network 0.0.0.0

S* 0.0.0.0/0 [1/0] via 172.16.2.100

10.0.0.0/32 is subnetted, 1 subnets

C 10.0.2.1 is directly connected, Loopback0

172.16.0.0/16 is variably subnetted, 2 subnets, 2 masks

C 172.16.2.0/24 is directly connected, Ethernet0/0

L 172.16.2.1/32 is directly connected, Ethernet0/0

192.168.2.0/32 is subnetted, 1 subnets

C 192.168.2.1 is directly connected, Loopback1

Risoluzione dei problemi

Le informazioni contenute in questa sezione permettono di risolvere i problemi relativi alla configurazione.

Comandi hub

debug crypto ipsec: visualizza le negoziazioni IPsec della fase 2.

debug crypto isakmp: visualizza le negoziazioni ISAKMP della fase 1.

Comandi spoke

debug crypto ipsec: visualizza le negoziazioni IPsec della fase 2.

debug crypto isakmp: visualizza le negoziazioni ISAKMP della fase 1.

- debug crypto ipsec client ezvpn: visualizza i debug di EzVPN.

Feedback

Feedback