Configurare LDAP in UCS Manager

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

Questo documento descrive la configurazione per l'accesso remoto al server con il protocollo LDAP Unified Computing System Manager Domain (UCSM).

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

Unified Computing System Manager Domain (UCSM)- Autenticazione locale e remota

Lightweight Directory Access Protocol (LDAP)Microsoft Active Directory (MS-AD)

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

Cisco UCS 6454 Fabric Interconnect- UCSM versione 4.0(4k)

Microsoft Active Directory (MS-AD)

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

Lightweight Directory Access Protocol (LDAP) è uno dei protocolli di base sviluppati per i servizi di directory che gestisce in modo sicuro gli utenti e i relativi diritti di accesso alle risorse IT.

La maggior parte dei servizi di directory utilizza ancora il protocollo LDAP, anche se può utilizzare anche protocolli aggiuntivi come Kerberos, SAML, RADIUS, SMB, Oauth e altri.

Configurazione

Operazioni preliminari

AccediCisco UCS Manager GUIcome utente amministrativo.

Crea un dominio di autenticazione locale

Passaggio 1. Nella scheda Navigation fare clic sul pulsante Admin scheda.

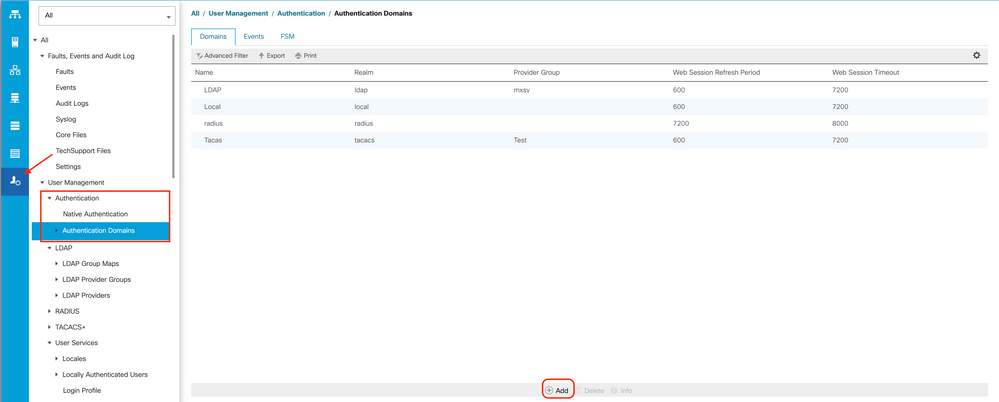

Passaggio 2. Nella scheda Admin , espandere All > User Management > Authentication

Passaggio 3. Clic con il pulsante destro del mouse Authentication Domains e selezionare Create a Domain.

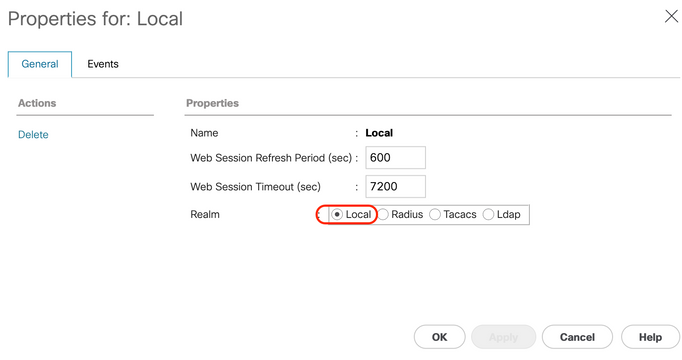

Passaggio 4. Per il Name campo, tipo Local.

Passaggio 5. Per il Realm, fare clic sul pulsante Local pulsante di opzione.

Passaggio 6. Fare clic su OK.

Crea un provider LDAP

In questa configurazione di esempio non è inclusa la procedura per configurare LDAP con SSL.

Passaggio 1.Nella scheda Navigation fare clic sul pulsante Admin scheda.

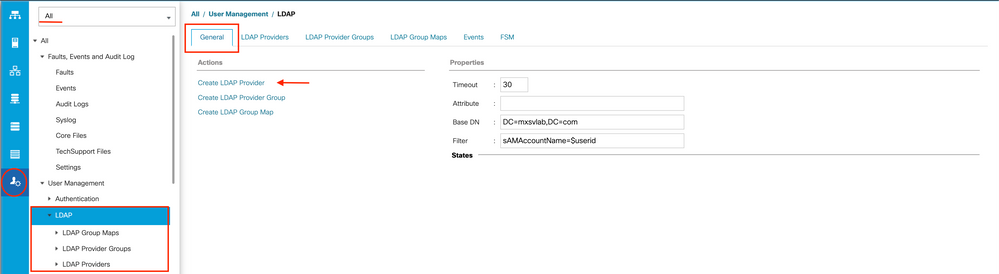

Passaggio 2. Nella scheda Admin , espandere All > User Management > LDAP.

Passaggio 3. Nella scheda Work fare clic sul pulsante General scheda.

Passaggio 4. Nella scheda Actions fare clic su Create LDAP Provider

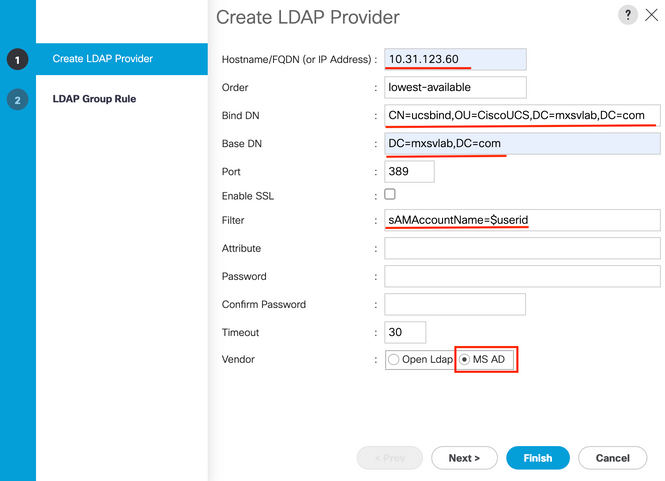

Passaggio 5. Nella scheda Create LDAP Provider della procedura guidata, immettere le informazioni appropriate:

- Nella scheda

Hostnamedigitare l'indirizzo IP o il nome host del server AD. - Nella scheda

Order, accettare illowest-availablepredefinito. - Nella scheda

BindDNcopiare e incollare BindDN dalla configurazione AD.

Per questa configurazione di esempio, il valore BindDN è CN=ucsbind,OU=CiscoUCS,DC=mxsvlab,DC=com.

- Nella scheda

BaseDNcopiare e incollare il nome distinto base dalla configurazione AD.

Per questa configurazione di esempio, il valore BaseDN è DC=mxsvlab,DC=com.

- Lasciare

Enable SSLdeselezionata. - Nella scheda

Portaccettare il valore predefinito 389. - Nella scheda

Filter, copiare e incollare l'attributo di filtro dalla configurazione AD.

Cisco UCS utilizza il valore del filtro per determinare se il nome utente (fornito nella schermata di accesso da Cisco UCS Manager) è in Active Directory.

Per questa configurazione di esempio, il valore del filtro è sAMAccountName=$userid, dove $useridis user name per accedere al Cisco UCS Manager schermata di accesso.

- Lasciare

Attributecampo vuoto. - Nella scheda

Passworddigitare la password per l'account ucsbind configurato in Active Directory.

Se è necessario tornare al Create LDAP Provider wizard per reimpostare la password, non generare alcun avviso se il campo della password è vuoto.

OSPF (Open Shortest Path First) Set: yes il messaggio visualizzato accanto al campo della password indica che è stata impostata una password.

- Nella scheda

Confirm Passworddigitare nuovamente la password per l'account ucsbind configurato in AD. - Nella scheda

Timeout, accettare il 30 valore predefinito. - Nella scheda

Vendor, selezionare il pulsante di opzione per MS-ADfor Microsoft Active Directory.

Passaggio 6. Fare clic su Next

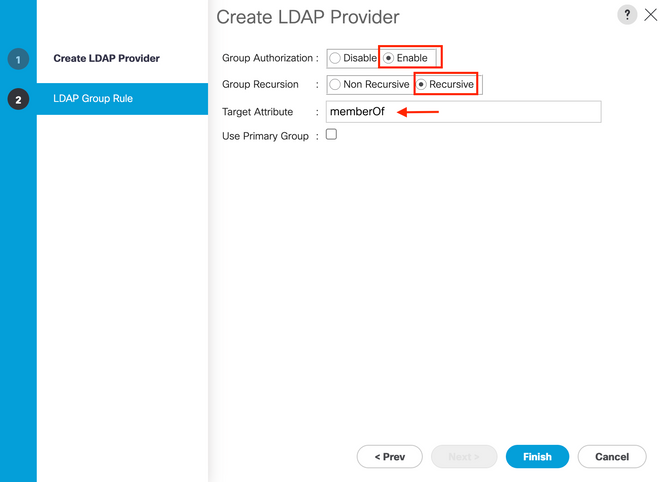

Configurazione regola gruppo LDAP

Passaggio 1. Nella schedaLDAP Group Rule della procedura guidata, completare i campi seguenti:

- Per il

Group Authenticationfare clic sul pulsanteEnablepulsante di opzione. - Per il

Group Recursionfare clic sul pulsanteRecursivepulsante di opzione.In questo modo il sistema può continuare la ricerca verso il basso, livello per livello, fino a trovare un utente.

Se il Group Recursion è impostato su Non-Recursive, limita UCS a una ricerca di primo livello, anche se la ricerca non individua un utente qualificato.

- Nella scheda

Target Attribute, accettare ilmemberOfpredefinito.

Passaggio 2. Fare clic su Finish.

Nota: in uno scenario reale, è molto probabile che siano presenti più provider LDAP. Per più provider LDAP, ripetere i passaggi per configurare la regola di gruppo LDAP per ogni provider LDAP. Tuttavia, in questa configurazione di esempio, esiste un solo provider LDAP, quindi questa operazione non è necessaria.

L'indirizzo IP del server AD viene visualizzato nel riquadro di spostamento sotto LDAP>LDAP Providers.

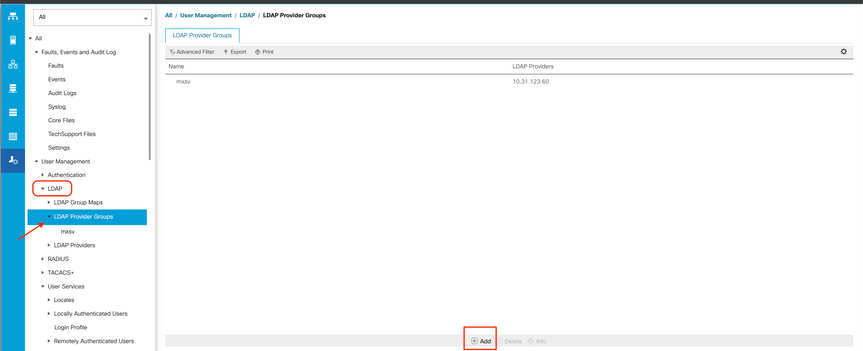

Crea un gruppo di provider LDAP

Passaggio 1. Nel riquadro di spostamento fare clic con il pulsante destro del mouse LDAP Provider Groups e selezionare Create LDAP Provider Group.

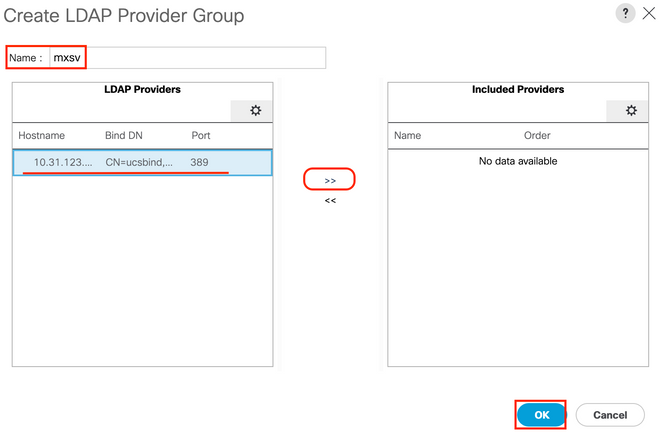

Passaggio 2. Nella scheda Create LDAP Provider Group , compilare le informazioni in modo appropriato:

- Nella scheda

Nameimmettere un nome univoco per il gruppo, ad esempioLDAP Providers. - Nella scheda

LDAP Providersscegliere l'indirizzo IP del server AD. - Fare clic sul pulsante >> per aggiungere il server AD al

Included Providerstabella.

Passaggio 3. Fare clic su OK.

Passaggio 3. Fare clic su OK.

Il gruppo di provider viene visualizzato nel LDAP Provider Groups cartella.

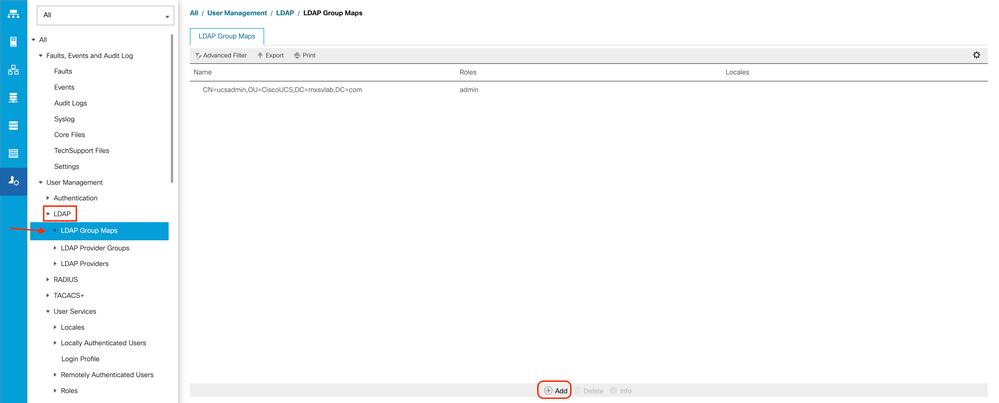

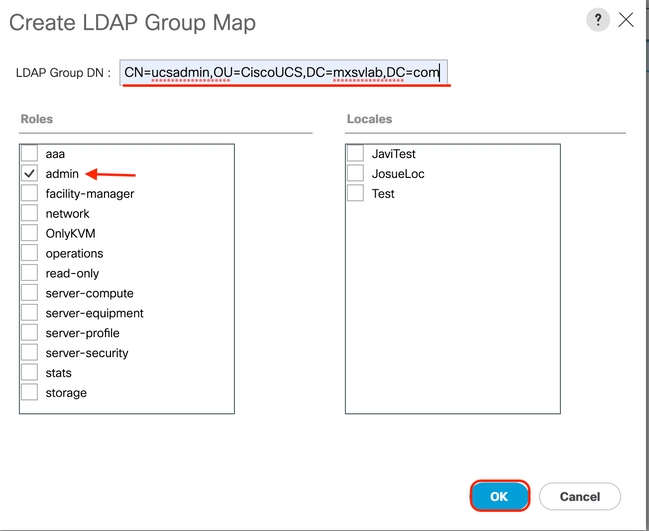

Creare una mappa di gruppo LDAP

Passaggio 1. Nel riquadro di spostamento fare clic sul pulsante Adminscheda.

Passaggio 2. Nella scheda Admin , espandere All > User Management > LDAP.

Passaggio 3. Nel riquadro di lavoro fare clic su Crea LDAP Group Map.

Passaggio 4. Nella scheda Create LDAP Group Map , compilare le informazioni in modo appropriato:

- Nella scheda

LDAP Group DNcopiare e incollare il valore presente nella sezione Configurazione server AD per il gruppo LDAP.

Il valore del DN del gruppo LDAP richiesto in questo passaggio corrisponde al nome distinto di ciascuno dei gruppi creati in Active Directory in Gruppi UCS.

Per questo motivo, il valore del DN gruppo immesso in Cisco UCS Manager deve corrispondere esattamente al valore del DN gruppo nel server AD.

In questa configurazione di esempio, questo valore è CN=ucsadmin,OU=CiscoUCS,DC=sampledesign,DC=com.

- Nella scheda

Rolesfare clic sul pulsanteAdmine fare clic su OK.

Fare clic sulla casella di controllo relativa a un ruolo per indicare che si desidera assegnare privilegi di amministratore a tutti gli utenti inclusi nella mappa del gruppo.

Passaggio 5. Creare nuove mappe di gruppi LDAP (utilizzare le informazioni registrate in precedenza da AD) per ognuno dei ruoli rimanenti nel server AD che si desidera verificare.

Successivo: creare il dominio di autenticazione LDAP.

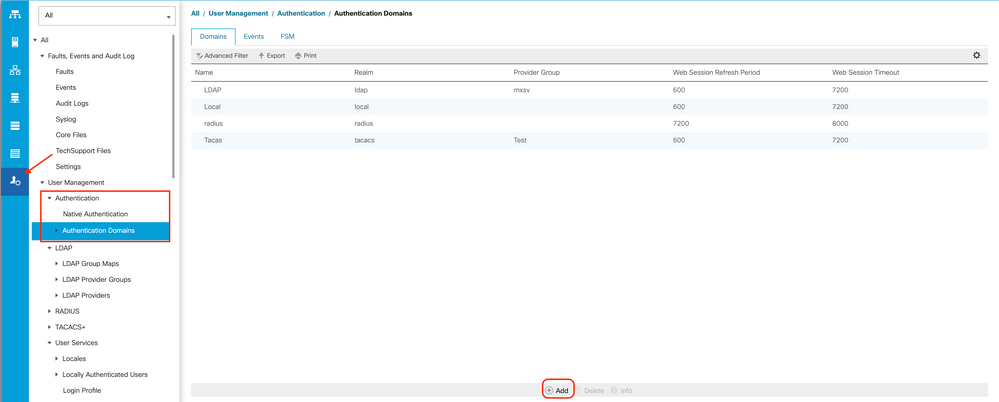

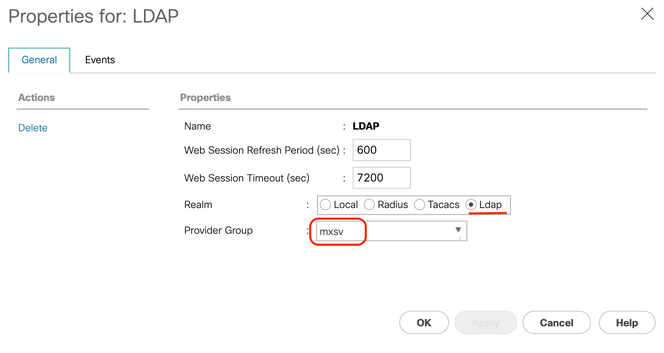

Crea un dominio di autenticazione LDAP

Passaggio 1. Nella scheda Admin , espandere All > User Management > Authentication

Passaggio 2. Clic con il pulsante destro del mouse Autenticazione Authentication Domains e selezionare Create a Domain.

Passaggio 3.Nel  Create a Domain completare il seguente passaggio:

- Nella scheda

Namedigitare un nome per il dominio, ad esempio LDAP. - Nella scheda

Realmfare clic sull'iconaLdappulsante di opzione. - Dal

Provider Groupselezionare la casella di controlloLDAP Provider Groupcreato in precedenza e fare clic su OK.

Il dominio di autenticazione viene visualizzato in Authentication Domains.

Verifica

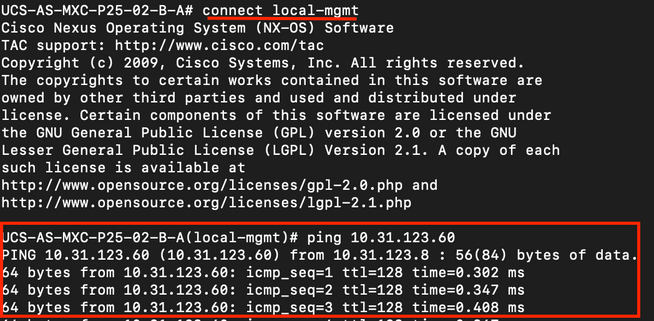

Esegui ping su LDAP Provider IP o FQDN:

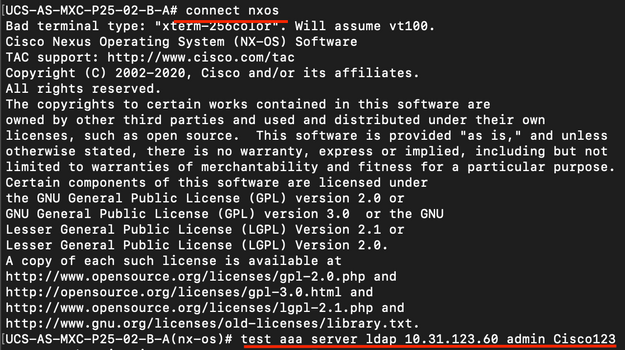

Per verificare l'autenticazione da NX-OS, utilizzare il test aaa (disponibile solo da NXOS).

Viene convalidata la configurazione del server:

ucs(nxos)# test aaa server ldap <LDAP-server-IP-address or FQDN> <username> <password>

Problemi LDAP comuni.

- Configurazione di base.

- Password o caratteri non validi.

- Porta o campo Filter errato.

- Nessuna comunicazione con il provider a causa di una regola del firewall o del proxy.

- Gli FSM non sono al 100%.

- Problemi relativi ai certificati.

Risoluzione dei problemi

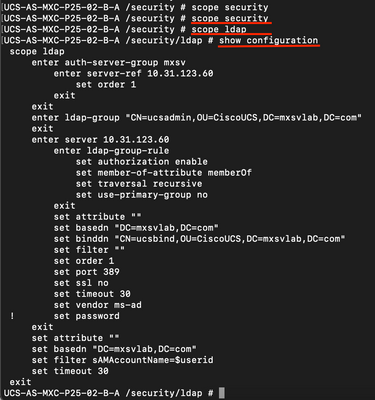

Verificare la configurazione LDAP UCSM:

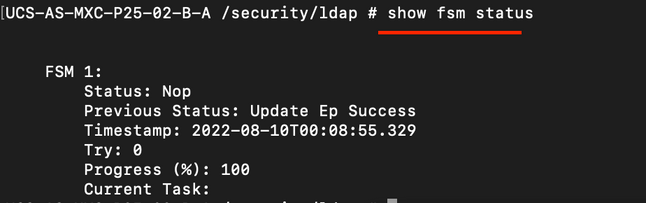

È necessario verificare che UCSM abbia implementato la configurazione correttamente perché lo stato Finite State Machine (FSM) viene visualizzato come completato al 100%.

Per verificare la configurazione dalla riga di comando del modulo UCSM:

ucs # scope security

ucs /security# scope ldap

ucs /security/ldap# show configuration

ucs /security/ldap# show fsm status

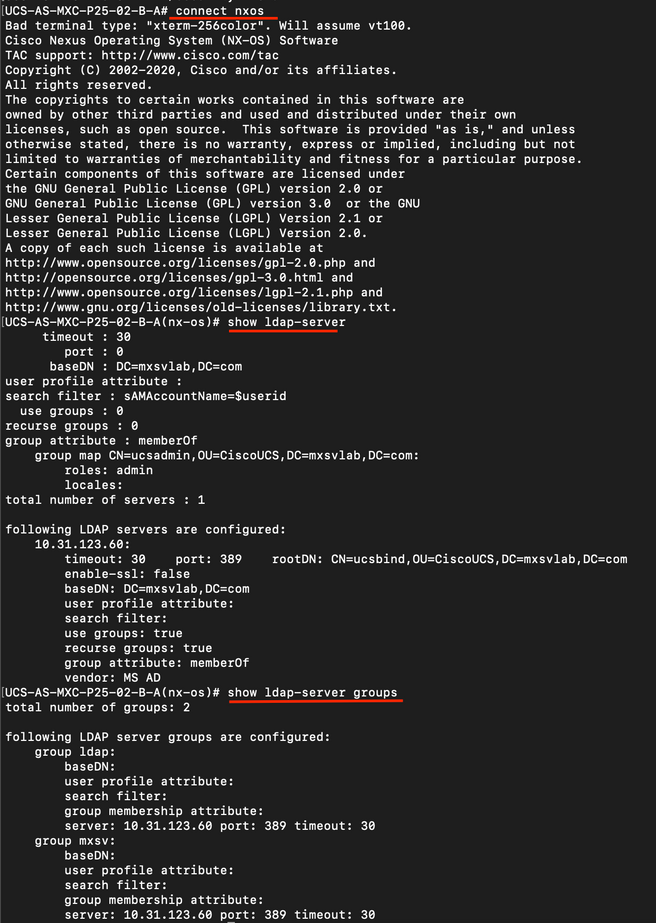

Per verificare la configurazione da NXOS:

ucs# connect nxos

ucs(nxos)# show ldap-server

ucs(nxos)# show ldap-server groups

Il metodo più efficace per visualizzare gli errori è quello di abilitare il debug. Con questo output è possibile visualizzare i gruppi, la connessione e il messaggio di errore che impedisce la comunicazione.

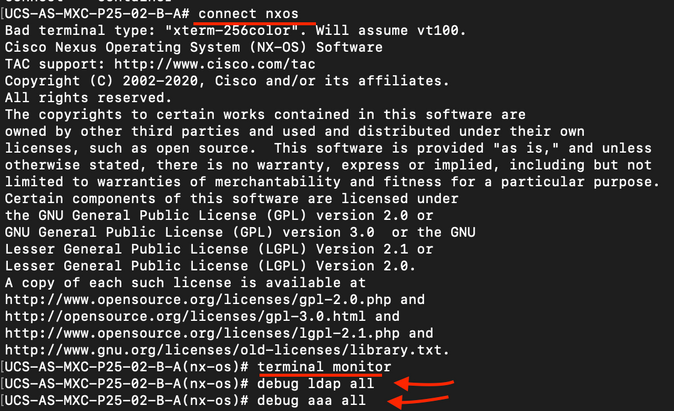

- Aprire una sessione SSH su FI e accedere come utente locale, modificare il contesto CLI di NX-OS e avviare il terminal monitor.

ucs # connect nxos

ucs(nxos)# terminal monitor

- Abilitare i flag di debug e verificare l'output della sessione SSH nel file di log.

ucs(nxos)# debug aaa all <<< not required, incase of debugging authentication problems

ucs(nxos)# debug aaa aaa-requests

ucs(nxos)# debug ldap all <<< not required, incase of debugging authentication problems.

ucs(nxos)# debug ldap aaa-request-lowlevel

ucs(nxos)# debug ldap aaa-request

- Aprire una nuova sessione GUI o CLI e tentare di accedere come utente remoto ( LDAP ).

- Dopo aver ricevuto un messaggio di accesso non riuscito, disattivare i debug.

Informazioni correlate

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

21-Sep-2022 |

Versione iniziale |

Contributo dei tecnici Cisco

- Javier Garcia

- Ana Montenegro

Feedback

Feedback