Configurazione della segnalazione SIP protetta in Contact Center Enterprise

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene descritto come proteggere la segnalazione SIP (Session Initiation Protocol) nel flusso di chiamate completo di Contact Center Enterprise (CCE).

Prerequisiti

La generazione e l'importazione di certificati non rientrano nell'ambito del presente documento, pertanto è necessario creare e importare nei rispettivi componenti certificati per Cisco Unified Communication Manager (CUCM), server di chiamata Customer Voice Portal (CVP), Cisco Virtual Voice Browser (CVB) e Cisco Unified Border Element (CUBE). Se si utilizzano certificati autofirmati, lo scambio di certificati deve essere eseguito tra componenti diversi.

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- CCE

- CVP

- CUBO

- CUCM

- CVB

Componenti usati

Le informazioni fornite in questo documento si basano sulla versione 12.6 di Package Contact Center Enterprise (PCCE), CVP, CVB e CUCM, ma sono valide anche per le versioni precedenti.

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Configurazione

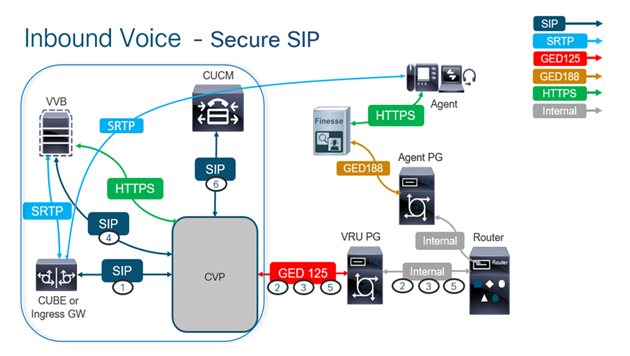

Il diagramma successivo mostra i componenti coinvolti nella segnalazione SIP nel flusso chiamate completo del contact center. Quando una chiamata vocale arriva al sistema, prima viene tramite il gateway in entrata o CUBE, quindi avviare configurazioni SIP sicure su CUBE. Quindi, configurare CVP, CVB e CUCM.

Attività 1. Configurazione protetta CUBE

In questa attività configurare CUBE per proteggere i messaggi del protocollo SIP.

Configurazioni richieste:

- Configurare un trust point predefinito per l'agente utente SIP

- Modificare i peer di composizione in modo che utilizzino TLS (Transport Layer Security)

Passaggi:

- Aprire la sessione SSH (Secure Shell) in CUBE.

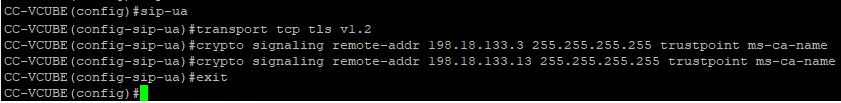

- Eseguire questi comandi per fare in modo che lo stack SIP utilizzi il certificato CA (Certification Authority) del CUBE. CUBE stabilisce una connessione SIP TLS da/a CUCM (198.18.133.3) e CVP (198.18.133.13).

conf t sip-ua transport tcp tls v1.2 crypto signaling remote-addr 198.18.133.3 255.255.255.255 trustpoint ms-ca-name crypto signaling remote-addr 198.18.133.13 255.255.255.255 trustpoint ms-ca-name exit

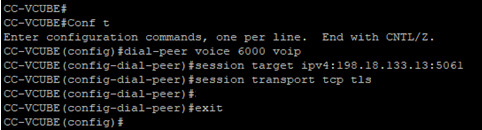

- Eseguire questi comandi per abilitare TLS sul dial peer in uscita verso CVP. Nell'esempio, il dial-peer tag 6000 viene utilizzato per indirizzare le chiamate a CVP.

Conf t dial-peer voice 6000 voip session target ipv4:198.18.133.13:5061 session transport tcp tls exit

Attività 2. Configurazione sicura CVP

In questa attività, configurare il server di chiamata CVP per proteggere i messaggi del protocollo SIP (SIP TLS).

Passaggi:

- Accedi a

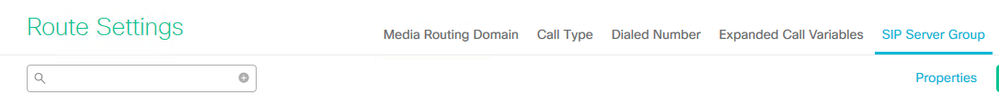

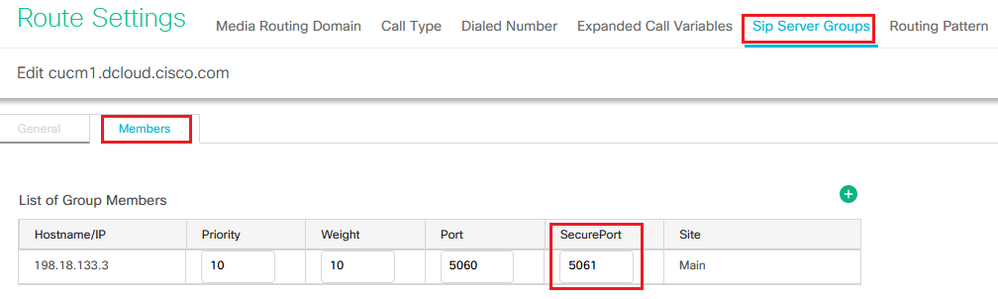

UCCE Web Administration. - Passa a

Call Settings > Route Settings > SIP Server Group.

In base alle configurazioni configurate, sono presenti gruppi di server SIP configurati per CUCM, CVB e CUBE. Per tutte le porte SIP protette, è necessario impostarle su 5061. Nell'esempio vengono utilizzati i seguenti gruppi di server SIP:

cucm1.dcloud.cisco.comper CUCMvvb1.dcloud.cisco.comper CVBcube1.dcloud.cisco.comper CUBE

- Clic

cucm1.dcloud.cisco.come quindi nellaMembersche mostra i dettagli della configurazione del gruppo di server SIP. ImpostaSecurePorta5061e fare clic suSave.

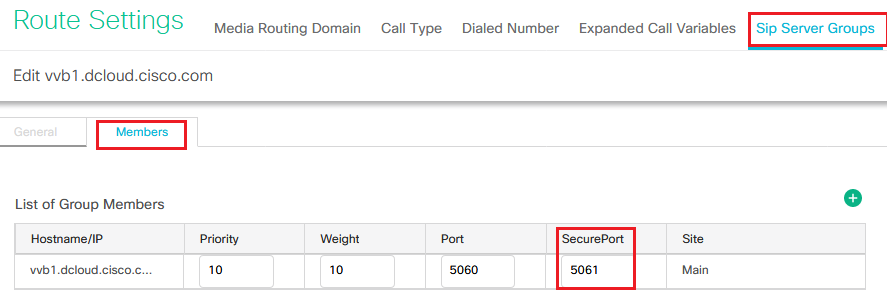

- Clic

vvb1.dcloud.cisco.come quindi nellaMembersscheda. Imposta SecurePort su5061e fare clic suSave.

Attività 3. Configurazione sicura CVB

In questa attività, configurare CVB per proteggere i messaggi del protocollo SIP (SIP TLS).

Passaggi:

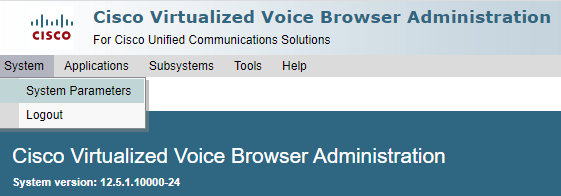

- Accedi a

Cisco VVB Administration - Passa a

System > System Parameters.

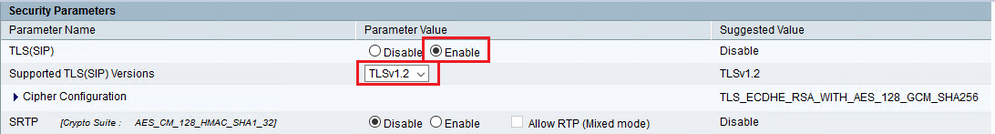

- Nella scheda

Security Parameters, scegliereEnableperTLS(SIP). MantieniSupported TLS(SIP) versioncomeTLSv1.2.

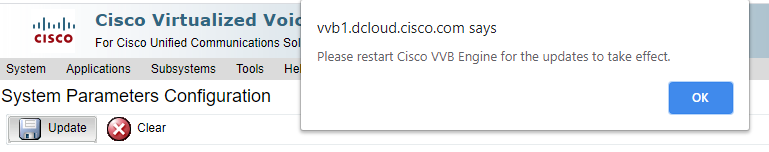

- Fare clic su Aggiorna. Clic

Okquando viene richiesto di riavviare il motore CVB.

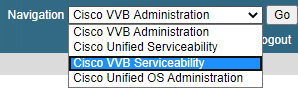

- Queste modifiche richiedono il riavvio del motore Cisco VB. Per riavviare il motore VB, passare alla sezione

Cisco VVB Serviceabilityquindi fare clic suGo.

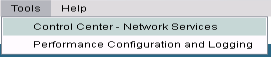

- Passa a

Tools > Control Center – Network Services.

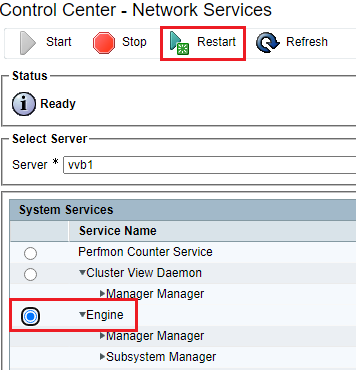

- Scegli

Enginee fare clic suRestart.

Attività 4. Configurazione sicura CUCM

Per proteggere i messaggi SIP su CUCM, effettuare le seguenti configurazioni:

- Impostare la modalità di protezione CUCM sulla modalità mista

- Configurare i profili di sicurezza trunk SIP per CUBE e CVP

- Associa profili di sicurezza trunk SIP ai rispettivi trunk SIP

- Comunicazione dei dispositivi degli agenti sicuri con CUCM

Impostare la modalità di protezione CUCM sulla modalità mista

CUCM supporta due modalità di protezione:

- Modalità non protetta (modalità predefinita)

- Modalità mista (modalità protetta)

Passaggi:

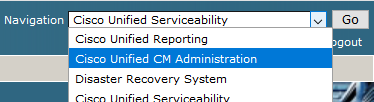

- Per impostare la modalità di protezione su Modalità mista, accedere a

Cisco Unified CM Administrationinterfaccia.

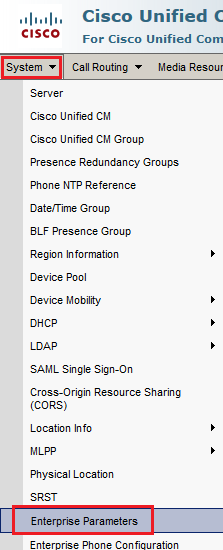

- Dopo aver eseguito correttamente l'accesso a CUCM, passare a

System > Enterprise Parameters.

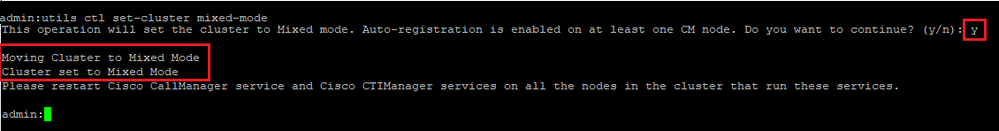

- Al di sotto del

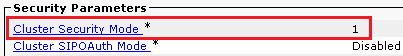

Security ParametersCluster Security Modeè impostato su0.

- Se la modalità di protezione del cluster è impostata su 0, significa che la modalità di protezione del cluster è impostata su non protetta. è necessario abilitare la modalità mista dalla CLI.

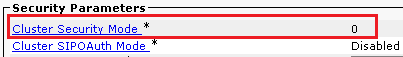

- Aprire una sessione SSH su CUCM.

- Dopo aver eseguito correttamente il login a CUCM tramite SSH, eseguire questo comando:

utils ctl set-cluster mixed-mode

- Tipo

ye fare clic su Invio quando richiesto. Con questo comando viene impostata la modalità di protezione cluster su mista.

- Per rendere effettive le modifiche, riavviare

Cisco CallManagereCisco CTIManagerservizi. - Per riavviare i servizi, spostarsi e accedere a

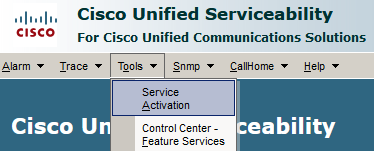

Cisco Unified Serviceability

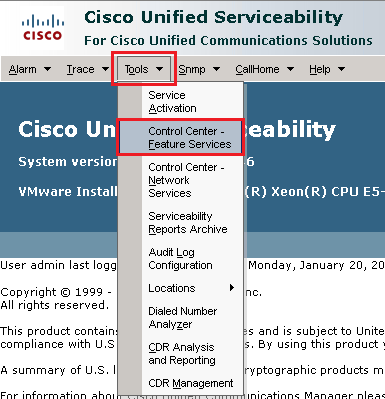

- Dopo aver eseguito correttamente l'accesso, passare a

Tools > Control Center – Feature Services.

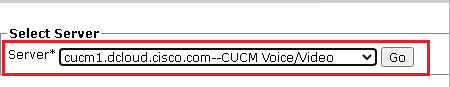

- Scegliere il server, quindi fare clic su

Go.

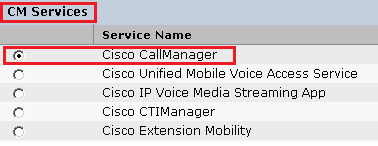

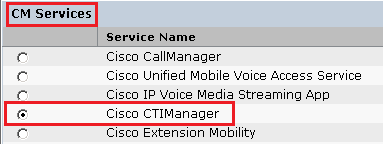

- Sotto i servizi di CM, scegliere

Cisco CallManagerRestartnella parte superiore della pagina.

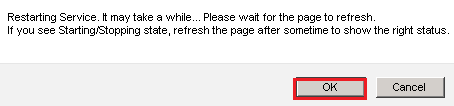

- Confermare il messaggio e fare clic su

OK. Attendere il riavvio del servizio.

- Dopo il corretto riavvio di

Cisco CallManager, scegliere CiscoCTIManagerquindi fare clic suRestartpulsante per il riavvioCisco CTIManagerservizio.

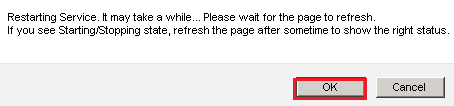

- Confermare il messaggio e fare clic su

OK. Attendere il riavvio del servizio.

- Dopo il riavvio corretto dei servizi, verificare che la modalità di protezione del cluster sia impostata sulla modalità mista, passare all'amministrazione CUCM come illustrato al passo 5, quindi controllare la

Cluster Security Mode. Ora deve essere impostato su1.

Configurare i profili di sicurezza trunk SIP per CUBE e CVP

Passaggi:

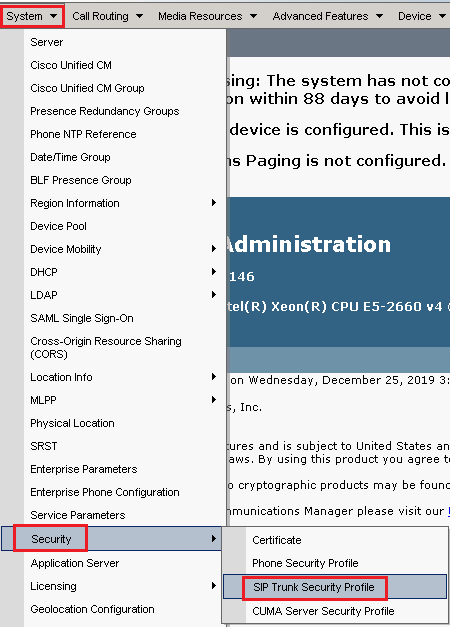

- Accedi a

CUCM administrationinterfaccia. - Dopo aver eseguito correttamente l'accesso a CUCM, passare a

System > Security > SIP Trunk Security Profile

- In alto a sinistra, fare clic su

Add Newper aggiungere un nuovo profilo.

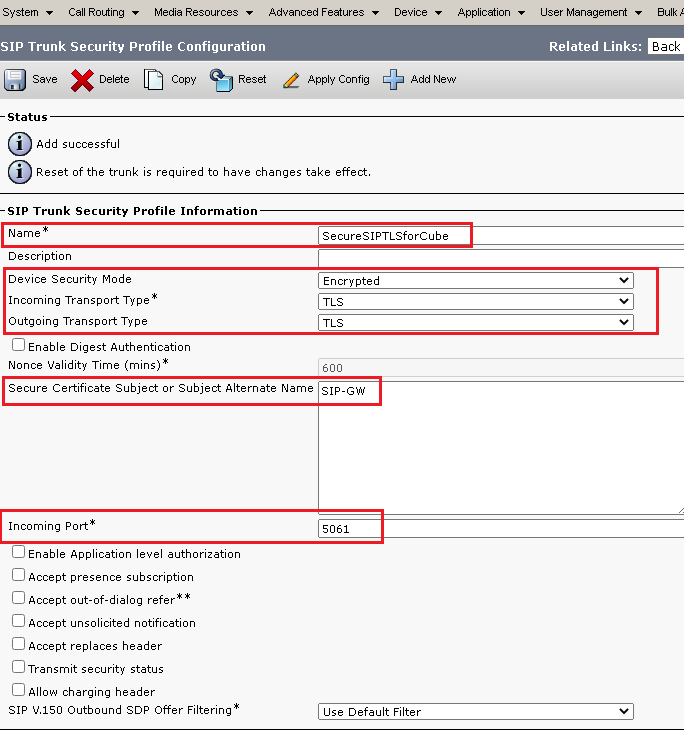

- Configurazione

SIP Trunk Security Profilecome mostrato nell'immagine, quindi fare clic suSavein basso a sinistra perSavee'.

5. Assicurarsi di impostare Secure Certificate Subject or Subject Alternate Name al nome comune (CN) del certificato CUBE in quanto deve corrispondere.

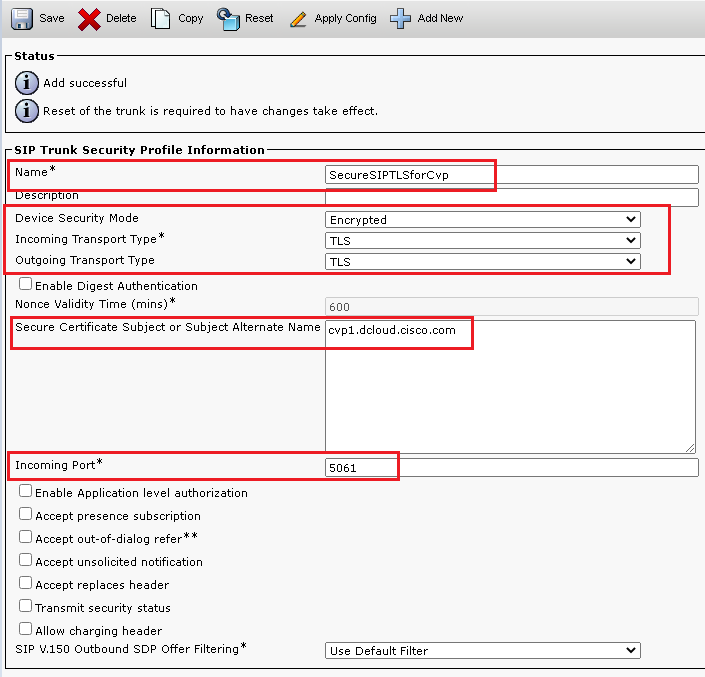

6. Fare clic su Copy e modificare il Name a SecureSipTLSforCVP e Secure Certificate Subject al CN del certificato del server di chiamata CVP come deve corrispondere. Clic Save

Associa profili di sicurezza trunk SIP ai rispettivi trunk SIP

Passaggi:

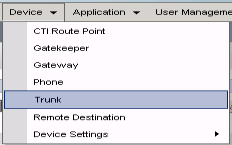

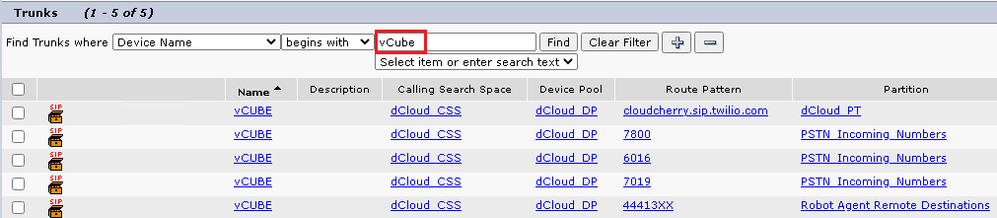

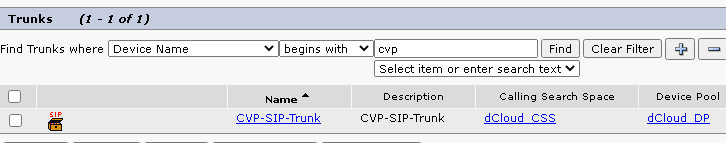

- Nella pagina Amministrazione CUCM, passare a

Device > Trunk.

- Cerca il trunk CUBE. In questo esempio, il nome del trunk CUBE è

vCube. ClicFind.

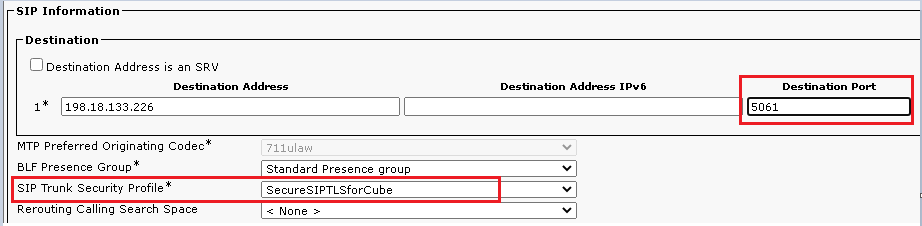

- Fare clic su vCUBE per aprire la pagina di configurazione del trunk vCUBE.

- Scorri fino a

SIP Informatione modificare laDestination Porta5061. - Cambia

SIP Trunk Security ProfileaSecureSIPTLSForCube.

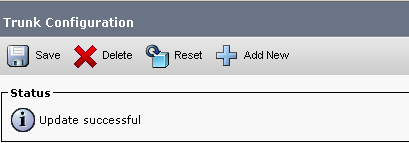

- Clic

SaveRestperSavee applicare le modifiche.

- Passa a

Device > Trunke cercare CVP trunk. In questo esempio, il nome del trunk CVP ècvp-SIP-Trunk. ClicFind.

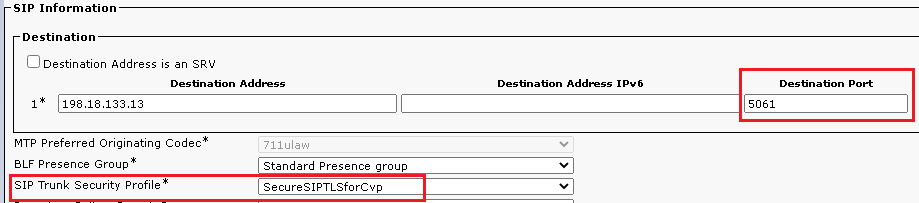

- Clic

CVP-SIP-Trunkper aprire la pagina di configurazione di CVP trunk. - Scorri fino a

SIP Informatione modificaDestination Porta5061. - Cambia

SIP Trunk Security ProfileaSecureSIPTLSForCvp.

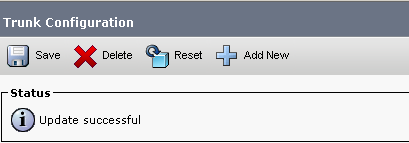

- Clic

SavequindiRestpersavee applicare le modifiche.

Comunicazione dei dispositivi degli agenti sicuri con CUCM

Per abilitare le funzionalità di protezione per un dispositivo, è necessario installare un certificato LSC (Locally Significant Certificate) e assegnare un profilo di protezione al dispositivo. Il servizio LSC possiede la chiave pubblica per l'endpoint, firmata dalla chiave privata CAPF (Certificate Authority Proxy Function). Per impostazione predefinita, non è installato sui telefoni.

Passaggi:

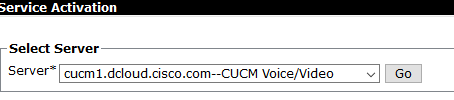

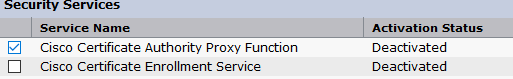

- Accedi a

Cisco Unified Serviceability Interface. - Passa a

Tools > Service Activation.

- Scegliere il server CUCM e fare clic su

Go.

- Assegno

Cisco Certificate Authority Proxy Functione fare clic suSaveper attivare il servizio. ClicOkper confermare.

- Verificare che il servizio sia attivato, quindi passare a

Cisco Unified CM Administration.

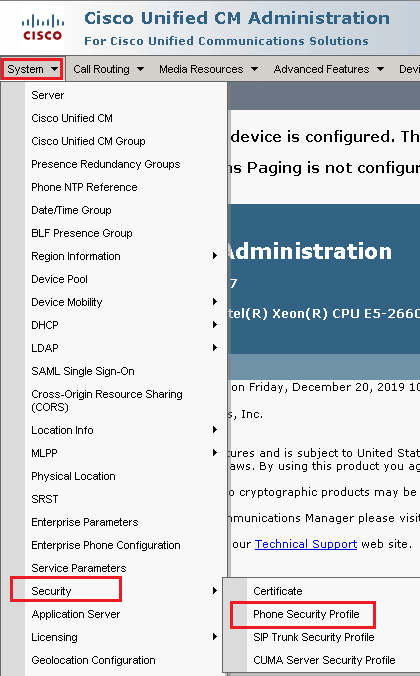

- Dopo aver eseguito correttamente l'accesso all'amministrazione CUCM, passare a

System > Security > Phone Security Profileper creare un profilo di sicurezza per il dispositivo agente.

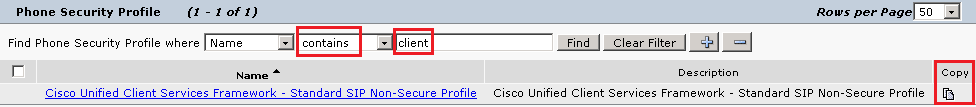

- Individuare i profili di sicurezza corrispondenti al tipo di dispositivo agente. In questo esempio, viene utilizzato un telefono fisso, quindi scegliere

Cisco Unified Client Services Framework - Standard SIP Non-Secure Profile. ClicCopy per copiare il profilo.

per copiare il profilo.

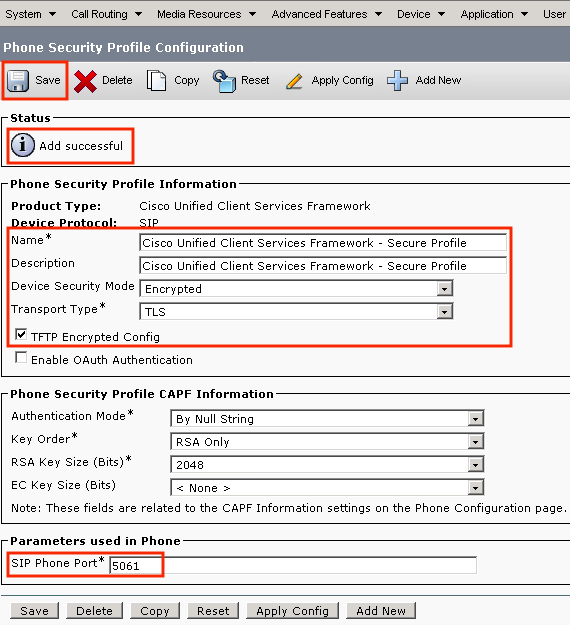

- Rinomina il profilo in

Cisco Unified Client Services Framework - Secure Profile, modificare i parametri come mostrato nell'immagine, quindi fare clic suSavein alto a sinistra nella pagina.

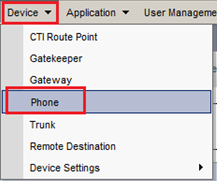

- Dopo aver creato correttamente il profilo del dispositivo telefonico, passare a

Device > Phone.

- Clic

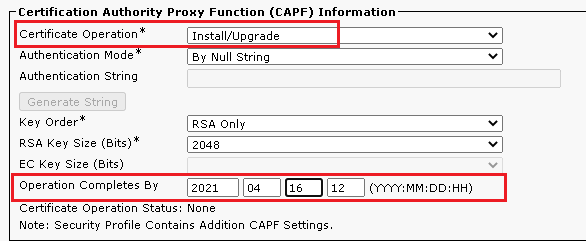

Findper elencare tutti i telefoni disponibili, fare clic su telefono agente. - Verrà visualizzata la pagina Configurazione telefono agente. Cerca

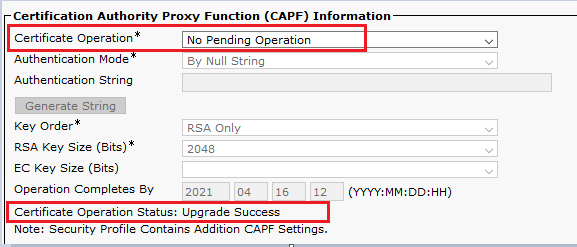

Certification Authority Proxy Function (CAPF) Informationsezione. Per installare LSC, impostareCertificate OperationaInstall/UpgradeeOperation Completes bya qualsiasi data futura.

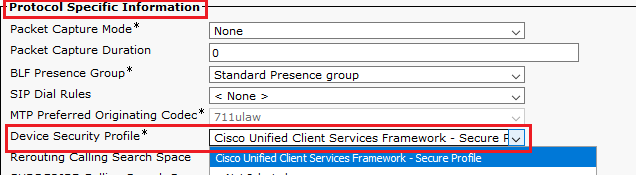

- Cerca

Protocol Specific Informationsezione. CambiaDevice Security ProfileaCisco Unified Client Services Framework – Secure Profile.

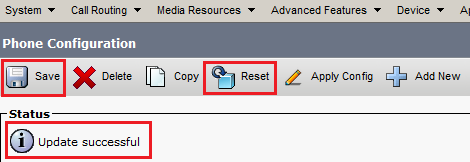

- Clic

Savein alto a sinistra nella pagina. Assicurarsi che le modifiche siano state salvate correttamente e fare clic suReset.

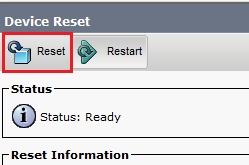

- Viene visualizzata una finestra popup, fare clic su

Resetper confermare l'azione.

- Una volta che il dispositivo agente si è registrato nuovamente con CUCM, aggiornare la pagina corrente e verificare che LSC sia installato correttamente. Assegno

Certification Authority Proxy Function (CAPF) Informationsezione,Certificate Operationdeve essere impostato suNo Pending Operation,eCertificate Operation Statusè impostato suUpgrade Success.

- Fare riferimento alla sezione Passi. 7-13 per proteggere altri agenti e dispositivi che si desidera utilizzare per proteggere il SIP con CUCM.

Verifica

Per verificare che la segnalazione SIP sia protetta correttamente, procedere come segue:

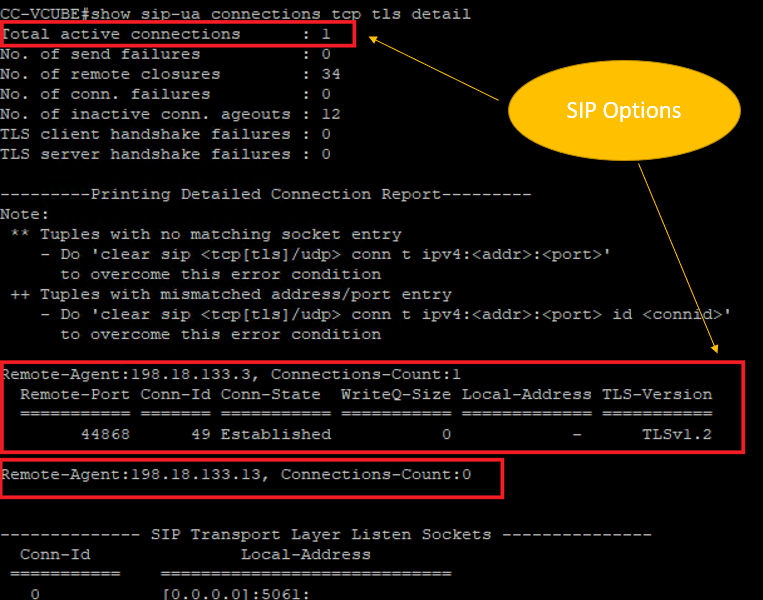

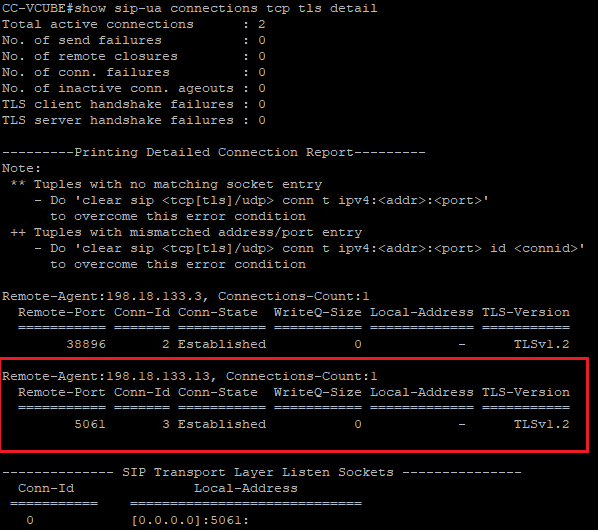

- Aprire la sessione SSH su vCUBE, eseguire il comando

show sip-ua connections tcp tls detaile confermare che al momento non vi è alcuna connessione TLS stabilita con CVP (198.18.133.13).

Nota: al momento, solo una sessione TLS attiva con CUCM, per le opzioni SIP è abilitata su CUCM (198.18.13.3). Se non è attivata alcuna opzione SIP, non esiste alcuna connessione SIP TLS.

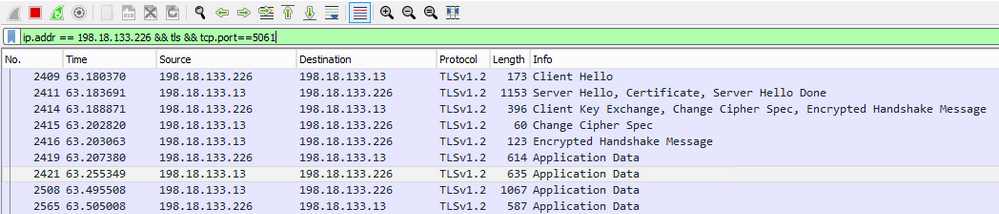

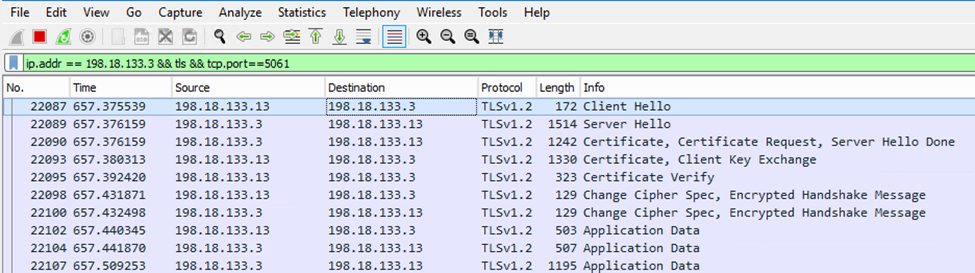

- Accedere a CVP e avviare Wireshark.

- Effettua una chiamata di prova al numero del contact center.

- Passare alla sessione CVP; su Wireshark, eseguire questo filtro per controllare la segnalazione SIP con CUBE:

ip.addr == 198.18.133.226 && tls && tcp.port==5061

Verifica: la connessione SIP over TLS è stata stabilita? In caso affermativo, l'output conferma che i segnali SIP tra CVP e CUBE sono protetti.

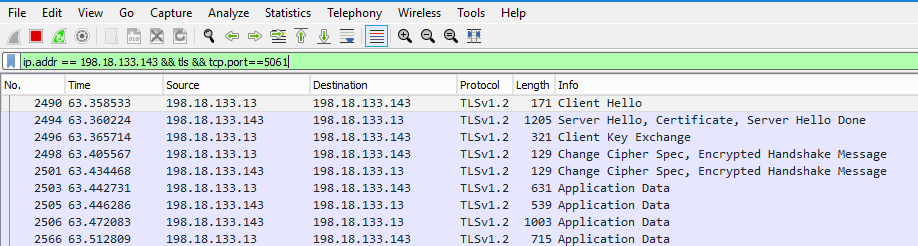

5. Controllare la connessione SIP TLS tra CVP e CVB. Nella stessa sessione di Wireshark, eseguire questo filtro:

ip.addr == 198.18.133.143 && tls && tcp.port==5061

Verifica: la connessione SIP over TLS è stata stabilita? In caso affermativo, l'uscita conferma che i segnali SIP tra CVP e CVB sono protetti.

6. È inoltre possibile verificare la connessione SIP TLS con CVP da CUBE. Passare alla sessione SSH vCUBE ed eseguire questo comando per controllare i segnali sip sicuri:show sip-ua connections tcp tls detail

Verifica: la connessione SIP over TLS è stabilita con CVP? In caso affermativo, l'output conferma che i segnali SIP tra CVP e CUBE sono protetti.

7. Al momento, la chiamata è attiva e si ascolta Music on Hold (MOH) poiché non è disponibile alcun agente per rispondere alla chiamata.

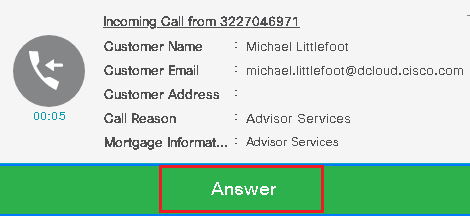

8. Rendere disponibile l'agente per rispondere alla chiamata.

.

9. L'agente viene riservato e la chiamata viene indirizzata a lui/lei. Clic Answer per rispondere alla chiamata.

10. La chiamata si connette all'agente.

11. Per verificare i segnali SIP tra CVP e CUCM, passare alla sessione CVP ed eseguire questo filtro in Wireshark:ip.addr == 198.18.133.3 && tls && tcp.port==5061

Controllare: tutte le comunicazioni SIP con CUCM (198.18.133.3) over TLS? In caso affermativo, l'output conferma che i segnali SIP tra CVP e CUCM sono protetti.

Risoluzione dei problemi

Se TLS non viene stabilito, eseguire questi comandi su CUBE per abilitare il debug TLS alla risoluzione dei problemi:

Debug ssl openssl errorsDebug ssl openssl msgDebug ssl openssl states

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

23-Nov-2022 |

Versione iniziale |

Contributo dei tecnici Cisco

- Mohamed MohassebTecnico di consulenza

Feedback

Feedback