Introduzione

In questo documento vengono descritti i più recenti miglioramenti apportati alla sicurezza con Unified Contact Center Enterprise (UCCE) 12.5.

Prerequisiti

- UCCE

- Apri SSL (Secure Sockets Layer)

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- UCCE 12.5

- OpenSSL (64 bit) per Windows

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

Cisco Security Control Framework (SCF): Collaboration Security Control Framework fornisce le linee guida di progettazione e implementazione per la creazione di infrastrutture di collaborazione sicure e affidabili. Queste infrastrutture sono resistenti sia alle forme di attacco conosciute che a quelle nuove. Guida di riferimento alla sicurezza per Cisco Unified ICM/Contact Center Enterprise, versione 12.5 .

Nell'ambito dell'impegno di Cisco per il SCF, sono stati aggiunti ulteriori miglioramenti alla sicurezza per UCCE 12.5. Nel presente documento vengono descritti tali miglioramenti.

Verifica dell'ISO scaricato

Per convalidare l'ISO scaricato firmato da Cisco e accertarsi che sia autorizzato, i passaggi sono:

1. Scaricare e installare OpenSSL. Cercare software "openssl softpedia".

2. Confermare il percorso (impostazione predefinita, ma comunque valida per la verifica). In Windows 10, andare a Proprietà di sistema, selezionare Variabili di ambiente.

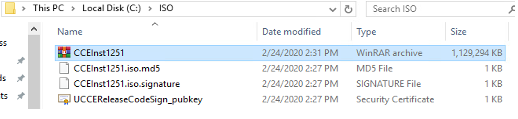

3. File necessari per la verifica ISO

4. Eseguire lo strumento OpenSSL dalla riga di comando.

5. Eseguire il comando

dgst -sha512 -keyform der -verify <public Key.der> -signature <ISO image.iso.signature> <ISO Image>

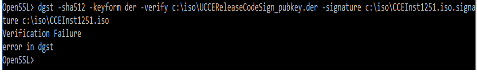

6. In caso di errore, la riga di comando visualizza l'errore come mostrato nell'immagine

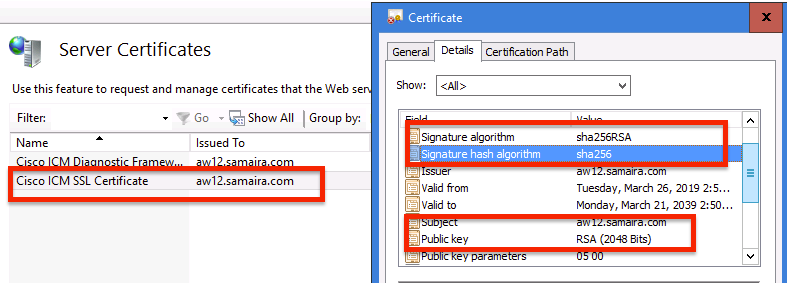

Usa certificati con SHA-256 e dimensione chiave 2048 bit

Registra gli errori di segnalazione in caso di identificazione di certificati non conformi (ovvero non conformi al requisito SHA-256 e/o keysize 2048 bit).

Dal punto di vista dell'UCCE vi sono due importanti certificati:

- Certificato del servizio Cisco ICM Diagnostic Framework

- Certificato SSL ICM Cisco

I certificati possono essere esaminati nell'opzione Gestione Internet Information Services (IIS) di Windows Server.

Per i certificati autofirmati (per Diagnose Portico o Web Setup), la riga di errore segnalata è:

Re-generating Cisco ICM SSL Certificate with SHA-256 and key size '2048' and will be binded with port 443.

Strumento SSLUtil

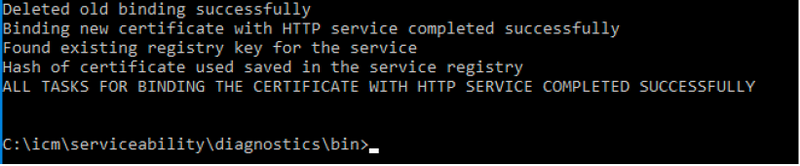

r. Per rigenerare i certificati autofirmati (per la pagina WebSetup/CEAdmin), utilizzare lo strumento SSLUtil (dal percorso C:\icm\bin).

b. Selezionare Disinstalla per eliminare il "Certificato SSL ICM Cisco" corrente.

c. Selezionare Install in SSLUtil tool e una volta completato il processo, notare che il certificato creato ora include i bit SHA-256 e keysize '2048'.

Comando DiagFwCertMgr

Per rigenerare un certificato autofirmato per il certificato del servizio Cisco ICM Diagnostic Framework, utilizzare la riga di comando "DiagFwCertMgr", come mostrato nell'immagine:

Strumento di protezione dei dati

1. CCEDataProtectTool viene utilizzato per crittografare e decrittografare le informazioni riservate memorizzate nel Registro di sistema di Windows. Dopo l'aggiornamento a SQL 12.5, è necessario riconfigurare l'archivio valori nel Registro di sistema SQLLogin con CCEDataProtectTool. Questo strumento può essere eseguito solo da un amministratore, da un utente di dominio con diritti amministrativi o da un amministratore locale.

2. Questo strumento può essere utilizzato per visualizzare, configurare, modificare, rimuovere l'archivio valori crittografato nel Registro di sistema SQLLogin.

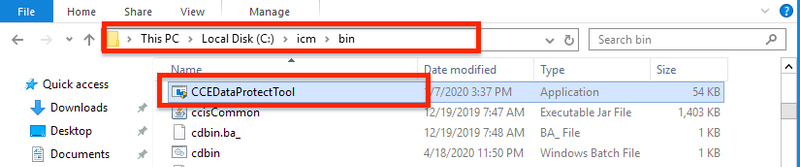

3. L'utensile si trova nella posizione;

<Install Directory>:\icm\bin\CCEDataProtectTool.exe

4. Passare alla posizione e fare doppio clic su CCEDataProtectTool.exe.

5. Per crittografare , premere 1 per DBLookup, immettere il nome dell'istanza. Quindi, premere 2 per selezionare "Edit and Encrypt" (Modifica e crittografa)

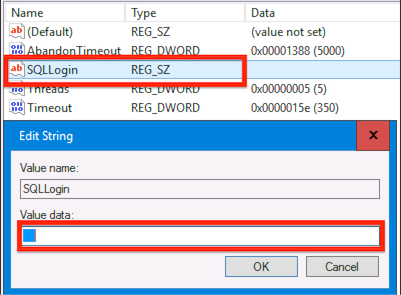

6. Passare alla posizione del Registro di sistema e rivedere Valore stringa SQLLogin sembra vuoto, come mostrato nell'immagine:

HKEY_LOCAL_MACHINE\SOFTWARE\Cisco Systems, Inc.\ICM\pin12\RouterA\Router\CurrentVersion\Configuration\Database

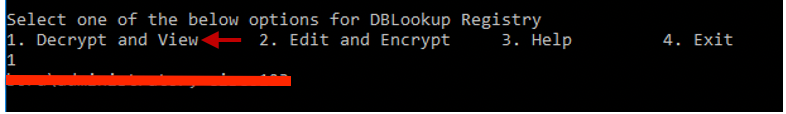

7. In caso sia necessario rivedere il valore cifrato; nella riga di comando di CCEDataProtectTool, selezionare premere 1 per "Decrypt and View", come mostrato nell'immagine;

8. Tutti i registri relativi a questo strumento sono disponibili nel percorso;

<Install Directory>:\temp

Audit logs filename : CCEDataProtectTool_Audit

CCEDataProtectTool logs : CCEDataProtectTool