Guide de conception CX - Sans fil pour les grands réseaux publics

Options de téléchargement

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit les directives de conception et de configuration pour les grands réseaux Wi-Fi publics.

Guide de conception CX

Les guides de conception CX sont rédigés par des spécialistes du centre d'assistance technique (TAC) et des services professionnels (PS) de Cisco et examinés par des experts au sein de Cisco ; ces guides s'appuient sur les meilleures pratiques de Cisco ainsi que sur les connaissances et l'expérience acquises lors de nombreuses mises en oeuvre par les clients au fil des ans. Les réseaux conçus et configurés conformément aux recommandations de ce document permettent d’éviter les pièges courants et d’améliorer le fonctionnement du réseau.

Portée et définitions

Ce document fournit des directives de conception et de configuration pour les grands réseaux sans fil publics.

Définition: Grands réseaux publics : déploiements sans fil, souvent à haute densité, qui fournissent une connectivité réseau à des milliers de périphériques clients inconnus et/ou non gérés.

Ce document suppose souvent que le réseau cible fournit des services à des événements importants et/ou temporaires. Il s'adapte également aux réseaux statiques permanents pour les lieux qui reçoivent de nombreux invités. Par exemple, un centre commercial ou un aéroport présente des similitudes avec le réseau Wi-Fi d'un stade ou d'une salle de concert, dans le sens où il n'y a aucun contrôle sur les utilisateurs finaux et qu'ils existent dans le réseau généralement pour quelques heures seulement, ou pour la journée tout au plus.

La couverture sans fil pour les grands événements ou les lieux a son propre ensemble d'exigences, qui tend à être différent des réseaux d'entreprise, de fabrication ou même de grande éducation. Les grands réseaux publics peuvent compter des milliers de personnes, concentrées dans un seul ou quelques bâtiments. Ils peuvent avoir une itinérance client très fréquente, en permanence ou pendant les pics d'activité. En outre, le réseau doit être aussi compatible que possible avec tout ce qui concerne les périphériques clients sans fil, sans contrôle sur la configuration ou la sécurité des périphériques clients.

Ce guide présente les concepts RF généraux pour la haute densité ainsi que les détails de mise en oeuvre. La plupart des concepts radio de ce guide s'appliquent à tous les réseaux haute densité, y compris Cisco Meraki. Cependant, les détails de mise en oeuvre et les configurations sont axés sur Catalyst Wireless à l'aide du contrôleur sans fil Catalyst 9800, car il s'agit de la solution la plus répandue actuellement déployée pour les grands réseaux publics.

Ce document utilise les termes contrôleur sans fil et contrôleur de réseau local sans fil (WLC) de manière interchangeable.

Grands réseaux publics

Les grands réseaux publics et événementiels sont uniques à bien des égards. Ce document explore et fournit des conseils sur ces domaines clés.

- Les grands réseaux publics sont intenses ; Il existe des milliers d'appareils dans un espace de radiofréquence (RF) réduit et une itinérance importante lorsque les gens se déplacent, certains événements et lieux peuvent être plus statiques avec des pics de bande passante à des moments très spécifiques. L'infrastructure doit gérer tous ces changements d'état de la manière la plus élégante possible pour les clients qui entrent et se déplacent dans la zone.

- La facilité d'intégration est une priorité. Un client associé est un client heureux. Cela signifie que vous voulez que l'association du client au réseau soit aussi rapide que possible. Un client qui n'est pas connecté au Wi-Fi recherche les points d'accès disponibles, ce qui génère de l'énergie RF indésirable, ce qui se traduit par un encombrement supplémentaire et une perte de capacité sur les ondes.

- Le déploiement RF doit être conçu aussi soigneusement que possible. Une conception RF appropriée utilisant des antennes directionnelles est indispensable si une densité très élevée est requise, ou si le stade a de grands espaces ouverts et/ou de hauts plafonds.

- La compatibilité est un autre facteur clé. Certaines fonctionnalités sont standard dans la spécification 802.11 alors que d'autres sont propriétaires, ni l'une ni l'autre ne devrait poser de problème aux clients. Cependant, la réalité est différente et il existe de nombreux pilotes clients mal programmés qui se comportent mal face à des balises ou des fonctionnalités/paramètres compliqués qu'ils ne comprennent pas.

- Le dépannage est difficile en raison de l'évolutivité et des contraintes de temps. Si quelque chose ne fonctionne pas avec un client spécifique, vous ne pouvez pas travailler avec cet utilisateur final pour comprendre le problème. Les utilisateurs peuvent être difficiles à trouver, mais ils peuvent également ne pas être coopératifs en raison de la nature transitoire de leur visite sur le site.

- La sécurité est un facteur important. Il y a moins de contrôle en raison de la très grande quantité de visiteurs invités et une surface d'attaque beaucoup plus grande.

Références externes

|

Nom du document |

Source |

Emplacement |

|

Meilleures pratiques de configuration de la gamme Cisco Catalyst 9800 |

Cisco |

|

|

Dépannage du processeur du contrôleur LAN sans fil |

Cisco |

|

|

Valider le débit Wi-Fi : Guide de test et de surveillance |

Cisco |

|

|

Guide de déploiement du point d'accès Cisco Catalyst CW9166D1 |

Cisco |

|

|

Guide de déploiement de l'antenne de stade Catalyst 9104 (C-ANT9104) |

Cisco |

|

|

Surveillance des indicateurs de performance clés (KPI) du Catalyst 9800 |

Cisco |

|

|

Dépannage du flux des problèmes de connectivité du client Catalyst 9800 |

Cisco |

|

|

Guide de configuration du logiciel du contrôleur sans fil Cisco Catalyst 9800 (17.12) |

Cisco |

|

|

Wi-Fi 6E : Le prochain grand chapitre du livre blanc sur le Wi-Fi |

Cisco |

Avertissement

Ce document propose des recommandations basées sur certains scénarios, hypothèses et connaissances acquises lors de nombreux déploiements. Cependant, vous, le lecteur, êtes chargé de déterminer la conception du réseau, l'activité, la conformité aux réglementations, la sécurité, la confidentialité et d'autres exigences, y compris de suivre ou non les conseils ou recommandations fournis dans ce guide.

Conception du réseau

Considérations RF

Types de lieux

Ce guide se concentre sur les grands réseaux invités, généralement ouverts au public, et avec un contrôle limité sur les utilisateurs finaux et les types de périphériques clients. Ces types de réseaux peuvent être déployés sur différents sites et peuvent être temporaires ou permanents. Le cas d'utilisation principal est généralement la fourniture d'un accès Internet aux visiteurs, bien que ce soit rarement le seul cas d'utilisation.

Emplacements types :

- Stades et arénas

- Lieux de conférence

- Grands auditoriums

D'un point de vue RF, chacun de ces types d'emplacement a son propre ensemble de nuances. La plupart de ces exemples sont généralement des installations permanentes, à l'exception des salles de conférence, car elles peuvent être permanentes ou mises en place pour un salon spécifique sur une base temporaire.

Autres sites :

- Bateau de croisière

- Aéroport

- Centre commercial / Centre commercial

Les aéroports et les navires de croisière sont également des exemples de déploiements qui entrent dans la catégorie des grands réseaux publics ; cependant, ces points d'accès ont des considérations supplémentaires spécifiques à chaque cas et font souvent appel à des points d'accès omnidirectionnels internes.

Stratégies de couverture

Les stratégies de couverture dépendent en grande partie du type de site, des antennes utilisées et des emplacements de montage disponibles.

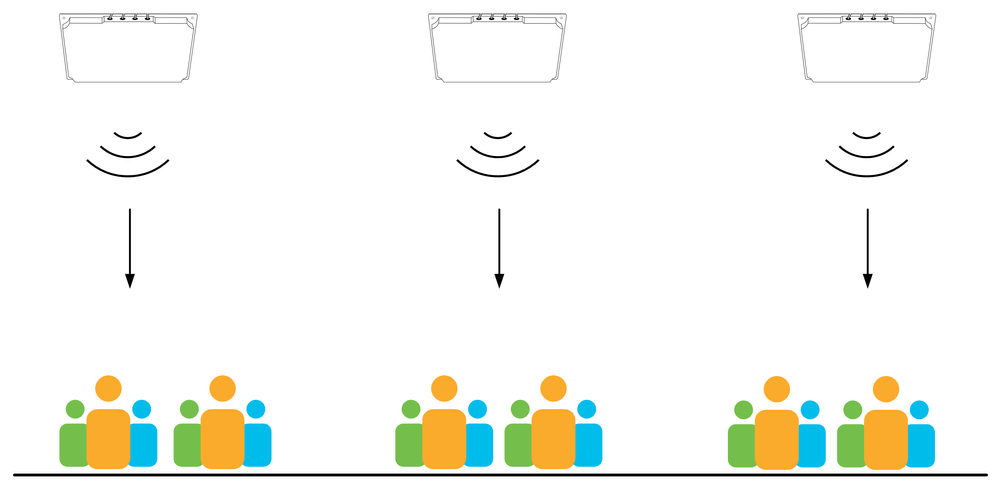

Frais Généraux

La couverture des frais généraux est toujours privilégiée dans la mesure du possible.

Les solutions de surcharge présentent l'avantage évident que tous les périphériques clients disposent généralement d'une ligne de vision directe vers le dessus de l'antenne, même dans les scénarios encombrés. Les solutions de surcharge utilisant des antennes directionnelles offrent une zone de couverture plus contrôlée et mieux définie, ce qui les rend moins compliquées du point de vue du réglage radio, tout en offrant un meilleur équilibrage de charge et des caractéristiques d'itinérance client. Pour plus d'informations, reportez-vous à la section Équilibrage de puissance.

AP au-dessus des clients

AP au-dessus des clients

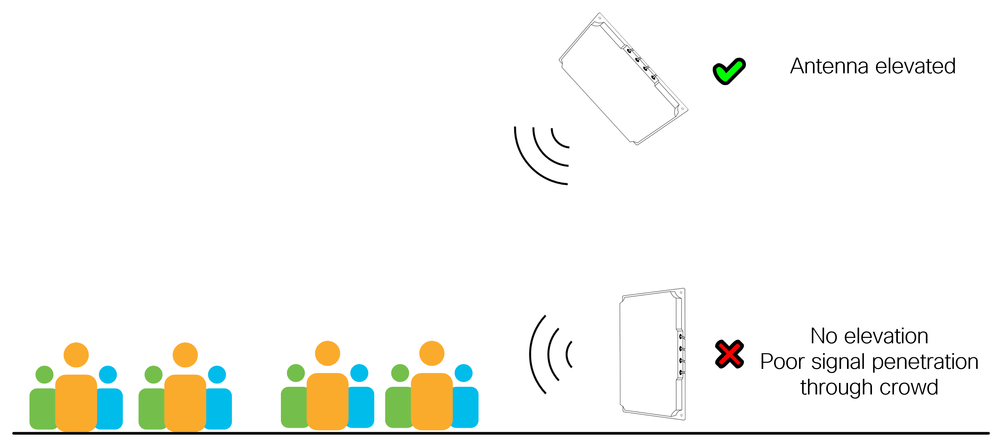

Côté

Les antennes directionnelles montées sur le côté sont un choix populaire et fonctionnent bien dans une variété de scénarios, en particulier lorsque le montage au plafond n'est pas possible en raison de la hauteur ou des restrictions de montage. Lors de l'utilisation d'un montage latéral, il est important de comprendre le type de zone couverte par l'antenne, par exemple s'agit-il d'une zone extérieure ouverte ou d'une zone intérieure dense ? Si la zone de couverture est une zone de forte densité avec beaucoup de personnes, alors l'antenne doit être élevée autant que possible car la propagation du signal à travers une foule humaine est toujours pauvre. Rappelez-vous que la plupart des appareils mobiles sont utilisés plus bas à la taille, pas au-dessus de la tête de l'utilisateur ! La hauteur de l'antenne est moins importante lorsque la zone de couverture est une zone de densité inférieure.

L'élévation de l'antenne est toujours meilleure

L'élévation de l'antenne est toujours meilleure

Omnidirectionnel

L'utilisation d'antennes omnidirectionnelles (internes ou externes) doit généralement être évitée dans les scénarios de très haute densité, ceci étant dû à la zone d'impact potentiellement élevée pour les interférences co-canal. Les antennes omnidirectionnelles ne doivent pas être utilisées à une hauteur supérieure à 6 m (ne s'applique pas aux unités extérieures à gain élevé).

Sous le siège

Dans certains stades ou arénas, il peut y avoir des situations où il n'y a pas d'emplacements de montage d'antenne appropriés. La dernière alternative consiste à fournir une couverture par le bas en positionnant les points d'accès sous les sièges où les utilisateurs sont assis. Ce type de solution est plus difficile à déployer correctement et est généralement plus coûteux, nécessitant un nombre bien plus important de points d'accès et de procédures d'installation spécifiques.

Le principal défi posé par le déploiement en sous-effectif est la grande différence de couverture entre un stade complet et un stade vide. Un corps humain est très efficace pour atténuer le signal radio, ce qui signifie que lorsqu'il y a une foule de personnes autour du point d'accès, la couverture qui en résulte est beaucoup plus petite que lorsque ces personnes ne sont pas là. Ce facteur d'atténuation de la foule humaine permet de déployer davantage de points d'accès, ce qui peut augmenter la capacité globale. Cependant, lorsque le stade est vide, il n'y a pas d'atténuation du corps humain et d'interférence significative, ce qui entraîne des complications lorsque le stade est partiellement plein.

Remarque : Le déploiement sous le siège est une solution valide mais peu courante, qui doit être évaluée au cas par cas. Le déploiement sous le siège n'est pas traité plus en détail dans ce document.

Esthétique

Dans certains déploiements, la question de l'esthétique entre en jeu. Il peut s'agir de zones présentant des conceptions architecturales spécifiques, une valeur historique ou des espaces où la publicité et/ou la marque dictent où l'équipement peut (ou ne peut pas) être monté. Des solutions spécifiques peuvent être nécessaires pour contourner les limites de placement. Certaines de ces solutions de contournement incluent le masquage du point d'accès/de l'antenne, la peinture du point d'accès/de l'antenne, le montage de l'équipement dans un boîtier ou simplement l'utilisation d'un emplacement différent. Peindre l'antenne n'annule cependant pas la garantie, si vous choisissez de peindre l'antenne toujours utiliser de la peinture non métallique. Cisco ne vend généralement pas de boîtiers pour antennes, mais bon nombre d'entre eux sont facilement disponibles auprès de divers fournisseurs.

Toutes ces solutions de contournement ont un impact sur les performances du réseau. Les architectes sans fil commencent toujours par proposer des positions de montage optimales pour une meilleure couverture radio, et ces positions initiales offrent généralement les meilleures performances. Toute modification de ces positions entraîne souvent le déplacement des antennes loin de leur emplacement optimal.

Les emplacements où les antennes sont montées sont souvent surélevés. Il peut s'agir de plafonds, de passerelles, de structures de toit, de poutres, de trottoirs et de tout emplacement offrant une certaine élévation au-dessus de la zone de couverture prévue. Ces emplacements sont généralement partagés avec d'autres installations, telles que : matériel audio, climatisation, éclairage, différents détecteurs/capteurs. Par exemple, l'équipement audio et d'éclairage doit être installé à des emplacements très spécifiques, mais pourquoi ? Tout simplement parce que l'équipement audio et d'éclairage ne fonctionne pas correctement lorsqu'il est caché dans une boîte ou derrière un mur, et tout le monde le reconnaît.

Il en va de même pour les antennes sans fil. Elles fonctionnent mieux lorsqu'une ligne de visée est établie vers le périphérique client sans fil. Le fait de donner la priorité à l'esthétique peut (et c'est souvent le cas) avoir un effet négatif sur les performances sans fil, diminuant ainsi la valeur de l'investissement dans l'infrastructure.

Réseaux indésirables

Les réseaux Wi-Fi non autorisés sont des réseaux sans fil qui partagent un espace RF commun mais qui ne sont pas gérés par le même opérateur. Ils peuvent être temporaires ou permanents et inclure des périphériques d'infrastructure (AP) et des périphériques personnels (tels que des téléphones mobiles partageant un point d'accès Wi-Fi). Les réseaux Wi-Fi non autorisés constituent une source d'interférences et, dans certains cas, un risque pour la sécurité. Il ne faut pas sous-estimer l'impact des périphériques non fiables sur les performances sans fil. Les transmissions Wi-Fi sont limitées à une plage relativement petite de spectre radio qui est partagée entre tous les périphériques Wi-Fi. Tout périphérique qui se comporte mal à proximité peut perturber les performances du réseau pour de nombreux utilisateurs.

Dans le cadre de grands réseaux publics, ceux-ci sont généralement conçus et réglés avec soin à l'aide d'antennes spécialisées. Une bonne conception RF ne couvre que les zones requises, en utilisant souvent des antennes directionnelles avec des caractéristiques d'émission et de réception réglées pour une efficacité maximale.

À l'autre extrémité du spectre se trouvent les périphériques grand public ou les périphériques fournis par les fournisseurs de services Internet. Ces derniers disposent d'options limitées pour le réglage fin des radiofréquences ou sont configurés pour une portée maximale et des performances perçues, souvent avec une puissance élevée, des débits de données faibles et des canaux étendus. L'introduction de tels périphériques dans un réseau d'événements de grande taille peut causer des ravages.

Que peut-on faire ?

Dans le cas des hotspots personnels, il y a très peu de choses à faire, car il serait presque impossible de surveiller des dizaines de milliers de personnes entrant dans un lieu. Dans le cas d'une infrastructure, ou de périphériques semi-permanents, il existe plusieurs options. La correction possible commence par une simple éducation, une simple signalisation pour la sensibilisation, des documents de politique radio signés, et se termine par une application active et une analyse spectrale. Dans tous les cas, une décision commerciale doit être prise sur la protection du spectre radioélectrique dans le lieu donné, ainsi que des mesures concrètes pour faire appliquer cette décision commerciale.

L'aspect sécurité des réseaux non autorisés entre en jeu lorsque des périphériques contrôlés par un tiers annoncent le même SSID que le réseau géré. Cela équivaut à une attaque de type « pot de miel » et peut être utilisé comme méthode pour voler les informations d'identification de l'utilisateur. Il est toujours recommandé de créer une règle non autorisée pour alerter de la détection des SSID d'infrastructure annoncés par des périphériques non gérés. La section relative à la sécurité traite plus en détail des systèmes non fiables.

5 GHz simple contre 5 GHz double

Dual 5GHz désigne l'utilisation des deux radios 5GHz sur les points d'accès pris en charge. Il y a une différence clé entre une double fréquence de 5 GHz utilisant des antennes externes et une double fréquence de 5 GHz utilisant des antennes internes (par exemple, des micro/macro cellules sur des points d'accès omnidirectionnels). Dans le cas d'antennes externes, la double fréquence de 5 GHz est souvent un mécanisme utile, qui offre une couverture et une capacité supplémentaires tout en réduisant le nombre total de points d'accès.

Micro/Macro/Méso

Les points d'accès internes ont les deux antennes proches l'une de l'autre (à l'intérieur du point d'accès) et sont soumis à des restrictions relatives à la puissance Tx maximale lors de l'utilisation de deux 5 GHz. La seconde radio est limitée à une faible puissance Tx (ce qui est imposé par le contrôleur sans fil) conduisant à un déséquilibre important de la puissance Tx entre les radios. Cela peut entraîner une sous-utilisation de la radio principale (plus puissante) par de nombreux clients, alors que la radio secondaire (moins puissante) est sous-utilisée. Dans ce cas, la seconde radio ajoute de l'énergie à l'environnement sans apporter d'avantages aux clients. Si ce scénario est observé, il peut être préférable de désactiver la seconde radio et d'ajouter simplement un autre point d'accès (5 GHz) si une capacité supplémentaire est requise.

Différents modèles de points d'accès ont différentes options de configuration, la seconde radio 5 GHz peut fonctionner à des niveaux de puissance plus élevés dans les nouveaux points d'accès macro/méso comme les 9130 et 9136, et certains points d'accès Wi-Fi 6E internes comme la série 9160 peuvent même fonctionner en macro/macro. Vérifiez toujours la capacité de votre modèle AP exact. Le second emplacement 5 GHz est également limité dans son utilisation de canal, lorsqu'un emplacement fonctionne dans une bande UNII, l'autre emplacement est limité à une bande UNII différente, ce qui a un impact sur la planification du canal et par conséquent sur la puissance de transmission disponible. Tenez toujours compte de la différence de puissance Tx entre deux radios de 5 GHz, ce qui est vrai dans tous les cas, y compris les points d'accès internes.

FRA

La technologie FRA (Flexible Radio Assignment) a été introduite pour améliorer la couverture 5 GHz en commutant des radios 2,4 GHz supplémentaires en mode 5 GHz ou des radios 5 GHz potentiellement inutilisées en mode surveillance (pour les points d'accès qui la prennent en charge). Comme ce document couvre de grands réseaux publics, on suppose que les zones de couverture ainsi que la conception radio sont bien définies à l'aide d'antennes directionnelles, par conséquent une configuration déterministe est préférée à une configuration dynamique. L'utilisation de FRA n'est pas recommandée pour les grands réseaux publics.

FRA peut éventuellement être utilisé lorsque le réseau est configuré pour aider à déterminer les radios à convertir en 5 GHz, mais une fois que vous êtes satisfait du résultat, il est conseillé de geler FRA.

Réglementaire

Chaque domaine réglementaire définit les canaux disponibles et leurs niveaux de puissance maximum. Il existe également des restrictions quant aux canaux pouvant être utilisés à l'intérieur et à l'extérieur. Selon le domaine réglementaire, il peut parfois être impossible d'utiliser efficacement une solution double 5 GHz. Par exemple, dans le domaine ETSI, 30 dBm sont autorisés sur les canaux UNII-2e, mais seulement 23 dBm sur UNII1/2. Dans cet exemple, si la conception nécessite l’utilisation de 30 dBm (généralement en raison d’une plus grande distance par rapport à l’antenne), l’utilisation d’une seule radio 5 GHz peut constituer la seule solution possible.

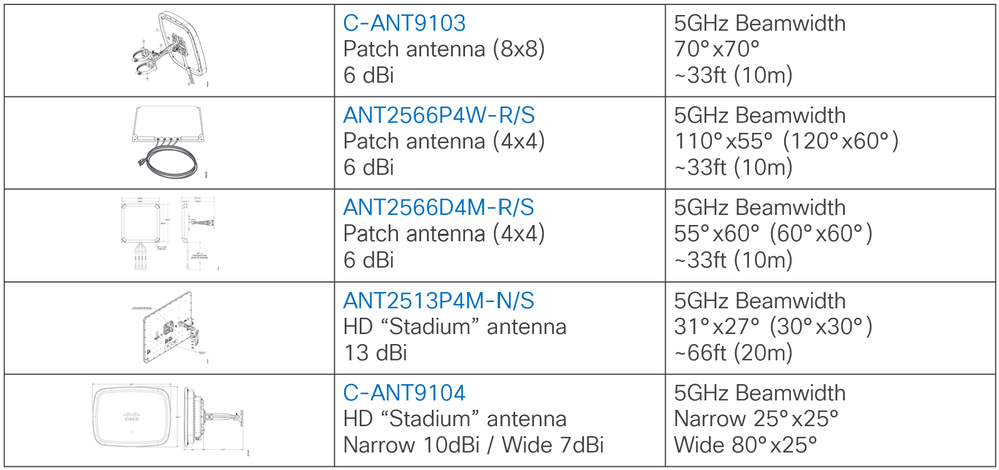

Antennes

Les grands réseaux publics peuvent utiliser n'importe quel type d'antenne et choisissent généralement l'antenne la mieux adaptée à la tâche. Le mélange d'antennes dans la même zone de couverture rend le processus de conception radio plus difficile et doit être évité si possible. Cependant, les grands réseaux publics ont souvent de grandes zones de couverture avec des options de montage différentes même au sein de la même zone, ce qui rend nécessaire de mélanger les antennes dans certains cas. Ce guide ne traite pas en détail des antennes omnidirectionnelles internes, en se concentrant davantage sur les antennes directionnelles externes.

Ce tableau répertorie les antennes externes les plus utilisées.

Liste des antennes

Liste des antennes

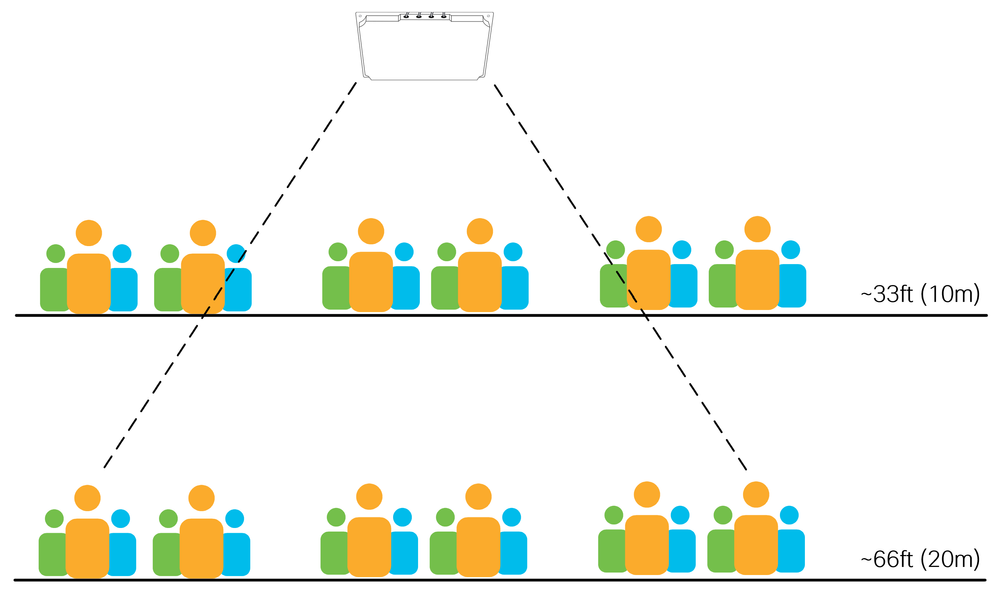

Les principaux facteurs à prendre en compte lors du choix d'une antenne sont la largeur de faisceau et la distance/hauteur de l'antenne. Le tableau présente la largeur de faisceau de 5 GHz pour les antennes couramment utilisées, les chiffres entre parenthèses indiquant des valeurs arrondies (et plus faciles à mémoriser).

Les distances suggérées dans le tableau ne sont pas des règles strictes, mais uniquement des directives basées sur l'expérience. Les ondes radio se déplacent à la vitesse de la lumière et ne s'arrêtent pas après avoir atteint une distance arbitraire. Les antennes fonctionnent toutes au-delà de la distance suggérée, mais les performances diminuent à mesure que la distance augmente. La hauteur d'installation est un facteur clé lors de la planification.

Le schéma ci-dessous montre deux hauteurs de montage possibles pour la même antenne à ~33 pieds (10 m) et ~66 pieds (20 m) dans une zone haute densité. Notez que le nombre de clients que l'antenne peut voir (et à partir desquels elle accepte les connexions) augmente avec la distance. Le maintien de cellules de petite taille devient plus difficile avec des distances plus importantes.

La règle générale est que plus la densité d'utilisateurs est élevée, plus il est important d'utiliser l'antenne correcte pour la distance donnée.

Antenne de stade

Antenne de stade

L'antenne du stade C9104 est parfaitement adaptée à la couverture de zones à haute densité et à de grandes distances. Pour plus d'informations, reportez-vous au Guide de déploiement de l'antenne du stade Catalyst 9104 (C-ANT9104).

Changements dans le temps

Les modifications de l'environnement physique au fil du temps sont courantes dans presque toutes les installations sans fil (par exemple, le déplacement des murs intérieurs ou la réorganisation des sièges des sites). Des visites régulières sur place et des inspections visuelles ont toujours été recommandées. Pour les réseaux événementiels, la complexité supplémentaire de la gestion des systèmes audio et d'éclairage et, dans de nombreux cas, d'autres systèmes de communication (tels que la 5G). Tous ces systèmes sont souvent installés à des emplacements élevés au-dessus des utilisateurs, ce qui entraîne parfois des conflits pour le même espace. Un bon emplacement pour une antenne de stade sans fil est souvent également un bon emplacement pour une antenne 5G ! De plus, à mesure que ces systèmes sont mis à niveau, ils peuvent être déplacés vers des emplacements où ils gênent et/ou interfèrent activement avec votre système sans fil. Il est important de garder une trace des autres installations et de communiquer avec les équipes qui les installent, afin de s'assurer que tous les systèmes sont installés dans des endroits appropriés sans interférer les uns avec les autres (physiquement ou électromagnétiquement).

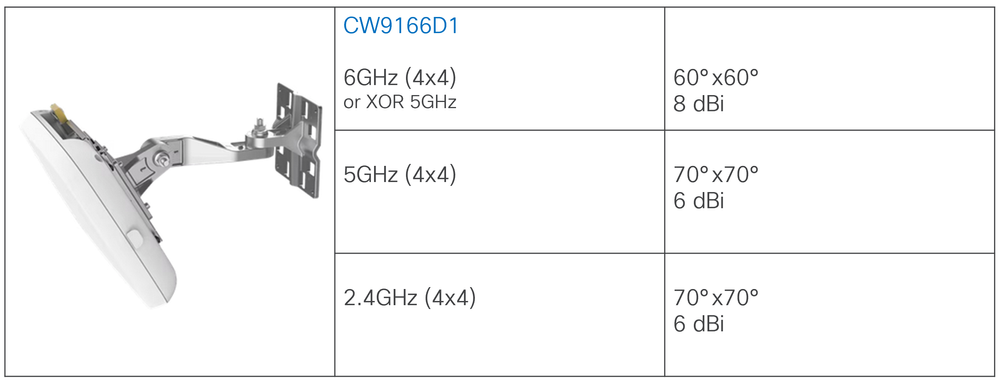

Haute densité et 6 GHz

Au moment de la rédaction de ce document, il existe une sélection limitée d'antennes externes compatibles 6 GHz. Seul le point d'accès/antenne intégré CW9166D1 fonctionne à 6 GHz. Les spécifications détaillées de l'antenne sont disponibles dans le Guide de déploiement du point d'accès Cisco Catalyst CW9166D1. Le CW9166D1 offre une couverture 6 GHz avec une largeur de faisceau de 60°x60° et peut être utilisé efficacement pour tout déploiement répondant aux conditions de ce type d'antenne. Par exemple, les auditoriums et les entrepôts sont de bons candidats pour le déploiement du CW9166D1, car l'unité intégrée offre une fonctionnalité d'antenne directionnelle pour une utilisation en intérieur.

9166D1

9166D1

Dans le cadre de grands réseaux publics, ceux-ci ont souvent des zones diverses et importantes et nécessitent l'utilisation d'une combinaison d'antennes à des hauteurs différentes. Le déploiement d'un grand réseau public de bout en bout à l'aide d'une antenne 60°x60° peut s'avérer difficile en raison des limites de distance. Par conséquent, il peut également être difficile de fournir une couverture de bout en bout à 6 GHz en utilisant uniquement le CW9166D1 pour un grand réseau public.

Une approche possible consiste à utiliser la bande de couverture principale de 5 GHz, tandis que la bande de couverture principale de 6 GHz n'est utilisée que dans des zones spécifiques pour décharger les périphériques clients compatibles vers la bande de 6 GHz plus propre. Ce type d'approche utilise des antennes 5 GHz uniquement dans des zones plus étendues, tout en utilisant les antennes 6 GHz lorsque cela est possible et lorsque de la capacité supplémentaire est requise.

Prenons l’exemple d’une grande salle d’événements lors d’une conférence commerciale. La salle principale utilise des antennes de stade pour fournir une couverture principale à 5 GHz. La hauteur de l’installation impose l’utilisation d’antennes de stade. Dans cet exemple, le CW9166D1 ne peut pas être utilisé dans le hall principal en raison des limites de distance, mais il peut être utilisé dans un hall VIP ou une zone de presse adjacente où une densité supérieure est requise. L'itinérance client entre les bandes 5 GHz et 6 GHz est traitée plus loin dans ce document.

Réglementaire

Comme pour la bande 5 GHz, la puissance disponible et les canaux pour la bande 6 GHz diffèrent considérablement d'un domaine réglementaire à l'autre. Il existe notamment une grande différence dans le spectre disponible entre les domaines FCC et ETSI, ainsi que des directives strictes autour de la puissance Tx disponible pour une utilisation intérieure et extérieure, basse puissance intérieure (LPI) et puissance standard (SP) respectivement. Avec la bande 6 GHz, les restrictions supplémentaires incluent les limites d'alimentation du client, l'utilisation d'antennes externes et l'inclinaison vers le bas de l'antenne, et (uniquement aux États-Unis pour le moment) la nécessité d'une coordination automatique de la fréquence (AFC) pour les déploiements SP.

Pour plus d'informations sur le Wi-Fi 6E, consultez Wi-Fi 6E : Le prochain grand chapitre du livre blanc sur le Wi-Fi.

Gestion des ressources radio

La gestion des ressources radio (RRM, Radio Resource Management) est un ensemble d'algorithmes responsables du contrôle du fonctionnement radio. Ce guide fait référence à deux algorithmes RRM clés, à savoir Dynamic Channel Assignment (DCA) et Transmit Power Control (TPC). RRM est une alternative à la configuration statique des canaux et de l'alimentation.

- DCA s'exécute selon un calendrier configurable (10 minutes par défaut).

- Le PTC s'exécute automatiquement (10 minutes par défaut).

Cisco Event Driven RRM (ED-RRM) est une option DCA qui permet de prendre une décision de changement de canal en dehors du planning DCA standard, généralement en réponse à des conditions RF sévères. ED-RRM peut changer un canal immédiatement lorsque des niveaux excessifs d'interférence sont détectés. Dans des environnements bruyants et/ou instables, l'activation de ED-RRM présente un risque de modifications excessives des canaux, ce qui peut avoir un impact négatif sur les périphériques clients.

L'utilisation de RRM est encouragée et généralement préférée à la configuration statique, avec toutefois quelques mises en garde et exceptions.

- Le TPC doit être limité à une plage étroite de valeurs utilisant le paramètre TPC min/max, si nécessaire, et toujours aligné sur la conception RF.

- Permettre la reconnaissance des canaux TCP dans les environnements à haute densité.

- Le cycle DCA doit être modifié par rapport au paramètre par défaut de 10 minutes.

- N'utilisez pas ED-RRM dans les environnements HD.

- Désactiver Éviter le chargement de Cisco AP.

- Les options d'évitement de points d'accès indésirables comme Éviter l'interférence de points d'accès étrangers peuvent entraîner un environnement instable s'il y a beaucoup de points d'accès indésirables. Il est toujours préférable de supprimer le pirate plutôt que d'essayer d'y répondre.

- Les décisions RRM peuvent être influencées par les points d'accès/antennes qui ne s'entendent pas correctement, comme dans le cas d'antennes directionnelles qui pointent à l'opposé les unes des autres.

- Certaines antennes (C9104 par exemple) ne prennent pas en charge RRM et nécessitent toujours une configuration statique.

- RRM ne résout pas les problèmes de conception RF.

Dans tous les cas, RRM doit être déployé avec une compréhension du résultat attendu, et réglé pour fonctionner dans les limites qui sont appropriées pour l'environnement RF donné. Les sections suivantes de ce document explorent ces points plus en détail.

Configuration RF

Canaux

En général, plus il y a de canaux, mieux c'est. Dans les déploiements à haute densité, il peut y avoir des points d'accès et des radios plus déployés que les canaux disponibles, ce qui implique un taux de réutilisation des canaux important et, avec cela, des niveaux plus élevés d'interférence entre canaux. Tous les canaux disponibles doivent être utilisés et il est généralement déconseillé de limiter la liste des canaux disponibles.

Il peut arriver qu'un système sans fil spécifique (et distinct) doive coexister dans le même espace physique et que des canaux dédiés lui soient attribués, tout en supprimant le ou les canaux attribués de la liste DCA du système principal. Ces types d'exclusions de canaux doivent être évalués très attentivement et utilisés uniquement lorsque cela est nécessaire. Par exemple, une liaison point à point fonctionnant dans une zone ouverte adjacente au réseau principal ou une zone de presse à l’intérieur d’un stade. Si plus d'un ou deux canaux sont exclus de la liste des ACD, cela peut être un motif de réévaluation de la solution proposée. Dans certains cas, comme dans les stades à très haute densité, l'exclusion même d'un seul canal peut parfois ne pas être une option envisageable.

L'attribution dynamique de canal (DCA) peut être utilisée avec la RRM basée sur WLC ou la RRM améliorée par AI.

L'intervalle DCA par défaut est de 10 minutes, ce qui peut entraîner des changements fréquents de canal dans les environnements RF instables. Le compteur DCA par défaut doit être augmenté par rapport aux 10 minutes par défaut dans tous les cas, l'intervalle DCA spécifique doit être aligné sur les exigences de fonctionnement pour le réseau en question. Voici un exemple de configuration : DCA interval 4 hours, anchor time 8. Ceci limite les changements de canal à une fois toutes les 4 heures, à partir de 8h.

Comme les interférences sont inévitables, s’y adapter à chaque cycle de DCA n’apporte pas nécessairement de valeur, car la plupart de ces interférences sont temporaires. Une bonne technique consiste à utiliser le DCA automatique pendant les premières heures et à geler l'algorithme et le plan de canaux lorsque vous avez quelque chose de stable qui vous satisfait.

Lorsque le WLC est redémarré, DCA fonctionne en mode agressif pendant 100 minutes pour trouver un plan de canal approprié. Il est conseillé de redémarrer le processus manuellement lorsque des modifications importantes sont apportées à la conception RF (par exemple, l'ajout ou la suppression de nombreux points d'accès ou la modification de la largeur de canal). Pour démarrer ce processus manuellement, utilisez cette commande.

ap dot11 [24ghz | 5ghz | 6ghz] rrm dca restart

Remarque : Les changements de canal peuvent perturber les périphériques clients.

2,4 GHz

La bande 2,4 GHz a souvent été critiquée. Il n'a que trois canaux sans chevauchement et de nombreuses autres technologies que le Wi-Fi l'utilisent, ce qui crée des interférences indésirables. Certaines organisations insistent pour fournir des services, alors quelle est une conclusion raisonnable ? Il est un fait que la bande 2,4 GHz ne fournit pas une expérience satisfaisante pour les utilisateurs finaux. Pire encore, en essayant de fournir un service sur 2,4 GHz, vous affectez d'autres technologies 2,4 GHz telles que Bluetooth. Dans les grandes salles ou les grands événements, de nombreuses personnes s'attendent toujours à ce que leur casque sans fil fonctionne lorsqu'elles passent un appel ou que leurs appareils portables intelligents continuent à fonctionner comme d'habitude. Si votre Wi-Fi dense fonctionne à 2,4 GHz, vous impactez les périphériques qui n'utilisent même pas votre Wi-Fi 2,4 GHz.

Une chose est sûre, si vous devez réellement fournir un service Wi-Fi 2,4 GHz, il est préférable de le faire sur un SSID distinct (dédiez-le aux périphériques IoT ou appelez-le « hérité »). Cela signifie que les périphériques double bande ne se connectent pas à 2,4 GHz involontairement et que seuls les périphériques monobande 2,4 GHz s'y connectent.

Cisco ne conseille ni ne prend en charge l'utilisation de canaux 40 MHz dans la bande 2,4 GHz.

5 GHz

Déploiement type pour les réseaux sans fil haute densité. Utilisez tous les canaux disponibles lorsque cela est possible.

Le nombre de canaux varie en fonction du domaine réglementaire. Tenir compte de l'impact du radar à l'endroit précis, utiliser les canaux DSF (y compris les canaux TDWR) dans la mesure du possible.

La largeur de canal de 20 MHz est fortement recommandée pour tous les déploiements haute densité.

40MHz peut être utilisé sur la même base que 2.4GHz, c'est seulement quand (et où) absolument nécessaire.

Évaluer les besoins et les avantages réels des canaux 40 MHz dans un environnement spécifique. Les canaux 40 MHz nécessitent un rapport signal/bruit (SNR) plus élevé pour obtenir une amélioration possible du débit. Si un SNR plus élevé n'est pas possible, les canaux 40 MHz ne remplissent pas de fonction utile. Les réseaux haute densité donnent la priorité à un débit moyen pour tous les utilisateurs par rapport à un débit potentiellement plus élevé pour un seul utilisateur. Il est préférable de placer plus de points d'accès sur des canaux de 20 MHz que d'avoir des points d'accès utilisant 40 MHz, car le canal secondaire est utilisé uniquement pour les trames de données et donc utilisé beaucoup moins efficacement que d'avoir deux cellules radio différentes, chacune fonctionnant sur 20 MHz (en termes de capacité totale, pas en termes de débit client unique).

6 GHz

La bande 6 GHz n'est pas encore disponible dans tous les pays. En outre, certains périphériques sont équipés d'une carte Wi-Fi compatible 6 GHz, mais nécessitent une mise à jour du BIOS pour être activés dans le pays dans lequel vous utilisez le périphérique. La façon la plus populaire dont les clients découvrent les radios 6GHz en ce moment est via la publicité Reduced Neighbor Report (RNR) sur la radio 5GHz, qui annonce l'existence de réseaux 6GHz aux clients sur 5GHz. Cela signifie que 6 GHz ne doit pas fonctionner seul sans une radio 5 GHz sur le même point d'accès. 6 GHz est là pour décharger les clients et le trafic de la radio 5 GHz et pour fournir généralement une meilleure expérience pour les clients capables. Les canaux 6 GHz permettent d'utiliser des bandes passantes de canaux plus larges, mais cela dépend fortement du nombre de canaux disponibles dans le domaine réglementaire. Avec 24 canaux de 6 GHz disponibles en Europe, il n'est pas déraisonnable d'opter pour des canaux de 40 MHz pour fournir un meilleur débit maximum par rapport aux 20 MHz que vous utilisez probablement dans 5 GHz. Aux États-Unis, avec près du double du nombre de canaux, l'utilisation de 40 MHz est une évidence et même aller pour 80 MHz n'est pas déraisonnable pour un événement de grande densité. Une bande passante plus large ne doit pas être utilisée dans les événements ou les lieux à forte densité.

Débits de données

Le débit de données qu’un client négocie avec un point d’accès est en grande partie fonction du rapport signal/bruit (SNR) de cette connexion, et l’inverse est également vrai, c’est-à-dire que des débits de données plus élevés nécessitent un SNR plus élevé. En fait, c'est principalement le SNR qui détermine la vitesse de liaison maximale possible, mais pourquoi est-ce important lors de la configuration des débits de données ? C'est parce que certains débits de données ont une signification particulière.

Les débits de données OFDM (802.11a) classiques peuvent être configurés dans l'un des trois paramètres suivants : Désactivé, pris en charge ou obligatoire. Les débits OFDM sont les suivants (en Mbits/s) : 6, 9, 12, 18, 24, 36, 48, 54, et le client et le point d'accès doivent tous deux prendre en charge un débit avant de pouvoir l'utiliser.

Pris en charge : le point d'accès utilisera le taux

Obligatoire : le point d'accès utilise le débit et envoie le trafic de gestion en utilisant ce débit

Désactivé : le point d'accès n'utilise pas le débit, ce qui force le client à utiliser un autre débit

Remarque : Les taux obligatoires sont également appelés taux de base

La signification du débit obligatoire est que toutes les trames de gestion sont envoyées à l’aide de ce débit, ainsi que les trames de diffusion et de multidiffusion. Si plusieurs débits obligatoires sont configurés, les trames de gestion utilisent le débit obligatoire configuré le plus faible et les débits de diffusion et de multidiffusion utilisent l’un des débits obligatoires (ce point peut être configuré dans le profil RF).

Les trames de gestion incluent des balises qui doivent être entendues par le client pour pouvoir s’associer au point d’accès. L’augmentation du débit obligatoire augmente également le débit minimal requis pour cette transmission, rappelez-vous que des débits de données plus élevés nécessitent un débit minimal plus élevé, ce qui signifie généralement que le client doit être plus proche du point d’accès pour pouvoir décoder la balise et s’associer. Par conséquent, en manipulant le débit de données obligatoire, nous manipulons également la plage d'association effective du point d'accès, forçant les clients à se rapprocher du point d'accès ou vers une décision d'itinérance potentielle. Les clients proches du point d’accès utilisent des débits de données plus élevés et des débits de données plus élevés utilisent moins de temps d’antenne. L’effet recherché est une cellule plus efficace. Il est important de rappeler que l'augmentation du débit de données n'affecte que le débit de transmission de certaines trames, elle n'affecte pas la propagation RF de l'antenne ou la plage d'interférence. De bonnes pratiques de conception RF sont toujours nécessaires pour minimiser les interférences et le bruit dans les mêmes canaux.

À l'inverse, en laissant des débits plus faibles obligatoires, les clients pourront s'associer à distance, ce qui est utile dans les scénarios de faible densité de points d'accès, mais risque de provoquer des dommages liés à l'itinérance dans les scénarios de densité plus élevée. Quiconque a essayé de localiser un point d'accès indésirable qui diffuse un 6 Mbits/s saura que vous pouvez détecter le point d'accès très loin de son emplacement physique !

En ce qui concerne la diffusion et la multidiffusion, dans certains cas, un second débit obligatoire (supérieur) est configuré pour augmenter le débit de transmission du trafic de multidiffusion. Cela réussit rarement, car la multidiffusion n’est jamais reconnue et ne fait jamais l’objet d’une retransmission en cas de perte de trames. Comme une certaine perte est inhérente à tous les systèmes sans fil, il est inévitable que certaines trames de multidiffusion soient perdues, quel que soit le débit configuré. Les techniques de conversion de multidiffusion en monodiffusion qui transmettent la multidiffusion sous la forme d'un flux de monodiffusion offrent une meilleure approche de la transmission multidiffusion fiable, ce qui présente l'avantage de débits de données plus élevés et d'une transmission fiable (avec accusé de réception).

Il est préférable d'utiliser un seul taux obligatoire, de désactiver tous les taux inférieurs au taux obligatoire et de laisser tous les taux supérieurs au taux obligatoire comme pris en charge. Le débit spécifique à utiliser dépend du cas d'utilisation, comme déjà mentionné, les débits inférieurs sont utiles dans les scénarios de densité inférieure et en extérieur où les distances entre les points d'accès sont plus grandes. Pour les réseaux à haute densité et d'événements, les débits faibles doivent être désactivés.

Si vous ne savez pas par où commencer ; utilisez un débit obligatoire de 12 Mbits/s pour les déploiements à faible densité et de 24 Mbits/s pour les déploiements à haute densité. De nombreux événements à grande échelle, stades et même déploiements de bureaux d'entreprise haute densité ont prouvé leur fiabilité avec un débit obligatoire de 24 Mbits/s. Des tests appropriés sont recommandés pour des cas d'utilisation spécifiques où des débits inférieurs à 12 Mbits/s ou supérieurs à 24 Mbits/s sont nécessaires.

Remarque : Il est préférable de laisser tous les débits 802.11n/ac/ax activés (tous les débits dans la section High Throughput de l'interface graphique du WLC), il est rarement nécessaire de désactiver l'un de ces débits.

Puissance D'Émission

Les recommandations de puissance de transmission varient en fonction du type de déploiement. Nous distinguons ici les déploiements en intérieur utilisant des antennes omnidirectionnelles de ceux utilisant des antennes directionnelles. Les deux types d’antennes peuvent exister dans un grand réseau public, bien que celles-ci couvrent généralement différents types de zones.

Pour les déploiements omnidirectionnels, il est courant d'utiliser le contrôle de puissance de transmission (TPC) automatique avec un seuil minimum configuré de manière statique, et dans certains cas également un seuil maximum configuré de manière statique.

Remarque : Les seuils TPC se rapportent à la puissance de transmission radio et excluent le gain d'antenne. Assurez-vous toujours que le gain d'antenne est configuré correctement pour le modèle d'antenne utilisé, ceci est fait automatiquement dans le cas d'antennes internes et d'antennes auto-identifiantes.

Exemple 1

TPC min. : 5 dBm, TPC max. : Maximum (30 dBm)

L'algorithme TPC déterminerait ainsi automatiquement la puissance de transmission, sans jamais descendre en dessous du seuil minimum configuré de 5 dBm.

Exemple 2

TPC min. : 2 dBm, TPC max. : 11 dBm

L'algorithme TPC détermine ainsi automatiquement la puissance de transmission, mais en restant toujours entre 2 dBm et 11 dBm.

Une bonne approche consiste à créer plusieurs profils RF avec différents seuils, par exemple faible puissance (2-5dBm), moyenne puissance (5-11dbM) et haute puissance (11-17dBM), puis à attribuer des points d'accès omnidirectionnels à chaque profil RF en fonction des besoins. Les valeurs de chaque profil RF peuvent être ajustées en fonction du cas d'utilisation prévu et de la zone de couverture. Cela permet aux algorithmes RRM de fonctionner de manière dynamique tout en restant dans des limites prédéfinies.

L'approche pour les antennes directionnelles est très similaire, la seule différence étant le niveau de précision requis. Le positionnement de l'antenne directionnelle doit être conçu et vérifié lors d'une étude RF préalable au déploiement, et les valeurs de configuration radio spécifiques sont généralement le résultat de ce processus.

Par exemple, si une antenne patch montée au plafond est nécessaire pour couvrir une certaine zone à partir d'une hauteur de ~26ft (8m), l'étude RF doit déterminer la puissance Tx minimale requise pour atteindre cette couverture prévue (ce qui détermine la valeur TPC minimale pour le profil RF). De même, à partir de la même étude RF, nous pourrions comprendre le chevauchement possible nécessaire entre cette antenne et la suivante, ou même le point auquel nous voulons que la couverture se termine - cela fournirait la valeur TPC maximale pour le profil RF.

Les profils RF des antennes directionnelles sont généralement configurés avec les mêmes valeurs TPC minimale et maximale ou avec une plage étroite de valeurs possibles (généralement <= 3dBm).

Les profils RF sont préférés pour assurer la cohérence de la configuration, la configuration statique de points d'accès individuels n'est pas recommandée. Il est recommandé de nommer les profils RF en fonction de la zone de couverture, du type d'antenne et du cas d'utilisation, par exemple RF-Auditorium-Patch-Ceiling.

La puissance fiscale correcte est obtenue lorsque la valeur SNR requise est atteinte par le client le plus faible dans la zone de couverture prévue, et pas plus. 30dBm est une excellente valeur cible SNR client dans des conditions réelles (c'est-à-dire dans un lieu plein de gens).

CHD

La détection des trous de couverture (CDP) est un algorithme distinct permettant d'identifier et de corriger les trous de couverture. Le CHD est configuré globalement ainsi que par WLAN. Un effet possible du CHD est l'augmentation de la puissance Tx pour compenser les trous de couverture (zones avec des clients constamment détectés avec un signal faible), cet effet est au niveau radio et affecte tous les WLAN, même lorsqu'il est déclenché par un seul WLAN configuré pour le CHD.

Les grands réseaux publics sont généralement configurés à des niveaux de puissance spécifiques à l'aide de profils RF, certains peuvent se trouver dans des zones ouvertes avec des clients qui se déplacent vers et hors des zones, il n'est pas nécessaire d'utiliser un algorithme pour ajuster dynamiquement la puissance AP Tx en réponse à ces événements client.

La fonction CHD doit être désactivée globalement pour les grands réseaux publics.

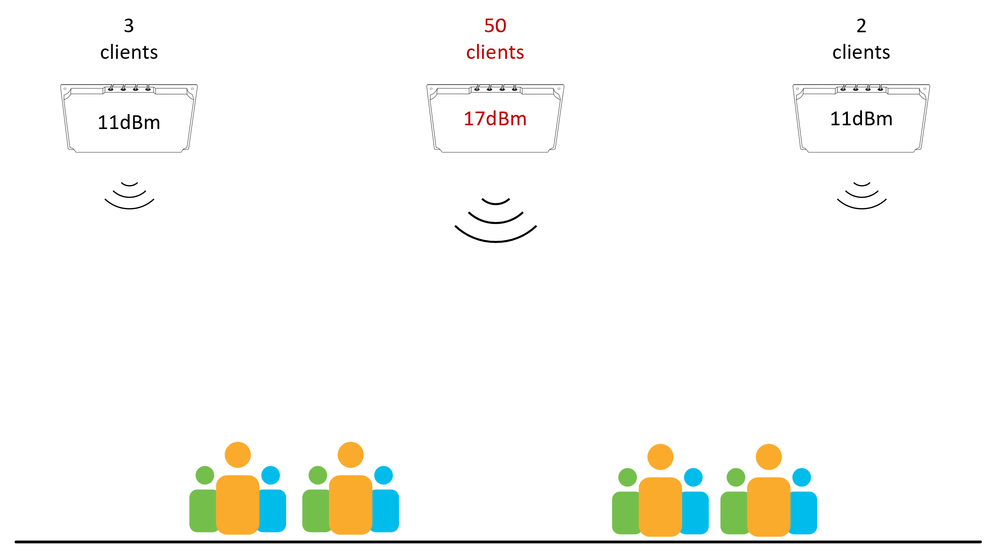

Équilibrage de puissance

La plupart des périphériques clients préfèrent un signal reçu plus élevé lorsqu’ils choisissent le point d’accès auquel s’associer. Les situations où un point d'accès est configuré avec une puissance Tx considérablement plus élevée par rapport aux autres points d'accès environnants doivent être évitées. Les points d'accès fonctionnant à une puissance Tx plus élevée attirent plus de clients, ce qui entraîne une répartition inégale des clients entre les points d'accès (par exemple, un point d'accès/radio unique est surchargé de clients alors que les points d'accès environnants sont sous-utilisés). Cette situation est courante dans les déploiements avec un chevauchement de couverture important à partir de plusieurs antennes, et dans les cas où un point d'accès a plusieurs antennes reliées.

Les antennes de stade telles que le C9104 nécessitent une attention particulière lors de la sélection de la puissance Tx, car les faisceaux d'antenne se chevauchent par conception. Pour plus d'informations, consultez le Guide de déploiement de l'antenne de stade Catalyst 9104 (C-ANT9104).

Dans le schéma ci-dessous, l'antenne centrale est configurée avec une puissance Tx supérieure à celle des antennes environnantes. Cette configuration risque d'entraîner une « collage » des clients à l'antenne centrale.

Un point d'accès avec une puissance supérieure à celle de ses voisins attire tous les clients autour

Un point d'accès avec une puissance supérieure à celle de ses voisins attire tous les clients autour

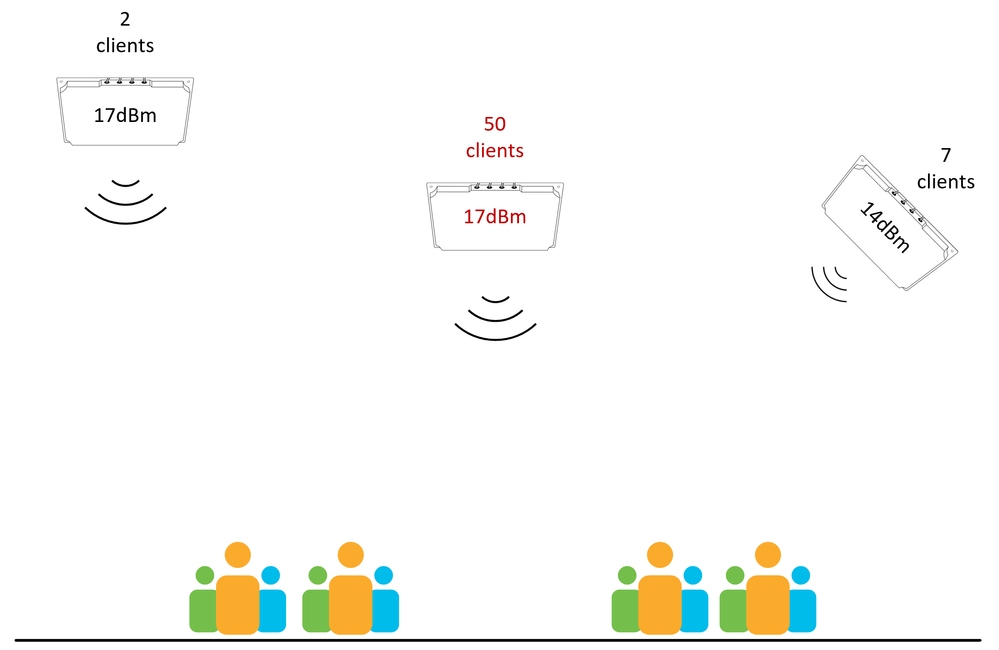

Le schéma suivant illustre une situation plus compliquée : toutes les antennes ne sont pas à la même hauteur et toutes les antennes n'utilisent pas la même inclinaison/orientation. L'obtention d'une puissance équilibrée est plus compliquée que la simple configuration de toutes les radios avec la même puissance Tx. Dans des scénarios comme celui-ci, une étude de site post-déploiement peut être requise, ce qui fournit une vue de la couverture du point de vue du périphérique client (sur le terrain). Les données de l'enquête peuvent ensuite être utilisées pour équilibrer la configuration afin d'obtenir la meilleure couverture et la meilleure distribution des clients.

La conception d'emplacements de point d'accès uniformes qui évitent des situations compliquées comme celle-ci est la meilleure façon d'éviter des scénarios de réglage RF difficiles (bien que parfois il n'y ait pas d'autre choix !).

Un point d'accès attire tous les clients, même si la puissance Tx est similaire, mais la hauteur et les angles jouent un rôle

Un point d'accès attire tous les clients, même si la puissance Tx est similaire, mais la hauteur et les angles jouent un rôle

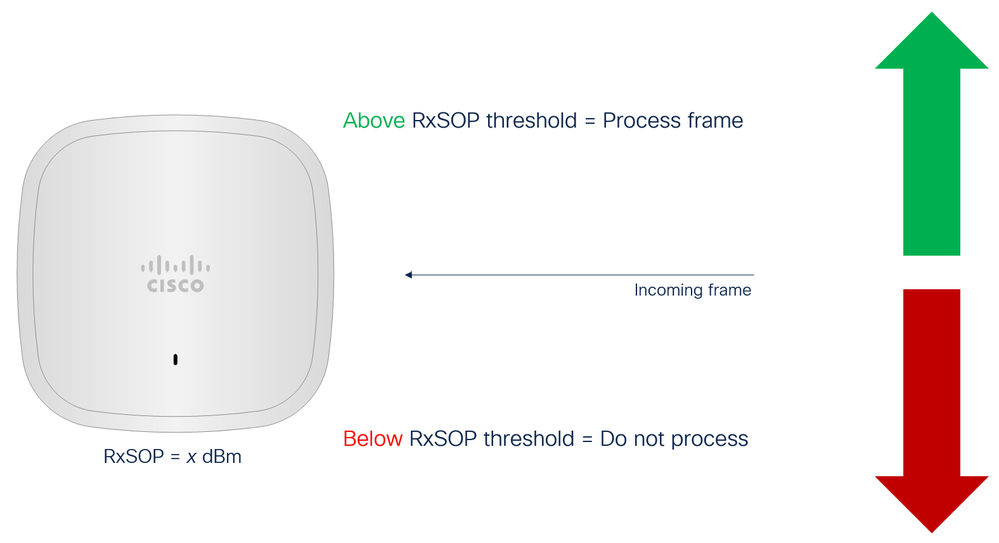

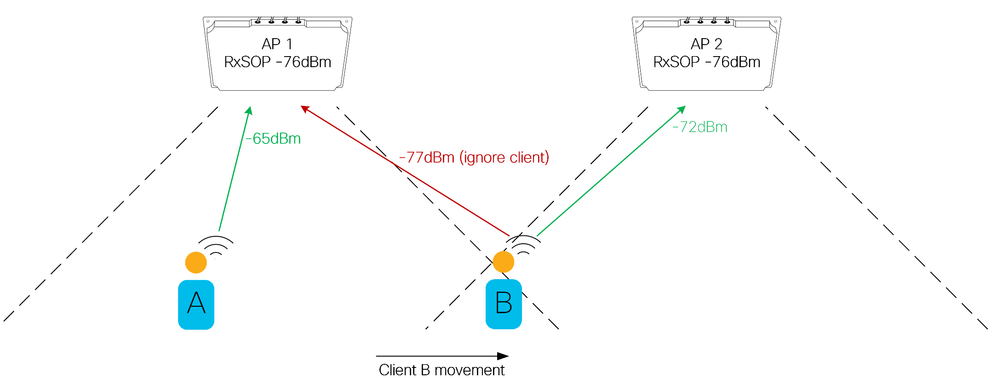

RxSOP

Contrairement aux mécanismes tels que la puissance Tx ou les débits de données qui affectent les caractéristiques de la cellule de transmission, RxSOP (Receiver Start of Packet detection) vise à influencer la taille de la cellule de réception. Essentiellement, RxSOP peut être considéré comme un seuil de bruit, en ce qu'il définit le niveau de signal reçu en dessous duquel le point d'accès ne tente pas de décoder les transmissions. Toutes les transmissions arrivant avec un niveau de signal inférieur au seuil RxSOP configuré ne sont pas traitées par le point d'accès et sont effectivement traitées comme du bruit.

Explication du concept RxSOP

Explication du concept RxSOP

La signification de RxSOP

RxSOP a plusieurs utilisations. Il peut être utilisé pour améliorer la capacité des points d'accès à transmettre dans des environnements bruyants, pour contrôler la distribution des clients entre les antennes, ainsi que pour optimiser les clients plus faibles et rémanents.

Dans le cas d’environnements bruyants, rappelez-vous qu’avant de transmettre une trame 802.11, la station émettrice (le point d’accès dans ce cas) doit d’abord évaluer la disponibilité du support, une partie de ce processus consiste à écouter d’abord les transmissions qui ont déjà lieu. Dans les environnements Wi-Fi denses, il est courant que de nombreux points d'accès coexistent dans un espace relativement limité, souvent en utilisant les mêmes canaux. Dans de tels environnements occupés, le point d'accès peut signaler l'utilisation du canal à partir des points d'accès environnants (y compris les réflexions) et retarder sa propre transmission. En définissant le seuil RxSOP approprié, le point d'accès peut ignorer les transmissions plus faibles (réduction de l'utilisation perçue du canal), ce qui conduit à des opportunités de transmission plus fréquentes et à des performances améliorées. Les environnements dans lesquels les points d'accès signalent une utilisation significative du canal (par exemple > 10 %) sans aucune charge client (par exemple un site vide) sont de bons candidats pour le réglage RxSOP.

Pour l'optimisation client à l'aide de RxSOP, considérez ce schéma.

Itinérance du client affectée par rxsop

Itinérance du client affectée par rxsop

Dans cet exemple, il y a deux points d'accès/antennes avec des zones de couverture bien définies. Le client B se déplace de la zone de couverture du point d'accès AP1 vers la zone de couverture du point d'accès AP2. Il existe un point de croisement au niveau duquel le point d'accès AP2 entend mieux le client que le point d'accès AP1, mais le client n'a pas encore atteint le point d'accès AP2. C'est un bon exemple de la façon dont la définition du seuil RxSOP peut imposer la limite de la zone de couverture. S'assurer que les clients sont toujours connectés au point d'accès le plus proche améliore les performances en éliminant les connexions client distantes et/ou faibles desservies à des débits de données inférieurs. La configuration des seuils RxSOP de cette manière nécessite une compréhension approfondie de l'endroit où la zone de couverture attendue de chaque point d'accès commence et se termine.

Les dangers de RxSOP.

Si vous définissez le seuil RxSOP de manière trop agressive, vous obtenez des trous de couverture, car le point d'accès ne décode pas les transmissions valides à partir des périphériques clients valides. Cela peut avoir des conséquences néfastes pour le client, car le point d'accès ne répond pas ; après tout, si la transmission du client n'a pas été entendue, il n'y a aucune raison de répondre. Le réglage des seuils RxSOP doit être effectué avec soin, en veillant toujours à ce que les valeurs configurées n'excluent pas les clients valides dans la zone de couverture. Notez que certains clients peuvent ne pas répondre bien à être ignoré de cette façon, trop agressif RxSOP paramètres ne donnent pas au client une chance d'itinérance naturelle, forçant effectivement le client à trouver un autre AP. Un client qui peut décoder une balise à partir d'un point d'accès suppose qu'il est capable de transmettre à ce point d'accès. Par conséquent, l'intention du réglage RxSOP est de faire correspondre la taille de la cellule de réception à la plage de balises du point d'accès. Gardez à l'esprit qu'un périphérique client (valide) n'a pas toujours une ligne de vue directe vers le point d'accès, le signal est souvent atténué par les utilisateurs qui sont face à l'antenne ou qui transportent leurs périphériques dans des sacs ou des poches.

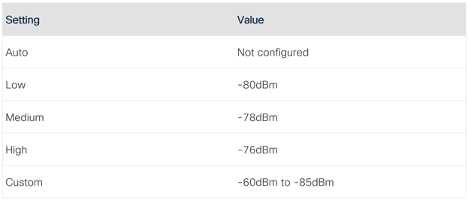

Configuration de RxSOP

RxSOP est configuré par profil RF.

Pour chaque bande, des seuils prédéfinis (Faible/Moyen/Élevé) définissent une valeur dBm prédéfinie. La recommandation ici est de toujours utiliser des valeurs personnalisées, même si la valeur prévue est parmi les préréglages disponibles, ce qui rend la configuration plus lisible.

Tableau des paramètres RxSop

Tableau des paramètres RxSop

Remarque : Les modifications RxSOP ne nécessitent pas de réinitialisation radio et peuvent être effectuées à la volée.

Évolutivité du réseau

En général, utiliser un périphérique au maximum de ses capacités documentées est une mauvaise idée. Les fiches signalent la vérité, mais les chiffres mentionnés peuvent être dans des conditions d'activité spécifiques. Les contrôleurs sans fil sont testés et certifiés pour prendre en charge un certain nombre de clients et de points d'accès, et un certain débit, mais cela ne suppose pas que les clients sont en itinérance chaque seconde, que vous pouvez avoir configuré des listes de contrôle d'accès uniques extrêmement longues pour chaque client ou activé toutes les fonctionnalités de surveillance disponibles. Il est donc important d'examiner tous les aspects attentivement afin de s'assurer que le réseau évolue pendant les heures de pointe et de conserver une marge de sécurité pour la croissance future.

Nombre de points d'accès

L'une des premières tâches à effectuer pour déployer un réseau consiste à établir un budget et à commander la quantité d'équipement appropriée. Le facteur variable le plus important est le nombre et le type de points d'accès et d'antennes. Les solutions sans fil doivent toujours être basées sur une conception de radiofréquence, cependant (et malheureusement), il s'agit très souvent de la deuxième étape du cycle de vie du projet. Dans le cas de déploiements d'entreprise en intérieur simples, il existe de nombreuses techniques d'estimation qui peuvent, à un niveau de certitude raisonnable, prédire combien de points d'accès peuvent être nécessaires avant même qu'un architecte sans fil ne se penche sur les plans d'étage. Les modèles prédictifs peuvent également être très utiles dans ce cas.

Pour les installations plus complexes, telles que les réseaux industriels, extérieurs ou publics de grande taille, ou partout où des antennes externes sont nécessaires, les techniques d'estimation simples sont souvent inadéquates. Un certain niveau d'expérience est requis avec des installations similaires précédentes pour estimer adéquatement le type et la quantité d'équipement nécessaire. Une visite sur site par un architecte sans fil est le strict minimum pour comprendre la disposition d'un site ou d'une installation complexe.

Cette section fournit des directives sur la façon de déterminer le nombre minimum de points d'accès et d'antennes pour le déploiement donné. Les quantités finales et les emplacements de montage spécifiques seront toujours déterminés par le biais d'une analyse des besoins et d'un processus de conception radio.

La nomenclature initiale doit être basée sur deux facteurs : type d'antennes et quantité d'antennes.

Type d'antennes

Il n'y a pas de raccourci ici. Le type d'antenne est déterminé par la zone à couvrir et par les options de montage disponibles dans cette zone. Il n'est pas possible de déterminer cela sans une compréhension de l'espace physique, ce qui signifie qu'une visite de site est requise par une personne ayant une compréhension des antennes et de leurs modèles de couverture.

Nombre d'antennes

La quantité d’équipement nécessaire peut être déduite d’une compréhension du nombre attendu de connexions client.

Périphériques par personne

Le nombre d'utilisateurs humains peut être déterminé par la capacité d'accueil d'un site, ou le nombre de billets vendus, ou le nombre attendu de visiteurs sur la base de statistiques historiques. Chaque utilisateur humain peut transporter plusieurs périphériques et il est courant de supposer que chaque utilisateur possède plus d'un périphérique, bien que la capacité d'un utilisateur humain à utiliser activement plusieurs périphériques en même temps soit discutable. Le nombre de visiteurs qui se connectent activement au réseau dépend également du type d'événement et/ou de déploiement.

Exemple 1 : Il est normal qu’un stade de 80 000 places ne dispose pas de 80 000 appareils connectés. Ce pourcentage est généralement beaucoup plus faible. Des taux d'utilisateurs connectés de 20 % ne sont pas rares lors d'événements sportifs, ce qui signifie que pour l'exemple du stade de 80 000 places, le nombre attendu d'appareils connectés peut être de 16 000 (80 000 x 20 % = 16 000). Ce nombre dépend également du mécanisme d'intégration utilisé. Si l'utilisateur doit effectuer une action (par exemple, cliquer sur un portail Web), les chiffres sont inférieurs à ceux qui s'appliquent lorsque l'intégration de l'appareil est automatique. L'intégration automatique peut être aussi simple qu'une clé prépartagée dont on s'est souvenu lors d'un événement précédent, ou quelque chose de plus avancé comme l'utilisation d'OpenRoaming qui intègre des périphériques sans interaction de l'utilisateur. Les réseaux OpenRoaming peuvent entraîner des taux de consommation bien supérieurs à 50 %, ce qui peut avoir un impact significatif sur la planification des capacités.

Exemple 2 : Il est raisonnable de s'attendre à ce qu'une conférence technologique ait un taux de connexion utilisateur élevé. Les participants à la conférence passent plus de temps à se connecter au réseau et s'attendent à pouvoir accéder à leur messagerie électronique et effectuer des tâches quotidiennes tout au long de la journée. Il est également plus probable que ce type d'utilisateur connecte plusieurs périphériques au réseau, bien que sa capacité à utiliser plusieurs périphériques simultanément reste douteuse. Pour les conférences technologiques, l'hypothèse est que 100 % des visiteurs se connectent au réseau, ce nombre peut être inférieur en fonction du type de conférence.

Dans les deux exemples, la clé est de comprendre le nombre attendu de périphériques connectés et il n'existe pas de solution unique pour chaque grand réseau public. Dans les deux cas, une antenne est connectée à une radio et ce sont les périphériques clients (et non les utilisateurs humains) qui se connectent à cette radio. Par conséquent, les périphériques clients par radio sont une mesure utilisable.

Périphériques par radio

Les points d'accès Cisco ont un nombre maximal de clients de 200 périphériques connectés par radio pour les points d'accès Wi-Fi 6 et de 400 périphériques par radio pour les points d'accès Wi-Fi 6E. Cependant, il n'est pas recommandé de concevoir un nombre maximal de clients. À des fins de planification, il est recommandé de maintenir le nombre de clients par radio bien en dessous de 50 % de la capacité maximale du point d'accès. En outre, le nombre de radios dépend du type de point d'accès et d'antenne utilisé. La section relative à la fréquence simple ou double 5 GHz l'étudie plus en détail.

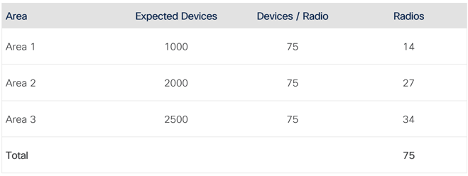

À ce stade, il est conseillé de diviser le réseau en zones distinctes, avec le nombre de périphériques prévu par zone. Rappelez-vous que cette section vise à estimer un nombre minimum de points d'accès et d'antennes.

Prenons un exemple de trois zones de couverture distinctes, le nombre de clients prévu est fourni pour chaque zone et une valeur (saine) de 75 clients par radio est utilisée pour estimer le nombre de radios nécessaires.

Nombre prévu de radios/clients par zone

Nombre prévu de radios/clients par zone

Ces chiffres initiaux doivent maintenant être combinés avec la compréhension des types de points d'accès et d'antennes qui sont déployés dans chaque zone, et si une ou deux fréquences de 5 GHz sont utilisées. Les calculs 6 GHz suivent la même logique que les calculs 5 GHz. 2,4 GHz n'est pas pris en compte dans cet exemple.

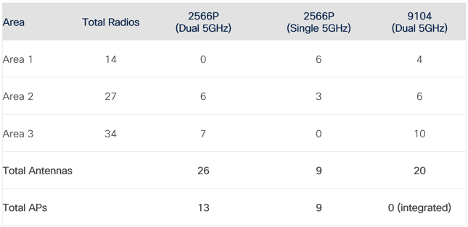

Supposons que chacune des trois zones utilise une combinaison d'antenne de raccordement 2566P et d'antenne de stade 9104, avec une combinaison de 5 GHz simple et double - ce scénario est utilisé à des fins d'illustration.

Antennes par zone

Antennes par zone

Chaque zone répertorie le type d'antennes et de points d'accès requis. Notez que dans le cas d'un double 5 GHz, le rapport est de deux antennes pour un point d'accès.

Cette section présente une approche permettant d'estimer le nombre initial d'antennes et de points d'accès nécessaires à un déploiement. L'estimation nécessite une compréhension des zones physiques, des options de montage possibles dans chaque zone, du type d'antennes à utiliser dans chaque zone et du nombre de périphériques clients attendus.

Chaque déploiement est différent et un équipement supplémentaire est souvent nécessaire pour couvrir des domaines spécifiques ou difficiles. Ce type d'estimation ne tient compte que de la capacité du client (et non de la couverture) et sert à décrire l'ampleur de l'investissement nécessaire. L'emplacement final des points d'accès/antennes et le nombre total d'équipements sont toujours soumis à une compréhension approfondie du cas d'utilisation et à une vérification sur site par un professionnel sans fil expérimenté.

Débit attendu

Chaque canal sans fil peut offrir une quantité de capacité disponible qui est généralement traduite en débit. Cette capacité est partagée entre tous les périphériques connectés à la radio, ce qui signifie que les performances de chaque utilisateur diminuent à mesure que de nouvelles connexions utilisateur sont ajoutées à la radio. Cette baisse des performances n'est pas linéaire et dépend également du nombre exact de clients connectés.

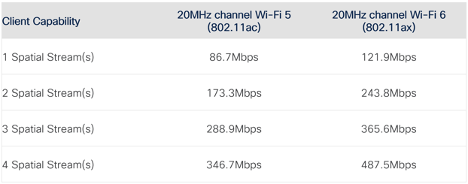

Les capacités du client varient selon les périphériques en fonction du chipset client et du nombre de flux spatiaux pris en charge par le client. Les débits de données client maximaux pour chaque nombre de flux spatiaux pris en charge sont répertoriés dans le tableau ci-dessous.

Débit réel maximal attendu pour chaque type de client

Débit réel maximal attendu pour chaque type de client

Les débits indiqués sont des débits MCS (Modulation and Coding Scheme) maximaux théoriques dérivés de la norme 802.11 et supposent un rapport signal sur bruit (SNR) > 30dBm. L'objectif principal de la conception de réseaux sans fil performants est d'atteindre ce niveau de SNR pour tous les clients, où qu'ils se trouvent, ce qui est rarement le cas. Les réseaux sans fil sont dynamiques par nature et utilisent des fréquences sans licence. Diverses interférences non contrôlées ont un impact sur le SNR du client, en plus des capacités du client.

Même dans les cas où le niveau requis de SNR est atteint, les débits indiqués précédemment ne tiennent pas compte de la surcharge de protocole. Par conséquent, ils ne correspondent pas directement au débit réel (mesuré par divers outils de test de vitesse). Le monde réel dans son ensemble est toujours inférieur au taux MCS.

Pour tous les réseaux sans fil (y compris les grands réseaux publics), le débit client dépend toujours des éléments suivants :

- Capacités du client.

- Rapport signal/bruit du client à ce moment précis.

- Nombre d'autres clients connectés à ce moment précis.

- Capacités des autres clients à ce moment précis.

- Activité d'autres clients à ce moment précis.

- Interférence à ce moment précis.

En raison de la variabilité de ces facteurs, il n'est pas possible de garantir un minimum par client pour l'ensemble des réseaux sans fil, quel que soit le fournisseur d'équipement.

Pour plus d'informations, consultez la page Valider le débit Wi-Fi : Guide de test et de surveillance.

Plate-forme WLC

Choisir votre plate-forme WLC peut sembler facile. La première chose à laquelle vous pouvez penser est de regarder le nombre estimé de points d'accès et le nombre de clients que vous souhaitez gérer. La fiche technique de chaque plate-forme WLC contient tous les objets maximum pris en charge sur la plate-forme : ACL, nombre de clients, balises de site, etc. Il s'agit de nombres maximaux littéraux et souvent, il y a une application difficile. Vous ne pouvez pas joindre 6001 AP à un 9800-80 qui ne prend en charge que 6000 AP, par exemple. Mais est-il sage de viser le maximum partout ?

Les contrôleurs sans fil Cisco sont testés pour atteindre ces maximums, mais ils ne peuvent pas nécessairement atteindre tous les maximums documentés dans toutes les conditions en même temps. Prenons l'exemple du débit : un 9800-80 peut atteindre jusqu'à 80 Gbit/s de transfert de données client, mais dans le cas où chaque paquet client est la taille maximale et optimale de 1 500 octets. Avec une combinaison de tailles de paquets, le débit maximal effectif est plus faible. Si vous activez le cryptage DTLS, le débit est encore réduit, de même pour la visibilité des applications. Il est optimiste de s'attendre à plus de 40 Gbit/s sur un 9800-80 dans des conditions réalistes sur un grand réseau doté de nombreuses fonctionnalités. Étant donné que cela varie considérablement en fonction des fonctionnalités utilisées et du type d’activité du réseau, la seule façon d’avoir une idée réelle de la capacité est de mesurer l’utilisation du chemin de données à l’aide de cette commande. Concentrez-vous sur la mesure de charge, qui est un pourcentage du débit maximal que le contrôleur peut transmettre.

WLC#show platform hardware chassis active qfp datapath utilization summary

CPP 0: 5 secs 1 min 5 min 60 min

Input: Total (pps) 9 5 5 8

(bps) 17776 7632 9024 10568

Output: Total (pps) 5 3 3 6

(bps) 11136 11640 11440 41448

Processing: Load (pct) 0 0 0 0

WLC#De la même manière, le 9800-80 peut parfaitement gérer 6000 points d'accès avec une activité régulière. Cependant, 6 000 points d'accès dans un lieu public tel qu'un stade ou un aéroport ne comptent pas comme activité régulière. Compte tenu de la quantité d'itinérance client et de sondage ambiant, de grands réseaux publics à une échelle maximale peuvent entraîner une utilisation accrue du CPU sur un seul WLC. Si vous ajoutez la surveillance et les déroutements SNMP à envoyer chaque fois que des clients se déplacent, la charge peut rapidement devenir trop importante. L'une des principales caractéristiques d'un grand lieu public ou d'un grand événement est qu'il y a beaucoup plus d'événements d'intégration de clients lorsque les gens se déplacent et s'associent/se dissocient constamment, ce qui entraîne une pression supplémentaire sur le processeur et le plan de contrôle.

De nombreux déploiements ont montré qu'une seule paire de contrôleurs sans fil 9800-80 peut gérer un grand déploiement dans un stade avec plus de 1 000 points d'accès. Il est également courant de distribuer les points d'accès sur deux paires de contrôleurs ou plus pour des événements critiques où le temps de disponibilité et la disponibilité sont des préoccupations principales. Lorsque de grands réseaux sont distribués sur plusieurs WLC, l'itinérance entre contrôleurs devient encore plus complexe. L'itinérance client doit être prise en compte dans des espaces confinés tels qu'un stade.

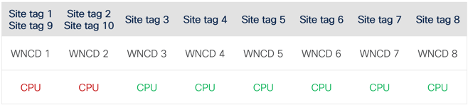

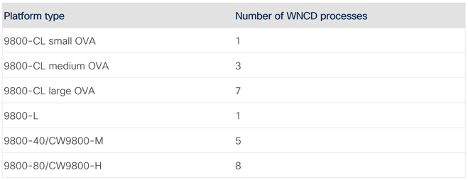

Voir aussi la section Balise de site dans ce document.

Haute disponibilité WLC

Il est conseillé d'utiliser une paire de commutateurs avec état haute disponibilité (HA SSO), ce qui assure la redondance matérielle mais protège également contre les défaillances logicielles. Avec HA SSO, une panne logicielle sur un périphérique est transparente pour les utilisateurs finaux, car le WLC secondaire prend le relais de manière transparente. Un autre avantage d'une paire d'unités SSO haute disponibilité réside dans les mises à niveau transparentes offertes par la fonctionnalité In-Service Software Upgrade (ISSU).

Si le réseau est assez grand, il est également conseillé d'utiliser un contrôleur supplémentaire (N+1). Il peut servir plusieurs objectifs que l’OSP HA ne peut pas atteindre. Vous pouvez tester une nouvelle version logicielle sur ce WLC avant de mettre à niveau la paire de production (et migrer seulement quelques AP de test vers elle pour tester une section spécifique du réseau). Certaines conditions rares peuvent affecter les deux WLC dans une paire HA (quand le problème est répliqué sur la veille) et ici le N+1 permet d'avoir un WLC sûr dans un scénario actif-actif où vous pourriez progressivement migrer des AP vers et depuis. Il peut également vous servir de contrôleur de mise en service pour configurer de nouveaux points d'accès.

Les 9800-CL sont très évolutifs et puissants. Il est à noter qu'ils ont une capacité de transfert de données beaucoup plus faible (de 2 Gbit/s à 4 Gbit/s pour l'image SR-IOV) ce qui tend à les limiter aux scénarios de commutation locale FlexConnect (et peut-être un petit nombre de points d'accès dans la commutation centrale). Ils peuvent toutefois être utiles en tant que périphériques N+1 lorsque vous avez besoin de contrôleurs supplémentaires pendant une fenêtre de maintenance ou lors du dépannage d'un problème.

Systèmes externes

Bien que ce document se concentre principalement sur le composant sans fil des grands réseaux événementiels, de nombreux systèmes de prise en charge doivent également être pris en compte au cours de la phase d'évolutivité et de conception. Certains de ces éléments sont traités ici.

Réseau principal

Les grands réseaux sans fil sont généralement déployés en mode de commutation centrale et avec de grands sous-réseaux. Cela implique qu'un très grand nombre d'adresses MAC et d'entrées ARP client sont transmises à l'infrastructure câblée adjacente. Il est essentiel que les systèmes adjacents dédiés aux différentes fonctions L2 et L3 possèdent les ressources adéquates pour gérer cette charge. Dans le cas des commutateurs de couche 2, une configuration courante est le réglage du modèle SDM (Switch Device Manager), qui est responsable de l'allocation des ressources système, l'équilibrage entre les fonctionnalités de couche 2 et de couche 3 dépendant de la fonction du périphérique dans le réseau. Il est important de s'assurer que les périphériques de couche 2 principaux peuvent prendre en charge le nombre d'entrées d'adresses MAC attendu.

NAT de passerelle

L’utilisation la plus courante des réseaux publics consiste à fournir un accès Internet aux visiteurs. Quelque part le long du chemin de données, il doit y avoir un périphérique responsable de la traduction NAT/PAT. Les passerelles Internet doivent disposer des ressources matérielles et de la configuration de pool d'adresses IP nécessaires pour gérer la charge. N'oubliez pas qu'un seul périphérique client sans fil peut être responsable de nombreuses traductions NAT/PAT.

DNS/DHCP

Ces deux systèmes sont essentiels pour garantir une bonne expérience client. Les services DNS et DHCP nécessitent non seulement l’évolutivité appropriée pour gérer la charge, mais également une prise en compte de l’emplacement au sein du réseau. Des systèmes rapides et réactifs, placés au même endroit que le WLC, garantissent la meilleure expérience et évitent de longs délais d'intégration du client.

Portail AAA/Web

Personne n'aime une page Web lente, le choix d'un système approprié et bien adapté pour l'authentification Web externe est important pour une bonne expérience d'intégration du client. De même pour AAA, les serveurs d'authentification RADIUS doivent être capables de faire face aux demandes du système sans fil. Gardez à l'esprit que dans certains cas, la charge peut atteindre un pic pendant des moments clés, par exemple la mi-temps au cours d'un match de football, ce qui peut générer une charge d'authentification élevée en un temps réduit. Il est essentiel de faire évoluer le système pour qu'il soit correctement chargé simultanément. Une attention particulière doit être apportée lors de l'utilisation de fonctionnalités telles que la comptabilité AAA. Évitez à tout prix la comptabilité basée sur le temps et si vous utilisez la comptabilité, essayez de désactiver la comptabilité provisoire. Un autre élément important à prendre en compte est l'utilisation d'équilibreurs de charge, où des mécanismes de ping de session doivent être utilisés pour garantir des flux d'authentification complets. Veillez à conserver le délai d'attente RADIUS à 5 secondes ou plus.

Si vous utilisez un SSID 802.1X avec un grand nombre de clients (par exemple avec OpenRoaming), assurez-vous d'activer 802.11r Fast Transition (FT), sinon les clients peuvent provoquer une tempête d'authentification chaque fois qu'ils se déplacent.

DNS/DHCP

Quelques recommandations pour DHCP :

- Assurez-vous que le pool DHCP est au moins trois fois supérieur au nombre de clients attendus. Les adresses IP restent attribuées pendant un certain temps, même après la déconnexion du client. Ainsi, en fonction du temps de séjour des invités, cela peut consommer davantage d'adresses IP. Essayez de faire correspondre la durée du bail à la durée prévue de la visite de l'utilisateur sur le site. Il est inutile d'attribuer une adresse IP pour une semaine si la durée d'une visite type est de deux heures, ce qui permet d'annuler les baux périmés.

- L'utilisation d'un seul grand sous-réseau pour les clients est recommandée, le WLC a une fonctionnalité ARP de proxy et ne transmet pas les diffusions par défaut (autre que DHCP). L'utilisation d'un sous-réseau client de grande taille (par exemple /16) pour vos clients ne pose pas de problème. Un seul grand VLAN est plus simple qu'un groupe de VLAN comportant de nombreux VLAN. La configuration de nombreux sous-réseaux plus petits (par exemple /24) et de groupes de VLAN n'a pas d'incidence sur le domaine de diffusion et entraîne uniquement une configuration plus compliquée, ce qui entraîne des problèmes tels que des VLAN sales et la nécessité de garder une trace des divers pools DHCP qui ne peuvent pas être utilisés de manière uniforme. Cette recommandation s'applique aux points d'accès en mode local et au trafic commuté de manière centrale. Dans le cas de FlexConnect avec commutation locale, il n'est pas pris en charge de placer plus de 100 (ou 300 après 17.9) AP dans le même sous-réseau car ils souffriront d'un grand nombre de transmissions de diffusion. Flexconnect nécessite que les AP desservent le même VLAN afin de prendre en charge l'itinérance transparente et par conséquent, il est déconseillé de prendre en charge de grands sous-réseaux dans ce scénario.

- Maintenez DHCP en mode de pontage sur le contrôleur sans fil avec la fonctionnalité de relais DHCP gérée par la passerelle de couche 3 du sous-réseau. Cela permet une efficacité et une simplicité maximales. L'idée est de ne pas impliquer du tout le contrôleur sans fil dans le processus DHCP.

- Utilisez DHCP Required sur n'importe quel WLAN public, quelle que soit la méthode d'authentification. Bien que cela puisse déclencher un faible pourcentage d'échecs d'associations de clients, cela peut empêcher des problèmes de sécurité importants, soit par des clients essayant de s'attribuer des adresses IP statiques, soit par des clients se comportant mal et essayant de réutiliser une adresse IP précédente sans autorisation.

Fonctionnement du réseau

La bonne configuration