Configurer le WLC 9800 Lobby Ambassador avec RADIUS et TACACS+

Options de téléchargement

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit comment configurer les contrôleurs sans fil Catalyst 9800 pour l'authentification externe RADIUS et TACACS+ des utilisateurs Lobby Ambassador.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- 9800 Contrôleur LAN sans fil Lobby Concepts d'administration

- Concepts RADIUS AAA (Authentication, Authorization and Accounting)

- Concepts TACACS+

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Gamme de contrôleurs sans fil Catalyst 9800 (Catalyst 9800-CL)

- Cisco IOS® XE Gibraltar 16.12.1s

- Identity Service Engine (ISE) 2.3.0

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

L'ambassadeur du lobby est créé par l'administrateur du réseau. Un Lobby Ambassador est capable de créer une entrée d'utilisateur invité dans le contrôleur LAN sans fil (WLC) qui inclut le nom d'utilisateur, le mot de passe, la description et la durée de vie. Il permet également de supprimer l'utilisateur invité. L'ambassadeur du hall peut créer l'utilisateur invité via l'interface graphique utilisateur (GUI) ou l'interface de ligne de commande (CLI).

Configurer

Diagramme du réseau

Diagramme du réseau

Diagramme du réseau

La configuration de ce document est basée sur deux Lobby Ambassadors, le premier Lobby Ambassador est nommé lobby et s'authentifie auprès du serveur RADIUS, le second Lobby Ambassador est nommé lobbyTac et s'authentifie auprès de TACACS+. Les deux ont la possibilité de configurer des utilisateurs invités dans le WLC.

Lobby Ambassador RADIUS Authentication

Configurer un serveur RADIUS sur un contrôleur LAN sans fil

GUI WLC

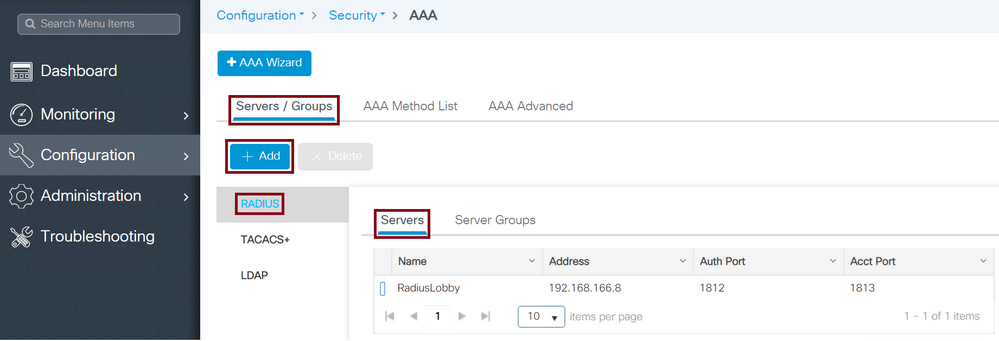

Accédez à Configuration > Security > AAA > Servers/Groups > RADIUS > Servers > + Add comme indiqué dans l'image.

Serveur Radius sur WLC

Serveur Radius sur WLC

Lorsque la fenêtre de configuration s'ouvre, les paramètres de configuration obligatoires sont le nom du serveur RADIUS, l'ADRESSE IP du serveur RADIUS et le secret partagé du serveur RADIUS. Tout autre paramètre peut être conservé par défaut ou peut être configuré comme vous le souhaitez.

CLI WLC

Tim-eWLC1(config)#radius server RadiusLobby

Tim-eWLC1(config-radius-server)#address ipv4 192.168.166.8 auth-port 1812 acct-port 1813

Tim-eWLC1(config-radius-server)#key 0 Cisco1234

Tim-eWLC1(config)#end

Ajouter le serveur RADIUS à un groupe de serveurs

GUI WLC

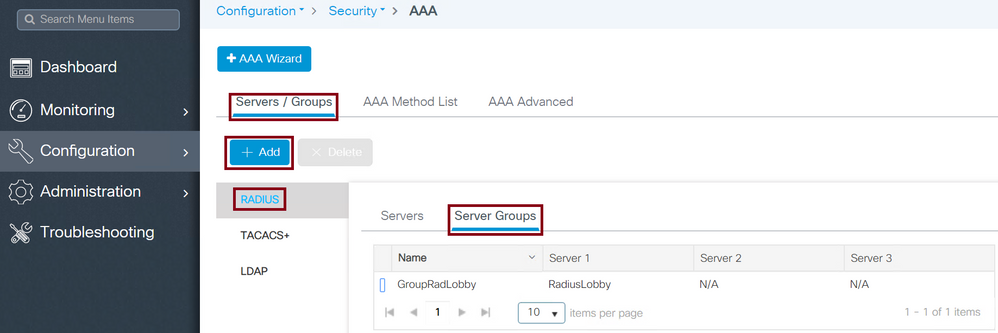

Accédez à Configuration > Security > AAA > Servers / Groups > RADIUS > Server Groups > + Add comme indiqué dans l'image.

Serveur Radius sur le groupe de serveurs

Serveur Radius sur le groupe de serveurs

Lorsque la fenêtre de configuration s'ouvre, configurez un nom pour le groupe, déplacez les serveurs RADIUS configurés de la liste Available Servers à la liste Assigned Servers.

CLI WLC

Tim-eWLC1(config)#aaa group server radius GroupRadLobby

Tim-eWLC1(config-sg-radius)#server name RadiusLobby

Tim-eWLC1(config-sg-radius)#end

Créer une liste de méthodes d'authentification AAA

GUI WLC

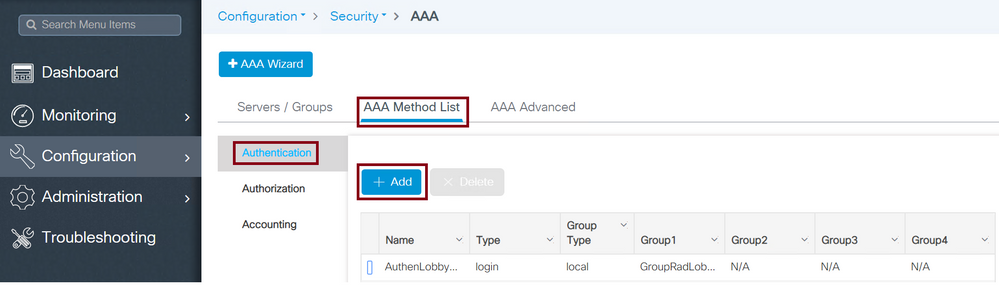

Accédez à Configuration > Security > AAA > AAA Method List > Authentication > + Add comme indiqué dans l'image.

Liste des méthodes d'authentification

Liste des méthodes d'authentification

Lorsque la fenêtre de configuration s'ouvre, configurez un nom, sélectionnez l'option Type comme Login et attribuez le groupe de serveurs créé précédemment. Le type de groupe peut être sélectionné en tant que Local ou Groupe

Type de groupe de liste de méthodes AAA Local First

Le type de groupe Local fait d'abord vérifier si l'utilisateur existe dans la base de données locale, puis revient au groupe de serveurs seulement si l'utilisateur Lobby Ambassador n'est pas trouvé dans la base de données locale.

CLI WLC

Tim-eWLC1(config)#aaa authentication login AuthenLobbyMethod local group GroupRadLobby

Tim-eWLC1(config)#end

Remarque : Veuillez noter l'ID de bogue Cisco CSCvs87163 lorsque vous utilisez AAA Method List Group Type Local First.

Groupe de types de groupe de listes de méthodes AAA

Le type de groupe Group et l'option no fallback to local activée font que le WLC vérifie l'utilisateur par rapport au groupe de serveurs et n'enregistre pas sa base de données locale.

CLI WLC

Tim-eWLC1(config)#aaa authentication login AuthenLobbyMethod group GroupRadLobby

Tim-eWLC1(config)#end

Groupe de types de groupe de listes de méthodes AAA avec secours

L'option Group Type as Group and Fallback To Local cochée fait que le WLC vérifie l'utilisateur par rapport au groupe de serveurs et effectue une requête sur la base de données locale sauf si le serveur RADIUS expire la réponse. Si le serveur Radius répond même avec un refus, le WLC ne déclenche pas une authentification locale.

CLI WLC

Tim-eWLC1(config)#aaa authentication login AuthenLobbyMethod group GroupRadLobby local

Tim-eWLC1(config)#end

Créer une liste de méthodes d'autorisation AAA

GUI WLC

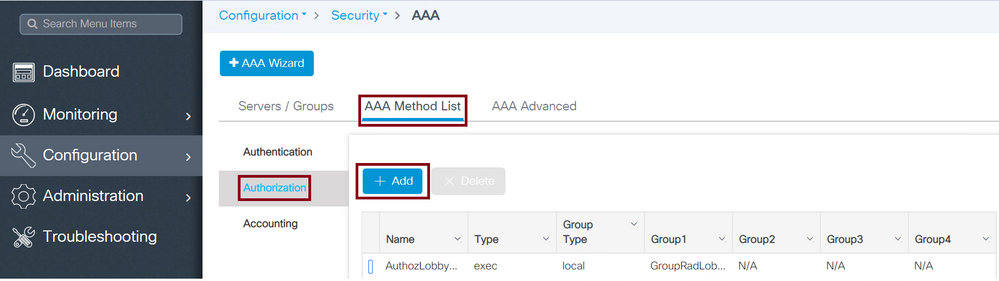

Allez à Configuration > Security > AAA > AAA Method List > Authorization > +Add (configuration > sécurité > AAA > liste de méthodes AAA > autorisation > +ajouter) selon les indications de l’image.

Liste des méthodes d'autorisation

Liste des méthodes d'autorisation

Lorsque la fenêtre de configuration s'ouvre pour fournir un nom, sélectionnez l'option type en tant qu'exec et attribuez le groupe de serveurs créé précédemment.

Le type de groupe s'applique de la même manière qu'il a été expliqué dans la section Créer une liste de méthodes AAA.

CLI WLC

Type de groupe de liste de méthodes AAA Local First.

Tim-eWLC1(config)#aaa authorization exec AuthozLobbyMethod local group GroupRadLobby

Tim-eWLC1(config)#end

Groupe de types de groupe de liste de méthodes AAA.

Tim-eWLC1(config)#aaa authorization exec AuthozLobbyMethod group GroupRadLobby

Tim-eWLC1(config)#end

Groupe de types de groupe de liste de méthodes AAA avec secours.

Tim-eWLC1(config)#aaa authorization exec AuthozLobbyMethod group GroupRadLobby local

Tim-eWLC1(config)#end

Affectations de listes de méthodes AAA

Attribuez la méthode d'authentification et d'autorisation AAA au protocole HTTP (HyperText Transfer Protocol) et au télex virtuel (VTY) du WLC.

Ces étapes ne peuvent pas être effectuées à partir de l'interface utilisateur graphique. Elles doivent donc l'être à partir de l'interface de ligne de commande.

Configuration HTTP.

Tim-eWLC1(config)#ip http authentication aaa login-authentication AuthenLobbyMethod

Tim-eWLC1(config)#ip http authentication aaa exec-authorization AuthozLobbyMethod

Tim-eWLC1(config)#end

Il est recommandé de redémarrer les services HTTP.

Tim-eWLC1(config)#no ip http server

Tim-eWLC1(config)#no ip http secure-server

Tim-eWLC1(config)#ip http server

Tim-eWLC1(config)#ip http secure-server

Tim-eWLC1(config)#end

Configuration VTY.

Tim-eWLC1(config)#line vty 0 15

Tim-eWLC1(config-line)#login authentication AuthenLobbyMethod

Tim-eWLC1(config-line)#authorization exec AuthozLobbyMethod

Tim-eWLC1(config-line)#end

En raison de l'ID de bogue Cisco CSCvu29748, un WLC exécutant une version antérieure à 17.3.3 ou 17.14 et 17.15 doit configurer via CLI la configuration indiquée ci-dessous. Cela n'est pas nécessaire si le WLC exécute une version dans le code de la famille 17.3 de 17.3.4 à 17.3.8a, ou s'il exécute les codes 17.16.1 et suivants.

CLI WLC

Tim-eWLC1(config)#aaa remote username lobby

Configurer ISE pour l'authentification Radius

Ajout du WLC à ISE

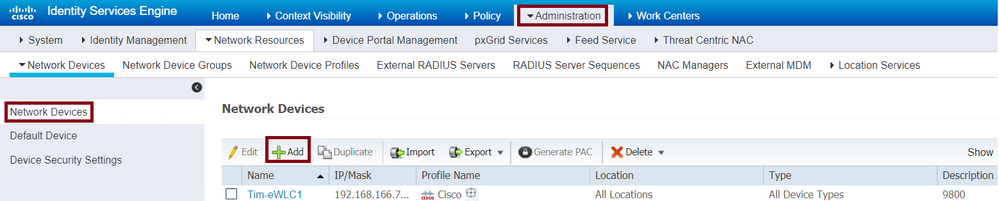

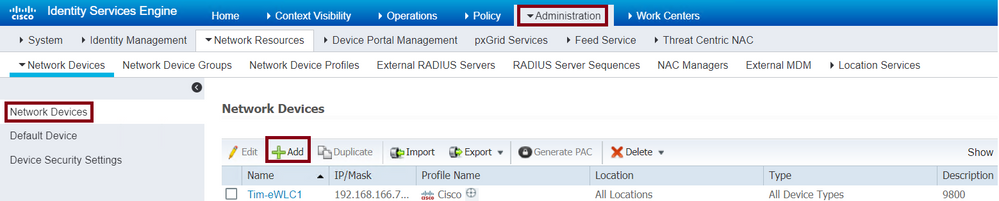

Accédez à Administration > Network Resources > Network Devices > + Add comme indiqué dans l'image.

Ajouter WLC à ISE

Ajouter WLC à ISE

Lorsque la fenêtre de configuration s'ouvre, configurez un nom, une adresse IP, activez les paramètres d'authentification RADIUS, et sous Protocol Radius saisissez le secret partagé.

Créer l'utilisateur Lobby Ambassador sur ISE

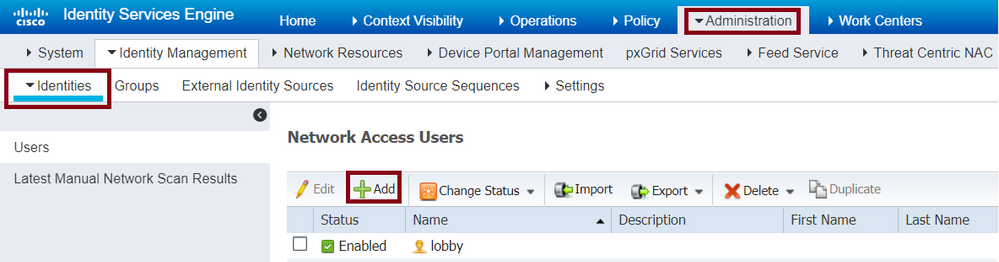

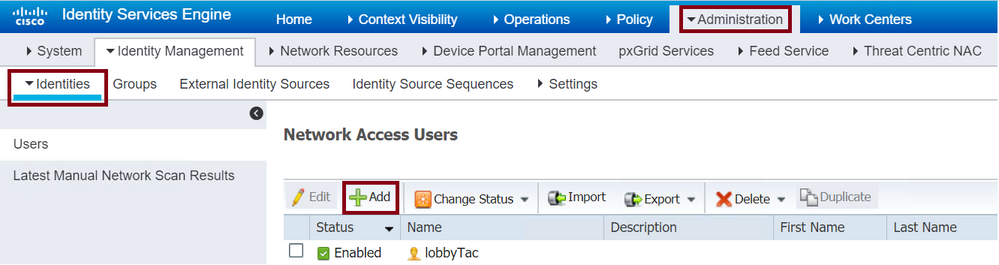

Accédez à Administration > Identity Management > Identities > Users > + Add comme indiqué dans l'image.

Nom d'utilisateur et mot de passe Lobby Ambassador dans ISE

Nom d'utilisateur et mot de passe Lobby Ambassador dans ISE

Lorsque la fenêtre de configuration s'ouvre, fournissez le Nom et le Mot de passe pour l'utilisateur Lobby Ambassador, et assurez-vous également que l'état s'affiche comme étant Enabled.

Cette configuration de nom d'utilisateur et de mot de passe est attribuée à l'ambassadeur du hall chargé de créer les utilisateurs invités dans le WLC, en d'autres termes, il s'agit du nom d'utilisateur et du mot de passe que l'administrateur réseau attribue à l'ambassadeur du hall.

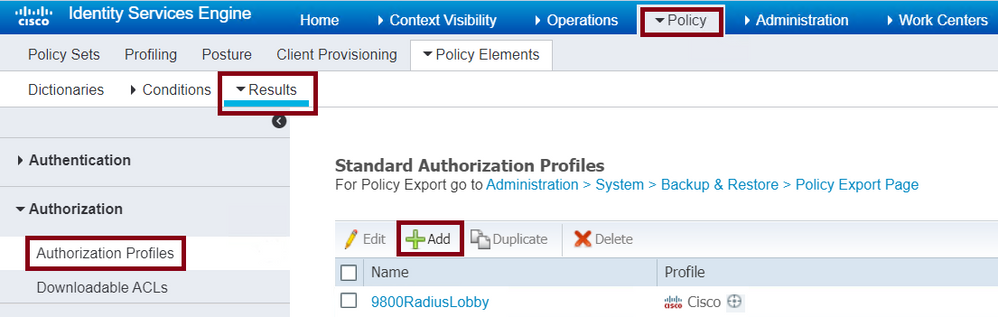

Créer un profil d'autorisation des résultats

Accédez à Policy > Policy Elements > Results > Authorization > Authorization Profiles > + Add comme indiqué dans l'image.

Profil d'autorisation dans ISE

Profil d'autorisation dans ISE

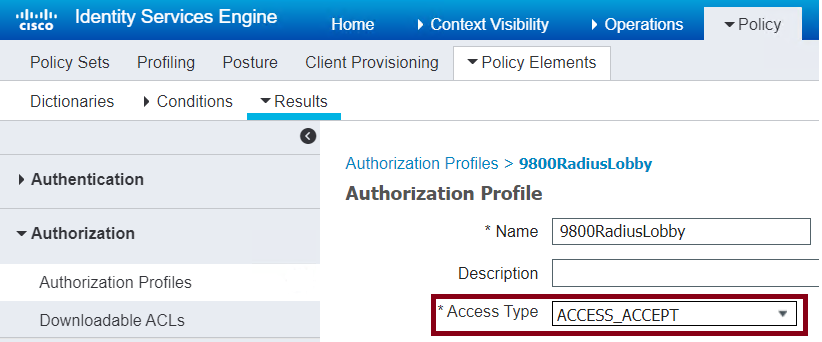

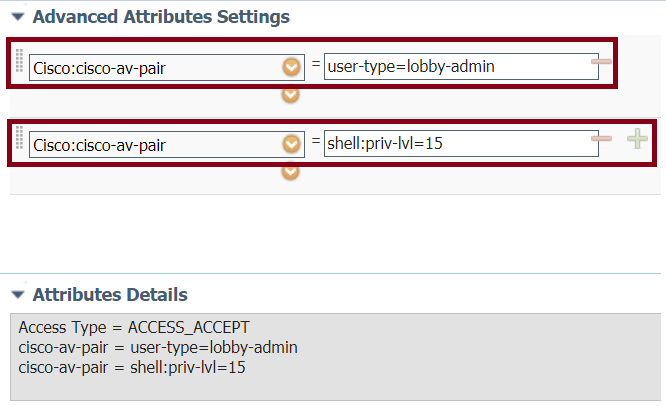

Assurez-vous que le profil est configuré pour envoyer un Access-Accept comme indiqué dans l'image.

Type d'accès Access-Accept

Type d'accès Access-Accept

Ajoutez les attributs manuellement sous Paramètres d'attributs avancés. Les attributs sont nécessaires pour définir l'utilisateur comme Lobby Ambassador et pour fournir le privilège de permettre à Lobby Ambassador d'effectuer les modifications nécessaires dans le WLC pour ajouter les utilisateurs invités.

Paramètres d'attributs avancés dans ISE

Paramètres d'attributs avancés dans ISE

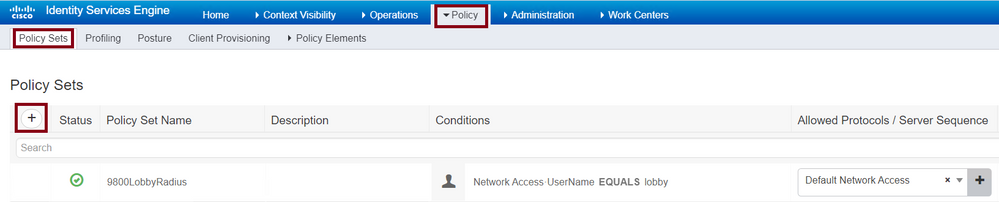

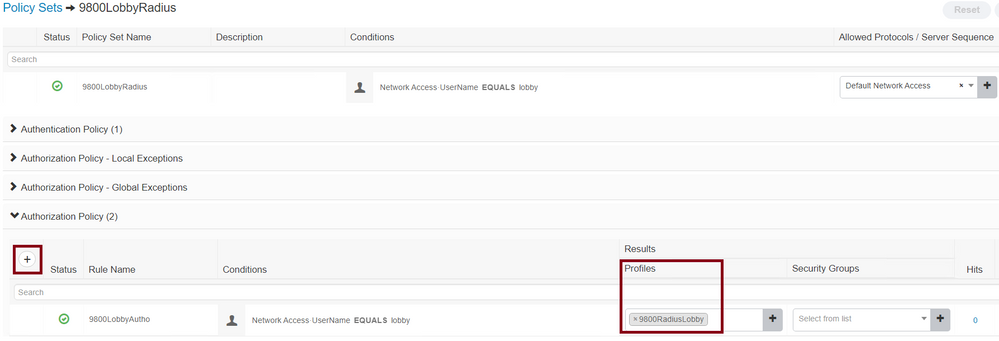

Créer une stratégie d'authentification

Accédez à Policy > Policy Sets > Add comme indiqué dans l'image.

Stratégie d'authentification dans ISE

Stratégie d'authentification dans ISE

Les conditions de configuration de la stratégie dépendent de la décision de l'administrateur. La condition Network Access-Username et le protocole Default Network Access sont utilisés dans cet exemple.

Il est obligatoire de s'assurer que dans la politique d'autorisation le profil configuré dans l'autorisation de résultats est sélectionné, de cette façon les attributs corrects sont retournés au WLC.

Cliquez sur Authorization Policy configured, la fenêtre de configuration s'ouvre pour configurer la Authorization Policy avec le profil de résultat approprié. La stratégie d'authentification peut être conservée par défaut.

Configuration de la stratégie d'autorisation

Configuration de la stratégie d'autorisation

Lobby Ambassador Authentification TACACS+

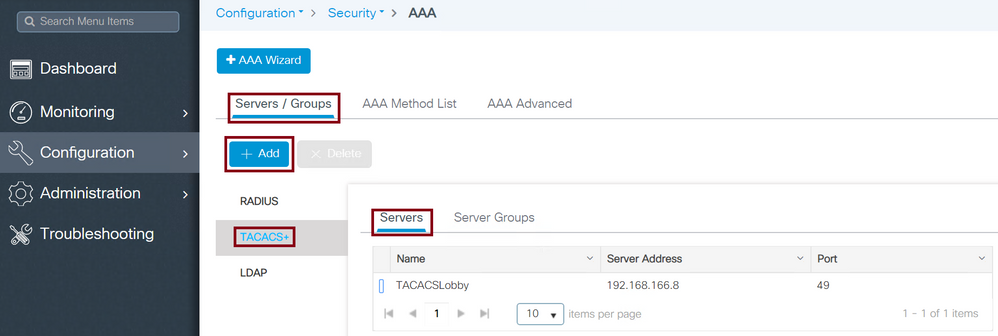

Configurer un serveur TACACS+ sur un contrôleur LAN sans fil

GUI WLC

Accédez à Configuration > Security > AAA > Servers/Groups > TACACS+ > Servers > + Add comme indiqué dans l'image.

Ajouter TACACS au WLC

Ajouter TACACS au WLC

Lorsque la fenêtre de configuration s'ouvre, les paramètres de configuration obligatoires sont le nom du serveur TACACS+, l'adresse IP du serveur TACACS et le secret partagé. Tout autre paramètre peut être conservé par défaut ou configuré selon les besoins.

CLI WLC

Tim-eWLC1(config)#tacacs server TACACSLobby

Tim-eWLC1(config-server-tacacs)#address ipv4 192.168.166.8

Tim-eWLC1(config-server-tacacs)#key 0 Cisco123

Tim-eWLC1(config-server-tacacs)#end

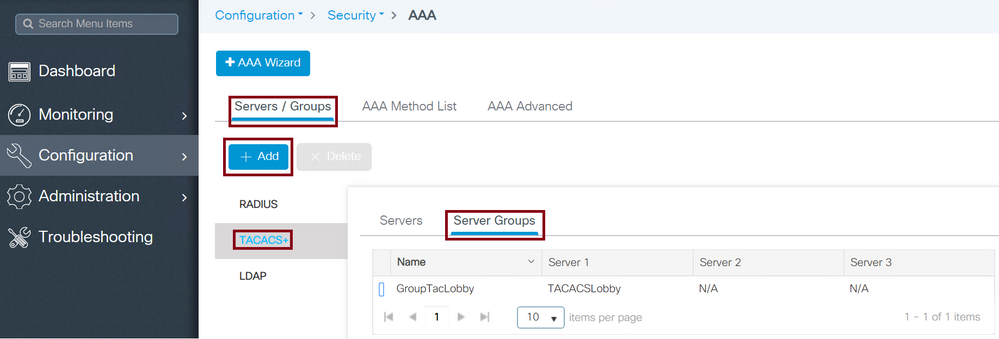

Ajouter le serveur TACACS+ à un groupe de serveurs

GUI WLC

Accédez à Configuration > Security > AAA > Servers / Groups > TACACS > Server Groups > +Add comme indiqué dans l'image.

Groupe de serveurs TACACS

Groupe de serveurs TACACS

Lorsque la fenêtre de configuration s'ouvre, configurez un nom pour le groupe et déplacez les serveurs TACACS+ souhaités de la liste Serveurs disponibles vers la liste Serveurs affectés.

CLI WLC

Tim-eWLC1(config)#aaa group server tacacs+ GroupTacLobby

Tim-eWLC1(config-sg-tacacs+)#server name TACACSLobby

Tim-eWLC1(config-sg-tacacs+)#end

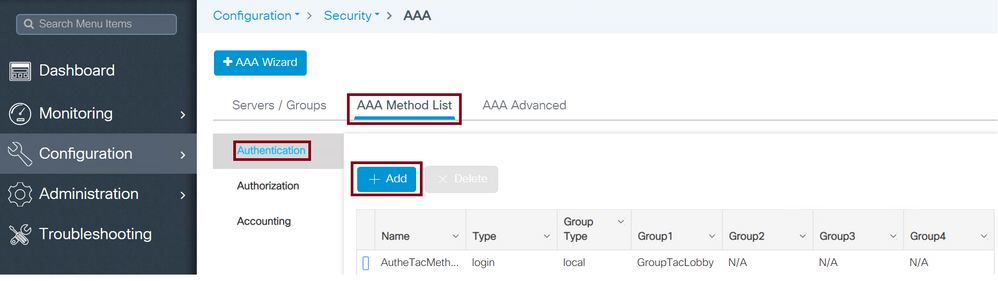

Créer une liste de méthodes d'authentification

GUI WLC

Accédez à Configuration > Security > AAA > AAA Method List > Authentication > +Add comme indiqué dans l'image.

Configuration de la liste de méthodes TACACS AAA

Configuration de la liste de méthodes TACACS AAA

Lorsque la fenêtre de configuration s'ouvre, configurez un nom, sélectionnez l'option de type Login et attribuez le groupe de serveurs créé précédemment.

Types de groupes de listes de méthodes AAA

L'authentification TACACS+ prend en charge différents types de listes de méthodes, tels que Local et Group. Référez-vous à la section précédente du document intitulé Créer une liste de méthodes d'authentification AAA pour comprendre chacun des types.

Ensuite, les commandes permettant de configurer les listes de méthodes TACACS+ via l'interface de ligne de commande.

CLI WLC

Type de groupe de liste de méthodes AAA Local First.

Tim-eWLC1(config)#aaa authentication login AutheTacMethod local group GroupTacLobby

Tim-eWLC1(config)#end

Groupe de types de groupe de liste de méthodes AAA.

Tim-eWLC1(config)#aaa authentication login AutheTacMethod group GroupTacLobby

Tim-eWLC1(config)#end

Groupe de types de groupe de liste de méthodes AAA avec secours.

Tim-eWLC1(config)#aaa authentication login AutheTacMethod group GroupTacLobby local

Tim-eWLC1(config)#end

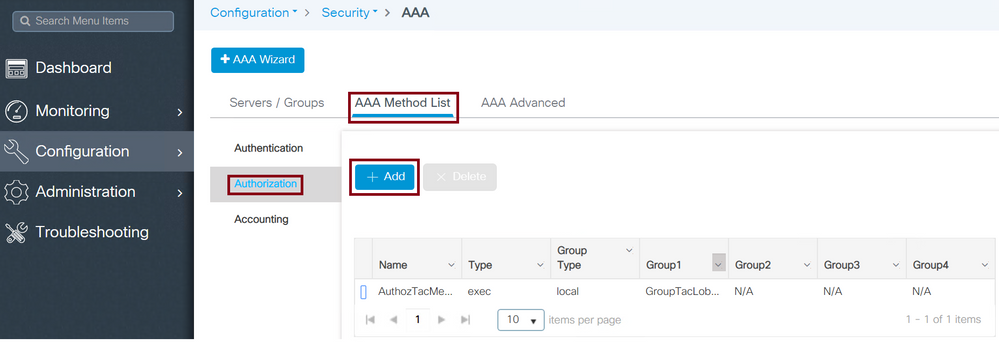

Créer une liste de méthodes d'autorisation AAA

GUI WLC

Allez à Configuration > Security > AAA > AAA Method List > Authorization > +Add (configuration > sécurité > AAA > liste de méthodes AAA > autorisation > +ajouter) selon les indications de l’image.

Configuration de la liste d'autorisations TACACS

Configuration de la liste d'autorisations TACACS

Lorsque la fenêtre de configuration s'ouvre, configurez un nom, sélectionnez l'option Type en tant qu'exec et attribuez le groupe de serveurs créé précédemment.

Le type de groupe s'applique de la même manière qu'il a été expliqué dans la section Créer une liste de méthodes AAA.

CLI WLC

Type de groupe de liste de méthodes AAA Local First.

Tim-eWLC1(config)#aaa authorization exec AuthozTacMethod local group GroupTacLobby

Tim-eWLC1(config)#end

Groupe de types de groupe de liste de méthodes AAA.

Tim-eWLC1(config)#aaa authorization exec AuthozTacMethod group GroupTacLobby

Tim-eWLC1(config)#end

Groupe de types de groupe de liste de méthodes AAA avec secours.

Tim-eWLC1(config)#aaa authorization exec AuthozTacMethod group GroupTacLobby local

Tim-eWLC1(config)#end

Affectations de listes de méthodes AAA

Attribuez la méthode d'authentification et d'autorisation AAA aux protocoles HTTP et VTY du WLC.

Ces étapes ne peuvent pas être effectuées à partir de l'interface utilisateur graphique. Elles doivent donc l'être à partir de l'interface de ligne de commande.

Configuration HTTP.

Tim-eWLC1(config)#ip http authentication aaa login-authentication AutheTacMethod

Tim-eWLC1(config)#ip http authentication aaa exec-authorization AuthozTacMethod

Tim-eWLC1(config)#end

Il est recommandé de redémarrer les services HTTP.

Tim-eWLC1(config)#no ip http server

Tim-eWLC1(config)#no ip http secure-server

Tim-eWLC1(config)#ip http server

Tim-eWLC1(config)#ip http secure-server

Tim-eWLC1(config)#end

Configuration VTY.

Tim-eWLC1(config)#line vty 0 15

Tim-eWLC1(config-line)#login authentication AutheTacMethod

Tim-eWLC1(config-line)#authorization exec AuthozTacMethod

Tim-eWLC1(config-line)#end

En raison de l'ID de bogue Cisco CSCvu29748, un WLC exécutant une version antérieure à 17.3.3 ou 17.14 et 17.15 doit configurer la configuration suivante. Cela n'est pas nécessaire si le WLC exécute une version dans le code de la famille 17.3 de 17.3.4 à 17.3.8a, ou s'il exécute les codes 17.16.1 et suivants.

CLI :

Tim-eWLC1(config)#aaa remote username lobbyTac

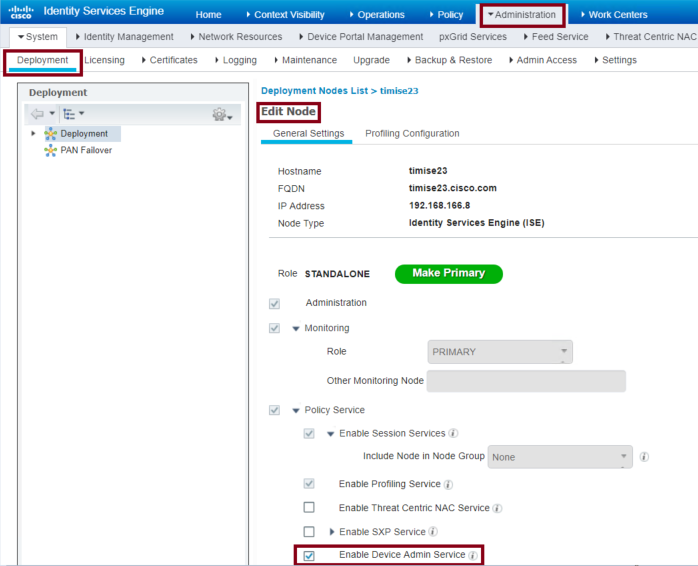

Configurer ISE pour l'authentification TACACS+

Activer l'administration des périphériques

Accédez à Administration > System > Deployment comme indiqué dans l'image.

Administrateur de périphériques dans ISE pour TACACS

Administrateur de périphériques dans ISE pour TACACS

Sélectionnez Enable Device Admin Service et assurez-vous qu'il a été activé.

Ajout du WLC à ISE

Accédez à Administration > Network Resources > Network Devices > + Add comme indiqué dans l'image.

Ajouter WLC à ISE

Ajouter WLC à ISE

Lorsque la fenêtre de configuration s'ouvre pour configurer un Nom, ADRESSE IP, activez les paramètres d'authentification TACACS+ et entrez le secret partagé.

Créer l'utilisateur Lobby Ambassador sur ISE

Accédez à Administration > Identity Management > Identities > Users > + Add comme indiqué dans l'image.

Nom d'utilisateur et mot de passe Lobby Ambassador dans ISE

Nom d'utilisateur et mot de passe Lobby Ambassador dans ISE

Lorsque la fenêtre de configuration s'ouvre, fournissez le Nom et le Mot de passe pour l'utilisateur Lobby Ambassador, et assurez-vous également que l'état s'affiche comme étant Enabled.

Cette configuration de nom d'utilisateur et de mot de passe est ensuite attribuée à l'ambassadeur du hall chargé de créer les utilisateurs invités dans le WLC. En d'autres termes, il s'agit du nom d'utilisateur et du mot de passe que l'administrateur réseau attribue à Lobby Ambassador.

Créer un profil TACACS+ de résultats

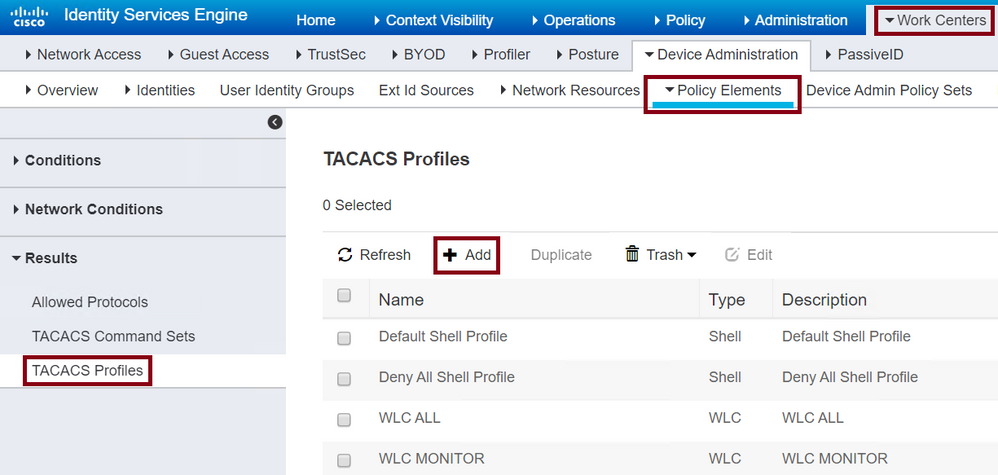

Accédez à Work Centers > Device Administration > Policy Elements > Results > TACACS Profiles comme indiqué dans l'image.

Profil TACACS

Profil TACACS

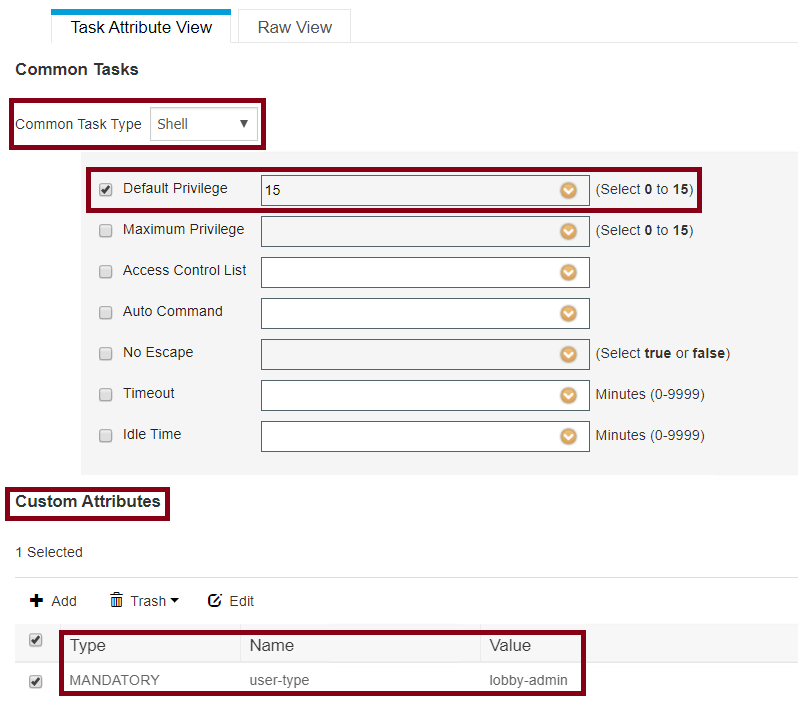

Après avoir cliqué sur +Add, la fenêtre de configuration s'ouvre comme indiqué dans l'image suivante. Configurez un nom pour le profil.

Assurez-vous que le type de tâche commun est sélectionné comme shell, configurez un privilège par défaut 15 et un attribut personnalisé comme type obligatoire, Name comme type d'utilisateur, et la valeur comme lobby-admin.

Configuration du shell de profil TACACS

Configuration du shell de profil TACACS

Créer un ensemble de stratégies

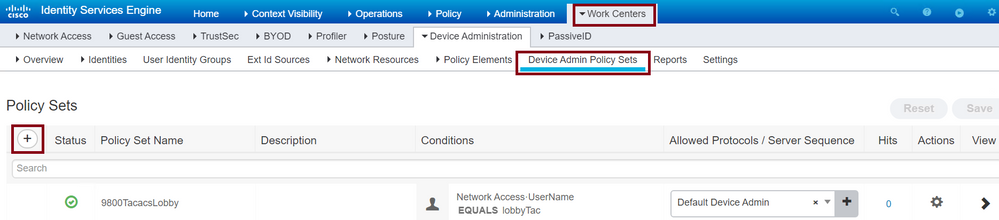

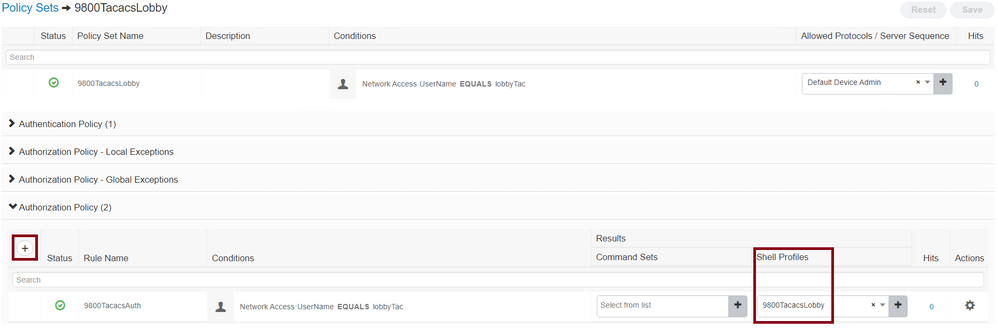

Accédez à Work Centers > Device Administration > Device Admin Policy Sets comme indiqué dans l'image

Configuration du jeu de stratégies TACACS

Configuration du jeu de stratégies TACACS

Les conditions de configuration de la stratégie dépendent de la décision de l'administrateur. Pour ce document, la condition Network Access-Username et le protocole Default Device Admin sont utilisés. Il est obligatoire de s'assurer, dans la politique d'autorisation que le profil configuré dans l'autorisation de résultats est sélectionné, cela rend les attributs corrects à retourner au WLC.

Cliquez sur la stratégie configurée, et la fenêtre de configuration s'ouvre. Configurez la stratégie d'autorisation avec le profil Shell approprié. La stratégie d'authentification peut être conservée comme valeur par défaut, comme illustré dans l'image.

Configuration d'autorisation TACACS Policy Set

Configuration d'autorisation TACACS Policy Set

Vérifier

Utilisez cette section pour confirmer que votre configuration est correcte.

show run aaa

show run | sec remote

show run | sec http

show aaa method-lists authentication

show aaa method-lists authorization

show aaa servers

show tacacs

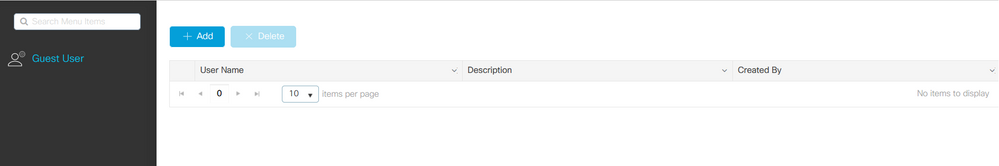

C'est ainsi que l'interface graphique utilisateur (GUI) de Lobby Ambassador s'affiche après une authentification réussie avec AAA Radius ou TACACS+.

Lobby Ambassador View de WLC

Lobby Ambassador View de WLC

Dépannage

Cette section fournit des informations que vous pouvez utiliser pour dépanner votre configuration.

Authentification AAA Radius

Pour l'authentification RADIUS, ces débogages peuvent être utilisés :

Tim-eWLC1#debug aaa authentication

Tim-eWLC1#debug aaa authorization

Tim-eWLC1#debug aaa attr

Tim-eWLC1#terminal monitor

Assurez-vous que la bonne liste de méthodes est sélectionnée dans le débogage. En outre, les attributs corrects sont renvoyés par le serveur ISE avec le nom d'utilisateur, le type d'utilisateur et le privilège appropriés.

Feb 5 02:35:27.659: AAA/AUTHEN/LOGIN (00000000): Pick method list 'AuthenLobbyMethod'

Feb 5 02:35:27.681: ADD-DELETE: AAA/ATTR(00000000): add attr: sublist(0x7FBA5500C860) index(0):

7FBA5500C870 0 00000081 username(450) 5 lobby

Feb 5 02:35:27.681: ADD-DELETE: AAA/ATTR(00000000): add attr: sublist(0x7FBA5500C860) index(1):

7FBA5500C8B0 0 00000001 user-type(1187) 4 lobby-admin

Feb 5 02:35:27.681: ADD-DELETE: AAA/ATTR(00000000): add attr: sublist(0x7FBA5500C860) index(2):

7FBA5500C8F0 0 00000001 priv-lvl(335) 4 15(F)

Feb 5 02:35:27.683: %WEBSERVER-5-LOGIN_PASSED: Chassis 1 R0/0: nginx: Login Successful from host

192.168.166.104 by user 'lobby' using crypto cipher 'ECDHE-RSA-AES128-GCM-SHA256'

Authentification TACACS+

Pour l'authentification TACACS+, ce débogage peut être utilisé :

Tim-eWLC1#debug tacacs

Tim-eWLC1#terminal monitor

Assurez-vous que l'authentification est traitée avec le bon nom d'utilisateur et l'ADRESSE IP ISE. En outre, l'état PASS doit être affiché. Dans le même débogage, juste après la phase d'authentification, le processus d'autorisation est présenté. Au cours de cette phase d'autorisation, assurez-vous que le nom d'utilisateur approprié est utilisé avec l'ADRESSE IP ISE correcte. Les attributs configurés sur ISE sont visibles dans le débogage, ainsi que l'utilisateur Lobby Ambassador disposant du privilège approprié.

Exemple de phase d'authentification :

Feb 5 02:06:48.245: TPLUS: Queuing AAA Authentication request 0 for processing

Feb 5 02:06:48.245: TPLUS: Authentication start packet created for 0(lobbyTac)

Feb 5 02:06:48.245: TPLUS: Using server 192.168.166.8

Feb 5 02:06:48.250: TPLUS: Received authen response status GET_PASSWORD (8)

Feb 5 02:06:48.266: TPLUS(00000000)/0/7FB7819E2100: Processing the reply packet

Feb 5 02:06:48.266: TPLUS: Received authen response status PASS (2)

Exemple de phase d'autorisation :

Feb 5 02:06:48.267: TPLUS: Queuing AAA Authorization request 0 for processing

Feb 5 02:06:48.267: TPLUS: Authorization request created for 0(lobbyTac)

Feb 5 02:06:48.267: TPLUS: Using server 192.168.166.8

Feb 5 02:06:48.279: TPLUS(00000000)/0/7FB7819E2100: Processing the reply packet

Feb 5 02:06:48.279: TPLUS: Processed AV priv-lvl=15

Feb 5 02:06:48.279: TPLUS: Processed AV user-type=lobby-admin

Feb 5 02:06:48.279: TPLUS: received authorization response for 0: PASS

Les exemples de débogage mentionnés précédemment pour RADIUS et TACACS+ ont les étapes clés pour une connexion réussie d'un administrateur de hall.

Afin de désactiver les débogages, cette commande peut être utilisée :

Tim-eWLC1#undebug all

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

3.0 |

21-Jan-2025 |

Texte de remplacement, traduction automatique, exigences de style, description de l'article et mise en forme mis à jour. |

1.0 |

18-Jun-2020 |

Première publication |

Contribution d’experts de Cisco

- Tim J PadillaResponsable technique de l'ingénierie de livraison client

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires