Configuration du point d'accès OfficeExtend de la gamme Aironet 600

Table des matières

Introduction

Ce document fournit des informations sur la configuration requise pour configurer un contrôleur de réseau local sans fil (WLAN) Cisco pour une utilisation avec le point d'accès OfficeExtend (OEAP) de la gamme Cisco Aironet® 600. Le point d'accès OEAP de la gamme Cisco Aironet 600 prend en charge le fonctionnement en mode partagé et dispose d'installations qui nécessitent une configuration via le contrôleur WLAN et de fonctionnalités qui peuvent être configurées localement par l'utilisateur final. Ce document fournit également des informations sur les configurations nécessaires pour une connexion correcte et des jeux de fonctions pris en charge.

Conditions préalables

Exigences

Aucune exigence spécifique n'est associée à ce document.

Composants utilisés

Les informations contenues dans ce document sont basées sur le point d'accès OfficeExtend (OEAP) de la gamme Cisco Aironet 600.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Conventions

Pour plus d'informations sur les conventions utilisées dans ce document, reportez-vous à Conventions relatives aux conseils techniques Cisco.

Informations générales

Instructions de configuration

-

Le protocole OEAP de la gamme Cisco Aironet 600 est pris en charge sur les contrôleurs suivants : Cisco 5508, WiSM-2 et Cisco 2504.

-

La première version de contrôleur prenant en charge le protocole OEAP de la gamme Cisco Aironet 600 est 7.0.116.0

-

Les interfaces de gestion du contrôleur doivent se trouver sur un réseau IP routable.

-

La configuration du pare-feu d'entreprise doit être modifiée pour autoriser le trafic avec les numéros de port UDP 5246 et 5247.

Présentation de la solution Office Extend

-

Un utilisateur reçoit un point d'accès (AP) avec l'adresse IP du contrôleur d'entreprise, ou l'utilisateur peut entrer l'adresse IP du contrôleur à partir de l'écran de configuration (pages HTML de configuration).

-

L'utilisateur connecte le point d'accès à son routeur domestique.

-

Le point d'accès obtient une adresse IP de son routeur domestique, joint le contrôleur amorcé et crée un tunnel sécurisé.

-

La gamme Cisco Aironet 600 OEAP annonce ensuite le SSID d'entreprise, qui étend les mêmes méthodes et services de sécurité sur le WAN jusqu'au domicile de l'utilisateur.

-

Si le LAN distant est configuré, un port filaire sur le point d'accès est renvoyé au contrôleur par tunnel.

-

L'utilisateur peut alors activer en plus un SSID local pour un usage personnel.

Consignes de configuration du pare-feu

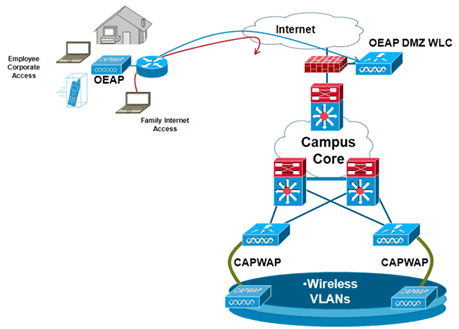

La configuration générale sur le pare-feu est de permettre le contrôle CAPWAP et les numéros de port de gestion CAPWAP à travers le pare-feu. Le contrôleur OEAP de la gamme Cisco Aironet 600 peut être placé dans la zone DMZ.

Remarque : les ports UDP 5246 et 5247 doivent être ouverts sur le pare-feu entre le contrôleur WLAN et le point d'accès OEAP Cisco Aironet 600.

Ce schéma montre un contrôleur OEAP de la gamme Cisco Aironet 600 sur la DMZ :

Voici un exemple de configuration de pare-feu :

interface Ethernet0/0 nameif outside security-level 0 ip address X.X.X.X 255.255.255.224 !--- X.X.X.X represents a public IP address ! interface Ethernet0/2 nameif dmz security-level 50 ip address 172.16.1.2 255.255.255.0 ! access-list Outside extended permit udp any host X.X.X.Y eq 5246 !--- Public reachable IP of corporate controller access-list Outside extended permit udp any host X.X.X.Y eq 5247 !--- Public reachable IP of corporate controller access-list Outside extended permit icmp any any ! global (outside) 1 interface nat (dmz) 1 172.16.1.0 255.255.255.0 static (dmz,outside) X.X.X.Y 172.16.1.25 netmask 255.255.255.255 access-group Outside in interface outside

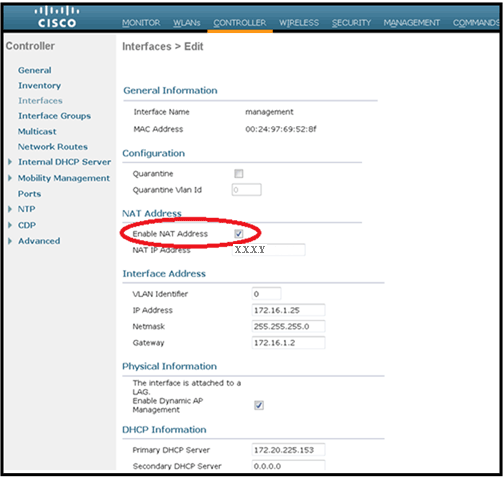

Afin de transmettre l'adresse IP interne du gestionnaire d'AP au point d'accès OfficeExtend dans le cadre du paquet de réponse de détection CAPWAPP, l'administrateur du contrôleur doit s'assurer que la NAT est activée dans l'interface du gestionnaire d'AP et que l'adresse IP NAT correcte est envoyée au point d'accès.

Remarque : par défaut, le WLC répondra uniquement avec l'adresse IP NAT pendant la détection AP lorsque NAT est activé. Si des AP existent à l'intérieur et à l'extérieur de la passerelle NAT, émettez cette commande afin de configurer le WLC pour répondre avec l'adresse IP NAT et l'adresse IP de gestion non-NAT (interne) :

config network ap-discovery nat-ip-only disable

Remarque : ceci est seulement requis si le WLC a une adresse IP NAT.

Ce schéma montre que la NAT est activée, en supposant que le WLC a une adresse IP NAT :

Remarque : cette configuration n'est pas requise dans le contrôleur, à condition qu'il soit configuré avec une adresse IP routable sur Internet et non derrière un pare-feu.

Étapes de configuration d'Office Extend AP-600

Le point d'accès OEAP de la gamme Cisco Aironet 600 se connecte au WLC en tant que point d'accès en mode local.

Remarque : les modes Monitor, H-REAP, Sniffer, Rogue Detection, Bridge et SE-Connect ne sont pas pris en charge sur la gamme 600 et ne sont pas configurables.

Remarque : la fonctionnalité OEAP de la gamme Cisco Aironet 600 dans les points d'accès des gammes 1040, 1130, 1140 et 3502i nécessite la configuration des points d'accès pour le protocole Hybrid REAP (H-REAP) et la définition du sous-mode pour le point d'accès sur le protocole Cisco Aironet 600. Cette opération n'est pas effectuée avec la gamme 600, car elle utilise le mode local et ne peut pas être modifiée.

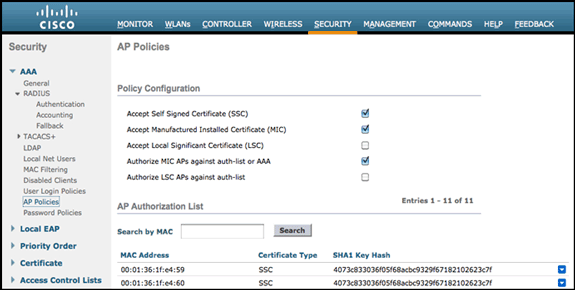

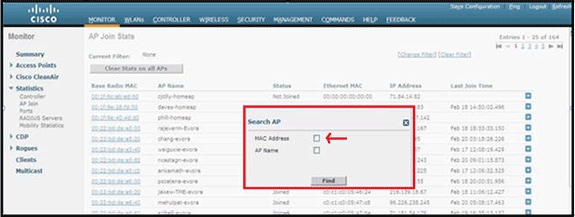

Le filtrage MAC peut être utilisé dans l'authentification AP lors du processus de jonction initial pour empêcher les unités OEAP non autorisées de la gamme Cisco Aironet 600 de joindre le contrôleur. Cette image montre où vous activez le filtrage MAC et configurez les stratégies de sécurité des points d'accès :

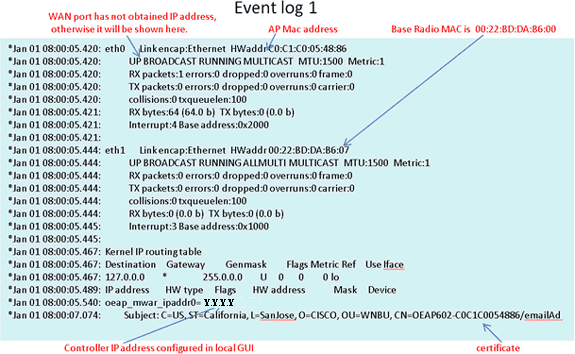

L'adresse MAC Ethernet (et non l'adresse MAC radio) est entrée ici. En outre, si vous saisissez l'adresse MAC dans un serveur Radius, vous devez utiliser des minuscules. Vous pouvez examiner le journal des événements AP pour obtenir des informations sur la façon de découvrir l'adresse MAC Ethernet (plus sur ce sujet plus tard).

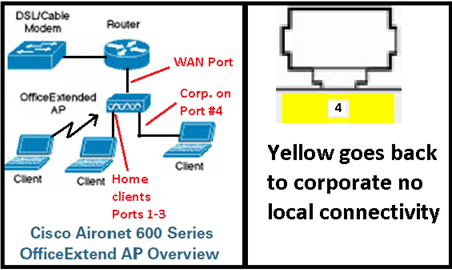

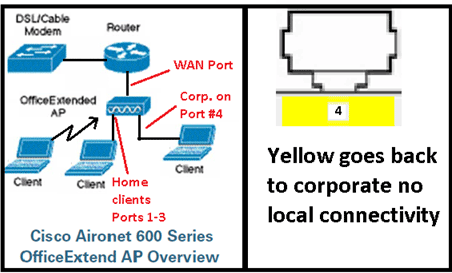

Paramètres de configuration WLAN et LAN distant

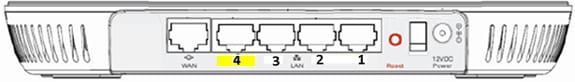

Il y a un port LAN distant physique (port jaune #4) sur le point d'accès OEAP de la gamme Cisco Aironet 600. Il est très similaire à un WLAN dans la façon dont il est configuré. Cependant, parce qu'il n'est pas sans fil et un port LAN filaire à l'arrière du point d'accès, il est appelé et géré comme un port LAN distant.

Bien qu'il n'y ait qu'un seul port physique sur le périphérique, jusqu'à quatre clients filaires peuvent être connectés si un concentrateur ou un commutateur est utilisé.

Remarque : la limite de client LAN distant prend en charge la connexion d'un commutateur ou d'un concentrateur au port LAN distant pour plusieurs périphériques ou la connexion directe à un téléphone IP Cisco connecté à ce port.

Remarque : seuls les quatre premiers périphériques peuvent se connecter jusqu'à ce qu'un des périphériques soit inactif pendant plus d'une minute. Si vous utilisez l'authentification 802.1x, il peut y avoir des problèmes lors de la tentative d'utilisation de plusieurs clients sur le port filaire.

Remarque : ce nombre n'affecte pas la limite de quinze imposée pour les WLAN du contrôleur.

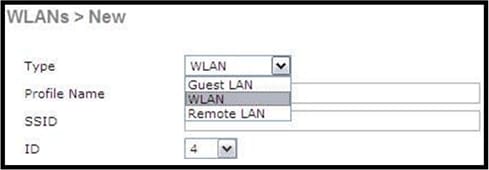

Un réseau local distant est configuré de la même manière qu'un réseau local sans fil et un réseau local invité configurés sur le contrôleur.

Les WLAN sont des profils de sécurité sans fil. Il s'agit des profils utilisés par votre réseau d'entreprise. La gamme Cisco Aironet 600 OEAP prend en charge au maximum deux WLAN et un LAN distant.

Un réseau local distant est similaire à un réseau local sans fil, sauf qu’il est mappé au port filaire situé à l’arrière du point d’accès (port #4 en jaune), comme illustré dans cette image :

Remarque : si vous avez plus de deux WLAN ou plus d'un LAN distant, tous doivent être placés dans un groupe AP.

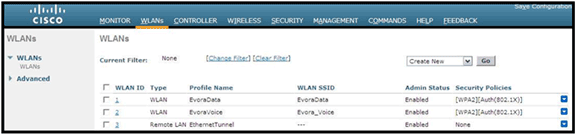

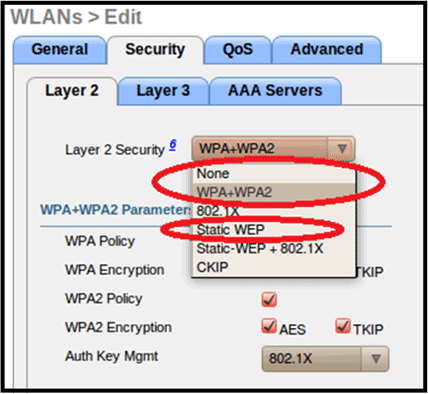

Cette image montre où les WLAN et le LAN distant sont configurés :

Cette image présente un exemple de nom de groupe OEAP :

Cette image présente une configuration SSID WLAN et RLAN :

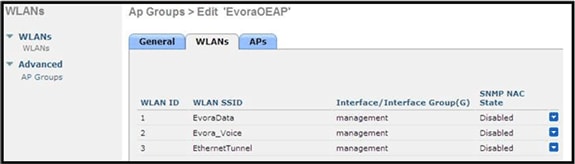

Si le protocole OEAP de la gamme Cisco Aironet 600 est entré dans un groupe AP, les mêmes limites de deux WLAN et d'un LAN distant s'appliquent à la configuration du groupe AP. En outre, si le point d'accès OEAP de la gamme Cisco Aironet 600 se trouve dans le groupe par défaut, ce qui signifie qu'il ne se trouve pas dans un groupe AP défini, les ID WLAN/LAN distant doivent être définis à une valeur inférieure à l'ID 8, car ce produit ne prend pas en charge les jeux d'ID supérieurs.

Conservez les jeux d'ID inférieurs à 8, comme illustré dans cette image :

Remarque : si des WLAN ou des LAN distants supplémentaires sont créés dans le but de modifier les WLAN ou les LAN distants utilisés par l'OEAP de la gamme Cisco Aironet 600, désactivez les WLAN ou les LAN distants actuels que vous supprimez avant d'activer les nouveaux WLAN ou les LAN distants sur la gamme 600. Si plusieurs réseaux locaux distants sont activés pour un groupe de points d’accès, désactivez tous les réseaux locaux distants, puis activez-en un seul.

Si plus de deux WLAN sont activés pour un groupe AP, désactivez tous les WLAN, puis n'activez que deux d'entre eux.

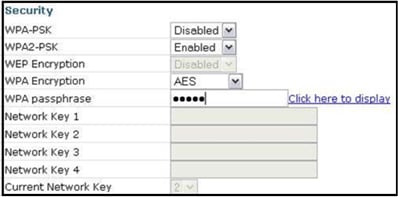

Paramètres de sécurité WLAN

Lors de la définition du paramètre de sécurité dans le WLAN, certains éléments spécifiques ne sont pas pris en charge sur la gamme 600.

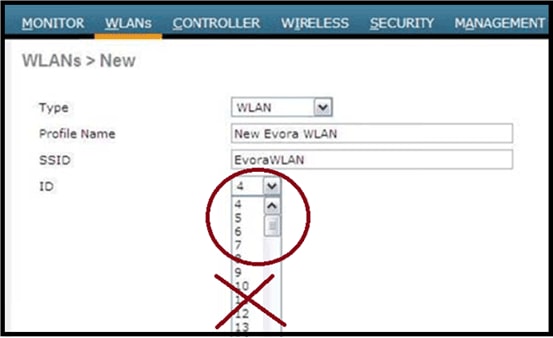

Pour la sécurité de couche 2, seules ces options sont prises en charge pour le point d'accès OEAP de la gamme Cisco Aironet 600 :

-

Aucune

-

WPA+WPA2

-

Le WEP statique peut également être utilisé, mais pas pour les débits de données .11n.

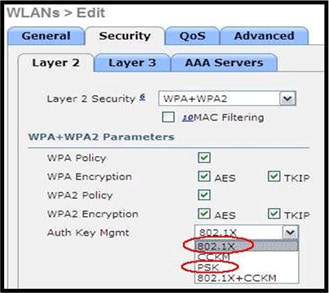

Remarque : seuls 802.1x ou PSK doivent être sélectionnés.

Les paramètres de cryptage de sécurité doivent être identiques pour WPA et WPA2 pour TKIP et AES, comme illustré dans cette image :

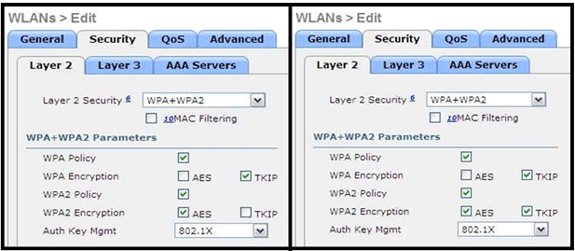

Ces images fournissent des exemples de paramètres incompatibles pour TKIP et AES :

Remarque : sachez que les paramètres de sécurité autorisent les fonctionnalités non prises en charge.

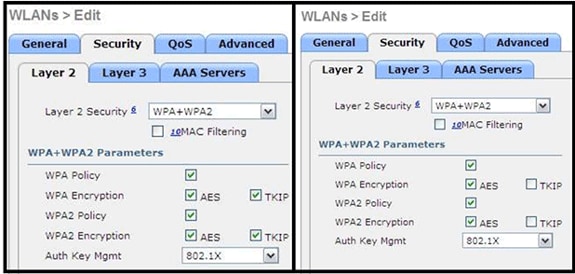

Ces images fournissent des exemples de paramètres compatibles :

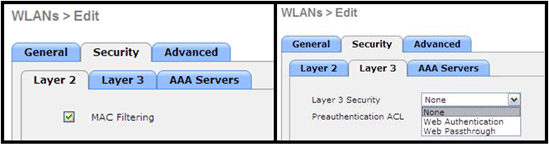

Filtrage MAC

Les paramètres de sécurité peuvent être laissés ouverts, définis pour le filtrage MAC ou définis pour l'authentification Web. La valeur par défaut est d'utiliser le filtrage MAC.

Cette image présente le filtrage MAC des couches 2 et 3 :

Les paramètres QoS sont gérés :

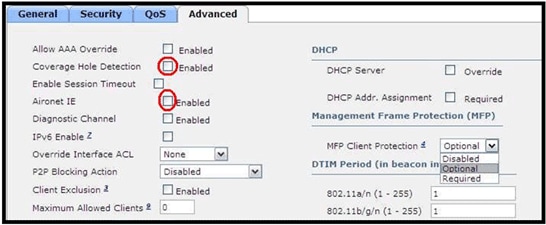

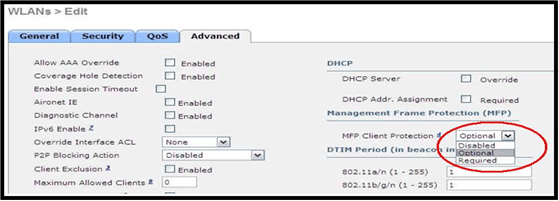

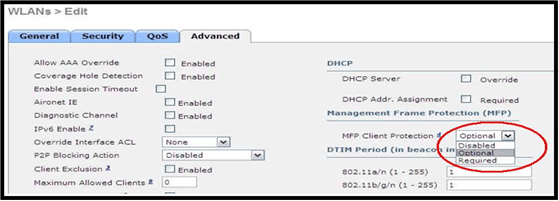

Les paramètres avancés doivent également être gérés :

Remarques :

-

La détection des trous de couverture ne doit pas être activée.

-

Les éléments d'information (IE) Aironet ne doivent pas être activés car ils ne sont pas utilisés.

-

La protection de trame de gestion (MFP) n'est pas non plus prise en charge et doit être désactivée ou configurée comme étant facultative, comme illustré dans cette image :

-

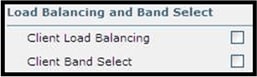

L'équilibrage de charge client et la sélection de bande client ne sont pas pris en charge et ne doivent pas être activés :

Nombre d'utilisateurs pris en charge

Seuls quinze utilisateurs sont autorisés à se connecter à tout moment sur les WLAN du contrôleur WLAN fournis sur la gamme 600. Un seizième utilisateur ne peut pas s'authentifier tant que l'un des premiers clients ne se désauthentifie pas ou qu'un délai d'attente n'a pas été atteint sur le contrôleur.

Remarque : ce nombre est cumulé sur les WLAN des contrôleurs de la gamme 600.

Par exemple, si deux WLAN de contrôleur sont configurés et qu'il y a quinze utilisateurs sur l'un des WLAN, aucun utilisateur ne pourra se connecter à l'autre WLAN sur la gamme 600 à ce moment-là. Cette limite ne s'applique pas aux WLAN privés locaux que l'utilisateur final configure sur la gamme 600 conçue pour un usage personnel et les clients connectés sur ces WLAN privés ou sur les ports câblés n'affectent pas ces limites.

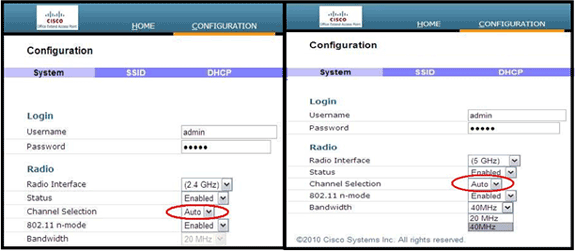

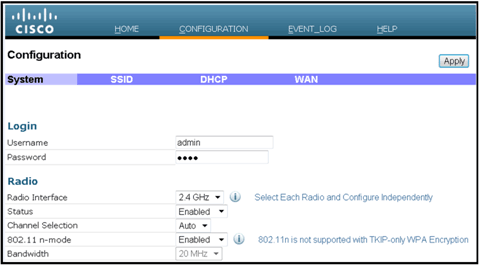

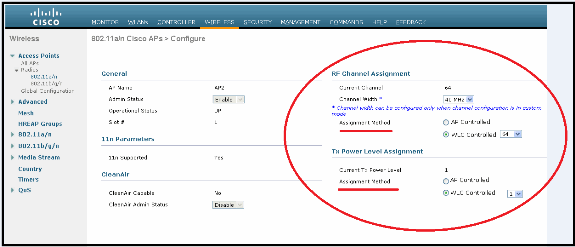

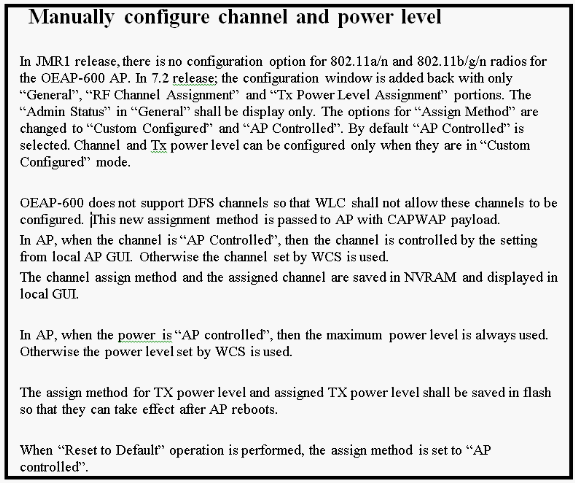

Gestion et paramètres des canaux

Les radios de la gamme 600 sont contrôlées via l'interface utilisateur graphique locale de la gamme 600 et non via le contrôleur de réseau local sans fil.

Toute tentative de contrôle du canal de spectre, de la puissance ou de la désactivation des radios via le contrôleur n'aura aucun effet sur la gamme 600.

La gamme 600 scanne et sélectionne des canaux pour 2,4 GHz et 5 GHz au démarrage, à condition que les paramètres par défaut de l'interface utilisateur graphique locale soient conservés par défaut dans les deux spectres.

Remarque : si l'utilisateur désactive une ou les deux radios localement (cette radio est également désactivée pour l'accès d'entreprise), comme indiqué précédemment, RRM et des fonctionnalités avancées telles que le moniteur, H-REAP, l'analyseur dépassent les capacités du point d'accès OEAP de la gamme Cisco Aironet 600, qui est destiné à une utilisation à domicile et en télétravail.

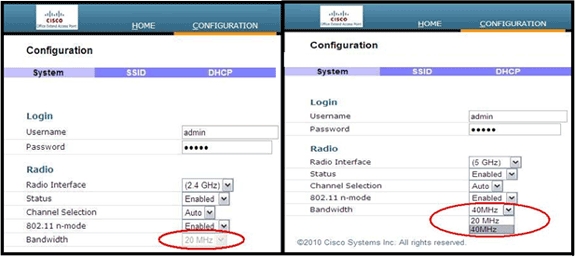

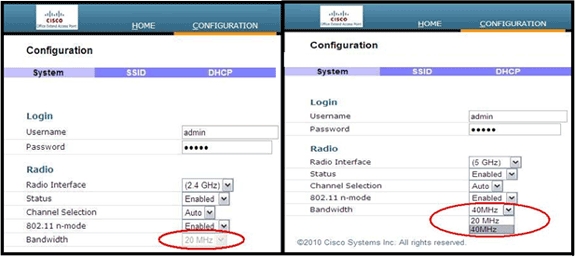

La sélection de canal et la bande passante pour 5 GHz sont configurées ici sur l'interface utilisateur graphique locale du point d'accès OEAP de la gamme Cisco Aironet 600.

Remarques :

-

Les paramètres 20 et 40 MHz sont disponibles pour 5 GHz.

-

2,4 GHz 40 MHz de large n'est pas pris en charge et fixé à 20 MHz.

-

La largeur 40 MHz (liaison de canaux) n'est pas prise en charge dans 2,4 GHz.

Mises En Garde Additionnelles

La gamme Cisco Aironet 600 OEAP est conçue pour les déploiements à point d'accès unique. Par conséquent, l'itinérance des clients entre les gammes 600 n'est pas prise en charge.

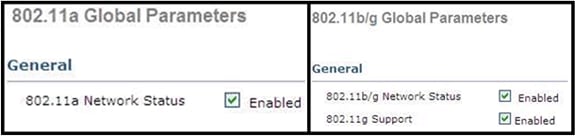

Remarque : la désactivation de la norme 802.11a/n ou 802.11b/g/n sur le contrôleur peut ne pas désactiver ces spectres sur le point d'accès OEAP de la gamme Cisco Aironet 600, car le SSID local peut toujours fonctionner.

L'utilisateur final dispose d'un contrôle actif/désactivé sur les radios à l'intérieur du point d'accès OEAP Cisco Aironet 600.

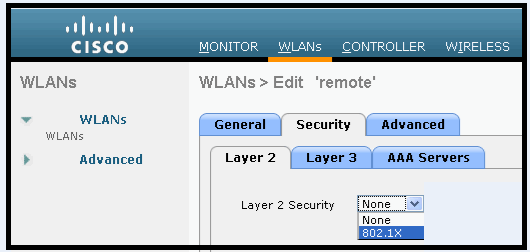

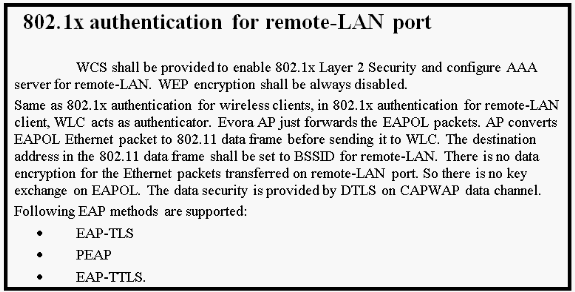

Prise en charge 802.1x sur le port filaire

Dans cette version initiale, 802.1x est uniquement pris en charge sur l'interface de ligne de commande (CLI).

Remarque : la prise en charge GUI n'a pas encore été ajoutée.

Il s'agit du port filaire (port #4 en jaune) situé à l'arrière du point d'accès OEAP de la gamme Cisco Aironet 600 et relié au réseau local distant (voir la section précédente sur la configuration du réseau local distant).

À tout moment, vous pouvez utiliser la commande show pour afficher la configuration actuelle du réseau local distant :

show remote-lan <remote-lan-id>

Pour modifier la configuration du réseau local distant, vous devez d'abord la désactiver :

remote-lan disable <remote-lan-id>

Activez l'authentification 802.1X pour le réseau local distant :

config remote-lan security 802.1X enable <remote-lan-id>

Vous pouvez l'annuler à l'aide de cette commande :

config remote-lan security 802.1X disable <remote-lan-id>

Pour le réseau local distant, « Encryption » est toujours « None » (comme affiché dans show remote-lan) et n'est pas configurable.

Si vous voulez utiliser l'EAP local (dans le contrôleur) comme serveur d'authentification :

config remote-lan local-auth enable <profile-name> <remote-lan-id>

Où le profil est défini soit par l'interface graphique du contrôleur (Sécurité > EAP local) ou par l'interface de ligne de commande (config local-auth ). Reportez-vous au guide du contrôleur pour plus de détails sur cette commande.

Vous pouvez l'annuler à l'aide de cette commande :

config remote-lan local-auth disable <remote-lan-id>

Ou, si vous utilisez un serveur d'authentification AAA externe :

-

config remote-lan radius_server auth add/delete <remote-lan-id> <server-id>

-

config remote-lan radius_server auth enable/disable <remote-lan-id>

Où le serveur est configuré via l'interface graphique du contrôleur (Sécurité > RADIUS > Authentification) ou l'interface de ligne de commande (config radius auth). Reportez-vous au guide du contrôleur pour plus d'informations sur cette commande.

Une fois la configuration terminée, activez le réseau local distant :

config remote-lan enable <remote-lan-id>

Utilisez la commande show remote-lan <remote-lan-id> afin de vérifier votre paramètre.

Pour le client LAN distant, vous devez activer l'authentification 802.1X et configurer en conséquence. Reportez-vous au guide de l'utilisateur du périphérique.

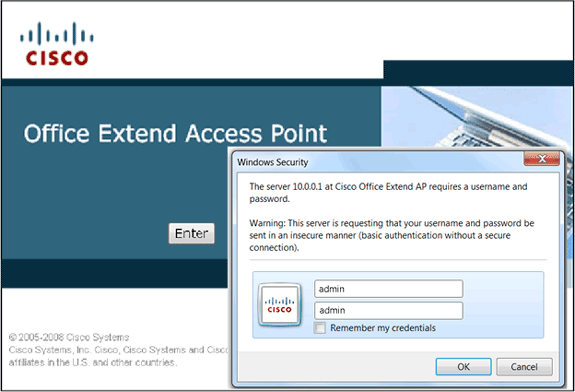

Configuration du point d'accès OEAP-600

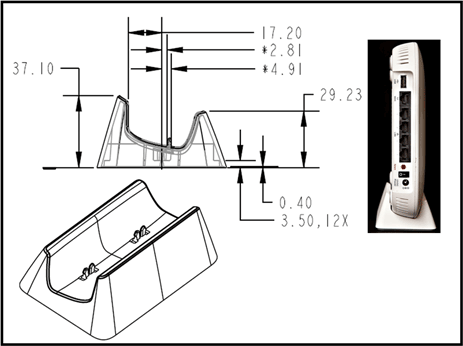

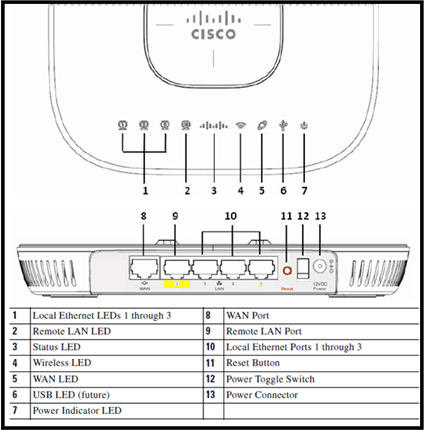

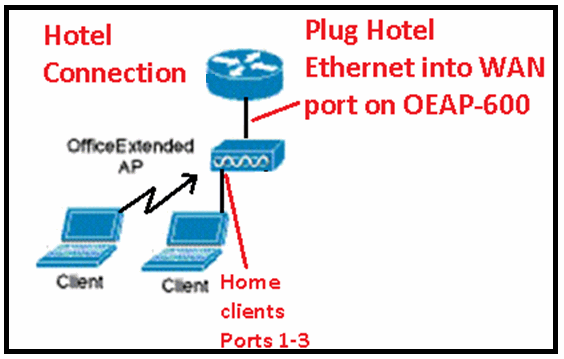

Cette image présente le schéma de câblage du point d'accès OEAP de la gamme Cisco Aironet 600 :

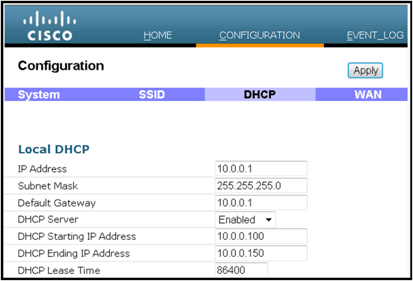

L'étendue DHCP par défaut du point d'accès OEAP de la gamme Cisco Aironet 600 est 10.0.0.x. Vous pouvez donc accéder au point d'accès sur les ports 1 à 3 en utilisant l'adresse 10.0.0.1. Le nom d'utilisateur et le mot de passe par défaut sont admin.

Remarque : ce paramètre est différent des AP1040, 1130, 1140 et 3502i qui utilisaient Cisco comme nom d'utilisateur et mot de passe.

Si les radios sont activées et qu'un SSID personnel a déjà été configuré, vous pouvez accéder à l'écran de configuration sans fil. Sinon, vous devez utiliser les ports Ethernet locaux 1 à 3.

Pour vous connecter, le nom d'utilisateur et le mot de passe par défaut sont admin.

Remarque : le port jaune #4 n'est pas actif pour une utilisation locale. Si un réseau local distant est configuré sur le contrôleur, ce port effectue un retour en tunnel après que le point d'accès ait rejoint le contrôleur. Pour accéder au périphérique, utilisez localement les ports 1 à 3 :

Une fois que vous avez accédé au périphérique, l'écran d'état d'accueil s'affiche. Cet écran fournit des statistiques radio et MAC. Si les radios n'ont pas été configurées, l'écran de configuration permet à l'utilisateur d'activer les radios, de définir les canaux et les modes, de configurer les SSID locaux et d'activer les paramètres WLAN.

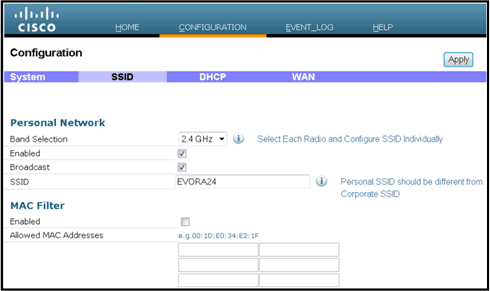

L'écran SSID permet à l'utilisateur de configurer le réseau WLAN personnel. Le SSID radio d'entreprise et les paramètres de sécurité sont configurés et poussés vers le bas à partir du contrôleur (après que vous ayez configuré le WAN avec l'IP du contrôleur), et une jonction réussie s'est produite.

Cette image présente une configuration de filtrage MAC local SSID :

Une fois que l'utilisateur a configuré le SSID personnel, l'écran ci-dessous permet à l'utilisateur de configurer la sécurité sur le SSID domestique privé, d'activer les radios et de configurer le filtrage MAC si nécessaire. Si le réseau personnel utilise des débits 802.11n, il est recommandé que l'utilisateur choisisse un type d'authentification, un type de cryptage et une phrase de passe activant WPA2-PSK et AES.

Remarque : ces paramètres SSID sont différents des paramètres d'entreprise si l'utilisateur décide de désactiver l'une des radios ou les deux (elles sont également désactivées pour une utilisation en entreprise).

Les utilisateurs qui ont accès localement aux paramètres de contrôle d'administration contrôlent les fonctions principales telles que l'activation/la désactivation radio, à moins que le périphérique ne soit protégé par mot de passe et configuré par l'administrateur. Par conséquent, veillez à ne pas désactiver les deux radios, car cela peut entraîner une perte de connectivité même si le périphérique parvient à se connecter au contrôleur.

Cette image présente les paramètres de sécurité du système :

Le télétravailleur à domicile doit installer le point d'accès OEAP de la gamme Cisco Aironet 600 derrière un routeur domestique, car ce produit n'est pas conçu pour remplacer la fonctionnalité d'un routeur domestique. En effet, la version actuelle de ce produit ne prend pas en charge le pare-feu, le protocole PPPoE ou le transfert de port. Ce sont des fonctionnalités que les clients s'attendent à trouver dans un routeur domestique.

Bien que ce produit puisse fonctionner sans routeur domestique, il est recommandé de ne pas le positionner de cette manière pour les raisons indiquées. Il peut également y avoir des problèmes de compatibilité lors de la connexion directe à certains modems.

Étant donné que la plupart des routeurs domestiques ont une étendue DHCP dans la plage 192.168.x.x, ce périphérique a une étendue DHCP par défaut de 10.0.0.x et est configurable.

Si le routeur domestique utilise 10.0.0.x, vous devez configurer le point d'accès OEAP de la gamme Cisco Aironet 600 pour utiliser une adresse IP 192.168.1.x ou compatible afin d'éviter les conflits de réseau.

Cette image montre une configuration d'étendue DHCP :

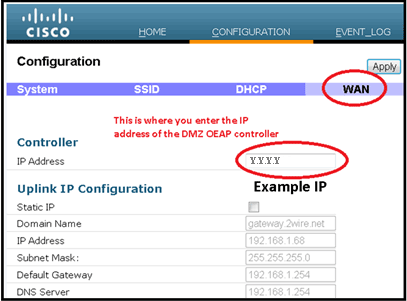

Attention : si le point d'accès OEAP de la gamme Cisco Aironet 600 n'est pas préparé ou configuré par l'administrateur informatique, l'utilisateur doit entrer l'adresse IP du contrôleur d'entreprise (voir ci-dessous) pour que le point d'accès puisse rejoindre le contrôleur. Après une jonction réussie, le point d'accès doit télécharger la dernière image du contrôleur et les paramètres de configuration tels que les paramètres WLAN d'entreprise. En outre, s'ils sont configurés, les paramètres LAN à distance sont configurés sur le port filaire #4 à l'arrière du point d'accès OEAP de la gamme Cisco Aironet 600.

Attention : si le point d'accès OEAP de la gamme Cisco Aironet 600 n'est pas préparé ou configuré par l'administrateur informatique, l'utilisateur doit entrer l'adresse IP du contrôleur d'entreprise (voir ci-dessous) pour que le point d'accès puisse rejoindre le contrôleur. Après une jonction réussie, le point d'accès doit télécharger la dernière image du contrôleur et les paramètres de configuration tels que les paramètres WLAN d'entreprise. En outre, s'ils sont configurés, les paramètres LAN à distance sont configurés sur le port filaire #4 à l'arrière du point d'accès OEAP de la gamme Cisco Aironet 600.

S'il ne se connecte pas, vérifiez que l'adresse IP du contrôleur est accessible via Internet. Si le filtrage MAC est activé, vérifiez que l'adresse MAC est correctement entrée dans le contrôleur.

Cette image montre l'adresse IP du contrôleur OEAP de la gamme Cisco Aironet 600 :

Installation matérielle du point d'accès OEAP-600

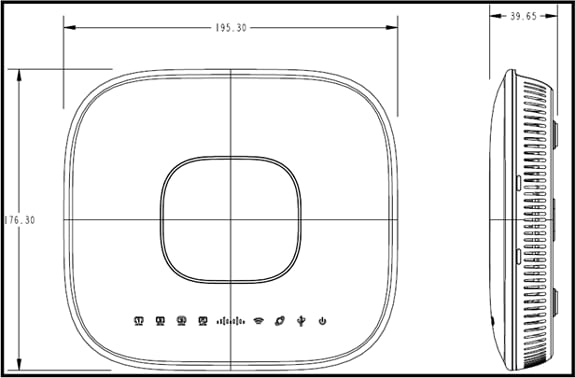

Cette image présente les aspects physiques du protocole OEAP de la gamme Cisco Aironet 600 :

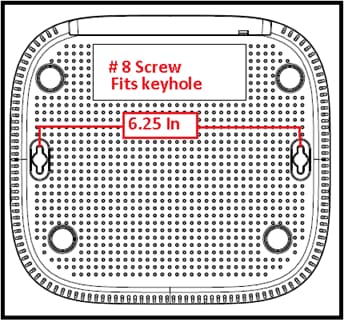

Ce point d'accès est conçu pour être monté sur une table et comporte des pieds en caoutchouc. Il peut également être fixé au mur, ou peut s'asseoir verticalement à l'aide du berceau fourni. Essayez de localiser le point d'accès aussi près que possible des utilisateurs prévus. Évitez les zones présentant de grandes surfaces métalliques, comme l'installation sur un bureau en métal ou près d'un grand miroir. Plus il y a de murs et d'objets entre le point d'accès et l'utilisateur, plus la puissance du signal est faible et plus les performances peuvent être réduites.

Remarque : ce point d'accès utilise un bloc d'alimentation +12 volts et n'utilise pas la technologie PoE (Power over Ethernet). En outre, le périphérique ne fournit pas de PoE. Assurez-vous que l'adaptateur électrique approprié est utilisé avec le point d'accès. Assurez-vous également de ne pas utiliser d'autres adaptateurs d'autres périphériques tels que des ordinateurs portables et des téléphones IP, car ceux-ci peuvent endommager le point d'accès.

L'unité peut être fixée au mur à l'aide d'ancrages en plastique ou de vis en bois.

L'unité peut être montée verticalement à l'aide du berceau fourni.

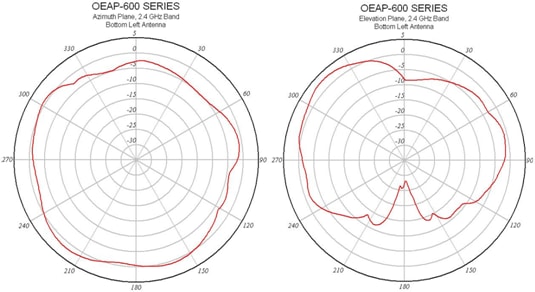

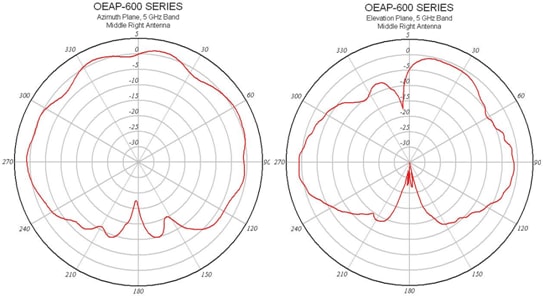

Le point d'accès OEAP de la gamme Cisco Aironet 600 comporte des antennes situées sur les bords du point d'accès. L'utilisateur doit prendre soin de ne pas placer le point d'accès dans des zones proches d'objets métalliques ou d'obstacles qui peuvent entraîner la directivité ou la diminution du signal. Le gain de l'antenne est d'environ 2 dBi dans les deux bandes et est conçu pour rayonner selon un diagramme de 360 degrés. Tout comme une ampoule (sans abat-jour), le but est de rayonner dans toutes les directions. Imaginez le point d'accès comme vous le feriez avec une lampe et essayez de le placer à proximité des utilisateurs.

Les objets métalliques, tels que les miroirs, obstruent le signal comme l'analogie avec l'abat-jour. Le débit ou la portée du signal peut être dégradé si le signal doit pénétrer ou traverser des objets solides. Si vous prévoyez une connectivité, par exemple dans une maison à trois étages, évitez de placer le point d'accès dans le sous-sol et essayez de le monter dans un emplacement central dans la maison.

Le point d'accès dispose de six antennes (trois par bande).

Cette image montre un diagramme de rayonnement d'antenne 2,4 GHz (pris à partir de l'antenne inférieure gauche).

Cette image montre un diagramme de rayonnement d'antenne 5 GHz (pris à partir de l'antenne du milieu à droite) :

Dépannage de l'OEAP-600

Vérifiez que le câblage initial est correct. Cela confirme que le port WAN du point d'accès OEAP de la gamme Cisco Aironet 600 est connecté au routeur et peut recevoir une adresse IP avec succès. Si le point d'accès ne semble pas joindre le contrôleur, connectez un PC au port 1-3 (ports du client domestique) et voyez si vous pouvez accéder au point d'accès en utilisant l'adresse IP par défaut 10.0.0.1. Le nom d'utilisateur et le mot de passe par défaut sont admin.

Vérifiez que l'adresse IP du contrôleur d'entreprise est définie. Si ce n'est pas le cas, entrez l'adresse IP et redémarrez le point d'accès OEAP de la gamme Cisco Aironet 600 afin qu'il puisse essayer d'établir une liaison avec le contrôleur.

Remarque : le port d'entreprise #4 (en jaune) ne peut pas être utilisé pour accéder au périphérique à des fins de configuration. Il s’agit essentiellement d’un « port mort », sauf si un réseau local distant est configuré. Ensuite, le tunnel reviendra à l'entreprise (utilisé pour la connectivité filaire de l'entreprise)

Consultez le journal des événements pour voir comment l'association a progressé (plus d'informations sur ce sujet plus tard).

Cette image présente le schéma de câblage OEAP de la gamme Cisco Aironet 600 :

Cette image présente les ports de connectivité OEAP de la gamme Cisco Aironet 600 :

Si le point d'accès OEAP de la gamme Cisco Aironet 600 ne parvient pas à joindre le contrôleur, il est recommandé de vérifier les éléments suivants :

-

Vérifiez que le routeur fonctionne et qu'il est connecté au port WAN du point d'accès OEAP de la gamme Cisco Aironet 600.

-

Connectez un PC à l'un des ports 1 à 3 du point d'accès OEAP Cisco Aironet 600. Il devrait voir Internet.

-

Vérifiez que l'adresse IP du contrôleur d'entreprise se trouve dans le point d'accès.

-

Vérifiez que le contrôleur se trouve sur la zone DMZ et qu'il est accessible via Internet.

-

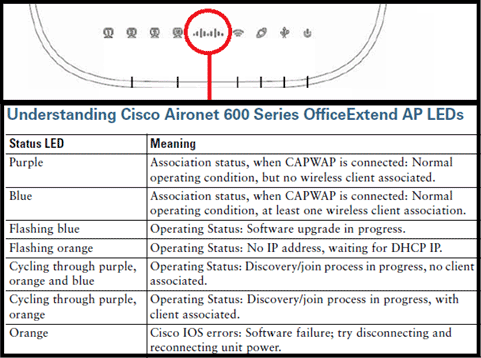

Vérifiez que le voyant du logo Cisco est bleu ou violet.

-

Prévoyez suffisamment de temps au cas où le point d'accès aurait besoin de charger une nouvelle image et de redémarrer.

-

Si un pare-feu est utilisé, vérifiez que les ports UDP 5246 et 5247 ne sont pas bloqués.

Cette image présente l'état des voyants du logo OEAP de la gamme Cisco Aironet 600 :

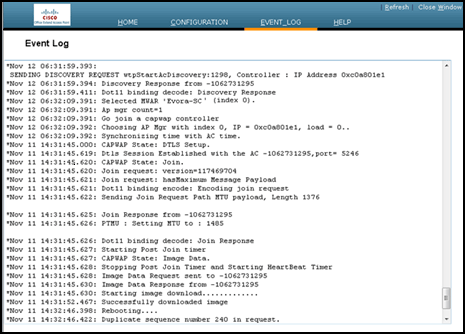

Si le processus de jonction échoue, le voyant bascule sur les couleurs ou clignote en orange. Dans ce cas, consultez le journal des événements pour plus de détails. Afin d'accéder au journal des événements, accédez au point d'accès (à l'aide du SSID personnel ou des ports câblés 1 à 3) et capturez ces données pour que l'administrateur informatique les examine.

Cette image présente le journal des événements OEAP de la gamme Cisco Aironet 600 :

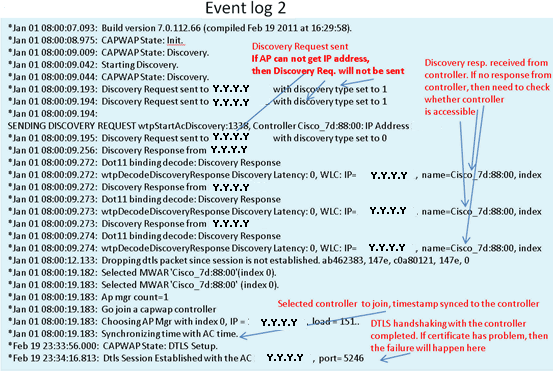

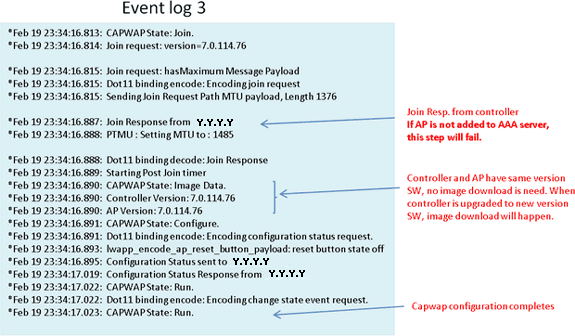

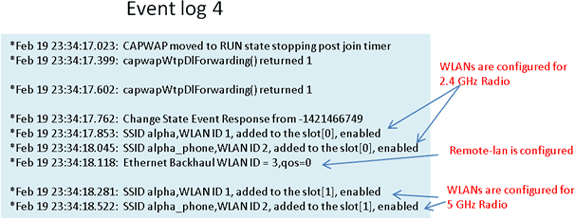

Si le processus de jonction échoue et que c'est la première fois que le point d'accès OEAP de la gamme Cisco Aironet 600 tente de se connecter au contrôleur, vérifiez les statistiques de jonction AP pour le point d'accès OEAP de la gamme Cisco Aironet 600. Pour ce faire, vous avez besoin de l'adresse MAC radio de base du point d'accès. Vous pouvez le trouver dans le journal des événements. Voici un exemple de journal des événements avec des commentaires pour vous aider à interpréter ceci :

Une fois que cela est connu, vous pouvez regarder dans les statistiques de surveillance du contrôleur pour déterminer si le point d'accès OEAP de la gamme Cisco Aironet 600 a rejoint le contrôleur ou s'il l'a déjà rejoint. En outre, cela devrait fournir une indication sur la raison ou le fait qu'une défaillance s'est produite.

Si l'authentification AP est requise, vérifiez que l'adresse MAC Ethernet OEAP de la gamme Cisco Aironet 600 (et non l'adresse MAC radio) a été entrée dans le serveur Radius en minuscules. Vous pouvez également déterminer l'adresse MAC Ethernet à partir du journal des événements.

Recherche du point d'accès OEAP de la gamme Cisco Aironet 600 sur le contrôleur

Si vous avez déterminé qu'Internet est accessible à partir d'un PC connecté au port Ethernet local, mais que le point d'accès ne peut toujours pas joindre le contrôleur, et que vous avez confirmé que l'adresse IP du contrôleur est configurée dans l'interface utilisateur graphique du point d'accès local et est accessible, vérifiez si le point d'accès s'est joint avec succès. Peut-être que l'AP n'est pas dans le serveur AAA. Ou, si l'établissement de liaison DTLS échoue, l'AP peut avoir un certificat incorrect ou une erreur de date/heure sur le contrôleur.

Si aucune unité OEAP de la gamme Cisco Aironet 600 ne peut joindre le contrôleur, vérifiez que le contrôleur se trouve sur la DMZ accessible et que les ports UDP 5246 et 5247 sont ouverts.

Comment déboguer les problèmes d'association client

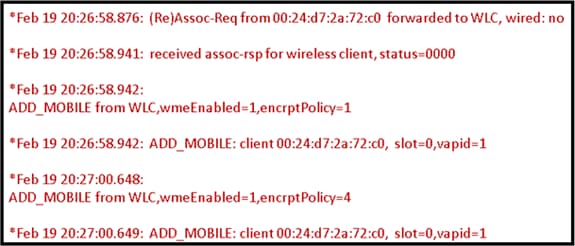

Le point d'accès joint correctement le contrôleur, mais le client sans fil ne peut pas s'associer au SSID d'entreprise. Consultez le journal des événements pour voir si un message d'association atteint le point d'accès.

La figure suivante illustre les événements normaux d'association du client avec le SSID d'entreprise avec WPA ou WPA2. Pour le SSID avec authentification ouverte ou WEP statique, il n'y a qu'un seul événement ADD MOBILE.

Journal des événements - Association de clients

Si l'événement (Re)Assoc-Req ne figure pas dans le journal, vérifiez que le client dispose des paramètres de sécurité appropriés.

Si l'événement (Re)Assoc-Req apparaît dans le journal mais que le client ne peut pas s'associer correctement, activez la commande debug client <adresse MAC> sur le contrôleur pour le client et examinez le problème de la même manière qu'un client travaillant avec d'autres points d'accès Cisco non-OEAP.

Comment interpréter le journal des événements

Les journaux d'événements suivants, accompagnés de commentaires, peuvent vous aider à résoudre d'autres problèmes de connexion OEAP de la gamme Cisco Aironet 600.

Voici quelques exemples recueillis à partir des fichiers journaux des événements OEAP de la gamme Cisco Aironet 600 avec des commentaires pour faciliter l'interprétation du journal des événements :

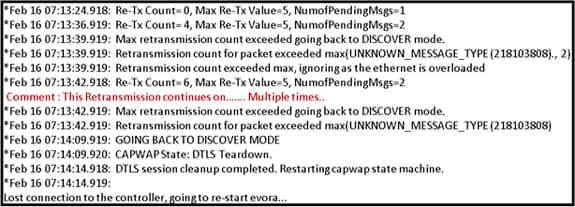

Lorsque la connexion Internet ne semble pas fiable

L'exemple de journal des événements de cette section peut se produire lorsque la connexion Internet échoue ou se révèle très lente ou intermittente. Cela peut être dû à votre réseau FAI, au modem FAI ou à votre routeur domestique. Parfois, la connectivité du FAI est interrompue ou n’est plus fiable. Dans ce cas, la liaison CAPWAP (retour du tunnel vers l'entreprise) peut échouer ou présenter des difficultés.

Voici un exemple d'une telle défaillance dans le journal des événements :

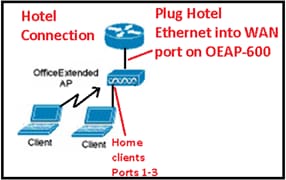

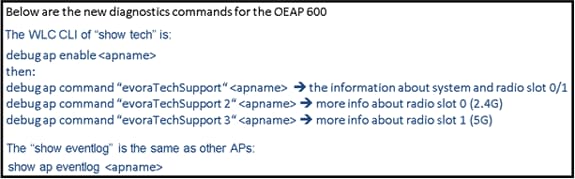

Commandes de débogage supplémentaires

Lorsque vous utilisez le point d'accès OEAP de la gamme Cisco Aironet 600 dans un hôtel ou dans un autre lieu payant, avant que le point d'accès OEAP de la gamme Cisco Aironet 600 ne puisse retourner au contrôleur par tunnel, vous devez passer par le jardin clos. Pour ce faire, branchez un ordinateur portable sur l'un des ports locaux câblés (ports 1 à 3) ou utilisez un SSID personnel pour vous connecter à l'hôtel et satisfaire l'écran de démarrage.

Une fois que vous avez la connectivité Internet du côté maison du point d'accès, l'unité établit un tunnel DTLS et vos SSID d'entreprise. Ensuite, le port filaire #4 (en supposant qu'un réseau local distant soit configuré) devient actif.

Remarque : cette opération peut prendre quelques minutes. Regardez le voyant du logo Cisco s'allumer en bleu ou en violet pour savoir si l'inscription a réussi. À ce stade, la connectivité personnelle et d'entreprise est active.

Remarque : le tunnel se brise lorsque l'hôtel ou un autre FAI se déconnecte (généralement 24 heures). Ensuite, vous devez recommencer le même processus. C'est par conception et c'est normal.

Cette image montre Office Extend dans une configuration de paiement à l'utilisation :

Cette image montre des commandes debug supplémentaires (informations d'interface radio) :

Problèmes connus/Avertissement

Lorsque vous téléchargez le fichier de configuration d'un contrôleur vers un serveur TFTP/FTP, les configurations de réseau local distant sont téléchargées en tant que configurations de réseau local sans fil. Référez-vous aux Notes de version pour les contrôleurs LAN sans fil Cisco et les points d'accès légers pour la version 7.0.116.0 pour plus d'informations.

Sur l'OEAP-600, si la connexion CAPWAP échoue en raison d'un échec d'authentification sur le contrôleur, la LED du logo Cisco sur l'OEAP-600 peut s'éteindre pendant un certain temps avant que l'OEAP-600 essaie de redémarrer la tentative CAPWAP. C'est normal donc vous devez être conscient que le point d'accès n'est pas mort si le voyant du logo s'éteint momentanément.

Ce produit OEAP-600 a un nom de connexion différent de celui des points d'accès OEAP précédents, pour être cohérent avec les produits domestiques tels que Linksys, le nom d'utilisateur par défaut est admin avec un mot de passe admin, les autres points d'accès Cisco OEAP tels que AP-1130 et AP-1140 ont un nom d'utilisateur par défaut de Cisco avec un mot de passe de Cisco.

Cette première version de l'OEAP-600 prend en charge la norme 802.1x, mais uniquement sur l'interface de ligne de commande. Les utilisateurs qui tentent d'apporter des modifications à l'interface utilisateur graphique peuvent perdre leurs configurations.

Lorsque vous utilisez l'OEAP-600 dans un hôtel ou dans un autre lieu payant, avant que l'OEAP-600 ne puisse retourner au contrôleur, vous devez passer par le jardin clos. Il vous suffit de brancher un ordinateur portable sur l'un des ports locaux câblés (ports 1 à 3) ou d'utiliser un SSID personnel pour vous connecter à l'hôtel et satisfaire l'écran de démarrage. Une fois que vous avez la connectivité Internet du côté maison de l'AP, l'unité établit alors un tunnel DTLS et vos SSID d'entreprise et le port filaire #4, qui est supposé que Remote-LAN est configuré, puis devient actif. Notez que cette opération peut prendre quelques minutes. Regardez le voyant du logo Cisco, bleu ou violet, pour savoir si l'inscription a réussi. À ce stade, la connectivité personnelle et d'entreprise est active.

Remarque : le tunnel peut se rompre lorsque l'hôtel ou un autre FAI se déconnecte (généralement 24 heures) et que vous devez redémarrer le même processus. C'est par conception et c'est normal.

Office Prolonger dans le site payant

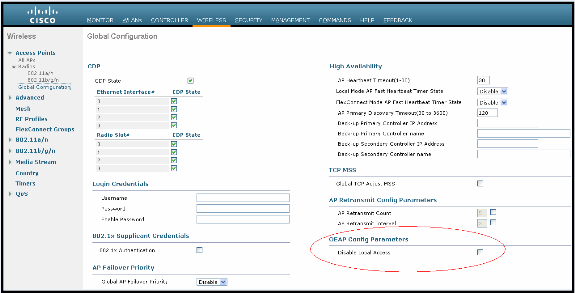

Voici quelques améliorations supplémentaires introduites dans la version 7.2 de Cisco :

-

Ajout de la sécurité 802.1x dans l'interface utilisateur graphique

-

Possibilité de désactiver l'accès WLAN local sur le point d'accès à partir du contrôleur - désactivation du SSID personnel autorisant uniquement la configuration d'entreprise

-

Options sélectionnables d'affectation de canal

-

La prise en charge est passée de 2 SSID d'entreprise à 3 SSID

-

Prise en charge de la fonctionnalité de port double RLAN

Ajout de la sécurité 802.1x dans l'interface utilisateur graphique

802.1x désormais ajouté à l'interface utilisateur graphique

Possibilité de désactiver l'accès WLAN local sur le point d'accès à partir du contrôleur - désactivation du SSID personnel autorisant uniquement la configuration d'entreprise

Désactiver l'accès WLAN local

Les options d'attribution de canal sélectionnables sont les suivantes :

-

Point d'accès contrôlé localement

-

Contrôlé par WLC

Prise en charge de la fonctionnalité de port double RLAN (CLI uniquement)

Cette remarque s'applique aux points d'accès de la gamme OEAP-600 utilisant la fonctionnalité Ports double RLAN, qui permet au port Ethernet OEAP-600 3 de fonctionner comme un LAN distant. La configuration n'est autorisée que via l'interface de ligne de commande. En voici un exemple :

Config network oeap-600 dual-rlan-ports enable|disable

Si cette fonctionnalité n'est pas configurée, le réseau local distant à port unique 4 continue de fonctionner. Chaque port utilise un réseau local distant unique pour chaque port. Le mappage du réseau local distant est différent, selon que le groupe par défaut ou les groupes AP est utilisé ou non.

Default-group

Si le groupe par défaut est utilisé, un seul réseau local distant avec un ID de réseau local distant pair est mappé au port 4. Par exemple, le réseau local distant avec l'ID de réseau local distant 2 est mappé au port 4 (sur l'OEAP-600). Le réseau local distant avec un ID de réseau local distant impair est mappé au port 3 (sur l'OEAP-600).

Par exemple, prenez ces deux réseaux locaux distants :

(Cisco Controller) >show remote-lan summary Number of Remote LANS............................ 2 RLAN ID RLAN Profile Name Status Interface Name ------- ------------------------------------- -------- -------------------- 2 rlan2 Enabled management 3 rlan3 Enabled management

rlan2 a un ID de réseau local distant pair, 2, et en tant que tel mappe au port 4. rlan3 a un ID de réseau local distant impair 3, et mappe donc au port 3.

Groupes AP

Si vous utilisez un groupe AP, le mappage aux ports OEAP-600 est déterminé par l'ordre du groupe AP. Pour utiliser un groupe AP, vous devez d'abord supprimer tous les LAN et WLAN distants du groupe AP et le laisser vide. Ajoutez ensuite les deux réseaux locaux distants au groupe AP. Ajoutez d'abord le port 3 AP remote-LAN, puis le port 4 remote group, et enfin tous les WLAN.

Un réseau local distant à la première position de la liste est mappé au port 3 et à la seconde position de la liste est mappé au port 4, comme dans cet exemple :

RLAN ID RLAN Profile Name Status Interface Name ------- ------------------------------------- -------- -------------------- 2 rlan2 Enabled management 3 rlan3 Enabled management

Informations connexes

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

25-May-2012 |

Première publication |

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires