Introduction

Ce document décrit un exemple de configuration pour l'utilisation de listes d'accès basées sur DNS (ACL), liste de domaines FQDN (Fully Qualified Domain Name) pour permettre l'accès à des listes de domaines spécifiques pendant l'état d'approvisionnement BYOD (Bring Your Own Device) d'authentification Web sur les contrôleurs d'accès convergents.

Conditions préalables

Exigences

Ce document suppose que vous savez déjà comment configurer l'authentification Web centrale (CWA) de base. Il s'agit simplement d'un ajout pour démontrer l'utilisation des listes de domaines FQDN pour faciliter le BYOD. Les exemples de configuration BYOD CWA et ISE sont référencés à la fin de ce document.

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

Logiciel Cisco Identity Services Engine Version 1.4

Logiciel Cisco WLC 5760 version 3.7.4

Flux du processus ACL basé sur DNS

Lorsque Identity Services Engine (ISE) renvoie le nom de la liste de contrôle d'accès de redirection (nom de la liste de contrôle d'accès utilisé pour déterminer quel trafic doit être redirigé vers ISE et lequel ne le sera pas) et le nom de la liste de domaine FQDN (nom de la liste de contrôle d'accès mappée à la liste d'URL FQDN sur le contrôleur pour être autorisée à accéder avant l'authentification), le flux est le suivant :

- Le contrôleur de réseau local sans fil (WLC) enverra la charge utile capwap au point d'accès (AP) pour activer la surveillance DNS pour les URL.

- AP espionne la requête DNS du client.

- Si le nom de domaine correspond à l'URL autorisée, AP transmettra la requête au serveur DNS, attendra la réponse du serveur DNS et analysera la réponse DNS et la transmettra avec seulement la première adresse IP résolue.

- Si le nom de domaine ne correspond pas, la réponse DNS est renvoyée telle quelle (sans modification) au client.

- Si le nom de domaine correspond, la première adresse IP résolue sera envoyée au WLC dans la charge utile capwap. WLC met implicitement à jour la liste de contrôle d'accès mappée à la liste de domaines FQDN avec l'adresse IP résolue qu'il a obtenue de l'AP en utilisant l'approche suivante :

- L’adresse IP résolue sera ajoutée en tant qu’adresse de destination sur chaque règle de liste de contrôle d’accès mappée à la liste de domaines FQDN.

- Chaque règle de la liste de contrôle d’accès est inversée de permit à deny et vice versa, puis la liste de contrôle d’accès est appliquée au client.

Remarque : avec ce mécanisme, nous ne pouvons pas mapper la liste de domaines à la liste de contrôle d'accès de redirection CWA, car l'inversion des règles de la liste de contrôle d'accès de redirection entraînera leur modification en autorisation, ce qui signifie que le trafic doit être redirigé vers ISE. Par conséquent, la liste de domaines FQDN sera mappée à une liste de contrôle d’accès « permit ip any any any » distincte dans la partie configuration.

- Pour clarifier ce point, supposons que l'administrateur réseau a configuré la liste de domaines FQDN avec l'URL cisco.com dans la liste, et a mappé cette liste de domaines à l'ACL suivante :

ip access-list extended FQDN_ACL

permit ip any any

Lorsque le client demande cisco.com, le point d'accès résout le nom de domaine cisco.com en adresse IP 72.163.4.161 et l'envoie au contrôleur, la liste de contrôle d'accès sera modifiée pour être comme ci-dessous et sera appliquée au client :

ip access-list extended FQDN_ACL

deny ip any host 72.163.4.161

- Lorsque le client envoie une requête HTTP « GET » :

- Le client sera redirigé si la liste de contrôle d’accès autorise le trafic.

- Si l’adresse IP est refusée, le trafic http est autorisé.

- Une fois que l'application est téléchargée sur le client et que la mise en service est terminée, le serveur ISE envoie la fin de session CoA au WLC.

- Une fois que le client est désauthentifié du WLC, l'AP supprimera l'indicateur pour la surveillance par client et désactivera la surveillance.

Configurer

Configuration WLC

- Créer une ACL de redirection :

Cette liste de contrôle d’accès est utilisée pour définir le trafic qui ne doit pas être redirigé vers ISE (refusé dans la liste de contrôle d’accès) et le trafic qui doit être redirigé (autorisé dans la liste de contrôle d’accès).

ip access-list extended REDIRECT_ACL

deny udp any eq bootps any

deny udp any any eq bootpc

deny udp any eq bootpc any

deny udp any any eq domain

deny udp any eq domain any

deny ip any host 10.48.39.228

deny ip host 10.48.39.228 any

permit tcp any any eq www

permit tcp any any eq 443

Dans cette liste d'accès, 10.48.39.228 est l'adresse IP du serveur ISE.

-

Configurez la liste de domaines FQDN :

Cette liste contient les noms de domaine auxquels le client peut accéder avant la mise en service ou l'authentification CWA.

passthru-domain-list URLS_LIST

match play.google.*.*

match cisco.com

- Configurez une liste d'accès avec permit ip any any pour la combiner avec l'URL_LIST :

Cette liste de contrôle d'accès doit être mappée à la liste de domaines FQDN, car nous devons appliquer une liste d'accès IP réelle au client (nous ne pouvons pas appliquer une liste de domaines FQDN autonome).

ip access-list extended FQDN_ACL

permit ip any any

- Mappez la liste de domaines URLS_LIST à la liste FQDN_ACL :

access-session passthru-access-group FQDN_ACL passthru-domain-list URLS_LIST

- Configurez le SSID CWA d'intégration :

Ce SSID sera utilisé pour l'authentification Web centrale du client et le provisionnement du client , les listes de contrôle d'accès FQDN_ACL et REDIRECT_ACL seront appliquées à ce SSID par ISE

wlan byod 2 byod

aaa-override

accounting-list rad-acct

client vlan VLAN0200

mac-filtering MACFILTER

nac

no security wpa

no security wpa akm dot1x

no security wpa wpa2

no security wpa wpa2 ciphers aes

no shutdown

Dans cette configuration SSID, la liste de méthodes MACFILTER est la liste de méthodes pointant vers le groupe de rayons ISE et rad-acct est la liste de méthodes de comptabilisation qui pointe vers le même groupe de rayons ISE.

Résumé de la configuration de la liste de méthodes utilisée dans cet exemple :

aaa group server radius ISEGroup

server name ISE1

aaa authorization network MACFILTER group ISEGroup

aaa accounting network rad-acct start-stop group ISEGroup

radius server ISE1

address ipv4 10.48.39.228 auth-port 1812 acct-port 1813

key 7 112A1016141D5A5E57

aaa server radius dynamic-author

client 10.48.39.228 server-key 7 123A0C0411045D5679

auth-type any

Configuration ISE

Cette section suppose que vous êtes familiarisé avec la partie de configuration ISE de CWA, la configuration ISE est pratiquement la même avec les modifications suivantes.

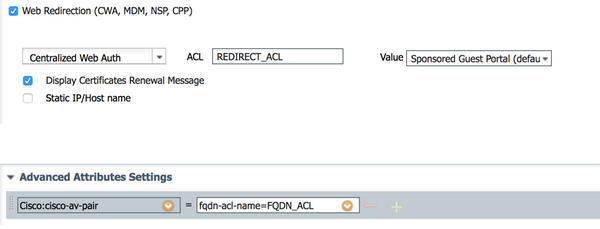

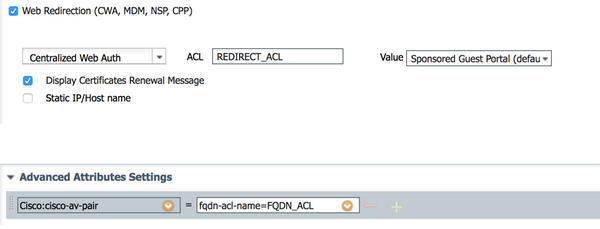

Le résultat de l'authentification MAB (Authentication Bypass) de l'adresse MAC sans fil CWA doit renvoyer les attributs suivants avec l'URL de redirection CWA :

cisco-av-pair = fqdn-acl-name=FQDN_ACL

cisco-av-pair = url-redirect-acl=REDIRECT_ACL

Où FQDN_ACL est le nom de la liste d'accès IP mappée à la liste de domaines et REDIRECT_ACL est la liste d'accès de redirection CWA normale.

Par conséquent, le résultat de l'authentification CWA MAB doit être configuré comme suit :

Vérifier

Pour vérifier que la liste de domaines FQDN est appliquée au client, utilisez la commande ci-dessous :

show access-session mac <client_mac> details

Exemple de résultats de commande affichant les noms de domaine autorisés :

5760-2#show access-session mac 60f4.45b2.407d details

Interface: Capwap7

IIF-ID: 0x41BD400000002D

Wlan SSID: byod

AP MAC Address: f07f.0610.2e10

MAC Address: 60f4.45b2.407d

IPv6 Address: Unknown

IPv4 Address: 192.168.200.151

Status: Authorized

Domain: DATA

Oper host mode: multi-auth

Oper control dir: both

Session timeout: N/A

Common Session ID: 0a30275b58610bdf0000004b

Acct Session ID: 0x00000005

Handle: 0x42000013

Current Policy: (No Policy)

Session Flags: Session Pushed

Server Policies:

FQDN ACL: FQDN_ACL

Domain Names: cisco.com play.google.*.*

URL Redirect: https://bru-ise.wlaaan.com:8443/portal/gateway?sessionId=0a30275b58610bdf0000004b&portal=27963fb0-e96e-11e4-a30a-005056bf01c9&action=cwa&token=fcc0772269e75991be7f1ca238cbb035

URL Redirect ACL: REDIRECT_ACL

Method status list: empty

Références

Authentification Web centralisée (CWA, pour Central Web Authentification) sur le WLC et exemple de configuration ISE

Conception d'infrastructure sans fil BYOD

Configurer ISE 2.1 pour l'intégration de Chromebook

Commentaires

Commentaires