Configuration de l'attribution dynamique de VLAN avec ISE et le contrôleur LAN sans fil Catalyst 9800

Options de téléchargement

-

ePub (2.7 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (2.4 MB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit comment configurer le WLC Catalyst 9800 et Cisco ISE pour attribuer un LAN sans fil (WLAN).

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Posséder des connaissances de base sur le contrôleur LAN sans fil (WLC) et les points d'accès légers (LAP).

- Avoir une connaissance fonctionnelle du serveur AAA tel que Identity Services Engine (ISE).

- Connaître parfaitement les réseaux sans fil et les problèmes de sécurité sans fil.

- Posséder des connaissances fonctionnelles sur l'attribution dynamique de VLAN.

- Posséder des connaissances de base sur le contrôle et le provisionnement des points d'accès sans fil (CAPWAP).

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- WLC Cisco Catalyst 9800 (Catalyst 9800-CL) qui exécute la version de microprogramme 16.12.4a.

- LAP de la gamme Cisco 2800 en mode local.

- Requérant Windows 10 natif.

- Cisco ISE qui exécute la version 2.7.

- Commutateur de la gamme Cisco 3850 qui exécute la version 16.9.6 du microprogramme.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

Affectation de VLAN dynamique avec le serveur RADIUS

Ce document décrit le concept d'attribution dynamique de VLAN et comment configurer le contrôleur LAN sans fil (WLC) Catalyst 9800 et Cisco Identity Service Engine (ISE) pour attribuer le LAN sans fil (WLAN) afin d'accomplir ceci pour les clients sans fil.

Dans la plupart des systèmes de réseau local sans fil (WLAN), chaque WLAN dispose d'une stratégie statique qui s'applique à tous les clients associés à un SSID (Service Set Identifier). Bien que puissante, cette méthode a des limites car elle nécessite que les clients s'associent à différents SSID pour hériter de différentes politiques de QoS et de sécurité.

Cependant, la solution WLAN de Cisco prend en charge la mise en réseau d'identités. Cela permet au réseau d'annoncer un seul SSID et permet à des utilisateurs spécifiques d'hériter de différentes politiques de qualité de service ou de sécurité basées sur les informations d'identification de l'utilisateur.

L'affectation de VLAN dynamique est une fonction qui place un utilisateur sans fil dans un VLAN spécifique en fonction des informations fournies par l'utilisateur. La tâche d'affectation d'utilisateurs à un VLAN spécifique est gérée par un serveur d'authentification RADIUS, tel que Cisco ISE. Elle peut être utilisée, par exemple, pour permettre à l'hôte sans fil de rester sur le même VLAN alors qu'il se déplace au sein d'un réseau de campus.

Par conséquent, lorsqu'un client tente de s'associer à un LAP enregistré auprès d'un contrôleur, le WLC transmet les informations d'identification de l'utilisateur au serveur RADIUS pour validation. Une fois que l'authentification est réussie, le serveur RADIUS passe certains attributs de l'Internet Engineering Task Force (IETF) à l'utilisateur. Ces attributs RADIUS déterminent l'ID de VLAN qui doit être attribué au client sans fil. Le SSID du client n'a pas d'importance car l'utilisateur est toujours affecté à cet ID de VLAN prédéterminé.

Les attributs d'utilisateur RADIUS utilisés pour l'affectation de l'ID de VLAN sont :

- IETF 64 (Tunnel Type) — Définissez cette valeur sur VLAN.

- IETF 65 ( (Tunnel Medium Type) — Définissez cette valeur sur 802.

- IETF 81 (Tunnel Private Group ID) — Définissez cette valeur sur l'ID du VLAN

L'ID de VLAN est de 12 bits et prend une valeur comprise entre 1 et 4 094 inclus. Puisque Tunnel-Private-Group-ID est de type chaîne, comme défini dans RFC2868 pour une utilisation avec IEEE 802.1X, la valeur entière de l'ID de VLAN est codée en tant que chaîne. Lorsque ces attributs de tunnel sont envoyés, il est nécessaire de les entrer dans le champ Tag.

Configurer

Cette section vous fournit des informations pour configurer les fonctionnalités décrites dans ce document.

Diagramme du réseau

Ce document utilise la configuration réseau suivante :

Voici les détails de configuration des composants utilisés dans ce diagramme :

- L'adresse IP du serveur Cisco ISE (RADIUS) est 10.10.1.24.

- L'adresse de l'interface de gestion du WLC est 10.10.1.17.

- Le serveur DHCP interne sur le contrôleur est utilisé pour affecter l'adresse IP aux clients sans fil.

- Ce document utilise 802.1x avec PEAP comme mécanisme de sécurité.

- VLAN102 est utilisé dans cette configuration. Le nom d'utilisateur smith -102 est configuré pour être placé dans le VLAN102 par le serveur RADIUS.

Configuration Steps

Cette configuration est divisée en trois catégories :

- Configuration de Cisco ISE.

- Configurez le commutateur pour plusieurs VLAN.

- Configuration WLC du Catalyst 9800.

Configuration de Cisco ISE

Cette configuration requiert les étapes suivantes :

- Configurez le WLC Catalyst en tant que client AAA sur le serveur Cisco ISE.

- Configurer les utilisateurs internes sur Cisco ISE.

- Configurez les attributs RADIUS (IETF) utilisés pour l'attribution dynamique de VLAN sur Cisco ISE.

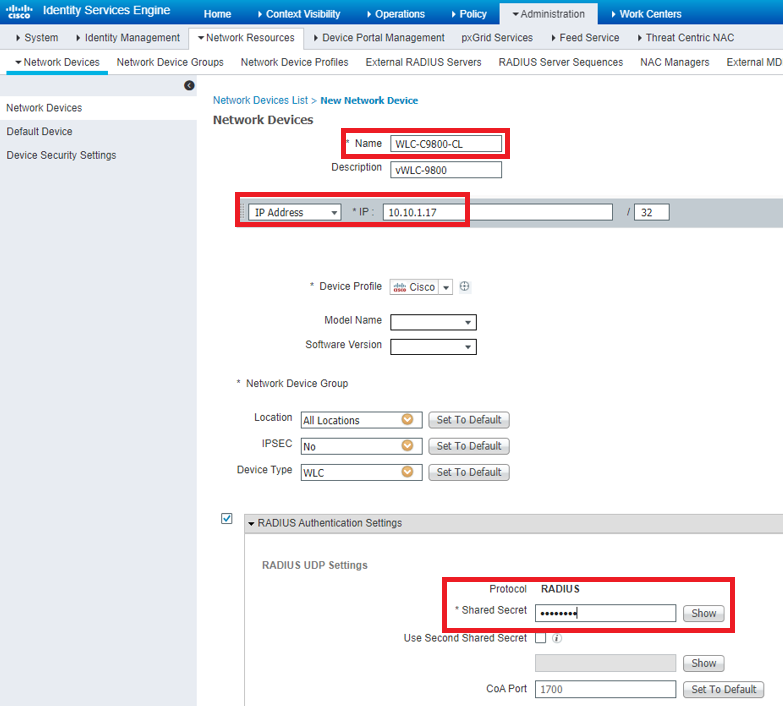

Étape 1. Configurer le WLC Catalyst en tant que client AAA sur le serveur Cisco ISE

Cette procédure explique comment ajouter le WLC en tant que client AAA sur le serveur ISE afin que le WLC puisse passer les informations d'identification de l'utilisateur à ISE.

Procédez comme suit :

- Dans l'interface utilisateur graphique ISE, accédez à

Administration > Network Resources > Network Deviceset sélectionnezAdd. - Complétez la configuration avec l'adresse IP de gestion WLC et le secret partagé RADIUS entre WLC et ISE, comme indiqué dans l'image :

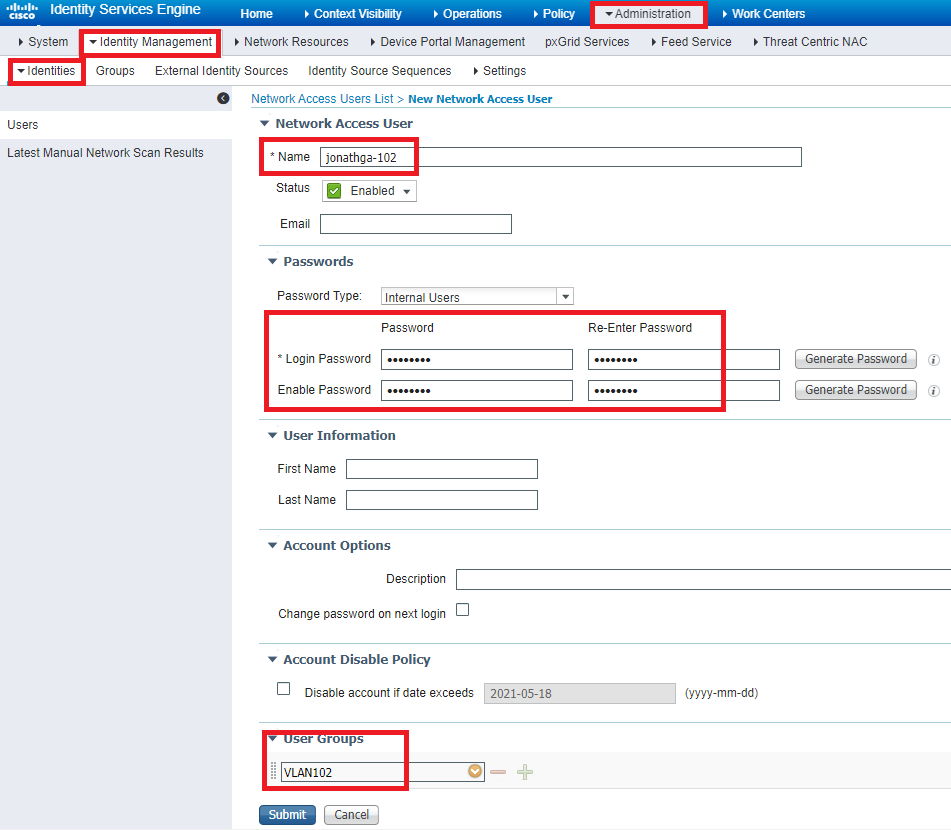

Étape 2. Configurer les utilisateurs internes sur Cisco ISE

Étape 2. Configurer les utilisateurs internes sur Cisco ISECette procédure explique comment ajouter les utilisateurs dans la base de données utilisateur interne de Cisco ISE.

Procédez comme suit :

- Dans l'interface utilisateur graphique ISE, accédez à

Administration > Identity Management > Identities et sélectionnezAdd. - Complétez la configuration avec le nom d'utilisateur, le mot de passe et le groupe d'utilisateurs, comme indiqué dans l'image :

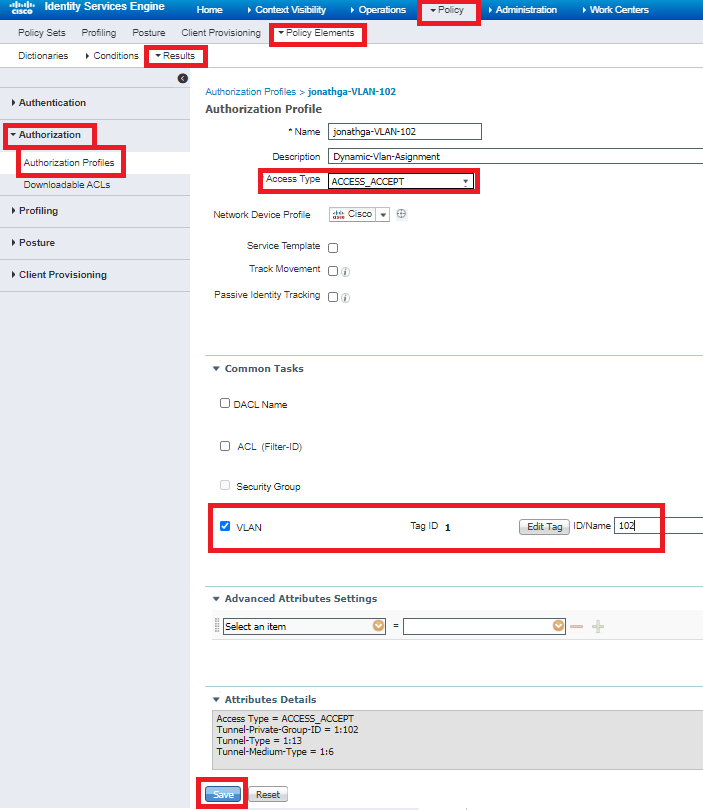

Étape 3. Configurez les attributs RADIUS (IETF) utilisés pour l'attribution dynamique de VLAN

Étape 3. Configurez les attributs RADIUS (IETF) utilisés pour l'attribution dynamique de VLANCette procédure explique comment créer un profil d'autorisation et une stratégie d'authentification pour les utilisateurs sans fil.

Procédez comme suit :

- Dans l'interface utilisateur graphique ISE, accédez à

Policy > Policy Elements > Results > Authorization > Authorization profiles et sélectionnezAdd pour créer un nouveau profil. - Complétez la configuration du profil d'autorisation avec les informations VLAN pour le groupe correspondant. Cette image présente les paramètres de configuration du

jonathga-VLAN-102 groupe.

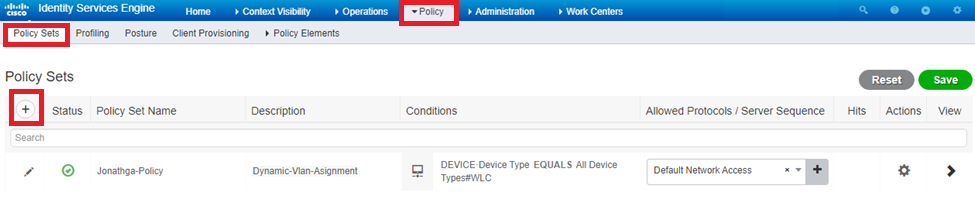

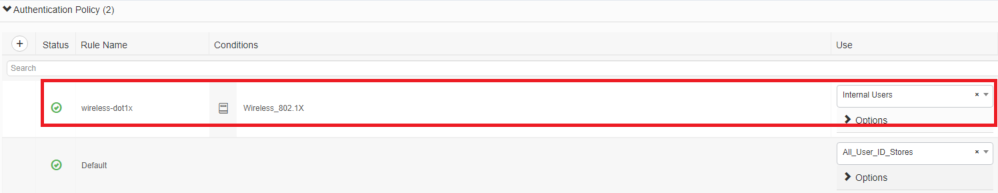

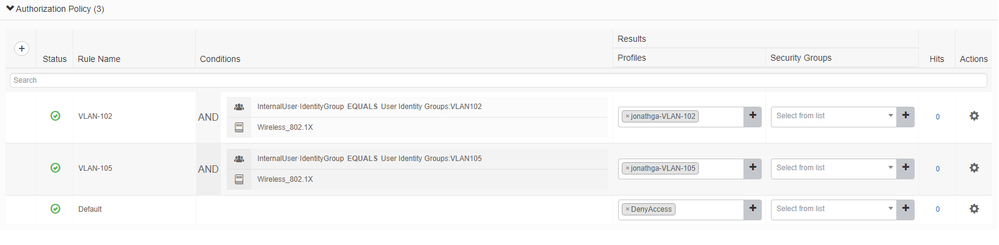

Une fois les profils d'autorisation configurés, une stratégie d'authentification pour les utilisateurs sans fil doit être créée. Vous pouvez utiliser une nouvelle Custom stratégie ou modifier l'ensemble de Default stratégies. Dans cet exemple, un profil personnalisé est créé.

- Naviguez jusqu'à

Policy > Policy Sets et sélectionnezAdd pour créer une nouvelle stratégie, comme indiqué dans l'image :

Vous devez maintenant créer des stratégies d'autorisation pour les utilisateurs afin d'attribuer un profil d'autorisation respectif basé sur l'appartenance au groupe.

- Ouvrez la

Authorization policy section et créez des stratégies pour répondre à cette exigence, comme illustré dans l'image :

Configurer la commutation pour plusieurs VLAN

Configurer la commutation pour plusieurs VLANPour autoriser plusieurs VLAN à traverser le commutateur, vous devez exécuter ces commandes pour configurer le port du commutateur connecté au contrôleur :

Switch(config-if)#switchport mode trunkSwitch(config-if)#switchport trunk encapsulation dot1qRemarque : par défaut, la plupart des commutateurs autorisent tous les VLAN créés sur ce commutateur via le port trunk. Si un réseau câblé est connecté au commutateur, alors cette même configuration peut être appliquée au port de commutation qui se connecte au réseau câblé. Cela active la communication entre les mêmes VLAN dans le réseau câble et sans fil.

Configuration WLC du Catalyst 9800

Configuration WLC du Catalyst 9800Cette configuration requiert les étapes suivantes :

- Configurez le WLC avec les détails du serveur d'authentification.

- Configurez les VLAN.

- Configurez les WLAN (SSID).

- Configurez le profil de stratégie.

- Configurez la balise Policy.

- Attribuez la balise Policy à un point d'accès.

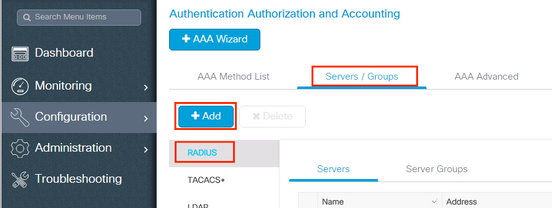

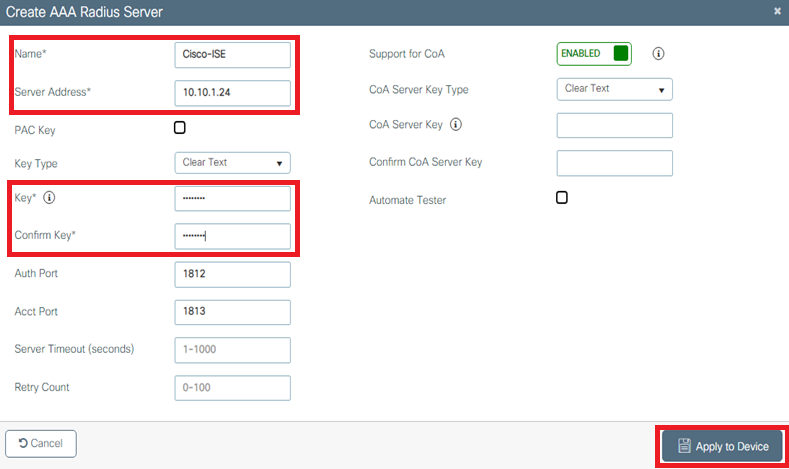

Étape 1. Configurer le WLC avec les détails du serveur d'authentification

Étape 1. Configurer le WLC avec les détails du serveur d'authentificationIl est nécessaire de configurer le WLC afin qu'il puisse communiquer avec le serveur RADIUS pour authentifier les clients.

Procédez comme suit :

- À partir de l'interface graphique utilisateur du contrôleur, accédez à

Configuration > Security > AAA > Servers / Groups > RADIUS > Servers > + Add et saisissez les informations du serveur RADIUS, comme indiqué dans l'image :

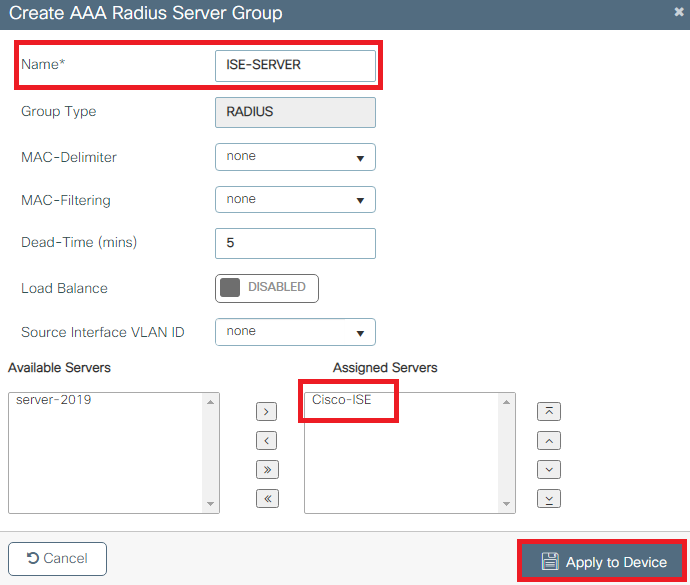

- Afin d'ajouter le serveur RADIUS à un groupe RADIUS, naviguez jusqu'à

Configuration > Security > AAA > Servers / Groups > RADIUS > Server Groups > + Add comme indiqué dans l'image :

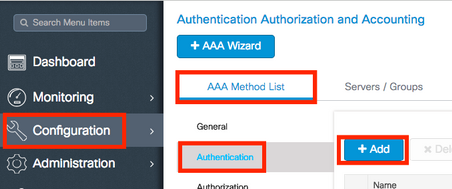

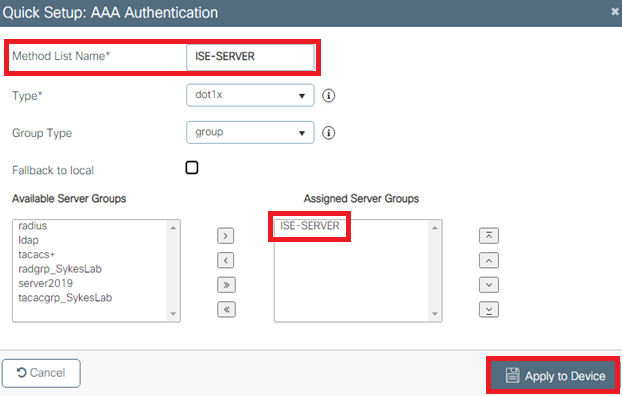

- Afin de créer une liste de méthodes d'authentification, naviguez jusqu'à

Configuration > Security > AAA > AAA Method List > Authentication > + Add comme indiqué dans les images :

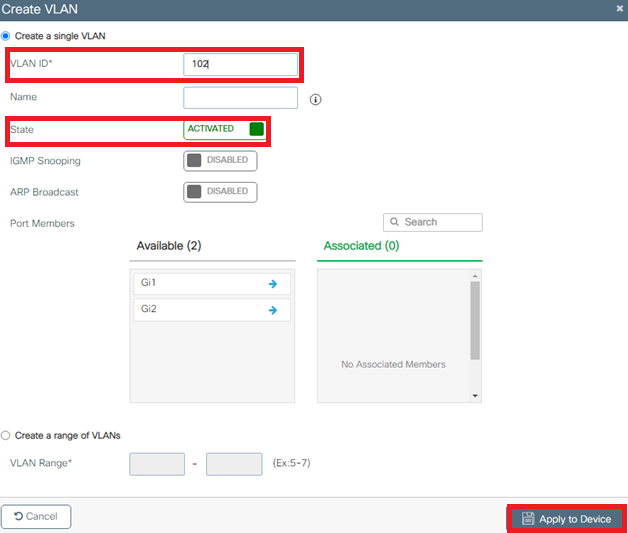

Étape 2. Configuration des VLAN

Étape 2. Configuration des VLANCette procédure explique comment configurer des VLAN sur le WLC Catalyst 9800. Comme expliqué plus tôt dans ce document, l'ID de VLAN spécifié sous l'attribut Tunnel-Private-Group ID du serveur RADIUS doit également exister dans le WLC.

Dans l'exemple, l'utilisateur smith-102 est spécifié avec le Tunnel-Private-Group ID of 102 (VLAN =102) sur le serveur RADIUS.

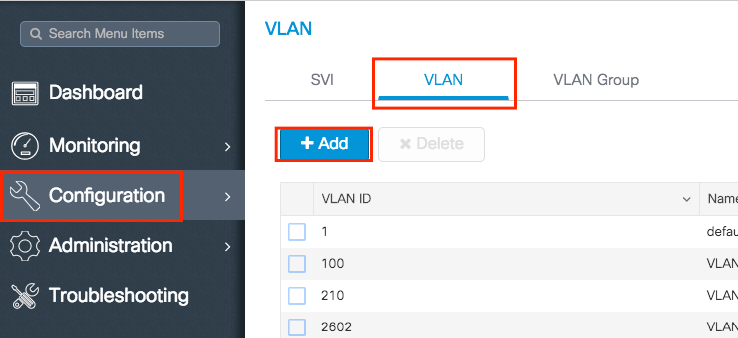

- Naviguez jusqu'à

Configuration > Layer2 > VLAN > VLAN > + Add comme indiqué dans l'image :

- Entrez les informations requises comme indiqué dans l'image :

Remarque : si vous ne spécifiez pas de nom, le VLAN reçoit automatiquement le nom VLANXXXX, où XXXX est l'ID de VLAN.

Répétez les étapes 1 et 2 pour tous les VLAN nécessaires, une fois que vous avez terminé, vous pouvez passer à l'étape 3.

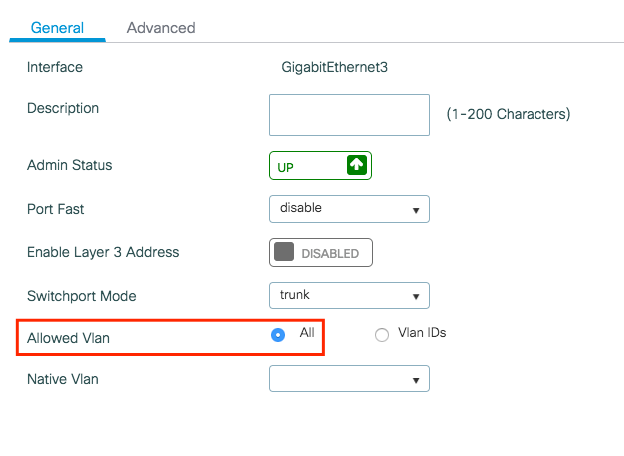

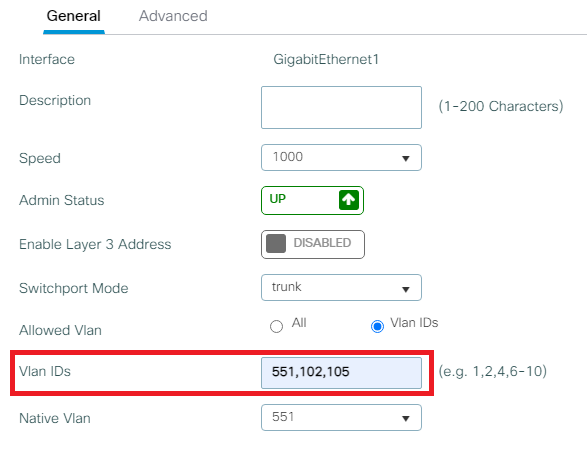

- Vérifiez que les VLAN sont autorisés dans vos interfaces de données.

- Si un canal de port est utilisé, accédez à

Configuration > Interface > Logical > PortChannel name > General. Si vous voyez qu'il est configuré commeAllowed VLAN = All vous avez terminé la configuration. Si vous voyezAllowed VLAN = VLANs IDs, ajoutez les VLAN nécessaires et, après cela, sélectionnezUpdate & Apply to Device. - Si aucun canal de port n'est utilisé, accédez à

Configuration > Interface > Ethernet > Interface Name > General. Si vous voyez qu'il est configuré commeAllowed VLAN = All vous avez terminé la configuration. Si vous voyezAllowed VLAN = VLANs IDs, ajoutez les VLAN nécessaires et, après cela, sélectionnezUpdate & Apply to Device.

- Si un canal de port est utilisé, accédez à

Ces images montrent la configuration associée à la configuration de l'interface si vous utilisez Tous ou des ID de VLAN spécifiques.

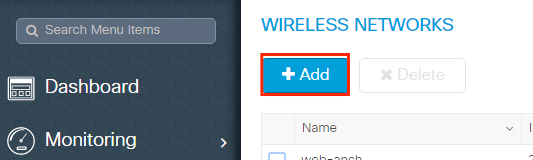

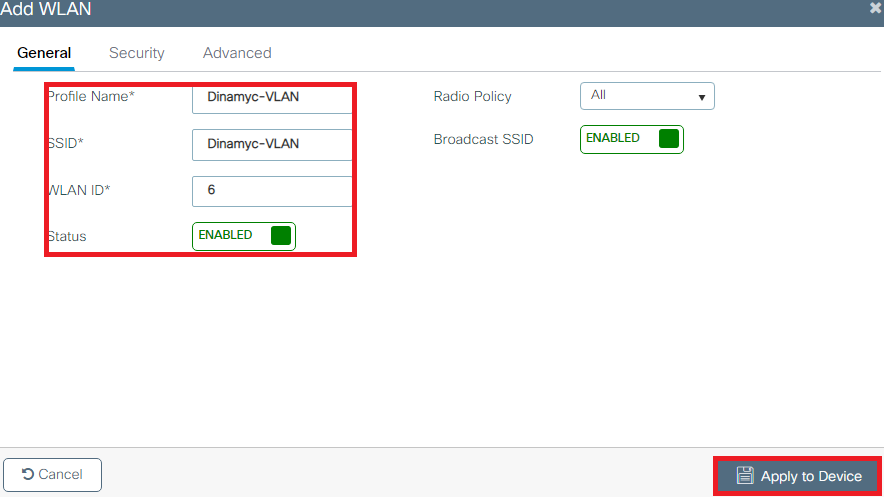

Étape 3. Configurer les WLAN (SSID)

Étape 3. Configurer les WLAN (SSID)Cette procédure explique comment configurer les WLAN dans le WLC.

Procédez comme suit :

- Afin de créer le WLAN. Naviguez jusqu'au réseau

Configuration > Wireless > WLANs > + Add et configurez-le selon les besoins, comme illustré dans l'image :

- Entrez les informations WLAN comme indiqué dans l’image :

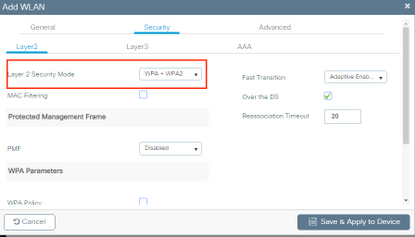

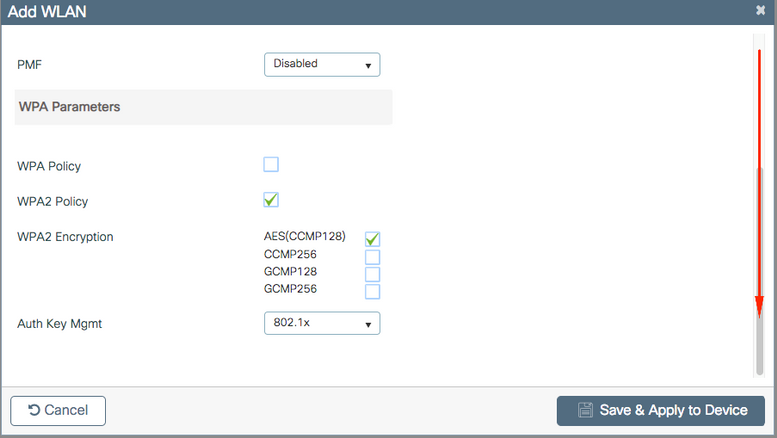

- Accédez à l'

Security onglet et sélectionnez la méthode de sécurité requise. Dans ce cas, WPA2 + 802.1x comme illustré dans les images :

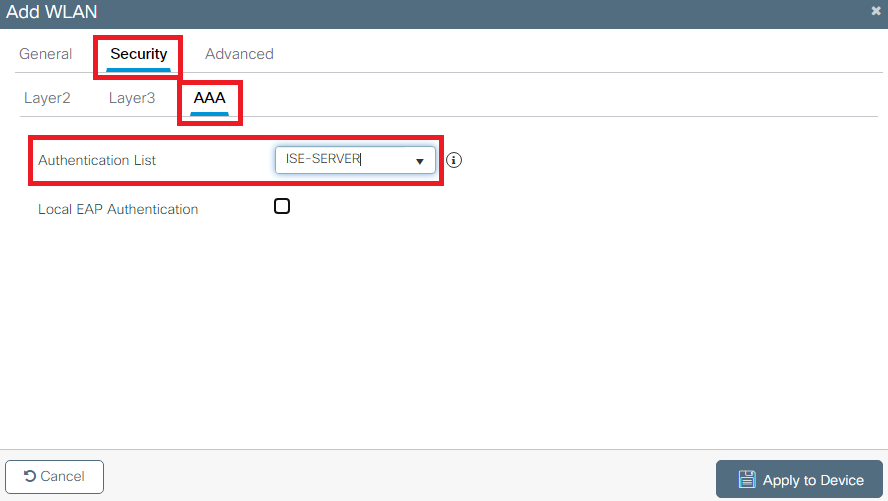

Security > AAA Dans l'onglet Formulaire, sélectionnez la méthode d'authentification créée à l'étape 3 de la Configure the WLC with the Details of the Authentication Server section, comme indiqué dans l'image :

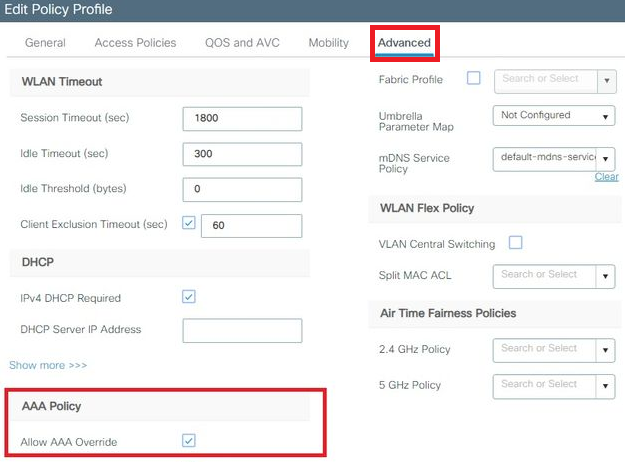

Étape 4. Configurer le profil de stratégie

Étape 4. Configurer le profil de stratégieCette procédure explique comment configurer le profil de stratégie dans le WLC.

Procédez comme suit :

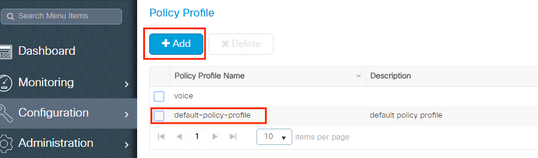

- Naviguez jusqu'à

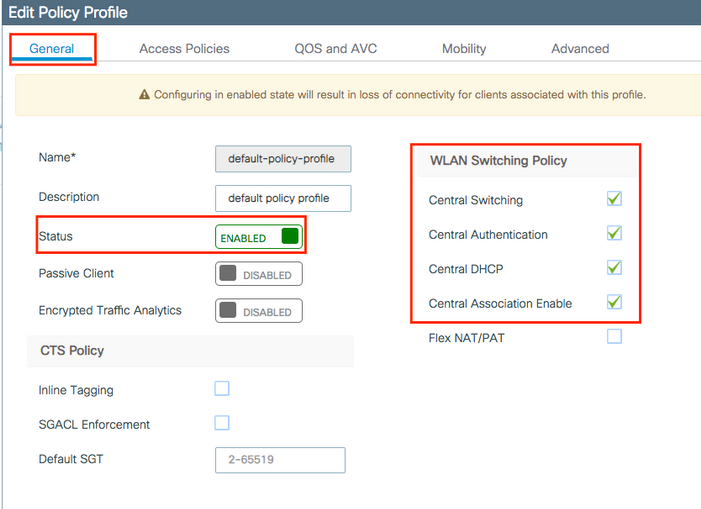

Configuration > Tags & Profiles > Policy Profile et configurez votredefault-policy-profile ou créez-en un nouveau, comme indiqué dans les images :

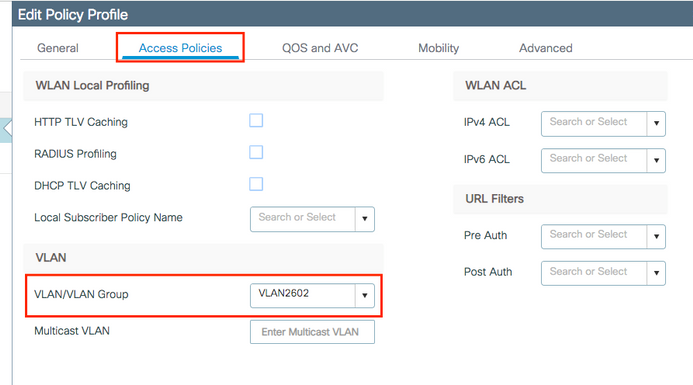

- Dans l'

Access Policies onglet, affectez le VLAN auquel les clients sans fil sont affectés lorsqu'ils se connectent à ce WLAN par défaut, comme illustré dans l'image :

Remarque : dans l'exemple fourni, le serveur RADIUS doit affecter un client sans fil à un VLAN spécifique après une authentification réussie. Par conséquent, le VLAN configuré sur le profil de stratégie peut être un VLAN black hole. Le serveur RADIUS remplace ce mappage et affecte l'utilisateur qui passe par ce WLAN au VLAN spécifié dans le champ User Tunnel-Group-Private-ID du serveur RADIUS.

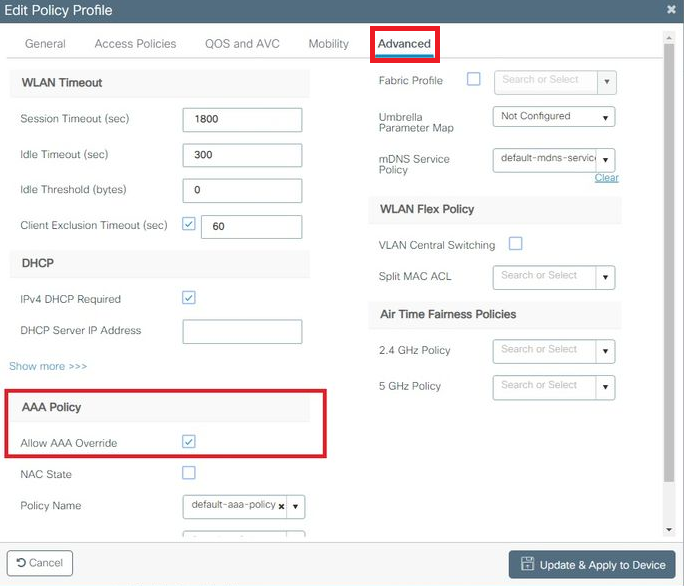

- Dans l'

Advance onglet, activez la case àAllow AAA Override cocher pour remplacer la configuration du WLC lorsque le serveur RADIUS renvoie les attributs nécessaires pour placer le client sur le VLAN approprié, comme indiqué dans l'image :

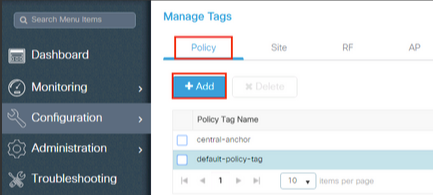

Étape 5. Configuration de la balise de stratégie

Étape 5. Configuration de la balise de stratégieCette procédure explique comment configurer la balise Policy dans le WLC.

Procédez comme suit :

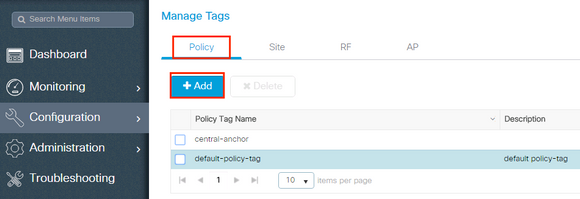

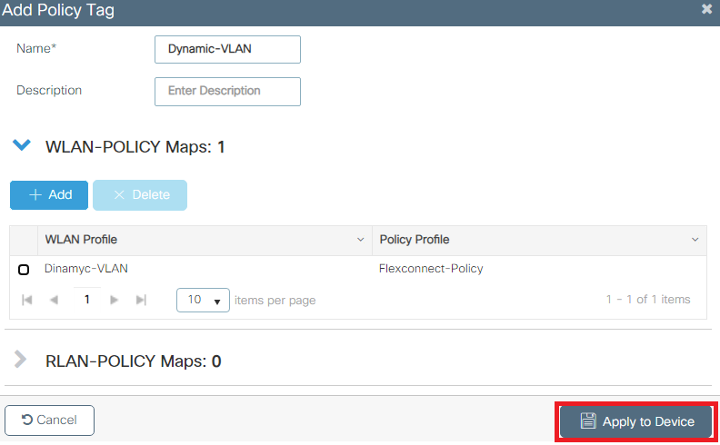

- Naviguez jusqu'à

Configuration > Tags & Profiles > Tags > Policy et ajoutez-en un nouveau si nécessaire, comme indiqué dans l'image :

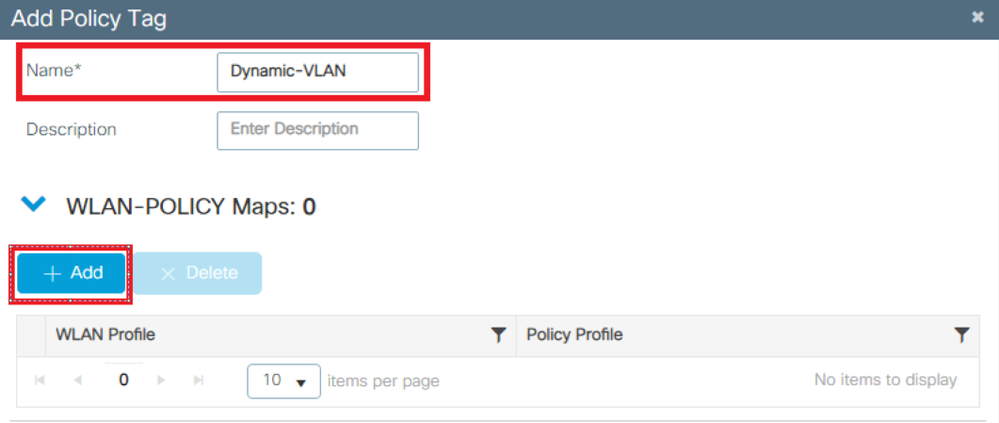

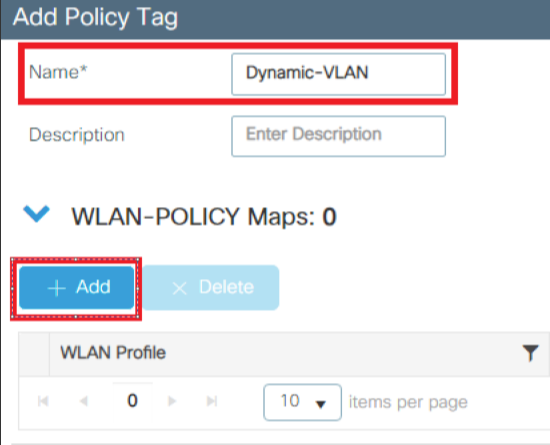

- Ajoutez un nom à la balise de stratégie et sélectionnez

+Add, comme illustré dans l'image :

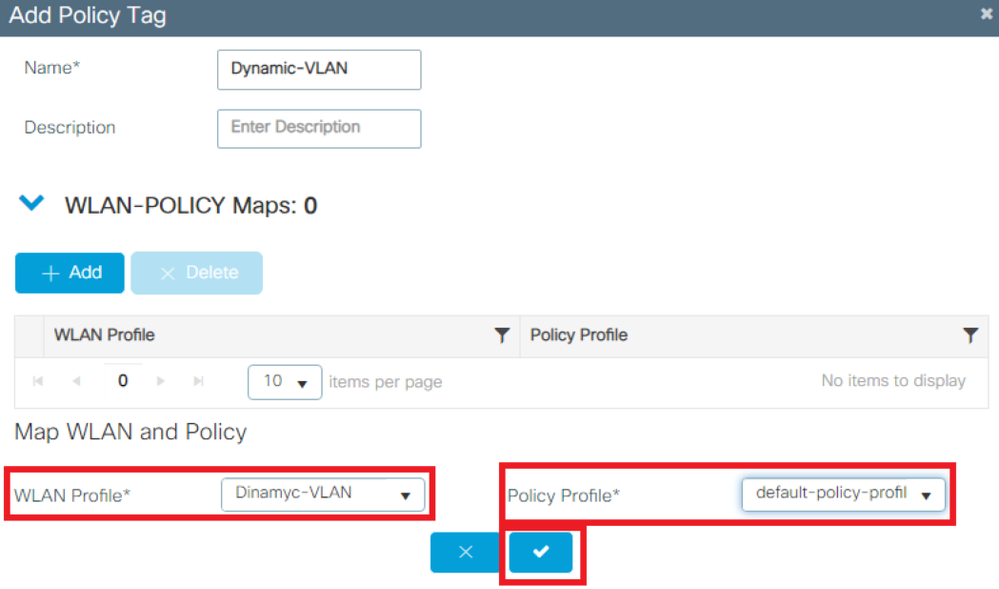

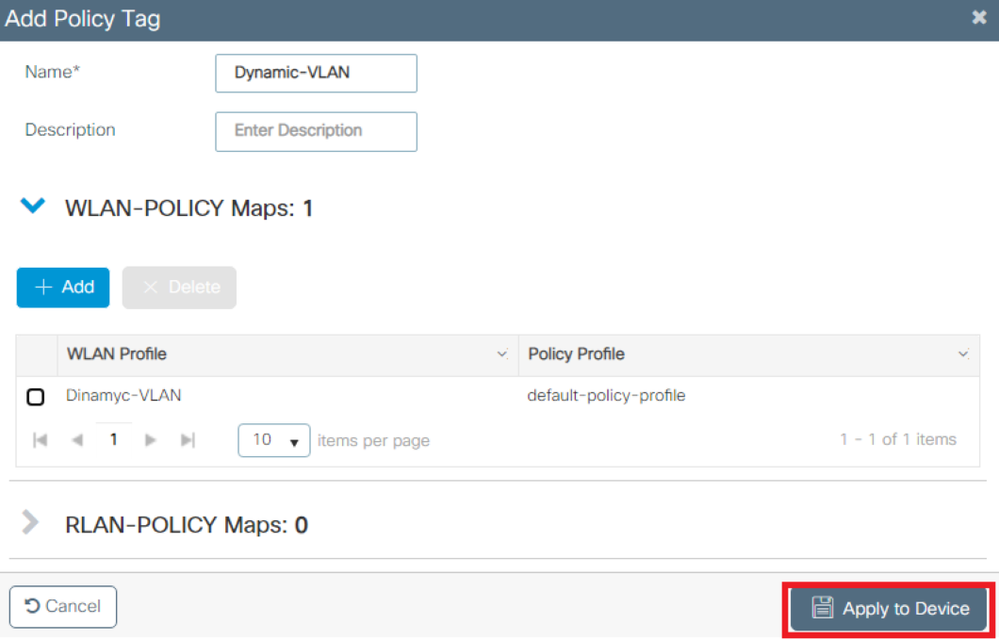

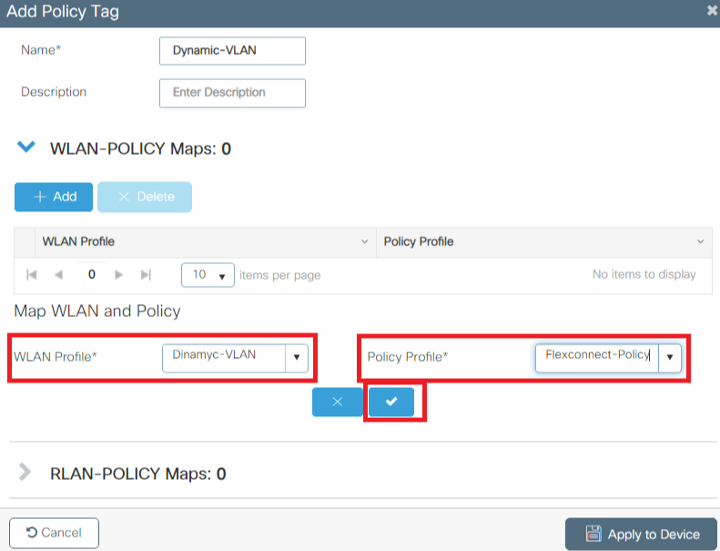

- Liez votre profil WLAN au profil de stratégie souhaité, comme illustré dans les images :

Étape 6. Attribuer la balise de stratégie à un point d'accès

Étape 6. Attribuer la balise de stratégie à un point d'accèsCette procédure explique comment configurer la balise Policy dans le WLC.

Procédez comme suit :

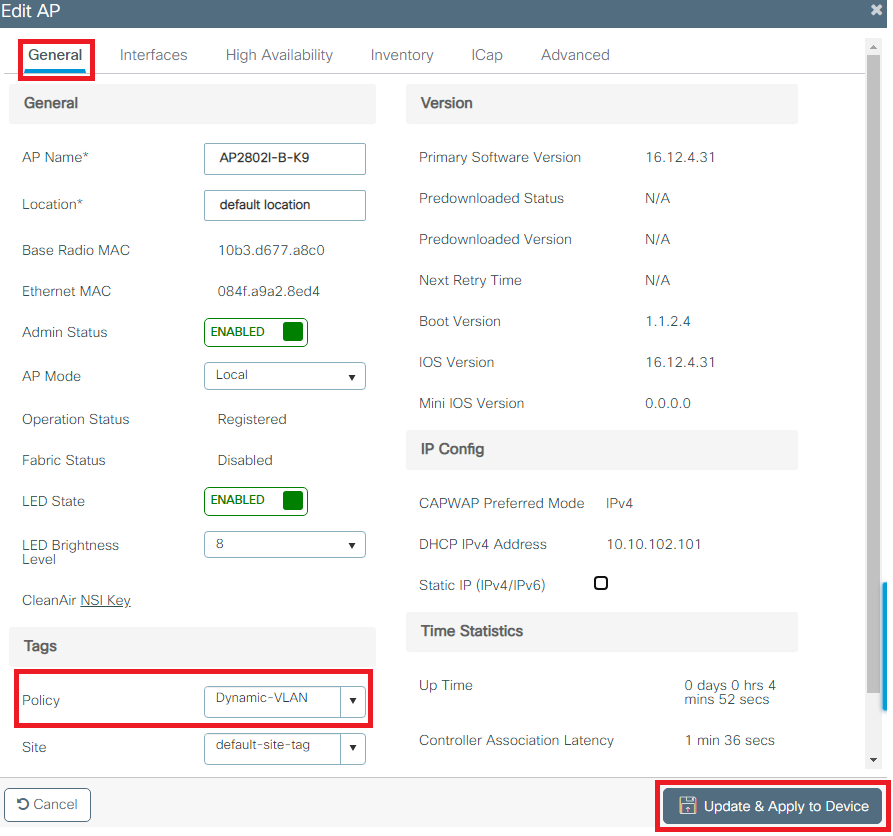

- Naviguez jusqu'à

Configuration > Wireless > Access Points > AP Name > General Tags la balise de stratégie appropriée et attribuez-la, puis sélectionnezUpdate & Apply to Device comme indiqué dans l'image :

Attention : sachez que la modification de la balise de stratégie sur un point d'accès entraîne la déconnexion du point d'accès du WLC, puis la reconnexion.

Flexconnect

FlexconnectLa fonctionnalité Flexconnect permet aux points d'accès d'envoyer des données de client sans fil pour qu'elles sortent par le port LAN du point d'accès lorsqu'elles sont configurées comme une agrégation. Ce mode, connu sous le nom de Commutation locale Flexconnect, permet au point d'accès de séparer le trafic client en l'étiquetant dans des VLAN distincts de son interface de gestion. Cette section fournit des instructions sur la façon de configurer l'affectation de VLAN dynamique pour le scénario de commutation locale.

Remarque : les étapes décrites dans la section précédente s'appliquent également au scénario Flexconnect. Pour terminer la configuration de Flexconnect, suivez les étapes supplémentaires fournies dans cette section.

Configurer la commutation pour plusieurs VLAN

Configurer la commutation pour plusieurs VLANPour autoriser plusieurs VLAN à traverser le commutateur, vous devez exécuter les commandes suivantes pour configurer le port du commutateur connecté au point d'accès :

- Switch(config-if)#switchport mode trunk

- Switch(config-if)#switchport trunk encapsulation dot1q

Remarque : par défaut, la plupart des commutateurs autorisent tous les VLAN créés sur le commutateur via le port trunk.

Configuration du profil de stratégie Flexconnect

Configuration du profil de stratégie Flexconnect

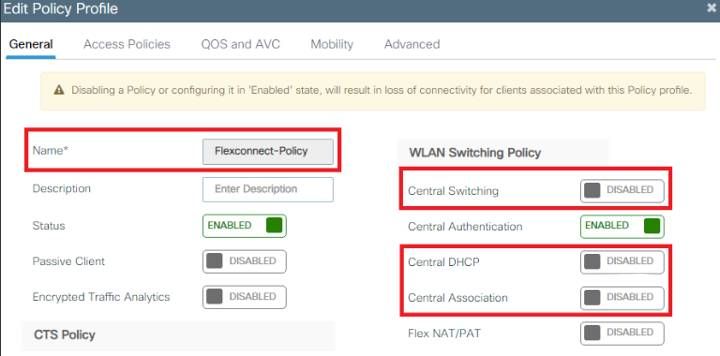

- Accédez à Configuration > Tags & Profiles > Policy Profile > +Add et créez une nouvelle stratégie.

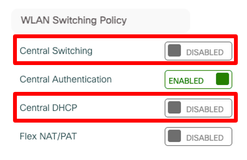

- Ajoutez le nom, désactivez la case à cocher Central Switching and Central DHCP. Avec cette configuration, le contrôleur gère l'authentification du client, tandis que le point d'accès FlexConnect commute localement les paquets de données du client et le protocole DHCP.

Remarque : à partir du code 17.9.x, l'apparence du profil de stratégie a été mise à jour comme illustré dans l'image.

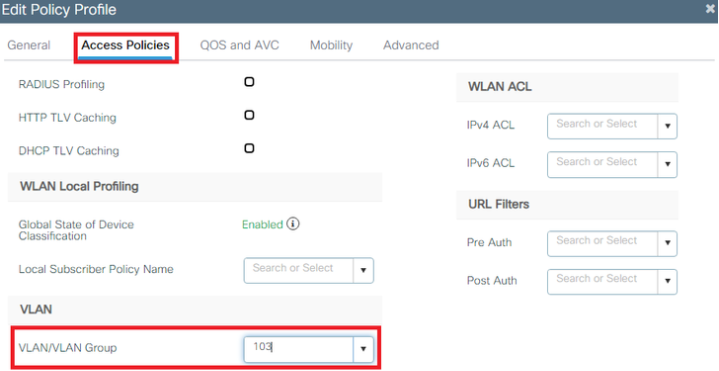

- Dans l'onglet Access Policies, affectez le VLAN auquel les clients sans fil sont affectés lorsqu'ils se connectent à ce WLAN par défaut.

Remarque : le VLAN configuré à cette étape n'est pas requis pour être présent sur la liste VLAN du WLC. Les VLAN nécessaires sont ajoutés ultérieurement sur le Flex-Profile, ce qui crée les VLAN sur le point d'accès lui-même.

- Dans l'onglet Advance, activez la case à cocher Allow AAA Override pour remplacer les configurations WLC par le serveur RADIUS.

Attribuer le profil de stratégie Flexconnect à un WLAN et à une balise de stratégie

Attribuer le profil de stratégie Flexconnect à un WLAN et à une balise de stratégie

Remarque : une balise de stratégie est utilisée pour lier le WLAN au profil de stratégie. Vous pouvez soit créer une nouvelle balise de politiques, soit utiliser la balise de politique par défaut.

- Accédez à Configuration > Tags & Profiles > Tags > Policy et ajoutez-en un nouveau si nécessaire.

- Entrez un nom pour la balise de stratégie et cliquez sur le bouton « ajouter ».

- Liez votre profil de réseau WLAN au profil de politiques souhaité.

- Cliquez sur le bouton Apply to Device.

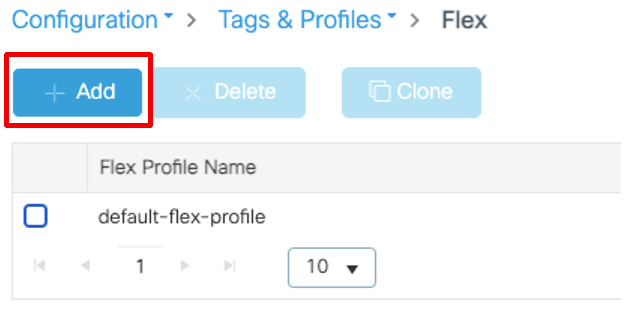

Configuration du profil flexible

Configuration du profil flexiblePour attribuer dynamiquement un ID de VLAN via RADIUS sur un point d'accès FlexConnect, il est nécessaire que l'ID de VLAN mentionné dans l'attribut ID de groupe privé de tunnel de la réponse RADIUS soit présent sur les points d'accès. Les VLAN sont configurés sur le profil Flex.

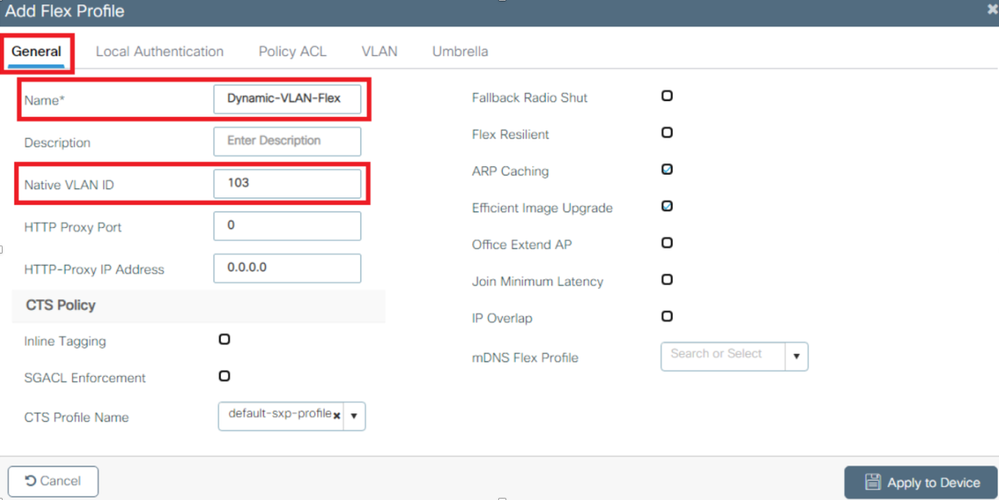

- Accédez à Configuration > Tags & Profiles > Flex > + Add.

- Cliquez sur l'onglet Général, attribuez un nom au profil Flex et configurez un ID de VLAN natif pour le point d'accès.

Remarque : l'ID de VLAN natif fait référence au VLAN de gestion pour l'AP, il doit donc correspondre à la configuration de VLAN natif du commutateur auquel l'AP est connecté

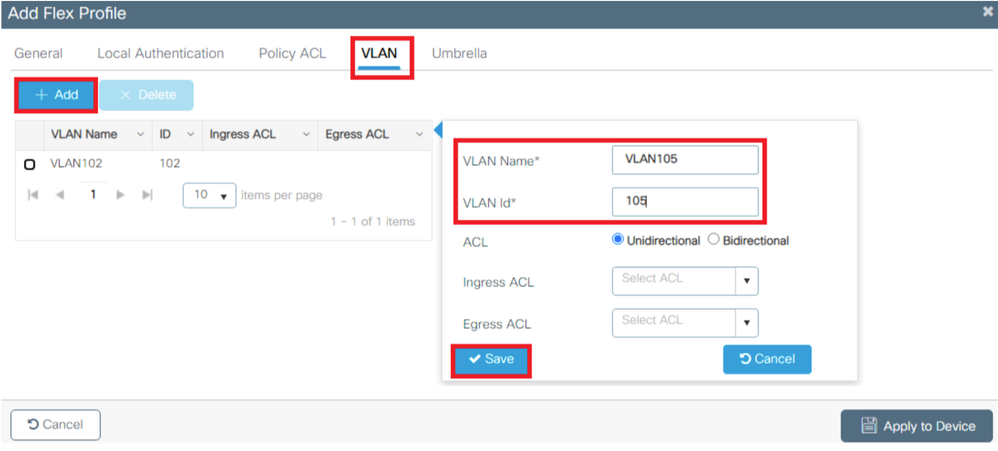

- Accédez à l'onglet VLAN et cliquez sur le bouton « Add » pour entrer tous les VLAN nécessaires.

Remarque : à l'étape 3 de la section Configuration du profil de stratégie Flexconnect, vous avez configuré le VLAN par défaut affecté au SSID. Si vous utilisez un nom de VLAN à cette étape, assurez-vous que vous utilisez le même nom de VLAN dans la configuration Flex Profile, sinon les clients ne pourront pas se connecter au WLAN.

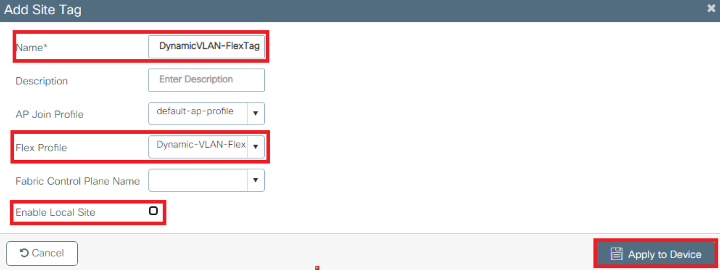

Configuration des balises de site flexible

Configuration des balises de site flexible

- Accédez à Configuration > Tags & Profiles > Tags > Site > +Add, pour créer une nouvelle balise de site.

- Désélectionnez la case Enable Local Site pour permettre aux points d'accès de commuter localement le trafic de données client et ajoutez le profil flexible créé dans la section Configure the Flex Profile.

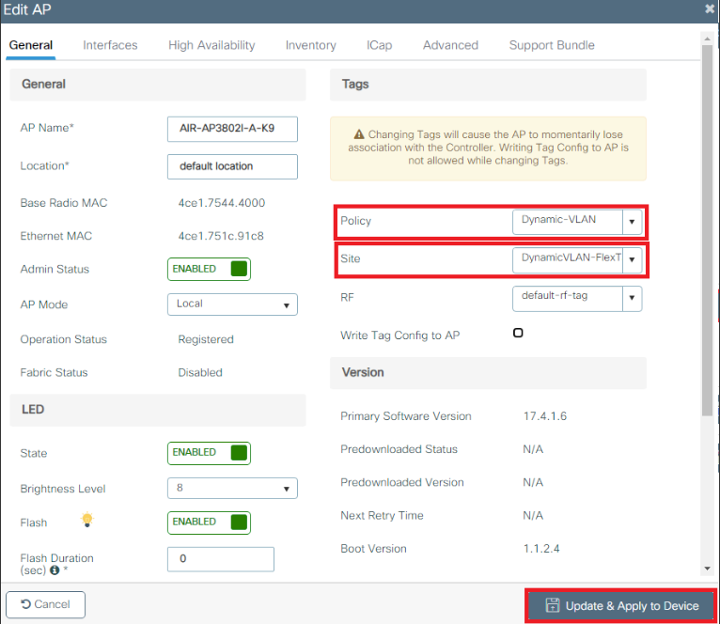

Attribuez la politique et la balise de site à un point d'accès.

Attribuez la politique et la balise de site à un point d'accès.- Accédez à Configuration > Wireless > Access Points > AP Name > General Tags, attribuez la politique et la balise de site appropriées, puis cliquez sur Update & Apply to Device.

Attention : sachez que la modification de la politique et de la balise de site sur un point d'accès entraîne la déconnexion du point d'accès du WLC, puis la reconnexion.

Remarque : si l'AP est configuré en mode local (ou tout autre mode) et qu'il obtient une balise de site avec le paramètre « Activer le site local » désactivé, l'AP redémarre et revient en mode FlexConnect

Vérifier

VérifierRéférez-vous à cette section pour vous assurer du bon fonctionnement de votre configuration.

Configurez le profil SSID du client test à l'aide du protocole EAP approprié et des informations d'identification définies dans ISE qui peuvent renvoyer une affectation de VLAN dynamique. Une fois que vous êtes invité à saisir un nom d'utilisateur et un mot de passe, entrez les informations de l'utilisateur mappé à un VLAN sur ISE.

Dans l'exemple précédent, notez que smith-102 est attribué au VLAN102 comme spécifié dans le serveur RADIUS. Cet exemple utilise ce nom d'utilisateur pour recevoir l'authentification et être affecté à un VLAN par le serveur RADIUS :

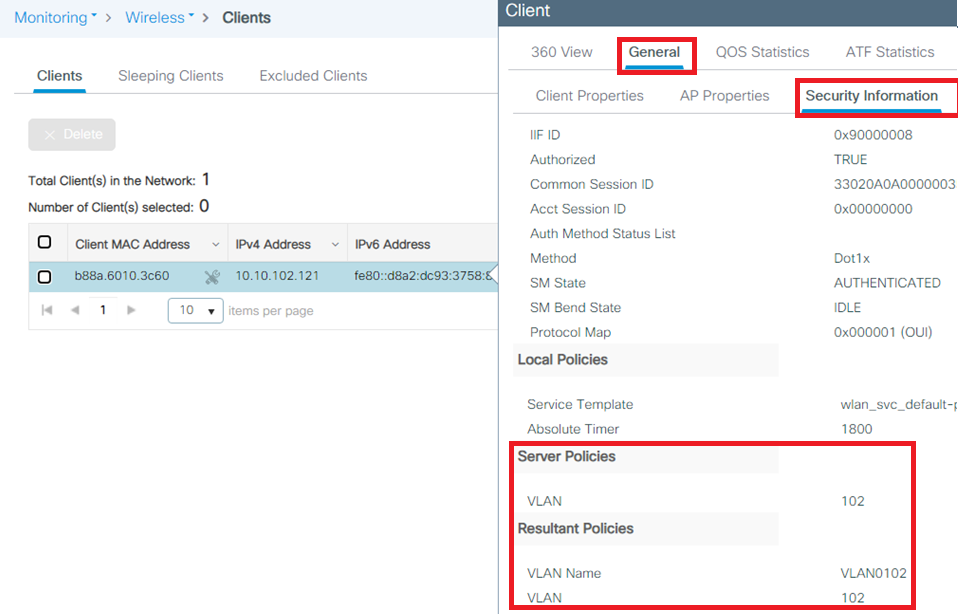

Une fois l'authentification terminée, vous devez vérifier que votre client est affecté au VLAN approprié selon les attributs RADIUS envoyés. Effectuez les étapes suivantes pour accomplir cette tâche :

- À partir de l'interface graphique utilisateur du contrôleur, accédez au champ VLAN

Monitoring > Wireless > Clients > Select the client MAC address > General > Security Information et recherchez-le, comme indiqué dans l'image :

Dans cette fenêtre, vous pouvez observer que ce client est affecté au VLAN102 selon les attributs RADIUS configurés sur le serveur RADIUS.

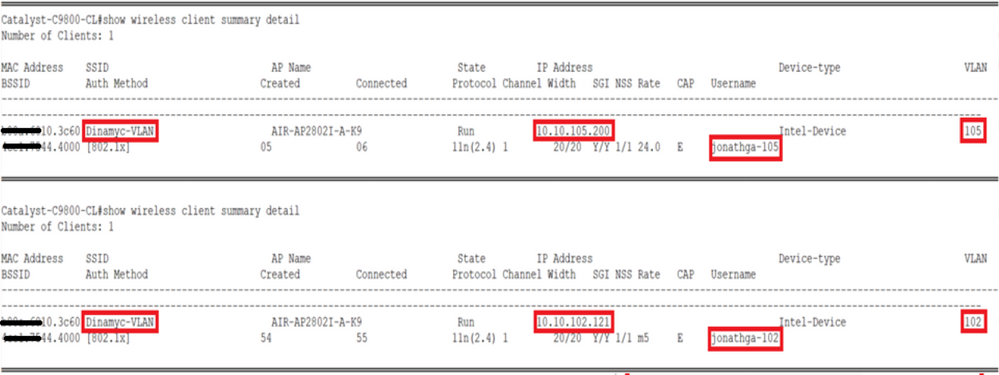

À partir de l'interface de ligne de commande, vous pouvez utiliser

show wireless client summary detail pour afficher les mêmes informations que celles de l'image :

- Il est possible d'activer le

Radioactive traces pour assurer le transfert réussi des attributs RADIUS au WLC. Pour ce faire, procédez comme suit :- Dans l'interface graphique du contrôleur, accédez à

Troubleshooting > Radioactive Trace > +Add. - Saisissez l'adresse Mac du client sans fil.

- Sélectionnez

Start. - Connectez le client au réseau local sans fil.

- Accédez à

Stop > Generate > Choose 10 minutes > Apply to Device > Select the trace file to download the log.

- Dans l'interface graphique du contrôleur, accédez à

Cette partie de la sortie de trace assure une transmission réussie des attributs RADIUS :

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Received from id 1812/60 10.10.1.24:0, Access-Accept, len 352

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: authenticator e5 5e 58 fa da 0a c7 55 - 53 55 7d 43 97 5a 8b 17

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: User-Name [1] 13 "smith-102"

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: State [24] 40 ...

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Class [25] 54 ...

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): 01:

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Tunnel-Type [64] 6 VLAN [13]

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): 01:

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Tunnel-Medium-Type [65] 6 ALL_802 [6]

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: EAP-Message [79] 6 ...

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Message-Authenticator[80] 18 ...

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): 01:

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Tunnel-Private-Group-Id[81] 6 "102"

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: EAP-Key-Name [102] 67 *

2021/03/21 22:22:45.237 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: MS-MPPE-Send-Key [16] 52 *

2021/03/21 22:22:45.237 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: MS-MPPE-Recv-Key [17] 52 *

2021/03/21 22:22:45.238 {wncd_x_R0-0}{1}: [eap-auth] [25253]: (info): SUCCESS for EAP method name: PEAP on handle 0x0C000008

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute : username 0 "smith-102" ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute : class 0 43 41 43 53 3a 33 33 30 32 30 41 30 41 30 30 30 30 30 30 33 35 35 36 45 32 32 31 36 42 3a 49 53 45 2d 32 2f 33 39 33 33 36 36 38 37 32 2f 31 31 32 36 34 30 ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute : tunnel-type 1 13 [vlan] ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute : tunnel-medium-type 1 6 [ALL_802] ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute :tunnel-private-group-id 1 "102" ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute : timeout 0 1800 (0x708) ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [auth-mgr-feat_wireless] [25253]: (info): [0000.0000.0000:unknown] AAA override is enabled under policy profileDépannage

DépannageIl n'existe actuellement aucune information de dépannage spécifique pour cette configuration.

Informations connexes

Informations connexes Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

3.0 |

11-Apr-2024 |

Recertification |

2.0 |

02-Jun-2022 |

Images redimensionnées |

1.0 |

14-Apr-2021 |

Première publication |

Contribution d’experts de Cisco

- Jonathan de Jesus GarciaIngénieur TAC Cisco

- Jose Pablo MunozIngénieur TAC Cisco

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires