Sécurité des ponts

Table des matières

Introduction

La sécurité est un facteur essentiel lors de la conception d’une liaison sans fil pontée entre des segments Ethernet. Ce document explique comment sécuriser le trafic traversant une liaison sans fil pontée à l'aide d'un tunnel IPSEC.

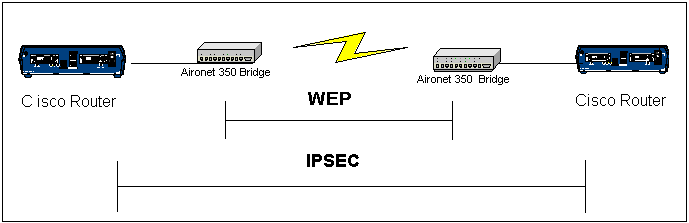

Dans cet exemple, deux ponts de la gamme Cisco Aironet 350 établissent le protocole WEP ; les deux routeurs configurent un tunnel IPSEC.

Conditions préalables

Exigences

Avant d'essayer cette configuration, assurez-vous que vous êtes à l'aise avec l'utilisation des éléments suivants :

-

Interface de configuration de Cisco Aironet Bridge

-

Interface de ligne de commande Cisco IOS

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

-

Routeurs de la gamme Cisco 2600 exécutant IOS version 12.1

-

Ponts de la gamme Cisco Aironet 350 exécutant la version 11.08T du microprogramme

Les informations présentées dans ce document ont été créées à partir de périphériques dans un environnement de laboratoire spécifique. All of the devices used in this document started with a cleared (default) configuration. Si vous travaillez dans un réseau opérationnel, assurez-vous de bien comprendre l'impact potentiel de toute commande avant de l'utiliser.

Théorie générale

Les ponts des gammes Cisco Aironet 340, 350 et 1400 fournissent un cryptage WEP jusqu'à 128 bits. Cela n'est pas fiable pour la connectivité sécurisée en raison de problèmes bien connus dans les algorithmes WEP et la facilité d'exploitation, comme décrit dans Sécurité de l'algorithme WEP![]() et dans Réponse de Cisco Aironet à la presse - Défauts dans la sécurité 802.11.

et dans Réponse de Cisco Aironet à la presse - Défauts dans la sécurité 802.11.

L'une des méthodes permettant d'accroître la sécurité du trafic transmis sur une liaison pontée sans fil consiste à créer un tunnel IPSEC de routeur à routeur chiffré qui traverse la liaison. Cela fonctionne car les ponts fonctionnent au niveau de la couche 2 du modèle OSI. Vous pouvez exécuter IPSEC de routeur à routeur sur la connexion entre les ponts.

Si la sécurité de la liaison sans fil est compromise, le trafic qu'elle contient reste chiffré et sécurisé.

Conventions

Pour plus d'informations sur les conventions utilisées dans ce document, consultez Conventions relatives aux conseils techniques Cisco.

Configurer

Cette section présente des informations pour configurer les fonctionnalités décrites dans ce document.

Remarque : pour obtenir des informations supplémentaires sur les commandes utilisées dans ce document, utilisez l'outil Command Lookup de l'IOS.

Diagramme du réseau

Ce document utilise la configuration réseau indiquée dans le diagramme suivant :

Configurations

Ce document utilise les configurations suivantes :

| RouteurA (routeur Cisco 2600) |

|---|

RouterA#show running-config Building configuration... Current configuration : 1258 bytes ! version 12.1 no service single-slot-reload-enable no service pad service timestamps debug uptime service timestamps log uptime no service password-encryption ! hostname RouterA ! logging rate-limit console 10 except errors ! ip subnet-zero no ip finger ip dhcp excluded-address 10.1.1.20 ip dhcp excluded-address 10.1.1.30 ! ip dhcp pool wireless network 10.1.1.0 255.255.255.0 ! ip audit notify log ip audit po max-events 100 call rsvp-sync ! crypto isakmp policy 10 hash md5 authentication pre-share crypto isakmp key cisco address 10.1.1.30 ! ! crypto ipsec transform-set set esp-3des esp-md5-hmac ! crypto map vpn 10 ipsec-isakmp set peer 10.1.1.30 set transform-set set match address 120 ! interface Loopback0 ip address 20.1.1.1 255.255.255.0 ! interface Ethernet0 ip address 10.1.1.20 255.255.255.0 crypto map vpn ! ! ip classless ip route 0.0.0.0 0.0.0.0 10.1.1.30 no ip http server no ip http cable-monitor ! access-list 120 permit ip 20.1.1.0 0.0.0.255 30.1.1.0 0.0.0.255 ! ! line con 0 transport input none line vty 0 4 ! end |

| Routeur B (routeur Cisco 2600) |

|---|

RouterB#show running-config Building configuration... Current configuration : 1177 bytes ! version 12.1 no service single-slot-reload-enable no service pad service timestamps debug uptime service timestamps log uptime no service password-encryption ! hostname RouterB ! logging rate-limit console 10 except errors ! ip subnet-zero no ip finger ! ip audit notify log ip audit po max-events 100 call rsvp-sync crypto isakmp policy 10 hash md5 authentication pre-share crypto isakmp key cisco address 10.1.1.20 ! ! crypto ipsec transform-set set esp-3des esp-md5-hmac ! crypto map vpn 10 ipsec-isakmp set peer 10.1.1.20 set transform-set set match address 120 interface Loopback0 ip address 30.1.1.1 255.255.255.0 ! interface Ethernet0 ip address 10.1.1.30 255.255.255.0 no ip mroute-cache crypto map vpn ! ip classless ip route 0.0.0.0 0.0.0.0 10.1.1.20 no ip http server no ip http cable-monitor ! access-list 120 permit ip 30.1.1.0 0.0.0.255 20.1.1.0 0.0.0.255 ! ! line con 0 transport input none line vty 0 4 login ! end |

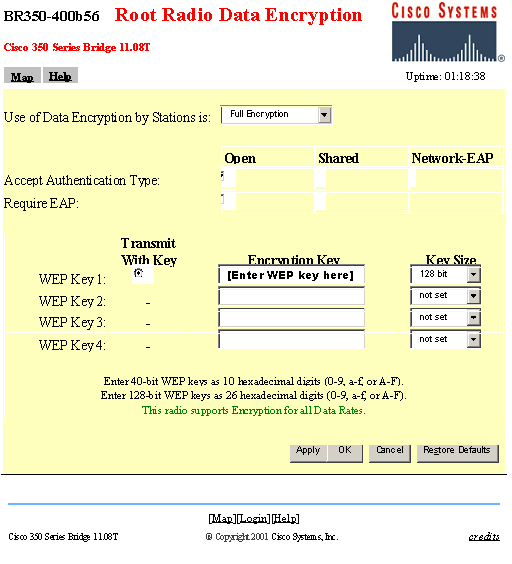

| Ponts Cisco Aironet |

|---|

| |

Vérifier

Cette section présente des informations que vous pouvez utiliser pour vous assurer que votre configuration fonctionne correctement.

Certaines commandes show sont prises en charge par l'Output Interpreter Tool (clients enregistrés uniquement), qui vous permet de voir une analyse de la sortie de la commande show.

-

show crypto engine connections active - cette commande est utilisée pour afficher les connexions de session chiffrées actives

RouterA#show crypto engine connection active ID Interface IP-Address State Algorithm Encrypt Decrypt 1 Ethernet0 10.1.1.20 set HMAC_MD5+DES_56_CB 0 0 2002 Ethernet0 10.1.1.20 set HMAC_MD5+3DES_56_C 0 3 2003 Ethernet0 10.1.1.20 set HMAC_MD5+3DES_56_C 3 0 RouterB#show crypto engine connection active ID Interface IP-Address State Algorithm Encrypt Decrypt 1 <none> <none> set HMAC_MD5+DES_56_CB 0 0 2000 Ethernet0 10.1.1.30 set HMAC_MD5+3DES_56_C 0 3 2001 Ethernet0 10.1.1.30 set HMAC_MD5+3DES_56_C 3 0

Dépannage

Cette section fournit des informations que vous pouvez utiliser pour dépanner votre configuration.

Pour dépanner la connectivité IPSEC, reportez-vous à :

-

Dépannage de la sécurité IP - Présentation et utilisation des commandes debug

-

Configuration et dépannage du chiffrement de couche réseau Cisco IPSec et ISAKMP, Partie 1 et Partie 2

Pour le dépannage de la connexion sans fil, reportez-vous à :

-

Résolution des problèmes fréquents avec les réseaux pontés sans fil

-

Résolution des problèmes de connectivité dans un réseau LAN sans fil

Informations connexes

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

10-May-2006 |

Première publication |

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires