Introduction

Ce document décrit comment organiser et identifier facilement les journaux de débogage VPN à l'aide de Secure Firewall Management Center et de Secure Firewall Threat Defense.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Protection pare-feu contre les menaces (FTD)

- Centre de gestion du pare-feu sécurisé (FMC)

- Compréhension de base de la navigation dans l’interface utilisateur graphique FMC et l’interface de ligne de commande FTD

- Affectation de stratégie existante pour les paramètres de plateforme

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions logicielles et matérielles suivantes :

- Firewall Management Center version 7.3

- Protection pare-feu version 7.3

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Centre de gestion des pare-feu

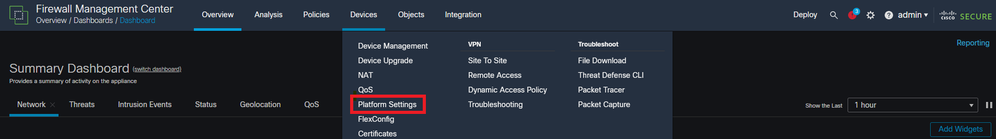

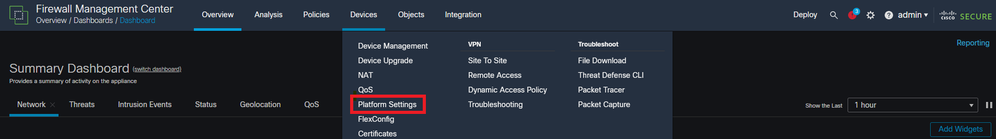

Naviguez jusqu'à Devices > Platform Settings.

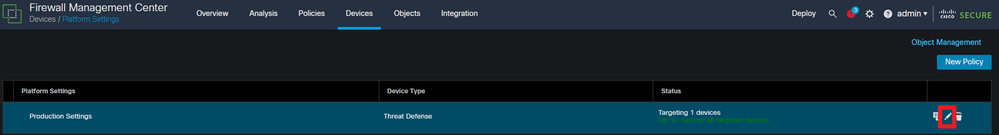

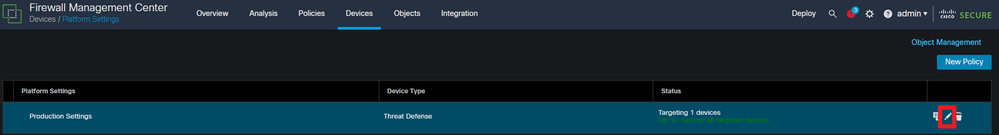

Cliquez sur le bouton pencil entre les copy et supprimer icon.

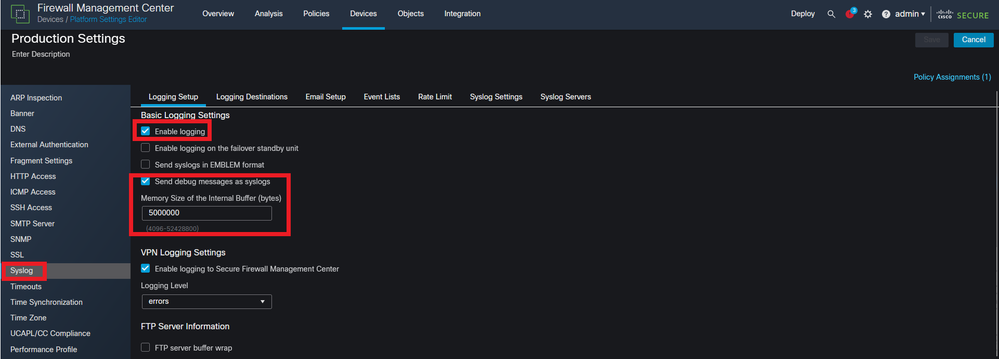

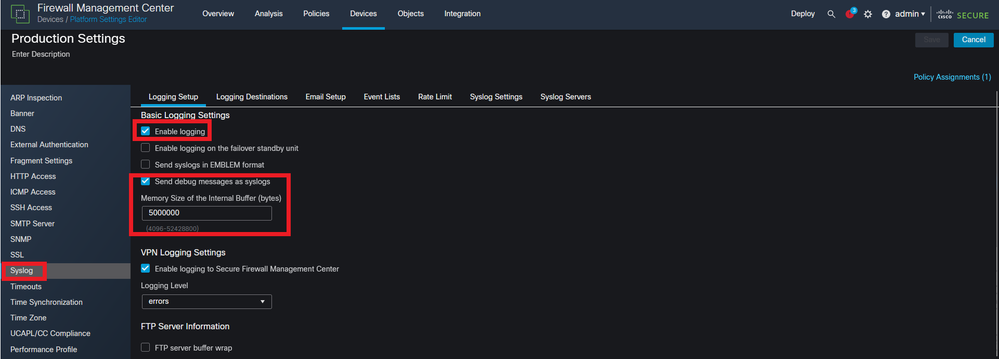

Naviguez jusqu'à Syslogdans la colonne de gauche des options et vérifiez Enable Logging,et Send debug messages as syslog sont activées. En outre, assurez-vous que Memory Size of the Internal Buffer est défini avec une valeur appropriée à des fins de dépannage.

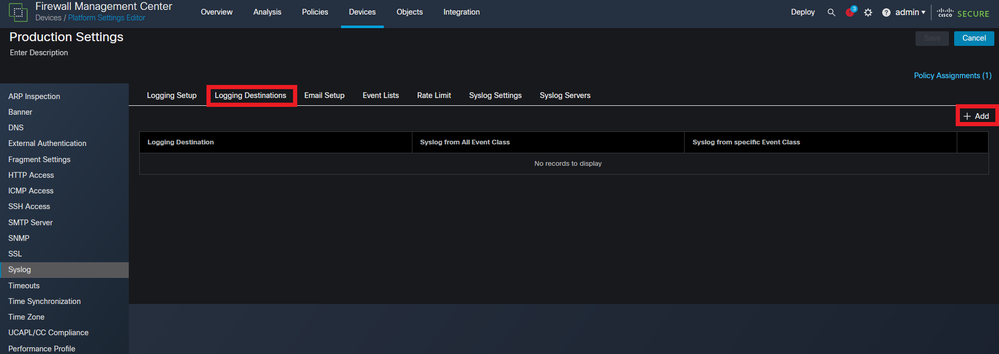

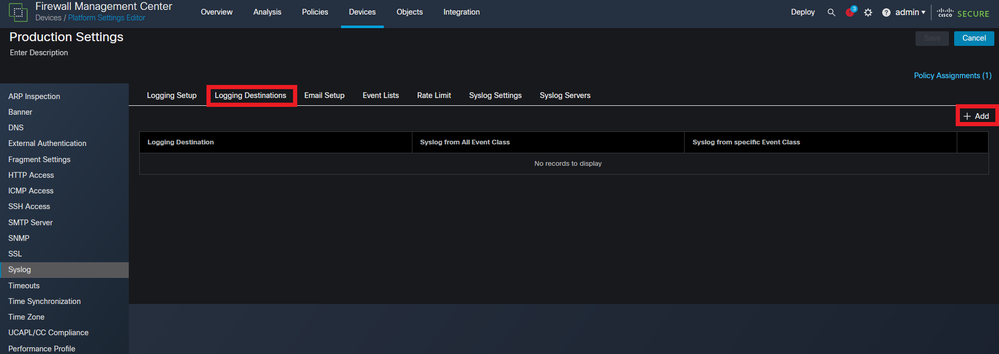

Cliquer Logging Destinations puis cliquez sur +Add.

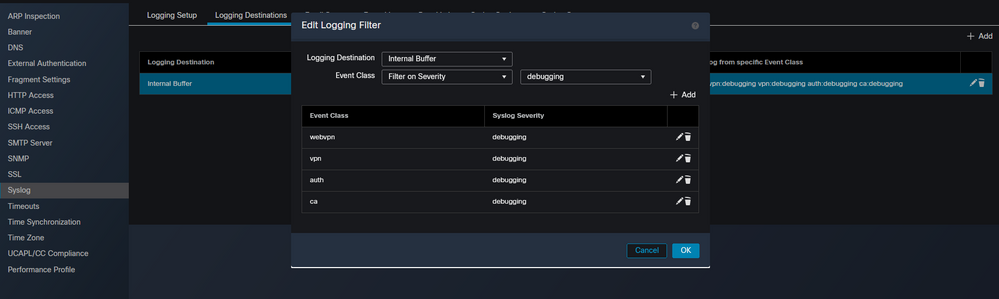

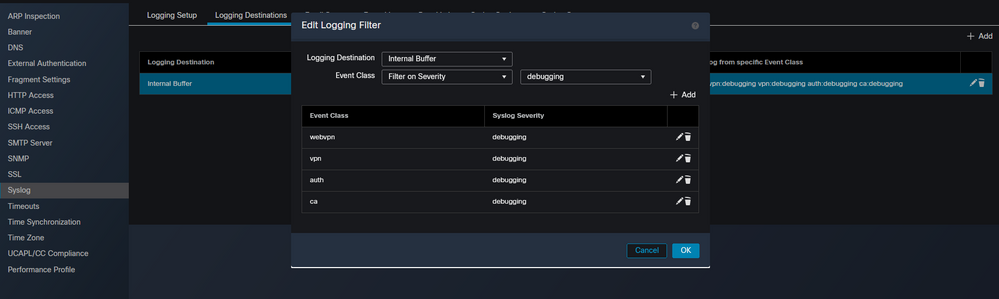

Dans cette section, la destination de journalisation est une préférence de l'administrateur et Internal Buffer est utilisé. Changement Event Class par Filter on Severity and debugging. Une fois cette opération terminée, cliquez sur +Add et choisissez webvpn, vpn, auth,et catous avec la gravité Syslog de debugging. Cette étape permet à l'administrateur de filtrer ces sorties de débogage vers un message syslog spécifique de 711001. Elles peuvent être modifiées en fonction du type de dépannage. Cependant, ceux choisis dans cet exemple couvrent les problèmes de site à site, d'accès à distance et de VPN AAA les plus courants.

Créez des classes d'événements et des filtres pour les débogages.

Créez des classes d'événements et des filtres pour les débogages.

Avertissement : le niveau de journalisation de la mémoire tampon passe ainsi au débogage et consigne les événements de débogage pour les classes spécifiées dans la mémoire tampon interne. Il est recommandé d'utiliser cette méthode de journalisation à des fins de dépannage, et non pour une utilisation à long terme.

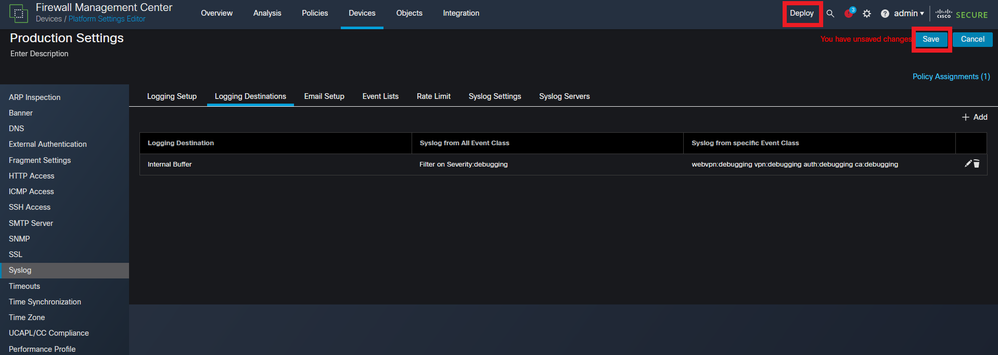

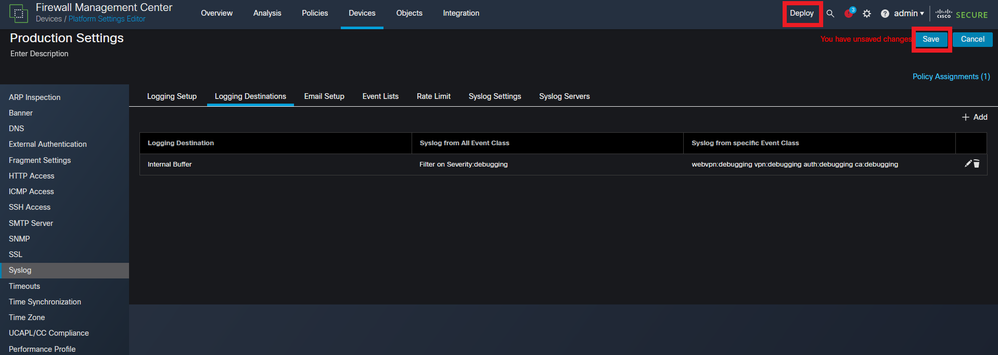

Choose Save en haut à droite, puis Deployla configuration change.

Protection pare-feu

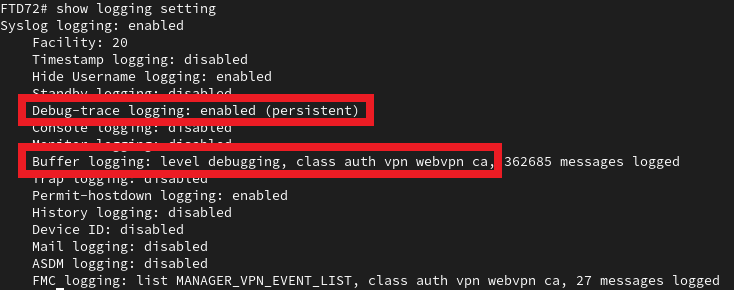

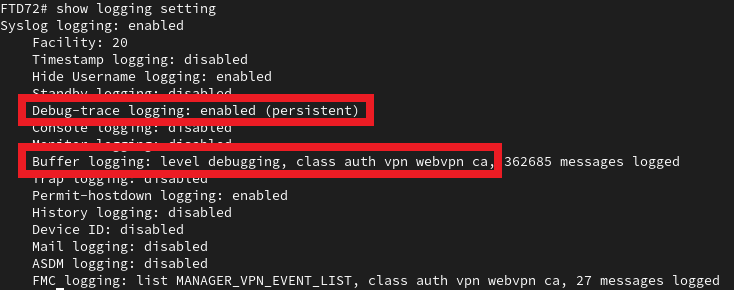

Accédez à l'interface de ligne de commande FTD et exécutez la commande show logging setting. Les paramètres indiqués ici reflètent les modifications apportées au FMC. Assurez-vous que la journalisation debug-trace est activée et que la journalisation de la mémoire tampon correspond aux classes et au niveau de journalisation spécifiés.

Affichez les paramètres de journalisation dans l'interface de ligne de commande FTD.

Affichez les paramètres de journalisation dans l'interface de ligne de commande FTD.

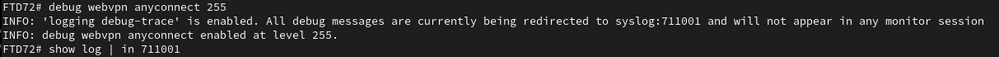

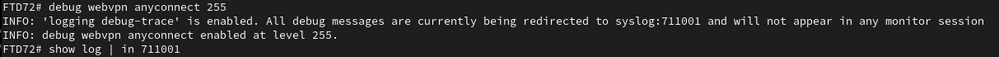

Enfin, appliquez un débogage afin de vous assurer que les journaux sont redirigés vers syslog:711001. Dans cet exemple, debug webvpn anyconnect 255 s'applique. Cela déclenche une notification de journalisation debug-trace, indiquant à l'administrateur que ces débogages sont redirigés. Afin d'afficher ces débogages, émettez la commande show log | in 711001. Cet ID Syslog ne contient désormais que les débogages VPN appropriés tels qu'appliqués par l'administrateur. Les journaux existants peuvent être effacés avec une mémoire tampon de journalisation claire.

Affiche tous les débogages VPN en cours de redirection vers syslog 711001.

Affiche tous les débogages VPN en cours de redirection vers syslog 711001.

Commentaires

Commentaires