Introduction

Ce document décrit comment configurer le Centre de gestion du pare-feu sécurisé (FMC) pour l'authentification via l'authentification unique (SSO) pour l'accès à la gestion.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

· Compréhension de base de l'authentification unique et du langage SAML

· Compréhension de la configuration sur le fournisseur d'identité (iDP)

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de logiciel suivantes :

· Cisco Secure Firewall Management Center (FMC) version 7.2.4

· Duo en tant que fournisseur d'identité

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Configurer

Ces iDP sont pris en charge et testés pour l'authentification :

· Okta

· OneLogin

· PingID

· Azure AD

· Autres (tout iDP conforme à la LSAC 2.0)

Remarque : aucune nouvelle licence requise. Cette fonctionnalité fonctionne en mode sous licence et en mode d'évaluation.

Limitations et restrictions

Voici les limitations et restrictions connues pour l'authentification SSO pour l'accès FMC :

· SSO ne peut être configuré que pour le domaine global.

· Les périphériques FMC participant à la paire HA nécessitent une configuration individuelle.

· Seuls les administrateurs locaux/Active Directory peuvent configurer l'authentification unique sur FMC (les utilisateurs d'administrateurs d'authentification unique ne peuvent pas configurer/mettre à jour les paramètres d'authentification unique sur FMC).

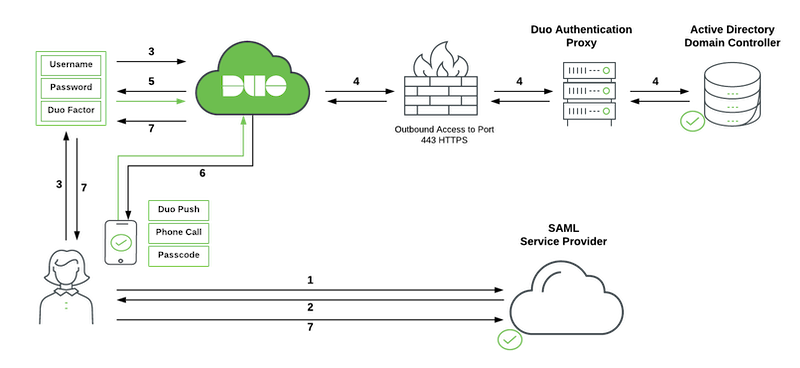

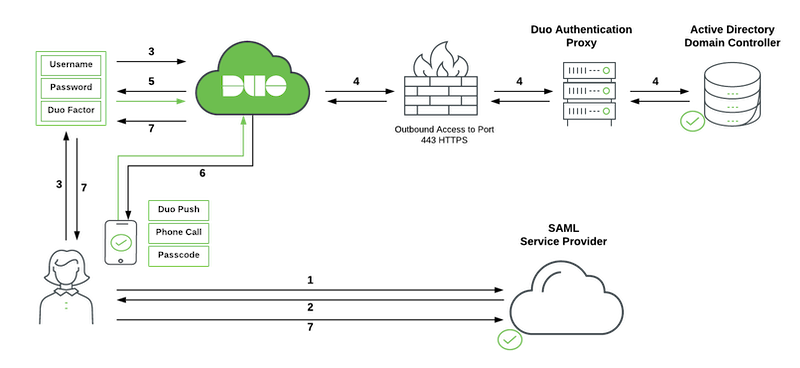

Diagramme du réseau

Étapes de configuration sur le fournisseur d'identité (Duo)

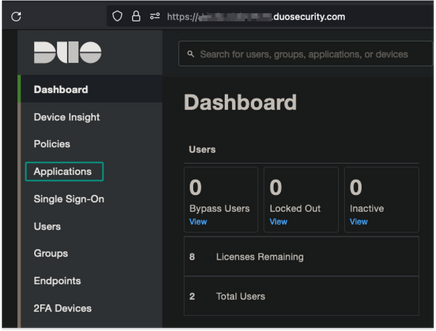

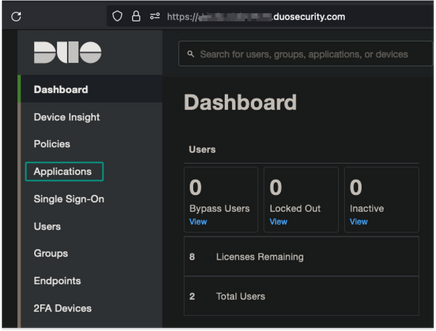

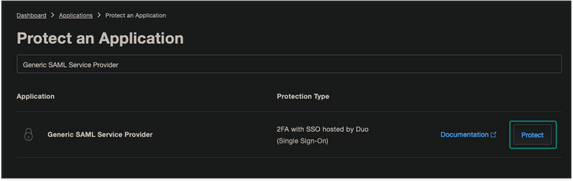

Dans le tableau de bord, accédez à Applications :

Exemple d'URL : https://admin-debXXXXX.duosecurity.com/applications

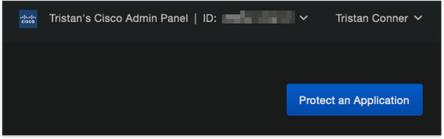

Sélectionnez Protéger une application.

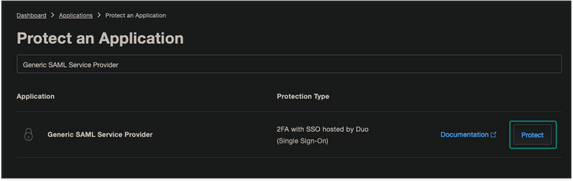

Recherchez le fournisseur de services SAML générique.

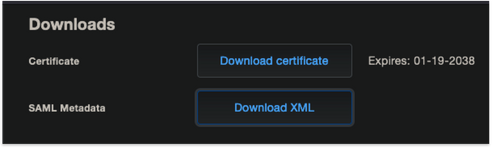

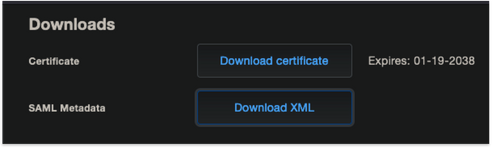

Télécharger le certificat et XML.

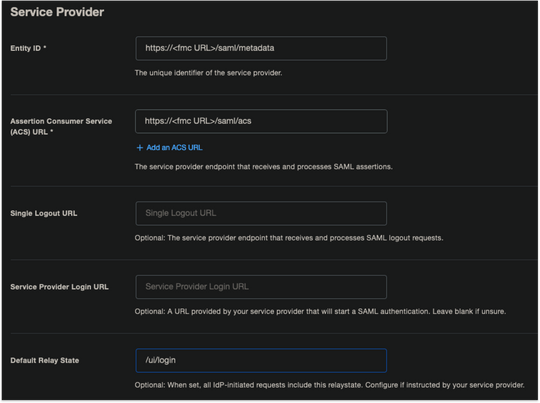

Configurer le fournisseur de services.

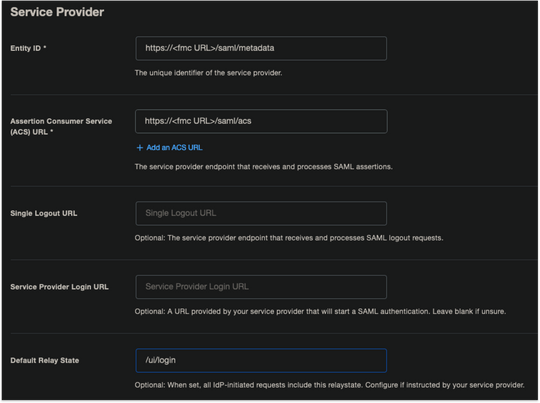

Saisissez les paramètres SAML :

URL d'authentification unique : https://<fmc URL>/saml/acs

URI du public (ID d'entité SP) : https://<fmc URL>/saml/metadata

État du relais par défaut : /ui/login

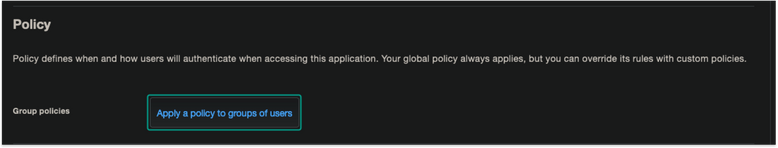

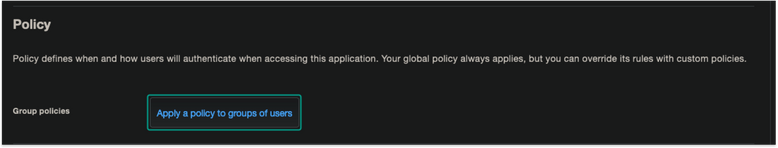

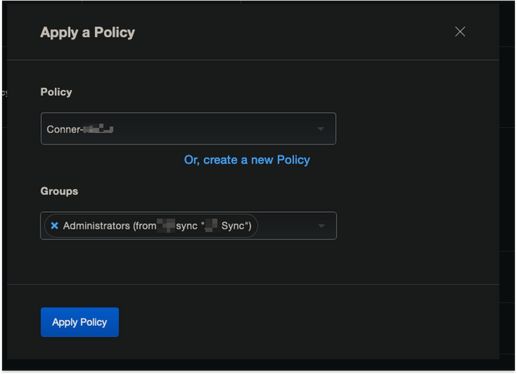

Configurer Appliquer la stratégie à tous les utilisateurs.

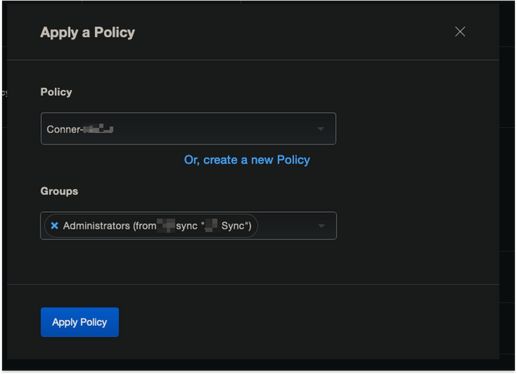

Détails Appliquer une stratégie.

Sélectionnez le groupe d'administrateurs requis dans la stratégie personnalisée appropriée.

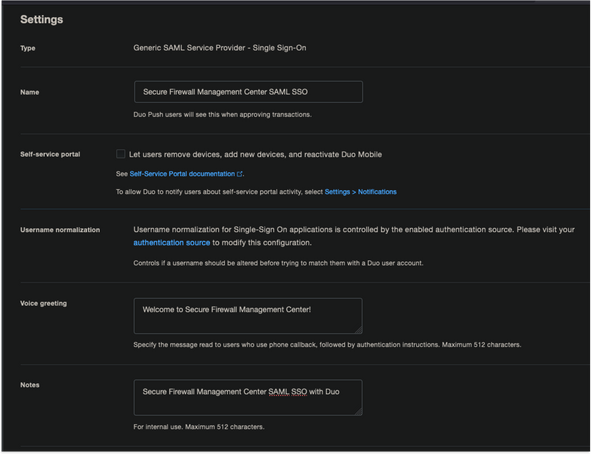

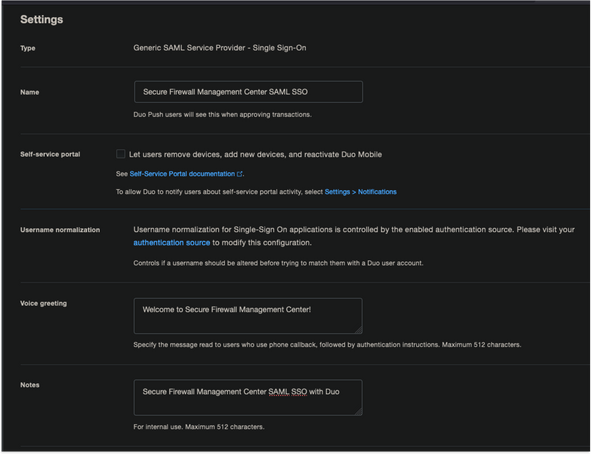

Configurez les paramètres d'administration nécessaires.

Enregistrer l'application.

Étapes de configuration sur Secure Firewall Management Center

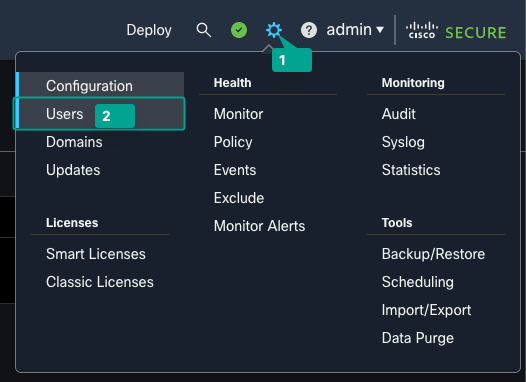

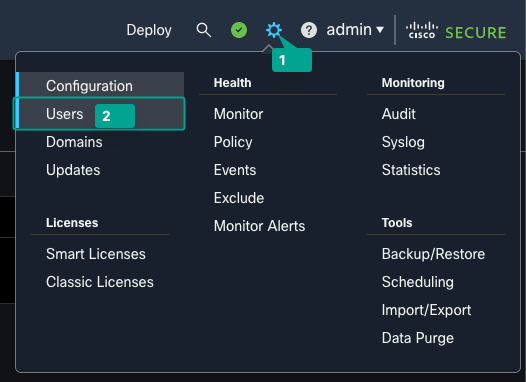

Connectez-vous au FMC avec des privilèges d'administrateur. Accédez à Système > Utilisateurs.

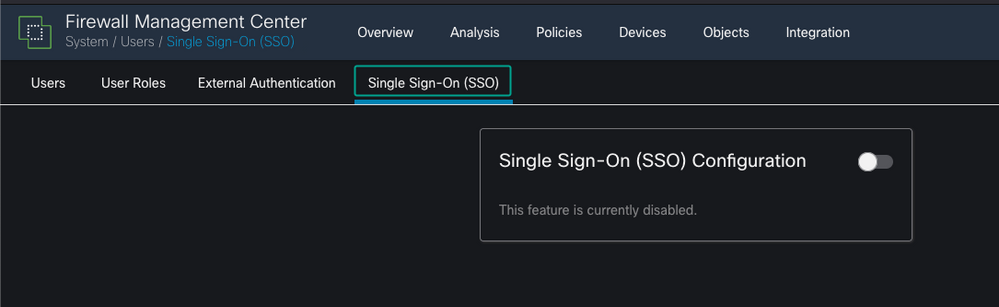

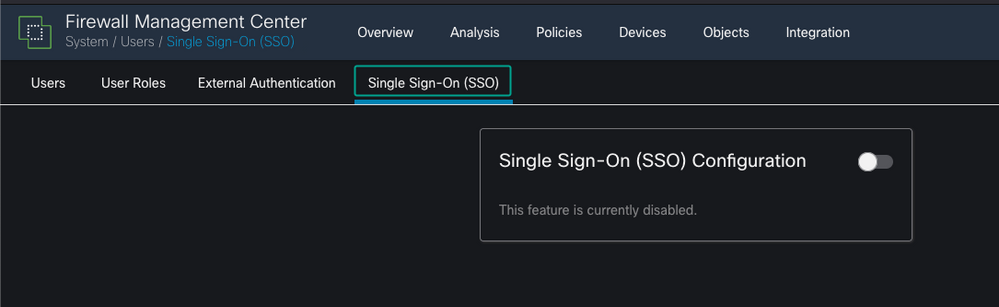

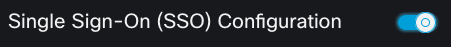

Cliquez sur Authentification unique, comme illustré dans cette image.

Activez l'option d'authentification unique (désactivée par défaut).

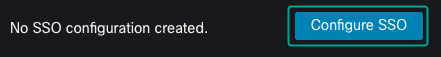

Cliquez sur Configure SSO pour commencer la configuration SSO sur FMC.

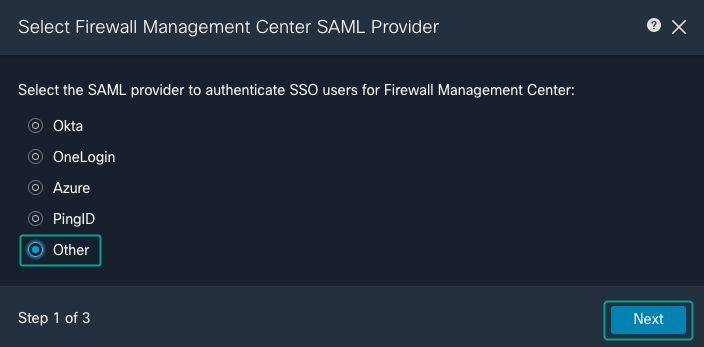

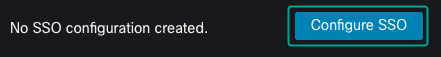

Sélectionnez le fournisseur SAML du Centre de gestion des pare-feu. Cliquez sur Next (Suivant).

Pour les besoins de cette démonstration, la section Autre est utilisée.

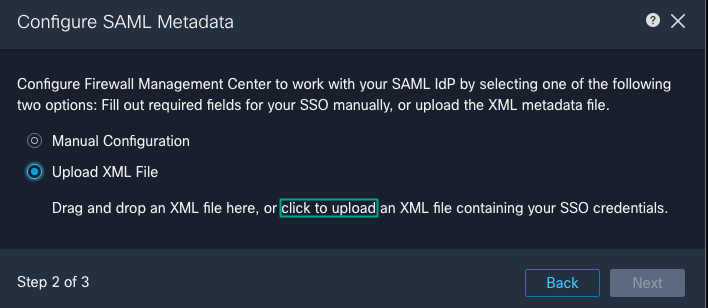

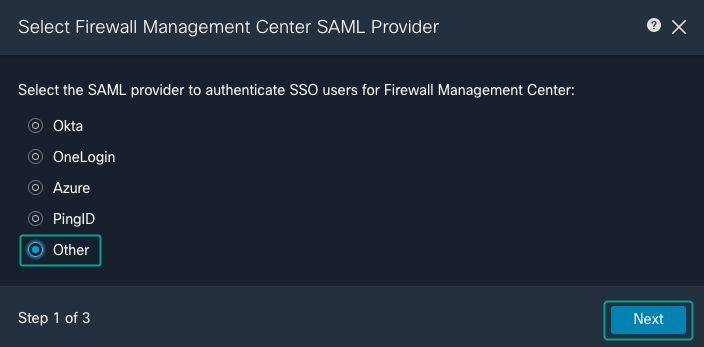

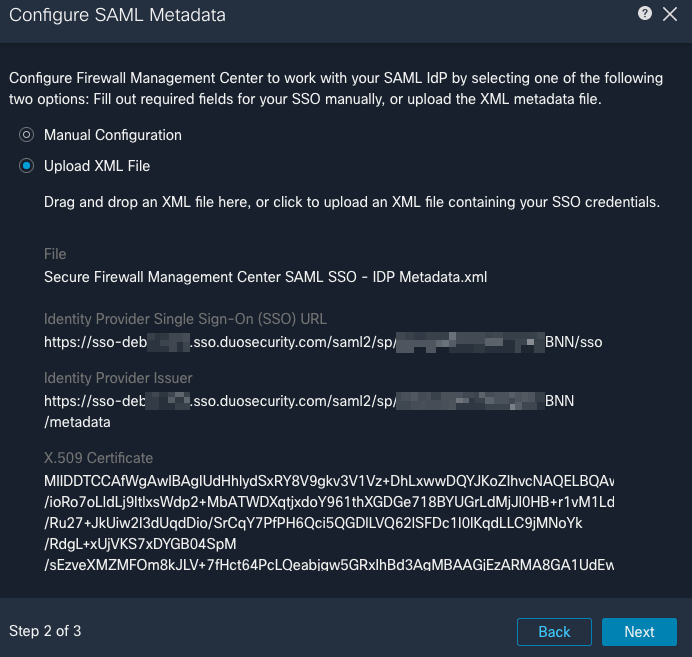

Vous pouvez également choisir Télécharger le fichier XML et télécharger le fichier XML récupéré précédemment à partir de Duo Configuration.

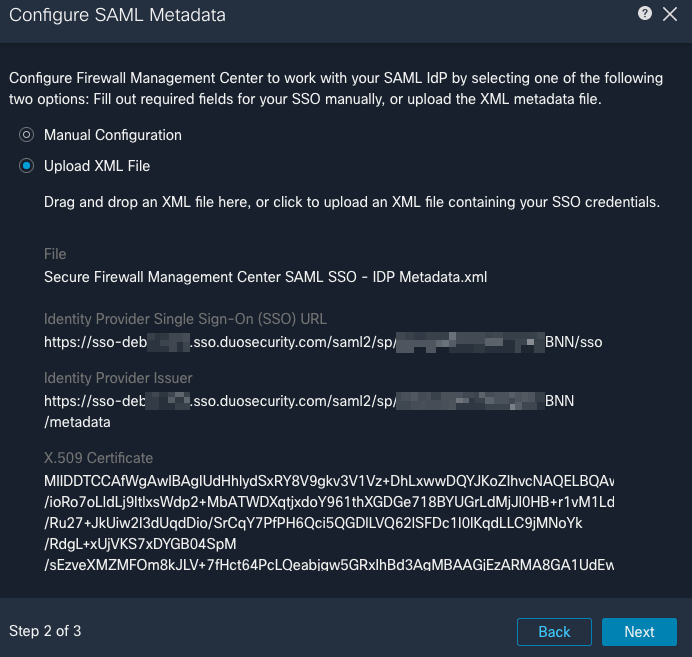

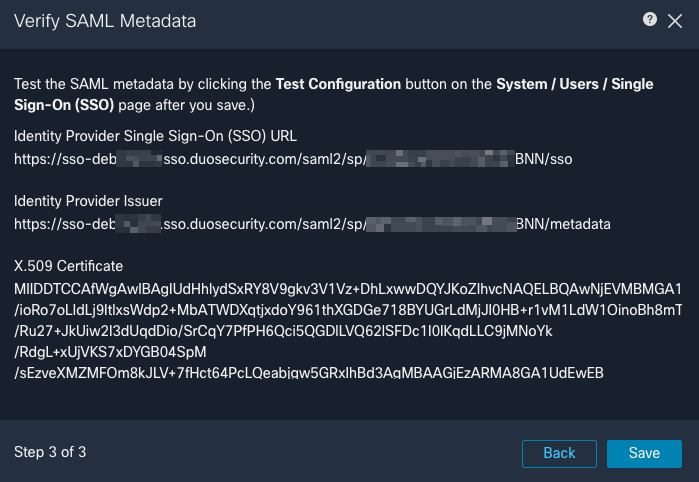

Une fois le fichier téléchargé, le FMC affiche les métadonnées. Cliquez sur Next, comme le montre cette image.

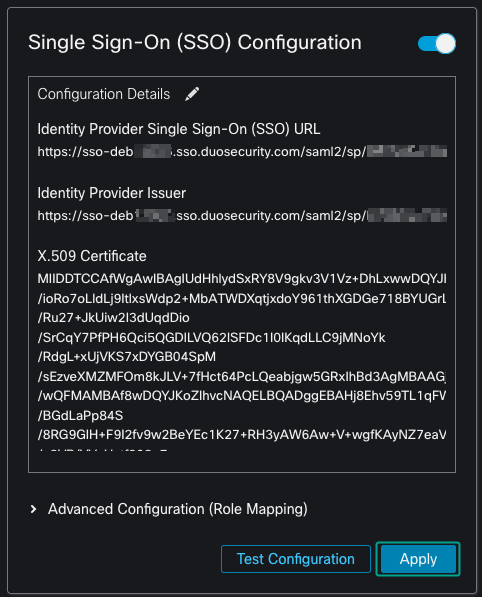

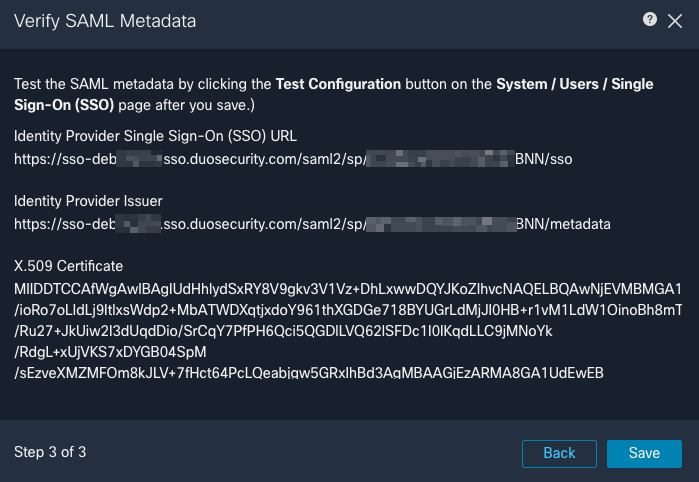

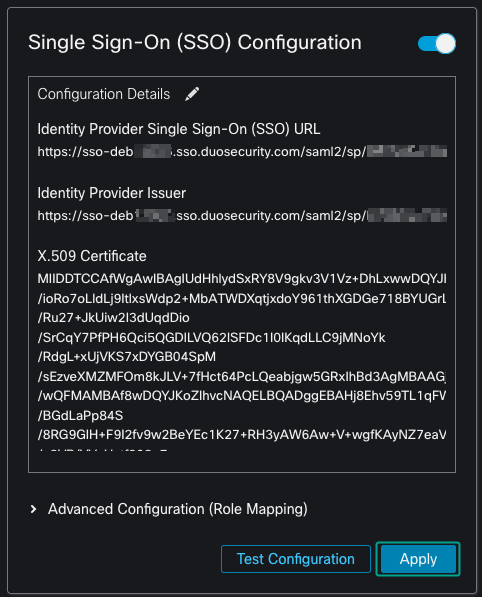

Vérifiez les métadonnées. Cliquez sur Save, comme illustré dans cette image.

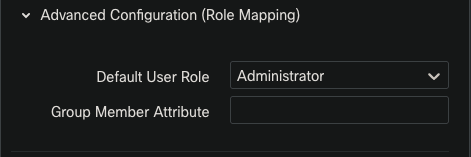

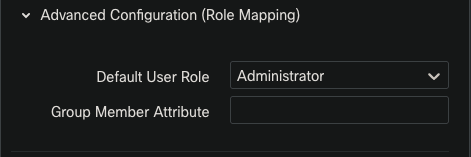

Configurez le mappage de rôle/rôle d'utilisateur par défaut sous Configuration avancée.

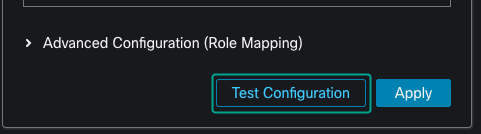

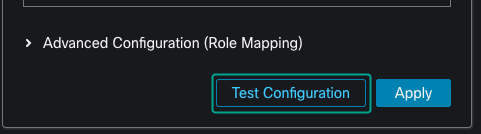

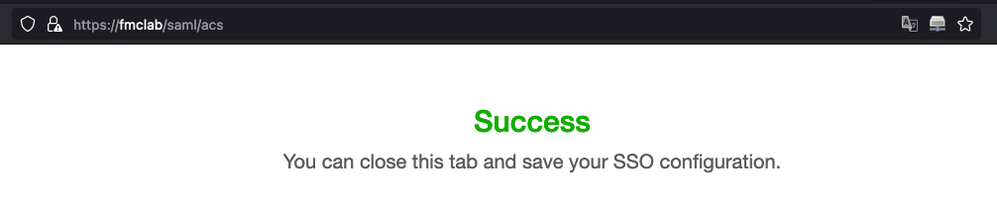

Afin de tester la configuration, cliquez sur Test Configuration, comme montré dans cette image.

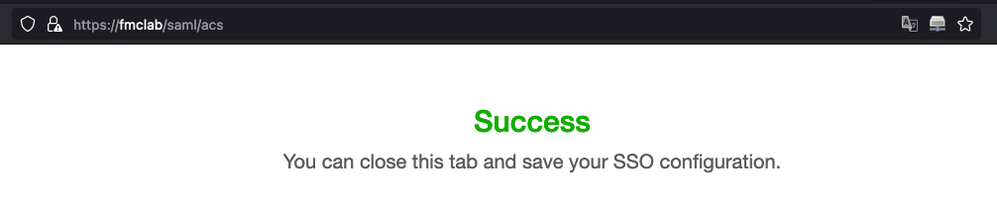

Exemple de connexion de test réussie.

Cliquez sur Apply pour enregistrer la configuration.

SSO est activé avec succès.

Vérifier

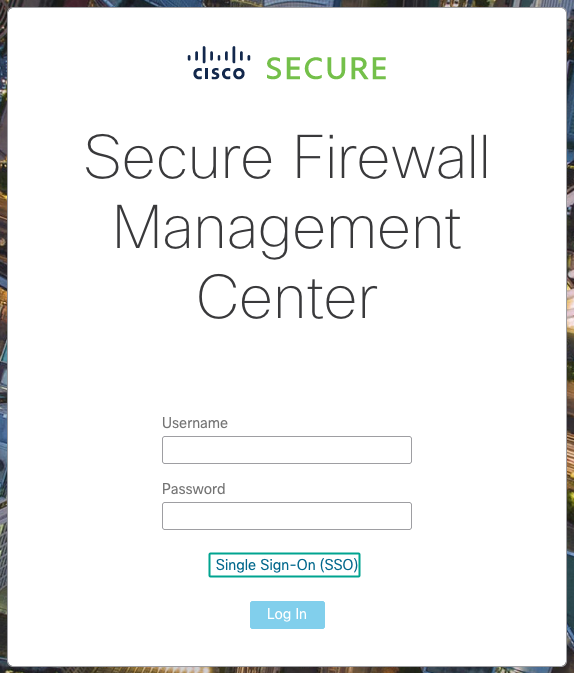

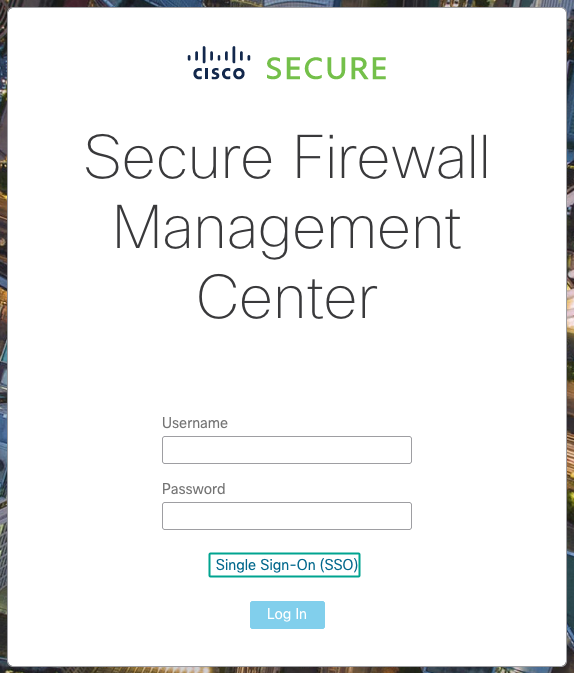

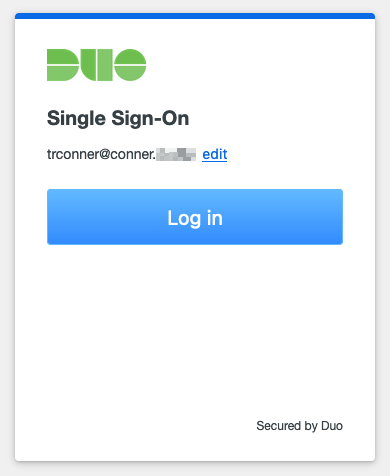

Accédez à l'URL FMC à partir de votre navigateur : https://<fmc URL>. Cliquez sur Authentification unique.

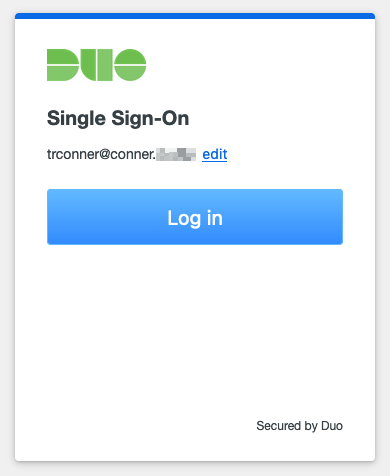

Vous êtes dirigé vers la page de connexion iDP (Duo). Indiquez vos identifiants SSO. Cliquez sur Connexion.

En cas de réussite, vous pouvez vous connecter et afficher la page par défaut du FMC.

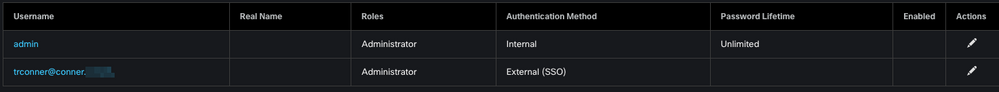

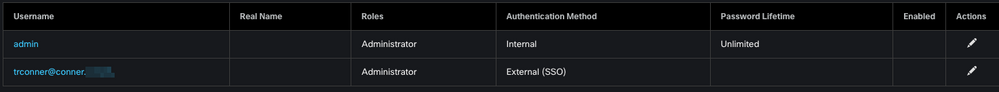

Dans FMC, accédez à System > Users pour voir l'utilisateur SSO ajouté à la base de données.

Commentaires

Commentaires