Introduction

Ce document décrit le processus d'attribution dynamique des stratégies de groupe à l'aide de l'authentification SAML sur Cisco Secure Firewall.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Connaissances de base en matière de VPN d'accès à distance, SSL et certificat

- Connaissances SAML de base

- Expérience avec Firepower Management Center

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Cisco Secure Firewall v7.2.0

- Cisco Secure Firewall Management Center (FMC) v7.2.0

- Cisco Secure Client 5.0.04032

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

Dans ce document, Okta est utilisé comme fournisseur d'identité (IdP). Cependant, il est essentiel de noter que tout IdP qui permet la personnalisation des attributs envoyés dans l'assertion SAML peut être utilisé.

L'IdP SAML peut être configuré afin d'envoyer des attributs d'assertions en plus de l'assertion d'authentification. Le composant Fournisseur de services SAML dans ASA/FTD interprète les assertions SAML reçues du fournisseur d'identité et effectue des sélections de stratégie en fonction de celles-ci.

Configurer

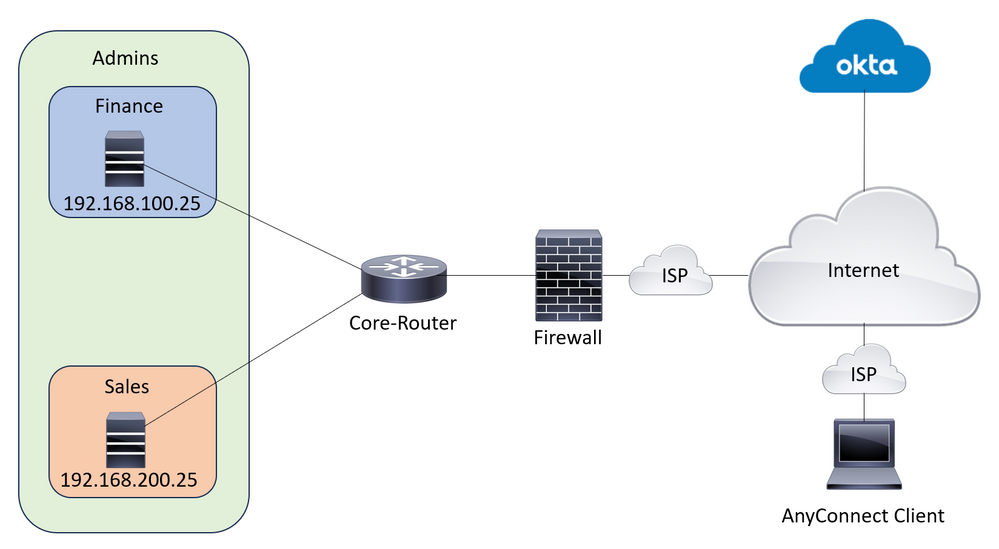

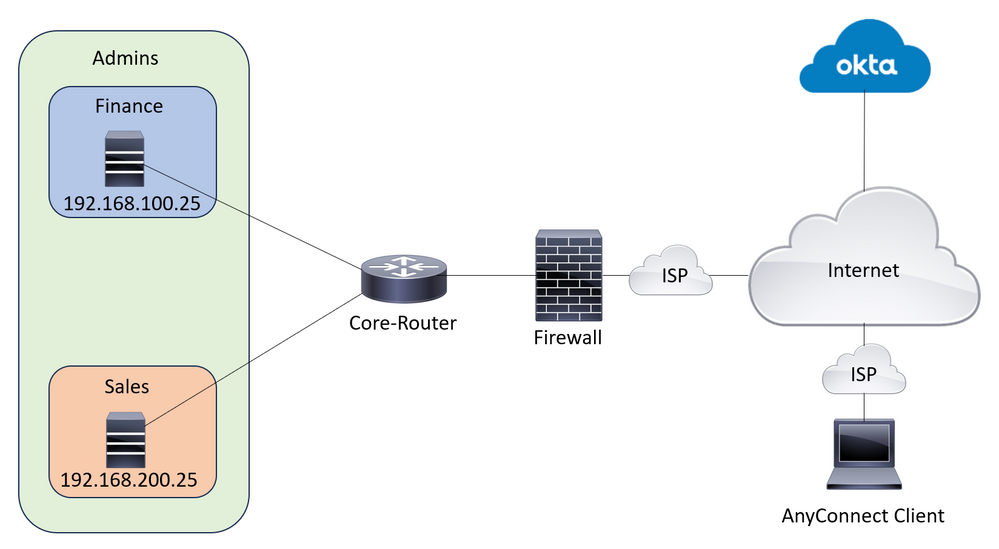

Diagramme du réseau

Topologie de TP

Topologie de TP

Remarque : cette configuration ne fonctionne que lorsqu'un utilisateur fait partie d'un seul groupe, elle ne fonctionne pas lorsqu'un utilisateur fait partie de plusieurs groupes.

Configurations

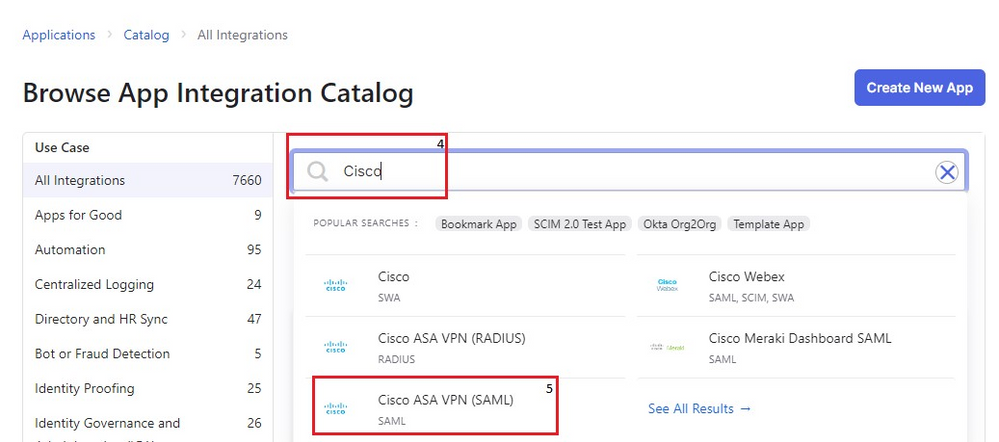

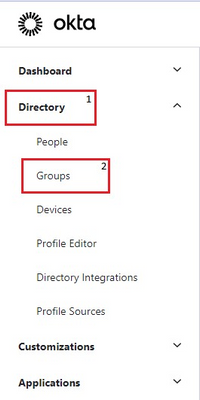

Okta - Partie de configuration SAML #1

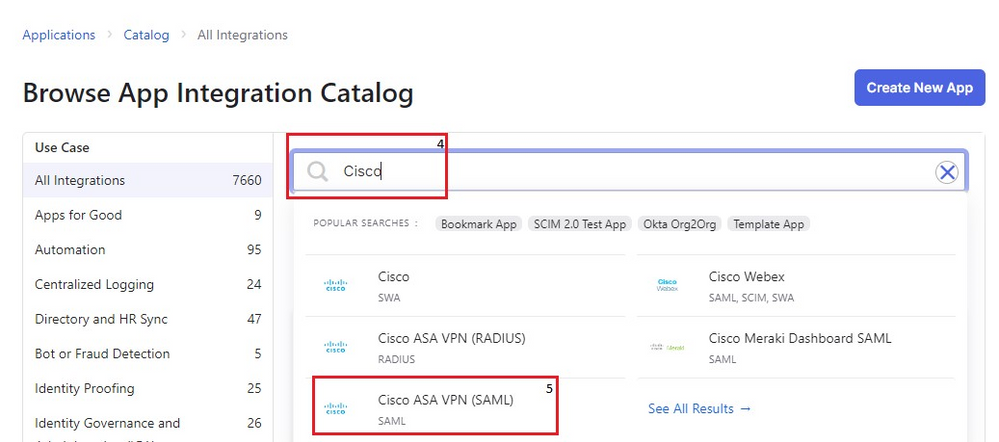

1. Accédez à Applications > Applications et cliquez sur Browse App Catalog. Rechercher desCisco dans la barre de recherche du catalogue et choisissez Cisco ASA VPN SAML, puis cliquez sur Add Integration.

Okta Ajouter une application

Okta Ajouter une application

Application Okta ASA SAML

Application Okta ASA SAML

Bouton Ajouter une application Okta

Bouton Ajouter une application Okta

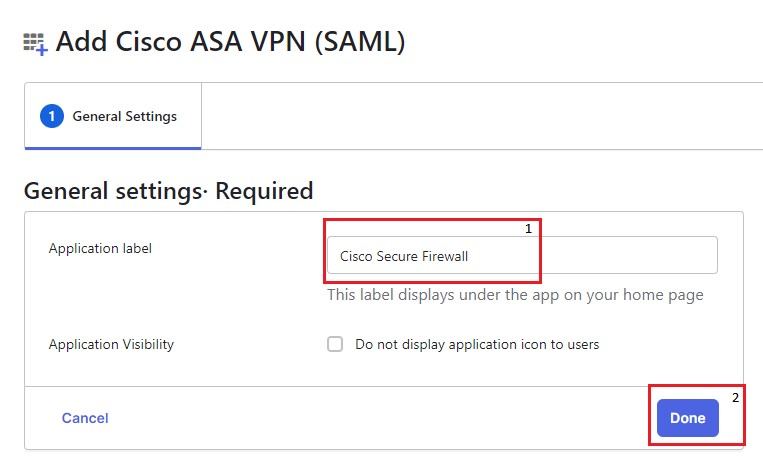

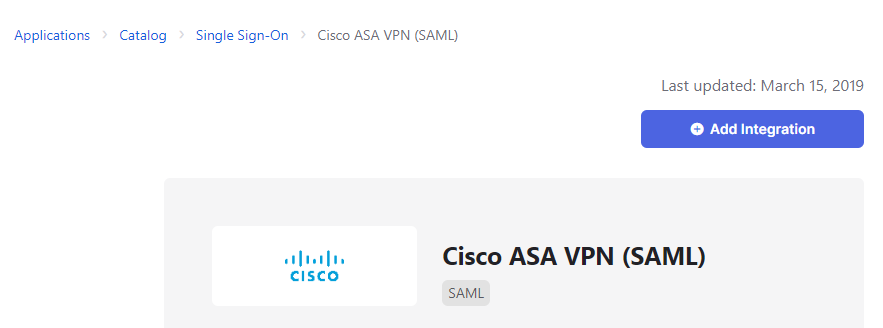

2. Renseignez la Application Label dans le General Settings et cliquez sur Done.

Paramètres généraux d'Okta

Paramètres généraux d'Okta

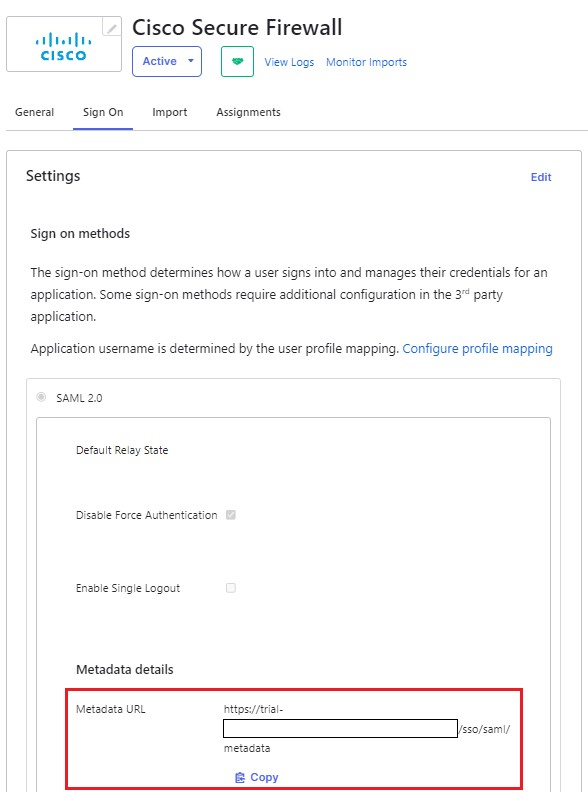

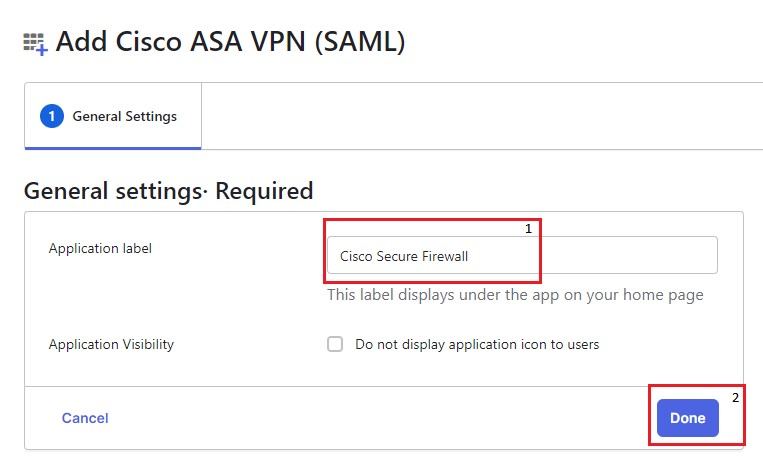

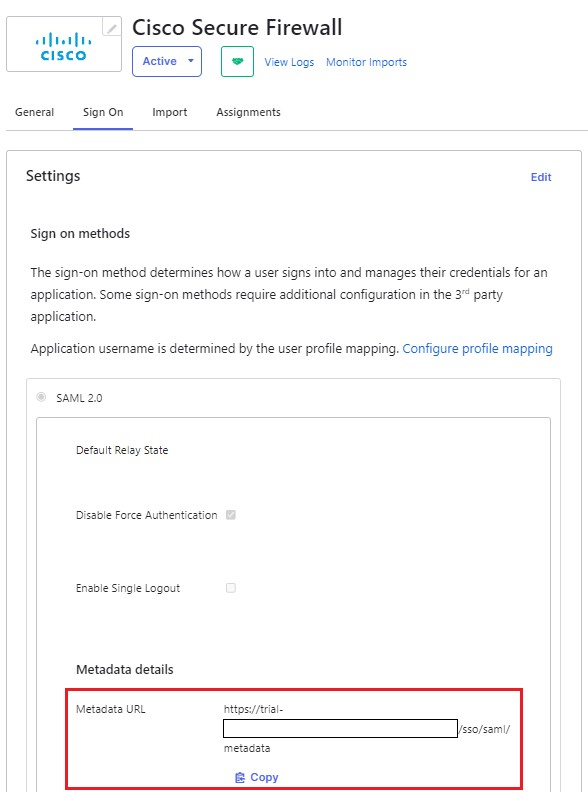

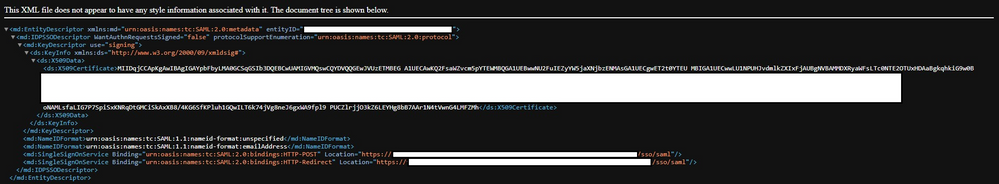

3. Dans la Sign On, recherchez le Metadata URL, copiez-le et ouvrez-le dans un nouvel onglet. Les Metadata XML ressemble à ce qui est illustré dans cette image :

Okta Sign sur la page

Okta Sign sur la page

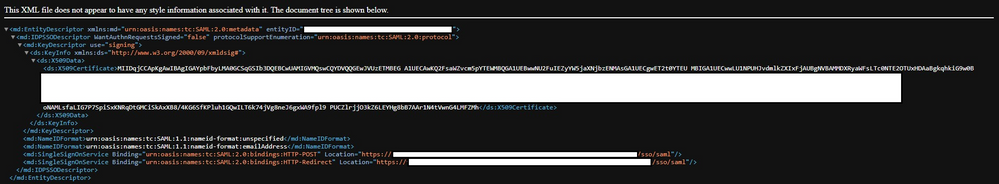

Métadonnées XML

Métadonnées XML

4. Téléchargez le SAML SIgning Certificate, à partir du même Sign On de l'Aide. Ceci est nécessaire pour configurer SSO dans FMC.

5. Configurez ensuite le serveur SSO sur FMC. L'hypothèse est que le certificat SSL est configuré et inscrit pour FTD (où le nom du point de confiance est RAVPN-SSL.

FMC - Configuration SAML

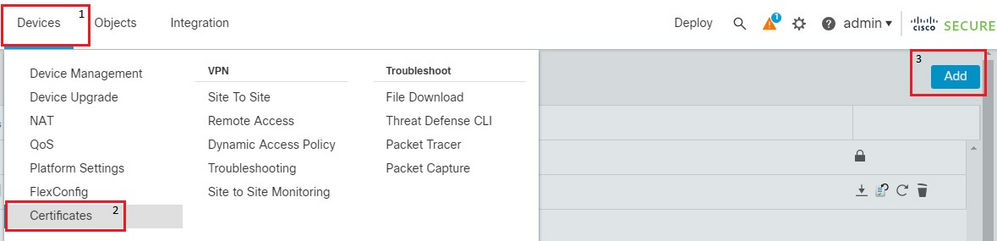

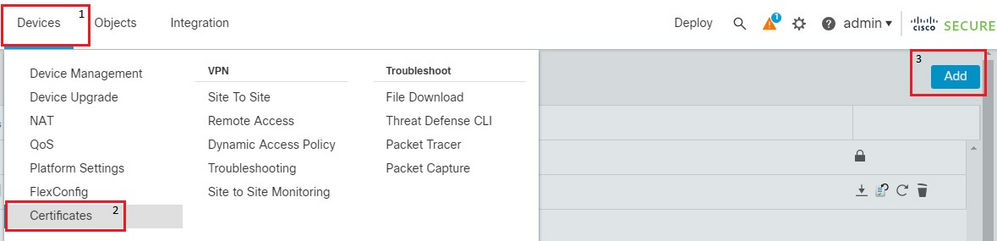

1. Dans FMC, accédez à Devices > Certificates et cliquez sur Add.

navigation sur les périphériques FMC

navigation sur les périphériques FMC

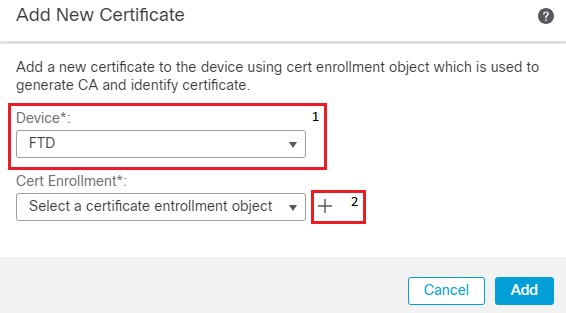

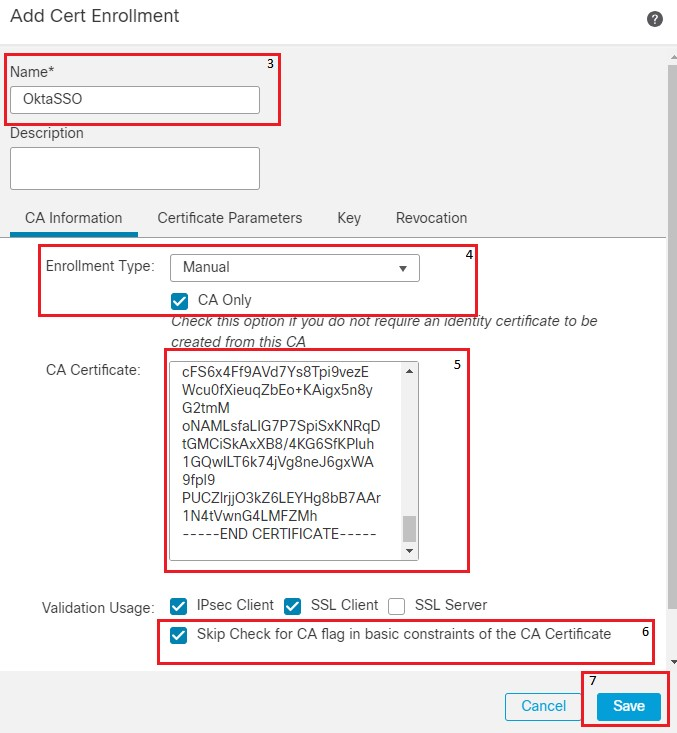

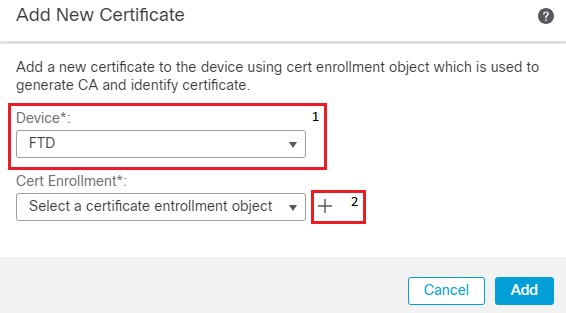

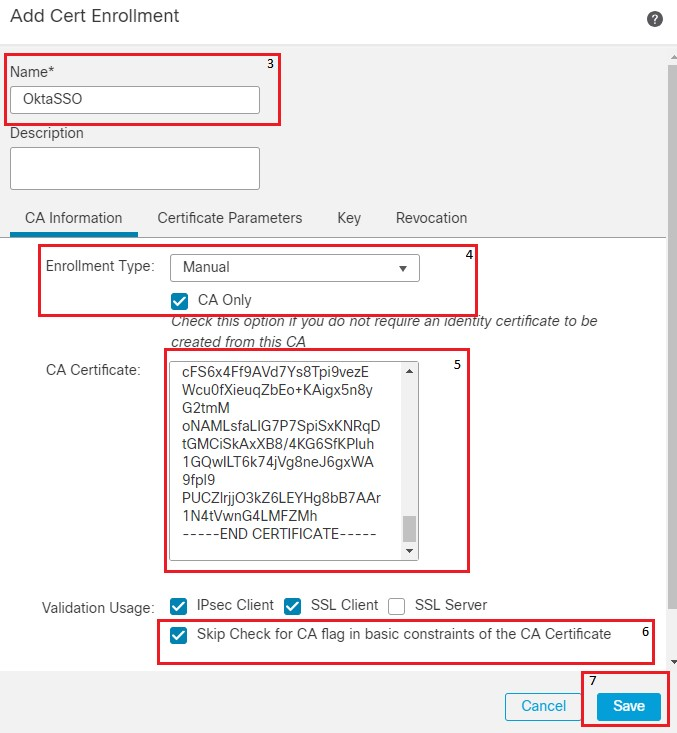

2. Choisissez le périphérique approprié et cliquez sur + , en regard de Inscription au certificat. Donnez un nom à l'inscription de certificat. Sous CA Information, sélectionnez le type d'inscription à Manual. Vérifiez la CA Only et dans la zone CA Certificate collez le contenu du certificat que vous avez reçu précédemment à partir de la page Okta SAML. Une fois terminé, cliquez sur Save.

Inscription au certificat FMC

Inscription au certificat FMC

détails d'inscription au certificat fmc

détails d'inscription au certificat fmc

Remarque : cochez l'option Skip Check for CA flag in basic constraints of the CA certificate, car le certificat fourni par le fournisseur d'identité est généralement auto-signé.

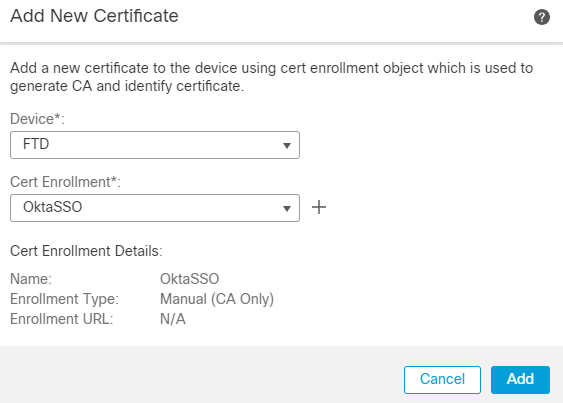

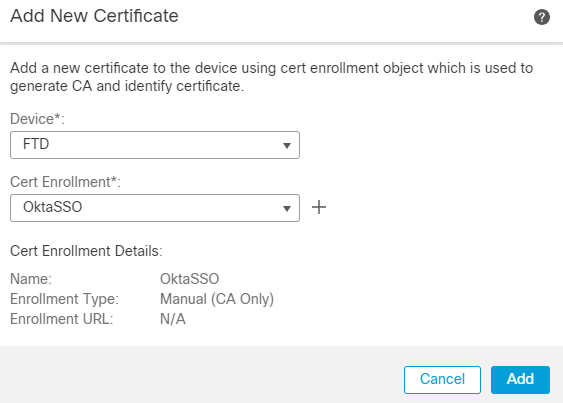

3. Cliquez sur Add afin de s'inscrire au certificat.

fmc add cert enrollment

fmc add cert enrollment

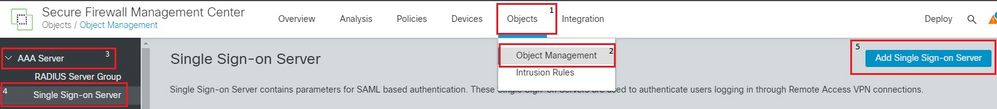

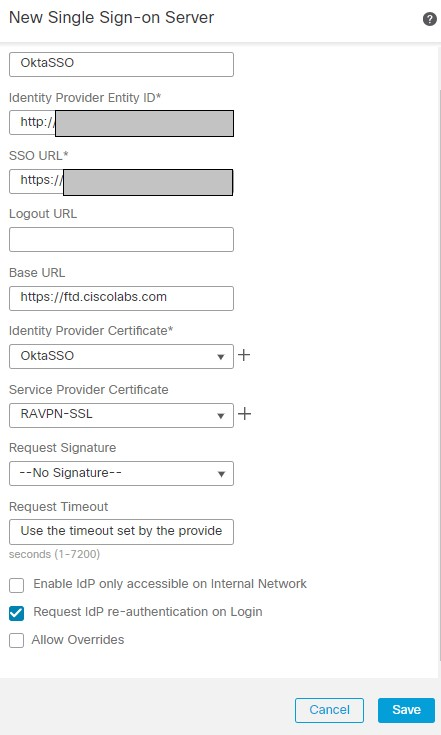

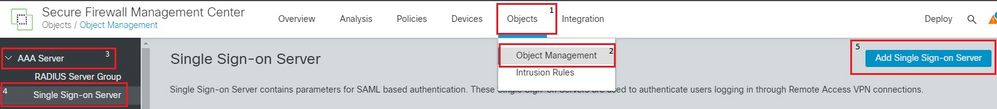

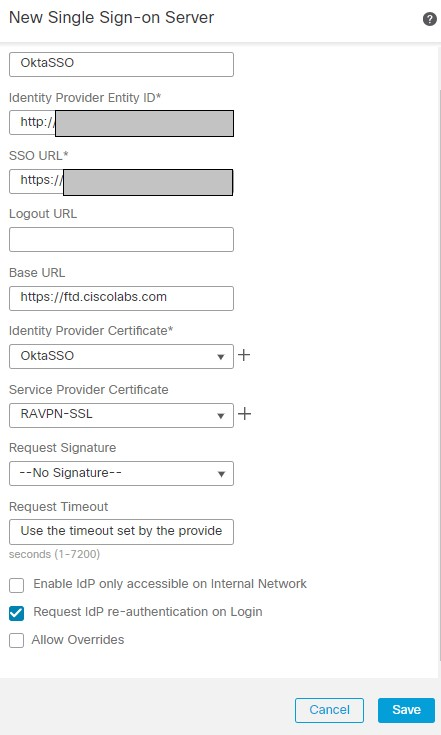

4. Accédez à Objects > Object Management > AAA Server > Single Sign-on Server et cliquez sur Add Single Sign-on Server. Complétez les informations nécessaires, à partir du XML de métadonnées (ID d'entité et URL SSO), l'URL de base est la common name (CN) que vous avez pour le certificat FTD SSL. Le certificat IdP est OktaSSO qui a été inscrit précédemment, et le certificat de fournisseur de services est le SSL certificate pour FTD, qui est RAVPN-SSL dans ce cas . Laissez tout le reste par défaut. Lorsque vous avez terminé, cliquez sur Save.

navigation d'objet FMC

navigation d'objet FMC

Configuration SSO FMC

Configuration SSO FMC

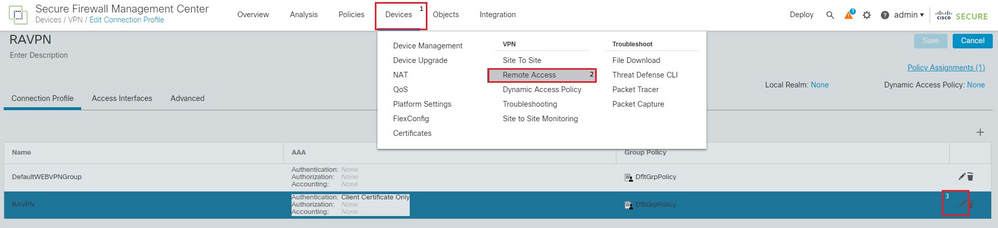

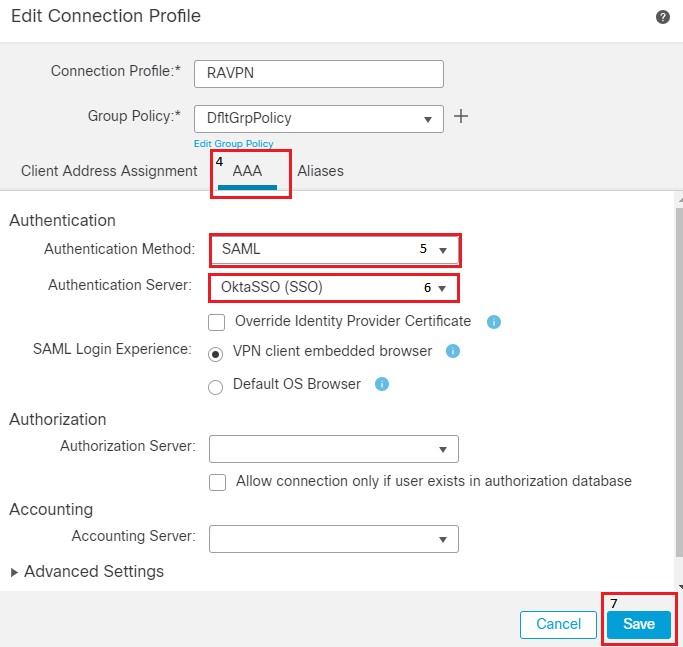

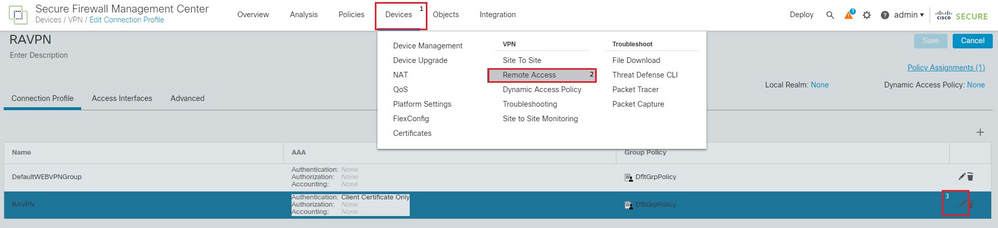

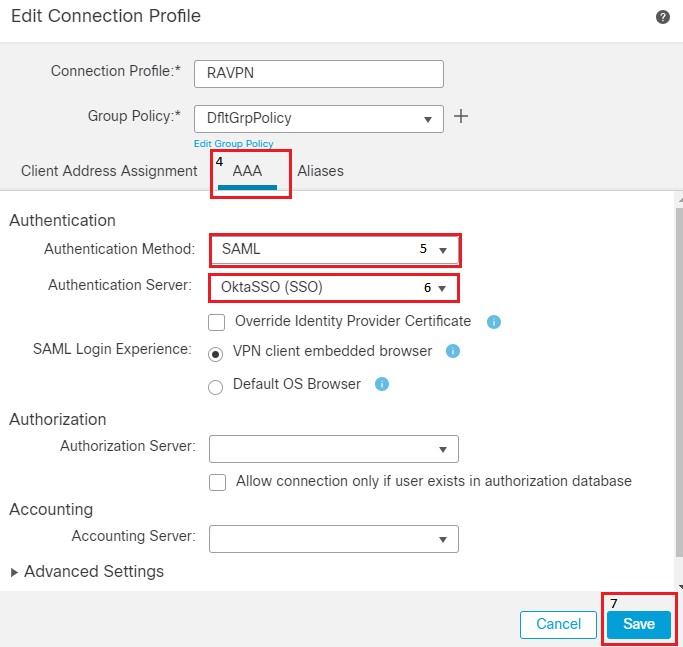

5. Ce serveur SSO est utilisé comme authentification dans le profil d'accès à distance. Naviguez jusqu'à Devices > Remote Access > Edit et modifiez le profil de connexion concerné. Sous la section AAA, utilisez le serveur SSO créé précédemment comme méthode d'authentification. Une fois terminé, cliquez sur Save. Pensez à enregistrer les modifications en cliquant sur Save dans l'angle supérieur droit.

Périphériques FMC RA nav

Périphériques FMC RA nav

Paramètres du profil de connexion FMC

Paramètres du profil de connexion FMC

6. Ensuite, créez les trois stratégies de groupe nommées, Admins, Finance, et Ventes.

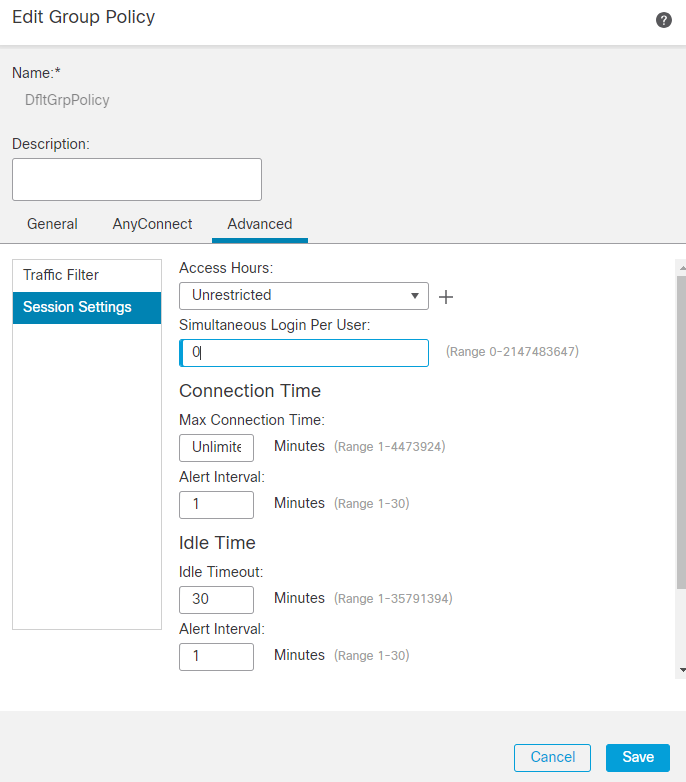

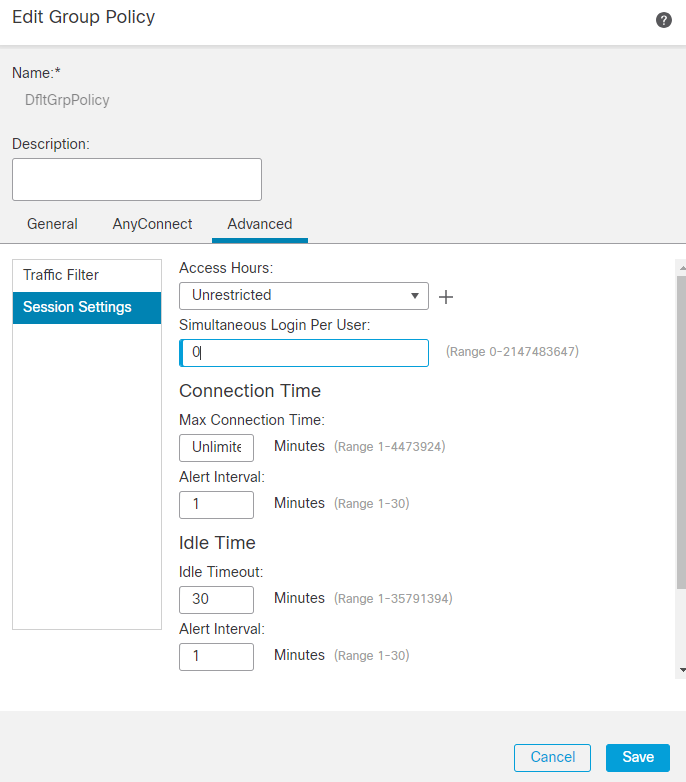

7. La politique de groupe DfltGrpPolicy dispose de la Simultaneous Login Per User. valeur définie sur 0 afin qu'elle ne soit utilisée par aucun utilisateur.

Paramètres FMC DfltGrpPolicy

Paramètres FMC DfltGrpPolicy

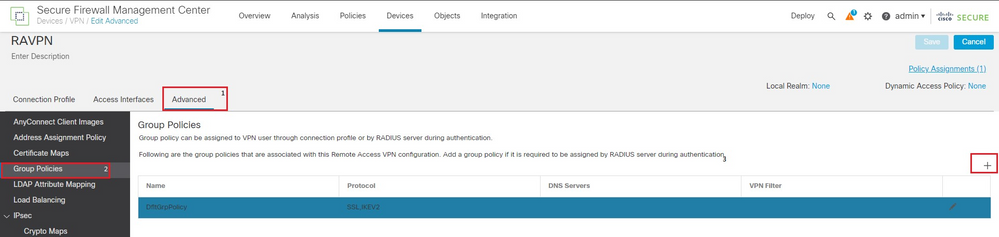

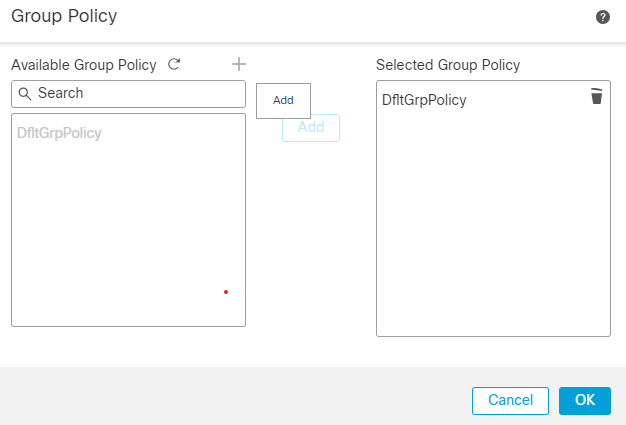

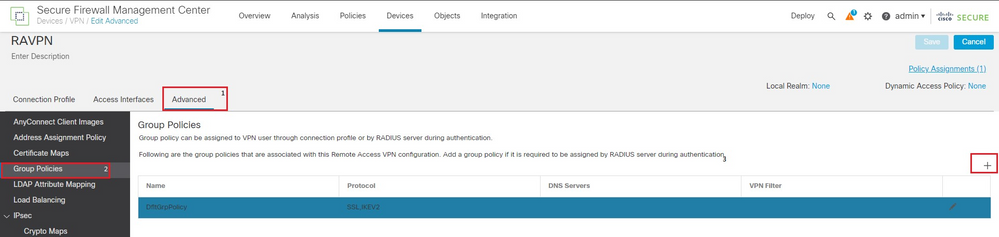

8. Accédez à Advanced Section > Group Policies et cliquez sur +. Cliquer + afin de créer une nouvelle stratégie de groupe.

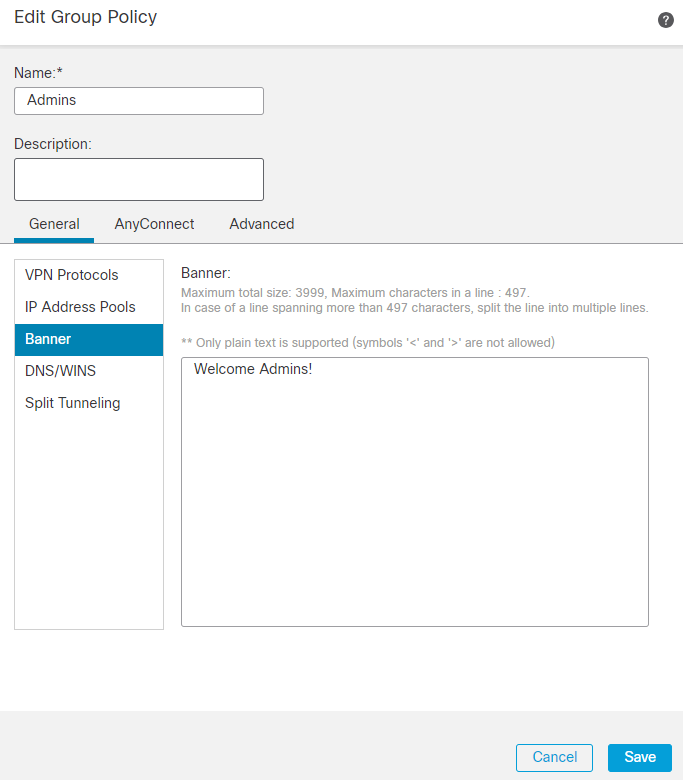

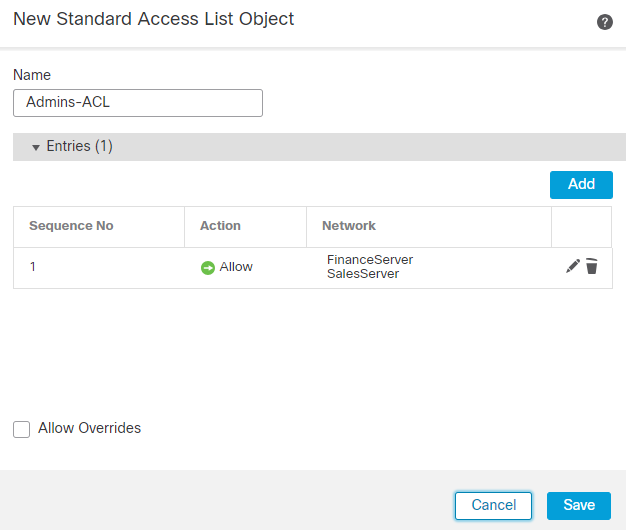

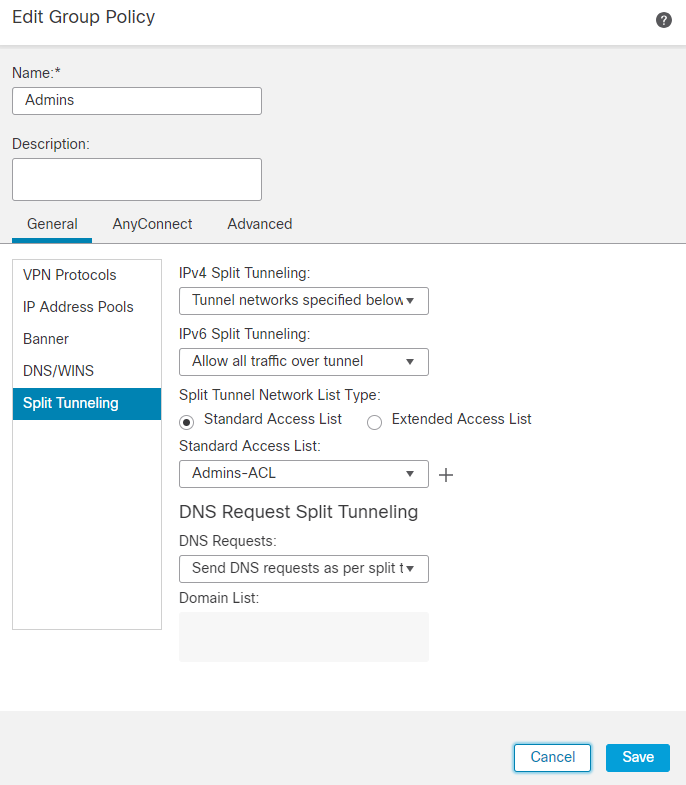

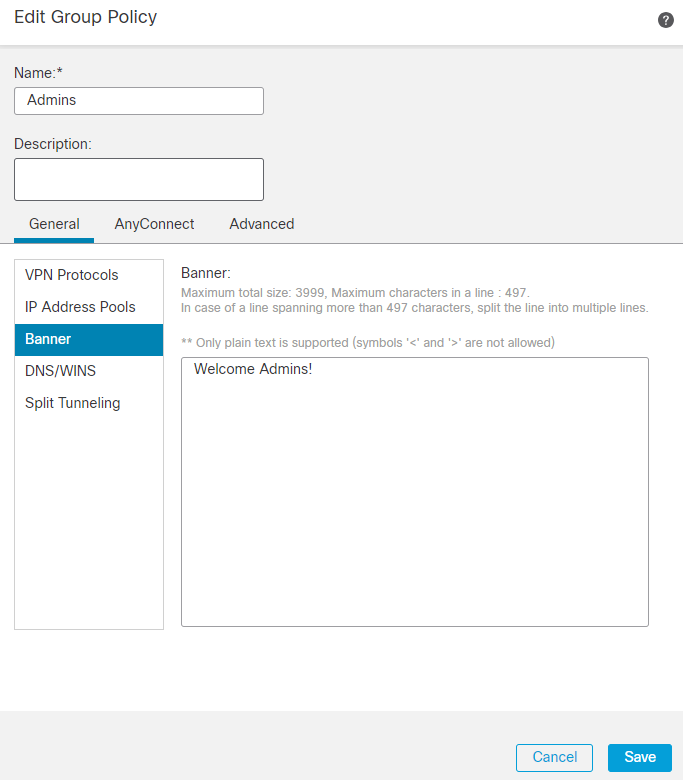

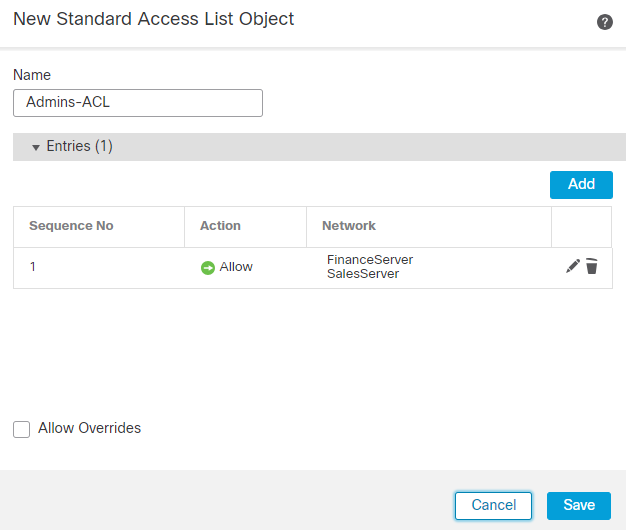

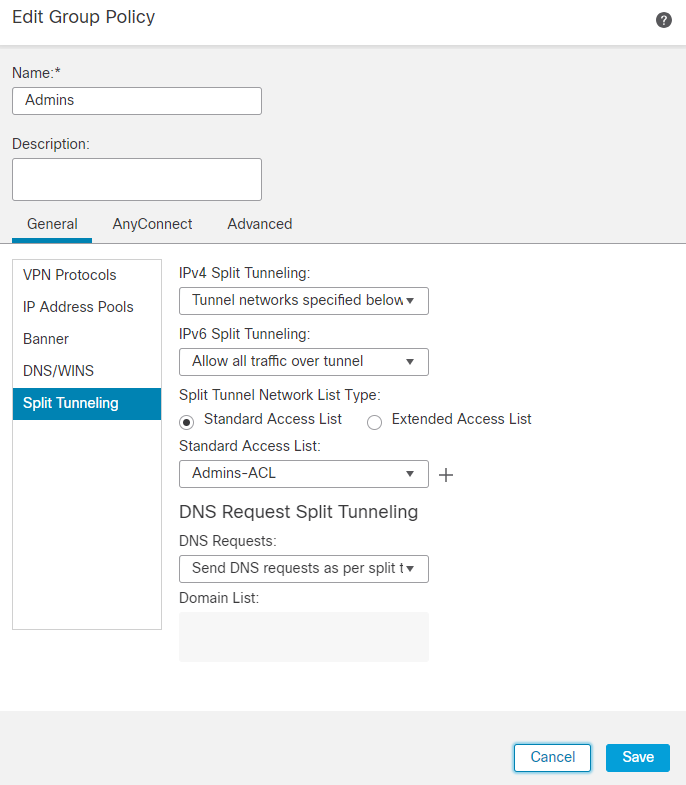

9. L'image présente un exemple du groupe Admins. Entrez le nom comme suit : Admins et ce groupe a Welcome Admins! comme valeur de la bannière. Ce groupe dispose également d'une tunnellisation partagée configurée pour Tunnel networks specified below qui a accès aux deux Finance et Sales serveurs d'équipe. Conservez les autres options comme valeurs par défaut. Lorsque vous avez terminé, cliquez sur Save.

FMC RAVPN Adv GP

FMC RAVPN Adv GP

Boîte de dialogue Ajouter GP

Boîte de dialogue Ajouter GP

Boîte de dialogue Admin GP

Boîte de dialogue Admin GP

ACL Admin GP

ACL Admin GP

Boîte de dialogue Admin GP ACL

Boîte de dialogue Admin GP ACL

9. De même, créez les deux groupes restants Finance et Sales. Au cours de ces travaux pratiques, ils sont configurés avec des valeurs de bannière Welcome Finance Team! et Welcome Sales Team! respectivement. Ils sont également configurés avec la transmission tunnel partagée comme le Admins avec un accès limité à leurs serveurs, c'est-à-dire Finance le groupe peut uniquement accéder FinanceServer et la Sales le groupe peut uniquement accéder SalesServer.

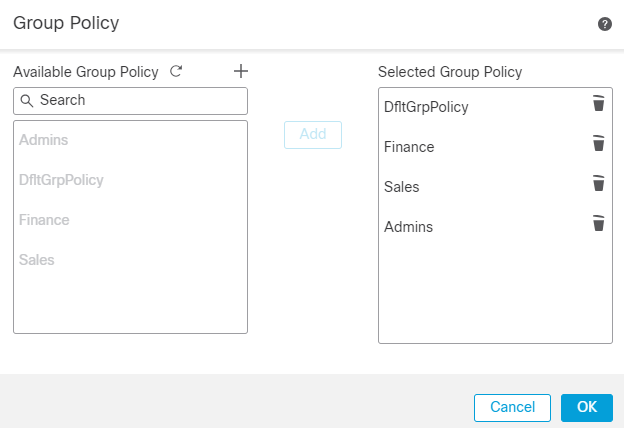

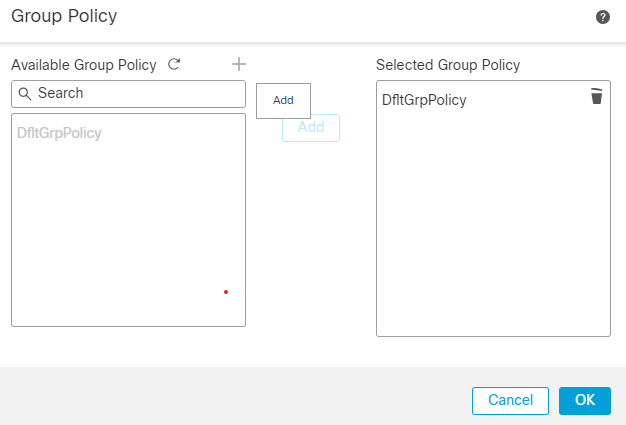

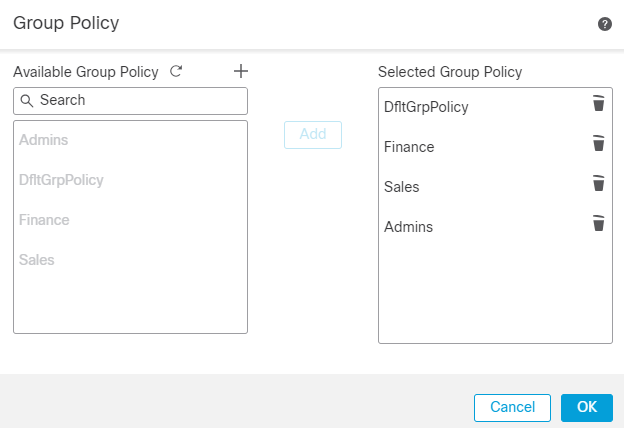

10. Une fois créé, ajoutez-les tous et cliquez sur OK.

Ajouter tous les GP

Ajouter tous les GP

11. Assurez-vous de cliquer sur Save dans l'angle supérieur droit et déployez les modifications.

12. Les configurations requises sur FTD/FMC sont terminées. La configuration SAML restante sur Okta est configurée dans la section suivante.

Okta - Partie de configuration SAML #2

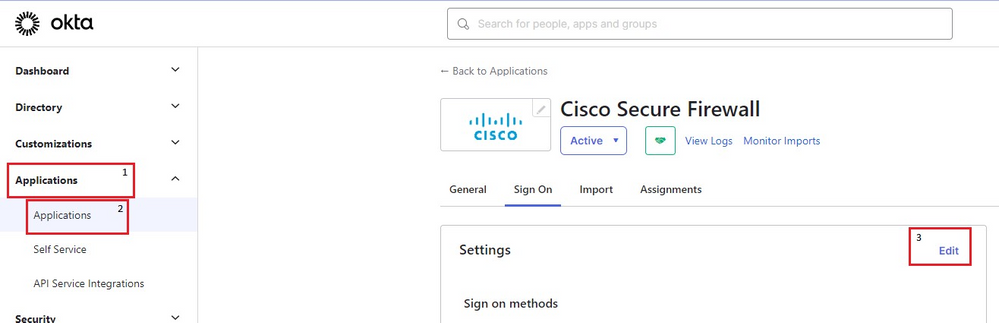

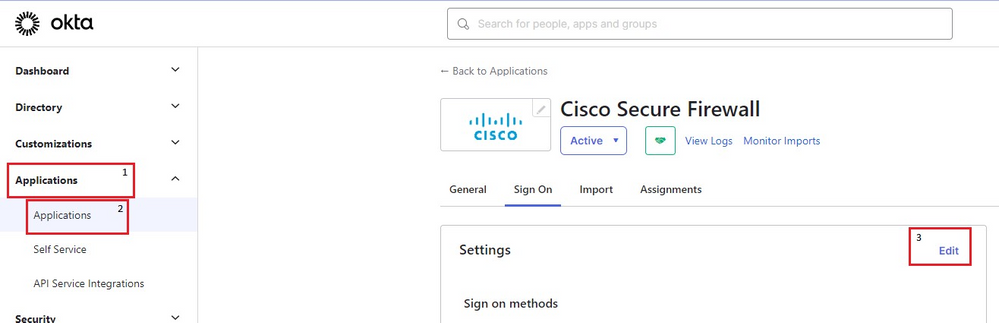

1. Accédez à Applications > Applications et cliquez sur Application > Sign on Section > Edit.

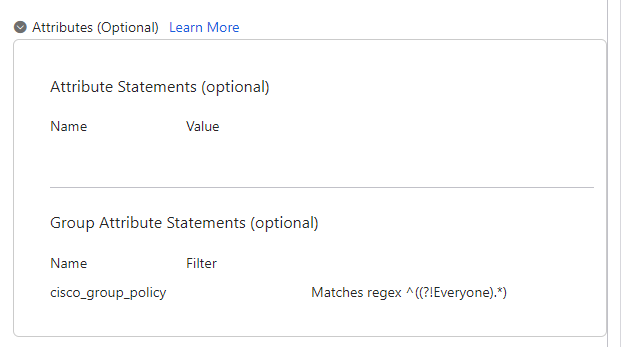

2. Attribut de groupe personnalisé configuré dans Okta - SAML Config Part #1 qui est cisco_group_policy, doit être envoyé dans l'assertion SAML. Cliquez sur la flèche de la liste déroulante à gauche de Attributes (Optional) et dans la Group Attributes Statements (Optional),utilisez group comme Name et cisco_group_policy comme Filter qui correspond à l'expression régulière ^((?!Everyone).*) comme illustré.

Paramètres de connexion Okta

Paramètres de connexion Okta

Attribut Okta App

Attribut Okta App

Remarque : le filtre Regex ^((?!Everyone).*), indique les groupes affectés à l'utilisateur (un seul par utilisateur dans ces travaux pratiques) sauf Everyoneet l'envoyer en tant que valeur de cisco_group_policy dans l'assertion SAML.

4. Cliquez sur Preview SAML afin de voir à quoi ressemble l'assertion.

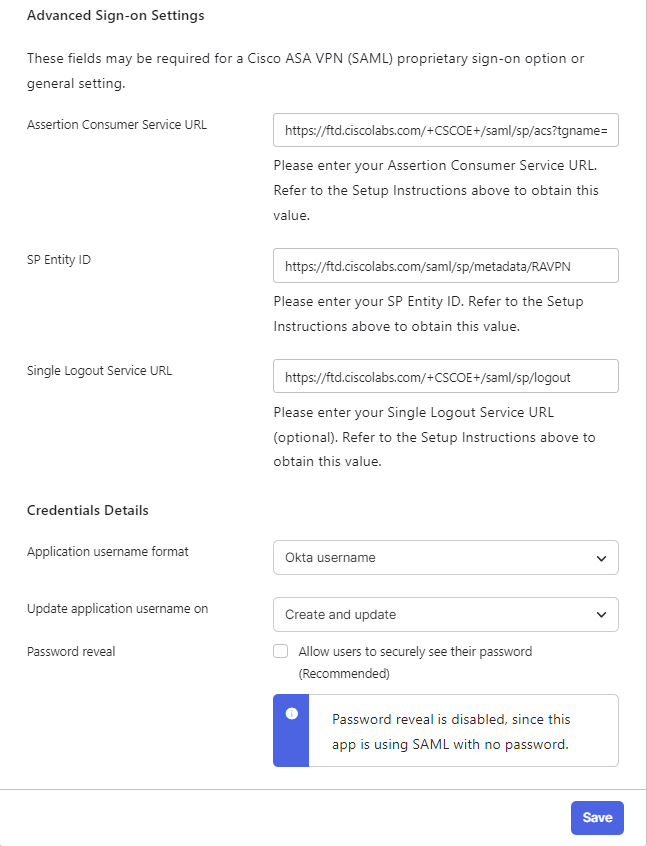

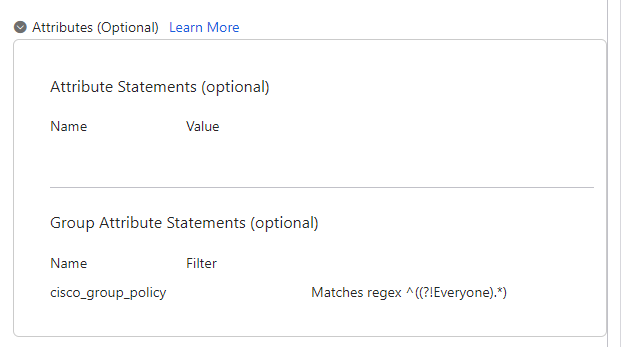

5. Au titre Advanced Settings renseignez les valeurs du champ, afin de compléter la configuration SAML sur Okta. Une fois terminé, cliquez sur Save.

ID d'entité : https://

/saml/sp/metadata/

URL du consommateur d'assertions : https://

/+CSCOE+/saml/sp/acs?tgname=

URL du service de déconnexion unique : https://

/+CSCOE+/saml/sp/logout

Paramètre Okta SSO

Paramètre Okta SSO

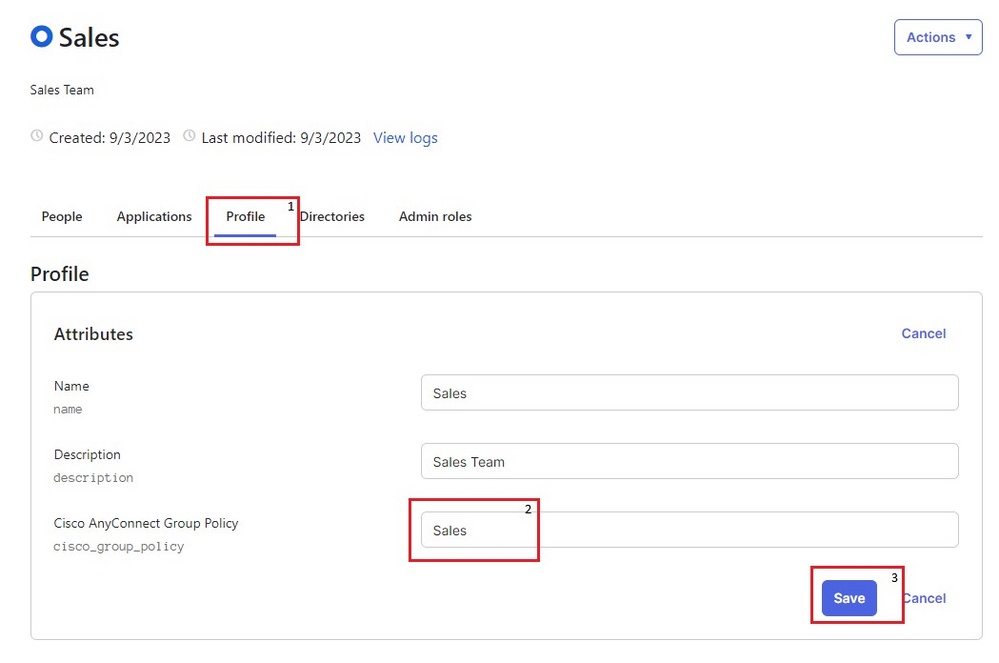

Okta - Utilisateurs et groupes

1. Commencez par configurer les groupes, créez trois groupes basés sur le schéma du réseau, Admins, Finance,et Sales.

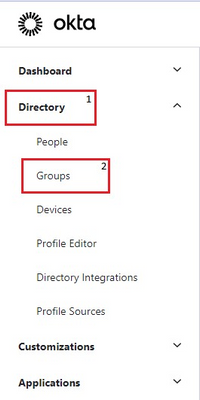

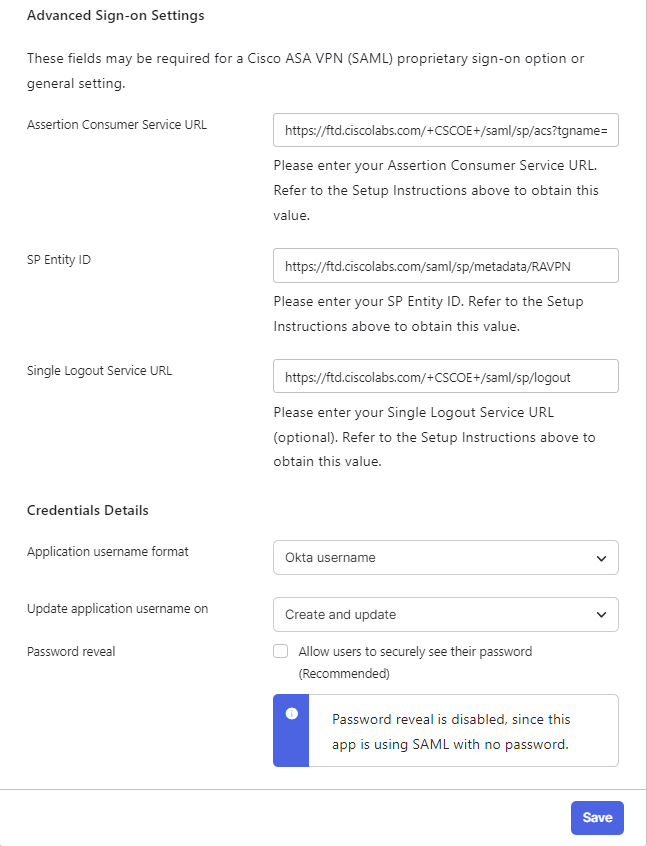

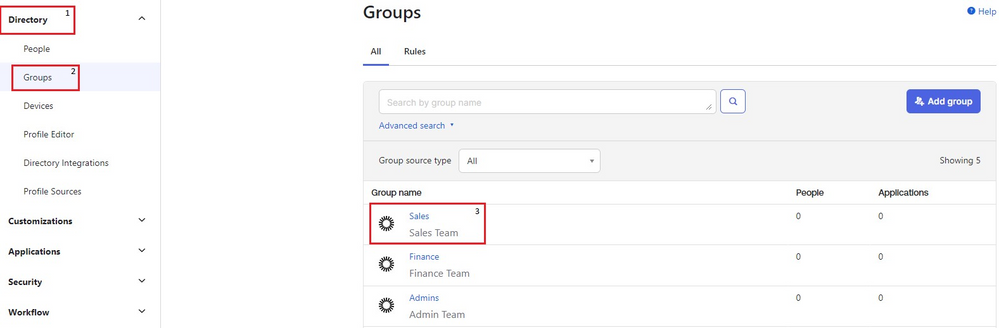

2. Connectez-vous au tableau de bord d'administration Okta. Naviguez jusqu'à Directory > Groups.

navigation dans le groupe de répertoires Okta

navigation dans le groupe de répertoires Okta

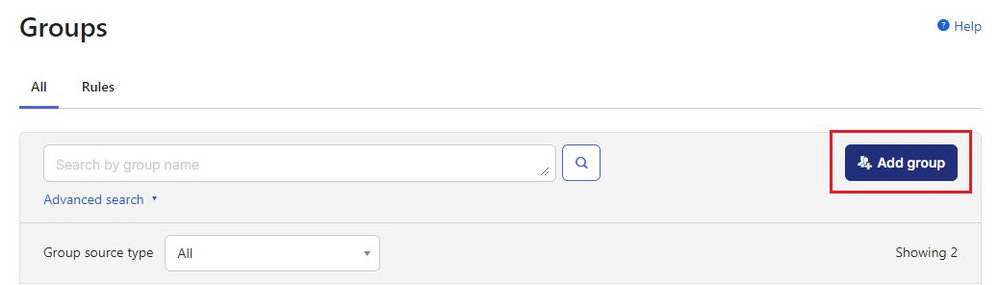

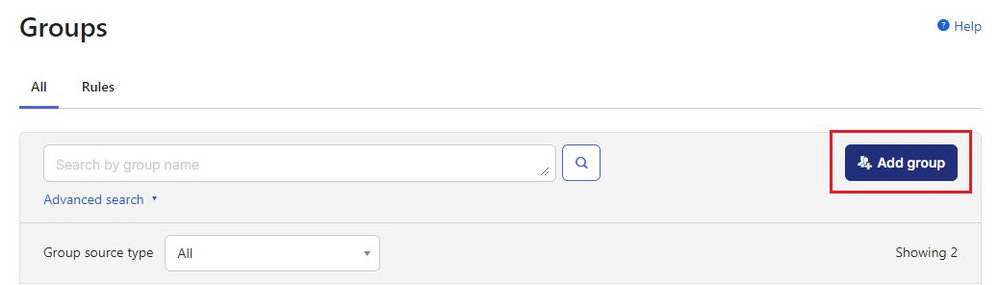

3. Cliquez sur Add group.

Okta ajouter un groupe

Okta ajouter un groupe

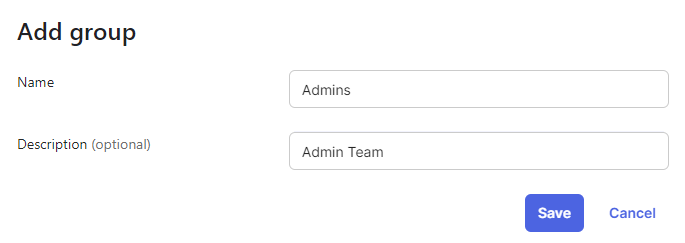

4. Indiquez le nom du groupe et une description facultative. La configuration est affichée pour le Admins group. Lorsque vous avez terminé, cliquez sur Save.

Groupe d'administration Okta

Groupe d'administration Okta

5. Répétez les mêmes étapes pour ajouter le Finance et Sales groupes.

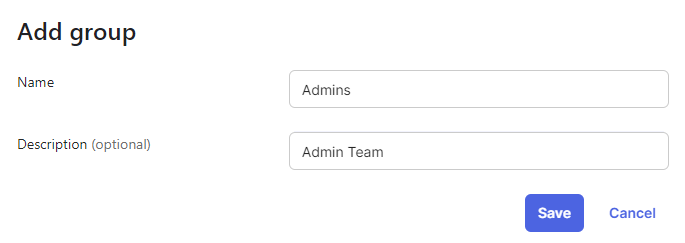

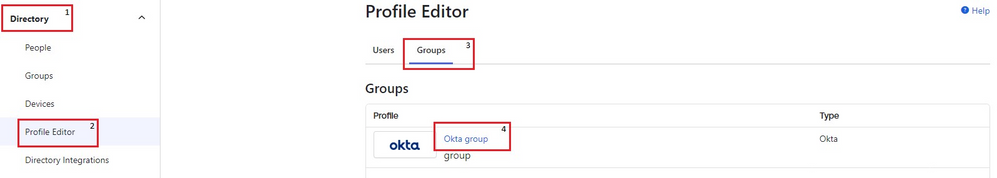

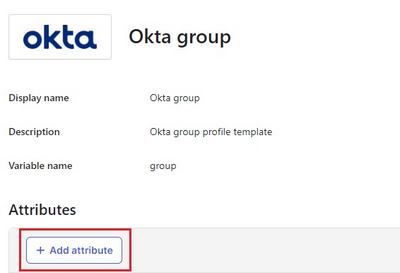

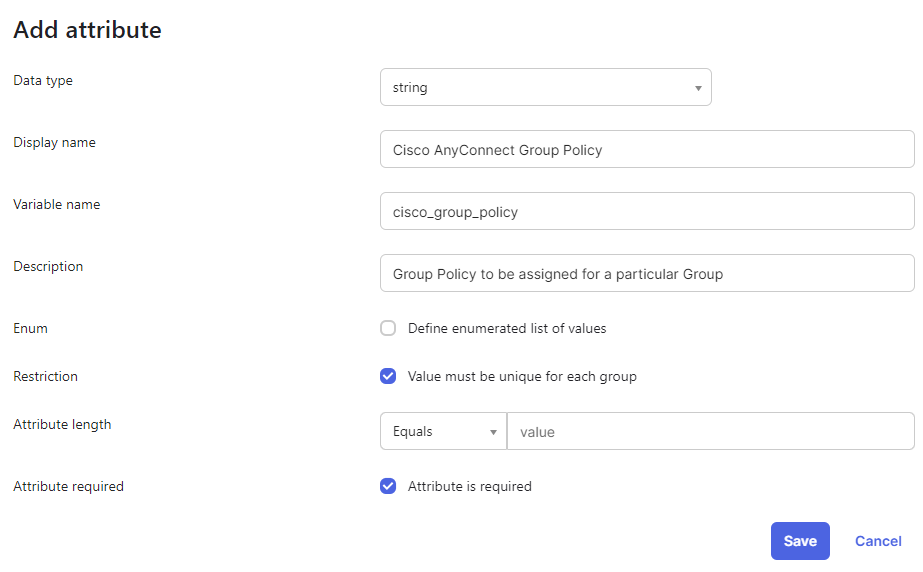

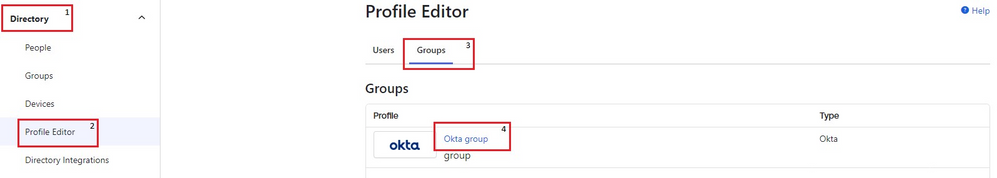

6. Ensuite, accédez à Directory > Profile Editor > Groups comme illustré. Cliquer Okta group.

Attribut de groupe Okta

Attribut de groupe Okta

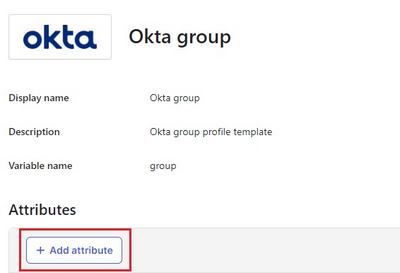

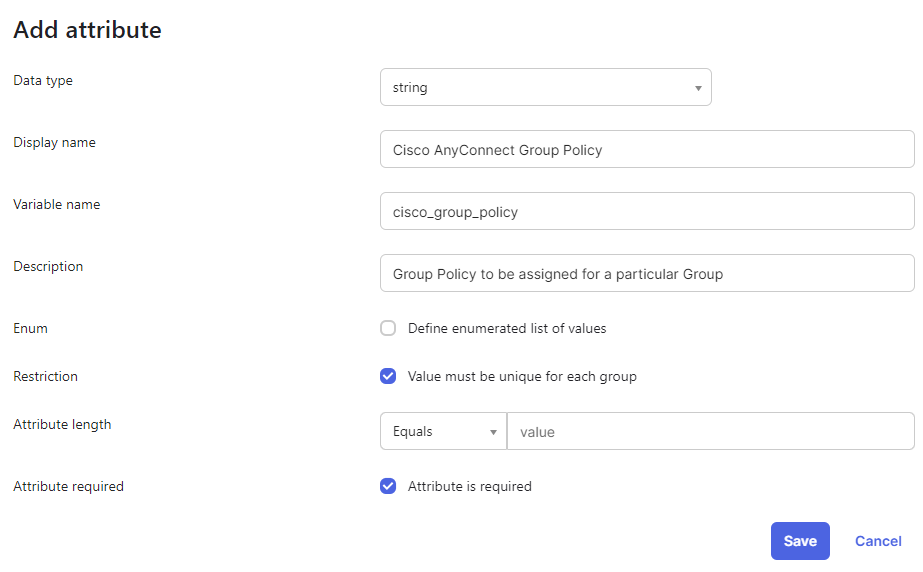

7. Cliquez sur Add Attributeet renseignez les valeurs comme indiqué.

Okta add attribute

Okta add attribute

Boîte de dialogue Attribut de groupe Okta

Boîte de dialogue Attribut de groupe Okta

Remarque : valeur du champ Variable name doit être strictement cisco_group_policy.

8. Une fois terminé, cliquez sur Save.

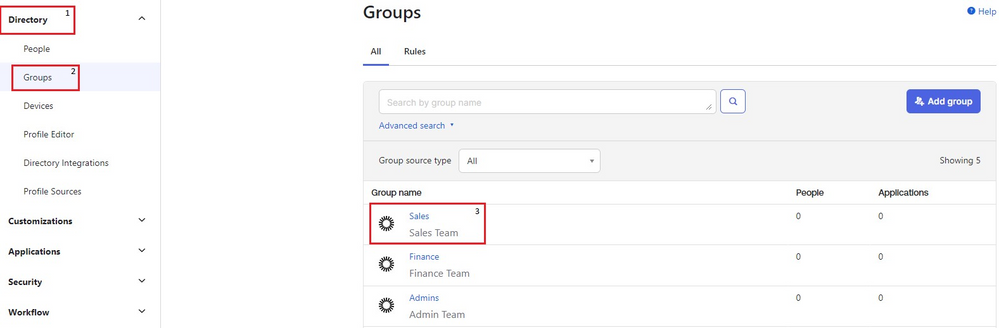

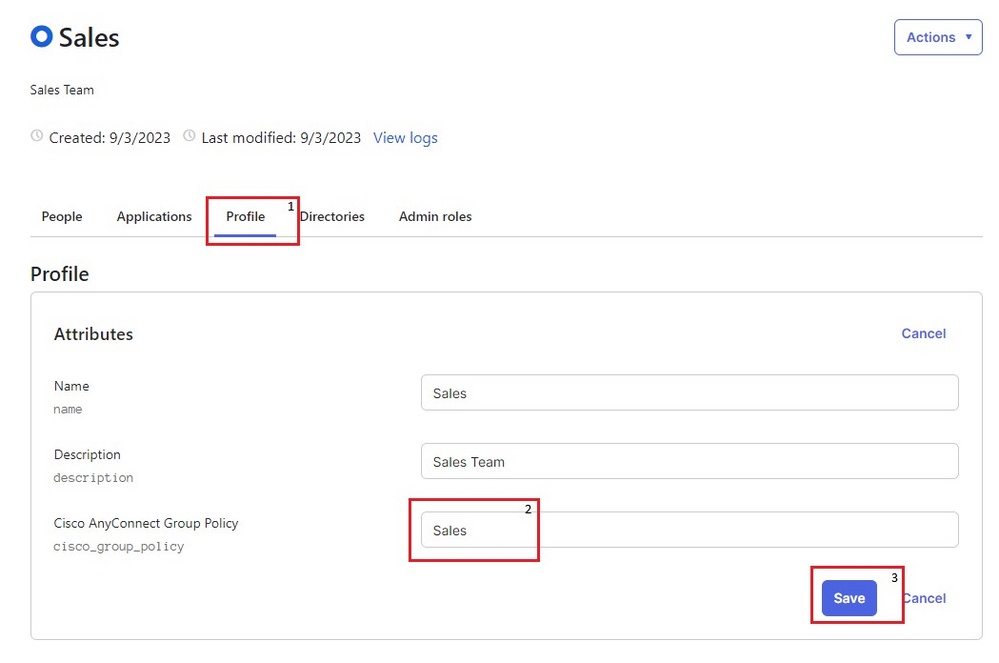

9. Accédez à Directory > Groups, cliquez sur l'un des trois groupes que vous avez créés précédemment. L'image présente un exemple de Salesgroupe.

Liste Okta Group

Liste Okta Group

10. Au titre de la Profile , l'attribut créé à l'étape 7. est visible. Cliquer Edit et complétez la valeur avec le nom de la stratégie de groupe que vous souhaitez attribuer à ce groupe. Configurer la valeur Sales afin de rester simple. Une fois terminé, cliquez sur Save.

Groupe de vente Okta

Groupe de vente Okta

11. Répétez les mêmes étapes pour les groupes Admins et Finance. Configurez la valeur de cisco_group_policy par Admins et Finance respectivement.

Remarque : la valeur de cisco_group_policy doit être exactement identique au nom de stratégie de groupe configuré précédemment.

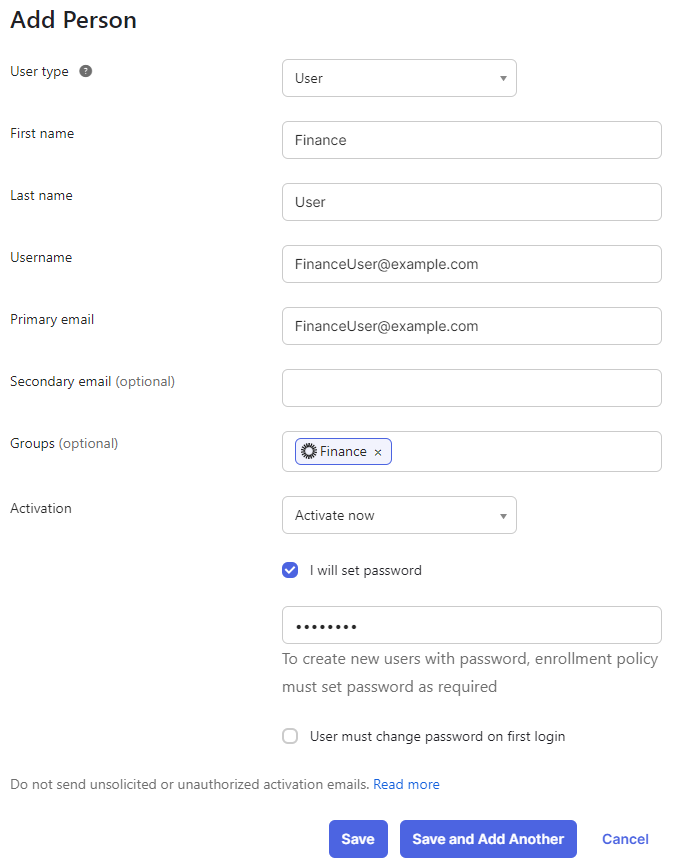

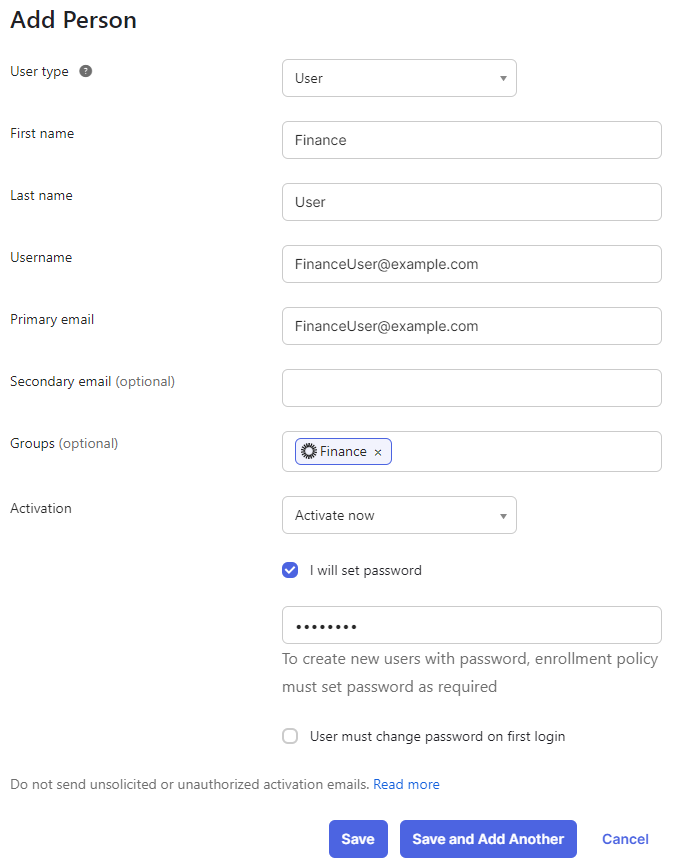

12. Ensuite, créez des utilisateurs et affectez-les aux groupes créés dans les étapes précédentes. Naviguez jusqu'à Directory > People et cliquez sur Add Person.

13. Créez trois utilisateurs pour tester le TP, FinanceUser, SalesUser,et AdminUser qui appartiennent à Finance, Sales,et Admins respectivement. L'image présente un exemple de FinanceUser groupes.

Okta ajouter une personne

Okta ajouter une personne

Utilisateur de financement Okta

Utilisateur de financement Okta

14. Répétez les mêmes étapes pour les deux autres utilisateurs ; AdminUser et SalesUser.

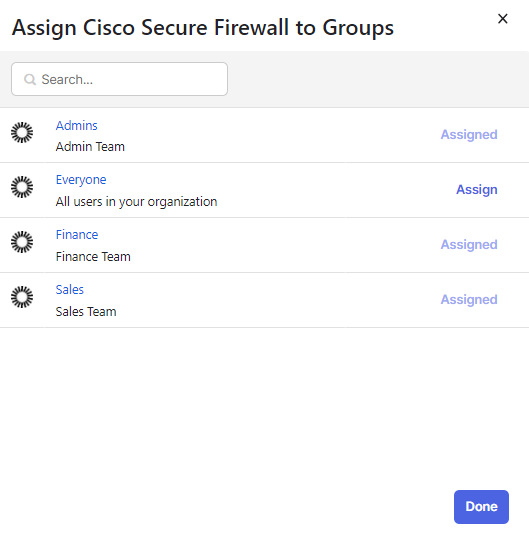

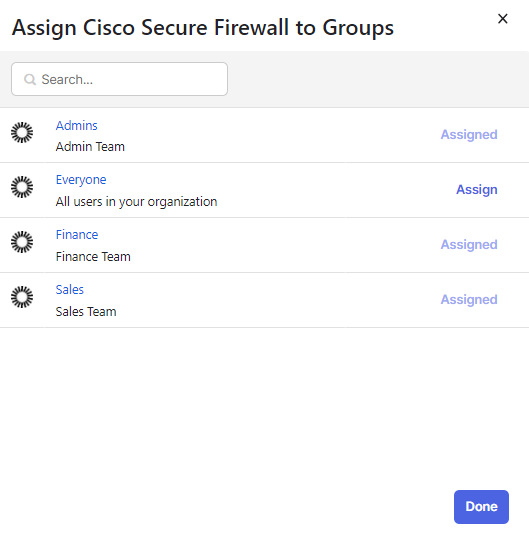

15. La dernière étape consiste à ajouter les groupes créés à l'application SAML. Naviguez jusqu'à Applications > Applications > Edit > Assignments. Cliquer Assign > Assign to Groups. Attribuez aux trois groupes créés précédemment et cliquez sur Done.

Okta affecter l'utilisateur au groupe

Okta affecter l'utilisateur au groupe

Attribuer un groupe Okta

Attribuer un groupe Okta

Vérifier

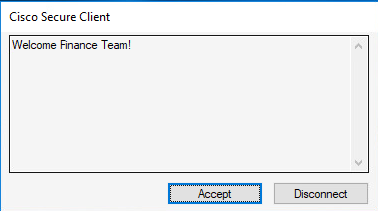

Utilisateur financier

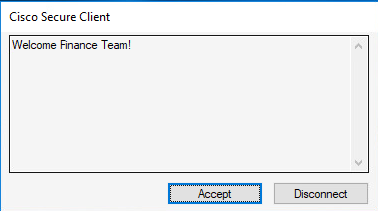

Bannière

Bannière de l'équipe financière

Bannière de l'équipe financière

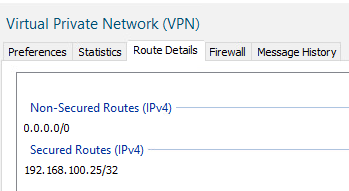

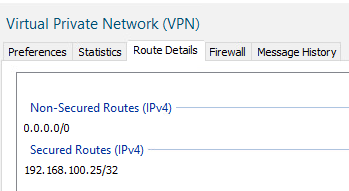

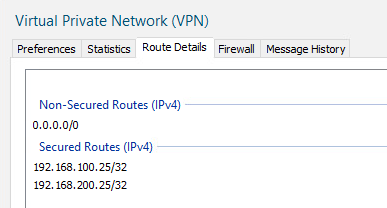

Routes sécurisées

Routes sécurisées pour la finance

Routes sécurisées pour la finance

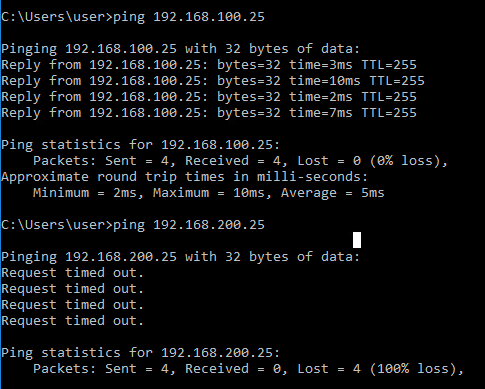

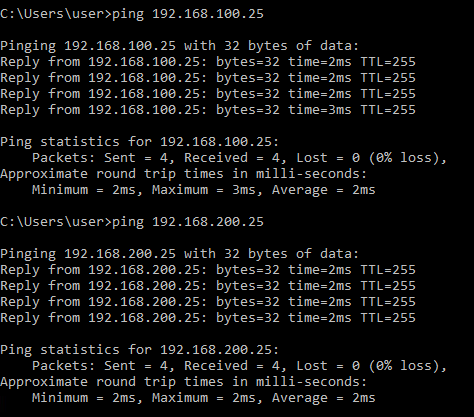

Accessibilité du serveur

ICMP vers la destination

ICMP vers la destination

Session sur FTD

firepower# sh vpn-sessiondb anyconnect filter name FinanceUser@xxxxxxx

Username : FinanceUser@xxxxxxx Index : 14

Assigned IP : 10.72.1.1 Public IP : 10.106.68.246

--------- OUTPUT OMMITTED ---------

Group Policy : Finance Tunnel Group : RAVPN

Duration : 0h:03m:26s

Utilisateur des ventes

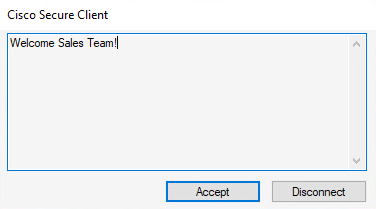

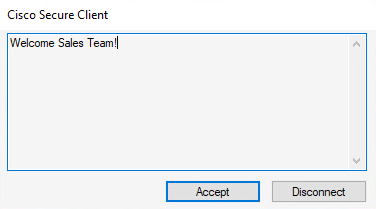

Bannière

Bannière Équipe commerciale

Bannière Équipe commerciale

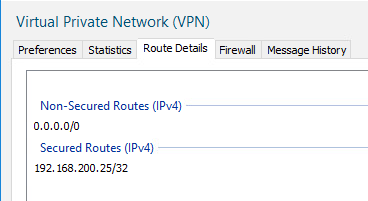

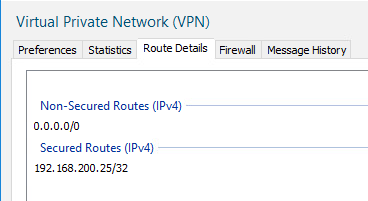

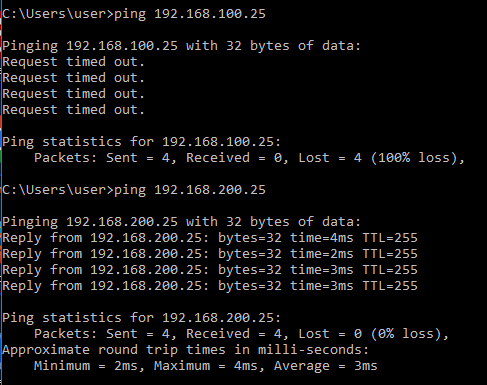

Routes sécurisées

Routes sécurisées par l'équipe commerciale

Routes sécurisées par l'équipe commerciale

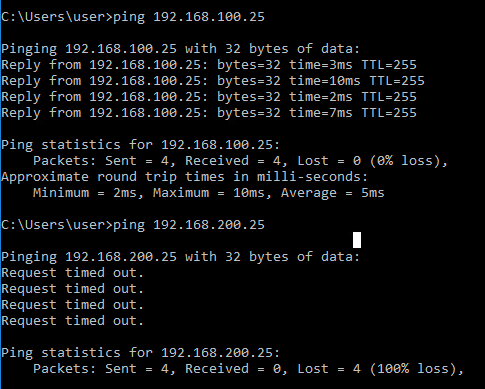

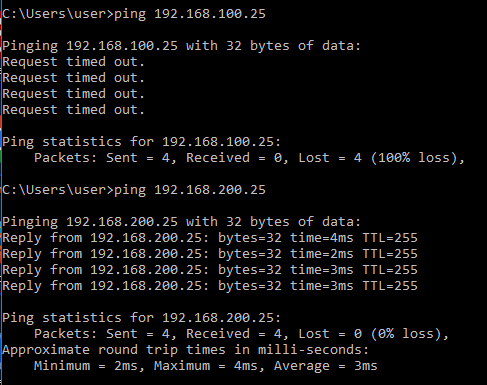

Accessibilité du serveur

ICMP vers la destination

ICMP vers la destination

Session sur FTD

firepower# sh vpn-sessiondb anyconnect filter name SalesUser@xxxxxxx

Username : SalesUser@xxxxxxx Index : 15

Assigned IP : 10.72.1.1 Public IP : 10.106.68.246

--------- OUTPUT OMMITTED ---------

Group Policy : Sales Tunnel Group : RAVPN

Duration : 0h:02m:57s

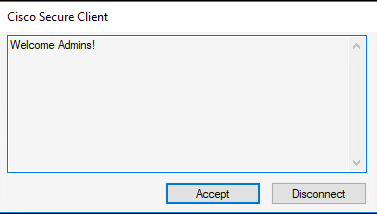

Utilisateur admin

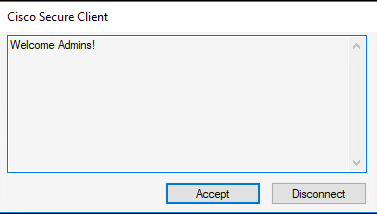

Bannière

Bannière Équipe Admin

Bannière Équipe Admin

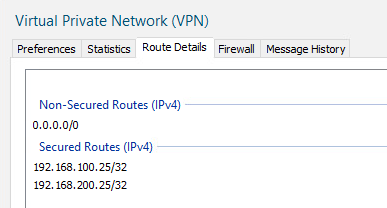

Routes sécurisées

Admin Routes sécurisées

Admin Routes sécurisées

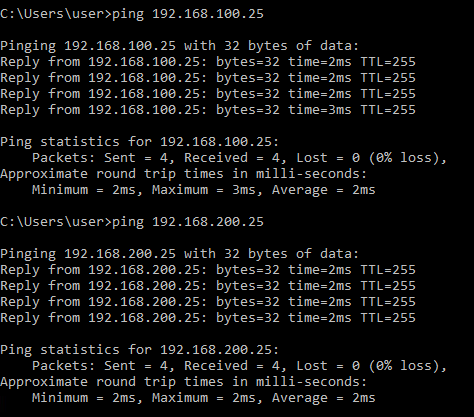

Accessibilité du serveur

ICMP vers la destination

ICMP vers la destination

Session sur FTD

firepower# sh vpn-sessiondb anyconnect filter name AdminUser@xxxxxxx

Username : AdminUser@xxxxxxx Index : 16

Assigned IP : 10.72.1.1 Public IP : 10.106.68.246

--------- OUTPUT OMMITTED ---------

Group Policy : Admins Tunnel Group : RAVPN

Duration : 0h:03m:05s

Dépannage

1. Assurez-vous que l'heure est synchronisée sur FTD et Okta. Cochez la même case en utilisant show clock sur l'interface CLI FTD.

firepower# sh clock

05:14:52.494 UTC Mon Sep 4 2023

2. Appliquez les débogages SAML afin de confirmer si l'assertion SAML est une réussite.

firepower# debug webvpn saml 255

------------ OUTPUT OMMITTED ------------

Sep 04 05:20:42

[SAML] consume_assertion:

http://www[.]okta[.]com/XXXXXXXXXXXXXX FinanceUser@xxxxxxx

[saml] webvpn_login_primary_username: SAML assertion validation succeeded

------------ OUTPUT OMMITTED ------------

3. Reportez-vous à ce document afin de dépanner les problèmes courants trouvés du côté client.

Commentaires

Commentaires