Configurer un accès sécurisé avec le pare-feu Sophos XG

Options de téléchargement

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit comment configurer l'accès sécurisé avec le pare-feu Sophos XG.

Conditions préalables

- Configurer le provisionnement utilisateur

- Configuration de l'authentification ZTNA SSO

- Configuration de l'accès sécurisé VPN à distance

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Pare-feu Sophos XG

- Accès sécurisé

- Client sécurisé Cisco - VPN

- Client sécurisé Cisco - ZTNA

- ZTNA sans client

Composants utilisés

Les informations contenues dans ce document sont basées sur :

- Pare-feu Sophos XG

- Accès sécurisé

- Client sécurisé Cisco - VPN

- Client sécurisé Cisco - ZTNA

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

Accès sécurisé - Sophos

Accès sécurisé - Sophos

Cisco a conçu Secure Access pour garantir la protection et l'accès aux applications privées, sur site et dans le cloud. Il protège également la connexion du réseau à Internet. Pour ce faire, plusieurs méthodes et couches de sécurité sont mises en oeuvre, toutes visant à préserver les informations lorsqu'elles y accèdent via le cloud.

Configurer

Configuration du tunnel sur l'accès sécurisé

Accédez au panneau d'administration de Secure Access.

Accès sécurisé - Page principale

Accès sécurisé - Page principale

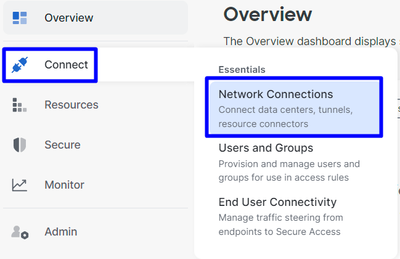

- Cliquez sur

Connect > Network Connections.

Accès sécurisé - Connexions réseau

Accès sécurisé - Connexions réseau

- Sous

Network Tunnel Groups cliquez sur+ Add.

Accès sécurisé - Groupes de tunnels réseau

Accès sécurisé - Groupes de tunnels réseau

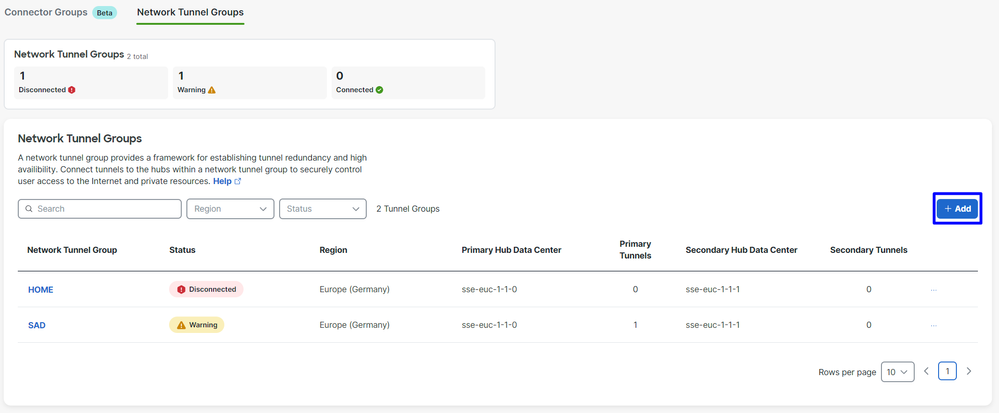

- Configurez

Tunnel Group Name,Region etDevice Type. - Cliquez sur

Next.

Accès sécurisé - Groupes de tunnels - Paramètres généraux

Accès sécurisé - Groupes de tunnels - Paramètres généraux

Remarque : choisissez la région la plus proche de l'emplacement de votre pare-feu.

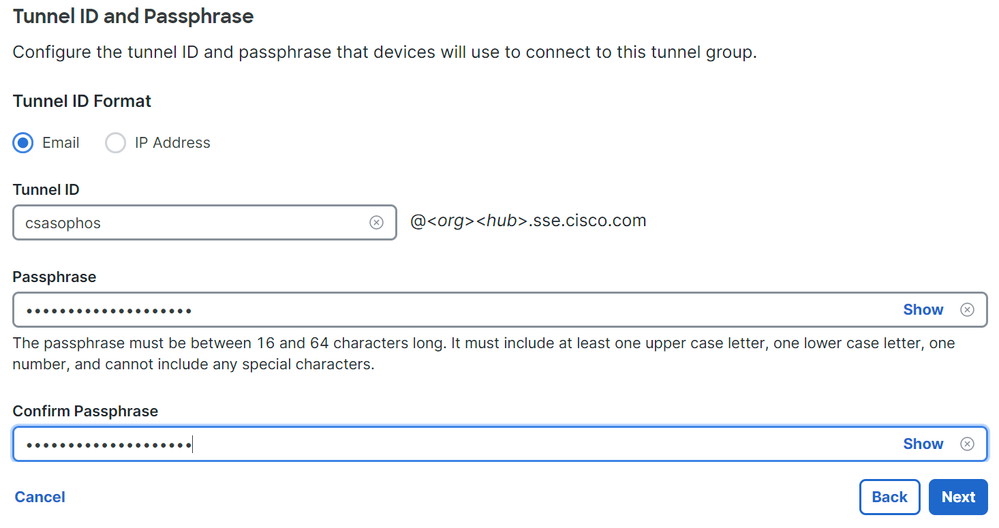

- Configurez les

Tunnel ID Format etPassphrase. - Cliquez sur

Next.

Accès sécurisé - Groupes de tunnels - ID de tunnel et phrase de passe

Accès sécurisé - Groupes de tunnels - ID de tunnel et phrase de passe

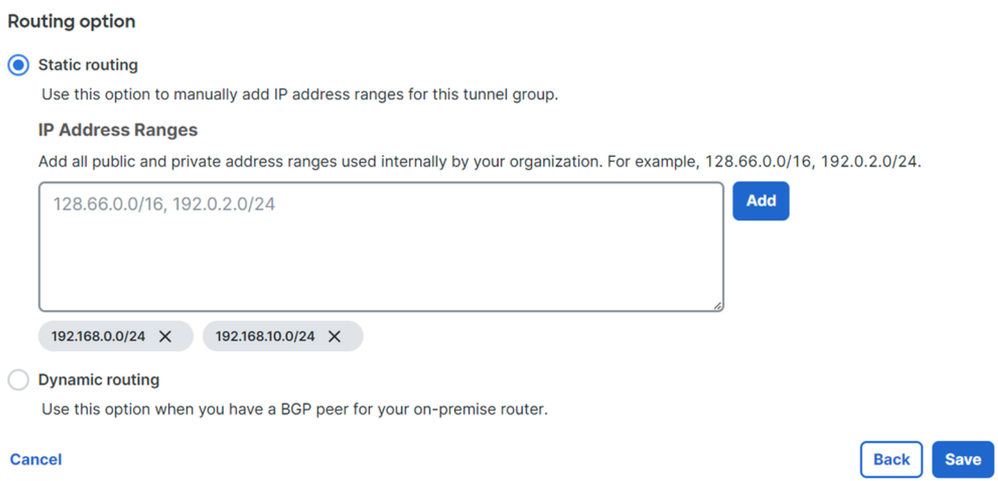

- Configurez les plages d'adresses IP ou les hôtes que vous avez configurés sur votre réseau et souhaitez faire passer le trafic via l'accès sécurisé.

- Cliquez sur

Save.

Accès sécurisé - Groupes de tunnels - Options de routage

Accès sécurisé - Groupes de tunnels - Options de routage

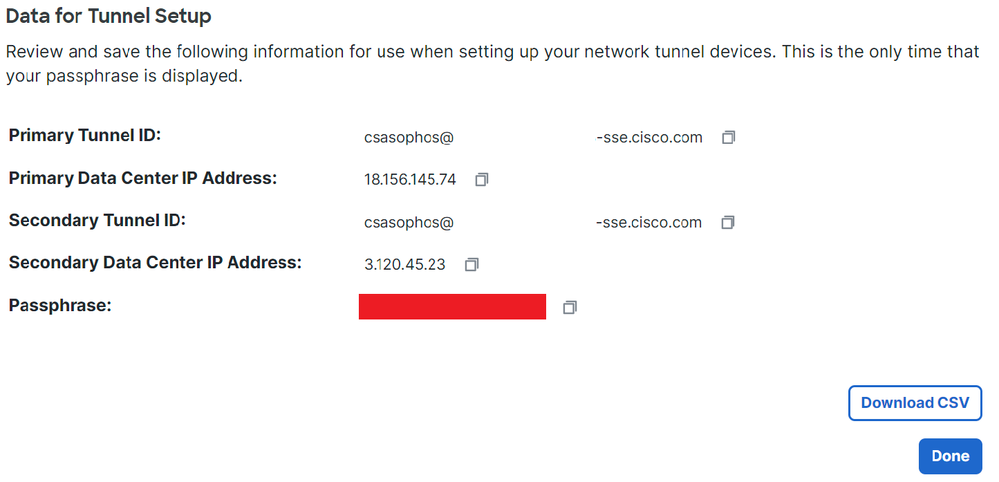

Après avoir cliqué sur Save les informations sur le tunnel s'affiche, veuillez enregistrer ces informations pour l'étape suivante, Configure the tunnel on Sophos.

Données du tunnel

Données du tunnel Accès sécurisé - Groupes de tunnels - Reprise de la configuration

Accès sécurisé - Groupes de tunnels - Reprise de la configuration

Configuration du tunnel sur Sophos

Configuration du tunnel sur SophosConfigurer le profil IPsec

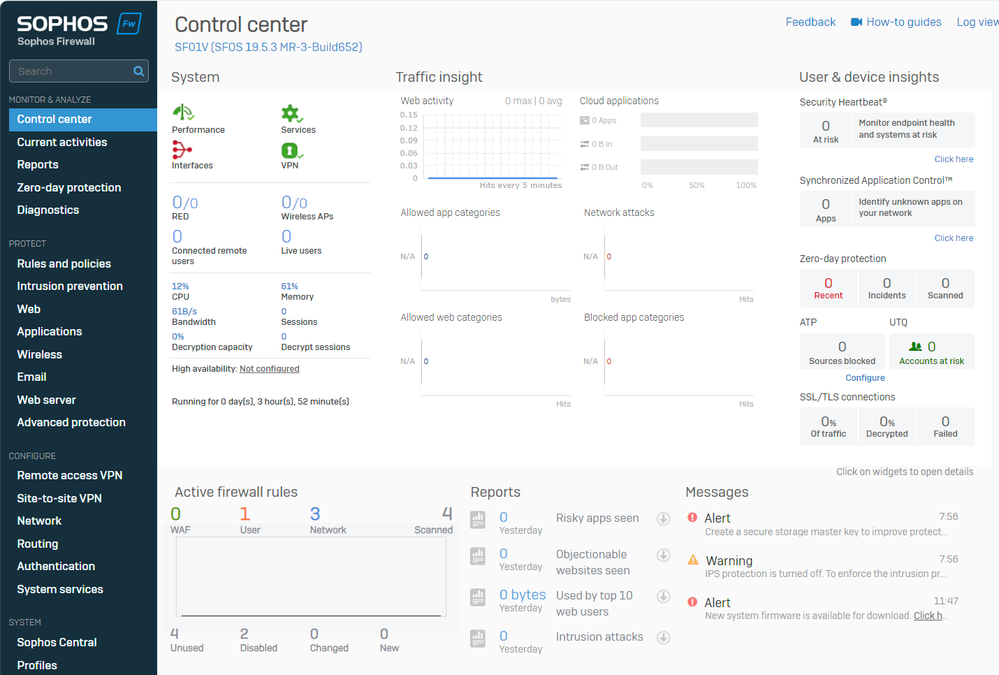

Configurer le profil IPsecAfin de configurer le profil IPsec, naviguez jusqu'à votre pare-feu Sophos XG.

Vous obtenez quelque chose de semblable à ceci :

Sophos - Panneau d'administration

Sophos - Panneau d'administration

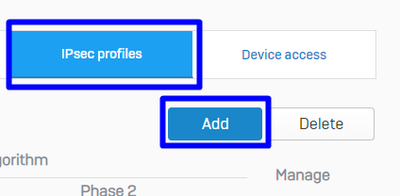

- Naviguez jusqu'à

Profiles - Cliquez sur

IPsec Profiles et ensuite cliquez surAdd

Sophos - Profils IPsec

Sophos - Profils IPsec

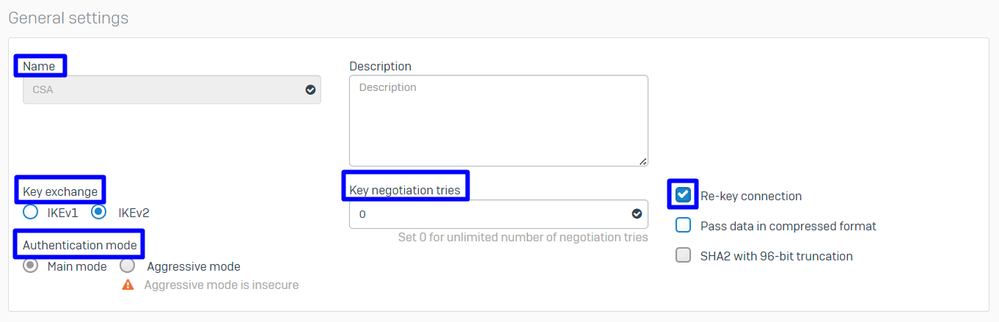

Sous General Settings configure :

Name: nom de référence à la politique d'accès sécurisé CiscoKey Exchange: IKEv2Authentication Mode:Mode principalKey Negotiation Tries:0Re-Key connection: cochez l'option

Sophos - Profils IPsec - Paramètres généraux

Sophos - Profils IPsec - Paramètres généraux

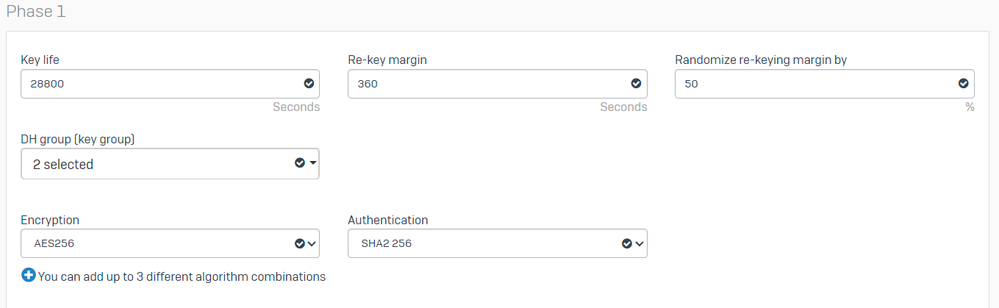

Sous Phase 1 configure :

Key Life:28800DH group(key group): sélectionnez 19 et 20Encryption: AES256Authentication: SHA2 256Re-key margin:360 (Default)Randomize re-keying margin by:50 (Default)

Sophos - Profils IPsec - Phase 1

Sophos - Profils IPsec - Phase 1

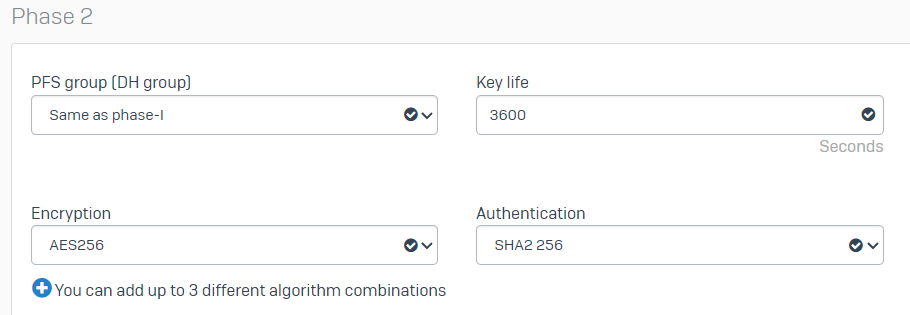

Sous Phase 2 configure :

PFS group (DH group): identique à la phase IKey life:3600Encryption: AES 256Authentication: SHA2 256

Sophos - Profils IPsec - Phase 2

Sophos - Profils IPsec - Phase 2

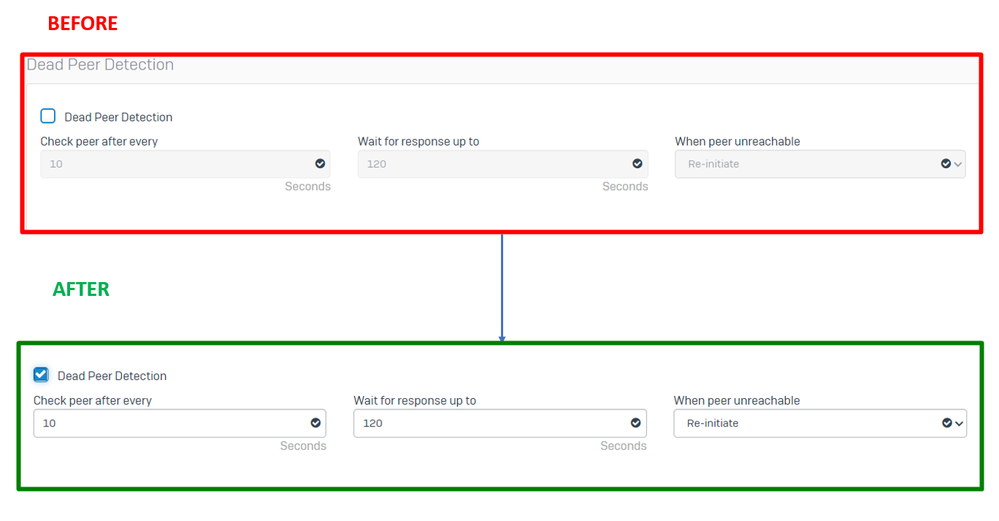

Sous Dead Peer Detection configure :

Dead Peer Detection: cochez l'optionCheck peer after every:10Wait for response up to:120 (Default)When peer unreachable: relance (par défaut)

Sophos - Profils IPsec - Détection des homologues morts

Sophos - Profils IPsec - Détection des homologues morts

Après cela, cliquez sur Save and proceed with the next step, Configure Site-to-site VPN.

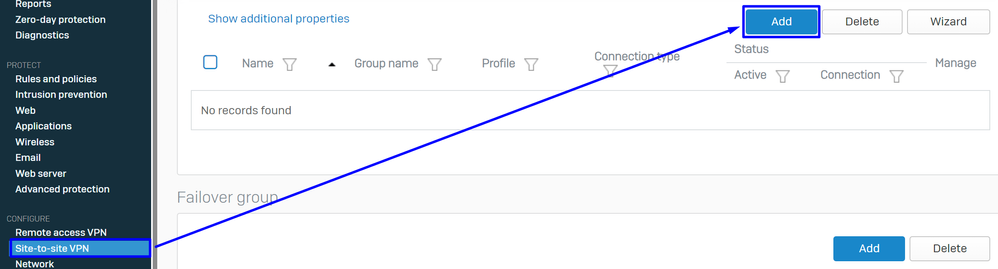

Configuration d'un VPN site à site

Configuration d'un VPN site à sitePour lancer la configuration du VPN, cliquez sur on Site-to-site VPN et cliquez sur on Add.

Sophos - VPN de site à site

Sophos - VPN de site à site

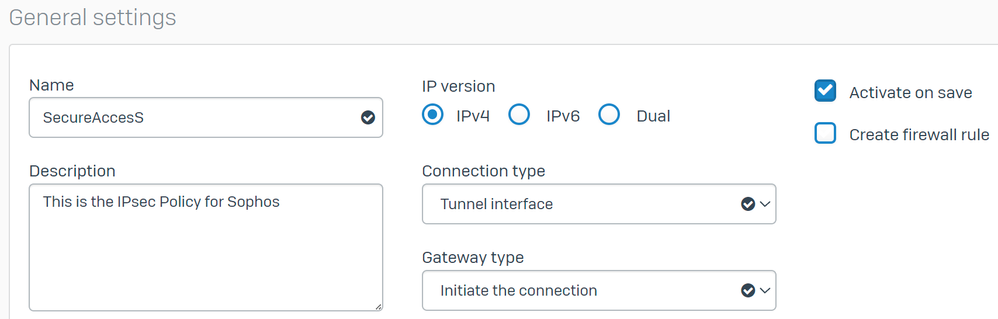

Sous General Settings configure :

Name: nom de référence à la stratégie IPsec d'accès sécurisé CiscoIP version:IPv4Connection type: interface de tunnelGateway type: initier la connexionActive on save: cochez l'option

Remarque : l'option Active on save active automatiquement le VPN une fois que vous avez fini par configurer le VPN site à site.

Sophos - VPN site à site - Paramètres généraux

Sophos - VPN site à site - Paramètres généraux

Remarque : l'option Interface de tunnel crée une interface de tunnel virtuelle pour le pare-feu Sophos XG Firewall portant le nom XFRM.

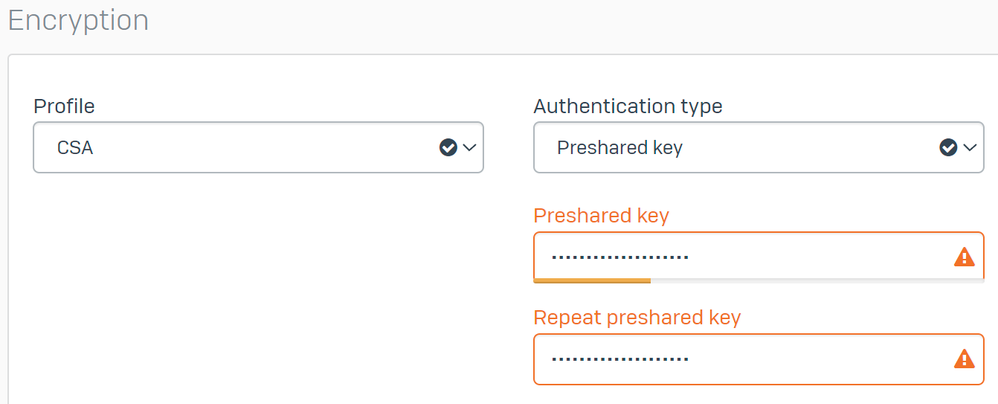

Sous Encryption configure :

Profile: le profil que vous créez sur l'étape,Configure IPsec ProfileAuthentication type: clé pré-partagéePreshared key: la clé que vous configurez à l'étape,Configure the Tunnel on Secure AccessRepeat preshared key:Preshared key

Sophos - VPN de site à site - Cryptage

Sophos - VPN de site à site - Cryptage

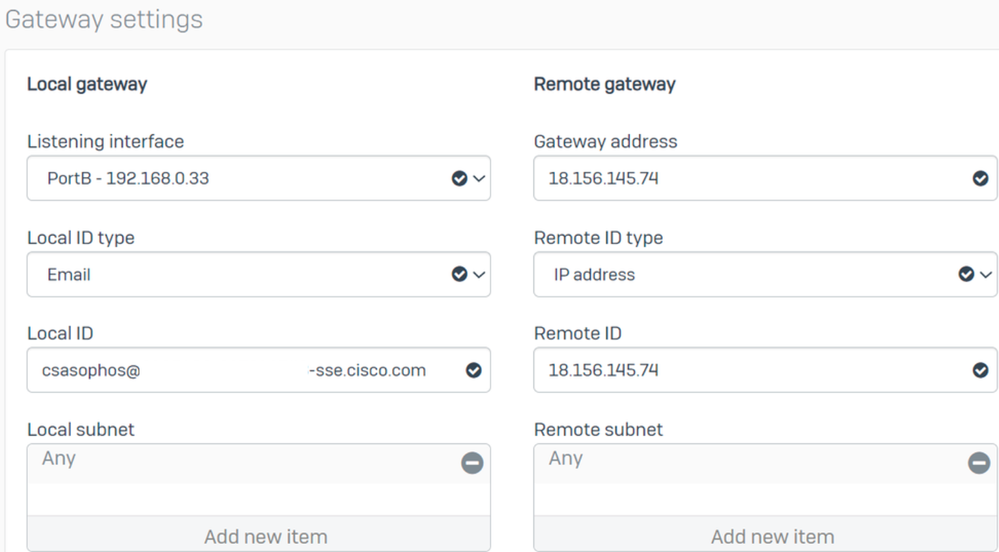

Sous Gateway Settings configure Local Gateway et optionsRemote Gateway, utilisez ce tableau comme référence.

| Passerelle locale |

Passerelle distante |

| Interface d'écoute Votre Interface Wan-Internet |

Adresse de passerelle L'adresse IP publique générée lors de l'étape, |

| Type d'ID local |

Type d'ID distant Adresse IP |

| ID local |

ID distant L'adresse IP publique générée lors de l'étape, |

| Sous-réseau local |

Sous-réseau distant tous les modèles |

Sophos - VPN site à site - Paramètres de passerelle

Sophos - VPN site à site - Paramètres de passerelle

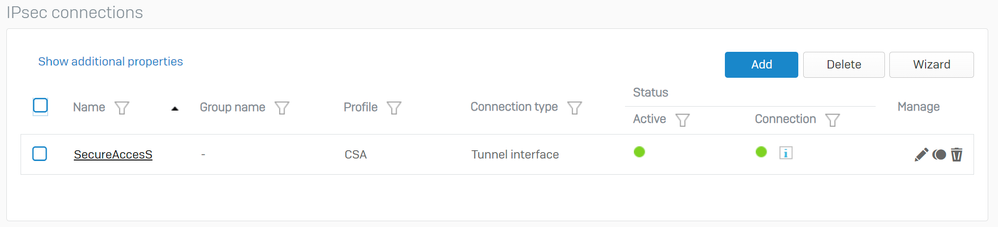

Après cela, cliquez sur Save, et vous pouvez voir que le tunnel a été créé.

Sophos - VPN site à site - Connexions IPsec

Sophos - VPN site à site - Connexions IPsec

Remarque : Pour vérifier si le tunnel est correctement activé sur la dernière image, vous pouvez vérifier l'Connection état, s'il est vert, le tunnel est connecté s'il n'est pas vert et le tunnel n'est pas connecté.

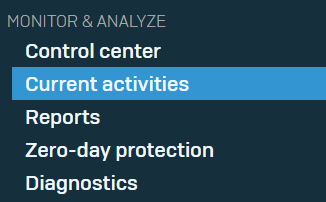

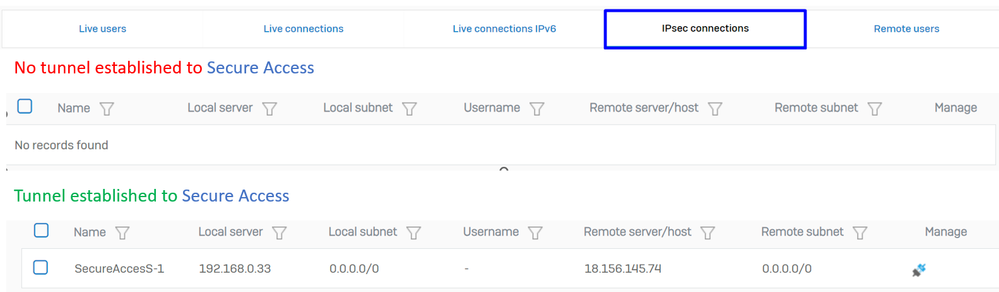

Pour vérifier si un tunnel est établi, accédez à Current Activities > IPsec Connections.

Sophos - Surveillance et analyse - IPsec

Sophos - Surveillance et analyse - IPsec

Sophos - Surveillance et analyse - IPsec avant et après

Sophos - Surveillance et analyse - IPsec avant et après

Après cela, nous pouvons continuer avec l'étape, Configure Tunnel Interface Gateway.

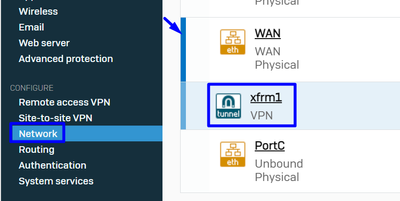

Configurer l'interface du tunnel

Configurer l'interface du tunnelAccédez à Network et vérifiez votre WAN interface configurée sur le VPN pour modifier l'interface de tunnel virtuel avec le nom xfrm.

- Cliquez sur

xfrm l'interface.

Sophos - Réseau - Interface de tunnel

Sophos - Réseau - Interface de tunnel

- Configurez l'interface avec une adresse IP non routable dans votre réseau. Par exemple, vous pouvez utiliser 169.254.x.x/30, qui est une adresse IP dans un espace non routable. Dans notre exemple, nous utilisons 169.254.0.1/30

Sophos - Réseau - Interface de tunnel - Configuration

Sophos - Réseau - Interface de tunnel - Configuration

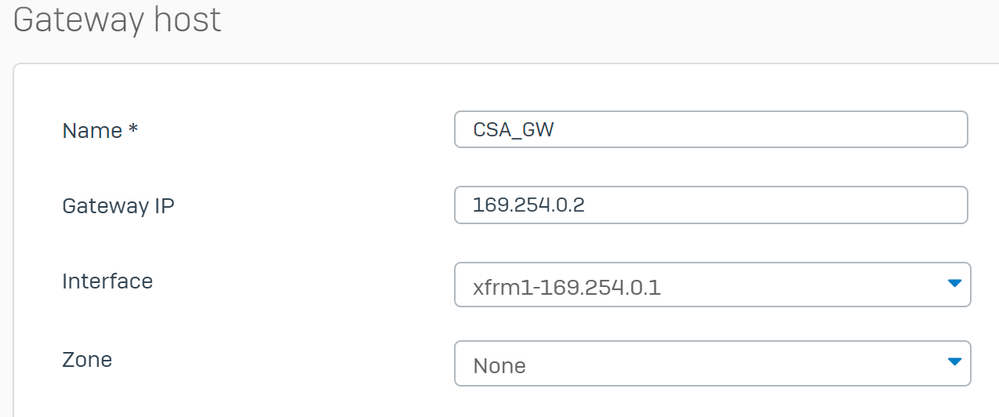

Configuration des passerelles

Configuration des passerellesAfin de configurer la passerelle pour l'interface virtuelle (xfrm)

- Naviguez jusqu'à

Routing > Gateways - Cliquer

Add

Sophos - Routage - Passerelles

Sophos - Routage - Passerelles

Sous Gateway host configure :

Name: nom faisant référence à l'interface virtuelle créée pour le VPNGateway IP: dans notre cas 169.254.0.2, il s'agit de l'adresse IP sous le réseau 169.254.0.1/30 que nous avons déjà attribuée à l'étape,Configure Tunnel InterfaceInterface: interface virtuelle VPNZone: Aucun (par défaut)

Sophos - Routage - Passerelles - Hôte de passerelle

Sophos - Routage - Passerelles - Hôte de passerelle

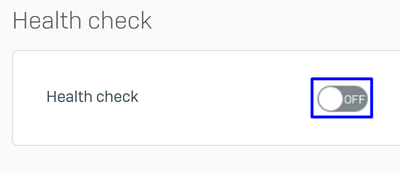

- Sous

Health check désactiver la vérification - Cliquer

Save

Sophos - Routage - Passerelles - Contrôle d'intégrité

Sophos - Routage - Passerelles - Contrôle d'intégrité

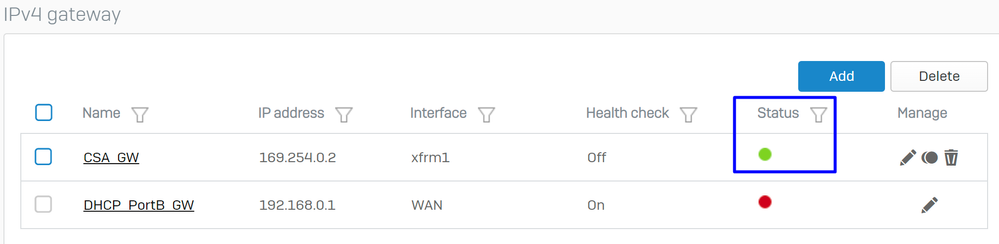

Vous pouvez observer l'état de la passerelle après avoir enregistré la configuration :

Sophos - Routage - Passerelles - État

Sophos - Routage - Passerelles - État

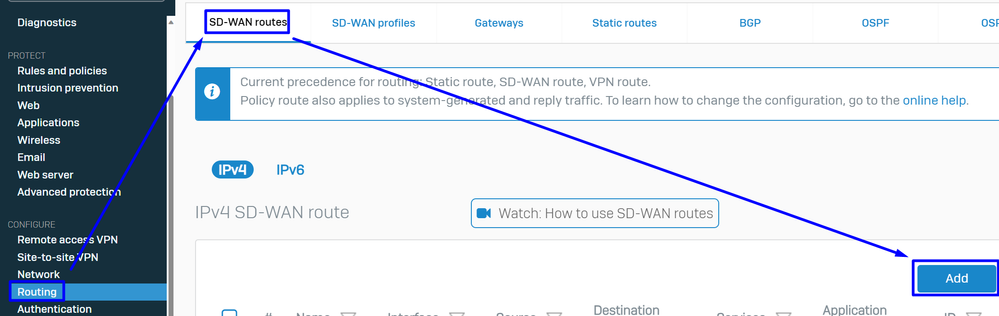

Configuration de la route SD-WAN

Configuration de la route SD-WANPour finaliser le processus de configuration, vous devez créer la route qui vous permet de transférer le trafic vers Secure Access.

Naviguez jusqu'à Routing > SD-WAN routes.

- Cliquez sur

Add

Sophos - Routes SD-Wan

Sophos - Routes SD-Wan

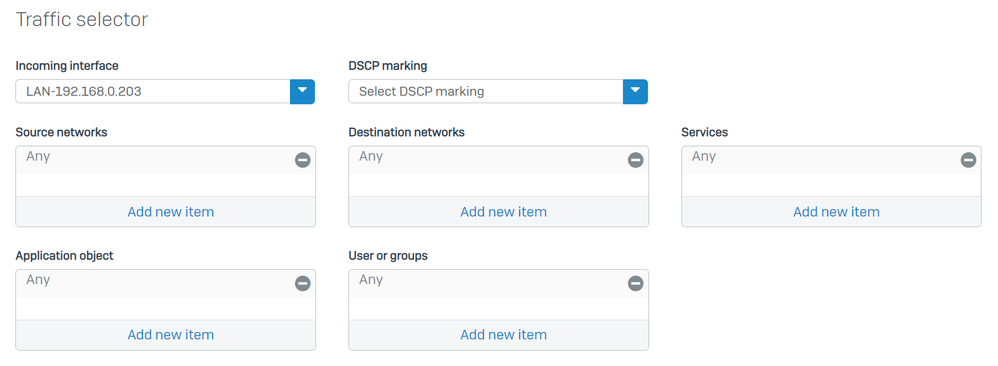

Sous Traffic Selector configure :

Incoming interface: sélectionnez l'interface à partir de laquelle vous souhaitez envoyer le trafic ou les utilisateurs qui accèdent à partir de RA-VPN, ZTNA ou Clientless-ZTNADSCP marking: rien pour cet exempleSource networks: sélectionnez l'adresse que vous souhaitez router via le tunnelDestination networks: Tout ou vous pouvez spécifier une destinationServices: Tout ou vous pouvez spécifier les servicesApplication object: une application si l'objet est configuréUser or groups: si vous souhaitez ajouter un groupe spécifique d'utilisateurs pour acheminer le trafic vers l'accès sécurisé

Sophos - Routes SD-Wan - Sélecteur de trafic

Sophos - Routes SD-Wan - Sélecteur de trafic

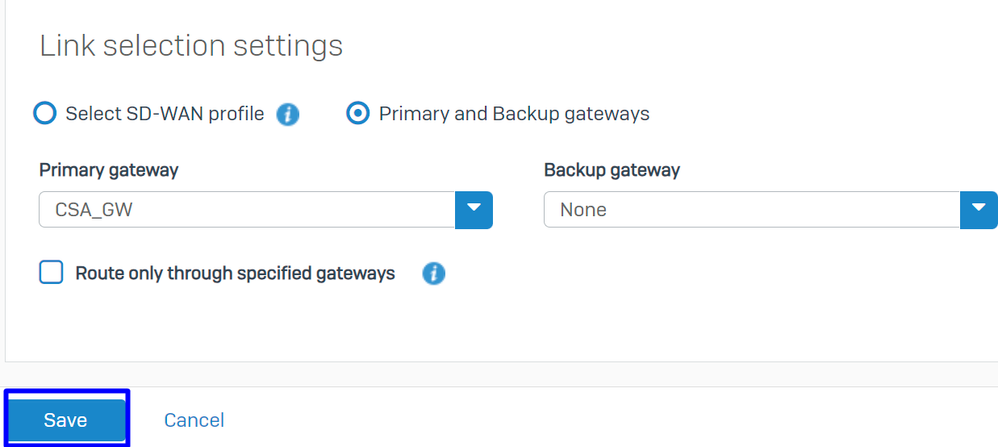

Sous Link selection settings configure the gateway :

Primary and Backup gateways: cochez l'optionPrimary gateway: sélectionnez la passerelle configurée à l'étape,Configure the Gateways- Cliquez sur

Save

Sophos - Routes SD-Wan - Sélecteur de trafic - Passerelles principale et de secours

Sophos - Routes SD-Wan - Sélecteur de trafic - Passerelles principale et de secours

Après avoir finalisé la configuration du pare-feu Sophos XG, vous pouvez passer à l'étape suivante : Configure Private App.

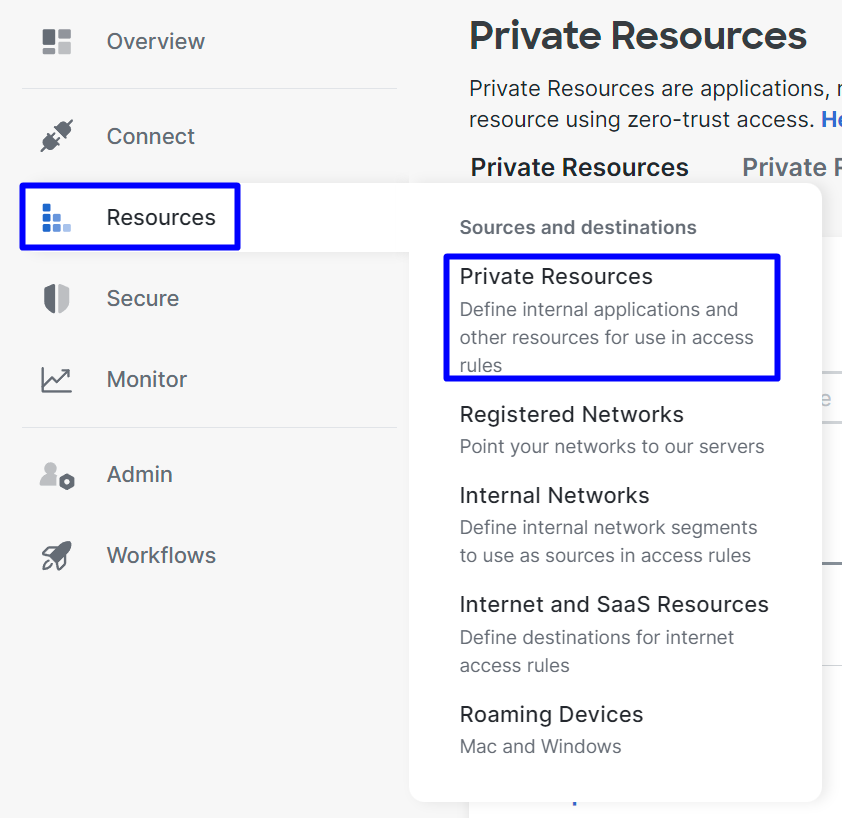

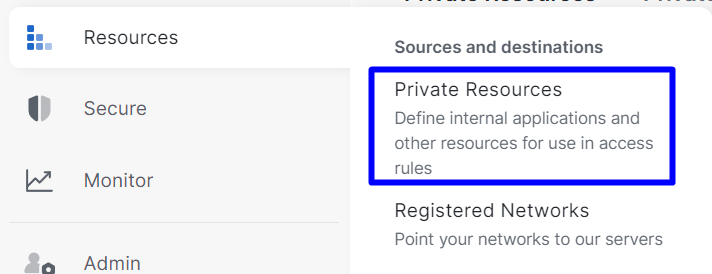

Configurer une application privée

Configurer une application privéeAfin de configurer l'accès à l'application privée, connectez-vous au portail Admin.

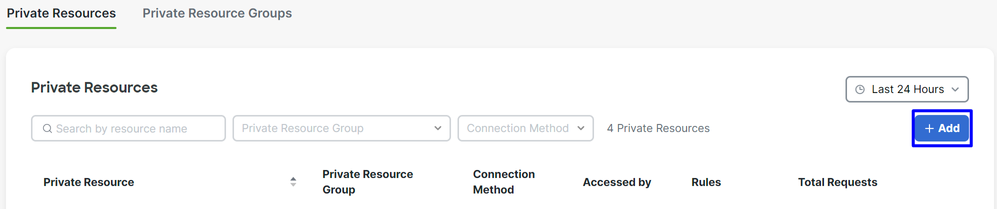

- Naviguez jusqu'à

Resources > Private Resources

Accès sécurisé - Ressources privées

Accès sécurisé - Ressources privées

- Cliquez sur

+ Add

Accès sécurisé - Ressources privées 2

Accès sécurisé - Ressources privées 2

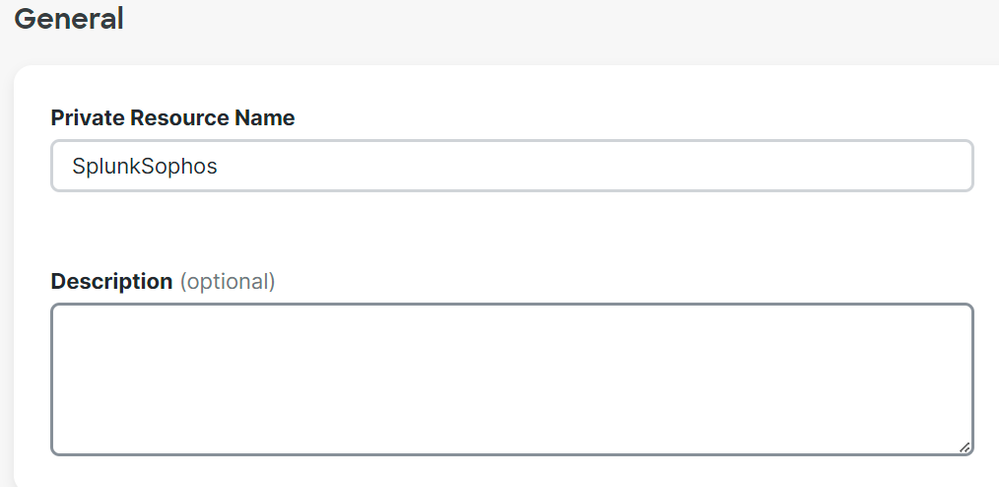

- Sous

General Configurer lePrivate Resource Name

Accès sécurisé - Ressources privées - Général

Accès sécurisé - Ressources privées - Général

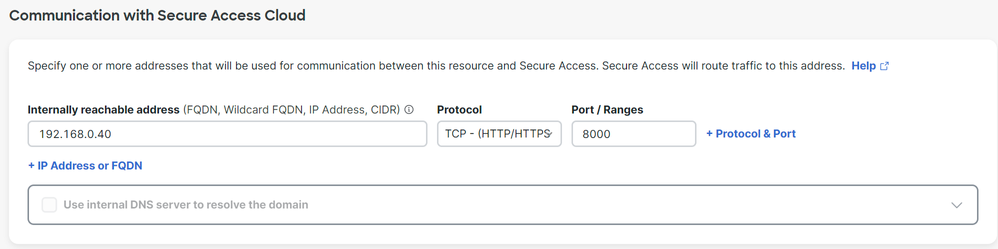

Sous Communication with Secure Access Cloud configure :

Internally reachable address (FQDN, Wildcard FQDN, IP Address, CIDR): sélectionnez la ressource à laquelle vous souhaitez accéder

Remarque : n'oubliez pas que l'adresse accessible en interne a été attribuée à l'étape Configure the Tunnel on Secure Access.

Protocol: sélectionnez le protocole utilisé pour accéder à cette ressourcePort / Ranges : sélectionnez les ports à activer pour accéder à l'application

Accès sécurisé - Ressources privées - Communications avec le cloud d'accès sécurisé

Accès sécurisé - Ressources privées - Communications avec le cloud d'accès sécurisé

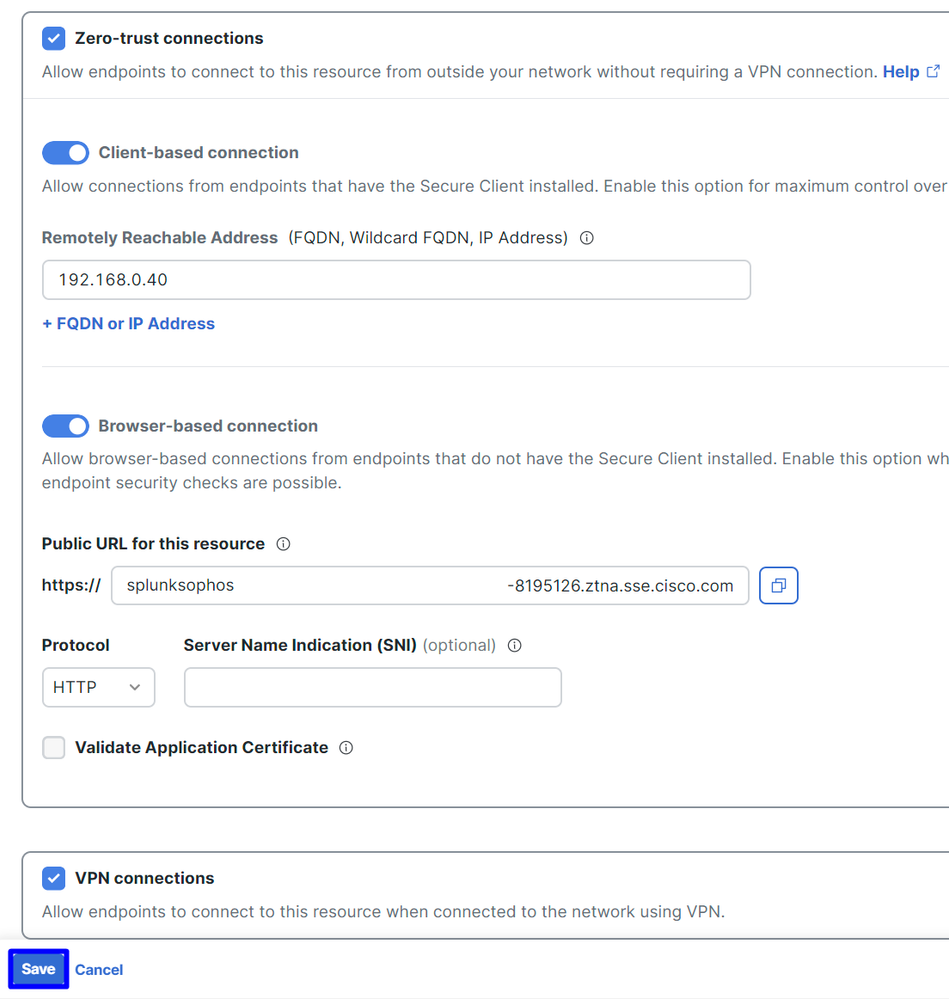

Dans Endpoint Connection Methods, vous configurez toutes les méthodes possibles pour accéder aux ressources privées via l'accès sécurisé et choisissez les méthodes que vous souhaitez utiliser pour votre environnement :

Zero-trust connections: cochez la case pour activer l'accès ZTNA.Client-based connection: Activer le bouton pour autoriser le ZTNA clientRemotely Reachable Address: configurez l'adresse IP de votre application privée

Browser-based connection: activez le bouton pour autoriser le ZTNA basé sur le navigateurPublic URL for this resource: ajoutez un nom à utiliser en association avec le domaine ztna.sse.cisco.comProtocol: sélectionnez HTTP ou HTTPS comme protocole d'accès via le navigateur

VPN connections: cochez la case pour activer l'accès RA-VPN.

- Cliquer

Save

Accès sécurisé - Ressources privées - Communications avec accès sécurisé Cloud 2

Accès sécurisé - Ressources privées - Communications avec accès sécurisé Cloud 2

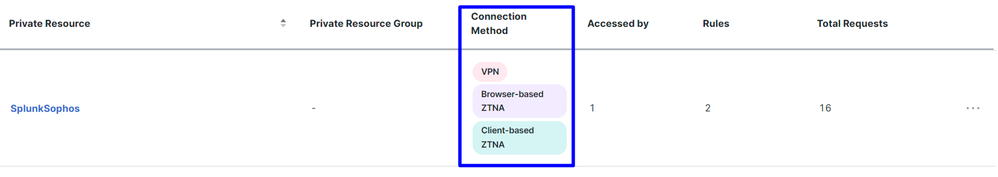

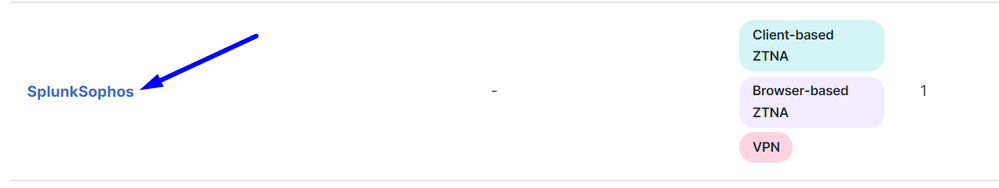

Une fois la configuration terminée, voici le résultat :

Accès sécurisé : ressources privées configurées

Accès sécurisé : ressources privées configurées

Vous pouvez maintenant passer à l'étape Configure the Access Policy.

Configurer la stratégie d'accès

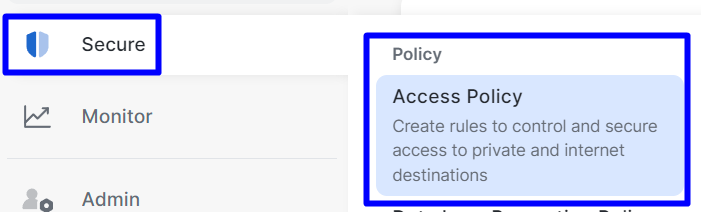

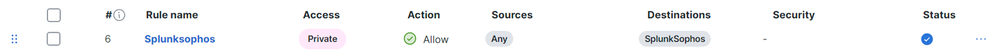

Configurer la stratégie d'accèsPour configurer la stratégie d'accès, accédez à Secure > Access Policy.

Accès sécurisé - Politique d'accès

Accès sécurisé - Politique d'accès

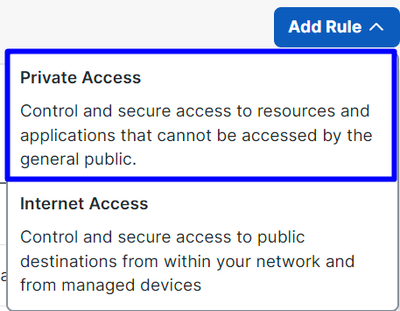

- Cliquer

Add Rule > Private Access

Accès sécurisé - Politique d'accès - Accès privé

Accès sécurisé - Politique d'accès - Accès privé

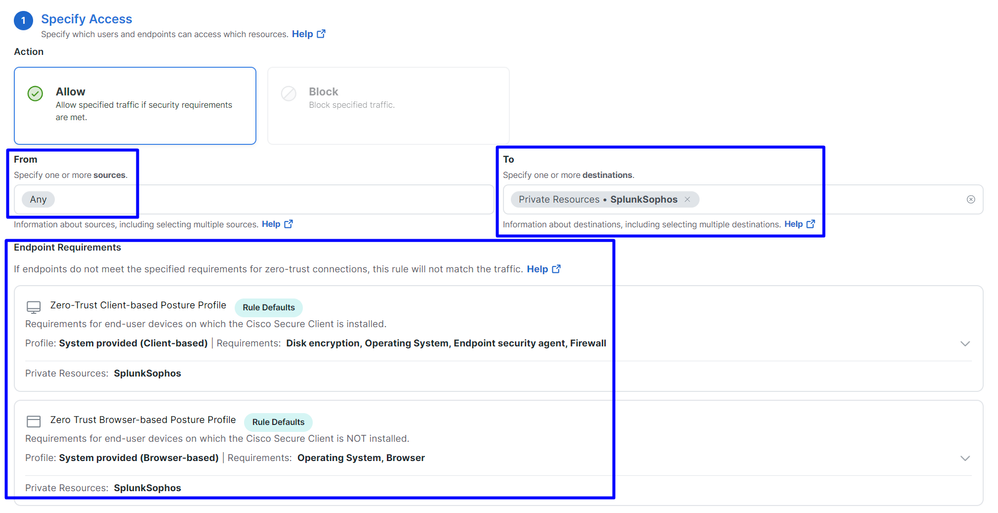

Configurez les options suivantes pour fournir un accès via plusieurs méthodes d'authentification :

1. Specify Access

Action:AllowRule name: spécifiez un nom pour votre règle d'accèsFrom: utilisateurs auxquels vous accordez l'accèsTo: application à laquelle vous souhaitez autoriser l'accèsEndpoint Requirements: (par défaut)

- Cliquer

Next

Accès sécurisé - Stratégie d'accès - Spécifier l'accès

Accès sécurisé - Stratégie d'accès - Spécifier l'accès

Remarque : pour l'étape 2. Configure Security si nécessaire, mais dans ce cas, vous n'avez pas activé le Intrusion Prevention (IPS), ou Tenant Control Profile.

- Cliquez sur

Save, et vous avez :

Accès sécurisé : stratégie d'accès configurée

Accès sécurisé : stratégie d'accès configurée

Ensuite, vous pouvez passer à l'étape Verify.

Vérifier

VérifierAfin de vérifier l'accès, vous devez avoir installé l'agent de Cisco Secure Client que vous pouvez télécharger à partir de Téléchargement de logiciel - Cisco Secure Client.

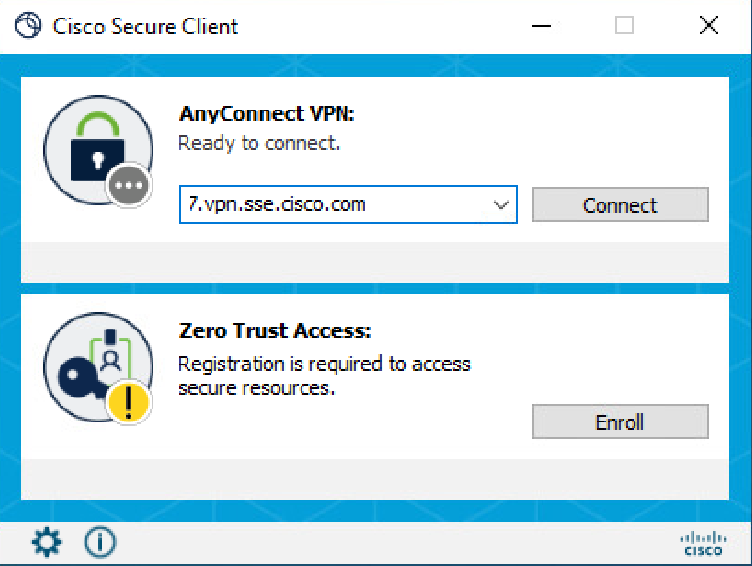

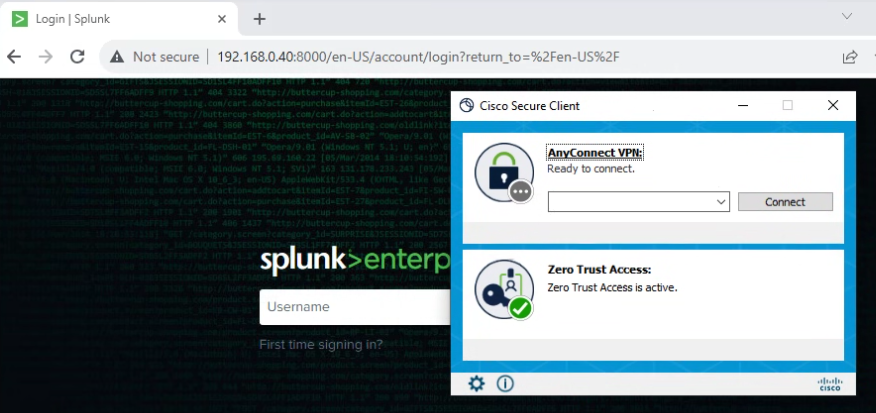

RA-VPN

RA-VPNConnectez-vous via Cisco Secure Client Agent-VPN.

Client sécurisé - VPN

Client sécurisé - VPN

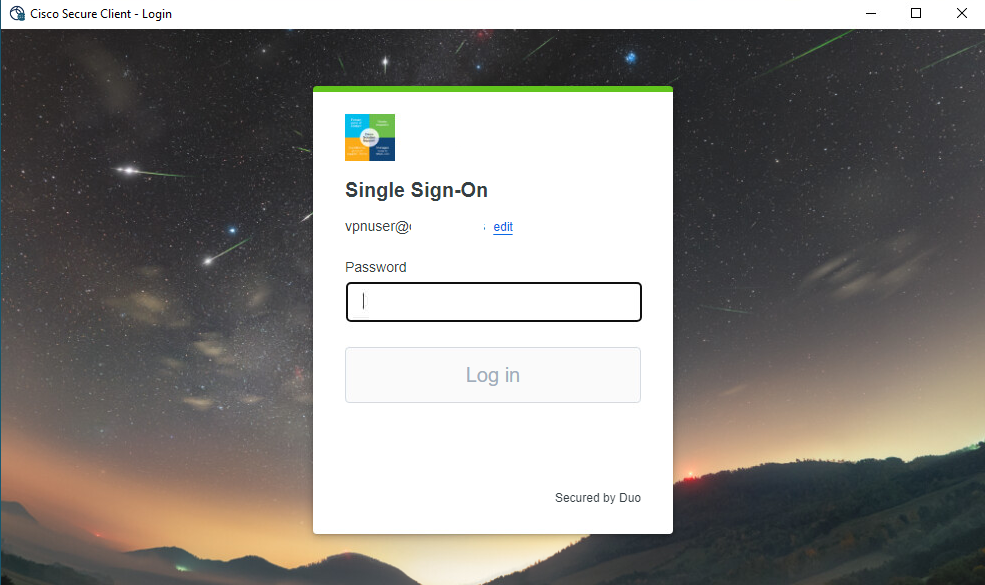

- Authentification via votre fournisseur SSO

Accès sécurisé - VPN - SSO

Accès sécurisé - VPN - SSO

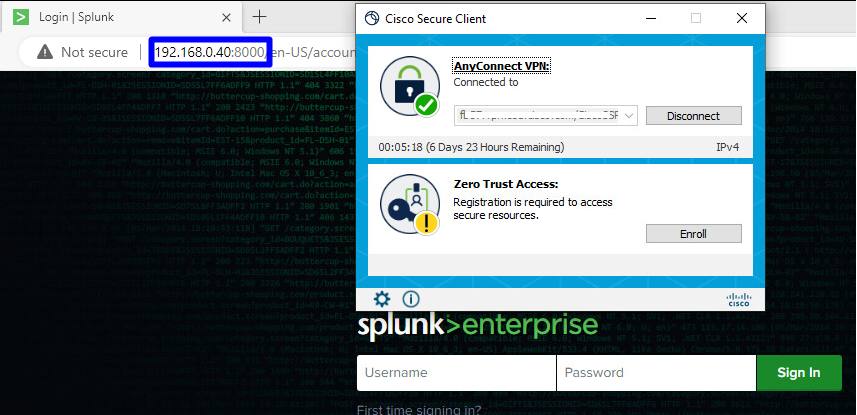

- Une fois que vous êtes authentifié, accédez à la ressource :

Accès sécurisé - VPN - Authentifié

Accès sécurisé - VPN - Authentifié

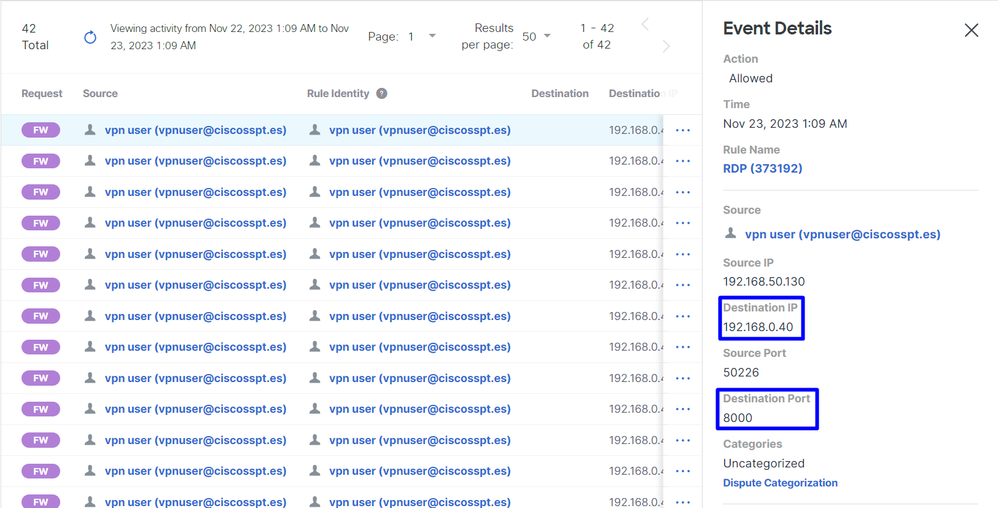

Naviguez jusqu’à l’adresse :Monitor > Activity Search

Accès sécurisé - Recherche d'activité - RA-VPN

Accès sécurisé - Recherche d'activité - RA-VPN

Vous pouvez voir que l'utilisateur a été autorisé à s'authentifier via RA-VPN.

ZTNA client-Base

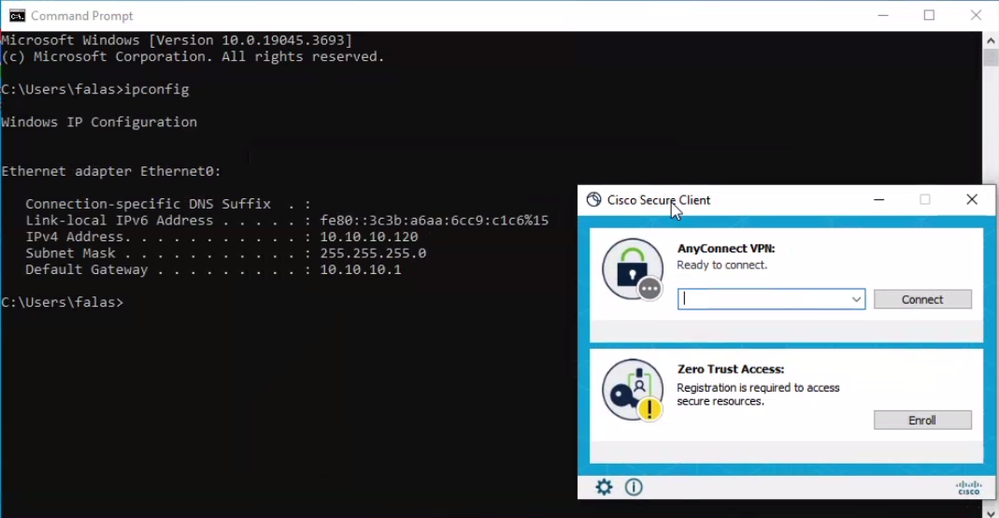

ZTNA client-BaseConnexion via Cisco Secure Client Agent - ZTNA.

Client sécurisé - ZTNA

Client sécurisé - ZTNA

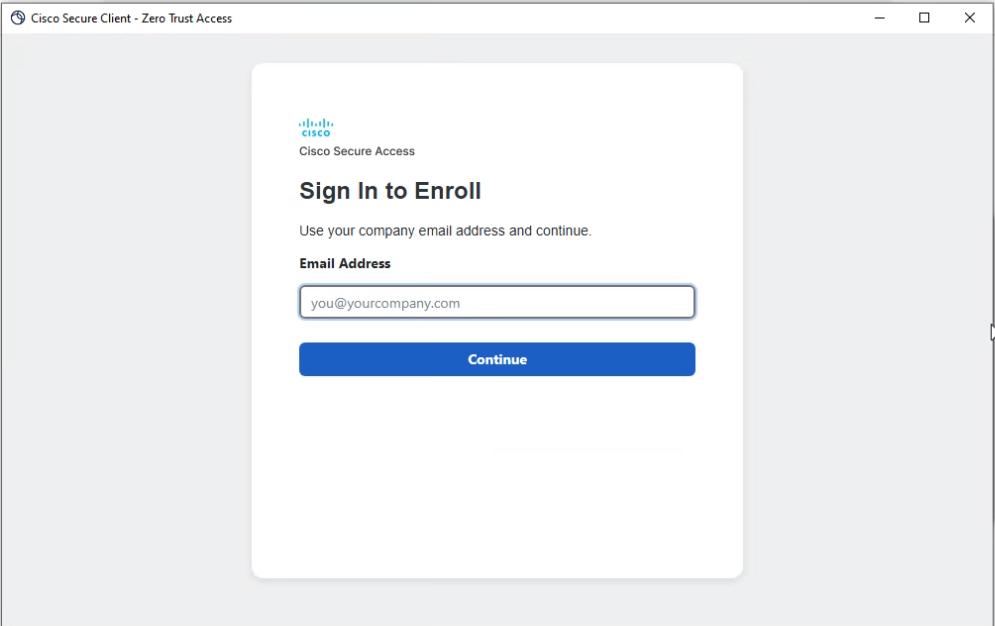

- Inscrivez-vous avec votre nom d'utilisateur.

Client sécurisé - ZTNA - Inscription

Client sécurisé - ZTNA - Inscription

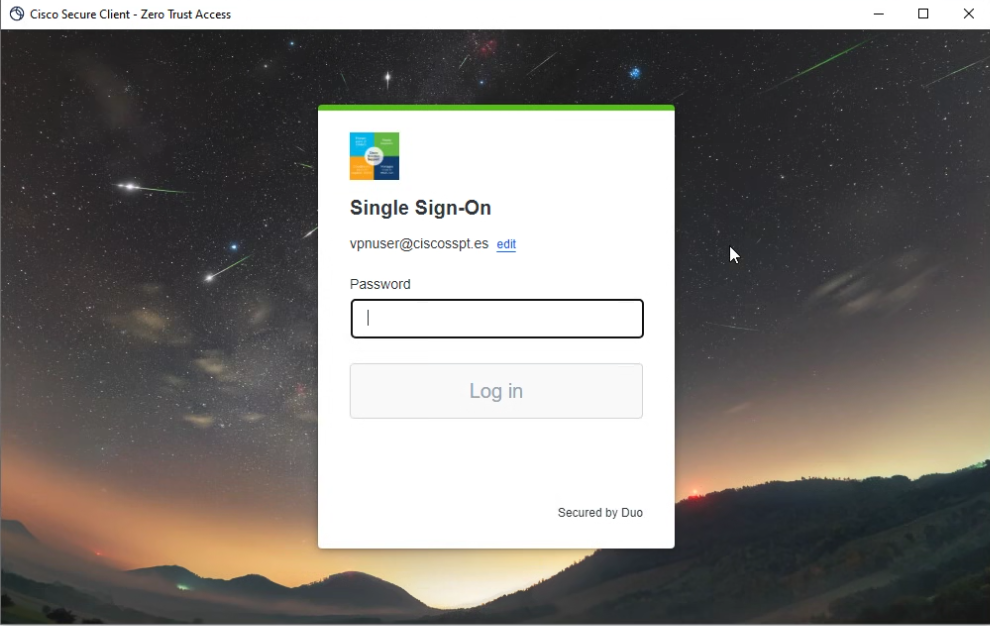

- Authentification dans votre fournisseur SSO

Client sécurisé - ZTNA - Connexion SSO

Client sécurisé - ZTNA - Connexion SSO

- Une fois que vous êtes authentifié, accédez à la ressource :

Accès sécurisé - ZTNA - Connecté

Accès sécurisé - ZTNA - Connecté

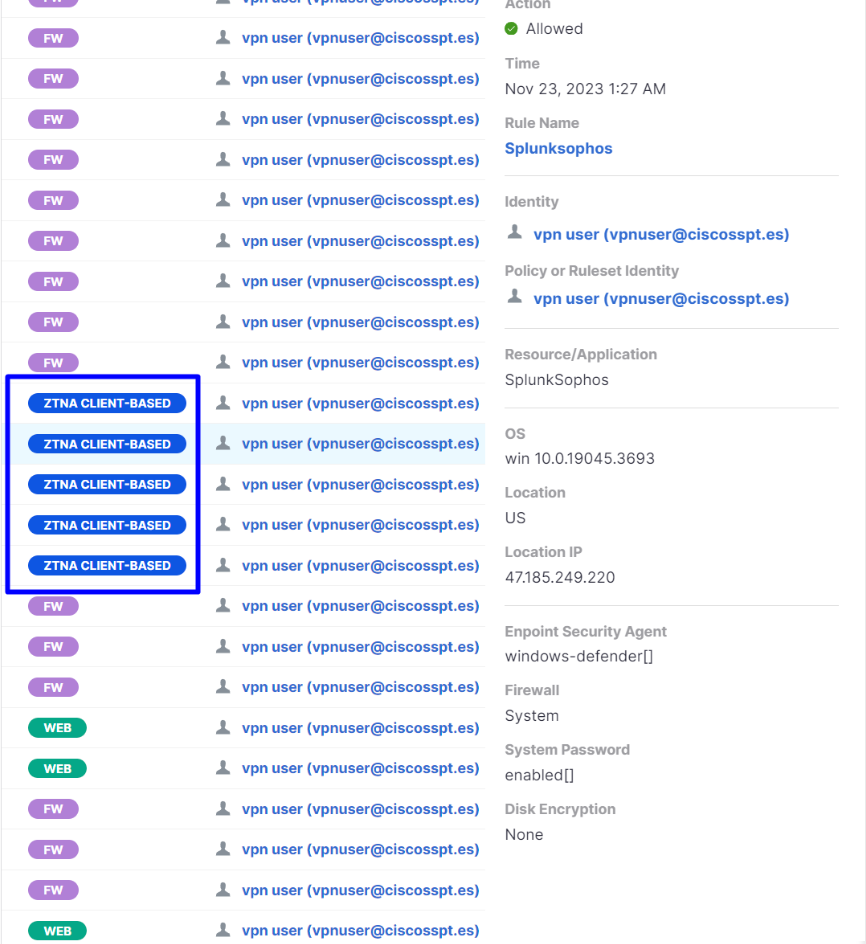

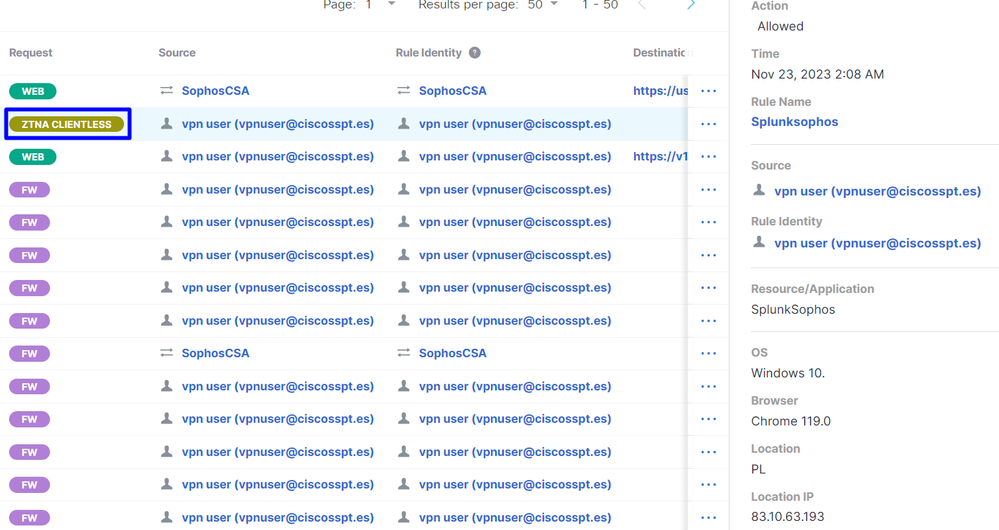

Naviguez jusqu’à l’adresse :Monitor > Activity Search

Accès sécurisé - Recherche d'activité - Basé sur le client ZTNA

Accès sécurisé - Recherche d'activité - Basé sur le client ZTNA

Vous pouvez voir que l'utilisateur a été autorisé à s'authentifier via ZTNA basé sur le client.

ZTNA basé sur un navigateur

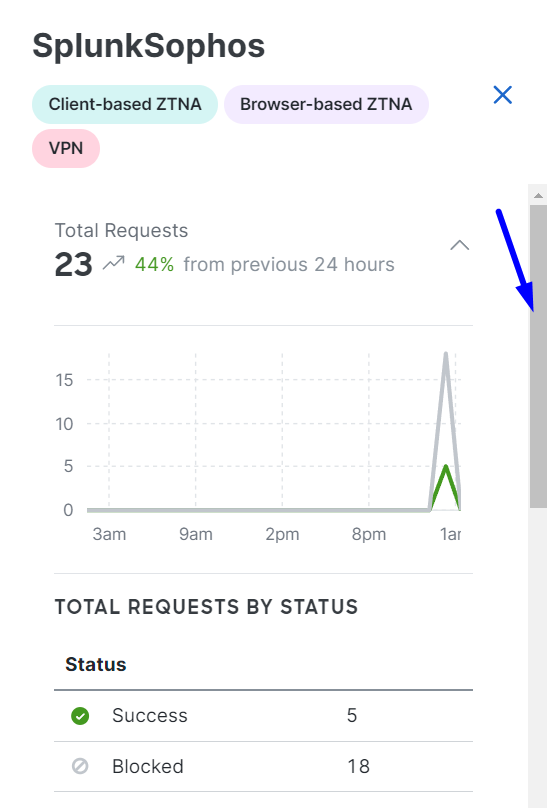

ZTNA basé sur un navigateurPour obtenir l'URL, vous devez accéder à Resources > Private Resources.

Accès sécurisé - Ressource privée

Accès sécurisé - Ressource privée

- Cliquez sur votre politique

Accès sécurisé - Ressource privée - SplunkSophos

Accès sécurisé - Ressource privée - SplunkSophos

- Faites défiler vers le bas

Accès sécurisé - Ressource privée - Défilement vers le bas

Accès sécurisé - Ressource privée - Défilement vers le bas

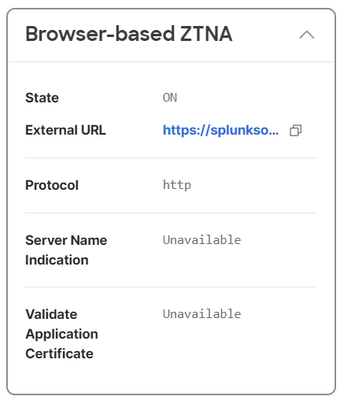

- Vous trouverez ZTNA basé sur navigateur

Accès sécurisé - Ressource privée - URL ZTNA basée sur un navigateur

Accès sécurisé - Ressource privée - URL ZTNA basée sur un navigateur

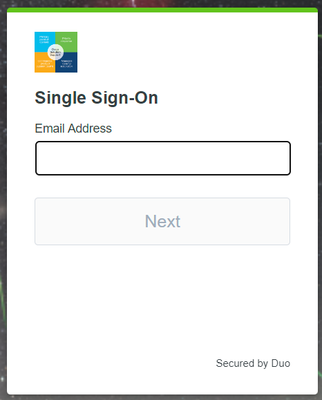

- Copiez l'URL, placez-la sur le navigateur et appuyez sur Entrée, il vous redirige vers l'SSO

ZTNA basé sur un navigateur

ZTNA basé sur un navigateur

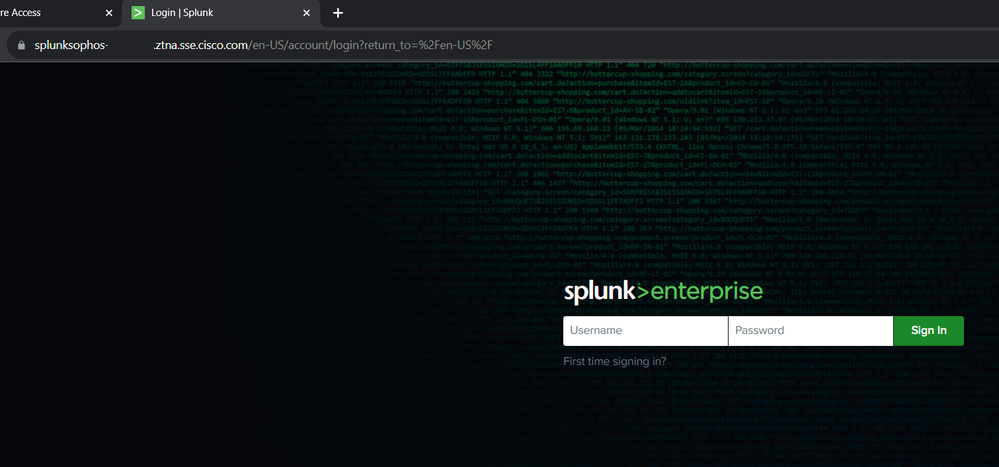

- Après vous être connecté, vous accédez à votre périphérique via ZTNA basé sur un navigateur

Basé sur un navigateur - ZTNA - Connecté

Basé sur un navigateur - ZTNA - Connecté

- Naviguez jusqu’à l’adresse :

Monitor > Activity Search

Accès sécurisé - Recherche d'activité - Basé sur un navigateur ZTNA

Accès sécurisé - Recherche d'activité - Basé sur un navigateur ZTNA

Vous pouvez voir que l'utilisateur a été autorisé à s'authentifier via ZTNA basé sur un navigateur.

Informations connexes

Informations connexes Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

28-Nov-2023 |

Première publication |

Contribution d’experts de Cisco

- Jairo MorenoTAC

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires