Configuration et déploiement du profil NAM du client sécurisé via ISE 3.3 sous Windows

Options de téléchargement

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit comment déployer le profil Cisco Secure Client Network Access Manager (NAM) via Identity Services Engine (ISE).

Informations générales

L'authentification EAP-FAST se déroule en deux phases. Dans la première phase, EAP-FAST utilise une connexion TLS pour fournir et authentifier les échanges de clés à l'aide d'objets Type-Length-Values (TLV) afin d'établir un tunnel protégé. Ces objets TLV sont utilisés pour transmettre des données liées à l'authentification entre le client et le serveur. Une fois le tunnel établi, la deuxième phase commence avec le client et le noeud ISE qui engagent d'autres conversations pour établir les politiques d'authentification et d'autorisation requises.

Le profil de configuration NAM est configuré pour utiliser EAP-FAST comme méthode d'authentification et est disponible pour les réseaux définis par l'administrateur.

En outre, les types de connexion des ordinateurs et des utilisateurs peuvent être configurés dans le profil de configuration NAM.

Le périphérique Windows d'entreprise obtient un accès complet à l'entreprise en utilisant le NAM avec contrôle de position.

Le périphérique Windows personnel accède à un réseau restreint à l'aide de la même configuration NAM.

Ce document fournit des instructions pour déployer le profil Cisco Secure Client Network Access Manager (NAM) via le portail Posture Identity Services Engine (ISE) à l'aide du déploiement Web, ainsi que la vérification de la conformité de la position.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Identity Services Engine (ISE)

- AnyConnect NAM et Éditeur de profil

- Politique de posture

- Configuration de Cisco Catalyst pour les services 802.1x

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Cisco ISE, versions 3.3 et ultérieures

- Windows 10 avec Cisco Secure Mobility Client 5.1.4.74 et versions ultérieures

- Commutateur Cisco Catalyst 9200 avec logiciel Cisco IOS® XE 17.6.5 et versions ultérieures

- Active Directory 2016

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Configuration

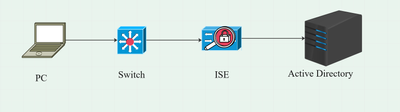

Diagramme du réseau

Flux de données

Lorsqu'un PC se connecte au réseau, l'ISE fournit la stratégie d'autorisation pour la redirection vers le Portail Posture.

Le trafic http sur le PC est redirigé vers la page de mise en service du client ISE, où l'application NSA est téléchargée à partir d'ISE.

La NSA installe ensuite les modules d'agent Secure Client sur le PC.

Une fois l'installation de l'agent terminée, l'agent télécharge les profils Posture et NAM configurés sur ISE.

L'installation du module NAM déclenche un redémarrage sur l'ordinateur.

Après le redémarrage, le module NAM effectue l'authentification EAP-FAST en fonction du profil NAM.

L'analyse de position est ensuite déclenchée et la conformité est vérifiée en fonction de la stratégie de position ISE.

Configurer le commutateur

Configurez le commutateur d'accès pour l'authentification et la redirection dot1x.

| aaa new-model aaa authentication dot1x default group radius aaa session-id common dot1x system-auth-control |

Configurez la liste de contrôle d'accès de redirection pour que l'utilisateur soit redirigé vers ISE Client Provisioning Portal.

| ip access-list extended redirect-acl |

Activez le suivi des périphériques et la redirection http sur le commutateur.

| stratégie de suivi des périphériques <nom de la stratégie de suivi des périphériques> ip http server |

Télécharger le package client sécurisé

Téléchargez manuellement les fichiers de déploiement Web de l'Éditeur de profil, des fenêtres Secure Client et du Module de conformité depuis software.cisco.com

Dans la barre de recherche du nom du produit, tapez Secure Client 5.

Téléchargements Accueil > Sécurité > Sécurité des terminaux > Client sécurisé (y compris AnyConnect) > Client sécurisé 5 > Logiciel client VPN AnyConnect

- cisco-secure-client-win-5.1.4.74-webdeploy-k9.pkg

- cisco-secure-client-win-4.3.4164.8192-isecompliance-webdeploy-k9.pkg

- tools-cisco-secure-client-win-5.1.4.74-profileeditor-k9.msi

Configuration ISE

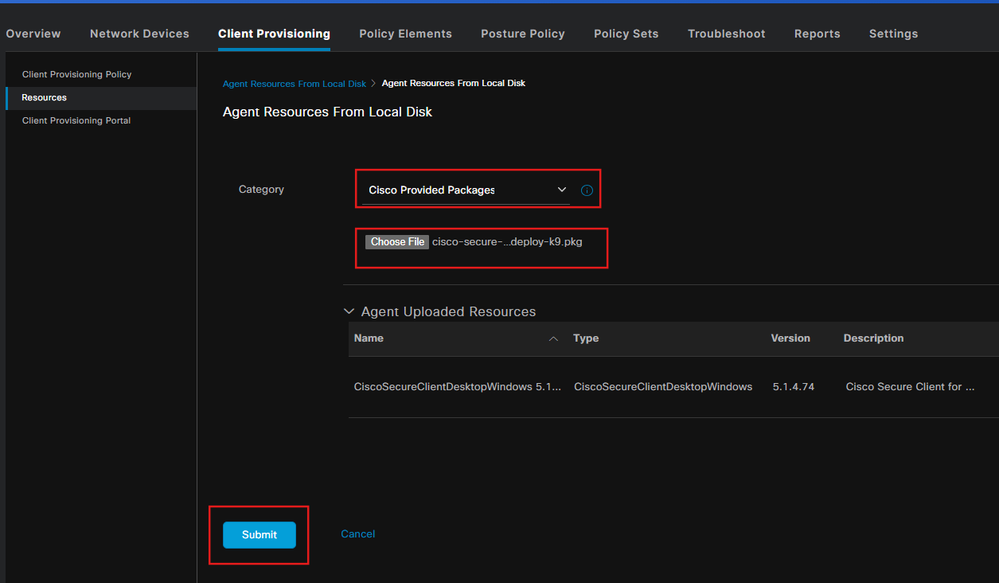

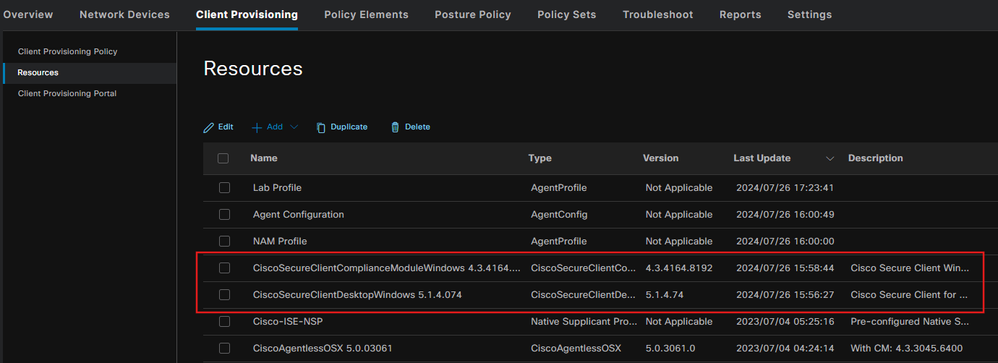

Étape 1. Télécharger le package sur ISE

Pour télécharger les packages de déploiement Web Secure Client and Compliance Module sur ISE, accédez à Workcenter > Posture > Client Provisioning > Resources > Add > Agent Resources from Local Disk.

Étape 2. Créer un profil NAM à partir de l'outil Éditeur de profil

Pour plus d'informations sur la façon de configurer un profil NAM, référez-vous à ce guide Configure Secure Client NAM Profile .

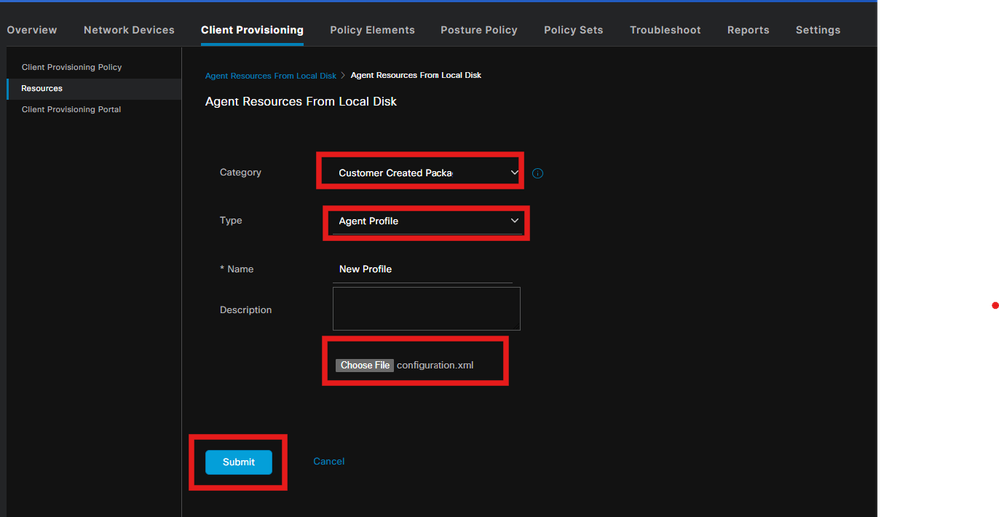

Étape 3. Télécharger le profil NAM sur ISE

Pour télécharger le profil NAM « Configuration.xml » sur ISE en tant que profil d'agent, accédez à Client Provisioning > Resources > Agent Resources From Local Disk.

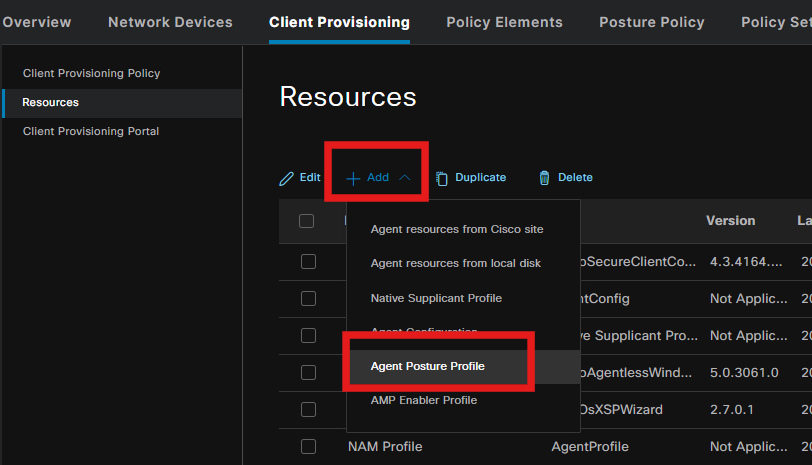

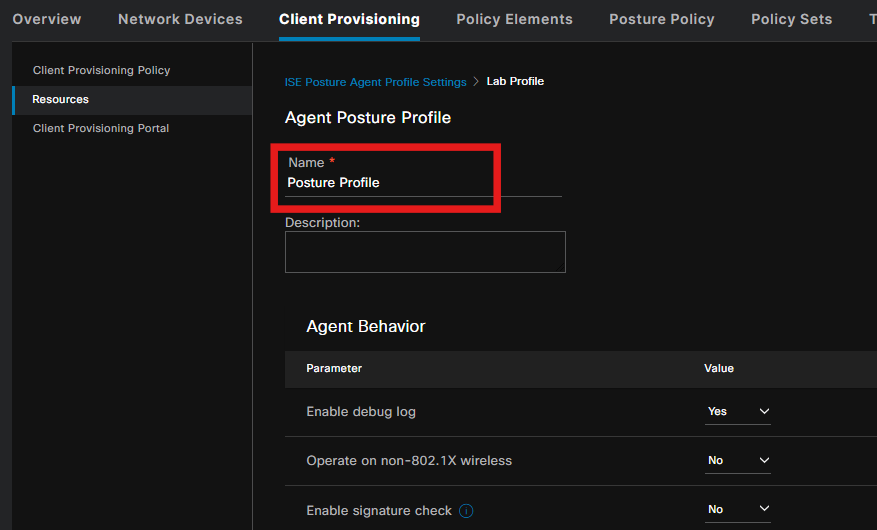

Étape 4. Créer un profil de posture

Dans la section Protocole de posture, n'oubliez pas d'ajouter * afin de permettre à l'agent de se connecter à tous les serveurs.

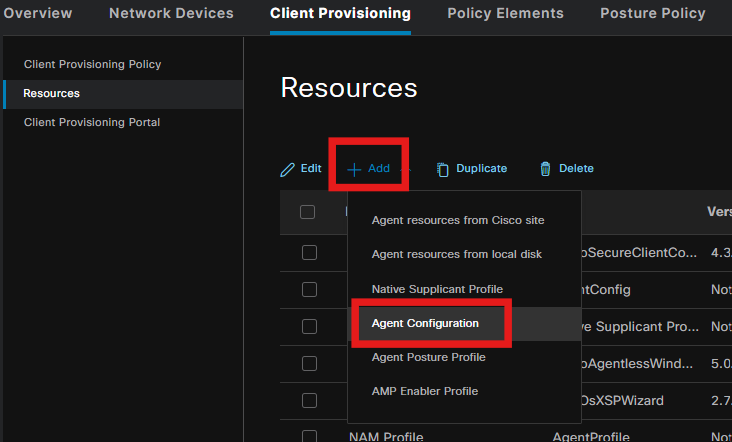

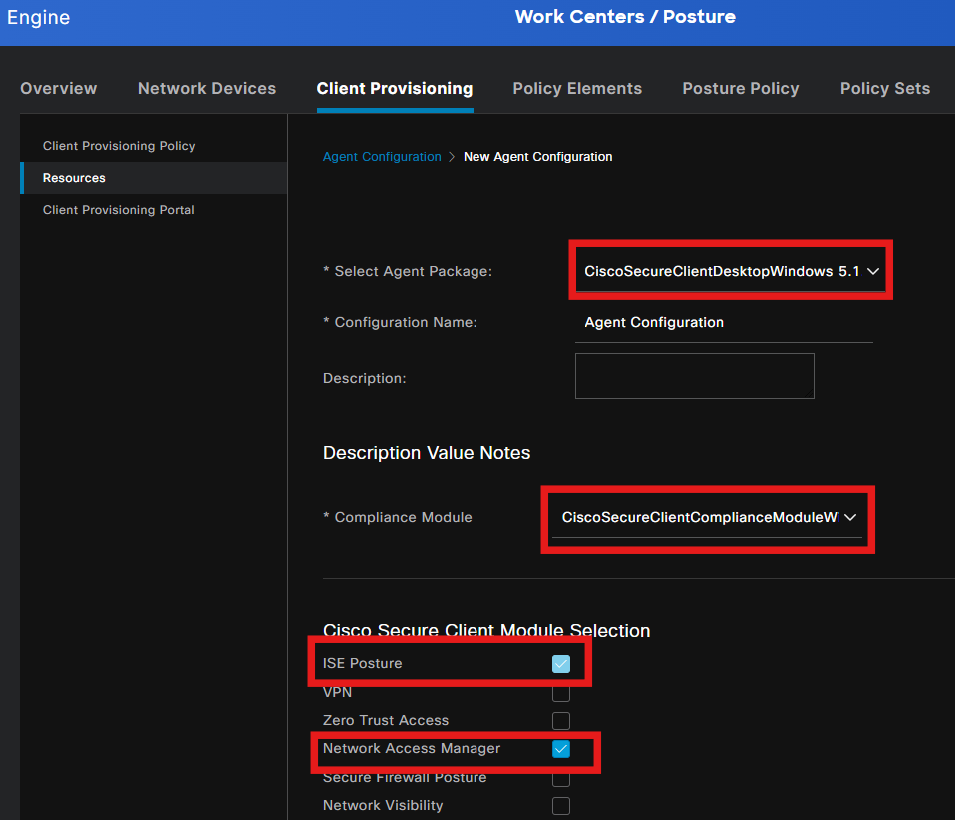

Étape 5. Créer une configuration d'agent

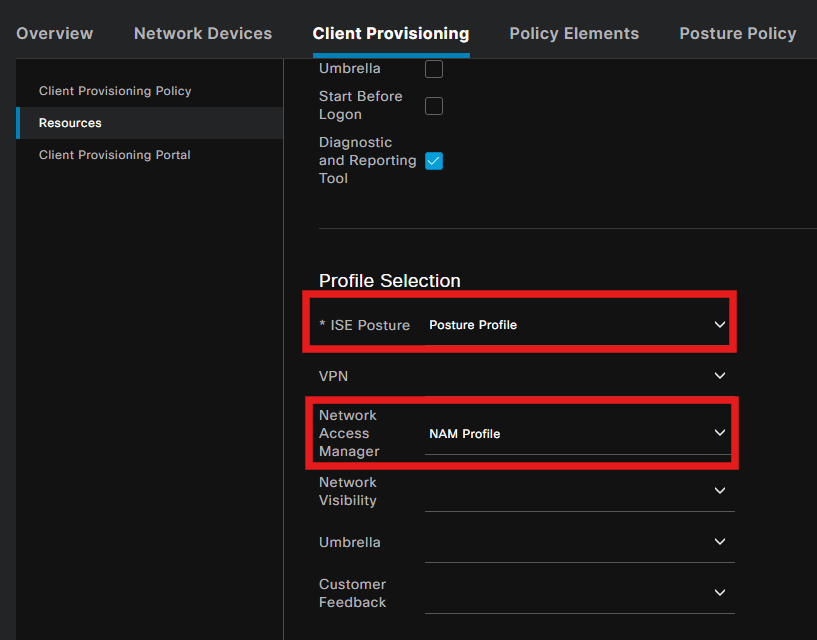

Sélectionnez le package client sécurisé et module de conformité téléchargé et, sous Module selection, sélectionnez les modules ISE Posture, NAM et DART

Sous Profile select, choisissez la Posture et le profil NAM, puis cliquez sur Submit.

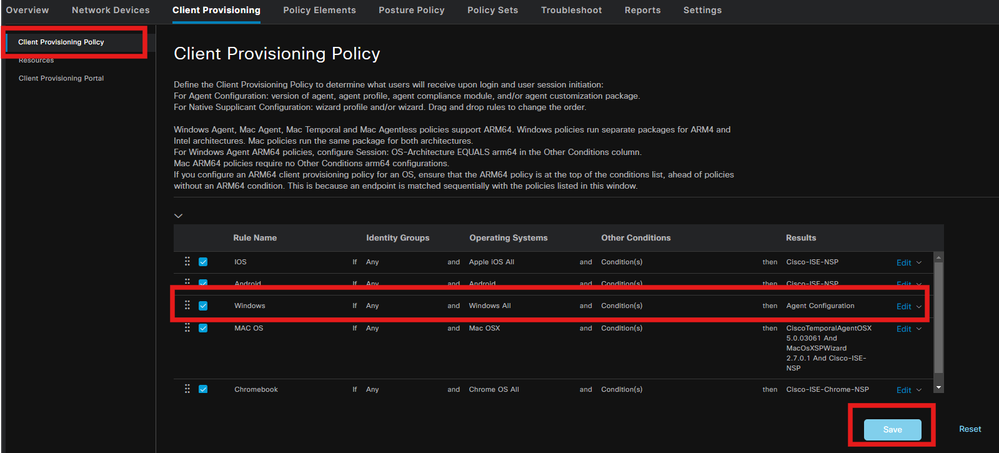

Étape 6. Politique de provisionnement client

Créez une stratégie d'approvisionnement de client pour le système d'exploitation Windows et sélectionnez la configuration de l'agent créée à l'étape précédente.

Étape 7. Politique de posture

Pour plus d'informations sur la façon de créer la politique de posture et les conditions, référez-vous à ce guide Guide de déploiement prescriptif de posture ISE .

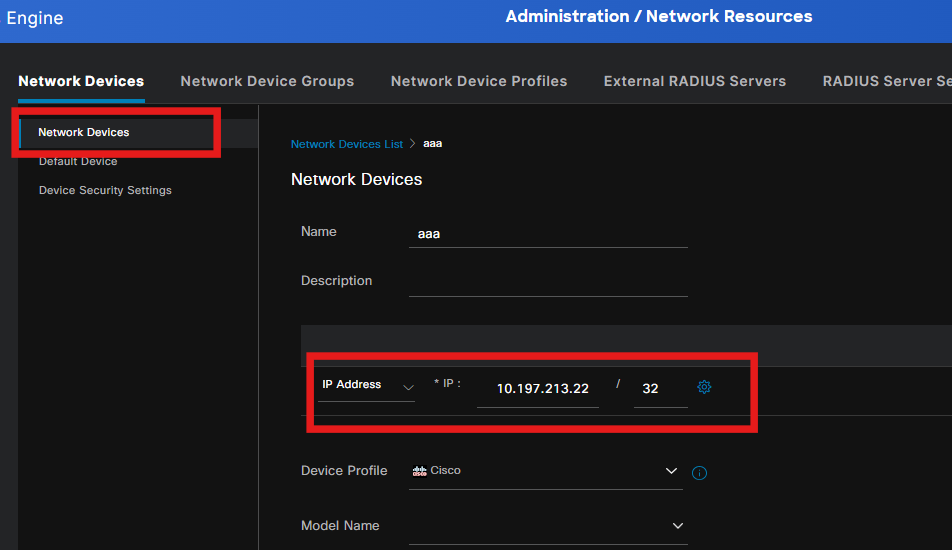

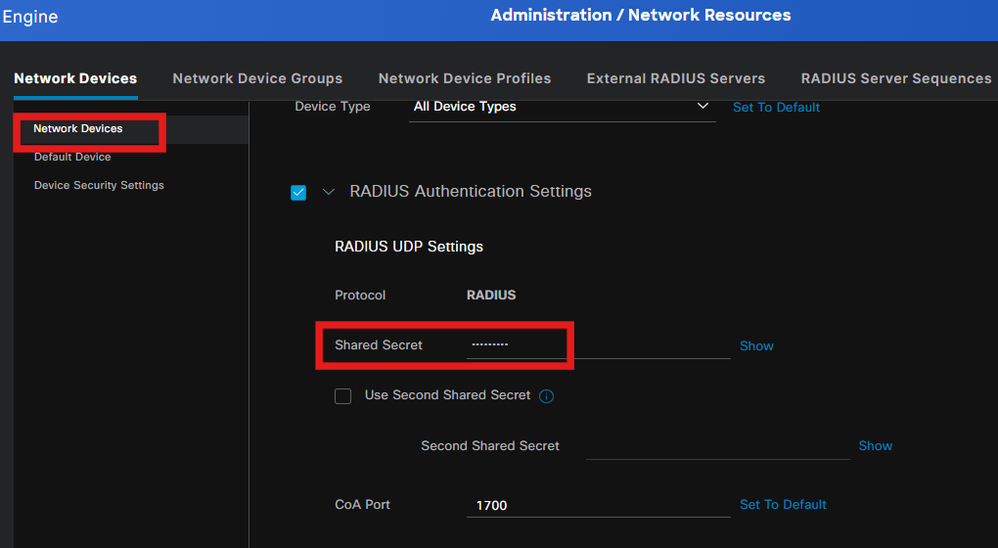

Étape 8. Ajouter un périphérique réseau

Pour ajouter l'adresse IP du commutateur et la clé secrète partagée radius, accédez à Administration > Network Resources.

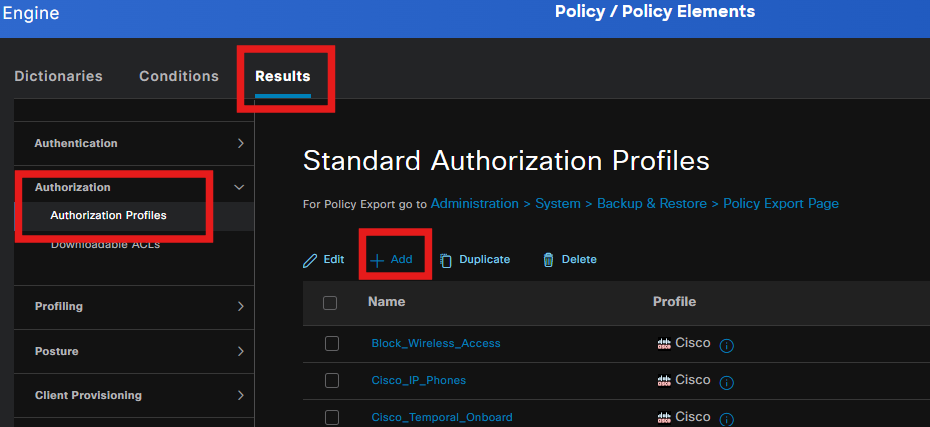

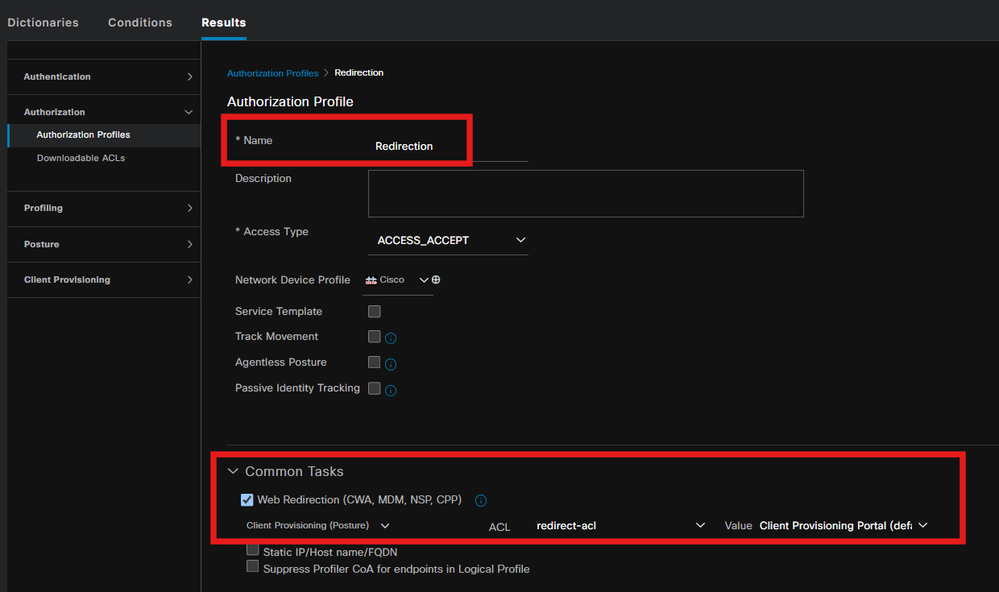

Étape 9. Profil d'autorisation

Pour créer un profil de redirection de position, accédez à Stratégie > Éléments de stratégie > Résultats.

Sous tâche de commande, sélectionnez le client Provisioning Portal avec ACL de redirection.

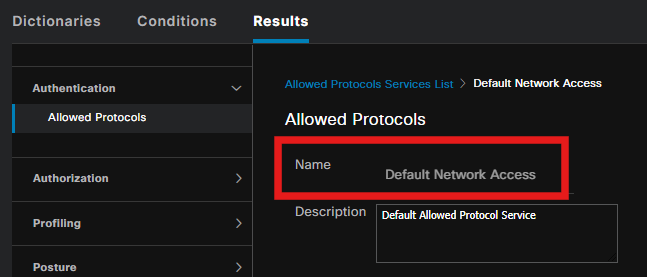

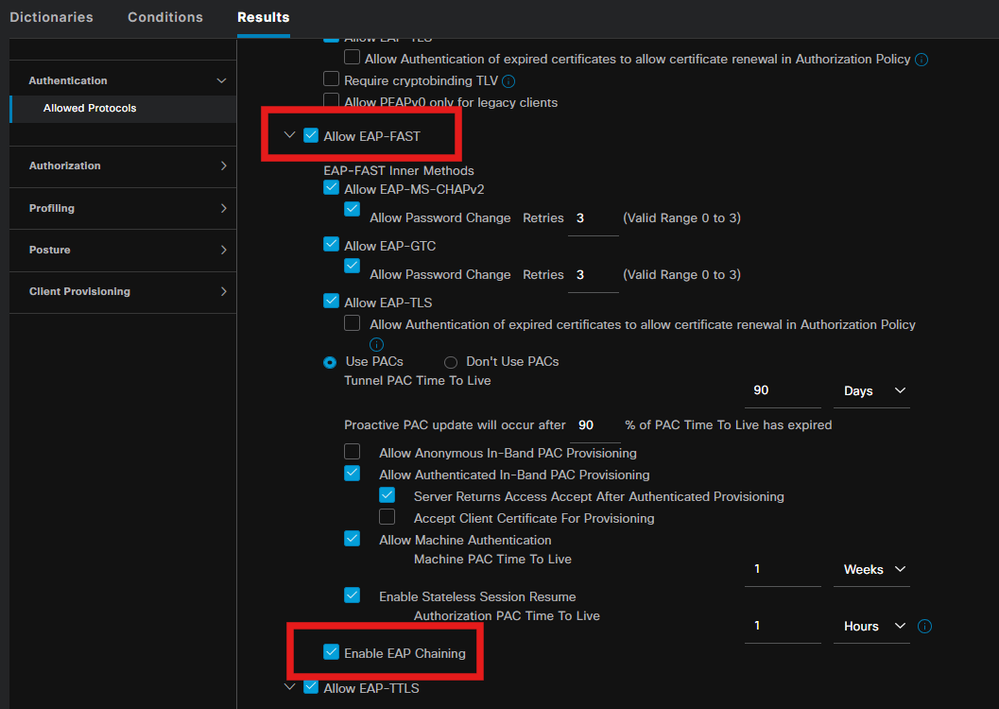

Étape 10. Protocoles autorisés

Accédez à Policy > Policy elements > Results > Authentication > Allowed Protocols, sélectionnez les paramètres de chaînage EAP,

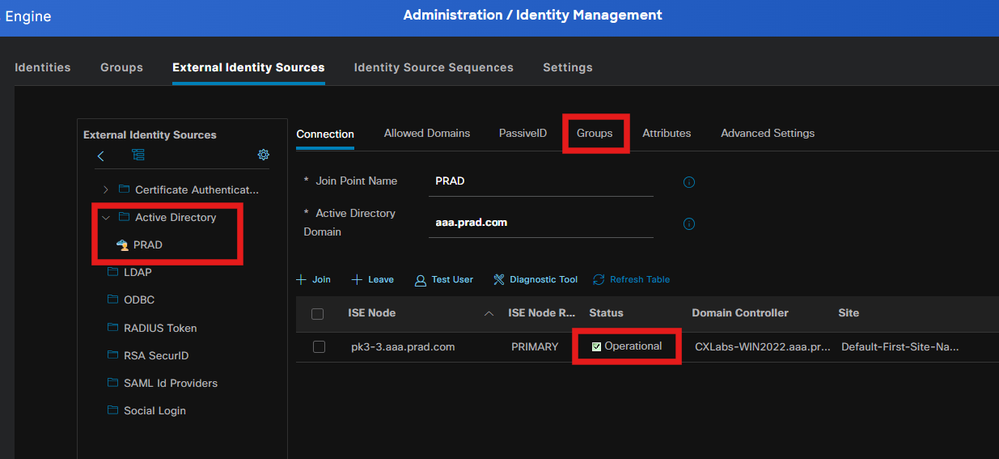

Étape 11. Active Directory

Valider ISE est joint au domaine Active Directory et les groupes de domaines sont sélectionnés si nécessaire pour les conditions d'autorisation.

Administration > Gestion des identités > Sources d'identités externes > Active Directory

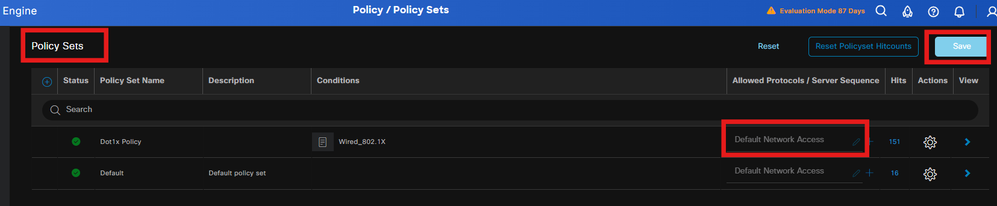

Étape 12. Ensembles de stratégies

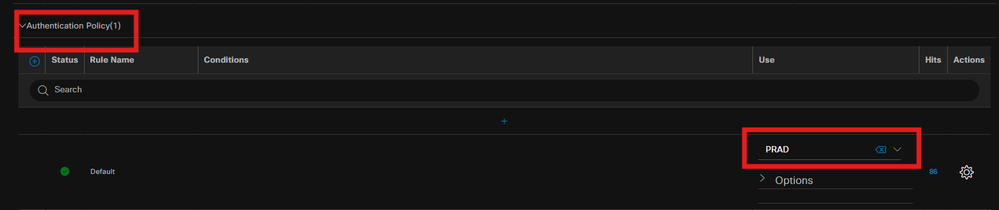

Créez un ensemble de stratégies sur ISE pour authentifier la requête dot1x. Rendez-vous à Policy > Policy Sets (Politique > Ensembles de politiques).

Sélectionnez Active Directory comme source d'identité pour la stratégie d'authentification.

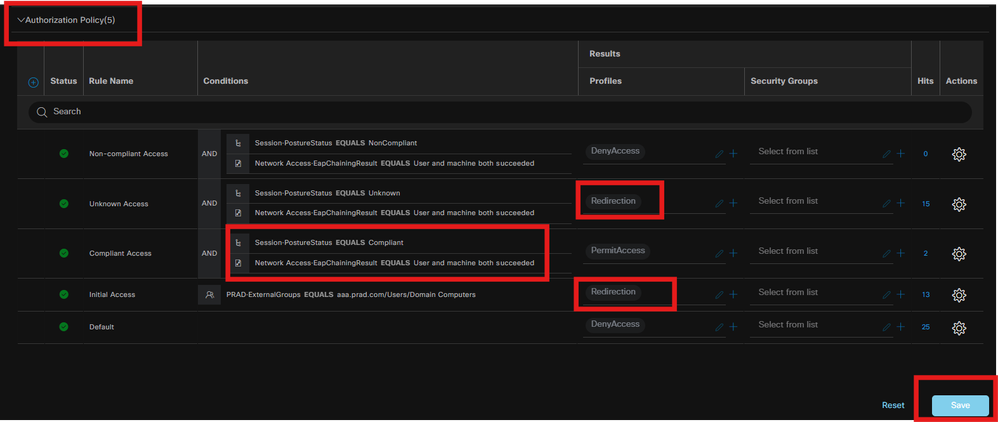

Configurez différentes règles d'autorisation en fonction de l'état de position inconnu, non conforme et conforme.

Dans ce cas d'utilisation.

- Accès initial : redirection vers le portail d'approvisionnement du client ISE pour installer l'agent client sécurisé et le profil NAM

- Accès inconnu : accès au portail d'approvisionnement client pour la détection de posture basée sur la redirection

- Accès conforme : accès complet au réseau

- Non conforme : Refuser l'accès

Vérifier

Étape 1. Téléchargez et installez le module Secure Client Posture/NAM depuis ISE

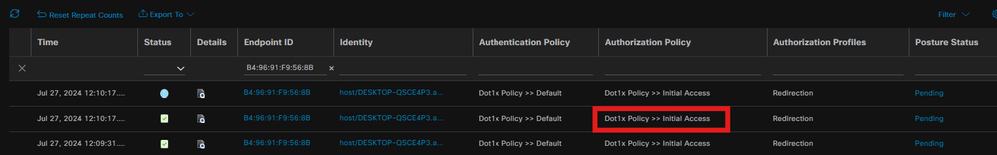

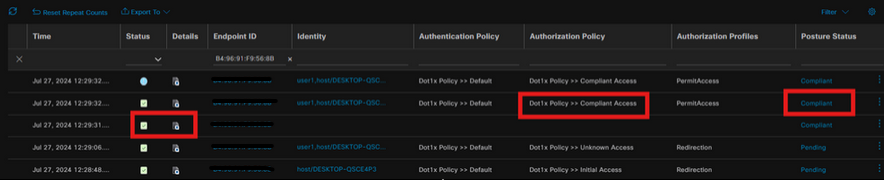

Sélectionnez le point de terminaison authentifié via dot1x, en appuyant sur la règle d'autorisation "Accès initial". Accédez à Operations > Radius > Live Logs

Sur le commutateur, spécifiez l'URL de redirection et la liste de contrôle d'accès appliquée au point de terminaison.

| Switch#show authentication session interface te1/0/24 details

Stratégies de serveur :

Switch#sh interface de base de données de suivi des périphériques te1/0/24 Adresse de la couche réseau Adresse de la couche liaison Interface vlan prlvl age state Temps restant |

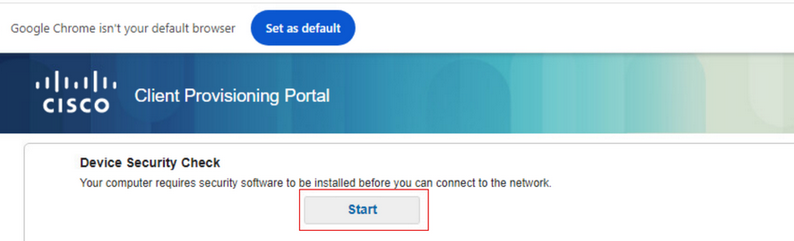

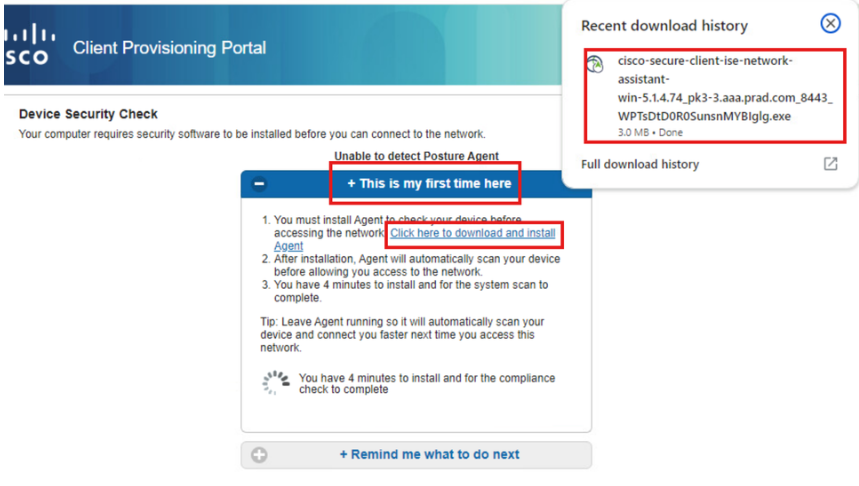

Sur le point de terminaison, vérifiez le trafic redirigé vers la posture ISE et cliquez sur Démarrer pour télécharger l'assistant de configuration réseau sur le point de terminaison.

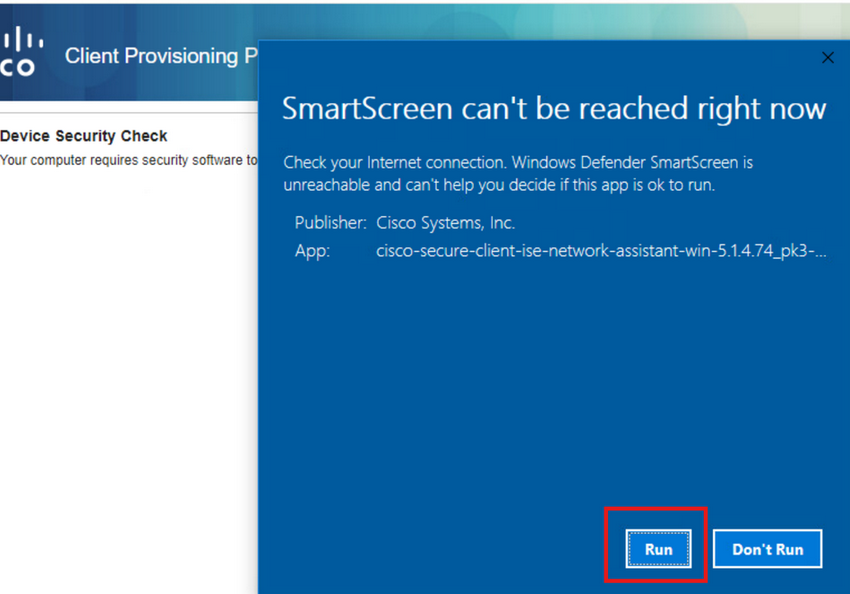

Cliquez sur Run pour installer l'application NSA.

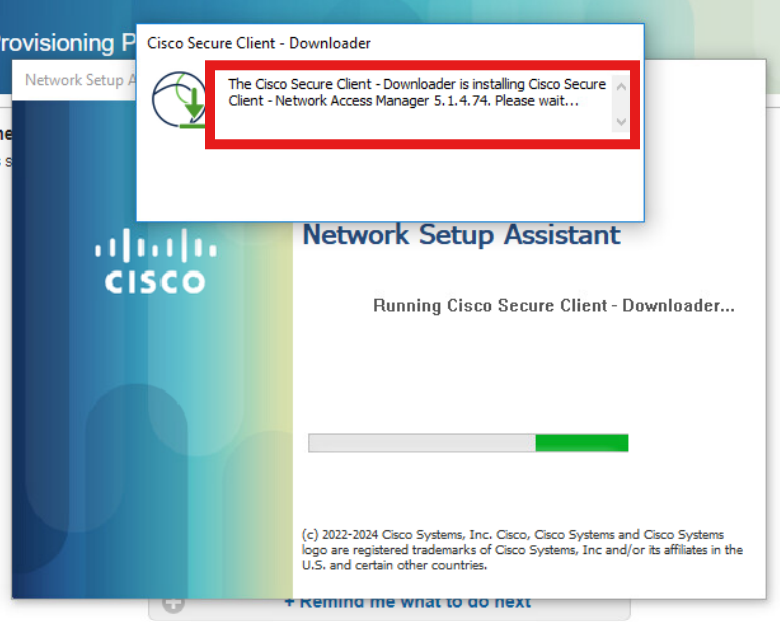

Maintenant, la NSA appelle le téléchargement de Secure Client Agent à partir d'ISE et installe la posture, le module NAM et le profil NAM configuration.xml .

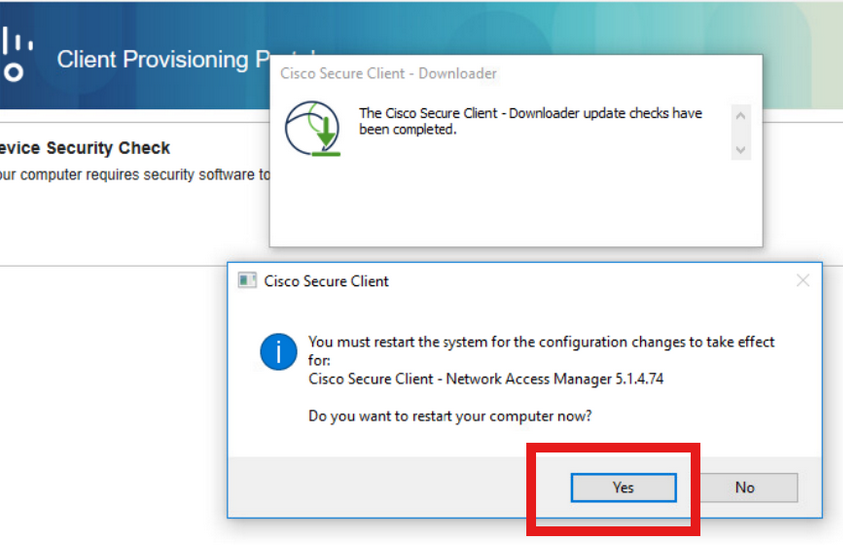

Une invite de redémarrage se déclenche après l'installation de NAM. Cliquez sur Yes.

Étape 2. EAP-FAST

Une fois que le PC a redémarré et que l'utilisateur s'est connecté, le NAM authentifie l'utilisateur et la machine via EAP-FAST.

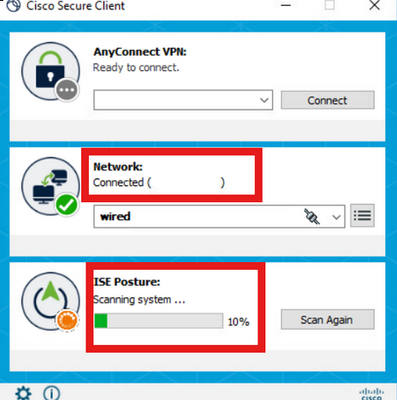

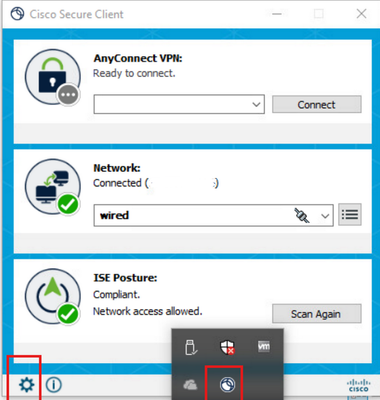

Si le point d'extrémité s'authentifie correctement, NAM indique qu'il est connecté et le module Posture déclenche le balayage de posture.

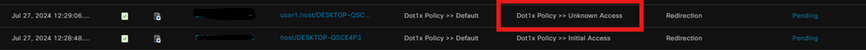

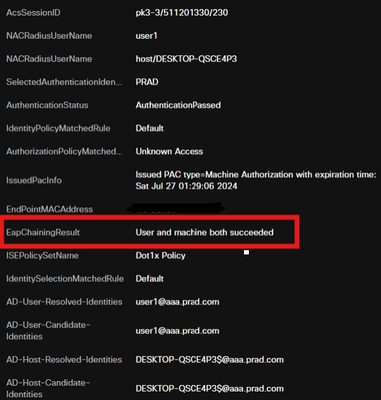

Dans les journaux en direct ISE, le point de terminaison applique désormais la règle d'accès inconnu.

Maintenant, le protocole d'authentification est EAP-FAST basé sur la configuration du profil NAM et le résultat du chaînage EAP est "Success".

Étape 3. Balayage De Posture

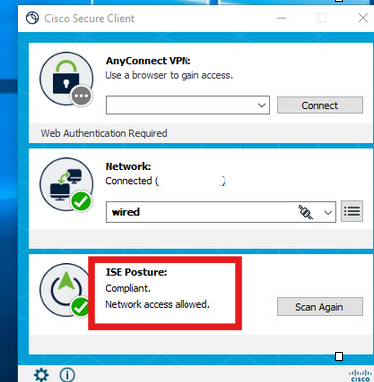

Le module Secure Client Posture déclenche le scan de posture et est marqué comme Plainte en fonction de la stratégie de posture ISE.

Le CoA est déclenché après le scan de posture et maintenant le point d'extrémité atteint la stratégie d'accès aux plaintes.

Dépannage

Étape 1. Profil NAM

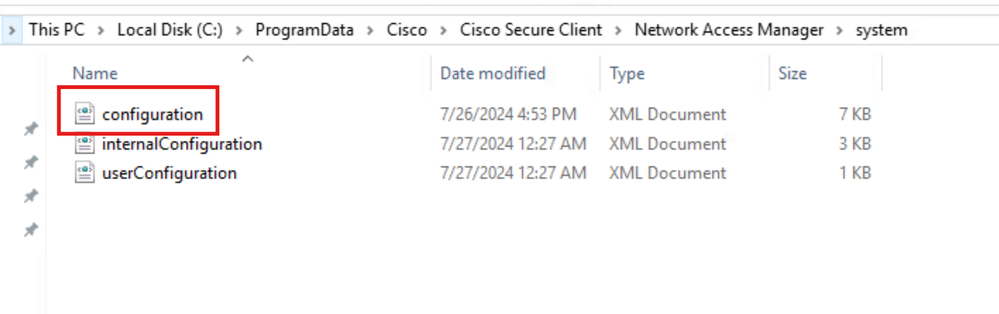

Vérifiez que le fichier configuration.xml du profil NAM est présent dans ce chemin d'accès sur le PC après l'installation du module NAM.

C:\ProgramData\Cisco\Cisco Secure Client\Network Access Manager\system

Étape 2. Journalisation étendue NAM

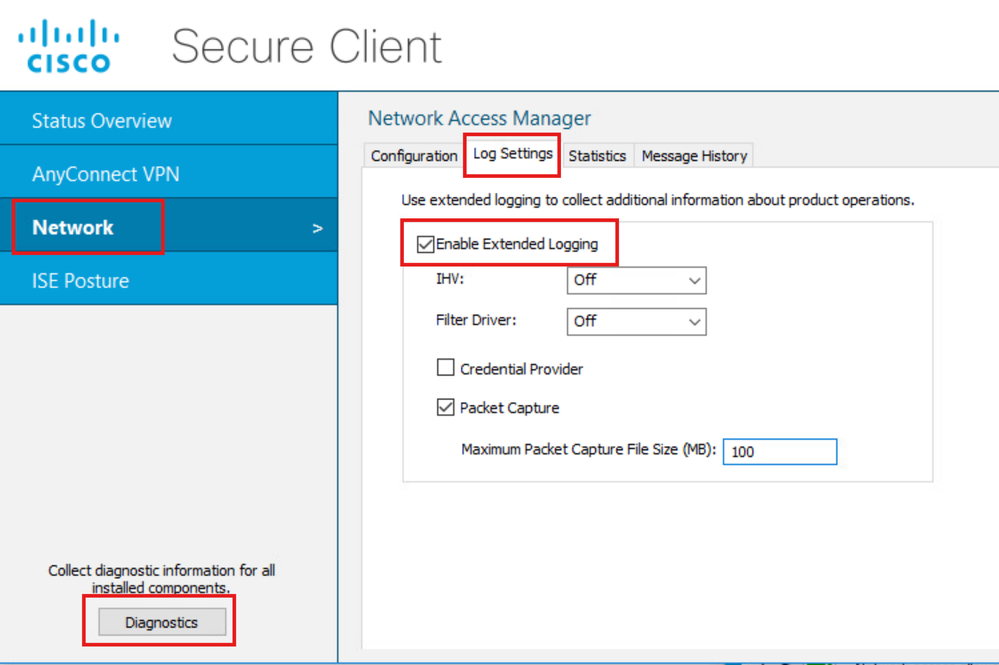

Cliquez sur l'icône Secure Client dans la barre des tâches et sélectionnez l'icône Settings (Paramètres).

Accédez à l'onglet Réseau > Paramètres du journal. Cochez la case Enable Extended Logging.

Définissez la taille du fichier de capture de paquets sur 100 Mo.

Après avoir reproduit le problème, cliquez sur Diagnostics pour créer le bundle DART sur le terminal.

La section Historique des messages affiche les détails de chaque étape effectuée par NAM.

Étape 3. Débogages sur le commutateur

Activez ces débogages sur le commutateur pour dépanner dot1x et le flux de redirection.

debug ip http all

debug ip http transactions

debug ip http url

set platform software trace smd switch active R0 aaa debug

set platform software trace smd switch active R0 dot1x-all debug

set platform software trace smd switch active R0 radius debug

set platform software trace smd switch active R0 auth-mgr-all debug

set platform software trace smd switch active R0 eap-all debug

set platform software trace smd switch active R0 epm-all debug

set platform software trace smd switch active R0 epm-redirect debug

set platform software trace smd switch active R0 webauth-aaa debug

set platform software trace smd switch active R0 webauth-httpd debug

Pour afficher les journaux

show logging

show logging process smd internal

Étape 4. Débogages sur ISE

Collectez le bundle de support ISE avec ces attributs à définir au niveau du débogage :

- posture

- portail

- ravitaillement

- runtime-AAA

- nsf

- nsf-session

- suisse

- client-webapp

Informations connexes

Configurer le NAM du client sécurisé

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

29-Jul-2024 |

Première publication |

Contribution d’experts de Cisco

- Praveenkumar PalanisamyIngénieur-conseil technique

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires