Configuration des certificats TLS/SSL dans ISE

Options de téléchargement

-

ePub (2.3 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (1.6 MB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit les certificats TLS/SSL dans Cisco ISE, les types et les rôles des certificats ISE, ainsi que la façon d'effectuer des tâches courantes et de dépanner.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Cisco Identity Services Engine (ISE)

- Terminologie utilisée pour décrire les différents types de déploiements ISE et AAA.

- Protocole RADIUS et notions de base AAA

- Certificats SSL/TLS et x509

- Notions de base sur les infrastructures à clé publique (PKI)

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions logicielles et matérielles de Cisco ISE, versions 2.4 à 2.7. Il couvre ISE de la version 2.4 à la version 2.7, mais il doit être similaire ou identique aux autres versions du logiciel ISE 2.x, sauf indication contraire.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Certificats de serveur

Les certificats de serveur sont utilisés par les serveurs pour présenter l’identité du serveur aux clients pour en assurer l’authenticité et pour fournir un canal sécurisé pour la communication. Ils peuvent être auto-signés (lorsque le serveur émet le certificat pour lui-même) ou émis par une autorité de certification (interne à une organisation ou provenant d'un fournisseur bien connu).

Les certificats de serveur sont généralement délivrés aux noms d'hôtes ou au nom de domaine complet (FQDN) du serveur, ou ils peuvent également être un certificat générique (*.domain.com FQDN). Le ou les hôtes, le domaine ou le ou les sous-domaines auxquels il est attribué sont généralement mentionnés dans les champs Common Name (CN) ou Subject Alternative Name (SAN).

Les certificats génériques sont des certificats SSL qui utilisent une notation générique (un astérisque à la place du nom d’hôte) et permettent ainsi de partager le même certificat entre plusieurs hôtes d’une organisation. Par exemple, la valeur CN ou SAN d'un certificat générique Nom de l'objet peut ressembler à *.company.com et peut être utilisée pour sécuriser tous les hôtes de ce domaine tels que server1.com , server2.com , etc.

Les certificats utilisent généralement le chiffrement à clé publique ou le chiffrement asymétrique.

- Public Key (Clé publique) : la clé publique est présente dans le certificat dans l'un des champs et est partagée publiquement par un système lorsqu'un périphérique tente de communiquer avec lui.

- Private Key (Clé privée) : la clé privée est privée au système d'extrémité et est associée à la clé publique. Les données chiffrées par une clé publique ne peuvent être déchiffrées que par la clé privée spécifique appariée et vice versa.

Certificats ISE

Certificats ISE

Cisco ISE s'appuie sur l'infrastructure à clé publique (PKI) pour assurer une communication sécurisée avec les terminaux, les utilisateurs, les administrateurs, etc., ainsi qu'entre les noeuds Cisco ISE dans un déploiement multinoeud. L'ICP s'appuie sur les certificats numériques x.509 pour transférer les clés publiques de chiffrement et de déchiffrement des messages et pour vérifier l'authenticité des autres certificats présentés par les utilisateurs et les périphériques. Cisco ISE comporte deux catégories de certificats généralement utilisées :

- Certificats système : il s'agit de certificats de serveur qui identifient un noeud Cisco ISE aux clients. Chaque noeud Cisco ISE possède ses propres certificats locaux, chacun d'entre eux étant stocké sur le noeud avec la clé privée correspondante.

- Certificats de magasin de certificats approuvés : il s'agit de certificats d'autorité de certification (CA) utilisés pour valider les certificats présentés à l'ISE à diverses fins. Ces certificats dans le magasin de certificats sont gérés sur le noeud d'administration principale et sont répliqués sur tous les autres noeuds dans un déploiement Cisco ISE distribué. Le magasin de certificats contient également des certificats qui sont générés pour les noeuds ISE par l'autorité de certification interne d'ISE destinée au BYOD.

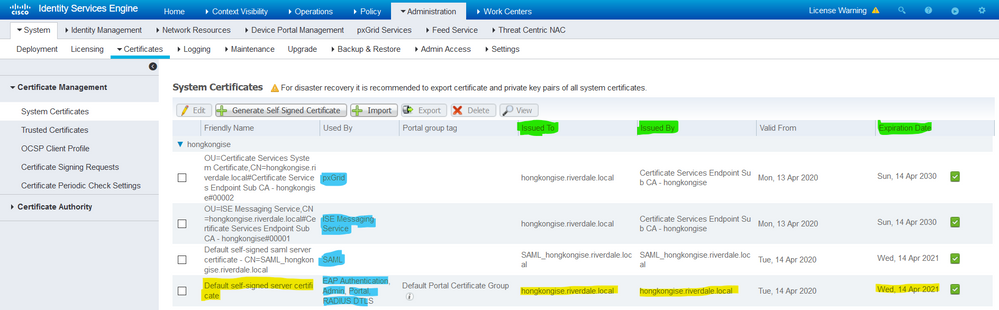

Certificats système

Certificats système

Les certificats système peuvent être utilisés pour un ou plusieurs rôles. Chaque rôle sert un objectif différent et est expliqué ici :

- Admin : permet de sécuriser toutes les communications sur 443 (interface utilisateur graphique Admin), ainsi que la réplication, et pour tout port/utilisation non répertorié ici.

- Portal : permet de sécuriser la communication HTTP sur des portails tels que le portail CWA (Centralized Web Authentication), les portails Guest, BYOD, Client Provisioning, Native Supplicant Provisioning, etc. Chaque portail doit être mappé à une balise de groupe de portail (par défaut, il s'agit de la balise de groupe de portail par défaut) qui indique au portail le certificat spécifiquement balisé à utiliser. Le menu déroulant Nom de la balise du groupe de portails dans les options Modifier du certificat vous permet de créer une nouvelle balise ou de choisir une balise existante.

- EAP : il s'agit d'un rôle qui spécifie le certificat présenté aux clients pour l'authentification 802.1x. Les certificats sont utilisés avec presque toutes les méthodes EAP possibles telles que EAP-TLS, PEAP, EAP-FAST, etc. Avec les méthodes EAP par tunnel telles que PEAP et FAST, la sécurité de la couche transport (TLS) est utilisée pour sécuriser l'échange d'informations d'identification. Les informations d'identification du client ne sont envoyées au serveur qu'après l'établissement de ce tunnel afin de garantir un échange sécurisé.

- RADIUS DTLS : ce rôle spécifie le certificat à utiliser pour une connexion DTLS (connexion TLS sur UDP) pour chiffrer le trafic RADIUS entre un périphérique d'accès réseau (NAD) et l'ISE. NAD doit être compatible avec le cryptage DTLS pour que cette fonctionnalité fonctionne.

- SAML : le certificat du serveur est utilisé pour sécuriser la communication avec le fournisseur d'identité SAML (IdP). Un certificat désigné pour une utilisation SAML ne peut pas être utilisé pour un autre service tel que l'administration, l'authentification EAP, etc.

- Service de messagerie ISE : depuis la version 2.6, ISE utilise le service de messagerie ISE au lieu du protocole Syslog hérité pour consigner les données. Elle est utilisée pour chiffrer cette communication.

- PxGrid : ce certificat est utilisé pour les services PxGrid sur ISE.

Lorsqu'ISE est installé, il génère un Default Self-Signed Server Certificate. Il est attribué par défaut à l'authentification EAP, à l'administration, au portail et à RADIUS DTLS. Il est recommandé de déplacer ces rôles vers une autorité de certification interne ou vers un certificat signé par une autorité de certification connue.

Conseil : il est conseillé de s'assurer que les adresses FQDN et IP du serveur ISE sont ajoutées au champ SAN du certificat système ISE. En général, pour garantir que l'authentification des certificats dans Cisco ISE n'est pas affectée par des différences mineures dans les fonctions de vérification pilotées par certificat, utilisez des noms d'hôte en minuscules pour tous les noeuds Cisco ISE déployés dans un réseau.

Remarque : le format d'un certificat ISE doit être PEM (Privacy Enhanced Mail) ou DER (Distinguished Encoding Rules).

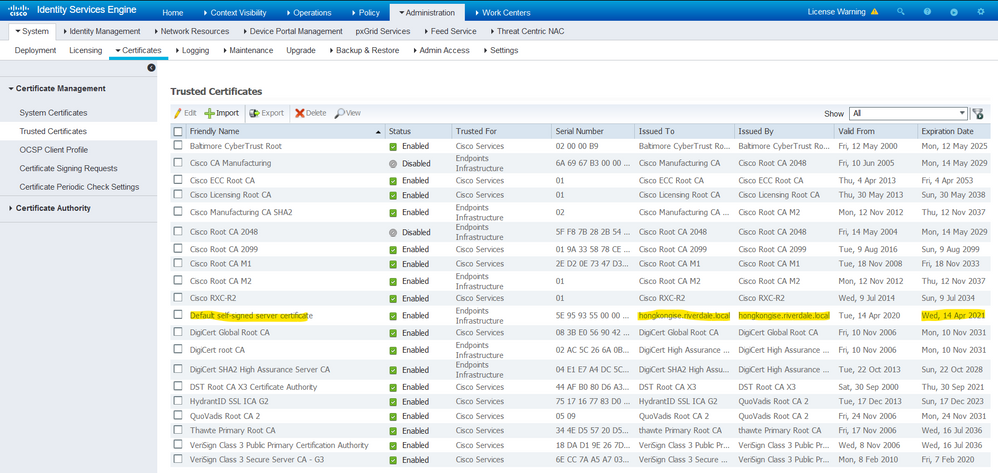

Magasin de certificats approuvés

Magasin de certificats approuvésLes certificats de l'autorité de certification doivent être stockés dans Administration > System > Certificates > Certificate Store et ils doivent présenter l'exemple d'Trust for client authentication utilisation pour garantir qu'ISE utilise ces certificats pour valider les certificats présentés par les terminaux, les périphériques ou d'autres noeuds ISE.

Tâches de base

Tâches de baseLe certificat a une date d'expiration et peut être révoqué ou être remplacé à un moment donné. Si le certificat du serveur ISE expire, des problèmes graves peuvent survenir, sauf s'ils sont remplacés par un nouveau certificat valide.

Remarque : si le certificat utilisé pour le protocole EAP (Extensible Authentication Protocol) expire, les authentifications des clients peuvent échouer car le client ne fait plus confiance au certificat ISE. Si un certificat utilisé pour les portails expire, les clients et les navigateurs peuvent refuser de se connecter au portail. Si le certificat d'utilisation Admin expire, le risque est encore plus grand, ce qui empêche un administrateur de se connecter à l'ISE et le déploiement distribué peut cesser de fonctionner comme il le doit.

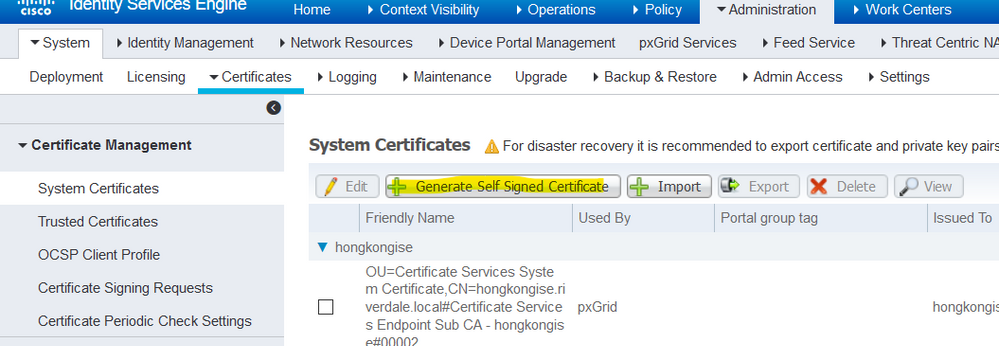

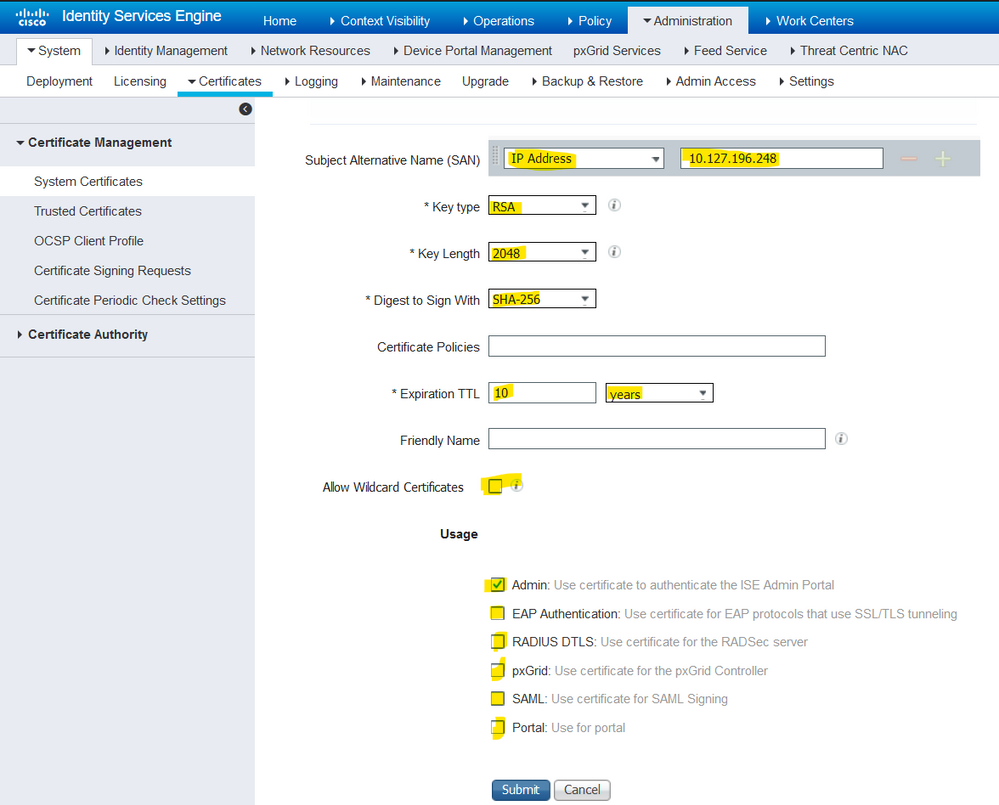

Générer un certificat auto-signé

Générer un certificat auto-signéPour générer de nouveaux certificats auto-signés, accédez à Administration > System > Certificates > System Certificates. Cliquez sur le Generate Self Signed Certificate.

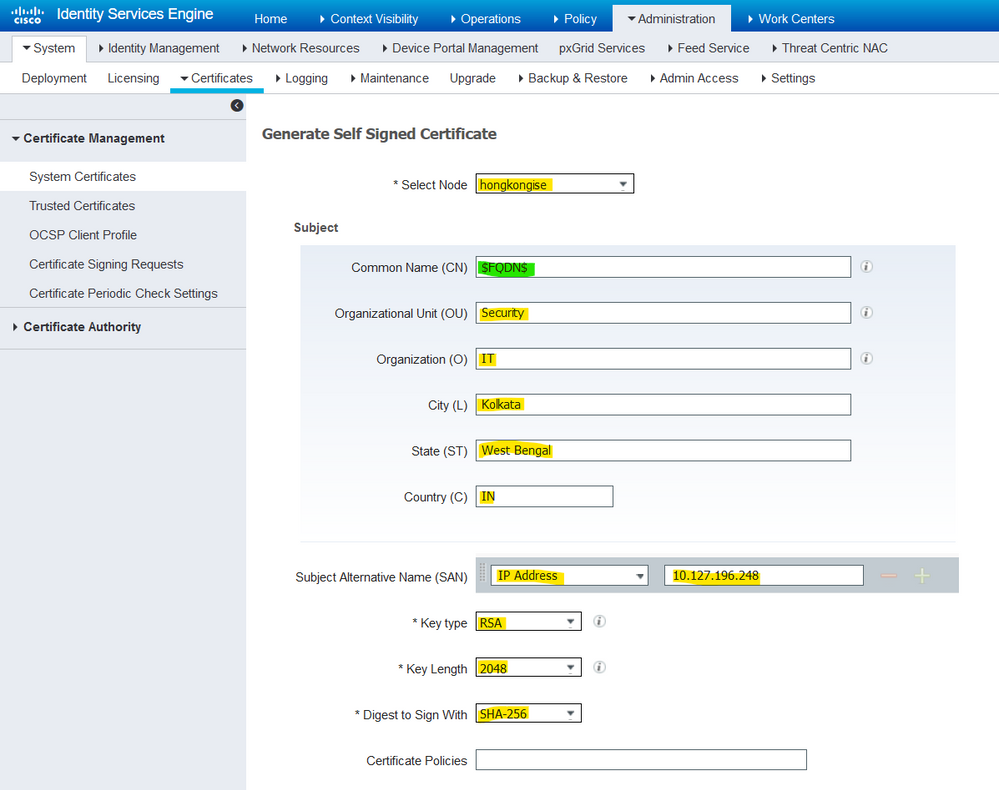

Cette liste décrit les champs de la page Générer un certificat auto-signé.

Paramètres du certificat auto-signé Nom du champ Instructions d'utilisation :

- Select Node : (Obligatoire) noeud pour lequel il est nécessaire de générer le certificat système.

- CN : (obligatoire si SAN n'est pas spécifié) Par défaut, le CN est le nom de domaine complet du noeud ISE pour lequel le certificat auto-signé est généré.

- Unité organisationnelle (OU) : nom de l'unité organisationnelle, par exemple, Ingénierie.

- Organisation (O) : nom de l'organisation, par exemple, Cisco.

- Ville (L) : (Ne pas abréger) Nom de la ville, par exemple, San Jose.

- État (ST) : (Ne pas abréger) nom de l'État, par exemple, Californie.

- Pays (C) : nom du pays. Le code pays ISO à deux lettres est nécessaire. Par exemple, les États-Unis.

- SAN : adresse IP, nom DNS ou URI (Uniform Resource Identifier) associé au certificat.

- Key Type : spécifiez l'algorithme à utiliser pour créer la clé publique : RSA ou ECDSA.

- Key Length : spécifiez la taille de bit de la clé publique. Ces options sont disponibles pour RSA : 512 1024 2048 4096 et ces options sont disponibles pour ECDSA : 256 384.

- Digest to Sign With : choisissez l'un de ces algorithmes de hachage : SHA-1 ou SHA-256.

- Certificate Policies : saisissez l'OID de la stratégie de certificat ou la liste des OID auxquels le certificat doit se conformer. Utilisez des virgules ou des espaces pour séparer les OID.

- Expiration TTL : spécifiez le nombre de jours après lesquels le certificat expire.

- Friendly Name : saisissez un nom convivial pour le certificat. Si aucun nom n'est spécifié, Cisco ISE crée automatiquement un nom au format

<common name> # <issuer> # <nnnnn> où<nnnnn> est un numéro unique à cinq chiffres. - Allow Wildcard Certificates : cochez cette case afin de générer un certificat générique auto-signé (un certificat qui contient un astérisque (*) dans n'importe quel CN dans l'objet et/ou le nom DNS dans le SAN. Par exemple, le nom DNS attribué au SAN peut être

*.domain.com. - Utilisation : sélectionnez le service pour lequel ce certificat système doit être utilisé. Les options disponibles sont les suivantes :

- Admin

- Authentification EAP

- RADIUS DTLS

- pxGrid

- SAML

- Portail

Remarque : les clés publiques RSA et ECDSA peuvent avoir des longueurs de clé différentes pour le même niveau de sécurité. Choisissez 2048 si l'intention est d'obtenir un certificat public signé par une autorité de certification ou de déployer Cisco ISE en tant que système de gestion des politiques conforme à la norme FIPS.

Renouveler un certificat auto-signé

Renouveler un certificat auto-signéPour afficher les certificats auto-signés existants, accédez à Administration > System > Certificates > System Certificates dans la console ISE. Tout certificat avec les valeurs Issued To et Issued By s'il est mentionné dans le même nom de domaine complet du serveur ISE, il s'agit d'un certificat auto-signé. Sélectionnez ce certificat, puis cliquez surEdit.

SousRenew Self Signed Certificate, cochez cetteRenewal Period case et définissez la durée de vie d'expiration si nécessaire. Enfin, cliquez sur Save.

Installer un certificat sécurisé

Installer un certificat sécuriséObtenez le ou les certificats codés en Base 64 auprès de l’autorité de certification racine, des autorités de certification intermédiaires et/ou des hôtes devant être approuvés.

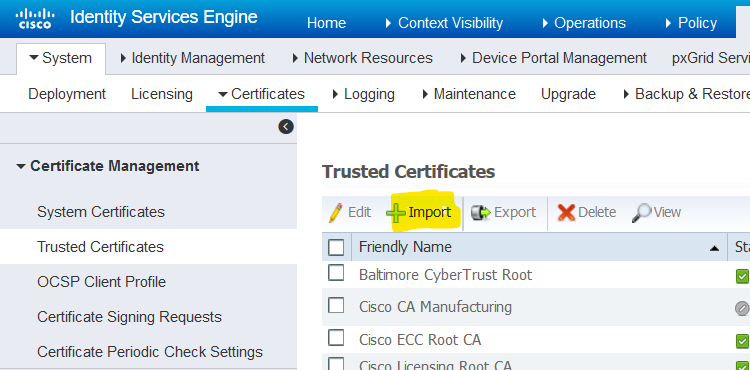

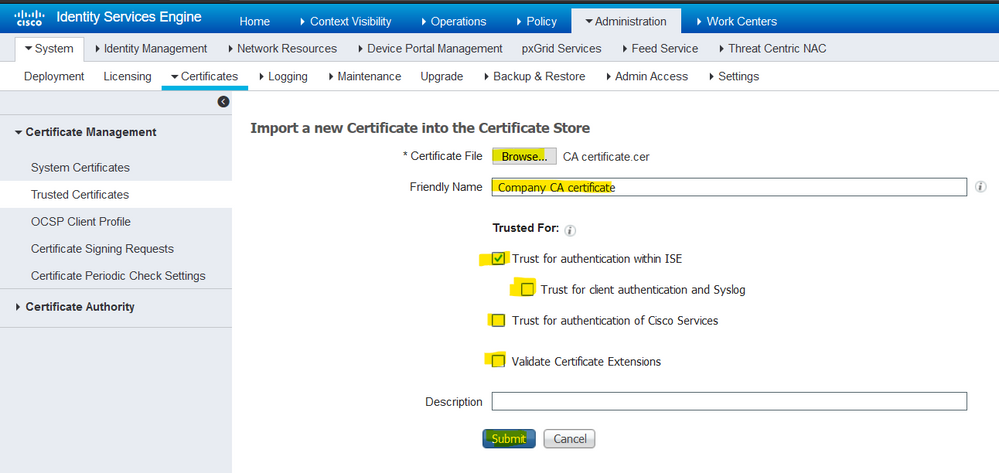

1. Connectez-vous au noeud ISE, accédez à Administration > System > Certificate > Certificate Management > Trusted Certificates et cliquez sur Import, comme illustré dans cette image.

2. Sur la page suivante, téléchargez le ou les certificats d’autorité de certification obtenus (dans le même ordre que celui décrit précédemment). Attribuez-leur un nom convivial et une description qui explique à quoi sert le certificat afin d'en assurer le suivi.

En fonction des besoins d'utilisation, cochez les cases en regard de :

- Approbation de l'authentification au sein d'ISE : cette option permet d'ajouter de nouveaux noeuds ISE lorsque le même certificat d'autorité de certification approuvée est chargé dans leur magasin de certificats approuvés.

- Trust for client authentication and Syslog : activez cette option afin d'utiliser le certificat pour authentifier les terminaux qui se connectent à ISE avec des serveurs EAP et/ou Secure Syslog.

- Confiance pour l'authentification des services Cisco : cette option est nécessaire uniquement pour faire confiance aux services Cisco externes, tels qu'un service de flux.

3. Enfin, cliquez sur Submit. À présent, le certificat doit être visible dans le magasin approuvé et synchronisé avec tous les noeuds ISE secondaires (s'il est dans un déploiement).

Installer un certificat signé par une autorité de certification

Installer un certificat signé par une autorité de certificationUne fois que les certificats d'autorité de certification racine et intermédiaire sont ajoutés au magasin de certificats de confiance, une demande de signature de certificat (CSR) peut être émise et le certificat signé sur la base de la demande de signature de certificat peut être lié au noeud ISE.

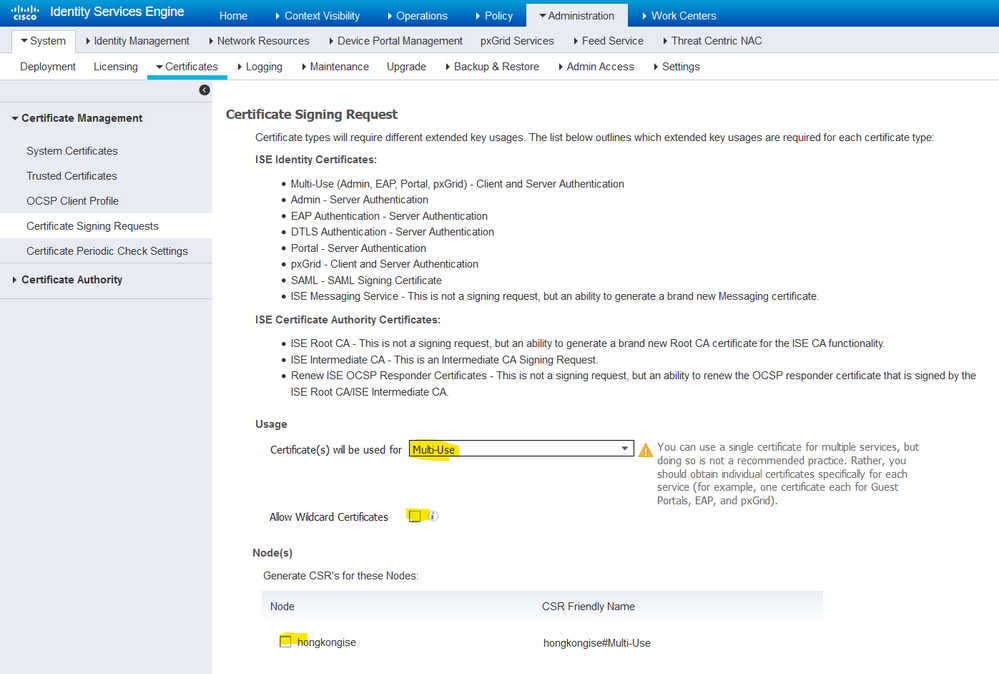

1. Pour ce faire, accédez à Administration > System > Certificates > Certificate Signing Requests et cliquezGenerate Certificate Signing Requests (CSR) sur pour générer une CSR.

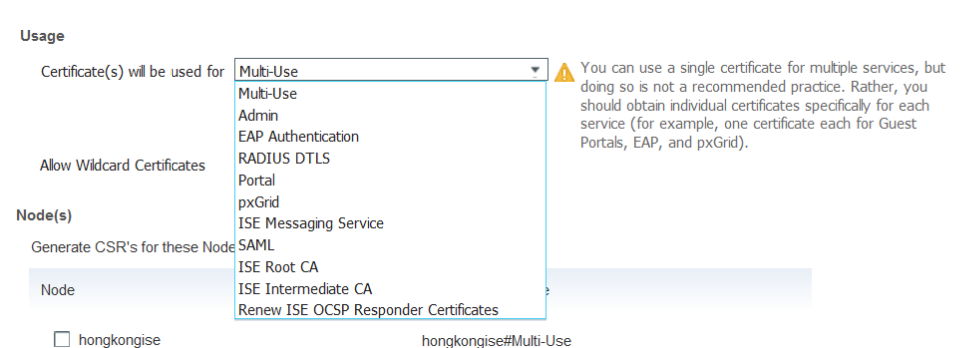

2. Sur la page qui s'affiche, sous la section Utilisation, choisissez le rôle à utiliser dans le menu déroulant.

Si le certificat est utilisé pour plusieurs rôles, choisissez Multi-Use. Une fois le certificat généré, les rôles peuvent être modifiés si nécessaire. Dans la plupart des cas, le certificat peut être défini pour être utilisé pour plusieurs utilisations dans la liste déroulante Utilisé pour ; cela permet au certificat d'être utilisable pour tous les portails Web ISE.

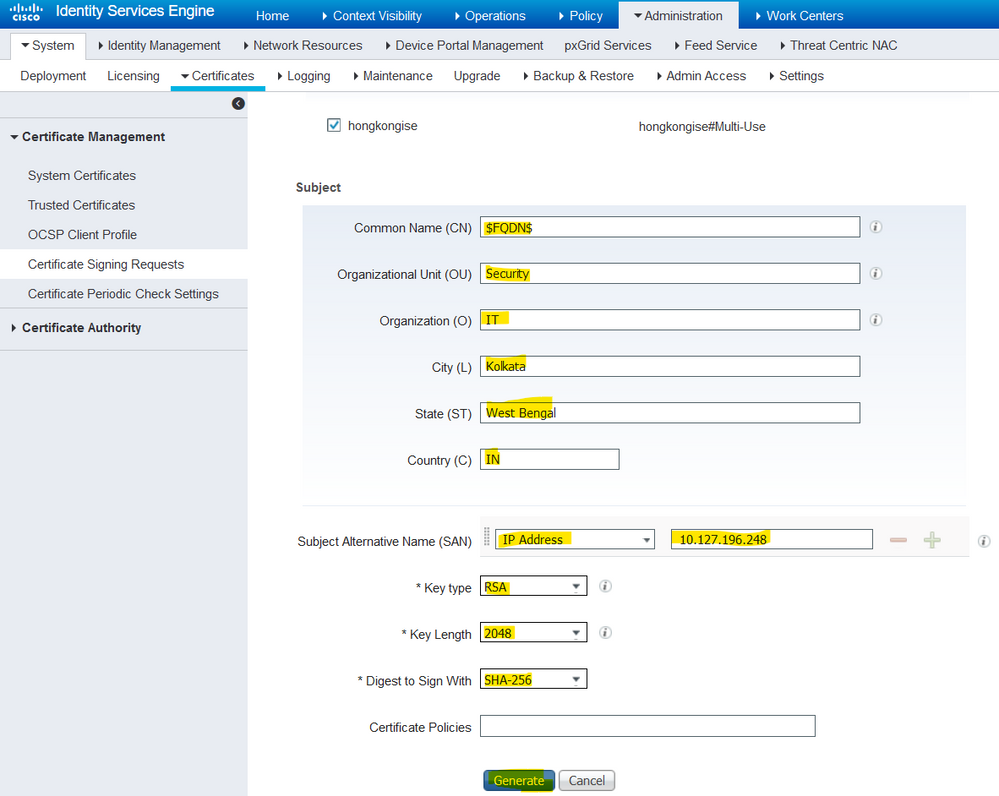

3. Cochez la case en regard du ou des noeuds ISE pour choisir le ou les noeuds pour lesquels le certificat est généré.

4. Si l'objectif est d'installer/de générer un certificat générique, cochez la case correspondanteAllow Wildcard Certificates.

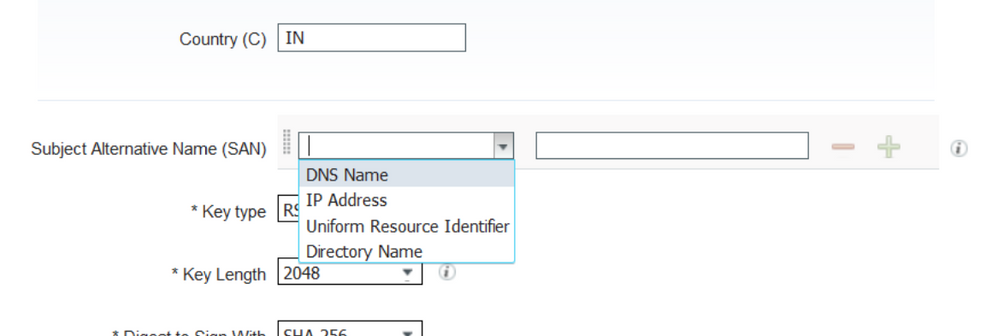

5. Complétez les informations sur le sujet en fonction des détails sur l'hôte ou l'organisation (Unité organisationnelle, Organisation, Ville, État et Pays).

6. Pour terminer, cliquez sur Generate, puis cliquez Exportsur la fenêtre contextuelle qui s'affiche.

Cette opération télécharge la demande de certificat codée en base 64 qui vient d'être créée. Ce fichier PEM doit être envoyé à l'autorité de certification pour signature et obtenir le fichier CER de certificat signé résultant (codé en base 64).

Remarque : sous le champ CN, ISE renseigne automatiquement le nom de domaine complet des noeuds.

Remarque : dans ISE 1.3 et 1.4, il était nécessaire d'émettre deux CSR au moins pour utiliser pxGrid. L'un est dédié à pxGrid et l'autre, au reste des services. Depuis la version 2.0 et les versions ultérieures, tout cela est basé sur un seul CSR.

Remarque : si le certificat est utilisé pour les authentifications EAP, le symbole * ne doit pas figurer dans le champ Objet CN, car les demandeurs Windows rejettent le certificat du serveur. Même lorsque la fonction Valider l'identité du serveur est désactivée sur le demandeur, la connexion SSL peut échouer lorsque l'astérisque (*) se trouve dans le champ CN. À la place, un nom de domaine complet générique peut être utilisé dans le champ CN, puis le *.domain.com peut être utilisé dans le champ SAN DNS Name. Certaines autorités de certification (AC) peuvent ajouter automatiquement le caractère générique (*) dans le CN du certificat même s'il n'est pas présent dans le CSR. Dans ce scénario, une demande spéciale doit être émise pour empêcher cette action.

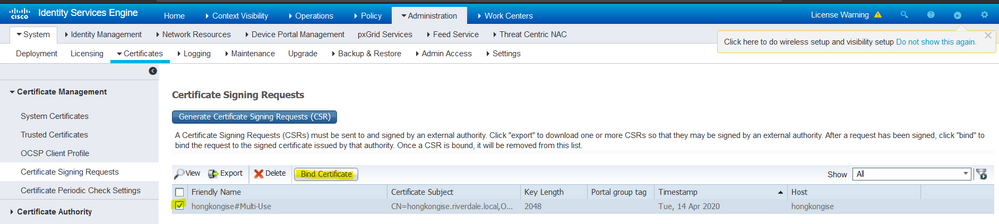

7. Une fois que le certificat a été signé par l'autorité de certification (généré à partir du CSR, comme indiqué dans la vidéo, ici, si l'autorité de certification Microsoft est utilisée), revenez à l'interface utilisateur graphique d'ISE et naviguez jusqu'à Administration > Système > Certificats > Gestion des certificats > Demande de signature de certificat. Cochez la case en regard du CSR précédemment créé, et cliquez sur le bouton Bind Certificate.

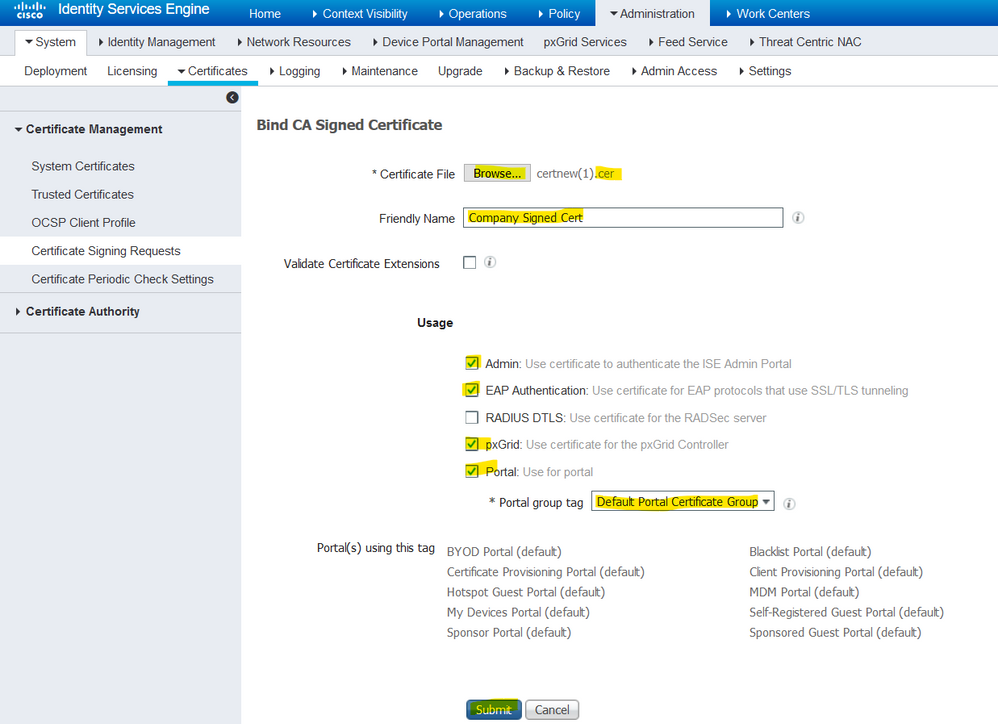

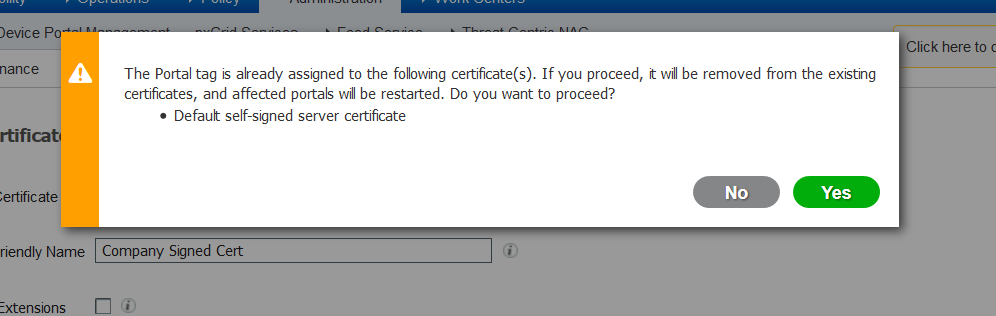

8. Ensuite, téléchargez le certificat signé qui vient d’être reçu et donnez-lui un nom convivial pour ISE. Ensuite, choisissez les cases en regard des utilisations en fonction du besoin pour le certificat (comme l'authentification Admin et EAP, Portal, etc.) et cliquezSubmit, comme indiqué dans cette image :

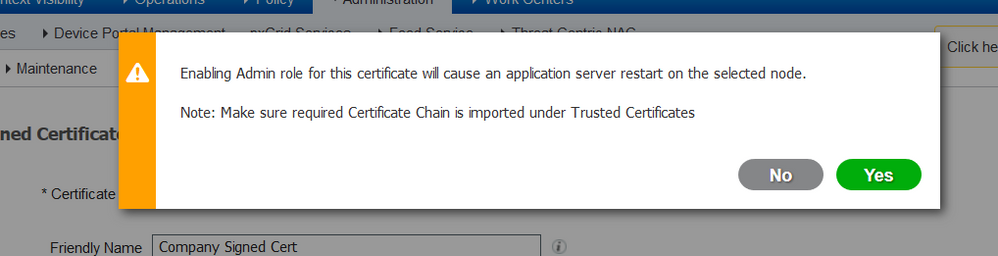

Si le rôle Admin a été choisi pour ce certificat, le noeud ISE doit redémarrer ses services. En fonction de la version et des ressources allouées à la machine virtuelle, cette opération peut prendre de 10 à 15 minutes. Afin de vérifier l'état de l'application, ouvrez la ligne de commande ISE et émettez la commandeshow application status ise.

Si le rôle admin ou portal a été choisi lors de l'importation du certificat, vous pouvez vérifier que le nouveau certificat est en place lors de l'accès aux pages admin ou portal du navigateur. Choisissez le symbole de verrouillage dans le navigateur et sous le certificat, le chemin vérifie que la chaîne complète est présente et approuvée par la machine. Le navigateur doit faire confiance au nouveau certificat d'administration ou de portail, tant que la chaîne a été créée correctement et si la chaîne de certificats est approuvée par le navigateur.

Remarque : pour renouveler un certificat système signé par une autorité de certification, générez un nouveau CSR et liez-lui le certificat signé avec les mêmes options. Puisqu'il est possible d'installer un nouveau certificat sur l'ISE avant qu'il ne soit actif, prévoyez d'installer le nouveau certificat avant que l'ancien n'expire. Cette période de chevauchement entre l'ancienne date d'expiration du certificat et la nouvelle date de début du certificat donne le temps de renouveler les certificats et de planifier leur remplacement avec peu ou pas de temps d'arrêt. Obtenez un nouveau certificat dont la date de début précède la date d’expiration de l’ancien certificat. La période comprise entre ces deux dates représente la fenêtre de modification. Une fois que le nouveau certificat entre sa plage de dates valide, activez les protocoles requis (Admin/EAP/Portal). N'oubliez pas que si l'utilisation Admin est activée, le service redémarre.

Conseil : il est recommandé d'utiliser l'autorité de certification interne de la société pour les certificats Admin et EAP, ainsi qu'un certificat signé publiquement pour les portails Guest/Sponsor/Hotspot/etc. La raison en est que si un utilisateur ou un invité arrive sur le réseau et que le portail ISE utilise un certificat signé de manière privée pour le portail invité, il obtient des erreurs de certificat ou peut-être que son navigateur les bloque à partir de la page du portail. Pour éviter tout cela, utilisez un certificat signé publiquement pour l'utilisation du portail afin d'assurer une meilleure expérience utilisateur. En outre, chaque adresse IP de noeud de déploiement doit être ajoutée au champ SAN pour éviter un avertissement de certificat lorsque l'accès au serveur s'effectue via l'adresse IP.

Certificats de sauvegarde et clés privées

Certificats de sauvegarde et clés privéesIl est recommandé d'exporter :

1. Tous les certificats système (de tous les noeuds du déploiement) ainsi que leurs clés privées (nécessaires pour les réinstaller) vers un emplacement sécurisé. Notez la configuration du certificat (le service pour lequel le certificat a été utilisé).

2. Tous les certificats du magasin de certificats approuvés du noeud d'administration principal. Notez la configuration du certificat (le service pour lequel le certificat a été utilisé).

3. Tous les certificats d'autorité de certification.

Pour ce faire,

- Accédez à

Administration > System > Certificates > Certificate Management > System Certificates. Sélectionnez le certificat et cliquez surExport. SélectionnezExport Certificates la case d'option Clés privées et. Saisissez le mot de passe de clé privée et confirmez le mot de passe. Cliquez surExport. - Accédez à

Administration > System > Certificates > Certificate Management > Trusted Certificates. Sélectionnez le certificat et cliquez surExport. Cliquez surSave File pour exporter le certificat. - Accédez à

Administration > System > Certificates > Certificate Authority > Certificate Authority Certificates. Sélectionnez le certificat et cliquez surExport. SélectionnezExport Certificates la case d'option Clés privées et. Saisissez le mot de passe de clé privée et confirmez le mot de passe. Cliquez surExport. Cliquez surSave File pour exporter le certificat.

Dépannage

DépannageVérifier la validité du certificat

Vérifier la validité du certificatLe processus de mise à niveau échoue si un certificat du magasin de certificats de confiance Cisco ISE ou de certificats système a expiré. Assurez-vous de vérifier la validité dans le champ Date d'expiration des fenêtres Certificats approuvés et Certificats système (Administration > System > Certificates > Certificate Management), et de les renouveler, si nécessaire, avant la mise à niveau.

Vérifiez également la validité dans le champ Date d'expiration des certificats dans la fenêtre Certificats de l'autorité de certification (CA Certificates Administration > System > Certificates > Certificate Authority > Certificate Authority Certificates) et renouvelez-les, si nécessaire, avant la mise à niveau.

Supprimer un certificat

Supprimer un certificatSi un certificat de l'ISE a expiré ou n'est pas utilisé, il doit être supprimé. Veillez à ce que les certificats soient exportés (avec leurs clés privées, le cas échéant) avant la suppression.

Pour supprimer un certificat expiré, accédez à Administration > System > Certificates > Certificate Management. Cliquez sur System Certificates Store. Sélectionnez le ou les certificats expirés et cliquez sur Delete.

Référez-vous à la même section pour les magasins Certificats de confiance et Certificats d'autorité de certification.

Le demandeur n'approuve pas le certificat du serveur ISE sur une authentification 802.1x

Le demandeur n'approuve pas le certificat du serveur ISE sur une authentification 802.1xVérifiez si ISE envoie la chaîne de certificats complète pour le processus de connexion SSL.

Avec les méthodes EAP qui nécessitent un certificat de serveur (c'est-à-dire, PEAP) et que l'option Valider l'identité du serveur est sélectionnée dans les paramètres du système d'exploitation client, le demandeur valide la chaîne de certificats avec les certificats qu'il possède dans son magasin de confiance local dans le cadre du processus d'authentification. Dans le cadre du processus d'échange SSL, ISE présente son certificat ainsi que tous les certificats racine et/ou intermédiaires présents dans sa chaîne. Le demandeur ne peut pas valider l'identité du serveur si la chaîne est incomplète ou si cette chaîne est absente de son magasin approuvé.

Afin de vérifier que la chaîne de certificats est renvoyée au client, effectuez une capture de paquets depuis ISE (Operations > Diagnostic Tools > General Tools > TCP Dump) ou une capture Wireshark sur le terminal au moment de l'authentification. Ouvrez la capture et appliquez le filtre ssl.handshake.certificates dans Wireshark et recherchez une demande d’accès.

Une fois sélectionné, accédez à Expand Radius Protocol > Attribute Value Pairs > EAP-Message Last segment > Extensible Authentication Protocol > Secure Sockets Layer > Certificate > Certificates.

Si la chaîne est incomplète, accédez à ISE Administration > Certificates > Trusted Certificates et vérifiez que les certificats racine et/ou intermédiaire sont présents. Si la chaîne de certificats est passée avec succès, la chaîne elle-même doit être vérifiée comme étant valide selon la méthode décrite ici.

Ouvrez chaque certificat (serveur, intermédiaire et racine) et vérifiez la chaîne de confiance pour faire correspondre l'identificateur de clé de sujet (SKI) de chaque certificat à l'identificateur de clé d'autorité (AKI) du certificat suivant dans la chaîne.

La chaîne de certificats ISE est correcte, mais le terminal rejette le certificat du serveur ISE pendant l'authentification

La chaîne de certificats ISE est correcte, mais le terminal rejette le certificat du serveur ISE pendant l'authentificationSi ISE présente sa chaîne de certificats complète pour la connexion SSL et que le demandeur a toujours rejeté la chaîne de certificats, l'étape suivante consiste à vérifier que les certificats racine et/ou intermédiaire se trouvent dans le magasin local d'approbations des clients.

Afin de vérifier cela à partir d'un périphérique Windows, lancez mmc.exe(Microsoft Management Console), accédez à File > Add-Remove Snap-in. Dans la colonne Composants logiciels enfichables disponibles, choisissez Certificates et cliquez sur Add. Choisissez My user account ou Computer account en fonction du type d'authentification utilisé (Utilisateur ou Machine), puis cliquez sur OK.

Dans la vue de la console, sélectionnez Autorités de certification racines de confiance et Autorités de certification intermédiaires pour vérifier la présence de certificats racines et intermédiaires dans le magasin d'approbations local.

Pour vérifier facilement qu'il s'agit d'un problème lié à la vérification de l'identité du serveur, désactivez la case à cocher Valider le certificat du serveur dans la configuration du profil du demandeur et testez-la à nouveau.

Forum aux questions

Forum aux questionsQue faire lorsque ISE émet un avertissement indiquant que le certificat existe déjà ?

Que faire lorsque ISE émet un avertissement indiquant que le certificat existe déjà ?Ce message signifie qu'ISE a détecté un certificat système avec le même paramètre d'unité d'organisation et qu'un certificat dupliqué a été tenté d'installer. Étant donné que le certificat système en double n'est pas pris en charge, il est conseillé de modifier simplement n'importe laquelle des valeurs Ville/État/Service à une valeur légèrement différente pour s'assurer que le nouveau certificat est différent.

Pourquoi le navigateur émet-il un avertissement indiquant que la page du portail d'ISE est présentée par un serveur non approuvé ?

Pourquoi le navigateur émet-il un avertissement indiquant que la page du portail d'ISE est présentée par un serveur non approuvé ?Cela se produit lorsque le navigateur n'approuve pas le certificat d'identité du serveur.

Tout d'abord, assurez-vous que le certificat de portail visible sur le navigateur correspond à ce qui était attendu et avait été configuré sur ISE pour le portail.

Ensuite, assurez-vous d'accéder au portail via le nom de domaine complet (FQDN). Dans le cas de l'adresse IP utilisée, assurez-vous que le nom de domaine complet (FQDN) et l'adresse IP figurent dans les champs SAN et/ou CN du certificat.

Enfin, assurez-vous que la chaîne de certificats du portail (portail ISE, CA intermédiaire, certificats CA racine) est importée sur/approuvée par le logiciel client OS/navigateur.

Remarque : certaines versions ultérieures d'iOS, d'Android et de Chrome/Firefox ont des attentes strictes en matière de sécurité du certificat. Même si ces points sont respectés, ils peuvent refuser de se connecter si les autorités de certification Portal et Intermediate sont inférieures à SHA-256.

Que faire lorsqu'une mise à niveau échoue en raison de certificats non valides ?

Que faire lorsqu'une mise à niveau échoue en raison de certificats non valides ?Le processus de mise à niveau échoue si un certificat du magasin de certificats de confiance Cisco ISE ou de certificats système a expiré. Assurez-vous de vérifier la validité dans le champ Date d'expiration des fenêtres Certificats approuvés et Certificats système (Administration > System > Certificates > Certificate Management), et de les renouveler, si nécessaire, avant la mise à niveau.

Vérifiez également la validité dans le champ Date d'expiration des certificats dans la fenêtre Certificats de l'autorité de certification (CA Certificates Administration > System > Certificates > Certificate Authority > Certificate Authority Certificates) et renouvelez-les, si nécessaire, avant la mise à niveau.

Avant la mise à niveau ISE, assurez-vous que la chaîne de certificats CA interne est valide.

Accédez à Administration > System > Certificates > Certificate Authority Certificates. Pour chaque noeud du déploiement, sélectionnez le certificat avec l'autorité de certification secondaire du point de terminaison des services de certificats dans la colonne Nom convivial. Cliquez sur Viewet vérifiez si l'état du certificat est un bon message et s'il est visible.

Si une chaîne de certificats est rompue, assurez-vous de résoudre le problème avant le début du processus de mise à niveau de Cisco ISE. Afin de résoudre le problème, accédez à Administration > System > Certificates > Certificate Management > Certificate Signing Requests, et générez-en un pour l'option d'autorité de certification racine ISE.

Informations connexes

Informations connexes Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

3.0 |

04-Apr-2024 |

Mise à jour des PII, des exigences de style et du formatage. |

1.0 |

04-Jun-2020 |

Première publication |

Contribution d’experts de Cisco

- Repositionner le mandalIngénieur-conseil technique

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires