Configuration d'ISE 2.0 et chiffrement du chiffrement AnyConnect 4.2 Posture BitlLocker

Options de téléchargement

-

ePub (1.6 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (1.9 MB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit comment chiffrer la partition de disque du point de terminaison à l'aide de Microsoft BitLocker et comment configurer Cisco Identity Services Engine (ISE) afin de fournir un accès complet au réseau, uniquement lorsque le chiffrement correct est configuré. Cisco ISE version 2.0 et AnyConnect Secure Mobility Client 4.2 prennent en charge le cryptage des disques.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Configuration CLI ASA (Adaptive Security Appliance) et configuration VPN SSL (Secure Socket Layer)

- Configuration VPN d'accès à distance sur l'ASA

- ISE et services de posture

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de logiciel suivantes :

- Logiciel Cisco ASA versions 9.2.1 et ultérieures

- Microsoft Windows version 7 avec Cisco AnyConnect Secure Mobility Client version 4.2 et ultérieure

- Cisco ISE, version 2.0 et ultérieure

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Configurer

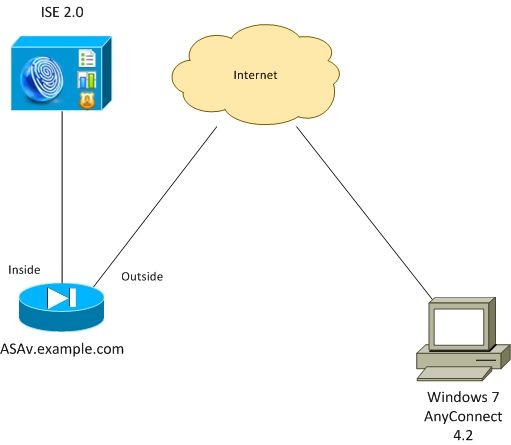

Diagramme du réseau

Le flux est le suivant :

- La session VPN initiée par le client AnyConnect est authentifiée via ISE. L'état de la position du point d'extrémité n'est pas connu, la règle ASA VPN inconnu est atteinte et par conséquent la session est redirigée vers l'ISE pour la mise en service

- L'utilisateur ouvre un navigateur Web, le trafic HTTP est redirigé par ASA vers ISE. ISE transmet la dernière version d'AnyConnect, ainsi que le module de conformité et de posture au terminal

- Une fois le module de posture exécuté, il vérifie si la partition E : est entièrement chiffrée par BitLocker. Si oui, le rapport est envoyé à ISE, ce qui déclenche un changement d'autorisation Radius sans ACL (accès complet)

- La session VPN sur ASA est mise à jour, la liste de contrôle d'accès de redirection est supprimée et la session a un accès complet

La session VPN est présentée à titre d'exemple. La fonctionnalité de posture fonctionne également bien pour d'autres types d'accès.

ASA

Il est configuré à partir d'un accès VPN SSL distant avec l'utilisation d'ISE comme serveur AAA (Authentication, Authorization, and Accounting). Radius CoA et REDIRECT ACL doivent être configurés :

aaa-server ISE20 protocol radius

authorize-only

interim-accounting-update periodic 1

dynamic-authorization

aaa-server ISE20 (inside) host 10.48.17.235

key cisco

tunnel-group TAC type remote-access

tunnel-group TAC general-attributes

address-pool POOL

authentication-server-group ISE20

accounting-server-group ISE20

default-group-policy AllProtocols

tunnel-group TAC webvpn-attributes

group-alias TAC enable

group-policy AllProtocols internal

group-policy AllProtocols attributes

vpn-tunnel-protocol ikev1 ikev2 ssl-client ssl-clientless

webvpn

enable outside

anyconnect image disk0:/anyconnect-win-4.2.00096-k9.pkg 1

anyconnect enable

tunnel-group-list enable

error-recovery disable

access-list REDIRECT extended deny udp any any eq domain

access-list REDIRECT extended deny ip any host 10.48.17.235

access-list REDIRECT extended deny icmp any any

access-list REDIRECT extended permit tcp any any eq www

ip local pool POOL 172.16.31.10-172.16.31.20 mask 255.255.255.0

Pour plus de détails, consultez :

Exemple de configuration de l'intégration d'AnyConnect 4.0 à ISE version 1.3

BitLocker sous Windows 7

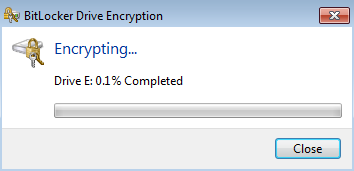

Accédez à Panneau de configuration > Système et sécurité > Chiffrement de lecteur BitLocker, activez le chiffrement de partition E : . Protégez-le par un mot de passe (PIN), comme illustré dans l'image.

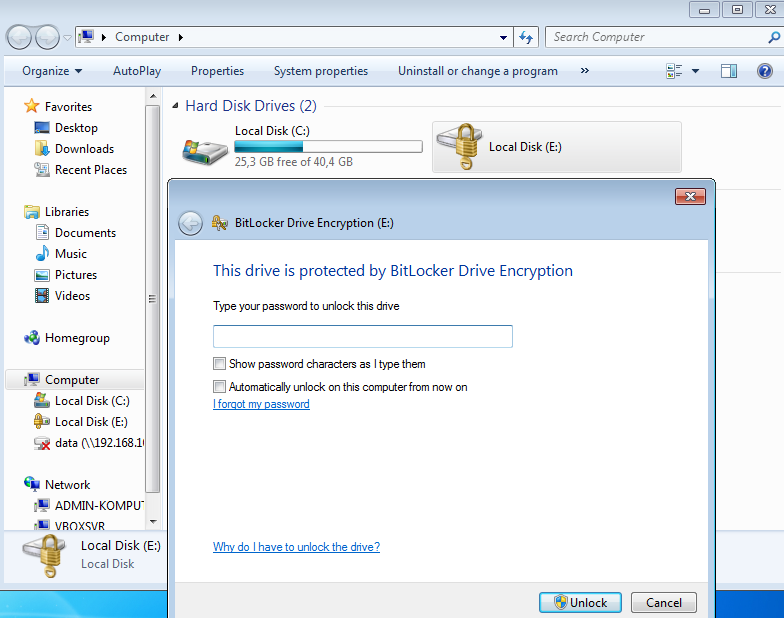

Une fois chiffré, montez-le (en fournissant le mot de passe) et assurez-vous qu'il est accessible comme indiqué dans l'image.

Pour plus d'informations, consultez la documentation Microsoft :

Guide pas à pas du chiffrement de lecteur BitLocker Windows

ISE

Étape 1. Périphérique réseau

Accédez à Administration > Network Resources > Network Devices, Add ASA with Device Type = ASA. Cette condition est utilisée dans les règles d’autorisation, mais elle n’est pas obligatoire (d’autres types de conditions peuvent être utilisés).

Le cas échéant, le groupe de périphériques réseau n'existe pas. Afin de créer, accédez à Administration > Network Resources > Network Device Groups.

Étape 2. Condition et politiques de posture

Vérifiez que les conditions de position sont mises à jour : Accédez à Administration > System > Settings > Posture > Updates > Update Now.

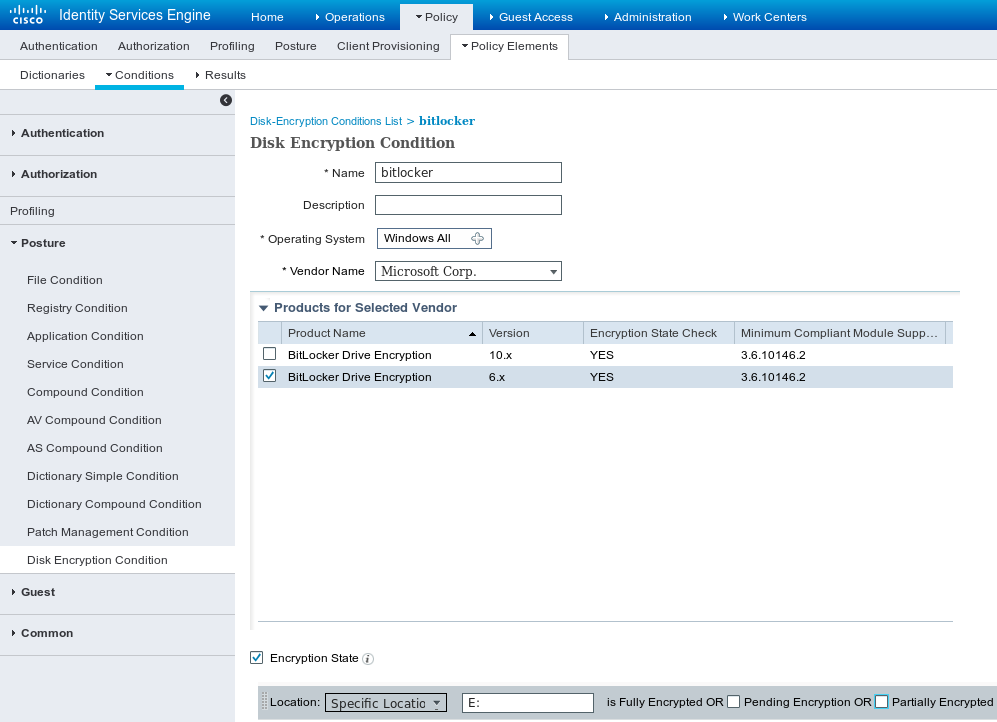

Accédez à Policy > Policy Elements > Conditions > Posture > Disk Encryption Condition, ajoutez une nouvelle condition comme indiqué dans l'image.

Cette condition vérifie si BitLocker pour Windows 7 est installé et si la partition E : est entièrement chiffrée.

Remarque : BitLocker est un chiffrement au niveau du disque et ne prend pas en charge l'argument Emplacement spécifique avec chemin d'accès, mais uniquement la lettre de disque.

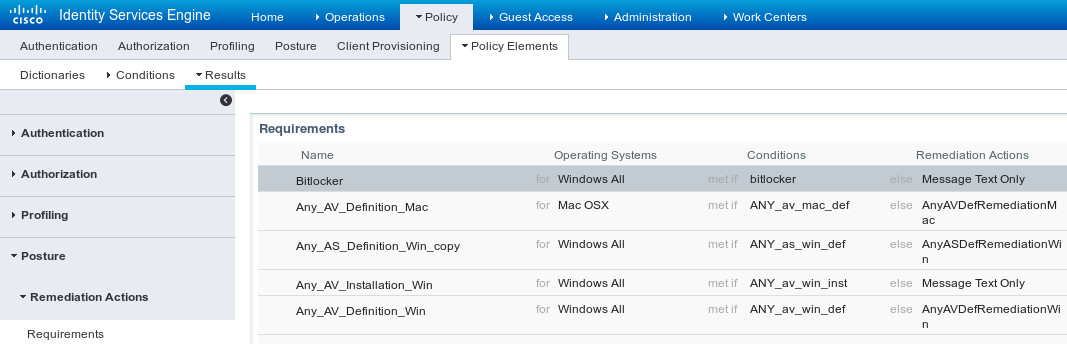

Accédez à Policy > Policy Elements > Results > Posture > Requirements afin de créer un nouveau besoin qui utilise la condition comme indiqué dans l'image.

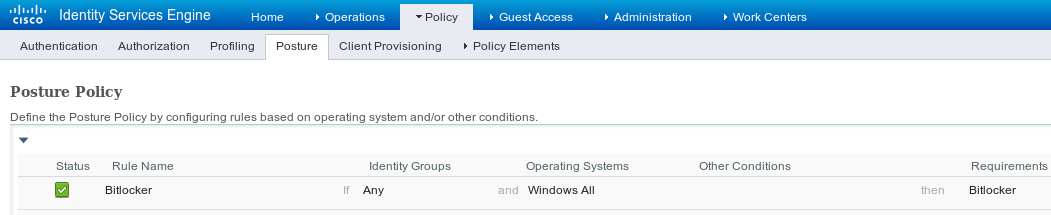

Accédez à Policy > Posture, ajoutez une condition pour toutes les fenêtres afin d'utiliser la condition comme indiqué dans l'image.

Étape 3. Ressources et politiques de provisionnement du client

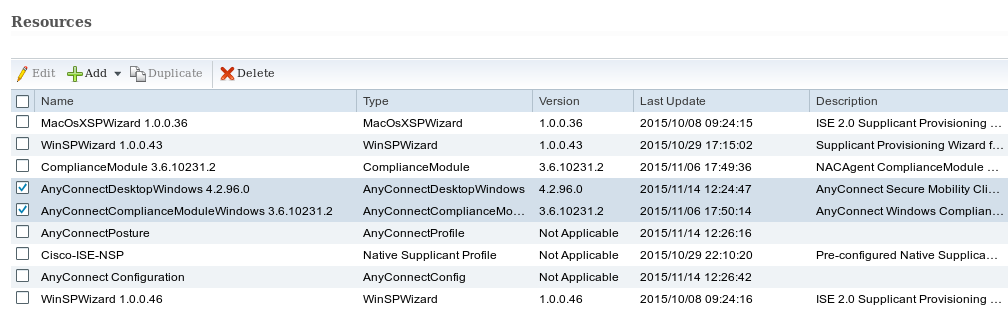

Accédez à Policy > Policy Elements > Client Provisioning > Resources, téléchargez Compliance Module depuis Cisco.com et téléchargez manuellement le package AnyConnect 4.2 comme indiqué dans l'image.

Naviguez jusqu'à Add > NAC Agent or AnyConnect Posture Profile, créez un profil de posture AnyConnect (nom : AnyConnectPosture) avec les paramètres par défaut.

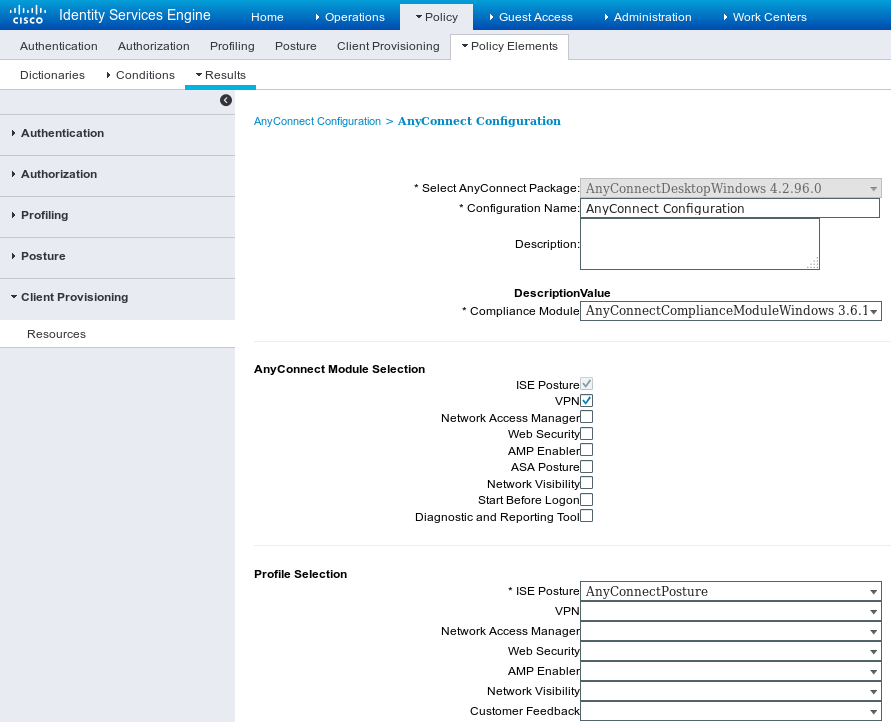

Accédez à Add > AnyConnect Configuration, ajoutez un profil AnyConnect (nom : AnyConnect Configuration) comme indiqué dans l'image.

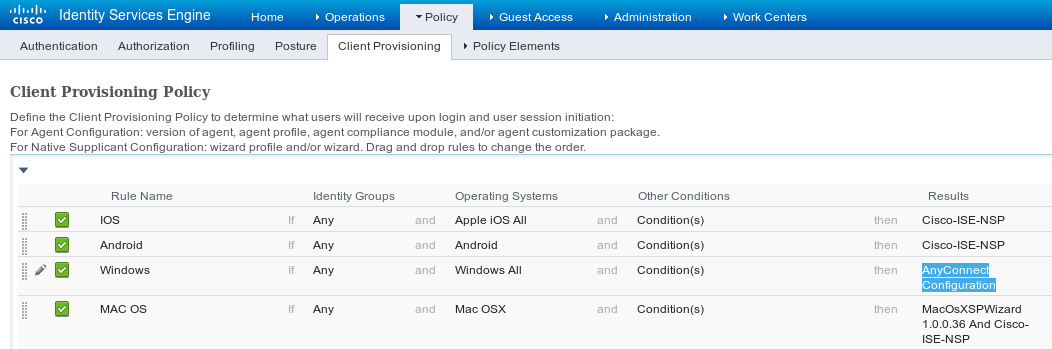

Accédez à Policy > Client Provisioning et modifiez la stratégie par défaut pour Windows afin d'utiliser le profil AnyConnect configuré comme indiqué dans l'image.

Étape 4. Règles d'autorisation

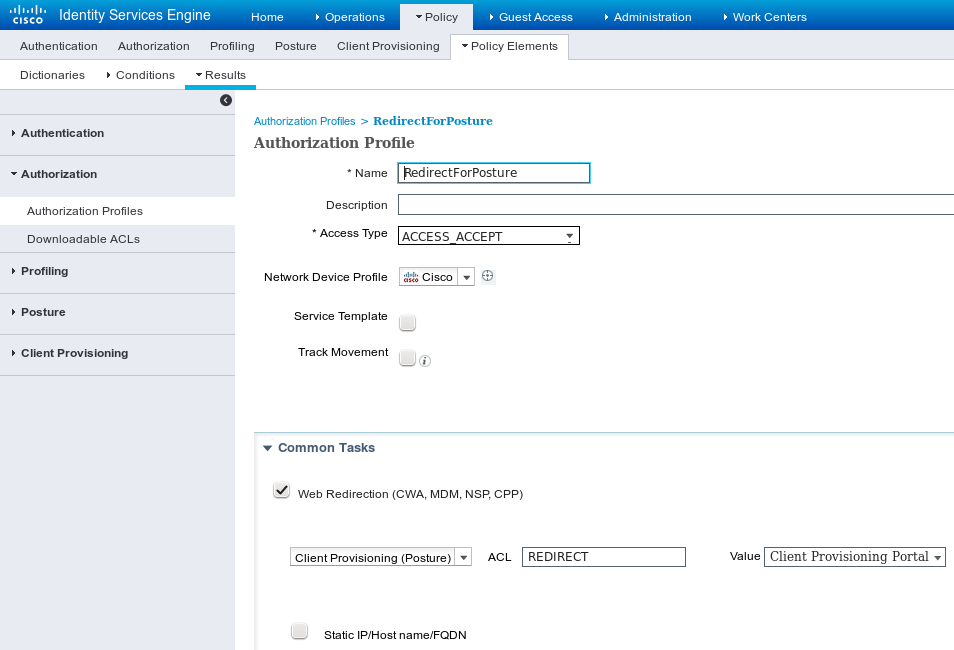

Accédez à Policy > Policy Elements > Results > Authorization, ajoutez Authorization Profile (nom : RedirectForPosture) qui redirige vers un portail d'approvisionnement client par défaut comme indiqué dans l'image.

La liste de contrôle d'accès REDIRECT est définie sur ASA.

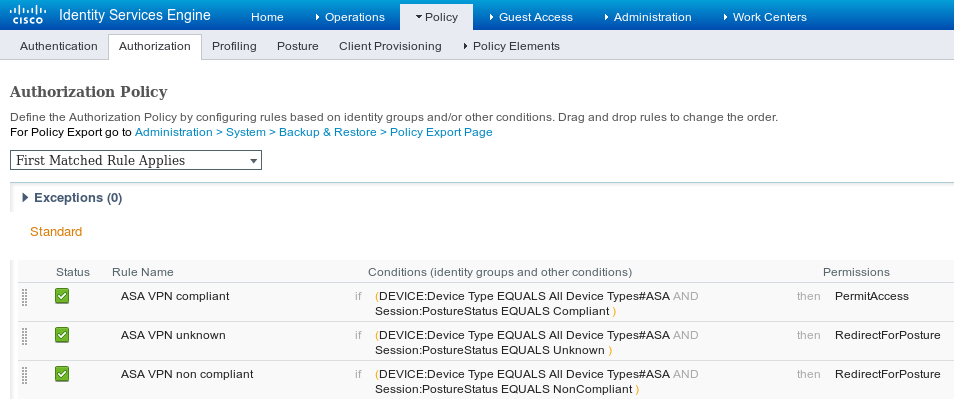

Accédez à Policy > Authorization, créez 3 règles d'autorisation comme indiqué dans l'image.

Si le terminal est conforme, un accès complet est fourni. Si l'état est inconnu ou non conforme, la redirection pour le provisionnement du client est renvoyée.

Vérifier

Utilisez cette section pour confirmer que votre configuration fonctionne correctement.

Étape 1. Établissement de la session VPN

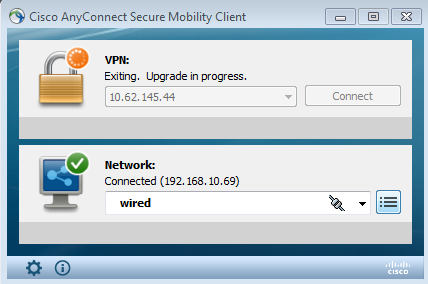

Une fois la session VPN établie, ASA peut vouloir effectuer une mise à niveau des modules AnyConnect comme indiqué dans l'image.

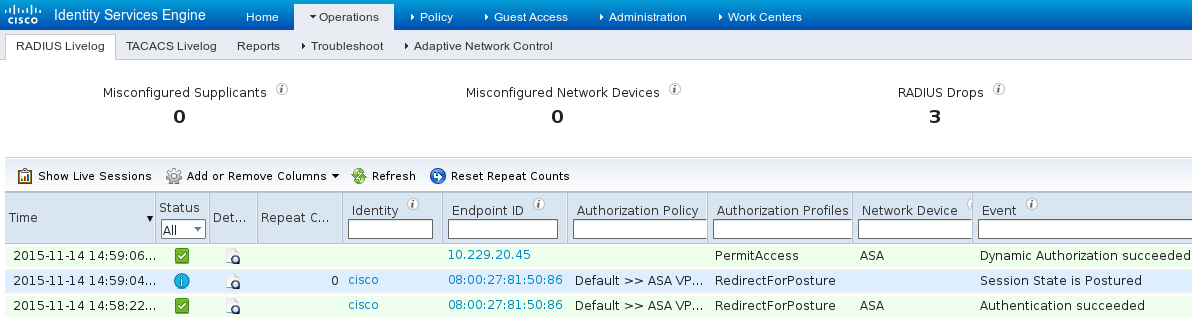

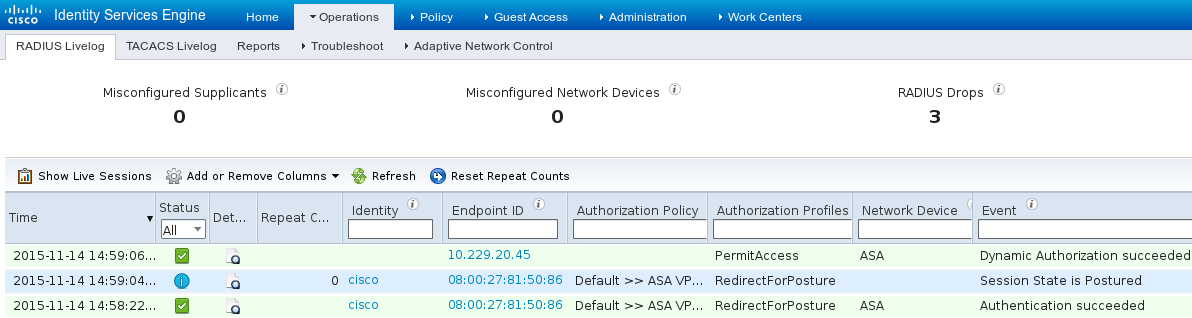

Sur ISE, la dernière règle est activée, par conséquent les autorisations RedirectForPosture sont retournées comme indiqué dans l'image.

Une fois que l'ASA a fini de créer la session VPN, il signale que la redirection doit avoir lieu :

ASAv# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : cisco Index : 32

Assigned IP : 172.16.31.10 Public IP : 10.61.90.226

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES256 DTLS-Tunnel: (1)AES256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA1

Bytes Tx : 53201 Bytes Rx : 122712

Pkts Tx : 134 Pkts Rx : 557

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : AllProtocols Tunnel Group : TAC

Login Time : 21:29:50 UTC Sat Nov 14 2015

Duration : 0h:56m:53s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : c0a80101000200005647a7ce

Security Grp : none

<some output omitted for clarity>

ISE Posture:

Redirect URL : https://mgarcarz-ise20.example.com:8443/portal/gateway?sessionId=&portal=0d2ed780-6d90-11e5-978e-00505...

Redirect ACL : REDIRECT

Étape 2. Provisionnement client

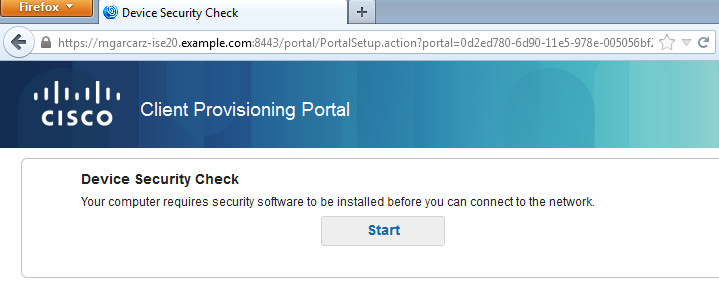

À ce stade, le trafic du navigateur Web du point d'extrémité est redirigé vers ISE pour le provisionnement du client, comme illustré dans l'image.

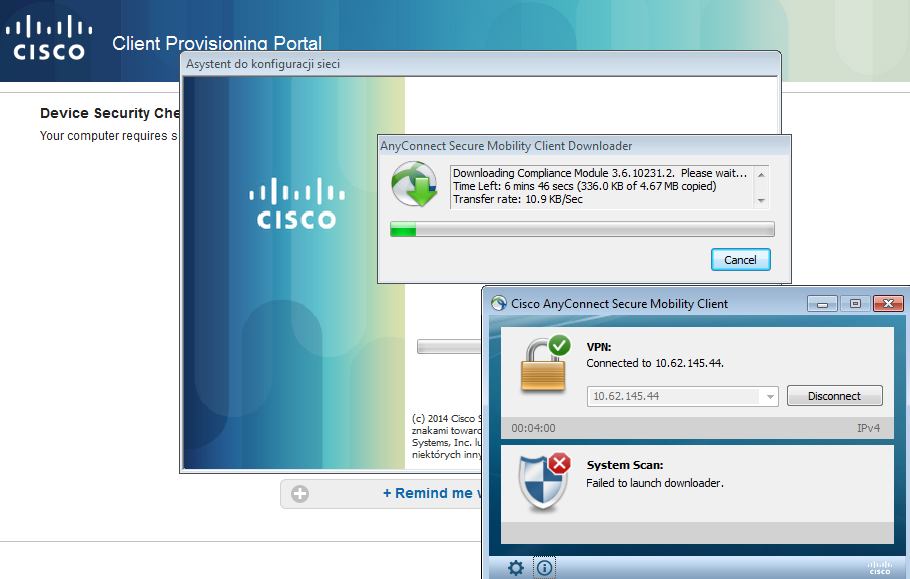

Si nécessaire, AnyConnect ainsi que le module de conformité et de posture sont mis à jour comme indiqué dans l'image.

Étape 3. Contrôle de la posture et CoA

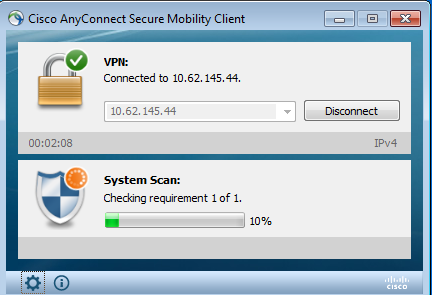

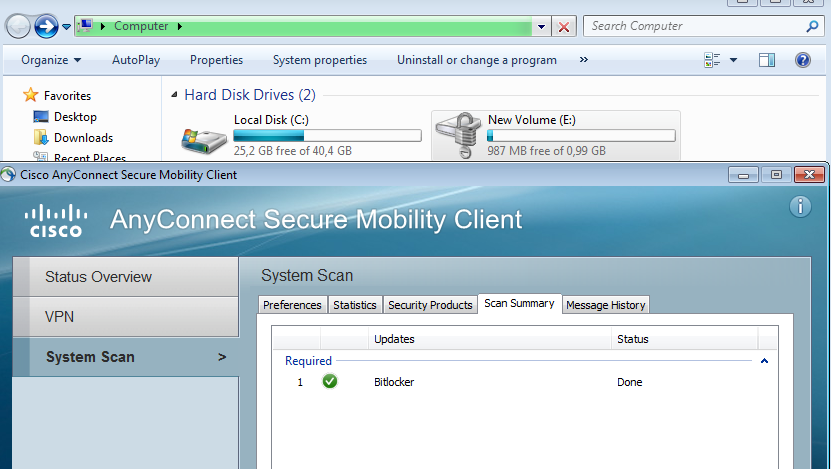

Le module Posture est exécuté, découvrez ISE (il peut être nécessaire d'avoir un enregistrement DNS A pour enroll.cisco.com pour réussir), téléchargez et vérifiez les conditions de posture comme indiqué dans l'image.

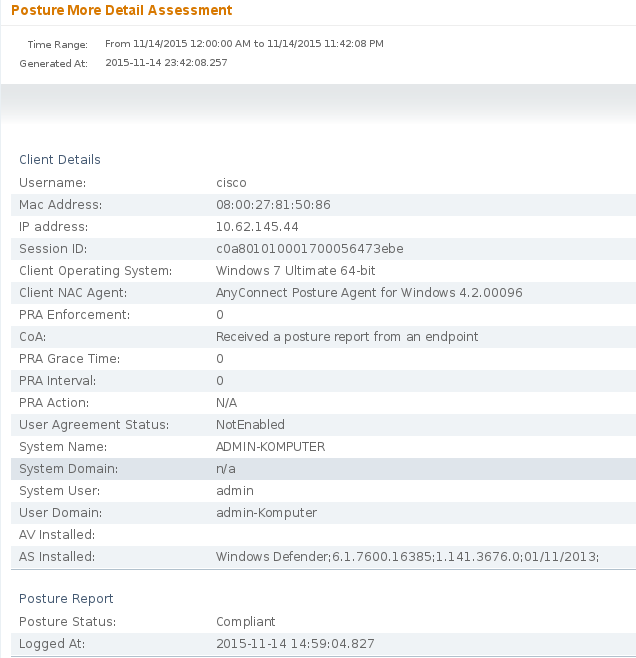

Une fois qu'il est confirmé que la partition E : est entièrement chiffrée par BitLocker, le rapport correct est envoyé à ISE comme indiqué dans l'image.

Cela déclenche l'autorisation CoA de réautoriser la session VPN, comme illustré dans l'image.

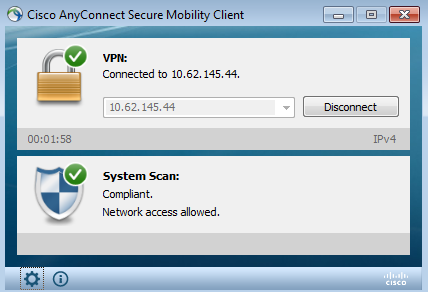

ASA supprime la liste de contrôle d'accès de redirection qui fournit un accès complet. AnyConnect signale la conformité comme indiqué dans l'image.

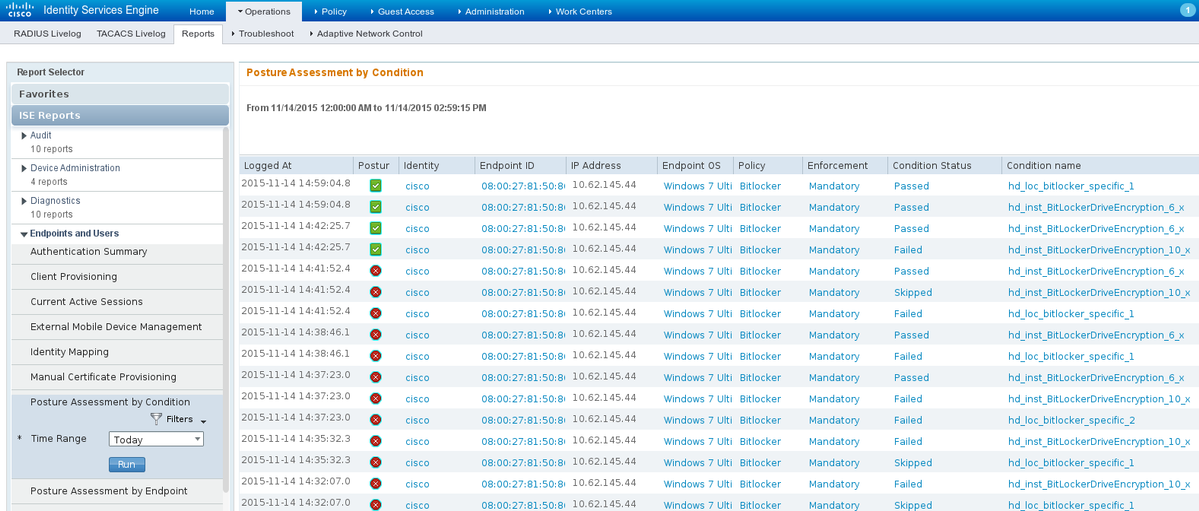

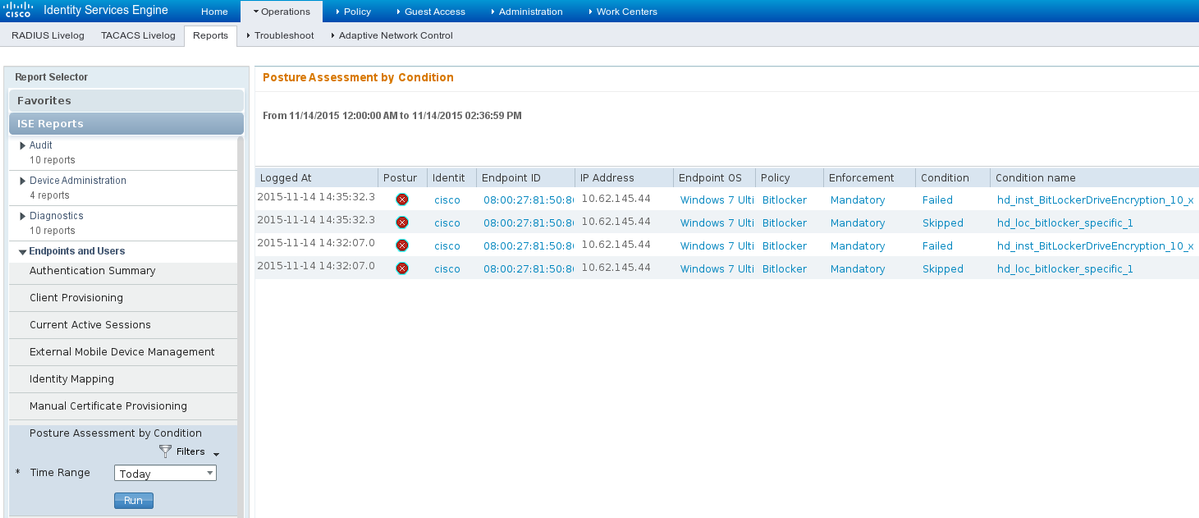

En outre, des rapports détaillés sur ISE peuvent confirmer que les deux conditions sont remplies (Posture Assessment by Condition est le nouveau rapport ISE 2.0 qui affiche toutes les conditions). La première condition (hd_inst_BitLockerDriveEncryption_6_x) vérifie l'installation/le processus, la seconde (hd_loc_bitlocker_specific_1) vérifie si l'emplacement spécifique (E : ) est entièrement chiffré comme indiqué dans l'image.

Le rapport ISE Posture Assessment by Endpoint confirme que toutes les conditions sont remplies, comme le montre l'image.

La même chose peut être confirmée à partir des débogages ise-psc.log. Requête de position reçue par ISE et la réponse :

2015-11-14 14:59:01,963 DEBUG [portal-http-service28][] cisco.cpm.posture.runtime.PostureHandlerImpl -::c0a801010001700056473ebe:::- Received posture request [parameters: reqtype=validate, userip=10.62.145.44, clientmac=08-00-27-81-50-86, os=WINDOWS, osVerison=1.2.1.6.1.1, architecture=9, provider=Device Filter, state=, ops=1, avpid=, avvname=Microsoft Corp.:!::!::!:, avpname=Windows Defender:!::!::!:, avpversion=6.1.7600.16385:!::!::!:, avpfeature=AS:!::!::!:, userAgent=Mozilla/4.0 (compatible; WINDOWS; 1.2.1.6.1.1; AnyConnect Posture Agent v.4.2.00096), session_id=c0a801010001700056473ebe

2015-11-14 14:59:01,963 DEBUG [portal-http-service28][] cisco.cpm.posture.runtime.PostureHandlerImpl -:cisco:c0a801010001700056473ebe:::- Creating a new session info for mac 08-00-27-81-50-86

2015-11-14 14:59:01,963 DEBUG [portal-http-service28][] cisco.cpm.posture.runtime.PostureHandlerImpl -:cisco:c0a801010001700056473ebe:::- Turning on enryption for endpoint with mac 08-00-27-81-50-86 and os WINDOWS, osVersion=1.2.1.6.1.1

2015-11-14 14:59:01,974 DEBUG [portal-http-service28][] cpm.posture.runtime.agent.AgentXmlGenerator -:cisco:c0a801010001700056473ebe:::- Agent criteria for rule [Name=bitlocker, Description=, Operating Systems=[Windows All], Vendor=com.cisco.cpm.posture.edf.AVASVendor@96b084e, Check Type=Installation, Allow older def date=0, Days Allowed=Undefined, Product Name=[com.cisco.cpm.posture.edf.AVASProduct@44870fea]] - ( ( (hd_inst_BitLockerDriveEncryption_6_x) ) & (hd_loc_bitlocker_specific_1) )

La réponse avec l'exigence de posture (condition + correction) est au format XML :

2015-11-14 14:59:02,052 DEBUG [portal-http-service28][] cisco.cpm.posture.runtime.PostureHandlerImpl -:cisco:c0a801010001700056473ebe:::- NAC agent xml <?xml version="1.0" encoding="UTF-8"?><cleanmachines>

<version>2</version>

<encryption>0</encryption>

<package>

<id>10</id>

Bitlocker

<version/>

Bitlocker encryption not enabled on the endpoint. Station not compliant.

<type>3</type>

<optional>0</optional>

<action>3</action>

<check>

<id>hd_loc_bitlocker_specific_1</id>

<category>10</category>

<type>1002</type>

<param>180</param>

E:

full

<value_type>2</value_type>

</check>

<check>

hd_inst_BitLockerDriveEncryption_6_x

<category>10</category>

<type>1001</type>

<param>180</param>

<operation>regex match</operation>

<value>^6\..+$|^6$</value>

<value_type>3</value_type>

</check>

<criteria>( ( ( (hd_inst_BitLockerDriveEncryption_6_x) ) & (hd_loc_bitlocker_specific_1) ) )</criteria>

</package>

</cleanmachines>

Une fois le rapport chiffré reçu par ISE :

2015-11-14 14:59:04,816 DEBUG [portal-http-service28][] cisco.cpm.posture.runtime.PostureHandlerImpl -:cisco:c0a801010001700056473ebe:::- Decrypting report

2015-11-14 14:59:04,817 DEBUG [portal-http-service28][] cisco.cpm.posture.runtime.PostureHandlerImpl -:cisco:c0a801010001700056473ebe:::- Decrypted report [[ <report><version>1000</version><encryption>0</encryption><key></key><os_type>WINDOWS</os_type><osversion>1.2.1.6.1.1</osversion><build_number>7600</build_number><architecture>9</architecture><user_name>[device-filter-AC]</user_name><agent>x.y.z.d-todo</agent><sys_name>ADMIN-KOMPUTER</sys_name><sys_user>admin</sys_user><sys_domain>n/a</sys_domain><sys_user_domain>admin-Komputer</sys_user_domain><av><av_vendor_name>Microsoft Corp.</av_vendor_name><av_prod_name>Windows Defender</av_prod_name><av_prod_version>6.1.7600.16385</av_prod_version><av_def_version>1.141.3676.0</av_def_version><av_def_date>01/11/2013</av_def_date><av_prod_features>AS</av_prod_features></av><package><id>10</id><status>1</status><check><chk_id>hd_loc_bitlocker_specific_1</chk_id>1 </check><check><chk_id>hd_inst_BitLockerDriveEncryption_6_x</chk_id><chk_status>1></check></package></report> ]]

La station est marquée comme conforme et ISE envoie CoA :

2015-11-14 14:59:04,823 INFO [portal-http-service28][] cisco.cpm.posture.runtime.PostureManager -:cisco:c0a801010001700056473ebe:::- Posture state is compliant for endpoint with mac 08-00-27-81-50-86

2015-11-14 14:59:06,825 DEBUG [pool-5399-thread-1][] cisco.cpm.posture.runtime.PostureCoA -:cisco:c0a801010000f0005647358b:::- Posture CoA is triggered for endpoint [08-00-27-81-50-86] with session [c0a801010001700056473ebe

En outre, la configuration finale est envoyée par ISE :

2015-11-14 14:59:04,827 DEBUG [portal-http-service28][] cisco.cpm.posture.runtime.PostureHandlerImpl -:cisco:c0a801010001700056473ebe:::- Sending response to endpoint 08-00-27-81-50-86 http response [[ <!--X-Perfigo-DM-Error=0--><!--error=0--><!--X-Perfigo-DmLogoff-Exit=0--><!--X-Perfigo-Gp-Update=0--><!--X-Perfigo-Auto-Close-Login-Scr=0--><!--X-Perfigo-Auto-Close-Login-Scr-Time=0--><!--user role=--><!--X-Perfigo-OrigRole=--><!--X-Perfigo-UserKey=dummykey--><!--X-Perfigo-RedirectUrl=--><!--X-Perfigo-ShowInfo=--><!--X-Perfigo-Session=--><!--X-Perfigo-SSO-Done=1--><!--X-Perfigo-Provider=Device Filter--><!--X-Perfigo-UserName=cisco--><!--X-Perfigo-DHCP-Release-Delay=4--><!--X-Perfigo-DHCP-Renew-Delay=1--><!--X-Perfigo-Client-MAC=08:00:27:81:50:86--> ]]

Ces étapes peuvent également être confirmées du côté client (AnyConnect DART) :

Date : 11/14/2015

Time : 14:58:41

Type : Warning

Source : acvpnui

Description : Function: Module::UpdateControls

File: .\Module.cpp

Line: 344

No matching element found for updating: [System Scan], [label], [nac_panel_message_history], [Scanning system ... ]

******************************************

Date : 11/14/2015

Time : 14:58:43

Type : Warning

Source : acvpnui

Description : Function: Module::UpdateControls

File: .\Module.cpp

Line: 344

No matching element found for updating: [System Scan], [label], [nac_panel_message_history], [Checking requirement 1 of 1. ]

******************************************

Date : 11/14/2015

Time : 14:58:46

Type : Warning

Source : acvpnui

Description : Function: CNacApiShim::PostureNotification

File: .\NacShim.cpp

Line: 461

Clearing Posture List.

Pour une session réussie, les rapports AnyConnect UI System Scan / Message History :

14:41:59 Searching for policy server.

14:42:03 Checking for product updates...

14:42:03 The AnyConnect Downloader is performing update checks...

14:42:04 Checking for profile updates...

14:42:04 Checking for product updates...

14:42:04 Checking for customization updates...

14:42:04 Performing any required updates...

14:42:04 The AnyConnect Downloader updates have been completed.

14:42:03 Update complete.

14:42:03 Scanning system ...

14:42:05 Checking requirement 1 of 1.

14:42:05 Updating network settings.

14:42:10 Compliant.

Insectes

CSCux15941  - Cryptage de bitlocker de posture ISE 2.0 et AC4.2 avec échec d'emplacement (caractère \ / non pris en charge)

- Cryptage de bitlocker de posture ISE 2.0 et AC4.2 avec échec d'emplacement (caractère \ / non pris en charge)

Dépannage

Cette section fournit des informations que vous pouvez utiliser pour dépanner votre configuration.

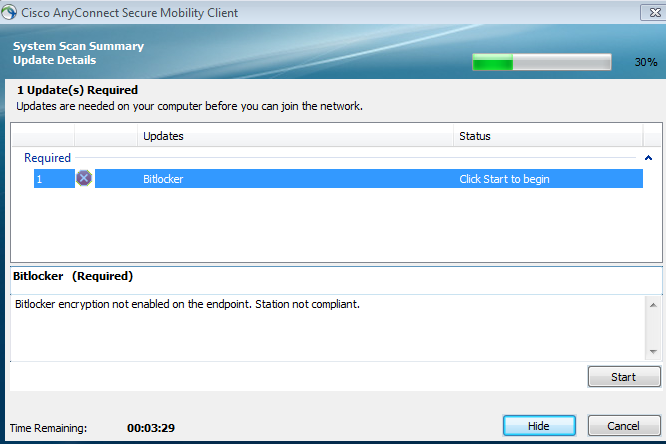

Si le point d'extrémité n'est pas conforme, il est signalé par l'interface utilisateur AnyConnect (la correction configurée est également exécutée), comme illustré dans l'image.

ISE est en mesure de fournir des détails sur les conditions de défaillance, comme illustré dans l'image.

Vous pouvez vérifier la même chose dans les journaux de l'interface de ligne de commande (exemples de journaux dans la section Vérification).

Informations connexes

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

21-Nov-2015 |

Première publication |

Contribution d’experts de Cisco

- Michal GarcarzIngénieur TAC Cisco

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires