Introduction

Ce document décrit comment configurer l'authentification TACACS+ et l'autorisation de commande sur Cisco Adaptive Security Appliance (ASA) avec Identity Service Engine (ISE) 2.0 et versions ultérieures. ISE utilise un magasin d'identités local pour stocker des ressources telles que des utilisateurs, des groupes et des terminaux.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Le pare-feu ASA est entièrement opérationnel

- Connectivité entre ASA et ISE

- Le serveur ISE est amorcé

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Cisco Identity Service Engine 2.0

- Logiciel Cisco ASA version 9.5(1)

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Pour plus d'informations sur les conventions utilisées dans ce document, reportez-vous à Conventions relatives aux conseils techniques Cisco.

Configurer

L'objectif de la configuration est de :

- Authentifier l'utilisateur ssh via le magasin d'identités interne

- Autoriser l'utilisateur ssh afin qu'il soit placé en mode d'exécution privilégié après la connexion

- Vérifier et envoyer chaque commande exécutée à ISE pour vérification

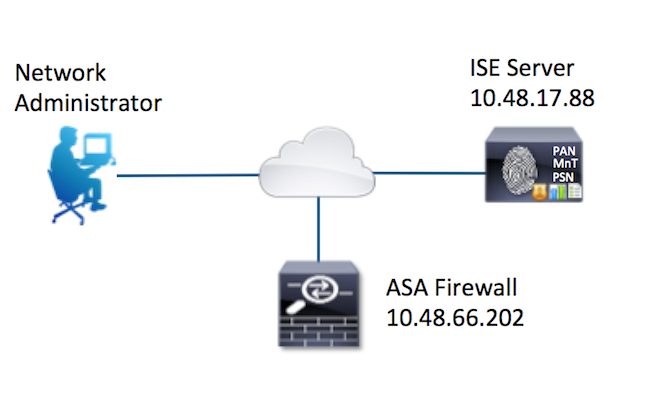

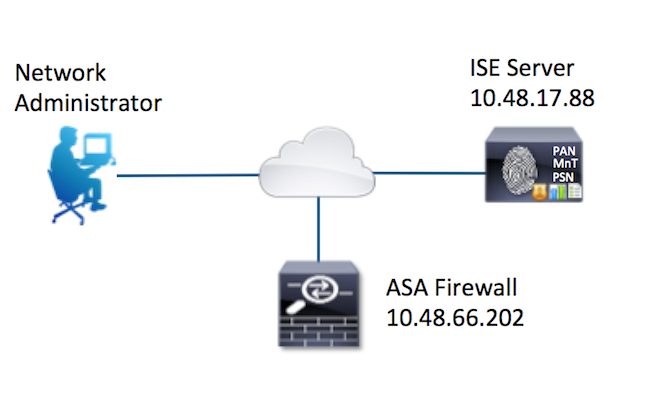

Diagramme du réseau

Configurations

Configurer ISE pour l'authentification et l'autorisation

Deux utilisateurs sont créés. L'administrateur d'utilisateurs fait partie du groupe d'identités local Admins réseau sur ISE. Cet utilisateur dispose de privilèges CLI complets. L'utilisateur fait partie du groupe d'identité local de l'équipe de maintenance du réseau sur ISE. Cet utilisateur est autorisé à exécuter uniquement les commandes show et ping.

Ajouter un périphérique réseau

Accédez à Work Centers > Device Administration > Network Resources > Network Devices. Cliquez sur Add. Indiquez le nom et l'adresse IP, cochez la case TACACS+ Authentication Settings et indiquez la clé secrète partagée. Vous pouvez éventuellement spécifier le type/l'emplacement du périphérique.

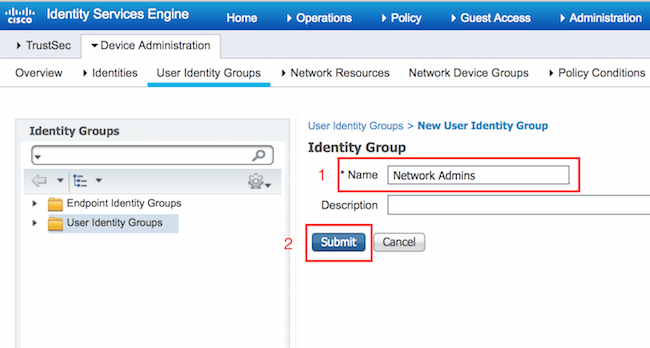

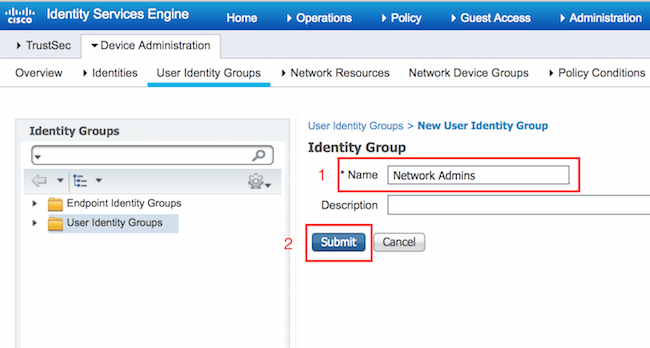

Configuration des groupes d'identités utilisateur

Accédez à Work Centers > Device Administration > User Identity Groups. Cliquez sur Add. Saisissez Nom, puis cliquez sur Envoyer.

Répétez la même étape pour configurer le groupe d'identités utilisateur de l'équipe de maintenance réseau.

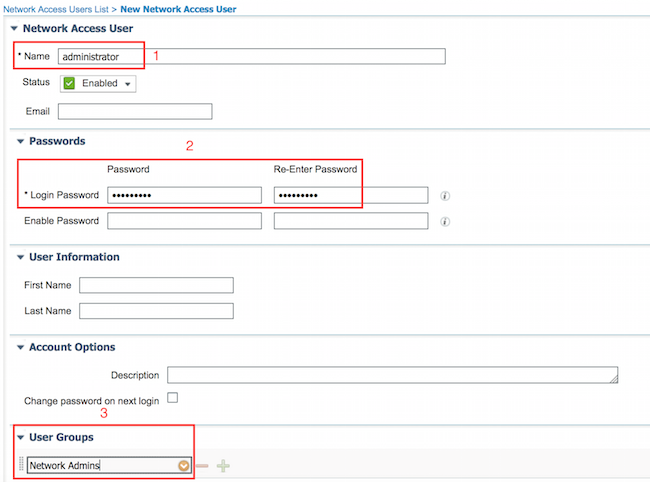

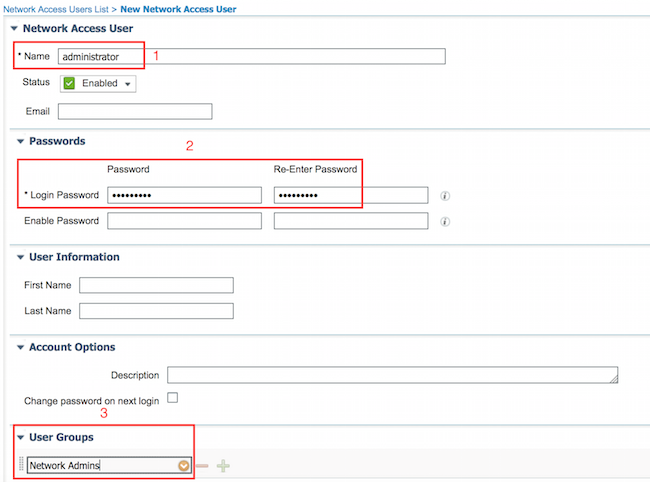

Configuration des utilisateurs

Accédez à Work Centers > Device Administration > Identities > Users. Cliquez sur Add. Saisissez Nom, Mot de passe de connexion, spécifiez Groupe d'utilisateurs et cliquez sur Envoyer.

Répétez les étapes pour configurer l'utilisateur et attribuer le groupe d'identité d'utilisateur de l'équipe de maintenance du réseau.

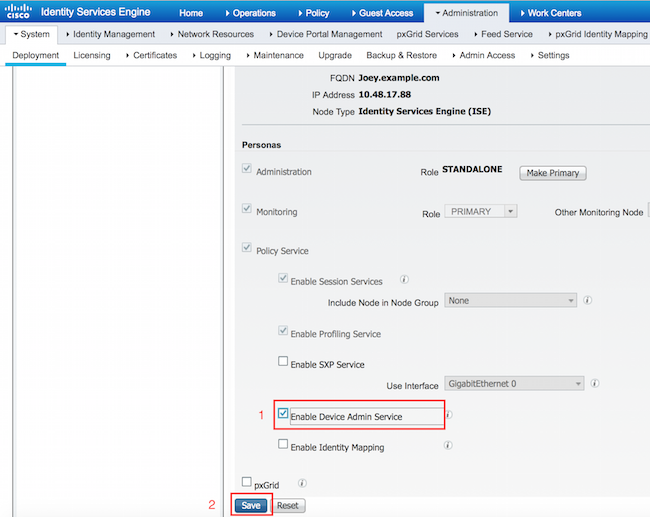

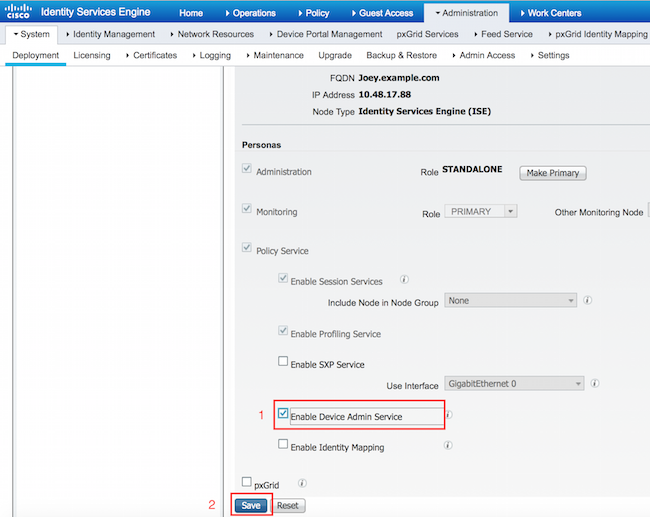

Activer le service d'administration des périphériques

Accédez à Administration > System > Deployment. Sélectionnez le noeud requis. Cochez la case Enable Device Admin Service et cliquez sur Save.

Remarque : Pour TACACS, vous devez disposer d'une licence distincte.

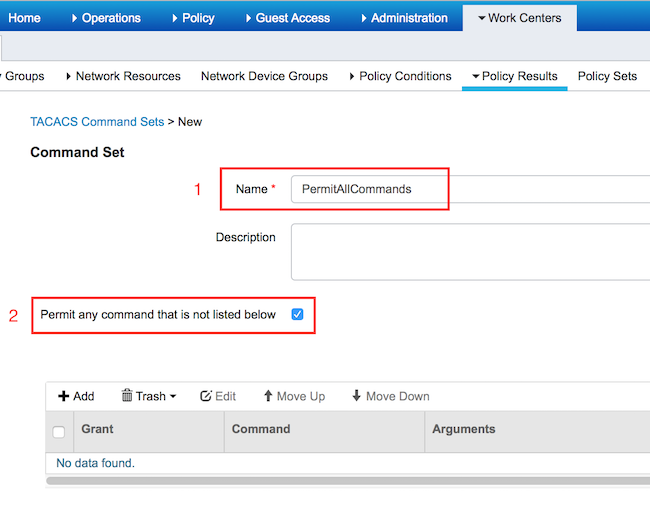

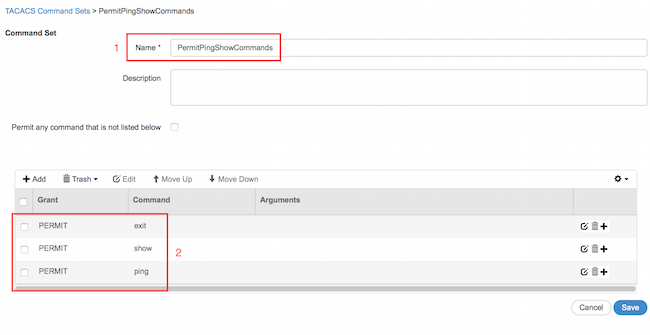

Configuration des jeux de commandes TACACS

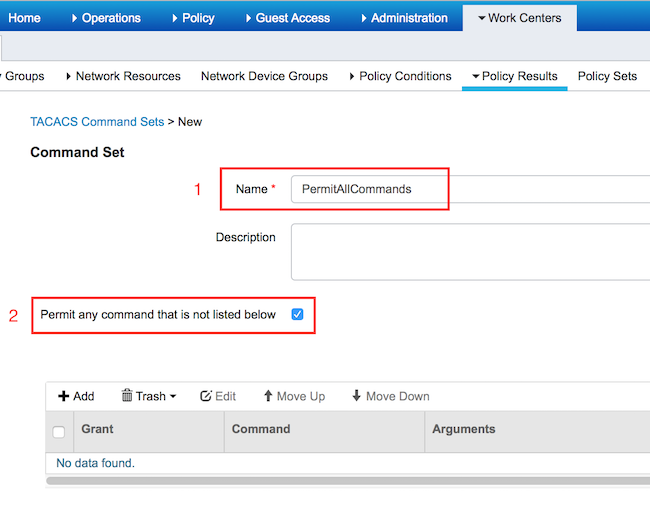

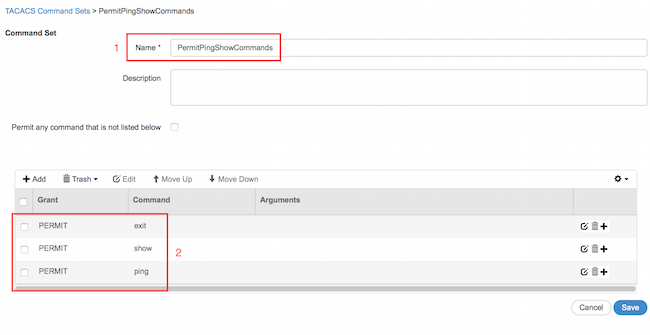

Deux jeux de commandes sont configurés. First PermitAllCommands pour l'administrateur utilisateur qui autorise toutes les commandes sur le périphérique. Second PermitPingShowCommands pour l'utilisateur qui autorise uniquement les commandes show et ping.

1. Accédez à Work Centers > Device Administration > Policy Results > TACACS Command Sets. Cliquez sur Add. Entrez le nom PermitAllCommands, cochez la case Autoriser toute commande qui n'est pas répertoriée ci-dessous, puis cliquez sur Envoyer.

2. Accédez à Work Centers > Device Administration > Policy Results > TACACS Command Sets. Cliquez sur Add. Fournissez le nom PermitPingShowCommands, cliquez sur Add et autorisez les commandes show, ping et exit. Par défaut, si Arguments sont laissés vides, tous les arguments sont inclus. Cliquez sur Submit.

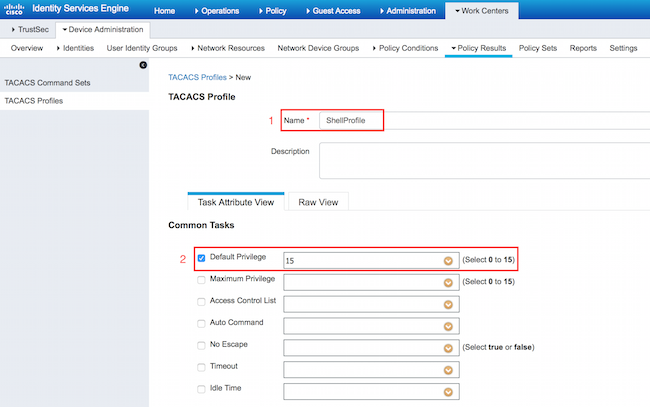

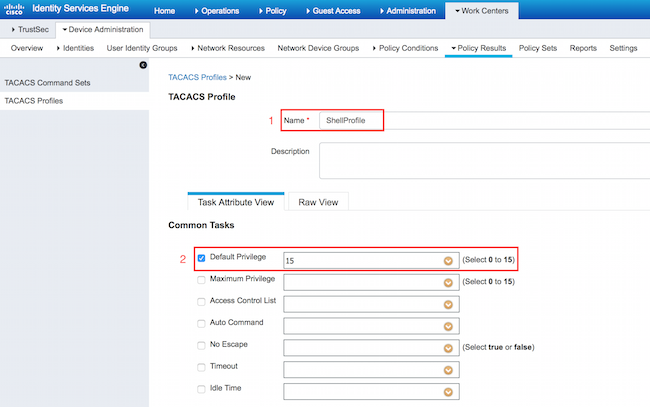

Configuration du profil TACACS

Un seul profil TACACS sera configuré. L’application effective des commandes se fera par le biais de jeux de commandes. Accédez à Work Centers > Device Administration > Policy Results > TACACS Profiles. Cliquez sur Add. Fournissez Name ShellProfile, cochez la case Default Privilege et entrez la valeur 15. Cliquez sur Submit.

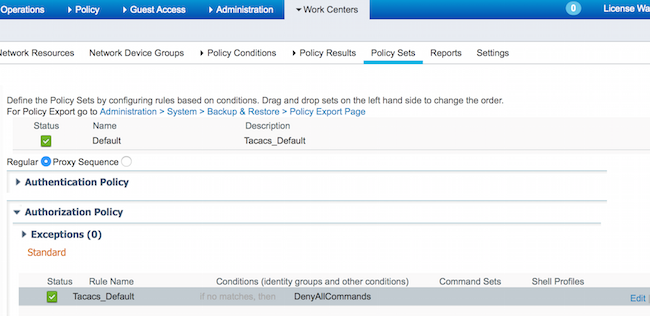

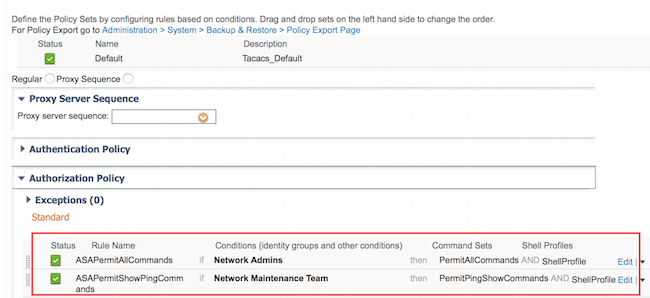

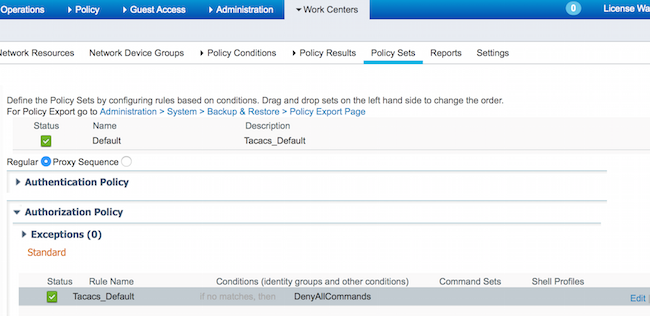

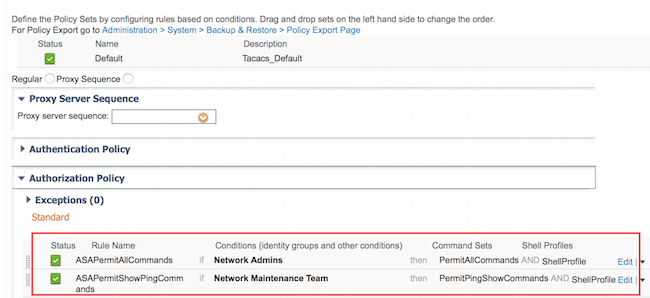

Configuration de la politique d'autorisation TACACS

Par défaut, la stratégie d'authentification pointe vers All_User_ID_Stores, qui inclut également le magasin local, de sorte qu'elle reste inchangée.

Accédez à Work Centers > Device Administration > Policy Sets > Default > Authorization Policy > Edit > Insert New Rule Above.

Deux règles d'autorisation sont configurées, la première règle attribue le profil TACACS ShellProfile et la commande Set PermitAllCommands en fonction de l'appartenance au groupe d'identités d'utilisateurs Administrateurs réseau. La deuxième règle affecte le ShellProfile et la commande Set PermitPingShowCommands du profil TACACS en fonction de l'appartenance au groupe d'identité d'utilisateur de l'équipe de maintenance du réseau.

Configuration du pare-feu Cisco ASA pour l'authentification et l'autorisation

1. Créez un utilisateur local avec des privilèges complets pour le secours avec la commande username comme indiqué ici

ciscoasa(config)# username cisco password cisco privilege 15

2. Définissez le serveur TACACS ISE, spécifiez l’interface, l’adresse IP du protocole et la clé tacacs.

aaa-server ISE protocol tacacs+

aaa-server ISE (mgmt) host 10.48.17.88

key cisco

Remarque : La clé du serveur doit correspondre à celle définie sur le serveur ISE précédemment.

3. Testez l'accessibilité du serveur TACACS à l'aide de la commande test aaa comme indiqué.

ciscoasa# test aaa authentication ISE host 10.48.17.88 username administrator Krakow123

INFO: Attempting Authentication test to IP address <10.48.17.88> (timeout: 12 seconds)

INFO: Authentication Successful

Le résultat de la commande précédente indique que le serveur TACACS est accessible et que l'utilisateur a été authentifié avec succès.

4. Configurez l'authentification pour les autorisations ssh, exec et de commande comme indiqué ci-dessous. Avec aaa authorization exec authentication-server auto-enable vous serez automatiquement placé en mode d'exécution privilégié.

aaa authentication ssh console ISE

aaa authorization command ISE

aaa authorization exec authentication-server auto-enable

Remarque : Avec les commandes ci-dessus, l'authentification est effectuée sur ISE, l'utilisateur est placé directement en mode privilégié et l'autorisation de commande a lieu.

5. Autorisez shh sur l'interface de gestion.

ssh 0.0.0.0 0.0.0.0 mgmt

Vérifier

Vérification du pare-feu Cisco ASA

1. Envoyez une requête vers le pare-feu ASA en tant qu'administrateur qui appartient au groupe d'identité d'utilisateur à accès complet. Le groupe Admins réseau est mappé au jeu de commandes ShellProfile et PermitAllCommands sur l'ISE. Essayez d'exécuter n'importe quelle commande pour garantir un accès complet.

EKORNEYC-M-K04E:~ ekorneyc$ ssh administrator@10.48.66.202

administrator@10.48.66.202's password:

Type help or '?' for a list of available commands.

ciscoasa#

ciscoasa# configure terminal

ciscoasa(config)# crypto ikev1 policy 10

ciscoasa(config-ikev1-policy)# encryption aes

ciscoasa(config-ikev1-policy)# exit

ciscoasa(config)# exit

ciscoasa#

2. Envoyez une requête vers le pare-feu ASA en tant qu'utilisateur qui appartient au groupe d'identité d'utilisateur à accès limité. Le groupe Maintenance du réseau est mappé à la commande ShellProfile et PermitPingShowCommands définie sur l'ISE. Essayez d'exécuter n'importe quelle commande pour vous assurer que seules les commandes show et ping peuvent être exécutées.

EKORNEYC-M-K04E:~ ekorneyc$ ssh user@10.48.66.202

administrator@10.48.66.202's password:

Type help or '?' for a list of available commands.

ciscoasa#

ciscoasa# show version | include Software

Cisco Adaptive Security Appliance Software Version 9.5(1)

ciscoasa# ping 8.8.8.8

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 8.8.8.8, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 20/24/30 ms

ciscoasa# configure terminal

Command authorization failed

ciscoasa# traceroute 8.8.8.8

Command authorization failed

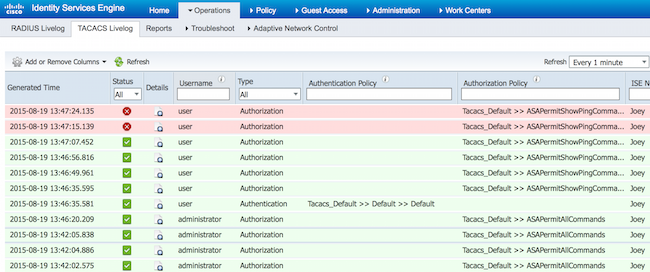

Vérification ISE 2.0

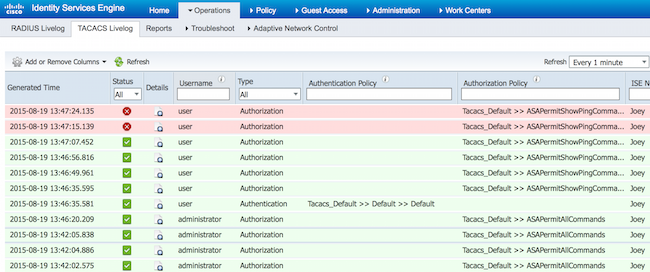

1. Accédez à Operations > TACACS Livellog. Assurez-vous que les tentatives effectuées ci-dessus sont visibles.

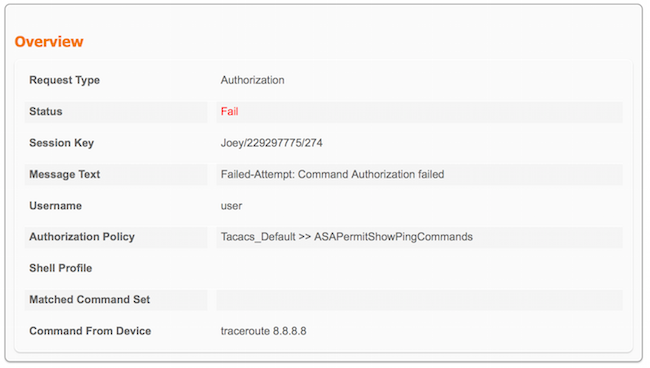

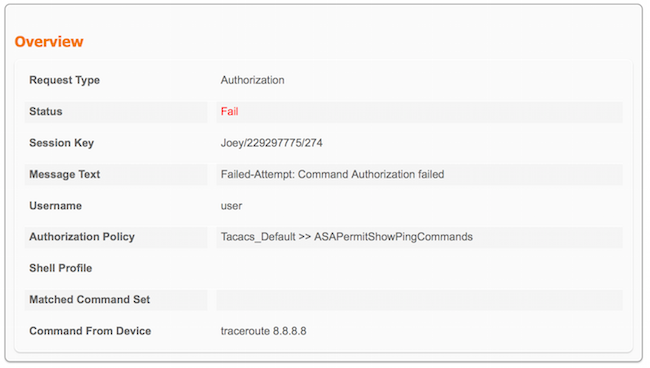

2. Cliquez sur les détails de l'un des rapports rouges, la commande échouée exécutée précédemment peut être vu.

Dépannage

Erreur : Failed-Attempt : Échec d'autorisation de commande

Vérifiez les attributs SelectedCommandSet pour vous assurer que les jeux de commandes attendus ont été sélectionnés par la stratégie d'autorisation

Informations connexes

Assistance et documentation techniques - Cisco Systems

Notes de version ISE 2.0

Guide d'installation matérielle d'ISE 2.0

Guide de mise à niveau ISE 2.0

Guide de l'outil de migration ACS vers ISE

Guide d'intégration d'ISE 2.0 Active Directory

Guide d'administration du moteur ISE 2.0

Commentaires

Commentaires