Configuration de la position d'ISE version 1.4 avec Microsoft WSUS

Table des matières

Introduction

Ce document décrit comment configurer la fonctionnalité de posture de Cisco Identity Services Engine (ISE) lorsqu'elle est intégrée à Microsoft Windows Server Update Services (WSUS).

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Déploiements, authentification et autorisation Cisco ISE

- Connaissances de base sur le fonctionnement de l'ISE et de l'agent de posture Cisco AnyConnect

- Configuration de l'appareil de sécurité adaptatif Cisco (ASA)

- Connaissances de base sur le VPN et 802.1x

- Configuration de Microsoft WSUS

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Microsoft Windows version 7

- Microsoft Windows Version 2012 avec WSUS Version 6.3

- Cisco ASA versions 9.3.1 et ultérieures

- Logiciel Cisco ISE versions 1.3 et ultérieures

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Configurer

Cette section décrit comment configurer l'ISE et les éléments réseau associés.

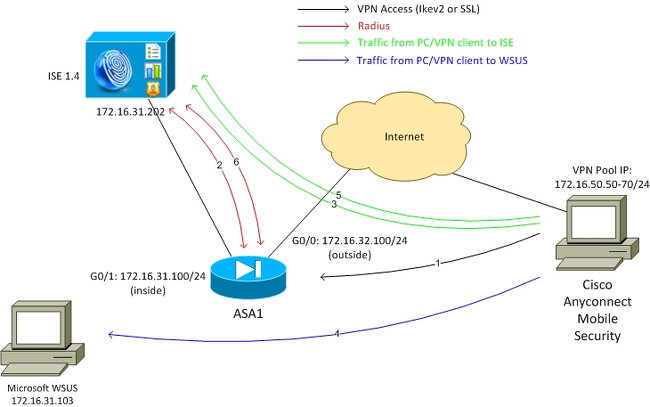

Diagramme du réseau

Voici la topologie utilisée pour les exemples tout au long de ce document :

Voici le flux de trafic, comme illustré dans le schéma du réseau :

- L'utilisateur distant se connecte à l'ASA via Cisco AnyConnect pour un accès VPN. Il peut s'agir de tout type d'accès unifié, tel qu'une session câblée 802.1x/MAC Authentication Bypass (MAB) qui se termine sur le commutateur ou une session sans fil qui se termine sur le contrôleur de réseau local sans fil (WLC).

- Dans le cadre du processus d'authentification, l'ISE confirme que le statut de la station d'extrémité n'est pas égal à conforme (règle d'autorisation ASA-VPN_quarantine) et que les attributs de redirection sont renvoyés dans le message Radius Access-Accept. Par conséquent, l'ASA redirige tout le trafic HTTP vers l'ISE.

- L'utilisateur ouvre un navigateur Web et saisit une adresse. Après la redirection vers ISE, le module de posture Cisco AnyConnect 4 est installé sur la station. Le module de posture télécharge ensuite les politiques depuis l'ISE (condition requise pour WSUS).

- Le module de posture recherche Microsoft WSUS et effectue une correction.

- Après une correction réussie, le module de posture envoie un rapport à l'ISE.

- L'ISE émet une modification d'autorisation Radius qui fournit un accès réseau complet à un utilisateur VPN conforme (règle d'autorisation ).

Microsoft WSUS

Le service WSUS est déployé via le port TCP standard 8530. Il est important de se rappeler que pour la correction, d'autres ports sont également utilisés. C'est pourquoi il est sûr d'ajouter l'adresse IP de WSUS à la liste de contrôle d'accès (ACL) de redirection sur l'ASA (décrite plus loin dans ce document).

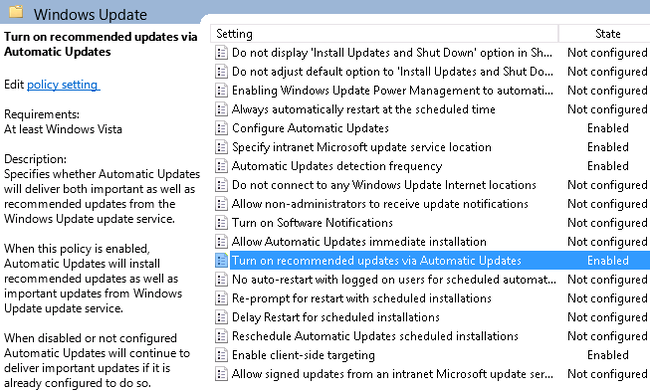

La stratégie de groupe pour le domaine est configurée pour les mises à jour Microsoft Windows et pointe vers le serveur WSUS local :

Voici les mises à jour recommandées qui sont activées pour les politiques granulaires basées sur différents niveaux de gravité :

Le ciblage côté client offre une plus grande flexibilité. ISE peut utiliser des stratégies de position basées sur les différents conteneurs d'ordinateurs Microsoft Active Directory (AD). Le WSUS peut approuver les mises à jour basées sur cette appartenance.

ASA

L'accès VPN SSL (Simple Secure Sockets Layer) pour l'utilisateur distant est utilisé (dont les détails ne sont pas abordés dans ce document).

Voici un exemple de configuration :

interface GigabitEthernet0/0

nameif outside

security-level 10

ip address 172.16.32.100 255.255.255.0

interface GigabitEthernet0/1

nameif inside

security-level 100

ip address 172.16.31.100 255.255.255.0

aaa-server ISE protocol radius

interim-accounting-update periodic 1

dynamic-authorization

aaa-server ISE (inside) host 172.16.31.202

key cisco

webvpn

enable outside

anyconnect-essentials

anyconnect image disk0:/anyconnect-win-4.0.00051-k9.pkg 1

anyconnect enable

tunnel-group-list enable

error-recovery disable

group-policy POLICY internal

group-policy POLICY attributes

vpn-tunnel-protocol ikev1 ikev2 l2tp-ipsec ssl-client ssl-clientless

tunnel-group SSLVPN type remote-access

tunnel-group SSLVPN general-attributes

address-pool POOL-VPN

authentication-server-group ISE

accounting-server-group ISE

default-group-policy POLICY

ip local pool POOL-VPN 172.16.50.50-172.16.50.60 mask 255.255.255.0

Il est important de configurer une liste d'accès sur l'ASA, qui est utilisée afin de déterminer le trafic qui doit être redirigé vers l'ISE (pour les utilisateurs qui ne sont pas encore conformes) :

access-list Posture-redirect extended deny udp any any eq domain

access-list Posture-redirect extended deny ip any host 172.16.31.103

access-list Posture-redirect extended deny ip any host 172.16.31.202

access-list Posture-redirect extended deny icmp any any

access-list Posture-redirect extended permit tcp any any eq www

Seul le trafic DNS (Domain Name System), ISE, WSUS et ICMP (Internet Control Message Protocol) est autorisé pour les utilisateurs non conformes. Tout le reste du trafic (HTTP) est redirigé vers l'ISE pour l'approvisionnement AnyConnect 4, qui est responsable de la position et de la correction.

ISE

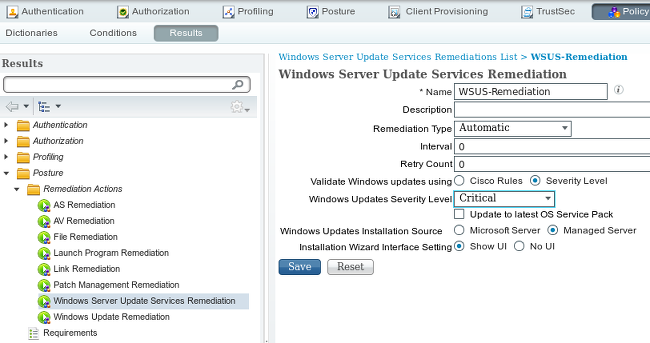

Correction de posture pour WSUS

Complétez ces étapes afin de configurer la correction de posture pour WSUS :

- Accédez à Policy > Conditions > Posture > Remediation Actions > Windows Server Update Services Remediation afin de créer une nouvelle règle.

- Vérifiez que le paramètre Mises à jour Microsoft Windows est défini sur Niveau de gravité. Cette partie est responsable de la détection si le processus de correction est lancé.

L'agent Microsoft Windows Update se connecte ensuite à WSUS et vérifie s'il existe des mises à jour critiques pour ce PC qui attendent l'installation :

Condition de posture pour WSUS

Accédez à Policy > Conditions > Posture > Requirements afin de créer une nouvelle règle. La règle utilise une condition factice appelée pr_WSUSRule, ce qui signifie que le WSUS est contacté afin de vérifier la condition lorsque la correction est nécessaire (mises à jour critiques).

Une fois cette condition remplie, le WSUS installe les mises à jour qui ont été configurées pour ce PC. Il peut s’agir de tout type de mises à jour, mais aussi de celles dont le niveau de gravité est plus faible :

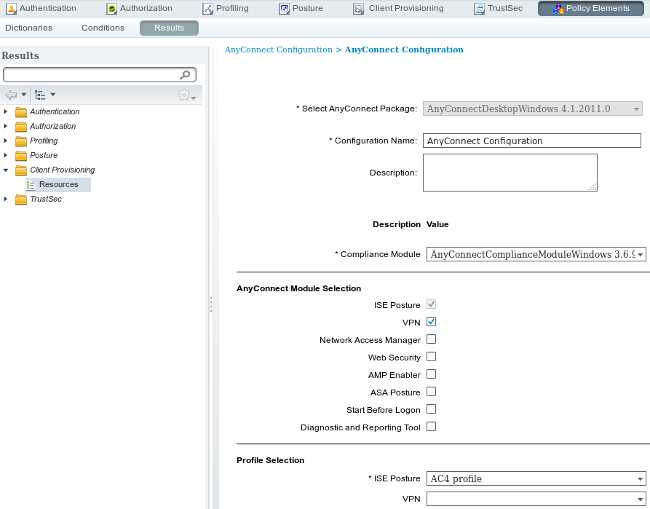

Profil AnyConnect

Configurez le profil du module de posture, ainsi que le profil AnyConnect 4 (comme décrit dans l'exemple de configuration de l'intégration d'AnyConnect 4.0 à ISE version 1.3) :

Règles de provisionnement client

Une fois que le profil AnyConnect est prêt, il peut être référencé à partir de la stratégie Client Provisioning :

L'application complète, ainsi que la configuration, sont installées sur le terminal, qui est redirigé vers la page du portail de mise en service du client. AnyConnect 4 peut être mis à niveau et un module supplémentaire (posture) installé.

Profils d'autorisation

Créez un profil d'autorisation pour la redirection vers le profil d'approvisionnement du client :

Règles d'autorisation

Cette image montre les règles d'autorisation :

Pour la première fois, la règle ASA-VPN_quarantine est utilisée. Par conséquent, le profil d'autorisation Posture est renvoyé et le point d'extrémité est redirigé vers le portail de mise en service du client pour la mise en service AnyConnect 4 (avec le module Posture).

Une fois conforme, la règle ASA-VPN_compliance est utilisée et l'accès complet au réseau est autorisé.

Vérifier

Cette section fournit des informations que vous pouvez utiliser afin de vérifier que votre configuration fonctionne correctement.

PC avec stratégies GPO mises à jour

Les politiques de domaine avec la configuration WSUS doivent être poussées après que le PC se connecte au domaine. Cela peut se produire avant l'établissement de la session VPN (hors bande) ou après si la fonctionnalité Start Before Logon est utilisée (elle peut également être utilisée pour l'accès filaire/sans fil 802.1x).

Une fois que le client Microsoft Windows a la configuration correcte, cela peut se refléter dans les paramètres Windows Update :

Si nécessaire, une actualisation de l'objet de stratégie de groupe (GPO) et la découverte du serveur de l'agent Microsoft Windows Update peuvent être utilisées :

C:\Users\Administrator>gpupdate /force

Updating Policy...

User Policy update has completed successfully.

Computer Policy update has completed successfully.

C:\Users\Administrator>wuauclt.exe /detectnow

C:\Users\Administrator>

Approuver une mise à jour critique sur le WSUS

Le processus d'approbation peut bénéficier du ciblage du site client :

Renvoyez le rapport avec wuauclt si nécessaire.

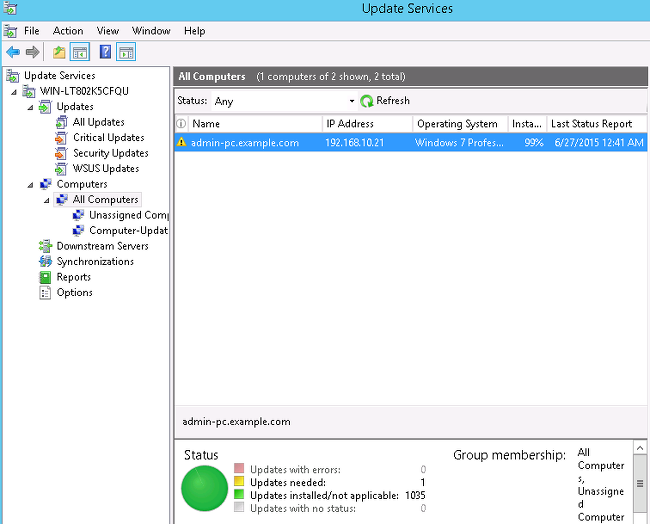

Vérifiez l'état du PC sur le WSUS

Cette image montre comment vérifier l'état du PC sur le WSUS :

Une mise à jour doit être installée pour la prochaine actualisation avec le WSUS.

Session VPN établie

Une fois la session VPN établie, la règle d'autorisation ISE est utilisée, qui retourne le profil d'autorisation Posture. Par conséquent, le trafic HTTP du point d’extrémité est redirigé vers le module de mise à jour et de positionnement AnyConnect 4 :

À ce stade, l'état de session sur l'ASA indique un accès limité avec la redirection du trafic HTTP vers l'ISE :

asav# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : cisco Index : 69

Assigned IP : 172.16.50.50 Public IP : 192.168.10.21

<...some output omitted for clarity...>

ISE Posture:

Redirect URL : https://ise14.example.com:8443/portal/gateway?sessionId=ac101f64000

45000556b6a3b&portal=283258a0-e96e-...

Redirect ACL : Posture-redirec

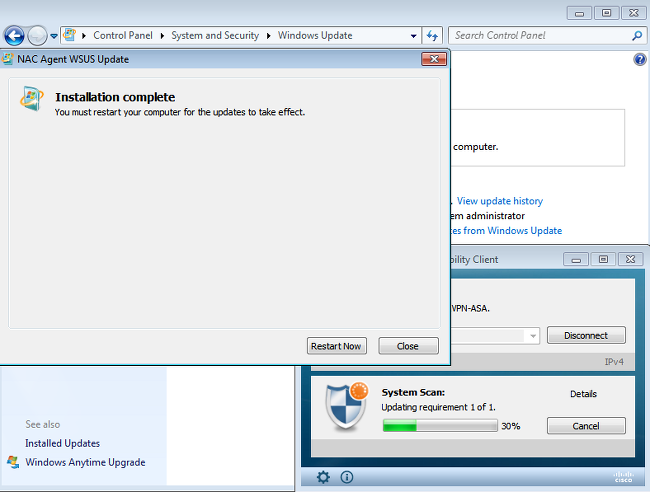

Le module Posture reçoit les stratégies de l'ISE et effectue la correction

Le module de posture reçoit les politiques de l'ISE. Les débogages ise-psc.log montrent la condition qui est envoyée au module de posture :

2015-06-05 07:33:40,493 DEBUG [portal-http-service12][] cisco.cpm.posture.runtime.

PostureHandlerImpl -:cisco:ac101f6400037000556b40c1:::- NAC agent xml

<?xml version="1.0" encoding="UTF-8"?><cleanmachines>

<version>2</version>

<encryption>0</encryption>

<package>

<id>10</id>

WSUS

<version/>

<description>This endpoint has failed check for any AS installation</description>

<type>10</type>

<optional>0</optional>

42#1

<remediation_type>1</remediation_type>

<remediation_retry>0</remediation_retry>

<remediation_delay>0</remediation_delay>

<action>10</action>

<check>

pr_WSUSCheck

</check>

<criteria/>

</package>

</cleanmachines>

Le module de posture déclenche automatiquement la connexion de l'agent Microsoft Windows Update à WSUS et le téléchargement des mises à jour configurées dans les stratégies WSUS (le tout automatiquement sans aucune intervention de l'utilisateur) :

Accès réseau complet

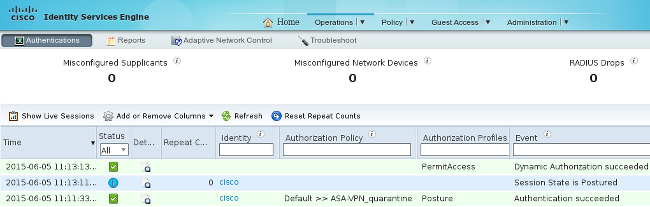

Vous verrez ceci une fois que la station sera déclarée conforme par le module de posture AnyConnect :

Le rapport est envoyé à l'ISE, qui réévalue la politique et atteint la règle d'autorisation . Cela permet un accès complet au réseau (via la société Radius CoA). Accédez à Operations > Authentications afin de confirmer ceci :

Les débogages (ise-psc.log) confirment également l'état de conformité, le déclencheur CoA et les paramètres finaux pour la position :

DEBUG [portal-http-service17][] cisco.cpm.posture.runtime.PostureManager -:cisco:

ac101f6400039000556b4200:::- Posture report token for endpoint mac

08-00-27-DA-EF-AD is Healthy

DEBUG [portal-http-service17][] cisco.cpm.posture.runtime.PostureCoA -:cisco:

ac101f6400039000556b4200:::- entering triggerPostureCoA for session

ac101f6400039000556b4200

DEBUG [portal-http-service17][] cisco.cpm.posture.runtime.PostureCoA -:cisco:ac

101f6400039000556b4200:::- Posture CoA is scheduled for session id

[ac101f6400039000556b4200]

DEBUG [portal-http-service17][] cisco.cpm.posture.runtime.PostureHandlerImpl -:cisco:

ac101f6400039000556b4200:::- DM_PKG report non-AUP:html = <!--X-Perfigo-DM-Error=0-->

<!--error=0--><!--X-Perfigo-DmLogoff-Exit=0--><!--X-Perfigo-Gp-Update=0-->

<!--X-Perfigo-Auto-Close-Login-Scr=0--><!--X-Perfigo-Auto-Close-Login-Scr-Time=0-->

<!--user role=--><!--X-Perfigo-OrigRole=--><!--X-Perfigo-UserKey=dummykey-->

<!--X-Perfigo-RedirectUrl=--><!--X-Perfigo-ShowInfo=--><!--X-Perfigo-Session=-->

<!--X-Perfigo-SSO-Done=1--><!--X-Perfigo-Provider=Device Filter-->

<!--X-Perfigo-UserName=cisco--><!--X-Perfigo-DHCP-Release-Delay=4-->

<!--X-Perfigo-DHCP-Renew-Delay=1--><!--X-Perfigo-Client-MAC=08:00:27:DA:EF:AD-->

DEBUG [pool-183-thread-1][]cisco.cpm.posture.runtime.PostureCoA -:cisco:

ac101f6400036000556b3f52:::- Posture CoA is triggered for endpoint [08-00-27-da-ef-ad]

with session [ac101f6400039000556b4200]

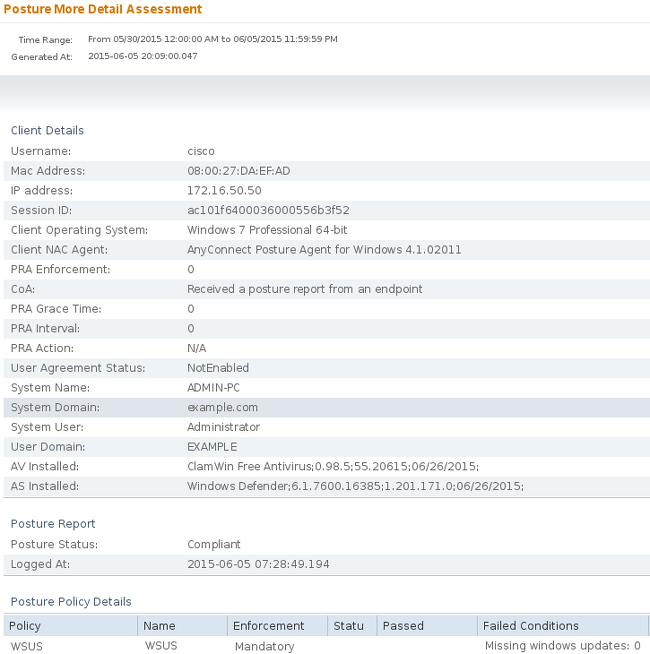

En outre, le rapport ISE Detailed Posture Assessment confirme que la station est conforme :

Dépannage

Aucune information de dépannage n'est actuellement disponible pour cette configuration.

Remarques importantes

Cette section fournit des informations importantes sur la configuration décrite dans ce document.

Détails des options pour la correction WSUS

Il est important de différencier la condition requise de la correction. AnyConnect déclenche l'agent Microsoft Windows Update pour vérifier la conformité, en fonction du paramètre Valider les mises à jour Windows à l'aide de la conversion.

Dans cet exemple, le niveau de gravité est utilisé. Avec le paramètre Critical, l'agent Microsoft Windows vérifie s'il y a des mises à jour critiques en attente (non installées). Si tel est le cas, la résolution commence.

Le processus de correction peut ensuite installer toutes les mises à jour critiques et moins importantes en fonction de la configuration WSUS (mises à jour approuvées pour la machine spécifique).

Avec Validate Windows updates using set as Cisco Rules, les conditions détaillées dans la spécification déterminent si la station est conforme.

Service Windows Update

Pour les déploiements sans serveur WSUS, il existe un autre type de conversion qui peut être utilisé appelé Windows Update Remediation :

Ce type de conversion permet de contrôler les paramètres de Microsoft Windows Update et vous permet d'effectuer des mises à jour immédiates. Une condition typique qui est utilisée avec ce type de correction est pc_AutoUpdateCheck. Cela vous permet de vérifier si le paramètre Microsoft Windows Update est activé sur le point de terminaison. Si ce n'est pas le cas, vous pouvez l'activer et effectuer la mise à jour.

Intégration SCCM

Une nouvelle fonctionnalité de la version 1.4 d'ISE, appelée gestion des correctifs, permet l'intégration avec de nombreux fournisseurs tiers. Selon le fournisseur, plusieurs options sont disponibles pour les conditions et les corrections.

Pour Microsoft, le serveur de gestion du système (SMS) et le gestionnaire de configuration de System Center (SCCM) sont pris en charge.

Informations connexes

- Services de positionnement du guide de configuration de Cisco ISE

- Guide de l'administrateur de Cisco Identity Services Engine, version 1.4

- Guide de l'administrateur de Cisco Identity Services Engine, version 1.3

- Déployer Windows Server Update Services dans votre entreprise

- Assistance et documentation techniques - Cisco Systems

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

03-Aug-2015 |

Première publication |

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires