Introduction

Ce document décrit comment configurer un moteur Cisco Identity Services Engine (ISE) pour l'intégration à un serveur Cisco LDAP.

Conditions préalables

Exigences

Aucune exigence spécifique n'est associée à ce document.

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions logicielles et matérielles suivantes :

- Cisco ISE version 1.3 avec correctif 2

- Microsoft Windows Version 7 x64 avec OpenLDAP installé

- Contrôleur LAN sans fil Cisco (WLC) version 8.0.10.0

- Cisco AnyConnect version 3.1 pour Microsoft Windows

- Éditeur de profil Cisco Network Access Manager

Remarque : ce document est valide pour les configurations qui utilisent LDAP comme source d'identité externe pour l'authentification et l'autorisation ISE.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

Ces méthodes d'authentification sont prises en charge avec LDAP :

- Extensible Authentication Protocol - Carte à jeton générique (EAP-GTC)

- Protocole EAP-TLS (Extensible Authentication Protocol - Transport Layer Security)

- Protocole PEAP-TLS (Protected Extensible Authentication Protocol - Transport Layer Security)

Configurer

Cette section décrit comment configurer les périphériques réseau et intégrer l'ISE à un serveur LDAP.

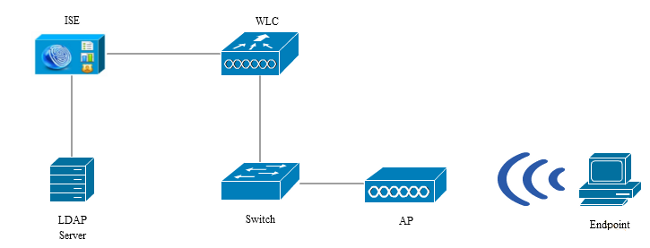

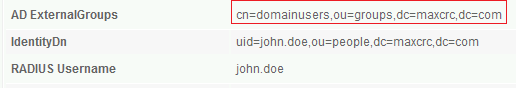

Diagramme du réseau

Dans cet exemple de configuration, le point d'extrémité utilise une carte sans fil afin de s'associer au réseau sans fil.

Le réseau local sans fil (WLAN) sur le WLC est configuré afin d'authentifier les utilisateurs via l'ISE. Sur ISE, LDAP est configuré en tant que magasin d'identités externe.

Cette image illustre la topologie de réseau utilisée :

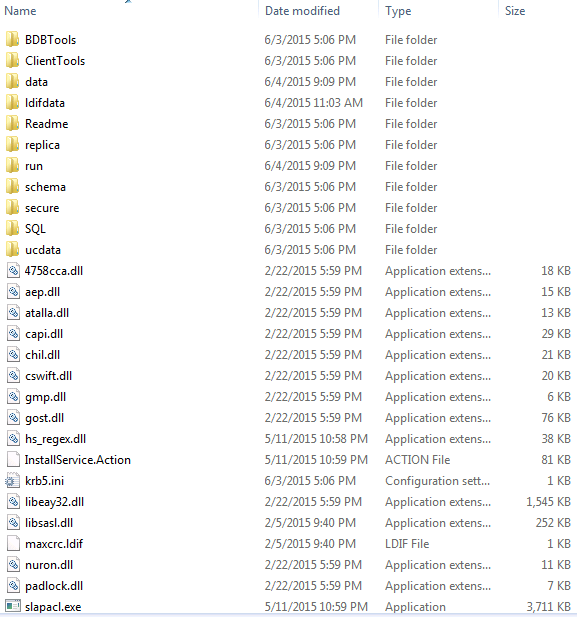

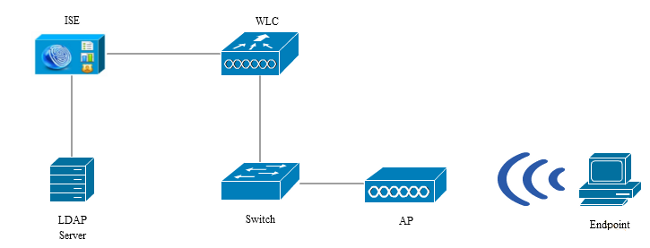

Configurer OpenLDAP

L'installation d'OpenLDAP pour Microsoft Windows est effectuée via l'interface graphique utilisateur, et c'est simple. L'emplacement par défaut est C: > OpenLDAP. Après l'installation, vous devriez voir ce répertoire :

Prenez note de deux répertoires en particulier :

- ClientTools - Cet annuaire inclut un ensemble de binaires qui sont utilisés afin de modifier la base de données LDAP.

- ldifdata - Il s'agit de l'emplacement dans lequel vous devez stocker les fichiers avec des objets LDAP.

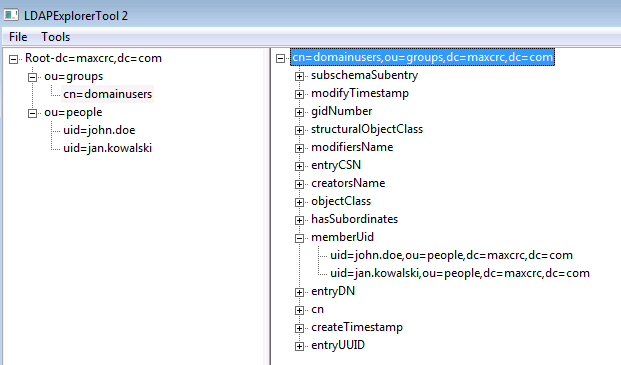

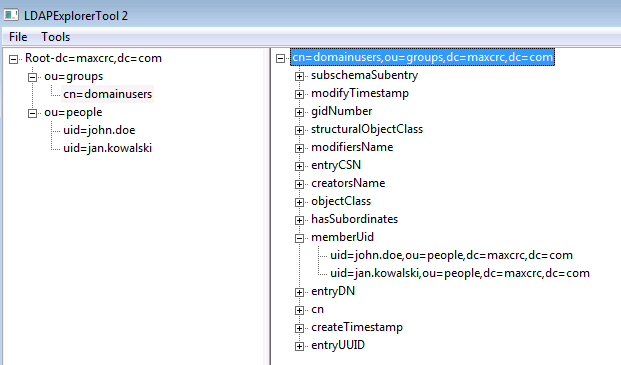

Ajoutez cette structure à la base de données LDAP :

Dans le répertoire Root, vous devez configurer deux unités d'organisation (OU). L'unité d'organisation OU=groups doit avoir un groupe enfant (cn=domainusers dans cet exemple).

L'unité d'organisation OU=people définit les deux comptes d'utilisateur qui appartiennent au groupe cn=domainusers.

Pour remplir la base de données, vous devez d'abord créer le fichier ldif. La structure mentionnée précédemment a été créée à partir de ce fichier :

dn: ou=groups,dc=maxcrc,dc=com

changetype: add

ou: groups

description: All groups in organisation

objectclass: organizationalunit

dn: ou=people,dc=maxcrc,dc=com

changetype: add

ou: people

description: All people in organisation

objectclass: organizationalunit

dn: uid=john.doe,ou=people,dc=maxcrc,dc=com

changetype: add

objectClass: top

objectClass: person

objectClass: organizationalPerson

objectClass: inetOrgPerson

uid: john.doe

givenName: John

sn: Doe

cn: John Doe

mail: john.doe@example.com

userPassword: password

dn: uid=jan.kowalski,ou=people,dc=maxcrc,dc=com

changetype: add

objectClass: top

objectClass: person

objectClass: organizationalPerson

objectClass: inetOrgPerson

uid: jan.kowalski

givenName: Jan

sn: Kowalski

cn: Jan Kowalski

mail: jan.kowalski@example.com

userPassword: password

dn: cn=domainusers,ou=groups,dc=maxcrc,dc=com

changetype: add

objectClass: top

objectClass: posixGroup

gidNumber: 678

memberUid: uid=john.doe,ou=people,dc=maxcrc,dc=com

memberUid: uid=jan.kowalski,ou=people,dc=maxcrc,dc=com

Afin d'ajouter les objets à la base de données LDAP, utilisez le binaire ldapmodify :

C:\OpenLDAP\ClientTools>ldapmodify.exe -a -x -h localhost -p 389 -D "cn=Manager,

dc=maxcrc,dc=com" -w secret -f C:\OpenLDAP\ldifdata\test.ldif

ldap_connect_to_host: TCP localhost:389

ldap_new_socket: 496

ldap_prepare_socket: 496

ldap_connect_to_host: Trying ::1 389

ldap_pvt_connect: fd: 496 tm: -1 async: 0

attempting to connect:

connect success

adding new entry "ou=groups,dc=maxcrc,dc=com"

adding new entry "ou=people,dc=maxcrc,dc=com"

adding new entry "uid=john.doe,ou=people,dc=maxcrc,dc=com"

adding new entry "uid=jan.kowalski,ou=people,dc=maxcrc,dc=com"

adding new entry "cn=domainusers,ou=groups,dc=maxcrc,dc=com"

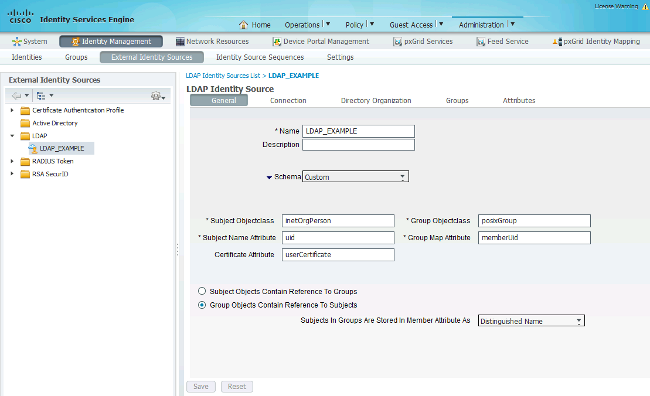

Intégrer OpenLDAP à l'ISE

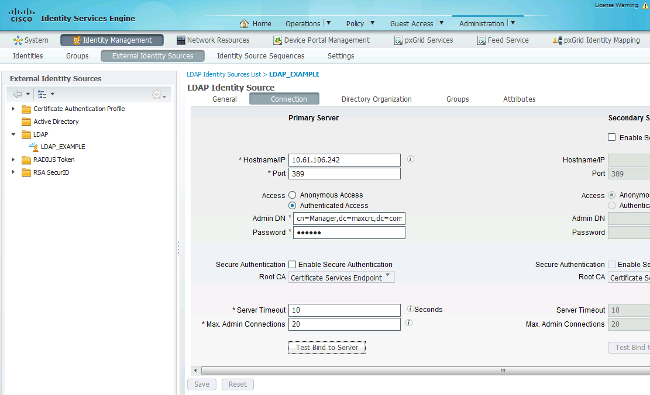

Utilisez les informations fournies dans les images tout au long de cette section afin de configurer LDAP en tant que magasin d'identités externe sur l'ISE.

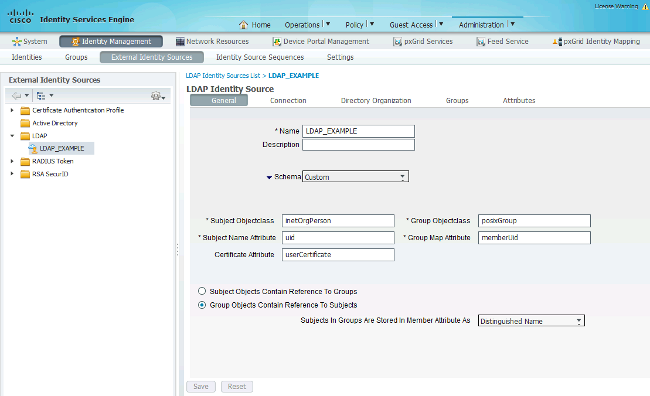

Vous pouvez configurer ces attributs à partir de l'onglet Général :

- Subject Objectclass - Ce champ correspond à la classe d'objet des comptes d'utilisateurs dans le fichier ldif. Selon la configuration LDAP. Utilisez l'une des quatre classes suivantes :

- Haut

- Personne

- PersonneOrganisationnelle

- PersonneInetOrg

- Attribut de nom de sujet - Attribut récupéré par le serveur LDAP lorsque l'ISE demande si un nom d'utilisateur spécifique est inclus dans une base de données. Dans ce scénario, vous devez utiliser john.doe ou jan.kowalski comme nom d'utilisateur sur le point d'extrémité.

- Group Objectclass - Ce champ correspond à la classe d'objet d'un groupe dans le fichier ldif. Dans ce scénario, la classe d'objet pour le groupe cn=domainusers est posixGroup.

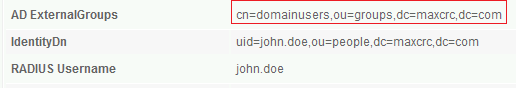

- Attribut de mappage de groupe - Cet attribut définit la façon dont les utilisateurs sont mappés aux groupes. Sous le groupe cn=domainusers dans le fichier ldif, vous pouvez voir deux attributs memberUid qui correspondent aux utilisateurs.

ISE propose également des schémas préconfigurés (Microsoft Active Directory, Sun, Novell) :

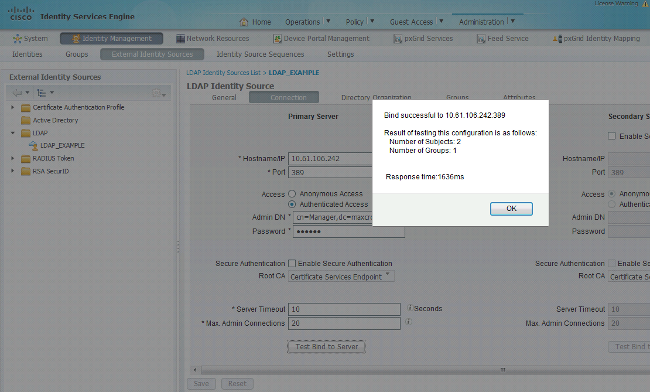

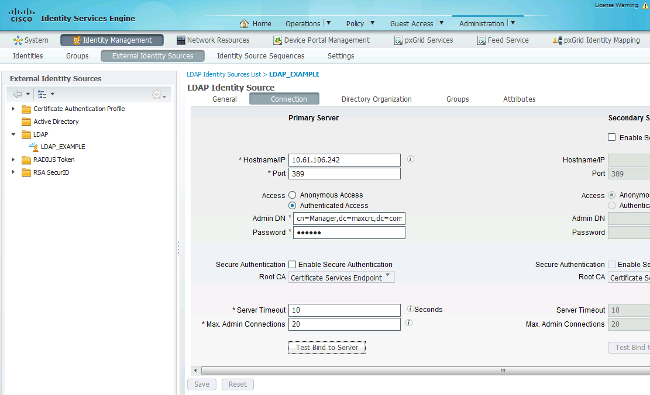

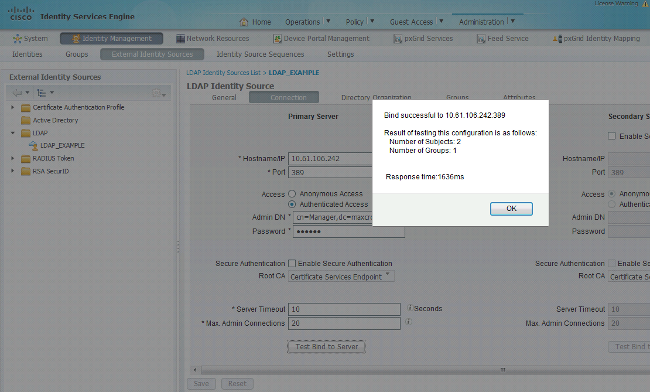

Après avoir défini l'adresse IP et le nom de domaine administratif corrects, vous pouvez tester la liaison au serveur. À ce stade, vous ne récupérez aucun objet ou groupe, car les bases de recherche ne sont pas encore configurées.

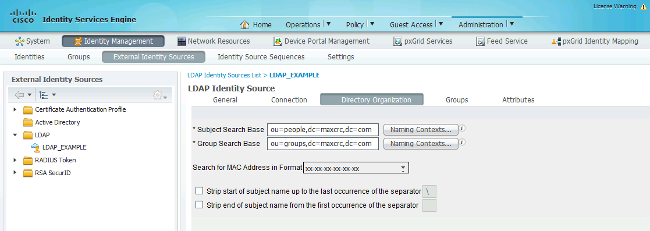

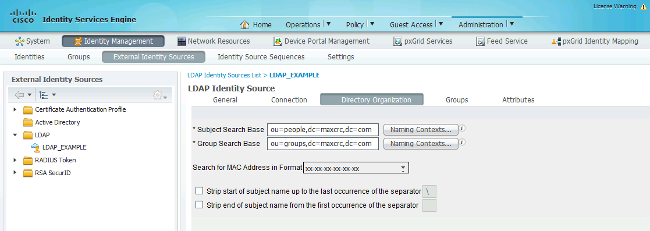

Dans l'onglet suivant, configurez la base de recherche des sujets/groupes. Il s'agit du point de jonction entre l'ISE et le LDAP. Vous ne pouvez récupérer que les sujets et les groupes qui sont des enfants de votre point de jonction.

Dans ce scénario, les sujets de l'OU=people et les groupes de l'OU=groups sont récupérés :

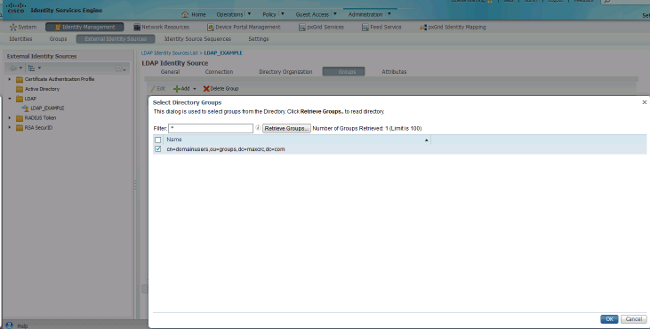

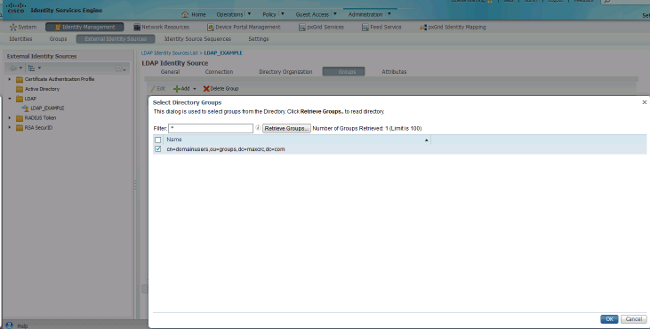

Dans l'onglet Groups, vous pouvez importer les groupes à partir du LDAP sur l'ISE :

Configurer le WLC

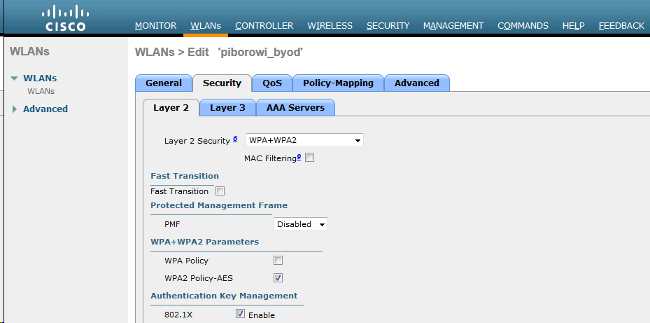

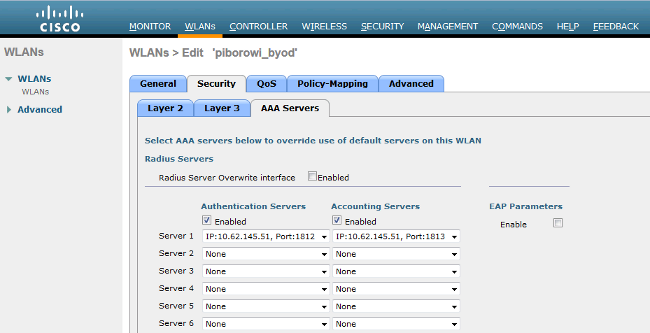

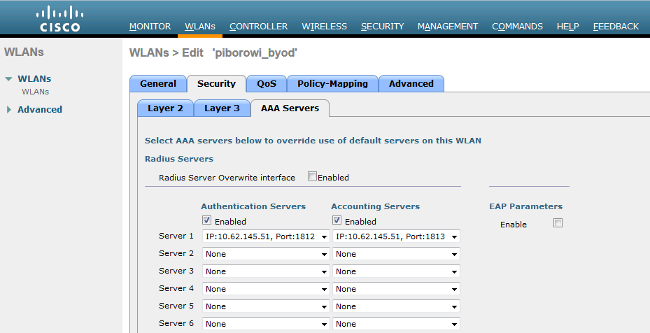

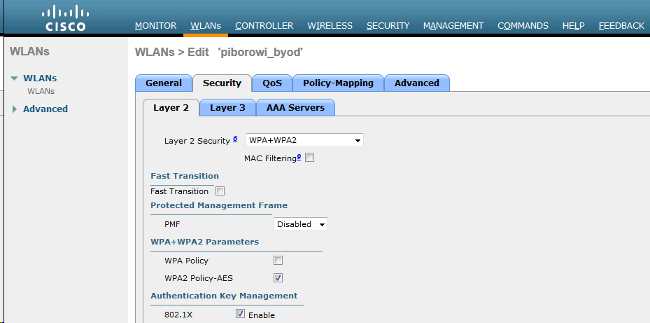

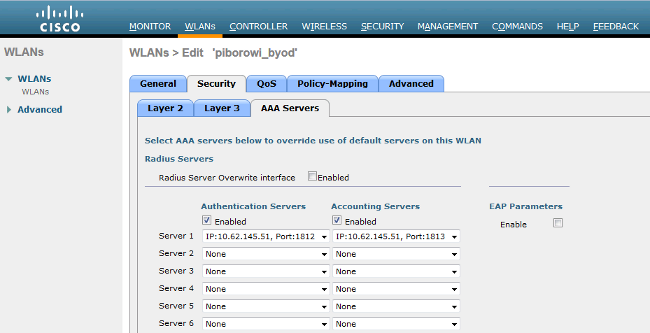

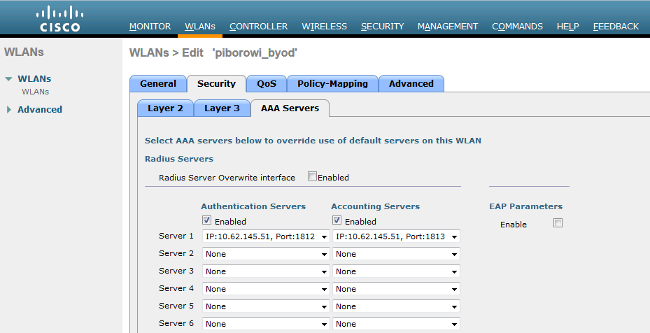

Utilisez les informations fournies dans ces images afin de configurer le WLC pour l'authentification 802.1x :

Configurer EAP-GTC

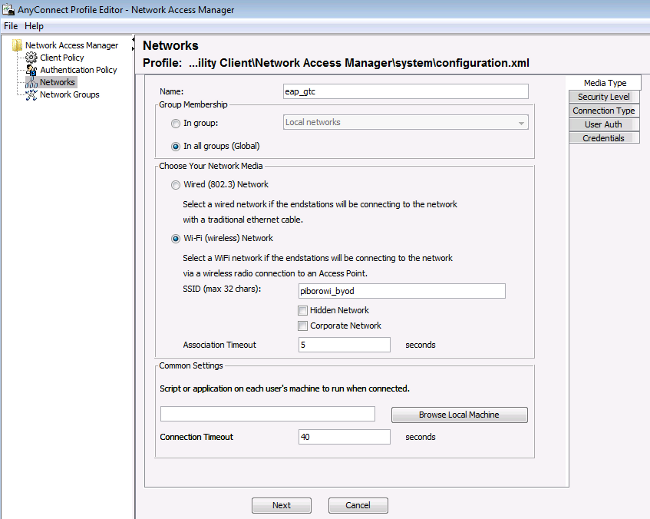

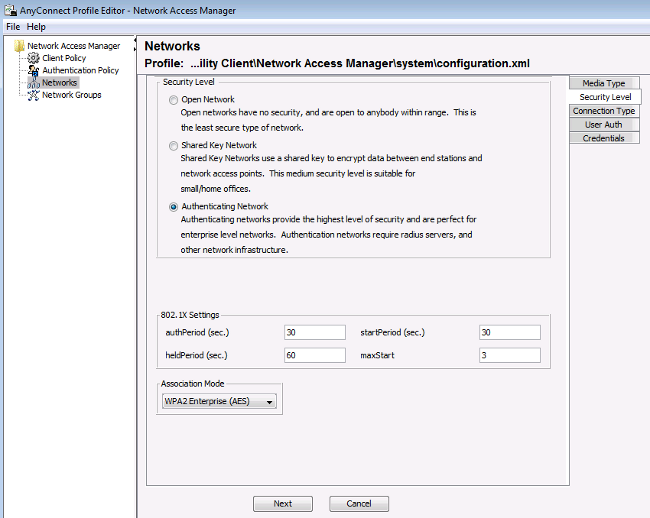

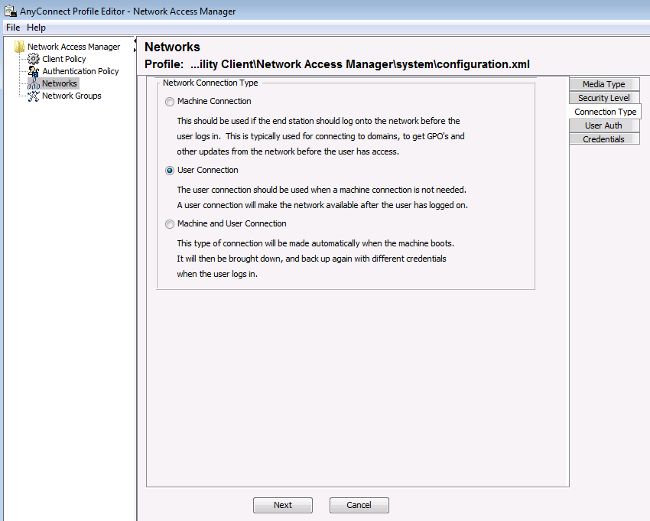

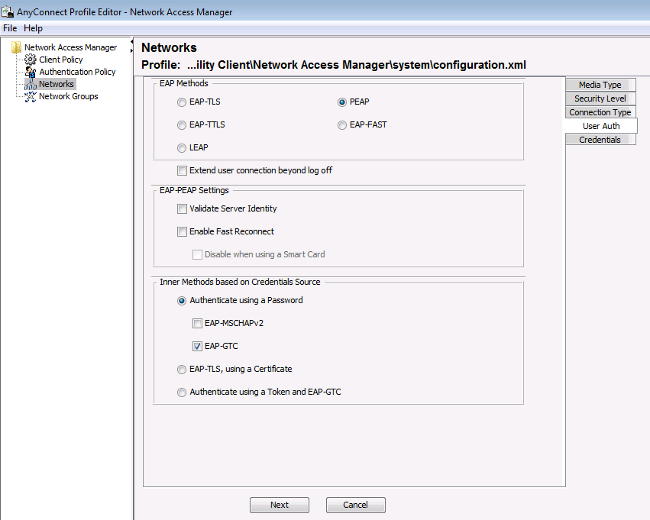

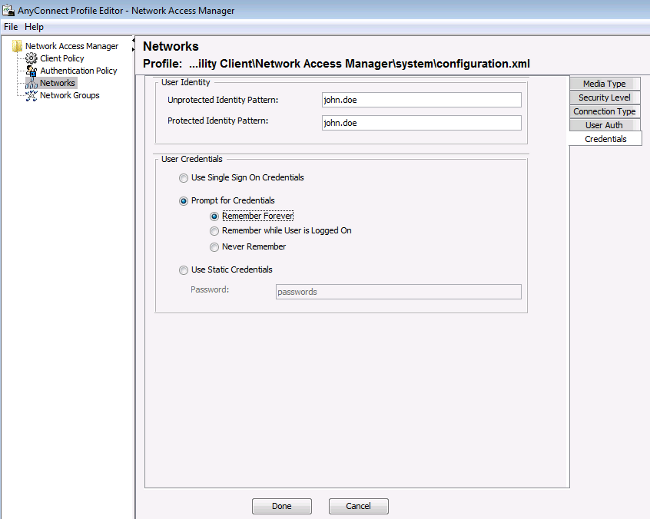

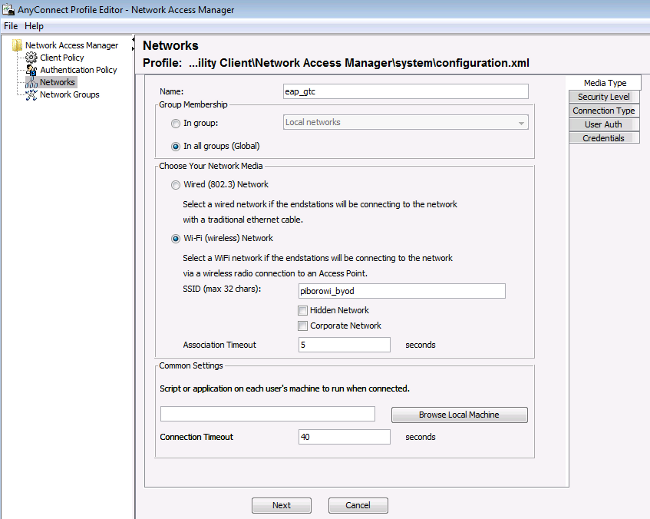

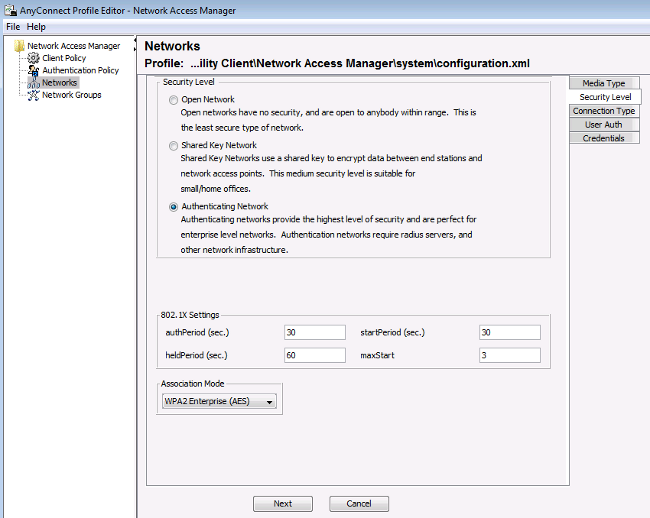

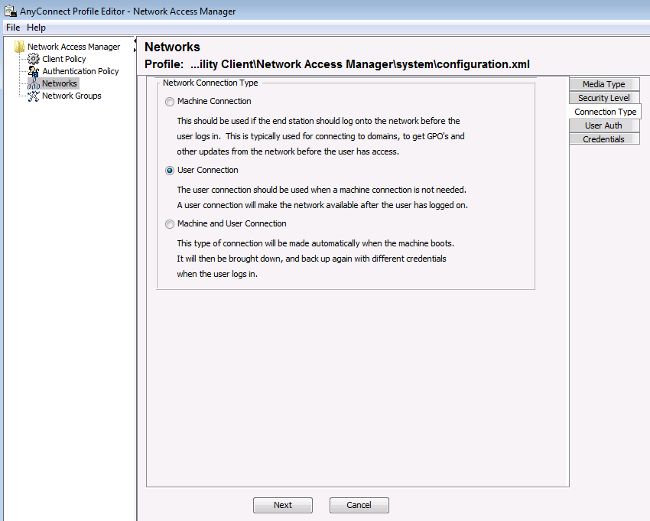

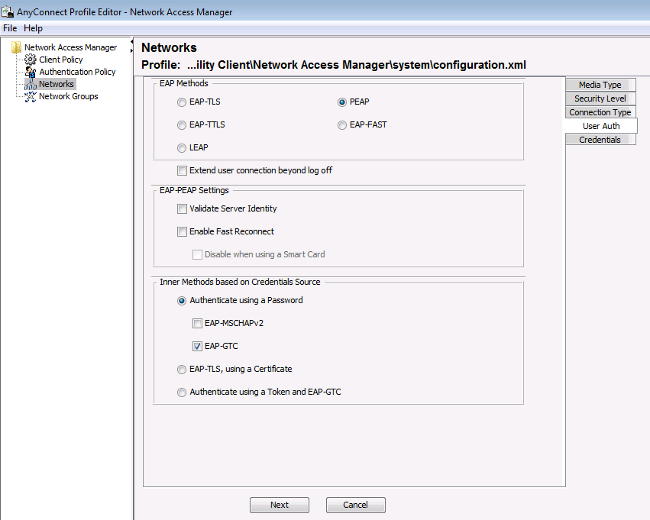

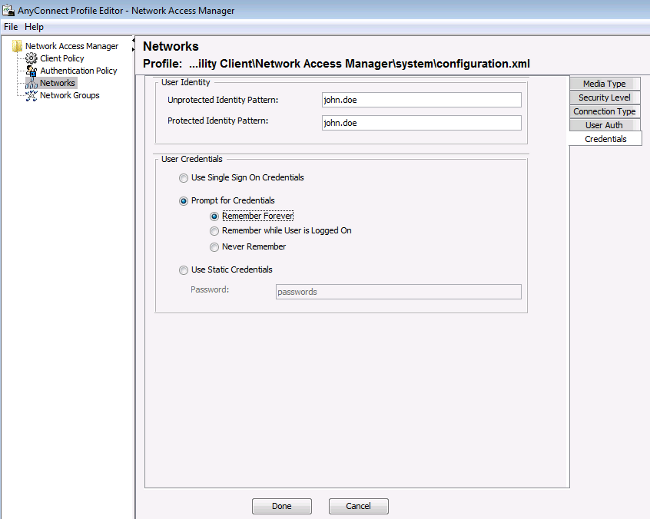

EAP-GTC est l'une des méthodes d'authentification prises en charge pour LDAP. Il est disponible dans Cisco AnyConnect, mais vous devez installer l'Éditeur de profil Network Access Manager pour configurer correctement le profil.

Vous devez également modifier la configuration du Gestionnaire d'accès réseau, qui (par défaut) se trouve ici :

C: > ProgramData > Cisco > Cisco AnyConnect Secure Mobility Client > Network Access Manager > system > fichier configuration.xml

Utilisez les informations fournies dans ces images afin de configurer l'EAP-GTC sur le terminal :

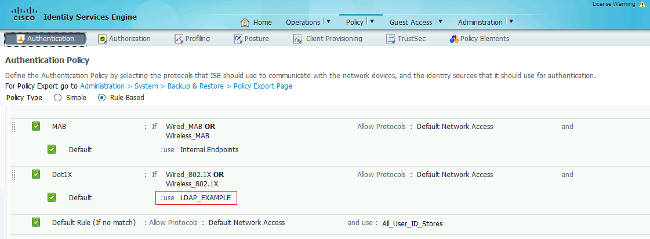

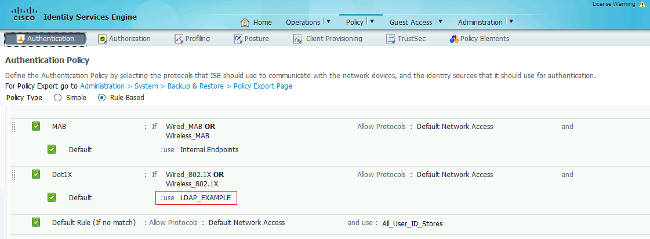

Utilisez les informations fournies dans ces images afin de modifier les stratégies d'authentification et d'autorisation sur l'ISE :

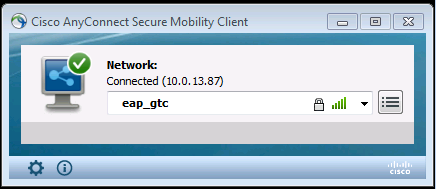

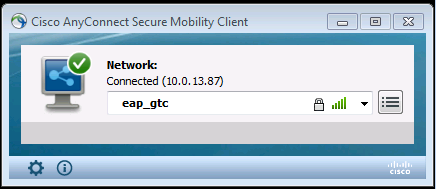

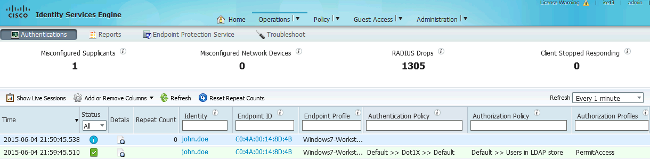

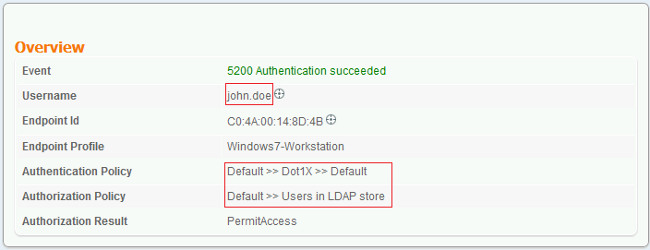

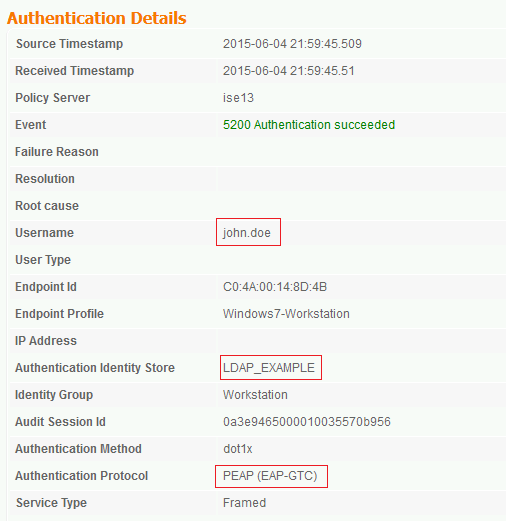

Après avoir appliqué la configuration, vous devriez pouvoir vous connecter au réseau :

Vérifier

Afin de vérifier les configurations LDAP et ISE, récupérez les sujets et les groupes avec une connexion test au serveur :

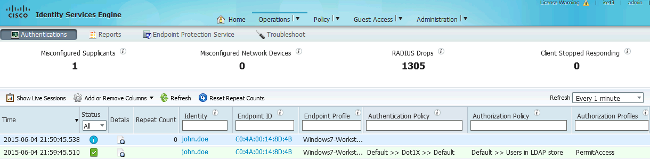

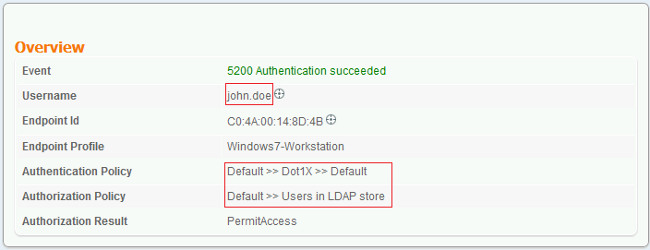

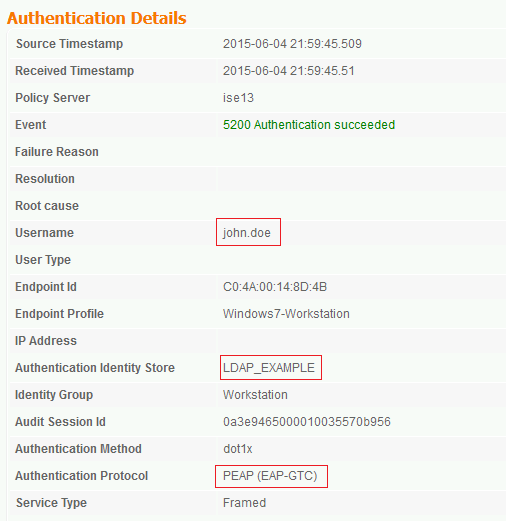

Ces images illustrent un exemple de rapport de l'ISE :

Dépannage

Cette section décrit quelques erreurs courantes rencontrées avec cette configuration et explique comment les résoudre :

Assurez-vous que le protocole d'authentification dans le même rapport affiche l'une des méthodes prises en charge (EAP-GTC, EAP-TLS ou PEAP-TLS).

- Dans le rapport d'authentification, si vous remarquez que l'objet n'a pas été trouvé dans le magasin d'identités, le nom d'utilisateur du rapport ne correspond pas à l'attribut Nom de l'objet pour tout utilisateur de la base de données LDAP.

Dans ce scénario, la valeur a été définie sur uid pour cet attribut, ce qui signifie que l'ISE recherche les valeurs uid pour l'utilisateur LDAP lorsqu'il tente de trouver une correspondance.

- Si les sujets et les groupes ne sont pas récupérés correctement lors d'un test de liaison au serveur, la configuration des bases de recherche est incorrecte.

N'oubliez pas que la hiérarchie LDAP doit être spécifiée de leaf à root et dc (peut être constituée de plusieurs mots).

Conseil : Afin de dépanner l'authentification EAP du côté du WLC, référez-vous au document Exemple de configuration d'authentification EAP avec des contrôleurs WLAN (WLC) Cisco.

Commentaires

Commentaires