Exemple de configuration du portail d'invité auto-inscrit ISE version 1.3

Options de téléchargement

-

ePub (1.7 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (1.1 MB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Cisco Identity Services Engine (ISE) version 1.3 dispose d'un nouveau type de portail invité appelé portail invité auto-enregistré, qui permet aux utilisateurs invités de s'enregistrer eux-mêmes lorsqu'ils accèdent aux ressources réseau. Ce portail vous permet de configurer et de personnaliser plusieurs fonctionnalités. Ce document décrit comment configurer et dépanner cette fonctionnalité.

Conditions préalables

Exigences

Cisco vous recommande d'avoir de l'expérience en matière de configuration ISE et des connaissances de base sur les sujets suivants :

- Déploiements ISE et flux d'invités

- Configuration des contrôleurs LAN sans fil (WLC)

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Microsoft Windows 7

- Cisco WLC versions 7.6 et ultérieures

- Logiciel ISE, versions 3.1 et ultérieures

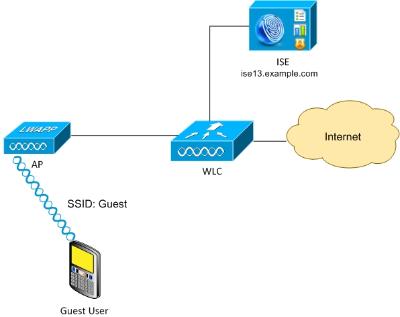

Topologie et flux

Ce scénario présente plusieurs options disponibles pour les utilisateurs invités lors de l'auto-inscription.

Voici le flux général :

Étape 1. L'utilisateur invité s'associe au SSID (Service Set Identifier) : Guest. Il s'agit d'un réseau ouvert avec filtrage MAC avec ISE pour l'authentification. Cette authentification correspond à la deuxième règle d'autorisation sur l'ISE et le profil d'autorisation redirige vers le portail invité auto-enregistré. ISE renvoie un message d'acceptation d'accès RADIUS avec deux paires cisco-av :

- url-redirect-acl (le trafic qui doit être redirigé et le nom de la liste de contrôle d'accès (ACL) définie localement sur le WLC)

- url-redirect (où rediriger ce trafic vers ISE)

Étape 2. L'utilisateur invité est redirigé vers ISE. Plutôt que de fournir des informations d'identification pour se connecter, l'utilisateur clique sur « Ne pas avoir de compte ». L'utilisateur est redirigé vers une page où ce compte peut être créé. Un code d'enregistrement secret facultatif peut être activé afin de limiter le privilège d'auto-enregistrement aux personnes qui connaissent cette valeur secrète. Une fois le compte créé, l'utilisateur reçoit des informations d'identification (nom d'utilisateur et mot de passe) et se connecte avec ces informations d'identification.

Étape 3. ISE envoie une nouvelle authentification de changement d'autorisation (CoA) RADIUS au WLC. Le WLC authentifie à nouveau l'utilisateur lorsqu'il envoie la requête d'accès RADIUS avec l'attribut Authorize-Only. ISE répond avec les listes de contrôle d'accès Access-Accept et Airespace définies localement sur le WLC, qui fournit un accès à Internet uniquement (l'accès final pour l'utilisateur invité dépend de la stratégie d'autorisation).

Notez que pour les sessions EAP (Extensible Authentication Protocol), ISE doit envoyer un message CoA Terminate afin de déclencher une nouvelle authentification, car la session EAP se trouve entre le demandeur et l'ISE. Mais pour le MAB (filtrage MAC), la réauthentification CoA suffit ; il n'est pas nécessaire de dissocier/désauthentifier le client sans fil.

Étape 4. L'utilisateur invité a souhaité accéder au réseau.

Plusieurs fonctionnalités supplémentaires, telles que la posture et le BYOD (Bring Your Own Device), peuvent être activées (voir plus loin).

Configurer

WLC

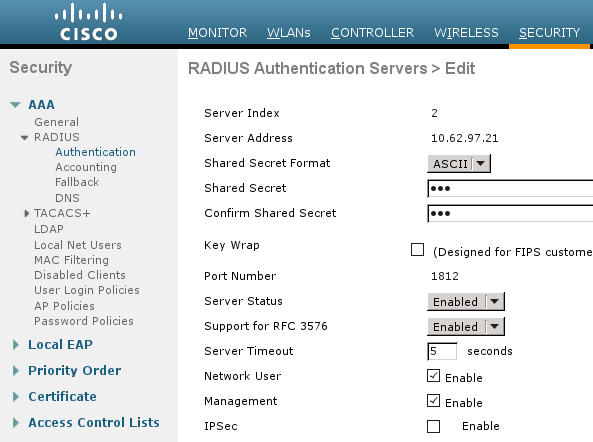

- Ajoutez le nouveau serveur RADIUS pour l'authentification et la comptabilité. Accédez à Security > AAA > Radius > Authentication afin d'activer RADIUS CoA (RFC 3576).

Il existe une configuration similaire pour la comptabilité. Il est également conseillé de configurer le WLC pour envoyer le SSID dans l'attribut ID de la station appelée, ce qui permet à l'ISE de configurer des règles flexibles basées sur le SSID :

- Sous l'onglet WLANs (Réseaux locaux sans fil), créez l'invité WLAN (Réseau local sans fil) et configurez l'interface appropriée. Définissez la sécurité de la couche 2 sur None avec le filtrage MAC. Dans Serveurs AAA (Security/Authentication, Authorization, and Accounting), sélectionnez l'adresse IP ISE pour l'authentification et la comptabilité. Dans l'onglet Advanced, activez AAA Override et définissez l'état NAC (Network Admission Control) sur RADIUS NAC (prise en charge CoA).

- Accédez à Sécurité > Listes de contrôle d'accès > Listes de contrôle d'accès et créez deux listes d'accès :

- GuestRedirect, qui autorise le trafic qui ne doit pas être redirigé et redirige tout autre trafic

- Internet, qui est refusé pour les réseaux d'entreprise et autorisé pour tous les autres

Voici un exemple pour la liste de contrôle d'accès GuestRedirect (besoin d'exclure le trafic vers/depuis ISE de la redirection) :

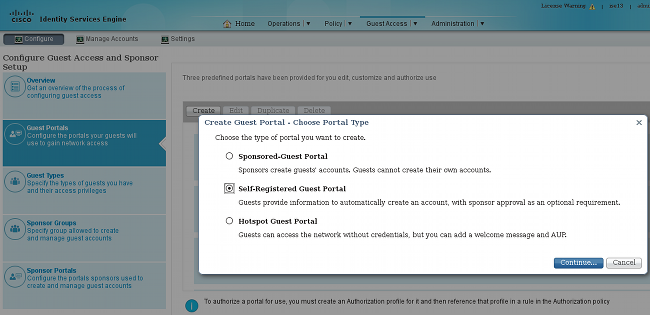

ISE

- Accédez à Guest Access > Configure > Guest Portals, et créez un nouveau type de portail, Self Registered Guest Portal :

- Sélectionnez le nom du portail qui sera référencé dans le profil d'autorisation. Définissez tous les autres paramètres sur la valeur par défaut. Sous Personnalisation des pages du portail, toutes les pages présentées peuvent être personnalisées.

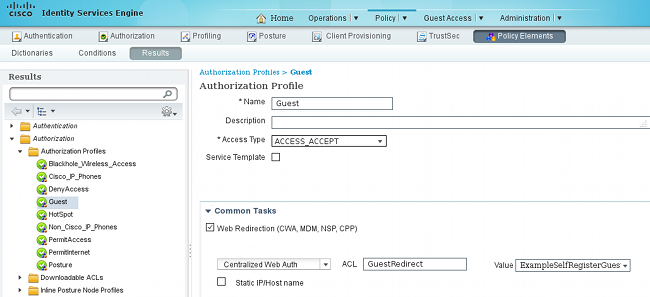

- Configurer les profils d'autorisation :

- Invité (avec redirection vers le nom du portail Invité et ACL GuestRedirect)

- PermitInternet (avec Airespace ACL égal Internet)

- Invité (avec redirection vers le nom du portail Invité et ACL GuestRedirect)

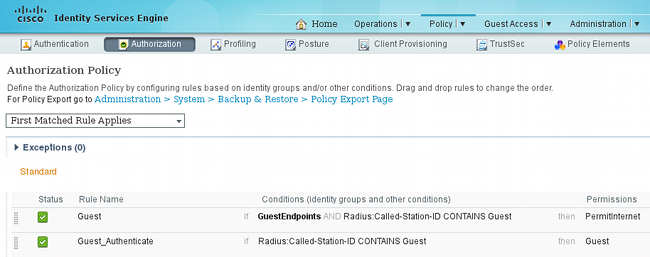

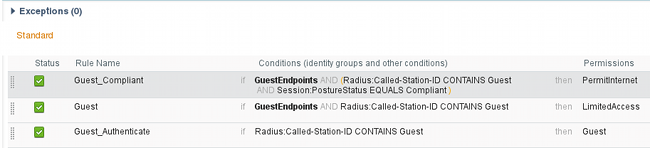

- Afin de vérifier les règles d'autorisation, accédez à Policy > Authorization. Dans la version 1.3 d'ISE, par défaut, l'authentification est poursuivie (non rejetée) pour les échecs d'accès MAB (adresse MAC introuvable). Ceci est très utile pour les portails d'invité car il n'est pas nécessaire de modifier quoi que ce soit dans les règles d'authentification par défaut.

Les nouveaux utilisateurs associés au SSID Invité ne font pas encore partie d'un groupe d'identité. C'est pourquoi ils correspondent à la deuxième règle, qui utilise le profil d'autorisation Invité pour les rediriger vers le portail invité approprié.

Une fois qu'un utilisateur a créé un compte et s'est connecté avec succès, ISE envoie un RADIUS CoA et le WLC effectue une nouvelle authentification. Cette fois, la première règle est mise en correspondance avec le profil d'autorisation PermitInternet et retourne le nom de la liste de contrôle d'accès qui est appliquée sur le WLC. - Ajoutez le WLC en tant que périphérique d'accès réseau à partir de Administration > Network Resources > Network Devices.

Vérifier

Utilisez cette section pour confirmer que votre configuration fonctionne correctement.

- Après vous être associé au SSID invité et avoir tapé une URL, vous êtes redirigé vers la page de connexion :

- Comme vous ne disposez pas encore d'informations d'identification, vous devez sélectionner l'option Ne pas disposer d'un compte. Une nouvelle page permettant la création de compte s'affiche. Si l'option Code d'enregistrement a été activée dans la configuration du portail invité, cette valeur secrète est requise (ce qui garantit que seules les personnes disposant des autorisations correctes sont autorisées à s'enregistrer elles-mêmes).

- Si vous rencontrez des problèmes avec le mot de passe ou la stratégie utilisateur, accédez à Guest Access > Settings > Guest Password Policy ou Guest Access > Settings > Guest Username Policy afin de modifier les paramètres. Voici un exemple :

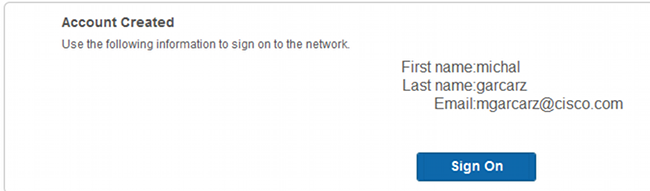

- Une fois le compte créé, vous recevez les informations d'identification (mot de passe généré conformément aux stratégies de mot de passe invité) :

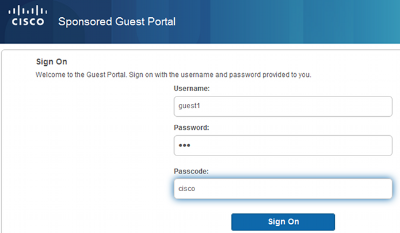

- Cliquez sur Sign On et fournissez des informations d'identification (un code d'accès supplémentaire peut être requis s'il est configuré sous le portail invité ; il s'agit d'un autre mécanisme de sécurité qui permet uniquement à ceux qui connaissent le mot de passe de se connecter).

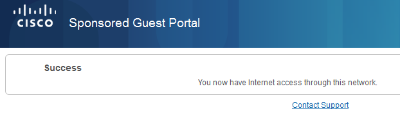

- En cas de réussite, une politique d'utilisation acceptable (AUP) facultative peut être présentée (si elle est configurée sous le portail invité). La page Post Access (également configurable sous Guest Portal) peut également s'afficher.

La dernière page confirme que l'accès a été accordé :

Dépannage

Cette section fournit des informations que vous pouvez utiliser pour dépanner votre configuration.

À ce stade, ISE présente les journaux suivants :

Voici le flux :

- L'utilisateur invité rencontre la deuxième règle d'autorisation (Guest_Authenticate) et est redirigé vers Guest ("Authentication successful").

- L'invité est redirigé pour l'auto-inscription. Après une connexion réussie (avec le compte nouvellement créé), ISE envoie la réauthentification CoA, qui est confirmée par le WLC (« Autorisation dynamique réussie »).

- Le WLC effectue une nouvelle authentification avec l'attribut Authorize-Only et le nom de la liste de contrôle d'accès est retourné (« Authorize-Only successful »). L'accès réseau correct est fourni à l'invité.

Les rapports (Opérations > Rapports > Rapports ISE > Rapports d'accès invité > Rapport invité principal) confirment également que :

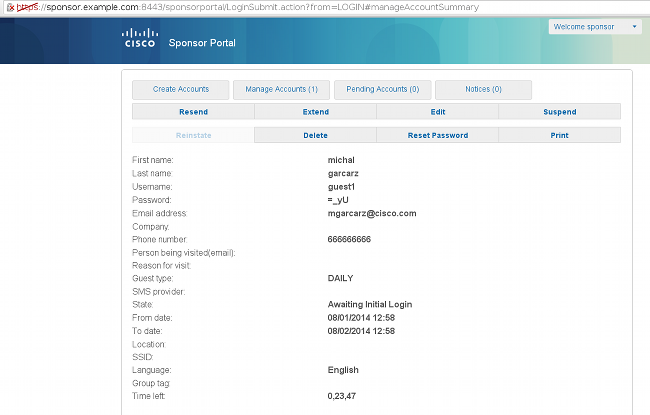

Un utilisateur parrain (disposant des privilèges appropriés) peut vérifier l'état actuel d'un utilisateur invité.

Cet exemple confirme que le compte est créé, mais que l'utilisateur ne s'est jamais connecté (« En attente de connexion initiale ») :

Configuration facultative

Pour chaque étape de ce flux, différentes options peuvent être configurées. Toutes ces options sont configurées par le portail Invité dans Accès invité > Configurer > Portails Invité > Nom du portail > Modifier > Comportement et paramètres de flux du portail. Les paramètres les plus importants sont les suivants :

Paramètres d'auto-inscription

- Type d'invité : décrit la durée d'activité du compte, les options d'expiration du mot de passe, les heures de connexion et les options (il s'agit d'un mélange de profil temporel et de rôle d'invité de la version 1.2 d'ISE)

- Code d'enregistrement : si cette option est activée, seuls les utilisateurs qui connaissent le code secret sont autorisés à s'enregistrer (ils doivent fournir le mot de passe lors de la création du compte)

- AUP - Accepter la politique d'utilisation lors de l'auto-inscription

- Exigence pour le sponsor d'approuver/activer le compte invité

Paramètres de connexion invité

- Code d'accès : si cette option est activée, seuls les utilisateurs invités qui connaissent le code secret sont autorisés à se connecter

- AUP - Accepter la politique d'utilisation lors de l'auto-inscription

- Option de changement de mot de passe

Paramètres d'enregistrement des périphériques

- Par défaut, le périphérique est enregistré automatiquement

Paramètres de conformité des périphériques invités

- Permet une posture dans le flux

Paramètres BYOD

- Permet aux utilisateurs professionnels qui utilisent le portail en tant qu'invités d'enregistrer leurs appareils personnels

Comptes approuvés par le sponsor

Si l'option Exiger que les invités inscrits par eux-mêmes soient approuvés est sélectionnée, le compte créé par l'invité doit être approuvé par un sponsor. Cette fonctionnalité peut utiliser un e-mail afin de transmettre une notification au sponsor (pour l'approbation du compte invité) :

Si le serveur SMTP (Simple Mail Transfer Protocol) ou la valeur par défaut à partir de la notification par e-mail n'est pas configuré, le compte ne sera pas créé :

Le journal du fichier guest.log confirme que l'adresse globale de l'expéditeur utilisée pour la notification est manquante :

2014-08-01 22:35:24,271 ERROR [http-bio-10.62.97.21-8443-exec-9][] guestaccess.

flowmanager.step.guest.SelfRegStepExecutor -:7AAF75982E0FCD594FE97DE2970D472F::-

Catch GuestAccessSystemException on sending email for approval: sendApproval

Notification: From address is null. A global default From address can be

configured in global settings for SMTP server.

Lorsque vous disposez de la configuration de messagerie appropriée, le compte est créé :

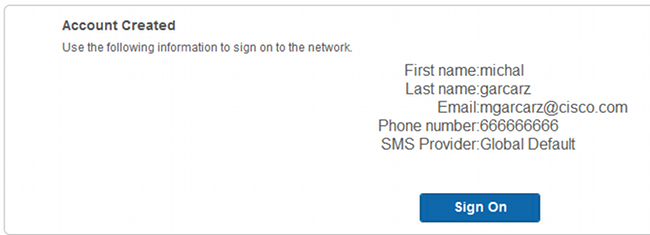

Une fois que vous avez activé l'option Exiger que les invités inscrits par eux-mêmes soient approuvés, les champs du nom d'utilisateur et du mot de passe sont automatiquement supprimés de la section Inclure ces informations dans la page Réussite de l'inscription par vous-même. C'est pourquoi, lorsque l'approbation d'un sponsor est nécessaire, les informations d'identification des utilisateurs invités ne sont pas affichées par défaut sur la page Web qui présente les informations indiquant que le compte a été créé. Elles doivent être fournies par SMS (Short Message Services) ou par e-mail. Cette option doit être activée dans la section Envoyer la notification d'informations d'identification lors de l'approbation à l'aide de (marquer e-mail/SMS).

Un e-mail de notification est envoyé au sponsor :

Le sponsor se connecte au portail du sponsor et approuve le compte :

À partir de ce moment, l'utilisateur invité est autorisé à se connecter (avec les informations d'identification reçues par e-mail ou SMS).

En résumé, trois adresses e-mail sont utilisées dans ce flux :

- Adresse de notification « De ». Cette adresse est définie de manière statique ou est prise à partir du compte du sponsor et utilisée comme adresse d'expéditeur pour la notification au sponsor (pour approbation) et les informations d'identification à l'invité. Cette option est configurée sous Guest Access > Configure > Settings > Guest Email Settings.

- Adresse de destination de la notification. Cette information est utilisée afin d'aviser le promoteur qu'il a reçu un compte pour approbation. Cette option est configurée dans le portail Invité sous Accès invité > Configurer > Portails Invité > Nom du portail > Demander l'approbation des invités auto-inscrits > Envoyer une demande d'approbation par e-mail à.

- Adresse de destination de l'invité. Cette information est fournie par l'utilisateur invité lors de l'inscription. Si Envoyer une notification d'informations d'identification lors de l'approbation par e-mail est sélectionné, l'e-mail avec les détails d'informations d'identification (nom d'utilisateur et mot de passe) est remis à l'invité.

Remettre les informations d'identification par SMS

Les informations d'identification des invités peuvent également être envoyées par SMS. Ces options doivent être configurées :

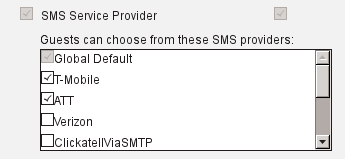

- Sélectionnez le fournisseur de services SMS :

- Cochez la case Envoyer la notification d'informations d'identification après approbation en utilisant : SMS.

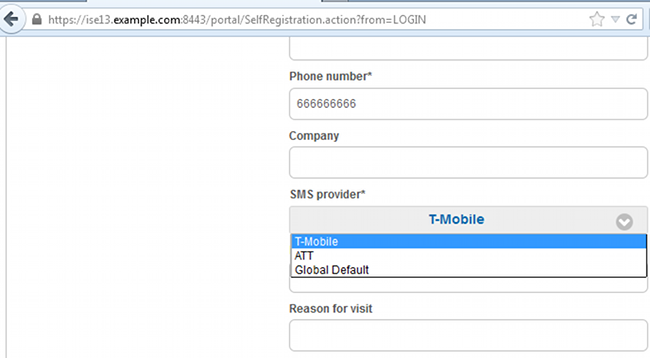

- Ensuite, l'utilisateur invité est invité à choisir le fournisseur disponible lorsqu'il crée un compte :

- Un SMS est envoyé avec le fournisseur et le numéro de téléphone choisis :

- Vous pouvez configurer les fournisseurs SMS sous Administration > System > Settings > SMS Gateway.

Enregistrement des périphériques

Si l'option Autoriser les invités à enregistrer des périphériques est sélectionnée après qu'un utilisateur invité se connecte et accepte le protocole AUP, vous pouvez enregistrer des périphériques :

Notez que le périphérique a déjà été ajouté automatiquement (il figure dans la liste Gérer les périphériques). Cela est dû au fait que l'option Automatically register guest devices a été sélectionnée.

Posture

Si l'option Require guest device compliance est sélectionnée, alors les utilisateurs invités sont approvisionnés avec un agent qui effectue la posture (NAC/Web Agent) après qu'ils se soient connectés et ont accepté l'AUP (et éventuellement effectuer l'enregistrement du périphérique). ISE traite les règles de provisionnement du client pour décider quel agent doit être provisionné. Ensuite, l'agent qui s'exécute sur la station effectue la posture (conformément aux règles de posture) et envoie les résultats à l'ISE, qui envoie la réauthentification CoA pour modifier l'état d'autorisation si nécessaire.

Les règles d’autorisation possibles peuvent ressembler à ceci :

Les premiers nouveaux utilisateurs qui rencontrent la règle Guest_Authenticate redirigent vers le portail d'inscription automatique des invités. Une fois que l'utilisateur s'enregistre et se connecte lui-même, CoA change d'état d'autorisation et l'utilisateur bénéficie d'un accès limité pour effectuer la posture et la correction. Ce n'est qu'une fois que l'agent NAC est configuré et que la station est conforme que la CoA modifie à nouveau l'état d'autorisation afin de fournir un accès à Internet.

Les problèmes typiques de posture incluent l'absence de règles de provisionnement client correctes :

Cela peut également être confirmé si vous examinez le fichier guest.log (nouveau dans la version 1.3 d'ISE) :

2014-08-01 21:35:08,435 ERROR [http-bio-10.62.97.21-8443-exec-9][] guestaccess.

flowmanager.step.guest.ClientProvStepExecutor -:7AAF75982E0FCD594FE97DE2970D472F::-

CP Response is not successful, status=NO_POLICY

BYOD

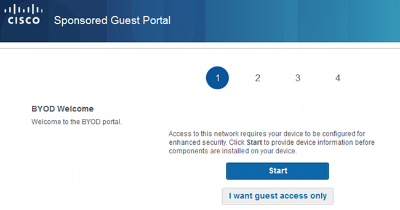

Si l'option Autoriser les employés à utiliser des appareils personnels sur le réseau est sélectionnée, alors les utilisateurs d'entreprise qui utilisent ce portail peuvent passer par le flux BYOD et enregistrer des appareils personnels. Pour les utilisateurs invités, ce paramètre ne change rien.

Que signifie « employés utilisant le portail en tant qu'invité » ?

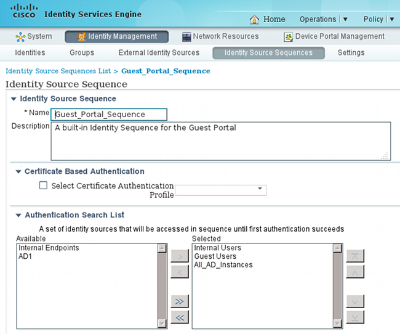

Par défaut, les portails invités sont configurés avec le magasin d'identités Guest_Portal_Sequence :

Il s'agit de la séquence de stockage interne qui essaie d'abord les utilisateurs internes (avant les utilisateurs invités) :

À ce stade du portail invité, l'utilisateur fournit des informations d'identification définies dans le magasin Utilisateurs internes et la redirection BYOD se produit :

Les utilisateurs d'entreprise peuvent ainsi effectuer des opérations BYOD sur leurs appareils personnels.

Lorsque les informations d'identification des utilisateurs internes sont remplacées par celles des utilisateurs invités, le flux normal se poursuit (pas de BYOD).

Modification VLAN

Il s'agit d'une option similaire à la modification du VLAN configurée pour le portail invité dans la version 1.2 d'ISE. Il vous permet d'exécuter activeX ou une applet Java, ce qui déclenche la libération et le renouvellement de DHCP. Cela est nécessaire lorsque CoA déclenche la modification du VLAN pour le terminal. Lorsque MAB est utilisé, le point d'extrémité n'est pas conscient d'un changement de VLAN. Une solution possible consiste à modifier le VLAN (version/renouvellement DHCP) avec l'agent NAC. Une autre option consiste à demander une nouvelle adresse IP via l'applet renvoyée sur la page Web. Un délai peut être configuré entre la libération, la CoA et le renouvellement. Cette option n'est pas prise en charge pour les appareils mobiles.

Informations connexes

- Services de posture sur le guide de configuration Cisco ISE

- BYOD sans fil avec Identity Services Engine

- Exemple de configuration de la prise en charge ISE SCEP pour BYOD

- Guide d'administration de Cisco ISE 1.3

- Authentification Web centralisée (CWA, pour Central Web Authentification) sur le WLC et exemple de configuration ISE

- Exemple de configuration d'authentification Web centrale avec des points d'accès FlexConnect sur un WLC avec ISE

- Assistance et documentation techniques - Cisco Systems

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

13-Feb-2015 |

Première publication |

Contribution d’experts de Cisco

- Michal Garcarz and Nicolas DarchisCisco TAC Engineers.

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires