Introduction

Ce document décrit comment configurer les règles d'autorisation pour les événements d'ID passif afin d'attribuer des SGT aux sessions.

Informations générales

Les services d'identité passive (ID passive) n'authentifient pas directement les utilisateurs, mais collectent les identités des utilisateurs et les adresses IP à partir de serveurs d'authentification externes tels qu'Active Directory (AD), appelés fournisseurs, puis partagent ces informations avec les abonnés.

ISE 3.2 introduit une nouvelle fonctionnalité qui vous permet de configurer une stratégie d'autorisation pour attribuer une balise de groupe de sécurité (SGT) à un utilisateur en fonction de l'appartenance au groupe Active Directory.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Cisco ISE 3.X

- Intégration passive d'ID avec tout fournisseur

- Administration Active Directory (AD)

- Segmentation (Trustsec)

- PxGrid (Platform Exchange Grid)

Composants utilisés

- Logiciel Identity Service Engine (ISE) version 3.2

- Microsoft Active Directory

- SYSLOG

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Configuration

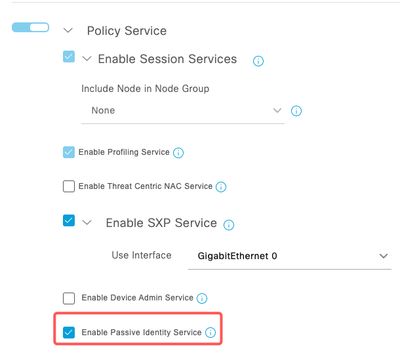

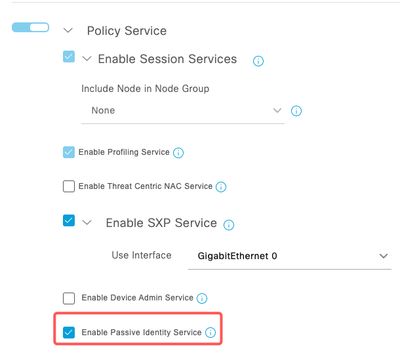

Étape 1. Activez les services ISE.

- Sur ISE, accédez à Administration > Deployment, choisissez le noeud ISE et cliquez sur Edit, activez Policy Service et sélectionnez Enable Passive Identity Service. Facultatif, vous pouvez activer SXP et PxGrid si les sessions d'ID passives doivent être publiées via chacune d'elles. Cliquez sur Save.

Avertissement : les détails SGT des utilisateurs de connexion PassiveID authentifiés par le fournisseur d'API ne peuvent pas être publiés dans SXP. Cependant, les détails SGT de ces utilisateurs peuvent être publiés via pxGrid et pxGrid Cloud.

Services activés

Services activés

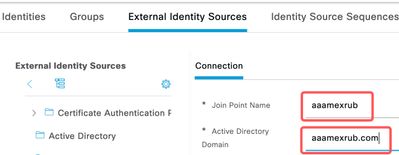

Étape 2. Configurez Active Directory.

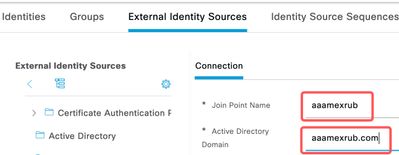

- Accédez à Administration > Identity Management > External Identity Sources et choisissez Active directory puis cliquez sur le bouton Add.

- Saisissez le nom du point de jonction et le domaine Active Directory. Cliquez sur Submit.

Ajouter Active Directory

Ajouter Active Directory

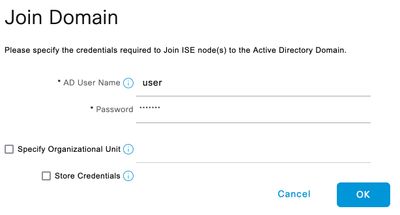

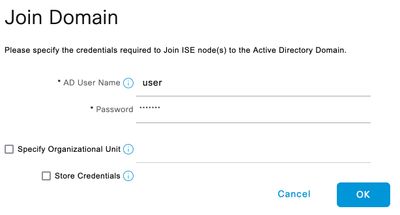

3. Une fenêtre contextuelle apparaît pour joindre ISE à AD. Cliquez sur Yes. Saisissez le nom d'utilisateur et mot de passe. Click OK.

Continuer à rejoindre ISE

Continuer à rejoindre ISE  Rejoindre Active Directory

Rejoindre Active Directory

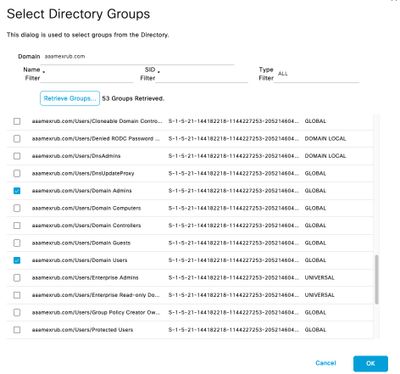

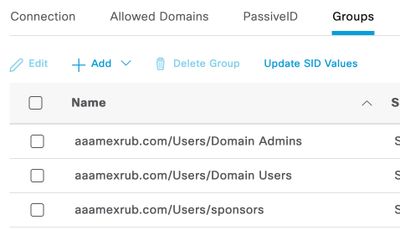

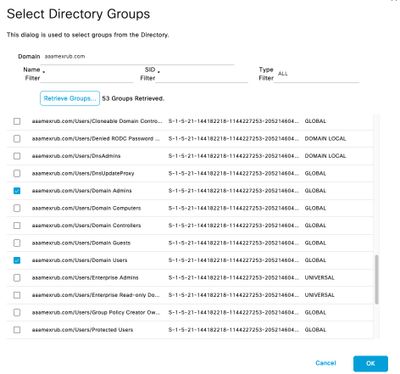

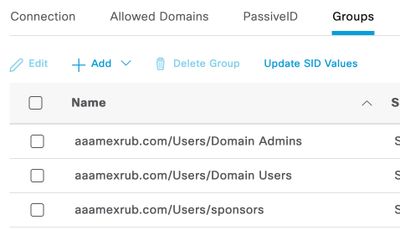

4. Récupérez les groupes AD. Accédez à Groups, cliquez sur Add, puis cliquez sur Retrieve Groups et choisissez tous les groupes intéressés et cliquez sur OK.

Récupérer les groupes AD

Récupérer les groupes AD

Groupes récupérés

Groupes récupérés

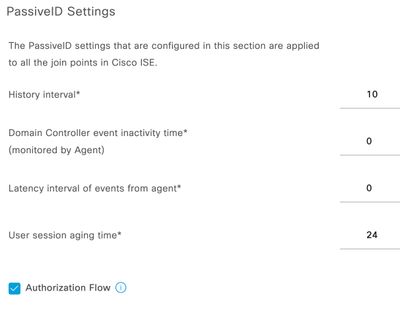

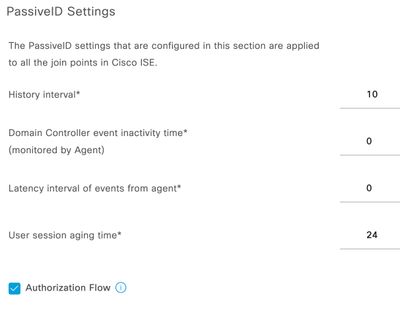

5. Activez le flux d'autorisation. Accédez à Advanced Settings et dans la section PassiveID Settings, cochez la case Authorization Flow. Cliquez sur Save.

Activer le flux d'autorisation

Activer le flux d'autorisation

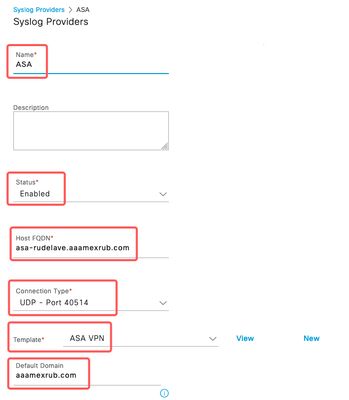

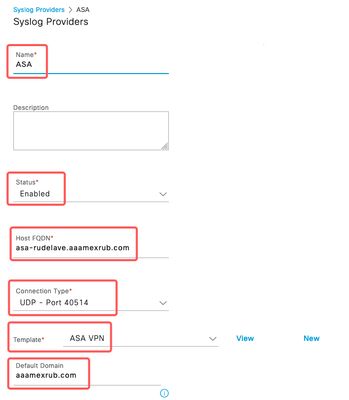

Étape 3. Configurer le fournisseur Syslog

- Accédez à Work Centers > PassiveID > Providers, choisissez Syslog Providers, cliquez sur Add et complétez les informations. Cliquez sur Save (enregistrer)

Attention : dans ce cas, ISE reçoit le message syslog d'une connexion VPN réussie dans un ASA, mais ce document ne décrit pas cette configuration.

Configurer le fournisseur Syslog

Configurer le fournisseur Syslog

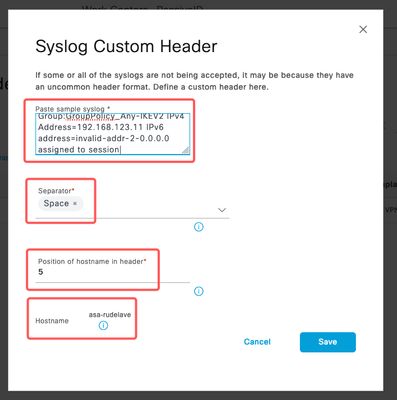

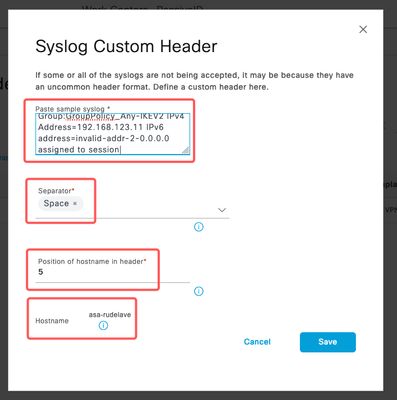

- Cliquez sur En-tête personnalisé. Collez l'exemple de syslog et utilisez un séparateur ou une tabulation pour trouver le nom d'hôte du périphérique. S'il est correct, le nom d'hôte apparaît. Cliquez sur Save (enregistrer)

Configurer un en-tête personnalisé

Configurer un en-tête personnalisé

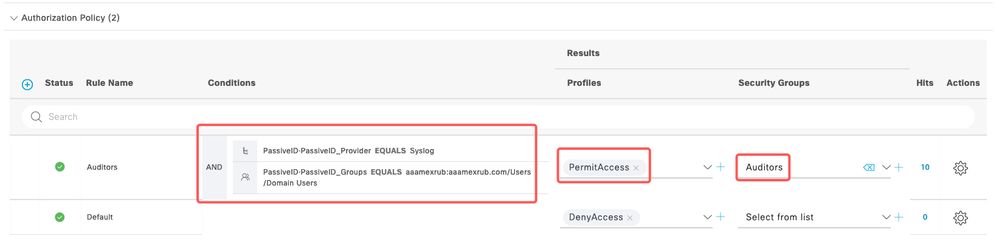

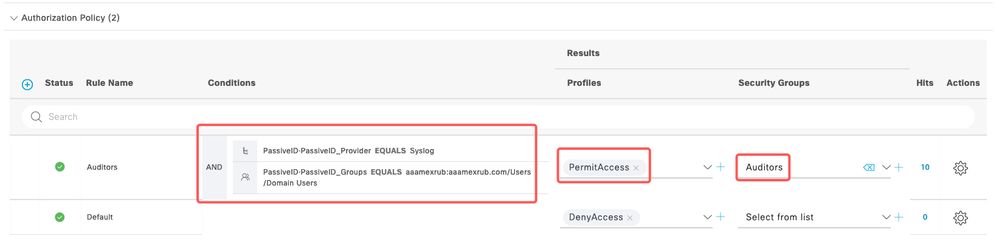

Étape 4. Configurer les règles d’autorisation

- Rendez-vous à Policy > Policy Sets (Politique > Ensembles de politiques). Dans ce cas, il utilise la stratégie par défaut. Cliquez sur la stratégie par défaut. Dans la Stratégie d'autorisation, ajoutez une nouvelle règle. Dans les politiques PassiveID, ISE a tous les fournisseurs. Vous pouvez combiner celui-ci avec un groupe PassiveID. Choisissez Permit Access as Profile, et dans Security Groups choisissez le SGT dont vous avez besoin.

Configurer les règles d’autorisation

Configurer les règles d’autorisation

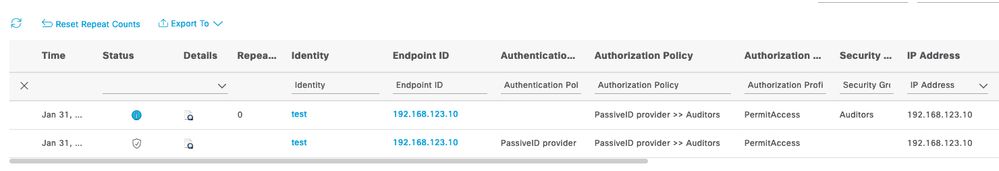

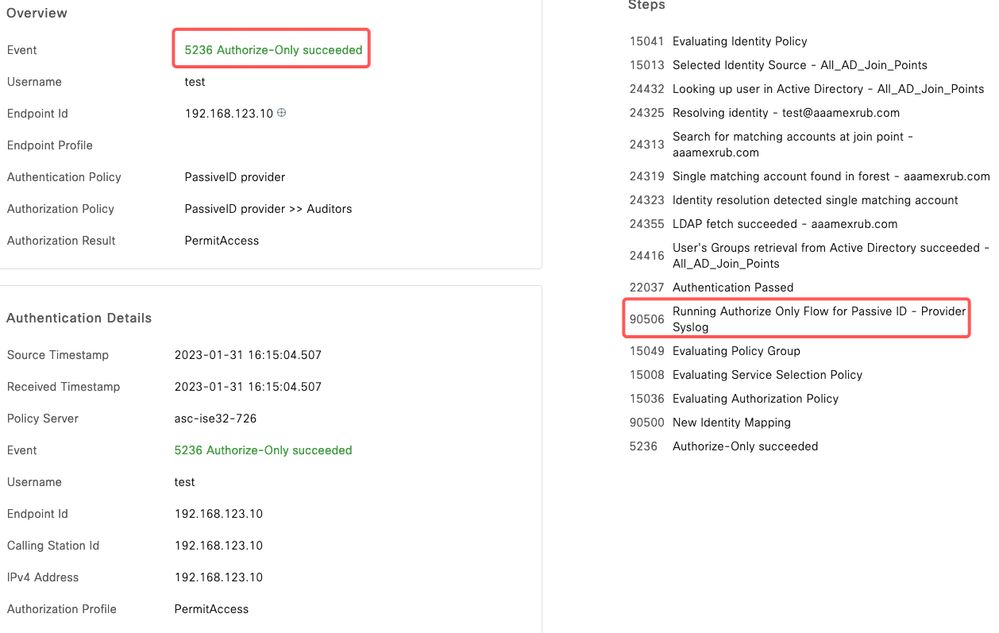

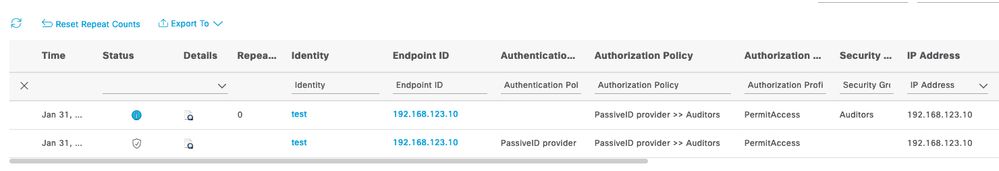

Vérifier

Une fois qu'ISE reçoit le Syslog, vous pouvez vérifier les journaux Radius Live pour voir le flux d'autorisation. Accédez à Operations > Radius > Live logs.

Dans les journaux, vous pouvez voir l'événement Authorization. Celui-ci contient le nom d'utilisateur, la stratégie d'autorisation et la balise de groupe de sécurité qui lui sont associés.

Journal Radius Live

Journal Radius Live

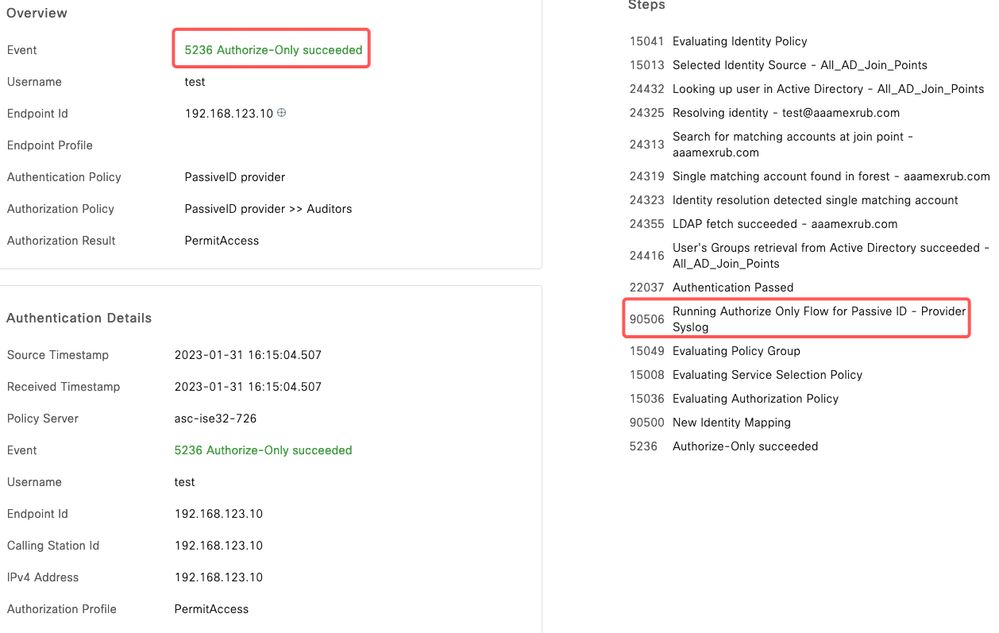

Pour vérifier plus de détails, cliquez sur le rapport détaillé. Ici, vous pouvez voir le flux Authorize-Only qui évalue les stratégies pour attribuer le SGT.

Rapport du journal Radius Live

Rapport du journal Radius Live

Dépannage

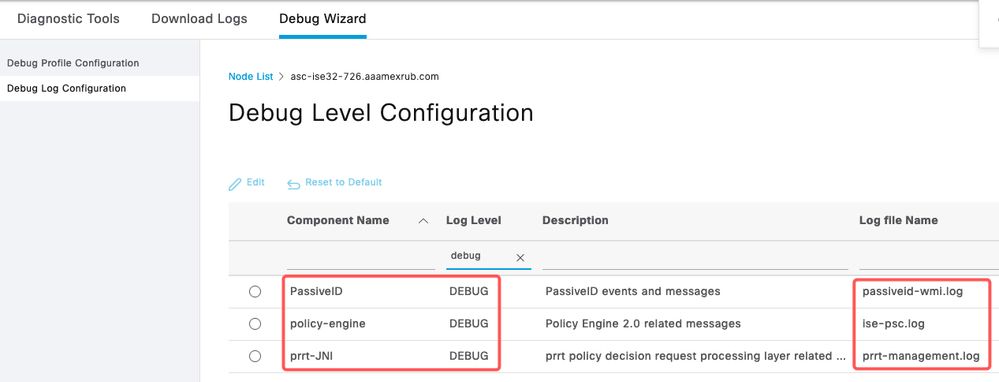

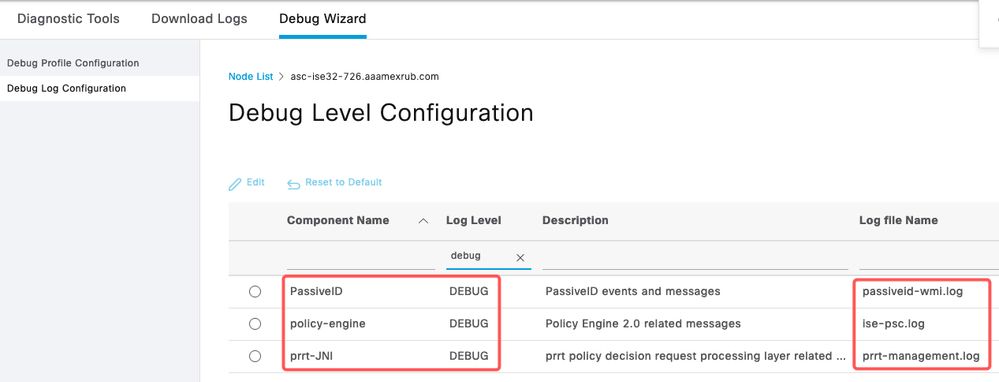

Dans ce cas, il utilise deux flux : les sessions passiveID et le flux Authorization. Pour activer les débogages, accédez à Operations > Troubleshoot > Debug Wizard > Debug Log Configuration, puis choisissez le noeud ISE.

Pour l'ID passif, activez les composants suivants au niveau DEBUG :

Pour vérifier les journaux, en fonction du fournisseur d'ID passif, le fichier à vérifier pour ce scénario, vous devez examiner le fichier passiveid-syslog.log, pour les autres fournisseurs :

- passiveid-agent.log

- passiveid-api.log

- passiveid-endpoint.log

- passiveid-span.log

- phlébotome passif

Pour le flux d'autorisation, activez les composants suivants au niveau DEBUG :

- moteur politique

- port-JNI

Exemple :

Débogages activés

Débogages activés

Services activés

Services activés Ajouter Active Directory

Ajouter Active Directory Continuer à rejoindre ISE

Continuer à rejoindre ISE Rejoindre Active Directory

Rejoindre Active Directory Récupérer les groupes AD

Récupérer les groupes AD Groupes récupérés

Groupes récupérés Activer le flux d'autorisation

Activer le flux d'autorisation Configurer le fournisseur Syslog

Configurer le fournisseur Syslog Configurer un en-tête personnalisé

Configurer un en-tête personnalisé Configurer les règles d’autorisation

Configurer les règles d’autorisation Journal Radius Live

Journal Radius Live Rapport du journal Radius Live

Rapport du journal Radius Live Débogages activés

Débogages activés Commentaires

Commentaires