Intégration de FireSIGHT System à ISE pour l'authentification des utilisateurs RADIUS

Options de téléchargement

-

ePub (639.9 KB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (660.5 KB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Contenu

Introduction

Ce document décrit les étapes de configuration requises pour intégrer un périphérique géré Cisco FireSIGHT Management Center (FMC) ou Firepower avec Cisco Identity Services Engine (ISE) pour l'authentification utilisateur RADIUS (Remote Authentication Dial In User Service).

Conditions préalables

Conditions requises

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Configuration initiale de FireSIGHT System et de Managed Device via une interface utilisateur graphique et/ou un interpréteur de commandes

- Configuration des stratégies d'authentification et d'autorisation sur ISE

- Connaissances RADIUS de base

Components Used

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Cisco ASA v9.2.1

- Module ASA FirePOWER v5.3.1

- ISE 1.2

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Configuration

Configuration ISE

Astuce : Il existe plusieurs façons de configurer les politiques d'authentification et d'autorisation ISE pour prendre en charge l'intégration avec les périphériques d'accès réseau (NAD) tels que Sourcefire. L'exemple ci-dessous est une façon de configurer l'intégration. L'exemple de configuration est un point de référence et peut être adapté aux besoins du déploiement spécifique. Notez que la configuration de l'autorisation est un processus en deux étapes. Une ou plusieurs stratégies d'autorisation seront définies sur ISE avec ISE renvoyant les paires de valeurs d'attribut RADIUS (av-paires) au FMC ou au périphérique géré. Ces paires av sont ensuite mappées à un groupe d'utilisateurs local défini dans la configuration de la stratégie système FMC.

Configuration des périphériques réseau et des groupes de périphériques réseau

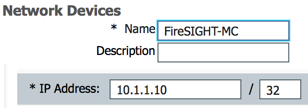

- À partir de l'interface graphique de l'ISE, accédez à Administration > Network Resources > Network Devices. Cliquez sur +Ajouter pour ajouter un nouveau périphérique d'accès au réseau (NAD). Indiquez un nom descriptif et une adresse IP de périphérique. Le FMC est défini dans l'exemple ci-dessous.

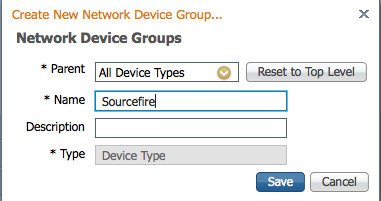

- Sous Network Device Group, cliquez sur la flèche orange en regard de All Device Types. Cliquez sur l'

icône et sélectionnez Créer un nouveau groupe de périphériques réseau. Dans l'exemple de capture d'écran qui suit, le type de périphérique Sourcefire a été configuré. Ce type de périphérique sera référencé dans la définition de règle de stratégie d'autorisation dans une étape ultérieure. Click Save.

icône et sélectionnez Créer un nouveau groupe de périphériques réseau. Dans l'exemple de capture d'écran qui suit, le type de périphérique Sourcefire a été configuré. Ce type de périphérique sera référencé dans la définition de règle de stratégie d'autorisation dans une étape ultérieure. Click Save.

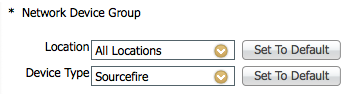

- Cliquez à nouveau sur la flèche orange et sélectionnez le groupe de périphériques réseau configuré à l'étape ci-dessus

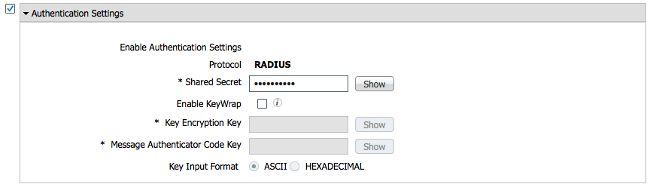

- Cochez la case en regard de Paramètres d'authentification. Entrez la clé secrète partagée RADIUS qui sera utilisée pour cette NAD. Notez que la même clé secrète partagée sera utilisée ultérieurement lors de la configuration du serveur RADIUS sur FireSIGHT MC. Pour consulter la valeur de la clé en texte brut, cliquez sur le bouton Afficher. Click Save.

- Répétez les étapes ci-dessus pour tous les MC et périphériques gérés FireSIGHT qui nécessiteront l'authentification/autorisation utilisateur RADIUS pour l'accès à l'interface utilisateur graphique et/ou au shell.

Configuration de la stratégie d'authentification ISE :

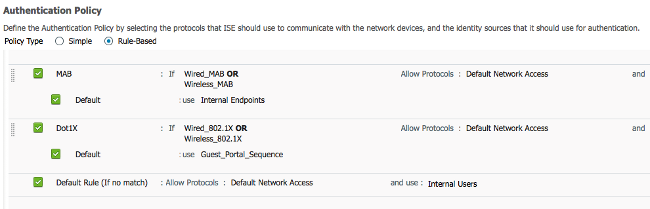

- À partir de l'interface graphique de l'ISE, accédez à Policy > Authentication. Si vous utilisez Jeux de stratégies, accédez à Stratégie > Jeux de stratégies. L'exemple ci-dessous provient d'un déploiement ISE qui utilise les interfaces de stratégie d'authentification et d'autorisation par défaut. La logique des règles d'authentification et d'autorisation est la même quelle que soit l'approche de configuration.

- La règle par défaut (si aucune correspondance) sera utilisée pour authentifier les requêtes RADIUS des NAD où la méthode utilisée n'est pas MAB (MAC Authentication Bypass) ou 802.1X. Comme configuré par défaut, cette règle recherche les comptes d'utilisateurs dans la source d'identité Utilisateurs internes locaux d'ISE. Cette configuration peut être modifiée pour faire référence à une source d'identité externe telle qu'Active Directory, LDAP, etc, telle que définie sous Administration > Identity Management > External Identity Sources. Par souci de simplicité, cet exemple définit les comptes d'utilisateurs localement sur ISE, de sorte qu'aucune modification supplémentaire de la stratégie d'authentification n'est requise.

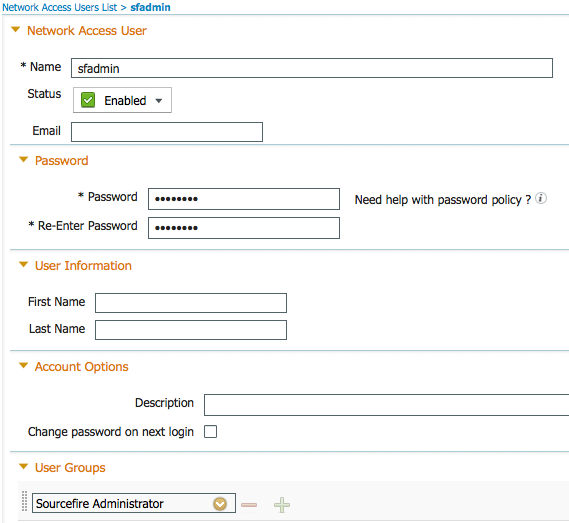

Ajout d'un utilisateur local à ISE

- Accédez à Administration > Identity Management > Identities > Users. Cliquez sur Add. Entrez un nom d'utilisateur et un mot de passe significatifs. Sous la sélection Groupes d'utilisateurs, sélectionnez un nom de groupe existant ou cliquez sur le signe vert + pour ajouter un nouveau groupe. Dans cet exemple, l'utilisateur « sfadmin » est affecté au groupe personnalisé « Administrateur Sourcefire ». Ce groupe d'utilisateurs sera lié au profil d'autorisation défini à l'étape Configuration de la stratégie d'autorisation ISE ci-dessous. Click Save.

Configuration de la stratégie d'autorisation ISE

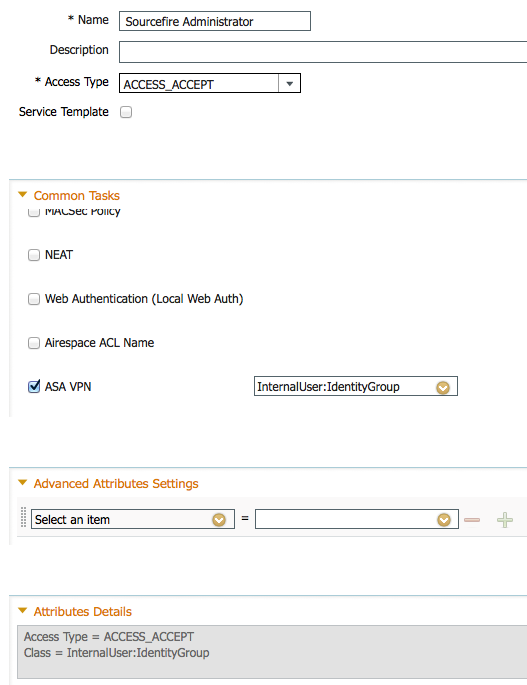

- Accédez à Stratégie > Éléments de stratégie > Résultats > Autorisation > Profils d'autorisation. Cliquez sur le signe vert + pour ajouter un nouveau profil d'autorisation.

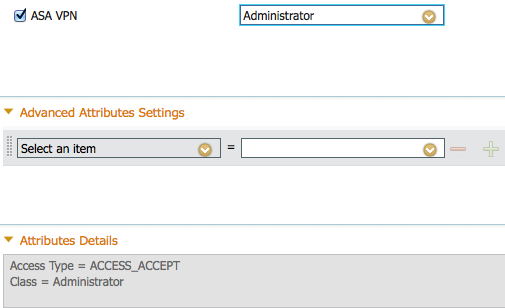

- Indiquez un nom descriptif tel que Sourcefire Administrator. Sélectionnez ACCESS_ACCEPT pour le type d'accès. Sous Tâches courantes, faites défiler jusqu'en bas et cochez la case en regard de VPN ASA. Cliquez sur la flèche orange et sélectionnez InternalUser : IdentityGroup. Click Save.

Astuce : Comme cet exemple utilise le magasin d'identités d'utilisateur local ISE, l'option de groupe InternalUser:IdentityGroup est utilisée pour simplifier la configuration. Si vous utilisez un magasin d'identité externe, l'attribut d'autorisation VPN ASA est toujours utilisé, mais la valeur à renvoyer au périphérique Sourcefire est configurée manuellement. Par exemple, si vous tapez manuellement Administrator dans la liste déroulante VPN ASA, une valeur de paire av Class-25 de Class = Administrator sera envoyée au périphérique Sourcefire. Cette valeur peut ensuite être mappée à un groupe d'utilisateurs sourcefire dans le cadre de la configuration de la stratégie système. Pour les utilisateurs internes, l'une ou l'autre méthode de configuration est acceptable.

Exemple d'utilisateur interne

Exemple d'utilisateur externe

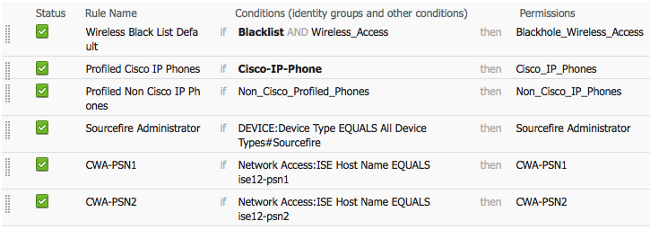

- Accédez à Policy > Authorization et configurez une nouvelle stratégie d'autorisation pour les sessions d'administration Sourcefire. L'exemple ci-dessous utilise la condition DEVICE:Device Type pour correspondre au type de périphérique configuré dans le

Configuration des périphériques réseau et des groupes de périphériques réseau ci-dessus. Cette stratégie est ensuite associée au profil d'autorisation Administrateur Sourcefire configuré ci-dessus. Click Save.

Configuration de la stratégie système Sourcefire

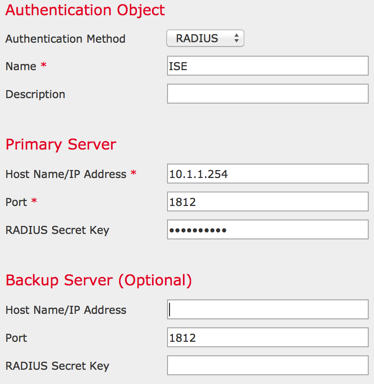

- Connectez-vous à FireSIGHT MC et accédez à System > Local > User Management. Cliquez sur l'onglet Authentification de connexion. Cliquez sur le bouton + Créer un objet d'authentification pour ajouter un nouveau serveur RADIUS pour l'authentification/autorisation utilisateur.

- Sélectionnez RADIUS pour la méthode d'authentification. Entrez un nom descriptif pour le serveur RADIUS. Entrez le nom d'hôte/l'adresse IP et la clé secrète RADIUS. La clé secrète doit correspondre à la clé précédemment configurée sur ISE. Le cas échéant, entrez un nom d'hôte/adresse IP du serveur ISE de sauvegarde.

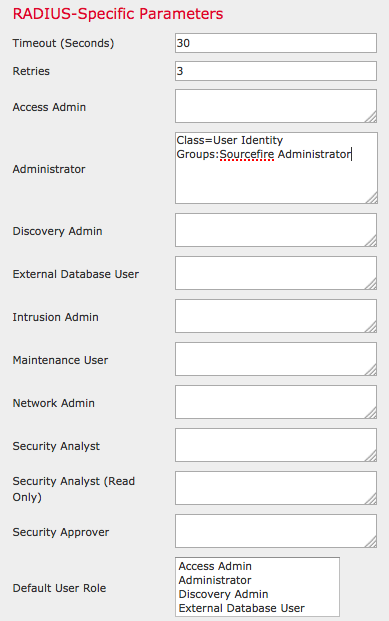

- Dans la section Paramètres spécifiques à RADIUS, saisissez la chaîne de paire av Class-25 dans la zone de texte en regard du nom du groupe local Sourcefire à associer pour l'accès à l'interface utilisateur graphique. Dans cet exemple, la valeur Class=User Identity Groups:Sourcefire Administrator est mappée au groupe Sourcefire Administrator. Il s'agit de la valeur renvoyée par ISE dans le cadre de ACCESS-ACCEPT. Le cas échéant, sélectionnez un rôle d'utilisateur par défaut pour les utilisateurs authentifiés qui n'ont pas de groupes de classe 25 affectés. Cliquez sur Enregistrer pour enregistrer la configuration ou passez à la section Vérifier ci-dessous pour tester l'authentification avec ISE.

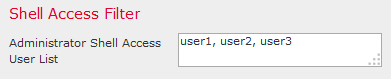

- Sous Shell Access Filter, entrez une liste d'utilisateurs séparés par des virgules pour restreindre les sessions shell/SSH.

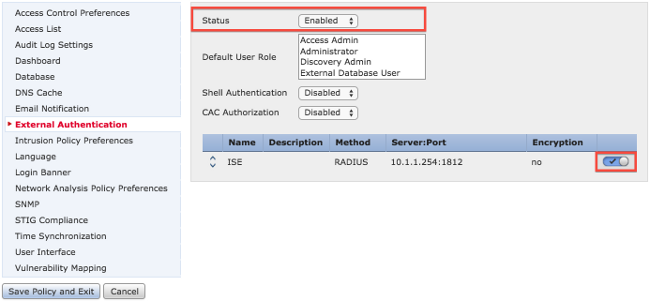

Activer l'authentification externe

Enfin, complétez ces étapes afin d'activer l'authentification externe sur FMC :

- Accéder à système > Municipal > Stratégie système.

- Sélectionner Authentification externe dans le panneau de gauche.

- Modifier le statut en Activée (désactivé par défaut).

- Activez le serveur ISE RADIUS ajouté.

- Enregistrez la stratégie et réappliquez-la sur l'appliance.

Vérification

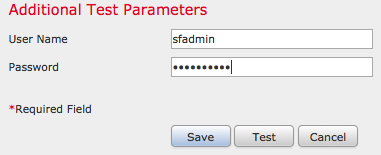

- Pour tester l'authentification des utilisateurs par rapport à ISE, faites défiler la page jusqu'à la section Paramètres de test supplémentaires et saisissez un nom d'utilisateur et un mot de passe pour l'utilisateur ISE. Cliquez sur Test. Un test réussi donnera lieu à un message vert Succès : Test terminé en haut de la fenêtre du navigateur.

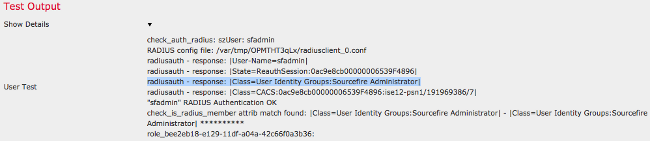

- Pour afficher les résultats de l'authentification de test, accédez à la section Résultats du test et cliquez sur la flèche noire en regard de Afficher les détails. Dans l'exemple de capture d'écran ci-dessous, notez le « radiusauth - response : Valeur |Class=User Identity Groups:Sourcefire Administrator|" reçue d'ISE. Cette valeur doit correspondre à la valeur Class associée au groupe Sourcefire local configuré sur FireSIGHT MC ci-dessus. Click Save.

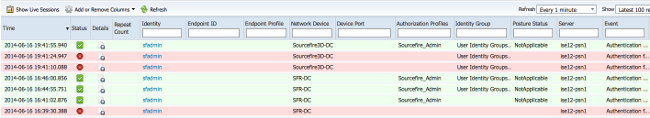

- À partir de l'interface utilisateur graphique d'ISE Admin, accédez à Operations > Authentications pour vérifier la réussite ou l'échec du test d'authentification de l'utilisateur.

Dépannage

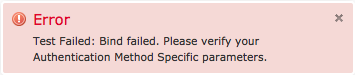

- Lors du test de l'authentification utilisateur contre ISE, l'erreur suivante indique une non-correspondance de clé secrète RADIUS ou un nom d'utilisateur/mot de passe incorrect.

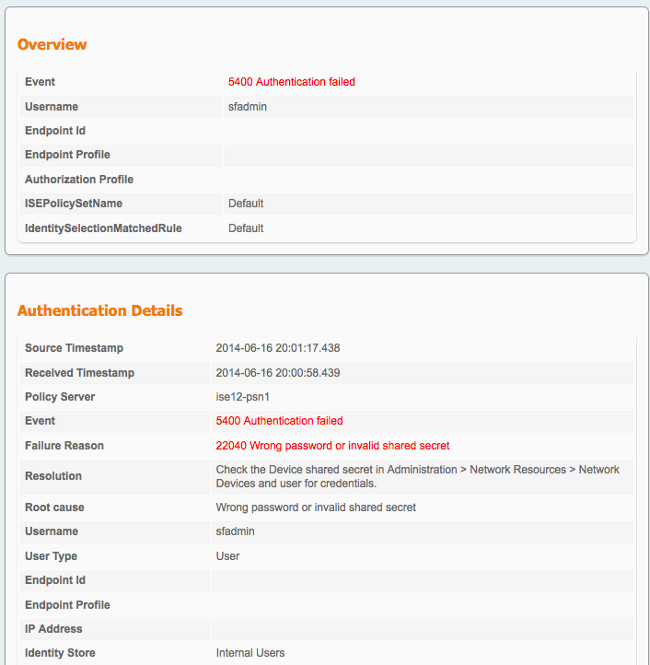

- À partir de l'interface utilisateur graphique de l'administrateur ISE, accédez à Operations > Authentications. Un événement rouge indique un échec tandis qu'un événement vert indique un succès de l'authentification/autorisation/changement d'autorisation. Cliquez sur l'

icône pour consulter les détails de l'événement d'authentification.

icône pour consulter les détails de l'événement d'authentification.

Informations connexes

Contribution d’experts de Cisco

- Todd PulaCisco TAC Engineer

- Nazmul RajibCisco TAC Engineer

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires