Configuration d'un système FireSIGHT pour l'envoi d'alertes à un serveur Syslog externe

Contenu

Introduction

Bien qu'un système FireSIGHT offre plusieurs vues des événements dans son interface Web, vous pouvez configurer la notification d'événements externes pour faciliter la surveillance constante des systèmes critiques. Vous pouvez configurer un système FireSIGHT pour qu'il génère des alertes qui vous avertissent par e-mail, par déroutement SNMP ou par syslog lorsque l'un des éléments suivants est généré. Cet article décrit comment configurer FireSIGHT Management Center pour qu'il envoie des alertes sur un serveur Syslog externe.

Conditions préalables

Conditions requises

Cisco recommande que vous ayez des connaissances sur Syslog et FireSIGHT Management Center. En outre, le port syslog (514 par défaut) doit être autorisé dans votre pare-feu.

Components Used

Les informations contenues dans ce document sont basées sur la version 5.2 ou ultérieure du logiciel.

Envoi d'alertes d'intrusion

1. Connectez-vous à l'interface utilisateur Web de votre FireSIGHT Management Center.

2. Accédez à Stratégies > Intrusion > Stratégie d'intrusion.

3. Cliquez sur Modifier en regard de la stratégie que vous souhaitez appliquer.

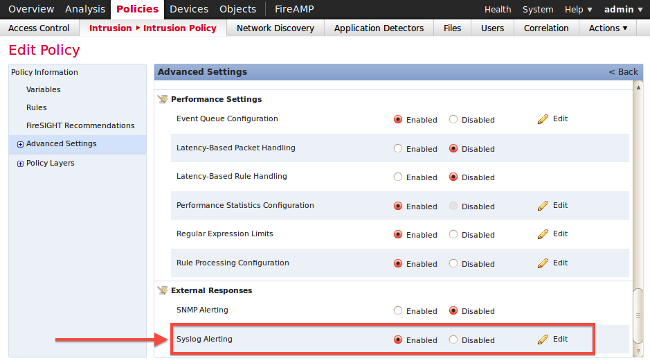

4. Cliquez sur Advanced Settings.

5. Localisez Syslog Alerting dans la liste et définissez-le sur Enabled.

6. Cliquez sur Modifier en regard de l'option Alertes Syslog.

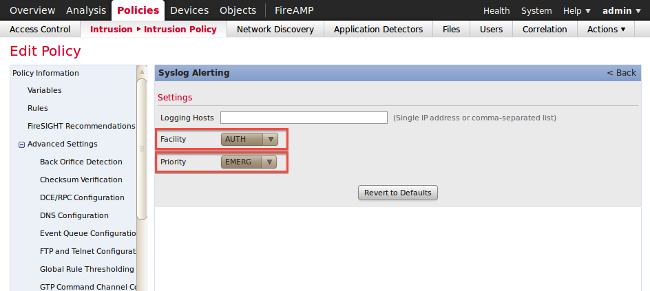

7. Tapez l'adresse IP de votre serveur Syslog dans le champ Logging Hosts.

8. Choisissez un domaine et une gravité appropriés dans le menu déroulant. Ces valeurs peuvent être conservées aux valeurs par défaut, sauf si un serveur Syslog est configuré pour accepter des alertes pour une fonctionnalité ou un niveau de gravité spécifique.

9. Cliquez sur Policy Information dans la partie supérieure gauche de cet écran.

10. Cliquez sur le bouton Valider les modifications.

11. Réappliquez votre stratégie d'intrusion.

Désormais, si un événement d'intrusion est déclenché sur cette stratégie, une alerte est également envoyée au serveur Syslog configuré sur la stratégie d'intrusion.

Envoi d'alertes de santé

Partie 1 : Créer une alerte Syslog

1. Connectez-vous à l'interface utilisateur Web de votre FireSIGHT Management Center.

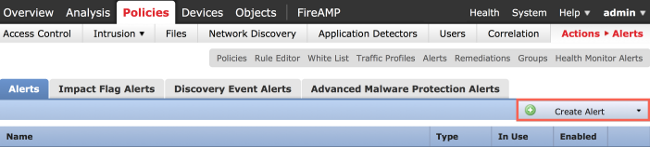

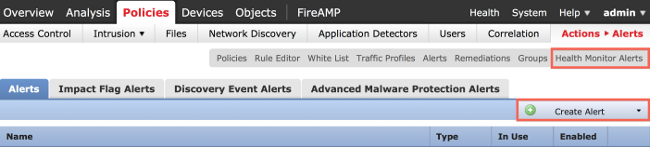

2. Accédez à Politiques > Actions > Alertes.

3. Sélectionnez Create Alert, qui se trouve sur le côté droit de l'interface Web.

4. Cliquez sur Create Syslog Alert. Une fenêtre contextuelle de configuration apparaît.

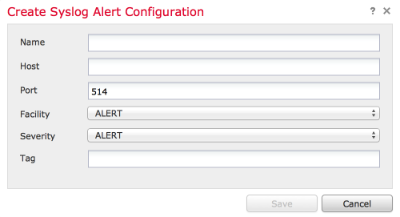

5. Entrez un nom pour l'alerte.

6. Complétez l'adresse IP de votre serveur Syslog dans le champ Host.

7. Modifiez le port si votre serveur Syslog le requiert (le port par défaut est 514).

8. Sélectionnez une installation et une gravité appropriées.

9. Cliquez sur le bouton Enregistrer. Vous revenez à la page Politiques > Actions > Alertes.

10. Activez la configuration Syslog.

Partie 2 : Créer des alertes Health Monitor

L'instruction suivante décrit les étapes de configuration des alertes du Moniteur d'intégrité qui utilisent l'alerte syslog que vous venez de créer (dans la section précédente) :

1. Accédez à la page Stratégies > Actions > Alertes et choisissez Alertes du moniteur d'état, qui se trouve en haut de la page.

2. Donnez un nom à l'alerte d'intégrité.

3. Choisissez un niveau de gravité (maintenez la touche CTRL enfoncée et cliquez sur peut être utilisé pour sélectionner plusieurs types de gravité).

4. Dans la colonne Module, sélectionnez les modules d'intégrité pour lesquels vous souhaitez envoyer des alertes au serveur Syslog (par exemple, Utilisation du disque).

5. Sélectionnez l'alerte Syslog précédemment créée dans la colonne Alertes.

6. Cliquez sur le bouton Enregistrer.

Envoi d'un indicateur d'impact, détection des événements et alertes de programmes malveillants

Vous pouvez également configurer un FireSIGHT Management Center pour qu'il envoie des alertes Syslog pour les événements avec un indicateur d'impact spécifique, un type spécifique d'événements de détection et des événements de programmes malveillants. Pour ce faire, vous devez passer à la Partie 1 : Créez une alerte Syslog, puis configurez le type d'événements que vous souhaitez envoyer à votre serveur Syslog. Pour ce faire, accédez à la page Politiques > Actions > Alertes, puis sélectionnez un onglet pour le type d'alerte souhaité.

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

17-Sep-2014 |

Première publication |

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires