Dépannage du chemin de données Firepower Phase 3 : Intelligence de sécurité

Options de téléchargement

-

ePub (1.5 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (933.9 KB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Contenu

Introduction

Cet article fait partie d'une série d'articles qui expliquent comment dépanner systématiquement le chemin de données sur les systèmes Firepower pour déterminer si les composants de Firepower peuvent affecter le trafic. Reportez-vous à l'article Présentation pour obtenir des informations sur l'architecture des plates-formes Firepower et des liens vers les autres articles de dépannage du chemin de données.

Cet article couvre la troisième étape du dépannage du chemin de données Firepower, la fonction Security Intelligence.

Conditions préalables

- Cet article concerne toutes les plates-formes Firepower actuellement prises en charge

- Security Intelligence pour les URL et le DNS a été introduite dans la version 6.0.0

Dépannage de la phase Firepower Security Intelligence

Security Intelligence est une fonction qui effectue des inspections à la fois contre les listes de blocage et les listes blanches pour :

- Adresses IP (également appelées « réseaux » dans certaines parties de l'interface utilisateur)

- URL (Uniform Resource Locators)

- Requêtes DNS (Domain Name System)

Les listes de Security Intelligence peuvent être remplies par des flux fournis par Cisco et/ou des listes et des flux configurés par l'utilisateur.

La réputation Security Intelligence basée sur les adresses IP est le premier composant de Firepower à inspecter le trafic. L'intelligence de sécurité des URL et DNS est exécutée dès que le protocole d'application approprié est découvert. Vous trouverez ci-dessous un schéma décrivant le workflow d'inspection du logiciel Firepower.

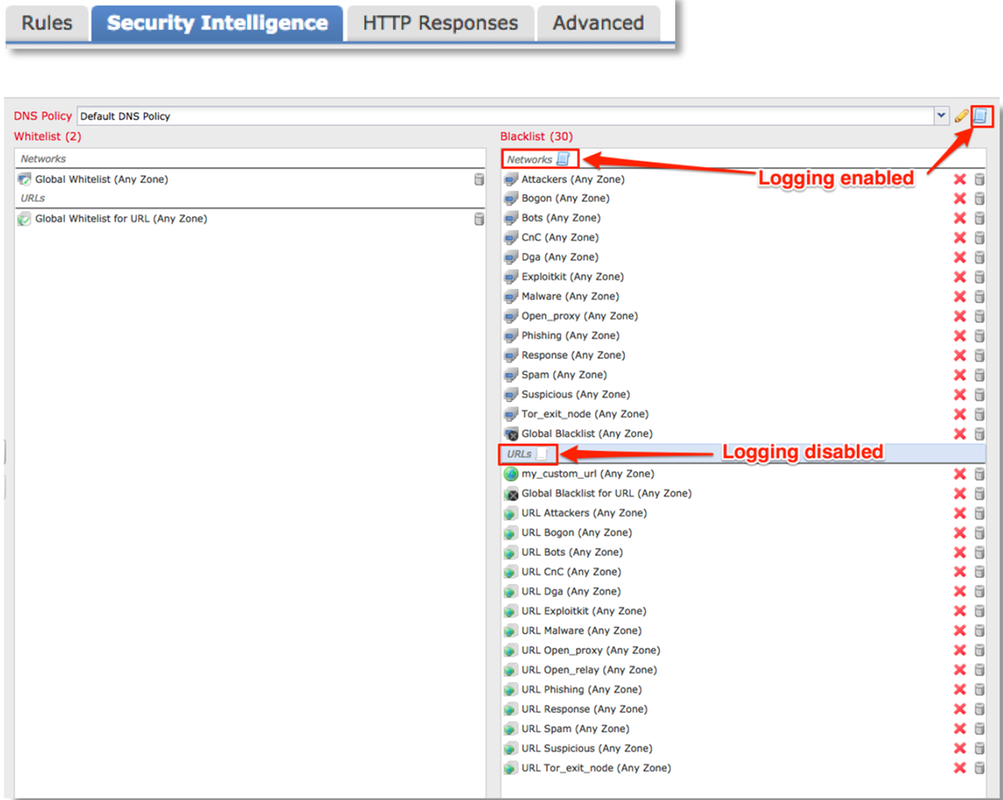

Déterminer que la journalisation est activée pour les événements Security Intelligence

Les blocs au niveau Security Intelligence sont très faciles à déterminer tant que la journalisation est activée. Cela peut être déterminé sur l'interface utilisateur de Firepower Management Center (FMC) en accédant à Politiques > Contrôle d'accès > Politique de contrôle d'accès. Après avoir cliqué sur l'icône de modification en regard de la stratégie en question, accédez à l'onglet Security Intelligence.

Examiner les événements Security Intelligence

Une fois la journalisation activée, vous pouvez afficher les événements Security Intelligence sous Analysis > Connections > Security Intelligence Events. Il doit être clair sur la raison pour laquelle le trafic est bloqué.

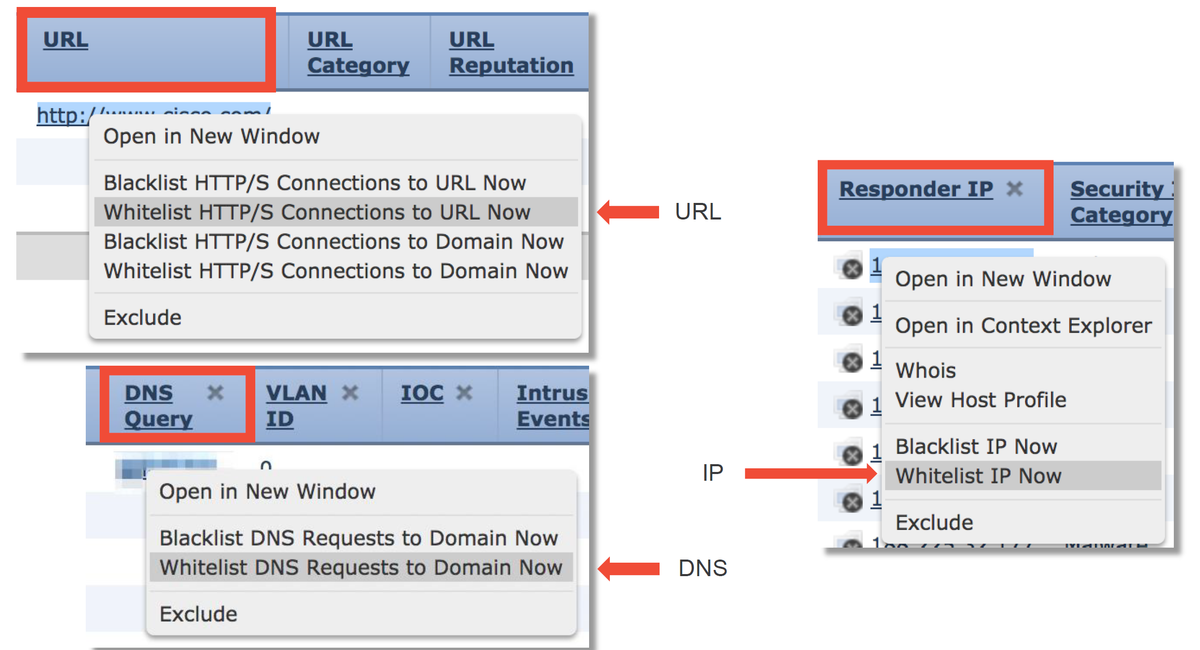

En guise d'étape de réduction rapide, vous pouvez cliquer avec le bouton droit sur la requête IP, URL ou DNS bloquée par la fonction Security Intelligence et choisir une option de liste blanche.

Si vous soupçonnez que quelque chose n'a pas été correctement mis sur la liste noire ou si vous souhaitez demander un changement de réputation, vous pouvez ouvrir un ticket directement auprès de Cisco Talos à l'adresse suivante :

https://www.talosintelligence.com/reputation_center/support

Vous pouvez également fournir les données au centre d'assistance technique Cisco (TAC) pour déterminer si un élément doit être supprimé de la liste noire.

Note: L'ajout à la liste blanche ajoute uniquement une entrée à la liste blanche Security Intelligence en question, ce qui signifie que l'objet est autorisé à passer la vérification Security Intelligence. Cependant, tous les autres composants Firepower peuvent toujours inspecter le trafic.

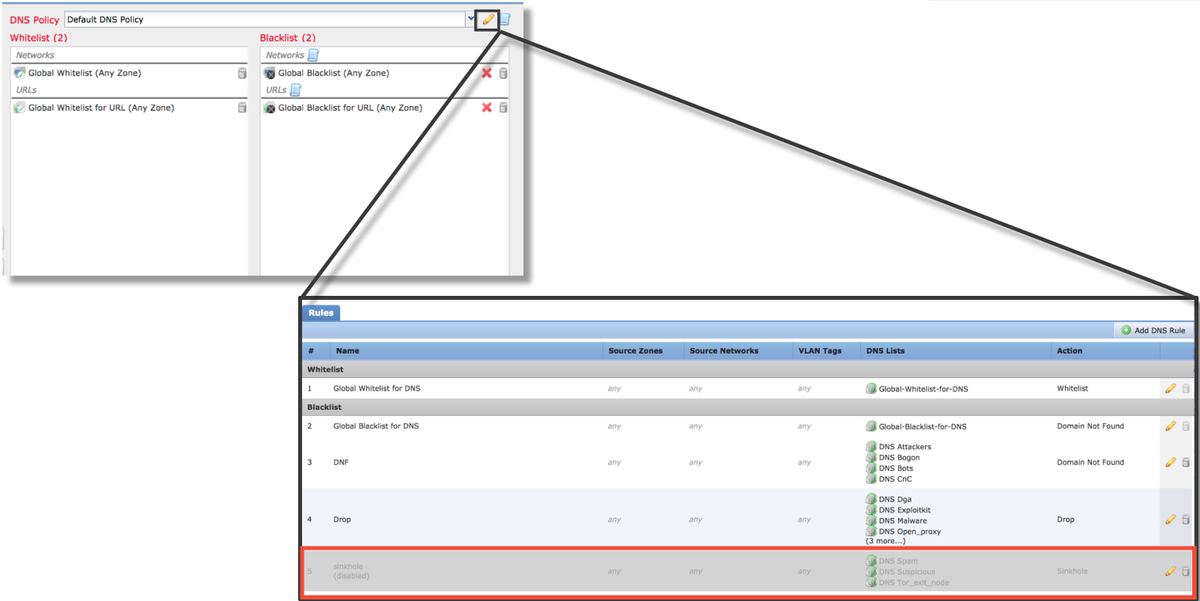

Comment supprimer les configurations Security Intelligence

Afin de supprimer les configurations Security Intelligence, accédez à l'onglet Security Intelligence, comme indiqué ci-dessus. Il y a trois sections ; une pour les réseaux, l'URL ainsi qu'une politique pour DNS.

À partir de là, les listes et les flux peuvent être supprimés en cliquant sur le symbole de la poubelle.

Notez dans la capture d'écran ci-dessus que toutes les listes IP et URL Security Intelligence ont été supprimées, à l'exception de la liste noire et de la liste blanche globale.

Dans la stratégie DNS, où est stockée la configuration DNS Security Intelligence, une des règles est désactivée.

Note: Pour afficher le contenu des listes de blocage et d'autorisation globales, accédez à Objets > Gestion des objets > Intelligence de sécurité. Cliquez ensuite sur la section qui vous intéresse (Réseau, URL, DNS). La modification d'une liste affiche ensuite le contenu, bien que la configuration doive être effectuée dans la stratégie de contrôle d'accès.

Vérification de la configuration sur le serveur principal

La configuration Security Intelligence peut être vérifiée sur l'interface de ligne de commande via la commande > show access-control-config, qui affiche le contenu de la stratégie de contrôle d'accès active exécutée sur le périphérique Firepower.

Notez dans l'exemple ci-dessus que la journalisation est configurée pour la liste de blocage réseau et qu'au moins deux flux ont été inclus dans la liste de blocage (pirates et connexion).

Vous pouvez déterminer si un élément individuel figure dans une liste Security Intelligence en mode expert. Reportez-vous aux étapes ci-dessous :

Il existe un fichier pour chaque liste Security Intelligence avec un UUID unique. L'exemple ci-dessus montre comment identifier le nom de la liste à l'aide de la commande head -n1.

Données à fournir au TAC

| Données | Instructions |

| Dépanner les fichiers du FMC et du périphérique Firepower inspectant le trafic | http://www.cisco.com/c/en/us/support/docs/security/sourcefire-defense-center/117663-technote-SourceFire-00.html |

| Captures d'écran des événements (avec horodatage inclus) | Reportez-vous à cet article pour obtenir des instructions. |

| Sortie de texte des sessions CLI | Reportez-vous à cet article pour obtenir des instructions. |

| Si vous soumettez un cas faux positif, indiquez l'élément (IP, URL, domaine) à contester. | Fournir les motifs et les preuves de l'exécution du différend. |

Étape suivante

S'il a été déterminé que le composant Security Intelligence n'est pas la cause du problème, l'étape suivante consiste à dépanner les règles de la stratégie de contrôle d'accès.

Cliquez ici pour passer à l'article suivant.

Contribution d’experts de Cisco

- Created by John GroetzingerCisco Technical Leader

- Edited by John LongCisco QA Software Engineer

- Edited by Cesar Lopez ZamarripaCisco Technical Consulting Engineer

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires