Introduction

Ce document décrit comment dépanner l'erreur "Erreur survenue lors de la récupération des informations de métadonnées" pour le langage SAML (Security Assertion Markup Language) dans l'appliance de gestion de la sécurité (SMA).

Conditions préalables

Conditions requises

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- ADFS (Active Directory Federation Services)

- Intégration SAML avec SMA

- OpenSSL installé

Components Used

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- SMA AsyncOs version 11.x.x

- SMA AsyncOs version 12.x.x

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

Cisco Content Security Management Appliance prend désormais en charge l'authentification unique (SSO) SAML 2.0 afin que les utilisateurs finaux puissent accéder à la quarantaine du spam et utiliser les mêmes informations d'identification que celles utilisées pour accéder à d'autres services compatibles SSO SAML 2.0 au sein de leur organisation. Par exemple, vous activez l'identité Ping en tant que fournisseur d'identité SAML (IdP) et dispose de comptes sur Rally, Salesforce et Dropbox pour lesquels l'authentification unique SAML 2.0 est activée. Lorsque vous configurez l'appliance Cisco Content Security Management pour qu'elle prenne en charge l'authentification unique SAML 2.0 en tant que fournisseur de services (SP), les utilisateurs finaux peuvent se connecter une seule fois et avoir accès à tous ces services, y compris la quarantaine du spam.

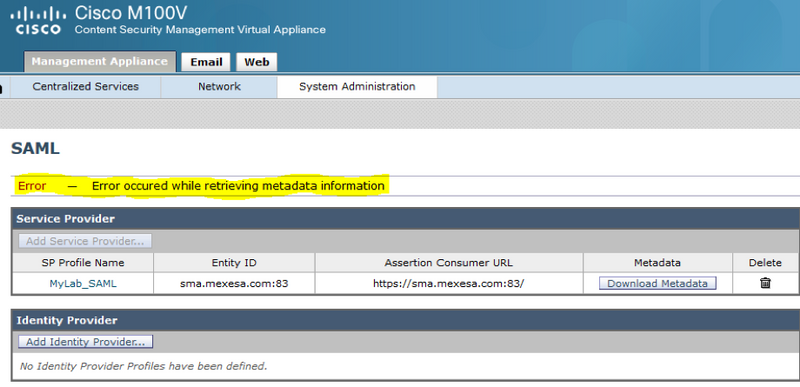

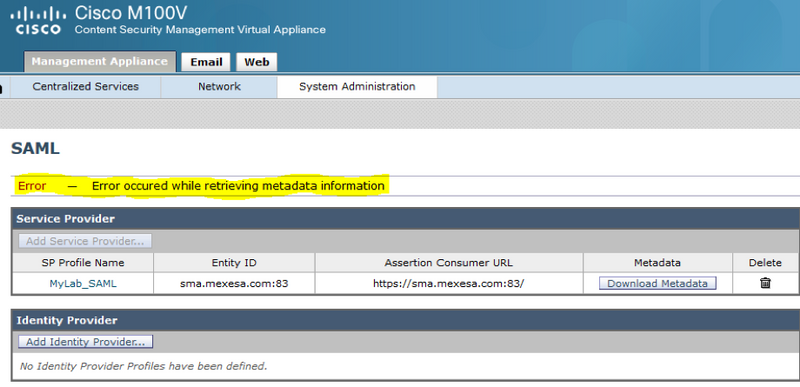

Problème

Lorsque vous sélectionnez Télécharger les métadonnées pour SAML, vous obtenez l'erreur "Erreur survenue lors de la récupération des informations de métadonnées", comme indiqué dans l'image :

Solution

Étape 1 : création d’un certificat auto-signé sur l’appliance de sécurité de la messagerie (ESA)

Assurez-vous que le nom commun est identique à l'URL de l'ID d'entité, mais sans le numéro de port, comme indiqué dans l'image :

Étape 2. Exportez le nouveau certificat avec une extension .pfx, tapez une phrase de passe et enregistrez-la sur votre ordinateur.

Étape 3. Ouvrez un terminal Windows et entrez ces commandes, fournissez la phrase de passe de l’étape précédente.

- Exécutez la commande suivante pour exporter la clé privée :

openssl pkcs12 -in created_certificate.pfx -nocerts -out certificateprivatekey.pem -nodes

- Exécutez cette commande pour exporter le certificat :

openssl pkcs12 -in created_certificate.pfx -nokeys -out certificate.pem

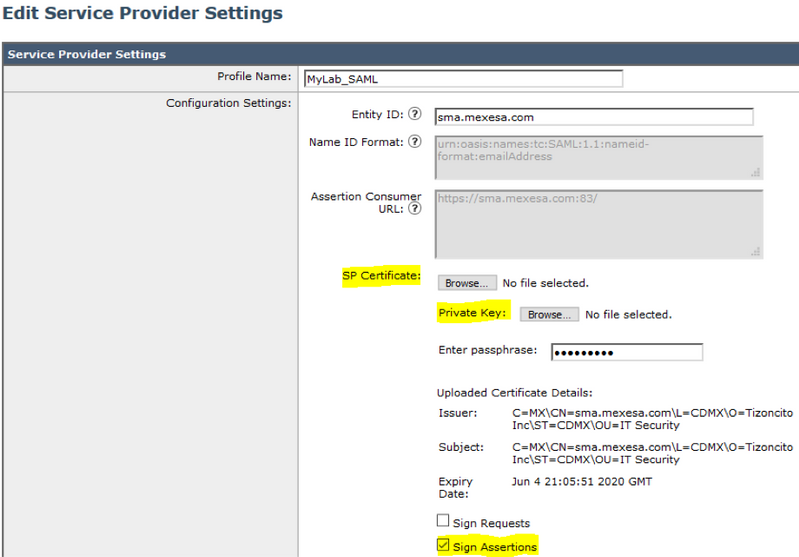

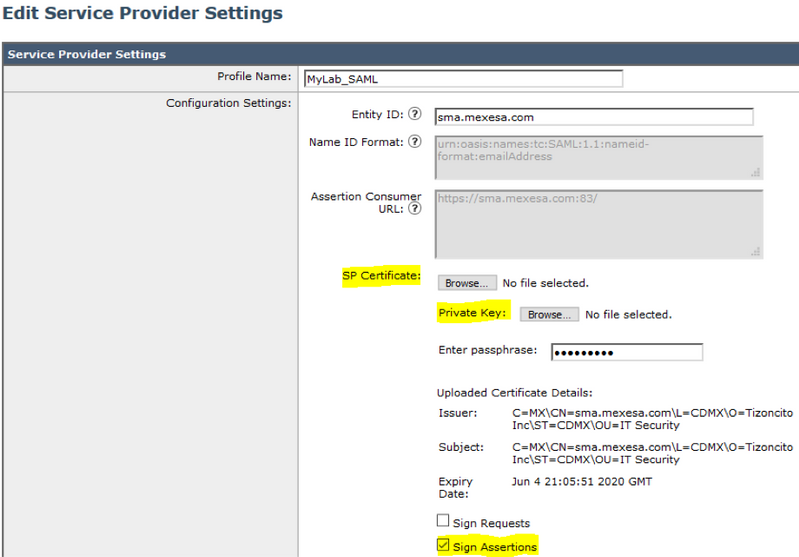

Étape 4. À la fin de ce processus, vous devez disposer de deux nouveaux fichiers : certiateprivatekey.pem et certificate.pem. Téléchargez les deux fichiers dans le profil de fournisseur de services et utilisez la même phrase de passe que pour exporter le certificat.

Étape 5. Le SMA nécessite que les deux fichiers soient au format .PEM pour fonctionner, comme illustré dans l’image.

Étape 6. Assurez-vous de cocher la case Signer les assertions.

Étape 7. Soumettez et validez les modifications, vous devez être en mesure de télécharger les métadonnées, comme indiqué dans l'image.

Informations connexes

Commentaires

Commentaires